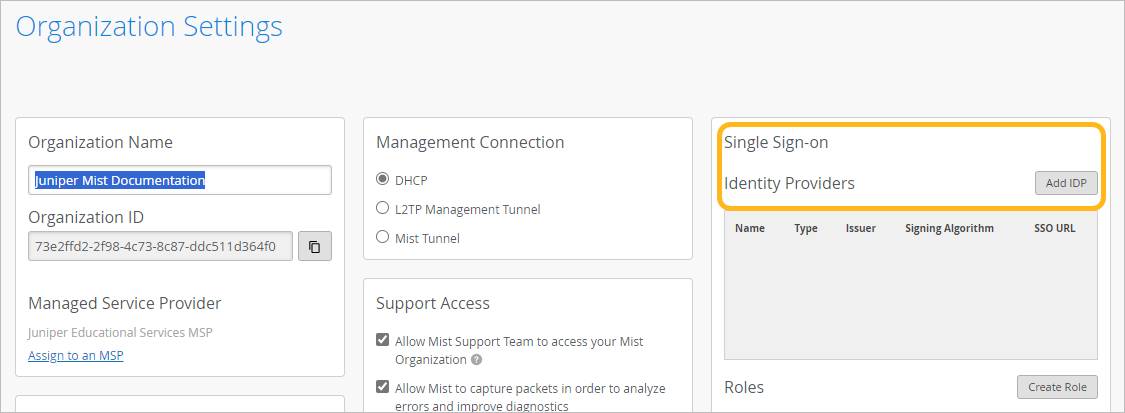

Adicionar provedores e usuários de identidade

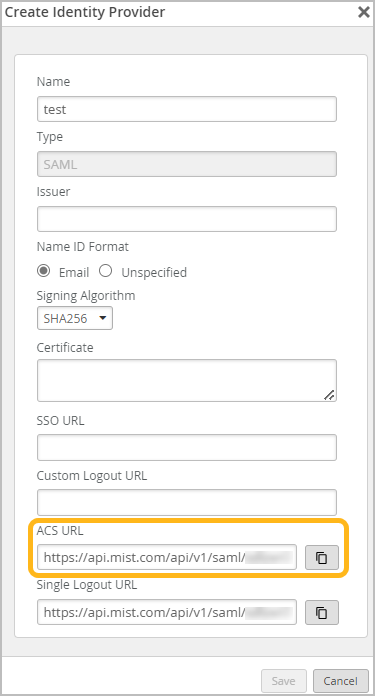

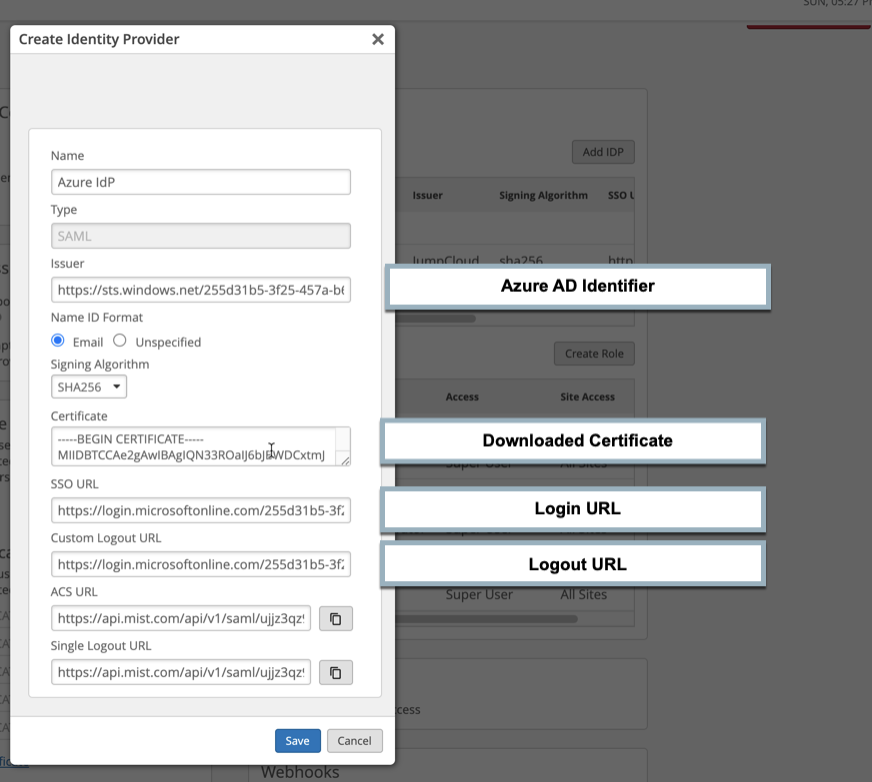

Siga essas etapas para adicionar provedores de identidade (IdPs) para usar para autenticar seus usuários do portal.

Adicione seus IdPs à sua organização e, em seguida, adicione suas funções personalizadas, exclua contas locais não necessárias e forneça aos seus usuários instruções de login pela primeira vez.

Nota:

Você precisa da função de administrador do Super Usuário para configurar o SSO.

Para adicionar provedores de identidade:

Caso ocorram erros, veja solucionar problemas com a configuração do provedor de identidade.