Adicionar provedores de identidade ao Juniper Mist Access Assurance

Siga estas etapas para adicionar seus provedores de identidade à sua organização para aprimorar a autenticação e o controle de acesso. Entenda as várias opções disponíveis nas configurações do Provedor de identidade (IdP).

O Juniper Mist™ Access Assurance é integrado a vários provedores de identidade (IDPs) para aprimorar a autenticação e o controle de acesso. Os provedores de identidade servem como fonte de autenticação (no caso de EAP-TTLS) e fonte de autorização (obtendo associações de grupo de usuários, estado da conta etc.) para EAP-TLS ou EAP-TTLS.

Aqui estão os IdPs suportados:

-

Microsoft Entra ID (anteriormente conhecido como Azure Active Directory)

-

Identidade da força de trabalho da Okta

-

Google Workspace

-

Juniper Mist Edge Proxy

O Juniper Mist Access Assurance usa provedores de identidade (IdPs) para:

- Obtenha contexto de identidade adicional, como associações de grupo de usuários e estado da conta dos clientes.

Essas informações estão disponíveis em métodos de autenticação baseados em certificados, como EAP-TLS (Extensible Authentication Protocol–Camada de Transporte de Segurança) e EAP-TLS (Extensible Authentication Protocol–Tunneled TLS).

- Autentique clientes validando credenciais. O EAP-TTLS oferece suporte à autenticação baseada em credencial.

Lembre-se de que a configuração de IdPs é opcional para autenticação baseada em certificado EAP-TLS, mas é obrigatória para autenticação baseada em credencial (EAP-TTLS). Se você estiver configurando um IdP, certifique-se de ter os detalhes necessários, como ID do cliente e segredo do cliente, do provedor de identidade.

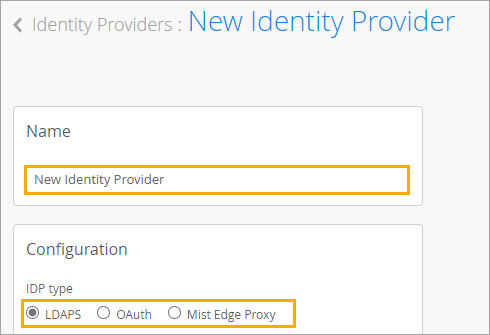

O Juniper Mist Access Assurance usa os seguintes protocolos para se integrar a qualquer IdP para pesquisar usuários e obter informações de estado do dispositivo:

- Protocolo de acesso a diretórios (LDAP) Secure Lightweight

- OAuth 2.0

A configuração de IdPs é opcional para autenticação baseada em certificado EAP-TLS e obrigatória para autenticação baseada em credencial (EAP-TTLS).

Pré-requisitos

-

Se você estiver usando o Azure, o Okta ou IdPs semelhantes, registre-se no IdP. Você pode obter o ID do cliente e os detalhes do segredo do cliente no IdP após o registro.

Para obter ajuda, consulte:

Se você estiver usando o Mist Edge Proxy como IdP, reivindique ou registre um Mist Edge e crie um cluster do Mist Edge.

Você pode fazer essas tarefas selecionando Mist Edges no menu à esquerda do portal Juniper Mist. Em seguida, use os botões para Reivindicar Mist Edge, Criar Mist Edge e Criar cluster.

Para adicionar provedores de identidade ao Juniper Mist Access Assurance: