Configuração do roteamento entre roteadores PE e CE

Este tópico fornece informações sobre como configurar o roteamento em roteadores PE e CE em uma VPN de Camada 3.

Configuração do roteamento entre roteadores PE e CE em VPNs de camada 3

Para que o roteador PE distribua rotas relacionadas a VPN de e para roteadores CE conectados, você deve configurar o roteamento dentro da instância de roteamento vpn. Você pode configurar um protocolo de roteamento — BGP, OSPF ou RIP — ou configurar o roteamento estático. Para a conexão com cada roteador CE, você normalmente configura um tipo de roteamento, mas em alguns casos você pode incluir rotas estáticas e configurações de protocolo de roteamento.

As seções a seguir explicam como configurar o roteamento de VPN entre os roteadores PE e CE:

- Configuração do BGP entre os roteadores PE e CE

- Configuração de OSPF entre os roteadores PE e CE

- Configuração de links FALSOS DEPF para VPNs de camada 3

- Configuração de um ID de domínio OSPF

- Configuração do RIP entre os roteadores PE e CE

- Configuração de rotas estáticas entre os roteadores PE e CE

Configuração do BGP entre os roteadores PE e CE

Para configurar o BGP como o protocolo de roteamento entre pe e os roteadores CE, inclua a bgp declaração:

bgp {

group group-name {

peer-as as-number;

neighbor ip-address;

}

}

Você pode incluir essa declaração nos seguintes níveis de hierarquia:

[edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]Nota:O

[edit logical-systems]nível de hierarquia não é aplicável nos roteadores da Série ACX.Fique atento às seguintes limitações relativas à configuração do BGP para instâncias de roteamento:

Em uma instância de roteamento VRF, não configure o número do sistema autônomo local (AS) usando um número AS que já está em uso por um peer BGP remoto em uma instância de roteamento VRF separada. Isso cria um loop de sistema autônomo onde todas as rotas recebidas deste peer BGP remoto estão ocultas.

Você configura o número DE local usando a

autonomous-systemdeclaração no nível de[edit routing-instances routing-instance-name routing-options]hierarquia ou alocal-asdeclaração em qualquer um dos seguintes níveis de hierarquia:[edit routing-instances routing-instance-name protocols bgp][edit routing-instances routing-instance-name protocols bgp group group-name][edit routing-instances routing-instance-name protocols bgp group group-name neighbor address]

Você configura o número AS para um peer BGP usando a

peer-asdeclaração no nível de[edit routing-instances routing-instance-name protocols bgp group group-name]hierarquia.

Configuração de OSPF entre os roteadores PE e CE

Você pode configurar o OSPF (versão 2 ou versão 3) para distribuir rotas relacionadas a VPN entre roteadores PE e CE.

As seções a seguir descrevem como configurar o OSPF como um protocolo de roteamento entre o PE e os roteadores CE:

- Configuração da versão 2 do OSPF entre os roteadores PE e CE

- Configuração da versão 3 do OSPF entre os roteadores PE e CE

Configuração da versão 2 do OSPF entre os roteadores PE e CE

Para configurar a versão 2 do OSPF como protocolo de roteamento entre um roteador PE e CE, inclua a ospf declaração:

ospf {

area area {

interface interface-name;

}

}

Você pode incluir essa declaração nos seguintes níveis de hierarquia:

[edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]Nota:O

[edit logical-systems]nível de hierarquia não é aplicável nos roteadores da Série ACX.

Configuração da versão 3 do OSPF entre os roteadores PE e CE

Para configurar a versão 3 do OSPF como protocolo de roteamento entre um roteador PE e CE, inclua a ospf3 declaração:

ospf3 {

area area {

interface interface-name;

}

}

Você pode incluir essa declaração nos seguintes níveis de hierarquia:

[edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]Nota:O

[edit logical-systems]nível de hierarquia não é aplicável nos roteadores da Série ACX.

Configuração de links FALSOS DEPF para VPNs de camada 3

Quando você configura o OSPF entre os roteadores PE e CE de uma VPN de Camada 3, você também pode configurar links falsos de OSPF para compensar problemas relacionados a links intraáreas OSPF.

As seções a seguir descrevem links falsos do OSPF e como configurá-los:

- Visão geral dos OSPF Sham Links

- Configuração de links FALSOS do OSPF

- Exemplo de links falsos do OSPF

Visão geral dos OSPF Sham Links

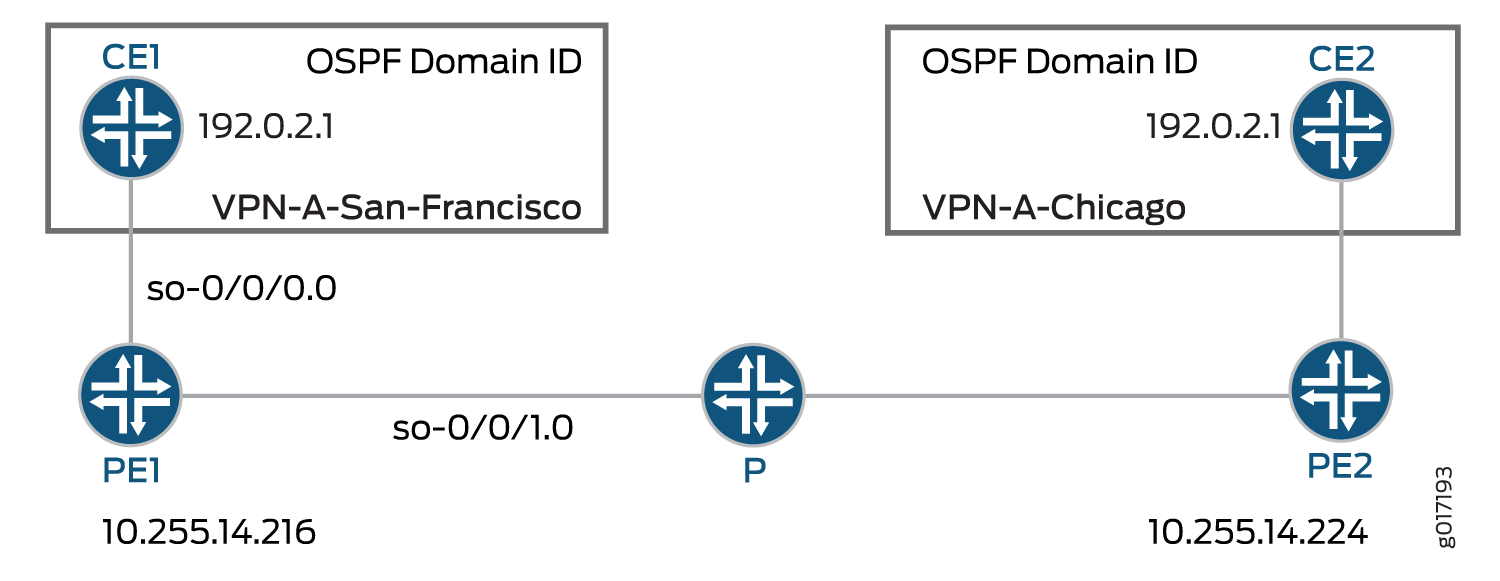

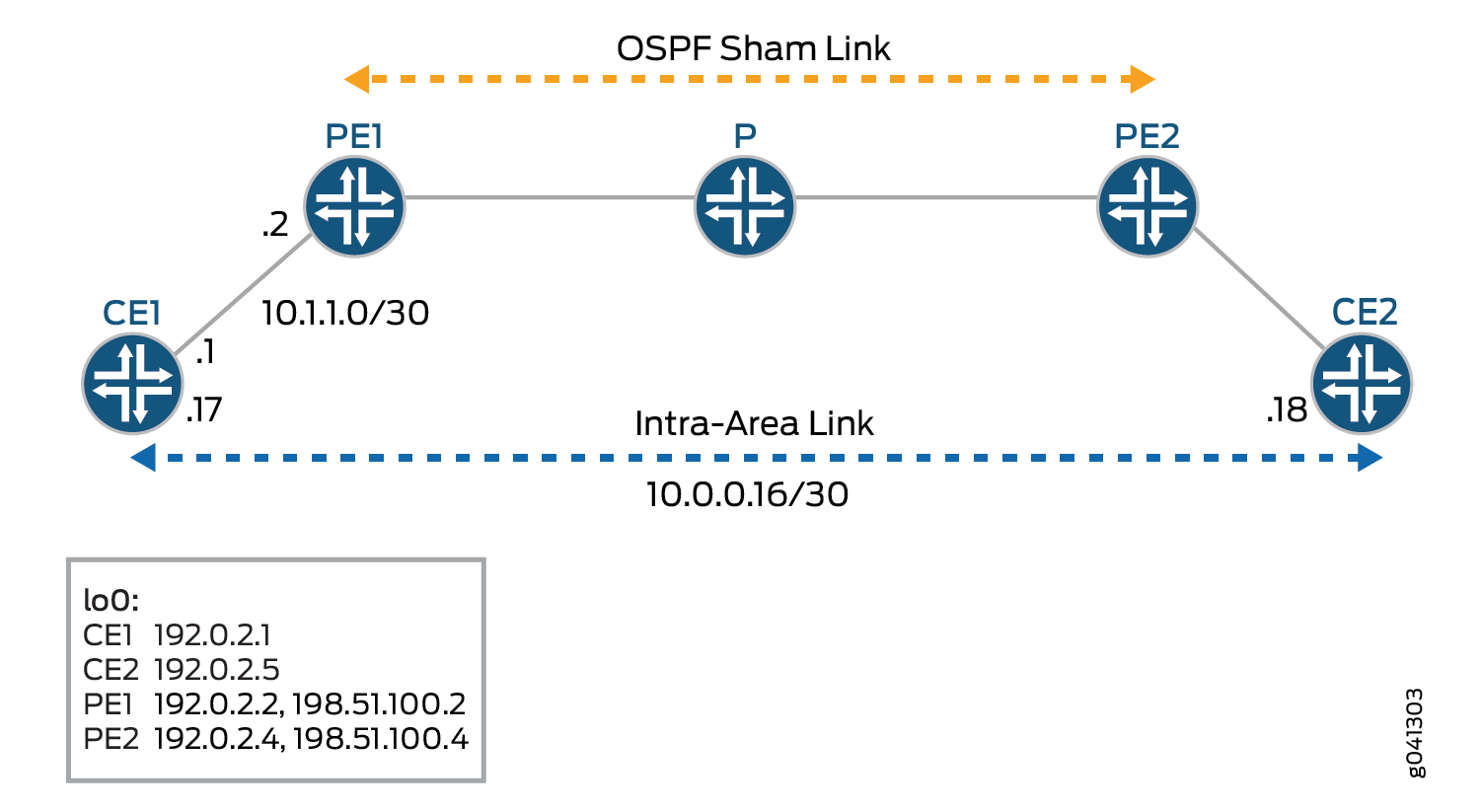

A Figura 1 fornece uma ilustração de quando você pode configurar um link falso de OSPF. O ROTEADOR CE1 e o Roteador CE2 estão localizados na mesma área de OSPF. Esses roteadores CE são ligados por uma VPN de Camada 3 sobre o Roteador PE1 e o Roteador PE2. Além disso, o CE1 e o roteador CE2 são conectados por um link intraárea usado como backup.

O OSPF trata o link através da VPN de Camada 3 como um link interárea. Por padrão, o OSPF prefere links intraáreas a links interáreas, de modo que o OSPF selecione o link intraárea de backup como o caminho ativo. Isso não é aceitável em configurações em que o enlace intraárea não seja o caminho primário esperado para o tráfego entre os roteadores CE.

Um link falso de OSPF também é um enlace intraárea, exceto que ele está configurado entre os roteadores PE, conforme mostrado na Figura 1. Você pode configurar a métrica para o link falso para garantir que o caminho sobre a VPN de Camada 3 seja preferido para um caminho de backup em um link intraárea que conecta os roteadores CE.

Você deve configurar um link falso de OSPF sob as seguintes circunstâncias:

-

Dois roteadores CE são ligados por uma VPN de Camada 3.

-

Esses roteadores CE estão na mesma área de OSPF.

-

Um enlace intraárea é configurado entre os dois roteadores CE.

Se não houver nenhuma ligação intra-área entre os roteadores CE, você não precisa configurar um link falso de OSPF.

Para obter mais informações sobre links falsos do OSPF, consulte o rascunho da Internet draft-ietf-l3vpn-ospf-2547-01.txt, OSPF como o Protocolo PE/CE em VPNs BGP/MPLS.

Configuração de links FALSOS do OSPF

O link falso é um enlace intraárea ponto a ponto não numerado e é anunciado por meio de um anúncio de estado de link tipo 1 (LSA). Os links falsos são válidos apenas para instâncias de roteamento e OSPF versão 2.

Cada link falso é identificado por uma combinação do endereço final do link falso local e remoto e da área de OSPF à qual ele pertence. Links falsos devem ser configurados manualmente. Você configura o elo falso entre dois roteadores PE, ambos dentro da mesma instância de roteamento VRF.

Você precisa especificar o endereço para o ponto final local do link falso. Este endereço é usado como a fonte para os pacotes de link falsos e também é usado pelo roteador PE remoto como o ponto final remoto do link falso.

O endereço local do osPF sham deve ser especificado com um endereço de loopback para a VPN local. A rota para este endereço deve ser propagada pelo BGP. Especifique o endereço para o ponto final local usando a opção local da declaração de link falso :

sham-link { local address; }

Você pode incluir essa declaração nos seguintes níveis de hierarquia:

[editar ospf de protocolos de instâncias routing-instance-name de roteamento]

[editar ospf de protocolos routing-instance-name de roteamento de sistemas logical-system-name lógicos]

O endereço remoto do osPF sham deve ser especificado com um endereço de loopback para a VPN remota. A rota para este endereço deve ser propagada pelo BGP. Para especificar o endereço para o ponto final remoto, inclua a declaração remota de link falso :

sham-link-remote address <metric number>;

Você pode incluir essa declaração nos seguintes níveis de hierarquia:

[editar protocolos routing-instance-name de roteamento ospf area area-id]

[editar a área area-idospf de protocolos de roteamento de sistemas logical-system-name lógicos routing-instance-name ]

Opcionalmente, você pode incluir a opção métrica de definir um valor métrica para o ponto final remoto. O valor métrica especifica o custo de usar o link. Rotas com métricas totais de caminho menores são preferidas em relação àqueles com métricas de caminho mais altas.

Você pode configurar um valor de 1 a 65.535. O valor padrão é 1.

Exemplo de links falsos do OSPF

Este exemplo mostra como habilitar links falsos de OSPF em um roteador PE.

A seguir, a configuração da interface de loopback no roteador PE. O endereço configurado é para o ponto final local do link falso OSPF:

[edit]

interfaces {

lo0 {

unit 1 {

family inet {

address 10.1.1.1/32;

}

}

}

}

A seguir, a configuração de instância de roteamento no roteador PE, incluindo a configuração para o link falso OSPF. A declaração local do sham-link está configurada com o endereço para a interface local de loopback:

[edit]

routing-instances {

example-sham-links {

instance-type vrf;

interface e1-1/0/2.0;

interface lo0.1;

route-distinguisher 3:4;

vrf-import vpn-red-import;

vrf-export vpn-red-export;

protocols {

ospf {

sham-link local 10.1.1.1;

area 0.0.0.0 {

sham-link-remote 10.2.2.2 metric 1;

interface e1-1/0/2.0 metric 1;

}

}

}

}

}

Configuração de um ID de domínio OSPF

Para a maioria das configurações de OSPF envolvendo VPNs de Camada 3, você não precisa configurar um ID de domínio OSPF. No entanto, para uma VPN de Camada 3 que conecta vários domínios OSPF, a configuração de IDs de domínio osPF pode ajudá-lo a controlar a tradução LSA (para Type 3 e Type 5 LSAs) entre os domínios OSPF e caminhos de porta traseira. Cada tabela de roteamento e encaminhamento VPN (VRF) em um roteador PE associado a uma instância OSPF é configurada com o mesmo ID de domínio OSPF. O ID de domínio de OSPF padrão é o valor nulo de 0,0.0.0. Como mostrado na Tabela 1, uma rota com um ID de domínio nulo é tratada de forma diferente de uma rota sem qualquer ID de domínio.

Rota recebida |

ID de domínio da rota recebida |

ID de domínio no roteador receptor |

Rota redistribuída e anunciada como |

|---|---|---|---|

Rota tipo 3 |

A.B.C.D. |

A.B.C.D. |

LSA tipo 3 |

Rota tipo 3 |

A.B.C.D. |

E.F.G.H |

Tipo 5 LSA |

Rota tipo 3 |

0.0.0.0 |

0.0.0.0 |

LSA tipo 3 |

Rota tipo 3 |

Zero |

0.0.0.0 |

LSA tipo 3 |

Rota tipo 3 |

Zero |

Zero |

LSA tipo 3 |

Rota tipo 3 |

0.0.0.0 |

Zero |

LSA tipo 3 |

Rota tipo 3 |

A.B.C.D. |

Zero |

Tipo 5 LSA |

Rota tipo 3 |

Zero |

A.B.C.D. |

LSA tipo 3 |

Rota do tipo 5 |

Não aplicável |

Não aplicável |

Tipo 5 LSA |

Você pode configurar um ID de domínio OSPF para a versão 2 e a versão 3 do OSPF. A única diferença na configuração é que você inclui declarações no nível de hierarquia [editar protocolos routing-instance-name de roteamento ospf] para OSPF versão 2 e no nível de hierarquia [editar protocolos routing-instance-name de roteamento ospf3] para OSPF versão 3. As descrições de configuração a seguir apresentam apenas a declaração da versão 2 do OSPF. No entanto, os subestações também são válidos para OSPF versão 3.

Para configurar um ID de domínio OSPF, inclua a declaração de id de domínio :

domain-id domain-Id;

Você pode incluir essa declaração nos seguintes níveis de hierarquia:

[editar ospf de protocolos de instâncias routing-instance-name de roteamento]

[editar ospf de protocolos routing-instance-name de roteamento de sistemas logical-system-name lógicos]

Você pode definir uma tag VPN para as rotas externas OSPF geradas pelo roteador PE para evitar loops. Por padrão, essa tag é calculada automaticamente e não precisa de configuração. No entanto, você pode configurar a tag VPN de domínio para LSAs tipo 5 explicitamente, incluindo a declaração de tag vpn de domínio :

no-domain-vpn-tag number;

Você pode incluir essa declaração nos seguintes níveis de hierarquia:

[editar ospf de protocolos de instâncias routing-instance-name de roteamento]

[editar ospf de protocolos routing-instance-name de roteamento de sistemas logical-system-name lógicos]

O intervalo é de 1 a 4.294.967.295 (232 – 1). Se você definir as etiquetas de VPN manualmente, você deve definir o mesmo valor para todos os roteadores PE na VPN.

Para um exemplo desse tipo de configuração, veja configuração de um ID de domínio OSPF para uma VPN de Camada 3.

IDs de domínio de camada 3 e OSPF hub-and-spoke

O comportamento padrão de um ID de domínio OSPF causa alguns problemas para VPNs de Camada 3 hub-and-spoke configuradas com OSPF entre o roteador HUB PE e o roteador HUB CE quando as rotas não são agregadas. Uma configuração hub-and-spoke tem um roteador HUB PE com links diretos para um roteador HUB CE. O roteador hub PE recebe atualizações BGP de Camada 3 dos outros roteadores PE de spoke remoto, e estes são importados para a instância de roteamento spoke. A partir da instância de roteamento spoke, os LSAs OSPF são originados e enviados para o roteador HUB CE.

O roteador HUB CE normalmente agrega essas rotas e depois envia esses LSAs recém-originados de volta ao roteador HUB PE. O roteador hub PE exporta as atualizações BGP para os roteadores PE de spoke remoto que contêm os prefixos agregados. No entanto, se não houver LSAs sumários tipo 3 ou LSAs externos, surgem dois problemas em relação à forma como o roteador HUB PE se origina e envia LSAs para o roteador HUB CE, e como o roteador HUB PE processa LSAs recebidos do roteador CE do hub:

Por padrão, todos os LSAs originados pelo roteador hub PE na instância de roteamento spoke têm o conjunto de bits DN. Além disso, todos os LSAs originados externamente têm o conjunto de tags de rota VPN. Definir o bit DN e a tag de rota VPN ajudam a evitar loops de roteamento. Para LSAs sumários do Tipo 3, os loops de roteamento não são uma preocupação porque o roteador HUB CE, como um roteador de borda de área (ABR), reorigina os LSAs com a DN um pouco limpa e os envia de volta para o roteador HUB PE. No entanto, o roteador HUB CE não reorigina LSAs externos, porque eles têm um escopo de inundação AS.

Você pode originar os LSAs externos (antes de mandá-los para o roteador HUB CE) com a DN um pouco limpa e a tag de rota VPN definida para 0 alterando a configuração da instância de roteamento do roteador HUB PE. Para limpar o bit DN e definir a tag de rota VPN a zero em LSAs externos originados por um roteador PE, configure 0 para a declaração de tag vpn de domínio no nível hierárquicos [editar protocolos routing-instance-name de roteamento ospf] . Você deve incluir essa configuração na instância de roteamento no roteador hub PE voltado para o roteador HUB CE para onde os LSAs são enviados. Quando o roteador HUB CE recebe LSAs externos do roteador HUB PE e depois os encaminha de volta para o roteador HUB PE, o roteador HUB PE pode usar os LSAs em seu cálculo de rota OSPF.

Quando os LSAs inundados pelo roteador HUB CE chegam à instância de roteamento do roteador HUB PE, o roteador hub PE, atuando como uma ABR, não considera esses LSAs em seus cálculos de rota OSPF, embora os LSAs não tenham o conjunto de bits DN e os LSAs externos não tenham um conjunto de tags de rota VPN. As LSAs são assumidas como sendo de uma área de backbone desarticulada.

Você pode alterar a configuração da instância de roteamento do roteador PE para fazer com que o roteador PE atue como um não-ABR, incluindo a declaração de desabilitação no nível de hierarquia [editar instâncias routing-instance-name de roteamento ospf domain-id] . Você faz essa mudança de configuração para o roteador HUB PE que recebe os LSAs do roteador HUB CE.

Ao fazer essa mudança de configuração, a instância de roteamento do roteador PE funciona como uma não-ABR. O roteador PE então considera os LSAs que chegam do roteador HUB CE como se estivessem vindo de uma área nãobackbone contígua.

Configuração do RIP entre os roteadores PE e CE

Para uma VPN de Camada 3, você pode configurar o RIP no roteador PE para aprender as rotas do roteador CE ou propagar as rotas do roteador PE para o roteador CE. As rotas RIP aprendidas com vizinhos configurados em qualquer [edit routing-instances] nível de hierarquia são adicionadas à tabela da instância de inet roteamento (instance_name.inet.0).

Para configurar o RIP como o protocolo de roteamento entre o PE e o roteador CE, inclua a rip declaração:

rip {

group group-name {

export policy-names;

neighbor interface-name;

}

}

Você pode incluir essa declaração nos seguintes níveis de hierarquia:

[edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]Nota:O

[edit logical-systems]nível de hierarquia não é aplicável nos roteadores da Série ACX.

Por padrão, o RIP não anuncia as rotas que recebe. Para anunciar rotas de um roteador PE para um roteador CE, você precisa configurar uma política de exportação no roteador PE para RIP. Para obter informações sobre como definir políticas para RIP, consulte a Política de importação do RIP.

Para especificar uma política de exportação para RIP, inclua a export declaração:

export [ policy-names ];

Você pode incluir esta declaração para RIP nos seguintes níveis de hierarquia:

[edit routing-instances routing-instance-name protocols rip group group-name][edit logical-systems logical-system-name routing-instances routing-instance-name protocols rip group group-name]Nota:O

[edit logical-systems]nível de hierarquia não é aplicável nos roteadores da Série ACX.

Para instalar rotas aprendidas com uma instância de roteamento RIP em várias tabelas de roteamento, inclua as e group as rib-group declarações:

rib-group inet group-name;

group group-name {

neighbor interface-name;

}

Você pode incluir essas declarações nos seguintes níveis de hierarquia:

[edit protocols rip][edit routing-instances routing-instance-name protocols rip][edit logical-systems logical-system-name protocols rip][edit logical-systems logical-system-name routing-instances routing-instance-name protocols rip]

O [edit logical-systems] nível de hierarquia não é aplicável nos roteadores da Série ACX.

Para configurar um grupo de tabela de roteamento, inclua a rib-groups declaração:

rib-groups group-name;

Você pode incluir essa declaração nos seguintes níveis de hierarquia:

[edit routing-options][edit logical-systems logical-system-name routing-options]

O [edit logical-systems] nível de hierarquia não é aplicável nos roteadores da Série ACX.

Para adicionar uma tabela de roteamento a um grupo de tabela de roteamento, inclua a import-rib declaração. O nome da tabela de roteamento especificado na import-rib declaração deve ser o nome da tabela de roteamento que você está configurando. Para obter mais informações sobre como configurar tabelas de roteamento e grupos de tabela de roteamento, consulte a Biblioteca de protocolos de roteamento do Junos OS.

import-rib [ group-names ];

Você pode incluir essa declaração nos seguintes níveis de hierarquia:

[edit routing-options rib-groups group-name][edit logical-systems logical-system-name routing-options rib-groups group-name]

O [edit logical-systems] nível de hierarquia não é aplicável nos roteadores da Série ACX.

As instâncias RIP são suportadas apenas para tipos de instâncias VRF. Você pode configurar várias instâncias do RIP apenas para suporte a VPN. Você pode usar o RIP no ambiente de borda de provedor de borda do cliente (CE-PE) para aprender rotas do roteador CE e propagar as rotas de instância do roteador PE no roteador CE.

As rotas RIP aprendidas com vizinhos configurados sob qualquer hierarquia de instância são adicionadas à tabela de roteamento da instância, instance-name.inet.0.

O RIP não oferece suporte a grupos de tabela de roteamento; portanto, não pode importar rotas em várias tabelas como o osPF ou o protocolo OSPFv3 fazem.

Configuração de rotas estáticas entre os roteadores PE e CE

Você pode configurar rotas estáticas (sem troca) entre os roteadores PE e CE de uma instância de roteamento VPN. Para configurar uma rota estática para uma VPN, você precisa configurá-la dentro da configuração da instância de roteamento VPN no nível hierárquico [edit routing-instances routing-instance-name routing-options] .

Para configurar uma rota estática entre os roteadores PE e CE, inclua a static declaração:

static {

route destination-prefix {

next-hop [ next-hops ];

static-options;

}

}

Você pode incluir essa declaração nos seguintes níveis de hierarquia:

[edit routing-instances routing-instance-name routing-options][edit logical-systems logical-system-name routing-instances routing-instance-name routing-options]

O [edit logical-systems] nível de hierarquia não é aplicável nos roteadores da Série ACX.

Para obter mais informações sobre a configuração de protocolos de roteamento e rotas estáticas, consulte a Biblioteca de protocolos de roteamento do Junos OS.

Configurando um ID de domínio OSPF para uma VPN de camada 3

Este exemplo ilustra como configurar um ID de domínio OSPF para uma VPN usando o OSPF como protocolo de roteamento entre os roteadores PE e CE. As rotas de um domínio OSPF precisam de um ID de domínio OSPF quando são distribuídas no BGP como rotas VPN-IPv4 em VPNs com vários domínios OSPF. Em uma VPN que conecta vários domínios OSPF, as rotas de um domínio podem se sobrepor às rotas de outro.

O ID de domínio que está configurado em uma instância de roteamento identifica o domínio OSPF e é usado para identificar a origem da rota. O ID de domínio configurado em uma política de comunidade é usado na configuração de rotas exportadas.

Para obter mais informações sobre IDs de domínio OSPF e VPNs de camada 3, consulte Configurando o roteamento entre roteadores PE e CE em VPNs de camada 3.

A Figura 2 mostra a topologia de configuração deste exemplo. Somente a configuração do Roteador PE1 é fornecida. A configuração do Roteador PE2 pode ser semelhante à configuração do Roteador PE1. Não há requisitos de configuração especiais para os roteadores CE.

de domínio OSPF

de domínio OSPF

Para obter informações sobre configuração, veja as seguintes seções:

- Configuração de interfaces no roteador PE1

- Configuração de opções de roteamento no roteador PE1

- Configuração de protocolos no roteador PE1

- Configuração de opções de política no roteador PE1

- Configuração da instância de roteamento no roteador PE1

- Resumo da configuração do roteador PE1

Configuração de interfaces no roteador PE1

Você precisa configurar duas interfaces para o Roteador PE1 — a interface para tráfego so-0/0/0 para o Roteador CE1 (São Francisco) e a so-0/0/1 interface para tráfego para um roteador P na rede do provedor de serviços.

Configure as interfaces para o Roteador PE1:

[edit]

interfaces {

so-0/0/0 {

unit 0 {

family inet {

address 10.19.1.2/30;

}

}

}

so-0/0/1 {

unit 0 {

family inet {

address 10.19.2.1/30;

}

family mpls;

}

}

}

Configuração de opções de roteamento no roteador PE1

No nível de [edit routing-options] hierarquia, você precisa configurar as declarações e autonomous-system as router-id declarações. A router-id declaração identifica o Roteador PE1.

Configure as opções de roteamento para o Roteador PE1:

[edit]

routing-options {

router-id 10.255.14.216;

autonomous-system 65069;

}

Configuração de protocolos no roteador PE1

No Roteador PE1, você precisa configurar MPLS, BGP, OSPF e LDP no nível de [edit protocols] hierarquia:

[edit]

protocols {

mpls {

interface so-0/0/1.0;

}

bgp {

group San-Francisco-Chicago {

type internal;

preference 10;

local-address 10.255.14.216;

family inet-vpn {

unicast;

}

neighbor 10.255.14.224;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface so-0/0/1.0;

}

}

ldp {

interface so-0/0/1.0;

}

}

Configuração de opções de política no roteador PE1

No Roteador PE1, você precisa configurar políticas no nível de [edit policy-options] hierarquia. Essas políticas garantem que os roteadores CE nas informações de roteamento de troca de VPN de Camada 3. Neste exemplo, o Roteador CE1 em São Francisco troca informações de roteamento com o Roteador CE2 em Chicago.

Configure as opções de política no roteador PE1:

[edit]

policy-options {

policy-statement vpn-import-VPN-A {

term term1 {

from {

protocol bgp;

community import-target-VPN-A;

}

then accept;

}

term term2 {

then reject;

}

}

policy-statement vpn-export-VPN-A {

term term1 {

from protocol ospf;

then {

community add export-target-VPN-A;

accept;

}

}

term term2 {

then reject;

}

}

community export-target-VPN-A members [target:10.255.14.216:11 domain-id:192.0.2.1:0];

community import-target-VPN-A members target:10.255.14.224:31;

}

Configuração da instância de roteamento no roteador PE1

Você precisa configurar uma instância de roteamento VPN de Camada 3 no Roteador PE1. Para indicar que a instância de roteamento é para uma VPN de Camada 3, adicione a instance-type vrf declaração no nível de [edit routing-instance routing-instance-name] hierarquia.

A domain-id declaração está configurada no nível de [edit routing-instances routing-options protocols ospf] hierarquia. Como mostrado na Figura 2, a instância de roteamento no Roteador PE2 deve compartilhar o mesmo ID de domínio que a instância de roteamento correspondente no Roteador PE1 para que as rotas do Roteador CE1 para o Roteador CE2 e vice-versa sejam distribuídas como LSAs tipo 3. Se você configurar diferentes IDs de domínio OSPF nas instâncias de roteamento para o Roteador PE1 e o Roteador PE2, as rotas de cada roteador CE serão distribuídas como LSAs tipo 5.

Configure a instância de roteamento no Roteador PE1:

[edit]

routing-instances {

VPN-A-San-Francisco-Chicago {

instance-type vrf;

interface so-0/0/0.0;

route-distinguisher 10.255.14.216:11;

vrf-import vpn-import-VPN-A;

vrf-export vpn-export-VPN-A;

routing-options {

router-id 10.255.14.216;

}

protocols {

ospf {

domain-id 192.0.2.1;

export vpn-import-VPN-A;

area 0.0.0.0 {

interface so-0/0/0.0;

}

}

}

}

}

Resumo da configuração do roteador PE1

Configure interfaces

interfaces {

so-0/0/0 {

unit 0 {

family inet {

address 10.19.1.2/30;

}

}

}

so-0/0/1 {

unit 0 {

family inet {

address 10.19.2.1/30;

}

family mpls;

}

}

}

Configurar opções de roteamento

routing-options {

router-id 10.255.14.216;

autonomous-system 65069;

}

Configure protocolos

protocols {

mpls {

interface so-0/0/1.0;

}

bgp {

group San-Francisco-Chicago {

type internal;

preference 10;

local-address 10.255.14.216;

family inet-vpn {

unicast;

}

neighbor 10.255.14.224;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface so-0/0/1.0;

}

}

ldp {

interface so-0/0/1.0;

}

}

Configure a política de VPN

policy-options {

policy-statement vpn-import-VPN-A {

term term1 {

from {

protocol bgp;

community import-target-VPN-A;

}

then accept;

}

term term2 {

then reject;

}

}

policy-statement vpn-export-VPN-A {

term term1 {

from protocol ospf;

then {

community add export-target-VPN-A;

accept;

}

}

term term2 {

then reject;

}

}

community export-target-VPN-A members [ target:10.255.14.216:11 domain-id:192.0.2.1:0 ];

community import-target-VPN-A members target:10.255.14.224:31;

}

Instância de roteamento para VPN de camada 3

routing-instances {

VPN-A-San-Francisco-Chicago {

instance-type vrf;

interface so-0/0/0.0;

route-distinguisher 10.255.14.216:11;

vrf-import vpn-import-VPN-A;

vrf-export vpn-export-VPN-A;

routing-options {

router-id 10.255.14.216;

}

protocols {

ospf {

domain-id 192.0.2.1;

export vpn-import-VPN-A;

area 0.0.0.0 {

interface so-0/0/0.0;

}

}

}

}

}

Visão geral do OSPFv2 Sham Links

Você pode criar um link intra-área ou um link falso entre dois dispositivos de roteamento de borda (PE) de provedor para que o backbone VPN seja preferido em relação ao enlace de porta traseira. Um link de porta traseira é um link de backup que conecta dispositivos de borda do cliente (CE) caso o backbone VPN não esteja disponível. Quando esse link de backup está disponível e os dispositivos CE estão na mesma área de OSPF, o comportamento padrão é preferir este link de backup em vez do backbone VPN. Isso porque o link de backup é considerado um link intraárea, enquanto o backbone VPN é sempre considerado um link interárea. Os links intraáreas são sempre preferidos em links interáreas.

O link falso é um enlace intraárea de ponto a ponto sem números entre dispositivos pe. Quando o backbone VPN tem um link intra-área falso, esse link falso pode ser preferido no link de backup se o link falso tiver uma métrica de OSPF menor do que o link de backup.

O link falso é anunciado usando anúncios de estado de link tipo 1 (LSAs). Os links falsos são válidos apenas para instâncias de roteamento e OSPFv2.

Cada link falso é identificado pela combinação de um endereço de endpoint local e um endereço de endpoint remoto. A Figura 3 mostra um link falso do OSPFv2. O CE1 e o roteador CE2 estão localizados na mesma área do OSPFv2. Esses dispositivos de roteamento de borda do cliente (CE) são vinculados por uma VPN de Camada 3 sobre o Roteador PE1 e o Roteador PE2. Além disso, o CE1 e o roteador CE2 são conectados por um link intraárea usado como backup.

O OSPFv2 trata o link através da VPN de Camada 3 como um link interárea. Por padrão, o OSPFv2 prefere links intraáreas a links interáreas, de modo que o OSPFv2 selecione o enlace intraárea de backup como o caminho ativo. Isso não é aceitável em uma configuração em que o enlace intraárea não seja o caminho primário esperado para o tráfego entre os dispositivos de roteamento CE. Você pode configurar a métrica para o link falso para garantir que o caminho sobre a VPN de Camada 3 seja preferido para um caminho de backup em um link intraárea que conecta os dispositivos de roteamento CE.

Para o endpoint remoto, você pode configurar a interface OSPFv2 como um circuito de demanda, configurar a autenticação IPsec (você configura a autenticação IPsec real separadamente) e definir o valor métrica.

Você deve configurar um link falso OSPFv2 sob as seguintes circunstâncias:

Dois dispositivos de roteamento CE são vinculados por uma VPN de Camada 3.

Esses dispositivos de roteamento CE estão na mesma área de OSPFv2.

Um enlace intraárea é configurado entre os dois dispositivos de roteamento CE.

Se não houver nenhuma ligação intra-área entre os dispositivos de roteamento CE, você não precisa configurar um link falso OSPFv2.

No Junos OS Release 9.6 e posterior, um link FALSO OSPFv2 é instalado na tabela de roteamento como uma rota oculta. Além disso, uma rota BGP não é exportada para o OSPFv2 se um link falso OSPF correspondente estiver disponível.

No Junos OS Release 16.1 e posteriores, os links falsos do OSPF são suportados em instâncias padrão. O custo do sham-link é definido dinamicamente para a métrica de aigp da rota BGP se nenhuma métrica for configurada no link falso pelo usuário. Se a métrica de aigp não estiver presente na rota BGP, então o custo do sham-link será padrão para 1.

Exemplo: Configuração de links falsos DOPFv2

Este exemplo mostra como habilitar links falsos do OSPFv2 em um dispositivo de roteamento de PE.

Requisitos

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de configurar este exemplo.

Visão geral

O link falso é um enlace intraárea ponto a ponto não numerado e é anunciado por meio de um anúncio de estado de link tipo 1 (LSA). Os links falsos são válidos apenas para instâncias de roteamento e OSPFv2.

Cada link falso é identificado por uma combinação do endereço de endpoint local e um endereço de endpoint remoto e a área OSPFv2 à qual ele pertence. Você configura manualmente o link falso entre dois dispositivos PE, ambos dentro da mesma instância de roteamento e encaminhamento vpn (VRF), e especifica o endereço para o ponto final local do link falso. Este endereço é usado como a fonte para os pacotes de link falsos e também é usado pelo dispositivo de roteamento remoto de PE como o ponto final remoto do link falso. Você também pode incluir a opção opcional metric de definir um valor métrica para o ponto final remoto. O valor métrica especifica o custo de usar o link. Rotas com métricas totais de caminho menores são preferidas em relação àqueles com métricas de caminho mais altas.

Para habilitar links falsos do OSPFv2 em um dispositivo de roteamento de PE:

Configure uma interface de loopback extra no dispositivo de roteamento de PE.

Configure a instância de roteamento VRF que oferece suporte a VPNs de Camada 3 no dispositivo de roteamento de PE e associe o link falso com uma área OSPF existente. A configuração de link falso DOPFv2 também está incluída na instância de roteamento. Você configura o endereço de endpoint local do link falso, que é o endereço de loopback da VPN local e o endereço de endpoint remoto, que é o endereço de loopback da VPN remota. Neste exemplo, a instância de roteamento VRF é chamada de vermelho.

A Figura 4 mostra um link falso do OSPFv2.

Topologia

Os dispositivos na figura representam as seguintes funções:

CE1 e CE2 são os dispositivos de borda do cliente.

PE1 e PE2 são os dispositivos de borda do provedor.

P é o dispositivo do provedor.

A configuração rápida da CLI mostra a configuração para todos os dispositivos na Figura 4. O procedimento passo a passo da seção descreve as etapas do Dispositivo PE1.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar este exemplo rapidamente, copie os seguintes comandos, cole-os em um arquivo de texto, remova qualquer quebra de linha, altere os detalhes necessários para combinar com a configuração da sua rede e, em seguida, copie e cole os comandos no CLI no nível de [edit] hierarquia.

CE1

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.1/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.0.0.17/30 set interfaces lo0 unit 0 family inet address 192.0.2.1/24 set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 metric 100 set policy-options policy-statement send-direct from protocol direct set policy-options policy-statement send-direct then accept set routing-options router-id 192.0.2.1 set routing-options autonomous-system 1

PE1

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.2/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.5/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.0.2.2/24 set interfaces lo0 unit 1 family inet address 198.51.100.2/24 set protocols mpls interface fe-1/2/1.0 set protocols bgp group toR4 type internal set protocols bgp group toR4 local-address 192.0.2.2 set protocols bgp group toR4 family inet-vpn unicast set protocols bgp group toR4 neighbor 192.0.2.4 set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ldp interface fe-1/2/1.0 set protocols ldp interface lo0.0 set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement bgp-to-ospf term 2 then reject set routing-instances red instance-type vrf set routing-instances red interface fe-1/2/0.0 set routing-instances red interface lo0.1 set routing-instances red route-distinguisher 2:1 set routing-instances red vrf-target target:2:1 set routing-instances red protocols ospf export bgp-to-ospf set routing-instances red protocols ospf sham-link local 198.51.100.2 set routing-instances red protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.4 metric 10 set routing-instances red protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set routing-instances red protocols ospf area 0.0.0.0 interface lo0.1 set routing-options router-id 192.0.2.2 set routing-options autonomous-system 2

P

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.6/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.9/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 3 family inet address 192.0.2.3/24 set protocols mpls interface all set protocols ospf area 0.0.0.0 interface lo0.3 passive set protocols ospf area 0.0.0.0 interface all set protocols ldp interface all set routing-options router-id 192.0.2.3

PE2

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.10/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.13/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.0.2.4/32 set interfaces lo0 unit 1 family inet address 198.51.100.4/32 set protocols mpls interface fe-1/2/0.0 set protocols bgp group toR2 type internal set protocols bgp group toR2 local-address 192.0.2.4 set protocols bgp group toR2 family inet-vpn unicast set protocols bgp group toR2 neighbor 192.0.2.2 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ldp interface fe-1/2/0.0 set protocols ldp interface lo0.0 set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement bgp-to-ospf term 2 then reject set routing-instances red instance-type vrf set routing-instances red interface fe-1/2/1.0 set routing-instances red interface lo0.1 set routing-instances red route-distinguisher 2:1 set routing-instances red vrf-target target:2:1 set routing-instances red protocols ospf export bgp-to-ospf set routing-instances red protocols ospf sham-link local 198.51.100.4 set routing-instances red protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.2 metric 10 set routing-instances red protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set routing-instances red protocols ospf area 0.0.0.0 interface lo0.1 set routing-options router-id 192.0.2.4 set routing-options autonomous-system 2

CE2

set interfaces fe-1/2/0 unit 14 family inet address 10.1.1.14/30 set interfaces fe-1/2/0 unit 14 family mpls set interfaces fe-1/2/0 unit 18 family inet address 10.0.0.18/30 set interfaces lo0 unit 5 family inet address 192.0.2.5/24 set protocols ospf area 0.0.0.0 interface fe-1/2/0.14 set protocols ospf area 0.0.0.0 interface lo0.5 passive set protocols ospf area 0.0.0.0 interface fe-1/2/0.18 set policy-options policy-statement send-direct from protocol direct set policy-options policy-statement send-direct then accept set routing-options router-id 192.0.2.5 set routing-options autonomous-system 3

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Modificar a configuração do Junos OS no Guia de usuário da CLI.

Para configurar links falsos DOPFv2 em cada dispositivo PE:

-

Configure as interfaces, incluindo duas interfaces de loopback.

[edit interfaces] user@PE1# set fe-1/2/0 unit 0 family inet address 10.1.1.2/30 user@PE1# set fe-1/2/0 unit 0 family mpls user@PE1# set fe-1/2/1 unit 0 family inet address 10.1.1.5/30 user@PE1# set fe-1/2/1 unit 0 family mpls user@PE1# set lo0 unit 0 family inet address 192.0.2.2/24 user@PE1# set lo0 unit 1 family inet address 198.51.100.2/24

-

Configure o MPLS na interface voltada para o núcleo.

[edit protocols mpls] user@PE1# set interface fe-1/2/1.0

-

Configure o BGP interno (IBGP).

[edit ] user@PE1# set protocols bgp group toR4 type internal user@PE1# set protocols bgp group toR4 local-address 192.0.2.2 user@PE1# set protocols bgp group toR4 family inet-vpn unicast user@PE1# set protocols bgp group toR4 neighbor 192.0.2.4

-

Configure o OSPF na interface voltada para o núcleo e na interface de loopback que está sendo usada na instância principal.

[edit protocols ospf area 0.0.0.0] user@PE1# set interface fe-1/2/1.0 user@PE1# set interface lo0.0 passive

-

Configure o LDP ou o RSVP na interface voltada para o núcleo e na interface de loopback que está sendo usada na instância principal.

[edit protocols ldp] user@PE1# set interface fe-1/2/1.0 user@PE1# set interface lo0.0

-

Configure uma política de roteamento para uso na instância de roteamento.

[edit policy-options policy-statement bgp-to-ospf] user@PE1# set term 1 from protocol bgp user@PE1# set term 1 then accept user@PE1# set term 2 then reject

-

Configure a instância de roteamento.

[edit routing-instances red] user@PE1# set instance-type vrf user@PE1# set interface fe-1/2/0.0 user@PE1# set route-distinguisher 2:1 user@PE1# set vrf-target target:2:1 user@PE1# set protocols ospf export bgp-to-ospf user@PE1# set protocols ospf area 0.0.0.0 interface fe-1/2/0.0

-

Configure o link falso DOPFv2.

Inclua a interface de loopback extra na instância de roteamento e também na configuração do OSPF.

Observe que a métrica da interface sham-link está definida para 10. No link OSPF de backup do Dispositivo CE1, a métrica está definida para 100. Isso faz com que o link falso seja o link preferido.

[edit routing-instances red] user@PE1# set interface lo0.1 user@PE1# set protocols ospf sham-link local 198.51.100.2 user@PE1# set protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.4 metric 10 user@PE1# set protocols ospf area 0.0.0.0 interface lo0.1

-

Configure o número do sistema autônomo (AS) e o ID do roteador.

[edit routing-options] user@PE1# set router-id 192.0.2.2 user@PE1# set autonomous-system 2

-

Se você terminar de configurar o dispositivo, confirme a configuração.

[edit] user@R1# commit

Resultados

Confirme sua configuração inserindo os comandos e a show interfaces show routing-instances configuração. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

Saída para PE1:

user@PE1# show interfaces

fe-1/2/0 {

unit 0{

family inet {

address 10.1.1.2/30;

}

family mpls;

}

}

fe-1/2/1 {

unit 0 {

family inet {

address 10.1.1.5/30;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.2/24;

}

}

unit 1 {

family inet {

address 198.51.100.2/24;

}

}

}

user@PE1# show protocols

mpls {

interface fe-1/2/1.0;

}

bgp {

group toR4 {

type internal;

local-address 192.0.2.2;

family inet-vpn {

unicast;

}

neighbor 192.0.2.4;

}

}

ospf {

area 0.0.0.0 {

interface fe-1/2/1.0;

interface lo0.0 {

passive;

}

}

}

ldp {

interface fe-1/2/1.0;

interface lo0.0;

}

user@PE1# show policy-options

policy-statement bgp-to-ospf {

term 1 {

from protocol bgp;

then accept;

}

term 2 {

then reject;

}

}

user@PE1# show routing-instances

red {

instance-type vrf;

interface fe-1/2/0.0;

interface lo0.1;

route-distinguisher 2:1;

vrf-target target:2:1;

protocols {

ospf {

export bgp-to-ospf;

sham-link local 198.51.100.2;

area 0.0.0.0 {

sham-link-remote 198.51.100.4 metric 10;

interface fe-1/2/0.0;

interface lo0.1;

}

}

}

}

user@PE1# show routing-options router-id 192.0.2.2; autonomous-system 2;

Verificação

Confirme se a configuração está funcionando corretamente.

- Verificando as interfaces de link falsos

- Verificando os pontos finais locais e remotos do link falso

- Verificando as Adjacências do link falso

- Verificação do anúncio do estado do enlace

- Verificando a seleção do caminho

Verificando as interfaces de link falsos

Propósito

Verifique a interface falsa do link. O link falso é tratado como uma interface no OSPFv2, com o nome exibido como shamlink.<unique identifier>, onde o identificador único é um número. Por exemplo, shamlink.0. O link falso aparece como uma interface ponto a ponto.

Ação

A partir do modo operacional, entre no show ospf interface instance instance-name comando.

user@PE1> show ospf interface instance red Interface State Area DR ID BDR ID Nbrs lo0.1 DR 0.0.0.0 198.51.100.2 0.0.0.0 0 fe-1/2/0.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1 shamlink.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1

Verificando os pontos finais locais e remotos do link falso

Propósito

Verifique os pontos finais locais e remotos do link falso. O MTU para a interface de link falso é sempre zero.

Ação

A partir do modo operacional, entre no show ospf interface instance instance-name detail comando.

user@PE1> show ospf interface shamlink.0 instance red Interface State Area DR ID BDR ID Nbrs shamlink.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1 Type: P2P, Address: 0.0.0.0, Mask: 0.0.0.0, MTU: 0, Cost: 10 Local: 198.51.100.2, Remote: 198.51.100.4 Adj count: 1 Hello: 10, Dead: 40, ReXmit: 5, Not Stub Auth type: None Protection type: None, No eligible backup Topology default (ID 0) -> Cost: 10

Verificando as Adjacências do link falso

Propósito

Verifique as adjacências entre os links falsos configurados.

Ação

A partir do modo operacional, entre no show ospf neighbor instance instance-name comando.

user@PE1> show ospf neighbor instance red Address Interface State ID Pri Dead 10.1.1.1 fe-1/2/0.0 Full 192.0.2.1 128 35 198.51.100.4 shamlink.0 Full 198.51.100.4 0 31

Verificação do anúncio do estado do enlace

Propósito

Verifique se o LSA do roteador originado pela instância carrega a adjacência de enlace falso como um enlace ponto a ponto sem números. Os dados do link para links falsos são um número que vai de 0x80010000 a 0x8001ffff.

Ação

A partir do modo operacional, entre no show ospf database instance instance-name comando.

user@PE1> show ospf database instance red

OSPF database, Area 0.0.0.0

Type ID Adv Rtr Seq Age Opt Cksum Len

Router 192.0.2.1 192.0.2.1 0x80000009 1803 0x22 0x6ec7 72

Router 192.0.2.5 192.0.2.5 0x80000007 70 0x22 0x2746 72

Router *198.51.100.2 198.51.100.2 0x80000006 55 0x22 0xda6b 60

Router 198.51.100.4 198.51.100.4 0x80000005 63 0x22 0xb19 60

Network 10.0.0.18 192.0.2.5 0x80000002 70 0x22 0x9a71 32

OSPF AS SCOPE link state database

Type ID Adv Rtr Seq Age Opt Cksum Len

Extern 198.51.100.2 198.51.100.4 0x80000002 72 0xa2 0x343 36

Extern *198.51.100.4 198.51.100.2 0x80000002 71 0xa2 0xe263 36

Verificando a seleção do caminho

Propósito

Verifique se o caminho vpn de Camada 3 é usado em vez do caminho de backup.

Ação

Desde o modo operacional, insira o traceroute comando do Dispositivo CE1 ao Dispositivo CE2.

user@CE1> traceroute 192.0.2.5

traceroute to 192.0.2.5 (192.0.2.5), 30 hops max, 40 byte packets

1 10.1.1.2 (10.1.1.2) 1.930 ms 1.664 ms 1.643 ms

2 * * *

3 10.1.1.10 (10.1.1.10) 2.485 ms 1.435 ms 1.422 ms

MPLS Label=299808 CoS=0 TTL=1 S=1

4 192.0.2.5 (192.0.2.5) 1.347 ms 1.362 ms 1.329 ms

Significado

A operação de traceroute mostra que a VPN de Camada 3 é o caminho preferido. Se você removesse o link falso ou se modificasse a métrica de OSPF para preferir esse caminho de backup, o traceroute mostraria que o caminho de backup é o preferido.

Configuração de sessões multihop de EBGP entre roteadores PE e CE em VPNs de camada 3

Você pode configurar uma sessão multihop EBGP ou IBGP entre os roteadores PE e CE de uma VPN de Camada 3. Isso permite que você tenha um ou mais roteadores entre os roteadores PE e CE. Usar o IBGP entre roteadores PE e CE não requer a configuração de nenhuma declaração adicional. No entanto, o uso de EBGP entre os roteadores PE e CE requer a configuração da multihop declaração.

Para configurar uma sessão bgp multihop externa para a conexão entre os roteadores PE e CE, inclua a multihop declaração no roteador PE. Para ajudar a evitar loops de roteamento, você precisa configurar um valor de tempo de vida (TTL) para a sessão multihop:

multihop ttl-value;

Para obter a lista de níveis de hierarquia em que você pode configurar esta declaração, veja a seção de resumo para esta declaração.

Configuração de uma topologia de VPN LDP-over-RSVP

Este exemplo mostra como configurar uma topologia VPN na qual os pacotes LDP são colocados em túnel sobre um RSVP LSP. Essa configuração consiste nos seguintes componentes (ver Figura 5):

-

Uma VPN (VPN-A)

-

Dois roteadores PE

-

LDP como protocolo de sinalização entre os roteadores PE e seus roteadores P adjacentes

-

Um RSVP LSP entre dois roteadores P sobre os quais o LDP é tunelado

As etapas a seguir descrevem como essa topologia é estabelecida e como os pacotes são enviados do CE Router CE2 para o CE Router CE1:

-

Os roteadores P1 e P3 estabelecem LSPs RSVP entre si e instalam seus endereços de loopback em suas tabelas de roteamento inet.3.

-

PE Router PE1 estabelece uma sessão de LDP com roteador P1 por interface

so-1/0/0.0. -

O roteador P1 estabelece uma sessão de LDP com o endereço loopback do Roteador P3, que pode ser alcançado usando o RSVP LSP.

-

O roteador P1 envia suas vinculações de rótulo, que incluem um rótulo para chegar ao Roteador PE1, para o Roteador P3. Essas vinculações de rótulo permitem que o Roteador P3 direcione pacotes LDP ao Roteador PE1.

-

O roteador P3 estabelece uma sessão de LDP com o Roteador PE2 por interface

so0-0/0/0.0e estabelece uma sessão de LDP com o endereço loopback do Roteador P1. -

O roteador P3 envia suas vinculações de rótulo, que incluem um rótulo para chegar ao Roteador PE2, para o Roteador P1. Essas ligações de rótulo permitem que o Roteador P1 direcione pacotes LDP para o endereço loopback do Roteador PE2.

-

Os roteadores PE1 e PE2 estabelecem sessões de IBGP entre si.

-

Quando o Roteador PE1 anuncia para o Roteador rotas PE2 que aprendeu com o Roteador CE1, ele inclui seu rótulo VPN. (O roteador PE cria o rótulo VPN e o vincula à interface entre os roteadores PE e CE.) Da mesma forma, quando o Roteador PE2 anuncia rotas que aprendeu com o Roteador CE2, ele envia seu rótulo vpn para o Roteador PE1.

Quando o Roteador PE2 deseja encaminhar um pacote para o Roteador CE1, ele empurra duas etiquetas para a pilha de rótulos do pacote: primeiro o rótulo VPN que está vinculado à interface entre o Roteador PE1 e o Roteador CE1, depois o rótulo LDP usado para chegar ao Roteador PE1. Em seguida, ele encaminha os pacotes para o roteador P3 por interface so-0/0/1.0.

-

Quando o Roteador P3 recebe os pacotes do Roteador PE2, ele troca o rótulo LDP que está no topo da pilha (de acordo com seu banco de dados LDP) e também empurra um rótulo RSVP para o topo da pilha para que o pacote possa agora ser trocado pelo RSVP LSP. Neste ponto, há três rótulos na pilha: o rótulo interno (inferior) é o rótulo VPN, o meio é o rótulo LDP, e o exterior (superior) é o rótulo RSVP.

-

O roteador P2 recebe o pacote e o muda para o Roteador P1 trocando o rótulo RSVP. Nesta topologia, como o Roteador P2 é o penúltimo roteador de salto no LSP, ele coloca o rótulo RSVP e encaminha o pacote por interface

so-1/1/0.0para o Roteador P1. Neste ponto, há dois rótulos na pilha: o rótulo interno é o rótulo VPN, e o externo é o rótulo LDP. -

Quando o Roteador P1 recebe o pacote, ele coloca o rótulo externo (o rótulo LDP) e encaminha o pacote para o Roteador PE1 usando interface

so-1/0/0.0. Nesta topologia, o Roteador PE1 é o roteador LDP de saída, então o Roteador P1 coloca o rótulo LDP em vez de trocá-lo por outro rótulo. Neste ponto, há apenas um rótulo na pilha, o rótulo VPN. -

Quando o Roteador PE1 recebe o pacote, ele coloca o rótulo VPN e encaminha o pacote como um pacote IPv4 para o Roteador CE1 por interface

ge-1/1/0.0.

Um conjunto semelhante de operações ocorre para pacotes enviados do Roteador CE1 que são destinados ao Roteador CE2.

A lista a seguir explica como, para os pacotes que estão sendo enviados do Roteador CE2 para o Roteador CE1, os rótulos LDP, RSVP e VPN são anunciados pelos vários roteadores. Essas etapas incluem exemplos de valores de rótulo (ilustrados na Figura 6).

-

Rótulos de LDP

-

O Roteador PE1 anuncia o rótulo LDP 3 para o roteador P1.

-

O roteador P1 anuncia o rótulo LDP 100.001 para Roteador PE1 para Roteador P3.

-

O roteador P3 anuncia o rótulo LDP 100.002 para Roteador PE1 para Roteador PE2.

-

-

Rótulos RSVP

-

O roteador P1 anuncia o rótulo RSVP 3 para Roteador P2.

-

O roteador P2 anuncia o rótulo RSVP 100.003 para o roteador P3.

-

-

Rótulo de VPN

-

O Roteador PE1 anuncia o rótulo VPN 100.004 para o Roteador PE2 para a rota do Roteador CE1 ao Roteador CE2.

-

Para um pacote enviado do Host B na Figura 6 para o Host A, os cabeçalhos de pacotes e rótulos mudam conforme o pacote viaja para o seu destino:

-

O pacote que se origina do Host B tem um endereço de origem B e um endereço de destino de A em seu cabeçalho.

-

O roteador CE2 adiciona ao pacote um próximo salto de interface

so-1/0/0. -

O Roteador PE2 troca o próximo salto de interface

so-1/0/0e o substitui por um próximo salto de PE1. Ele também adiciona dois rótulos para chegar ao Router PE1, primeiro o rótulo VPN (100.004), depois o rótulo LDP (100.002). O rótulo VPN é, portanto, o rótulo interno (inferior) na pilha, e o rótulo LDP é o rótulo externo. -

O roteador P3 troca o rótulo LDP adicionado pelo Roteador PE2 (100.002) e o substitui por seu rótulo LDP para chegar ao Roteador PE1 (100.001). Ele também adiciona o rótulo RSVP para alcançar o Roteador P2 (100.003).

-

O roteador P2 remove o rótulo RSVP (100.003) porque é o penúltimo salto no MPLS LSP.

-

O roteador P1 remove o rótulo LDP (100.001) porque é o penúltimo roteador LDP. Ele também troca o próximo salto do PE1 e o substitui pela interface de próximo salto,

so-1/0/0. -

O roteador PE1 remove o rótulo VPN (100.004). Ele também troca a interface de

so-1/0/0próximo salto e a substitui por sua interface de próximo salto,ge-1/1/0. -

O roteador CE1 remove a interface de próximo salto, e o cabeçalho de

ge-1/1/0pacote agora contém apenas um endereço fonte de B e um endereço de destino de A.

A seção final deste exemplo consolida as declarações necessárias para configurar a funcionalidade VPN em cada um dos roteadores P de serviço mostrados na Figura 5.

Neste exemplo, um número de AS privado é usado para o diferencial de rota e o alvo da rota. Este número é usado apenas para ilustração. Quando você estiver configurando VPNs, você deve usar um número AS atribuído.

As seções a seguir explicam como configurar a funcionalidade VPN nos roteadores PE e P. Os roteadores CE não têm nenhuma informação sobre a VPN, então você os configura normalmente.

- Habilitação de um IGP nos roteadores PE e P

- Habilitação de LDP nos roteadores PE e P

- Habilitação de RSVP e MPLS no roteador P

- Configuração do túnel LSP MPLS entre os roteadores P

- Configuração do IBGP nos roteadores PE

- Configuração de instâncias de roteamento para VPNs nos roteadores PE

- Configuração da política de VPN nos roteadores PE

- Configuração de VPN LDP-over-RSVP resumida por roteador

Habilitação de um IGP nos roteadores PE e P

Para permitir que os roteadores PE e P troquem informações de roteamento entre si, você deve configurar um IGP em todos esses roteadores ou configurar rotas estáticas. Você configura o IGP na instância primária do processo de protocolo de roteamento (rpd) (ou seja, no nível de [edit protocols] hierarquia), não dentro da instância de roteamento VPN (ou seja, não no nível de [edit routing-instances] hierarquia).

Você configura o IGP da maneira padrão. Este exemplo de configuração não inclui essa parte da configuração.

Habilitação de LDP nos roteadores PE e P

Neste exemplo de configuração, o LDP é o protocolo de sinalização entre os roteadores PE. Para que a VPN funcione, você deve configurar o LDP nos dois roteadores PE e nos roteadores P que estão conectados aos roteadores PE. Você precisa configurar o LDP apenas nas interfaces no núcleo da rede do provedor de serviços; ou seja, entre os roteadores PE e P e entre os roteadores P. Você não precisa configurar o LDP na interface entre os roteadores PE e CE.

Neste exemplo de configuração, você configura o LDP nas interfaces de loopback dos roteadores P porque estas são as interfaces nas quais o MPLS LSP está configurado.

Nos roteadores PE, você também deve configurar family inet quando configura a interface lógica.

No Roteador PE1, configure o LDP:

[edit protocols]

ldp {

interface so-1/0/0.0;

}

[edit interfaces]

so-1/0/0 {

unit 0 {

family mpls;

}

}

No Roteador PE2, configure o LDP:

[edit protocols]

ldp {

interface so-0/0/0.0;

}

[edit interfaces]

so-0/0/1 {

unit 0 {

family mpls;

}

}

No roteador P1, configure LDP:

[edit protocols]

ldp {

interface so-1/0/0.0;

interface lo0;

}

No roteador P3, configure o LDP:

[edit protocols]

ldp {

interface lo0;

interface so-0/0/0.0;

}

No roteador P2, embora você não precise configurar o LDP, você pode configurá-lo opcionalmente para fornecer um caminho LDP de fallback caso o RSVP LSP fique inoperante:

[edit protocols]

ldp {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

Habilitação de RSVP e MPLS no roteador P

No P Router P2 você deve configurar RSVP e MPLS porque este roteador existe no caminho MPLS LSP entre os roteadores P1 e P3:

[edit]

protocols {

rsvp {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

mpls {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

}

Configuração do túnel LSP MPLS entre os roteadores P

Neste exemplo de configuração, o LDP é em túnel sobre um LSP RSVP. Portanto, além de configurar o RSVP, você deve habilitar o suporte de engenharia de tráfego em um IGP, e você deve criar um MPLS LSP para tunelar o tráfego LDP.

No Roteador P1, habilite o RSVP e configure uma extremidade do túnel LSP MPLS. Neste exemplo, o suporte de engenharia de tráfego é habilitado para OSPF, e você configura o MPLS nas interfaces para o LSP e para o Roteador PE1. to Na declaração, você especifica o endereço de loopback do Roteador P3.

[edit]

protocols {

rsvp {

interface so-1/0/1.0;

}

mpls {

label-switched-path P1-to-P3 {

to 10.255.100.1;

ldp-tunneling;

}

interface so-1/0/0.0;

interface so-1/0/1.0;

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface so-1/0/0.0;

interface so-1/0/1.0;

}

}

}

No Roteador P3, habilite o RSVP e configure a outra extremidade do túnel LSP MPLS. Novamente, o suporte de engenharia de tráfego está habilitado para OSPF, e você configura o MPLS nas interfaces para o LSP e para o Roteador PE2. to Na declaração, você especifica o endereço de loopback do Roteador P1.

[edit]

protocols {

rsvp {

interface at-2/0/1.0;

}

mpls {

label-switched-path P3-to-P1 {

to 10.255.2.2;

ldp-tunneling;

}

interface at-2/0/1.0;

interface so-0/0/0.0;

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface at-2/0/1.0;

interface so-0/0/0.0;

}

}

}

Configuração do IBGP nos roteadores PE

Nos roteadores PE, configure uma sessão do IBGP com as seguintes propriedades:

-

Família VPN — Para indicar que a sessão do IBGP é para a VPN, inclua a

family inet-vpndeclaração. -

Endereço loopback — inclua a

local-addressdeclaração, especificando o endereço de loopback do roteador PE local. A sessão do IBGP para VPNs é executado pelo endereço de loopback. Você também deve configurar alo0interface no nível de[edit interfaces]hierarquia. O exemplo não inclui essa parte da configuração do roteador. -

Endereço vizinho — Inclua a

neighbordeclaração, especificando o endereço IP do roteador PE vizinho, que é seu endereço loopback (lo0).

No Roteador PE1, configure o IBGP:

[edit]

protocols {

bgp {

group PE1-to-PE2 {

type internal;

local-address 10.255.1.1;

family inet-vpn {

unicast;

}

neighbor 10.255.200.2;

}

}

}

No Roteador PE2, configure o IBGP:

[edit]

protocols {

bgp {

group PE2-to-PE1 {

type internal;

local-address 10.255.200.2;

family inet-vpn {

unicast;

}

neighbor 10.255.1.1;

}

}

}

Configuração de instâncias de roteamento para VPNs nos roteadores PE

Ambos os roteadores PE serviço VPN-A, então você deve configurar uma instância de roteamento em cada roteador para a VPN na qual você define o seguinte:

-

Diferenciador de rota, que deve ser único para cada instância de roteamento no roteador PE. Ele é usado para distinguir os endereços em uma VPN daqueles de outra VPN.

-

Tipo de instância

vrf, que cria a tabela VRF no roteador PE. -

Interfaces conectadas aos roteadores CE.

-

Políticas de importação e exportação de VRF, que devem ser as mesmas em cada roteador PE que presta serviços a mesma VPN. A menos que a política de importação contenha apenas uma

then rejectdeclaração, ela deve incluir referência a uma comunidade. Caso contrário, quando você tenta confirmar a configuração, o commit falha.Nota:Neste exemplo, um número de AS privado é usado para o diferencial de rota. Este número é usado apenas para ilustração. Quando você estiver configurando VPNs, você deve usar um número AS atribuído.

-

Roteamento entre os roteadores PE e CE, que é necessário para que o roteador PE distribua rotas relacionadas a VPN de e para roteadores CE conectados. Você pode configurar um protocolo de roteamento — BGP, OSPF ou RIP — ou configurar o roteamento estático.

No Roteador PE1, configure a seguinte instância de roteamento para VPN-A. Neste exemplo, o Roteador PE1 usa o RIP para distribuir rotas de e para o roteador CE ao qual está conectado.

[edit]

routing-instance {

VPN-A {

instance-type vrf;

interface ge-1/0/0.0;

route-distinguisher 65535:0;

vrf-import VPN-A-import;

vrf-export VPN-A-export;

protocols {

rip {

group PE1-to-CE1 {

neighbor ge-1/0/0.0;

}

}

}

}

}

No Roteador PE2, configure a seguinte instância de roteamento para VPN-A. Neste exemplo, o Roteador PE2 usa OSPF para distribuir rotas de e para o roteador CE ao qual está conectado.

[edit]

routing-instance {

VPN-A {

instance-type vrf;

interface so-1/2/0.0;

route-distinguisher 65535:1;

vrf-import VPN-A-import;

vrf-export VPN-A-export;

protocols {

ospf {

area 0.0.0.0 {

interface so-1/2/0.0;

}

}

}

}

}

Configuração da política de VPN nos roteadores PE

Você deve configurar políticas de importação e exportação de VPN em cada um dos roteadores PE para que eles instalem as rotas apropriadas em suas tabelas VRF, que eles usam para encaminhar pacotes dentro de uma VPN. Para VPN-A, a tabela VRF é VPN-A.inet.0.

Na política de VPN, você também configura comunidades-alvo de VPN.

Neste exemplo, um número de AS privado é usado para o alvo de rota. Este número é usado apenas para ilustração. Quando você estiver configurando VPNs, você deve usar um número AS atribuído.

No Roteador PE1, configure as seguintes políticas de importação e exportação de VPN:

As qualificações de políticas mostradas neste exemplo são apenas aquelas necessárias para que a VPN funcione. Você pode configurar qualificações adicionais, conforme necessário, para quaisquer políticas que você configure.

[edit]

policy-options {

policy-statement VPN-A-import {

term a {

from {

protocol bgp;

community VPN-A;

}

then accept;

}

term b {

then reject;

}

}

policy-statement VPN-A-export {

term a {

from protocol rip;

then {

community add VPN-A;

accept;

}

}

term b {

then reject;

}

}

community VPN-A members target:65535:00;

}

No Roteador PE2, configure as seguintes políticas de importação e exportação de VPN:

[edit]

policy-options {

policy-statement VPN-A-import {

term a {

from {

protocol bgp;

community VPN-A;

}

then accept;

}

term b {

then reject;

}

}

policy-statement VPN-A-export {

term a {

from protocol ospf;

then {

community add VPN-A;

accept;

}

}

term b {

then reject;

}

}

community VPN-A members target:65535:00;

}

Para aplicar as políticas de VPN nos roteadores, inclua as declarações e vrf-import as vrf-export declarações quando você configura a instância de roteamento nos roteadores PE. As políticas de importação e exportação de VRF lidam com a distribuição de rota em toda a sessão do IBGP entre os roteadores PE.

Configuração de VPN LDP-over-RSVP resumida por roteador

Roteador PE1

Instância de roteamento para VPN-A

routing-instance {

VPN-A {

instance-type vrf;

interface ge-1/0/0.0;

route-distinguisher 65535:0;

vrf-import VPN-A-import;

vrf-export VPN-A-export;

}

}

Protocolo de roteamento de instâncias

protocols {

rip {

group PE1-to-CE1 {

neighbor ge-1/0/0.0;

}

}

}

Interfaces

interfaces {

so-1/0/0 {

unit 0 {

family mpls;

}

}

ge-1/0/0 {

unit 0;

}

}

Instância principal de protocolo

protocols {

}

Habilite o LDP

ldp {

interface so-1/0/0.0;

}

Habilite o MPLS

mpls {

interface so-1/0/0.0;

interface ge-1/0/0.0;

}

Configure o IBGP

bgp {

group PE1-to-PE2 {

type internal;

local-address 10.255.1.1;

family inet-vpn {

unicast;

}

neighbor 10.255.100.1;

}

}

Configure a política de VPN

policy-options {

policy-statement VPN-A-import {

term a {

from {

protocol bgp;

community VPN-A;

}

then accept;

}

term b {

then reject;

}

}

policy-statement VPN-A-export {

term a {

from protocol rip;

then {

community add VPN-A;

accept;

}

}

term b {

then reject;

}

}

community VPN-A members target:65535:00;

}

Roteador P1

Instância principal de protocolo

protocols {

}

Habilite o RSVP

rsvp {

interface so-1/0/1.0;

}

Habilite o LDP

ldp {

interface so-1/0/0.0;

interface lo0.0;

}

Habilite o MPLS

mpls {

label-switched-path P1-to-P3 {

to 10.255.100.1;

ldp-tunneling;

}

interface so-1/0/0.0;

interface so-1/0/1.0;

}

Configure o OSPF para suporte à engenharia de tráfego

ospf {

traffic-engineering;

area 0.0.0.0 {

interface so-1/0/0.0;

interface so-1/0/1.0;

}

}

Roteador P2

Instância principal de protocolo

protocols {

}

Habilite o RSVP

rsvp {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

Habilite o MPLS

mpls {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

Roteador P3

Instância principal de protocolo

protocols {

}

Habilite o RSVP

rsvp {

interface at-2/0/1.0;

}

Habilite o LDP

ldp {

interface so-0/0/0.0;

interface lo0.0;

}

Habilite o MPLS

mpls {

label-switched-path P3-to-P1 {

to 10.255.2.2;

ldp-tunneling;

}

interface at-2/0/1.0;

interface so-0/0/0.0;

}

Configure o OSPF para suporte à engenharia de tráfego

ospf {

traffic-engineering;

area 0.0.0.0 {

interface at-2/0/1.0;

interface at-2/0/1.0;

}

}

Roteador PE2

Instância de roteamento para VPN-A

routing-instance {

VPN-A {

instance-type vrf;

interface so-1/2/0.0;

route-distinguisher 65535:1;

vrf-import VPN-A-import;

vrf-export VPN-A-export;

}

}

Protocolo de roteamento de instâncias

protocols {

ospf {

area 0.0.0.0 {

interface so-1/2/0.0;

}

}

}

Interfaces

interfaces {

so-0/0/0 {

unit 0 {

family mpls;

}

}

so-1/2/0 {

unit 0;

}

}

Instância principal de protocolo

protocols {

}

Habilite o LDP

ldp {

interface so-0/0/0.0;

}

Habilite o MPLS

mpls {

interface so-0/0/0.0;

interface so-1/2/0.0;

}

Configure o IBGP

bgp {

group PE2-to-PE1 {

type internal;

local-address 10.255.200.2;

family inet-vpn {

unicast;

}

neighbor 10.255.1.1;

}

}

Configure a política de VPN

policy-options {

policy-statement VPN-A-import {

term a {

from {

protocol bgp;

community VPN-A;

}

then accept;

}

term b {

then reject;

}

}

policy-statement VPN-A-export {

term a {

from protocol ospf;

then {

community add VPN-A;

accept;

}

}

term b {

then reject;

}

}

community VPN-A members target:65535:01;

}

Configuração de uma topologia VPN de camada 3 baseada em aplicativos

Este exemplo ilustra um mecanismo baseado em aplicativos para encaminhar o tráfego para uma VPN de Camada 3. Normalmente, uma ou mais interfaces estão associadas ou vinculadas a uma VPN, incluindo-as na configuração da instância de roteamento VPN. Ao vincular a interface à VPN, a tabela VRF da VPN é usada para tomar decisões de encaminhamento para qualquer tráfego de entrada nessa interface. A vinculação da interface também inclui a interface de rotas locais na tabela VRF, que oferece resolução de próximo salto para rotas VRF.

Neste exemplo, um filtro de firewall é usado para definir qual tráfego de entrada em uma interface é encaminhado por meio da tabela de roteamento padrão, inet.0 e que o tráfego de entrada é encaminhado por meio da tabela VRF. Você pode expandir este exemplo de forma que o tráfego de entrada em uma interface possa ser redirecionado para uma ou mais VPNs. Por exemplo, você pode definir uma configuração para oferecer suporte a uma VPN que encaminha tráfego com base no endereço fonte, que encaminha o tráfego do Hypertext Transfer Protocol (HTTP) ou que encaminha apenas mídia streaming.

Para que essa configuração funcione, as seguintes condições devem ser verdadeiras:

-

As interfaces que usam o encaminhamento baseado em filtro não devem estar vinculadas à VPN.

-

O roteamento estático deve ser usado como meio de roteamento.

-

Você deve definir um grupo de tabela de roteamento de interface compartilhado entre inet.0 e as tabelas VRF para fornecer rotas locais à tabela VRF.

Este exemplo consiste em dois hosts de cliente (Cliente D e Client E) que estão em duas VPNs diferentes e que querem enviar tráfego tanto dentro da VPN quanto para a Internet. Os caminhos são definidos da seguinte forma:

-

O Cliente A envia tráfego para o Cliente E pela VPN A com um caminho de retorno que também usa VPN A (usando a tabela VRF da VPN).

-

O cliente B envia tráfego ao Cliente D por VPN B com um caminho de retorno que usa roteamento padrão baseado em destino (usando a tabela de roteamento inet.0).

-

Os clientes B e C enviam tráfego para a Internet usando roteamento padrão (usando a tabela de roteamento inet.0), com um caminho de retorno que também usa o roteamento padrão.

Este exemplo ilustra que existem uma grande variedade de opções na configuração de uma topologia VPN de Camada 3 baseada em aplicativos. Essa flexibilidade tem aplicativo em muitas implementações de rede que exigem que tráfego específico seja encaminhado em um ambiente de roteamento limitado.

Este exemplo de configuração mostra apenas as partes da configuração para o encaminhamento baseado em filtro, instâncias de roteamento e política. Ele não ilustra como configurar uma VPN de Camada 3.

A Figura 7 ilustra a topologia de rede usada neste exemplo.

Configuração no roteador A

No Roteador A, você configura a interface para clientes A, B e C. A configuração avalia o tráfego recebido para determinar se ele deve ser encaminhado por meio de VPN ou roteamento padrão baseado em destino.

Primeiro, você aplica um filtro de entrada e configura a interface:

[edit]

interfaces {

fe-1/1/0 {

unit 0 {

family inet {

filter {

input fbf-vrf;

}

address 192.168.1.1/24;

}

}

}

}

Como as interfaces que usam o encaminhamento baseado em filtro não devem estar vinculadas a uma VPN, você deve configurar um método alternativo para fornecer rotas de próximo salto à tabela VRF. Você faz isso definindo um grupo de tabela de roteamento de interface e compartilhando esse grupo entre todas as tabelas de roteamento:

[edit]

routing-options {

interface-routes {

rib-group inet if-rib;

}

rib-groups {

if-rib {

import-rib [ inet.0 vpn-A.inet.0 vpn-B.inet.0 ];

}

}

}

Você aplica o seguinte filtro ao tráfego de entrada na interface fe-1/1/0.0. O primeiro termo combina o tráfego do Cliente A e o encaminha para a instância de roteamento para VPN A. O segundo termo corresponde ao tráfego do Cliente B que é destinado ao Cliente D e o encaminha para a instância de roteamento para VPN B. O terceiro termo corresponde a todos os outros tráfegos, que é encaminhado normalmente por meio de encaminhamento baseado em destino de acordo com as rotas inet.0.

[edit firewall family family-name]

filter fbf-vrf {

term vpnA {

from {

source-address {

192.168.1.1/32;

}

}

then {

routing-instance vpn-A;

}

}

term vpnB {

from {

source-address {

192.168.1.2/32;

}

destination-address {

192.168.3.0/24;

}

}

then routing-instance vpn-B;

}

}

term internet {

then accept;

}

Em seguida, você configura as instâncias de roteamento para VPN A e VPN B. Observe que essas declarações incluem todas as declarações necessárias para definir uma VPN de Camada 3, exceto a interface declaração.

[edit]

routing-instances {

vpn-A {

instance-type vrf;

route-distinguisher 172.21.10.63:100;

vrf-import vpn-A-import;

vrf-export vpn-A-export;

}

vpn-B {

instance-type vrf;

route-distinguisher 172.21.10.63:200;

vrf-import vpn-B-import;

vrf-export vpn-B-export;

}

}

Configuração no roteador E

No Roteador E, configure uma rota padrão para chegar à Internet. Você deve injetar essa rota na malha local do IBGP para fornecer um ponto de saída da rede.

[edit]

routing-options {

static {

route 0.0.0.0/0 next-hop so-2/2/2.0 discard

}

}

Configure a interface para o Cliente E para que todo o tráfego de entrada na interface fe-1/1/1.0 que corresponda à política de VPN seja encaminhado por VPN A:

[edit]

routing-instances {

vpn-A {