Melhorando o desempenho de VPN de camada 3

Este tópico apresenta next hops (CNHs) encadeados e fornece um exemplo de como habilitar a CNH encadeada em roteadores PE back-to-back.

Próximo saltos compostos encadeados para VPNs e circuitos de camada 2

Os roteadores de transporte de pacotes da Série PTX da Juniper Networks, plataformas de roteamento universal 5G da Série MX com interfaces MIC e MPC e roteadores de núcleo T4000 são projetados principalmente para lidar com grandes volumes de tráfego no núcleo de grandes redes. As CNHs encadeadas ajudam a facilitar esse recurso, permitindo que o roteador processe volumes muito maiores de rotas. Uma CNH encadeada permite que o roteador direcione conjuntos de rotas que compartilham o mesmo destino para um próximo salto de encaminhamento comum, em vez de ter cada rota também incluindo o destino. Caso um destino de rede seja alterado, em vez de precisar atualizar todas as rotas que compartilham esse destino com as novas informações, apenas o próximo salto de encaminhamento compartilhado é atualizado com as novas informações. As CNHs encadeadas continuam a apontar para esse próximo salto de encaminhamento, que agora contém o novo destino.

Quando os próximos saltos para LSPs MPLS são criados nos roteadores, as informações de tag correspondentes ao rótulo MPLS mais interno são extraídas em uma CNH acorrentada. A CNH encadeada é armazenada no mecanismo de encaminhamento de pacotes de entrada. A CNH encadeada aponta para um próximo salto chamado próximo salto de encaminhamento que reside na saída Packet Forwarding Engine. O próximo salto de encaminhamento contém todas as outras informações (todos os rótulos, exceto os rótulos mais internos, bem como as informações IFA/IP correspondentes ao nó de próximo salto real). Muitos próximos saltos compostos acorrentados podem compartilhar o mesmo próximo salto de encaminhamento. Além disso, separar o rótulo mais interno (que é o rótulo VPN) do encaminhamento do próximo salto e armazená-lo no PFE de entrada (dentro do próximo salto composto encadeado) ajuda a conservar a memória do mecanismo de encaminhamento de pacotes de saída, reduzindo o número de cordas de reescrita armazenadas no mecanismo de encaminhamento de pacotes de saída.

A Tabela 1 mostra suporte a CNHs encadeadas para roteadores de entrada ou trânsito na rede MPLS.

Plataforma |

L2 VPN |

L3 VPN |

L2 CKT |

|---|---|---|---|

Série PTX |

Entrada e trânsito |

Entrada e trânsito |

Apenas entrada |

Série MX |

Apenas entrada |

Apenas entrada |

Apenas entrada |

Para habilitar CNHs encadeadas em um roteador T4000, o chassi deve ser configurado para usar a opção enhanced-mode no modo de serviços de rede.

Benefícios dos próximos saltos compostos encadeados

A CNH encadeada otimiza a memória e o desempenho do roteador reduzindo o tamanho da tabela de encaminhamento. O roteador pode usar a mesma entrada de próximo salto na tabela de encaminhamento para rotas com destinos diferentes quando o próximo salto é o mesmo. Isso reduz o número de entradas na tabela de encaminhamento e reduz o número de mudanças quando a próxima entrada de salto precisa ser modificada.

Aceitando atualizações de rota com rótulos de VPN internas exclusivos em VPNs de camada 3

Para VPNs de camada 3 configuradas em roteadores da Juniper Networks, o Junos OS normalmente aloca um rótulo DE VPN interno para cada interface de roteamento e encaminhamento virtual (VRF) voltada para o cliente de borda (CE) de um roteador de borda de provedor (PE). No entanto, outros fornecedores alocam um rótulo de VPN para cada rota aprendida nas interfaces voltadas para CE de um roteador PE. Essa prática aumenta exponencialmente o número de rótulos de VPN, o que leva ao processamento lento do sistema e ao tempo de convergência lento.

CNHs encadeadas é uma função de composição que concatena as cordas de reescrita parcial associadas a próximos saltos individuais para formar uma corda de reescrita maior que é adicionada a um pacote. Ao usar essa função, o número de rotas com rótulos de VPN internos exclusivos que podem ser processados por um roteador da Juniper Networks é aumentado substancialmente. Elementos comuns de atualização de rota associados às VPNs de Camada 3 são combinados, reduzindo o número de atualizações de rota e estados individuais que o roteador da Juniper Networks deve manter, e levando a um melhor desempenho de escala e convergência.

Os roteadores da Série ACX oferecem suporte à chained-composite-next-hop ingress declaração CLI no nível de [edit routing-options forwarding-table] hierarquia apenas para VPNs de Camada 3. A chained-composite-next-hop ingress declaração de CLI para serviços de Camada 2 não é suportada.

Você pode configurar o roteador com base no número de rótulos de VPN que deseja gerenciar e se deseja ou não criar CNHs encadeadas para rotas rotuladas por IPv6:

- Aceitando até um milhão de atualizações de rota VPN de Camada 3

- Aceitando mais de um milhão de atualizações de rota VPN de Camada 3

- Habilitando next hops compostos encadeados para rotas Unicast com rótulo IPv6

Aceitando até um milhão de atualizações de rota VPN de Camada 3

Para os roteadores da Juniper Networks que participam de uma rede de fornecedores mistos com até um milhão de rótulos de VPN de Camada 3, incluam a l3vpn declaração no [edit routing-options forwarding-table chained-composite-next-hop ingress] nível hierárquica. A l3vpn declaração é desativada por padrão.

Os roteadores da Série ACX não suportam a chained-composite-next-hop ingress declaração de CLI no [edit routing-options forwarding-table] hierarchy level.

Recomendamos que você configure a l3vpn declaração sempre que tiver implantado roteadores Juniper Networks em redes de fornecedores mistos de até um milhão de rotas para oferecer suporte a VPNs de Camada 3.

Como usar essa declaração também pode melhorar o desempenho VPN de Camada 3 dos roteadores da Juniper Networks em redes onde apenas os roteadores da Juniper Networks são implantados, recomendamos configurar as declarações nessas redes também.

Você pode configurar a l3vpn declaração nos seguintes roteadores:

Roteadores da Série ACX

Roteadores da Série MX

Roteadores M120

Roteadores M320 com um ou mais FPCs III aprimorados

Roteadores da Série T (para o Junos OS Release 10.4 e posterior)

Para aceitar até um milhão de atualizações de rota VPN de Camada 3 com rótulos de VPN internos exclusivos, configure a l3vpn declaração. Esta declaração é apoiada apenas em roteadores PE conectados indiretamente. Configurar essa declaração em um roteador que está diretamente conectado a um roteador PE não oferece nenhum benefício. Você pode configurar a l3vpn declaração em um roteador com uma mistura de links para roteadores PE conectados diretamente e indiretamente.

Você não pode configurar a declaração e as l3vpn subconduções ao mesmo tempo em que configurou a declaração de custo desigual para VPN .

Para configurar o roteador para aceitar até um milhão de atualizações de rota VPN de Camada 3 com rótulos de VPN internos exclusivos:

Depois de configurar a l3vpn declaração, você pode determinar se uma rota VPN de Camada 3 faz ou não parte de uma CNH encadeada examinando a saída de display dos seguintes comandos:

show route route-value extensiveshow route forwarding-table destination destination-value extensive

Aceitando mais de um milhão de atualizações de rota VPN de Camada 3

Para os roteadores da Juniper Networks que participam de uma rede de fornecedores mistos com mais de um milhão de rótulos de VPN de Camada 3, incluam a extended-space declaração no [edit routing-options forwarding-table chained-composite-next-hop ingress l3vpn] nível hierárquica. A extended-space declaração é desativada por padrão.

As chained-composite-next-hop ingress declarações e extended-space as declarações não são suportadas nos roteadores da Série ACX.

Recomendamos que você configure a extended-space declaração em redes de fornecedores mistos contendo mais de um milhão de rotas para oferecer suporte a VPNs de Camada 3.

Como usar essas declarações também pode melhorar o desempenho VPN de Camada 3 dos roteadores da Juniper Networks em redes onde apenas os roteadores da Juniper Networks são implantados, recomendamos configurar a declaração nessas redes também.

Usar a extended-space declaração pode dobrar o número de rotas com rótulos de VPN internos exclusivos que podem ser processados por um roteador da Juniper Networks. No entanto, ao configurar cenários de VPN de Camada 3 em grande escala, tenha em mente as seguintes diretrizes:

A

extended-spacedeclaração é apoiada apenas em roteadores da Série MX que contêm apenas MPCs.O chassi deve ser configurado para usar a opção

enhanced-ipno modo de serviços de rede.Para obter mais informações sobre a configuração de serviços de rede de chassi, consulte a Biblioteca de Administração do Junos OS.

Certifique-se de configurar o balanceamento de carga por pacote para políticas associadas.

Para obter mais informações sobre a configuração de políticas, consulte as políticas de roteamento, filtros de firewall e guia de usuários de policiais de tráfego.

Recomendamos fortemente o uso de mecanismos de roteamento de 64 bits que executam o Junos OS de 64 bits para oferecer suporte a prefixos VPN de Camada 3 com rótulos VPN internos exclusivos em maior escala.

Para configurar o roteador para aceitar mais de um milhão de atualizações de rota VPN de Camada 3 com rótulos de VPN internos exclusivos:

Após ter concluído a configuração, você pode determinar se uma rota VPN de Camada 3 faz ou não parte de uma CNH examinando a saída de exibição dos seguintes comandos:

show route route-value extensiveshow route forwarding-table destination destination-value extensive

Habilitando next hops compostos encadeados para rotas Unicast com rótulo IPv6

Você pode habilitar CNHs encadeadas para rotas unicast com rótulo IPv6 configurando as declarações de labeled-bgp e inet6 :

[edit routing-options forwarding-table chained-composite-next-hop ingress labeled-bgp]. Essa declaração é desabilitada por padrão.

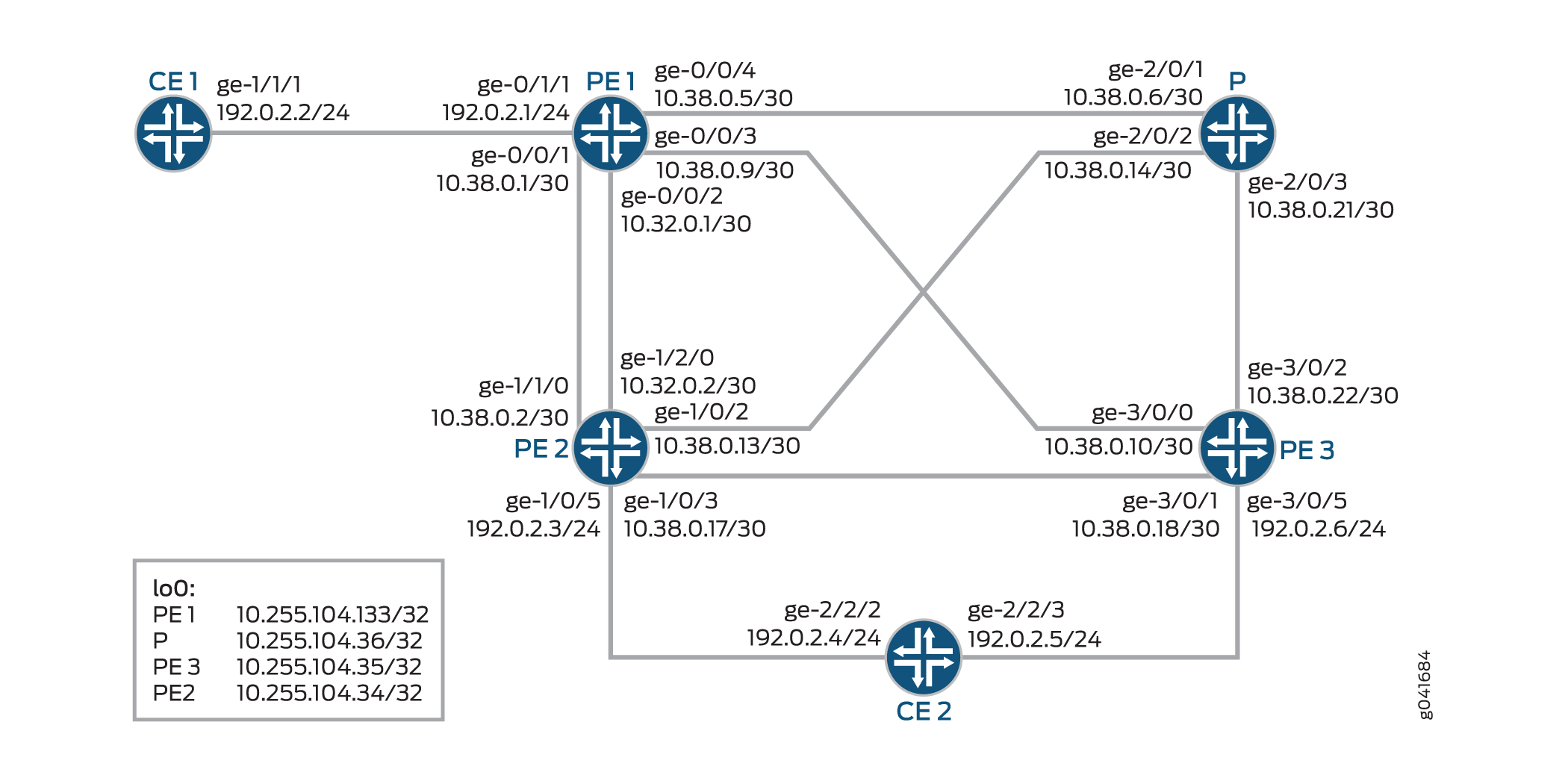

Exemplo: configuração de next hops compostos encadeados para conexões diretas de PE-PE em VPNs

Este exemplo mostra como ativar conexões de rede privada virtual (VPN) de camada 3 com CNHs encadeadas para interfaces MIC e MPC nos roteadores MX Series e T4000.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

-

Seis roteadores que podem ser uma combinação de roteadores MX240, MX480, MX960 ou T4000.

-

Junos OS Release 13.3 em execução em todos os dispositivos.

Antes de começar:

-

Configure as interfaces do dispositivo.

-

Configure os seguintes protocolos de roteamento em todos os roteadores:

-

MPLS

-

BGP

-

LSPs LDP como túneis entre os dispositivos PE

-

OSPF ou qualquer outro protocolo IGP

-

Visão geral

Antes do Junos OS Release 13.3, em um caso de VPN de Camada 3 sem a presença de um roteador de núcleo MPLS, o comportamento anterior de next hop indireto achatado e próximo salto unicast foi utilizado porque não havia rótulo externo disponível na conexão PE-PE de volta para trás, e o dispositivo PE de entrada só empurrou rótulos vpn únicos. Em um cenário multicaminho VPN de Camada 3 com caminhos pe-PE e PE-P-PE mistos, as CNHs encadeadas também não podiam ser usadas.

Em plataformas que oferecem suporte apenas a interfaces MIC e MPC, AS CNHs encadeadas são habilitadas por padrão. Em plataformas que oferecem suporte a interfaces de DPC e MPC, a configuração de VPN de Camada 3 exigia a pe-pe-connection declaração para oferecer suporte a CNHs encadeadas para conexões PE-PE. No entanto, a pe-pe-connection declaração não foi suportada apenas em plataformas com interfaces MIC e FPC.

Como uma solução para essas limitações, começando pelo Junos OS Release 13.3, o suporte para CNHs encadeadas é aprimorado para identificar automaticamente o recurso da plataforma subjacente emCNHs encadeados no momento da inicialização, sem depender da configuração do usuário e decidir o tipo de próximo salto (composto ou indireto) para incorporar no rótulo VPN de Camada 3. Isso melhora o suporte para conexões PE-PE de costas para trás na VPN de Camada 3 com CNHs encadeadas, e elimina a necessidade da pe-pe-connection declaração.

Para habilitar CNHs encadeadas para dispositivos PE conectados diretamente, além de incluir a l3vpn declaração no nível de [edit routing-options forwarding-table chained-composite-next-hop ingress] hierarquia, faça as seguintes alterações:

-

Nas plataformas de roteamento universal 5G da Série MX que contêm FPCs DPC e MPC, as CNHs encadeadas são desabilitadas por padrão. Para habilitar CNHs encadeadas no MX240, MX480 e MX960, o chassi deve ser configurado para usar a opção

enhanced-ipno modo de serviços de rede. -

Nos roteadores de núcleo T4000 que contêm MPC e FPCs, AS CNHs encadeadas são desabilitadas por padrão. Para habilitar CNHs encadeadas em um roteador T4000, o chassi deve ser configurado para usar a opção

enhanced-modeno modo de serviços de rede.

Topologia

PE-PE

PE-PE

Configuração

- Configuração rápida da CLI

- Configuração de VPN multicaminho de Camada 3 com next hops compostos encadeados

- Resultados

Configuração rápida da CLI

Para configurar este exemplo rapidamente, copie os seguintes comandos, cole-os em um arquivo de texto, remova qualquer quebra de linha, altere os detalhes necessários para combinar com a configuração da sua rede e, em seguida, copie e cole os comandos no CLI no nível de [edit] hierarquia.

CE1

set interfaces ge-1/1/1 unit 0 family inet address 192.0.2.2/24

set interfaces ge-1/1/1 unit 0 family iso

set interfaces ge-1/1/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 198.51.100.1/24

set protocols bgp group PE type external

set protocols bgp group PE peer-as 200

set protocols bgp group PE neighbor 192.0.2.1

set routing-options autonomous-system 100

PE1

set interfaces ge-0/0/1 unit 0 family inet address 10.38.0.1/30

set interfaces ge-0/0/1 unit 0 family mpls

set interfaces ge-0/0/2 unit 0 family inet address 10.38.0.5/30

set interfaces ge-0/0/2 unit 0 family mpls

set interfaces ge-0/0/3 unit 0 family inet address 10.38.0.9/30

set interfaces ge-0/0/3 unit 0 family mpls

set interfaces ge-0/0/4 unit 0 family inet address 10.32.0.1/30

set interfaces ge-0/0/4 unit 0 family mpls

set interfaces ge-0/1/1 unit 0 family inet address 192.0.2.1/24

set interfaces ge-0/1/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 10.255.104.133/32

set chassis network-services enhanced-ip

set routing-options forwarding-table chained-composite-next-hop ingress l3vpn

set routing-options autonomous-system 200

set routing-options forwarding-table export lbpp

set protocols mpls interface 10.38.0.1/30

set protocols mpls interface 10.32.0.1/30

set protocols mpls interface 10.38.0.5/30

set protocols mpls interface 10.38.0.9/30

set protocols bgp group PEs type internal

set protocols bgp group PEs local-address 10.255.104.133

set protocols bgp group PEs family inet unicast

set protocols bgp group PEs family inet-vpn unicast

set protocols bgp group PEs neighbor 10.255.104.134 local-preference 200

set protocols bgp group PEs neighbor 10.255.104.135

set protocols ospf area 0.0.0.0 interface all

set protocols ospf area 0.0.0.0 interface fxp0.0 disable

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ldp interface all

set protocols ldp interface fxp0.0 disable

set policy-options policy-statement lbpp then load-balance per-packet

set routing-instances vpn-a instance-type vrf

set routing-instances vpn-a interface ge-0/1/1.0

set routing-instances vpn-a route-distinguisher 200:1

set routing-instances vpn-a vrf-target target:200:1

set routing-instances vpn-a vrf-table-label

set routing-instances vpn-a protocols bgp group CE type external

set routing-instances vpn-a protocols bgp group CE peer-as 100

set routing-instances vpn-a protocols bgp group CE neighbor 192.0.2.2

PE2

set interfaces ge-1/0/2 unit 0 family inet address 10.38.0.13/30

set interfaces ge-1/0/2 unit 0 family mpls

set interfaces ge-1/0/3 unit 0 family inet address 10.32.0.17/30

set interfaces ge-1/0/3 unit 0 family mpls

set interfaces ge-1/0/5 unit 0 family inet address 192.0.2.3/24

set interfaces ge-1/0/5 unit 0 family mpls

set interfaces ge-1/1/0 unit 0 family inet address 10.38.0.2/30

set interfaces ge-1/1/0 unit 0 family mpls

set interfaces ge-1/2/0 unit 0 family inet address 10.32.0.2/30

set interfaces ge-1/2/0 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 10.255.104.134/32

set chassis network-services enhanced-ip

set routing-options forwarding-table chained-composite-next-hop ingress l3vpn

set routing-instances vpn-a instance-type vrf

set routing-instances vpn-a interface ge-1/0/5.0

set routing-instances vpn-a route-distinguisher 200:2

set routing-instances vpn-a vrf-target target:200:1

set routing-instances vpn-a protocols bgp group CE type external

set routing-instances vpn-a protocols bgp group CE peer-as 300

set routing-instances vpn-a protocols bgp group CE neighbor 192.0.2.3

set protocols mpls interface 10.38.0.2/30

set protocols mpls interface 10.32.0.2/30

set protocols mpls interface 10.38.0.13/30

set protocols mpls interface 10.38.0.17/30

set protocols bgp group PEs type internal

set protocols bgp group PEs local-address 10.255.104.134

set protocols bgp group PEs family inet unicast

set protocols bgp group PEs family inet-vpn unicast

set protocols bgp group PEs neighbor 10.255.104.133

set protocols bgp group PEs neighbor 10.255.104.135

set protocols ospf area 0.0.0.0 interface all

set protocols ospf area 0.0.0.0 interface fxp0.0 disable

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ldp interface all

set protocols ldp interface fxp0.0 disable

set routing-options autonomous-system 200

P

set interfaces ge-2/0/1 unit 0 family inet address 10.38.0.6/30

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces ge-2/0/2 unit 0 family inet address 10.38.0.14/30

set interfaces ge-2/0/2 unit 0 family mpls

set interfaces ge-2/0/3 unit 0 family inet address 10.38.0.21/30

set interfaces ge-2/0/3 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 10.255.104.136/32

set protocols mpls interface 10.38.0.6/30

set protocols mpls interface 10.38.0.14/30

set protocols mpls interface 10.38.0.21/30

set protocols bgp group PEs type internal

set protocols bgp group PEs local-address 10.255.104.136

set protocols bgp group PEs family inet unicast

set protocols bgp group PEs family inet-vpn unicast

set protocols bgp group PEs neighbor 10.255.104.133

set protocols ospf area 0.0.0.0 interface all

set protocols ospf area 0.0.0.0 interface fxp0.0 disable

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ldp interface all

set protocols ldp interface fxp0.0 disable

set routing-options autonomous-system 200

PE3

set interfaces ge-3/0/0 unit 0 family inet address 10.38.0.10/30r0-r3

set interfaces ge-3/0/0 unit 0 family mpls

set interfaces ge-3/0/1 unit 0 family inet address 10.38.0.18/30r0-r1-2

set interfaces ge-3/0/1 unit 0 family mpls

set interfaces ge-3/0/2 unit 0 family inet address 10.38.0.22/30

set interfaces ge-3/0/2 unit 0 family mpls

set interfaces ge-3/0/5 unit 0 family inet address 192.0.2.6/24r0-r1-1

set interfaces ge-3/0/5 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 10.255.104.135/32

set chassis network-services enhanced-mode

set routing-options forwarding-table chained-composite-next-hop ingress l3vpn

set routing-options autonomous-system 200

set routing-instances vpn-a instance-type vrf

set routing-instances vpn-a interface ge-3/0/5.0

set routing-instances vpn-a route-distinguisher 200:3

set routing-instances vpn-a vrf-target target:200:1

set routing-instances vpn-a protocols bgp group CE type external

set routing-instances vpn-a protocols bgp group CE peer-as 300

set routing-instances vpn-a protocols bgp group CE neighbor 192.0.2.5

set protocols mpls interface 10.38.0.10/30

set protocols mpls interface 10.38.0.18/30

set protocols mpls interface 10.38.0.22/30

set protocols bgp group PEs type internal

set protocols bgp group PEs local-address 10.255.104.135

set protocols bgp group PEs family inet unicast

set protocols bgp group PEs family inet-vpn unicast

set protocols bgp group PEs neighbor 10.255.104.133

set protocols bgp group PEs neighbor 10.255.104.134

set protocols ospf area 0.0.0.0 interface all

set protocols ospf area 0.0.0.0 interface fxp0.0 disable

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ldp interface all

set protocols ldp interface fxp0.0 disable

CE2

set interfaces ge-2/2/2 unit 0 family inet address 192.0.2.4/24

set interfaces ge-2/2/2 unit 0 family mpls

set interfaces ge-2/2/3 unit 0 family inet address 192.0.2.5/24

set interfaces ge-2/2/3 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 198.51.100.2/24

set protocols bgp group PE type external

set protocols bgp group PE metric-out 50

set protocols bgp group PE peer-as 200

set protocols bgp group PE export s2b

set protocols bgp group PE neighbor 192.0.2.4

set protocols bgp group PE neighbor 192.0.2.5

set policy-options policy-statement s2b from protocol direct

set policy-options policy-statement s2b then accept

set routing-options autonomous-system 300

Configuração de VPN multicaminho de Camada 3 com next hops compostos encadeados

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Usando o Editor de CLI no modo de configuração.

Para configurar VPN básica de Camada 3 com CNH encadeada no roteador PE1:

Repita este procedimento para os roteadores PE2 e PE3 no domínio MPLS, depois de modificar os nomes, endereços e quaisquer outros parâmetros apropriados para cada roteador.

-

Configure as interfaces no roteador PE1.

PE1 to CE1[edit interfaces]user@PE1 # set ge-0/1/1 unit 0 family inet address 192.0.2.1/24 user@PE1 # set ge-0/1/1 unit 0 family mplsPE1 to PE2[edit interfaces]user@PE1 # set ge-0/0/1 unit 0 family inet address 10.38.0.1/30 user@PE1 # set ge-0/0/1 unit 0 family mpls user@PE1 # set ge-0/0/2 unit 0 family inet address 10.38.0.5/30 user@PE1 # set ge-0/0/2 unit 0 family mplsPE1 to P[edit interfaces]user@PE1 # set ge-0/0/4 unit 0 family inet address 10.32.0.1/30 user@PE1 # set ge-0/0/4 unit 0 family mplsPE1 to PE3[edit interfaces]user@PE1 # set ge-0/0/3 unit 0 family inet address 10.38.0.9/30 user@PE1 # set ge-0/0/3 unit 0 family mplsLoopback interface[edit interfaces]user@PE1 # set lo0 unit 0 family inet address 10.255.104.133/32 -

Habilite o modo IP aprimorado no chassi pe1.

[edit chassis]use@PE1# set network-services enhanced-ip -

Habilite a CNH encadeada na VPN global de Camada 3.

[edit routing-options]use@PE1# set forwarding-table chained-composite-next-hop ingress l3vpn -

Configure o sistema autônomo para PE1.

[edit routing-options]user@PE1# set autonomous-system 200 -

Exporte a política configurada para balanceamento de carga.

[edit routing-options]user@PE1# set forwarding-table export lbpp -

Configure o MPLS nas interfaces PE1 que se conectam ao roteador P e outros roteadores PE.

[edit protocols]user@PE1# set mpls interface 10.38.0.1/30 user@PE1# set mpls interface 10.32.0.1/30 user@PE1# set mpls interface 10.38.0.5/30 user@PE1# set mpls interface 10.38.0.9/30 -

Configure o grupo IBGP para PE1 para peer com os roteadores PE2 e PE3.

[edit protocols]user@PE1# set bgp group PEs type internal user@PE1# set bgp group PEs local-address 10.255.104.133 user@PE1# set bgp group PEs family inet unicast user@PE1# set bgp group PEs family inet-vpn unicast user@PE1# set bgp group PEs neighbor 10.255.104.134 local-preference 200 user@PE1# set bgp group PEs neighbor 10.255.104.135 -

Configure o OSPF com recursos de engenharia de tráfego em todas as interfaces de PE1, sem a interface de gerenciamento.

[edit protocols]user@PE1# set ospf area 0.0.0.0 interface all user@PE1# set ospf area 0.0.0.0 interface fxp0.0 disable user@PE1# set ospf area 0.0.0.0 interface lo0.0 passive -

Configure o LDP em todas as interfaces do PE1, sem a interface de gerenciamento.

[edit protocols]user@PE1# set ldp interface all user@PE1# set ldp interface fxp0.0 disable -

Configure uma política para balancear o tráfego de carga em cada pacote.

[edit policy-options]user@PE1# set policy-statement lbpp then load-balance per-packet -

Configure uma instância de roteamento VRF na interface voltada para CE1 do PE1.

[edit routing-instances]user@PE1# set vpn-a instance-type vrf user@PE1# set vpn-a interface ge-0/1/1.0 -

Configure os parâmetros da instância de roteamento.

[edit routing-instances]user@PE1# set vpn-a route-distinguisher 200:1 user@PE1# set vpn-a vrf-target target:200:1 user@PE1# set vpn-a vrf-table-label -

Configure um grupo EBGP para a instância de roteamento para que o PE1 possa peer com CE1.

[edit routing-instances]user@PE1# set vpn-a protocols bgp group CE type external user@PE1# set vpn-a protocols bgp group CE peer-as 100 user@PE1# set vpn-a protocols bgp group CE neighbor 192.0.2.2

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show chassisshow interfacesshow routing-optionsshow protocolsshow routing-instancescomandos e show policy-options comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

PE1

user@PE1# show chassis

network-services enhanced-ip;

user@PE1# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.38.0.1/30;

}

family mpls;

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 10.38.0.5/30;

}

family mpls;

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.38.0.9/30;

}

family mpls;

}

}

ge-0/0/4 {

unit 0 {

family inet {

address 10.32.0.1/30;

}

family mpls;

}

}

ge-0/1/1 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 10.255.104.133/32;

}

}

}

user@PE1# show protocols

mpls {

interface 10.38.0.1/30;

interface 10.32.0.1/30;

interface 10.38.0.5/30;

interface 10.38.0.9/30;

}

bgp {

group PEs {

type internal;

local-address 10.255.104.133;

family inet {

unicast;

}

family inet-vpn {

unicast;

}

neighbor 10.255.104.134 {

local-preference 200;

}

neighbor 10.255.104.135;

}

}

ospf {

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

interface lo0.0 {

passive;

}

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

user@PE1# show routing-options

autonomous-system 200;

forwarding-table {

export lbpp;

chained-composite-next-hop {

ingress {

l3vpn;

}

}

}

user@PE1# show routing-instances

vpn-a {

instance-type vrf;

interface ge-0/1/1.0;

route-distinguisher 200:1;

vrf-target target:200:1;

vrf-table-label;

protocols {

bgp {

group CE {

type external;

peer-as 100;

neighbor 192.0.2.2;

}

}

}

}

user@PE1# show policy-options

policy-statement lbpp {

then {

load-balance per-packet;

}

}

Verificação

Confirme se a configuração está funcionando corretamente.

Verificação das rotas

Propósito

Verifique se os prefixos vpn de Camada 3 em direção ao ponto PE1-PE2 para CNHs encadeadas.

Ação

A partir do modo operacional, execute o show route 198.51.100.2 table vpn-a extensive comando.

user@PE1> show route 198.51.100.2 table vpn-a extensive

vpn-a.inet.0: 7 destinations, 10 routes (7 active, 0 holddown, 0 hidden)

198.51.100.2/24 (2 entries, 1 announced)

TSI:

KRT in-kernel 198.51.100.2/3 -> {composite(720)}

Page 0 idx 0, (group CE type External) Type 1 val 938eaa8 (adv_entry)

Advertised metrics:

Nexthop: Self

AS path: [200] 300 I

Communities: target:200:1

Path 198.51.100.2 from 10.255.104.133 Vector len 4. Val: 0

*BGP Preference: 170/-101

Route Distinguisher: 200:2

Next hop type: Indirect

Address: 0x9391654

Next-hop reference count: 12

Source: 10.255.104.133

Next hop type: Router, Next hop index: 1048580

Next hop: 10.32.0.2 via ge-0/0/2.0

Session Id: 0x1

Next hop: 10.38.0.2 via ge-0/0/1.0, selected

Session Id: 0x3

Protocol next hop: 10.255.104.133

Push 300192

Composite next hop: 0x93918a4 718 INH Session ID: 0x9

Indirect next hop: 0x941c000 1048581 INH Session ID: 0x9

State: <Secondary Active Int Ext ProtectionCand>

Local AS: 200 Peer AS: 200

Age: 28 Metric: 50 Metric2: 1

Validation State: unverified

Task: BGP_203.0.113.1.133+57173

Announcement bits (2): 0-KRT 1-BGP_RT_Background

AS path: 300 I

Communities: target:200:1

Import Accepted

VPN Label: 300192

Localpref: 100

Router ID: 10.255.104.133

Primary Routing Table bgp.l3vpn.0

Composite next hops: 1

Protocol next hop: 10.255.104.133 Metric: 1

Push 300192

Composite next hop: 0x93918a4 718 INH Session ID: 0x9

Indirect next hop: 0x941c000 1048581 INH Session ID: 0x9

Indirect path forwarding next hops: 2

Next hop type: Router

Next hop: 10.32.0.2 via ge-1/0/0.0

Session Id: 0x1

Next hop: 10.38.0.2 via ge-1/1/2.0

Session Id: 0x3

10.255.104.133/32 Originating RIB: inet.3

Metric: 1 Node path count: 1

Forwarding nexthops: 2

Nexthop: 10.32.0.2 via ge-0/0/2.0

BGP Preference: 170/-101

Route Distinguisher: 200:3

Next hop type: Indirect

Address: 0x9391608

Next-hop reference count: 9

Source: 10.255.104.131

Next hop type: Router, Next hop index: 722

Next hop: 10.38.0.10 via ge-0/0/1.0, selected

Session Id: 0x4

Protocol next hop: 10.255.104.131

Push 299936

Composite next hop: 0x9391690 723 INH Session ID: 0xb

Indirect next hop: 0x941c0fc 1048583 INH Session ID: 0xb

State: <Secondary NotBest Int Ext ProtectionCand>

Inactive reason: Not Best in its group - Router ID

Local AS: 200 Peer AS: 200

Age: 28 Metric: 50 Metric2: 1

Validation State: unverified

Task: BGP_203.0.113.1.131+63797

AS path: 300 I

Communities: target:200:1

Import Accepted

VPN Label: 299936

Localpref: 100

Router ID: 10.255.104.131

Primary Routing Table bgp.l3vpn.0

Composite next hops: 1

Protocol next hop: 10.255.104.131 Metric: 1

Push 299936

Composite next hop: 0x9391690 723 INH Session ID: 0xb

Indirect next hop: 0x941c0fc 1048583 INH Session ID: 0xb

Indirect path forwarding next hops: 1

Next hop type: Router

Next hop: 10.38.0.10 via ge-1/0/2.0

Session Id: 0x4

10.255.104.131/32 Originating RIB: inet.3

Metric: 1 Node path count: 1

Forwarding nexthops: 1

Nexthop: 10.38.0.10 via ge-1/0/2.0

Significado

O roteador PE2 é a CNH para PE1 chegar ao CE2.

Verificando os próximos saltos encadeados na conexão DIRETA PE-PE

Propósito

Verifique se o próximo salto encadeado é gerado para conexão PE-PE direta no CE1.

Ação

A partir do modo operacional, execute o ping comando.

user@CE1> ping 192.0.2.4 !!!!! --- lsping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss

Significado

A CNH encadeada é habilitada para a conexão PE1 a PE2.