Visão geral

Tipos de VPNs

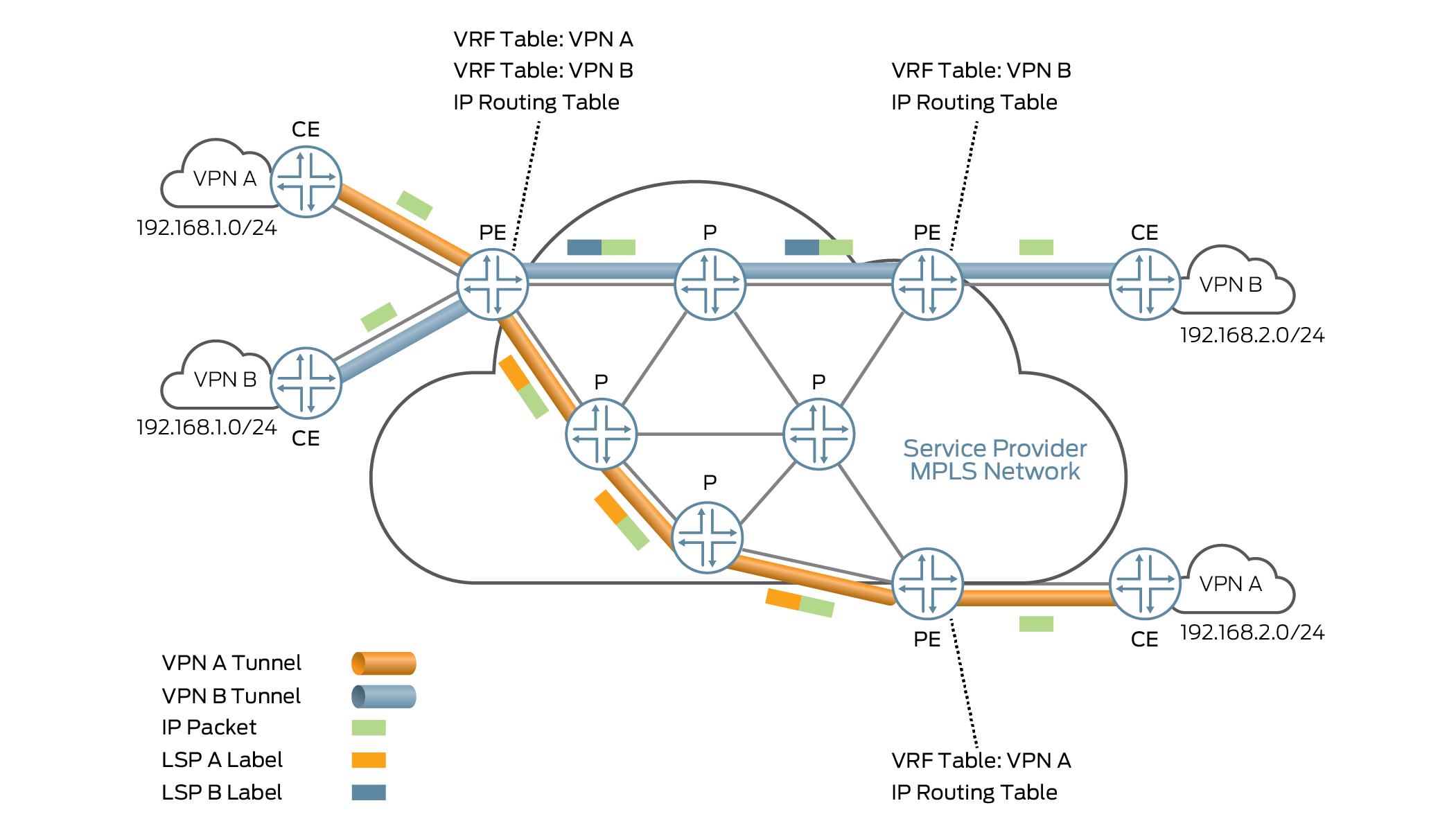

Uma rede virtual privada (VPN) consiste em duas áreas topológicas: a rede do provedor e a rede do cliente. A rede do cliente é comumente localizada em vários locais físicos e também é privada (não-Internet). Um site do cliente normalmente consistia em um grupo de roteadores ou outros equipamentos de rede localizados em um único local físico. A rede do provedor, que funciona em toda a infraestrutura pública da Internet, consiste em roteadores que fornecem serviços vpn para a rede de um cliente, bem como roteadores que fornecem outros serviços. A rede do provedor conecta os vários sites de clientes no que parece ser uma rede privada para o cliente e o provedor.

Para garantir que as VPNs permaneçam privadas e isoladas de outras VPNs e da Internet pública, a rede do provedor mantém políticas que mantêm as informações de roteamento de diferentes VPNs separadas. Um provedor pode atender várias VPNs desde que suas políticas mantenham rotas de diferentes VPNs separadas. Da mesma forma, um site do cliente pode pertencer a várias VPNs, desde que mantenha rotas das diferentes VPNs separadas.

O Junos® Operating System (Junos OS) oferece vários tipos de VPNs; você pode escolher a melhor solução para o seu ambiente de rede. Cada uma das VPNs a seguir tem recursos diferentes e requer diferentes tipos de configuração:

VPNs de camada 2

A implementação de uma VPN de Camada 2 em um roteador é semelhante à implementação de uma VPN usando uma tecnologia de Camada 2, como ATM ou Frame Relay. No entanto, para uma VPN de Camada 2 em um roteador, o tráfego é encaminhado para o roteador no formato de Camada 2. Ele é transportado pelo MPLS pela rede do provedor de serviços e depois convertido de volta ao formato de Camada 2 no local de recebimento. Você pode configurar diferentes formatos de Camada 2 nos sites de envio e recebimento. A segurança e a privacidade de uma VPN de Camada 2 MPLS são iguais às de uma VPN atm ou Frame Relay.

Em uma VPN de Camada 2, o roteamento ocorre nos roteadores do cliente, normalmente no roteador CE. O roteador CE conectado a um provedor de serviços em uma VPN de Camada 2 deve selecionar o circuito apropriado para enviar tráfego. O roteador PE que recebe o tráfego o envia pela rede do provedor de serviços para o roteador PE conectado ao local de recebimento. Os roteadores PE não precisam armazenar ou processar as rotas do cliente; elas só precisam ser configuradas para enviar dados para o túnel apropriado.

Para uma VPN de Camada 2, os clientes precisam configurar seus próprios roteadores para transportar todo o tráfego de Camada 3. O provedor de serviços precisa saber apenas quanto tráfego a VPN de Camada 2 precisa transportar. Os roteadores do provedor de serviços transportam tráfego entre os sites do cliente usando interfaces VPN de Camada 2. A topologia vpn é determinada por políticas configuradas nos roteadores DEP.

VPNs de camada 3

Em uma VPN de Camada 3, o roteamento ocorre nos roteadores do provedor de serviços. Portanto, as VPNs de Camada 3 exigem mais configuração por parte do provedor de serviços, pois os roteadores PE do provedor de serviços devem armazenar e processar as rotas do cliente.

No Junos OS, as VPNs de camada 3 são baseadas em RFC 4364, BGP/MPLS IP Private Networks (VPNs). Essa RFC define um mecanismo pelo qual os provedores de serviços podem usar seus backbones IP para fornecer serviços VPN de Camada 3 aos seus clientes. Os sites que compõem uma VPN de Camada 3 estão conectados pelo backbone de Internet público existente de um provedor.

As VPNs baseadas no RFC 4364 também são conhecidas como VPNs BGP/MPLS porque o BGP é usado para distribuir informações de roteamento VPN pelo backbone do provedor, e o MPLS é usado para encaminhar o tráfego de VPN pelo backbone para sites vpn remotos.

As redes de clientes, por serem privadas, podem usar endereços públicos ou endereços privados, conforme definido na RFC 1918, alocação de endereços para Internets privadas. Quando as redes de clientes que usam endereços privados se conectam à infraestrutura pública da Internet, os endereços privados podem se sobrepor aos endereços privados usados por outros usuários da rede. As VPNs BGP/MPLS resolvem esse problema prefixando um identificador de VPN em cada endereço de um determinado site vpn, criando assim um endereço exclusivo tanto dentro da VPN quanto dentro da Internet pública. Além disso, cada VPN tem sua própria tabela de roteamento específica para VPN que contém as informações de roteamento apenas para essa VPN.

VPLS

O serviço de LAN privada virtual (VPLS) permite que você conecte sites de clientes geograficamente dispersos como se estivessem conectados à mesma LAN. Em muitos aspectos, funciona como uma VPN de Camada 2. VPLS e VPNs de Camada 2 usam a mesma topologia e função de rede de maneira semelhante. Um pacote originado na rede de um cliente é enviado primeiro a um dispositivo CE. Em seguida, ele é enviado para um roteador PE dentro da rede do provedor de serviços. O pacote atravessa a rede do provedor de serviços por um LSP MPLS. Ele chega ao roteador PE de saída, que depois encaminha o tráfego para o dispositivo CE no local do cliente de destino.

A principal diferença no VPLS é que os pacotes podem atravessar a rede do provedor de serviços de forma ponto a multiponto, o que significa que um pacote originado de um dispositivo CE pode ser transmitido para roteadores PE no VPLS. Por outro lado, uma VPN de Camada 2 encaminha pacotes apenas de forma pontual. O destino de um pacote recebido de um dispositivo CE por um roteador PE deve ser conhecido pela VPN de Camada 2 para funcionar corretamente.

Somente em uma rede de Camada 3, você pode configurar o serviço de LAN privada virtual (VPLS), para conectar sites de redes de área local (LAN) Ethernet geograficamente dispersos entre si em um backbone MPLS. Para os clientes ISP que implementam VPLS, todos os sites parecem estar na mesma LAN Ethernet, embora o tráfego viaje pela rede do provedor de serviços. O VPLS foi projetado para transportar o tráfego Ethernet por uma rede de provedor de serviços habilitada para MPLS. De certas formas, o VPLS imita o comportamento de uma rede Ethernet. Quando um roteador PE configurado com uma instância de roteamento VPLS recebe um pacote de um dispositivo CE, ele verifica primeiro a tabela de roteamento apropriada para o destino do pacote VPLS. Se o roteador tiver o destino, ele o encaminha para o roteador PE apropriado. Se não tiver o destino, ele transmite o pacote para todos os outros roteadores PE que são membros da mesma instância de roteamento VPLS. Os roteadores PE encaminham o pacote para seus dispositivos CE. O dispositivo CE que é o destinatário pretendido do pacote o encaminha para o seu destino final. Os outros dispositivos CE o descartam.

Instâncias de roteamento de roteador virtual

Uma instância de roteamento de roteador virtual, como uma instância de roteamento de roteamento e encaminhamento VPN (VRF), mantém tabelas separadas de roteamento e encaminhamento para cada instância. No entanto, muitas etapas de configuração necessárias para instâncias de roteamento VRF não são necessárias para instâncias de roteamento de roteador virtual. Especificamente, você não precisa configurar um diferencial de rota, uma política de tabela de roteamento (a vrf-export, vrf-importe route-distinguisher as declarações) ou MPLS entre os roteadores P.

No entanto, você precisa configurar interfaces lógicas separadas entre cada um dos roteadores de provedores de serviços que participam de uma instância de roteamento de roteador virtual. Você também precisa configurar interfaces lógicas separadas entre os roteadores de provedores de serviços e os roteadores de clientes que participam em cada instância de roteamento. Cada instância de roteador virtual requer seu próprio conjunto exclusivo de interfaces lógicas para todos os roteadores participantes.

A Figura 1 mostra como isso funciona. Os roteadores de provedor de serviços G e H estão configurados para instâncias de roteamento de roteador virtual Red e Green. Cada roteador de provedor de serviços está conectado diretamente a dois roteadores de clientes locais, um em cada instância de roteamento. Os roteadores de provedores de serviços também estão conectados entre si pela rede do provedor de serviços. Esses roteadores precisam de quatro interfaces lógicas: uma interface lógica para cada um dos roteadores de clientes conectados localmente e uma interface lógica para transportar tráfego entre os dois roteadores de provedores de serviços para cada instância de roteador virtual.

de roteamento de roteador virtual

de roteamento de roteador virtual

As VPNs de camada 3 não têm esse requisito de configuração. Se você configurar várias instâncias de roteamento VPN de Camada 3 em um roteador PE, todas as instâncias podem usar a mesma interface lógica para alcançar outro roteador PE. Isso é possível porque as VPNs de Camada 3 usam rótulos MPLS (VPN) que diferenciam o tráfego indo e vindo de várias instâncias de roteamento. Sem rótulos MPLS e VPN, como em uma instância de roteamento de roteador virtual, você precisa de interfaces lógicas separadas para separar o tráfego de diferentes instâncias.

Um método de fornecer essa interface lógica entre os roteadores de provedores de serviços é configurando túneis entre eles. Você pode configurar a Segurança IP (IPsec), encapsulamento de roteamento genérico (GRE) ou túneis IP-IP entre os roteadores de provedores de serviços, encerrando os túneis na instância do roteador virtual.

VPNs e sistemas lógicos

Você pode dividir um único roteador físico em vários sistemas lógicos que executam tarefas de roteamento independentes. Como os sistemas lógicos executam um subconjunto das tarefas antes realizadas pelo roteador físico, os sistemas lógicos oferecem uma maneira eficaz de maximizar o uso de uma única plataforma de roteamento.

Os sistemas lógicos executam um subconjunto das ações de um roteador físico e têm suas próprias tabelas de roteamento exclusivas, interfaces, políticas e instâncias de roteamento. Um conjunto de sistemas lógicos em um único roteador pode lidar com as funções anteriormente executadas por vários roteadores pequenos.

Sistemas lógicos oferecem suporte a VPNs de camada 2, VPNs de camada 3, VPLS e circuitos de Camada 2. Para obter mais informações sobre sistemas lógicos, consulte o Guia de usuário da Logical Systems para roteadores e switches.

A partir do lançamento do Junos OS 17.4R1, o suporte para VPN Ethernet (EVPN) também foi estendido para sistemas lógicos em execução em dispositivos MX. As mesmas opções de EVPN e desempenho estão disponíveis e podem ser configuradas sob a [edit logical-systems logical-system-name routing-instances routing-instance-name protocols evpn] hierarquia.

Entendendo as VPNs de Camada 3

As redes virtuais privadas (VPNs) são redes privadas que usam uma rede pública para conectar dois ou mais sites remotos. Em vez de conexões dedicadas entre redes, as VPNs usam conexões virtuais roteadas (em túnel) por redes públicas que normalmente são redes de provedores de serviços.

A VPN de camada 3 opera no nível de Camada 3 do modelo de OSI, a camada de rede. Uma VPN de Camada 3 é composta por um conjunto de sites de clientes que estão conectados pelo backbone de Internet público existente de um provedor de serviços. Um modelo peer-to-peer é usado para se conectar aos sites dos clientes, onde os provedores de serviços aprendem as rotas do cliente em peering com os clientes. As informações comuns de roteamento são compartilhadas no backbone do provedor usando o BGP multiprotocol, e o tráfego vpn é encaminhado para os sites de clientes usando MPLS.

O Junos OS oferece suporte a VPNs de Camada 3 com base no RFC 4364. A RFC descreve VPNs usando túneis MPLS para conectividade, BGP para distribuir informações de acessibilidade e um backbone IP para transporte. Os provedores de serviços usam seus backbones IP para vincular um conjunto de sites de clientes pertencentes à mesma VPN.

Componentes de uma VPN de Camada 3

Existem três tipos primários de VPNs MPLS: VPNs de camada 2, circuitos de Camada 2 e VPNs de Camada 3. Todos os tipos de VPNs MPLS compartilham determinados componentes:

-

Dispositivos CE — dispositivos customer edge (CE) nas instalações do cliente que se conectam à rede do provedor. Alguns modelos chamam esses dispositivos de Customer Premises Equipment (CPE).

-

Rede do cliente — sites de clientes com dispositivos CE que pertencem à VPN.

-

Rede de provedor — a rede backbone do provedor de serviços que executa o backbone MPLS.

-

Dispositivos P — dispositivos de provedor (P) dentro do núcleo da rede do provedor. Os dispositivos do provedor não estão conectados a nenhum dispositivo em um site do cliente e fazem parte do túnel entre pares de dispositivos PE. Os dispositivos de provedores oferecem suporte à funcionalidade de caminho comutada por rótulos (LSP) como parte do suporte ao túnel, mas não oferecem suporte à funcionalidade VPN.

-

Dispositivos PE — dispositivos provider edge (PE) dentro de uma rede núcleo de provedor de serviços que se conectam diretamente a um dispositivo CE no site do cliente.

-

MP-BGP— Os dispositivos PE usam o MP-BGP para distribuir rotas de clientes aos dispositivos PE adequados no backbone MPLS.

Vpn de camada 3, Vpn

As VPNs usam uma característica distinta para identificar componentes da rede:

-

Tabela de roteamento IP (também chamada de tabela de roteamento global) — Esta tabela contém rotas de provedores de serviços não incluídas em um VRF. Os dispositivos de provedores precisam dessa tabela para poder alcançar uns aos outros, enquanto a tabela VRF é necessária para alcançar todos os dispositivos do cliente em uma VPN específica. Por exemplo, um roteador PE com interface A para um roteador CE e Interface B para um roteador P de backbone coloca os endereços Interface A no VRF e nos endereços de Interface B na tabela global de roteamento IP.

-

Diferenciador de rotas — um valor de 64 bits pré-preparado para um endereço IP. Essa tag exclusiva ajuda a identificar as rotas dos diferentes clientes à medida que os pacotes fluem pelo mesmo túnel do provedor de serviços.

Como uma rede de trânsito típica está configurada para lidar com mais de uma VPN, é provável que os roteadores de provedores tenham várias instâncias VRF configuradas. Como resultado, dependendo da origem do tráfego e de quaisquer regras de filtragem aplicadas ao tráfego, as tabelas de roteamento BGP podem conter várias rotas para um endereço de destino específico. Como o BGP exige que exatamente uma rota BGP por destino seja importada para a tabela de encaminhamento, o BGP deve ter uma maneira de distinguir entre mensagens de informações de alcance de camada de rede (NLRI) potencialmente idênticas recebidas de diferentes VPNs.

Um diferencial de rota é um número localmente único que identifica todas as informações de rota para uma VPN específica. Identificadores numéricos exclusivos permitem que o BGP distingue entre rotas idênticas.

Cada instância de roteamento que você configura em um roteador PE deve ter um diferencial de rota único. Existem dois formatos possíveis:

-

as-number:number— Onde há as-number um número de sistema autônomo (AS) (um valor de 2 byte) na faixa de 1 a 65.535, e number é qualquer valor de 4 byte. Recomendamos que você use uma Autoridade de Números Atribuídos à Internet (IANA) designada, número AS nãoprivado, de preferência o ISP ou o número AS do cliente.

-

ip-address:number— Onde, ip-address é um endereço IP (um valor de 4 byte) e number é qualquer valor de 2 byte. O endereço IP pode ser qualquer endereço unicast único globalmente. Recomendamos que você use o endereço que configura na declaração de id do roteador, que é um endereço IP público em sua faixa de prefixo atribuída.

-

-

Route Target (RT) — um valor de 64 bits usado para identificar o dispositivo de SAÍDA PE final para rotas de clientes em um VRF específico para permitir o compartilhamento complexo de rotas. O alvo de rota define qual rota faz parte de uma VPN. Um alvo de rota exclusivo ajuda a distinguir entre diferentes serviços de VPN no mesmo roteador. Cada VPN também tem uma política que define como as rotas são importadas para a tabela VRF no roteador. Uma VPN de Camada 2 está configurada com políticas de importação e exportação. Uma VPN de Camada 3 usa um alvo de rota exclusivo para distinguir entre as rotas de VPN. Por exemplo, o RT permite o compartilhamento de rotas em uma rede de serviço compartilhada para vários clientes. Cada rota VPN pode ter um ou mais RTs. Um dispositivo PE lida com RTs como valores estendidos da comunidade BGP e usa os RTs para instalar rotas de clientes.

-

Rotas VPN-IPv4 — uma rota que consiste em uma sequência de 96 bits composta por uma tag RD de 64 bits preparada para um endereço IPv4 de 32 bits. Os dispositivos PE exportam as rotas VPN-IPv4 em sessões de IBGP para os outros dispositivos do provedor. Essas rotas são trocadas pelo backbone MPLS usando o iBGP. Quando o dispositivo PE de saída recebe a rota, ele tira o diferencial de rota e anuncia a rota para os dispositivos CE conectados, normalmente por meio de anúncios de rota BGP IPv4 padrão.

-

VRF — A tabela de roteamento e encaminhamento virtual (VRF) distingue as rotas para diferentes clientes, bem como as rotas de clientes das rotas de provedores no dispositivo PE. Essas rotas podem incluir a sobreposição de espaços de endereço de rede privada, rotas públicas específicas para o cliente e rotas de provedor em um dispositivo pe útil para o cliente.

Uma instância VRF consiste em uma ou mais tabelas de roteamento, uma tabela de encaminhamento derivada, as interfaces que usam a tabela de encaminhamento e as políticas e protocolos de roteamento que determinam o que entra na tabela de encaminhamento. Como cada instância está configurada para uma VPN específica, cada VPN tem tabelas, regras e políticas separadas que controlam sua operação.

Uma tabela VRF separada é criada para cada VPN que tem uma conexão com um roteador CE. A tabela VRF é povoada com rotas recebidas de locais CE diretamente conectados associados à instância VRF, e com rotas recebidas de outros roteadores PE na mesma VPN.

Arquitetura VPN de camada 3

Uma VPN de Camada 3 conecta roteadores de borda do cliente (roteadores CE) a roteadores na borda da rede de provedores de serviços (roteadores PE). Uma VPN de Camada 3 usa um modelo de roteamento por pares entre roteadores locais de PE e CE que se conectam diretamente. Ou seja, sem precisar de vários saltos no backbone do provedor para conectar pares de roteadores PE e CE. Os roteadores PE distribuem informações de roteamento a todos os roteadores CE pertencentes à mesma VPN, com base no diferencial de rotas BGP, localmente e em toda a rede do provedor. Cada VPN tem sua própria tabela de roteamento para essa VPN, coordenada com as tabelas de roteamento nos roteadores de peer CE e PE. Os roteadores CE e PE têm tabelas VRF diferentes. Cada roteador CE tem apenas uma única tabela VRF porque as outras VPNs são invisíveis para o CE. Um roteador PE pode se conectar a mais de um roteador CE, de modo que o roteador PE tem uma tabela geral de roteamento IP e tabela VRF para cada CE anexado com uma VPN.

A Figura 2 mostra a arquitetura geral de uma VPN de Camada 3.

O roteador PE sabe qual tabela VRF usar para pacotes que chegam de sites remotos de VPN porque cada tabela VRF tem um ou mais atributos de comunidade estendidos associados ao hit. Os atributos da comunidade identificam a rota como pertencente a uma coleção específica de roteadores. O atributo da comunidade alvo de rota identifica uma coleção de locais (com mais precisão, a coleta de suas tabelas VRF) para as quais um roteador PE distribui rotas. O roteador PE usa o alvo de rota para importar as rotas de VPN remotas corretas em suas tabelas VRF.

A importação e exportação de rotas VPN entre sites de VPN não é automática. Esse processo é controlado pelas polícias de roteamento do BPG. As políticas de roteamento estabelecem as regras para a troca de informações de roteamento em toda a rede MPLS do provedor de serviços e devem ser configuradas corretamente e mantidas quando a topologia da rede mudar.

O roteador PE classifica as rotas IPv4 anunciadas por um roteador PEER CE e recebidas pelo roteador PE como rotas VPN-IPv4. Quando um roteador PE de entrada recebe rotas anunciadas de um roteador PEER CE diretamente conectado, o roteador PE de entrada verifica a rota recebida em relação à política de exportação vrF para essa VPN. Ou seja, o roteador PE de entrada decide quais roteadores pe remotos precisam saber sobre as rotas anunciadas. Este é um processo de duas etapas:

-

Se a política de exportação estabelecida aceitar a rota, o roteador PE converte as informações no formato VPN-IPv4 adicionando o diferencial de rota ao endereço IPv4. Em seguida, o roteador PE anuncia a rota VPN-IPv4 para os roteadores PE remotos. A política de destino de exportação configurada da tabela VRF determina o valor da meta de rota anexada. As sessões do IBGP distribuem as rotas VNP-IPv4 pela rede principal do provedor de serviços.

-

Se a política de exportação estabelecida não aceitar a rota, o roteador PE não exporta a rota para outros roteadores PE, mas o roteador PE usa a rota localmente. Isso acontece, por exemplo, quando dois roteadores CE na mesma VPN se conectam diretamente ao mesmo roteador PE para que o tráfego geral possa fluir de um site ce para outro.

Quando um roteador PE de saída do outro lado da rede de provedores de serviços recebe uma rota, o roteador PE de saída verifica a rota contra a política de importação do IBGP em vigor entre os roteadores PE. Se o roteador PE de saída aceitar a rota, então o roteador PE de saída adiciona a rota à tabela de roteamento bgp.l3vpn.0. O roteador também verifica a rota contra a política de importação de VRF para a VPN. Se a rota for aceita, o roteador PE de saída remove o diferencial de rota e coloca a rota na tabela VRF correta. As tabelas VRF usam a convenção de nome de instância de roteamento.inet.0, de modo que "VPN A" geralmente configura a tabela como vpna.inet.0).

Padrões de VPN de camada 3 suportados

O Junos OS suporta substancialmente os seguintes RFCs, que definem padrões para redes virtuais privadas (VPNs) de Camada 3.

RFC 2283, extensões multiprotocol para BGP-4

RFC 2685, identificador de redes privadas virtuais

RfC 2858, extensões multiprotocol para BGP-4

RFC 4364, BGP/MPLS IP Virtual Private Networks (VPNs)

RFC 4379, detecção de falhas no plano de plano de dados comutada por rótulos multi protocolo (MPLS)

A funcionalidade de traceroute é suportada apenas em roteadores de trânsito.

RFC 4576, usando um bit de anúncio de estado de link (LSA) para evitar loops em redes virtuais privadas IP BGP/MPLS (VPNs)

RFC 4577, OSPF como protocolo de borda de provedor/cliente para redes virtuais privadas IP BGP/MPLS (VPNs)

Extensão de RFC 4659, BGP-MPLS IP Virtual Private Network (VPN) para VPN IPv6

RFC 4684, distribuição de rota restrita para protocolo de gateway de fronteira/comutação de rótulo multiProtocol (BGP/MPLS) Protocolo de Internet (IP) Redes virtuais privadas (VPNs)

Os RFCs a seguir não definem um padrão, mas fornecem informações sobre tecnologia relacionada às VPNs de Camada 3. O IETF os classifica como uma "melhor prática atual" ou "informativa".

RFC 1918, Alocação de endereços para internets privadas

RFC 2917, uma arquitetura DE VPN IP MPLS de núcleo

Veja também

Entendendo o encaminhamento de VPN de Camada 3 pelo núcleo

Os roteadores PE na rede principal do provedor são os únicos roteadores que estão configurados para oferecer suporte a VPNs e, portanto, são os únicos roteadores a ter informações sobre as VPNs. Do ponto de vista da funcionalidade VPN, os roteadores de provedor (P) no núcleo — aqueles roteadores P que não estão diretamente conectados aos roteadores CE — são apenas roteadores ao longo do túnel entre os roteadores de entrada e saída PE.

Os túneis podem ser LDP ou MPLS. Quaisquer roteadores P ao longo do túnel devem suportar o protocolo usado para o túnel, seja LDP ou MPLS.

Quando o encaminhamento do roteador PE-router para PE é tunelado por caminhos comuados por rótulos MPLS (LSPs), os pacotes MPLS têm uma pilha de rótulos de dois níveis (ver Figura 3):

-

Rótulo externo — Rótulo atribuído ao endereço do BGP próximo salto pelo próximo salto do IGP

-

Rótulo interno — Rotule o próximo salto BGP atribuído para o endereço de destino do pacote

PE

PE

A Figura 4 ilustra como os rótulos são atribuídos e removidos:

-

Quando o CE Router X encaminha um pacote para o Roteador PE1 com um destino do CE Router Y, a rota PE identifica o BGP próximo salto para o Roteador Y e atribui um rótulo que corresponde ao BGP próximo salto e identifica o roteador CE de destino. Este rótulo é o rótulo interno.

-

O roteador PE1 identifica a rota IGP para o BGP no próximo salto e atribui um segundo rótulo que corresponde ao LSP do próximo salto BGP. Este rótulo é o rótulo externo.

-

O rótulo interno permanece o mesmo que o pacote atravessa o túnel LSP. O rótulo externo é trocado em cada salto ao longo do LSP e, em seguida, é estalado pelo penúltimo roteador de salto (o terceiro roteador P).

-

O roteador PE2 coloca o rótulo interno da rota e encaminha o pacote para o Roteador Y.

de rótulos

de rótulos

Entendendo os atributos VPN da Camada 3

A distribuição de rotas dentro de uma VPN é controlada por atributos estendidos da comunidade BGP. O RFC 4364 define os seguintes três atributos usados pelas VPNs:

-

VPN-alvo — identifica um conjunto de sites dentro de uma VPN para a qual um roteador de borda (PE) do provedor distribui rotas. Esse atributo também é chamado de alvo de rota. O alvo de rota é usado pelo roteador PE de saída para determinar se uma rota recebida é destinada a uma VPN que o roteador serviços.

A Figura 5 ilustra a função do alvo de rota. Pe Router PE1 adiciona o alvo de rota "VPN B" às rotas recebidas do roteador de borda do cliente (CE) no Site 1 na VPN B. Quando ele recebe a rota, o roteador de saída PE2 examina o alvo de rota, determina que a rota é para uma VPN que ela presta serviços e aceita a rota. Quando o roteador de saída PE3 recebe a mesma rota, ele não aceita a rota porque não presta serviços a nenhum roteador CE na VPN B.

-

VPN de origem — identifica um conjunto de sites e a rota correspondente como tendo vindo de um dos sites nesse conjunto.

-

Local de origem — identifica com exclusividade o conjunto de rotas que um roteador PE aprendeu em um determinado local. Este atributo garante que uma rota aprendida em um determinado local por meio de uma conexão PE-CE específica não seja distribuída de volta ao local por meio de uma conexão PE-CE diferente. É particularmente útil se você estiver usando o BGP como protocolo de roteamento entre os roteadores PE e CE e se diferentes locais na VPN tiverem sido atribuídos os mesmos números do sistema autônomo (AS).

de rotas

de rotas

Roteadores em uma VPN

A Figura 6 ilustra como a funcionalidade VPN é fornecida pelos roteadores de borda (PE) do provedor; os roteadores de borda do provedor e do cliente (CE) não têm requisitos de configuração especiais para VPNs.

Introdução à configuração de VPNs de camada 3

Para configurar a funcionalidade de rede privada virtual (VPN) de Camada 3, você deve habilitar o suporte de VPN no roteador de borda do provedor (PE). Você também deve configurar quaisquer roteadores de provedor (P) que atendem a VPN, e você deve configurar os roteadores de borda do cliente (CE) para que suas rotas sejam distribuídas na VPN.

Para configurar as VPNs de Camada 3, você inclui as seguintes declarações:

description text; instance-type vrf; interface interface-name; protocols { bgp { group group-name { peer-as as-number; neighbor ip-address; } multihop ttl-value; } (ospf | ospf3) { area area { interface interface-name; } domain-id domain-id; domain-vpn-tag number; sham-link { local address; } sham-link-remote address <metric number>; } rip { rip-configuration; } } route-distinguisher (as-number:id | ip-address:id); router-id address; routing-options { autonomous-system autonomous-system { independent-domain; loops number; } forwarding-table { export [ policy-names ]; } interface-routes { rib-group group-name; } martians { destination-prefix match-type <allow>; } maximum-paths { path-limit; log-interval interval; log-only; threshold percentage; } maximum-prefixes { prefix-limit; log-interval interval; log-only; threshold percentage; } multipath { vpn-unequal-cost; } options { syslog (level level | upto level); } rib routing-table-name { martians { destination-prefix match-type <allow>; } multipath { vpn-unequal-cost; } static { defaults { static-options; } route destination-prefix { next-hop [next-hops]; static-options; } } } } static { defaults { static-options; } route destination-prefix { policy [ policy-names ]; static-options; } } vrf-advertise-selective { family { inet-mvpn; inet6-mvpn; } } vrf-export [ policy-names ]; vrf-import [ policy-names ]; vrf-target (community | export community-name | import community-name); vrf-table-label;

Você pode incluir essas declarações nos seguintes níveis de hierarquia:

[edit routing-instances routing-instance-name][edit logical-systems logical-system-name routing-instances routing-instance-name]

O [edit logical-systems] nível de hierarquia não é aplicável nos roteadores da Série ACX.

As sham-linkdeclarações sham-link-remotee vrf-advertise-selective as declarações não são aplicáveis nos roteadores da Série ACX.

Para VPNs de Camada 3, apenas algumas das declarações na [edit routing-instances] hierarquia são válidas. Para obter a hierarquia completa, veja a Biblioteca de protocolos de roteamento do Junos OS.

Além dessas declarações, você deve habilitar um protocolo de sinalização, sessões de IBGP entre os roteadores PE e um protocolo de gateway interior (IGP) nos roteadores PE e P.

Por padrão, as VPNs de camada 3 são desabilitadas.

Muitos dos procedimentos de configuração para VPNs de Camada 3 são comuns a todos os tipos de VPNs.

Tabela de histórico de mudanças

O suporte de recursos é determinado pela plataforma e versão que você está usando. Use o Feature Explorer para determinar se um recurso é suportado em sua plataforma.

[edit logical-systems logical-system-name routing-instances routing-instance-name protocols evpn] hierarquia.