IPv6 IPsec VPNs

Leia este tópico para saber mais sobre VPNs IPv6 IPsec.

A Juniper Networks oferece suporte a IKE manual e automático com configurações de chaves pré-compartilhadas para VPN IPv6 IPsec.

Use o Feature Explorer para confirmar o suporte de plataforma e versão para recursos específicos.

Analise a Comportamento dos túneis IPv6 específicos da plataforma seção para obter notas relacionadas à sua plataforma.

Suporte a recursos vpn para endereços IPv6

Um túnel VPN baseado em rota de site para local com uma interface de túnel segura de ponto a ponto pode operar nos modos de túnel IPv4-in-IPv4, IPv6-in-IPv6, IPv6-in-IPv4 ou IPv4-in-IPv6. Os endereços IPv6 podem estar no cabeçalho IP externo, que representa o endpoint do túnel ou no cabeçalho IP interno, que representa a fonte final e os endereços de destino para um pacote.

Tabela 1 define o suporte para endereços IPv6 em recursos de VPN.

Recursos |

Possibilitada |

Exceções |

|---|---|---|

Suporte para IKE e IPsec: |

||

IKEv1 e IKEv2 |

Sim |

A menos que sejam especificados, todos os recursos suportados são aplicáveis ao IKEv1 e IKEv2. |

VPN baseada em rotas |

Sim |

– |

VPN baseada em políticas |

Sim |

As VPNs baseadas em políticaS IPv6 não são suportadas em firewalls da Série SRX em configurações de cluster de chassi. |

VPN de site para site |

Sim |

Apenas uma VPN de um para um, de site para site é suportada. A VPN de site para site (NHTB) de muitos para um não é suportada. A configuração do NHTB não pode ser comprometida para modos de túnel que não sejam túneis IPv4-in-IPv4. |

VPN dinâmica de endpoint |

Sim |

– |

Dialup VPN |

Sim |

– |

AutoVPN |

Sim |

As redes AutoVPN que usam interfaces de túnel seguras no modo ponto a ponto oferecem suporte a endereços IPv6 para seletores de tráfego e para pares IKE. AutoVPN no modo ponto a multiponto não oferece suporte ao tráfego IPv6. |

VPN em grupo |

Não |

– |

Interfaces de túnel ponto a ponto |

Sim |

– |

Interfaces de túnel de ponto a multiponto |

Não |

– |

Cenário hub-and-spoke para VPNs local a local |

Sim |

– |

Interfaces de túnel numeradas e sem número |

Sim |

– |

Roteamento estático e dinâmico (RIP, OSPF, BGP) da Unicast |

Sim |

– |

Roteamento dinâmico multicast (PIM) |

Não |

– |

Roteador virtual |

Sim |

– |

Sistema lógico |

Não |

– |

SA automática e manual e gerenciamento de chave |

Sim |

– |

Múltiplas SPUs |

Sim |

– |

Cluster de chassi |

Sim |

- |

Estatísticas, logs, depuração por túnel |

Sim |

– |

SNMP MIB |

Sim |

– |

Seleção de endereços locais |

Sim |

Quando vários endereços da mesma família de endereços são configurados em uma interface externa física para um peer VPN, recomendamos que você também configure |

Terminação do endereço loopback |

Sim |

– |

Xauth ou modecfg sobre IPv6 |

Não |

– |

Inserção de SPC |

Sim |

– |

ISSU |

Sim |

– |

Nome de DNS como endereço de gateway IKE |

Sim |

Assim como nos túneis IPv4, as alterações de endereço de gateway de peer no nome DNS não são suportadas com túneis IPv6. |

Autenticação de chave ou certificado pré-compartilhada |

Sim |

– |

NAT-Traversal (NAT-T) para pares IPv4 IKE |

Sim |

O NAT-T é compatível apenas com os modos de túnel IPv6-in-IPv4 e IPv4-in-IPv4 com IKEv1. Os modos de túnel IPv6-in-IPv6 e IPv4-in-IPv6 não são suportados. O IKEv2 não é compatível com o NAT-T. O NAT-T do IPv6 ao IPv4 ou do IPv4 ao IPv6 não tem suporte. |

Falha na detecção de peer (DPD) e gateway DPD |

Sim |

O failover de gateway DPD só é suportado para diferentes endereços de gateway dentro da mesma família. O failover de um endereço de gateway IPv6 para um endereço de gateway IPv4, ou vice-versa, não é suportado. |

Conjuntos de criptografia, algoritmos de autenticação e grupos de DH suportados na versão 12.1X45-D10 do Junos OS para firewalls da Série SRX. |

Sim |

– |

Propostas e políticas genéricas para IPv6 e IPv4 |

Sim |

– |

ID geral de IKE |

Sim |

– |

Modos de transporte ESP e AH |

Não |

Esses modos não são compatíveis com o IPv4. |

Modos de túnel ESP e AH |

Sim |

O modo túnel AH com cabeçalhos e opções de extensão mutáveis não é suportado. |

Número de sequência estendido |

Não |

– |

Pares de ID de proxy únicos |

Sim |

– |

Vários pares de seletores de tráfego |

Sim |

Compatível apenas com o IKEv1. |

Vida útil de IKE ou IPsec SA, em segundos |

Sim |

– |

Vida útil da IKE SA, em kilobytes |

Sim |

– |

Monitoramento de VPN |

Não |

A configuração com túneis IPv6 não pode ser comprometida. |

Bit DF |

Sim |

Para túneis IPv6-in-IPv6, o bit DF só é definido se configurado no nível [ |

Dual-stack (túneis IPv4 e IPv6 paralelos) em uma única interface física |

Sim |

Para VPNs baseadas em rota até o local. Um único túnel IPv4 pode operar em modos de túnel IPv4-in-IPv4 e IPv6-in-IPv4 e um único túnel IPv6 pode operar nos modos de túnel IPv4-in-IPv6 e IPv6-in-IPv6. |

Cabeçalhos de extensão IPv6 |

Sim |

Os cabeçalhos de extensão IPv6 e as opções IPv4 para pacotes IKE e IPsec são aceitos, mas não são processados. AH com EHs mutáveis e opções não é suportada. |

Fragmentação e remontagem |

Sim |

– |

Afinidade de sessão de VPN |

Sim |

– |

Tráfego multicast |

Não |

– |

Serviços IP de túnel (Tela, NAT, ALG, IPS, AppSecure) |

Sim |

– |

Reordenação de pacotes para fragmentos IPv6 em túnel |

Não |

– |

Detecção de encaminhamento bidirecional (BFD) sobre rotas OSPFv3 na interface st0 |

Não |

– |

Neighbor Discovery Protocol (NDP) em interfaces st0 |

Não |

– |

Suporte para PKI: |

||

PKI em roteador virtual |

Sim |

– |

Autenticação de assinatura RSA (512-, 1024-, 2048-, ou 4096 bits) |

Sim |

– |

Autenticação de assinatura DSA (1024-, 2048-, ou 4096 bits) |

Sim |

– |

Assinaturas da ECDSA |

Sim |

– |

Autenticação da cadeia de certificados |

Não |

– |

Inscrição automática ou manual no IPv4 |

Sim |

– |

Revogação automática ou manual no IPv4 |

Sim |

– |

Inscrição automática ou manual no IPv6 |

Não |

– |

Revogação automática ou manual no IPv6 |

Não |

– |

Endereços IPv6 nos campos de certificados PKI |

Não |

– |

Consulte também

Entendendo o processamento de pacotes IPv6 IKE e IPsec

Este tópico inclui as seguintes seções:

Processamento de pacotes IPv6 IKE

O Internet Key Exchange (IKE) faz parte do conjunto de protocolos IPsec. Ele permite automaticamente que dois endpoints de túnel configurem associações de segurança (SAs) e negociem chaves secretas entre si. Não é necessário configurar manualmente os parâmetros de segurança. O IKE também fornece autenticação para a comunicação de pares.

O processamento de pacotes IKE em redes IPv6 envolve os seguintes elementos:

Payload de identificação da Associação de Segurança da Internet e protocolo de gerenciamento de chave (ISAKMP)

A carga de identificação do ISAKMP é usada para identificar e autenticar os pares IPv6 em comunicação. Dois tipos de ID (ID_IPV6_ADDR e ID_IPV6_ADDR_SUBNET) estão habilitados para o IPv6. O tipo de ID indica o tipo de identificação a ser usada. O tipo ID_IPV6_ADDR especifica um único endereço IPv6 de 16 octets. Esse tipo de ID representa um endereço IPv6. O tipo ID_IPV6_ADDR_SUBNET especifica uma gama de endereços IPv6 representados por dois valores de 16 octets. Esse tipo de ID representa uma máscara de rede IPv6. Tabela 2 lista os tipos de ID e seus valores atribuídos na carga de identificação.

Tabela 2: Tipos de ID do ISAKMP e seus valores Tipo de ID

Value

RESERVADO

0

ID_IPV4_ADDR

1

ID_FQDN

2

ID_USER_FQDN

3

ID_IPV4_ADDR_SUBNET

4

ID_IPV6_ADDR

5

ID_IPV6_ADDR_SUBNET

6

ID_IPV4_ADDR_RANGE

7

ID_IPV6_ADDR_RANGE

8

ID_DER_ASN1_DN

9

ID_DER_ASN1_GN

10

ID_KEY_ID

11

ID_LIST

12

O tipo ID_IPV6_ADDR_RANGE especifica uma gama de endereços IPv6 representados por dois valores de 16 octets. O primeiro valor de octeto representa o endereço IPv6 inicial e o segundo valor de octet representa o endereço IPv6 final na faixa. Todos os endereços IPv6 que estão caindo entre o primeiro e o último endereço IPv6 são considerados como parte da lista.

Dois tipos de ID em carga de identificação ISAKMP (ID_IPV6_ADDR_RANGE e ID_IPV4_ADDR_RANGE) não são suportados nesta versão.

Proxy ID

Um ID proxy é usado durante a Fase 2 da negociação do IKE. Ele é gerado antes que um túnel IPsec seja estabelecido. Um ID proxy identifica a SA a ser usada para a VPN. Dois IDs proxy são gerados — locais e remotos. O ID de proxy local refere-se ao endereço/rede/rede E máscara de sub-rede IPv4 ou IPv6 local. O ID de proxy remoto refere-se ao endereço/rede e máscara de sub-rede IPv4 ou IPv6 remotos.

Associação de segurança

Um SA é um acordo entre os participantes de VPN para oferecer suporte à comunicação segura. Os SAs são diferenciados com base em três parâmetros — índice de parâmetros de segurança (SPI), endereço IPv6 de destino e protocolo de segurança (ah ou ESP). O SPI é um valor exclusivo atribuído a uma SA para ajudar a identificar um SA entre vários SAs. Em um pacote IPv6, a SA é identificada a partir do endereço de destino no cabeçalho IPv6 externo e o protocolo de segurança é identificado pelo cabeçalho AH ou ESP.

Processamento de pacotes IPv6 IPsec

Após a conclusão das negociações do IKE e dos dois gateways IKE terem estabelecido as SAs da Fase 1 e da Fase 2, o IPv6 IPsec emprega tecnologias de autenticação e criptografia para proteger os pacotes IPv6. Como os endereços IPv6 têm 128 bits de comprimento em comparação com os endereços IPv4, que têm 32 bits de comprimento, o processamento de pacotes IPv6 IPsec requer mais recursos.

A reordenação de pacotes para fragmentos IPv6 em um túnel não é suportada.

Os dispositivos com endereçamento IPv6 não executam a fragmentação. Os hosts IPv6 devem realizar a descoberta do CAMINHO MTU ou enviar pacotes menores que o tamanho mínimo de MTU IPv6 de 1280 bytes.

Este tópico inclui as seguintes seções:

- Protocolo AH no IPv6

- Protocolo ESP no IPv6

- Opções IPv4 e cabeçalhos de extensão IPv6 com AH e ESP

- Cálculo de valor de verificação de integridade no IPv6

- Construção de cabeçalhos em modos de túnel

Protocolo AH no IPv6

O protocolo AH oferece integridade de dados e autenticação de dados para pacotes IPv6. O IPv6 IPsec usa cabeçalhos de extensão (por exemplo, opções de salto por salto e roteamento) que devem ser organizados de uma maneira específica no datagram IPv6. No modo túnel AH, o cabeçalho AH segue imediatamente o novo cabeçalho IPv6 externo semelhante ao do modo túnel IPv4 AH. Os cabeçalhos de extensão são colocados após o cabeçalho interno original. Portanto, no modo túnel AH, todo o pacote é encapsulado adicionando um novo cabeçalho IPv6 externo, seguido por um cabeçalho de autenticação, um cabeçalho interno, cabeçalhos de extensão e o resto do datagrama original como mostrado em Figura 1.

Ao contrário do ESP, o algoritmo de autenticação AH abrange o cabeçalho externo, bem como quaisquer novos cabeçalhos e opções de extensão.

O modo túnel AH em firewalls da Série SRX não oferece suporte a opções mutáveis de IPv4 ou cabeçalhos de extensão mutáveis IPv6. Veja Tabela 3.

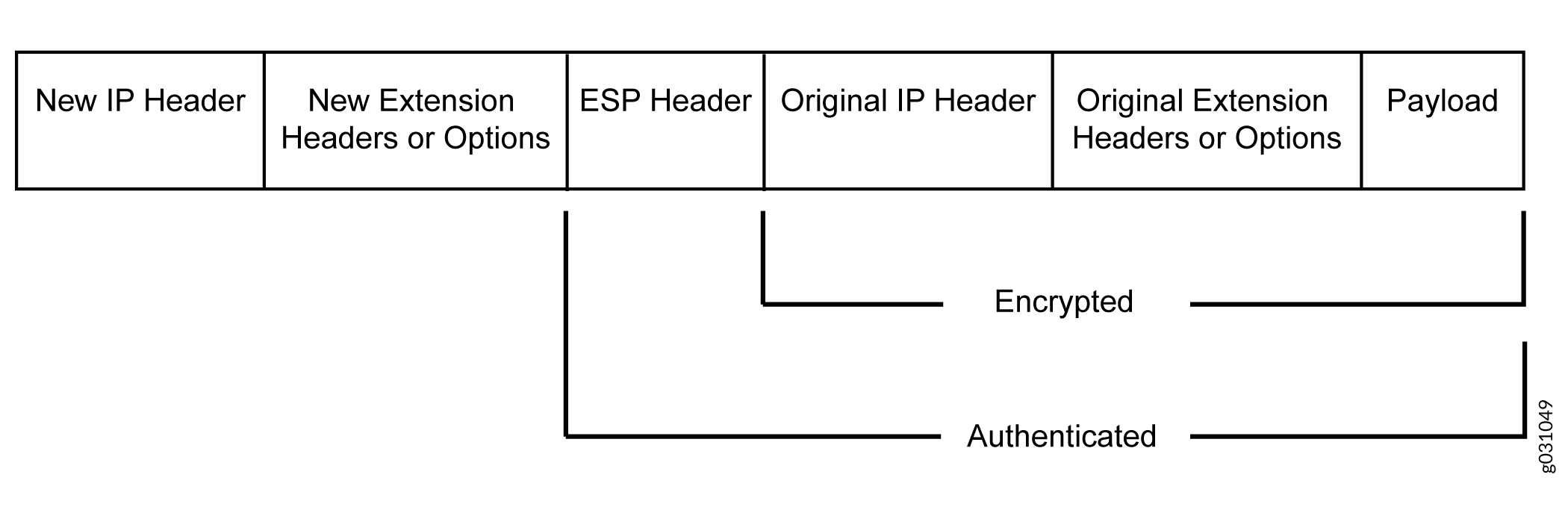

Protocolo ESP no IPv6

O protocolo ESP fornece criptografia e autenticação para pacotes IPv6. Como o IPv6 IPsec usa cabeçalhos de extensão (por exemplo, opções de salto por salto e roteamento) no datagrama IPv6, a diferença mais importante entre o modo de túnel IPv6 ESP e o modo de túnel IPv4 ESP é a colocação de cabeçalhos de extensão no layout do pacote. No modo túnel ESP, o cabeçalho ESP segue imediatamente o novo cabeçalho IPv6 externo semelhante ao do modo de túnel IPv4 ESP. Portanto, no modo túnel ESP, todo o pacote é encapsulado adicionando um novo cabeçalho IPv6 externo, seguido por um cabeçalho ESP, um cabeçalho interno, cabeçalhos de extensão e o resto do datagrama original como mostrado em Figura 2.

Opções IPv4 e cabeçalhos de extensão IPv6 com AH e ESP

Pacotes IPsec com opções IPv4 ou cabeçalhos de extensão IPv6 podem ser recebidos para descapsulação em firewalls da Série SRX. Tabela 3 mostra as opções IPv4 ou cabeçalhos de extensão IPv6 que são suportados com o protocolo ESP ou AH em firewalls da Série SRX. Se um pacote IPsec sem suporte for recebido, o cálculo do ICV falhará e o pacote será descartado.

Opções ou cabeçalhos de extensão |

DISPOSITIVOS SRX300, SRX320, SRX340, SRX345 e SRX550HM |

dispositivos de SRX5400, SRX5600 e SRX5800 |

|---|---|---|

ESP com opções de IPv4 |

Possibilitada |

Possibilitada |

ESP com cabeçalhos de extensão IPv6 |

Possibilitada |

Possibilitada |

AH com opções imutáveis IPv4 |

Possibilitada |

Possibilitada |

AH com cabeçalhos de extensão imutáveis IPv6 |

Possibilitada |

Possibilitada |

AH com opções mutáveis IPv4 |

Não suportado |

Não suportado |

AH com cabeçalhos de extensão mutáveis IPv6 |

Não suportado |

Não suportado |

Cálculo de valor de verificação de integridade no IPv6

O protocolo AH verifica a integridade do pacote IPv6 computação de um valor de verificação de integridade (ICV) no conteúdo do pacote. O ICV é geralmente construído sobre um algoritmo de autenticação, como MD5 ou SHA-1. Os cálculos de ICV IPv6 diferem do IPv4 em termos de dois campos de cabeçalho — cabeçalho mutável e cabeçalho de extensão opcional.

Você pode calcular o AH ICV sobre os campos de cabeçalho IPv6 que são imutáveis em trânsito ou previsíveis em valor na chegada aos endpoints do túnel. Você também pode calcular o AH ICV sobre o cabeçalho AH e os dados de protocolo de nível superior (considerados imutáveis em trânsito). Você pode calcular o ESP ICV em todo o pacote IPv6, sem o novo cabeçalho IPv6 externo e os cabeçalhos de extensão opcionais.

Ao contrário do IPv4, o IPv6 tem um método para opções de taging como mutáveis em trânsito. Os cabeçalhos de extensão opcionais IPv6 contêm uma bandeira que indica a mutabilidade. Esta bandeira determina o processamento apropriado.

Opções mutáveis IPv4 e cabeçalhos de extensão IPv6 não são suportados com o protocolo AH.

Construção de cabeçalhos em modos de túnel

No modo túnel, os endereços de origem e destino do cabeçalho IPv4 ou IPv6 externos representam os endpoints do túnel, enquanto os endereços de origem e destino do cabeçalho interno IPv4 ou IPv6 representam os endereços de origem e destino finais. Tabela 4 resume como o cabeçalho IPv6 externo se relaciona com o cabeçalho IPv6 ou IPv4 interno para os modos de túnel IPv6-in-IPv6 ou IPv4-in-IPv6. Em campos externos de cabeçalho, "Construído" significa que o valor do campo de cabeçalho externo é construído independentemente do valor no campo de cabeçalho interno.

Campos de cabeçalho |

Cabeçalho externo no encapsulador |

Cabeçalho interno no decapsulador |

|---|---|---|

Versão |

6. |

Sem mudanças. |

Campo DS |

Copiou do cabeçalho interno. |

Sem mudanças. |

Campo ECN |

Copiou do cabeçalho interno. |

Construído. |

rótulo de fluxo |

0. |

Sem mudanças. |

comprimento de carga |

Construído. |

Sem mudanças. |

próximo cabeçalho |

AH, ESP e cabeçalho de roteamento. |

Sem mudanças. |

limite de salto |

64. |

Decréscimo. |

endereço src |

Construído. |

Sem mudanças. |

endereço dest |

Construído. |

Sem mudanças. |

Cabeçalhos de extensão |

Nunca copiou. |

Sem mudanças. |

Tabela 5 resume como o cabeçalho IPv4 externo se relaciona com o cabeçalho IPv6 ou IPv4 interno para os modos de túnel IPv6-in-IPv4 ou IPv4-in-IPv4. Em campos externos de cabeçalho, "Construído" significa que o valor do campo de cabeçalho externo é construído independentemente do valor no campo de cabeçalho interno.

Campos de cabeçalho |

Cabeçalho externo |

Cabeçalho interno |

|---|---|---|

Versão |

4. |

Sem mudanças. |

comprimento do cabeçalho |

Construído. |

Sem mudanças. |

Campo DS |

Copiou do cabeçalho interno. |

Sem mudanças. |

Campo ECN |

Copiou do cabeçalho interno. |

Construído. |

comprimento total |

Construído. |

Sem mudanças. |

ID |

Construído. |

Sem mudanças. |

bandeiras (DF, MF) |

Construído. |

Sem mudanças. |

compensação de fragmentos |

Construído. |

Sem mudanças. |

TTL |

64. |

Decréscimo. |

protocolo |

AH, ESP |

Sem mudanças. |

checksum |

Construído. |

Construído. |

endereço src |

Construído. |

Sem mudanças. |

endereço dest |

Construído. |

Sem mudanças. |

Opções |

Nunca copiou. |

Sem mudanças. |

Para o modo de túnel IPv6-in-IPv4, o bit Don't Fragment (DF) é liberado por padrão. Se as opções ou df-bit copy as df-bit set opções estiverem configuradas no nível [edit security ipsec vpn vpn-name] de hierarquia para a VPN IPv4 correspondente, o bit DF será definido no cabeçalho IPv4 externo.

Para o modo de túnel IPv4-in-IPv4, o bit DF no cabeçalho IPv4 externo é baseado na opção df-bit configurada para o cabeçalho IPv4 interno. Se df-bit não estiver configurado para o cabeçalho IPv4 interno, o bit DF será liberado no cabeçalho IPv4 externo.

Consulte também

Visão geral da configuração IPv6 IPsec

A Juniper Networks oferece suporte a IKE manual e automático com configurações de chaves pré-compartilhadas para VPN IPv6 IPsec.

VPN IKE autokey — Em uma configuração de VPN IKE autoKey, as chaves secretas e SAs são criadas automaticamente usando o mecanismo IKE autoKey. Para configurar uma VPN IPv6 autoKey IKE, são necessárias duas fases de negociação — Fase 1 e Fase 2.

Fase 1 — Nesta fase, os participantes estabelecem um canal seguro para a negociação dos SAs IPsec.

Fase 2 — Nesta fase, os participantes negociam os SAs IPsec para autenticar e criptografar os pacotes de dados IPv6.

Para obter mais informações sobre as negociações da Fase 1 e Fase 2, consulte Internet Key Exchange

Consulte também

Exemplo: Configurando uma VPN manual IPv6 IPsec

Este exemplo mostra como configurar uma VPN manual IPv6 IPsec.

Requisitos

Antes de começar:

Entenda como as VPNs funcionam. Veja Visão geral do IPsec.

Entenda o processamento de pacotes IPv6 IPsec. Veja como entender o IPv6 IKE e o processamento de pacotes IPsec.

Visão geral

Em uma configuração de VPN manual, as chaves secretas são configuradas manualmente nos dois endpoints IPsec.

Neste exemplo, você:

Configure os parâmetros de autenticação para uma VPN chamada vpn-sunnyvale.

Configure os parâmetros de criptografia para vpn-sunnyvale.

Especifique a interface de saída para a SA.

Especifique o endereço IPv6 do peer.

Defina o protocolo IPsec. Selecione o protocolo ESP porque a configuração inclui autenticação e criptografia.

Configure um índice de parâmetro de segurança (SPI).

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security ipsec vpn vpn-sunnyvale manual authentication algorithm hmac-md5–96 key ascii-text “$ABC123” set security ipsec vpn vpn-sunnyvale manual encryption algorithm 3des-cbc key ascii-text “$ABC123” set security ipsec vpn vpn-sunnyvale manual external-interface ge-0/0/14.0 set security ipsec vpn vpn-sunnyvale manual gateway 2001:db8:1212::1112 set security ipsec vpn vpn-sunnyvale manual protocol esp set security ipsec vpn vpn-sunnyvale manual spi 12435

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar algoritmos de segurança:

Configure os parâmetros de autenticação.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set authentication algorithm hmac-md5–96 key ascii-text “$ABC123”

Configure os parâmetros de criptografia.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set encryption algorithm 3des-cbc key ascii-text “$ABC123”

Especifique a interface de saída para a SA.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set external-interface ge-0/0/14.0

Especifique o endereço IPv6 do peer.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set gateway 2001:db8:1212::1112

Defina o protocolo IPsec.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set protocol esp

Configure um SPI.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set spi 12435

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security ipsec vpn vpn-sunnyvale comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

[user@host]show security ipsec vpn vpn-sunnyvale

manual {

gateway 2001:db8:1212::1112 ;

external-interface ge-0/0/14.0 ;

protocol esp ;

spi 12435 ;

authentication {

algorithm hmac-md5-96 ;

key ascii-text $ABC123” ;## SECRET DATA

}

encryption {

algorithm 3des-cbc ;

key ascii-text $ABC123”; ## SECRET DATA

}

}

Verificação

Para confirmar que a configuração está funcionando corretamente, execute esta tarefa:

Exemplo: Configuração de uma VPN baseada em políticas IPv6 AutoKey IKE

Este exemplo mostra como configurar uma VPN IPv6 AutoKey IKE baseada em políticas para permitir que os dados IPv6 sejam transferidos com segurança entre a filial e o escritório corporativo.

As VPNs baseadas em políticaS IPv6 são suportadas apenas em dispositivos independentes de SRX300, SRX320, SRX340, SRX345 e SRX550HM.

Requisitos

Este exemplo usa o seguinte hardware:

-

Dispositivo SRX300

Antes de começar:

-

Entenda como as VPNs funcionam. Veja Visão geral do IPsec.

-

Entenda o processamento de pacotes IPv6 IKE e IPsec. Veja como entender o IPv6 IKE e o processamento de pacotes IPsec.

Visão geral

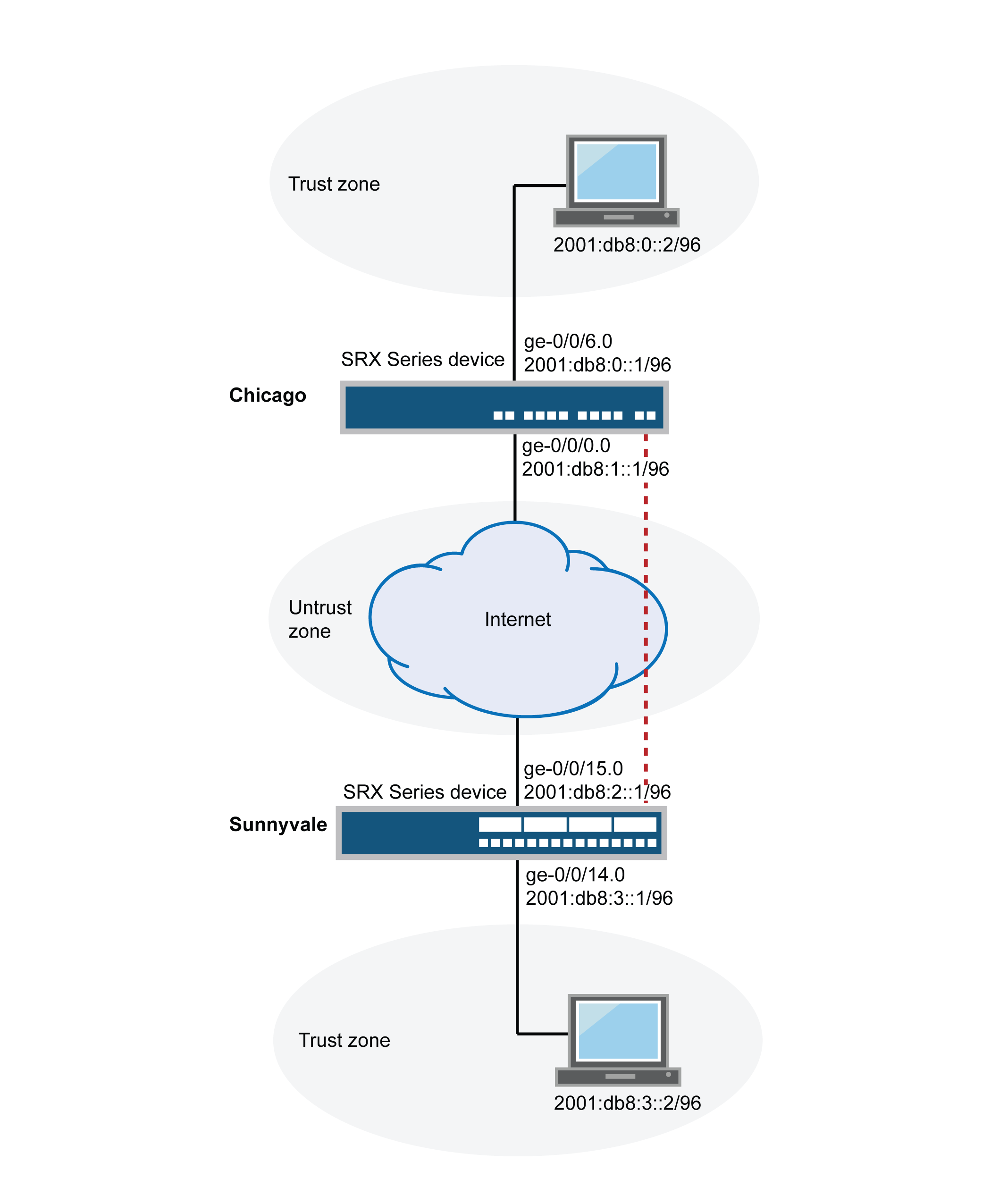

Neste exemplo, você configura uma VPN baseada em políticas IPv6 IKE para uma filial em Chicago, Illinois, porque não precisa conservar recursos de túnel ou configurar muitas políticas de segurança para filtrar o tráfego pelo túnel. Os usuários do escritório de Chicago usarão a VPN para se conectar à sede corporativa em Sunnyvale, Califórnia.

Figura 3 mostra um exemplo de uma topologia de VPN baseada em políticas IPv6 IKE. Nesta topologia, um firewall da Série SRX está localizado em Sunnyvale, e outro firewall da Série SRX (este pode ser um segundo firewall da Série SRX ou um dispositivo de terceiros) está localizado em Chicago.

Neste exemplo, você configura interfaces, uma rota padrão IPv6, zonas de segurança e livros de endereços. Em seguida, você configura a Fase 1, A Fase 2 do IPsec, uma política de segurança e parâmetros TCP-MSS. Veja Tabela 6 por .Tabela 10

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

|

Interfaces |

ge-0/0/14,0 |

2001:db8:3:1/96 |

|

ge-0/0/15,0 |

2001:db8:0:2:1/96 |

|

|

Zonas de segurança |

Ferrugem T |

|

|

Untrust |

|

|

|

Entradas da lista de endereços |

Sunnyvale |

|

|

Chicago |

|

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

|

Proposta |

proposta ipv6-ike-phase1 |

|

|

Política |

política ipv6-ike-phase1 |

|

|

Porta |

gw-C hicago |

|

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

|

Proposta |

proposta ipv6-ipsec-phase2 |

|

|

Política |

política ipv6-ipsec-phase2 |

|

|

VPN |

ipv6-ike-vpn-chicago |

|

|

Propósito |

Nome |

Parâmetros de configuração |

|---|---|---|

|

Essa política de segurança permite o tráfego da zona trust para a zona não confiável. |

ipv6-vpn-tr-untr |

|

|

Essa política de segurança permite o tráfego da zona não confiável para a zona de confiança . |

ipv6-vpn-untr-tr |

|

|

Essa política de segurança permite todo o tráfego da zona trust até a zona Não confiável . Você deve colocar a política ipv6-vpn-tr-untr antes da política de segurança de permissão. O Junos OS realiza uma busca por políticas de segurança começando no topo da lista. Se a política de permissão vier antes da política ipv6-vpn-tr-untr, todo o tráfego da zona trust corresponderá à política de permissão e será permitido. Assim, nenhum tráfego jamais corresponderá à política ipv6-vpn-tr-untr. |

permitir-qualquer |

|

|

Propósito |

Parâmetros de configuração |

|---|---|

|

O TCP-MSS é negociado como parte do TCP de três vias e limita o tamanho máximo de um segmento de TCP para se adequar melhor aos limites de MTU em uma rede. Isso é especialmente importante para o tráfego vpn, pois a sobrecarga de encapsulamento IPsec, juntamente com o IP e a sobrecarga de quadros, pode fazer com que o pacote ESP resultante exceda o MTU da interface física, causando assim a fragmentação. A fragmentação resulta em um aumento do uso de largura de banda e recursos de dispositivos. Recomendamos um valor de 1350 como ponto de partida para a maioria das redes baseadas em Ethernet com MTU de 1500 ou mais. Você pode precisar experimentar diferentes valores de TCP-MSS para obter o melhor desempenho. Por exemplo, você pode precisar alterar o valor se algum dispositivo no caminho tiver um MTU menor ou se houver alguma sobrecarga adicional, como PPP ou Frame Relay. |

Valor do MSS: 1350 |

Configuração

- Configuração de informações básicas de rede, zona de segurança e livro de endereços

- Configuração do IKE

- Configuração do IPsec

- Configuração de políticas de segurança

- Configuração do TCP-MSS

Configuração de informações básicas de rede, zona de segurança e livro de endereços

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/14 unit 0 family inet6 address 2001:db8:3::1/96 set interfaces ge-0/0/15 unit 0 family inet6 address 2001:db8:2::1/96 set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1 set security zones security-zone Untrust interfaces ge-0/0/15.0 set security zones security-zone Untrust host-inbound-traffic system-services ike set security zones security-zone Trust interfaces ge-0/0/14.0 set security zones security-zone Trust host-inbound-traffic system-services all set security address-book book1 address Sunnyvale 2001:db8:3::2/96 set security address-book book1 attach zone Trust set security address-book book2 address Chicago 2001:db8:0::2/96 set security address-book book2 attach zone Untrust

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar informações básicas de rede, zona de segurança e livro de endereços:

-

Configure as informações da interface Ethernet.

[edit] user@host# set interfaces ge-0/0/14 unit 0 family inet6 address 2001:db8:3::1/96 user@host# set interfaces ge-0/0/15 unit 0 family inet6 address 2001:db8:2::1/96

-

Configure informações de rota estáticas.

[edit] user@host# set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1

-

Configure a zona de segurança não confiável.

[edit] user@host# edit security zones security-zone Untrust

-

Atribua uma interface à zona de segurança não confiável .

[edit security zones security-zone Untrust] user@host# set interfaces ge-0/0/15.0

-

Especifique os serviços de sistema permitidos para a zona de segurança não confiável .

[edit security zones security-zone Untrust] user@host# set host-inbound-traffic system-services ike

-

Configure a zona de segurança de ferrugem T.

[edit] user@host# edit security zones security-zone Trust

-

Atribua uma interface à zona de segurança Trust .

[edit security zones security-zone Trust] user@host# set interfaces ge-0/0/14.0

-

Especifique os serviços de sistema permitidos para a zona de segurança Trust .

[edit security zones security-zone Trust] user@host# set host-inbound-traffic system-services all

-

Crie uma lista de endereços e anexe uma zona a ela.

[edit security address-book book1] user@host# set address Sunnyvale 2001:db8:3::2/96 user@host# set attach zone Trust

-

Crie outro catálogo de endereços e anexe uma zona a ela.

[edit security address-book book2] user@host# set address Chicago 2001:db8:0::2/96 user@host# set attach zone Untrust

Resultados

A partir do modo de configuração, confirme sua configuração entrando noshow interfaces, show routing-optionsshow security zonese show security address-book comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show interfaces

ge-0/0/14 {

unit 0 {

family inet6 {

address 2001:db8:3::1/96;

}

}

}

ge-0/0/15 {

unit 0 {

family inet6 {

address 2001:db8:2::1/96;

}

}

}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 10.1.1.1;

}

[edit]

user@host# show security zones

security-zone Untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/15.0;

}

}

security-zone Trust {

host-inbound-traffic {

system-services {

all;

}

}

interfaces {

ge-0/0/14.0;

}

}

[edit]

user@host# show security address-book

book1 {

address Sunnyvale 2001:db8:3::2/96;

attach {

zone Trust;

}

}

book2 {

address Chicago 2001:db8:0::2/96;

attach {

zone Untrust;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do IKE

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security ike proposal ipv6-ike-phase1-proposal authentication-method pre-shared-keys set security ike proposal ipv6-ike-phase1-proposal dh-group group2 set security ike proposal ipv6-ike-phase1-proposal authentication-algorithm sha1 set security ike proposal ipv6-ike-phase1-proposal encryption-algorithm aes-128-cbc set security ike policy ipv6-ike-phase1-policy mode aggressive set security ike policy ipv6-ike-phase1-policy proposals ipv6-ike-phase1-proposal set security ike policy ipv6-ike-phase1-policy pre-shared-key ascii-text 1111111111111111 set security ike gateway gw-chicago external-interface ge-0/0/15.0 set security ike gateway gw-chicago ike-policy ipv6-ike-phase1-policy set security ike gateway gw-chicago address 2001:db8:0:1::1/96

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o IKE:

-

Crie a proposta da Fase 1 do IKE.

[edit security ike] user@host# set proposal ipv6-ike-phase1-proposal

-

Defina o método de autenticação da proposta de IKE.

[edit security ike proposal ipv6-ike-phase1-proposal] user@host# set authentication-method pre-shared-keys

-

Defina a proposta de IKE do grupo Diffie-Hellman.

[edit security ike proposal ipv6-ike-phase1-proposal] user@host# set dh-group group2

-

Defina o algoritmo de autenticação de propostas de IKE.

[edit security ike proposal ipv6-ike-phase1-proposal] user@host# set authentication-algorithm sha1

-

Defina o algoritmo de criptografia de propostas de IKE.

[edit security ike proposal ipv6-ike-phase1-proposal] user@host# set encryption-algorithm aes-128-cbc

-

Crie uma política de Fase 1 do IKE.

[edit security ike] user@host# set policy ipv6-ike-phase1-policy

-

Defina o modo de política da Fase 1 do IKE.

[edit security ike policy ipv6-ike-phase1-policy] user@host# set mode aggressive

-

Especifique uma referência à proposta IKE.

[edit security ike policy ipv6-ike-phase1-policy] user@host# set proposals ipv6-ike-phase1-proposal

-

Defina o método de autenticação de políticas da Fase 1 do IKE.

[edit security ike policy ipv6-ike-phase1-policy] user@host# set pre-shared-key ascii-text 1111111111111111

-

Crie um gateway IKE Fase 1 e defina sua interface externa.

[edit security ike] user@host# set gateway gw-chicago external-interface ge-0/0/15.0

-

Defina a referência de política da Fase 1 do IKE.

[edit security ike gateway gw-chicago] user@host# set ike-policy ipv6-ike-phase1-policy

-

Atribua um endereço IP ao gateway IKE Phase 1.

[edit security ike gateway gw-chicago] user@host# set address 2001:db8:1::1

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security ike comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security ike

proposal ipv6-ike-phase1-proposal {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ipv6-ike-phase1-policy {

mode ;

proposals ipv6-ike-phase1-proposal;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway gw-chicago {

ike-policy ipv6-ike-phase1-policy;

address 2001:db8:1::1;

external-interface ge-0/0/15.0;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do IPsec

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security ipsec proposal ipv6-ipsec-phase2-proposal protocol esp set security ipsec proposal ipv6-ipsec-phase2-proposal authentication-algorithm hmac-sha1-96 set security ipsec proposal ipv6-ipsec-phase2-proposal encryption-algorithm aes-128-cbc set security ipsec policy ipv6-ipsec-phase2-policy proposals ipv6-ipsec-phase2-proposal set security ipsec policy ipv6-ipsec-phase2-policy perfect-forward-secrecy keys group2 set security ipsec vpn ipv6-ike-vpn-chicago ike gateway gw-chicago set security ipsec vpn ipv6-ike-vpn-chicago ike ipv6-ipsec-policy ipsec-phase2-policy

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o IPsec:

-

Crie uma proposta de Fase 2 do IPsec.

[edit] user@host# set security ipsec proposal ipv6-ipsec-phase2-proposal

-

Especifique o protocolo de proposta da Fase 2 do IPsec.

[edit security ipsec proposal ipv6- ipsec-phase2-proposal] user@host# set protocol esp

-

Especifique o algoritmo de autenticação da proposta de fase 2 do IPsec.

[edit security ipsec proposal ipv6-ipsec-phase2-proposal] user@host# set authentication-algorithm hmac-sha1-96

-

Especifique o algoritmo de criptografia de propostas de Fase 2 do IPsec.

[edit security ipsec proposal ipv6-ipsec-phase2-proposal] user@host# set encryption-algorithm aes-128-cbc

-

Crie a política de Fase 2 do IPsec.

[edit security ipsec] user@host# set policy ipv6-ipsec-phase2-policy

-

Especifique a referência da proposta da Fase 2 do IPsec.

[edit security ipsec policy ipv6-ipsec-phase2-policy] user@host# set proposals ipv6-ipsec-phase2-proposal

-

Especifique o IPsec Phase 2 PFS para usar o Grupo Diffie-Hellman 2.

[edit security ipsec policy ipv6-ipsec-phase2-policy] user@host# set perfect-forward-secrecy keys group2

-

Especifique o gateway IKE.

[edit security ipsec] user@host# set vpn ipv6-ike-vpn-chicago ike gateway gw-chicago

-

Especifique a política de Fase 2 do IPsec.

[edit security ipsec] user@host# set vpn ipv6-ike-vpn-chicago ike ipsec-policy ipv6-ipsec-phase2-policy

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security ipsec comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security ipsec

proposal ipv6-ipsec-phase2-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-128-cbc;

}

policy ipv6-ipsec-phase2-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipv6-ipsec-phase2-proposal;

}

vpn ipv6-ike-vpn-chicago {

ike {

gateway gw-chicago;

ipsec-policy ipv6-ipsec-phase2-policy;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração de políticas de segurança

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr match source-address Sunnyvale set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr match destination-address Chicago set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr match application any set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr then permit tunnel ipsec-vpn ipv6-ike-vpn-chicago set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr then permit tunnel pair-policy ipv6-vpn-untr-tr set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr match source-address Chicago set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr match destination-address Sunnyvale set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr match application any set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr then permit tunnel ipsec-vpn ipv6-ike-vpn-chicago set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr then permit tunnel pair-policy ipv6-vpn-tr-untr set security policies from-zone Trust to-zone Untrust policy permit-any match source-address any set security policies from-zone Trust to-zone Untrust policy permit-any match destination-address any set security policies from-zone Trust to-zone Untrust policy permit-any match application any set security policies from-zone Trust to-zone Untrust policy permit-any then permit insert security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr before policy permit-any

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar políticas de segurança:

-

Crie a política de segurança para permitir o tráfego da zona trust para a zona não confiável .

[edit security policies from-zone Trust to-zone Untrust] user@host# set policy ipv6-vpn-tr-untr match source-address Sunnyvale user@host# set policy ipv6-vpn-tr-untr match destination-address Chicago user@host# set policy ipv6-vpn-tr-untr match application any user@host# set policy ipv6-vpn-tr-untr then permit tunnel ipsec-vpn ipv6-ike-vpn-chicago user@host# set policy ipv6-vpn-tr-untr then permit tunnel pair-policy ipv6-vpn-untr-tr

-

Crie a política de segurança para permitir o tráfego da zona não confiável para a zona de confiança .

[edit security policies from-zone Untrust to-zone Trust] user@host# set policy ipv6-vpn-untr-tr match source-address Sunnyvale user@host# set policy ipv6-vpn-untr-tr match destination-address Chicago user@host# set policy ipv6-vpn-untr-tr match application any user@host# set policy ipv6-vpn-untr-tr then permit tunnel ipsec-vpn ipv6-ike-vpn-chicago user@host# set policy ipv6-vpn-untr-tr then permit tunnel pair-policy ipv6-vpn-tr-untr

-

Crie a política de segurança para permitir o tráfego da zona trust para a zona não confiável .

[edit security policies from-zone Trust to-zone Untrust] user@host# set policy permit-any match source-address any user@host# set policy permit-any match destination-address any user@host# set policy permit-any match application any user@host# set policy permit-any then permit

-

Reordene as políticas de segurança para que a política de segurança vpn-tr-untr seja colocada acima da política de segurança de permissão qualquer.

[edit security policies from-zone Trust to-zone Untrust] user@host# insert policy ipv6-vpn-tr-untr before policy permit-any

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security policies comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security policies

from-zone Trust to-zone Untrust {

policy ipv6-vpn-tr-untr {

match {

source-address Sunnyvale;

destination-address Chicago;

application any;

}

then {

permit {

tunnel {

ipsec-vpn ipv6-ike-vpn-chicago;

pair-policy ipv6-vpn-untr-tr;

}

}

}

}

policy permit-any {

match {

source-address any;

destination-address any;

application any;

}

then {

permit

}

}

}

from-zone Untrust to-zone Trust {

policy ipv6-vpn-untr-tr {

match {

source-address Chicago;

destination-address Sunnyvale;

application any;

}

then {

permit {

tunnel {

ipsec-vpn ipv6-ike-vpn-chicago;

pair-policy ipv6-vpn-tr-untr;

}

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do TCP-MSS

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security flow tcp-mss ipsec-vpn mss 1350

Procedimento passo a passo

Para configurar as informações do TCP-MSS:

-

Configure as informações do TCP-MSS.

[edit] user@host# set security flow tcp-mss ipsec-vpn mss 1350

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security flow comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security flow

tcp-mss {

ipsec-vpn {

mss 1350;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Para confirmar que a configuração está funcionando corretamente, execute essas tarefas:

Verificando o status da Fase 1 do IKE

Propósito

Verifique o status da Fase 1 do IKE.

Ação

Antes de iniciar o processo de verificação, você precisa enviar tráfego de um host em Sunnyvale para um anfitrião em Chicago. Para VPNs baseadas em políticas, um host separado deve gerar o tráfego; o tráfego iniciado a partir do firewall da Série SRX não corresponderá à política de VPN. Recomendamos que o tráfego de teste seja de um dispositivo separado de um lado da VPN para um segundo dispositivo do outro lado da VPN. Por exemplo, inicie o ping de 2001:db8:3:2/96 a 2001:db8:0:2/96.

A partir do modo operacional, entre no show security ike security-associations comando. Depois de obter um número de índice do comando, use o show security ike security-associations index index_number detail comando.

user@host> show security ike security-associations Index Remote Address State Initiator cookie Responder cookie Mode 5 2001:db8:1::1 UP e48efd6a444853cf 0d09c59aafb720be Aggressive

user@host> show security ike security-associations index 5 detail

IKE peer 2001:db8:1::1, Index 5,

Role: Initiator, State: UP

Initiator cookie: e48efd6a444853cf, Responder cookie: 0d09c59aafb720be

Exchange type: Aggressive, Authentication method: Pre-shared-keys

Local: 2001:db8:2::1:500, Remote: 2001:db8:1::1:500

Lifetime: Expires in 19518 seconds

Peer ike-id: not valid

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : sha1

Encryption : aes-128-cbc

Pseudo random function: hmac-sha1

Traffic statistics:

Input bytes : 1568

Output bytes : 2748

Input packets: 6

Output packets: 23

Flags: Caller notification sent

IPSec security associations: 5 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 2900338624

Local: 2001:db8:2::1:500, Remote: 2001:db8:1::1:500

Local identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Flags: Caller notification sent, Waiting for doneSignificado

O show security ike security-associations comando lista todas as associações de segurança de Fase 1 (SAs) IKE ativas. Se nenhum SAs estiver listado, houve um problema com o estabelecimento da Fase 1. Verifique os parâmetros da política de IKE e as configurações externas da interface em sua configuração.

Se os SAs estiverem listados, analise as seguintes informações:

-

Índice — Esse valor é exclusivo para cada SA IKE, que você pode usar no

show security ike security-associations index index_number detailcomando para obter mais informações sobre a SA. -

Endereço remoto — Verifique se o endereço IP remoto está correto.

-

Estado

-

UP — A FASE 1 SA foi estabelecida.

-

DOWN — Havia um problema em estabelecer a Fase 1 SA.

-

-

Modo — Verifique se o modo correto está sendo usado.

Verifique se o seguinte está correto em sua configuração:

-

Interfaces externas (a interface deve ser a que recebe pacotes IKE)

-

Parâmetros de política de IKE

-

Informações-chave pré-compartilhadas

-

Parâmetros da proposta da fase 1 (devem combinar com ambos os pares)

O show security ike security-associations index 5 detail comando lista informações adicionais sobre a associação de segurança com um índice de 5:

-

Algoritmos de autenticação e criptografia usados

-

Vida útil da fase 1

-

Estatísticas de tráfego (podem ser usadas para verificar se o tráfego está fluindo corretamente em ambas as direções)

-

Informações da função de iniciador e respondente

A solução de problemas é melhor realizada no peer usando a função de resposta.

-

Número de SAs IPsec criados

-

Número de negociações da Fase 2 em andamento

Verificando o status da Fase 2 do IPsec

Propósito

Verifique o status da Fase 2 do IPsec.

Ação

A partir do modo operacional, entre no show security ipsec security-associations comando. Depois de obter um número de índice do comando, use o show security ipsec security-associations index index_number detail comando.

user@host> show security ipsec security-associations total configured sa: 2 ID Algorithm SPI Life:sec/kb Mon vsys Port Gateway 2 ESP:aes-128/sha1 14caf1d9 3597/ unlim - root 500 2001:db8:1::1 2 ESP:aes-128/sha1 9a4db486 3597/ unlim - root 500 2001:db8:1::1

user@host> show security ipsec security-associations index 2 detail

Virtual-system: Root

Local Gateway: 2001:db8:2::1, Remote Gateway: 2001:db8:1::1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

DF-bit: clear

Direction: inbound, SPI: 14caf1d9, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3440 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2813 seconds

Mode: tunnel, Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (128 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 9a4db486, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3440 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2813 seconds

Mode: tunnel, Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (128 bits)

Anti-replay service: counter-based enabled, Replay window size: 64Significado

A saída do show security ipsec security-associations comando lista as seguintes informações:

-

O número de ID é 2. Use esse valor com o

show security ipsec security-associations indexcomando para obter mais informações sobre este SA em particular. -

Há um par de SA IPsec usando a porta 500, o que indica que nenhuma transversal de NAT é implementada. (A travessia de NAT usa a porta 4500 ou outra porta aleatória de alto número.)

-

As SPIs, a vida útil (em segundos) e os limites de uso (ou tamanho vital em KB) são mostrados para ambas as direções. O valor 3597/ilimitado indica que a vida útil da Fase 2 expira em 3597 segundos, e que nenhum tamanho vitalício foi especificado, o que indica que a vida útil é ilimitada. A vida útil da fase 2 pode ser diferente da vida útil da Fase 1, já que a Fase 2 não depende da Fase 1 após o aumento da VPN.

-

O monitoramento de VPN não está habilitado para esta SA, conforme indicado por um hífen na coluna Mon. Se o monitoramento de VPN estiver habilitado, u (para cima) ou D (para baixo) está listado.

-

O sistema virtual (vsys) é o sistema raiz, e ele sempre lista 0.

A saída do show security ipsec security-associations index 2 detail comando lista as seguintes informações:

-

As identidades locais e remotas compõem o ID proxy para a SA.

Uma incompatibilidade de ID por proxy é uma das razões mais comuns para uma falha na Fase 2. Para VPNs baseadas em políticas, o ID de proxy é derivado da política de segurança. Os endereços locais e remotos são derivados das entradas da lista de endereços, e o serviço é derivado do aplicativo configurado para a política. Se a Fase 2 falhar devido a uma incompatibilidade de ID de proxy, você pode usar a política para confirmar quais entradas da lista de endereços estão configuradas. Verifique se os endereços correspondem às informações que estão sendo enviadas. Verifique o serviço para garantir que as portas correspondam às informações que estão sendo enviadas.

Para alguns fornecedores terceirizados, a ID por proxy deve ser inserida manualmente para combinar.

Comportamento dos túneis IPv6 específicos da plataforma

Use o Feature Explorer para confirmar o suporte de plataforma e versão para recursos específicos.

Use a tabela a seguir para revisar o comportamento específico da plataforma para sua plataforma.

| Plataforma | Diferença |

|---|---|

| Série SRX |

|