VPNs IPsec baseadas em CoS

Leia este tópico para entender as VPNs IPsec baseadas em CoS e como você pode configurar o recurso em dispositivos Junos OS.

Oferecemos suporte ao recurso de classe de serviço (CoS) Junos que pode fornecer várias classes de serviço para VPNs. No dispositivo, você pode configurar várias classes de encaminhamento para transmitir pacotes, definir quais pacotes são colocados em cada fila de saída, agendar o nível de serviço de transmissão para cada fila e gerenciar o congestionamento. A IKE negocia um túnel IPsec para cada classe de encaminhamento (FC) e cada FC é mapeado em um conjunto de valores de ponto de código de serviços diferenciados (DSCP).

Use o Feature Explorer para confirmar o suporte de plataforma e versão para recursos específicos.

Analise a Comportamento de VPN IPsec baseado em cos específico da plataforma seção para obter notas relacionadas à sua plataforma.

Entenda as VPNs IPsec baseadas em CoS com vários SAs IPsec

Neste tópico, você aprenderá sobre conceitos relacionados àsVPNs IPsec baseadas em C lass of service (CoS ).

- Visão geral

- Benefícios

- Mapeie FCs para SAs IPsec

- Negociação de SA IPsec

- Rekey

- Adicione ou deleteFCs de uma VPN

- Detecção de peer morto (DPD)

- Comandos

- Recursos de VPN suportados

Visão geral

As classes de encaminhamento de CoS (FCs) configuradas no dispositivo Junos OS podem ser mapeadas para associações de segurança IPsec (SAs). Os pacotes para cada FC são mapeados para uma SA IPsec diferente, fornecendo assim tratamento cos no dispositivo local e em roteadores intermediários. Esse recurso é proprietário da Juniper Networks e funciona com dispositivos junos OS suportados e versões do Junos OS. O dispositivo peer VPN deve ser um dispositivo Junos OS que oferece suporte a esse recurso ou qualquer outro produto que ofereça suporteà mesma funcionalidade da mesma forma que o dispositivo Junos OS.

Benefícios

-

Ajuda você a garantir diferentes fluxos de dados, com cada túnel usando um conjunto separado de associações de segurança.

-

Ajuda você a facilitar as implantações de VPN IPsec onde o tráfego diferenciado é necessário, como voz sobre IP.

Mapeie FCs para SAs IPsec

Você pode configurar até 8 classes de encaminhamento (FC) para uma VPN com a multi-sa forwarding-classes declaração de configuração no nível [edit security ipsec vpn vpn-name] de hierarquia. O número de SAs IPsec negociados com um gateway peer é baseado no número de FCs configurados para a VPN. O mapeamento de FCs para SAs IPsec se aplica a todos os seletores de tráfego que estão configurados para a VPN.

Todos os SAs IPsec criados para os FCs de uma VPN específica são representados pelo mesmo ID do túnel. Os eventos relacionados ao túnel consideram o estado e as estatísticas de todos os SAs IPsec. Todos os SAs IPsec relacionados a um túnel estão ancorados na mesma SPU ou no mesmo ID de thread no dispositivo Junos OS.

A ordem da configuração do FC não precisa ser a mesma em ambos os pares. Assim, o Junos OS não garante o mesmo par de SA IPsec para o mesmo FC em ambas as extremidades do túnel VPN.

Negociação de SA IPsec

Quando você configura vários FCs para uma VPN, um IPsec SA exclusivo é negociado com o peer para cada FC. Além disso, um IPsec SA padrão é negociado para enviar pacotes que não correspondam a um FC configurado. O IPsec padrão é negociado mesmo queo dispositivo peer VPN não esteja configurado para FCs ou não ofereça suporte ao mapeamento FC para IPsec SA. A SA IPsec padrão é a primeira SA IPsec a ser negociada e a última SA a ser demolida.

Dependendo do número de FCs configurados,w hen IPsec SAs estão em processo de negociação, os pacotes podem chegar com um FC para o qual um IPsec SA ainda não foi negociado. Até que um SA IPsec para um determinado FC seja negociado, o tráfego é enviado para o IPsec SA padrão. Um pacote com um FC que não corresponda a nenhum dos SAs IPsec é enviado no SA IPsec padrão.

O mapeamento de FCs para SAs IPsec é feito no gateway VPN local. Os gateways locais e peer podem ter FCs configurados em uma ordem diferente. Cada gateway peer mapeia FCs na ordem em que as negociações de SA IPsec são concluídas. Assim, os gateways locais e peer podem ter mapeamentos diferentes de FC para IPsec SA. Um gateway deixa de negociar novos SAs IPsec assim que o número configurado de FCs for alcançado. Um gateway peer pode iniciar mais SAs IPsec do que o número de FCs configurados no gateway local. Neste caso, o gateway local aceita as solicitações adicionais de SA IPsec — até 18 SAs IPsec. O gateway local usa os outros SAs IPsec apenas para descriptografar o tráfego IPsec de entrada. Se um pacote for recebido com um FC que não corresponda a nenhum FC configurado, o pacote será enviado no SA FC IPsec padrão.

Se uma notificação de exclusão for recebida para o IPsec SA padrão do dispositivo peer, apenas o IPsec SA padrão será excluído e o IPsec SA padrão for negociado recentemente. Durante esse período, o tráfego que pode ir para a SA IPsec padrão é descartado. O túnel VPN só é derrubado se o IPsec SA padrão for o último SA.

Se a opção establish-tunnels immediately estiver configurada e comprometida para a VPN, o dispositivo Junos OS negocia a SA IPsec sem esperar a chegada do tráfego. Se as negociações não forem concluídas para um IPsec SA para um FC configurado, as negociações serão retrucadas a cada 60 segundos.

Se a opção establish-tunnels on-traffic estiver configurada para a VPN, o dispositivo Junos OS negocia SAs IPsec quando o primeiro pacote de dados chega; o FC para o primeiro pacote não importa. Com qualquer uma das opções, o IPsec SA padrão é negociado primeiro, em seguida, cada SA IPsec é negociado um a um na ordem em que os FCs estão configurados no dispositivo.

Rekey

Ao usar vários SAs com direcionamento de tráfego de ponto de código de serviços diferenciados (DSCP) com seletores de tráfego, o comportamento a seguir ocorre durante a reexame — Quando os seletores de tráfego realizam a reexame, se um ou mais seletores de tráfego não forem capazes de reequipar por qualquer motivo, a SA específica é derrubada quando a vida útil expira. Neste caso, o tráfego que usa para combinar com a SA específica é enviado pelo seletor de tráfego padrão.

Adicione ou deleteFCs de uma VPN

Quando os FCs são adicionados ou excluídos de uma VPN, os SAs IKE e IPsec para a VPN são trazidos para cima ou para baixo e reiniciam as negociações. O clear security ipsec security-associations comando libera todos os SAs IPsec.

Detecção de peer morto (DPD)

Quando o DPD é configurado com esse recurso, o optimized modo envia sondagens apenas quando há tráfego de saída e sem tráfego de entrada em qualquer um dos IPsec SA. Enquanto o probe-idle modo envia sondas apenas quando não há saída e nenhum tráfego de entrada em nenhum dos SAs IPsec. O monitoramento de VPN não é compatível com o recurso DPD.

Comandos

O show security ipsec sa details index tunnel-id comando exibe todos os detalhes de SA IPsec, incluindo o nome FC.

O show security ipsec stats index tunnel-id comando exibe estatísticas para cada FC.

Recursos de VPN suportados

Os seguintes recursos de VPN são suportados com VPNs IPsec baseadas em CoS:

-

VPNs baseadas em rota até o local. As VPNs baseadas em políticas não são suportadas.

-

Seletores de tráfego.

-

AutoVPN.

-

VPNs de descoberta automática (ADVPNs).

-

IKEv2. O IKEv1 não é compatível.

-

Detecção de peer morto (DPD). O monitoramento de VPN não é suportado.

-

O PMI não é compatível.

Entenda os seletores de tráfego e as VPNs IPsec baseadas em CoS

Um seletor de tráfego é um acordo entre os pares do IKE para permitir o tráfego através de um túnel VPN se o tráfego combinar com um par especificado de endereços locais e remotos. Somente o tráfego em conformidade com um seletor de tráfego é permitido por meio da associação de segurança associada (SA).

O recurso de VPN IPsec baseado em CoS oferece suporte aos seguintes cenários

-

Um ou vários seletores de tráfego em uma VPN de site para local baseada em rota com os mesmos FCs.

-

Vários seletores de tráfego, com FCs diferentes para cada seletor de tráfego. Esse cenário requer configurações de VPN separadas.

Este tópico descreve as configurações de VPN e a SA IPsec que são negociadas para cada cenário.

Nos cenários a seguir, três FCs estão configurados no dispositivo Junos OS:

forwarding-classes {

queue 7 voip-data;

queue 6 web-data;

queue 5 control-data;

}No primeiro cenário, a VPN VPN1 é configurada com um único seletor de tráfego ts1 e os três FCs. Nesta configuração, quatro SAs IPsec são negociados para o seletor de tráfego ts1 — um para o IPsec SA padrão e três para os SAs IPsec que são mapeados para FCs.

ipsec {

vpn vpn1 {

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}multi-sa {

forwarding-class web-data;

forwarding-class voip-data

forwarding-class control-data;

}

}

}

No segundo cenário, a VPN VPN1 é configurada com dois seletores de tráfego ts1 e ts2 e os três FCs. Nesta configuração, quatro SAs IPsec são negociados para o seletor de tráfego ts1 e quatro SAs IPsec são negociados para seletor de tráfego ts2. Para cada seletor de tráfego, há um IPsec SA negociado para o IPsec SA padrão e três SAs IPsec negociados para os SAs IPsec que são mapeados para FCs.

ipsec {

vpn vpn1 {

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}

ts2 {

local-ip 192.168.6.0/24;

remote-ip 192.168.7.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data

forwarding-class control-data;

}

}

}

No terceiro cenário, os seletores de tráfego ts1 e ts2 oferecem suporte a diferentes conjuntos de FCs. Os seletores de tráfego precisam ser configurados para diferentes VPNs. Nesta configuração, quatro SAs IPsec são negociados para o seletor de tráfego ts1 em VPN vpn1 — um para o IPsec SA padrão e três para os SAs IPsec que são mapeados para FCs.

ipsec {

vpn vpn1 {

bind-interface st0.0;

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data;

forwarding-class control-data;

}

vpn vpn2 {

bind-interface st0.0;

ts2 {

local-ip 192.168.6.0/24;

remote-ip 192.168.7.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data;

}

}

Consulte também

Exemplo: ConfigureVPNs IPsec baseadas em coS

Este exemplo mostra como configurar uma VPNs IPsec baseadas em CoS com vários SAs IPsec para permitir o mapeamento de pacotes para cada classe de encaminhamento para uma SA IPsec diferente, fornecendo assim tratamento de CoS no dispositivo local e em roteadores intermediários.

Esse recurso é proprietário da Juniper Networks e só funciona com dispositivos Junos OS suportados e versões do Junos OS. O dispositivo vpn peer deve ser um dispositivo Junos OS que oferece suporte a esse recurso.

Requisitos

Este exemplo usa o seguinte hardware:

Dispositivo Junos OS, como o firewall da Série SRX

Antes de começar:

Entenda como as aulas de encaminhamento de classe de serviço (CoS) (FCs) configuradas no firewall da Série SRX podem ser mapeadas para associações de segurança IPsec (SAs). Veja como entender as VPNs IPsec baseadas em CoS com vários SAs IPsec.

Entenda os seletores de tráfego e as VPNs IPsec baseadas em CoS. Veja como entender os seletores de tráfego e as VPNs IPsec baseadas em CoS.

Visão geral

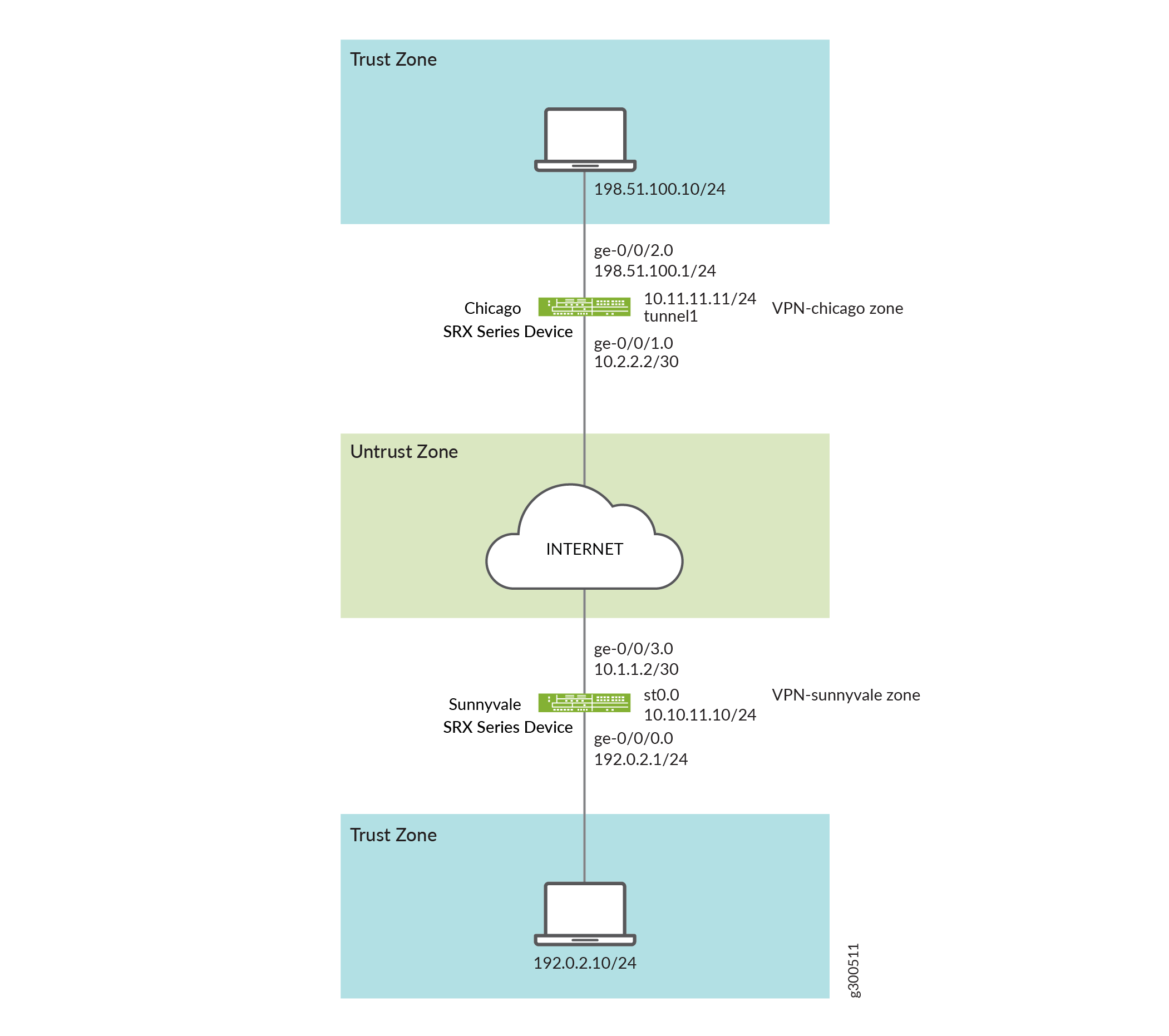

Neste exemplo, você configura uma VPN baseada em rotas IPsec para uma filial em Chicago, porque você não precisa conservar recursos de túneis ou configurar muitas políticas de segurança para filtrar o tráfego pelo túnel. Os usuários do escritório de Chicago usarão a VPN para se conectar à sede corporativa em Sunnyvale.

Figura 1 mostra um exemplo de uma topologia de VPN baseada em rota IPsec. Nesta topologia, um firewall da Série SRX está localizado em Sunnyvale, e um firewall da Série SRX está localizado em Chicago.

Neste exemplo, você configura interfaces, uma rota padrão IPv4 e zonas de segurança. Em seguida, você configura parâmetros de IKE, IPsec, uma política de segurança e CoS. Veja Tabela 1 por .Tabela 4

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

|

Interfaces |

ge-0/0/0,0 |

192.0.2.1/24 |

|

ge-0/0/3,0 |

10.1.1.2/30 |

|

|

st0.0 (interface de túnel) |

10.10.11.10/24 |

|

|

Rotas estáticas |

0,0,0,0/0 (rota padrão) |

O próximo salto é st0.0. |

|

Zonas de segurança |

confiança |

|

|

desconfiança |

|

|

|

VPN |

A interface st0.0 está vinculada a essa zona. |

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

|

Proposta |

ike-proposal |

|

|

Política |

ike-policy |

|

|

Porta |

gw-sunnyvale |

|

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

|

Proposta |

ipsec_prop |

|

|

Política |

ipsec_pol |

|

|

VPN |

ipsec_vpn1 |

|

|

Propósito |

Nome |

Parâmetros de configuração |

|---|---|---|

|

A política de segurança permite o tráfego da zona de confiança até a zona vpn. |

VPN |

|

|

A política de segurança permite o tráfego da zona vpn até a zona de confiança. |

VPN |

|

Configuração

- Configuração de informações básicas de rede e zona de segurança

- Configurando CoS

- Configuração do IKE

- Configuração do IPsec

- Configuração de políticas de segurança

Configuração de informações básicas de rede e zona de segurança

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 set interfaces st0 unit 0 family inet address 10.10.11.10/24 set routing-options static route 0.0.0.0/0 next-hop st0.0 set security zones security-zone untrust interfaces ge-0/0/3.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone vpn-chicago interfaces st0.0 set security zones security-zone vpn-chicago host-inbound-traffic protocols all set security zones security-zone vpn-chicago host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone untrust host-inbound-traffic protocols all

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar a interface, a rota estática e as informações da zona de segurança:

Configure as informações da interface Ethernet.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 user@host# set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 user@host# set interfaces st0 unit 0 family inet address 10.10.11.10/24

Configure informações de rota estáticas.

[edit] user@host# set routing-options static route 0.0.0.0/0 next-hop st0.0

Configure a zona de segurança não confiável.

[edit ] user@host# edit security zones security-zone untrust

Especifique os serviços de sistema permitidos para a zona de segurança não confiável.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic protocols all

Atribua uma interface à zona de segurança.

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/3.0

Especifique os serviços de sistema permitidos para a zona de segurança.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike

Configure a zona de segurança de confiança.

[edit] user@host# edit security zones security-zone trust

Atribua uma interface à zona de segurança de confiança.

[edit security zones security-zone trust] user@host# set interfaces ge-0/0/0.0

Especifique os serviços de sistema permitidos para a zona de segurança de confiança.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all

Configure a zona de segurança vpn.

[edit] user@host# edit security zones security-zone vpn

Atribua uma interface à zona de segurança.

[edit security zones security-zone vpn-chicago] user@host# set interfaces st0.0 user@host# set host-inbound-traffic protocols all user@host# set host-inbound-traffic system-services all

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show interfaces, show routing-optionse show security zones comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.1.1.2/30;

}

}

}

st0 {

unit 0 {

family inet {

address 10.10.11.10/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop st0.0;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone vpn-chicago {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.0;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configurando CoS

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set class-of-service classifiers dscp ba-classifier import default set class-of-service classifiers dscp ba-classifier forwarding-class best-effort loss-priority high code-points 000000 set class-of-service classifiers dscp ba-classifier forwarding-class ef-class loss-priority high code-points 000001 set class-of-service classifiers dscp ba-classifier forwarding-class af-class loss-priority high code-points 001010 set class-of-service classifiers dscp ba-classifier forwarding-class network-control loss-priority high code-points 000011 set class-of-service classifiers dscp ba-classifier forwarding-class res-class loss-priority high code-points 000100 set class-of-service classifiers dscp ba-classifier forwarding-class web-data loss-priority high code-points 000101 set class-of-service classifiers dscp ba-classifier forwarding-class control-data loss-priority high code-points 000111 set class-of-service classifiers dscp ba-classifier forwarding-class voip-data loss-priority high code-points 000110 set class-of-service forwarding-classes queue 7 voip-data set class-of-service forwarding-classes queue 6 control-data set class-of-service forwarding-classes queue 5 web-data set class-of-service forwarding-classes queue 4 res-class set class-of-service forwarding-classes queue 2 af-class set class-of-service forwarding-classes queue 1 ef-class set class-of-service forwarding-classes queue 0 best-effort set class-of-service forwarding-classes queue 3 network-control set class-of-service interfaces ge-0/0/3 unit 0 classifiers dscp ba-classifier set class-of-service interfaces ge-0/0/3 unit 0 scheduler-map sched_1 set class-of-service scheduler-maps sched_1 forwarding-class voip-data scheduler Q7 set class-of-service scheduler-maps sched_1 forwarding-class control-data scheduler Q6 set class-of-service scheduler-maps sched_1 forwarding-class web-data scheduler Q5 set class-of-service scheduler-maps sched_1 forwarding-class res-class scheduler Q4 set class-of-service scheduler-maps sched_1 forwarding-class af-class scheduler Q2 set class-of-service scheduler-maps sched_1 forwarding-class ef-class scheduler Q1 set class-of-service scheduler-maps sched_1 forwarding-class best-effort scheduler Q0 set class-of-service scheduler-maps sched_1 forwarding-class network-control scheduler Q3 set class-of-service schedulers Q7 transmit-rate percent 5 set class-of-service schedulers Q7 priority strict-high set class-of-service schedulers Q6 transmit-rate percent 25 set class-of-service schedulers Q6 priority high set class-of-service schedulers Q5 transmit-rate remainder set class-of-service schedulers Q5 priority high set class-of-service schedulers Q4 transmit-rate percent 25 set class-of-service schedulers Q4 priority medium-high set class-of-service schedulers Q3 transmit-rate remainder set class-of-service schedulers Q3 priority medium-high set class-of-service schedulers Q2 transmit-rate percent 10 set class-of-service schedulers Q2 priority medium-low set class-of-service schedulers Q1 transmit-rate percent 10 set class-of-service schedulers Q1 priority medium-low set class-of-service schedulers Q0 transmit-rate remainder set class-of-service schedulers Q0 priority low

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar CoS:

Configure classificadores agregados de comportamento para DiffServ CoS.

[edit class-of-service] user@host# edit classifiers dscp ba-classifier user@host# set import default

Configure um classificador de classificação de encaminhamento de melhor esforço.

[edit class-of-service classifiers dscp ba-classifier] user@host# set forwarding-class best-effort loss-priority high code-points 000000

Defina o valor do DSCP a ser atribuído à classe de encaminhamento.

[edit class-of-service classifiers dscp ba-classifier] user@host# set forwarding-class ef-class loss-priority high code-points 000001 user@host# set forwarding-class af-class loss-priority high code-points 001010 user@host# set forwarding-class network-control loss-priority high code-points 000011 user@host# set forwarding-class res-class loss-priority high code-points 000100 user@host# set forwarding-class web-data loss-priority high code-points 000101 user@host# set forwarding-class control-data loss-priority high code-points 000111 user@host# set forwarding-class voip-data loss-priority high code-points 000110

Definir oito classes de encaminhamento (nomes de fila) para as oito filas.

[edit class-of-service forwarding-classes] user@host# set queue 7 voip-data user@host# set queue 6 control-data user@host# set queue 5 web-data user@host# set queue 4 res-class user@host# set queue 2 af-class user@host# set queue 1 ef-class user@host# set queue 0 best-effort user@host# set queue 3 network-control

Configure classificadores nas interfaces de entrada (ge).

[edit class-of-service] user@host# set interfaces ge-0/0/3 unit 0 classifiers dscp ba-classifier

Aplique o mapa do agendador na interface ge.

[edit class-of-service] user@host# set interfaces ge-0/0/3 unit 0 scheduler-map sched_1

Configure o mapa do agendador para associar agendadores a aulas de encaminhamento definidas.

[edit class-of-service] user@host# set scheduler-maps sched_1 forwarding-class voip-data scheduler Q7 user@host# set scheduler-maps sched_1 forwarding-class control-data scheduler Q6 user@host# set scheduler-maps sched_1 forwarding-class web-data scheduler Q5 user@host# set scheduler-maps sched_1 forwarding-class res-class scheduler Q4 user@host# set scheduler-maps sched_1 forwarding-class af-class scheduler Q2 user@host# set scheduler-maps sched_1 forwarding-class ef-class scheduler Q1 user@host# set scheduler-maps sched_1 forwarding-class best-effort scheduler Q0 user@host# set scheduler-maps sched_1 forwarding-class network-control scheduler Q3

Defina os agendadores com prioridade e taxas de transmissão.

[edit set class-of-service] user@host# set schedulers Q7 transmit-rate percent 5 user@host# set schedulers Q7 priority strict-high user@host# set schedulers Q6 transmit-rate percent 25 user@host# set schedulers Q6 priority high user@host# set schedulers Q5 transmit-rate remainder user@host# set schedulers Q5 priority high user@host# set schedulers Q4 transmit-rate percent 25 user@host# set schedulers Q4 priority medium-high user@host# set schedulers Q3 transmit-rate remainder user@host# set schedulers Q3 priority medium-high user@host# set schedulers Q2 transmit-rate percent 10 user@host# set schedulers Q2 priority medium-low user@host# set schedulers Q1 transmit-rate percent 10 user@host# set schedulers Q1 priority medium-low user@host# set schedulers Q0 transmit-rate remainder user@host# set schedulers Q0 priority low

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show class-of-service comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show class-of-service

classifiers {

dscp ba-classifier {

import default;

forwarding-class best-effort {

loss-priority high code-points 000000;

}

forwarding-class ef-class {

loss-priority high code-points 000001;

}

forwarding-class af-class {

loss-priority high code-points 001010;

}

forwarding-class network-control {

loss-priority high code-points 000011;

}

forwarding-class res-class {

loss-priority high code-points 000100;

}

forwarding-class web-data {

loss-priority high code-points 000101;

}

forwarding-class control-data {

loss-priority high code-points 000111;

}

forwarding-class voip-data {

loss-priority high code-points 000110;

}

}

}

forwarding-classes {

queue 7 voip-data;

queue 6 control-data;

queue 5 web-data;

queue 4 res-class;

queue 2 af-class;

queue 1 ef-class;

queue 0 best-effort;

queue 3 network-control;

}

interfaces {

ge-0/0/3 {

unit 0 {

classifiers {

dscp ba-classifier;

}

}

}

ge-0/0/3 {

unit 0 {

scheduler-map sched_1;

}

}

}

scheduler-maps {

sched_1 {

forwarding-class voip-data scheduler Q7;

forwarding-class control-data scheduler Q6;

forwarding-class web-data scheduler Q5;

forwarding-class res-class scheduler Q4;

forwarding-class af-class scheduler Q2;

forwarding-class ef-class scheduler Q1;

forwarding-class best-effort scheduler Q0;

forwarding-class network-control scheduler Q3;

}

}

schedulers {

Q7 {

transmit-rate percent 5;

priority strict-high;

}

Q6 {

transmit-rate percent 25;

priority high;

}

Q5 {

transmit-rate {

remainder;

}

priority high;

}

Q4 {

transmit-rate percent 25;

priority medium-high;

}

Q3 {

transmit-rate {

remainder;

}

priority medium-high;

}

Q2 {

transmit-rate percent 10;

priority medium-low;

}

Q1 {

transmit-rate percent 10;

priority medium-low;

}

Q0 {

transmit-rate {

remainder;

}

priority low;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do IKE

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security ike proposal ike-proposal authentication-method pre-shared-keys set security ike proposal ike-proposal dh-group group14 set security ike proposal ike-proposal authentication-algorithm sha-256 set security ike proposal ike-proposal encryption-algorithm aes-256-cbc set security ike policy ike-policy mode main set security ike policy ike-policy proposals ike-proposal set security ike policy ike-policy pre-shared-key ascii-text $ABC123 set security ike gateway gw-sunnyvale external-interface ge-0/0/3.0 set security ike gateway gw-sunnyvale ike policy ike-policy set security ike gateway gw-sunnyvale address 10.2.2.2 set security ike gateway gw-sunnyvale version v2-only

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o IKE:

Crie a proposta IKE.

[edit security ike] user@host# set proposal ike-proposal

Defina o método de autenticação da proposta de IKE.

[edit security ike proposal ike-proposal] user@host# set authentication-method pre-shared-keys

Defina a proposta de IKE do grupo Diffie-Hellman.

[edit security ike proposal ike-proposal] user@host# set dh-group group14

Defina o algoritmo de autenticação de propostas de IKE.

[edit security ike proposal ike-proposal] user@host# set authentication-algorithm sha-256

Defina o algoritmo de criptografia de propostas de IKE.

[edit security ike proposal ike-proposal] user@host# set encryption-algorithm aes-256-cbc

Crie uma política de IKE.

[edit security ike] user@host# set policy ike-policy

Defina o modo de política de IKE.

[edit security ike policy ike-policy] user@host# set mode main

Especifique uma referência à proposta IKE.

[edit security ike policy ike-policy] user@host# set proposals ike-proposal

Defina o método de autenticação de políticas de IKE.

[edit security ike policy ike-policy] user@host# set pre-shared-key ascii-text $ABC123

Crie um gateway IKE e defina sua interface externa.

[edit security ike] user@host# set gateway gw-sunnyvale external-interface ge-0/0/3.0

Defina a referência da política de IKE.

[edit security ike gateway gw-sunnyvale] user@host# set ike policy ike-policy

Defina o endereço de gateway IKE.

[edit security ike gateway gw-sunnyvale] user@host# set address 10.2.2.2

Defina a versão de gateway IKE.

[edit security ike gateway gw-sunnyvale] user@host# set version v2-only

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security ike comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy ike-policy {

mode main;

proposals ike-proposal;

pre-shared-key ascii-text "$ABC123";

}

gateway gw-sunnyvale {

ike policy ike-policy;

address 10.2.2.2;

external-interface ge-0/0/3.0;

version v2-only;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do IPsec

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security ipsec traceoptions flag all set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha-256 set security ipsec proposal ipsec_prop encryption-algorithm aes256-cbc set security ipsec proposal ipsec_prop lifetime-seconds 3600 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn ipsec_vpn1 bind-interface st0.0 set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class ef-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class af-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class res-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class web-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class control-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class voip-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class network-control set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class best-effort set security ipsec vpn ipsec_vpn1 ike gateway gw_sunnyvale set security ipsec vpn ipsec_vpn1 ike ipsec-policy ipsec_pol set security ipsec vpn ipsec_vpn1 establish-tunnels immediately set security ipsec vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 local-ip 203.0.113.2/25 set security ipsec vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 remote-ip 192.0.2.30/24

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o IPsec:

Habilite opções de rastreamento de IPsec.

[edit] user@host# set security ipsec traceoptions flag all

Crie uma proposta de IPsec.

[edit] user@host# set security ipsec proposal ipsec_prop

Especifique o protocolo de proposta de IPsec.

[edit security ipsec proposal ipsec_prop] user@host# set protocol esp

Especifique o algoritmo de autenticação da proposta de IPsec.

[edit security ipsec proposal ipsec_prop] user@host# set authentication-algorithm hmac-sha-256

Especifique o algoritmo de criptografia de proposta de IPsec.

[edit security ipsec proposal ipsec_prop] user@host# set encryption-algorithm aes256-cbc

Especifique a vida útil (em segundos) de uma associação de segurança IPsec (SA).

[set security ipsec proposal ipsec_prop] user@host# set lifetime-seconds 3600

Crie a política de IPsec.

[edit security ipsec] user@host# set policy ipsec_pol

Especifique a referência da proposta de IPsec.

[edit security ipsec policy ipsec_pol] user@host# set proposals ipsec_prop

Especifique a interface para vincular.

[edit security ipsec] user@host# set vpn ipsec_vpn1 bind-interface st0.0

Configure a classe de encaminhamento para a SSA de vários IPsec.

[edit security ipsec] user@host# set vpn ipsec_vpn1 multi-sa forwarding-class ef-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class af-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class res-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class web-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class control-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class voip-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class network-control user@host# set vpn ipsec_vpn1 multi-sa forwarding-class best-effort

Especifique o gateway IKE.

[edit security ipsec] user@host# set vpn ipsec_vpn1 ike gateway gw_sunnyvale

Especifique as políticas de IPsec.

[edit security ipsec] user@host# set vpn ipsec_vpn1 ike ipsec-policy ipsec_pol

Especifique que o túnel seja criado imediatamente para negociar a SA IPsec quando o primeiro pacote de dados chegar para ser enviado.

[edit security ipsec] user@host# set vpn ipsec_vpn1 establish-tunnels immediately

Configure endereços IP locais para um seletor de tráfego.

[edit security ipsec] user@host# set vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 local-ip 203.0.113.2/25

Configure endereços IP remotos para um seletor de tráfego.

[edit security ipsec] user@host# set vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 remote-ip 192.0.2.30/24

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security ipsec comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security ipsec

traceoptions {

flag all;

}

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha-256;

encryption-algorithm aes256-cbc;

}

proposal ipsec_prop {

lifetime-seconds 3600;

}

policy ipsec_pol {

proposals ipsec_prop;

}

vpn ipsec_vpn1 {

bind-interface st0.0;

multi-sa {

forwarding-class ef-class;

forwarding-class af-class;

forwarding-class res-class;

forwarding-class web-data;

forwarding-class control-data;

forwarding-class voip-data;

forwarding-class network-control;

forwarding-class best-effort;

}

ike {

gateway gw_sunnyvale;

ipsec-policy ipsec_pol;

}

traffic-selector ipsec_vpn1_TS1 {

local-ip 203.0.113.2/25;

remote-ip 192.0.2.30/24;

}

establish-tunnels immediately;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração de políticas de segurança

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security policies from-zone trust to-zone vpn policy vpn match source-address sunnyvale set security policies from-zone trust to-zone vpn policy vpn match destination-address chicago set security policies from-zone trust to-zone vpn policy vpn match application any set security policies from-zone trust to-zone vpn policy vpn then permit set security policies from-zone vpn to-zone trust policy vpn match source-address chicago set security policies from-zone vpn to-zone trust policy vpn match destination-address sunnyvale set security policies from-zone vpn to-zone trust policy vpn match application any set security policies from-zone vpn to-zone trust policy vpn then permit

Habilite as políticas de segurança trace opções para solucionar problemas relacionados a políticas.

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar políticas de segurança:

Crie a política de segurança para permitir o tráfego da zona de confiança até a zona vpn.

[edit security policies from-zone trust to-zone vpn] user@host# set policy vpn match source-address sunnyvale user@host# set policy vpn match destination-address chicago user@host# set policy vpn match application any user@host# set policy vpn then permit

Crie a política de segurança para permitir o tráfego da zona vpn até a zona de confiança.

[edit security policies from-zone vpn to-zone trust] user@host# set policy vpn match source-address chicago user@host# set policy vpn match destination-address sunnyvale user@host# set policy vpn match application any user@host# set policy vpn then permit

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security policies comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security policies

from-zone trust to-zone vpn {

policy vpn {

match {

source-address sunnyvale;

destination-address chicago;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn {

match {

source-address chicago;

destination-address sunnyvale;

application any;

}

then {

permit;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

Verificando associações de segurança IPsec

Propósito

Verifique o status do IPsec.

Ação

A partir do modo operacional, entre no show security ipsec security-associations comando. Depois de obter um número de índice do comando, use o e show security ipsec statistics index 131073 os show security ipsec security-associations index 131073 detail comandos.

Para a brevidade, as saídas de comando do show não exibem todos os valores da configuração. Apenas um subconjunto da configuração é exibido. O restante da configuração no sistema foi substituído por elipses (...).

user@host> show security ipsec security-associations Total active tunnels: 2 Total Ipsec sas: 18 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:aes256/sha256 2d8e710b 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 5f3a3239 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 5d227e19 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 5490da 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 211fb8bc 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 dde29cd0 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 49b64080 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 314afea0 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 fec6f6ea 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 428a3a0d 1949/ unlim - root 500 5.0.0.1 ...

user@host> show security ipsec security-associations index 131073 detail

ID: 131073 Virtual-system: root, VPN Name: IPSEC_VPN1

Local Gateway: 4.0.0.1, Remote Gateway: 5.0.0.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 500, Nego#: 18, Fail#: 0, Def-Del#: 0 Flag: 0x600a39

Multi-sa, Configured SAs# 9, Negotiated SAs#: 9

Tunnel events:

Mon Apr 23 2018 22:20:54 -0700: IPSec SA negotiation successfully completed (1 times)

Mon Apr 23 2018 22:20:54 -0700: IKE SA negotiation successfully completed (2 times)

Mon Apr 23 2018 22:20:18 -0700: User cleared IKE SA from CLI, corresponding IPSec SAs cleared (1 times)

Mon Apr 23 2018 22:19:55 -0700: IPSec SA negotiation successfully completed (2 times)

Mon Apr 23 2018 22:19:23 -0700: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Mon Apr 23 2018 22:19:23 -0700: Bind-interface's zone received. Information updated (1 times)

Mon Apr 23 2018 22:19:23 -0700: External interface's zone received. Information updated (1 times)

Direction: inbound, SPI: 2d8e710b, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1563 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: default

Direction: outbound, SPI: 5f3a3239, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1563 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: default

Direction: inbound, SPI: 5d227e19, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1551 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: best-effort

Direction: outbound, SPI: 5490da, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1551 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

...user@host> show security ipsec statistics index 131073 ESP Statistics: Encrypted bytes: 952 Decrypted bytes: 588 Encrypted packets: 7 Decrypted packets: 7 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 FC Name Encrypted Pkts Decrypted Pkts Encrypted bytes Decrypted bytes best-effort 7 7 952 588 custom_q1 0 0 0 0 custom_q2 0 0 0 0 network-control 0 0 0 0 custom_q4 0 0 0 0 custom_q5 0 0 0 0 custom_q6 0 0 0 0 custom_q7 0 0 0 0 default 0 0 0 0

Significado

A saída do show security ipsec security-associations comando lista as seguintes informações:

O número de ID é 131073. Use esse valor com o comando de índice de associações de segurança ipsec de segurança para obter mais informações sobre essa SA em particular.

Há um par de SA IPsec usando a porta 500.

As SPIs, a vida útil (em segundos) e os limites de uso (ou tamanho vital em KB) são mostrados para ambas as direções. O valor ilimitado de 1949 indica que a vida útil da Fase expira em 1949 segundos, e que nenhum tamanho vitalício foi especificado, o que indica que é ilimitado.

O monitoramento de VPN não está habilitado para esta SA, conforme indicado por um hífen na coluna Mon. Se o monitoramento de VPN estiver habilitado, u indica que o monitoramento está ativo, e D indica que o monitoramento está desativado.

O show security ike security-associations index 131073 detail comando lista informações adicionais sobre a SA com um número de índice de 131073:

A identidade local e a identidade remota compõem o ID proxy para a SA. Uma incompatibilidade de ID por proxy é uma das causas mais comuns para uma falha de Fase. Se nenhuma SA IPsec estiver listada, confirme que as propostas de Fase, incluindo as configurações de ID proxy, estarão corretas para ambos os pares.

Exibe todos os detalhes de SA para crianças, incluindo o nome da classe de encaminhamento.

O show security ipsec statistics index 131073 comando lista estatísticas para cada nome de classe de encaminhamento.

Um valor de erro de zero na saída indica uma condição normal.

Recomendamos executar esse comando várias vezes para observar quaisquer problemas de perda de pacotes em uma VPN. A saída deste comando também exibe as estatísticas para contadores de pacotes criptografados e descriptografados, contadores de erros e assim por diante.

Você deve habilitar opções de rastreamento de fluxo de segurança para investigar quais pacotes ESP estão sofrendo erros e por quê.

Entenda o suporte a CoS em interfaces st0

Você pode configurar recursos de classe de serviço (CoS), como classificador, policiador, enfileiramento, agendamento, modelagem, reescrita de marcadores e canais virtuais na interface de túnel seguro (st0) para VPNs ponto a ponto.

A interface de túnel st0 é uma interface interna que pode ser usada por VPNs baseadas em rota para rotear tráfegos de texto claro para um túnel VPN IPsec. Os seguintes recursos de CoS são suportados na interface st0 em todos os firewalls disponíveis da Série SRX e vSRX2.0:

-

Classificadores

-

Agentes

-

Enfileiramento, agendamento e modelagem

-

Marcadores de reescrita

-

Canais virtuais

Limitações do suporte a CoS em interfaces VPN st0

As seguintes limitações se aplicam ao suporte de CoS em interfaces VPN st0:

-

O número máximo de filas de software é 2048. Se o número de interfaces st0 exceder 2048, não podem ser criadas filas de software suficientes para todas as interfaces st0.

-

Apenas VPNs baseadas em rota podem aplicar recursos de CoS em interfaces st0. Tabela 5 descreve o suporte a recursos st0 CoS para diferentes tipos de VPNs.

Tabela 5: Suporte a recursos cos para VPN Recursos de classificação VPN de site para site (P2P) AutoVPN (P2P) Site-to-Site/Auto VPN /AD-VPN (P2MP) Classificadores, policiais e marcadores de reescrita

Possibilitada

Possibilitada

Possibilitada

Enfileiramento, agendamento e modelagem com base em interfaces lógicas st0

Possibilitada

Não suportado

Não suportado

Enfileiramento, agendamento e modelagem com base em canais virtuais

Possibilitada

Possibilitada

Possibilitada

-

Nos dispositivos SRX300, SRX320, SRX340, SRX345 e SRX550HM, uma única interface lógica pode ser vinculada a vários túneis VPN. As oito filas para a interface lógica st0 não podem redirecionar o tráfego para diferentes túneis, de modo que o pré-tunelamento não é suportado.

O recurso do canal virtual pode ser usado como uma solução alternativa em dispositivos SRX300, SRX320, SRX340, SRX345 e SRX550HM.

-

Ao definir uma taxa de modelagem de CoS em uma interface de túnel st0, considere as seguintes restrições:

-

A taxa de modelagem na interface do túnel deve ser menor do que a da interface de saída física.

-

A taxa de modelagem mede apenas o tamanho do pacote que inclui o pacote de texto claro de Camada 3 interno com um cabeçalho ESP/AH e um encapsulamento externo de cabeçalho IP. O encapsulamento externo da Camada 2 adicionado pela interface física não é levado em conta na medição da taxa de modelagem.

-

O comportamento de CoS funciona como esperado quando a interface física transporta apenas o tráfego de gre ou túnel IP-IP em forma. Se a interface física transporta outro tráfego, reduzindo assim a largura de banda disponível para tráfego de interface de túnel, os recursos cos não funcionarão como esperado.

-

-

Em dispositivos SRX550M, SRX5400, SRX5600 e SRX5800, o limite de largura de banda e os valores de limite de tamanho de explosão em uma configuração de policiamento são uma limitação por SPU, não por sistema. Este é o mesmo comportamento do policiador que na interface física.

Consulte também

Comportamento de VPN IPsec baseado em cos específico da plataforma

Use o Feature Explorer para confirmar o suporte de plataforma e versão para recursos específicos.

Use a tabela a seguir para revisar comportamentos específicos da plataforma para suas plataformas.

| Plataforma | Diferença |

|---|---|

| Série SRX |

|

Tabela de histórico de alterações

A compatibillidadde com o recurso dependerá da platadorma e versão utilizada. Use o Feature Explorer para saber se o recurso é compatível com sua plataforma.