Avira Antivirus no dispositivo

Leia este tópico para entender como usar o Avira Antivirus para verificar o tráfego de aplicativos e impedir a entrada de vírus em sua rede.

Você também pode assistir ao vídeo Solução antivírus Avira em firewalls da série SRX para entender como instalar e usar o antivírus Avira em seu dispositivo de segurança.

Visão geral do antivírus Avira

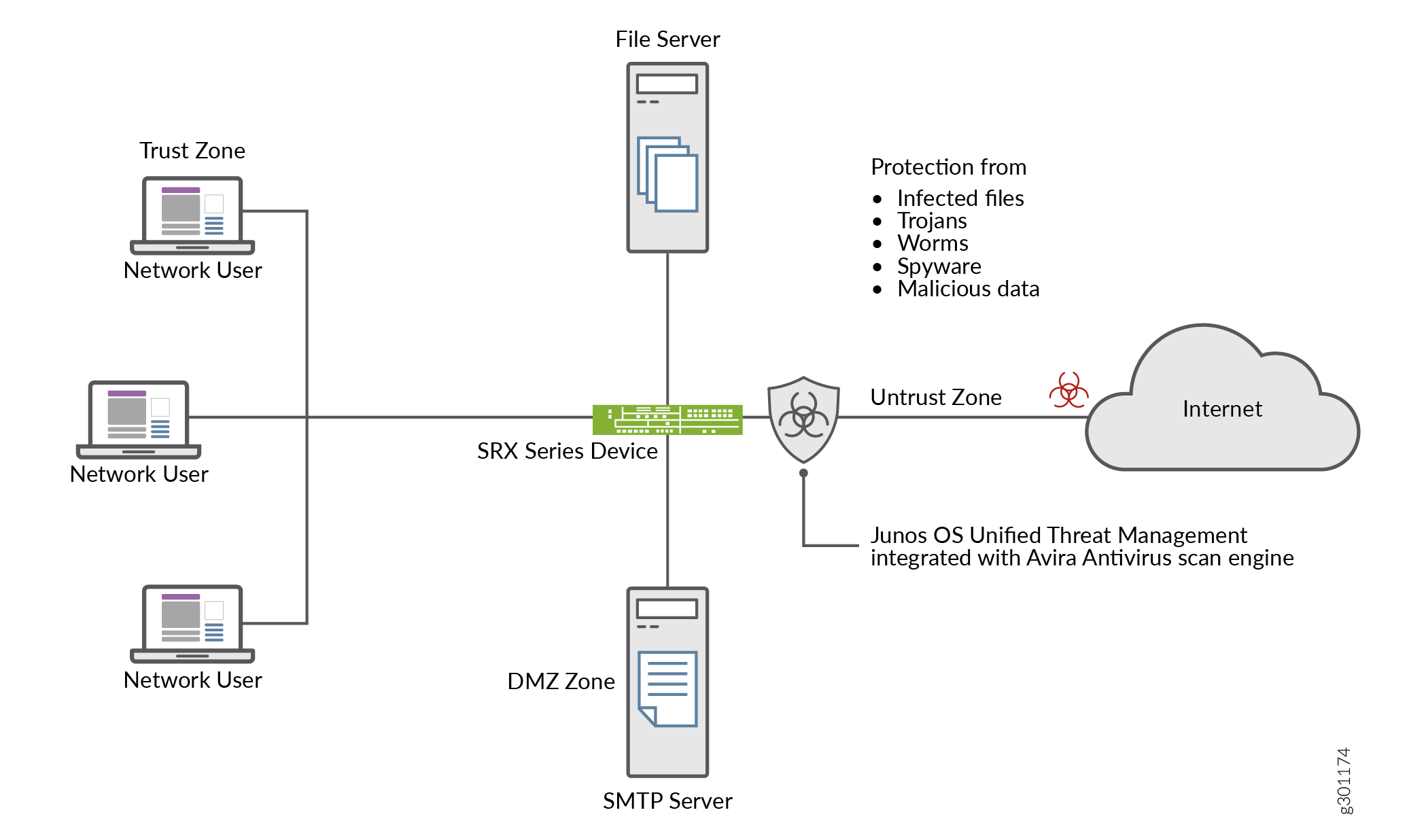

A Segurança de conteúdo do Junos OS se integra à funcionalidade antivírus do Avira e fornece um mecanismo de verificação completo baseado em arquivos. Essa proteção antivírus protege seu dispositivo verificando o tráfego da camada de aplicativo e bloqueia o conteúdo prejudicial, como arquivos infectados, trojans, worms, spyware e outros dados maliciosos.

O Avira Antivirus verifica o tráfego de rede acessando o banco de dados de padrões de vírus e identifica o vírus. O Avira Antivirus descarta o arquivo infectado e notifica o usuário.

A Tabela 1 lista os componentes e os detalhes da licença do Avira Antivirus.

Componentes |

Informações detalhadas |

|---|---|

Banco de dados de padrões de vírus |

O Avira Antivirus verifica o banco de dados de assinaturas de vírus para identificar e remover assinaturas. Por padrão, o dispositivo baixa as atualizações para o banco de dados padrão. Consulte Configurar opções de verificação antivírus do Avira para agendar a opção de download automático. |

Mecanismo de verificação do Avira Antivirus |

O Avira Antivirus fornece o mecanismo de verificação que examina um arquivo em busca de vírus conhecidos em tempo real. Você deve instalar e ativar o mecanismo de verificação do Avira Antivirus no seu dispositivo. Consulte Exemplo: Configurar o Avira Antivirus para ver as etapas de instalação e ativação do mecanismo de verificação do Avira Antivirus. O mecanismo de verificação do Avira Antivirus descompacta os arquivos antes de verificar a detecção de vírus. Para obter mais informações, consulte decompress-layer-limit. Nos seguintes cenários, o mecanismo de verificação do Avira Antivirus no dispositivo não verifica o tráfego do aplicativo:

|

Detalhes da licença |

O mecanismo de verificação do Avira Antivirus é um serviço de assinatura licenciado. Com esta licença, você pode usar uma função de verificação completa do Avira Antivirus baseada em arquivos e em tempo real. A funcionalidade antivírus usa o banco de dados de assinatura de vírus atualizado mais recente. Quando a licença expirar, você poderá continuar a usar as assinaturas de antivírus armazenadas localmente sem nenhuma atualização. Se você excluir o banco de dados local, não poderá executar a verificação antivírus. Para obter mais informações sobre licenças, consulte Licenças para a Série SRX. |

Benefícios

Protege seu dispositivo e protege sua rede contra vírus, trojans, rootkits e outros tipos de códigos maliciosos.

Fornece desempenho de verificação aprimorado, pois o banco de dados de assinatura de vírus e o mecanismo de verificação do Avira Antivirus residem localmente no dispositivo.

Veja também

Informações adicionais da plataforma

Use o Explorador de Recursos para confirmar o suporte à plataforma e à versão para recursos específicos. Plataformas adicionais podem ser suportadas.

| Plataformas | Virus Pattern Database |

|---|---|

| Banco de dados de padrão de vírus padrão |

|

| Firewalls das séries SRX4100, SRX4200 e SRX4600 |

|

| SRX5K-SPC3 Firewalls |

|

| Firewall virtual vSRX |

Exemplo: Configurar o antivírus Avira

Neste exemplo, você aprenderá como configurar o antivírus Avira em seu dispositivo de segurança. Este tópico inclui os detalhes sobre como usar o perfil antivírus padrão e o perfil antivírus personalizado para proteger seu dispositivo contra conteúdo prejudicial, como arquivos infectados, cavalos de Troia, worms, spyware e outros dados mal-intencionados.

Requerimentos

Antes de começar:

Verifique se você tem uma licença de antivírus Avira. Para obter mais informações sobre como verificar licenças em seu dispositivo, consulte Entender as licenças para firewalls da Série SRX.

Dispositivo com o Junos OS versão 18.4R1 ou posterior.

-

Para o Firewall virtual vSRX, o requisito mínimo é de 4 núcleos de CPU e 4 GB de memória.

Testamos este exemplo usando um dispositivo SRX1500 com o Junos OS Release 18.4R1.

Visão geral

Vamos dar uma olhada em uma rede empresarial típica. Um usuário final, sem saber, visita um site comprometido e baixa um conteúdo malicioso. Essa ação resulta no comprometimento do endpoint. O conteúdo nocivo no endpoint também se torna uma ameaça para outros hosts na rede. É importante evitar o download do conteúdo malicioso.

Você pode usar um dispositivo com antivírus Avira para proteger os usuários contra ataques de vírus e evitar a propagação de vírus em seu sistema, o antivírus Avira verifica o tráfego de rede em busca de vírus, trojans, rootkits e outros tipos de código malicioso e bloqueia o conteúdo malicioso imediatamente quando detectado.

A Figura 1 mostra um exemplo de uso do antivírus Avira.

de Segurança

de Segurança

Neste exemplo, você aprenderá como configurar o antivírus Avira em seu dispositivo de segurança. Você tem as seguintes opções.

Para usar as opções de antivírus padrão do Avira para começar, consulte Usar o perfil antivírus padrão para iniciar a verificação antivírus.

Para personalizar as opções de antivírus de acordo com seus requisitos, consulte Configurar opções de verificação antivírus do Avira .

Para definir as opções de verificação antivírus, consulte Configurar a verificação antivírus do Avira com perfil personalizado .

Configuração

Você pode habilitar o perfil antivírus pré-configurado da Juniper Networks. Ao usar a opção de perfil de recurso antivírus padrão, você não precisa configurar parâmetros adicionais. Neste procedimento, você cria uma política de Segurança de conteúdo com perfis antivírus padrão para todos os protocolos e aplica a política de Segurança de conteúdo em uma política de segurança para o tráfego permitido.

- Usar o perfil antivírus padrão para iniciar a verificação antivírus

- Configurar as opções de verificação antivírus do Avira

- Configurar a verificação antivírus do Avira com perfil personalizado

- Resultados

Usar o perfil antivírus padrão para iniciar a verificação antivírus

Procedimento passo a passo

Para usar o perfil antivírus padrão, conclua as seguintes etapas:

-

Ative a verificação antivírus do Avira em seu dispositivo de segurança.

user@host#set security utm default-configuration anti-virus type avira-engineDepois de configurar o Avira como o tipo de antivírus, reinicie o dispositivo para que o novo mecanismo de verificação entre em vigor.

-

Selecione o perfil antivírus padrão para os protocolos HTTP, FTP, SMTP, POP3 e IMAP.

[edit]user@host#set security utm default-configuration anti-virus type avirauser@host#set security utm utm-policy P1 anti-virus http-profile junos-av-defaultsuser@host#set security utm utm-policy P1 anti-virus ftp upload-profile junos-av-defaultsuser@host#set security utm utm-policy P1 anti-virus ftp download-profile junos-av-defaultsuser@host#set security utm utm-policy P1 anti-virus smtp-profile junos-av-defaultsuser@host#set security utm utm-policy P1 anti-virus pop3-profile junos-av-defaultsuser@host#set security utm utm-policy P1 anti-virus imap-profile junos-av-defaults -

Aplique a política de Segurança de conteúdo à política de segurança.

[edit]user@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match source-address anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match destination-address anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match application anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 then permit application-services utm-policy P1 -

Comprometa a configuração.

[edit]user@host#commit

Você também pode assistir ao vídeo Solução antivírus Avira em firewalls da série SRX para entender como instalar e usar o antivírus Avira em seu dispositivo de segurança.

Configurar as opções de verificação antivírus do Avira

Procedimento passo a passo

Neste procedimento, você executará etapas opcionais para preparar seu dispositivo de segurança para usar o antivírus Avira.

-

Atualize manualmente o banco de dados de assinatura de vírus, especifique a URL do servidor de banco de dados. Se você não especificar uma URL, uma URL padrão será fornecida, https://update.juniper-updates.net/avira. Por padrão, seu dispositivo de segurança baixa as atualizações de padrão do https://update.juniper-updates.net/avira. A localização do banco de dados de padrões de vírus depende do modo do seu dispositivo. Consulte a Tabela 1 para obter mais detalhes.

[edit]user@host#set security utm default-configuration anti-virus avira-engine pattern-update url http://www.example.net/Esta etapa baixa os arquivos de padrão e mecanismo da URL especificada.

-

Defina um intervalo para o download regular da atualização do padrão antivírus.

[edit]user@host#set security utm default-configuration anti-virus avira-engine pattern-update interval 2880Nesta etapa, você está alterando o padrão de a cada 24 horas para a cada 48 horas. O intervalo padrão de atualização de padrão de antivírus é de 1440 minutos (a cada 24 horas).

-

Envie uma notificação por e-mail assim que a atualização do padrão for concluída.

[edit]user@host#set security utm default-configuration anti-virus avira-engine pattern-update email-notify admin-email admin@email.net custom-message “Avira antivirus data file was updated” custom-message-subject “AV data file updated” -

(Opcional) Configure a atualização de padrão a partir de um perfil de proxy.

Configure o perfil de proxy inserindo o endereço IP do host proxy e o número da porta da seguinte maneira:

user@host# set services proxy profile proxy-profile protocol http host x.x.x.x port xxxx

Configure a autenticação de proxy no perfil de proxy definindo um nome de usuário e uma senha.

[edit] user@host# set services proxy profile proxy-profile protocol http username <username> user@host# set services proxy profile proxy-profile protocol http password <password>

Use o perfil de proxy para o processo de atualização de padrão.

[edit]user@host# set security utm default-configuration anti-virus avira-engine pattern-update proxy-profile <proxy-profile>

-

(Opcional) Configure o antivírus na caixa para o modo pesado.

[edit]user@host# set chassis onbox-av-load-flavor heavyEsta etapa aloca recursos adicionais para melhorar o desempenho.

Para usar a verificação antivírus no modo claro, use o delete chassis onbox-av-load-flavor heavy comando. Reinicie o dispositivo depois de alterar os modos.

-

(Opcional) Altere o modo de operação da função de entrega contínua (CDF) padrão para o modo de espera. Quando você muda para o modo de espera, o sistema retém todos os pacotes até obter o resultado final.

[edit]user@host# set security utm default-configuration anti-virus forwarding-mode holdPara obter mais detalhes sobre o modo CDF e o modo Inline Tap, consulte modo de encaminhamento.

Configurar a verificação antivírus do Avira com perfil personalizado

Você deve concluir as etapas da Tabela 2 para configurar o antivírus Avira com opções personalizadas em seu dispositivo de segurança.

| Etapa |

Detalhes |

|---|---|

| Etapa 1: Definir objetos personalizados |

Nesta etapa, você definirá as opções de verificação de antivírus:

Como alternativa, você pode usar a lista padrão junos-default-bypass-mime. |

| Etapa 2: criar um perfil de recurso antivírus |

|

| Etapa 3: criar uma política de Segurança de conteúdo |

Associe o perfil antivírus criado na Etapa 2 para tráfego FTP, HTTP, POP3, SMTP e IMAP. As políticas de Segurança de conteúdo controlam qual protocolo de tráfego é enviado ao mecanismo de verificação antivírus. |

| Etapa 4: aplicar a política de Segurança de conteúdo a uma política de segurança |

Especifique a política de Segurança de conteúdo como serviços de aplicativo na política de segurança. As configurações de antivírus de Segurança de conteúdo são aplicadas ao tráfego que corresponde às regras da política de segurança. |

Consulte scan-options e trickling para entender sobre os parâmetros de configuração de verificação disponíveis para o recurso antivírus.

Configuração rápida da CLI

Para configurar rapidamente esta seção do exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova as quebras de linha, altere os detalhes necessários para corresponder à configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set security utm default-configuration anti-virus type avira-engine set security utm custom-objects mime-pattern Mime_1 value video/ set security utm custom-objects mime-pattern Mime_exception value video/x-shockwave-flash set security utm custom-objects url-pattern Pattern_List_1 value www.juniper.net set security utm custom-objects custom-url-category Cust_URL_Cat value Pattern_List_1 set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options default log-and-permit set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options content-size block set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options engine-not-ready log-and-permit set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options timeout log-and-permit set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options out-of-resources log-and-permit set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options too-many-requests log-and-permit set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block type protocol-only set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block notify-mail-sender set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block custom-message " fallback block action occured “ set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block custom-message-subject " Antivirus Fallback Alert " set security utm feature-profile anti-virus profile Avira-AV-Profile mime-whitelist list Mime_1 set security utm feature-profile anti-virus profile Avira-AV-Profile url-whitelist Cust_URL_Cat set security utm feature-profile anti-virus profile Avira-AV-Profile mime-whitelist list Mime_exception set security utm utm-policy UTM-AV-Policy anti-virus http-profile Avira-AV-Profile set security utm utm-policy UTM-AV-Policy anti-virus ftp upload-profile Avira-AV-Profile set security utm utm-policy UTM-AV-Policy anti-virus ftp download-profile Avira-AV-Profile set security utm utm-policy UTM-AV-Policy anti-virus smtp-profile Avira-AV-Profile set security utm utm-policy UTM-AV-Policy anti-virus pop3-profile Avira-AV-Profile set security utm utm-policy UTM-AV-Policy anti-virus imap-profile Avira-AV-Profile set security policies from-zone trust to-zone untrust policy POLICY-1 match source-address any set security policies from-zone trust to-zone untrust policy POLICY-1 match destination-address any set security policies from-zone trust to-zone untrust policy POLICY-1 match application any set security policies from-zone trust to-zone untrust policy POLICY-1 then permit application-services utm-policy UTM-AV-Policy

O [edit security utm feature-profile] nível de hierarquia está obsoleto no Junos OS Release 18.2R1. Para obter mais informações, consulte Visão geral da Segurança de conteúdo.

Procedimento passo a passo

Para configurar o perfil do recurso antivírus no dispositivo usando a CLI:

-

Ative a verificação antivírus Avira em seu dispositivo de segurança, caso ainda não tenha ativado.

[edit]user@host#set security utm default-configuration anti-virus type avira-engineDepois de configurar o Avira como o tipo de antivírus, reinicie o dispositivo para que o novo mecanismo de verificação entre em vigor.

-

Crie objetos personalizados.

[edit]user@host#set security utm custom-objects mime-pattern Mime_1 value video/user@host#set security utm custom-objects mime-pattern Mime_exception value video/x-shockwave-flashuser@host#set security utm custom-objects url-pattern Pattern_List_1 value www.juniper.netuser@host#set security utm custom-objects custom-url-category Cust_URL_Cat value Pattern_List_1 -

Crie o perfil do antivírus.

[edit]user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile -

Configure uma lista de opções de fallback.

[edit]user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options default log-and-permituser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options content-size blockuser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options engine-not-ready log-and-permituser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options timeout log-and-permituser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options out-of-resources log-and-permituser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options too-many-requests log-and-permitAs opções de fallback especificam as ações a serem executadas quando o tráfego não pode ser verificado.

-

Configure as opções de notificação para ações de bloqueio de fallback.

[edit]user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block type protocol-onlyuser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block notify-mail-senderuser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block custom-message " fallback block action occured “user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block custom-message-subject " Antivirus Fallback Alert " -

Configure o módulo antivírus para usar listas de bypass MIME e listas de exceções.

[edit]user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile mime-whitelist list Mime_exception -

Configure o módulo antivírus para usar listas de desvio de URL. As listas de permissões de URL são válidas apenas para tráfego HTTP. Neste exemplo, você usa as listas configuradas anteriormente.

[edit]user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile mime-whitelist list Mime_1user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile url-whitelist Cust_URL_Cat -

Configure uma política de Segurança de conteúdo e anexe o perfil do recurso antivírus Avira-AV-Profile.

[edit]user@host#set security utm utm-policy UTM-AV-Policy anti-virus http-profile Avira-AV-Profileuser@host#set security utm utm-policy UTM-AV-Policy anti-virus ftp upload-profile Avira-AV-Profileuser@host#set security utm utm-policy UTM-AV-Policy anti-virus ftp download-profile Avira-AV-Profileuser@host#set security utm utm-policy UTM-AV-Policy anti-virus smtp-profile Avira-AV-Profileuser@host#set security utm utm-policy UTM-AV-Policy anti-virus pop3-profile Avira-AV-Profileuser@host#set security utm utm-policy UTM-AV-Policy anti-virus imap-profile Avira-AV-Profile -

Configure uma política de segurança e aplique a política

UTM-AV-Policyde Segurança de conteúdo como serviços de aplicativo para o tráfego permitido.[edit]user@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match source-address anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match destination-address anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match application anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 then permit application-services utm-policy UTM-AV-Policy

Resultados

No modo de configuração, confirme sua configuração inserindo os show security utmcomandos , show servicese show security policies . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

user@host# show security utm

custom-objects {

mime-pattern {

Mime_1 {

value video/;

}

Mime_exception {

value video/x-shockwave-flash;

}

}

url-pattern {

Pattern_List_1 {

value www.juniper.net;

}

}

custom-url-category {

Cust_URL_Cat {

value Pattern_List_1;

}

}

}

feature-profile {

anti-virus {

profile Avira-AV-Profile {

fallback-options {

default log-and-permit;

content-size block;

engine-not-ready log-and-permit;

timeout log-and-permit;

out-of-resources log-and-permit;

too-many-requests log-and-permit;

}

notification-options {

fallback-block {

type protocol-only;

notify-mail-sender;

custom-message " fallback block action occured ";

custom-message-subject " Antivirus Fallback Alert ";

}

}

mime-whitelist {

list Mime_1;

}

url-whitelist Cust_URL_Cat;

}

}

}

utm-policy P1 {

anti-virus {

http-profile junos-av-defaults;

ftp {

upload-profile junos-av-defaults;

download-profile junos-av-defaults;

}

smtp-profile junos-av-defaults;

pop3-profile junos-av-defaults;

imap-profile junos-av-defaults;

}

}

utm-policy UTM-AV-Policy {

anti-virus {

http-profile Avira-AV-Profile;

ftp {

upload-profile Avira-AV-Profile;

download-profile Avira-AV-Profile;

}

smtp-profile Avira-AV-Profile;

pop3-profile Avira-AV-Profile;

imap-profile Avira-AV-Profile;

}

}

[edit]

user@host# show security policies

from-zone untrust to-zone trust {

policy POLICY-1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

application-services {

utm-policy UTM-AV-Policy;

}

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Para verificar se a configuração está funcionando corretamente, use as seguintes etapas:

- Obtenção de informações sobre o status atual do antivírus

- Valide o Avira Antivirus no seu dispositivo de Segurança

Obtenção de informações sobre o status atual do antivírus

Finalidade

Ação

Do modo operacional, digite o show security utm anti-virus status comando para visualizar o status do antivírus.

Saída de amostra

nome do comando

user@host>show security utm anti-virus status

UTM anti-virus status:

Update server: https://update.example-juniper.net/avira

Interval: 360 minutes

Pattern update status: next update in 236 minutes

Last result: Downloading certs failed

Scan engine type: avira-engine

Scan engine information: 8.3.52.102

Anti-virus signature version: 8.15.11.42

Onbox AV load flavor: running heavy, configure heavy Significado

Data de expiração da chave do antivírus — A data de expiração da chave de licença.

Servidor de atualização — URL para o servidor de atualização do arquivo de dados.

Intervalo — O período de tempo, em minutos, em que o dispositivo atualizará o arquivo de dados do servidor de atualização.

Status de atualização do padrão — Quando o arquivo de dados será atualizado em seguida, exibido em minutos.

Último resultado — Resultado da última atualização.

Versão da assinatura do antivírus — Versão do arquivo de dados atual.

Tipo de mecanismo de verificação — O tipo de mecanismo antivírus que está em execução no momento.

Informações do mecanismo de varredura — Versão do mecanismo de varredura.

Valide o Avira Antivirus no seu dispositivo de Segurança

Finalidade

Valide se o Avira Antivirus Solution está funcionando em um dispositivo de segurança

Ação

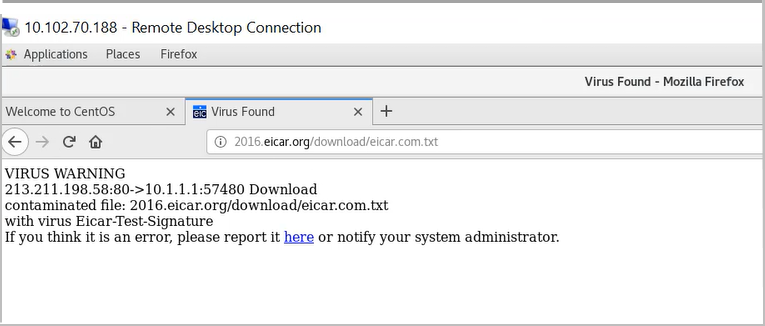

Use a maneira segura de testar o recurso antivírus usando Eicar.org site. Seu dispositivo de segurança exibe uma mensagem de erro, conforme mostrado quando você tenta baixar um arquivo não seguro.

antivírus

antivírus

Significado

A mensagem indica que seu dispositivo de segurança bloqueou um conteúdo malicioso.