Políticas de Segurança para uma Instância de Roteamento VRF

Visão geral

Uma política de segurança é um conjunto de instruções que controla o tráfego de uma origem especificada para um destino especificado usando um serviço especificado. Uma política permite, nega ou encapsula tipos especificados de tráfego unidirecionalmente entre dois pontos. As políticas de Segurança impõem um conjunto de regras para o tráfego de trânsito, identificando qual tráfego pode passar pelo firewall e as ações tomadas no tráfego à medida que ele passa pelo firewall. As ações para o tráfego que corresponde aos critérios especificados incluem permitir e negar.

Quando um firewall SRX recebe um pacote que corresponde às especificações, ele executa a ação especificada na política.

Controlando o tráfego na arquitetura SD-WAN

Em uma SD-WAN, o firewall SRX pode ser configurado em um local de hub e spoke. Você pode permitir ou negar o tráfego baseado em roteamento e encaminhamento virtual (VRF) que entra no dispositivo a partir de túneis de overlay aplicando políticas de firewall. Você pode configurar o firewall SRX para permitir ou negar o tráfego enviado a uma instância VRF. A configuração do dispositivo no local do hub permite controlar todo o tráfego em um local e fornecer acesso a serviços de rede específicos aplicando políticas de firewall.

Cada política de segurança consiste em:

-

Um nome exclusivo para a política.

-

A

from-zonee umto-zone, por exemplo:user@host# set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone. -

Um conjunto de critérios de correspondência que define as condições que devem ser satisfeitas para aplicar a regra de política. Os critérios de correspondência são baseados em um endereço IP de origem, endereço IP de destino e aplicativos. O firewall de identidade do usuário fornece maior granularidade ao incluir uma tupla adicional, como source-identity, como parte da declaração de política.

-

Um conjunto de ações a serem executadas em caso de correspondência: permitir ou negar.

-

Um conjunto de grupo VRF de origem.

-

Um conjunto de grupo VRF de destino.

As opções de configuração para as instâncias VRF de origem e destino são opcionais. Você pode configurar o VRF de origem ou um VRF de destino, mas recomendamos que você não configure o VRF de origem e o VRF de destino. O principal motivo para configurar o VRF de origem ou o VRF de destino é diferenciar diferentes rótulos MPLS que passam por uma interface de rede física compartilhada.

A Tabela 1 lista quando configurar o VRF de origem e o VRF de destino.

| Tipo de rede da origem ao destino |

Recomendado para configurar o VRF de origem |

Recomendado para configurar o VRF de destino |

Política VRF diferenciada por |

|---|---|---|---|

| Rede IP para rede IP |

Não |

Não |

Zonas |

| Rede IP para rede MPLS |

Não |

Sim |

VRF de destino |

| Rede MPLS para rede IP |

Sim |

Não |

VRF de origem |

| Rede MPLS para rede MPLS sem NAT de destino |

Sim |

Não |

VRF de origem |

| Rede MPLS para rede MPLS com NAT de destino |

Sim |

Sim |

VRF de origem e VRF de destino |

Entendendo as Regras de Política de Segurança

Uma política de segurança aplica regras de segurança ao tráfego de trânsito dentro de um contexto (from-zone to to-zone). Cada política é identificada exclusivamente por seu nome. O tráfego é classificado combinando suas zonas de origem e destino, os endereços de origem e destino, o aplicativo, o VRF de origem e o VRF de destino que o tráfego carrega em seus cabeçalhos de protocolo com o banco de dados de políticas no plano de dados.

Cada política está associada às seguintes características:

-

Uma zona de origem

-

Uma zona de destino

-

Um ou vários nomes de endereços de origem ou nomes de conjuntos de endereços

-

Um ou vários nomes de endereços de destino ou nomes de conjuntos de endereços

-

Um ou vários nomes de aplicativos ou nomes de conjuntos de aplicativos

-

Uma ou várias instâncias VRF de origem, por exemplo, a instância de roteamento VRF associada a um pacote de entrada

-

Uma ou várias instâncias de VRF de destino nas quais o próximo salto ou rota de endereço de destino do MPLS está localizado

Essas características são chamadas de critérios de correspondência. Cada política também tem ações associadas a ela: permitir, negar e rejeitar. Você precisa especificar os argumentos da condição de correspondência ao configurar uma política, endereço de origem, endereço de destino, nome do aplicativo, VRF de origem e VRF de destino.

Você pode configurar o VRF de origem ou o VRF de destino, mas não é recomendável configurar o VRF de origem e o VRF de destino. O principal motivo para configurar o VRF de origem e o VR de destino é diferenciar diferentes rótulos MPLS que passam por uma interface de rede física compartilhada. Se o VRF de origem e o VRF de destino não estiverem configurados, o dispositivo determinará o VRF de origem e destino como qualquer.

Exemplo: configurar uma política de segurança para permitir ou negar tráfego baseado em VRF da rede MPLS para uma rede IP

Este exemplo mostra como configurar uma política de segurança para permitir e negar o tráfego usando o VRF de origem.

Requerimentos

-

Entenda como criar uma zona de segurança. Consulte Exemplo: Criando Zonas de Segurança.

-

Firewall SRX compatível com qualquer versão do Junos OS compatível.

-

Configure as interfaces de rede no dispositivo. Consulte o Guia do Usuário de Interfaces para Dispositivos de Segurança.

Visão geral

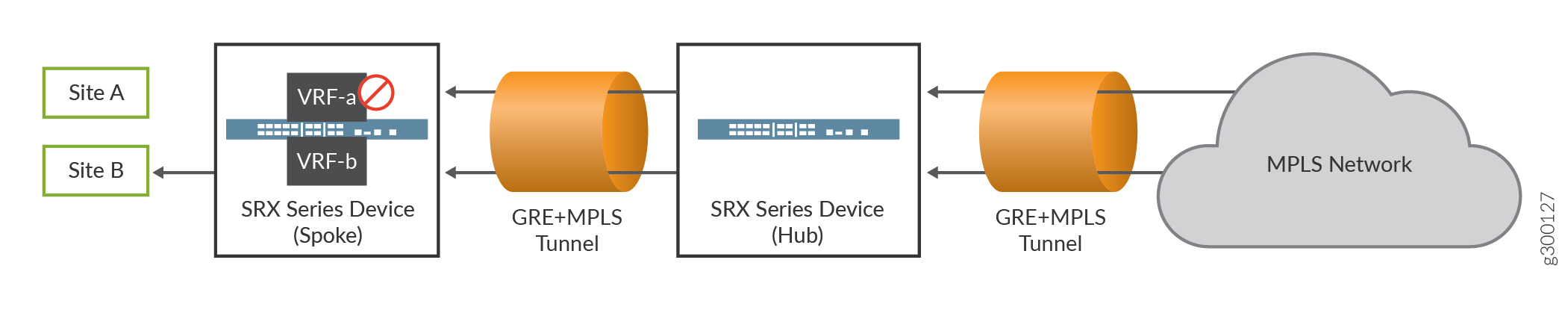

No Junos OS, as políticas de segurança impõem regras para o tráfego de trânsito, em termos de qual tráfego pode passar pelo dispositivo e as ações que precisam ocorrer no tráfego à medida que ele passa pelo dispositivo. Na Figura 1, um firewall SRX é implantado em uma SD-WAN para controlar o tráfego usando o VRF de origem. O tráfego da rede MPLS é enviado para o site A e o site B da rede IP. De acordo com o requisito de rede, o tráfego do site A deve ser negado e apenas o tráfego do site B deve ser permitido.

Este exemplo de configuração mostra como:

-

Negar tráfego ao VRF-a (de GRE_Zone-GE_Zone a GRE_Zone)

-

Permitir tráfego para VRF-b (de GRE_Zone-GE_Zone a GRE_Zone)

Neste exemplo, o VRF de origem está configurado. Recomendamos que você configure o VRF de origem quando a rede de destino apontar para a rede MPLS.

IP

IP

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set routing-instances VRF-a instance-type vrf

set routing-instances VRF-a route-distinguisher 10:200

set routing-instances VRF-a vrf-target target:100:100

set routing-instances VRF-a vrf-table-label

set routing-instances VRF-b instance-type vrf

set routing-instances VRF-b route-distinguisher 20:200

set routing-instances VRF-b vrf-target target:200:100

set routing-instances VRF-b vrf-table-label

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match application any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-l3vpn-vrf-group VRF-a

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy then deny

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match application any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-l3vpn-vrf-group VRF-b

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy then permit

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI do Junos OS.

-

As VPNs de camada 3 exigem uma tabela VRF para distribuir rotas dentro das redes. Crie uma instância VRF e especifique o valor vrf.

[edit routing-instances] user@host# set VRF-a instance-type vrf user@host# set VRF-b instance-type vrf -

Atribua um diferenciador de rota à instância de roteamento.

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 -

Crie uma política de comunidade para importar ou exportar todas as rotas.

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 -

Atribua um único rótulo VPN para todas as rotas no VRF.

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-b vrf-table-label -

Crie uma política de segurança para negar o tráfego VRF-a.

[edit security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group VRF-a user@host# set policy vrf-a_policy then deny -

Crie uma política de segurança para permitir o tráfego VRF-b.

[edit security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match source-l3vpn-vrf-group VRF-b user@host# set policy vrf-b_policy then permitObservação:Se nenhum grupo VRF de destino estiver configurado, o dispositivo considerará que o tráfego passa de VRF-a para any-vrf.

Resultados

No modo de configuração, confirme sua configuração digitando os show security policies comandos e show routing-instances . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security policies

from-zone GRE_Zone-GE_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-a;

}

then {

deny;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-b;

}

then {

permit;

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando a configuração da política

Finalidade

Verifique as informações sobre as políticas de segurança.

Ação

Do modo operacional, insira o show security policies comando para exibir um resumo de todas as políticas de segurança configuradas no dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone-GE_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source vrf: VRF-a

destination vrf: any

Source addresses: any

Destination addresses: any

Applications: any

Action: deny

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source vrf: VRF-b

destination vrf: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Exemplo: Configurando uma Política de Segurança para Permitir o Tráfego Baseado em VRF de uma Rede IP para uma Rede MPLS

Este exemplo mostra como configurar uma política de segurança para permitir o tráfego usando o VRF de destino.

Requerimentos

-

Entenda como criar uma zona de segurança. Consulte Exemplo: Criando Zonas de Segurança.

-

Firewall SRX compatível com qualquer versão do Junos OS compatível.

-

Configure as interfaces de rede no dispositivo. Consulte o Guia do Usuário de Interfaces para Dispositivos de Segurança.

Visão geral

No Junos OS, as políticas de segurança impõem regras para o tráfego de trânsito, em termos de qual tráfego pode passar pelo dispositivo e as ações que precisam ocorrer no tráfego à medida que ele passa pelo dispositivo.

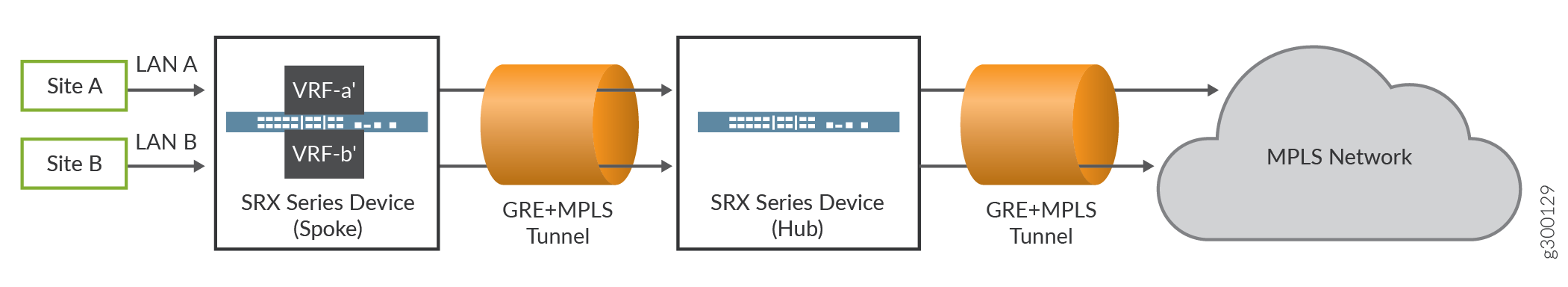

Neste exemplo, um firewall SRX é implantado em uma arquitetura SD-WAN para controlar o tráfego usando o VRF de destino. Você precisa configurar políticas para controlar o tráfego. A política padrão não oferece suporte a opções VRF. O tráfego da rede IP, ou seja, o site A e o site B, é enviado para a rede MPLS. Ao configurar as políticas, você pode permitir o tráfego do site A e do site B para a rede MPLS.

Na Figura 2, o VRF de origem não está configurado porque a interface LAN não pertence a uma rede MPLS. Recomendamos que você configure o VRF de destino quando a rede de destino apontar para a rede MPLS.

MPLS

MPLS

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set routing-instances VRF-a’ instance-type vrf

set routing-instances VRF-a’ route-distinguisher 10:200

set routing-instances VRF-a’ vrf-target target:100:100

set routing-instances VRF-a’ vrf-table-label

set routing-instances VRF-b’ instance-type vrf

set routing-instances VRF-b’ route-distinguisher 20:200

set routing-instances VRF-b’ vrf-target target:200:100

set routing-instances VRF-b’ vrf-table-label

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match application any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy then permit

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match application any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy then permit

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI do Junos OS.

Para configurar uma política para permitir o tráfego da rede IP para a rede MPLS usando o VRF de destino:

-

As VPNs de camada 3 exigem uma tabela VRF para distribuir rotas dentro das redes. Crie uma instância VRF e especifique o valor vrf.

[edit routing-instances] user@host# set VRF-a’ instance-type vrf user@host# set VRF-b’ instance-type vrf -

Atribua um diferenciador de rota à instância de roteamento.

[edit routing-instances] user@host# set VRF-a’ route-distinguisher 10:200 user@host# set VRF-b’ route-distinguisher 20:200 -

Crie uma política de comunidade para importar ou exportar todas as rotas.

[edit routing-instances] user@host# set VRF-a’ vrf-target target:100:100 user@host# set VRF-b’ vrf-target target:200:100 -

Atribua um único rótulo VPN para todas as rotas no VRF.

[edit routing-instances] user@host# set VRF-a’ vrf-table-label user@host# set VRF-b’ vrf-table-label -

Criar uma política de segurança para permitir o tráfego VRF-a' da rede IP.

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’ user@host# set policy vrf-a_policy then permit -

Crie uma política de segurança para permitir o tráfego VRF-b' da rede IP.

[edit security policies from-zone LAN-b_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’ user@host# set policy vrf-b_policy then permit

Resultados

No modo de configuração, confirme sua configuração digitando os show security policies comandos e show routing-instances . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security policies

from-zone LAN-a_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group "VRF-a'";

}

then {

permit;

}

}

}

from-zone LAN-b_Zone to-zone GRE_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group "VRF-b'";

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a’ {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b’ {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando a configuração da política

Finalidade

Verifique se a política de segurança permite o tráfego baseado em VRF da rede IP para a rede MPLS.

Ação

Do modo operacional, insira o show security policies comando para exibir um resumo de todas as políticas de segurança configuradas no dispositivo.

user@host> show security policies

From zone: LAN-a_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source vrf: any

destination vrf: VRF-a'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: LAN-b_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 1

Source vrf: any

destination vrf: VRF-b'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Exemplo: configurar uma política de segurança para permitir tráfego baseado em VRF de uma rede MPLS para uma rede MPLS sobre GRE sem NAT

Este exemplo mostra como configurar uma política de segurança para permitir o tráfego usando o VRF de origem.

Requerimentos

-

Entenda como criar uma zona de segurança. Consulte Exemplo: Criando Zonas de Segurança.

-

Firewall SRX compatível com Junos OS versão 15.1X49-D160 ou posterior. Este exemplo de configuração é testado para o Junos OS Release 15.1X49-D160.

-

Configure as interfaces de rede no dispositivo. Consulte o Guia do Usuário de Interfaces para Dispositivos de Segurança.

Visão geral

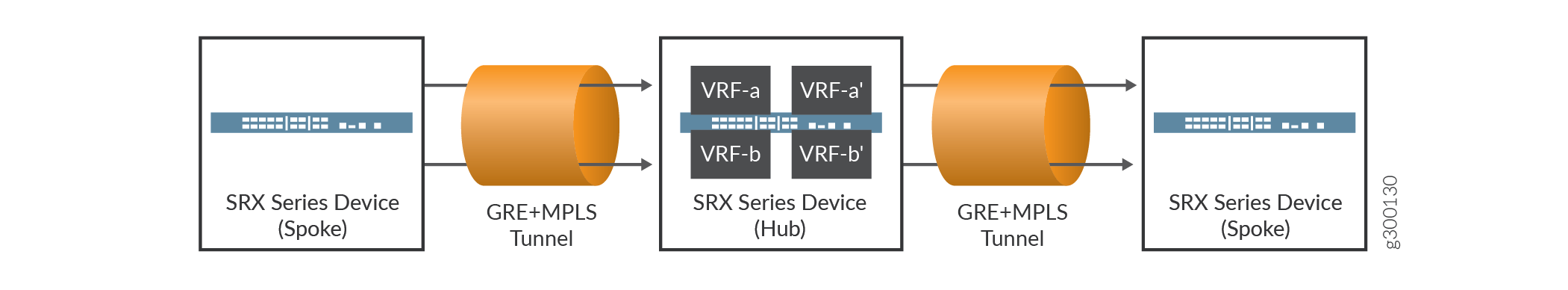

No Junos OS, as políticas de segurança impõem regras para o tráfego de trânsito, em termos de qual tráfego pode passar pelo dispositivo e as ações que precisam ocorrer no tráfego à medida que ele passa pelo dispositivo. Na Figura 3, um firewall SRX é implantado em uma arquitetura SD-WAN para controlar o tráfego usando o VRF de origem. Você precisa configurar políticas para controlar o tráfego. Você pode permitir o tráfego de uma rede MPLS para outra rede MPLS configurando políticas.

Recomendamos que você configure o VRF de origem e o VRF de destino quando a origem e o destino forem da rede MPLS.

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set routing-instances VRF-a instance-type vrf

set routing-instances VRF-a route-distinguisher 10:200

set routing-instances VRF-a vrf-target target:100:100

set routing-instances VRF-a vrf-table-label

set routing-instances VRF-b instance-type vrf

set routing-instances VRF-b route-distinguisher 20:200

set routing-instances VRF-b vrf-target target:200:100

set routing-instances VRF-b vrf-table-label

set routing-instances VRF-a’ instance-type vrf

set routing-instances VRF-a’ route-distinguisher 30:200

set routing-instances VRF-a’ vrf-target target:300:100

set routing-instances VRF-a’ vrf-table-label

set routing-instances VRF-b’ instance-type vrf

set routing-instances VRF-b’ route-distinguisher 40:200

set routing-instances VRF-b’ vrf-target target:400:100

set routing-instances VRF-b’ vrf-table-label

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group VRF-a

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group VRF-b

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI do Junos OS.

Para configurar uma política para permitir o tráfego de uma rede MPLS para uma rede MPLS usando VRF de origem:

-

As VPNs de camada 3 exigem uma tabela VRF para distribuir rotas dentro das redes. Crie uma instância VRF e especifique o valor vrf.

[edit routing-instances] user@host# set VRF-a instance-type vrf user@host# set VRF-b instance-type vrf user@host# set VRF-a’ instance-type vrf user@host# set VRF-b’ instance-type vrf -

Atribua um diferenciador de rota à instância de roteamento.

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 user@host# set VRF-a’ route-distinguisher 30:200 user@host# set VRF-b’ route-distinguisher 40:200 -

Crie uma política de comunidade para importar ou exportar todas as rotas.

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 user@host# set VRF-a’ vrf-target target:300:100 user@host# set VRF-b’ vrf-target target:400:100 -

Atribua um único rótulo VPN para todas as rotas no VRF.

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-a’ vrf-table-label user@host# set VRF-b vrf-table-label user@host# set VRF-b’ vrf-table-label -

Crie uma política de segurança para permitir o tráfego VRF-a da rede MPLS.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group VRF-a user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’ user@host# set policy vrf-a_policy then permit -

Crie uma política de segurança para permitir o tráfego VRF-b da rede MPLS.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match source-l3vpn-vrf-group VRF-b user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’ user@host# set policy vrf-b_policy then permit

Resultados

No modo de configuração, confirme sua configuração digitando os show security policies comandos e show routing-instances . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-a;

destination-l3vpn-vrf-group "VRF-a'";

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-grou VRF-b;

destination-l3vpn-vrf-group "VRF-b'";

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

VRF-a’ {

instance-type vrf;

route-distinguisher 30:200;

vrf-target target:300:100;

vrf-table-label;

}

VRF-b’ {

instance-type vrf;

route-distinguisher 40:200;

vrf-target target:400:100;

vrf-table-label;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando a configuração da política

Finalidade

Verifique se a política de segurança permite tráfego baseado em VRF da rede IP para a rede MPLS.

Ação

Do modo operacional, insira o show security policies comando para exibir um resumo de todas as políticas de segurança configuradas no dispositivo.

user@host> show security policies

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 7, Scope Policy: 0, Sequence number: 1

Source vrf: VRF-a

destination vrf: VRF-a'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Policy: vrf-b_policy, State: enabled, Index: 8, Scope Policy: 0, Sequence number: 2

Source vrf: VRF-b

destination vrf: VRF-b'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Exemplo: Configuração de políticas de Segurança usando instâncias de roteamento VRF em uma rede MPLS

Este exemplo mostra como configurar políticas de segurança usando instâncias de roteamento VRF.

Requerimentos

-

Firewall SRX compatível com qualquer versão do Junos OS compatível.

-

Configure as interfaces de rede no dispositivo. Consulte o Guia do Usuário de Interfaces para Dispositivos de Segurança.

-

Entenda como criar uma zona de segurança. Consulte Exemplo: Criando Zonas de Segurança.

Visão geral

Neste exemplo, você cria políticas de segurança usando instâncias de roteamento e encaminhamento virtual (VRF) para isolar o tráfego que atravessa as seguintes redes:

-

Um MPLS para uma rede IP privada

-

Um IP global para uma rede MPLS

Rede MPLS para rede IP privada

Tramitação processual

Procedimento passo a passo

-

As VPNs de camada 3 exigem uma tabela VRF para distribuir rotas dentro das redes. Crie uma instância VRF e especifique o valor vrf.

[edit routing-instances] user@host#set VRF-a instance-type vrf user@host#set VRF-b instance-type vrf -

Atribua um diferenciador de rota à instância de roteamento.

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 -

Crie uma política de comunidade para importar ou exportar todas as rotas.

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 -

Atribua um único rótulo VPN para todas as rotas no VRF.

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-b vrf-table-label -

Crie uma política de segurança para permitir o tráfego do VRF-a destinado à LAN A.

[edit security policies from-zone GRE_Zone to-zone LAN-a_Zone] set policy vrf-a_policy match source-address any set policy vrf-a_policy match destination-address any set policy vrf-a_policy match application any set policy vrf-a_policy match source-l3vpn-vrf-group VRF-a set policy vrf-a_policy then permit -

Crie uma política de segurança para permitir o tráfego do VRF-b destinado à LAN B.

[edit security policies from-zone GRE_Zone to-zone LAN-b_Zone] set policy vrf-b_policy match source-address any set policy vrf-b_policy match destination-address any set policy vrf-b_policy match application any set policy vrf-b_policy match source-l3vpn-vrf-group VRF-b set policy vrf-b_policy then permit

Resultados

No modo de configuração, confirme sua configuração digitando os show security policies comandos e show routing-instances . Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user@host# show security policies

from-zone GRE_Zone to-zone LAN-a_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone GRE_Zone to-zone LAN-b_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-b;

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Rede IP global para uma rede MPLS

Tramitação processual

Procedimento passo a passo

-

As VPNs de camada 3 exigem uma tabela VRF para distribuir rotas dentro das redes. Crie uma instância VRF e especifique o valor vrf.

[edit routing-instances] user@host# set VRF-a instance-type vrf user@host# set VRF-b instance-type vrf user@host# set VRF-a’ instance-type vrf user@host# set VRF-b’ instance-type vrf -

Atribua um diferenciador de rota à instância de roteamento.

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 user@host# set VRF-a’ route-distinguisher 30:200 user@host# set VRF-b’ route-distinguisher 40:200 -

Crie uma política de comunidade para importar ou exportar todas as rotas.

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 user@host# set VRF-a’ vrf-target target:300:100 user@host# set VRF-b’ vrf-target target:400:100 -

Atribua um único rótulo VPN para todas as rotas no VRF.

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-a’ vrf-table-label user@host# set VRF-b vrf-table-label user@host# set VRF-b’ vrf-table-label -

Crie o pool NAT de destino.

[edit security nat destination] user@host# set pool vrf-a_p routing-instance VRF-a user@host# set pool vrf-a_p address 20.0.0.4/24 user@host# set pool vrf-b_p routing-instance VRF-b user@host# set pool vrf-b_p address 30.0.0.4/24 -

Crie um conjunto de regras NAT de destino.

[edit security nat destination] user@host# set rule-set rs from interface ge-0/0/0.0 user@host# set rule-set rs rule vrf-a_r match destination-address 40.0.0.4/24 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p -

Configure uma regra que corresponda a pacotes e converta o endereço de destino para o endereço no pool.

[edit security nat destination] user@host# set rule-set rs from interface ge-0/0/1.0 user@host# set rule-set rs rule vrf-b_r match destination-address 50.0.0.4/24 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p -

Configure uma política de segurança que permita o tráfego da zona não confiável para o servidor na zona confiável.

[edit security policies from-zone internet to-zone trust] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’ user@host# set policy vrf-a_policy then permit user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’ user@host# set policy vrf-b_policy then permit

Resultados

No modo de configuração, confirme sua configuração inserindo o show security policies, show routing-instancese os show security nat comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user@host# show security policies

from-zone internet to-zone trust {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group VRF-a;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group VRF-b;

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

VRF-a’ {

instance-type vrf;

route-distinguisher 30:200;

vrf-target target:300:100;

vrf-table-label;

}

VRF-b’ {

instance-type vrf;

route-distinguisher 40:200;

vrf-target target:400:100;

vrf-table-label;

}

user@host#

show security nat destination

pool vrf-a_p {

routing-instance {

VRF-a’;

}

address 20.0.0.4/24;

}

pool vrf-b_p {

routing-instance {

VRF-b’;

}

address 30.0.0.4/24;

}

rule-set rs {

from interface [ ge-0/0/0.0 ge-0/0/1.0 ];

rule vrf-a_r {

match {

destination-address 40.0.0.4/24;

}

then {

destination-nat {

pool {

vrf-a_p;

}

}

}

}

rule vrf-b_r {

match {

destination-address 50.0.0.4/24;

}

then {

destination-nat {

pool {

vrf-b_p;

}

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando a regra NAT de destino

Finalidade

Exiba informações sobre todas as regras NAT de destino.

Ação

Do modo operacional, insira o show security nat destination rule all comando.

user@host> show security nat destination rule all

Total destination-nat rules: 1

Total referenced IPv4/IPv6 ip-prefixes: 6/0

Destination NAT rule: rule1 Rule-set: vrf-b_r

Rule-Id : 2

Rule position : 2

From routing instance : vrf-b_r

Destination addresses : 50.0.0.4 - 50.0.0.4

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

[... Saída truncada...]

Significado

O comando exibe a regra NAT de destino. Exiba o campo Ocorrências de conversão para verificar se há tráfego que corresponda à regra de destino.

Verificando a sessão de fluxo

Finalidade

Exiba informações sobre todas as sessões de segurança ativas no momento no dispositivo.

Ação

Do modo operacional, insira o show security flow session comando.

user@host>show security flow session Flow Sessions on FPC0 PIC1: Session ID: 10115977, Policy name: SG/4, State: Active, Timeout: 62, Valid In: 203.0.113.11/1000 203.0.113.1/2000;udp, Conn Tag: 0x0, If: reth1.1, VRF: VRF-a, Pkts: 1, Bytes: 86, CP Session ID: 10320276 Out: 203.0.113.1/2000 203.0.113.11/1000;udp, Conn Tag: 0x0, If: reth0.0, VRF: VRF-b, Pkts: 0, Bytes: 0, CP Session ID: 10320276

Significado

O comando exibe detalhes sobre todas as sessões ativas. Visualize o campo VRF para verificar os detalhes da instância de roteamento VRF no fluxo.

Tráfego específico da plataforma no comportamento da arquitetura SD-WAN

Use o Explorador de Recursos para confirmar o suporte à plataforma e à versão para recursos específicos.

Use as tabelas a seguir para analisar o comportamento específico da sua plataforma:

| Plataforma |

Diferença |

|---|---|

| Série SRX |

|