Exemplo: Configuração do encaminhamento baseado em filtro para uma interface de saída específica ou endereço IP de destino

Entender o encaminhamento baseado em filtro para uma interface de saída específica ou endereço IP de destino

O roteamento baseado em políticas (também conhecido como encaminhamento baseado em filtro) refere-se ao uso de filtros de firewall que são aplicados a uma interface para combinar com determinadas características de cabeçalho IP e rotear apenas esses pacotes correspondentes de forma diferente dos pacotes normalmente seriam roteados.

A partir do Junos OS Release 12.2, você pode usar then next-interface, then next-ipou then next-ip6 como uma ação em um filtro de firewall. A partir de condições específicas de correspondência, endereços IPv4 e IPv6 ou um nome de interface podem ser especificados como a ação de resposta a uma correspondência.

O conjunto de condições de jogo pode ser o seguinte:

Propriedades de camada 3 (por exemplo, o endereço IP de origem ou destino ou o byte TOS)

Propriedades de camada 4 (por exemplo, a porta de origem ou destino)

A rota para determinado endereço IPv4 ou IPv6 precisa estar presente na tabela de roteamento para que o roteamento baseado em políticas entre em vigor. Da mesma forma, a rota por uma determinada interface precisa estar presente na tabela de encaminhamento para next-interface que medidas surtiram efeito. Isso pode ser conseguido configurando um protocolo de gateway interior (IGP), como OSPF ou IS-IS, para anunciar rotas de Camada 3.

O filtro de firewall combina com as condições e encaminha o pacote para um dos seguintes:

Um endereço IPv4 (usando a ação do filtro de

next-ipfirewall)Um endereço IPv6 (usando a ação do filtro de

next-ip6firewall)Uma interface (usando a ação do filtro de

next-interfacefirewall)

Suponha, por exemplo, que você queira oferecer serviços aos seus clientes, e os serviços residam em diferentes servidores. Um exemplo de serviço pode ser hospedado DNS ou FTP hospedado. À medida que o tráfego do cliente chega ao dispositivo de roteamento da Juniper Networks, você pode usar o encaminhamento baseado em filtro para enviar tráfego aos servidores aplicando uma condição de correspondência em um endereço MAC ou um endereço IP ou simplesmente uma interface de entrada e enviar os pacotes para uma determinada interface de saída associada ao servidor apropriado. Alguns de seus destinos podem ser endereços IPv4 ou IPv6, nesse caso a ação ou next-ip6 ação next-ip é útil.

Opcionalmente, você pode associar as interfaces de saída ou endereços IP com instâncias de roteamento.

Por exemplo:

firewall {

filter filter1 {

term t1 {

from {

source-address {

10.1.1.3/32;

}

}

then {

next-interface {

xe-0/1/0.1;

routing-instance rins1;

}

}

}

term t2 {

from {

source-address {

10.1.1.4/32;

}

}

then {

next-interface {

xe-0/1/0.2;

routing-instance rins2;

}

}

}

}

}

routing-instances {

rins1 {

instance-type virtual-router;

interface xe-0/1/0.1;

}

rins2 {

instance-type virtual-router;

interface xe-0/1/0.2;

}

}

Consulte também

Exemplo: Configuração do encaminhamento baseado em filtro para uma interface de saída específica

Este exemplo mostra como usar then next-interface como uma ação em um filtro de firewall.

Requisitos

Este exemplo tem os seguintes requisitos de hardware e software:

Plataforma de roteamento universal 5G da Série MX como dispositivo de roteamento com o filtro de firewall configurado.

Junos OS Release 12.2 em execução no dispositivo de roteamento com o filtro de firewall configurado.

O filtro com a (ou

next-ip) açãonext-interfacesó pode ser aplicado a uma interface hospedada em um Trio MPC. Se você aplicar o filtro a um DPC baseado em chip I, a operação de confirmação falhará.A interface de saída referida na ação

next-interface interface-namepode ser hospedada em um MPC trio ou um DPC baseado em chip I.

Visão geral

Neste exemplo, o dispositivo R1 tem dois endereços de interface de loopback configurados: 172,16,1,1 e 172,16,2,2.

No dispositivo R2, um filtro de firewall tem vários termos configurados. Cada termo corresponde a um dos endereços de origem no tráfego de entrada e roteia o tráfego para interfaces de saída especificadas. As interfaces de saída são configuradas como interfaces com tags VLAN entre o Dispositivo R2 e o Dispositivo R3.

O IS-IS é usado para conectividade entre os dispositivos.

Figura 1 mostra a topologia usada neste exemplo.

Este exemplo mostra a configuração no dispositivo R2.

Topologia

Configuração

Procedimento

Configuração rápida da CLI

Para configurar este exemplo rapidamente, copie os seguintes comandos, cole-os em um arquivo de texto, remova qualquer quebra de linha, altere os detalhes necessários para combinar com a configuração da sua rede e, em seguida, copie e cole os comandos no CLI no nível de [edit] hierarquia.

Dispositivo R2

set interfaces ge-2/1/0 unit 0 family inet filter input filter1 set interfaces ge-2/1/0 unit 0 family inet address 10.0.0.10/30 set interfaces ge-2/1/0 unit 0 description to-R1 set interfaces ge-2/1/0 unit 0 family iso set interfaces ge-2/1/1 vlan-tagging set interfaces ge-2/1/1 description to-R3 set interfaces ge-2/1/1 unit 0 vlan-id 1001 set interfaces ge-2/1/1 unit 0 family inet address 10.0.0.13/30 set interfaces ge-2/1/1 unit 0 family iso set interfaces ge-2/1/1 unit 1 vlan-id 1002 set interfaces ge-2/1/1 unit 1 family inet address 10.0.0.25/30 set interfaces ge-2/1/1 unit 1 family iso set interfaces lo0 unit 0 family inet address 10.255.4.4/32 set interfaces lo0 unit 0 family iso address 49.0001.0010.0000.0404.00 set firewall family inet filter filter1 term t1 from source-address 172.16.1.1/32 set firewall family inet filter filter1 term t1 then next-interface ge-2/1/1.0 set firewall family inet filter filter1 term t2 from source-address 172.16.2.2/32 set firewall family inet filter filter1 term t2 then next-interface ge-2/1/1.1 set protocols isis interface all level 1 disable set protocols isis interface fxp0.0 disable set protocols isis interface lo0.0

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, veja Use o editor de CLI no modo de configuração no Guia de usuário do Junos OS CLI.

Para configurar o dispositivo R2:

Configure as interfaces.

[edit interfaces] user@R2# set ge-2/1/0 unit 0 family inet filter input filter1 user@R2# set ge-2/1/0 unit 0 family inet address 10.0.0.10/30 user@R2# set ge-2/1/0 unit 0 description to-R1 user@R2# set ge-2/1/0 unit 0 family iso user@R2# set ge-2/1/1 vlan-tagging user@R2# set ge-2/1/1 description to-R3 user@R2# set ge-2/1/1 unit 0 vlan-id 1001 user@R2# set ge-2/1/1 unit 0 family inet address 10.0.0.13/30 user@R2# set ge-2/1/1 unit 0 family iso user@R2# set ge-2/1/1 unit 1 vlan-id 1002 user@R2# set ge-2/1/1 unit 1 family inet address 10.0.0.25/30 user@R2# set ge-2/1/1 unit 1 family iso user@R2# set lo0 unit 0 family inet address 10.255.4.4/32 user@R2# set lo0 unit 0 family iso address 49.0001.0010.0000.0404.00

Configure o filtro de firewall.

[edit firewall family inet filter filter1] user@R2# set term t1 from source-address 172.16.1.1/32 user@R2# set term t1 then next-interface ge-2/1/1.0 user@R2# set term t2 from source-address 172.16.2.2/32 user@R2# set term t2 then next-interface ge-2/1/1.1

Habilite o IS-IS nas interfaces.

[edit protocols is-is] user@R2# set interface all level 1 disable user@R2# set interface fxp0.0 disable user@R2# set interface lo0.0

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show interfaces, show firewalle show protocols comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

user@R2# show interfaces

ge-2/1/0 {

unit 0 {

description to-R1;

family inet {

filter {

input filter1;

}

address 10.0.0.10/30;

}

family iso;

}

}

ge-2/1/1 {

description to-R3;

vlan-tagging;

unit 0 {

vlan-id 1001;

family inet {

address 10.0.0.13/30;

}

family iso;

}

unit 1 {

vlan-id 1002;

family inet {

address 10.0.0.25/30;

}

family iso;

}

}

lo0 {

unit 0 {

family inet {

address 10.255.4.4/32;

}

family iso {

address 49.0001.0010.0000.0404.00;

}

}

}

user@R2# show firewall

family inet {

filter filter1 {

term t1 {

from {

source-address {

172.16.1.1/32;

}

}

then {

next-interface {

ge-2/1/1.0;

}

}

term t2 {

from {

source-address {

172.16.2.2/32;

}

}

then {

next-interface {

ge-2/1/1.1;

}

}

}

}

}

user@R2# show protocols

isis {

interface all {

level 1 disable;

}

interface fxp0.0 {

disable;

}

interface lo0.0;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

Verificando os caminhos usados

Propósito

Certifique-se de que os caminhos esperados sejam usados ao enviar tráfego do Dispositivo R1 para o Dispositivo R4.

Ação

No dispositivo R1, insira o traceroute comando.

user@R1> traceroute 10.255.6.6 source 172.16.1.1 traceroute to 10.255.6.6 (10.255.6.6) from 172.16.1.1, 30 hops max, 40 byte packets 1 10.0.0.10 (10.0.0.10) 0.976 ms 0.895 ms 0.815 ms 2 10.0.0.14 (10.0.0.14) 0.868 ms 0.888 ms 0.813 ms 3 10.255.6.6 (10.255.6.6) 1.715 ms 1.442 ms 1.382 ms

user@R1> traceroute 10.255.6.6 source 172.16.2.2 traceroute to 10.255.6.6 (10.255.6.6) from 172.16.2.2, 30 hops max, 40 byte packets 1 10.0.0.10 (10.0.0.10) 0.973 ms 0.907 ms 0.782 ms 2 10.0.0.26 (10.0.0.26) 0.844 ms 0.890 ms 0.852 ms 3 10.255.6.6 (10.255.6.6) 1.384 ms 1.516 ms 1.462 ms

Significado

A saída mostra que o segundo salto muda, dependendo do endereço de origem usado no traceroute comando.

Para verificar esse recurso, uma operação de traceroute é realizada no dispositivo R1 ao Dispositivo R4. Quando o endereço IP de origem é 172.16.1.1, os pacotes são encaminhados para fora da interface ge-2/1/1.0 no dispositivo R2. Quando o endereço IP de origem é 172.16.2.2, os pacotes são encaminhados para fora da interface ge-2/1/1.1 no dispositivo R2.

Exemplo: Configuração do encaminhamento baseado em filtro para um endereço IP de destino específico

Este exemplo mostra como usar then next-ip como uma ação em um filtro de firewall.

Requisitos

Este exemplo tem os seguintes requisitos de hardware e software:

Plataforma de roteamento universal 5G da Série MX como dispositivo de roteamento com o filtro de firewall configurado.

Junos OS Release 12.2 em execução no dispositivo de roteamento com o filtro de firewall configurado.

O filtro com a (ou

next-ip) açãonext-interfacesó pode ser aplicado a uma interface hospedada em um Trio MPC. Se você aplicar o filtro a um DPC baseado em chip I, a operação de confirmação falhará.A interface de saída referida na ação de nome de interface de próxima interface pode ser hospedada em um Trio MPC ou um DPC baseado em I-chip.

Visão geral

Neste exemplo, o Dispositivo R2 tem duas instâncias de roteamento que estão interconectadas com links físicos. O tráfego de determinadas fontes é necessário ser direcionado por todo o enlace superior para inspeção por um otimizador de tráfego, que atua de forma transparente na camada de IP. Quando o otimizador de tráfego falha, o tráfego se move para o enlace inferior. Os fluxos na direção R1>R3 e R3>R1 seguem caminhos idênticos.

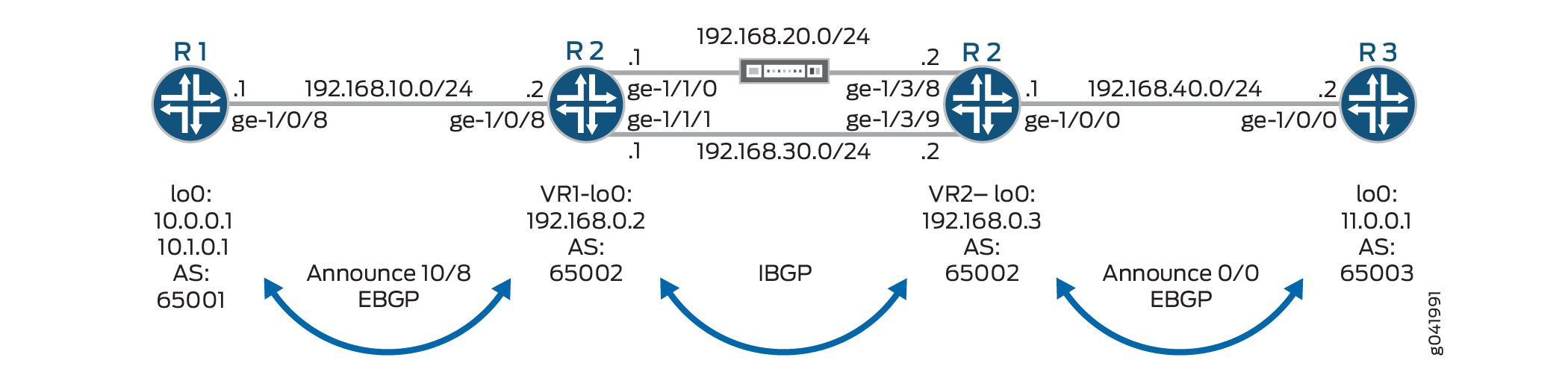

Figura 2 mostra a topologia usada neste exemplo.

No dispositivo R2, um filtro de firewall é aplicado à interface ge-1/0/8 na direção de entrada. O segundo termo corresponde aos endereços de origem específica 10.0.0.0/24 e direciona o tráfego para o endereço 192.168.0.3. Esse endereço resolve o next-hop 192.168.20.2. Se o link conectado à interface ge-1/1/0 cair, o endereço 192.168.0.3 resolverá para next-hop 192.168.30.2.

No dispositivo R2, um filtro de firewall é aplicado à interface ge-1/0/0 na direção de entrada. O segundo termo corresponde aos endereços de destino específicos 10.0.0.0/24 e direciona o tráfego para o endereço 192.168.0.2. Esse endereço resolve o next-hop 192.168.20.1. Se o link conectado à interface ge-1/3/8 cair, o endereço 192.168.0.2 resolverá para next-hop 192.168.30.1.

O endereço configurado usando a ação next-ip não é resolvido automaticamente. Nas interfaces Ethernet, assume-se que o endereço configurado é resolvido usando um protocolo de roteamento ou rotas estáticas.

O BGP interno (IBGP) é usado entre o dispositivo R2-VR1 e o dispositivo R2-VR2. O BGP externo (EBGP) é usado entre o dispositivo R1 e o dispositivo R2-VR1, bem como entre o dispositivo R2-VR2 e o dispositivo R3.

As operações do BGP prossseguem da seguinte forma:

R2-VR1 aprende 10/8 a partir de R1, e 0/0 a partir de R2-VR2.

R2-VR2 aprende 0/0 da R3 e 10/8 da R2-VR1.

R1 anuncia 10/8 e recebe 0/0 do R2-VR1.

R3 anuncia 0/0 e recebe 10/8 do R2-VR2.

O filtro de firewall aplicado ao Dispositivo R2 precisa permitir o tráfego de plano de controle para as interfaces diretamente conectadas, neste caso as sessões de EBGP.

Este exemplo mostra a configuração no dispositivo R2.

Topologia

Configuração

Procedimento

Configuração rápida da CLI

Para configurar este exemplo rapidamente, copie os seguintes comandos, cole-os em um arquivo de texto, remova qualquer quebra de linha, altere os detalhes necessários para combinar com a configuração da sua rede e, em seguida, copie e cole os comandos no CLI no nível de [edit] hierarquia.

Dispositivo R1

set interfaces lo0 unit 0 family inet address 10.0.0.1/32 set interfaces lo0 unit 0 family inet address 10.1.0.1/32 set interfaces ge-1/0/8 unit 0 family inet address 192.168.10.1/24 set routing-options autonomous-system 64501 set protocols bgp group eBGP neighbor 192.168.10.2 peer-as 64502 set protocols bgp group eBGP export Announce10 set policy-options policy-statement Announce10 term 1 from route-filter 10.0.0.0/8 exact set policy-options policy-statement Announce10 term 1 then accept set policy-options policy-statement Announce10 term 2 then reject

Dispositivo R2

set interfaces ge-1/0/8 unit 0 family inet address 192.168.10.2/24 set interfaces ge-1/0/8 unit 0 family inet filter input SteerSrcTrafficOptimizer set interfaces ge-1/1/0 unit 0 family inet address 192.168.20.1/24 set interfaces ge-1/1/1 unit 0 family inet address 192.168.30.1/24 set routing-instances VR1 instance-type virtual-router set routing-instances VR1 interface ge-1/0/8.0 set routing-instances VR1 interface ge-1/1/0.0 set routing-instances VR1 interface ge-1/1/1.0 set routing-instances VR1 routing-options static route 192.168.0.3 next-hop 192.168.20.2 set routing-instances VR1 routing-options static route 192.168.0.3 qualified-next-hop 192.168.30.2 metric 100 set routing-instances VR1 routing-options autonomous-system 64502 set routing-instances VR1 protocols bgp group eBGP neighbor 192.168.10.1 peer-as 64501 set routing-instances VR1 protocols bgp group iBGP neighbor 192.168.30.2 peer-as 64502 set routing-instances VR1 protocols bgp group iBGP neighbor 192.168.30.2 export AcceptExternal set firewall family inet filter SteerSrcTrafficOptimizer term 0 from source-address 192.168.10.0/24 set firewall family inet filter SteerSrcTrafficOptimizer term 0 then accept set firewall family inet filter SteerSrcTrafficOptimizer term 1 from source-address 10.0.0.0/24 set firewall family inet filter SteerSrcTrafficOptimizer term 1 then next-ip 192.168.0.3 routing-instance VR1 set firewall family inet filter SteerSrcTrafficOptimizer term 2 from source-address 10.0.0.0/8 set firewall family inet filter SteerSrcTrafficOptimizer term 2 then accept set interfaces ge-1/0/0 unit 0 family inet address 192.168.40.1/24 set interfaces ge-1/0/0 unit 0 family inet filter input SteerDstTrafficOptimizer set interfaces ge-1/3/8 unit 0 family inet address 192.168.20.2/24 set interfaces ge-1/3/9 unit 0 family inet address 192.168.30.2/24 set routing-instances VR2 instance-type virtual-router set routing-instances VR2 interface ge-1/0/0.0 set routing-instances VR2 interface ge-1/3/8.0 set routing-instances VR2 interface ge-1/3/9.0 set routing-instances VR2 routing-options static route 192.168.0.2/32 next-hop 192.168.20.1 set routing-instances VR2 routing-options static route 192.168.0.2/32 qualified-next-hop 192.168.30.1 metric 100 set routing-instances VR2 routing-options autonomous-system 64502 set routing-instances VR2 protocols bgp group eBGP neighbor 192.168.40.2 peer-as 64503 set routing-instances VR2 protocols bgp group iBGP neighbor 192.168.30.1 peer-as 64502 set routing-instances VR2 protocols bgp group iBGP neighbor 192.168.30.1 export AcceptExternal set firewall family inet filter SteerDstTrafficOptimizer term 0 from source-address 192.168.40.0/24 set firewall family inet filter SteerDstTrafficOptimizer term 0 then accept set firewall family inet filter SteerDstTrafficOptimizer term 1 from destination-address 10.0.0.0/24 set firewall family inet filter SteerDstTrafficOptimizer term 1 then next-ip 192.168.0.2 routing-instance VR2 set firewall family inet filter SteerDstTrafficOptimizer term 2 from destination-address 10.0.0.0/8 set firewall family inet filter SteerDstTrafficOptimizer term 2 then accept set policy-options policy-statement AcceptExternal term 1 from route-type external set policy-options policy-statement AcceptExternal term 1 then accept

Dispositivo R3

set interfaces lo0 unit 0 family inet address 10.11.0.1/32 set interfaces ge-1/0/0 unit 0 family inet address 192.168.40.2/24 set routing-options autonomous-system 64503 set protocols bgp group eBGP neighbor 192.168.40.1 peer-as 64502 set protocols bgp group eBGP export Announce0 set policy-options policy-statement Announce0 term 1 from route-filter 0.0.0.0/0 exact set policy-options policy-statement Announce0 term 1 then accept set policy-options policy-statement Announce0 term 2 then reject

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, veja Use o editor de CLI no modo de configuração no Guia de usuário do Junos OS CLI.

Para configurar o dispositivo R2:

Configure as interfaces.

[edit interfaces] user@R2# set ge-1/0/8 unit 0 family inet address 192.168.10.2/24 user@R2# set ge-1/0/8 unit 0 family inet filter input SteerSrcTrafficOptimizer user@R2# set ge-1/1/0 unit 0 family inet address 192.168.20.1/24 user@R2# set ge-1/1/1 unit 0 family inet address 192.168.30.1/24 user@R2# set ge-1/0/0 unit 0 family inet address 192.168.40.1/24 user@R2# set ge-1/0/0 unit 0 family inet filter input SteerDstTrafficOptimizer user@R2# set ge-1/3/8 unit 0 family inet address 192.168.20.2/24 user@R2# set ge-1/3/9 unit 0 family inet address 192.168.30.2/24

Configure a instância de roteamento.

[edit routing-instances] user@R2# set VR1 instance-type virtual-router user@R2# set VR1 interface ge-1/0/8.0 user@R2# set VR1 interface ge-1/1/0.0 user@R2# set VR1 interface ge-1/1/1.0 user@R2# set VR2 instance-type virtual-router user@R2# set VR2 interface ge-1/0/0.0 user@R2# set VR2 interface ge-1/3/8.0 user@R2# set VR2 interface ge-1/3/9.0

Configure o roteamento estático e BGP.

[edit routing-instances] user@R2# set VR1 routing-options static route 192.168.0.3 next-hop 192.168.20.2 user@R2# set VR1 routing-options static route 192.168.0.3 qualified-next-hop 192.168.30.2 metric 100 user@R2# set VR1 routing-options autonomous-system 64502 user@R2# set VR1 protocols bgp group eBGP neighbor 192.168.10.1 peer-as 64501 user@R2# set VR1 protocols bgp group iBGP neighbor 192.168.30.2 peer-as 64502 user@R2# set VR1 protocols bgp group iBGP neighbor 192.168.30.2 export AcceptExternal user@R2# set VR2 routing-options static route 192.168.0.2/32 next-hop 192.168.20.1 user@R2# set VR2 routing-options static route 192.168.0.2/32 qualified-next-hop 192.168.30.1 metric 100 user@R2# set VR2 routing-options autonomous-system 64502 user@R2# set VR2 protocols bgp group eBGP neighbor 192.168.40.2 peer-as 64503 user@R2# set VR2 protocols bgp group iBGP neighbor 192.168.30.1 peer-as 64502 user@R2# set VR2 protocols bgp group iBGP neighbor 192.168.30.1 export AcceptExternal

Configure os filtros de firewall.

[edit firewall family inet] user@R2# set filter SteerSrcTrafficOptimizer term 0 from source-address 192.168.10.0/24 user@R2# set filter SteerSrcTrafficOptimizer term 0 then accept user@R2# set filter SteerSrcTrafficOptimizer term 1 from source-address 10.0.0.0/24 user@R2# set filter SteerSrcTrafficOptimizer term 1 then next-ip 192.168.0.3 routing-instance VR1 user@R2# set filter SteerSrcTrafficOptimizer term 2 from source-address 10.0.0.0/8 user@R2# set filter SteerSrcTrafficOptimizer term 2 then accept user@R2# set filter SteerDstTrafficOptimizer term 0 from source-address 192.168.40.0/24 user@R2# set filter SteerDstTrafficOptimizer term 0 then accept user@R2# set filter SteerDstTrafficOptimizer term 1 from destination-address 10.0.0.0/24 user@R2# set filter SteerDstTrafficOptimizer term 1 then next-ip 192.168.0.2 routing-instance VR2 user@R2# set filter SteerDstTrafficOptimizer term 2 from destination-address 10.0.0.0/8 user@R2# set filter SteerDstTrafficOptimizer term 2 then accept

Configure a política de roteamento.

[edit policy-options policy-statement AcceptExternal term 1] user@R2# set from route-type external user@R2# set term 1 then accept

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show interfaces, show firewalle show protocols comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

user@R2# show interfaces

ge-1/0/0 {

unit 0 {

family inet {

filter {

input SteerDstTrafficOptimizer;

}

address 192.168.40.1/24;

}

}

}

ge-1/0/8 {

unit 0 {

family inet {

filter {

input SteerSrcTrafficOptimizer;

}

address 192.168.10.2/24;

}

}

}

ge-1/1/0 {

unit 0 {

family inet {

address 192.168.20.1/24;

}

}

}

ge-1/1/1 {

unit 0 {

family inet {

address 192.168.30.1/24;

}

}

}

ge-1/3/8 {

unit 0 {

family inet {

address 192.168.20.2/24;

}

}

}

ge-1/3/9 {

unit 0 {

family inet {

address 192.168.30.2/24;

}

}

}

user@R2# show firewall

family inet {

filter SteerSrcTrafficOptimizer {

term 0 {

from {

source-address {

192.168.10.0/24;

}

}

then accept;

}

term 1 {

from {

source-address {

10.0.0.0/24;

}

}

then {

next-ip 192.168.0.3/32 routing-instance VR1;

}

}

term 2 {

from {

source-address {

10.0.0.0/8;

}

}

then accept;

}

}

filter SteerDstTrafficOptimizer {

term 0 {

from {

source-address {

192.168.40.0/24;

}

}

then accept;

}

term 1 {

from {

destination-address {

10.0.0.0/24;

}

}

then {

next-ip 192.168.0.2/32 routing-instance VR2;

}

}

term 2 {

from {

destination-address {

10.0.0.0/8;

}

}

then accept;

}

}

}

user@R2# show policy-options

policy-statement AcceptExternal {

term 1 {

from route-type external;

then accept;

}

}

user@R2# show routing-instances

VR1 {

instance-type virtual-router;

interface ge-1/0/8.0;

interface ge-1/1/0.0;

interface ge-1/1/1.0;

routing-options {

static {

route 192.168.0.3/32 {

next-hop 192.168.20.2;

qualified-next-hop 192.168.30.2 {

metric 100;

}

}

}

autonomous-system 64502;

}

protocols {

bgp {

group eBGP {

neighbor 192.168.10.1 {

peer-as 64501;

}

}

group iBGP {

neighbor 192.168.30.2 {

export NextHopSelf;

peer-as 64502;

}

}

}

}

}

VR2 {

instance-type virtual-router;

interface ge-1/0/0.0;

interface ge-1/3/8.0;

interface ge-1/3/9.0;

routing-options {

static {

route 192.168.0.2/32 {

next-hop 192.168.20.1;

qualified-next-hop 192.168.30.1 {

metric 100;

}

}

}

autonomous-system 64502;

}

protocols {

bgp {

group eBGP {

neighbor 192.168.40.2 {

peer-as 64503;

}

}

group iBGP {

neighbor 192.168.30.1 {

export NextHopSelf;

peer-as 64502;

}

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

Verificando os caminhos usados

Propósito

Certifique-se de que os caminhos esperados sejam usados ao enviar tráfego do dispositivo R1 para o dispositivo R3.

Ação

No dispositivo R1, insira o traceroute comando antes e depois da falha do link

Antes de falha do otimizador de tráfego

user@R1> traceroute 10.11.0.1 source 10.0.0.1 traceroute to 10.11.0.1 (10.11.0.1) from 10.0.0.1, 30 hops max, 40 byte packets 1 192.168.10.2 (192.168.10.2) 0.519 ms 0.403 ms 0.380 ms 2 192.168.20.2 (192.168.20.2) 0.404 ms 0.933 ms 0.402 m0 3 10.11.0.1 (10.11.0.1) 0.709 ms 0.656 ms 0.644 ms

user@R1> traceroute 10.11.0.1 source 10.1.0.1 traceroute to 10.11.0.1 (10.11.0.1) from 10.1.0.1, 30 hops max, 40 byte packets 1 192.168.10.2 (192.168.10.2) 0.524 ms 0.396 ms 0.380 ms 2 192.168.30.2 (192.168.30.2) 0.412 ms 0.410 ms 0.911 ms 3 10.11.0.1 (10.11.0.1) 0.721 ms 0.639 ms 0.659 ms

Após falha do otimizador de tráfego

user@R1> traceroute 10.11.0.1 source 10.0.0.1 traceroute to 10.11.0.1 (10.11.0.1) from 10.0.0.1, 30 hops max, 40 byte packets 1 192.168.10.2 (192.168.10.2) 0.506 ms 0.400 ms 0.378 ms 2 192.168.30.2 (192.168.30.2) 0.433 ms 0.550 ms 0.415 ms 3 10.11.0.1 (10.11.0.1) 0.723 ms 0.638 ms 0.638 ms

user@R1> traceroute 10.11.0.1 source 10.1.0.1 traceroute to 10.11.0.1 (10.11.0.1) from 10.1.0.1, 30 hops max, 40 byte packets 1 192.168.10.2 (192.168.10.2) 0.539 ms 0.411 ms 0.769 ms 2 192.168.30.2 (192.168.30.2) 0.426 ms 0.413 ms 2.429 ms 3 10.11.0.1 (10.11.0.1) 10.868 ms 0.662 ms 0.647 ms

Significado

A saída mostra que o segundo salto muda, dependendo do endereço de origem usado no traceroute comando.

Para verificar esse recurso, uma operação de traceroute é realizada no dispositivo R1 ao Dispositivo R3. Quando o endereço IP de origem é 10.0.0.1, os pacotes são encaminhados para fora da interface ge-1/1/0.0 no Dispositivo R2. Quando o endereço IP de origem é 10.1.0.1, os pacotes são encaminhados pela interface ge-1/1/1.0 no Dispositivo R2.

Quando a ligação entre ge-1/1/0 e ge-1/3/8 falha, os pacotes com endereço IP de origem 10.0.0.1 são encaminhados para fora da interface ge-1/1/1.0 no dispositivo R2.