Autenticação RIP

Entendendo a autenticação RIP

O RIPv2 oferece suporte de autenticação para que os links RIP possam exigir chaves de autenticação (senhas) antes que eles se tornem ativos. A autenticação oferece uma camada adicional de segurança na rede além dos outros recursos de segurança. Por padrão, essa autenticação é desativada.

As chaves de autenticação podem ser especificadas em texto simples ou formato MD5. A autenticação requer que todos os roteadores da rede RIP ou sub-rede tenham o mesmo tipo de autenticação e chave (senha) configurados.

Esse tipo de autenticação não é suportado em redes RIPv1.

A autenticação MD5 usa um checksum MD5 codificado que está incluído no pacote transmitido. Para que a autenticação MD5 funcione, tanto os dispositivos de roteamento de recebimento quanto de transmissão devem ter a mesma chave MD5. Você define uma chave MD5 para cada interface. Se o MD5 estiver habilitado em uma interface, essa interface só aceita atualizações de roteamento se a autenticação MD5 for bem sucedida. Caso contrário, as atualizações são recusadas. O dispositivo de roteamento só aceita pacotes RIPv2 enviados usando o mesmo identificador de chave (ID) que é definido para essa interface. A partir do Junos OS Release 20.3R1, oferecemos suporte a várias chaves de autenticação MD5 para RIPv2 para maior segurança. Isso oferece suporte à inclusão de chaves MD5 com elas start-time. Os pacotes RIPv2 são transmitidos com autenticação MD5 usando a primeira chave configurada. Switches de autenticação RIPv2 para a próxima chave com base em sua chave start-timeconfigurada. Isso oferece comutação automática de chave sem intervenção do usuário para alterar as chaves MD5, como no caso de ter apenas uma chave MD5.

Observe que a autenticação RIPv2 descrita neste tópico não é suportada nos lançamentos Junos OS 15.1X49, 15.1X49-D30 ou 15.1X49-D40.

Veja também

Habilitando a autenticação com senhas de texto simples

Para configurar a autenticação que requer que uma senha de texto simples seja incluída no pacote transmitido, habilite a autenticação simples realizando essas etapas em todos os dispositivos RIP da rede:

- Navegue até o topo da hierarquia de configuração.

- Execute as tarefas de configuração descritas na Tabela 1.

- Se você terminar de configurar o roteador, confirme a configuração.

Tarefa |

Editor de configuração da CLI |

|---|---|

Navegar até o nível rip na hierarquia de configuração. |

A partir do nível de editar protocolos rip |

Defina o tipo de autenticação como simples. |

Defina o tipo de autenticação como simples:

|

Defina a chave de autenticação para uma senha de texto simples. A senha pode ser de 1 a 16 caracteres contíguos de comprimento e pode incluir quaisquer strings ASCII. |

Defina a chave de autenticação para uma senha de texto simples:

|

Veja também

Exemplo: configuração da autenticação de rota para RIP usando uma única chave MD5

Este exemplo mostra como configurar a autenticação para uma rede RIP.

Requisitos

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de configurar este exemplo.

Visão geral

Você pode configurar o roteador para autenticar consultas de rota RIP. Por padrão, a autenticação é desativada. Você pode usar um dos seguintes métodos de autenticação:

Autenticação simples — usa uma senha de texto que está incluída no pacote transmitido. O roteador receptor usa uma chave de autenticação (senha) para verificar o pacote.

Autenticação MD5 — Cria um checksum codificado que está incluído no pacote transmitido. O roteador receptor usa uma chave de autenticação (senha) para verificar o checksum MD5 do pacote.

Este exemplo mostra a autenticação MD5.

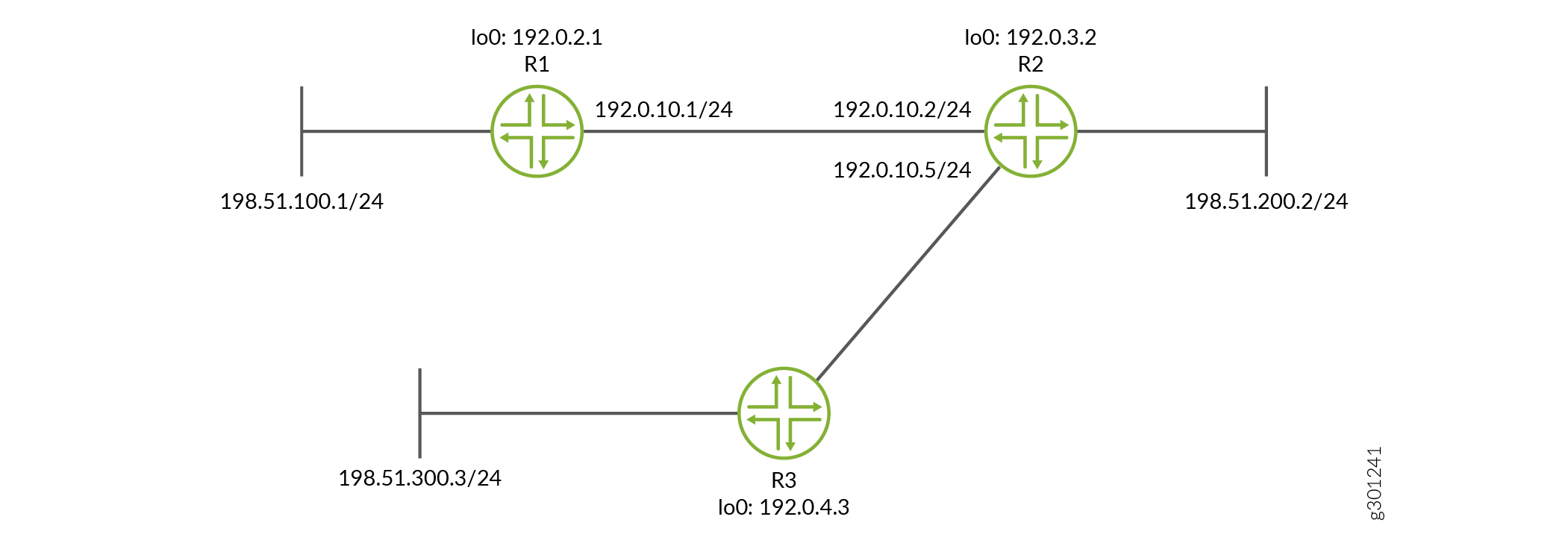

A Figura 1 mostra a topologia usada neste exemplo.

da rede de autenticação RIP

da rede de autenticação RIP

A configuração rápida da CLI mostra a configuração para todos os dispositivos na Figura 1. A seção #d59e69__d59e238 descreve as etapas do Dispositivo R1.

Topologia

Configuração

Procedimento

Configuração rápida da CLI

Para configurar este exemplo rapidamente, copie os seguintes comandos, cole-os em um arquivo de texto, remova qualquer quebra de linha, altere os detalhes necessários para combinar com a configuração da sua rede e, em seguida, copie e cole os comandos no CLI no nível de [edit] hierarquia.

Dispositivo R1

set interfaces fe-1/2/0 unit 1 family inet address 10.0.0.1/30 set interfaces lo0 unit 1 family inet address 172.16.0.1/32 set interfaces lo0 unit 1 family inet address 192.168.1.1/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.1 set protocols rip authentication-type md5 set protocols rip authentication-key "$ABC123$ABC123" set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Dispositivo R2

set interfaces fe-1/2/0 unit 2 family inet address 10.0.0.2/30 set interfaces fe-1/2/1 unit 5 family inet address 10.0.0.5/30 set interfaces lo0 unit 2 family inet address 192.168.2.2/32 set interfaces lo0 unit 2 family inet address 172.16.2.2/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.2 set protocols rip group rip-group neighbor fe-1/2/1.5 set protocols rip authentication-type md5 set protocols rip authentication-key "$ABC123$ABC123" set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Dispositivo R3

set interfaces fe-1/2/0 unit 6 family inet address 10.0.0.6/30 set interfaces lo0 unit 3 family inet address 192.168.3.3/32 set interfaces lo0 unit 3 family inet address 172.16.3.3/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.6 set protocols rip authentication-type md5 set protocols rip authentication-key "$ABC123$ABC123" set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar a autenticação RIP:

Configure as interfaces de rede.

Este exemplo mostra vários endereços de interface de loopback para simular redes anexadas.

[edit interfaces] user@R1# set fe-1/2/0 unit 1 family inet address 10.0.0.1/30 user@R1# set lo0 unit 1 family inet address 172.16.0.1/32 user@R1# set lo0 unit 1 family inet address 192.168.1.1/32

Crie o grupo RIP e adicione a interface.

Para configurar o RIP no Junos OS, você deve configurar um grupo que contenha as interfaces nas quais o RIP está habilitado. Você não precisa habilitar o RIP na interface de loopback.

[edit protocols rip group rip-group] user@R1# set neighbor fe-1/2/0.1

Crie a política de roteamento para anunciar rotas diretas e aprendidas por RIP.

[edit policy-options policy-statement advertise-routes-through-rip term 1] user@R1# set from protocol direct user@R1# set from protocol rip user@R1# set then accept

Aplicar a política de roteamento.

No Junos OS, você só pode aplicar políticas de exportação rip no nível de grupo.

[edit protocols rip group rip-group] user@R1# set export advertise-routes-through-rip

Exija autenticação MD5 para consultas de rota RIP recebidas em uma interface.

As senhas devem ser combinadas com roteadores RIP vizinhos. Se a senha não corresponder, o pacote será rejeitado. A senha pode ser de 1 a 16 caracteres contíguos de comprimento e pode incluir quaisquer strings ASCII.

Não insira a senha como mostrado aqui. A senha mostrada aqui é a senha criptografada que é exibida na configuração após a configuração da senha real.

[edit protocols rip] user@R1# set authentication-type md5 user@R1# set authentication-key "$ABC123$ABC123"

Configure operações de rastreamento para rastrear a autenticação.

[edit protocols rip traceoptions] user@R1# set file rip-authentication-messages user@R1# set flag auth user@R1# set flag packets

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show interfaces, show protocolse show policy-options comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

user@R1# show interfaces

fe-1/2/0 {

unit 1 {

family inet {

address 10.0.0.1/30;

}

}

}

lo0 {

unit 1 {

family inet {

address 172.16.0.1/32;

address 192.168.1.1/32;

}

}

}

user@R1# show protocols

rip {

traceoptions {

file rip-authentication-messages;

flag auth;

flag packets;

}

authentication-type md5;

authentication-key $ABC123$ABC123; ## SECRET-DATA

group rip-group {

export advertise-routes-through-rip;

neighbor fe-1/2/0.1;

}

}

user@R1# show policy-options

policy-statement advertise-routes-through-rip {

term 1 {

from protocol [ direct rip ];

then accept;

}

}

Se você terminar de configurar o dispositivo, insira o commit a partir do modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

- Verificação de falhas de autenticação

- Verificando se a autenticação MD5 está habilitada em pacotes de atualização rip

Verificação de falhas de autenticação

Propósito

Verifique se não há falhas de autenticação.

Ação

A partir do modo operacional, entre no show rip statistics comando.

user@R1> show rip statistics

RIPv2 info: port 520; holddown 120s.

rts learned rts held down rqsts dropped resps dropped

5 0 0 0

fe-1/2/0.1: 5 routes learned; 2 routes advertised; timeout 180s; update interval 30s

Counter Total Last 5 min Last minute

------- ----------- ----------- -----------

Updates Sent 2669 10 2

Triggered Updates Sent 2 0 0

Responses Sent 0 0 0

Bad Messages 0 0 0

RIPv1 Updates Received 0 0 0

RIPv1 Bad Route Entries 0 0 0

RIPv1 Updates Ignored 0 0 0

RIPv2 Updates Received 2675 11 2

RIPv2 Bad Route Entries 0 0 0

RIPv2 Updates Ignored 0 0 0

Authentication Failures 0 0 0

RIP Requests Received 0 0 0

RIP Requests Ignored 0 0 0

none 0 0 0

Significado

A saída mostra que não há falhas de autenticação.

Verificando se a autenticação MD5 está habilitada em pacotes de atualização rip

Propósito

Use operações de rastreamento para verificar se a autenticação MD5 está habilitada em atualizações RIP.

Ação

A partir do modo operacional, entre no show log comando.

user@R1> show log rip-authentication-messages | match md5 Feb 15 15:45:13.969462 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:45:43.229867 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:46:13.174410 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:46:42.716566 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:47:11.425076 sending msg 0xb9a8c04, 3 rtes (needs MD5) ...

Significado

A saída (precisa de MD5) mostra que todas as atualizações de rota exigem autenticação MD5.

Exemplo: configuração da autenticação de rota para RIP usando várias chaves MD5

Este exemplo mostra como configurar a autenticação para uma rede RIP usando várias chaves MD5 e como configurar uma transição de chaves MD5 em uma interface RIP.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:.

Três roteadores da Série ACX

Versão do Junos OS 20.3 ou posterior

Visão geral

A autenticação MD5 usa um checksum MD5 codificado que está incluído no pacote transmitido. Para que a autenticação MD5 funcione, tanto os dispositivos de roteamento de recebimento quanto de transmissão devem ter a mesma chave MD5.

Você define uma chave MD5 para cada interface. Se o MD5 estiver habilitado em uma interface, essa interface só aceita atualizações de roteamento se a autenticação MD5 for bem sucedida. Caso contrário, as atualizações são recusadas. O dispositivo de roteamento só aceita pacotes RIPv2 enviados usando o mesmo identificador de chave (ID) que é definido para essa interface.

Para maior segurança, você pode configurar várias chaves MD5, cada uma com uma ID chave única, e definir a data e a hora de mudar para uma nova chave. O receptor do pacote RIPv2 usa o ID para determinar qual chave usar para autenticação. O RIPv2 com vários recursos principais de MD5 suporta a inclusão de chaves MD5 com seu tempo de início. Os pacotes RIPv2 são transmitidos com autenticação MD5 usando a primeira chave configurada. Switches de autenticação RIPv2 para a próxima chave com base em seus respectivos horários de início de chave configurados. Isso oferece comutação automática de chave sem intervenção do usuário para alterar as chaves MD5, como em caso de ter apenas uma chave MD5.

Este exemplo mostra a autenticação das chaves MD5 mutliple RIPv2.

A Figura 2 mostra a topologia usada neste exemplo.

MD5

MD5

A configuração rápida da CLI mostra a configuração para todos os dispositivos na Figura 2. A seção Configuração rápida da CLI descreve as etapas do dispositivo R1.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar este exemplo rapidamente, copie os seguintes comandos, cole-os em um arquivo de texto, remova qualquer quebra de linha, altere os detalhes necessários para combinar com a configuração da sua rede e, em seguida, copie e cole os comandos no CLI no nível de [edit] hierarquia.

Dispositivo R1

set interfaces fe-1/2/0 unit 1 family inet address 10.0.0.1/30 set interfaces lo0 unit 1 family inet address 172.16.0.1/32 set interfaces lo0 unit 1 family inet address 192.168.1.1/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.1 set protocols rip authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 set protocols rip authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 set protocols rip authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01 set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Dispositivo R2

set interfaces fe-1/2/0 unit 2 family inet address 10.0.0.2/30 set interfaces fe-1/2/1 unit 5 family inet address 10.0.0.5/30 set interfaces lo0 unit 2 family inet address 192.168.2.2/32 set interfaces lo0 unit 2 family inet address 172.16.2.2/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.2 set protocols rip group rip-group neighbor fe-1/2/1.5 set protocols rip authentication-type md5 set protocols rip authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 set protocols rip authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 set protocols rip authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01 set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Dispositivo R3

set interfaces fe-1/2/0 unit 6 family inet address 10.0.0.6/30 set interfaces lo0 unit 3 family inet address 192.168.3.3/32 set interfaces lo0 unit 3 family inet address 172.16.3.3/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.6 set protocols rip authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 set protocols rip authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 set protocols rip authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01 set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar a autenticação RIP:

Configure as interfaces de rede.

Este exemplo mostra vários endereços de interface de loopback para simular redes anexadas.

[edit interfaces] user@R1# set fe-1/2/0 unit 1 family inet address 192.0.10.1/24 user@R1# set lo0 unit 1 family inet address 198.51.100.1/24 user@R1# set lo0 unit 1 family inet address 192.0.2.1/32

Crie o grupo RIP e adicione a interface.

Para configurar o RIP no Junos OS, você deve configurar um grupo que contenha as interfaces nas quais o RIP está habilitado. Você não precisa habilitar o RIP na interface de loopback.

[edit protocols rip group rip-group] user@R1# set neighbor fe-1/2/0

Crie a política de roteamento para anunciar rotas diretas e aprendidas por RIP.

[edit policy-options policy-statement advertise-routes-through-rip term 1] user@R1# set from protocol direct user@R1# set from protocol rip user@R1# set then accept

Aplicar a política de roteamento.

No Junos OS, você só pode aplicar políticas de exportação rip no nível de grupo.

[edit protocols rip group rip-group] user@R1# set export advertise-routes-through-rip

Você pode configurar várias chaves MD5 usando diferentes IDs principais. Os IDs chave devem combinar com os IDs chave dos roteadores RIP vizinhos. Se um roteador receber um pacote com uma id chave que não esteja dentro de seu conjunto configurado de chaves, então o pacote é rejeitado e é considerado como falha de autenticação.

A ID chave pode ser um número de 0 a 255 que identifica exclusivamente uma chave MD5 e o valor chave pode ser uma cadeia ASCII de até 16 caracteres de comprimento.

Não insira a senha como mostrado aqui. A senha mostrada aqui é a senha criptografada que é exibida na configuração após a configuração da senha real.

[edit protocols rip] user@R1# set authentication-selective-md5 key-id key key-value start-time time user@R1# set authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01

Pode

authentication-selective-md5ser repetido para configurar várias chaves.Se você quiser migrar de uma chave de autenticação md5 existente, então você pode configurar outra chave com um tempo de início no futuro com margem de manobra suficiente para permitir a configuração de todos os roteadores no link. A transição para a nova chave é baseada em seu tempo de início e acontece assim que o relógio chega ao horário de início. Você pode excluir chaves que não são mais válidas inserindo o seguinte comando:.

[edit protocols rip] user@host# delete authentication-selective-md5 key-id

Nota:O tempo de início é relevante apenas para transmissão e não para o recebimento de pacotes RIPv2. A aceitação dos pacotes recebidos é baseada nas chaves configuradas.

Por exemplo, se a hora agora for 1º de fevereiro de 2020, 1h00 e a seguinte chave estiver configurada:

[edit protocols rip] user@host# set authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01

Se você quiser fazer a transição dessa chave para outra chave em 2 de março, às 2h00, e conseguir configurar todos os roteadores no link com a nova chave ao mesmo tempo, então você pode configurar a seguinte chave:

[edit protocols rip] user@host# set authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01

Às 2h00, assim que todos os roteadores mudarem para a nova chave, você pode excluir a chave com segurança com a id 2 entrando no comando a seguir.

[edit protocols rip] user@host# delete authentication-selective-md5 2

Exclusão de chave ativa: se você excluir a última chave ativa, o sistema verifica a configuração atual e usa a chave com o ID chave mais recente dentro da configuração existente para transmissão de pacotes RIPv2.

Por exemplo, se você tiver configurado as seguintes chaves com os principais ids:

[edit protocols rip] user@R1# set authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 user@R1#set authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 user@R1#set authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01

A chave ativa nesta configuração é a chave com a chave ID 4 e é usada para enviar o pacote RIPv2 para fora. Se você excluir a chave ativa ID 4, então o sistema verifica a configuração atual e procura a chave com o tempo de início mais recente, essa é a chave com o ID 3 e o usa para transmissão de pacotes.

Configure operações de rastreamento para rastrear a autenticação.

[edit protocols rip traceoptions] user@R1# set file rip-authentication-messages user@R1# set flag auth user@R1# set flag packets

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show interfaces, show protocolse show policy-options comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

user@R1# show interfaces

fe-1/2/0 {

unit 1 {

family inet {

address 192.0.10.1/24;

}

}

}

lo0 {

unit 1 {

family inet {

address 198.51.100.1/24;

address 192.0.2.1/32;

}

}

}

user@R1# show protocols

rip {

traceoptions {

file rip-authentication-messages;

flag auth;

flag packets;

}

authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 ## SECRET-DATA

authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 ## SECRET-DATA

authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01 ## SECRET-DATA

group rip-group {

export advertise-routes-through-rip;

neighbor ge-0/0/5.0;

}

}

user@R1# show policy-options

policy-statement advertise-routes-through-rip {

term 1 {

from protocol [ direct rip ];

then accept;

}

}

Se você terminar de configurar o dispositivo, insira o commit a partir do modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

- Verificação de falhas de autenticação

- Verificando a chave MD5 ativa atual.

- Verificando se a autenticação MD5 está habilitada em pacotes de atualização rip

Verificação de falhas de autenticação

Propósito

Para verificar se há contadores de falhas de autenticação.

Ação

A partir do modo operacional, entre no show rip statistics comando.

user@R1> show rip statistics

RIPv2 info: port 520; holddown 120s.

rts learned rts held down rqsts dropped resps dropped

5 0 0 0

ge-0/0/5.0: 5 routes learned; 28 routes advertised; timeout 180s; update interval 30s

Counter Total Last 5 min Last minute

------- ----------- ----------- -----------

Updates Sent 53058 20 4

Triggered Updates Sent 2 0 0

Responses Sent 0 0 0

Bad Messages 0 0 0

RIPv1 Updates Received 0 0 0

RIPv1 Bad Route Entries 0 0 0

RIPv1 Updates Ignored 0 0 0

RIPv2 Updates Received 26538 10 2

RIPv2 Bad Route Entries 0 0 0

RIPv2 Updates Ignored 0 0 0

Authentication Failures 23853 0 0

RIP Requests Received 0 0 0

RIP Requests Ignored 0 0 0

none 0 0 0

Significado

O Authentication Failures contador exibe a contagem de falhas de autenticação. Esta saída mostra que a contagem de falhas de autenticação é de 23853.

Verificando a chave MD5 ativa atual.

Propósito

Para verificar se a chave ativa atual está sendo usada.

Ação

A partir do modo operacional, entre no show rip neighbor fe-1/2/0 comando.

user@R1> show rip neighbor fe-1/2/0

Local Source Destination Send Receive In

Neighbor State Address Address Mode Mode Met

-------- ----- ------- ----------- ---- ------- ---

fe-1/2/0 Up 14.14.14.1 224.0.0.9 mcast both 1

Auth type: SELECTIVE-MD5, Active key ID: 2, Start time: 1970 Jan 1 05:30:00 IST

Verificando se a autenticação MD5 está habilitada em pacotes de atualização rip

Propósito

Use operações de rastreamento para verificar se a autenticação MD5 está habilitada em atualizações RIP.

Ação

A partir do modo operacional, entre no show log comando.

user@R1> show log rip-authentication-messages | match md5 Feb 15 15:45:13.969462 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:45:43.229867 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:46:13.174410 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:46:42.716566 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:47:11.425076 sending msg 0xb9a8c04, 3 rtes (needs MD5) ...

Significado

A saída (precisa de MD5) mostra que todas as atualizações de rota exigem autenticação MD5.