NESTA PÁGINA

NAT para Grupo VRF

Visão geral

Na rede SD-WAN, o NAT é usado quando você converte o IP privado em pool de IP global em um grupo VRF. Um firewall pode ser configurado usando o seguinte grupo VRF NAT para converter os IPs fornecidos pertencentes a um determinado grupo VRF em diferentes IPs pertencentes a diferentes instâncias VRF:

NAT de destino do grupo VRF

Origem do grupo VRF NAT

Grupo VRF NAT estático

Exemplo: configurar o NAT de origem para converter o endereço IP privado de um grupo VRF no endereço IP privado de diferentes instâncias VRF

Este exemplo descreve como configurar um NAT de origem entre duas redes MPLS.

Requerimentos

Entenda como os firewalls funcionam em uma implantação de SD-WAN para NAT.

Entenda o grupo virtual em NAT, roteamento virtual e instâncias de encaminhamento. Consulte Instâncias de roteamento e encaminhamento virtuais em implantações de SD-WAN.

Visão geral

O NAT de origem é a tradução do endereço IP de origem de um pacote que sai do dispositivo da Juniper Networks. O NAT de origem é usado para permitir que hosts com endereços IP privados acessem uma rede pública.

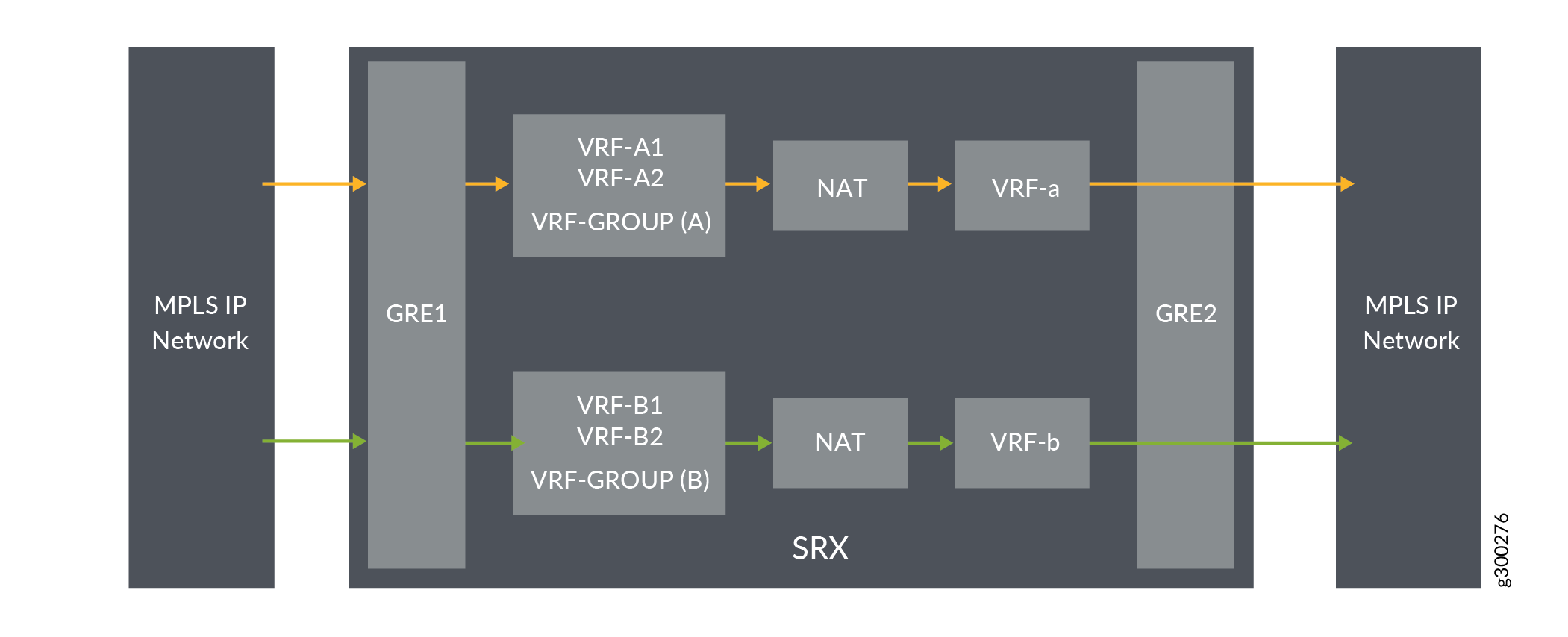

Na Figura 1, o firewall é configurado com o grupo VRF vpn-A e vpn-B, que estão conectados às interfaces ge-0/0/1.0 e ge-0/0/1.1 no Firewall. No firewall do hub, os endereços IP de origem 192.168.1.200 e 192.168.1.201 do grupo VRF vpn-A e vpn-B são convertidos em 203.0.113.200 e 203.0.113.201.

VRF

VRF

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-group vpn-A set security nat source rule-set vrf-a_rs to interface ge-0/0/1.0 set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-group vpn-B set security nat source rule-set vrf-b_rs to interface ge-0/0/1.1 set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vrf-b_rs rule rule2 then source-nat pool vrf-b_p

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração.

Para configurar o mapeamento NAT de origem:

Nas VPNs de Camada 3, crie um grupo VRF vpn-A com instâncias VRF A1 e A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

Crie outro grupo VRF vpn-B com instâncias VRF B1 e B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

Crie um pool NAT de origem.

[edit security nat source pool] user@host#set vrf-a_p address 203.0.113.200 user@host#set vrf-b_p address 203.0.113.201

Crie um conjunto de regras NAT de origem.

[edit security nat source] user@host#set rule-set vrf-a_rs from routing-group vpn-A user@host#set rule-set vrf-a_rs to interface ge-0/0/1.0 user@host#set rule-set vrf-b_rs from routing-group vpn-B user@host#set rule-set vrf-b_rs to interface ge-0/0/1.1

Configure uma regra que corresponda a pacotes e converta o endereço IP de origem em um endereço IP no pool NAT de origem.

[edit security nat source] user@host# set rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 user@host# set rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p user@host# set rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 user@host# set rule-set vrf-b_rs rule rule2 then source-nat pool vrf-b_p

Resultados

No modo de configuração, confirme sua configuração digitando o show security nat comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-group vpn-A;

to interface ge-0/0/1.0;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

}

rule-set vrf-b_rs {

from routing-group vpn-B;

to interface ge-0/0/1.1;

rule rule2 {

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando o uso da regra NAT de origem

Finalidade

Verifique se há tráfego correspondente à regra NAT de origem.

Ação

Do modo operacional, insira o show security nat source rule all comando. No campo Ocorrências de conversão, verifique se há tráfego que corresponda à regra NAT de origem.

user@host>show security nat source rule all

Total rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

rule: rule1 Rule-set: vrf-a_rs

Rule-Id : 1

Rule position : 1

From routing-Group : vpn-A

To interface : ge-0/0/1.0

Match

Source addresses : 192.168.1.200 - 192.168.1.200

Action : vrf-a_p

Persistent NAT type : N/A

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 0

Max session number : 0

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

rule: rule2 Rule-set: vrf-b_rs

Rule-Id : 2

Rule position : 2

From routing-Group : vpn-B

To interface : ge-0/0/1.1

Match

Source addresses : 192.168.1.201 - 192.168.1.201

Action : vrf-b_p

Persistent NAT type : N/A

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 0

Max session number : 0

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Exemplo: configurar o NAT de destino para converter o endereço IP público de um grupo VRF no endereço IP privado de diferentes instâncias VRF

Este exemplo descreve como configurar o mapeamento NAT de destino de um endereço IP público de um grupo VRF para o endereço privado de VRF único para direcionar os pacotes para a instância VRF correta.

Requerimentos

Entenda como os firewalls funcionam em uma implantação de SD-WAN para NAT.

Entenda as instâncias de roteamento e encaminhamento virtuais. Consulte Instâncias de roteamento e encaminhamento virtuais em implantações de SD-WAN.

Visão geral

O NAT de destino é a tradução do endereço IP de destino de um pacote que entra no dispositivo da Juniper Networks. O NAT de destino é usado para redirecionar o tráfego destinado a um host virtual (identificado pelo endereço IP de destino original) para o host real (identificado pelo endereço IP de destino convertido).

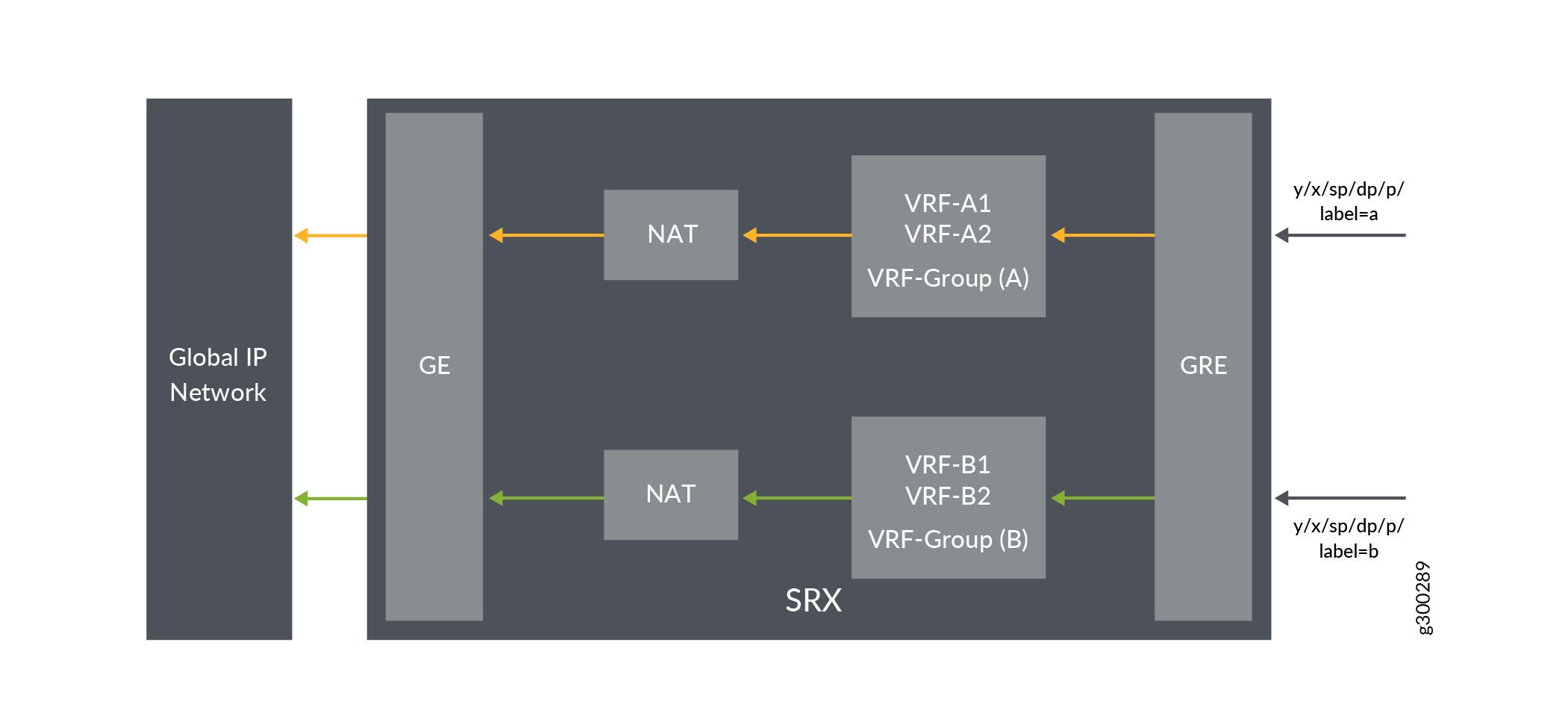

Na Figura 2, o Firewall está configurado como NAT de destino para converter de IPs que pertencem a diferentes grupos de VRF, para diferentes conjuntos de IPs com instância de roteamento apontando para diferentes VRF. Após a pesquisa de regra NAT de destino, o NAT atualiza a tabela de roteamento de destino para apontar para a instância VRF direita para que o fluxo faça a pesquisa de rota de destino na tabela direita.

VRF

VRF

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat destination pool vrf-a_p routing-instance VRF-a set security nat destination pool vrf-a_p address 192.168.1.200 set security nat destination rule-set rs from routing-group vpn-A set security nat destination rule-set rs rule vrf-a_r match destination-address 203.0.113.200 set security nat destination rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p set security nat destination pool vrf-b_p routing-instance VRF-b set security nat destination pool vrf-b_p address 192.168.1.201 set security nat destination rule-set rs from routing-group vpn-B set security nat destination rule-set rs rule vrf-b_r match destination-address 203.0.113.201 set security nat destination rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração.

Para configurar o mapeamento NAT de destino para um único VRF:

Nas VPNs de Camada 3, crie um grupo VRF vpn-A com instâncias VRF A1 e A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

Crie outro grupo VRF vpn-B com instâncias VRF B1 e B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

Especifique um pool de endereços IP do NAT de destino.

[edit security nat destination] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

Atribua a instância de roteamento ao pool de destino.

[edit security nat destination] user@host# set pool vrf-a_p routing-instance VRF-a user@host# set pool vrf-b_p routing-instance VRF-b

Crie um conjunto de regras NAT de destino.

[edit security nat destination] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B

Configure uma regra que corresponda a pacotes e converta o endereço IP de destino em um endereço IP no pool de endereços IP do NAT de destino.

[edit security nat destination] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

Resultados

No modo de configuração, confirme sua configuração digitando o show security nat comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security nat

destination {

pool vrf-a_p {

routing-instance {

VRF-a;

}

address 192.168.1.200/32;

}

pool vrf-b_p {

routing-instance {

VRF-b;

}

address 192.168.1.201/32;

}

rule-set rs {

from routing-group [ vpn-A vpn-B ];

rule vrf-a_r {

match {

destination-address 203.0.113.200/32;

}

then {

destination-nat {

pool {

vrf-a_p;

}

}

}

}

rule vrf-b_r {

match {

destination-address 203.0.113.201/32;

}

then {

destination-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando o uso da regra NAT de destino

Finalidade

Verifique se há tráfego correspondente à regra NAT de destino.

Ação

Do modo operacional, insira o show security nat destination rule all comando. No campo Ocorrências de conversão, verifique se há tráfego que corresponda à regra NAT de destino.

user@host> show security nat destination rule all

Total destination-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Destination NAT rule: vrf-a_r Rule-set: rs

Rule-Id : 1

Rule position : 1

From routing-group : vpn-A

Destination addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Destination NAT rule: vrf-b_r Rule-set: rs

Rule-Id : 2

Rule position : 2

From routing-group : vpn-A

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0