NAT estático

O NAT estático mapeia o tráfego de rede de um endereço IP externo estático para um endereço IP ou rede interna. Ele cria uma tradução estática de endereços reais para endereços mapeados. O NAT estático fornece conectividade à Internet para dispositivos de rede por meio de uma LAN privada com um endereço IP privado não registrado.

Entendendo o NAT estático

O NAT estático define um mapeamento um para um de uma sub-rede IP para outra sub-rede IP. O mapeamento inclui a conversão de endereço IP de destino em uma direção e a tradução de endereço IP de origem na direção inversa. No dispositivo NAT, o endereço de destino original é o endereço IP do host virtual, enquanto o endereço mapeado para é o endereço IP do host real.

O NAT estático permite que as conexões sejam originadas de ambos os lados da rede, mas a conversão é limitada a um para um ou entre blocos de endereços do mesmo tamanho. Para cada endereço privado, um endereço público deve ser alocado. Nenhum pool de endereços é necessário.

O NAT estático também dá suporte aos seguintes tipos de tradução:

Para mapear vários endereços IP e intervalos especificados de portas para um mesmo endereço IP e um intervalo diferente de portas

Para mapear um endereço IP e uma porta específicos para um endereço IP e uma porta diferentes

A tradução de endereço de porta (PAT) também é suportada fornecendo mapeamento estático entre a porta de destino (intervalo) e a porta mapeada (intervalo).

O endereço de destino original, juntamente com outros endereços em pools NAT de origem e destino, não deve se sobrepor na mesma instância de roteamento.

Na pesquisa de regra NAT, as regras NAT estáticas têm precedência sobre as regras NAT de destino e o mapeamento reverso de regras NAT estáticas tem precedência sobre as regras NAT de origem.

Entendendo as regras de NAT estáticas

As regras estáticas da Network Address Translation (NAT) especificam duas camadas de condições de correspondência:

Direção do tráfego — Permite que você especifique a partir da interface, da zona ou da instância de roteamento.

Informações de pacote — podem ser endereços e portas de origem, e endereços e portas de destino.

Para todo o tráfego ALG, exceto FTP, recomendamos que você não use as opções source-address de regra NAT estática ou source-port. A criação da sessão de dados poderá falhar se essas opções forem usadas porque o endereço IP e o valor da porta de origem, que é um valor aleatório, podem não corresponder à regra NAT estática. Para tráfego FTP ALG, a source-address opção pode ser usada porque um endereço IP pode ser fornecido para corresponder ao endereço de origem de uma regra NAT estática.

Quando os endereços de origem e destino são configurados como condições de correspondência para uma regra, o tráfego é correspondido ao endereço de origem e ao endereço de destino. Como o NAT estático é bidirecional, o tráfego na direção oposta corresponde à regra e o endereço de destino do tráfego é correspondido ao endereço de origem configurado.

Se várias regras NAT estáticas se sobrepuserem nas condições de correspondência, a regra mais específica será escolhida. Por exemplo, se as regras A e B especificarem os mesmos endereços IP de origem e destino, mas a regra A especificar o tráfego da zona 1 e a regra B especificar o tráfego da interface ge-0/0/0, a regra B será usada para executar o NAT estático. Uma correspondência de interface é considerada mais específica do que uma correspondência de zona, que é mais específica do que uma correspondência de instância de roteamento.

Como as regras NAT estáticas não oferecem suporte a endereços e portas sobrepostos, elas não devem ser usadas para mapear um endereço IP externo para vários endereços IP internos para tráfego ALG. Por exemplo, se sites diferentes quiserem acessar dois servidores FTP diferentes, os servidores FTP internos deverão ser mapeados para dois endereços IP externos diferentes.

Para a ação de regra NAT estática, especifique o endereço convertido e (opcionalmente) a instância de roteamento.

Na pesquisa de NAT, as regras de NAT estáticas têm precedência sobre as regras de NAT de destino e o mapeamento reverso de regras de NAT estáticas tem precedência sobre as regras de NAT de origem.

Visão geral da configuração de NAT estático

As principais tarefas de configuração para NAT estático são as seguintes:

- Configure regras de NAT estáticas que se alinhem aos requisitos de rede e segurança.

- Configure entradas ARP de proxy NAT para endereços IP na mesma sub-rede da interface de entrada.

Exemplo: configuração de NAT estático para tradução de endereço único

Este exemplo descreve como configurar um mapeamento NAT estático de um único endereço privado para um endereço público.

Requerimentos

Antes de começar:

Configure as interfaces de rede no dispositivo. Consulte o Guia do Usuário de Interfaces para Dispositivos de Segurança.

Crie zonas de segurança e atribua interfaces a elas. Consulte Noções Básicas Sobre Zonas de Segurança.

Visão geral

Este exemplo usa a zona de segurança confiável para o espaço de endereço privado e a zona de segurança não confiável para o espaço de endereço público.

Na Figura 1, os dispositivos na zona não confiável acessam um servidor na zona de confiança por meio do endereço público 203.0.113.200/32. Para pacotes que entram no dispositivo de segurança da Juniper Networks a partir da zona não confiável com o endereço IP de destino 203.0.113.200/32, o endereço IP de destino é convertido para o endereço privado 192.168.1.200/32. Para uma nova sessão originada do servidor, o endereço IP de origem no pacote de saída é convertido para o endereço público 203.0.113.200/32.

de endereço único NAT estático

de endereço único NAT estático

Este exemplo descreve as seguintes configurações:

Regra NAT estática definida

rs1comr1regra para corresponder pacotes da zona não confiável com o endereço de destino 203.0.113.200/32. Para pacotes correspondentes, o endereço IP de destino é convertido para o endereço privado 192.168.1.200/32.ARP proxy para o endereço 203.0.113.200 na interface ge-0/0/0.0. Isso permite que o dispositivo de segurança da Juniper Networks responda às solicitações ARP recebidas na interface para esse endereço.

Políticas de Segurança para permitir o tráfego de e para o servidor 192.168.1.200.

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set security nat static rule-set rs1 from zone untrust set security nat static rule-set rs1 rule r1 match destination-address 203.0.113.200/32 set security nat static rule-set rs1 rule r1 then static-nat prefix 192.168.1.200/32 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.200/32 set security address-book global address server-1 192.168.1.200/32 set security policies from-zone trust to-zone untrust policy permit-all match source-address server-1 set security policies from-zone trust to-zone untrust policy permit-all match destination-address any set security policies from-zone trust to-zone untrust policy permit-all match application any set security policies from-zone trust to-zone untrust policy permit-all then permit set security policies from-zone untrust to-zone trust policy server-access match source-address any set security policies from-zone untrust to-zone trust policy server-access match destination-address server-1 set security policies from-zone untrust to-zone trust policy server-access match application any set security policies from-zone untrust to-zone trust policy server-access then permit

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte Usando o Editor de CLI no Modo de Configuração.

Para configurar um mapeamento NAT estático de um endereço privado para um endereço público:

Crie um conjunto de regras NAT estático.

[edit security nat static] user@host# set rule-set rs1 from zone untrust

Configure uma regra que corresponda a pacotes e converta o endereço de destino nos pacotes em um endereço privado.

[edit security nat static] user@host# set rule-set rs1 rule r1 match destination-address 203.0.113.200/32 user@host# set rule-set rs1 rule r1 then static-nat prefix 192.168.1.200/32

Configure o ARP do proxy.

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.200

Configure um endereço no catálogo de endereços global.

[edit security address-book global] user@host# set address server-1 192.168.1.200/32

Configure uma política de segurança que permita o tráfego da zona não confiável para o servidor na zona confiável.

[edit security policies from-zone untrust to-zone trust] user@host# set policy server-access match source-address any destination-address server-1 application any user@host# set policy server-access then permit

Configure uma política de segurança que permita todo o tráfego do servidor na zona de confiança para a zona não confiável.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-all match source-address server-1 destination-address any application any user@host# set policy permit-all then permit

Resultados

No modo de configuração, confirme sua configuração digitando os show security nat comandos e show security policies . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security nat

static {

rule-set rs1 {

from zone untrust;

rule r1 {

match {

destination-address 203.0.113.200/32;

}

then {

static-nat prefix 192.168.1.200/32;

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.200/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-all {

match {

source-address server-1;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy server-access {

match {

source-address any;

destination-address server-1;

application any;

}

then {

permit;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Para confirmar se a configuração está funcionando corretamente, execute estas tarefas:

Verificando a configuração de NAT estático

Finalidade

Verifique se há tráfego correspondente ao conjunto de regras NAT estático.

Ação

Do modo operacional, insira o show security nat static rule comando. Exiba o campo Ocorrências de tradução para verificar se há tráfego que corresponda à regra.

Verificando o aplicativo NAT para o tráfego

Finalidade

Verifique se o NAT está sendo aplicado ao tráfego especificado.

Ação

Do modo operacional, insira o show security flow session comando.

Exemplo: configurar NAT estático para tradução de sub-rede

Este exemplo descreve como configurar um mapeamento NAT estático de um endereço de sub-rede privada para um endereço de sub-rede pública.

Os blocos de endereço para mapeamento NAT estático devem ser do mesmo tamanho.

Requerimentos

Antes de começar:

Configure as interfaces de rede no dispositivo. Consulte o Guia do Usuário de Interfaces para Dispositivos de Segurança.

Crie zonas de segurança e atribua interfaces a elas. Consulte Noções Básicas Sobre Zonas de Segurança.

Visão geral

Este exemplo usa a zona de segurança confiável para o espaço de endereço privado e a zona de segurança não confiável para o espaço de endereço público. Na Figura 2, os dispositivos na zona não confiável acessam dispositivos na zona de confiança por meio do endereço de sub-rede pública 203.0.113.0/24. Para pacotes que entram no dispositivo de segurança da Juniper Networks a partir da zona não confiável com um endereço IP de destino na sub-rede 203.0.113.0/24, o endereço IP de destino é convertido em um endereço privado na sub-rede 192.168.1.0/24. Para novas sessões originadas da sub-rede 192.168.1.0/24, o endereço IP de origem nos pacotes de saída é convertido em um endereço na sub-rede pública 203.0.113.0/24.

de sub-rede NAT estática

de sub-rede NAT estática

Este exemplo descreve as seguintes configurações:

Conjunto de regras

rs1NAT estáticas com regrar1para corresponder pacotes recebidos na interface ge-0/0/0.0 com um endereço IP de destino na sub-rede 203.0.113.0/24. Para pacotes correspondentes, o endereço de destino é convertido em um endereço na sub-rede 192.168.1.0/24.ARP proxy para os intervalos de endereços 203.0.113.1/32 a 203.0.113.249/32 na interface ge-0/0/0.0. Isso permite que o dispositivo de segurança da Juniper Networks responda às solicitações ARP recebidas na interface para esses endereços. O endereço 203.0.113.250/32 é atribuído à própria interface, portanto, esse endereço não está incluído na configuração ARP do proxy.

Políticas de Segurança para permitir o tráfego de e para a sub-rede 192.168.1.0/24.

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set security nat static rule-set rs1 from interface ge-0/0/0.0 set security nat static rule-set rs1 rule r1 match destination-address 203.0.113.0/24 set security nat static rule-set rs1 rule r1 then static-nat prefix 192.168.1.0/24 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.1/32 to 203.0.113.249/32 set security address-book global address server-group 192.168.1.0/24 set security policies from-zone trust to-zone untrust policy permit-all match source-address server-group set security policies from-zone trust to-zone untrust policy permit-all match destination-address any set security policies from-zone trust to-zone untrust policy permit-all match application any set security policies from-zone trust to-zone untrust policy permit-all then permit set security policies from-zone untrust to-zone trust policy server-access match source-address any set security policies from-zone untrust to-zone trust policy server-access match destination-address server-group set security policies from-zone untrust to-zone trust policy server-access match application any set security policies from-zone untrust to-zone trust policy server-access then permit

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte Usando o Editor de CLI no Modo de Configuração.

Para configurar um mapeamento NAT estático de um endereço de sub-rede privada para um endereço de sub-rede pública:

Crie um conjunto de regras NAT estático.

[edit security nat static] user@host# set rule-set rs1 from interface ge-0/0/0.0

Configure uma regra que corresponda a pacotes e converta o endereço de destino nos pacotes em um endereço em uma sub-rede privada.

[edit security nat static] user@host# set rule-set rs1 rule r1 match destination-address 203.0.113.0/24 user@host# set rule-set rs1 rule r1 then static-nat prefix 192.168.1.0/24

Configure o ARP do proxy.

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.1/32 to 203.0.113.249/32

Configure um endereço no catálogo de endereços global.

[edit security address-book global] user@host# set address server-group 192.168.1.0/24

Configure uma política de segurança que permita o tráfego da zona não confiável para a sub-rede na zona confiável.

[edit security policies from-zone untrust to-zone trust] user@host# set policy server-access match source-address any destination-address server-group application any user@host# set policy server-access then permit

Configure uma política de segurança que permita todo o tráfego da sub-rede na zona de confiança para a zona não confiável.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-all match source-address server-group destination-address any application any user@host# set policy permit-all then permit

Resultados

No modo de configuração, confirme sua configuração digitando os show security nat comandos e show security policies . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security nat

static {

rule-set rs1 {

from interface ge-0/0/0.0;

rule r1 {

match {

destination-address 203.0.113.0/24;

}

then {

static-nat prefix 192.168.1.0/24;

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.1/32 to 203.0.113.249/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-all {

match {

source-address server-group;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy server-access {

match {

source-address any;

destination-address server-group;

application any;

}

then {

permit;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Para confirmar se a configuração está funcionando corretamente, execute estas tarefas:

Verificando a configuração de NAT estático

Finalidade

Verifique se há tráfego correspondente ao conjunto de regras NAT estático.

Ação

Do modo operacional, insira o show security nat static rule comando. Exiba o campo Ocorrências de tradução para verificar se há tráfego que corresponda à regra.

Verificando o aplicativo NAT para o tráfego

Finalidade

Verifique se o NAT está sendo aplicado ao tráfego especificado.

Ação

Do modo operacional, insira o show security flow session comando.

Exemplo: configurar NAT64 estático para tradução de sub-rede

Use este exemplo de configuração para configurar o NAT64 estático para permitir a tradução perfeita entre espaços de endereço IPv6 e IPv4. Você pode usar o NAT64 estático em ambientes que fazem a transição de IPv4 para IPv6 para garantir uma comunicação confiável entre IPs.

| Pontuação de legibilidade |

|

| Tempo de leitura |

Menos de 15 minutos. |

| Tempo de configuração |

Menos de uma hora. |

- Pré-requisitos de exemplo

- Antes de começar

- Visão geral funcional

- Visão geral da topologia

- Ilustração de topologia

- Configurar o NAT64 estático no dispositivo em teste (DUT)

- Verificação

- Apêndice 1: Definir comandos em todos os dispositivos

- Apêndice 2: Mostrar saída de configuração no DUT

Pré-requisitos de exemplo

Use este exemplo de configuração para configurar e verificar o NAT64 estático em seu dispositivo. O NAT64 estático permite a comunicação perfeita entre clientes somente IPv6 e servidores IPv4, convertendo endereços IPv6 em IPv4 usando um prefixo NAT64 bem conhecido (64:ff9b::/96). Esse recurso é particularmente útil em ambientes em transição de IPv4 para IPv6, pois elimina a necessidade de configurações de pilha dupla e garante uma comunicação confiável entre versões IP.

| Requisitos de hardware |

Firewall virtual vSRX |

| Requisitos de software |

Junos OS versão 24.1R1 ou posterior |

| Requisitos de licenciamento |

Ative uma licença de segurança para habilitar a Network Address Translation (NAT) e os recursos de segurança. |

Antes de começar

| Benefícios |

|

| Recursos úteis: |

|

| Saiba mais |

|

| Experiência prática |

|

| Saiba Mais |

|

Visão geral funcional

| Perfis |

|

| Perfil de tradução | A configuração NAT64 inclui um perfil de tradução para definir o mapeamento entre IPv6 e IPv4. |

| Perfil de prefixo | Especifica o prefixo conhecido NAT64 (64:ff9b::/96) para conversão de endereços IPv6 para IPv4. |

| Mapeamento de endereços |

Mapeia endereços IPv6 específicos ou sub-redes para endereços IPv4 correspondentes para facilitar a tradução. |

| Políticas |

|

| Política de entrada |

Permite que clientes somente IPv6 iniciem o tráfego em direção a servidores IPv4 correspondendo às regras de conversão NAT64. |

| Política de saída |

Permite o tráfego de retorno de servidores IPv4 de volta para clientes IPv6 com base nas regras NAT64. |

| Zonas de Segurança |

|

|

|

Segmento de rede para clientes somente IPv6 que iniciam conexões. |

|

|

Segmento de rede onde residem os servidores IPv4, respondendo às solicitações do cliente. |

| Zona NAT64 |

Uma zona dedicada para processamento NAT64, garantindo tradução e gerenciamento de tráfego eficientes. |

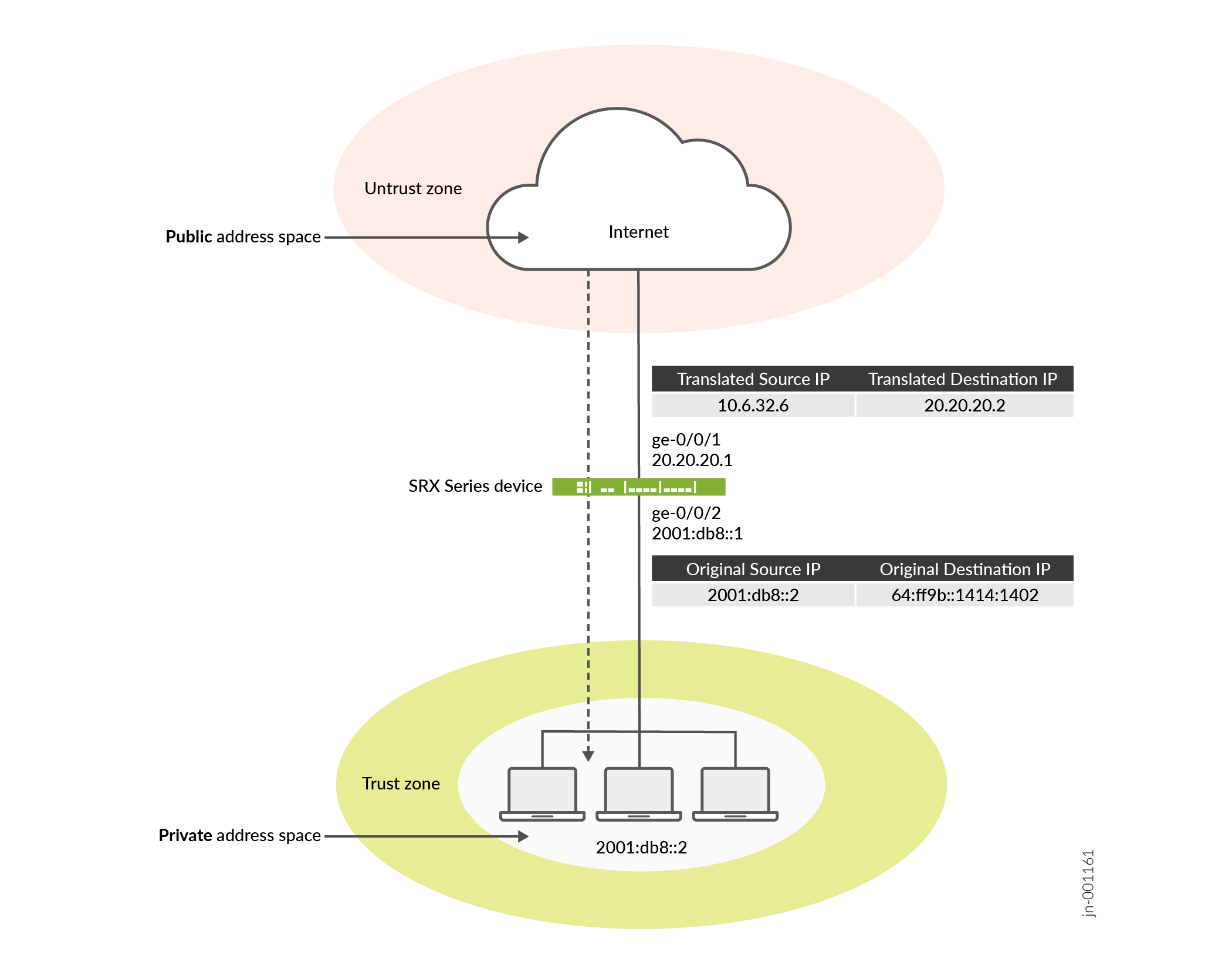

Visão geral da topologia

Nessa topologia NAT64 estática, um cliente somente IPv6 se comunica com um servidor IPv4 através do firewall da Série SRX. O firewall converte endereços IPv6 em IPv4 usando mapeamentos NAT64 estáticos, enquanto um servidor DNS64 sintetiza respostas DNS IPv6 para resolução perfeita de endereços. Essa configuração garante uma comunicação tranquila entre clientes somente IPv6 e servidores IPv4 sem exigir configurações de pilha dupla.

| Componentes de topologia |

Função |

Função |

|---|---|---|

| Cliente |

Dispositivo somente IPv6 |

Inicia solicitações de um ambiente somente IPv6 para se comunicar com servidores IPv4. |

| Firewall da Série SRX |

Gateway NAT64 |

Converte endereços IPv6 em endereços IPv4 usando o mapeamento NAT64 estático configurado, garantindo uma comunicação perfeita entre as versões de IP. |

| Servidor DNS64 |

Tradutor de DNS |

Converte respostas DNS IPv4 para o cliente, permitindo a resolução de endereços. |

| Servidor IPv4 |

Servidor de destino |

Responde às solicitações do cliente usando seu endereço IPv4, permitindo a interação com clientes somente IPv6 por meio do NAT64. |

Ilustração de topologia

de sub-rede NAT64 estática

de sub-rede NAT64 estática

Configurar o NAT64 estático no dispositivo em teste (DUT)

Para obter exemplos completos de configurações no DUT, consulte:

Verificação

Verificar a configuração estática do NAT64

Finalidade

Verifique se há tráfego correspondente ao conjunto de regras NAT64 estático.

Ação

Do modo operacional, insira o show security nat static rule comando. Exiba o campo Ocorrências de tradução para verificar se há tráfego que corresponda à regra.

Significado

Verificar o aplicativo NAT64 para o tráfego

Finalidade

Verifique se o NAT64 está aplicado ao tráfego especificado.

Ação

Do modo operacional, insira o show security flow session comando.

Significado

Apêndice 1: Definir comandos em todos os dispositivos

O exemplo a seguir requer a navegação por vários níveis da hierarquia de configuração do Junos OS. Para obter orientações detalhadas sobre como navegar na CLI, consulte Usar o Editor de CLI no modo de configuração.

set security nat source pool p1 address 10.6.32.0/24 set security nat source rule-set src_rs1 from zone trust set security nat source rule-set src_rs1 to zone untrust set security nat source rule-set src_rs1 rule source_rule match source-address 2001:db8::/96 set security nat source rule-set src_rs1 rule source_rule match destination-address 0.0.0.0/0 set security nat source rule-set src_rs1 rule source_rule then source-nat pool p1 set security nat static rule-set static_rs1 from zone trust set security nat static rule-set static_rs1 rule static_rule match destination-address 64:ff9b::/96 set security nat static rule-set static_rs1 rule static_rule then static-nat inet set security nat proxy-arp interface ge-0/0/2.0 address 10.6.32.1/32 to 10.6.32.249/32 set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/2.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/1 unit 0 family inet address 20.20.20.1/24 set interfaces ge-0/0/2 unit 0 family inet6 address 2001:db8::1/96

Apêndice 2: Mostrar saída de configuração no DUT

Show no DUT.

No modo operacional, verifique sua configuração usando os comandos a seguir. Se a saída

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 20.20.20.1/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet6 {

address 2001:db8::1/96;

}

}

}

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

user@host# show security nat

source {

pool p1 {

address {

10.6.32.0/24;

}

}

rule-set src_rs1 {

from zone trust;

to zone untrust;

rule source_rule {

match {

source-address 2001:db8::/96;

destination-address 0.0.0.0/0;

}

then {

source-nat {

pool {

p1;

}

}

}

}

}

}

static {

rule-set static_rs1 {

from zone trust;

rule static_rule {

match {

destination-address 64:ff9b::/96;

}

then {

static-nat {

inet;

}

}

}

}

}

proxy-arp {

interface ge-0/0/2.0 {

address {

10.6.32.1/32 to 10.6.32.249/32;

}

}

}

Exemplo: configuração de NAT estático para mapeamento de porta

Este exemplo descreve como configurar mapeamentos NAT estáticos de um endereço público para endereços privados em um intervalo especificado de portas.

Este tópico inclui as seguintes seções:

Requerimentos

Antes de começar:

Configure as interfaces de rede no dispositivo. Consulte o Guia do Usuário de Interfaces para Dispositivos de Segurança.

Crie zonas de segurança e atribua interfaces a elas. Consulte Noções Básicas Sobre Zonas de Segurança.

Visão geral

Este exemplo usa a zona de segurança confiável para o espaço de endereço privado e a zona de segurança não confiável para o espaço de endereço público.

Na Figura 4, os dispositivos na zona não confiável acessam um servidor na zona de confiança por meio dos endereços públicos 203.0.113.1/32, 203.0.113.1/32 e 203.0.113.3/32. Para pacotes que entram no dispositivo de segurança da Juniper Networks a partir da zona não confiável com os endereços IP de destino 203.0.113.1/32, 203.0.113.1/32 e 203.0.113.3/32, o endereço IP de destino é convertido para os endereços privados 10.1.1.1/32, 10.1.1.2/32 e 10.1.1.2/32.

porta

porta

-

Para configurar a porta de destino, você deve usar um endereço IP para o campo de endereço de destino em vez de um prefixo de endereço IP.

-

Você deve configurar a porta de destino para configurar a porta mapeada e vice-versa.

-

Use o mesmo intervalo de números para as portas ao configurar a porta de destino e a porta mapeada.

-

Se você não configurar a porta de destino e a porta mapeada, o mapeamento de IP será o mapeamento um-para-um.

-

Não é permitida qualquer sobreposição de endereço ou sobreposição de endereço e porta.

Este exemplo descreve as seguintes configurações:

A regra NAT estática define rs1 com a regra r1 para combinar pacotes da zona não confiável com o endereço de destino 203.0.113.1/32 e a porta de destino 100 a 200. Para pacotes correspondentes, o endereço IP de destino é convertido para o endereço privado 10.1.1.1/32 e mapeado para as portas 300 a 400.

A regra NAT estática define rs1 com a regra r2 para combinar pacotes da zona não confiável com o endereço de destino 203.0.113.1/32 e a porta de destino 300 a 400. Para pacotes correspondentes, o endereço IP de destino é convertido para o endereço privado 10.1.1.2/32 e mapeado para as portas 300 a 400.

A regra NAT estática define rs1 com a regra r3 para combinar pacotes da zona não confiável com o endereço de destino 203.0.113.3/32 e a porta de destino 300. Para pacotes correspondentes, o endereço IP de destino é convertido para o endereço privado 10.1.1.2/32 e mapeado para a porta 200.

Configuração

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set security nat static rule-set rs from zone untrustset security nat static rule-set rs rule r1 match destination-address 203.0.113.1/32set security nat static rule-set rs rule r1 match destination-port 100 to 200set security nat static rule-set rs rule r1 then static-nat prefix 10.1.1.1/32set security nat static rule-set rs rule r1 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r2 match destination-address 203.0.113.1/32set security nat static rule-set rs rule r2 match destination-port 300 to 400set security nat static rule-set rs rule r2 then static-nat prefix 10.1.1.2/32set security nat static rule-set rs rule r2 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r3 match destination-address 203.0.113.3/32set security nat static rule-set rs rule r3 match destination-port 300set security nat static rule-set rs rule r3 then static-nat prefix 10.1.1.2/32set security nat static rule-set rs rule r3 then static-nat prefix mapped-port 200

Tramitação processual

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte Usando o Editor de CLI no Modo de Configuração.

Para configurar um mapeamento NAT estático de um endereço de sub-rede privada para um endereço de sub-rede pública:

Crie um conjunto de regras NAT estático.

[edit security nat static]user@host# set rule-set rs from zone untrustConfigure uma regra que corresponda a pacotes e converta o endereço de destino nos pacotes em um endereço privado.

[edit security nat static]user@host# set rule-set rs rule r1 match destination-address 203.0.113.1/32user@host# set rule-set rs rule r1 match destination-port 100 to 200user@host# set rule-set rs rule r1 then static-nat prefix 10.1.1.1/32user@host# set rule-set rs rule r1 then static-nat prefix mapped-port 300 to 400Configure uma regra que corresponda a pacotes e converta o endereço de destino nos pacotes em um endereço privado.

[edit security nat static]user@host# set rule-set rs rule r2 match destination-address 203.0.113.1/32user@host# set rule-set rs rule r2 match destination-port 300 to 400user@host# set rule-set rs rule r2 then static-nat prefix 10.1.1.2/32user@host# set rule-set rs rule r2 then static-nat prefix mapped-port 300 to 400Configure uma regra que corresponda a pacotes e converta o endereço de destino nos pacotes em um endereço privado.

[edit security nat static]user@host# set rule-set rs rule r3 match destination-address 203.0.113.3/32user@host# set rule-set rs rule r3 match destination-port 300user@host# set rule-set rs rule r3 then static-nat prefix 10.1.1.2/32user@host# set rule-set rs rule r3 then static-nat prefix mapped-port 200

Resultados

No modo de configuração, confirme sua configuração digitando o show security nat comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security nat

security {

nat {

static {

rule-set rs {

from zone untrust;

rule r1 {

match {

destination-address 203.0.113.1/32;

destination-port 100 to 200;

}

then {

static-nat {

prefix {

10.1.1.1/32;

mapped-port 300 to 400;

}

}

}

}

rule r2 {

match {

destination-address 203.0.113.1/32;

destination-port 300 to 400;

}

then {

static-nat {

prefix {

10.1.1.2/32;

mapped-port 300 to 400;

}

}

}

}

rule r3 {

match {

destination-address 203.0.113.3/32;

destination-port 300;

}

then {

static-nat {

prefix {

10.1.1.2/32;

mapped-port 200;

}

}

}

}

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando a configuração de NAT estático

Finalidade

Verifique se há tráfego correspondente ao conjunto de regras NAT estático.

Ação

Do modo operacional, insira o show security nat static rule comando. Exiba o campo Ocorrências de tradução para verificar se há tráfego que corresponda à regra.

user@host> show security nat static rule all

Total static-nat rules: 3

Static NAT rule: r2 Rule-set: rs

Rule-Id : 3

Rule position : 2

From zone : untrust

Destination addresses : 203.0.113.1

Destination ports : 300 - 400

Host addresses : 10.1.1.2

Host ports : 300 - 400

Netmask : 32

Host routing-instance : N/A

Translation hits : 0

Static NAT rule: r3 Rule-set: rs

Rule-Id : 4

Rule position : 3

From zone : untrust

Destination addresses : 203.0.113.3

Destination ports : 300 - 300

Host addresses : 10.1.1.2

Host ports : 200 - 200

Netmask : 32

Host routing-instance : N/A

Translation hits : 0

Static NAT rule: r1 Rule-set: rs

Rule-Id : 9

Rule position : 1

From zone : untrust

Destination addresses : 203.0.113.1

Destination ports : 100 - 200

Host addresses : 10.1.1.1

Host ports : 300 - 400

Netmask : 32

Host routing-instance : N/A

Translation hits : 0

Solução de problemas

Solução de problemas de configuração de porta NAT estática

Problema

Falhas de configuração de mapeamento de porta NAT estática ocorrem durante uma confirmação.

Configurações inválidas com endereços IP e portas sobrepostos resultam em falha de confirmação.

O exemplo a seguir mostra configurações inválidas com endereços e portas sobrepostos:

set security nat static rule-set rs rule r1 match destination-address 203.0.113.1set security nat static rule-set rs rule r1 then static-nat prefix 10.1.1.1set security nat static rule-set rs rule r2 match destination-address 203.0.113.1set security nat static rule-set rs rule r2 match destination-port 300 to 400set security nat static rule-set rs rule r2 then static-nat prefix 10.1.1.2set security nat static rule-set rs rule r2 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r1 match destination-address 203.0.113.1set security nat static rule-set rs rule r1 match destination-port 100 to 200set security nat static rule-set rs rule r1 then static-nat prefix 10.1.1.1set security nat static rule-set rs rule r1 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r2 match destination-address 203.0.113.2set security nat static rule-set rs rule r2 match destination-port 300 to 400set security nat static rule-set rs rule r2 then static-nat prefix 10.1.1.1set security nat static rule-set rs rule r2 then static-nat prefix mapped-port 390 to 490

A seguinte mensagem de erro foi exibida quando a configuração mencionada acima foi enviada para confirmação:

error: 'prefix/mapped-port' of static nat rule r2 overlaps with 'prefix/mapped-port' of static nat rule r1 error: configuration check-out failed

Solução

Para configurar a porta de destino, você deve evitar qualquer sobreposição de endereço ou sobreposição de endereço e porta. Para obter um exemplo de configuração válida, consulte Configuração

Configurar NAT e PAT estáticos para o QFX5120

Para NAT de destino e NAT PAT de destino:

-

Habilite o ARP proxy em interfaces públicas se o endereço IP público traduzido estiver na mesma sub-rede que o endereço atribuído à interface pública.

-

Adicione uma rota estática para o endereço IP público traduzido com o próximo salto como endereço IP privado local.

Monitoramento de informações estáticas de NAT

Finalidade

Exibir informações estáticas da regra NAT.

Ação

Selecione Monitor>NAT>Static NAT na interface de usuário J-Web ou insira o seguinte comando CLI:

show security nat static rule

A Tabela 3 resume os principais campos de saída na exibição estática do NAT.

Âmbito de aplicação |

Valores |

Ação |

|---|---|---|

Nome do conjunto de regras |

Nome do conjunto de regras. |

Selecione todos os conjuntos de regras ou um conjunto de regras específico a ser exibido na lista. |

Regras totais |

Número de regras configuradas. |

– |

Identificação |

Número de identificação da regra. |

– |

Posição |

Posição da regra que indica a ordem em que ela se aplica ao tráfego. |

– |

Nome |

Nome da regra. |

– |

Nome do conjunto de regras |

Nome do conjunto de regras. |

– |

De |

Nome da instância/interface/zona de roteamento da qual o pacote vem |

– |

Endereços de origem |

Endereços IP de origem. |

– |

Portas de origem |

Números de porta de origem. |

– |

Endereços de destino |

Endereço IP de destino e máscara de sub-rede. |

– |

Portas de destino |

Números de porta de destino . |

– |

Endereços de host |

Nome dos endereços do host. |

– |

Portas de host |

Números de porta do host. |

|

Máscara de rede |

Endereço IP da sub-rede. |

– |

Instância de roteamento de host |

Nome da instância de roteamento da qual o pacote vem. |

– |

Limite de alarme |

Limite de alarme de utilização. |

– |

Sessões (bem-sucedidas/com falha/atuais) |

Sessões bem-sucedidas, com falha e atuais.

|

– |

Hits de tradução |

Número de vezes que uma conversão na tabela de conversão é usada para uma regra NAT estática. |

– |

Gráfico dos 10 principais acessos de tradução |

Exibe o gráfico dos 10 principais resultados de tradução. |

– |