Nesta página

Entenda as portas secundárias de tronco VLAN e portas de acesso promíscuas em PVLANs

Usando a autenticação 802.1X e VLANs privadas juntas na mesma interface

Criação de uma VLAN privada em um único switch com suporte a ELS (procedimento CLI)

Criação de uma VLAN privada em um único switch QFX sem suporte de ELS

Criação de uma VLAN privada em um único switch da Série EX sem o suporte a ELS (procedimento CLI)

Criação de uma VLAN privada que abrange vários switches da Série QFX sem o suporte de ELS

Exemplo: Configuração de uma VLAN privada em um único switch com suporte a ELS

Exemplo: Configurando uma VLAN privada em um único switch da Série QFX

Exemplo: Configurando uma VLAN privada em um único switch da Série EX

Exemplo: Configuração de uma VLAN privada que abrange vários switches QFX

Exemplo: Configuração de uma VLAN privada que abrange vários switches com uma interface IRB

Exemplo: Configuração de uma VLAN privada que abrange vários switches da Série EX

Verificando se uma VLAN privada está trabalhando em um switch

VLANs privadas

Entendendo as VLANs privadas

As VLANs limitam as transmissões a usuários especificados. As VLANs privadas (PVLANs) dão um passo adiante nesse conceito limitando a comunicação em uma VLAN. As PVLANs realizam isso restringindo os fluxos de tráfego através das portas de switch de seus membros (que são chamadas de portas privadas) para que essas portas se comuniquem apenas com uma porta de tronco de uplink especificada ou com portas especificadas dentro da mesma VLAN. A porta de tronco de uplink ou grupo de agregação de enlaces (LAG) geralmente é conectada a uma rede de roteador, firewall, servidor ou provedor. Cada PVLAN normalmente contém muitas portas privadas que se comunicam apenas com uma única porta de uplink, impedindo assim que as portas se comuniquem entre si.

As PVLANs oferecem isolamento de Camada 2 entre portas dentro de uma VLAN, dividindo um domínio de broadcast em vários subdomains de broadcast discretos, criando VLANs secundárias (VLANs comunitárias e uma VLAN isolada ) dentro de uma VLAN primária. Portas dentro da mesma comunidade VLAN podem se comunicar entre si. As portas dentro de uma VLAN isolada podem se comunicar apenas com uma única porta de uplink.

Assim como as VLANs regulares, as PVLANs são isoladas na Camada 2 e exigem uma das seguintes opções para rotear o tráfego de Camada 3 entre as VLANs secundárias:

Uma conexão promíscua de porta com um roteador

Uma interface VLAN roteada (RVI)

Para rotear o tráfego de Camada 3 entre VLANs secundárias, uma PVLAN precisa apenas de uma das opções mencionadas acima. Se você usa um RVI, você ainda pode implementar uma conexão de porta promíscua a um roteador com a porta promíscua configurada para lidar apenas com o tráfego que entra e sai do PVLAN.

As PVLANs são úteis para restringir o fluxo de transmissão e tráfego unicast desconhecido e para limitar a comunicação entre hosts conhecidos. Os provedores de serviços usam PVLANs para manter seus clientes isolados uns dos outros. Outro uso típico para uma PVLAN é fornecer acesso à Internet por quarto em um hotel.

Você pode configurar uma PVLAN para abranger switches que oferecem suporte a PVLANs.

Este tópico explica os seguintes conceitos sobre PVLANs em switches da Série EX:

- Benefícios das PVLANs

- Estrutura típica e aplicação primária de PVLANs

- Estrutura típica e aplicação primária de PVLANs em roteadores da Série MX

- Estrutura típica e aplicação primária de PVLANs em switches da Série EX

- Roteamento entre VLANs isoladas e comunitárias

- PVLANs usam tags 802.1Q para identificar pacotes

- PVLANs usam endereços IP de forma eficiente

- Tipos de porta PVLAN e regras de encaminhamento

- Criação de uma PVLAN

- Limitações de VLANs privadas

Benefícios das PVLANs

A necessidade de segregar uma única VLAN é particularmente útil nos seguintes cenários de implantação:

Fazendas de servidor — um provedor de serviços de Internet típico usa uma fazenda de servidores para fornecer hospedagem na Web para vários clientes. Localizar os vários servidores em uma única fazenda de servidor oferece facilidade de gerenciamento. Surgem preocupações de segurança se todos os servidores estiverem na mesma VLAN, pois as transmissões de Camada 2 vão para todos os servidores da VLAN.

Redes Ethernet metropolitanas — um provedor de serviços metro oferece acesso Ethernet de Camada 2 a casas, comunidades de aluguel e empresas variadas. A solução tradicional de implantar uma VLAN por cliente não é escalável e é difícil de gerenciar, levando a possíveis desperdícios de endereços IP. As PVLANs oferecem uma solução mais segura e eficiente.

Estrutura típica e aplicação primária de PVLANs

Uma PVLAN pode ser configurada em um único switch ou pode ser configurada para abranger vários switches. Os tipos de domínios e portas são:

VLAN primário — A VLAN primária da PVLAN é definida com uma tag 802.1Q (VLAN ID) para o PVLAN completo. O PVLAN primário pode conter várias VLANs secundárias (uma VLAN isolada e várias VLANs comunitárias).

VLAN isolada/porta isolada — uma VLAN primária pode conter apenas uma VLAN isolada. Uma interface dentro de uma VLAN isolada pode encaminhar pacotes apenas para uma porta promíscua ou para a porta Inter switch Link (ISL). Uma interface isolada não pode encaminhar pacotes para outra interface isolada; e uma interface isolada não pode receber pacotes de outra interface isolada. Se um dispositivo do cliente precisar ter acesso apenas a um roteador de gateway, o dispositivo deve ser anexado a uma porta-tronco isolada.

VLAN da comunidade/porta da comunidade — você pode configurar várias VLANs da comunidade em um único PVLAN. Uma interface dentro de uma comunidade específica de VLAN pode estabelecer comunicações de Camada 2 com qualquer outra interface que pertença à mesma VLAN da comunidade. Uma interface dentro de uma VLAN comunitária também pode se comunicar com uma porta promíscua ou com a porta ISL. Se você tem, por exemplo, dois dispositivos de clientes que você precisa para isolar de outros dispositivos do cliente, mas que devem ser capazes de se comunicar entre si, use portas da comunidade.

Porta promíscua — Uma porta promíscua tem comunicações de Camada 2 com todas as interfaces no PVLAN, independentemente de uma interface pertencer a uma VLAN isolada ou a uma VLAN comunitária. Uma porta promíscua é um membro da VLAN primária, mas não está incluída em nenhuma subdomain secundária. Gateways de camada 3, servidores DHCP e outros dispositivos confiáveis que precisam se comunicar com dispositivos endpoint normalmente são conectados a uma porta promíscua.

Inter-Switch Link (ISL) — Um ISL é uma porta-tronco que conecta vários switches em um PVLAN e contém duas ou mais VLANs. Ela só é necessária quando uma PVLAN abrange vários switches.

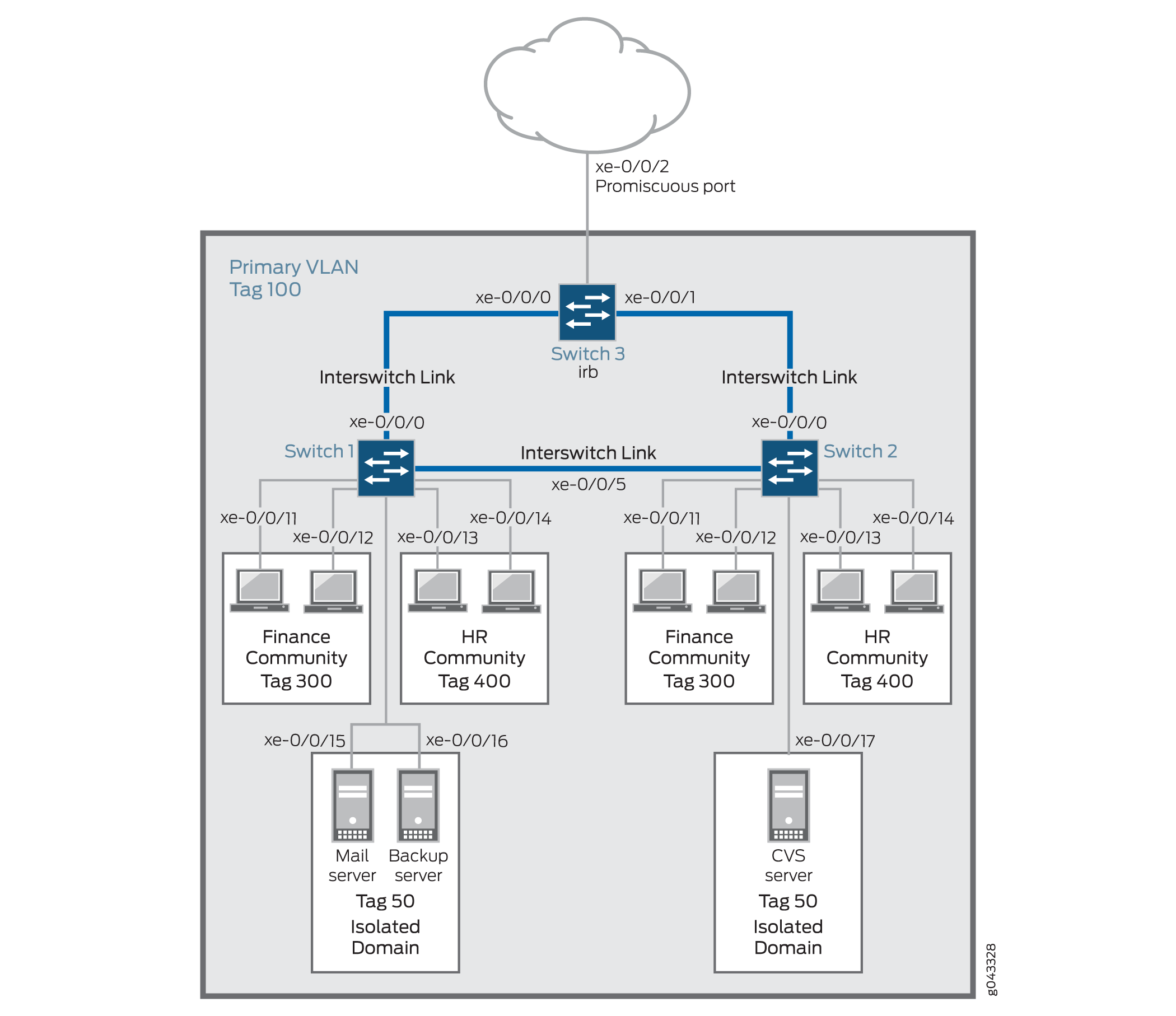

O PVLAN configurado é o domínio primário (VLAN primário). Dentro do PVLAN, você configura VLANs secundárias , que se tornam subdomains aninhadas dentro do domínio primário. Uma PVLAN pode ser configurada em um único switch ou pode ser configurada para abranger vários switches. O PVLAN mostrado inclui Figura 1 dois switches, com um domínio PVLAN primário e vários subdomains.

Como mostrado, Figura 3um PVLAN tem apenas um domínio primário e vários domínios secundários. Os tipos de domínios são:

VLAN primário — A VLAN costumava encaminhar quadros downstream para VLANs isoladas e comunitárias. A VLAN primária da PVLAN é definida com uma tag 802.1Q (VLAN ID) para o PVLAN completo. O PVLAN primário pode conter várias VLANs secundárias (uma VLAN isolada e várias VLANs comunitárias).

VLAN isolada secundária — VLAN que recebe pacotes apenas da VLAN primária e encaminha quadros upstream para a VLAN primária. O VLAN isolado é um VLAN secundário aninhado dentro da VLAN primária. Uma VLAN primária pode conter apenas uma VLAN isolada. Uma interface dentro de uma VLAN isolada (interface isolada) pode encaminhar pacotes apenas para uma porta promíscua ou para a porta-tronco PVLAN. Uma interface isolada não pode encaminhar pacotes para outra interface isolada; nem uma interface isolada pode receber pacotes de outra interface isolada. Se um dispositivo do cliente precisar ter acesso apenas a um roteador, o dispositivo deve ser anexado a uma porta-tronco isolada.

VLAN isolada por interswitch secundário — A VLAN costumava encaminhar tráfego VLAN isolado de um switch para outro através de portas de tronco PVLAN. As etiquetas de 802.1Q são necessárias para VLANs isoladas de interswitch porque o IEEE 802.1Q usa um mecanismo de taging interno pelo qual um dispositivo de tronco insere uma guia de identificação de quadroS VLAN de 4 byte no cabeçalho do pacote. Um VLAN isolado inter-enfeitiçado é um VLAN secundário aninhado dentro da VLAN primária.

VLAN da comunidade secundária — A VLAN costumava transportar quadros entre membros de uma comunidade (um subconjunto de usuários dentro da VLAN) e encaminhar os quadros upstream para a VLAN principal. Uma VLAN comunitária é uma VLAN secundária aninhada dentro da VLAN primária. Você pode configurar várias VLANs da comunidade em um único PVLAN. Uma interface dentro de uma comunidade específica de VLAN pode estabelecer comunicações de Camada 2 com qualquer outra interface que pertença à mesma VLAN da comunidade. Uma interface dentro de uma VLAN comunitária também pode se comunicar com uma porta promíscua ou com a porta de tronco PVLAN.

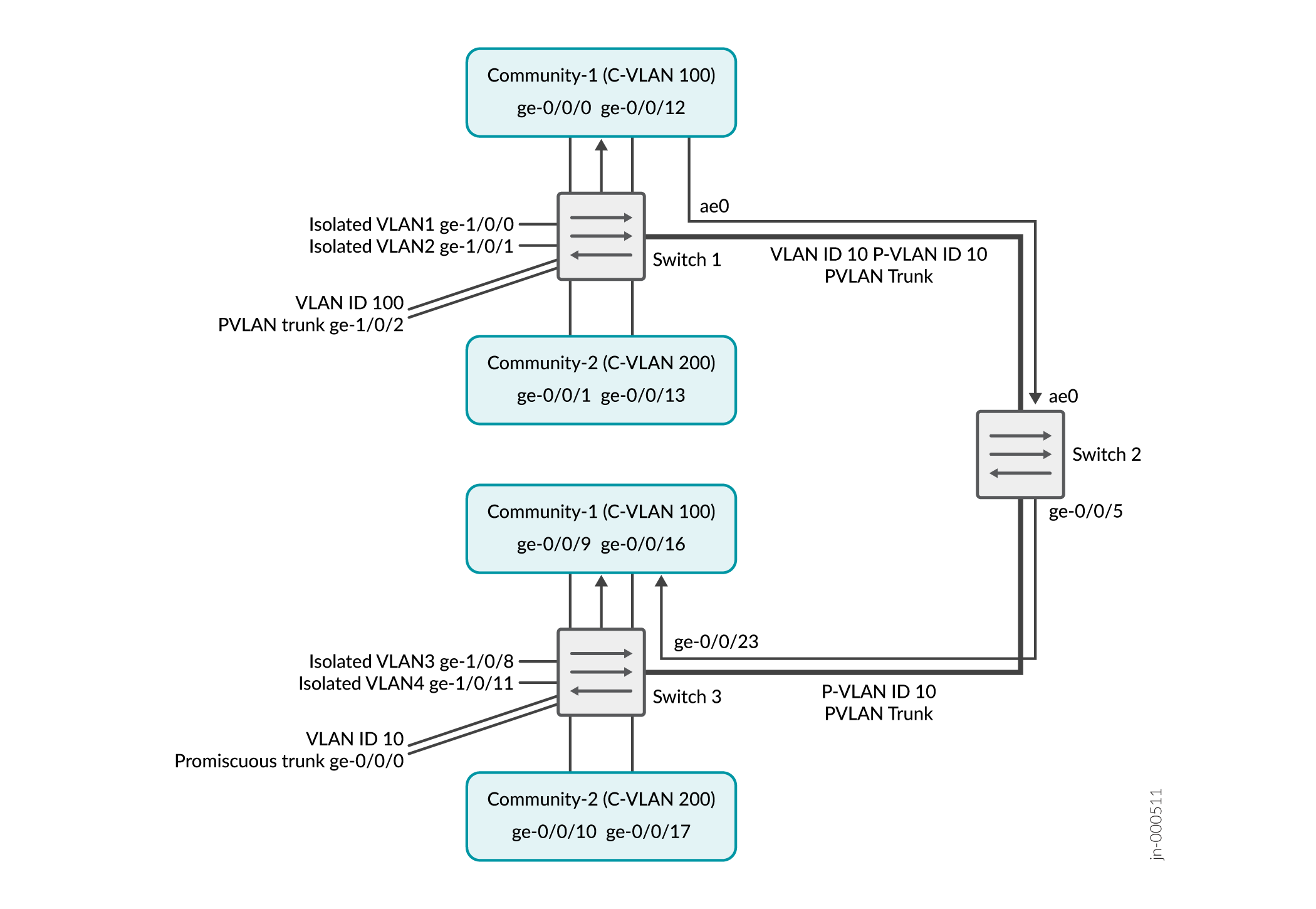

Figura 2 mostra um PVLAN abrangendo vários switches, onde o VLAN primário (100) contém dois domínios (300 da comunidade e 400) e um domínio isolado entre os enfeitiçados.

As VLANs primárias e secundárias contam contra o limite de 4089 VLANs suportadas na Série QFX. Por exemplo, cada VLAN em Figura 2 contagem contra esse limite.

Estrutura típica e aplicação primária de PVLANs em roteadores da Série MX

O PVLAN configurado torna-se o domínio primário, e as VLANs secundárias tornam-se subdomains aninhadas dentro do domínio primário. Uma PVLAN pode ser criada em um único roteador. O PVLAN mostrado inclui Figura 3 um roteador, com um domínio PVLAN primário e vários subdomains secundários.

Os tipos de domínios são:

VLAN primário — A VLAN costumava encaminhar quadros downstream para VLANs isoladas e comunitárias.

VLAN isolada secundária — VLAN que recebe pacotes apenas da VLAN primária e encaminha quadros upstream para a VLAN primária.

VLAN isolada por interswitch secundário — A VLAN costumava encaminhar tráfego VLAN isolado de um roteador para outro através de portas de tronco PVLAN.

VLAN da comunidade secundária — A VLAN costumava transportar quadros entre membros de uma comunidade, que é um subconjunto de usuários dentro da VLAN, e encaminhar quadros upstream para a VLAN principal.

As PVLANs são suportadas em roteadores MX80, em roteadores MX240, MX480 e MX960 com DPCs no modo LAN aprimorado, em roteadores da Série MX com MPC1, MPC2 e PICs de serviços adaptativos.

Estrutura típica e aplicação primária de PVLANs em switches da Série EX

A VLAN primária da PVLAN é definida com uma tag 802.1Q (VLAN ID) para o PVLAN completo. Nos switches EX9200, cada VLAN secundária também deve ser definida com seu próprio VLAN ID separado.

Figura 4 mostra uma PVLAN em um único switch, onde a VLAN primária (VLAN 100) contém duas VLANs comunitárias (VLAN 300 e VLAN 400) e uma VLAN isolada (VLAN 50).

Figura 5 mostra uma PVLAN abrangendo vários switches, onde a VLAN primária (VLAN 100) contém duas VLANs comunitárias (VLAN 300 e VLAN 400) e uma VLAN isolada (VLAN 200). Ele também mostra que os switches 1 e 2 estão conectados por meio de um link interswitch (enlace de tronco PVLAN).

Além disso, as PVLANs mostradas Figura 4 e Figura 5 usam uma porta promíscua conectada a um roteador como meio para rotear o tráfego de Camada 3 entre a comunidade e VLANs isoladas. Em vez de usar a porta promíscua conectada a um roteador, você pode configurar um RVI no switch ou em Figura 4 um dos switches mostrados (em Figura 5 alguns switches EX).

Para rotear o tráfego de Camada 3 entre VLANs isoladas e comunitárias, você deve conectar um roteador a uma porta promíscua, conforme mostrado Figura 4 e Figura 5ou configurar um RVI.

Se você escolher a opção RVI, você deve configurar um RVI para a VLAN primária no domínio PVLAN. Esse RVI atende a todo o domínio PVLAN, independentemente de o domínio incluir um ou mais switches. Após configurar o RVI, os pacotes de Camada 3 recebidos pelas interfaces secundárias de VLAN são mapeados e roteados pelo RVI.

Ao configurar o RVI, você também deve habilitar o Proxy Address Resolution Protocol (ARP) para que o RVI possa lidar com as solicitações de ARP recebidas pelas interfaces de VLAN secundárias.

Para obter informações sobre a configuração de PVLANs em um único switch e em vários switches, consulte Criar uma VLAN privada em um único switch da Série EX (Procedimento CLI). Para obter informações sobre a configuração de um RVI, veja Configuração de uma interface VLAN roteada em uma VLAN privada em um switch da Série EX.

Roteamento entre VLANs isoladas e comunitárias

Para rotear o tráfego de Camada 3 entre VLANs isoladas e comunitárias, você deve conectar um roteador ou switch externo a uma porta de tronco da VLAN primária. A porta-tronco da VLAN primária é uma porta promíscua ; portanto, ela pode se comunicar com todas as portas da PVLAN.

PVLANs usam tags 802.1Q para identificar pacotes

Quando os pacotes são marcados com uma tag 802.1Q específica do cliente, essa tag identifica a propriedade dos pacotes para qualquer switch ou roteador na rede. Às vezes, as tags 802.1Q são necessárias dentro das PVLANs para acompanhar os pacotes de diferentes subdomains. Tabela 1 indica quando uma tag VLAN 802.1Q é necessária na VLAN primária ou em VLANs secundárias.

| Em um único switch | Em vários switches | |

|---|---|---|

| VLAN primário | Especifique uma tag 802.1Q configurando um ID VLAN. |

Especifique uma tag 802.1Q configurando um ID VLAN. |

| VLAN secundária | Nenhuma tag é necessária em VLANs. |

As VLANs precisam de tags 802.1Q:

|

PVLANs usam endereços IP de forma eficiente

As PVLANs oferecem conservação de endereços IP e alocação eficiente de endereços IP. Em uma rede típica, as VLANs normalmente correspondem a uma única sub-rede IP. Nas PVLANs, os hosts em todas as VLANs secundárias pertencem à mesma sub-rede IP porque a sub-rede é alocada para a VLAN primária. Os hosts dentro da VLAN secundária são atribuídos endereços IP com base em sub-redes IP associadas à VLAN primária, e suas informações de mascaramento de sub-rede IP refletem a da sub-rede VLAN primária. No entanto, cada VLAN secundária é um domínio de broadcast separado.

Tipos de porta PVLAN e regras de encaminhamento

As PVLANs podem usar até seis tipos de porta diferentes. A rede retratada usaFigura 2 uma porta promíscua para transportar informações para o roteador, portas comunitárias para conectar as comunidades financeiras e de RH aos seus respectivos switches, portas isoladas para conectar os servidores e uma porta-tronco PVLAN para conectar os dois switches. As portas PVLAN têm restrições diferentes:

Porta-tronco promíscua — uma porta promíscua tem comunicações de Camada 2 com todas as interfaces que estão na PVLAN, independentemente de a interface pertencer a uma VLAN isolada ou a uma VLAN comunitária. Uma porta promíscua é um membro da VLAN primária, mas não está incluída em uma das subdomains secundárias. Gateways de camada 3, servidores DHCP e outros dispositivos confiáveis que precisam se comunicar com dispositivos endpoint normalmente são conectados a uma porta promíscua.

Enlace de tronco PVLAN — o enlace de tronco PVLAN, que também é conhecido como o link interswitch, só é necessário quando um PVLAN é configurado para abranger vários switches. O enlace de tronco PVLAN conecta os vários switches que compõem o PVLAN.

Porta-tronco PVLAN — uma porta-tronco PVLAN é necessária em configurações de PVLAN multiswitch para abranger os switches. A porta-tronco PVLAN é um membro de todas as VLANs dentro do PVLAN (isto é, o VLAN principal, as VLANs da comunidade e o VLAN isolado interswitch), e transporta tráfego da VLAN primária e de todas as VLANs secundárias. Ele pode se comunicar com todas as portas que não sejam as portas isoladas.

A comunicação entre uma porta-tronco PVLAN e uma porta isolada geralmente é unidirecional. A associação de uma porta de tronco PVLAN no VLAN isolado interswitch é apenas de saída, o que significa que uma porta isolada pode encaminhar pacotes para uma porta tronco PVLAN, mas uma porta-tronco PVLAN não encaminha pacotes para uma porta isolada (a menos que os pacotes sejam incluídos em uma porta de acesso promíscua e, portanto, sejam encaminhados para todas as VLANs secundárias no mesmo VLAN primário que a porta promíscua).

Porta-tronco VLAN secundária (não mostrada)— portas secundárias de porta-malas transportam tráfego VLAN secundário. Para uma determinada VLAN privada, uma porta-tronco VLAN secundária pode transportar tráfego para apenas uma VLAN secundária. No entanto, uma porta-tronco VLAN secundária pode transportar tráfego para várias VLANs secundárias, desde que cada VLAN secundária seja um membro de uma VLAN primária diferente. Por exemplo, uma porta-tronco VLAN secundária pode transportar tráfego para uma VLAN comunitária que faz parte do pvlan100 de VLAN principal e também transportar tráfego para uma VLAN isolada que faz parte do pvlan400 de VLAN primário.

Porta da comunidade — as portas da comunidade se comunicam entre si e com suas portas promíscuas. As portas da comunidade atendem apenas a um grupo de usuários selecionados. Essas interfaces são separadas na Camada 2 de todas as outras interfaces em outras comunidades ou portas isoladas dentro de sua PVLAN.

Porta de acesso isolada — portas isoladas têm conectividade de Camada 2 apenas com portas promíscuas e portas de tronco PVLAN — uma porta isolada não pode se comunicar com outra porta isolada, mesmo que essas duas portas sejam membros do mesmo domínio isolado de VLAN (ou VLAN isolado entre usuários). Normalmente, um servidor, como um servidor de e-mail ou um servidor de backup, está conectado em uma porta isolada. Em um hotel, cada quarto normalmente seria conectado em uma porta isolada, o que significa que a comunicação de quarto a quarto não é possível, mas cada quarto pode acessar a Internet na porta promíscua.

Porta de acesso promíscua (não mostrada)— Essas portas transportam tráfego sem registro. O tráfego que se ingressa em uma porta de acesso promíscua é encaminhado para todas as portas VLAN secundárias do dispositivo. Se o tráfego entrar no dispositivo em uma porta habilitada para VLAN e entrar em uma porta de acesso promíscua, o tráfego não será registrado na saída. Se o tráfego marcado entrar em uma porta de acesso promíscua, o tráfego será descartado.

Porta de enlace interswitch — Uma porta de enlace interswitch (ISL) é uma porta-tronco que conecta dois roteadores quando um PVLAN abrange esses roteadores. A porta ISL é um membro de todas as VLANs dentro da PVLAN (isto é, a VLAN primária, as VLANs comunitárias e a VLAN isolada).

A comunicação entre uma porta ISL e uma porta isolada é unidirecional. A adesão de uma porta ISL à VLAN isolada entre os fornecedores é apenas de saída, o que significa que o tráfego de entrada na porta ISL nunca é atribuído à VLAN isolada. Uma porta isolada pode encaminhar pacotes para uma porta-tronco PVLAN, mas uma porta-tronco PVLAN não pode encaminhar pacotes para uma porta isolada. Tabela 3 resume se existe conectividade de Camada 2 entre os diferentes tipos de portas.

Tabela 2 resume a conectividade de Camada 2 entre os diferentes tipos de portas dentro de uma PVLAN em switches da Série EX que oferecem suporte ao ELS.

Do tipo de porta |

Para portas isoladas? |

Para portas promíscuas? |

Para portas comunitárias? |

Para a porta de enlace entre switches? |

|---|---|---|---|---|

Isolado |

Negar |

Permitir |

Negar |

Permitir |

Promíscuo |

Permitir |

Permitir |

Permitir |

Permitir |

Comunidade 1 |

Negar |

Permitir |

Permitir |

Permitir |

Tipo de porta |

Tronco promíscuo |

Tronco PVLAN |

Tronco secundário |

Comunidade |

Acesso isolado |

Acesso promíscuo |

|---|---|---|---|---|---|---|

Tronco promíscuo |

Sim |

Sim |

Sim |

Sim |

Sim |

Sim |

Tronco de PVLAN |

Sim |

Sim |

Sim |

Sim — só a mesma comunidade |

Sim |

Sim |

Tronco secundário |

Sim |

Sim |

Não |

Sim |

Não |

Sim |

Comunidade |

Sim |

Sim |

Sim |

Sim — só a mesma comunidade |

Não |

Sim |

Acesso isolado |

Sim |

Sim — somente unidirecional |

Não |

Não |

Não |

Sim |

Acesso promíscuo |

Sim |

Sim |

Sim |

Sim |

Sim |

Não |

Tabela 4 resume se existe ou não conectividade de Camada 2 entre os diferentes tipos de portas dentro de uma PVLAN.

Tipo de porta Para: → A partir de:↓ |

Promíscuo |

Comunidade |

Isolado |

Tronco PVLAN |

RVI |

|---|---|---|---|---|---|

Promíscuo |

Sim |

Sim |

Sim |

Sim |

Sim |

Comunidade |

Sim |

Sim — só a mesma comunidade |

Não |

Sim |

Sim |

Isolado |

Sim |

Não |

Não |

Sim Nota:

Essa comunicação é unidirecional. |

Sim |

Tronco de PVLAN |

Sim |

Sim — só a mesma comunidade |

Sim Nota:

Essa comunicação é unidirecional. |

Sim |

Sim |

RVI |

Sim |

Sim |

Sim |

Sim |

Sim |

Como observado, a Tabela 4comunicação de Camada 2 entre uma porta isolada e uma porta-tronco PVLAN é unidirecional. Ou seja, uma porta isolada só pode enviar pacotes para uma porta-tronco PVLAN, e uma porta-tronco PVLAN só pode receber pacotes de uma porta isolada. Por outro lado, uma porta-tronco PVLAN não pode enviar pacotes para uma porta isolada, e uma porta isolada não pode receber pacotes de uma porta-tronco PVLAN.

Se você habilitar no-mac-learning uma VLAN primária, todas as VLANs isoladas (ou o VLAN isolado entre enfeitiçados) na PVLAN herdam essa configuração. No entanto, se você quiser desativar o aprendizado de endereço MAC em quaisquer VLANs da comunidade, você deve configurar no-mac-learning em cada uma dessas VLANs.

Criação de uma PVLAN

O fluxograma mostrado oferece Figura 6 uma ideia geral do processo para a criação de PVLANs. Se você concluir suas etapas de configuração na ordem mostrada, você não violará essas regras de PVLAN. (Nas regras do PVLAN, a configuração da porta-tronco PVLAN se aplica apenas a uma PVLAN que abrange vários roteadores.)

O VLAN primário deve ser uma VLAN com tags.

Se você vai configurar uma ID VLAN da comunidade, você deve primeiro configurar a VLAN primária.

Se você vai configurar um ID VLAN de isolamento, você deve primeiro configurar a VLAN primária.

A configuração de uma VLAN de voz sobre IP (VoIP) em interfaces PVLAN não é suportada.

Configurar uma VLAN em um único roteador é relativamente simples, como mostrado em Figura 6.

A configuração de uma VLAN primária consiste nessas etapas:

Configure o nome VLAN primário e a tag 802.1Q.

Configure no-local-switching a VLAN primária.

Configure a porta de tronco promíscua e as portas de acesso.

Faça o tronco promíscuo e os membros das portas de acesso da VLAN principal.

Dentro de uma VLAN primária, você pode configurar VLANs comunitárias secundárias ou VLANs isoladas secundárias ou ambas. A configuração de uma VLAN de comunidade secundária consiste nessas etapas:

Configure uma VLAN usando o processo habitual.

Configure interfaces de acesso para a VLAN.

Atribua uma VLAN primária à VLAN da comunidade,

VLANs isoladas são criadas internamente quando a VLAN isolada tem interfaces de acesso como membros e a opção no-local-switching é habilitada na VLAN primária.

As etiquetas de 802.1Q são necessárias para VLANs isoladas de interswitch porque o IEEE 802.1Q usa um mecanismo de taging interno pelo qual um dispositivo de tronco insere uma guia de identificação de quadroS VLAN de 4 byte no cabeçalho do pacote.

As portas de tronco só são necessárias para configurações de PVLAN multicamadas — a porta do porta-malas transporta tráfego da VLAN primária e de todas as VLANs secundárias.

Limitações de VLANs privadas

As seguintes restrições se aplicam às configurações privadas de VLAN:

Uma interface de acesso pode pertencer a apenas um domínio PVLAN, ou seja, não pode participar de duas VLANs primárias diferentes.

Uma interface de tronco pode ser um membro de duas VLANs secundárias, desde que as VLANs secundárias estejam em duas VLANs primárias diferentes . Uma interface de tronco não pode ser um membro de duas VLANs secundárias que estão na mesma VLAN primária.

Uma única região do Protocolo de Múltiplas Árvores de Abrangência (MSTP) deve ser configurada em todas as VLANs que estejam incluídas na PVLAN.

O VLAN Spanning Tree Protocol (VSTP) não tem suporte.

A espionagem de IGMP não é suportada com VLANs privadas.

Interfaces VLAN roteadas não são suportadas em VLANs privadas

O roteamento entre VLANs secundárias na mesma VLAN primária não é suportado.

Algumas declarações de configuração não podem ser especificadas em uma VLAN secundária. Você pode configurar as seguintes declarações no nível de

[edit vlans vlan-name switch-options]hierarquia apenas no PVLAN primário.Se você quiser mudar uma VLAN primária para ser uma VLAN secundária, você deve primeiro alterá-la para uma VLAN normal e confirmar a mudança. Por exemplo, você seguiria este procedimento:

Altere a VLAN primária para ser uma VLAN normal.

Confirmar a configuração.

Altere a VLAN normal para ser uma VLAN secundária.

Confirmar a configuração.

Siga a mesma sequência de confirmações se quiser alterar uma VLAN secundária para ser uma VLAN primária. Ou seja, faça da VLAN secundária uma VLAN normal e comprometa essa mudança e depois altere a VLAN normal para ser uma VLAN primária.

Os recursos a seguir não são suportados em PVLANs nos switches Junos OS com suporte para o estilo de configuração ELS:

Filtros de firewall VLAN de saída

Proteção de anel de ethernet (ERP)

Tags VLAN flexíveis

Grupos de agregação de enlaces multichassis (MC-LAGs)

Espelhamento de porta

Tunelamento Q-in-Q

VLAN Spanning Tree Protocol (VSTP)

Voz sobre IP (VoIP)

Você pode configurar as seguintes declarações no nível de [edit vlans vlan-name switch-options] hierarquia apenas no PVLAN primário:

Entendendo os fluxos de tráfego PVLAN em vários switches

Este tópico ilustra e explica três fluxos de tráfego diferentes em uma rede multiswitch de amostra configurada com uma VLAN privada (PVLAN). As PVLANs restringem os fluxos de tráfego por meio de suas portas de switch de membro (que são chamadas de "portas privadas") para que se comuniquem apenas com uma porta de tronco de uplink específica ou com portas especificadas dentro da mesma VLAN.

Este tópico descreve:

- VLAN da comunidade enviando tráfego sem registro

- VLAN isolada que envia tráfego sem registro

- Tráfego com tags PVLAN enviado em uma porta promíscua

VLAN da comunidade enviando tráfego sem registro

Neste exemplo, um membro da Comunidade-1 no Switch 1 envia tráfego não registrado na interface ge-0/0/12. As setas representam Figura 7 o fluxo de tráfego resultante.

Neste exemplo, os membros da comunidade 1 recebem C-VLAN ID 100 que é mapeado para P-VLAN ID 10.

Neste cenário, a atividade a seguir ocorre no Switch 1:

-

VLAN comunitário-1 na interface ge-0/0/0 e ge-0/0/12: Aprendizagem

-

pvlan100 na interface ge-0/0/0 e ge-0/0/12: Replicação

-

VLAN da comunidade 1 na interface ge-0/0/12: Recebe tráfego sem registro

-

Interface VLAN da comunidade 1 ge-0/0/0: Saídas de tráfego sem registro

-

Porta-tronco PVLAN: Saídas de tráfego da ge-1/0/2 e da ae0 com a tag 10

-

Comunidade 2: As interfaces não recebem tráfego

-

VLANs isoladas: As interfaces não recebem tráfego

Nesse cenário, essa atividade ocorre no Switch 3:

-

VLAN comunitário-1 na interface ge-0/0/23 (tronco PVLAN): Aprendizagem

-

pvlan100 na interface ge-0/0/23: Replicação

-

VLAN comunitário-1 em interfaces ge-0/0/9 e ge-0/0/16: Receba tráfego sem registro

-

Porta-tronco promíscua: Saídas de tráfego da ge-0/0/0 com a tag 10

-

Comunidade 2: As interfaces não recebem tráfego

-

VLANs isoladas: As interfaces não recebem tráfego

VLAN isolada que envia tráfego sem registro

Nesse cenário, o VLAN1 isolado no Switch 1 na interface ge-1/0/0 envia tráfego sem registro. As setas representam Figura 8 esse fluxo de tráfego.

Neste cenário, a atividade a seguir ocorre no Switch 1:

VLAN1 isolado na interface ge-1/0/0: Aprendizagem

pvlan100 na interface ge-1/0/0: Replicação

Saídas de tráfego do pvlan-trunk ge-1/0/2 e ae0 com a tag 50

Comunidade 1 e Comunidade-2: As interfaces não recebem tráfego

VLANs isoladas: As interfaces não recebem tráfego

Nesse cenário, essa atividade ocorre no Switch 3:

VLAN na interface ge-0/0/23 (porta-tronco PVLAN): Aprendizagem

pvlan100 na interface ge0/0/23: Replicação

Porta-tronco promíscua: Saídas de tráfego da ge-0/0/0 com a tag 100

Comunidade 1 e Comunidade-2: As interfaces não recebem tráfego

VLANs isoladas: Não receba tráfego

Tráfego com tags PVLAN enviado em uma porta promíscua

Nesse cenário, o tráfego com tags PVLAN é enviado em uma porta promíscua. As setas representam Figura 9 esse fluxo de tráfego.

Neste cenário, a atividade a seguir ocorre no Switch 1:

VLAN pvlan100 na interface ae0 (tronco PVLAN): Aprendizagem

Comunidade 1, Comunidade-2 e todas as VLANs isoladas na interface ae0: Replicação

VLAN na interface ae0: Replicação

Saídas de tráfego do pvlan-trunk ge-1/0/2 com a tag 100

Comunidade 1 e Comunidade-2: Interfaces recebem tráfego

VLANs isoladas: Receba tráfego

Nesse cenário, essa atividade ocorre no Switch 3:

pvlan100 na interface ge-0/0/0: Aprendizagem

Comunidade-1, Comunidade-2 e todas as VLANs isoladas na interface ge-0/0/0: Replicação

VLAN na interface ge-0/0/0: Replicação

Comunidade 1 e Comunidade-2: Interfaces recebem tráfego

VLANs isoladas: Receba tráfego

Entenda as portas secundárias de tronco VLAN e portas de acesso promíscuas em PVLANs

As VLANs limitam as transmissões a usuários especificados. As VLANs privadas (PVLANs) dão um passo adiante nesse conceito, dividindo uma VLAN em vários subdomains de broadcast e essencialmente colocando VLANs secundárias dentro de uma VLAN primária. As PVLANs restringem os fluxos de tráfego por suas portas membros para que essas portas se comuniquem apenas com uma porta de tronco de uplink especificada ou com portas especificadas dentro da mesma VLAN. A porta de tronco de uplink geralmente é conectada a um roteador, firewall, servidor ou rede de provedor. Uma PVLAN normalmente contém muitas portas privadas que se comunicam apenas com um único uplink, impedindo assim que as portas se comuniquem entre si.

Portas de tronco secundárias e portas de acesso promíscuas ampliam a funcionalidade das PVLANs para uso em implantações complexas, como:

Ambientes de infraestrutura de VMWare empresarial

Serviços de nuvem multilocatários com gerenciamento de VM

Serviços de hospedagem web para vários clientes

Por exemplo, você pode usar portas secundárias de tronco VLAN para conectar dispositivos QFX a servidores VMware que são configurados com VLANs privadas. Você pode usar portas de acesso promíscuas para conectar dispositivos QFX a sistemas que não oferecem suporte a portas de tronco, mas precisam participar de VLANs privadas.

Este tópico explica os seguintes conceitos sobre PVLANs na Série QFX:

Tipos de porta PVLAN

As PVLANs podem usar os seguintes tipos de porta diferentes:

Porta-tronco promíscua — Uma porta promíscua é uma porta-tronco upstream conectada a um roteador, firewall, servidor ou rede de provedores. Uma porta-tronco promíscua pode se comunicar com todas as interfaces, incluindo as portas isoladas e comunitárias dentro de uma PVLAN.

Porta-tronco PVLAN — uma porta-tronco PVLAN é necessária em configurações de PVLAN multiswitch para abranger os switches. A porta-tronco PVLAN é um membro de todas as VLANs dentro do PVLAN (isto é, o VLAN principal, as VLANs da comunidade e o VLAN isolado interswitch), e transporta tráfego da VLAN primária e de todas as VLANs secundárias. Ele pode se comunicar com todas as portas.

A comunicação entre uma porta-tronco PVLAN e uma porta isolada geralmente é unidirecional. A associação de uma porta de tronco PVLAN no VLAN isolado interswitch é apenas de saída, o que significa que uma porta isolada pode encaminhar pacotes para uma porta tronco PVLAN, mas uma porta-tronco PVLAN não encaminha pacotes para uma porta isolada (a menos que os pacotes sejam incluídos em uma porta de acesso promíscua e, portanto, sejam encaminhados para todas as VLANs secundárias no mesmo VLAN primário que a porta promíscua).

Porta-tronco VLAN secundária — portas secundárias de porta-malas VLAN transportam tráfego VLAN secundário. Para uma determinada VLAN privada (primária), uma porta-tronco VLAN secundária pode transportar tráfego para apenas uma VLAN secundária. No entanto, uma porta-tronco VLAN secundária pode transportar tráfego para várias VLANs secundárias, desde que cada VLAN secundária seja um membro de uma VLAN primária diferente. Por exemplo, uma porta-tronco VLAN secundária pode transportar tráfego para uma VLAN comunitária que faz parte do pvlan100 de VLAN principal e também transportar tráfego para uma VLAN isolada que faz parte do pvlan400 de VLAN primário.

Nota:Quando o tráfego é retirado de uma porta-tronco VLAN secundária, normalmente ele carrega a tag da VLAN primária da qual a porta secundária é membro. Se você quiser que o tráfego que se egressa de uma porta-tronco VLAN secundária mantenha sua tag VLAN secundária, use a extend-secondary-vlan-id declaração.

Porta da comunidade — as portas da comunidade se comunicam entre si e com suas portas promíscuas. As portas da comunidade atendem apenas a um grupo de usuários selecionados. Essas interfaces são separadas na Camada 2 de todas as outras interfaces em outras comunidades ou portas isoladas dentro de sua PVLAN.

Porta de acesso isolada — as portas isoladas têm conectividade de Camada 2 apenas com portas promíscuas e portas de tronco PVLAN. Uma porta de acesso isolada não pode se comunicar com outra porta isolada, mesmo que essas duas portas sejam membros da mesma VLAN isolada.

Porta de acesso promíscua — essas portas transportam tráfego não registrado e podem ser membros de apenas uma VLAN primária. O tráfego que se ingressa em uma porta de acesso promíscua é encaminhado para as portas das VLANs secundárias que são membros da VLAN primária da qual a porta de acesso promíscua é um membro. Neste caso, o tráfego transporta a tag VLAN secundária apropriada quando ele se egresso da porta VLAN secundária se a porta VLAN secundária for uma porta-tronco. Se o tráfego entrar em uma porta VLAN secundária e entrar em uma porta de acesso promíscua, o tráfego não será registrado na saída. Se o tráfego marcado entrar em uma porta de acesso promíscua, o tráfego será descartado.

Detalhes secundários da porta de tronco VLAN

Ao usar uma porta-tronco VLAN secundária, fique atento ao seguinte:

Você deve configurar um ID VLAN de isolamento para cada VLAN primário em que a porta-tronco VLAN secundária participará. Isso é verdade, mesmo que as VLANs secundárias que a porta-tronco VLAN secundária levará estejam limitadas a um único dispositivo.

Se você configurar uma porta para ser uma porta-tronco VLAN secundária para uma determinada VLAN primária, você também pode configurar a mesma porta física para ser qualquer uma das seguintes:

Porta-tronco VLAN secundária para outra VLAN primária

Tronco de PVLAN para outro VLAN primário

Porta-tronco promíscua

Porta de acesso para VLAN não privada

O tráfego que se ingressa em uma porta-tronco VLAN secundária (com uma tag VLAN secundária) e egresso em uma porta-tronco PVLAN mantém a tag VLAN secundária na saída.

O tráfego que se ingressa em uma porta-tronco VLAN secundária e saídas em uma porta-malas promíscua tem a tag VLAN primária apropriada na saída.

O tráfego que se ingressa em uma porta-tronco VLAN secundária e se egresso em uma porta de acesso promíscua não está registrado na saída.

O tráfego que se ingressa em uma porta-tronco promíscua com uma tag VLAN primária e saídas em uma porta-tronco VLAN secundária carrega a tag VLAN secundária apropriada na saída. Por exemplo, suponha que você configurou o seguinte em um switch:

VLAN 100 primário

VLAN 200 da comunidade como parte da VLAN primária

Porta-tronco promíscua

Porta-tronco secundária que transporta a VLAN 200 da comunidade

Se um pacote entrar na porta de tronco promíscuo com a tag VLAN primária 100 e saídas na porta de tronco VLAN secundária, ele carrega a tag 200 na saída.

Casos de uso

Na mesma interface física, você pode configurar várias portas de tronco VLAN secundárias (em diferentes VLANs primárias) ou combinar uma porta-tronco VLAN secundária com outros tipos de portas VLAN. Os casos de uso a seguir fornecem exemplos de fazer isso e mostram como o tráfego fluiria em cada caso:

- Troncos VLAN secundários em duas VLANS primárias

- Tronco de VLAN secundário e tronco promíscuo

- Tronco de VLAN secundário e tronco PVLAN

- Interface de VLAN trunk secundária e VLAN não privada

- Entrada de tráfego na porta de acesso promíscua

Troncos VLAN secundários em duas VLANS primárias

Para este caso de uso, suponha que você tenha dois switches com a seguinte configuração:

VLAN primário pvlan100 com a tag 100.

VLAN isolado200 isolado com a tag 200 é um membro do pvlan100.

A comunidade VLAN comm300 com a tag 300 é um membro do pvlan100.

VLAN primário pvlan400 com a tag 400.

VLAN isolado500 isolado com a tag 500 é um membro do pvlan400.

A comunidade VLAN comm600 com a tag 600 é um membro do pvlan400.

A interface xe-0/0/0 no Switch 1 se conecta a um servidor VMware (não mostrado) que é configurado com as VLANs privadas usadas neste exemplo. Essa interface é configurada com portas secundárias de tronco VLAN para transportar tráfego para vLAN comm600 secundário e vLAN isolado (tag 200) que é um membro do pvlan100.

A interface xe-0/0/0 no Switch 2 é mostrada configurada como uma porta de tronco promíscua ou porta de acesso promíscua. Neste último caso, você pode supor que ele se conecta a um sistema (não mostrado) que não oferece suporte a portas de tronco, mas é configurado com as VLANs privadas usadas neste exemplo.

No Switch 1, o xe-0/0/6 é um membro do comm600 e está configurado como uma porta-tronco.

No Switch 2, o xe-0/0/6 é um membro do comm600 e está configurado como uma porta de acesso.

Figura 10 mostra essa topologia e como o tráfego para 200 e comm600 isolados fluiria após a entrada no xe-0/0/0 no Switch 1. Observe que o tráfego fluiria apenas onde as setas indicam. Por exemplo, não há setas para interfaces xe-0/0/2, xe-0/0/3 e xe-0/0/5 no Switch 1 porque nenhum pacote seria saída nessas interfaces.

Aqui está o fluxo de tráfego para VLAN isolado200:

Observe que o tráfego para VLAN isolado200 não é saída na porta de acesso isolada xe-0/0/2 no Switch 1 ou porta-tronco VLAN secundária xe-0/0/2 no Switch 2, embora essas duas portas sejam membros da mesma VLAN isolada.

Aqui está o fluxo de tráfego para VLAN comm600:

Após o tráfego para entradas comm600 na porta-tronco VLAN secundária no Switch 1, ele se egressa na porta do tronco PVLAN porque a porta tronco PVLAN é um membro de todas as VLANs. Os pacotes mantêm a tag VLAN secundária (600) na saída.

O tráfego para o comm600 também se aproxima da porta comunitária xe-0/0/6 no Switch 1. O tráfego está marcado porque a porta está configurada como um tronco.

Após o tráfego para entradas comm600 na porta-tronco PVLAN no Switch 2, ele se egressa no xe-0/0/0, se essa interface estiver configurada como uma porta-tronco promíscua.

Nota:Se o xe-0/0/0 no Switch 2 estiver configurado como uma porta de acesso promíscua, a porta pode participar em apenas uma VLAN primária. Neste caso, a porta de acesso promíscua faz parte do pvlan100, de modo que o tráfego para comm600 não se esvai dele

O tráfego para comm600 também se aproxima da porta comunitária xe-0/0/6 no Switch 2. Neste caso, o tráfego não está registrado porque o modo de porta é o acesso.

Tronco de VLAN secundário e tronco promíscuo

Para este caso de uso, suponha que você tenha dois switches configurados com as mesmas portas e VLANs que no caso de uso anterior, com uma exceção: Neste caso, o xe-0/0/0 no Switch 1 é configurado como uma porta-tronco VLAN secundária para pvlan100 de VLAN e também é configurado como uma porta-tronco promíscua para pvlan400.

Figura 11 mostra essa topologia e como o tráfego para o isolado200 (membro do pvlan100) e comm600 (membro do pvlan400) fluiria após a entrada no Switch 1.

O fluxo de tráfego para VLAN isolado200 é o mesmo do caso de uso anterior, mas o fluxo para comm600 é diferente. Aqui está o fluxo de tráfego para VLAN comm600:

Tronco de VLAN secundário e tronco PVLAN

Para este caso de uso, suponha que você tenha dois switches configurados com as mesmas portas e VLANs que nos casos de uso anteriores, exceto que o xe-0/0 no Switch 1 está configurado como uma porta-tronco VLAN secundária para pvlan100 de VLAN e também está configurado como uma porta tronco PVLAN para pvlan400.

Figura 12 mostra essa topologia e como o tráfego para comm300 (membro do pvlan100) e comm600 (membro do pvlan400) fluiria após a entrada no Switch 1.

Aqui está o fluxo de tráfego para VLAN comm300:

Aqui está o fluxo de tráfego para VLAN comm600:

Após o tráfego para entradas comm600 na porta PVLAN xe-0/0 no Switch 1, ele se aproxima da porta da comunidade xe-0/0/6 no Switch 1. Os pacotes mantêm a tag VLAN secundária (600) na saída porque xe-0/0/6 é uma porta-tronco.

O tráfego para comm600 também se egressa na porta-tronco PVLAN xe-0/0/1 porque essa porta-tronco PVLAN é um membro de todas as VLANs. Os pacotes mantêm a tag VLAN secundária (600) na saída.

Após o tráfego para entradas comm600 na porta-tronco PVLAN no Switch 2, ele se egressa no xe-0/0/0, se essa interface estiver configurada como uma porta-tronco promíscua.

Ela não é saída no xe-0/0/0 se essa interface estiver configurada como uma porta de acesso promíscua, pois a porta só pode participar no pvlan100.

O tráfego para comm600 também se aproxima da porta comunitária xe-0/0/6 no Switch 2. Esse tráfego não está registrado na saída porque o xe-0/0/6 é uma porta de acesso.

Interface de VLAN trunk secundária e VLAN não privada

Para este caso de uso, suponha que você tenha dois switches configurados com as mesmas portas e VLANs que nos casos de uso anteriores, exceto por essas diferenças:

Configuração para xe-0/0/0 no Switch 1:

Porta-tronco VLAN secundária para vLAN pvlan100

Porta de acesso para vlan700

A porta xe-0/0/6 em ambos os switches é uma porta de acesso para vlan700.

Figura 13 mostra essa topologia e como o tráfego para 200 isolados (membro do pvlan100) e vlan700 fluiria após a entrada no Switch 1.

Aqui está o fluxo de tráfego para VLAN isolado200:

Observe que o tráfego para VLAN isolado200 não é saída na porta de acesso isolada xe-0/0/2 no Switch 1 ou porta-tronco VLAN secundária xe-0/0/2 no Switch 2, embora essas duas portas sejam membros da mesma VLAN isolada.

Após o tráfego para entradas vlan700 na porta de acesso configurada no xe-0/0 no Switch 1, ele se egressa na porta de acesso xe-0/0/6 porque essa porta é um membro da mesma VLAN. O tráfego para vlan700 não é encaminhado para o Switch 2 (embora o xe-0/0/6 no Switch 2 seja um membro do vlan700) porque o tronco PVLAN no xe-0/0/1 não transporta este VLAN.

Entrada de tráfego na porta de acesso promíscua

Para este caso de uso, suponha que você tenha dois switches configurados com as mesmas portas e VLANs que no caso de uso anterior, exceto que o xe-0/0/0 no Switch 1 está configurado como uma porta de acesso promíscua e é um membro do pvlan100. Figura 14 mostra essa topologia e como o tráfego não conectado fluiria após a entrada por essa interface no Switch 1.

Como o número mostra, o tráfego não registrado que se ingressa em uma porta de acesso promíscua é encaminhado a todas as portas VLAN secundárias que são membros da mesma VLAN primária da qual a porta de acesso promíscua é um membro. O tráfego não é registrado quando ele se aproxima das portas de acesso e é marcado na saída de uma porta-malas (xe-0/0/2 no Switch 2).

Usando a autenticação 802.1X e VLANs privadas juntas na mesma interface

- Entenda como usar a autenticação 802.1X e as PVLANs juntas na mesma interface

- Diretrizes de configuração para combinar autenticação 802.1X com PVLANs

- Exemplo: Configurando a autenticação 802.1X com VLANs privadas em uma única configuração

Entenda como usar a autenticação 802.1X e as PVLANs juntas na mesma interface

Agora, você pode configurar tanto a autenticação 802.1X quanto as VLANs privadas (PVLANs) na mesma interface.

A autenticação IEEE 802.1X oferece segurança de borda de rede, protegendo LANs Ethernet contra acesso de usuário não autorizado, bloqueando todo o tráfego de e para um suplicante (cliente) na interface até que as credenciais do suplicante sejam apresentadas e combinadas no authentication server (um servidor RADIUS).

As VLANs privadas (PVLANs) oferecem isolamento de Camada 2 entre portas dentro de uma VLAN, dividindo um domínio de broadcast em vários subdomains de transmissão discretos criando VLANs secundárias. As PVLANs são úteis para restringir o fluxo de transmissão e tráfego unicast desconhecido e para limitar a comunicação entre hosts conhecidos.

Em um switch configurado com autenticação 802.1X e PVLANs, quando um novo dispositivo é conectado à rede PVLAN, o dispositivo é autenticado e depois é atribuído a um VLAN secundário com base na configuração de PVLAN ou perfil RADIUS. Em seguida, o dispositivo obtém um endereço IP e recebe acesso à rede PVLAN.

Este documento não fornece informações detalhadas sobre autenticação 802.1X ou VLANs privadas. Para obter esses detalhes, veja a documentação do recurso específica para esses recursos individuais. Para 802.1X, veja o guia do usuário para acesso e autenticação do usuário. Para PVLANs, consulte o guia de usuário de comutação Ethernet.

Diretrizes de configuração para combinar autenticação 802.1X com PVLANs

Tenha em mente as seguintes diretrizes e limitações para configurar esses dois recursos na mesma interface:

Você não pode configurar uma interface habilitada para 802.1X como uma interface promíscua (uma interface que é um membro da VLAN primária por configuração) ou como uma interface interswitch-link (ISL).

Vários usuários não podem ser autenticados em diferentes VLANs pertencentes ao mesmo domínio PVLAN em uma interface lógica — por exemplo, se a interface ge-0/0/0 estiver configurada como

supplicant multiplee os clientes C1 e C2 forem autenticados e forem adicionados às VLANs dinâmicas V1 e V2, respectivamente, então V1 e V2 devem pertencer a diferentes domínios PVLAN.Se o VoIP VLAN e o VLAN de dados forem diferentes, essas duas VLANs devem estar em diferentes domínios de PVLAN.

Quando a associação de PVLAN é alterada (ou seja, uma interface é reconfigurada em uma PVLAN diferente), os clientes devem ser reauthenticados.

Exemplo: Configurando a autenticação 802.1X com VLANs privadas em uma única configuração

- Requisitos

- Visão geral

- Configurando a autenticação 802.1X com VLANs privadas em uma única configuração

- Verificação

Requisitos

Junos OS Release 18.2R1 ou posterior

Switch EX2300, EX3400 ou EX4300

Antes de começar, especifique o servidor RADIUS ou servidores a serem usados como servidor de autenticação. Veja especificando as conexões do servidor RADIUS em switches (procedimento CLI).

Visão geral

A seção de configuração a seguir mostra a configuração do perfil de acesso, a configuração de autenticação 802.1X e, finalmente, a configuração de VLANs (incluindo PVLANs).

Configurando a autenticação 802.1X com VLANs privadas em uma única configuração

Procedimento

Configuração rápida da CLI

[edit] set access radius-server 10.20.9.199 port 1812 set access radius-server 10.20.9.199 secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf" set access profile dot1x-auth authentication-order radius set access profile authp authentication-order radius set access profile authp radius authentication-server 10.204.96.165 set switch-options voip interface ge-0/0/8.0 vlan voip set interfaces ge-0/0/8 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/8 unit 0 family ethernet-switching vlan members data set protocols dot1x authenticator authentication-profile-name authp set protocols dot1x authenticator interface ge-0/0/8.0 supplicant multiple set protocols dot1x authenticator interface ge-0/0/8.0 mac-radius set vlans community vlan-id 20 set vlans community private-vlan community set vlans community-one vlan-id 30 set vlans community-one private-vlan community set vlans isolated vlan-id 200 set vlans isolated private-vlan isolated set vlans pvlan vlan-id 2000 set vlans pvlan isolated-vlan isolated set vlans pvlan community-vlans [community community-one] set vlans data vlan-id 43 set vlans voip vlan-id 33

Procedimento passo a passo

Para configurar a autenticação 802.1X e as PVLANs em uma única configuração:

Configure o perfil de acesso:

[edit access] set radius-server 10.20.9.199 port 1812 set radius-server 10.20.9.199 secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf" set profile dot1x-auth authentication-order radius set profile authp authentication-order radius set profile authp radius authentication-server 10.204.96.165 [edit switch-options] set voip interface ge-0/0/8.0 vlan voip

Nota:O VoIP VLAN configurado não pode ser um PVLAN (primário, comunitário ou isolado).

Configure as configurações do 802.1X:

[edit interfaces] set ge-0/0/8 unit 0 family ethernet-switching interface-mode access set ge-0/0/8 unit 0 family ethernet-switching vlan members data [edit protocols] set dot1x authenticator authentication-profile-name authp set dot1x authenticator interface ge-0/0/8.0 supplicant multiple set dot1x authenticator interface ge-0/0/8.0 mac-radius

Nota:Os dados configurados VLAN também podem ser uma VLAN comunitária ou uma VLAN isolada.

Configure as VLANs (incluindo as PVLANs):

[edit vlans] set community vlan-id 20 set community private-vlan community set community-one vlan-id 30 set community-one private-vlan community set isolated vlan-id 200 set isolated private-vlan isolated set pvlan vlan-id 2000 set pvlan isolated-vlan isolated set pvlan community-vlans [community community-one] set data vlan-id 43 set voip vlan-id 33

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os seguintes show comandos no switch. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user@switch# show access

radius-server {

10.20.9.199 {

port 1812;

secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf"; ## SECRET-DATA

}

}

profile dot1x-auth {

authentication-order radius;

}

profile authp {

authentication-order radius;

radius {

authentication-server 10.204.96.165;

}

}

user@switch# show interfaces

ge-0/0/8 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members data;

}

}

}

}

user@switch# show protocols

dot1x {

authenticator {

authentication-profile-name authp;

interface {

ge-0/0/8.0 {

supplicant multiple;

mac-radius;

}

}

}

}

user@switch# show switch-options

voip {

interface ge-0/0/8.0 {

vlan voip;

}

}

user@switch# show vlans

community {

vlan-id 20;

private-vlan community;

}

community-one {

vlan-id 30;

private-vlan community;

}

data {

vlan-id 43;

}

isolated {

vlan-id 200;

private-vlan isolated;

}

pvlan {

vlan-id 2000;

isolated-vlan isolated;

community-vlans [community community-one];

}

voip {

vlan-id 33;

}

Verificação

- Verifique se os endereços MAC do cliente são aprendidos na VLAN primária

- Verifique se a VLAN primária é uma VLAN autenticada

Verifique se os endereços MAC do cliente são aprendidos na VLAN primária

Propósito

Mostre que um endereço MAC do cliente foi aprendido na VLAN primária.

Ação

user@switch> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC, SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 1 entries, 1 learned

Routing instance : default-switch

Vlan MAC MAC Age Logical NH RTR

name address flags interface Index ID

pvlan 00:30:48:8C:66:BD D - ge-0/0/8.0 0 0 Verifique se a VLAN primária é uma VLAN autenticada

Propósito

Mostre que o VLAN primário é mostrado como uma VLAN autenticada.

Ação

user@switch> show dot1x interface ge-0/0/8.0 detail

ge-0/0/8.0

Role: Authenticator

Administrative state: Auto

Supplicant mode: Multiple

Number of retries: 3

Quiet period: 60 seconds

Transmit period: 30 seconds

Mac Radius: Enabled

Mac Radius Strict: Disabled

Reauthentication: Enabled Reauthentication interval: 40 seconds

Supplicant timeout: 30 seconds

Server timeout: 30 seconds

Maximum EAPOL requests: 1

Guest VLAN member: <not configured>

Number of connected supplicants: 1

Supplicant: user5, 00:30:48:8C:66:BD

Operational state: Authenticated

Authentication method: Radius

Authenticated VLAN: pvlan

Reauthentication due in 17 secondsColocando a segurança da porta de acesso em VLANs privadas

- Entenda a segurança da porta de acesso em PVLANs

- Diretrizes de configuração para colocar recursos de segurança da porta de acesso em PVLANs

- Exemplo: Configuração da segurança da porta de acesso em uma PVLAN

Entenda a segurança da porta de acesso em PVLANs

Agora, você pode habilitar recursos de segurança de porta de acesso, como o snooping DHCP, em VLANs privadas (PVLANs).

Por razões de segurança, muitas vezes é útil restringir o fluxo de transmissão e tráfego unicast desconhecido e até mesmo limitar a comunicação entre hosts conhecidos. O recurso PVLAN permite que você divida um domínio de broadcast em vários subdomains de broadcast isolados, essencialmente colocando uma VLAN dentro de uma VLAN.

As LANs Ethernet são vulneráveis a ataques como spoofing de endereços (forja) e negação de serviço (DoS) de Camada 2 em dispositivos de rede. Os seguintes recursos de segurança de porta de acesso ajudam a proteger seu dispositivo contra perdas de informações e produtividade que esses ataques podem causar, e agora você pode configurar esses recursos de segurança em um PVLAN:

Espionagem DHCP — Filtros e bloqueios de entrada mensagens de servidor DHCP em portas não confiáveis. A espionagem DHCP constrói e mantém um banco de dados de informações de leasing DHCP, que é chamado de banco de dados de espionagem DHCP.

DHCPv6 snooping — DHCP snooping for IPv6.

Opção DHCP 82 — também conhecida como opção de informação do agente de retransmissão DHCP. Ajuda a proteger o switch contra ataques como spoofing de endereços IP e endereços MAC e endereços IP DHCP. A opção 82 fornece informações sobre a localização da rede de um cliente DHCP. O servidor DHCP usa essas informações para implementar endereços IP ou outros parâmetros para o cliente.

Opções de DHCPv6:

Opção 37 — Opção de ID remoto para DHCPv6; insere informações sobre a localização da rede do host remoto em pacotes DHCPv6.

Opção 18 — Opção de ID de circuito para DHCPv6; insere informações sobre a porta do cliente em pacotes DHCPv6.

Opção 16 — Opção de ID do fornecedor para DHCPv6; insere informações sobre o fornecedor do hardware do cliente em pacotes DHCPv6.

Inspeção dinâmica de ARP (DAI)— evita ataques spoofing do Protocolo de Resolução de Endereços (ARP). As solicitações e respostas de ARP são comparadas com as entradas no banco de dados de espionagem DHCP, e as decisões de filtragem são tomadas com base nos resultados dessas comparações.

Proteção de origem IP — reduz os efeitos dos ataques de spoofing de endereço IP na LAN Ethernet; valida o endereço IP de origem no pacote enviado de uma interface de acesso não confiável contra o banco de dados de espionagem DHCP. Se o pacote não puder ser validado, ele será descartado.

Proteção de origem IPv6 — proteção de origem IP para IPv6.

Inspeção de descoberta de vizinhos IPv6 — evita ataques de spoofing de endereçoS IPv6; compara solicitações de descoberta de vizinhos e respostas contra entradas no banco de dados de espionagem DHCPv6, e as decisões de filtragem são tomadas com base nos resultados dessas comparações.

Este documento não fornece informações detalhadas sobre recursos de segurança de porta de acesso ou PVLANs. Para obter esses detalhes, veja a documentação do recurso específica para esses recursos individuais. Para acessar a segurança da porta, consulte o Guia de Administração de Serviços de Segurança. Para PVLANs, consulte o guia de usuário de comutação Ethernet.

Diretrizes de configuração para colocar recursos de segurança da porta de acesso em PVLANs

Tenha em mente as seguintes diretrizes e limitações para configurar recursos de segurança de porta de acesso em PVLANs:

Você deve aplicar os mesmos recursos de segurança da porta de acesso tanto no vlan primário quanto em todas as suas VLANs secundárias.

Uma PVLAN pode ter apenas uma interface integrada de roteamento e ponte (IRB), e a interface IRB deve estar na VLAN primária.

As limitações nas configurações de segurança da porta de acesso em PVLANs são as mesmas para configurações de recursos de segurança de porta de acesso que não estão em PVLANs. Consulte a documentação de segurança da porta de acesso no Guia de Administração de Serviços de Segurança.

Exemplo: Configuração da segurança da porta de acesso em uma PVLAN

Requisitos

Junos OS Release 18.2R1 ou posterior

Switch EX4300

Visão geral

A seção de configuração a seguir mostra:

Configuração de uma VLAN privada, com a VLAN primária (

vlan-pri) e suas três VLANs secundárias — VLANs comunitárias (vlan-hre ) evlan-financeVLAN isolada (vlan-iso).Configuração das interfaces usadas para enviar comunicações entre as interfaces nessas VLANs.

Configuração de recursos de segurança de acesso nas VLANs primárias e secundárias que compõem a PVLAN.

Tabela 5 lista as configurações para a topologia de exemplo.

| Interface | Descrição |

|---|---|

ge-0/0/0,0 |

Interface de tronco VLAN primário (vlan1-pri) |

ge-0/0/11,0 |

Usuário 1, Comunidade de RH (vlan-hr) |

ge-0/0/12,0 |

Usuário 2, Comunidade de RH (vlan-hr) |

ge-0/0/13,0 |

Usuário 3, Comunidade Financeira (vlan-finance) |

ge-0/0/14,0 |

Usuário 4, Comunidade Financeira (vlan-finance) |

ge-0/0/15,0 |

Servidor de correio, isolado (vlan-iso) |

ge-0/0/16,0 |

Servidor de backup, isolado (vlan-iso) |

ge-1/0/0,0 |

Interface de tronco VLAN primário (vlan-pri) |

Configuração da segurança da porta de acesso em uma PVLAN

Procedimento

Configuração rápida da CLI

set vlans vlan-pri vlan-id 100 set vlans vlan-hr private-vlan community vlan-id 200 set vlans vlan-finance private-vlan community vlan-id 300 set vlans vlan-iso private-vlan isolated vlan-id 400 set vlans vlan-pri community-vlan vlan-hr set vlans vlan-pri community-vlan vlan-finance set vlans vlan-pri isolated-vlan vlan-iso set interfaces ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr set interfaces ge-0/0/12 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-hr set interfaces ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance set interfaces ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance set interfaces ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interfaces ge-0/0/16 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri set interfaces ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri set vlans vlan-pri forwarding-options dhcp-security arp-inspection set vlans vlan-pri forwarding-options dhcp-security ip-source-guard set vlans vlan-pri forwarding-options dhcp-security ipv6-source-guard set vlans vlan-pri forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-pri forwarding-options dhcp-security option-82 set vlans vlan-pri forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-pri forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-hr forwarding-options dhcp-security arp-inspection set vlans vlan-hr forwarding-options dhcp-security ip-source-guard set vlans vlan-hr forwarding-options dhcp-security ipv6-source-guard set vlans vlan-hr forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-hr forwarding-options dhcp-security option-82 set vlans vlan-hr forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-hr forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-finance forwarding-options dhcp-security arp-inspection set vlans vlan-finance forwarding-options dhcp-security ip-source-guard set vlans vlan-finance forwarding-options dhcp-security ipv6-source-guard set vlans vlan-finance forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-finance forwarding-options dhcp-security option-82 set vlans vlan-finance forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-finance forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-iso forwarding-options dhcp-security arp-inspection set vlans vlan-iso forwarding-options dhcp-security ip-source-guard set vlans vlan-iso forwarding-options dhcp-security ipv6-source-guard set vlans vlan-iso forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-iso forwarding-options dhcp-security option-82 set vlans vlan-iso forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-iso forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay

Procedimento passo a passo

Para configurar uma VLAN privada (PVLAN) e, em seguida, configurar os recursos de segurança da porta de acesso naquela PVLAN:

Configure o PVLAN — Crie o VLAN primário e suas VLANs secundárias e atribua IDs VLAN a eles. Interfaces de associados com as VLANs. (Para obter mais informações sobre a configuração de VLANs, veja Configuração de VLANs para switches da Série EX com suporte a ELS (procedimento CLI).)

[edit vlans] user@switch# set vlan-pri vlan-id 100 user@switch# set vlan-hr private-vlan community vlan-id 200 user@switch# set vlan-finance private-vlan community vlan-id 300 user@switch# set vlan-iso private-vlan isolated vlan-id 400 user@switch# set vlan-pri community-vlan vlan-hr user@switch# set vlan-pri community-vlan vlan-finance user@switch# set vlan-pri isolated-vlan vlan-iso

[edit interfaces] user@switch# set ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr user@switch# set ge-0/0/12 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-hr user@switch# set ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance user@switch# set ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance user@switch# set ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso user@switch# set ge-0/0/16 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso user@switch# set ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri user@switch# set ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri

Configure os recursos de segurança da porta de acesso na VLAN primária e em todas as suas VLANs secundárias:

Nota:Quando você configura a inspeção de ARP, o guarda de origem IP, o guarda-fonte IPv6, a inspeção de descoberta de vizinhos, a opção DHCP 82 ou as opções DHCPv6, em seguida, a espionagem DHCP e a espionagem DHCPv6 são configuradas automaticamente.

[edit vlans] user@switch# set vlan-pri forwarding-options dhcp-security arp-inspection user@switch# set vlan-pri forwarding-options dhcp-security ip-source-guard user@switch# set vlan-pri forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-pri forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-pri forwarding-options dhcp-security option-82 user@switch# set vlan-pri forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-pri forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-hr forwarding-options dhcp-security arp-inspection user@switch# set vlan-hr forwarding-options dhcp-security ip-source-guard user@switch# set vlan-hr forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-hr forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-hr forwarding-options dhcp-security option-82 user@switch# set vlan-hr forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-hr forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-finance forwarding-options dhcp-security arp-inspection user@switch# set vlan-finance forwarding-options dhcp-security ip-source-guard user@switch# set vlan-finance forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-finance forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-finance forwarding-options dhcp-security option-82 user@switch# set vlan-finance forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-finance forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-iso forwarding-options dhcp-security arp-inspection user@switch# set vlan-iso forwarding-options dhcp-security ip-source-guard user@switch# set vlan-iso forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-iso forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-iso forwarding-options dhcp-security option-82 user@switch# set vlan-iso forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-iso forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os seguintes show comandos no switch. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@switch# show interfaces

ge-0/0/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan {

members vlan-pri;

}

}

}

}

ge-1/0/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan {

members vlan-pri;

}

}

}

}

ge-0/0/11 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/12 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/13 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/14 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/15 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-iso;

}

}

}

}

ge-0/0/16 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-iso;

}

}

}

}

user@switch# show vlans

vlan-finance {

vlan-id 300;

private-vlan community;

interface {

ge-0/0/13.0;

ge-0/0/14.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-hr {

vlan-id 200;

private-vlan community;

interface {

ge-0/0/11.0;

ge-0/0/12.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-iso {

vlan-id 400;

private-vlan isolated;

interface {

ge-0/0/15.0;

ge-0/0/16.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-pri {

vlan-id 100;

community-vlan vlan-finance;

community-vlan vlan-hr;

isolated-vlan vlan-iso;

interface {

ge-0/0/0.0;

ge-1/0/0.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

Verificação

Verifique se os recursos de segurança de acesso estão funcionando como esperado

Propósito

Verifique se os recursos de segurança da porta de acesso que você configurou em sua PVLAN estão funcionando como esperado.

Ação

Use os show dhcp-security comandos e a clear dhcp-security CLI para verificar se os recursos estão funcionando como esperado. Veja detalhes sobre esses comandos no Guia de Administração de Serviços de Segurança.

Criação de uma VLAN privada em um único switch com suporte a ELS (procedimento CLI)

Essa tarefa usa o Junos OS para switches com suporte para o estilo de configuração de Software de Camada 2 (ELS). Se o switch da Série EX estiver executando um software que não oferece suporte ao ELS, consulte a criação de uma VLAN privada em um único switch da Série EX (procedimento CLI). Para obter detalhes do ELS, veja Usando a CLI de software de camada 2 aprimorada.

As VLANs privadas não são suportadas em switches QFX5100 e switches QFX10002 executando o Junos OS Release 15.1X53.

Por razões de segurança, muitas vezes é útil restringir o fluxo de tráfego unicast transmitido e desconhecido ou limitar a comunicação entre hosts conhecidos. VLANs privadas (PVLANs) permitem que você divida um domínio de broadcast (VLAN primário) em vários subdomains de broadcast isolados (VLANs secundárias), essencialmente colocando uma VLAN dentro de uma VLAN. Este procedimento descreve como criar uma PVLAN em um único switch.

Você deve especificar um VLAN ID para cada VLAN secundário, mesmo se o PVLAN estiver configurado em um único switch.

Você não precisa pré-configurar a VLAN primária. Este tópico mostra a VLAN primária sendo configurada como parte deste procedimento de configuração de PVLAN.

Para obter uma lista de diretrizes sobre a configuração de PVLANs, consulte Entendendo as VLANs privadas.

Para configurar uma VLAN privada em um único switch:

Criação de uma VLAN privada em um único switch QFX sem suporte de ELS

Se o seu switch executa um software que oferece suporte ao ELS, consulte Criar uma VLAN privada em um único switch com suporte a ELS (Procedimento CLI).

Por razões de segurança, muitas vezes é útil restringir o fluxo de transmissão e tráfego unicast desconhecido e até mesmo limitar a comunicação entre hosts conhecidos. O recurso VLAN privado (PVLAN) permite que você divida um domínio de broadcast em vários subdomains de broadcast isolados, essencialmente colocando uma VLAN secundária dentro de uma VLAN primária. Este tópico descreve como configurar uma PVLAN em um único switch.

Antes de começar, configure nomes para todas as VLANs secundárias que farão parte da VLAN primária. (Você não precisa pré-configurar o VLAN primário — ele está configurado como parte deste procedimento.) Você não precisa criar IDs VLAN (tags) para as VLANs secundárias. Ele não prejudica o funcionamento se você marcar o VLANS secundário, mas as tags não são usadas quando VLANs secundárias são configuradas em um único switch.

Lembre-se dessas regras ao configurar uma PVLAN:

-

O VLAN primário deve ser uma VLAN com tags.

-

Se você vai configurar uma VLAN da comunidade, você deve primeiro configurar a VLAN primária e a porta de tronco PVLAN. Você também deve configurar o VLAN primário para ser privado usando a declaração de pvlan .

-

Se você vai configurar uma VLAN isolada, você deve primeiro configurar a VLAN primária e a porta de tronco PVLAN.

Se você concluir suas etapas de configuração na ordem mostrada, você não violará essas regras de PVLAN. Para configurar uma VLAN privada em um único switch:

Criação de uma VLAN privada em um único switch da Série EX sem o suporte a ELS (procedimento CLI)

Se o seu switch executa um software que oferece suporte ao ELS, consulte Criar uma VLAN privada em um único switch com suporte a ELS (Procedimento CLI).

Por razões de segurança, muitas vezes é útil restringir o fluxo de transmissão e tráfego unicast desconhecido e até mesmo limitar a comunicação entre hosts conhecidos. O recurso VLAN privado (PVLAN) nos switches da Série EX permite que você divida um domínio de broadcast, também conhecido como VLAN primário, em vários subdomains de broadcast isolados, também conhecidos como VLANs secundárias. Dividir a VLAN primária em VLANs secundárias essencialmente aninha uma VLAN dentro de outra VLAN. Este tópico descreve como configurar uma PVLAN em um único switch.

Antes de começar, configure nomes para todas as VLANs secundárias que farão parte da VLAN primária. (Ao contrário das VLANs secundárias, você não precisa pré-configurar a VLAN primária — este procedimento fornece a configuração completa da VLAN primária.) Embora as tags não sejam necessárias quando um VLAN secundário está configurado em um único switch, configurar uma VLAN secundária como tags não afeta negativamente sua funcionalidade. Para obter instruções sobre a configuração das VLANs secundárias, consulte a configuração de VLANs para switches da Série EX.

Tenha essas regras em mente ao configurar uma PVLAN em um único switch:

O VLAN primário deve ser uma VLAN com tags.

A configuração de um VLAN VoIP em interfaces PVLAN não é suportada.

Para configurar uma VLAN privada em um único switch:

As VLANs isoladas não estão configuradas como parte desse processo. Em vez disso, eles são criados internamente se no-local-switching estiverem habilitados na VLAN primária e o VLAN isolado tiver interfaces de acesso como membros.

Para habilitar opcionalmente o roteamento entre VLANs isoladas e comunitárias usando uma interface VLAN roteada (RVI) em vez de uma porta promíscua conectada a um roteador, veja Configurando uma interface VLAN roteada em uma VLAN privada em um switch da Série EX.

Apenas um switch EX8200 ou o Ex8200 Virtual Chassis suportam o uso de um RVI para rotear o tráfego de Camada 3 entre VLANs isoladas e comunitárias em um domínio PVLAN.

Criação de uma VLAN privada que abrange vários switches da Série QFX sem o suporte de ELS

Se o seu switch executa um software que oferece suporte ao ELS, consulte A criação de uma VLAN privada que abrange vários switches da Série EX com suporte a ELS (Procedimento CLI).

Por razões de segurança, muitas vezes é útil restringir o fluxo de transmissão e tráfego unicast desconhecido e até mesmo limitar a comunicação entre hosts conhecidos. O recurso VLAN privado (PVLAN) permite que você divida um domínio de broadcast em vários subdomains de broadcast isolados, essencialmente colocando uma VLAN secundária dentro de uma VLAN primária. Este tópico descreve como configurar uma PVLAN para abranger vários switches.

Antes de começar, configure nomes para todas as VLANs secundárias que farão parte da VLAN primária. (Você não precisa pré-configurar o VLAN primário — ele está configurado como parte deste procedimento.) Você não precisa criar IDs VLAN (tags) para as VLANs secundárias. Ele não prejudica o funcionamento se você marcar o VLANS secundário, mas as tags não são usadas quando VLANs secundárias são configuradas em um único switch.

As seguintes regras se aplicam à criação de PVLANs: