Configuração de interfaces de túnel GRE

Entendendo o encapsulamento genérico de roteamento

O encapsulamento de roteamento genérico (GRE) oferece um caminho privado e seguro para o transporte de pacotes por uma rede pública, encapsulando (ou tunelando) os pacotes.

Este tópico descreve:

Visão geral do GRE

A GRE encapsula pacotes de dados e os redireciona para um dispositivo que os des encapsula e os encaminha para seu destino final. Isso permite que os roteadores de origem e destino operem como se tivessem uma conexão virtual ponto a ponto entre si (porque o cabeçalho externo aplicado pelo GRE é transparente ao pacote de carga encapsulado). Por exemplo, os túneis GRE permitem que protocolos de roteamento, como RIP e OSPF, encaminhem pacotes de dados de um roteador para outro roteador pela Internet. Além disso, os túneis GRE podem encapsular fluxos de dados multicast para transmissão pela Internet.

GRE é descrito na RFC 2784 (RFCs anteriores obsoletos 1701 e 1702). Os roteadores oferecem suporte à RFC 2784, mas não completamente. (Para uma lista de limitações, veja Limitações de configuração.)

Como um roteador de origem de túnel, o roteador encapsula um pacote de carga para transporte através do túnel para uma rede de destino. O pacote de carga é encapsulado primeiro em um pacote GRE e, em seguida, o pacote GRE é encapsulado em um protocolo de entrega. O roteador que desempenha a função de um roteador remoto de túnel extrai o pacote em túnel e encaminha o pacote para o seu destino.

O encadeamento de serviços para serviços GRE, NAT e IPSec em roteadores ACX1100-AC e ACX500 não é suportado.

A camada 2 sobre GRE não é suportada em ACX2200 roteador.

Os roteadores ACX oferecem suporte ao protocolo de roteamento OSPF quando um túnel GRE é configurado em uma interface WAN.

Tunelamento GRE

Os dados são roteados pelo sistema para o endpoint GRE em rotas estabelecidas na tabela de rotas. (Essas rotas podem ser configuradas estaticamente ou aprendidas dinamicamente por protocolos de roteamento como RIP ou OSPF.) Quando um pacote de dados é recebido pelo endpoint GRE, ele é des encapsulado e roteado novamente para seu endereço de destino.

Os túneis GRE são stateless — ou seja, o endpoint do túnel não contém informações sobre o estado ou a disponibilidade do endpoint remoto do túnel. Portanto, o roteador que opera como um roteador de origem de túnel não pode alterar o estado da interface do túnel GRE para baixo se o endpoint remoto for inalcançável.

Para obter mais informações sobre o tunelamento GRE, veja:

- Encapsulamento e des encapsulamento no roteador

- Número de túneis de origem e destino permitidos em um roteador

Encapsulamento e des encapsulamento no roteador

Encapsulamento — um roteador que opera como roteador de origem de túnel encapsula e encaminha pacotes GRE da seguinte forma:

Quando um roteador recebe um pacote de dados (carga útil) a ser tunelado, ele envia o pacote para a interface do túnel.

A interface do túnel encapsula os dados em um pacote GRE e adiciona um cabeçalho IP externo.

O pacote IP é encaminhado com base no endereço de destino no cabeçalho IP externo.

Des encapsulamento — um roteador que opera como roteador remoto de túnel lida com pacotes GRE da seguinte forma:

Quando o roteador de destino recebe o pacote IP da interface do túnel, o cabeçalho IP externo e o cabeçalho GRE são removidos.

O pacote é roteado com base no cabeçalho IP interno.

Número de túneis de origem e destino permitidos em um roteador

Os roteadores ACX oferecem suporte a até 64 túneis GRE entre roteadores que transmitem pacotes de carga IPv4 ou IPv6 em GRE.

Limitações de configuração

Alguns recursos de tunelamento GRE não estão disponíveis atualmente nos roteadores da Série ACX. Esteja ciente das seguintes limitações quando estiver configurando o GRE em um roteador ACX:

Recursos sem suporte — o GRE nos roteadores ACX não oferece suporte aos seguintes recursos:

Roteamento virtual sobre GRE

Protocolo de detecção de encaminhamento bidirecional (BFD) no modo distribuído por GRE

MPLS sobre túneis GRE

Keepalives GRE

Chaves GRE, fragmentação de pacotes de carga e números de sequência para pacotes fragmentados

Túneis dinâmicos BGP

RFC 1701 e RFC 1702

RFC 2890 — Extensões de número de chave e sequência para GRE

IPv6 como cabeçalho de entrega

Descoberta de MTU de caminho GRE

Balanceamento de carga quando o NNI é ECMP

Estatísticas de interfaces em interfaces GRE

Classe de serviço e firewall no túnel GRE

Protocolo de roteamento — os roteadores ACX não oferecem suporte a protocolos de roteamento em interfaces GRE. Você precisa desabilitar o roteamento em interfaces GRE sob a hierarquia [editar protocolos]. Por exemplo

[edit] user@host# show protocols ospf { area 0.0.0.0 { interface all; interface gr-0/0/10.0 { disable; } } }Nota:Essa limitação é aplicável a todos os protocolos de roteamento (como OSPF, ISIS).

Veja também

Configuração de tunelamento de encapsulamento de roteamento genérico

O tunelamento oferece um caminho privado e seguro para o transporte de pacotes por uma rede pública de outra forma, encapsulando pacotes dentro de um protocolo de transporte conhecido como protocolo de encapsulamento IP. Encapsulamento de roteamento genérico (GRE) é um protocolo de encapsulamento de IP usado para transportar pacotes por uma rede. As informações são enviadas de uma rede para a outra por meio de um túnel GRE.

O tunelamento GRE é realizado por meio de endpoints de túnel roteáveis que operam em cima de endpoints físicos e outros lógicos existentes. Os túneis GRE conectam um endpoint a outro e fornecem um caminho de dados claro entre eles.

Este tópico descreve:

- Configuração de uma porta de túnel GRE

- Configuração de túneis para usar encapsulamento de roteamento genérico

Configuração de uma porta de túnel GRE

Para configurar túneis GRE em um roteador, você converte uma porta de rede ou uma porta de uplink no roteador em uma porta de túnel GRE para serviços de túnel. Cada porta física de túnel, chamada gr-fpc/pic/port, pode ter uma ou mais interfaces lógicas, cada uma das quais é um túnel GRE.

Após a conversão em uma porta de túnel GRE, a porta física não pode ser usada para tráfego de rede.

Para configurar uma porta de túnel GRE em um roteador, você precisa criar interfaces lógicas de túnel e a largura de banda em gigabits por segundo para reservar serviços de túnel. Inclua a tunnel-services bandwidth (1g | 10g) declaração no nível [edit chassis fpc slot-number pic number] de hierarquia.

Para configurar uma porta de túnel GRE, use qualquer porta física não usada no roteador para criar uma interface lógica de túnel, conforme mostrado abaixo:

user@host# edit chassis

fpc 0 {

pic 0 {

tunnel-services {

port port-number;

}

}

}

Isso também cria uma interface gr-

Configuração de túneis para usar encapsulamento de roteamento genérico

Normalmente, uma porta de túnel GRE surge assim que é configurada e fica ativa enquanto um endereço de origem de túnel válido existir ou uma interface estiver operacional. Cada interface lógica configurada na porta pode ser configurada como a fonte ou como ponto final de um túnel GRE.

Para configurar uma porta de túnel para usar GRE:

Visão geral do tempo de manter o GRE

As interfaces de túnel de encapsulamento de roteamento genérico (GRE) não têm um mecanismo integrado para detectar quando um túnel está desativado. Você pode permitir que mensagens keepalive sirvam como mecanismo de detecção.

Quando você habilita uma interface de túnel GRE para mensagens keepalive, a interface envia pacotes de solicitação keepalive para o endpoint remoto em intervalos regulares. Se o caminho de dados encaminhado para o túnel GRE funcionar corretamente em todos os pontos, os pacotes de resposta keepalive são devolvidos ao originador. Essas mensagens keepalive são processadas pelo Mecanismo de Roteamento.

Você pode configurar mensagens keepalive na interface de túnel GRE física ou lógica. Se configuradas na interface física, mensagens keepalive são enviadas em todas as interfaces lógicas que fazem parte da interface física. Se configurados em uma interface lógica individual, os keepalives são enviados apenas nessa interface lógica.

Você configura quantas mensagens keepalive são enviadas e o tempo que a interface espera por uma resposta keepalive antes de marcar o túnel como operacionalmente desativado.

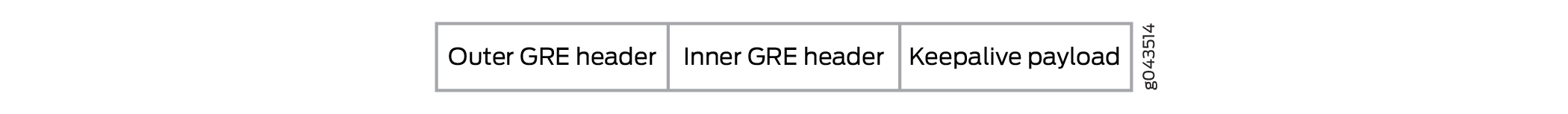

O pacote de solicitação keepalive é mostrado na Figura 1.

de solicitação keepalive

de solicitação keepalive

A carga útil keepalive inclui informações para garantir que a resposta keepalive seja entregue corretamente ao aplicativo responsável pelo processo keepalive gre.

O cabeçalho GRE externo inclui:

Endereço IP de origem — endereço IP do endpoint que inicia a solicitação keepalive

Endereço IP de destino — endereço IP do endpoint que recebe a solicitação keepalive

ID de protocolo GRE — IP

O cabeçalho GRE interno inclui:

Endereço IP de origem — endereço IP do endpoint que recebe a solicitação keepalive

Endereço IP de destino — endereço IP do endpoint que inicia a solicitação keepalive

ID de protocolo GRE — um valor que o mecanismo de encaminhamento de pacotes reconhece como um pacote keepalive GRE

A partir do Junos OS Release 17.3R1, você pode configurar interfaces de túnel de encapsulamento de roteamento genérico (GRE) IPv6 em roteadores da Série MX. Isso permite que você execute um túnel GRE em uma rede IPv6. As famílias de carga de pacotes que podem ser encapsuladas dentro dos túneis IPv6 GRE incluem IPv4, IPv6, MPLS e ISO. A fragmentação e a remontagem dos pacotes de entrega IPv6 não são suportadas.

Para configurar uma interface de túnel IPv6 GRE, especifique endereços IPv6 para source e destination no nível de [interfaces gr-0/0/0 unit 0 tunnel] hierarquia.

O Keepalive não é compatível com o GRE IPv6.

Veja também

Configuração do tempo de manter o GRE

- Configuração de tempo de atividade e tempo de espera para uma interface de túnel GRE

- Configuração de tempo de exibição GRE keepalive

- Exibir informações de tempo keepalive em uma interface de túnel GRE

Configuração de tempo de atividade e tempo de espera para uma interface de túnel GRE

Você pode configurar os keepalives em uma interface de túnel de encapsulamento de roteamento genérico (GRE), incluindo tanto a keepalive-time declaração quanto a hold-time declaração no nível de [edit protocols oam gre-tunnel interface interface-name] hierarquia.

Para uma operação adequada de keepalives em uma interface GRE, você também deve incluir a family inet declaração no nível de [edit interfaces interface-name unit unit] hierarquia. Se você não incluir essa declaração, a interface será marcada como baixa.

Para configurar uma interface de túnel GRE:

Para configurar o tempo de manter-sealive para uma interface de túnel GRE:

Configure o protocolo de operação, administração e manutenção (OAM) no nível de

[edit protocols]hierarquia para a interface de túnel GRE.[edit] user@host# edit protocols oam

Configure a opção de interface de túnel GRE para o protocolo OAM.

[edit protocols oam] user@host# edit gre-tunnel interface interface-name

Configure o tempo de keepalive de 1 a 50 segundos para a interface do túnel GRE.

[edit protocols oam gre-tunnel interface interface-name] user@host# set keepalive-time seconds

Configure o tempo de espera de 5 a 250 segundos. Observe que o tempo de espera deve ser pelo menos o dobro do tempo de espera.

[edit protocols oam gre-tunnel interface interface-name] user@host# set hold-time seconds

Configuração de tempo de exibição GRE keepalive

Propósito

Exibir o valor de tempo keepalive configurado como 10 e mantenha o valor do tempo como 30 em uma interface de túnel GRE (por exemplo, gr-1/1/10.1).

Ação

Para exibir os valores configurados na interface de túnel GRE, execute o show oam gre-tunnel comando no nível de [edit protocols] hierarquia:

[edit protocols]

user@host# show oam gre-tunnel

interface gr-1/1/10.1 {

keepalive-time 10;

hold-time 30;

}

Exibir informações de tempo keepalive em uma interface de túnel GRE

Propósito

Exibir as informações de status atuais de uma interface de túnel GRE quando o tempo de espera e os parâmetros de tempo de espera forem configurados nele e quando o tempo de espera expirar.

Ação

Para verificar as informações de status atuais em uma interface de túnel GRE (por exemplo, gr-3/3/0.3), execute os show interfaces gr-3/3/0.3 terse comandos e show interfaces gr-3/3/0.3 extensive operacionais.

mostrar interfaces gr-3/3/0,3 terse

user@host> show interfaces gr-3/3/0.3 terse

Interface Admin Link Proto Local Remote

gr-3/3/0.3 up up inet 192.0.2.1/24

mpls

interfaces de exibição gr-3/3/0,3 extensas

user@host> show interfaces gr-3/3/0.3 extensive

Logical interface gr-3/3/0.3 (Index 73) (SNMP ifIndex 594) (Generation 900)

Flags: Point-To-Point SNMP-Traps 0x4000 IP-Header 10.1.19.11:10.1.19.12:47:df:64:0000000000000000 Encapsulation: GRE-NULL

Gre keepalives configured: On, Gre keepalives adjacency state: down

^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^

Traffic statistics:

Input bytes : 15629992

Output bytes : 15912273

Input packets: 243813

Output packets: 179476

Local statistics:

Input bytes : 15322586

Output bytes : 15621359

Input packets: 238890

Output packets: 174767

Transit statistics:

Input bytes : 307406 0 bps

Output bytes : 290914 0 bps

Input packets: 4923 0 pps

Output packets: 4709 0 pps

Protocol inet, MTU: 1476, Generation: 1564, Route table: 0

Flags: Sendbcast-pkt-to-re

Addresses, Flags: Dest-route-down Is-Preferred Is-Primary

^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^

Destination: 192.0.2/24, Local: 192.0.2.1, Broadcast: 192.0.2.255, Generation: 1366

Protocol mpls, MTU: 1464, Maximum labels: 3, Generation: 1565, Route table: 0

Quando o tempo de espera expirar:

O túnel GRE permanecerá em alta, embora a interface não possa enviar ou receber tráfego.

O

Linkstatus seráUpe oGre keepalives adjacency stateseráDown.

Significado

As informações de status atuais de uma interface de túnel GRE com parâmetros de tempo de espera e tempo de espera são exibidas como esperado quando o tempo de espera expirar.

Habilitando a fragmentação em túneis GRE

Para permitir a fragmentação de pacotes IPv4 em túneis genéricos de encapsulamento de roteamento (GRE), inclua a clear-dont-fragment-bit declaração e uma configuração de unidade de transmissão máxima (MTU) para o túnel como parte de uma configuração GRE existente no nível de [edit interfaces] hierarquia:

[edit interfaces]

gr-fpc/pic/port {

unit logical-unit-number {

clear-dont-fragment-bit;

...

family inet {

mtu 1000;

...

}

}

}

Esta declaração libera o bit Don't Fragment (DF) no cabeçalho do pacote, independentemente do tamanho do pacote. Se o tamanho do pacote exceder o valor MTU do túnel, o pacote será fragmentado antes do encapsulamento. O tamanho máximo de MTU configurável no AS ou Multiservices PIC é 9192 bytes.

A clear-dont-fragment-bit declaração é suportada apenas em roteadores da Série MX e todos os roteadores da Série M, exceto no roteador M320.

Nas plataformas SRX, a limpeza do bit DF em um túnel GRE só é suportada quando o dispositivo está no modo pacote ou pacote seletivo; Esse recurso não é suportado no modo de fluxo. Como resultado, quando no modo de fluxo, um pacote que excede o MTU da interface GRE com o conjunto de bits DF é descartado, apesar de ter a clear-dont-fragment-bit configuração na interface GRE.

A fragmentação é habilitada apenas em pacotes IPv4 sendo encapsulados em túneis GRE baseados em IPv4.

Essa configuração é suportada apenas em túneis GRE em interfaces AS ou Multiservices. Se você se comprometer gre-fragmentation como o tipo de encapsulamento em uma interface PIC de túnel padrão, a seguinte mensagem de log de console aparece quando o PIC entra em operação:

gr-fpc/pic/port: does not support this encapsulation

O Mecanismo de encaminhamento de pacotes atualiza o campo de identificação de IP no cabeçalho IP externo de pacotes encapsulados por GRE, de modo que a remontagem dos pacotes é possível após a fragmentação. A verificação de restrição da CLI anterior que exigia que você configurasse a clear-dont-fragment-bit declaração ou uma chave de túnel com a allow-fragmentation declaração não é mais aplicada.

Quando você configura a clear-dont-fragment-bit declaração em uma interface com a família de protocolo MPLS habilitada, você deve especificar um valor mtu. Esse valor de MTU não deve ser maior do que o valor máximo suportado (9192).