Visão geral do IPsec

Entendendo o Junos VPN Site Secure

O Junos VPN Site Secure é um conjunto de recursos IPsec com suporte em placas de linha multisserviços (MS-DPC, MS-MPC e MS-MIC) e era chamado de serviços IPsec nas versões do Junos anteriores à 13.2. No Junos OS versão 13.2 e posterior, o termo recursos de IPsec é usado exclusivamente para se referir à implementação de IPsec em PICs de serviços adaptativos e serviços de criptografia. Este tópico fornece uma visão geral do Junos VPN Site Secure e tem as seguintes seções:

- IPsec

- Associações de Segurança

- IKE

- Não suporte para NAT-T

- Comparação de IPsec em ES PICs e Junos VPN Site Secure em placas LIne multisserviços

IPsec

A arquitetura IPsec fornece um pacote de segurança para as camadas de rede IP versão 4 (IPv4) e IP versão 6 (IPv6). A suíte fornece funcionalidades como autenticação de origem, integridade de dados, confidencialidade, proteção contra repetição e não repúdio da fonte. Além do IPsec, o Junos OS também oferece suporte ao Internet Key Exchange (IKE), que define mecanismos para geração e troca de chaves e gerencia associações de segurança (SAs).

O IPsec também define uma associação de segurança e uma estrutura de gerenciamento de chaves que pode ser usada com qualquer protocolo de camada de rede. A SA especifica qual política de proteção aplicar ao tráfego entre duas entidades da camada IP. O IPsec fornece túneis seguros entre dois peers.

Associações de Segurança

Para usar serviços de segurança IPsec, você cria SAs entre hosts. Uma SA é uma conexão simplex que permite que dois hosts se comuniquem entre si de forma segura por meio de IPsec. Existem dois tipos de SAs:

-

As SAs manuais não requerem negociação; Todos os valores, incluindo as chaves, são estáticos e especificados na configuração. As SAs manuais definem estaticamente os valores, algoritmos e chaves do índice de parâmetros de segurança (SPI) a serem usados e exigem configurações correspondentes em ambas as extremidades do túnel. Cada peer deve ter as mesmas opções configuradas para que a comunicação ocorra.

-

As SAs dinâmicas exigem configuração adicional. Com SAs dinâmicas, você configura o IKE primeiro e depois o SA. O IKE cria associações de segurança dinâmicas; ele negocia SAs para IPsec. A configuração do IKE define os algoritmos e as chaves usados para estabelecer a conexão IKE segura com o gateway de segurança do peer. Essa conexão é então usada para concordar dinamicamente com as chaves e outros dados usados pela SA IPsec dinâmica. A SA IKE é negociada primeiro e depois usada para proteger as negociações que determinam as SAs IPsec dinâmicas.

IKE

IKE é um protocolo de gerenciamento de chaves que cria SAs dinâmicas; ele negocia SAs para IPsec. Uma configuração de IKE define os algoritmos e as chaves usados para estabelecer uma conexão segura com um gateway de segurança de mesmo nível.

O IKE executa as seguintes tarefas:

-

Negocia e gerencia parâmetros de IKE e IPsec.

-

Autentica a troca segura de chaves.

-

Fornece autenticação mútua por meio de segredos compartilhados (não senhas) e chaves públicas.

-

Fornece proteção de identidade (no modo principal).

Duas versões do protocolo IKE (IKEv1 e IKEv2) são suportadas agora. O IKE negocia atributos de segurança e estabelece segredos compartilhados para formar o IKE SA bidirecional. No IKE, as SAs IPsec de entrada e saída são estabelecidas e a SA do IKE protege as trocas. A partir do Junos OS Release 11.4, tanto o IKEv1 quanto o IKEv2 são suportados por padrão em todos os roteadores da Série M, Série MX e Série T. O IKE também gera material de chave, fornece Perfect Forward Secrecy, e troca identidades.

A partir do Junos OS Release 18.2R1, você pode configurar um roteador da Série MX com MS-MPCs ou MS-MICs para atuar apenas como um respondente IKE. Nesse modo somente de resposta, o roteador da Série MX não inicia negociações de IKE, ele apenas responde a negociações de IKE iniciadas pelo gateway de peer. Isso pode ser necessário ao operar em conjunto com equipamentos de outros fornecedores, como dispositivos Cisco. Como a Série MX não oferece suporte aos valores de protocolo e porta no seletor de tráfego, ela não pode iniciar um túnel IPsec para o gateway peer de outro fornecedor que espera esses valores. Ao configurar o modo somente de resposta na Série MX, o MX pode aceitar o seletor de tráfego na negociação de IKE iniciada a partir do gateway de peer.

A partir do Junos OS Release 18.2R1, você pode configurar o roteador da Série MX com MS-MPCs ou MS-MICs para enviar apenas o certificado de entidade final para autenticação IKE baseada em certificado, em vez da cadeia de certificados completa. Isso evita a fragmentação do IKE.

A partir do Junos OS Release 19.1R1, o suporte a nomes distintos é adicionado à identificação do IKE (ID do IKE) usada para validação de dispositivos peer VPN durante a negociação do IKE. O ID de IKE recebido por um roteador da Série MX de um peer remoto pode ser um endereço IPv4 ou IPv6, um nome de host, um nome de domínio totalmente qualificado (FQDN) ou um nome distinto (DN). O ID do IKE enviado pelo peer remoto precisa corresponder ao que é esperado pelo roteador da Série MX. Caso contrário, a validação do ID do IKE falhará e a VPN não será estabelecida.

Não suporte para NAT-T

Antes do lançamento do Junos OS 17.4R1, a Network Address Translation-Traversal (NAT-T) não é suportada para o conjunto Junos VPN Site Secure de recursos IPsec nos roteadores da Série MX, e você deve desabilitar o NAT-T no roteador da Série MX para evitar a execução de NAT-T não suportado (veja Desativação do NAT-T em roteadores da Série MX para manipulação de NAT com pacotes protegidos por IPsec). NAT-T é um método para contornar problemas de conversão de endereço IP encontrados quando os dados protegidos por IPsec passam por um dispositivo NAT para tradução de endereços.

Comparação de IPsec em ES PICs e Junos VPN Site Secure em placas LIne multisserviços

A Tabela 1 compara a configuração de nível superior dos recursos IPsec nas interfaces ES PIC e IPsec nos PICs de serviços adaptativos e no Junos VPN Site Secure em placas de linha multisserviços.

| Configuração do ES PIC |

Configuração de placas de linha AS e multisserviços |

|---|---|

[edit security ipsec]

proposal {...}

|

[edit services ipsec-vpn ipsec]

proposal {...}

|

[edit security ipsec]

policy {...}

|

[edit services ipsec-vpn ipsec]

policy {...}

|

[edit security ipsec]

security-association sa-dynamic {...}

|

[edit services ipsec-vpn rule rule-name]

term term-name match-conditions {...}

then dynamic {...}]

|

[edit security ipsec]

security-association sa-manual {...}

|

[edit services ipsec-vpn rule rule-name]

term term-name match-conditions {...}

then manual {...}]

|

[edit security ike]

proposal {...}

|

[edit services ipsec-vpn ike]

proposal {...}

|

[edit security ike]

policy {...}

|

[edit services ipsec-vpn ike]

policy {...}

|

| Não disponível |

[edit services ipsec-vpn]

rule-set {...}

|

| Não disponível |

[edit services ipsec-vpn]

service-set {...}

|

[edit interfaces es-fpc/pic/port] tunnel source address |

[edit services ipsec-vpn service-set set-name ipsec-vpn local-gateway address] |

[edit interfaces es-fpc/pic/port] tunnel destination address |

[edit services ipsec-vpn rule rule-name] remote-gateway address |

Embora muitas das mesmas instruções e propriedades sejam válidas em ambas as plataformas (MultiServices e ES), as configurações não são intercambiáveis. Você deve confirmar uma configuração completa para o tipo PIC instalado em seu roteador.

Algoritmos de autenticação

A autenticação é o processo de verificação da identidade do remetente. Os algoritmos de autenticação usam uma chave compartilhada para verificar a autenticidade dos dispositivos IPsec. O Junos OS usa os seguintes algoritmos de autenticação:

O Message Digest 5 (MD5) usa uma função de hash unidirecional para converter uma mensagem de comprimento arbitrário em um resumo de mensagem de comprimento fixo de 128 bits. Devido ao processo de conversão, é matematicamente inviável calcular a mensagem original calculando-a de trás para frente a partir do resumo da mensagem resultante. Da mesma forma, uma alteração em um único caractere na mensagem fará com que ela gere um número de resumo de mensagem muito diferente.

Para verificar se a mensagem não foi adulterada, o Junos OS compara o resumo da mensagem calculado com um resumo da mensagem que é descriptografado com uma chave compartilhada. O Junos OS usa a variante de código de autenticação de mensagem com hash MD5 (HMAC) que oferece um nível adicional de hash. O MD5 pode ser usado com cabeçalho de autenticação (AH), ESP (Encapsulating Segurança Payload) e Internet Key Exchange (IKE).

O Secure Hash Algorithm 1 (SHA-1) usa um algoritmo mais forte que o MD5. O SHA-1 recebe uma mensagem de menos de 264 bits de comprimento e produz um resumo de mensagem de 160 bits. O resumo da mensagem grande garante que os dados não tenham sido alterados e que se originem da fonte correta. O Junos OS usa a variante SHA-1 HMAC que oferece um nível adicional de hash. O SHA-1 pode ser usado com AH, ESP e IKE.

SHA-256, SHA-384 e SHA-512 (às vezes agrupados sob o nome SHA-2) são variantes de SHA-1 e usam resumos de mensagens mais longos. O Junos OS oferece suporte à versão SHA-256 do SHA-2, que pode processar todas as versões de criptografia Advanced Encryption Standard (AES), Data Encryption Standard (DES) e Triple DES (3DES).

Algoritmos de criptografia

A criptografia codifica os dados em um formato seguro para que não possam ser decifrados por usuários não autorizados. Assim como os algoritmos de autenticação, uma chave compartilhada é usada com algoritmos de criptografia para verificar a autenticidade dos dispositivos IPsec. O Junos OS usa os seguintes algoritmos de criptografia:

Criptografia de dados O encadeamento de blocos cifrados padrão (DES-CBC) é um algoritmo de bloco de chave secreta simétrico. O DES usa um tamanho de chave de 64 bits, onde 8 bits são usados para detecção de erros e os 56 bits restantes fornecem criptografia. O DES executa uma série de operações lógicas simples na chave compartilhada, incluindo permutações e substituições. O CBC pega o primeiro bloco de 64 bits de saída do DES, combina esse bloco com o segundo bloco, alimenta-o de volta ao algoritmo DES e repete esse processo para todos os blocos subsequentes.

O DES-CBC triplo (3DES-CBC) é um algoritmo de criptografia semelhante ao DES-CBC, mas fornece um resultado de criptografia muito mais forte porque usa três chaves para criptografia de 168 bits (3 x 56 bits). O 3DES funciona usando a primeira chave para criptografar os blocos, a segunda chave para descriptografar os blocos e a terceira chave para criptografar novamente os blocos.

Advanced Encryption Standard (AES) é um método de criptografia de última geração baseado no algoritmo Rijndael desenvolvido pelos criptógrafos belgas Dr. Joan Daemen e Dr. Vincent Rijmen. Ele usa um bloco de 128 bits e três tamanhos de chave diferentes (128, 192 e 256 bits). Dependendo do tamanho da chave, o algoritmo executa uma série de cálculos (10, 12 ou 14 rodadas) que incluem substituição de bytes, combinação de colunas, deslocamento de linhas e adição de chaves. O uso do AES em conjunto com o IPsec é definido no RFC 3602, O algoritmo de cifra AES-CBC e seu uso com IPsec.

A partir do Junos OS Release 17.3R1, o Advanced Encryption Standard in Galois/Counter Mode (AES-GCM) é suportado para MS-MPCs e MS-MICs. No entanto, no modo Junos FIPS, o AES-GCM não é suportado no Junos OS Release 17.3R1. A partir do Junos OS Release 17.4R1, o AES-GCM tem suporte no modo FIPS do Junos. O AES-GCM é um algoritmo de criptografia autenticado projetado para fornecer autenticação e privacidade. O AES-GCM usa hash universal em um campo binário do Galois para fornecer criptografia autenticada e permite criptografia autenticada a taxas de dados de dezenas de Gbps.

Veja também

Protocolos IPsec

Os protocolos IPsec determinam o tipo de autenticação e criptografia aplicadas aos pacotes protegidos pelo roteador. O Junos OS oferece suporte aos seguintes protocolos IPsec:

AH — Definido no RFC 2402, o AH fornece integridade sem conexão e autenticação de origem de dados para pacotes IPv4 e IPv6. Ele também fornece proteção contra replays. O AH autentica o máximo possível do cabeçalho IP, bem como os dados de protocolo de nível superior. No entanto, alguns campos de cabeçalho de IP podem ser alterados em trânsito. Como o valor desses campos pode não ser previsível pelo remetente, eles não podem ser protegidos pelo AH. Em um cabeçalho IP, AH pode ser identificado com um valor de

51noProtocolcampo de um pacote IPv4 e noNext Headercampo de um pacote IPv6. Um exemplo da proteção IPsec oferecida pelo AH é mostrado na Figura 1.Observação:O AH não é suportado nos roteadores da Série T, M120 e M320.

AH

AH

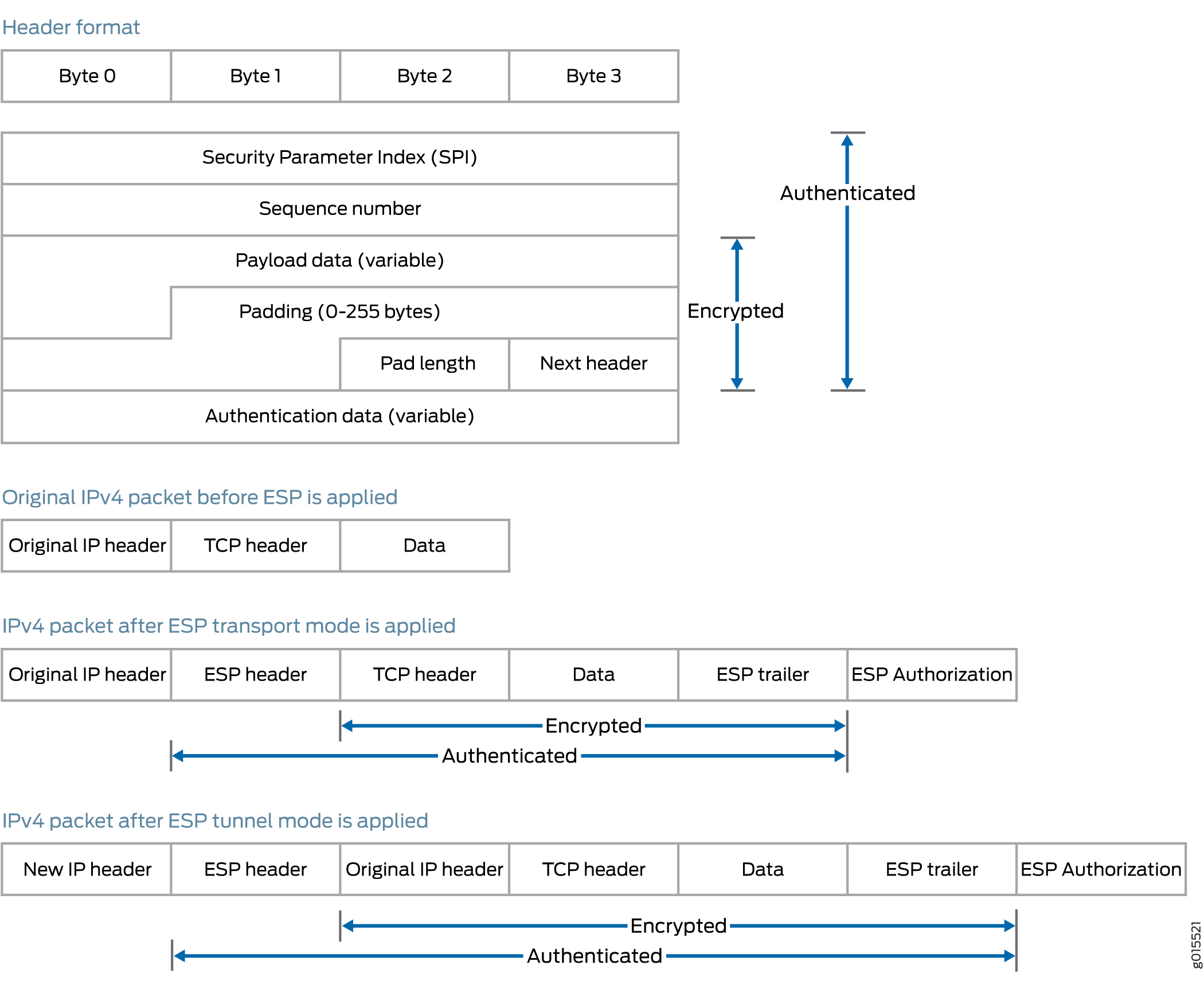

ESP — Definido no RFC 2406, o ESP pode fornecer criptografia e confidencialidade de fluxo de tráfego limitado, ou integridade sem conexão, autenticação de origem de dados e um serviço anti-replay. Em um cabeçalho IP, o

ProtocolESP pode ser identificado um valor de50no campo de um pacote IPv4 e noNext Headercampo de um pacote IPv6. Um exemplo da proteção IPsec oferecida pelo ESP é mostrado na Figura 2.

ESP

ESP

Pacote — Quando você compara AH com ESP, há alguns benefícios e deficiências em ambos os protocolos. O ESP fornece um nível decente de autenticação e criptografia, mas faz isso apenas para parte do pacote IP. Por outro lado, embora o AH não forneça criptografia, ele fornece autenticação para todo o pacote IP. Por isso, o Junos OS oferece uma terceira forma de protocolo IPsec, chamada de pacote de protocolos. A opção de pacote oferece uma combinação híbrida de autenticação AH com criptografia ESP.

Veja também

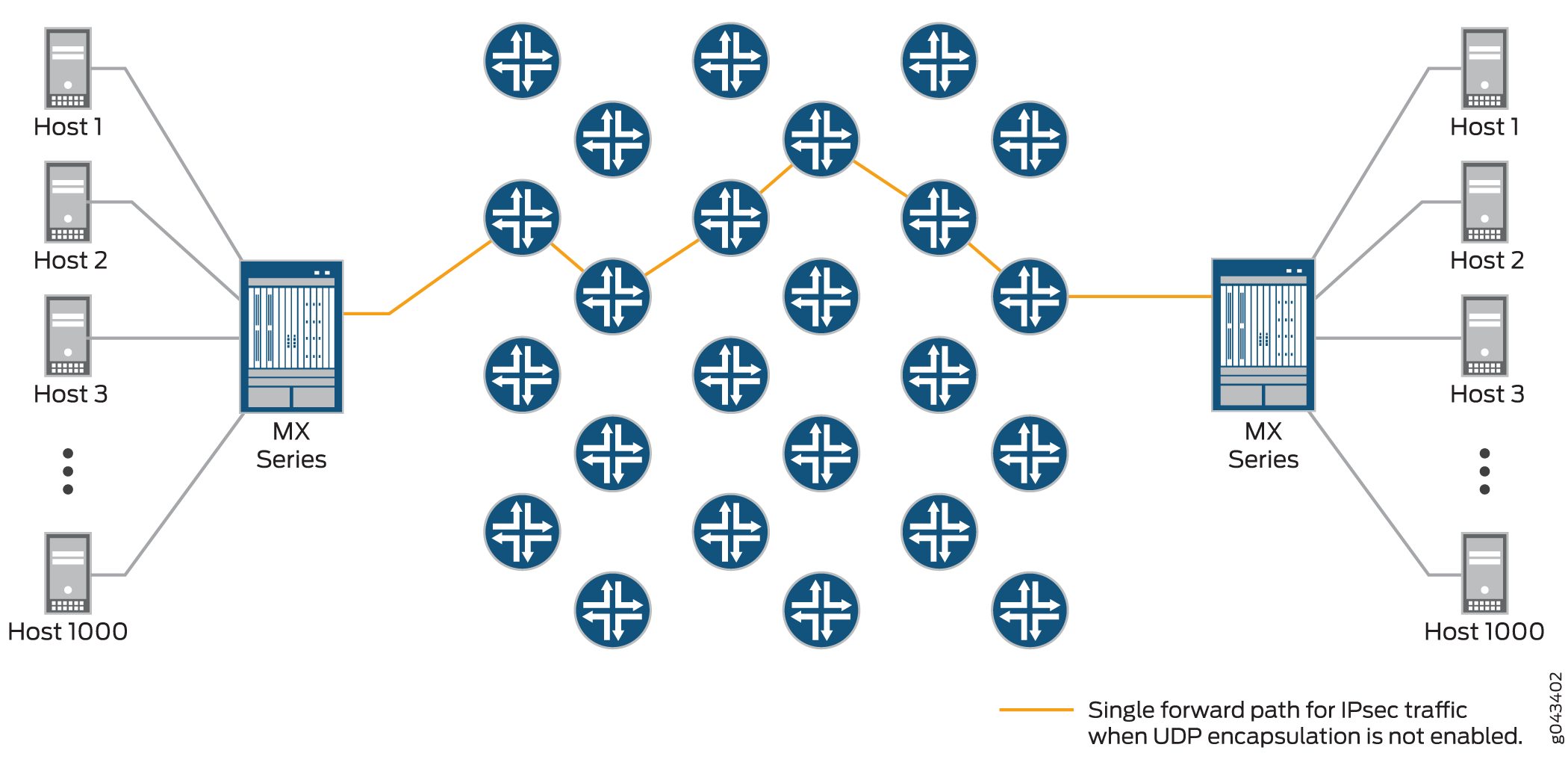

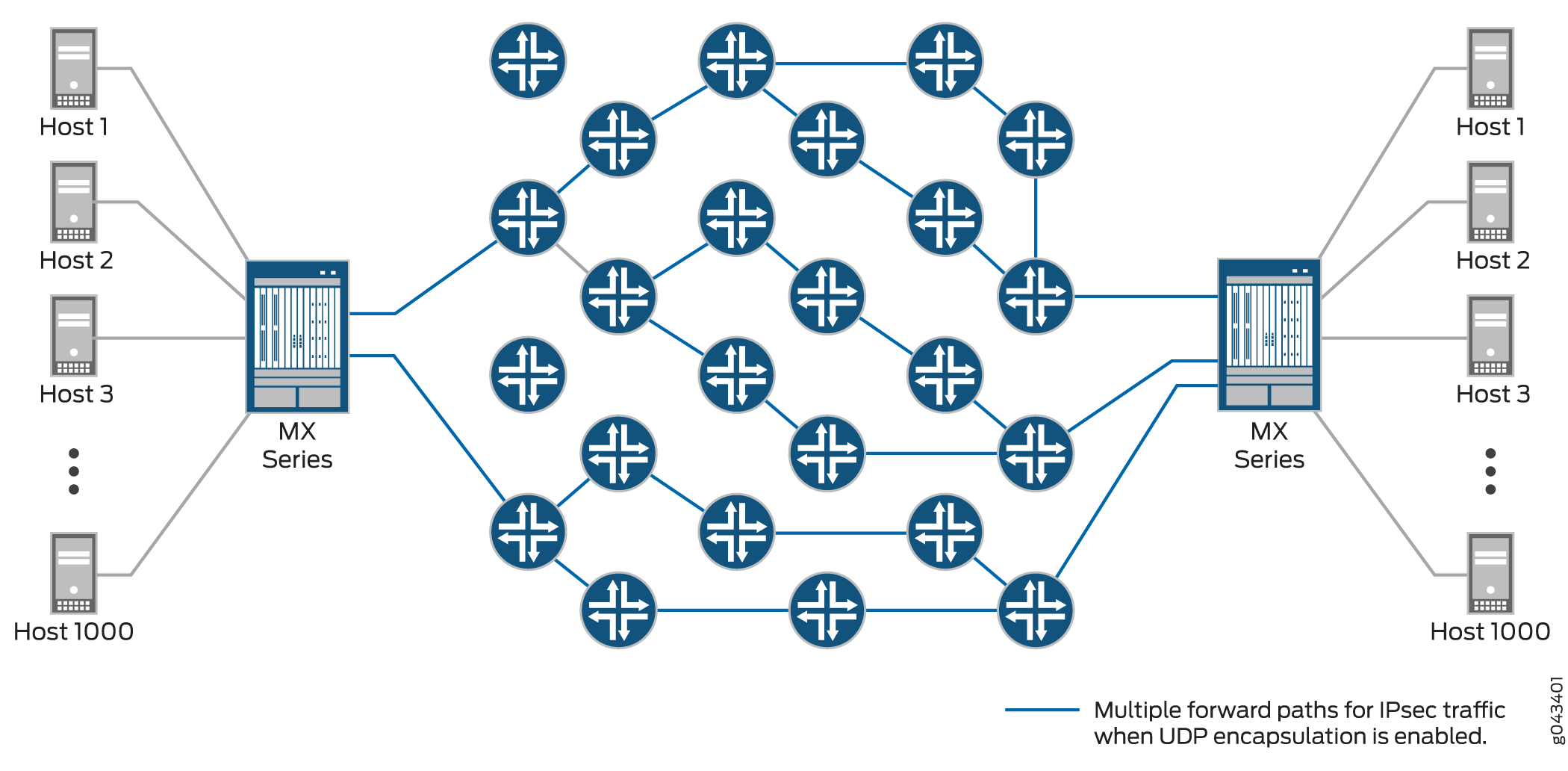

Encaminhamento multicaminho IPsec com encapsulamento UDP

O IPsec fornece túneis seguros entre dois peers, e os pacotes encapsulados IPsec têm cabeçalhos IP que contêm IPs de endpoint de túnel que não mudam. Isso resulta na seleção de um único caminho de encaminhamento entre os pares, como mostrado na Figura 3. Quando o tráfego IPsec está fluindo entre data centers com milhares de hosts, essa seleção de caminho único limita a taxa de transferência.

de encaminhamento

de encaminhamento

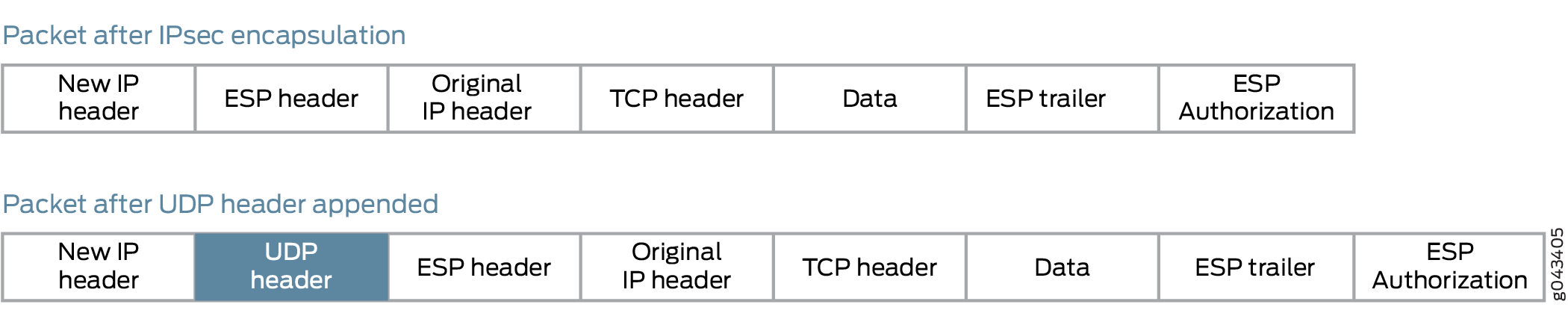

Você pode superar esse problema habilitando o encapsulamento UDP dos pacotes IPsec, que acrescenta um cabeçalho UDP após o cabeçalho ESP, conforme mostrado na Figura 4. Isso fornece informações de Camada 3 e 4 para os roteadores intermediários, e os pacotes IPsec são encaminhados por vários caminhos, como mostrado na Figura 5. Você habilita o encapsulamento UDP para o conjunto de serviços.

UDP anexado

UDP anexado

de encaminhamento

de encaminhamento

Você pode configurar a porta de destino UDP ou usar o valor padrão de 4565. Não é possível configurar 4500 como a porta de destino porque é uma porta bem conhecida para travessias NAT.

O Junos OS gera a porta UDP de origem por meio de uma função hash que opera nos seguintes dados:

Endereço IP de origem

Endereço IP de destino

Protocolo de transporte

Porta de origem de transporte

Porta de destino do transporte

Um número aleatório

Apenas os dois últimos bytes do hash resultante são usados, portanto, os detalhes do cabeçalho IP interno ficam ocultos.

Quando o NAT-T é detectado, ocorre apenas o encapsulamento UDP do NAT-T, não o encapsulamento UDP para pacotes IPsec.

Veja também

Padrões IPsec e IKE suportados

Em roteadores equipados com um ou mais MS-MPCs, MS-MICs ou DPCs, a versão do Canadá e dos EUA do Junos OS oferece suporte substancial aos seguintes RFCs, que definem padrões para Segurança IP (IPsec) e Internet Key Exchange (IKE).

-

RFC 2085, autenticação de IP HMAC-MD5 com prevenção de repetição

-

RFC 2401, Arquitetura de Segurança para o Protocolo de Internet (obsoleto pelo RFC 4301)

-

RFC 2402, cabeçalho de autenticação de IP (obsoleto pelo RFC 4302)

-

RFC 2403, o uso de HMAC-MD5-96 em ESP e AH

-

RFC 2404, o uso de HMAC-SHA-1-96 dentro de ESP e AH (obsoleto por RFC 4305)

-

RFC 2405, o algoritmo de cifra ESP DES-CBC com IV explícito

-

RFC 2406, IP Encapsulating Segurança Payload (ESP) (obsoleto por RFC 4303 e RFC 4305)

-

RFC 2407, O Domínio de Interpretação de Segurança IP da Internet para ISAKMP (obsoleto pelo RFC 4306)

-

RFC 2408, Internet Segurança Association and Key Management Protocol (ISAKMP) (obsoleto pelo RFC 4306)

-

RFC 2409, o Internet Key Exchange (IKE) (obsoleto pelo RFC 4306)

-

RFC 2410, o algoritmo de criptografia NULL e seu uso com IPsec

-

RFC 2451, os algoritmos de cifra de modo CBC ESP

-

RFC 2560, X.509 Internet Public Key Infrastructure Online Certificate Status Protocol - OCSP

-

RFC 3193, protegendo L2TP usando IPsec

-

RFC 3280, Certificado de infraestrutura de chave pública X.509 da Internet e perfil de lista de revogação de certificados (CRL)

-

RFC 3602, o algoritmo de cifra AES-CBC e seu uso com IPsec

-

RFC 3948, encapsulamento UDP de pacotes IPsec ESP

-

RFC 4106, o uso do modo Galois/contador (GCM) no encapsulamento de IPsec Segurança Payload (ESP)

-

RFC 4210, Protocolo de gerenciamento de certificados de infraestrutura de chave pública (CMP) X.509 da Internet

-

RFC 4211, Formato de mensagem de solicitação de certificado de infraestrutura de chave pública (CRMF) X.509 da Internet

-

RFC 4301, Arquitetura de Segurança para o Protocolo de Internet

-

RFC 4302, cabeçalho de autenticação de IP

-

RFC 4303, encapsulamento de IP Segurança Payload (ESP)

-

RFC 4305, Requisitos de Implementação de Algoritmo Criptográfico para Encapsular Segurança Payload (ESP) e Cabeçalho de Autenticação (AH)

-

RFC 4306, protocolo de troca de chave da Internet (IKEv2)

-

RFC 4307, Algoritmos criptográficos para uso na Internet Key Exchange versão 2 (IKEv2)

-

RFC 4308, pacotes criptográficos para IPsec

Apenas o Suite VPN-A é suportado no Junos OS.

-

Autenticação RFC 4754, IKE e IKEv2 usando o algoritmo de assinatura digital de curva elíptica (ECDSA)

-

RFC 4835, Requisitos de Implementação de Algoritmo Criptográfico para Encapsular Segurança Payload (ESP) e Cabeçalho de Autenticação (AH)

-

RFC 5996, Internet Key Exchange Protocol Version 2 (IKEv2) (obsoleto pelo RFC 7296)

-

RFC 7296, Protocolo de Troca de Chaves da Internet Versão 2 (IKEv2)

-

RFC 7427, autenticação de assinatura no Internet Key Exchange versão 2 (IKEv2)

-

RFC 7634, ChaCha20, Poly1305 e seu uso no Internet Key Exchange Protocol (IKE) e IPsec

-

Especificação RFC 8200 , Protocolo de Internet, versão 6 (IPv6)

O Junos OS oferece suporte parcial aos seguintes RFCs para IPsec e IKE:

-

RFC 3526, grupos Diffie-Hellman mais exponenciais modulares (MODP) para Internet Key Exchange (IKE)

-

RFC 5114, grupos Diffie-Hellman adicionais para uso com padrões IETF

-

RFC 5903, grupos de curvas elípticas módulo a Prime (grupos ECP) para IKE e IKEv2

Os RFCs e o rascunho da Internet a seguir não definem padrões, mas fornecem informações sobre IPsec, IKE e tecnologias relacionadas. O IETF os classifica como "Informativos".

-

RFC 2104, HMAC: Hash com chave para autenticação de mensagem

-

RFC 2412, o protocolo de determinação de chave OAKLEY

-

RFC 3706, um método baseado em tráfego para detectar pares inativos de Internet Key Exchange (IKE)

-

Rascunho da Internet draft-eastlake-sha2-02.txt, US Secure Hash Algorithms (SHA e HMAC-SHA) (expira em julho de 2006)

Veja também

Termos e acrônimos do IPSec

Padrão de criptografia tripla de dados (3DES)

Um algoritmo DES aprimorado que fornece criptografia de 168 bits processando dados três vezes com três chaves diferentes.

PIC de serviços adaptativos

Uma placa de interface física (PIC) de próxima geração que fornece serviços IPsec e outros serviços, como Network Address Translation (NAT) e firewall stateful, em plataformas da Série M e Série T.

Padrão avançado de criptografia (AES)

Um método de criptografia de próxima geração baseado no algoritmo Rijndael e usa um bloco de 128 bits, três tamanhos de chave diferentes (128, 192 e 256 bits) e várias rodadas de processamento para criptografar dados.

cabeçalho de autenticação (AH)

Um componente do protocolo IPsec usado para verificar se o conteúdo de um pacote não foi alterado (integridade dos dados) e para validar a identidade do remetente (autenticação da fonte de dados). Para obter mais informações sobre o AH, consulte RFC 2402.

autoridade de certificação (CA)

Uma organização terceirizada confiável que gera, registra, valida e revoga certificados digitais. A CA garante a identidade de um usuário e emite chaves públicas e privadas para criptografia e descriptografia de mensagens.

lista de revogação de certificados (CRL)

Uma lista de certificados digitais que foram invalidados antes de sua data de expiração, incluindo os motivos de sua revogação e os nomes das entidades que os emitiram. Uma CRL impede o uso de certificados digitais e assinaturas que foram comprometidos.

encadeamento de blocos de cifra (CBC)

Um método criptográfico que criptografa blocos de texto cifrado usando o resultado da criptografia de um bloco para criptografar o próximo bloco. Após a descriptografia, a validade de cada bloco de texto cifrado depende da validade de todos os blocos de texto cifrado anteriores. Para obter mais informações sobre como usar o CBC com DES e ESP para fornecer confidencialidade, consulte RFC 2405.

Padrão de criptografia de dados (DES)

Um algoritmo de criptografia que criptografa e descriptografa dados de pacotes processando os dados com uma única chave compartilhada. O DES opera em incrementos de blocos de 64 bits e fornece criptografia de 56 bits.

certificado digital

Arquivo eletrônico que usa tecnologia de chave pública e privada para verificar a identidade de um criador de certificado e distribuir chaves para pares.

ES PIC

Um PIC que fornece serviços de criptografia de primeira geração e suporte de software para IPsec em plataformas da Série M e Série T.

Encapsulando Segurança Payload (ESP)

Um componente do protocolo IPsec usado para criptografar dados em um pacote IPv4 ou IPv6, fornecer integridade de dados e garantir a autenticação da fonte de dados. Para obter mais informações sobre ESP, consulte RFC 2406.

Código de autenticação de mensagem com hash (HMAC)

Um mecanismo para autenticação de mensagens usando funções de hash criptográficas. O HMAC pode ser usado com qualquer função de hash criptográfica iterativa, como MD5 ou SHA-1, em combinação com uma chave compartilhada secreta. Para obter mais informações sobre o HMAC, consulte RFC 2104.

Internet Key Exchange (IKE)

Estabelece parâmetros de segurança compartilhados para quaisquer hosts ou roteadores que usem IPsec. O IKE estabelece as SAs para IPsec. Para obter mais informações sobre o IKE, consulte RFC 2407.

Resumo da mensagem 5 (MD5)

Um algoritmo de autenticação que recebe uma mensagem de dados de comprimento arbitrário e produz um resumo de mensagem de 128 bits. Para obter mais informações, consulte RFC 1321.

Sigilo de encaminhamento perfeito (PFS)

Fornece segurança adicional por meio de um valor secreto compartilhado Diffie-Hellman. Com o PFS, se uma chave for comprometida, as chaves anteriores e subsequentes serão seguras porque não são derivadas de chaves anteriores.

infraestrutura de chaves públicas (PKI)

Uma hierarquia de confiança que permite que os usuários de uma rede pública troquem dados de forma segura e privada por meio do uso de pares de chaves criptográficas públicas e privadas que são obtidas e compartilhadas com pares por meio de uma autoridade confiável.

autoridade de registro (RA)

Uma organização terceirizada confiável que atua em nome de uma CA para garantir a identidade de um usuário.

Mecanismo de Roteamento

Parte arquitetônica baseada em PCI de um roteador baseado no Junos OS que lida com o processo de protocolo de roteamento, o processo de interface, alguns dos componentes do chassi, gerenciamento do sistema e acesso do usuário.

associação de segurança (SA)

Especificações que devem ser acordadas entre dois dispositivos de rede antes que o IKE ou o IPsec possam funcionar. As SAs especificam principalmente as opções de protocolo, autenticação e criptografia.

Base de Dados da Associação de Segurança (SADB)

Um banco de dados onde todas as SAs são armazenadas, monitoradas e processadas pelo IPsec.

Algoritmo de hash seguro 1 (SHA-1)

Um algoritmo de autenticação que usa uma mensagem de dados com menos de 264 bits de comprimento e produz um resumo de mensagem de 160 bits. Para obter mais informações sobre o SHA-1, consulte RFC 3174.

Algoritmo de hash seguro 2 (SHA-2)

Um sucessor do algoritmo de autenticação SHA-1 que inclui um grupo de variantes SHA-1 (SHA-224, SHA-256, SHA-384 e SHA-512). Os algoritmos SHA-2 usam tamanhos de hash maiores e são projetados para funcionar com algoritmos de criptografia aprimorados, como AES.

Banco de Dados de Política de Segurança (SPD)

Um banco de dados que trabalha com o SADB para garantir a máxima segurança de pacotes. Para pacotes de entrada, o IPsec verifica o SPD para verificar se o pacote de entrada corresponde à segurança configurada para uma política específica. Para pacotes de saída, o IPsec verifica o SPD para ver se o pacote precisa ser protegido.

Índice de parâmetros de Segurança (SPI)

Um identificador usado para identificar exclusivamente uma SA em um host ou roteador de rede.

Protocolo de registro de certificado simples (SCEP)

Um protocolo que oferece suporte à distribuição de chave pública de CA e autoridade de registro (RA), registro de certificado, revogação de certificado, consultas de certificado e consultas de lista de revogação de certificado (CRL).

Visão geral do IPsec para a Série ACX

O Sistema operacional Junos da Juniper Networks (Junos OS) oferece suporte a IPsec. Este tópico inclui as seções a seguir, que fornecem informações básicas sobre a configuração do IPsec em roteadores metro universais da Série ACX.

O IPsec é suportado apenas no roteador alimentado por CA ACX1100 e nos roteadores ACX500. O Encadeamento de serviços (GRE, NAT e IPSec) em roteadores ACX1100-AC e ACX500 não é suportado.

ACX5048 e roteadores ACX5096 não suportam configurações IPsec.

Para obter uma lista dos padrões IPsec e IKE suportados pelo Junos OS, consulte a Hierarquia do Junos OS e a Referência de RFC.

IPsec

A arquitetura IPsec fornece um pacote de segurança para a camada de rede IP versão 4 (IPv4). A suíte fornece funcionalidades como autenticação de origem, integridade de dados, confidencialidade, proteção contra reprodução e não repúdio da fonte. Além do IPsec, o Junos OS também oferece suporte ao Internet Key Exchange (IKE), que define mecanismos para geração e troca de chaves e gerencia associações de segurança.

O IPsec também define uma associação de segurança e uma estrutura de gerenciamento de chaves que pode ser usada com qualquer protocolo de camada de transporte. A associação de segurança especifica qual política de proteção aplicar ao tráfego entre duas entidades da camada IP. O IPsec fornece túneis seguros entre dois peers.

Associações de Segurança

Para usar os serviços de segurança IPsec, você cria associações de segurança entre hosts. Uma associação de segurança é uma conexão simplex que permite que dois hosts se comuniquem entre si de forma segura por meio de IPsec. Existem dois tipos de associações de segurança:

As associações de segurança manuais não exigem negociação; Todos os valores, incluindo as chaves, são estáticos e especificados na configuração. As associações de segurança manuais definem estaticamente os valores, algoritmos e chaves do índice de parâmetros de segurança (SPI) a serem usados e exigem configurações correspondentes em ambas as extremidades do túnel. Cada peer deve ter as mesmas opções configuradas para que a comunicação ocorra.

As associações de segurança dinâmicas exigem configuração adicional. Com associações de segurança dinâmicas, você configura primeiro o IKE e depois a associação de segurança. O IKE cria associações de segurança dinâmicas; ele negocia associações de segurança para IPsec. A configuração do IKE define os algoritmos e as chaves usados para estabelecer a conexão IKE segura com o gateway de segurança do peer. Essa conexão é então usada para concordar dinamicamente com as chaves e outros dados usados pela associação de segurança IPsec dinâmica. A associação de segurança IKE é negociada primeiro e depois usada para proteger as negociações que determinam as associações de segurança IPsec dinâmicas.

IKE

IKE é um protocolo de gerenciamento de chaves que cria associações de segurança dinâmicas; ele negocia associações de segurança para IPsec. Uma configuração de IKE define os algoritmos e as chaves usados para estabelecer uma conexão segura com um gateway de segurança de mesmo nível.

O IKE executa as seguintes tarefas:

Negocia e gerencia parâmetros de IKE e IPsec.

Autentica a troca segura de chaves.

Fornece autenticação mútua por meio de segredos compartilhados (não senhas) e chaves públicas.

Fornece proteção de identidade (no modo principal).

Veja também

Tabela de histórico de alterações

A compatibilidade com recursos é determinada pela plataforma e versão utilizada. Use o Explorador de recursos para determinar se um recurso é compatível com sua plataforma.