Configuração do sensor IDP

A configuração do sensor IDP permite que os administradores configurem configurações para otimizar o desempenho do IDP em firewalls da Série SRX. Ele explica como limitar o uso de memória e sessão, controlar quedas de tráfego quando os recursos são excedidos e configurar o IDP Intelligent Bypass para gerenciar a alta utilização da CPU. Ela também abrange as condições de manuseio durante os failovers.

Embora você não possa criar assinaturas de aplicativos com o banco de dados de assinatura IDP, você pode configurar configurações de sensores para limitar o número de sessões em execução de identificação de aplicativos e também limitar o uso de memória para identificação de aplicativos.

Para obter mais informações, veja os seguintes tópicos:

Entendendo as configurações de configuração de sensores de IDP

As opções de configuração de sensores são usadas para:

Registrar condições de execução conforme a capacidade de sessão de IDP e os limites de memória são abordados.

Analise a queda de tráfego por IDP e identificação de aplicativos quando os limites são excedidos.

Embora você não possa criar assinaturas de aplicativos com o banco de dados de assinatura IDP, você pode configurar configurações de sensores para limitar o número de sessões em execução de identificação de aplicativos e também limitar o uso de memória para identificação de aplicativos.

Você pode configurar a quantidade máxima de bytes de memória que podem ser usados para economizar pacotes para identificação de aplicativos para uma sessão de TCP ou UDP. Você também pode configurar um limite para o uso global de memória para identificação de aplicativos. A identificação do aplicativo é desativada para uma sessão após o sistema atingir o limite de memória especificado para a sessão. No entanto, o IDP continua a combinar padrões. O aplicativo combinado é salvo para cache para que a próxima sessão possa usá-lo. Isso protege o sistema contra invasores que tentam ignorar a identificação de aplicativos enviando pacotes de cliente para servidor de maneira propositada.

max-tcp-session-packet-memory— Para configurar limites de memória e sessão para serviços de identificação de aplicativos IDP, execute o set security idp sensor-configuration application-identification max-tcp-session-packet-memory 5000 comando.

memory-limit-percent— Para definir a porcentagem do limite de memória para o plano de dados disponível no sistema, que pode ser usado para alocação de IDP, execute o set security idp sensor-configuration global memory-limit-percent comando. O valor percentual suportado é de 10 a 90.

drop-if-no-policy-loaded— Na inicialização, o tráfego é ignorado pelo IDP por padrão se a política de IDP ainda não estiver carregada. A opção

drop-if-no-policy-loadedmuda esse comportamento para que todas as sessões sejam descartadas antes que a política de IDP seja carregada.O contador a seguir para a

show security idp counters flowsaída de comando analisa a queda de tráfego devido à opçãodrop-if-no-policy-loaded:Sessions dropped due to no policy 0

drop-on-failover— Por padrão, o IDP ignora as sessões de failover em uma implantação de cluster de chassi da Série SRX. A opção

drop-on-failovermuda esse comportamento e descarta automaticamente as sessões que estão em processo de inspeção no nó primário quando ocorre um failover ao nó secundário.O contador a seguir para a

show security idp counters flowsaída de comando analisa a queda do tráfego de failover devido à opçãodrop-on-failover:Fail-over sessions dropped 0

drop-on-limit— Por padrão, as sessões não serão descartadas se o limite de sessão de IDP ou os limites de recursos forem excedidos. Neste caso, o IDP e outras sessões só são descartados quando a capacidade ou os recursos da sessão do dispositivo estão esgotados. A opção

drop-on-limitmuda esse comportamento e derruba sessões quando os limites de recursos são excedidos.Os contadores a seguir para a análise de

show security idp counters flowsaída de comando diminuíram o tráfego de IDP devido à opçãodrop-on-limit:SM Sessions encountered memory failures 0 SM Packets on sessions with memory failures 0 SM Sessions dropped 0 Both directions flows ignored 0 IDP Stream Sessions dropped due to memory failure 0 IDP Stream Sessions ignored due to memory failure 0 IDP Stream Sessions closed due to memory failure 0 Number of times Sessions exceed high mark 0 Number of times Sessions drop below low mark 0 Memory of Sessions exceeds high mark 0 Memory of Sessions drops below low mark 0

Os contadores a seguir para a análise de

show security idp counters application-identificationsaída de comando diminuíram o tráfego de identificação de aplicativos devido à opçãodrop-on-limit:AI-session dropped due to malloc failure before session create 0 AI-Sessions dropped due to malloc failure after create 0 AI-Packets received on sessions marked for drop due to malloc failure 0

As opções a seguir são usadas para acionar mensagens de log informativas sobre as condições de execução atuais. Quando definidas, as mensagens de log são acionadas, quer a opção

drop-on-limitesteja definida ou não.max-sessions-offset— A opção

max-sessions-offsetdefine uma compensação para o limite máximo de sessão de IDP. Quando o número de sessões de IDP excede o limite máximo da sessão, um aviso é registrado de que existem condições em que as sessões de IDP podem ser descartadas. Quando o número de sessões de IDP cai abaixo do limite máximo de sessão de IDP menos o valor de compensação, uma mensagem é registrada de que as condições voltaram ao normal.Jul 19 04:38:13 4.0.0.254 RT_IDP: IDP_SESSION_LOG_EVENT: IDP: at 1374233893, FPC 4 PIC 1 IDP total sessions pass through high mark 100000. IDP may drop new sessions. Total sessions dropped 0. Jul 19 04:38:21 4.0.0.254 RT_IDP: IDP_SESSION_LOG_EVENT: IDP: at 1374233901, FPC 4 PIC 1 IDP total sessions drop below low mark 99000. IDP working in normal mode. Total sessions dropped 24373.

min-objcache-limit-lt— A opção

min-objcache-limit-ltdefine um limite menor para a memória de cache disponível. O valor limite é expresso como uma porcentagem da memória de cache IDP disponível. Se a memória de cache disponível cair abaixo do nível de limiar inferior, uma mensagem será registrada afirmando que existem condições em que as sessões de IDP podem ser descartadas devido a falhas de alocação de memória. Por exemplo, a mensagem a seguir mostra que a memória de cache IDP caiu abaixo do limiar inferior e que várias sessões foram descartadas:Jul 19 04:07:33 4.0.0.254 RT_IDP: IDP_SESSION_LOG_EVENT: IDP: at 1374232053, FPC 4 PIC 1 IDP total available objcache(used 4253368304, limit 7247757312) drops below low mark 3986266515. IDP may drop new sessions. Total sessions dropped 1002593.

min-objcache-limit-ut— A opção

min-objcache-limit-utdefine um limite superior para a memória de cache disponível. O valor limite é expresso como uma porcentagem da memória de cache IDP disponível. Se a memória de cache IDP disponível retornar ao nível de limiar superior, uma mensagem será registrada afirmando que a memória de cache disponível voltou ao normal. Por exemplo, a mensagem a seguir mostra que a memória de cache IDP disponível aumentou acima do limiar superior e que agora está funcionando normalmente:Jul 19 04:13:47 4.0.0.254 RT_IDP: IDP_SESSION_LOG_EVENT: IDP: at 1374232428, FPC 4 PIC 1 IDP total available objcache(used 2782950560, limit 7247757312) increases above high mark 4348654380. IDP working in normal mode. Total sessions dropped 13424632.

Nota:Essa mensagem só é acionada se o limiar inferior tiver sido atingido e a memória disponível tiver sido devolvida acima do limiar superior. As flutuações na memória disponível que caíram abaixo do limiar superior, mas não caíram abaixo do limiar inferior, não acionam a mensagem.

Começando pelo Junos OS Release 12.3X48-D10 e Junos OS Release 17.3R1, o recurso IDP Intelligent Bypass é suportado na Série SRX.

Em sua configuração padrão, o IDP tenta inspecionar sessões novas e existentes, independentemente da utilização da CPU. Isso pode levar à queda de pacotes, latência e instabilidade em todo o sistema durante eventos de utilização de CPU. Para superar o comportamento imprevisível de processamento de pacotes IDP, você pode habilitar o recurso IDP Intelligent Bypass. Esse recurso lhe dará flexibilidade para ignorar o IDP ou soltar os pacotes quando a utilização da CPU do sistema atingir um alto nível, também conhecido como "Falha aberta" (pacotes de permissão) ou "Falha fechada" (derrubando pacotes). Por padrão, o recurso IDP Intelligent Bypass não está habilitado. As opções a seguir são usadas para configurar o recurso IDP Intelligent Bypass.

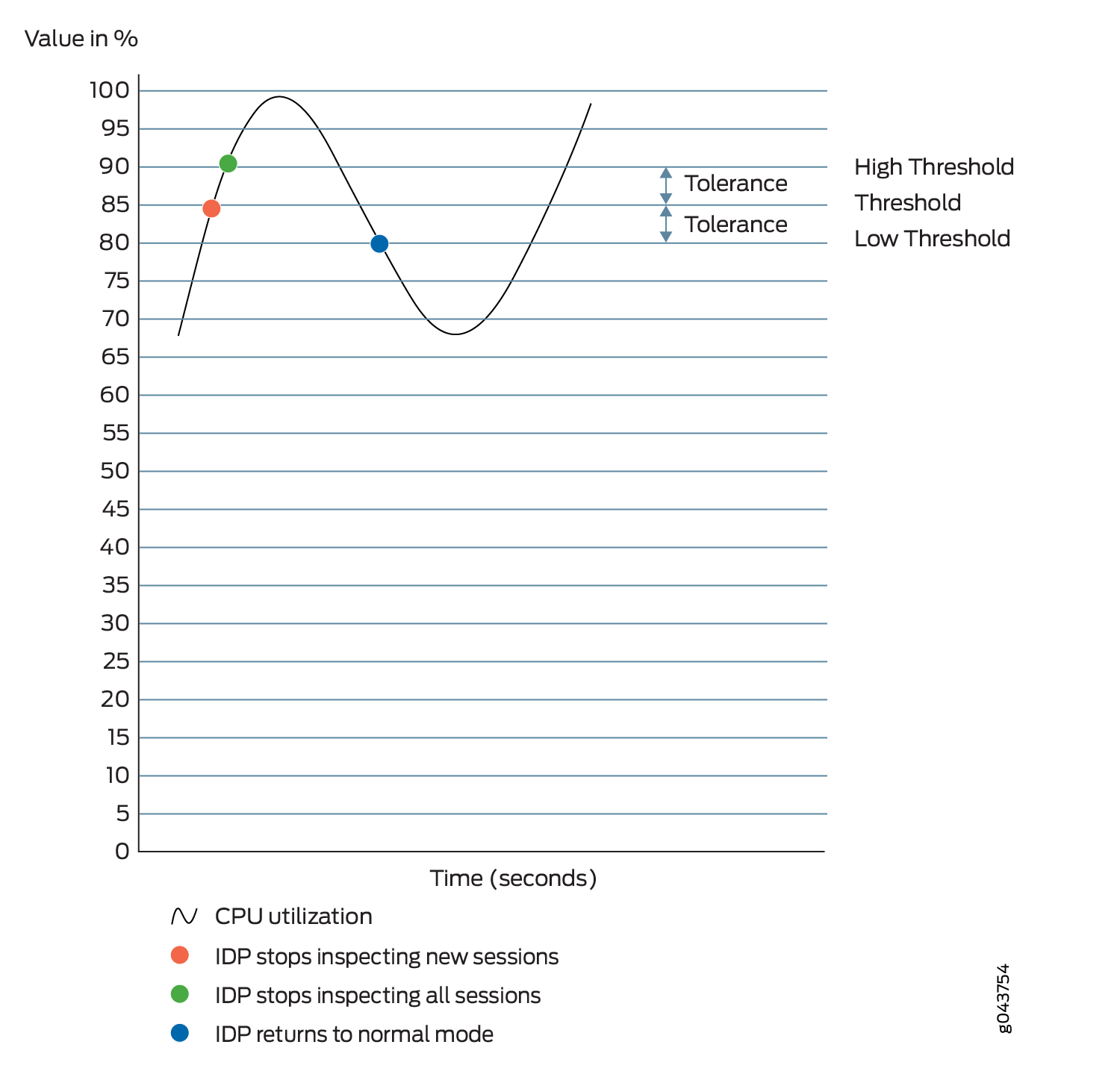

idp-bypass-cpu-usage-overload— Por padrão, o IDP pode consumir 100% da CPU disponível e pode começar a soltar pacotes para todas as sessões inadvertidamente. Para lidar com o comportamento de processamento de pacotes IDP quando a utilização da CPU do sistema atingir um alto valor limiar, você pode habilitar o recurso IDP Intelligent Bypass. Para habilitar o recurso IDP Intelligent Bypass, emita o

set security idp sensor-configuration flow idp-bypass-cpu-overloadcomando. Por padrão, o recurso IDP Intelligent Bypass não está habilitado.idp-bypass-cpu-threshold— O IDP deixa de inspecionar novas sessões quando a utilização da CPU atinge o valor limite definido. O valor de utilização da CPU de limite padrão é de 85%. Quando a utilização da CPU atinge o valor limite, o IDP continua ignorando novas sessões até que a utilização da CPU fique abaixo do valor limite mais baixo. Alternativamente, se você definir o , onde o

drop-on-limitIDP derruba nova sessão até que a utilização da CPU fique abaixo do valor limite mais baixo. Para configurar o valor limite, emiteset security idp sensor-configuration flow idp-bypass-cpu-thresholdo comando. Você pode definir um valor limite na faixa de 0 a 99. Esse valor limite é expresso em porcentagem.idp-bypass-cpu-tolerance— Para configurar o valor de tolerância, emita o

set security idp sensor-configuration flow idp-bypass-cpu-tolerancecomando. Você pode definir um valor de tolerância na faixa de 1 a 99. O valor de tolerância padrão é 5. Esse valor de tolerância é expresso em porcentagem.

Você pode calcular os valores de limiar superior e inferior da CPU usando as seguintes equações:

Valor de limiar superior da CPU = limite de CPU + valor de tolerância de CPU.

Valor de limiar mais baixo da CPU = limiar de CPU — valor de tolerância da CPU.

Quando a utilização da CPU do sistema excede o valor limite, o IDP deixa de inspecionar novas sessões, mas continua inspecionando as sessões existentes. Neste estado, se drop-on-limit estiver definido, o IDP começa a abandonar novas sessões. As mensagens de log são acionadas para indicar que novas sessões foram descartadas. Por exemplo, a seguinte mensagem afirma que a utilização da CPU de IDP ultrapassou o valor limite e o IDP pode descartar novas sessões:

FPC 0 PIC 1 IDP CPU usage 86 crossed threshold value 85. IDP may drop new sessions. Total sessions dropped 2

Quando a utilização da CPU do sistema excede o valor limite superior, o IDP deixa de inspecionar os pacotes de sessões existentes e novas sessões. Neste estado, nenhum pacote pode passar por inspeção de IDP. Se drop-on-limit estiver definido, o IDP derruba todas as sessões. As mensagens de log são acionados para indicar que todas as sessões foram descartadas. Por exemplo, a mensagem a seguir afirma que a utilização da CPU de IDP ultrapassou o valor limite superior, e o IDP deixa de inspecionar os pacotes de sessões existentes e novas sessões:

FPC 0 PIC 1 IDP CPU usage 92 crossed upper threshold value 90. IDP may drop packets of existing sessions as well as new sessions. Total sessions dropped 21

Quando a utilização da CPU do sistema fica abaixo do valor limite inferior, o IDP começa a inspecionar novas sessões e retorna ao modo normal. O IDP não inspecionará as sessões descartadas existentes. As mensagens de log são acionados para indicar que o IDP começa a inspecionar a nova sessão e voltar ao modo normal. Por exemplo, a mensagem a seguir afirma que a utilização da CPU de IDP está abaixo do valor limite mais baixo, e o IDP volta ao modo normal:

FPC 0 PIC 1 IDP CPU usage 75 dropped below lower threshold value 80. IDP working in normal mode. Total sessions dropped 25

Modos de proteção para IDP

Os modos de proteção IDP ajustam os parâmetros de inspeção para uma inspeção eficiente do tráfego no dispositivo. Para habilitar os modos de proteção IDP, emita o security-configuration protection-mode mode comando no nível de [edit security idp sensor-configuration] hierarquia.

user@host#set security-configuration protection-mode mode

Existem quatro modos de proteção IDP:

Todos os modos de proteção IDP inspecionam o tráfego CTS (Cliente para Servidor).

Modo |

Descrição |

|---|---|

Perímetro completo |

Inspeciona todo o tráfego stc(servidor para cliente). Processa erros de TCP sem qualquer otimização.

Nota:

Este é o modo padrão. |

Perímetro |

Inspeciona todo o tráfego STC. Processa erros de TCP com otimização. Para pacotes TCP, se o SYN for recebido em uma janela e tiver um conjunto de bandeiras de erro de TCP, então processe o erro do TCP e tome as medidas apropriadas. Solte o pacote atual e ignore a inspeção em toda a sessão. |

Data center completo |

Desativa toda a inspeção de tráfego stc. Processa erros de TCP sem qualquer otimização.

Nota:

O data center-Full pode ser usado em situações em que o firewall da Série SRX é responsável apenas pela proteção de servidores cujo tráfego de resposta não é considerado interessante para análise. O data center-Full não deve ser usado nos casos em que o firewall da Série SRX seja responsável pela proteção dos clientes. |

Data center |

Desativa toda a inspeção de tráfego stc. Processa erros de TCP com otimização. Para pacotes TCP, se o SYN for recebido em uma janela e tiver um conjunto de bandeiras de erro de TCP, então processe o erro do TCP e tome as medidas apropriadas. Solte o pacote atual e ignore a inspeção em toda a sessão. A configuração do data center é otimizada para oferecer proteção e desempenho equilibrados. |

Veja também

Exemplo: melhoria de registro e análise de tráfego com opções de configuração de sensores de IDP

Este exemplo mostra como melhorar o registro e a análise de tráfego configurando opções de configuração de sensores de IDP. Por exemplo, embora você não possa criar assinaturas de aplicativos com o banco de dados de assinatura IDP, você pode configurar configurações de sensores para limitar o número de sessões em execução de identificação de aplicativos e limitar o uso de memória. Além disso, você pode usar essas opções para registrar condições de execução à medida que a capacidade da sessão de IDP e os limites de memória são abordados, e analisar a queda de tráfego por IDP e identificação de aplicativos ao exceder essas limitações.

Requisitos

Antes de começar:

Configure interfaces de rede.

Baixe o banco de dados de assinaturas. Veja exemplo: atualizando manualmente o banco de dados de assinaturaS IDP. As assinaturas de aplicativos estão disponíveis como parte do pacote de segurança fornecido pela Juniper Networks. Você baixa assinaturas de aplicativos predefinidas junto com as atualizações do pacote de segurança.

Visão geral

O sensor IDP monitora a rede e detecta tráfego de rede suspeito e anômalo com base em regras específicas definidas em bases de regras de IDP. Ele aplica objetos de ataque ao tráfego com base em protocolos ou aplicativos. As assinaturas do aplicativo permitem que o sensor identifique aplicativos conhecidos e desconhecidos em execução em portas fora do padrão e aplique os objetos de ataque corretos.

O comportamento padrão do IDP é ignorar as sessões quando:

A política de IDP não está configurada no dispositivo

Limites de recursos (memória ou sessões ativas) são alcançados

No caso do Cluster chassi, para falha em sessões

Se a disponibilidade de tráfego for considerada mais importante do que a segurança, é recomendável continuar a usar o comportamento padrão mencionado acima do IDP. No entanto, se a segurança for considerada mais importante do que a disponibilidade, é recomendável alterar o comportamento padrão com a configuração fornecida neste exemplo.

Você pode obter o seguinte exemplo:

Embora você não possa criar assinaturas de aplicativos com o banco de dados de assinatura IDP, você pode configurar configurações de sensores para limitar o número de sessões em execução de identificação de aplicativos e também limitar o uso de memória para identificação de aplicativos. Você pode configurar a quantidade máxima de bytes de memória que podem ser usados para economizar pacotes para identificação de aplicativos para uma sessão de TCP ou UDP. Você também pode configurar um limite para o uso global de memória para identificação de aplicativos. A identificação do aplicativo é desativada para uma sessão após o sistema atingir o limite de memória especificado para a sessão.

Por padrão, o IDP ignora as sessões de failover que estão em processo de inspeção no nó primário quando um failover ao nó secundário ocorre em uma implantação de cluster de chassi da Série SRX. Neste exemplo, você especifica que essas sessões são descartadas automaticamente e são capturadas no respectivo balcão em vez de serem ignoradas. Você pode monitorar e analisar as sessões perdidas quando ocorre um failover no nó secundário.

Por padrão, as sessões não serão descartadas se o limite de sessão de IDP ou os limites de recursos forem excedidos. Neste exemplo, você especifica se o limite de sessão de IDP ou os limites de recursos são excedidos, então as sessões são descartadas e o registro é adicionado. Você pode definir um valor limite de compensação de sessões máximas para o limite máximo de sessão de IDP. Quando o número de sessões de IDP excede esse valor, um aviso é registrado de que existem condições em que as sessões de IDP podem ser descartadas. Quando o número de sessões de IDP cai abaixo do limite máximo de sessão de IDP menos o valor de compensação, uma mensagem é registrada de que as condições voltaram ao normal.

Você pode especificar um limite menor para a memória de cache disponível. Se a memória de cache disponível cair abaixo do nível de limiar inferior, uma mensagem será registrada afirmando que existem condições em que as sessões de IDP podem ser descartadas devido a falhas de alocação de memória. Este log permite que você controle o número de sessões perdidas, e essas sessões perdidas podem ser analisadas e consideradas posteriormente para processamento.

Da mesma forma, você pode especificar um limite superior para a memória de cache disponível. Se a memória de cache IDP disponível retornar ao nível de limiar superior, uma mensagem será registrada afirmando que a memória de cache disponível voltou ao normal. Este log permite que você controle o número de sessões perdidas, e essas sessões perdidas podem ser analisadas e consideradas posteriormente para processamento.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security idp sensor-configuration application-identification max-tcp-session-packet-memory 5000 set security idp sensor-configuration flow drop-if-no-policy-loaded set security idp sensor-configuration flow drop-on-failover set security idp sensor-configuration flow drop-on-limit set security idp sensor-configuration flow max-sessions-offset 5 set security idp sensor-configuration flow min-objcache-limit-lt 21 set security idp sensor-configuration flow min-objcache-limit-ut 56

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para definir opções de configuração de sensores de IDP:

Especifique os limites de memória para identificação de aplicativos.

[edit security idp sensor-configuration] user@host# set application-identification max-tcp-session-packet-memory 5000

Especifique se o tráfego é descartado antes que a política de IDP seja carregada.

[edit security idp sensor-configuration flow] user@host# set drop-if-no-policy-loaded

Especifique que as sessões de failover em uma implantação de cluster de chassi da Série SRX são descartadas.

[edit security idp sensor-configuration flow] user@host# set drop-on-failover

Especifique se as sessões são descartadas quando os limites de recursos são excedidos.

[edit security idp sensor-configuration flow] user@host# set drop-on-limit

Nota:Se você não quiser que as sessões sejam descartadas quando os limites de recursos forem excedidos, execute o

delete drop-on-limitcomando.Configure um valor de compensação para o limite máximo de sessão de IDP.

[edit ssecurity idp sensor-configuration flow] user@host# set max-sessions-offset 5

Definir um limite menor para a memória de cache disponível.

[edit security idp sensor-configuration flow] user@host# set min-objcache-limit-lt 21

Definir um limite superior para a memória de cache disponível.

[edit security idp sensor-configuration flow] user@host# set min-objcache-limit-ut 56

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security idp comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security idp

sensor-configuration {

application-identification {

max-tcp-session-packet-memory 5000;

}

flow {

drop-on-limit;

drop-on-failover;

drop-if-no-policy-loaded;

max-sessions-offset 5;

min-objcache-limit-lt 21;

min-objcache-limit-ut 56;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificação das configurações de configuração do sensor IDP

Propósito

Verifique as configurações de configuração do sensor IDP.

Ação

A partir do modo operacional, entre no show security idp sensor-configuration comando.

user@host> show security idp sensor-configuration

application-identification {

max-tcp-session-packet-memory 5000;

}

flow {

drop-on-limit;

drop-on-failover;

drop-if-no-policy-loaded;

max-sessions-offset 5;

min-objcache-limit-lt 21;

min-objcache-limit-ut 56;

}

}

Significado

O show security idp sensor-configuration comando exibe todas as opções de configuração de sensores que são definidas com determinados valores.

Verificação de contadores de IDP

Propósito

Verifique os contadores de IDP.

Ação

A partir do modo operacional, entre no show security idp counters flow comando.

Saída de amostra

nome de comando

IDP counters: IDP counter type Value Fast-path packets 0 Slow-path packets 0 Session construction failed 0 Session limit reached 0 Session inspection depth reached 0 Memory limit reached 0 Not a new session 0 Invalid index at ageout 0 Packet logging 0 Policy cache hits 0 Policy cache misses 0 Policy cache entries 0 Maximum flow hash collisions 0 Flow hash collisions 0 Gates added 0 Gate matches 0 Sessions deleted 0 Sessions aged-out 0 Sessions in-use while aged-out 0 TCP flows marked dead on RST/FIN 0 Policy init failed 0 Number of times Sessions exceed high mark 0 Number of times Sessions drop below low mark 0 Memory of Sessions exceeds high mark 0 Memory of Sessions drops below low mark 0 SM Sessions encountered memory failures 0 SM Packets on sessions with memory failures 0 IDP session gate creation requests 0 IDP session gate creation acknowledgements 0 IDP session gate hits 0 IDP session gate timeouts 0 Number of times Sessions crossed the CPU threshold value that is set 0 Number of times Sessions crossed the CPU upper threshold 0 Sessions constructed 0 SM Sessions ignored 0 SM Sessions dropped 0 SM Sessions interested 0 SM Sessions not interested 749 SM Sessions interest error 0 Sessions destructed 0 SM Session Create 0 SM Packet Process 0 SM ftp data session ignored by idp 0 SM Session close 0 SM Client-to-server packets 0 SM Server-to-client packets 0 SM Client-to-server L7 bytes 0 SM Server-to-client L7 bytes 0 Client-to-server flows ignored 0 Server-to-client flows ignored 0 Both directions flows ignored 0 Fail-over sessions dropped 0 Sessions dropped due to no policy 0 IDP Stream Sessions dropped due to memory failure 0 IDP Stream Sessions ignored due to memory failure 0 IDP Stream Sessions closed due to memory failure 0 IDP Stream Sessions accepted 0 IDP Stream Sessions constructed 0 IDP Stream Sessions destructed 0 IDP Stream Move Data 0 IDP Stream Sessions ignored on JSF SSL Event 0 IDP Stream Sessions not processed for no matching rules 0 IDP Stream stbuf dropped 0 IDP Stream stbuf reinjected 0 Busy pkts from stream plugin 0 Busy pkts from pkt plugin 0 bad kpp 0 Lsys policy id lookup failed sessions 0 Busy packets 0 Busy packet Errors 0 Dropped queued packets (async mode) 0 Dropped queued packets failed(async mode) 0 Reinjected packets (async mode) 0 Reinjected packets failed(async mode) 0 AI saved processed packet 0 AI-session dropped due to malloc failure before session create 0 AI-Sessions dropped due to malloc failure after create 0 AI-Packets received on sessions marked for drop due to malloc failure 0 busy packet count incremented 0 busy packet count decremented 0 session destructed in pme 0 session destruct set in pme 0 kq op hold 0 kq op drop 0 kq op route 0 kq op continue 0 kq op error 0 kq op stop 0 PME wait not set 0 PME wait set 0 PME KQ run not called 0

Significado

O show security idp counters flow comando exibe todos os contadores que são usados para analisar o tráfego de failover perdido, o tráfego IDP perdido e o tráfego de identificação de aplicativos perdido.

Inspeção inteligente de IDP

Nos firewalls da Série SRX, se os valores de limite de CPU e memória configurados excederem os limites de recursos, a inspeção inteligente de IDP ajuda o dispositivo a se recuperar do estado de sobrecarga. A partir do Junos OS Release 19.2R1, você pode habilitar a inspeção inteligente de IDP e ajustá-la dinamicamente para reduzir a carga de inspeção completa do IDP. O IDP não rejeita ou ignora a sessão ajustando a inspeção de IDP quando os limites de recursos atingem os valores de limite de CPU e memória configurados.

Antes da versão 19.2R1 do Junos OS, quando o dispositivo excede o limite de CPU e limite de memória configurado, o IDP rejeita ou ignora novas sessões.

Para permitir a inspeção inteligente de IDP e o recurso de bypass, use o set security idp sensor-configuration flow intel-inspect-enable comando.

- Benefícios da afinação da inspeção de IDP

- Mecanismos de segurança para ajustar a inspeção inteligente de IDP

- Utilização da CPU

- Utilização de memória

- Limitação

Benefícios da afinação da inspeção de IDP

-

Dá importância à inspeção crítica do IDP

-

Evita inspeção de IDP de baixa prioridade

-

Reduz o uso alto de recursos do sistema

Mecanismos de segurança para ajustar a inspeção inteligente de IDP

-

Política dinâmica — Críticas, principais e menores são as três gravidades importantes de assinatura. Você pode ajustar a política dinamicamente para incluir apenas as assinaturas do nível de gravidade desejado. Para incluir assinaturas de apenas gravidade crítica, use o comando

set security idp sensor-configuration flow intel-inspect-signature-severity critical. Para incluir assinaturas de gravidade crítica e maior, use o comandoset security idp sensor-configuration flow intel-inspect-signature-severity major. Para incluir assinaturas de gravidade crítica, maior e menor, use o comandoset security idp sensor-configuration flow intel-inspect-signature-severity minor. Por padrão, ataques com gravidade tão crítica são incluídos. -

Descompressão de conteúdo — A descompressão de conteúdo só pode ser evitada quando a intel inspeciona e os limiares são atingidos. O decodificador de protocolo descompprime o conteúdo do protocolo se o conteúdo estiver em estado comprimido. Você pode evitar a descompressão do conteúdo do protocolo configurando o

set security idp sensor-configuration flow intel-inspect-disable-content-decompresscomando. -

Protocolos seletivos — Por padrão, o IDP inspeciona todos os protocolos críticos. Você pode especificar a lista de protocolos críticos para processamento de IDP. Para especificar a lista de protocolos, use o

set security idp sensor-configuration flow intel-inspect-protocols protocolcomando. O IDP não inspeciona protocolos não críticos. -

Profundidade de inspeção — Para cada sessão, por padrão, o IDP inspeciona todos os bytes da sessão. Ao especificar a profundidade da inspeção, o IDP limita a inspeção a apenas um número especificado de bytes. Para permitir a profundidade da inspeção, use o comando

set security idp sensor-configuration flow intel-inspect-session-bytes-depth value. Por padrão, a inspeção inteligente de IDP desativa a profundidade da inspeção, o que significa que todos os bytes são inspecionados.

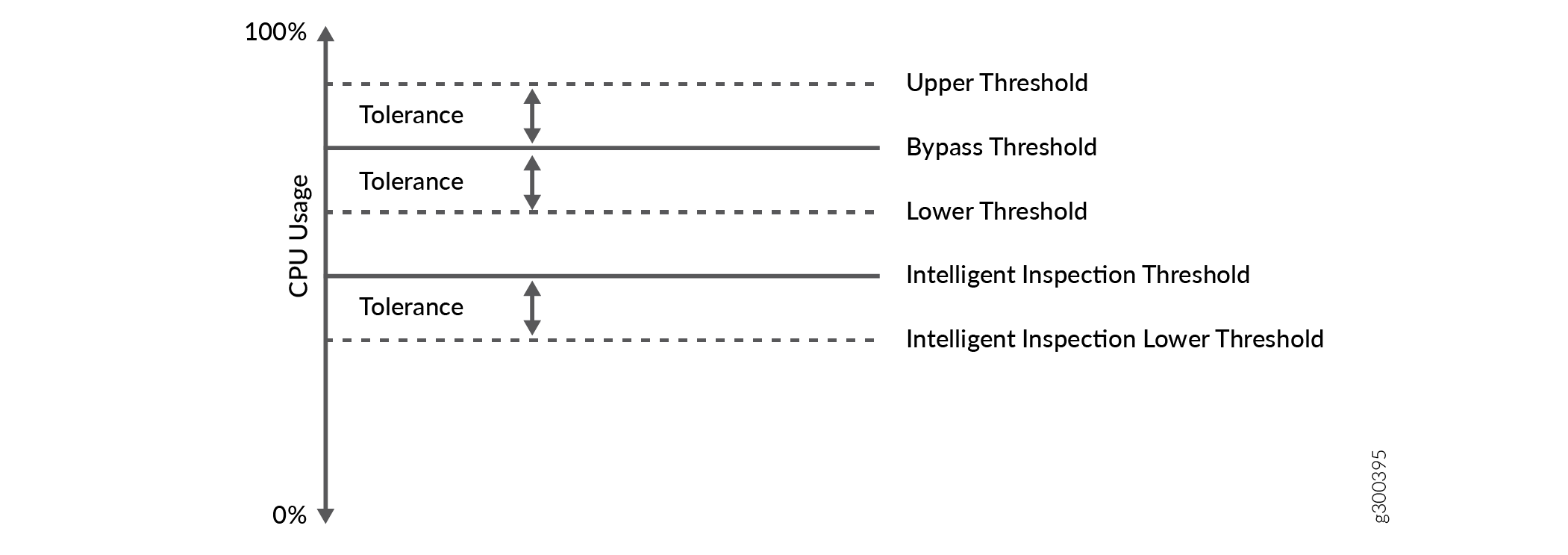

Utilização da CPU

Você pode configurar os limites de limite para inspeção de IDP. Quando o uso de CPU atinge o limiar configurado, a inspeção inteligente de IDP é ativada.

Para configurar os limites de limite, use os seguintes comandos:

-

set security idp sensor-configuration flow intel-inspect-cpu-usg-threshold value -

set security idp sensor-configuration flow intel-inspect-cpu-usg-tolerance value

da CPU

da CPU

A utilização da CPU se comporta da seguinte maneira:

-

O IDP interrompe o processamento completo do IDP na nova sessão quando a utilização da CPU atingir o limiar de inspeção inteligente configurado. O processo de IDP é apenas a inspeção de segurança ajustada. Esse comportamento desencadeia uma mensagem de syslog para ativar a inspeção inteligente de IDP.

-

O IDP continua funcionando no modo de inspeção inteligente quando a utilização da CPU excede o limiar de inspeção inteligente e está entre o limiar de bypass do IDP e o limiar de inspeção inteligente mais baixo.

-

O IDP inicia a inspeção completa do IDP na nova sessão e aciona um syslog para desativar a inspeção inteligente de IDP quando a utilização da CPU cai abaixo do limiar inferior da inspeção inteligente.

-

O recurso de bypass inteligente de IDP é ativado quando a utilização da CPU atinge o limiar de bypass IDP.

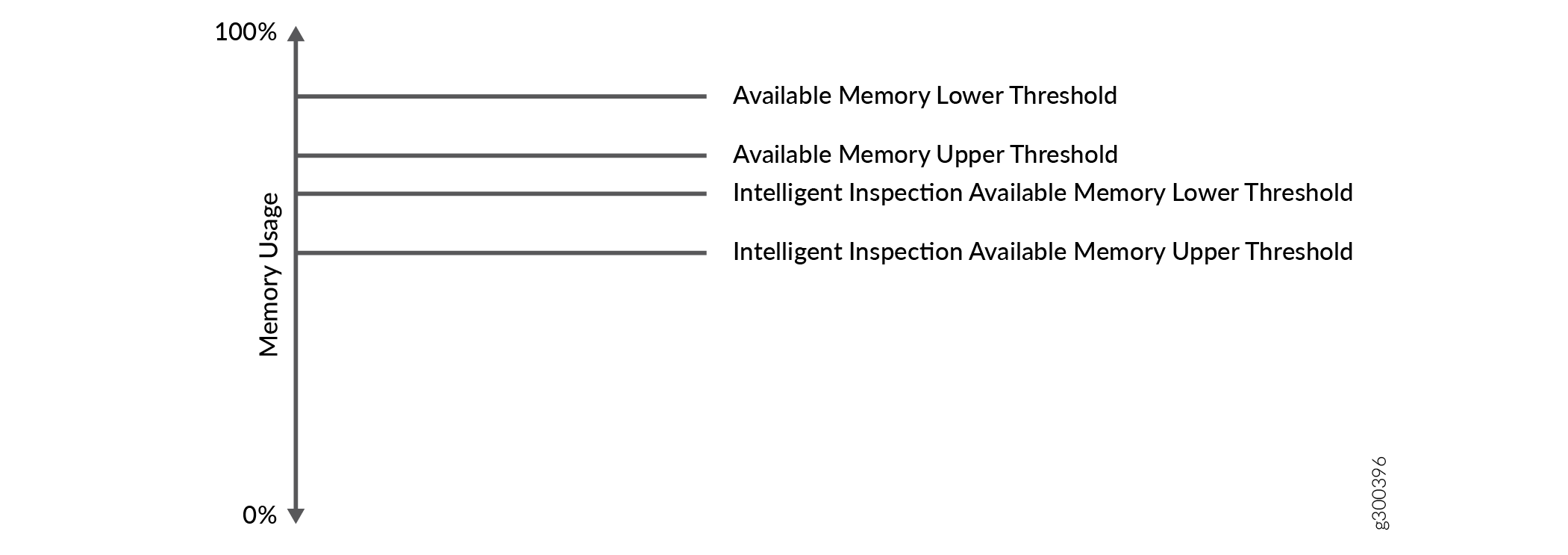

Utilização de memória

Você pode configurar os limites de memória para a inspeção de IDP. Quando o uso de memória atinge o limite configurado, ele ativa a inspeção inteligente de IDP.

Para configurar os limites de memória disponíveis, use os seguintes comandos:

-

set security idp sensor-configuration flow intel-inspect-free-mem-threshold value -

set security idp sensor-configuration flow intel-inspect-mem-tolerance value

A utilização da memória se comporta da seguinte maneira:

-

O IDP ativa o modo de inspeção inteligente de IDP quando a utilização da memória atinge o limiar de memória disponível de inspeção inteligente.

-

O IDP continua a funcionar no modo de inspeção inteligente quando a utilização da memória está entre o limiar superior da memória de inspeção inteligente e o limiar inferior de memória.

-

O IDP ativa o recurso de bypass IDP quando a utilização de memória atinge o limiar inferior de memória disponível.

-

O IDP é ativado ao modo normal quando a utilização da memória cai e excede o limiar superior de memória disponível de inspeção inteligente.

Limitação

A inspeção inteligente de IDP é suportada apenas no nível primário do sistema lógico.

Exemplo: Configuração da inspeção inteligente de IDP

A inspeção inteligente de IDP ajuda o dispositivo a se recuperar do estado de sobrecarga quando o dispositivo excede o limite de CPU e limite de memória configurado.

Este exemplo mostra como habilitar a inspeção inteligente de IDP e ajustar a inspeção de IDP dinamicamente para reduzir a carga de inspeção completa do IDP.

Requisitos

Leia a configuração do sensor IDP para entender quando e como funciona a inspeção inteligente de IDP e o recurso de bypass IDP.

Visão geral

Antes da versão 19.2R1 do Junos OS, quando o dispositivo atinge os valores de limite de CPU e memória configurados, o IDP ignora ou rejeita uma nova sessão. Além disso, quando o dispositivo cruza o limiar superior, o IDP descarta pacotes de sessões existentes e novas.

Ajustar a inspeção de IDP ajuda o dispositivo a aumentar gradualmente a utilização de CPU e memória e dá importância à inspeção crítica. Este exemplo mostra como ajustar a inspeção de IDP depois de habilitar a inspeção inteligente de IDP.

Configuração

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security idp sensor-configuration flow intel-inspect-enable set security idp sensor-configuration flow intel-inspect-cpu-usg-threshold 60 set security idp sensor-configuration flow intel-inspect-cpu-usg-tolerance 15 set security idp sensor-configuration flow intel-inspect-mem-tolerance 5 set security idp sensor-configuration flow intel-inspect-free-mem-threshold 30 set security idp sensor-configuration flow intel-inspect-signature-severity critical set security idp sensor-configuration flow intel-inspect-disable-content-decompress set security idp sensor-configuration flow intel-inspect-session-bytes-depth 2 set security idp sensor-configuration flow intel-inspect-protocols HTTP set security idp sensor-configuration flow intel-inspect-protocols FTP

Procedimento

Procedimento passo a passo

Para configurar a inspeção inteligente de IDP:

Habilite a inspeção inteligente de IDP.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-enable

Configure o limite limite de CPU.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-cpu-usg-threshold 60

Configure a tolerância à CPU.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-cpu-usg-tolerance 15

Configure a tolerância à memória.

[edit security idp sensor-configuration] user@host# set security idp sensor-configuration flow intel-inspect-mem-tolerance 5

Configure o limite de memória.

[edit security idp sensor-configuration] user@host# set security idp sensor-configuration flow intel-inspect-memory-limit-lt 30

Especifique o nível de gravidade.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-signature-severity critical

Desativar a descompressão de conteúdo.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-disable-content-decompress

Configure a profundidade da inspeção de pacotes.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-session-bytes-depth 2

Configure o protocolo para inspeção.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-protocols HTTP user@host# set flow intel-inspect-protocols FTP

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security idp sensor-configuration comando. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@host# show security idp sensor-configuration

flow {

intel-inspect-enable;

intel-inspect-cpu-usg-threshold 60;

intel-inspect-cpu-usg-tolerance 15;

intel-inspect-free-mem-threshold 30;

intel-inspect-mem-tolerance 5;

intel-inspect-disable-content-decompress;

intel-inspect-session-bytes-depth 2;

intel-inspect-protocols [ HTTP FTP ];

intel-inspect-signature-severity critical;

}

Se você terminar de configurar os dispositivos, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

- Verificando o status de todos os valores de contador de fluxo de IDP

- Verifique o status da política atual do IDP

- Descarregamento inteligente específico do protocolo

- Configuração de limites de descarregamento específicos do protocolo

Verificando o status de todos os valores de contador de fluxo de IDP

Propósito

Verifique se a inspeção inteligente de IDP captura valores contrários.

Ação

user@host> show security idp counters flow IDP counters: IDP counter type Value Fast-path packets 580 Slow-path packets 61 Session construction failed 0 Session limit reached 0 Session inspection depth reached 0 Memory limit reached 0 Not a new session 0 Invalid index at ageout 0 Packet logging 0 Policy cache hits 58 Policy cache misses 3 Maximum flow hash collisions 0 Flow hash collisions 0 Gates added 0 Gate matches 0 Sessions deleted 62 Sessions aged-out 0 Sessions in-use while aged-out 0 TCP flows marked dead on RST/FIN 47 Policy init failed 0 Policy reinit failed 0 Number of times Sessions exceed high mark 0 Number of times Sessions drop below low mark 0 Memory of Sessions exceeds high mark 0 Memory of Sessions drops below low mark 0 SM Sessions encountered memory failures 0 SM Packets on sessions with memory failures 0 Number of times Sessions crossed the CPU threshold value that is set 0 Number of times Sessions crossed the CPU upper threshold 0 Sessions constructed 61 SM Sessions ignored 3 SM Sessions dropped 0 SM Sessions interested 61 SM Sessions not interested 101612 SM Sessions interest error 0 Sessions destructed 62 SM Session Create 58 SM Packet Process 580 SM ftp data session ignored by idp 0 SM Session close 59 SM Client-to-server packets 312 SM Server-to-client packets 268 SM Client-to-server L7 bytes 8468 SM Server-to-client L7 bytes 19952 Client-to-server flows ignored 0 Server-to-client flows ignored 0 Server-to-client flows tcp optimized 0 Client-to-server flows tcp optimized 0 Both directions flows ignored 47 Fail-over sessions dropped 0 Sessions dropped due to no policy 0 IDP Stream Sessions dropped due to memory failure 0 IDP Stream Sessions ignored due to memory failure 0 IDP Stream Sessions closed due to memory failure 0 IDP Stream Sessions accepted 0 IDP Stream Sessions constructed 0 IDP Stream Sessions destructed 0 IDP Stream Move Data 0 IDP Stream Sessions ignored on JSF SSL Event 0 IDP Stream Sessions not processed for no matching rules 0 IDP Stream stbuf dropped 0 IDP Stream stbuf reinjected 0 Busy pkts from stream plugin 0 Busy pkts from pkt plugin 0 bad kpp 0 Lsys policy id lookup failed sessions 0 NGAppID Events with no L7 App 0 NGAppID Events with no active-policy 0 NGAppID Detector failed from event handler 0 NGAppID Detector failed from API 0 Busy packets 0 Busy packet Errors 0 Dropped queued packets (async mode) 0 Dropped queued packets failed(async mode) 0 Reinjected packets (async mode) 0 Reinjected packets failed(async mode) 0 AI saved processed packet 0 busy packet count incremented 0 busy packet count decremented 0 session destructed in pme 0 session destruct set in pme 0 kq op hold 0 kq op drop 11 kq op route 47 kq op continue 522 kq op error 0 kq op stop 0 PME wait not set 0 PME wait set 0 PME KQ run not called 0 IDP sessions ignored for content decompression in intel inspect mode 47 IDP sessions ignored for bytes depth limit in intel inspect mode 0 IDP sessions ignored for protocol decoding in intel inspect mode 0 IDP sessions detected CPU usage crossed intel inspect CPU threshold 43 IDP sessions detected mem drop below intel inspect low mem threshold 0

Significado

O comando do show exibe contadores para a inspeção inteligente de IDP.

Verifique o status da política atual do IDP

Propósito

Verifique se a inspeção inteligente de IDP captura a política atual.

Ação

user@host>show security idp status Intelligent Inspection State Details: State: Active State of IDP: Default, Up since: 2018-07-03 14:16:03 PDT (132w4d 09:19 ago) Packets/second: 6 Peak: 12 @ 2019-01-17 22:25:26 PST KBits/second : 249 Peak: 490 @ 2019-01-17 22:25:26 PST Latency (microseconds): [min: 0] [max: 0] [avg: 0] Packet Statistics: [ICMP: 0] [TCP: 127] [UDP: 7] [Other: 0] Flow Statistics: ICMP: [Current: 0] [Max: 6 @ 2019-01-16 20:36:17 PST] TCP: [Current: 4] [Max: 4 @ 2019-01-17 22:34:33 PST] UDP: [Current: 2] [Max: 6 @ 2019-01-17 20:03:55 PST] Other: [Current: 0] [Max: 0 @ 2016-07-03 14:16:03 PDT] Session Statistics: [ICMP: 0] [TCP: 2] [UDP: 1] [Other: 0] Number of SSL Sessions : 0 Policy Name : idp-policy-unified Running Detector Version : 12.6.130180509

Significado

O comando de status de segurança do show exibe a política atual do IDP. Embora você tenha habilitado a inspeção inteligente de IDP, o estado da inspeção inteligente de IDP pode ser inativo quando você executa show security idp status o comando operacional. A razão é que os valores de limite de CPU e memória configurados não excedem o limite de recursos. Quando o uso de CPU atinge o limiar configurado, o estado da inspeção inteligente de IDP fica ativo.

Descarregamento inteligente específico do protocolo

O recurso de descarregamento inteligente existente no IDP descarrega uma sessão quando o limite para os bytes analisados é alcançado. Além disso, o limite de inspeção não é granular, e é aplicado a todas as sessões, independentemente do protocolo ou serviço.

Com a capacidade de habilitar ou desativar o descarregamento inteligente de IDP por protocolo, os administradores podem usar a flexibilidade para decidir quais protocolos devem aproveitar o recurso de descarregamento. Os administradores também podem configurar o limite de descarregamento por protocolo.

O recurso de configuração de descarregamento inteligente específico do protocolo em sistemas de detecção e prevenção de intrusões (IDP) permite que você ajuste os limites de profundidade de inspeção para diferentes protocolos, melhorando o desempenho e a segurança. Ao configurar limites de descarregamento individuais para protocolos como SSH e FTP, você pode otimizar o uso de recursos e garantir inspeções de sessão mais eficientes.

Esse recurso simplifica a configuração e o gerenciamento com comandos CLI claros, tornando mais fácil para os administradores implementar e ajustar configurações de descarregamento com base em requisitos de rede específicos.

Configuração de limites de descarregamento específicos do protocolo

Você pode usar as novas opções para configurar o limite de descarregamento por protocolo especificando o protocolo e definindo o limite de descarregamento.

[editar]

user@host# set security idp sensor-configuration global intelligent-offload-tunable ?

O intervalo para o limite de descarregamento é o mesmo para todos os protocolos, ou seja, de 0 a 4294967295 bytes. O intervalo de limite de descarregamento é o mesmo para todos os protocolos e o intervalo é de 0 a 4294967295 em bytes e 0 significa inspeção ilimitada.

Você pode configurar os limites em KB, MB e GB, nesse caso, você deve anexar o fim do valor limite com k, m e g, respectivamente.

O comando de desativação global de desativação de sensor idp de segurança definida desativa o descarregamento inteligente globalmente. Você não pode configurar a desativação global de descarregamento inteligente de configuração de sensor de segurança idp, bem como o limite de descarregamento personalizado por protocolo.

-

Se houver algum limite de descarregamento configurado para um protocolo, esse limite de descarregamento tem a mais alta precedência para esse protocolo. Por exemplo, se o limite estiver configurado para o protocolo MYSQL, o limite de descarregamento de sessão é retirado da configuração e não do arquivo detector-capabilities.xml.

-

Se nenhum limite de descarregamento estiver configurado para um protocolo, mas existam limites no arquivo detector-capablities.xml, o limite do arquivo é aplicado a esse protocolo.

-

Se os limites de descarregamento de um protocolo não estiverem presentes no arquivo detector-capabilities.xml, o limite padrão de 256 KB é aplicado (a menos que o descarregamento inteligente esteja no modo conservador, nesse caso o limite é de 1 MB). Se a descarga inteligente for desabilitada, não haverá descarregamento.

Se você usar a opção set security idp sensor-configuration global intelligent-offload disable , o recurso de descarregamento será desativado, e ele funcionará durante toda a inspeção de dados até que a sessão seja fechada.

Tabela de histórico de mudanças

O suporte de recursos é determinado pela plataforma e versão que você está usando. Use o Feature Explorer para determinar se um recurso é suportado em sua plataforma.