Políticas de IDP

As políticas de IDP no software Junos da Juniper Networks são projetadas para detectar e impedir o acesso não autorizado a recursos de rede. As políticas usam objetos de ataque predefinidos e personalizados para identificar ameaças em potencial. Ao configurar políticas de IDP, os administradores de rede podem monitorar, registrar e bloquear atividades maliciosas, aumentando a segurança e a integridade de sua infraestrutura de rede.

A política de IDP do Junos OS permite que você aplique seletivamente várias técnicas de detecção e prevenção de ataques no tráfego de rede que passa por um dispositivo habilitado para IDP. Ele permite que você defina regras de política para combinar com uma seção de tráfego com base em uma zona, rede e aplicativo. Ações preventivas ativas ou passivas são tomadas nesse tráfego.

Entenda a política de IDP

Uma política de IDP define como seu dispositivo lida com o tráfego de rede. Ele permite que você aplique várias técnicas de detecção e prevenção de ataques no tráfego que atravessa sua rede.

Uma política é composta de, e cada base de rule basesregras contém um conjunto de rules. Você define parâmetros de regras, como condições de correspondência de tráfego, ação e requisitos de registro, e depois adiciona as regras às bases de regras. Depois de criar uma Política de IDP adicionando regras em uma ou mais bases de regras, você pode selecionar essa política para ser a política ativa em seu dispositivo.

O Junos OS permite que você configure e aplique várias políticas de IDP. A validação das configurações é feita para a política de IDP que está configurada como uma política ativa. Você pode instalar a mesma política de IDP em vários dispositivos ou instalar uma política de IDP exclusiva em cada dispositivo em sua rede. Uma única política pode conter apenas uma instância de qualquer tipo de base de regras.

O recurso IDP é habilitado por padrão. Nenhuma licença é necessária. Ataques personalizados e grupos de ataque personalizados em políticas de IDP também podem ser configurados e instalados mesmo quando uma licença válida e um banco de dados de assinatura não são instalados no dispositivo. Como resposta a novas vulnerabilidades, a Juniper Networks fornece periodicamente um arquivo contendo atualizações de banco de dados de ataque no site da Juniper. Você pode baixar este arquivo para proteger sua rede contra novas ameaças. Você precisa de uma licença separada para recuperar e manter o banco de dados de assinatura da Juniper atualizado.

Quando uma nova política de IDP é carregada, as sessões existentes são inspecionadas usando a política recém-carregada e as sessões existentes não são ignoradas para processamento de IDP.

A Tabela 1 descreve as sessões existentes após a carga de uma nova política:

| Descrição do item | |

|---|---|

| Assinaturas baseadas em pacotes | A inspeção de IDP continua para ataques baseados em pacotes com a nova política de IDP. |

| Assinaturas baseadas em stream | A inspeção de IDP continua para ataques baseados em fluxo a partir da nova política de IDP, com o número de compensação final menor do que o número de bytes passados para esse fluxo. |

| Assinaturas baseadas em contexto | A inspeção de IDP continua para ataques baseados em contexto criados pelo detector depois que uma nova política de IDP é carregada, com exceção de que a nova política que está carregada com o novo detector. |

As seguintes políticas de IDP são apoiadas:

DMZ_Services

DNS_Services

File_Server

Getting_Started

IDP_Default

Recomendado

Web_Server

Você pode realizar as seguintes tarefas para gerenciar políticas de IDP:

Crie novas políticas de IDP a partir do zero. Veja exemplo: definindo regras para uma base de regras IDP IPS.

Crie uma política de IDP a partir de um dos modelos predefinidos fornecidos pela Juniper Networks (veja Entenda os modelos de políticas de IDP predefinidos).

Adicione ou exclua regras dentro de uma base de regras. Você pode usar qualquer um dos seguintes objetos IDP para criar regras:

Zona

Você pode configurar endereços de origem e de origem, exceto quando de zona é qualquer, e da mesma forma ter endereços de destino e destino, exceto quando a zona é qualquer.

Objetos de rede disponíveis no sistema base

Objetos de serviço predefinidos fornecidos pela Juniper Networks

Objetos de aplicativo personalizados

Objetos de ataque predefinidos fornecidos pela Juniper Networks

Crie objetos de ataque personalizados (veja Configurar ataques baseados em assinatura IDP).

Atualize o banco de dados de assinaturas fornecido pela Juniper Networks. Este banco de dados contém todos os objetos predefinidos.

Mantenha várias políticas de IDP. Qualquer uma das políticas pode ser aplicada ao dispositivo.

As políticas de IDP para cada sistema lógico de usuário são compiladas e armazenadas na memória do plano de dados. Para estimar a memória adequada do plano de dados para uma configuração, considere esses dois fatores:

As políticas de IDP aplicadas a cada sistema lógico de usuário são consideradas instâncias únicas porque o ID e as zonas para cada sistema lógico do usuário são diferentes. As estimativas precisam considerar os requisitos de memória combinados para todos os sistemas lógicos do usuário.

Conforme o banco de dados do aplicativo aumenta, as políticas compiladas exigem mais memória. O uso de memória deve ser mantido abaixo da memória do plano de dados disponível para permitir aumentos no banco de dados.

Veja também

Suporte a políticas de IDP para políticas unificadas

Com o apoio da política de IDP dentro da política de segurança unificada:

-

A política de IDP é ativada usando o

set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy <idp-policy-name>comando. -

Com a política de IDP sendo disponibilizada dentro da política de segurança unificada, todas as correspondências de IDP são tratadas dentro da política unificada, a menos que seja definida uma fonte, destino ou aplicativo explícito (política tradicional).

-

Além disso, você pode configurar condições de correspondência no IDP para obter granularidade de inspeção adicional.

-

A configuração de endereço de origem ou destino, origem e destino, exceto de e para zona, ou aplicativo não é necessária com política unificada, pois a correspondência acontece na política de segurança em si.

-

O aplicativo de camada 7 pode ser alterado durante a vida útil da sessão e essa mudança de aplicativo pode levar à desativação do serviço IDP para a sessão.

-

A correspondência inicial da política de segurança pode resultar em correspondências de política única ou múltipla. Como parte da verificação de juros da sessão, o IDP está habilitado se a política de IDP estiver presente em alguma das regras combinadas.

Se você tiver configurado uma política de segurança tradicional (com 5 tuples condição de correspondência ou aplicativo dinâmico configurado como nenhum) e uma política unificada (com condições de correspondência de 6 tuple), a política de segurança tradicional corresponde ao tráfego primeiro, antes da política unificada.

Quando você configura uma política unificada com um aplicativo dinâmico como uma das condições de correspondência, a configuração elimina as etapas adicionais envolvidas na configuração de políticas de IDP. Todas as configurações de política de IDP são tratadas dentro da política de segurança unificada e simplifica a tarefa de configurar a política de IDP para detectar qualquer ataque ou invasões para uma determinada sessão.

Múltiplas políticas de IDP para políticas unificadas

Quando os dispositivos de segurança são configurados com políticas unificadas, você pode configurar várias políticas de IDP e definir uma dessas políticas como a política de IDP padrão. Se várias políticas de IDP estiverem configuradas para uma sessão e quando houver conflito de políticas, o dispositivo aplica a política de IDP padrão para essa sessão e, portanto, resolve quaisquer conflitos de política.

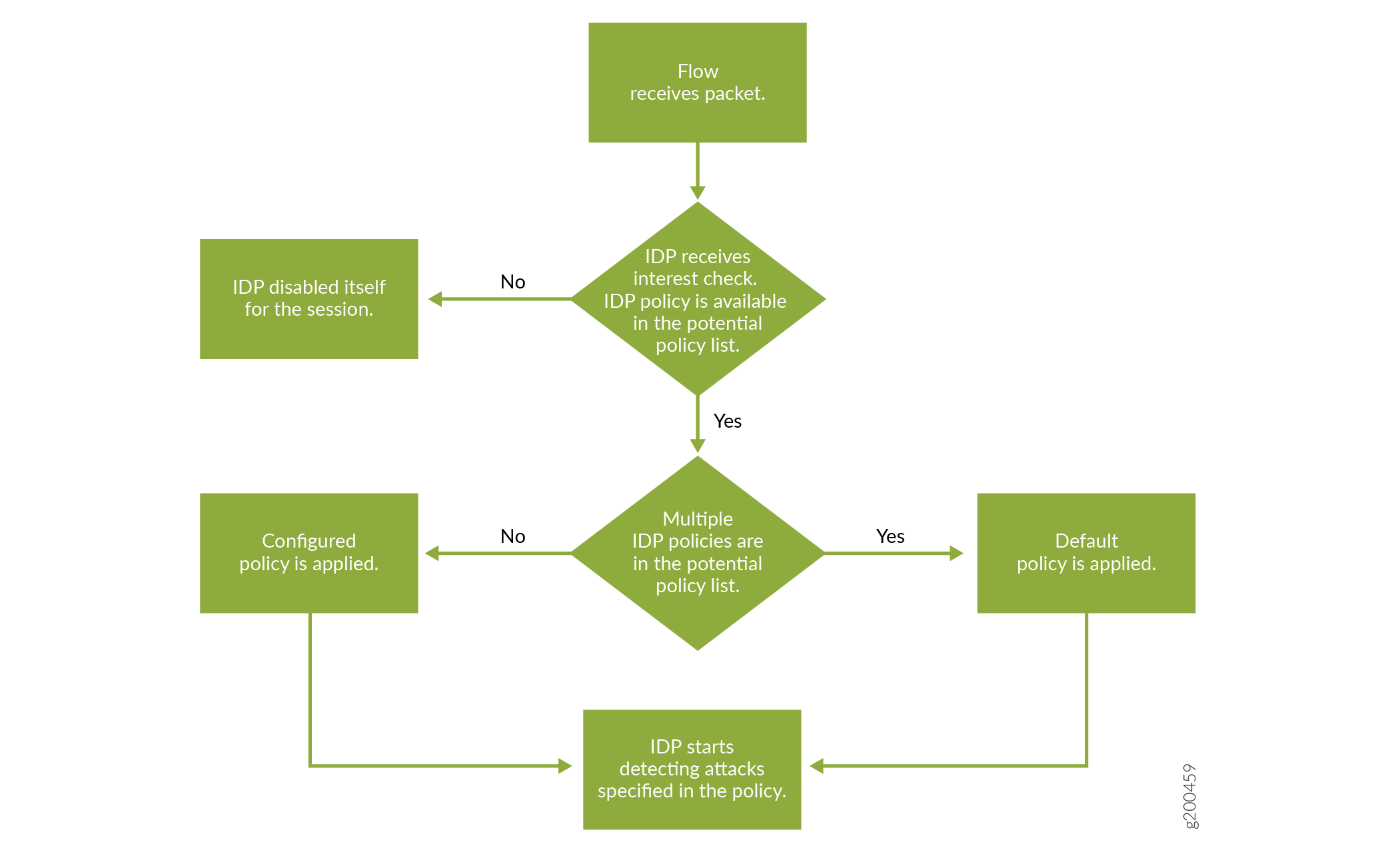

A fase inicial de busca da política de segurança, que ocorre antes de um aplicativo dinâmico ser identificado, pode resultar em várias correspondências de políticas em potencial. O IDP é habilitado na sessão se pelo menos uma das políticas de segurança combinadas tiver uma política de IDP configurada. Se apenas uma política de IDP estiver configurada na lista de políticas em potencial, essa política de IDP será aplicada para a sessão. Se houver várias políticas de IDP configuradas para uma sessão na lista de políticas em potencial, o dispositivo aplicará a política de IDP configurada como política de IDP padrão.

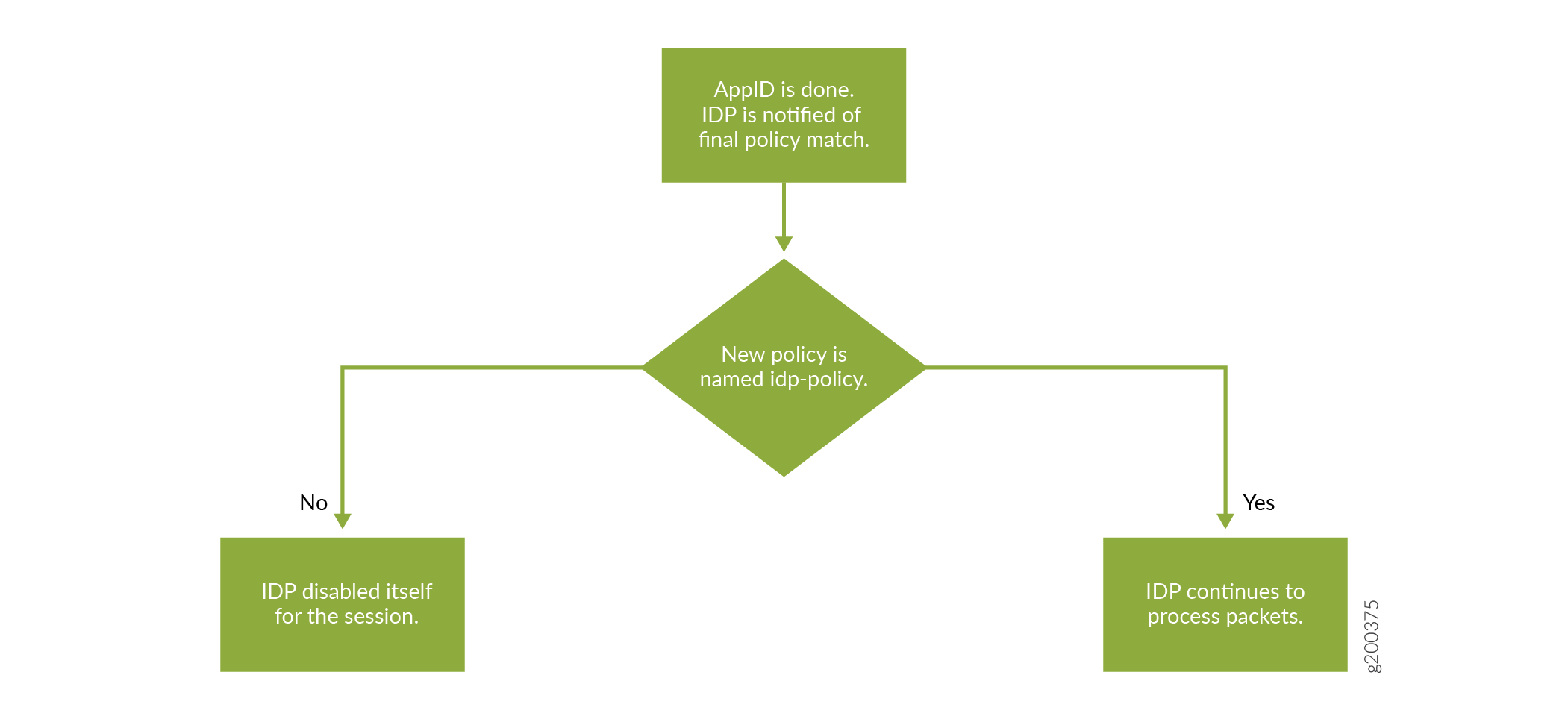

Após a identificação de aplicativos dinâmicos para uma sessão, se a política final combinada tiver as polícias de IDP configuradas que são diferentes da política de IDP padrão, então a relookup da política é realizada e a política de IDP configurada para a política final combinada é aplicada. Se a política de segurança combinada final tiver a mesma política de IDP que foi configurada durante a pesquisa inicial da política de segurança, essa política de IDP será aplicada para a sessão. Se a política de segurança combinada final não tiver uma política de IDP configurada, o processamento de IDP será desativado para a sessão.

Se você tiver configurado duas ou mais políticas de IDP em uma política de segurança unificada, então você deve configurar a política de IDP padrão.

Para configurar a política de IDP como política padrão, use o set security idp default-policy policy-name comando.

Benefícios de várias políticas de IDP e configuração padrão de políticas de IDP para políticas unificadas

Oferece flexibilidade para manter e usar várias políticas de IDP.

Lida com conflitos de políticas usando a configuração padrão da política de IDP.

Seleção de políticas de IDP para políticas unificadas

- Seleção de políticas de IDP com uma única política de IDP

- Seleção de políticas de IDP com várias políticas de IDP

Seleção de políticas de IDP com uma única política de IDP

Quando uma política de segurança é processada para uma sessão, a correspondência inicial da política de segurança pode resultar em correspondências de políticas individuais ou múltiplas. Se um cache de aplicativo estiver presente, a correspondência da política resulta em uma única correspondência de política.

Como parte da verificação de juros da sessão, o sistema permite o IDP se alguma das regras combinadas conter uma política de IDP.

Após a identificação dinâmica de aplicativos, a relookup de políticas é realizada pela política de segurança. Os serviços de aplicativo de camada 7 (IDP) são informados para desabilitarem a si mesmos, se o IDP não estiver configurado na política final combinada. Com a política de IDP sendo disponibilizada dentro da política de segurança unificada, todas as correspondências de IDP são tratadas dentro da política unificada, a menos que seja definida uma fonte, destino ou aplicativo explícito (política tradicional). Configurar endereço de origem ou destino, origem e destino, exceto de e para zona, ou aplicativo não é necessário com política unificada, porque a correspondência acontece na política de segurança em si. A Tabela 2 fornece um exemplo da seleção de políticas de IDP dentro de uma política de segurança.

| Política de segurança | Zona de origem Da zona | de destino Endereço | de | destino Endereço de aplicativo | dinâmico | Políticas | de serviço |

|---|---|---|---|---|---|---|---|

| P1 |

Em |

10.1.1.1 |

Fora |

Qualquer |

HTTP |

IDP |

Recomendado |

| P2 |

Em |

10.1.1.1 |

Fora |

Qualquer |

GMAIL |

UTM |

utm_policy_1 |

A Figura 1 e a Figura 2 fornecem os detalhes do fluxo de trabalho para seleção de políticas de IDP única e múltipla para políticas unificadas.

de fluxo

de fluxo

final da política

final da política

Seleção de políticas de IDP com várias políticas de IDP

Se houver várias políticas presentes na lista de políticas potenciais com diferentes políticas de IDP, o dispositivo aplicará a política de IDP configurada como política de IDP padrão.

Após a identificação de aplicativos dinâmicos, se a política final combinada tiver as polícias de IDP configuradas que são diferentes da política de IDP padrão, então a reexame da política é realizada e a política de IDP configurada para a política final combinada é aplicada.

Se a política de segurança combinada final não tiver uma política de IDP configurada, o processamento de IDP será desativado para a sessão.

| Política | de zona de | origem da zona de destino Endereço | de destino Endereço de | aplicativosdinâmicos Políticas | de serviço de aplicativo | ||

|---|---|---|---|---|---|---|---|

| P1 |

Em |

10.1.1.1 |

Fora |

Qualquer |

HTTP |

IDP |

Recomendado |

| P2 |

Em |

10.1.1.1 |

Fora |

Qualquer |

GMAIL |

UTM |

utm_policy_1 |

| P3 |

Em |

qualquer |

Fora |

Qualquer |

GMAIL |

IDP |

idpengine |

Considerando o exemplo de políticas de segurança configuradas para uma sessão:

-

If security policy P1 and policy P3 match for a session

Observa-se conflito de política de IDP. Assim, a política de IDP que está configurada como política de IDP padrão é aplicada neste caso.

Após a correspondência final da política de segurança, a nova busca por políticas de IDP é realizada com base em políticas de IDP combinadas. Se a política de segurança combinada final for a política P1, então a política de IDP indicada é aplicada para a sessão.

-

If security policy P1 and policy P2 match for a session

Como há apenas uma política de IDP configurada nas políticas de segurança combinadas, a política de IDP indicada como recomendada é aplicada para a sessão.

Se a política de segurança combinada final for a política P1, então a inspeção da sessão continua a aplicar a política de IDP indicada como recomendada. Se a política de segurança combinada final for a política P2, o IDP será desativado e ignorará a sessão.

Exemplo: configure várias políticas de IDP e uma política de IDP padrão para políticas de segurança unificadas

Para que o tráfego de trânsito passe pela inspeção de IDP, você configura uma política de segurança e habilita serviços de aplicativos IDP em todo o tráfego que deseja inspecionar.

Este exemplo mostra como configurar uma política de segurança para habilitar serviços IDP pela primeira vez no fluxo de tráfego no dispositivo.

Requisitos

Antes de começar, instale ou verifique uma licença de recurso IDP.

Este exemplo usa os seguintes componentes de hardware e software:

Um firewall da Série SRX.

Junos OS Release 18.3R1 e posterior.

Este exemplo de configuração foi testado usando um dispositivo SRX1500 que executa o Junos OS Release 18.3R1. No entanto, você pode usar a mesma configuração na linha SRX300 de dispositivos, SRX2300, SRX4100, SRX4120, SRX4200 e dispositivos de linha SRX5000 usando as versões mais recentes do Junos OS.

Visão geral

Neste exemplo, você configura duas políticas de segurança para permitir que os serviços de IDP em um dispositivo SRX1500 inspecionem todo o tráfego da zona de confiança até a zona não confiável.

Como primeira etapa, você deve baixar e instalar o banco de dados de assinaturas no site da Juniper Networks. Em seguida, baixe e instale os modelos de política de IDP predefinidos e ative a política predefinida "Recomendado" como a política ativa.

Em vez disso, o estilo de configuração usa o mesmo para políticas tradicionais que a das políticas unificadas, referindo-se à política de IDP, é tratado no comando das políticas de set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy idp-policy-name segurança.

Em seguida, você deve criar duas políticas de segurança da zona de confiança para a zona não confiável e especificar ações a serem tomadas no tráfego que correspondam às condições especificadas nas políticas.

Configuração

Procedimento

Configuração rápida da CLI

A configuração rápida da CLI não está disponível para este exemplo, porque a intervenção manual é necessária durante a configuração.

Procedimento passo a passo

Crie duas políticas de segurança para o tráfego da zona de confiança até a zona não confiável.

-

A ordem das políticas de segurança no firewall da Série SRX é importante porque o Junos OS realiza uma pesquisa de políticas a partir do topo da lista, e quando o dispositivo encontra uma correspondência para o tráfego recebido, ele impede a pesquisa de políticas.

-

O firewall da Série SRX permite que você habilite o processamento de IDP em uma política de segurança regra por regra, em vez de ativar a inspeção de IDP em todo o dispositivo.

Uma política de segurança identifica o tráfego a ser enviado ao mecanismo IDP e, em seguida, o mecanismo de IDP aplica inspeção com base no conteúdo desse tráfego. O tráfego que corresponde a uma política de segurança na qual o IDP não está habilitado ignora completamente o processamento de IDP. O tráfego que corresponde a uma política de segurança marcada para processamento de IDP permite a política de IDP que está configurada nessa política de segurança em particular.

Crie uma política de segurança P1 com um aplicativo dinâmico conforme os critérios de correspondência.

[edit security policies] user@host# set from-zone trust to-zone untrust policy P1 match source-address any user@host# set from-zone trust to-zone untrust policy P1 match destination-address any user@host# set from-zone trust to-zone untrust policy P1 match application junos-defaults user@host# set from-zone trust to-zone untrust policy P1 match dynamic-application junos:HTTP

Crie uma política de segurança P2 com um aplicativo dinâmico conforme os critérios de correspondência.

[edit security policies] user@host# set from-zone trust to-zone untrust policy P2 match source-address any user@host# set from-zone trust to-zone untrust policy P2 match destination-address any user@host# set from-zone trust to-zone untrust policy P2 match application junos-defaults user@host# set from-zone trust to-zone untrust policy P2 match dynamic-application junos:GMAIL

-

Defina as políticas de IDP que deseja configurar em políticas de segurança.

[edit] user@host# set security idp idp-policy recommended user@host# set security idp idp-policy idpengine

Configure as políticas de IDP de acordo com as etapas das regras de política de IDP e bases de regras do IDP e configure uma das políticas de IDP (Recomendada) como a política de IDP padrão.

[edit]user@host# set security idp default-policy recommendedConfirme a política padrão configurada em seu dispositivo.

[edit]user@host# show security idp default-policydefault-policy recommended;

Especifique as medidas a serem tomadas no tráfego que correspondam às condições especificadas na política de segurança. A ação da política de segurança deve ser para permitir o fluxo.

[edit security policies] user@host# set from-zone trust to-zone untrust policy P1 then permit application-services idp-policy recommended user@host# set from-zone trust to-zone untrust policy P2 then permit application-services idp-policy idpengine

As políticas de segurança usam políticas de IDP diferentes que permitem processamento exclusivo de regras de IDP para cada política de segurança. Quando várias regras de IDP são usadas em políticas de segurança, é necessário configurar uma política de padrão de IDP.

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security policies comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy P1 {

match {

source-address any;

destination-address any;

application junos-http;

}

then {

permit {

application-services {

idp-policy recommended;

}

}

}

}

}

from-zone trust to-zone untrust {

policy P2 {

match {

source-address any;

destination-address any;

application junos : GMAIL;

}

then {

permit {

application-services {

idp-policy idpengine;

}

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verifique a configuração do IDP

Propósito

Verifique se a configuração do IDP está funcionando corretamente.

Ação

A partir do modo operacional, entre no show security idp status comando.

user@host> show security idp status detail

PIC : FPC 0 PIC 0:

State of IDP: Default, Up since: 2013-01-22 02:51:15 GMT-8 (2w0d 20:30 ago)

Packets/second: 0 Peak: 0 @ 2013-02-05 23:06:20 GMT-8

KBits/second : 0 Peak: 0 @ 2013-02-05 23:06:20 GMT-8

Latency (microseconds): [min: 0] [max: 0] [avg: 0]

Packet Statistics:

[ICMP: 0] [TCP: 0] [UDP: 0] [Other: 0]

Flow Statistics:

ICMP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

TCP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

UDP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

Other: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

Session Statistics:

[ICMP: 0] [TCP: 0] [UDP: 0] [Other: 0]

ID Name Sessions Memory Detector

0 Recommended 0 2233 12.6.160121210

Significado

A saída de amostra mostra a política de IDP predefinida recomendada como política ativa.

Exemplo: habilite o IDP em uma política de segurança tradicional

O estilo de política tradicional de usar apenas um nome ativo de política de IDP para todas as regras de firewall foi set security idp active-policy preterido.

Em vez disso, o estilo de configuração usa o mesmo para políticas tradicionais que a das políticas unificadas, referindo-se à política de IDP, é tratado no comando das políticas de set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy idp-policy-name segurança.

Este exemplo mostra como configurar duas políticas de segurança para habilitar serviços IDP em todo o tráfego HTTP e HTTPS que fluem em ambas as direções em um dispositivo de segurança. Esse tipo de configuração pode ser usada para monitorar o tráfego de e para uma área segura de uma rede interna como uma medida de segurança adicional para comunicações confidenciais.

Neste exemplo, Zone2 faz parte da rede interna.

Requisitos

Antes de começar:

Configure interfaces de rede.

Crie zonas de segurança. Veja exemplo: criação de zonas de segurança.

Configure aplicativos. Veja exemplo: Configuração de aplicativos e serviços IDP.

Configuração de políticas de IDP. Veja as regras de política de IDP e as bases de regras do IDP.

Visão geral

Para que o tráfego de trânsito passe pela inspeção de IDP, você configura uma política de segurança e habilita serviços de aplicativos IDP em todo o tráfego que deseja inspecionar. As políticas de segurança contêm regras que definem os tipos de tráfego permitidos na rede e a forma como o tráfego é tratado dentro da rede. Habilitar o IDP em uma política de segurança direciona o tráfego que corresponde aos critérios especificados a serem verificados em relação às bases de regras do IDP.

O IDP é habilitado por padrão. Nenhuma licença é necessária. Ataques personalizados e grupos de ataque personalizados em políticas de IDP podem ser configurados e instalados mesmo quando uma licença válida e um banco de dados de assinatura não são instalados no dispositivo. Como resposta a novas vulnerabilidades, a Juniper Networks fornece periodicamente um arquivo contendo atualizações de banco de dados de ataque no site da Juniper. Você pode baixar este arquivo para proteger sua rede contra novas ameaças. Você precisa de uma licença separada para recuperar e manter o banco de dados de assinatura da Juniper atualizado.

Para permitir que o tráfego de trânsito passe sem inspeção de IDP, especifique uma permit ação para a regra sem habilitar os serviços de aplicativo IDP. O tráfego que corresponde às condições nesta regra passa pelo dispositivo sem inspeção de IDP.

Este exemplo mostra como configurar duas políticas, idp-app-policy-1 e idp-app-policy-2, para permitir que os serviços de IDP em todo o tráfego HTTP e HTTPS fluam em ambas as direções do dispositivo. A política idp-app-policy-1 direciona todo o tráfego HTTP e HTTPS que flui da Zona1 para a Zona2 configurada anteriormente para ser verificada em relação às bases de regras do IDP. A política idp-app-policy-2 direciona todo o tráfego HTTP e HTTPS que flui da Zona2 para a Zona1 para ser verificado em relação às bases de regras do IDP.

A ação definida na ação da política de segurança deve ser permit. Você não pode habilitar o IDP para tráfego que o dispositivo nega ou rejeita.

Se você tiver configurado uma política de segurança tradicional (com uma condição de correspondência de 5 tuples ou aplicativo dinâmico configurado como nenhum) e uma política unificada (com condições de correspondência de 6 tuple), a política de segurança tradicional corresponde ao tráfego primeiro, antes da política unificada.

Quando você configura uma política unificada com um aplicativo dinâmico como uma das condições de correspondência, a configuração elimina as etapas adicionais de configuração, origem e endereço de destino, destino de origem, exceto de e para zonas ou aplicativo. Todas as configurações de política de IDP são tratadas dentro da política de segurança unificada e simplifica a tarefa de configurar a política de IDP para detectar qualquer ataque ou invasões para uma determinada sessão. A configuração de endereço de origem ou destino, origem e destino, exceto de e para zona, ou aplicativo não é necessária com política unificada, pois a correspondência acontece na política de segurança em si.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match source-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match destination-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-http set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-https set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 then permit application-services idp set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match source-address any set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match destination-address any set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-http set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-https set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 then permit application-services idp

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para habilitar serviços IDP em todo o tráfego HTTP e HTTPS que fluem em ambas as direções do dispositivo:

Crie uma política de segurança para o tráfego que flui da Zona1 para a Zona2 que foi identificada como tráfego de aplicativos junos-https ou junos-https.

user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match source-address any user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match destination-address any user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-http user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-https

Especifique as medidas a serem tomadas no tráfego de Zona1 para Zona2 que corresponda às condições especificadas na política.

user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 then permit application-services idp

Crie outra política de segurança para o tráfego fluindo na direção oposta que foi identificada como tráfego de aplicativos junos-https ou junos-https.

user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match source-address any user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match destination-address any user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-http user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-https

Especifique as medidas a serem tomadas no tráfego que correspondam às condições especificadas nesta política.

user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 then permit application-services idp

Configure a política ativa.

user@host# set security idp active-policy recommended

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security policies comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security policies

from-zone Zone1 to-zone Zone2 {

policy idp-app-policy-1 {

match {

source-address any;

destination-address any;

application [junos-http junos-https];

}

then {

permit {

application-services {

idp;

}

}

}

}

}

from-zone Zone2 to-zone Zone1 {

policy idp-app-policy-2 {

match {

source-address any;

destination-address any;

application [junos-http junos-https];

}

then {

permit {

application-services {

idp;

}

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verifique a compilação e o status da carga da política de IDP

Propósito

Exibir os arquivos de log IDP para verificar a carga e o status da compilação da política de IDP. Ao ativar uma política de IDP, você pode visualizar os logs de IDP e verificar se a política está carregada e compilada com sucesso.

Ação

Para rastrear o progresso de carga e compilação de uma política de IDP, configure um ou ambos os seguintes no CLI:

-

Você pode configurar um arquivo de log localizado e

/var/log/definir bandeiras de opção de rastreamento para registrar essas operações:user@host# set security idp traceoptions file idpd user@host# set security idp traceoptions flag all

-

Você pode configurar seu dispositivo para registrar mensagens de log do sistema em um arquivo no

/var/logdiretório:user@host# set system syslog file messages any any

Depois de comprometer a configuração no CLI, insira qualquer um dos seguintes comandos a partir do prompt de shell na shell de nível UNIX:

Saída de amostra

user@host> start shell user@host% tail -f /var/log/idpd Aug 3 15:46:42 chiron clear-log[2655]: logfile cleared Aug 3 15:47:12 idpd_config_read: called: check: 0 Aug 3 15:47:12 idpd commit in progres ... Aug 3 15:47:13 Entering enable processing. Aug 3 15:47:13 Enable value (default) Aug 3 15:47:13 IDP processing default. Aug 3 15:47:13 idp config knob set to (2) Aug 3 15:47:13 Warning: active policy configured but no application package installed, attack may not be detected! Aug 3 15:47:13 idpd_need_policy_compile:480 Active policy path /var/db/idpd/sets/idpengine.set Aug 3 15:47:13 Active Policy (idpengine) rule base configuration is changed so need to recompile active policy Aug 3 15:47:13 Compiling policy idpengine.... Aug 3 15:47:13 Apply policy configuration, policy ops bitmask = 41 Aug 3 15:47:13 Starting policy(idpengine) compile with compress dfa... Aug 3 15:47:35 policy compilation memory estimate: 82040 Aug 3 15:47:35 ...Passed Aug 3 15:47:35 Starting policy package... Aug 3 15:47:36 ...Policy Packaging Passed Aug 3 15:47:36 [get_secupdate_cb_status] state = 0x1 Aug 3 15:47:36 idpd_policy_apply_config idpd_policy_set_config() Aug 3 15:47:36 Reading sensor config... Aug 3 15:47:36 sensor/idp node does not exist, apply defaults Aug 3 15:47:36 sensor conf saved Aug 3 15:47:36 idpd_dev_add_ipc_connection called... Aug 3 15:47:36 idpd_dev_add_ipc_connection: done. Aug 3 15:47:36 idpd_policy_apply_config: IDP state (2) being set Aug 3 15:47:36 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:36 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:36 Apply policy configuration, policy ops bitmask = 4 Aug 3 15:47:36 Starting policy load... Aug 3 15:47:36 Loading policy(/var/db/idpd/bins/idpengine.bin.gz.v + /var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v + /var/db/idpd/bins/compressed_ai.bin)... Aug 3 15:47:36 idpd_dev_add_ipc_connection called... Aug 3 15:47:36 idpd_dev_add_ipc_connection: done. Aug 3 15:47:37 idpd_policy_load: creating temp tar directory '/var/db/idpd//bins/52b58e5' Aug 3 15:47:37 sc_policy_unpack_tgz: running addver cmd '/usr/bin/addver -r /var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v /var/db/idpd//bins/52b58e5/__temp.tgz > /var/log/idpd.addver' Aug 3 15:47:38 sc_policy_unpack_tgz: running tar cmd '/usr/bin/tar -C /var/db/idpd//bins/52b58e5 -xzf /var/db/idpd//bins/52b58e5/__temp.tgz' Aug 3 15:47:40 idpd_policy_load: running cp cmd 'cp /var/db/idpd//bins/52b58e5/detector4.so /var/db/idpd//bins/detector.so' Aug 3 15:47:43 idpd_policy_load: running chmod cmd 'chmod 755 /var/db/idpd//bins/detector.so' Aug 3 15:47:44 idpd_policy_load: running rm cmd 'rm -fr /var/db/idpd//bins/52b58e5' Aug 3 15:47:45 idpd_policy_load: detector version: 10.3.160100209 Aug 3 15:47:45 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:45 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:45 idp_policy_loader_command: sc_klibs_subs_policy_pre_compile() returned 0 (EOK) Aug 3 15:47:45 idpd_policy_load: IDP_LOADER_POLICY_PRE_COMPILE returned EAGAIN, retrying... after (5) secs Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idp_policy_loader_command: sc_klibs_subs_policy_pre_compile() returned 0 (EOK) Aug 3 15:47:50 idpd_policy_load: idp policy parser pre compile succeeded, after (1) retries Aug 3 15:47:50 idpd_policy_load: policy parser compile subs s0 name /var/db/idpd/bins/idpengine.bin.gz.v.1 buf 0x0 size 0zones 0xee34c7 z_size 136 detector /var/db/idpd//bins/detector.so ai_buf 0x0 ai_size 0 ai /var/db/idpd/bins/compressed_ai.bin Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy parser compile succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy pre-install succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy install succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy post-install succeeded Aug 3 15:47:51 IDP policy[/var/db/idpd/bins/idpengine.bin.gz.v] and detector[/var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v] loaded successfully. Aug 3 15:47:51 Applying sensor configuration Aug 3 15:47:51 idpd_dev_add_ipc_connection called... Aug 3 15:47:51 idpd_dev_add_ipc_connection: done. Aug 3 15:47:51 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:51 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:51 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:51 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:51 ...idpd commit end Aug 3 15:47:51 Returning from commit mode, status = 0. Aug 3 15:47:51 [get_secupdate_cb_status] state = 0x1 Aug 3 15:47:51 Got signal SIGCHLD....

user@host> start shell user@host% tail -f /var/log/messages Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: no commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: no transient commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: finished loading commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: exporting juniper.conf ..... Aug 3 15:47:51 chiron idpd[2678]: IDP_POLICY_LOAD_SUCCEEDED: IDP policy[/var/db/idpd/bins/idpengine.bin.gz.v] and detector[/var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v] loaded successfully(Regular load). Aug 3 15:47:51 chiron idpd[2678]: IDP_COMMIT_COMPLETED: IDP policy commit is complete. ...... Aug 3 15:47:51 chiron chiron sc_set_flow_max_sessions: max sessions set 16384

Significado

Exibe mensagens de log mostrando os procedimentos que são executados em segundo plano após você confirmar o set security idp active-policy comando. Esta saída de amostra mostra que a compilação de políticas, configuração de sensores e carga de políticas são bem-sucedidas.