NESTA PÁGINA

Configurando o BFD

Use os exemplos a seguir para configurar a Detecção de Encaminhamento Bidirecional (BFD) em seu dispositivo.

Exemplo: configurar o BFD para rotas estáticas para uma detecção mais rápida de falhas de rede

Este exemplo mostra como configurar a Detecção de Encaminhamento Bidirecional (BFD) para rotas estáticas.

Requerimentos

Neste exemplo, nenhuma configuração especial além da inicialização do dispositivo é necessária.

Visão geral

Existem muitas aplicações práticas para rotas estáticas. O roteamento estático é frequentemente usado na borda da rede para dar suporte à conexão com redes stub, que, devido ao seu único ponto de entrada e saída, são adequadas à simplicidade de uma rota estática. No Junos OS, as rotas estáticas têm uma preferência global de 5. As rotas estáticas serão ativadas se o próximo salto especificado for alcançável.

Neste exemplo, você configura a rota estática 192.168.47.0/24 da rede do provedor para a rede do cliente, usando o endereço next-hop de 172.16.1.2. Você também configura uma rota padrão estática de 0.0.0.0/0 da rede do cliente para a rede do provedor, usando um endereço next-hop de 172.16.1.1.

Para fins de demonstração, algumas interfaces de loopback são configuradas no Dispositivo B e no Dispositivo D. Essas interfaces de loopback fornecem endereços para ping e, portanto, verificam se as rotas estáticas estão funcionando.

A Figura 1 mostra a rede de amostra.

Topologia

Configuração

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova as quebras de linha, altere os detalhes necessários para corresponder à configuração de rede e, em seguida, copie e cole os comandos na CLI no nível de [edit] hierarquia.

Dispositivo B

set interfaces ge-1/2/0 unit 0 description B->D set interfaces ge-1/2/0 unit 0 family inet address 172.16.1.1/24 set interfaces lo0 unit 57 family inet address 10.0.0.1/32 set interfaces lo0 unit 57 family inet address 10.0.0.2/32 set routing-options static route 192.168.47.0/24 next-hop 172.16.1.2 set routing-options static route 192.168.47.0/24 bfd-liveness-detection minimum-interval 1000 set routing-options static route 192.168.47.0/24 bfd-liveness-detection description Site-xxx set protocols bfd traceoptions file bfd-trace set protocols bfd traceoptions flag all

Dispositivo D

set interfaces ge-1/2/0 unit 1 description D->B set interfaces ge-1/2/0 unit 1 family inet address 172.16.1.2/24 set interfaces lo0 unit 2 family inet address 192.168.47.5/32 set interfaces lo0 unit 2 family inet address 192.168.47.6/32 set routing-options static route 0.0.0.0/0 next-hop 172.16.1.1 set routing-options static route 0.0.0.0/0 bfd-liveness-detection minimum-interval 1000 set protocols bfd traceoptions file bfd-trace set protocols bfd traceoptions flag all

Tramitação processual

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI do Junos OS.

Para configurar o BFD para rotas estáticas:

No dispositivo B, configure as interfaces.

[edit interfaces] user@B# set ge-1/2/0 unit 0 description B->D user@B# set ge-1/2/0 unit 0 family inet address 172.16.1.1/24 user@B# set lo0 unit 57 family inet address 10.0.0.1/32 user@B# set lo0 unit 57 family inet address 10.0.0.2/32

No dispositivo B, crie uma rota estática e defina o endereço do próximo salto.

[edit routing-options] user@B# set static route 192.168.47.0/24 next-hop 172.16.1.2

No dispositivo B, configure o BFD para a rota estática.

[edit routing-options] user@B# set static route 192.168.47.0/24 bfd-liveness-detection minimum-interval 1000 set routing-options static route 192.168.47.0/24 bfd-liveness-detection description Site-xxx

No Dispositivo B, configure as operações de rastreamento para BFD.

[edit protocols] user@B# set bfd traceoptions file bfd-trace user@B# set bfd traceoptions flag all

Se você terminar de configurar o Dispositivo B, confirme a configuração.

[edit] user@B# commit

No dispositivo D, configure as interfaces.

[edit interfaces] user@D# set ge-1/2/0 unit 1 description D->B user@D# set ge-1/2/0 unit 1 family inet address 172.16.1.2/24 user@D# set lo0 unit 2 family inet address 192.168.47.5/32 user@D# set lo0 unit 2 family inet address 192.168.47.6/32

No dispositivo D, crie uma rota estática e defina o endereço do próximo salto.

[edit routing-options] user@D# set static route 0.0.0.0/0 next-hop 172.16.1.1

No dispositivo D, configure o BFD para a rota estática.

[edit routing-options] user@D# set static route 0.0.0.0/0 bfd-liveness-detection minimum-interval 1000

No Dispositivo D, configure operações de rastreamento para BFD.

[edit protocols] user@D# set bfd traceoptions file bfd-trace user@D# set bfd traceoptions flag all

Se você terminar de configurar o Dispositivo D, confirme a configuração.

[edit] user@D# commit

Resultados

Confirme sua configuração emitindo os show interfacescomandos , show protocolse show routing-options . Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

Dispositivo B

user@B# show interfaces

ge-1/2/0 {

unit 0 {

description B->D;

family inet {

address 172.16.1.1/24;

}

}

}

lo0 {

unit 57 {

family inet {

address 10.0.0.1/32;

address 10.0.0.2/32;

}

}

}

user@D# show protocols

bfd {

traceoptions {

file bfd-trace;

flag all;

}

}

user@B# show routing-options

static {

route 192.168.47.0/24 {

next-hop 172.16.1.2;

bfd-liveness-detection {

description Site- xxx;

minimum-interval 1000;

}

}

}

Dispositivo D

user@D# show interfaces

ge-1/2/0 {

unit 1 {

description D->B;

family inet {

address 172.16.1.2/24;

}

}

}

lo0 {

unit 2 {

family inet {

address 192.168.47.5/32;

address 192.168.47.6/32;

}

}

}

user@D# show routing-options

static {

route 0.0.0.0/0 {

next-hop 172.16.1.1;

bfd-liveness-detection {

description Site - xxx;

minimum-interval 1000;

}

}

}

Verificação

Confirme se a configuração está funcionando corretamente.

Verificando se as sessões de BFD estão ativas

Finalidade

Verifique se as sessões de BFD estão ativas e veja detalhes sobre as sessões de BFD.

Ação

Do modo operacional, insira o show bfd session extensive comando.

user@B> show bfd session extensive

Detect Transmit

Address State Interface Time Interval Multiplier

172.16.1.2 Up lt-1/2/0.0 3.000 1.000 3

Client Static, description Site-xxx, TX interval 1.000, RX interval 1.000

Session up time 00:14:30

Local diagnostic None, remote diagnostic None

Remote state Up, version 1

Replicated, routing table index 172

Min async interval 1.000, min slow interval 1.000

Adaptive async TX interval 1.000, RX interval 1.000

Local min TX interval 1.000, minimum RX interval 1.000, multiplier 3

Remote min TX interval 1.000, min RX interval 1.000, multiplier 3

Local discriminator 2, remote discriminator 1

Echo mode disabled/inactive

1 sessions, 1 clients

Cumulative transmit rate 1.0 pps, cumulative receive rate 1.0 pps

O description Site- <xxx> é suportado apenas nos firewalls da Série SRX.

Se cada cliente tiver mais de um campo de descrição, ele exibirá "e mais" junto com o primeiro campo de descrição.

user@D> show bfd session extensive

Detect Transmit

Address State Interface Time Interval Multiplier

172.16.1.1 Up lt-1/2/0.1 3.000 1.000 3

Client Static, TX interval 1.000, RX interval 1.000

Session up time 00:14:35

Local diagnostic None, remote diagnostic None

Remote state Up, version 1

Replicated, routing table index 170

Min async interval 1.000, min slow interval 1.000

Adaptive async TX interval 1.000, RX interval 1.000

Local min TX interval 1.000, minimum RX interval 1.000, multiplier 3

Remote min TX interval 1.000, min RX interval 1.000, multiplier 3

Local discriminator 1, remote discriminator 2

Echo mode disabled/inactive

1 sessions, 1 clients

Cumulative transmit rate 1.0 pps, cumulative receive rate 1.0 pps

Significado

A TX interval 1.000, RX interval 1.000 saída representa a configuração configurada com a minimum-interval instrução. Todas as outras saídas representam as configurações padrão para BFD. Para modificar as configurações padrão, inclua as instruções opcionais na bfd-liveness-detection instrução.

Exibição de eventos BFD detalhados

Finalidade

Exiba o conteúdo do arquivo de rastreamento BFD para ajudar na solução de problemas, se necessário.

Ação

Do modo operacional, insira o file show /var/log/bfd-trace comando.

user@B> file show /var/log/bfd-trace Nov 23 14:26:55 Data (9) len 35: (hex) 42 46 44 20 70 65 72 69 6f 64 69 63 20 78 6d 69 74 20 72 Nov 23 14:26:55 PPM Trace: BFD periodic xmit rt tbl index 172 Nov 23 14:26:55 Received Downstream TraceMsg (22) len 108: Nov 23 14:26:55 IfIndex (3) len 4: 0 Nov 23 14:26:55 Protocol (1) len 1: BFD Nov 23 14:26:55 Data (9) len 83: (hex) 70 70 6d 64 5f 62 66 64 5f 73 65 6e 64 6d 73 67 20 3a 20 Nov 23 14:26:55 PPM Trace: ppmd_bfd_sendmsg : socket 12 len 24, ifl 78 src 172.16.1.1 dst 172.16.1.2 errno 65 Nov 23 14:26:55 Received Downstream TraceMsg (22) len 93: Nov 23 14:26:55 IfIndex (3) len 4: 0 Nov 23 14:26:55 Protocol (1) len 1: BFD Nov 23 14:26:55 Data (9) len 68: (hex) 42 46 44 20 70 65 72 69 6f 64 69 63 20 78 6d 69 74 20 74

Significado

As mensagens BFD estão sendo gravadas no arquivo de rastreamento.

Exemplo: configuração de BFD em sessões internas de peer BGP

Este exemplo mostra como configurar sessões internas de peer BGP (IBGP) com o protocolo de Detecção de Encaminhamento Bidirecional (BFD) para detectar falhas em uma rede.

Requerimentos

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de configurar este exemplo.

Visão geral

A configuração mínima para habilitar o BFD em sessões do IBGP é incluir a bfd-liveness-detection minimum-interval declaração na configuração do BGP de todos os vizinhos que participam da sessão do BFD. A minimum-interval instrução especifica os intervalos mínimos de transmissão e recebimento para detecção de falha. Especificamente, esse valor representa o intervalo mínimo após o qual o dispositivo de roteamento local transmite pacotes de saudação, bem como o intervalo mínimo que o dispositivo de roteamento espera receber uma resposta de um vizinho com o qual estabeleceu uma sessão BFD. Você pode configurar um valor de 1 a 255.000 milissegundos.

Opcionalmente, você pode especificar os intervalos mínimos de transmissão e recebimento separadamente usando as transmit-interval minimum-interval instruções and minimum-receive-interval . Para obter informações sobre essas e outras declarações de configuração BFD opcionais, consulte bfd-liveness-detection.

Dependendo do seu ambiente de rede, estas recomendações adicionais podem ser aplicadas:

Para evitar flapping de BFD durante o evento geral de switchover do Mecanismo de Roteamento, especifique um intervalo mínimo de 5000 milissegundos para sessões baseadas no Mecanismo de Roteamento. Esse valor mínimo é necessário porque, durante o evento geral de comutação do Mecanismo de Roteamento, processos como RPD, MIBD e SNMPD utilizam recursos da CPU para mais do que o valor limite especificado. Portanto, o processamento e o agendamento de BFD são afetados devido a essa falta de recursos de CPU.

Para que as sessões de BFD permaneçam ativas durante o cenário de enlace de controle de cluster dual chassis, quando o primeiro enlace de controle falhar, especifique o intervalo mínimo de 6000 milissegundos para evitar que o LACP bata no nó secundário para sessões baseadas no Mecanismo de Roteamento.

Para implantações de rede em grande escala com um grande número de sessões BFD, especifique um intervalo mínimo de 300 milissegundos para sessões baseadas no Mecanismo de Roteamento e 100 milissegundos para sessões BFD distribuídas.

Para implantações de rede em grande escala com um grande número de sessões de BFD, entre em contato com o suporte ao cliente da Juniper Networks para obter mais informações.

Para que as sessões de BFD permaneçam ativas durante um evento de switchover do Mecanismo de Roteamento quando o roteamento ativo sem interrupções (NSR) estiver configurado, especifique um intervalo mínimo de 2500 milissegundos para sessões baseadas no Mecanismo de Roteamento. Para sessões BFD distribuídas com NSR configurado, as recomendações de intervalo mínimo permanecem inalteradas e dependem apenas da sua implantação de rede.

O BFD é suportado na instância de roteamento padrão (o roteador principal), instâncias de roteamento e sistemas lógicos. Este exemplo mostra BFD em sistemas lógicos.

A Figura 2 mostra uma rede típica com sessões internas de pares.

de IBGP

de IBGP

Configuração

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova as quebras de linha, altere os detalhes necessários para corresponder à configuração de rede e, em seguida, copie e cole os comandos na CLI no nível de [edit] hierarquia.

Dispositivo A

set logical-systems A interfaces lt-1/2/0 unit 1 description to-B set logical-systems A interfaces lt-1/2/0 unit 1 encapsulation ethernet set logical-systems A interfaces lt-1/2/0 unit 1 peer-unit 2 set logical-systems A interfaces lt-1/2/0 unit 1 family inet address 10.10.10.1/30 set logical-systems A interfaces lo0 unit 1 family inet address 192.168.6.5/32 set logical-systems A protocols bgp group internal-peers type internal set logical-systems A protocols bgp group internal-peers traceoptions file bgp-bfd set logical-systems A protocols bgp group internal-peers traceoptions flag bfd detail set logical-systems A protocols bgp group internal-peers local-address 192.168.6.5 set logical-systems A protocols bgp group internal-peers export send-direct set logical-systems A protocols bgp group internal-peers bfd-liveness-detection minimum-interval 1000 set logical-systems A protocols bgp group internal-peers neighbor 192.163.6.4 set logical-systems A protocols bgp group internal-peers neighbor 192.168.40.4 set logical-systems A protocols ospf area 0.0.0.0 interface lo0.1 passive set logical-systems A protocols ospf area 0.0.0.0 interface lt-1/2/0.1 set logical-systems A policy-options policy-statement send-direct term 2 from protocol direct set logical-systems A policy-options policy-statement send-direct term 2 then accept set logical-systems A routing-options router-id 192.168.6.5 set logical-systems A routing-options autonomous-system 17

Dispositivo B

set logical-systems B interfaces lt-1/2/0 unit 2 description to-A set logical-systems B interfaces lt-1/2/0 unit 2 encapsulation ethernet set logical-systems B interfaces lt-1/2/0 unit 2 peer-unit 1 set logical-systems B interfaces lt-1/2/0 unit 2 family inet address 10.10.10.2/30 set logical-systems B interfaces lt-1/2/0 unit 5 description to-C set logical-systems B interfaces lt-1/2/0 unit 5 encapsulation ethernet set logical-systems B interfaces lt-1/2/0 unit 5 peer-unit 6 set logical-systems B interfaces lt-1/2/0 unit 5 family inet address 10.10.10.5/30 set logical-systems B interfaces lo0 unit 2 family inet address 192.163.6.4/32 set logical-systems B protocols bgp group internal-peers type internal set logical-systems B protocols bgp group internal-peers local-address 192.163.6.4 set logical-systems B protocols bgp group internal-peers export send-direct set logical-systems B protocols bgp group internal-peers bfd-liveness-detection minimum-interval 1000 set logical-systems B protocols bgp group internal-peers neighbor 192.168.40.4 set logical-systems B protocols bgp group internal-peers neighbor 192.168.6.5 set logical-systems B protocols ospf area 0.0.0.0 interface lo0.2 passive set logical-systems B protocols ospf area 0.0.0.0 interface lt-1/2/0.2 set logical-systems B protocols ospf area 0.0.0.0 interface lt-1/2/0.5 set logical-systems B policy-options policy-statement send-direct term 2 from protocol direct set logical-systems B policy-options policy-statement send-direct term 2 then accept set logical-systems B routing-options router-id 192.163.6.4 set logical-systems B routing-options autonomous-system 17

Dispositivo C

set logical-systems C interfaces lt-1/2/0 unit 6 description to-B set logical-systems C interfaces lt-1/2/0 unit 6 encapsulation ethernet set logical-systems C interfaces lt-1/2/0 unit 6 peer-unit 5 set logical-systems C interfaces lt-1/2/0 unit 6 family inet address 10.10.10.6/30 set logical-systems C interfaces lo0 unit 3 family inet address 192.168.40.4/32 set logical-systems C protocols bgp group internal-peers type internal set logical-systems C protocols bgp group internal-peers local-address 192.168.40.4 set logical-systems C protocols bgp group internal-peers export send-direct set logical-systems C protocols bgp group internal-peers bfd-liveness-detection minimum-interval 1000 set logical-systems C protocols bgp group internal-peers neighbor 192.163.6.4 set logical-systems C protocols bgp group internal-peers neighbor 192.168.6.5 set logical-systems C protocols ospf area 0.0.0.0 interface lo0.3 passive set logical-systems C protocols ospf area 0.0.0.0 interface lt-1/2/0.6 set logical-systems C policy-options policy-statement send-direct term 2 from protocol direct set logical-systems C policy-options policy-statement send-direct term 2 then accept set logical-systems C routing-options router-id 192.168.40.4 set logical-systems C routing-options autonomous-system 17

Configurando o dispositivo A

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI.

Para configurar o Dispositivo A:

Defina a CLI como Sistema lógico A.

user@host> set cli logical-system A

Configure as interfaces.

[edit interfaces lt-1/2/0 unit 1] user@host:A# set description to-B user@host:A# set encapsulation ethernet user@host:A# set peer-unit 2 user@host:A# set family inet address 10.10.10.1/30 [edit interfaces lo0 unit 1] user@host:A# set family inet address 192.168.6.5/32

Configure BGP.

As

neighbordeclarações são incluídas para o Dispositivo B e o Dispositivo C, mesmo que o Dispositivo A não esteja diretamente conectado ao Dispositivo C.[edit protocols bgp group internal-peers] user@host:A# set type internal user@host:A# set local-address 192.168.6.5 user@host:A# set export send-direct user@host:A# set neighbor 192.163.6.4 user@host:A# set neighbor 192.168.40.4

Configurar BFD.

[edit protocols bgp group internal-peers] user@host:A# set bfd-liveness-detection minimum-interval 1000

Você deve configurar o mesmo intervalo mínimo no peer de conexão.

(Opcional) Configure o rastreamento BFD.

[edit protocols bgp group internal-peers] user@host:A# set traceoptions file bgp-bfd user@host:A# set traceoptions flag bfd detail

Configure OSPF.

[edit protocols ospf area 0.0.0.0] user@host:A# set interface lo0.1 passive user@host:A# set interface lt-1/2/0.1

Configure uma política que aceite rotas diretas.

Outras opções úteis para esse cenário podem ser aceitar rotas aprendidas por meio de OSPF ou rotas locais.

[edit policy-options policy-statement send-direct term 2] user@host:A# set from protocol direct user@host:A# set then accept

Configure o ID do roteador e o número do sistema autônomo (AS).

[edit routing-options] user@host:A# set router-id 192.168.6.5 user@host:A# set autonomous-system 17

Se você terminar de configurar o dispositivo, entre no

commitmodo de configuração. Repita essas etapas para configurar o Dispositivo B e o Dispositivo C.

Resultados

No modo de configuração, confirme sua configuração inserindo os show interfacescomandos , show policy-options, , show protocolse show routing-options . Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user@host:A# show interfaces

lt-1/2/0 {

unit 1 {

description to-B;

encapsulation ethernet;

peer-unit 2;

family inet {

address 10.10.10.1/30;

}

}

}

lo0 {

unit 1 {

family inet {

address 192.168.6.5/32;

}

}

}

user@host:A# show policy-options

policy-statement send-direct {

term 2 {

from protocol direct;

then accept;

}

}

user@host:A# show protocols

bgp {

group internal-peers {

type internal;

traceoptions {

file bgp-bfd;

flag bfd detail;

}

local-address 192.168.6.5;

export send-direct;

bfd-liveness-detection {

minimum-interval 1000;

}

neighbor 192.163.6.4;

neighbor 192.168.40.4;

}

}

ospf {

area 0.0.0.0 {

interface lo0.1 {

passive;

}

interface lt-1/2/0.1;

}

}

user@host:A# show routing-options router-id 192.168.6.5; autonomous-system 17;

Verificação

Confirme se a configuração está funcionando corretamente.

- Verificando se o BFD está habilitado

- Verificando se as sessões de BFD estão ativas

- Exibição de eventos BFD detalhados

- Visualizando eventos BFD detalhados após desativar e reativar uma interface de loopback

Verificando se o BFD está habilitado

Finalidade

Verifique se o BFD está habilitado entre os pares do IBGP.

Ação

Do modo operacional, insira o show bgp neighbor comando. Você pode usar o | match bfd filtro para restringir a saída.

user@host:A> show bgp neighbor | match bfd Options: <BfdEnabled> BFD: enabled, up Trace file: /var/log/A/bgp-bfd size 131072 files 10 Options: <BfdEnabled> BFD: enabled, up Trace file: /var/log/A/bgp-bfd size 131072 files 10

Significado

A saída mostra que o Sistema Lógico A tem dois vizinhos com BFD habilitado. Quando o BFD não está habilitado, a saída é exibida BFD: disabled, downe a <BfdEnabled> opção está ausente. Se o BFD estiver ativado e a sessão estiver inativa, a saída exibirá BFD: enabled, down. A saída também mostra que os eventos relacionados ao BFD estão sendo gravados em um arquivo de log porque as operações de rastreamento estão configuradas.

Verificando se as sessões de BFD estão ativas

Finalidade

Verifique se as sessões de BFD estão ativas e veja detalhes sobre as sessões de BFD.

Ação

Do modo operacional, insira o show bfd session extensive comando.

user@host:A> show bfd session extensive

Detect Transmit

Address State Interface Time Interval Multiplier

192.163.6.4 Up 3.000 1.000 3

Client BGP, TX interval 1.000, RX interval 1.000

Session up time 00:54:40

Local diagnostic None, remote diagnostic None

Remote state Up, version 1

Logical system 12, routing table index 25

Min async interval 1.000, min slow interval 1.000

Adaptive async TX interval 1.000, RX interval 1.000

Local min TX interval 1.000, minimum RX interval 1.000, multiplier 3

Remote min TX interval 1.000, min RX interval 1.000, multiplier 3

Local discriminator 10, remote discriminator 9

Echo mode disabled/inactive

Multi-hop route table 25, local-address 192.168.6.5

Detect Transmit

Address State Interface Time Interval Multiplier

192.168.40.4 Up 3.000 1.000 3

Client BGP, TX interval 1.000, RX interval 1.000

Session up time 00:48:03

Local diagnostic None, remote diagnostic None

Remote state Up, version 1

Logical system 12, routing table index 25

Min async interval 1.000, min slow interval 1.000

Adaptive async TX interval 1.000, RX interval 1.000

Local min TX interval 1.000, minimum RX interval 1.000, multiplier 3

Remote min TX interval 1.000, min RX interval 1.000, multiplier 3

Local discriminator 14, remote discriminator 13

Echo mode disabled/inactive

Multi-hop route table 25, local-address 192.168.6.5

2 sessions, 2 clients

Cumulative transmit rate 2.0 pps, cumulative receive rate 2.0 pps

Significado

A TX interval 1.000, RX interval 1.000 saída representa a configuração configurada com a minimum-interval instrução. Todas as outras saídas representam as configurações padrão para BFD. Para modificar as configurações padrão, inclua as instruções opcionais na bfd-liveness-detection instrução.

Exibição de eventos BFD detalhados

Finalidade

Exiba o conteúdo do arquivo de rastreamento BFD para ajudar na solução de problemas, se necessário.

Ação

Do modo operacional, insira o file show /var/log/A/bgp-bfd comando.

user@host:A> file show /var/log/A/bgp-bfd Aug 15 17:07:25 trace_on: Tracing to "/var/log/A/bgp-bfd" started Aug 15 17:07:26.492190 bgp_peer_init: BGP peer 192.163.6.4 (Internal AS 17) local address 192.168.6.5 not found. Leaving peer idled Aug 15 17:07:26.493176 bgp_peer_init: BGP peer 192.168.40.4 (Internal AS 17) local address 192.168.6.5 not found. Leaving peer idled Aug 15 17:07:32.597979 task_connect: task BGP_17.192.163.6.4+179 addr 192.163.6.4+179: No route to host Aug 15 17:07:32.599623 bgp_connect_start: connect 192.163.6.4 (Internal AS 17): No route to host Aug 15 17:07:36.869394 task_connect: task BGP_17.192.168.40.4+179 addr 192.168.40.4+179: No route to host Aug 15 17:07:36.870624 bgp_connect_start: connect 192.168.40.4 (Internal AS 17): No route to host Aug 15 17:08:04.599220 task_connect: task BGP_17.192.163.6.4+179 addr 192.163.6.4+179: No route to host Aug 15 17:08:04.601135 bgp_connect_start: connect 192.163.6.4 (Internal AS 17): No route to host Aug 15 17:08:08.869717 task_connect: task BGP_17.192.168.40.4+179 addr 192.168.40.4+179: No route to host Aug 15 17:08:08.869934 bgp_connect_start: connect 192.168.40.4 (Internal AS 17): No route to host Aug 15 17:08:36.603544 advertising receiving-speaker only capabilty to neighbor 192.163.6.4 (Internal AS 17) Aug 15 17:08:36.606726 bgp_read_message: 192.163.6.4 (Internal AS 17): 0 bytes buffered Aug 15 17:08:36.609119 Initiated BFD session to peer 192.163.6.4 (Internal AS 17): address=192.163.6.4 ifindex=0 ifname=(none) txivl=1000 rxivl=1000 mult=3 ver=255 Aug 15 17:08:36.734033 advertising receiving-speaker only capabilty to neighbor 192.168.40.4 (Internal AS 17) Aug 15 17:08:36.738436 Initiated BFD session to peer 192.168.40.4 (Internal AS 17): address=192.168.40.4 ifindex=0 ifname=(none) txivl=1000 rxivl=1000 mult=3 ver=255 Aug 15 17:08:40.537552 BFD session to peer 192.163.6.4 (Internal AS 17) up Aug 15 17:08:40.694410 BFD session to peer 192.168.40.4 (Internal AS 17) up

Significado

Antes que as rotas sejam estabelecidas, a No route to host mensagem aparece na saída. Depois que as rotas são estabelecidas, as duas últimas linhas mostram que ambas as sessões de BFD são ativadas.

Visualizando eventos BFD detalhados após desativar e reativar uma interface de loopback

Finalidade

Verifique o que acontece depois de desligar um roteador ou switch e depois ativá-lo novamente. Para simular a derrubada de um roteador ou switch, desative a interface de loopback no Sistema Lógico B.

Ação

No modo de configuração, insira o

deactivate logical-systems B interfaces lo0 unit 2 family inetcomando.user@host:A# deactivate logical-systems B interfaces lo0 unit 2 family inet user@host:A# commit

Do modo operacional, insira o

file show /var/log/A/bgp-bfdcomando.user@host:A> file show /var/log/A/bgp-bfd ... Aug 15 17:20:55.995648 bgp_read_v4_message:9747: NOTIFICATION received from 192.163.6.4 (Internal AS 17): code 6 (Cease) subcode 6 (Other Configuration Change) Aug 15 17:20:56.004508 Terminated BFD session to peer 192.163.6.4 (Internal AS 17) Aug 15 17:21:28.007755 task_connect: task BGP_17.192.163.6.4+179 addr 192.163.6.4+179: No route to host Aug 15 17:21:28.008597 bgp_connect_start: connect 192.163.6.4 (Internal AS 17): No route to host

No modo de configuração, insira o

activate logical-systems B interfaces lo0 unit 2 family inetcomando.user@host:A# activate logical-systems B interfaces lo0 unit 2 family inet user@host:A# commit

Do modo operacional, insira o

file show /var/log/A/bgp-bfdcomando.user@host:A> file show /var/log/A/bgp-bfd ... Aug 15 17:25:53.623743 advertising receiving-speaker only capabilty to neighbor 192.163.6.4 (Internal AS 17) Aug 15 17:25:53.631314 Initiated BFD session to peer 192.163.6.4 (Internal AS 17): address=192.163.6.4 ifindex=0 ifname=(none) txivl=1000 rxivl=1000 mult=3 ver=255 Aug 15 17:25:57.570932 BFD session to peer 192.163.6.4 (Internal AS 17) up

Exemplo: Configurando BFD para OSPF

Este exemplo mostra como configurar o protocolo BFD (Detecção de Encaminhamento Bidirecional) para OSPF.

Requerimentos

Antes de começar:

Configure as interfaces do dispositivo. Veja a biblioteca de interfaces de rede do Junos OS para dispositivos de roteamento.

Configure os identificadores de roteador para os dispositivos em sua rede OSPF. Veja Exemplo: Configurando um Identificador de Roteador OSPF.

Controle a eleição do roteador designado OSPF. Veja o exemplo: Controlando a eleição do roteador designado OSPF.

Configure uma rede OSPF de área única. Consulte Exemplo: Configuração de uma rede OSPF de área única.

Configure uma rede OSPF multiárea. Consulte Exemplo: Configuração de uma rede OSPF multiárea.

Configure uma rede OSPF multiárea. Consulte Exemplo: Configuração de uma rede OSPF multiárea.

Visão geral

Uma alternativa para ajustar as configurações de intervalo de saudação e intervalo morto do OSPF para aumentar a convergência de rotas é configurar o BFD. O protocolo BFD é um mecanismo simples de saudação que detecta falhas em uma rede. Os temporizadores de detecção de falha de BFD têm limites de temporizador mais curtos do que os mecanismos de detecção de falha de OSPF, fornecendo assim uma detecção mais rápida.

O BFD é útil em interfaces que não conseguem detectar falhas rapidamente, como interfaces Ethernet. Outras interfaces, como interfaces SONET, já possuem detecção de falha integrada. A configuração do BFD nessas interfaces é desnecessária.

Você configura o BFD em um par de interfaces OSPF vizinhas. Ao contrário das configurações de intervalo de saudação e intervalo morto do OSPF, você não precisa habilitar o BFD em todas as interfaces em uma área OSPF.

Neste exemplo, você habilita a detecção de falhas incluindo a bfd-liveness-detection declaração na interface OSPF vizinha fe-0/1/0 na área 0.0.0.0 e configura o intervalo de troca de pacotes BFD para 300 milissegundos, configura 4 como o número de pacotes de saudação perdidos que faz com que a interface de origem seja declarada inativa e configura sessões BFD apenas para vizinhos OSPF com adjacência de vizinho total, incluindo as seguintes configurações:

full-neighbors-only — No Junos OS versão 9.5 e posterior, configura o protocolo BFD para estabelecer sessões BFD apenas para vizinhos OSPF com adjacência de vizinho total. O comportamento padrão é estabelecer sessões BFD para todos os vizinhos OSPF.

minimum-interval— configura o intervalo mínimo, em milissegundos, após o qual o dispositivo de roteamento local transmite pacotes de saudação, bem como o intervalo mínimo após o qual o dispositivo de roteamento espera receber uma resposta do vizinho com o qual estabeleceu uma sessão BFD. Você pode configurar um número no intervalo de 1 a 255.000 milissegundos. Você também pode especificar os intervalos mínimos de transmissão e recepção separadamente usando as instruções transmit-interval, minimum-interval e

minimum-receive-interval.Observação:Dependendo do seu ambiente de rede, estas recomendações adicionais podem ser aplicadas:

-

Para implantações de rede em grande escala com um grande número de sessões BFD, especifique um intervalo mínimo não inferior a 500 ms. Um intervalo de 1000 ms é recomendado para evitar problemas de instabilidade.

Observação:-

Para o processo bfdd, o intervalo de tempo de detecção definido é inferior a 300 ms. Se houver um processo de alta prioridade, como ppmd, em execução no sistema, a CPU poderá gastar tempo no processo ppmd em vez do processo bfdd.

-

Para firewalls da Série SRX de filiais, recomendamos 1000 ms como o intervalo de tempo mínimo de keepalive para pacotes BFD.

-

Para o vSRX 3.0, recomendamos 300 ms como o intervalo de tempo mínimo de keepalive para pacotes BFD.

-

-

Para implantações de rede em grande escala com um grande número de sessões de BFD, entre em contato com o suporte ao cliente da Juniper Networks para obter mais informações.

-

Para que as sessões de BFD permaneçam ativas durante um evento de switchover do Mecanismo de Roteamento quando o roteamento ativo sem interrupções (NSR) estiver configurado, especifique um intervalo mínimo de 2500 ms para sessões baseadas no Mecanismo de Roteamento. Para sessões BFD distribuídas com NSR configurado, as recomendações de intervalo mínimo permanecem inalteradas e dependem apenas da sua implantação de rede.

-

multiplier — configura o número de pacotes de saudação não recebidos por um vizinho que faz com que a interface de origem seja declarada inativa. Por padrão, três pacotes de saudação perdidos fazem com que a interface de origem seja declarada inativa. Você pode configurar um valor no intervalo de 1 a 255.

Topologia

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente o protocolo BFD para OSPF, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [editar] hierarquia e, em seguida, entre commit no modo de configuração.

[edit] set protocols ospf area 0.0.0.0 interface fe-0/0/1 bfd-liveness-detection minimum-interval 300 set protocols ospf area 0.0.0.0 interface fe-0/0/1 bfd-liveness-detection multiplier 4 set protocols ospf area 0.0.0.0 interface fe-0/0/1 bfd-liveness-detection full-neighbors-only

Procedimento passo a passo

Para configurar o protocolo BFD para OSPF em uma interface vizinha:

Crie uma área OSPF.

Observação:Para especificar o OSPFv3, inclua a

ospf3declaração no nível da[edit protocols]hierarquia.[edit] user@host# edit protocols ospf area 0.0.0.0

Especifique a interface.

[edit protocols ospf area 0.0.0.0] user@host# set interface fe-0/0/1

Especifique os intervalos mínimos de transmissão e recebimento.

[edit protocols ospf area 0.0.0.0 ] user@host# set interface fe-0/0/1 bfd-liveness-detection minimum-interval 300

Configure o número de pacotes de saudação perdidos que fazem com que a interface de origem seja declarada inativa.

[edit protocols ospf area 0.0.0.0 ] user@host# set interface fe-0/0/1 bfd-liveness-detection multiplier 4

Configure sessões BFD somente para vizinhos OSPF com adjacência de vizinho completa.

[edit protocols ospf area 0.0.0.0 ] user@host# set interface fe-0/0/1 bfd-liveness-detection full-neighbors-only

Se você terminar de configurar o dispositivo, confirme a configuração.

[edit protocols ospf area 0.0.0.0 ] user@host# commit

Observação:Repita toda essa configuração na outra interface vizinha.

Resultados

Confirme sua configuração digitando o show protocols ospf comando. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user@host# show protocols ospf

area 0.0.0.0 {

interface fe-0/0/1.0 {

bfd-liveness-detection {

minimum-interval 300;

multiplier 4;

full-neighbors-only;

}

}

}

Para confirmar a configuração do OSPFv3, insira o show protocols ospf3 comando.

Verificação

Confirme se a configuração está funcionando corretamente.

Verificando as sessões BFD

Finalidade

Verifique se as interfaces OSPF têm sessões BFD ativas e se os componentes da sessão foram configurados corretamente.

Ação

Do modo operacional, insira o show bfd session detail comando.

Significado

A saída exibe informações sobre as sessões BFD.

O campo Endereço exibe o endereço IP do vizinho.

O campo Interface exibe a interface que você configurou para BFD.

O campo Estado exibe o estado do vizinho e deve mostrar Completo para refletir a adjacência de vizinho completa que você configurou.

O campo Intervalo de transmissão exibe o intervalo de tempo que você configurou para enviar pacotes BFD.

O campo Multiplicador exibe o multiplicador que você configurou.

Exemplo: Configurando BFD para IS-IS

Este exemplo descreve como configurar o protocolo de Detecção de Encaminhamento Bidirecional (BFD) para detectar falhas em uma rede IS-IS.

O BFD não é suportado com ISIS para IPV6 nos switches da série QFX10000.

Requerimentos

Antes de começar, configure o IS-IS em ambos os roteadores. Consulte Exemplo: Configurando o IS-IS para obter informações sobre a configuração de IS-IS necessária.

Fornecemos a configuração do IS-IS na seção de configuração rápida da CLI, mas não abordamos a configuração do IS-IS no passo a passo.

Este exemplo usa os seguintes componentes de hardware e software:

-

Junos OS versão 7.3 ou posterior

-

Atualizado e revalidado usando o Junos OS Release 22.4

-

-

Roteadores da Série M, Série MX e Série T

Visão geral

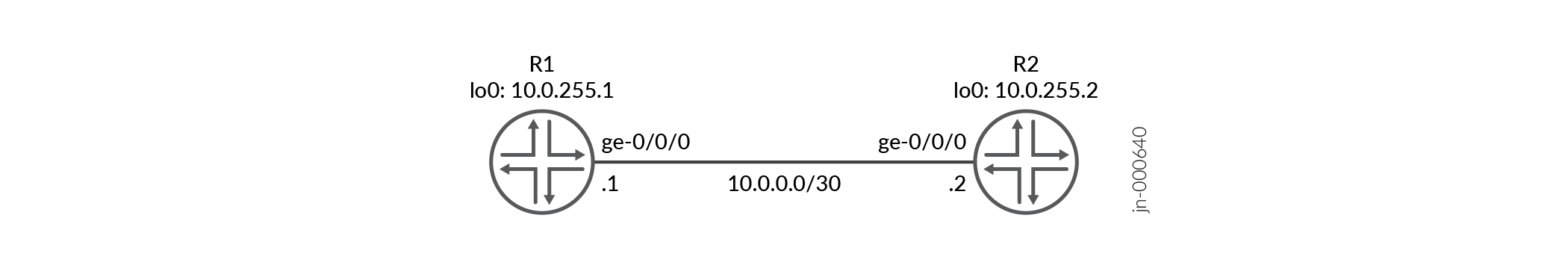

Este exemplo mostra dois roteadores conectados entre si. Uma interface de loopback é configurada em cada roteador. Os protocolos IS-IS e BFD estão configurados em ambos os roteadores.

Configuração

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova as quebras de linha, altere os detalhes necessários para corresponder à configuração de rede e, em seguida, copie e cole os comandos na CLI no nível de [edit] hierarquia.

Roteador R1

set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.1/30 set interfaces ge-0/0/0 unit 0 family iso set interfaces lo0 unit 0 family inet address 10.0.255.1/32 set interfaces lo0 unit 0 family iso address 49.0001.0010.0255.0001.00 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection version automatic set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection minimum-interval 200 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection minimum-receive-interval 100 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection multiplier 2 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection no-adaptation set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection transmit-interval minimum-interval 100 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection transmit-interval threshold 300 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection detection-time threshold 500 set protocols isis interface lo0.0

Roteador R2

set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.2/30 set interfaces ge-0/0/0 unit 0 family iso set interfaces lo0 unit 0 family inet address 10.0.255.2/32 set interfaces lo0 unit 0 family iso address 49.0001.0010.0255.0002.00 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection version automatic set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection minimum-interval 200 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection minimum-receive-interval 100 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection multiplier 2 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection no-adaptation set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection transmit-interval minimum-interval 100 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection transmit-interval threshold 300 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection detection-time threshold 500 set protocols isis interface lo0.0

Tramitação processual

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Usando o Editor de CLI no Modo de Configuração.

Para simplesmente configurar o BFD para IS-IS, apenas a minimum-interval declaração é necessária. O protocolo BFD seleciona parâmetros padrão para todas as outras instruções de configuração quando você usa a bfd-liveness-detection declaração sem especificar nenhum parâmetro.

Você pode alterar os parâmetros a qualquer momento sem interromper ou reiniciar a sessão existente. O BFD se ajusta automaticamente ao novo valor do parâmetro. No entanto, nenhuma alteração nos parâmetros BFD ocorre até que os valores sejam ressincronizados com cada par BFD.

Para configurar o BFD para IS-IS nos roteadores R1 e R2:

Estamos mostrando apenas as etapas para R1.

-

Configure o limite para a adaptação do tempo de detecção, que deve ser maior que o número multiplicador multiplicado pelo intervalo mínimo.

[edit protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection] user@R1# set detection-time threshold 500

-

Configure os intervalos mínimos de transmissão e recepção para detecção de falhas.

[edit protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection] user@R1# set minimum-interval 200

-

Configure apenas o intervalo mínimo de recebimento para detecção de falha.

[edit protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection] user@R1# set minimum-receive-interval 100

-

Desative a adaptação BFD.

[edit protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection] user@R1# set no-adaptation

-

Configure o limite para o intervalo de transmissão, que deve ser maior que o intervalo mínimo de transmissão.

[edit protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection] user@R1# set transmit-interval threshold 300

-

Configure o intervalo mínimo de transmissão para detecção de falha.

[edit protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection] user@R1# set transmit-interval minimum-interval 100

-

Configure o número do multiplicador, que é o número de pacotes de saudação não recebidos pelo vizinho que faz com que a interface de origem seja declarada inativa.

[edit protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection] user@R1# set multiplier 2

-

Configure a versão do BFD usada para detecção.

O padrão é ter a versão detectada automaticamente.

[edit protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection] user@R1# set version automatic

Resultados

No modo de configuração, confirme sua configuração emitindo o show protocols isis interface comando. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user@R1# show protocols isis interface ge-0/0/0.0 family inet

bfd-liveness-detection {

version automatic;

minimum-interval 200;

minimum-receive-interval 100;

multiplier 2;

no-adaptation;

transmit-interval {

minimum-interval 100;

threshold 300;

}

detection-time {

threshold 500;

}

}

Verificação

Confirme se a configuração está funcionando corretamente.

- Verificando a conexão entre os roteadores R1 e R2

- Verificando se o IS-IS está configurado

- Verificando se o BFD está configurado

Verificando a conexão entre os roteadores R1 e R2

Finalidade

Certifique-se de que os roteadores R1 e R2 possam alcançar um ao outro.

Ação

Faça ping no outro roteador para verificar a conectividade entre os dois roteadores de acordo com a topologia da rede.

user@R1> ping 10.0.0.2 count 2 PING 10.0.0.2 (10.0.0.2): 56 data bytes 64 bytes from 10.0.0.2: icmp_seq=0 ttl=64 time=2.148 ms 64 bytes from 10.0.0.2: icmp_seq=1 ttl=64 time=1.923 ms --- 10.0.0.2 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.923/2.035/2.148/0.113 ms

Significado

Os roteadores R1 e R2 são capazes de fazer ping uns aos outros.

Verificando se o IS-IS está configurado

Finalidade

Certifique-se de que a instância do IS-IS esteja em execução em ambos os roteadores.

Ação

Use a show isis database instrução para verificar se a instância do IS-IS está em execução em ambos os roteadores, R1 e R2.

user@R1> show isis database IS-IS level 1 link-state database: LSP ID Sequence Checksum Lifetime Attributes R1.00-00 0x1b 0xa2d5 552 L1 L2 R1.02-00 0x2b 0x8da3 545 L1 L2 R2.00-00 0x1a 0x628d 543 L1 L2 3 LSPs IS-IS level 2 link-state database: LSP ID Sequence Checksum Lifetime Attributes R1.00-00 0x1e 0xb9ba 552 L1 L2 R1.02-00 0x2b 0x8da3 545 L1 L2 R2.00-00 0x1d 0x877e 543 L1 L2 3 LSPs

Significado

O IS-IS está configurado em ambos os roteadores, R1 e R2.

Verificando se o BFD está configurado

Finalidade

Certifique-se de que a instância BFD esteja em execução em ambos os roteadores, R1 e R2.

Ação

Use a instrução para verificar se a show bfd session detail instância BFD está em execução nos roteadores.

user@R1> show bfd session detail

Detect Transmit

Address State Interface Time Interval Multiplier

10.0.0.2 Up ge-0/0/0.0 0.200 0.100 2

Client ISIS L1, TX interval 0.100, RX interval 0.100

Client ISIS L2, TX interval 0.100, RX interval 0.100

Session up time 00:02:41, previous down time 00:00:09

Local diagnostic None, remote diagnostic None

Remote state Up, version 1

Session type: Single hop BFD

1 sessions, 2 clients

Cumulative transmit rate 10.0 pps, cumulative receive rate 10.0 pps

Significado

O BFD é configurado nos roteadores R1 e R2 para detectar falhas na rede IS-IS.

Exemplo: Configurando BFD para RIP

Este exemplo mostra como configurar a Detecção de Encaminhamento Bidirecional (BFD) para uma rede RIP.

Requerimentos

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de configurar este exemplo.

Visão geral

Para habilitar a detecção de falhas, inclua a bfd-liveness-detection declaração:

bfd-liveness-detection { detection-time { threshold milliseconds; } minimum-interval milliseconds; minimum-receive-interval milliseconds; multiplier number; no-adaptation; transmit-interval { threshold milliseconds; minimum-interval milliseconds; } version (1 | automatic); }

Opcionalmente, você pode especificar o limite para a adaptação do tempo de detecção incluindo a threshold instrução. Quando o tempo de detecção da sessão BFD se adapta a um valor igual ou maior que o limite, uma única interceptação e uma mensagem de log do sistema são enviadas.

Para especificar o intervalo mínimo de transmissão e recepção para detecção de falha, inclua a minimum-interval declaração. Esse valor representa o intervalo mínimo no qual o dispositivo de roteamento local transmite pacotes de saudação, bem como o intervalo mínimo no qual o dispositivo de roteamento espera receber uma resposta de um vizinho com o qual estabeleceu uma sessão BFD. Você pode configurar um valor no intervalo de 1 a 255.000 milissegundos. Este exemplo define um intervalo mínimo de 600 milissegundos.

Dependendo do seu ambiente de rede, estas recomendações adicionais podem ser aplicadas:

O intervalo mínimo recomendado para BFD distribuído é de 100 ms com um

multiplierde 3.Para implantações de rede em grande escala com um grande número de sessões de BFD, entre em contato com o suporte ao cliente da Juniper Networks para obter mais informações.

Para que as sessões de BFD permaneçam ativas durante um evento de switchover do Mecanismo de Roteamento quando o roteamento ativo sem interrupções (NSR) estiver configurado, especifique um intervalo mínimo de 2500 ms para sessões baseadas no Mecanismo de Roteamento. Para sessões BFD distribuídas com roteamento ativo ininterrupto configurado, as recomendações de intervalo mínimo permanecem inalteradas e dependem apenas da implantação da rede.

Opcionalmente, você pode especificar os intervalos mínimos de transmissão e recepção separadamente.

Para especificar apenas o intervalo mínimo de recebimento para detecção de falha, inclua a minimum-receive-interval instrução. Esse valor representa o intervalo mínimo no qual o dispositivo de roteamento local espera receber uma resposta de um vizinho com o qual estabeleceu uma sessão BFD. Você pode configurar um valor no intervalo de 1 a 255,00 milissegundos.

Para especificar apenas o intervalo mínimo de transmissão para detecção de falha, inclua a transmit-interval minimum-interval declaração. Esse valor representa o intervalo mínimo no qual o dispositivo de roteamento local transmite pacotes de saudação ao vizinho com o qual estabeleceu uma sessão BFD. Você pode configurar um valor no intervalo de 1 a 255.000 milissegundos.

Para especificar o número de pacotes de saudação não recebidos por um vizinho que faz com que a interface de origem seja declarada inativa, inclua a multiplier declaração. O padrão é 3 e você pode configurar um valor no intervalo de 1 a 255.

Para especificar o limite para detectar a adaptação do intervalo de transmissão, inclua a transmit-interval threshold instrução. O valor limite deve ser maior que o intervalo de transmissão.

Para especificar a versão do BFD usada para detecção, inclua a version declaração. O padrão é ter a versão detectada automaticamente.

Você pode rastrear operações BFD incluindo a traceoptions instrução no nível da [edit protocols bfd] hierarquia.

No Junos OS versão 9.0 e posterior, você pode configurar sessões de BFD para não se adaptarem às mudanças nas condições da rede. Para desativar a adaptação BFD, inclua a no-adaptation instrução. Recomendamos que você não desative a adaptação BFD, a menos que seja preferível não ter a adaptação BFD habilitada em sua rede.

A Figura 4 mostra a topologia usada neste exemplo.

de rede RIP BFD

de rede RIP BFD

A Configuração rápida da CLI mostra a configuração de todos os dispositivos na Figura 4. A seção Procedimento passo a passo descreve as etapas no dispositivo R1.

Topologia

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova as quebras de linha, altere os detalhes necessários para corresponder à configuração de rede e, em seguida, copie e cole os comandos na CLI no nível de [edit] hierarquia.

Dispositivo R1

set interfaces fe-1/2/0 unit 1 family inet address 10.0.0.1/30 set protocols bfd traceoptions file bfd-trace set protocols bfd traceoptions flag all set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.1 set protocols rip group rip-group bfd-liveness-detection minimum-interval 600 set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Dispositivo R2

set interfaces fe-1/2/0 unit 2 family inet address 10.0.0.2/30 set interfaces fe-1/2/1 unit 5 family inet address 10.0.0.5/30 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.2 set protocols rip group rip-group neighbor fe-1/2/1.5 set protocols rip group rip-group bfd-liveness-detection minimum-interval 600 set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Dispositivo R3

set interfaces fe-1/2/0 unit 6 family inet address 10.0.0.6/30 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.6 set protocols rip group rip-group bfd-liveness-detection minimum-interval 600 set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI.

Para configurar um BFD para uma rede RIP:

-

Configure as interfaces de rede.

[edit interfaces] user@R1# set fe-1/2/0 unit 1 family inet address 10.0.0.1/30

-

Crie o grupo RIP e adicione a interface.

Para configurar o RIP no Junos OS, você deve configurar um grupo que contenha as interfaces nas quais o RIP está habilitado. Você não precisa habilitar o RIP na interface de loopback.

[edit protocols rip group rip-group] user@R1# set neighbor fe-1/2/0.1

-

Crie a política de roteamento para anunciar rotas diretas e aprendidas por RIP.

[edit policy-options policy-statement advertise-routes-through-rip term 1] user@R1# set from protocol direct user@R1# set from protocol rip user@R1# set then accept

-

Aplique a política de roteamento.

No Junos OS, você só pode aplicar políticas de exportação de RIP no nível do grupo.

[edit protocols rip group rip-group] user@R1# set export advertise-routes-through-rip

-

Habilite o BFD.

[edit protocols rip group rip-group] user@R1# set bfd-liveness-detection minimum-interval 600

-

Configure operações de rastreamento para rastrear mensagens BFD.

[edit protocols bfd traceoptions] user@R1# set file bfd-trace user@R1# set flag all

Resultados

No modo de configuração, confirme sua configuração inserindo os show interfacescomandos , show protocolse show policy-options . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

user@R1# show interfaces

fe-1/2/0 {

unit 1 {

family inet {

address 10.0.0.1/30;

}

}

}

user@R1# show protocols

bfd {

traceoptions {

file bfd-trace;

flag all;

}

}

rip {

group rip-group {

export advertise-routes-through-rip;

bfd-liveness-detection {

minimum-interval 600;

}

neighbor fe-1/2/0.1;

}

}

user@R1# show policy-options

policy-statement advertise-routes-through-rip {

term 1 {

from protocol [ direct rip ];

then accept;

}

}

Se você terminar de configurar o dispositivo, entre no commit do modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

Verificando se as sessões de BFD estão ativas

Finalidade

Certifique-se de que as sessões de BFD estejam operando.

Ação

Do modo operacional, insira o show bfd session comando.

user@R1> show bfd session

Detect Transmit

Address State Interface Time Interval Multiplier

10.0.0.2 Up fe-1/2/0.1 1.800 0.600 3

1 sessions, 1 clients

Cumulative transmit rate 1.7 pps, cumulative receive rate 1.7 pps

Significado

A saída mostra que não há falhas de autenticação.

Verificando o arquivo de rastreamento BFD

Finalidade

Use operações de rastreamento para verificar se os pacotes BFD estão sendo trocados.

Ação

Do modo operacional, insira o show log comando.

user@R1> show log bfd-trace Feb 16 10:26:32 PPM Trace: BFD periodic xmit to 10.0.0.2 (IFL 124, rtbl 53, single-hop port) Feb 16 10:26:32 Received Downstream TraceMsg (24) len 86: Feb 16 10:26:32 IfIndex (3) len 4: 0 Feb 16 10:26:32 Protocol (1) len 1: BFD Feb 16 10:26:32 Data (9) len 61: (hex) 42 46 44 20 70 61 63 6b 65 74 20 66 72 6f 6d 20 31 30 2e Feb 16 10:26:32 PPM Trace: BFD packet from 10.0.0.1 (IFL 73, rtbl 56, ttl 255) absorbed Feb 16 10:26:32 Received Downstream TraceMsg (24) len 60: Feb 16 10:26:32 IfIndex (3) len 4: 0 Feb 16 10:26:32 Protocol (1) len 1: BFD Feb 16 10:26:32 Data (9) len 35: (hex) 42 46 44 20 70 65 72 69 6f 64 69 63 20 78 6d 69 74 20 6f ...

Significado

A saída mostra o funcionamento normal do BFD.

Configuração de sessões de micro BFD para LAG

O protocolo de Detecção de Encaminhamento Bidirecional (BFD) é um protocolo de detecção simples que detecta rapidamente falhas nos caminhos de encaminhamento. Um grupo de agregação de enlaces (LAG) combina vários enlaces entre dispositivos que estão em conexões ponto a ponto, aumentando assim a largura de banda, fornecendo confiabilidade e permitindo o balanceamento de carga. Para executar uma sessão BFD em interfaces LAG, configure uma sessão BFD de modo assíncrono independente em cada link de membro LAG em um pacote LAG. Em vez de uma única sessão BFD monitorando o status da porta UDP, sessões independentes de micro BFD monitoram o status de links de membros individuais.

A partir do Junos OS Evolved Release 20.1R1, as sessões independentes de detecção de encaminhamento microbidirecional (BFD) são habilitadas por link de membro de um pacote de grupo de agregação de enlaces (LAG).

Para habilitar a detecção de falhas para interfaces Ethernet agregadas:

A

versionopção não é suportada na Série QFX. A partir do Junos OS Release 17.2R1, um aviso aparecerá se você tentar usar esse comando.Esse recurso funciona quando ambos os dispositivos são compatíveis com BFD. Se o BFD estiver configurado em apenas uma extremidade do LAG, esse recurso não funcionará.

Exemplo: configuração de sessões independentes de micro BFD para LAG

Este exemplo mostra como configurar uma sessão de micro BFD independente para interfaces Ethernet agregadas.

Requerimentos

Este exemplo usa os seguintes componentes de hardware e software:

-

Roteadores da Série MX com chipset Junos Trio

Observação: As placas de linha Trio baseadas em AFT (MPC10 e mais recentes) usam um design de hardware diferente. Se o micro BFD for ativado em uma interface, os pacotes recebidos não farão parte do grupo de interfaces da interface AE e não corresponderão aos termos de filtro em lo0.0 com o grupo de interfaces. Para garantir que os termos correspondam, você pode configurar um filtro separado no lo0.0 usando a porta 6784. Roteadores da Série T com FPC Tipo 4 ou FPC Tipo 5

O BFD para LAG é suportado nos seguintes tipos de PIC na Série T:

PC-1XGE-XENPAK (FPC Tipo 3),

PD-4XGE-XFP (FPC Tipo 4),

PD-5-10XGE-SFPP (FPC Tipo 4),

24x10GE (LAN/WAN) SFPP, 12x10GE (LAN/WAN) SFPP, 1X100GE Tipo 5 PICs

Roteadores da Série PTX com SFPP 24X10GE (LAN/WAN)

Junos OS versão 13.3 ou posterior em execução em todos os dispositivos

Visão geral

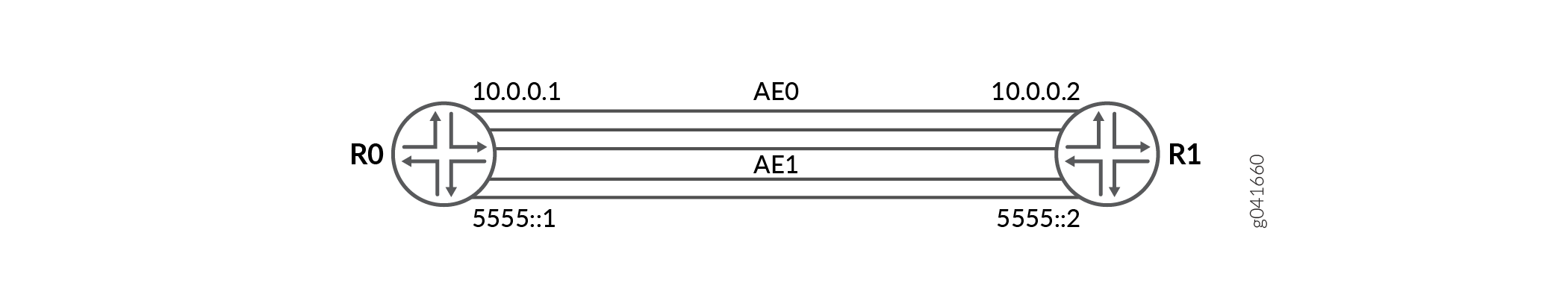

O exemplo inclui dois roteadores que estão conectados diretamente. Configure duas interfaces Ethernet agregadas, AE0 para conectividade IPv4 e AE1 para conectividade IPv6. Configure a sessão de micro BFD no pacote AE0 usando endereços IPv4 como endpoints locais e vizinhos em ambos os roteadores. Configure a sessão de micro BFD no pacote AE1 usando endereços IPv6 como endpoints locais e vizinhos em ambos os roteadores. Este exemplo verifica se as sessões independentes de micro BFD estão ativas na saída.

Topologia

A Figura 5 mostra a topologia de exemplo.

Configuração

- Configuração rápida da CLI

- Configuração de uma sessão de micro BFD para interfaces Ethernet agregadas

- Resultados

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova as quebras de linha, altere os detalhes necessários para corresponder à configuração de rede e, em seguida, copie e cole os comandos na CLI no nível de [edit] hierarquia.

Roteador R0

set interfaces ge-1/0/1 unit 0 family inet address 20.20.20.1/30 set interfaces ge-1/0/1 unit 0 family inet6 address 3ffe::1:1/126 set interfaces xe-4/0/0 gigether-options 802.3ad ae0 set interfaces xe-4/0/1 gigether-options 802.3ad ae0 set interfaces xe-4/1/0 gigether-options 802.3ad ae1 set interfaces xe-4/1/1 gigether-options 802.3ad ae1 set interfaces lo0 unit 0 family inet address 10.255.106.107/32 set interfaces lo0 unit 0 family inet6 address 201:DB8:251::aa:aa:1/126 set interfaces ae0 aggregated-ether-options bfd-liveness-detection minimum-interval 100 set interfaces ae0 aggregated-ether-options bfd-liveness-detection neighbor 10.255.106.102 set interfaces ae0 aggregated-ether-options bfd-liveness-detection local-address 10.255.106.107 set interfaces ae0 aggregated-ether-options minimum-links 1 set interfaces ae0 aggregated-ether-options link-speed 10g set interfaces ae0 aggregated-ether-options lacp active set interfaces ae0 unit 0 family inet address 10.0.0.1/30 set interfaces ae1 aggregated-ether-options bfd-liveness-detection minimum-interval 100 set interfaces ae1 aggregated-ether-options bfd-liveness-detection multiplier 3 set interfaces ae1 aggregated-ether-options bfd-liveness-detection neighbor 201:DB8:251::bb:bb:1 set interfaces ae1 aggregated-ether-options bfd-liveness-detection local-address 201:DB8:251::aa:aa:1 set interfaces ae1 aggregated-ether-options minimum-links 1 set interfaces ae1 aggregated-ether-options link-speed 10g set interfaces ae1 aggregated-ether-options lacp active set interfaces ae1 unit 0 family inet6 address 5555::1/126 set interface ae1 unit 0 family inet6 dad-disable set routing-options nonstop-routing set routing-options static route 30.30.30.0/30 next-hop 10.0.0.2 set routing-options rib inet6.0 static route 3ffe::1:2/126 next-hop 5555::2 set protocols bfd traceoptions file bfd set protocols bfd traceoptions file size 100m set protocols bfd traceoptions file files 10 set protocols bfd traceoptions flag all

Roteador R1

set interfaces ge-1/1/8 unit 0 family inet address 30.30.30.1/30 set interfaces ge-1/1/8 unit 0 family inet6 address 3ffe::1:2/126 set interfaces xe-0/0/0 gigether-options 802.3ad ae0 set interfaces xe-0/0/1 gigether-options 802.3ad ae0 set interfaces xe-0/0/2 gigether-options 802.3ad ae1 set interfaces xe-0/0/3 gigether-options 802.3ad ae1 set interfaces lo0 unit 0 family inet address 10.255.106.102/32 set interfaces lo0 unit 0 family inet6 address 201:DB8:251::bb:bb:1/126 set interfaces ae0 aggregated-ether-options bfd-liveness-detection minimum-interval 150 set interfaces ae0 aggregated-ether-options bfd-liveness-detection multiplier 3 set interfaces ae0 aggregated-ether-options bfd-liveness-detection neighbor 10.255.106.107 set interfaces ae0 aggregated-ether-options bfd-liveness-detection local-address 10.255.106.102 set interfaces ae0 aggregated-ether-options minimum-links 1 set interfaces ae0 aggregated-ether-options link-speed 10g set interfaces ae0 aggregated-ether-options lacp passive set interfaces ae0 unit 0 family inet address 10.0.0.2/30 set interfaces ae1 aggregated-ether-options bfd-liveness-detection minimum-interval 200 set interfaces ae1 aggregated-ether-options bfd-liveness-detection multiplier 3 set interfaces ae1 aggregated-ether-options bfd-liveness-detection neighbor 201:DB8:251::aa:aa:1 set interfaces ae1 aggregated-ether-options bfd-liveness-detection local-address 201:DB8:251::bb:bb:1 set interfaces ae1 aggregated-ether-options minimum-links 1 set interfaces ae1 aggregated-ether-options link-speed 10g set interfaces ae1 aggregated-ether-options lacp passive set interfaces ae1 unit 0 family inet6 address 5555::2/126 set routing-options static route 20.20.20.0/30 next-hop 10.0.0.1 set routing-options rib inet6.0 static route 3ffe::1:1/126 next-hop 5555::1

Configuração de uma sessão de micro BFD para interfaces Ethernet agregadas

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte "Usando o Editor de CLI no Modo de Configuração" no Guia do Usuário da CLI.

Repita este procedimento para o Roteador R1, modificando os nomes de interface apropriados, endereços e quaisquer outros parâmetros para cada roteador.

Para configurar uma sessão de micro BFD para interfaces Ethernet agregadas no Roteador R0:

Configure as interfaces físicas.

[edit interfaces] user@R0# set ge-1/0/1 unit 0 family inet address 20.20.20.1/30 user@R0# set ge-1/0/1 unit 0 family inet6 address 3ffe::1:1/126 user@R0# set xe-4/0/0 gigether-options 802.3ad ae0 user@R0# set xe-4/0/1 gigether-options 802.3ad ae0 user@R0# set xe-4/1/0 gigether-options 802.3ad ae1 user@R0# set xe-4/1/1 gigether-options 802.3ad ae1

Configure a interface de loopback.

[edit interfaces] user@R0# set lo0 unit 0 family inet address 10.255.106.107/32 user@R0# set lo0 unit 0 family inet6 address 201:DB8:251::aa:aa:1/128

Configure um endereço IP na interface Ethernet agregada ae0 com endereços IPv4 ou IPv6, de acordo com seus requisitos de rede.

[edit interfaces] user@R0# set ae0 unit 0 family inet address 10.0.0.1/30

Defina a opção de roteamento, crie uma rota estática e defina o endereço do próximo salto.

Observação:Você pode configurar uma rota estática IPv4 ou IPv6, dependendo dos requisitos da rede.

[edit routing-options] user@R0# set nonstop-routing user@R0# set static route 30.30.30.0/30 next-hop 10.0.0.2 user@R0# set rib inet6.0 static route 3ffe::1:2/126 next-hop 5555::2

Configure o LACP (Link Aggregation Control Protocol).

[edit interfaces] user@R0# set ae0 aggregated-ether-options lacp active

Configure o BFD para a interface Ethernet agregada ae0 e especifique o intervalo mínimo, o endereço IP local e o endereço IP vizinho.

[edit interfaces] user@R0# set ae0 aggregated-ether-options bfd-liveness-detection minimum-interval 100 user@R0# set ae0 aggregated-ether-options bfd-liveness-detection multiplier 3 user@R0# set ae0 aggregated-ether-options bfd-liveness-detection neighbor 10.255.106.102 user@R0# set ae0 aggregated-ether-options bfd-liveness-detection local-address 10.255.106.107 user@R0# set ae0 aggregated-ether-options minimum-links 1 user@R0# set ae0 aggregated-ether-options link-speed 10g

Configure um endereço IP na interface Ethernet agregada ae1.

Você pode atribuir endereços IPv4 ou IPv6 de acordo com seus requisitos de rede.

[edit interfaces] user@R0# set ae1 unit 0 family inet6 address 5555::1/126

Configure o BFD para a interface Ethernet agregada ae1.

[edit interfaces] user@R0# set ae1 aggregated-ether-options bfd-liveness-detection minimum-interval 100 user@R0# set ae1 aggregated-ether-options bfd-liveness-detection multiplier 3 user@R0# set ae1 aggregated-ether-options bfd-liveness-detection neighbor 201:DB8:251::bb:bb:1 user@R0# set ae1 aggregated-ether-options bfd-liveness-detection local-address 201:DB8:251::aa:aa:1 user@R0# set ae1 aggregated-ether-options minimum-links 1 user@R0# set ae1 aggregated-ether-options link-speed 10g

Observação:A partir do Junos OS Release 16.1, você também pode configurar esse recurso com o endereço da interface AE como endereço local em uma sessão de micro BFD.

A partir da versão 16.1R2, o Junos OS verifica e valida o micro BFD

local-addressconfigurado em relação à interface ou endereço IP de loopback antes do compromisso de configuração. O Junos OS realiza essa verificação em configurações de endereços micro BFD IPv4 e IPv6 e, se eles não corresponderem, o commit falhará.Configure as opções de rastreamento para BFD para solução de problemas.

[edit protocols] user@R0# set bfd traceoptions file bfd user@R0# set bfd traceoptions file size 100m user@R0# set bfd traceoptions file files 10 user@R0# set bfd traceoptions flag all

Resultados

No modo de configuração, insira os show interfacescomandos , show protocolse show routing-options e confirme sua configuração. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user@R0> show interfaces

traceoptions {

flag bfd-events;

}

ge-1/0/1 {

unit 0 {

family inet {

address 20.20.20.1/30;

}

family inet6 {

address 3ffe::1:1/126;

}

}

}

xe-4/0/0 {

enable;

gigether-options {

802.3ad ae0;

}

}

xe-4/0/1 {

gigether-options {

802.3ad ae0;

}

}

xe-4/1/0 {

enable;

gigether-options {

802.3ad ae1;

}

}

xe-4/1/1 {

gigether-options {

802.3ad ae1;

}

}

lo0 {

unit 0 {

family inet {

address 10.255.106.107/32;

}

family inet6 {

address 201:DB8:251::aa:aa:1/128;

}

}

}

ae0 {

aggregated-ether-options {

bfd-liveness-detection {

minimum-interval 100;

neighbor 10.255.106.102;

local-address 10.255.106.107;

}

minimum-links 1;

link-speed 10g;

lacp {

active;

}

}

unit 0 {

family inet {

address 10.0.0.1/30;

}

}

}

ae1 {

aggregated-ether-options {

bfd-liveness-detection {

minimum-interval 100;

multiplier 3;

neighbor 201:DB8:251::bb:bb:1;

local-address 201:DB8:251::aa:aa:1;

}

minimum-links 1

link-speed 10g;

}

unit 0 {

family inet6 {

address 5555::1/126;

}

}

}

user@R0> show protocols

bfd {

traceoptions {

file bfd size 100m files 10;

flag all;

}

}

user@R0> show routing-options

nonstop-routing ;

rib inet6.0 {

static {

route 3ffe:1:2/126 {

next-hop 5555::2;

}

}

}

static {

route 30.30.30.0/30 {

next-hop 10.0.0.2;

}

}

Se você terminar de configurar o dispositivo, confirme a configuração.

user@R0# commit

Verificação

Confirme se a configuração está funcionando corretamente.

Verificando se as sessões BFD independentes estão ativas

Finalidade

Verifique se as sessões de micro BFD estão ativas e veja detalhes sobre as sessões de BFD.

Ação

Do modo operacional, insira o show bfd session extensive comando.

user@R0> show bfd session extensive

Detect Transmit

Address State Interface Time Interval Multiplier

10.255.106.102 Up xe-4/0/0 9.000 3.000 3

Client LACPD, TX interval 0.100, RX interval 0.100

Session up time 4d 23:13, previous down time 00:00:06

Local diagnostic None, remote diagnostic None

Remote heard, hears us, version 1

Replicated

Session type: Micro BFD

Min async interval 0.100, min slow interval 1.000

Adaptive async TX interval 0.100, RX interval 0.100

Local min TX interval 0.100, minimum RX interval 0.100, multiplier 3

Remote min TX interval 3.000, min RX interval 3.000, multiplier 3

Local discriminator 21, remote discriminator 75

Echo mode disabled/inactive

Remote is control-plane independent

Session ID: 0x0

Detect Transmit

Address State Interface Time Interval Multiplier

10.255.106.102 Up xe-4/0/1 9.000 3.000 3

Client LACPD, TX interval 0.100, RX interval 0.100

Session up time 4d 23:13, previous down time 00:00:07

Local diagnostic None, remote diagnostic None

Remote heard, hears us, version 1

Replicated

Session type: Micro BFD

Min async interval 0.100, min slow interval 1.000

Adaptive async TX interval 0.100, RX interval 0.100

Local min TX interval 0.100, minimum RX interval 0.100, multiplier 3

Remote min TX interval 3.000, min RX interval 3.000, multiplier 3

Local discriminator 19, remote discriminator 74

Echo mode disabled/inactive

Remote is control-plane independent

Session ID: 0x0

Detect Transmit

Address State Interface Time Interval Multiplier

201:DB8:251::bb:bb:1 Up xe-4/1/1 9.000 3.000 3

Client LACPD, TX interval 0.100, RX interval 0.100

Session up time 4d 23:13

Local diagnostic None, remote diagnostic None

Remote not heard, hears us, version 1

Replicated

Session type: Micro BFD

Min async interval 0.100, min slow interval 1.000

Adaptive async TX interval 0.100, RX interval 0.100

Local min TX interval 1.000, minimum RX interval 0.100, multiplier 3

Remote min TX interval 3.000, min RX interval 3.000, multiplier 3

Local discriminator 17, remote discriminator 67

Echo mode disabled/inactive, no-absorb, no-refresh

Remote is control-plane independent

Session ID: 0x0

Detect Transmit

Address State Interface Time Interval Multiplier

201:DB8:251::bb:bb:1 UP xe-4/1/0 9.000 3.000 3

Client LACPD, TX interval 0.100, RX interval 0.100

Session up time 4d 23:13

Local diagnostic None, remote diagnostic None

Remote not heard, hears us, version 1

Replicated

Session type: Micro BFD

Min async interval 0.100, min slow interval 1.000

Adaptive async TX interval 0.100, RX interval 0.100

Local min TX interval 1.000, minimum RX interval 0.100, multiplier 3

Remote min TX interval 3.000, min RX interval 3.000, multiplier 3

Local discriminator 16, remote discriminator 66

Echo mode disabled/inactive, no-absorb, no-refresh

Remote is control-plane independent

Session ID: 0x0

4 sessions, 4 clients

Cumulative transmit rate 2.0 pps, cumulative receive rate 1.7 pps

Significado

O campo Micro BFD representa as sessões de micro BFD independentes em execução nos links em um LAG. O intervalo itemTX , a saída do intervalo item RX representa a configuração configurada com a minimum-interval instrução. Todas as outras saídas representam as configurações padrão para BFD. Para modificar as configurações padrão, inclua as instruções opcionais em bfd-liveness-detection declaração.

Exibição de eventos BFD detalhados

Finalidade

Exiba o conteúdo do arquivo de rastreamento BFD para ajudar na solução de problemas, se necessário.

Ação

Do modo operacional, insira o file show /var/log/bfd comando.

user@R0> file show /var/log/bfd Jun 5 00:48:59 Protocol (1) len 1: BFD Jun 5 00:48:59 Data (9) len 41: (hex) 42 46 44 20 6e 65 69 67 68 62 6f 72 20 31 30 2e 30 2e 30 Jun 5 00:48:59 PPM Trace: BFD neighbor 10.255.106.102 (IFL 349) set, 9 0 Jun 5 00:48:59 Received Downstream RcvPkt (19) len 108: Jun 5 00:48:59 IfIndex (3) len 4: 329 Jun 5 00:48:59 Protocol (1) len 1: BFD Jun 5 00:48:59 SrcAddr (5) len 8: 10.255.106.102 Jun 5 00:48:59 Data (9) len 24: (hex) 00 88 03 18 00 00 00 4b 00 00 00 15 00 2d c6 c0 00 2d c6 Jun 5 00:48:59 PktError (26) len 4: 0 Jun 5 00:48:59 RtblIdx (24) len 4: 0 Jun 5 00:48:59 MultiHop (64) len 1: (hex) 00 Jun 5 00:48:59 Unknown (168) len 1: (hex) 01 Jun 5 00:48:59 Unknown (171) len 2: (hex) 02 3d Jun 5 00:48:59 Unknown (172) len 6: (hex) 80 71 1f c7 81 c0 Jun 5 00:48:59 Authenticated (121) len 1: (hex) 01 Jun 5 00:48:59 BFD packet from 10.0.0.2 (IFL 329), len 24 Jun 5 00:48:59 Ver 0, diag 0, mult 3, len 24 Jun 5 00:48:59 Flags: IHU Fate Jun 5 00:48:59 My discr 0x0000004b, your discr 0x00000015 Jun 5 00:48:59 Tx ivl 3000000, rx ivl 3000000, echo rx ivl 0 Jun 5 00:48:59 [THROTTLE]bfdd_rate_limit_can_accept_pkt: session 10.255.106.102 is up or already in program thread Jun 5 00:48:59 Replicate: marked session (discr 21) for update

Significado

As mensagens BFD estão sendo gravadas no arquivo de rastreamento especificado.

Configurando BFD para PIM

O protocolo de detecção de encaminhamento bidirecional (BFD) é um mecanismo simples de saudação que detecta falhas em uma rede. O BFD trabalha com uma ampla variedade de ambientes de rede e topologias. Um par de dispositivos de roteamento troca pacotes BFD. Os pacotes Hello são enviados em um intervalo regular especificado. Uma falha de vizinho é detectada quando o dispositivo de roteamento para de receber uma resposta após um intervalo especificado. Os temporizadores de detecção de falha de BFD têm limites de tempo mais curtos do que o tempo de espera de saudação do Protocol Independent Multicast (PIM), portanto, fornecem uma detecção mais rápida.

Os temporizadores de detecção de falhas BFD são adaptativos e podem ser ajustados para serem mais rápidos ou mais lentos. Quanto menor o valor do temporizador de detecção de falhas de BFD, mais rápida é a detecção de falhas e vice-versa. Por exemplo, os temporizadores podem se adaptar a um valor mais alto se a adjacência falhar (ou seja, o temporizador detecta falhas mais lentamente). Ou um vizinho pode negociar um valor mais alto para um temporizador do que o valor configurado. Os temporizadores se adaptam a um valor mais alto quando um flap de sessão BFD ocorre mais de três vezes em um intervalo de 15 segundos. Um algoritmo de retirada aumenta o intervalo de recebimento (Rx) em dois se a instância BFD local for o motivo da oscilação de sessão. O intervalo de transmissão (Tx) é aumentado em dois se a instância BFD remota for o motivo da oscilação de sessão. Você pode usar o clear bfd adaptation comando para retornar os temporizadores de intervalo BFD aos seus valores configurados. O clear bfd adaptation comando não tem hits, o que significa que o comando não afeta o fluxo de tráfego no dispositivo de roteamento.

Você deve especificar os intervalos mínimos de transmissão e recepção para habilitar o BFD no PIM.

Para habilitar a detecção de falha: