NESTA PÁGINA

Protegendo sua rede contra ataques de inundação SYN, permitindo a proteção contra enchentes SYN

Exemplo: habilitar a proteção contra enchentes SYN para webservadores na DMZ

Entendendo as listas de permitidores para telas de inundação SYN

Exemplo: configuração de listas de acesso para telas de inundação SYN

Entender a lista de permitidores para telas de inundação UDP

Exemplo: configuração da lista de permitidores para telas de inundação UDP

Entender a lista de permitidores para todas as opções de tela

Protegendo sua rede contra ataques de inundação do UDP, permitindo a proteção contra enchentes UDP

Protegendo sua rede contra ataques terrestres, permitindo a proteção contra ataques terrestres

Ataques de DoS de rede

Um ataque de rede consiste em três estágios principais. Na primeira etapa, o atacante realiza reconhecimento na rede alvo. Esse reconhecimento pode consistir em muitos tipos diferentes de sondagens de rede, Para obter mais informações, veja os seguintes tópicos:

Visão geral dos ataques do DoS da rede

Um ataque de negação de serviço (DoS) direcionado contra um ou mais recursos de rede inunda o alvo com um número esmagador de pacotes SYN, ICMP ou UDP ou com um número esmagador de fragmentos SYN.

Dependendo do propósito dos invasores e da extensão e sucesso dos esforços anteriores de coleta de informações, os invasores podem apontar um host específico, como um dispositivo ou servidor, ou podem mirar em hosts aleatórios em toda a rede alvo. Qualquer abordagem tem o potencial de perturbar o serviço para um único host ou para toda a rede, dependendo da importância do papel da vítima para o resto da rede.

Entenda os ataques de inundação do SYN

Uma inundação SYN ocorre quando um host fica tão sobrecarregado com segmentos SYN iniciando solicitações de conexão incompletas que não pode mais processar solicitações de conexão legítimas.

Dois hosts estabelecem uma conexão TCP com uma troca tripla de pacotes conhecida como um aperto de mão de três vias: A envia um segmento SYN para B; B responde com um segmento SYN/ACK; e A responde com um segmento de ACK. Um ataque de inundação SYN inunda um site com segmentos SYN contendo endereços de origem IP forjados (falsificados) com endereços inexistentes ou inalcançáveis. B responde com segmentos SYN/ACK a esses endereços e depois aguarda resposta aos segmentos de ACK. Como os segmentos SYN/ACK são enviados para endereços IP inexistentes ou inalcançáveis, eles nunca provocam respostas e, eventualmente, demoram. Veja a Figura 1.

de inundação SYN

de inundação SYN

Ao inundar um host com conexões TCP incompletas, o invasor eventualmente preenche o buffer de memória da vítima. Assim que este buffer estiver completo, o host não poderá mais processar novas solicitações de conexão TCP. A inundação pode até danificar o sistema operacional da vítima. De qualquer forma, o ataque desativa a vítima e suas operações normais.

Este tópico inclui as seguintes seções:

Proteção contra enchentes SYN

O Junos OS pode impor um limite ao número de segmentos SYN permitidos para passar pelo firewall por segundo. Você pode basear o limiar de ataque no endereço de destino e na porta de interface de entrada, no endereço de destino apenas ou no endereço fonte. Quando o número de segmentos SYN por segundo exceder o limite estabelecido, o Junos OS iniciará a proxy de segmentos SYN de entrada, respondendo com segmentos SYN/ACK e armazenando as solicitações de conexão incompletas em uma fila de conexão, ou soltará os pacotes.

O proxy SYN só acontece quando um limite de ataque de porta de entrada e endereço de entrada é excedido. Se um endereço de destino ou limite de endereço de origem for excedido, os pacotes adicionais serão simplesmente descartados.

Na Figura 2, o limite de ataque SYN para um endereço de destino e porta de interface de entrada foi excedido e o Junos OS começou a proxying em segmentos SYN de entrada. As solicitações de conexão incompletas permanecem na fila até que a conexão seja concluída ou os tempos de solicitação esgotados.

SYN proxying

SYN proxying

Opções de inundação SYN

Você pode definir os seguintes parâmetros para o proxy de solicitações de conexão TCP nãocompletas:

Limite de ataque — essa opção permite definir o número de segmentos SYN (ou seja, segmentos de TCP com o conjunto de bandeira SYN) para o mesmo endereço de destino por segundo necessário para ativar o mecanismo de proxy SYN. Embora você possa definir o limite para qualquer número, você precisa saber os padrões de tráfego normais em seu site para definir um limite apropriado para ele. Por exemplo, se for um site de negócios eletrônicos que normalmente recebe 20.000 segmentos SYN por segundo, você pode querer definir o limite para 30.000 por segundo. Se um site menor normalmente recebe 20 segmentos SYN por segundo, você pode considerar definir o limite para 40.

Limiar de alarme — essa opção permite definir o número de solicitações de conexão TCP semi-completas por segundo após as quais o Junos OS insira um alarme no log de eventos. O valor definido para um limiar de alarme dispara um alarme quando o número de solicitações de conexão semi-concluídas para o mesmo endereço de destino por segundo excede esse valor. Por exemplo, se você definir o limite de ataque SYN em 2000 segmentos SYN por segundo e o alarme em 1000, então um total de 3000 segmentos SYN para o mesmo endereço de destino por segundo é necessário para acionar uma entrada de alarme no log.

Para cada segmento SYN no mesmo endereço de destino que excede o limiar de alarme, o módulo de detecção de ataque gera uma mensagem. No final do segundo, o módulo de registro comprime todas as mensagens semelhantes em uma única entrada de log que indica quantos segmentos SYN para o mesmo endereço de destino e número de porta chegaram depois de exceder o limiar de alarme. Se o ataque persistir além do primeiro segundo, o log de eventos digita um alarme a cada segundo até que o ataque pare.

Limite de origem — essa opção permite especificar o número de segmentos SYN recebidos por segundo de um único endereço IP de origem — independentemente do endereço IP de destino — antes que o Junos OS comece a retirar as solicitações de conexão dessa fonte.

O rastreamento de uma inundação SYN por endereço de origem usa diferentes parâmetros de detecção desde o rastreamento de uma inundação SYN por endereço de destino. Quando você define um limiar de ataque SYN e um limiar de fonte, você coloca em vigor o mecanismo básico de proteção contra enchentes SYN e o mecanismo de rastreamento de inundações SYN baseado na fonte.

Limite de destino — essa opção permite especificar o número de segmentos SYN recebidos por segundo para um único endereço IP de destino antes que o Junos OS comece a lançar solicitações de conexão para esse destino. Se um host protegido executa vários serviços, você pode querer definir um limite com base apenas no endereço IP de destino — independentemente do número da porta de destino.

Quando você define um limiar de ataque SYN e um limiar de destino, você coloca em vigor o mecanismo básico de proteção contra enchentes SYN e o mecanismo de rastreamento de inundações SYN baseado no destino.

Considere um caso em que o Junos OS tem políticas que permitem solicitações de FTP e solicitações de HTTP no mesmo endereço IP. Se o limite de ataque de inundação SYN for de 1000 pacotes por segundo (pps) e um invasor enviar 999 pacotes FTP e 999 pps HTTP, o Junos OS trata os pacotes FTP e HTTP com o mesmo endereço de destino que os membros de um único conjunto e rejeita o pacote 1001st — FTP ou HTTP — para esse destino.

Tempo limite — essa opção permite definir o tempo máximo antes que uma conexão semi-concluída seja retirada da fila. O padrão é de 20 segundos e você pode definir o tempo limite de 1 a 50 segundos. Você pode tentar diminuir o valor de tempo limite para um comprimento mais curto até começar a ver qualquer conexão perdida durante as condições normais de tráfego. Vinte segundos é um tempo limite muito conservador para uma resposta ACK de aperto de mão de três vias.

O Junos OS oferece suporte à proteção contra enchentes SYN para tráfego IPv4 e IPv6.

Protegendo sua rede contra ataques de inundação SYN, permitindo a proteção contra enchentes SYN

Este exemplo mostra como proteger sua rede contra ataques de inundação SYN, permitindo a proteção contra enchentes SYN.

Requisitos

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de configurar esse recurso.

Visão geral

Neste exemplo, você habilita a opção de tela de proteção contra enchentes e define o valor do tempo limite para 20. Você também especifica a zona onde a inundação pode se originar.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security screen ids-option zone-syn-flood tcp syn-flood source-threshold 10000 set security screen ids-option zone-syn-flood tcp syn-flood destination-threshold 10000 set security zones security-zone untrust screen zone-syn-flood

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI. Para habilitar a proteção contra enchentes SYN:

Especifique o nome do objeto da tela.

[edit] user@host# set security screen ids-option zone-syn-flood tcp syn-flood source-threshold 10000 user@host# set security screen ids-option zone-syn-flood tcp syn-flood destination-threshold 10000

Defina a zona de segurança para a tela da zona.

[edit] user@host# set security zones security-zone untrust screen zone-syn-flood

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show security screen comandos e show security zones os comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security screen

ids-option zone-syn-flood {

tcp {

syn-flood {

source-threshold 10000;

destination-threshold 10000;

timeout 20;

}

}

}

[edit]

user@host# show security zones

security-zone untrust {

screen zone-syn-flood;

interfaces {

ge-0/0/1.0;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificação da proteção contra enchentes SYN

Propósito

Verifique a proteção contra enchentes SYN.

Ação

Insira os comandos e show security zones entre no show security screen ids-option zone-syn-flood modo operacional.

user@host> show security screen ids-option zone-syn-flood

node0:

--------------------------------------------------------------------------

Screen object status:

Name Value

TCP SYN flood attack threshold 200

TCP SYN flood alarm threshold 512

TCP SYN flood source threshold 10000

TCP SYN flood destination threshold 10000

TCP SYN flood timeout 20

user@host> show security zones

Security zone: untrust

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Screen: zone-syn-flood

Interfaces bound: 1

Interfaces:

ge-0/0/1.0

Significado

A saída de amostra mostra que a proteção contra inundações SYN é habilitada com limite de origem e destino.

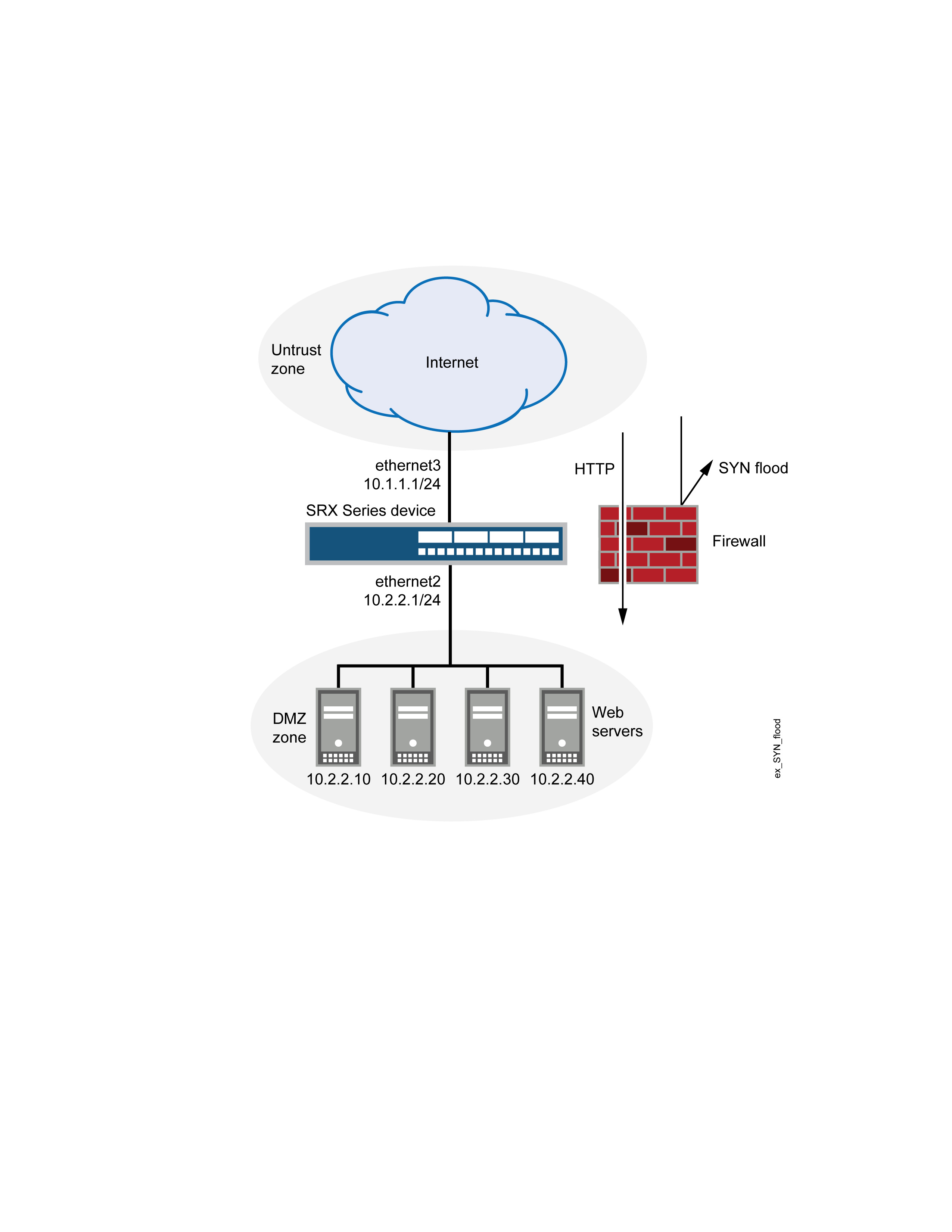

Exemplo: habilitar a proteção contra enchentes SYN para webservadores na DMZ

Este exemplo mostra como habilitar a proteção contra inundações SYN para webservers na DMZ.

Requisitos

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de configurar esse recurso.

Visão geral

Este exemplo mostra como proteger quatro webservers na DMZ contra ataques de inundação SYN originários na zona externa, permitindo a opção de tela de proteção contra inundações SYN para a zona externa. Veja a Figura 3.

Recomendamos que você aumente a proteção contra inundações SYN que o Junos OS oferece com proteção contra inundações SYN no nível do dispositivo em cada webservador. Neste exemplo, os webservers estão executando o UNIX, que também oferece algumas defesas de inundação SYN, como ajustar o comprimento da fila de solicitação de conexão e alterar o período de tempo limite para solicitações de conexão incompletas.

SYN no nível do dispositivo

SYN no nível do dispositivo

Para configurar os parâmetros de proteção contra inundações SYN com valores apropriados para sua rede, você deve primeiro estabelecer uma linha de base de fluxos de tráfego típicos. Por exemplo, durante uma semana, você executa um sniffer na ethernet3 — a interface destinada a zone_external — para monitorar o número de novas solicitações de conexão TCP que chegam a cada segundo para os quatro webservers da DMZ. Sua análise dos dados acumulados a partir de uma semana de monitoramento produz as seguintes estatísticas:

Número médio de novas solicitações de conexão por servidor: 250 por segundo

Número máximo médio de novas solicitações de conexão por servidor: 500 por segundo

Um sniffer é um dispositivo de análise de rede que captura pacotes no segmento de rede ao qual você o conecta. A maioria dos sniffers permite que você defina filtros para coletar apenas o tipo de tráfego que interessa a você. Posteriormente, você pode visualizar e avaliar as informações acumuladas. Neste exemplo, você quer que o sniffer colete todos os pacotes TCP com a bandeira SYN definida chegando à ethernet3 e destinado a um dos quatro webservers na DMZ. Você pode querer continuar executando o sniffer em intervalos regulares para ver se há padrões de tráfego com base na hora do dia, dia da semana, hora do mês ou estação do ano. Por exemplo, em algumas organizações, o tráfego pode aumentar drasticamente durante um evento crítico. Mudanças significativas provavelmente garantem o ajuste dos vários limiares.

Com base nessas informações, você define os seguintes parâmetros de proteção contra inundações SYN para zone_external conforme mostrado na Tabela 1.

Parâmetro |

Valor |

Razão para cada valor |

|---|---|---|

Limiar de ataque |

625 pps |

Isso é 25% maior do que o número máximo médio de novas solicitações de conexão por segundo por servidor, o que é incomum para este ambiente de rede. Quando o número de pacotes SYN por segundo para qualquer um dos quatro webservers excede esse número, o dispositivo começa a proxying de novas solicitações de conexão para esse servidor. (Em outras palavras, começando com o pacote SYN 626 para o mesmo endereço de destino em um segundo, o dispositivo começa a proxying solicitações de conexão a esse endereço.) |

Limiar de alarme |

250 pps |

Quando o dispositivo solicita 251 novas solicitações de conexão em um segundo, ele faz uma entrada de alarme no log de eventos. Ao definir o limiar de alarme um pouco mais alto do que o limiar de ataque, você pode evitar entradas de alarme para picos de tráfego que apenas excedem um pouco o limite de ataque. |

Limite de origem |

25 pps |

Ao definir um limite de origem, o dispositivo rastreia o endereço IP de origem dos pacotes SYN, independentemente do endereço de destino. (Observe que esse rastreamento baseado na origem é separado do rastreamento de pacotes SYN com base no endereço de destino, que constitui o mecanismo básico de proteção contra enchentes SYN.) Na única semana de atividade de monitoramento, você observou que não mais do que 1/25 das novas solicitações de conexão para todos os servidores vieram de qualquer fonte em um intervalo de um segundo. Portanto, as solicitações de conexão que excedem esse limite são incomuns e fornecem causa suficiente para que o dispositivo execute seu mecanismo de proxy. (Observe que 25 pps é 1/25 do limiar de ataque, que é de 625 pps.) Se o dispositivo rastreia 25 pacotes SYN do mesmo endereço IP de origem, então, começando pelo 26º pacote, ele rejeita todos os pacotes SYN adicionais dessa fonte para o restante desse segundo e para o próximo segundo também. |

Limite de destino |

4000 pps |

Quando você define um limite de destino, o dispositivo executa um rastreamento separado apenas do endereço IP de destino, independentemente do número da porta de destino. Como os quatro webservers recebem apenas tráfego HTTP (porta de destino 80) — nenhum tráfego para qualquer outro número de porta de destino os atinge — definir outro limite de destino não oferece nenhuma vantagem adicional. |

Timeout |

20 segundos |

O valor padrão de 20 segundos é um tempo razoável para realizar solicitações de conexão incompletas. |

Topologia

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/0 unit 0 family inet address 10.2.2.1/24 set interfaces fe-1/0/0 unit 0 family inet address 10.1.1.1/24 set security zones security-zone zone_dmz interfaces ge-0/0/0.0 set security zones security-zone zone_external interfaces fe-1/0/0.0 set security zones security-zone zone_dmz address-book address ws1 10.2.2.10/32 set security zones security-zone zone_dmz address-book address ws2 10.2.2.20/32 set security zones security-zone zone_dmz address-book address ws3 10.2.2.30/32 set security zones security-zone zone_dmz address-book address ws4 10.2.2.40/32 set security zones security-zone zone_dmz address-book address-set web_servers address ws1 set security zones security-zone zone_dmz address-book address-set web_servers address ws2 set security zones security-zone zone_dmz address-book address-set web_servers address ws3 set security zones security-zone zone_dmz address-book address-set web_servers address ws4 set security policies from-zone zone_external to-zone zone_dmz policy id_1 match source-address any destination-address web_servers application junos-http set security policies from-zone zone_external to-zone zone_dmz policy id_1 then permit set security screen ids-option zone_external-syn-flood tcp syn-flood alarm-threshold 250 attack-threshold 625 source-threshold 25 timeout 20 set security zones security-zone zone_external screen zone_external-syn-flood

Procedimento passo a passo

Para configurar parâmetros de proteção contra inundações SYN:

Definir interfaces.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.2.2.1/24 user@host# set interfaces fe-1/0/0 unit 0 family inet address 10.1.1.1/24 user@host# set security zones security-zone zone_dmz interfaces ge-0/0/0.0 user@host# set security zones security-zone zone_external interfaces fe-1/0/0.0

Definir endereços.

[edit] user@host# set security zones security-zone zone_dmz address-book address ws1 10.2.2.10/32 user@host# set security zones security-zone zone_dmz address-book address ws2 10.2.2.20/32 user@host# set security zones security-zone zone_dmz address-book address ws3 10.2.2.30/32 user@host# set security zones security-zone zone_dmz address-book address ws4 10.2.2.40/32 user@host# set security zones security-zone zone_dmz address-book address-set web_servers address ws1 user@host# set security zones security-zone zone_dmz address-book address-set web_servers address ws2 user@host# set security zones security-zone zone_dmz address-book address-set web_servers address ws3 user@host# set security zones security-zone zone_dmz address-book address-set web_servers address ws4

Configure a política.

[edit] user@host# set security policies from-zone zone_external to-zone zone_dmz policy id_1 match source-address any user@host# set security policies from-zone zone_external to-zone zone_dmz policy id_1 match destination-address web_servers user@host# set security policies from-zone zone_external to-zone zone_dmz policy id_1 match application junos-http user@host# set security policies from-zone zone_external to-zone zone_dmz policy id_1 then permit

Configure as opções de tela.

[edit] user@host# set security screen ids-option zone_external-syn-flood tcp syn-flood alarm-threshold 250 user@host# set security screen ids-option zone_external-syn-flood tcp syn-flood attack-threshold 625 user@host# set security screen ids-option zone_external-syn-flood tcp syn-flood source-threshold 25 user@host# set security screen ids-option zone_external-syn-flood tcp syn-flood timeout 20 user@host# set security zones security-zone zone_external screen zone_external-syn-flood

Resultados

A partir do modo de configuração, confirme sua configuração entrando noshow interfaces, show security zonesshow security policiese show security screen comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

Para a brevidade, essa show saída de comando inclui apenas a configuração que é relevante para este exemplo. Qualquer outra configuração no sistema foi substituída por elipses (...).

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.2.2.1/24;

}

}

}

fe-1/0/0 {

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

...

[edit]

user@host# show security zones

...

security-zone zone_dmz {

address-book {

address ws1 10.2.2.10/32;

address ws2 10.2.2.20/32;

address ws3 10.2.2.30/32;

address ws4 10.2.2.40/32;

address-set web_servers {

address ws1;

address ws2;

address ws3;

address ws4;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone zone_external {

screen zone_external-syn-flood;

interfaces {

fe-1/0/0.0;

}

}

[edit]

user@host# show security policies

from-zone zone_external to-zone zone_dmz {

policy id_1 {

match {

source-address any;

destination-address web_servers;

application junos-http;

}

then {

permit;

}

}

}

[edit]

user@host# show security screen

...

ids-option zone_external-syn-flood {

tcp {

syn-flood {

alarm-threshold 250;

attack-threshold 625;

source-threshold 25;

timeout 20;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificação da proteção contra inundações SYN para webservadores na DMZ

Propósito

Verifique a proteção contra inundações SYN para webservers na DMZ.

Ação

A partir do modo operacional, entre no show interfaces, show security zonesshow security policiese show security screen ids-option zone_external-syn-flood comandos.

Entendendo as listas de permitidores para telas de inundação SYN

O Junos OS oferece a opção administrativa de configurar uma lista de endereços IP confiáveis aos quais a tela de inundação SYN não responderá com um SYN/ACK. Em vez disso, os pacotes SYN dos endereços de origem ou dos endereços de destino da lista podem ignorar os mecanismos de cookies SYN e proxy SYN. Esse recurso é necessário quando você tem um serviço em sua rede que não possa tolerar respostas de SYN/ACK com eles sob qualquer condição, incluindo um evento de inundação SYN.

As listas de permitidores de IP versão 4 (IPv4) e IP versão 6 (IPv6) têm suporte. Os endereços em uma lista de permitidos devem ser todos IPv4 ou todos IPv6. Em cada lista de permite, pode haver até 32 prefixos de endereço IP. Você pode especificar vários endereços ou prefixos de endereço como uma sequência de endereços separados por espaços e fechados em parênteses quadrados.

Uma lista de habilitação pode causar alto uso de CPU em um ponto central, dependendo do nível de tráfego. Por exemplo, quando nenhuma tela é habilitada, as conexões por segundo (cps) são de 492K; quando a tela é habilitada e a lista de permissão é desativada, o CPS é de 373K; e quando a tela e a lista de permissão estiverem habilitadas, o cps é de 194K. Depois de habilitar a lista de permissões, o CPS cai 40%.

Exemplo: configuração de listas de acesso para telas de inundação SYN

Este exemplo mostra como configurar listas de endereços IP a serem isentas dos mecanismos de proxy SYN e SYN que ocorrem durante o processo de proteção de tela de inundação SYN.

Requisitos

Antes de começar, configure uma tela de segurança e habilite a tela na zona de segurança. Veja exemplo: habilitando a proteção contra enchentes SYN para webservadores na DMZ.

Visão geral

Neste exemplo, você configura listas de permitidores nomeadas wlipv4 e wlipv6. Todos os endereços são versão IP 4 (IPv4) para wlipv4, e todos os endereços são versão IP 6 (IPv6) para wlipv6. Ambas as listas de permitem incluir endereços IP de destino e origem.

Vários endereços ou prefixos de endereço podem ser configurados como uma sequência de endereços separados por espaços e fechados em parênteses quadrados, conforme mostrado na configuração dos endereços de destino para wlipv4.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security screen ids-option js1 tcp syn-flood white-list wlipv4 source-address 1.1.1.0/24 set security screen ids-option js1 tcp syn-flood white-list wlipv4 destination-address 2.2.2.2/32 set security screen ids-option js1 tcp syn-flood white-list wlipv4 destination-address 3.3.3.3/32 set security screen ids-option js1 tcp syn-flood white-list wlipv4 destination-address 4.4.4.4/32 set security screen ids-option js1 tcp syn-flood white-list wlipv6 source-address 2001::1/64 set security screen ids-option js1 tcp syn-flood white-list wlipv6 destination-address 2002::1/64

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, vejaUsando o Editor de CLI no modo de configuração nos perfis de queda.

Para configurar as listas de habilitação:

Especifique o nome da lista de habilitação e os endereços IP a serem isentos do SYN/ACK.

[edit security screen ids-option js1 tcp syn-flood] user@host# set white-list wlipv4 source-address 1.1.1.0/24 user@host# set white-list wlipv4 destination-address [2.2.2.2 3.3.3.3 4.4.4.4] user@host# set white-list wlipv6 source-address 2001::1/64 user@host# set white-list wlipv6 destination-address 2002::1/64

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security screen comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security screen

ids-option js1 {

tcp {

syn-flood {

white-list wlipv4 {

source-address 1.1.1.0/24;

destination-address [2.2.2.2/32 3.3.3.3/32 4.4.4.4/32];

}

white-list wlipv6 {

source-address 2001::1/64;

destination-address 2002::1/64;

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Entender a lista de permitidores para telas de inundação UDP

O Junos OS oferece a opção administrativa de configurar uma lista de endereços IP confiáveis em inundações de UDP. Quando a inundação de UDP for habilitada, todos os pacotes UDP que estiverem acima do valor limite serão descartados. Alguns desses pacotes são válidos e não devem ser retirados do tráfego. Quando você configura a lista de permissões na tela de inundação do UDP, apenas os endereços de origem da lista podem ignorar a detecção de inundações do UDP. Esse recurso é necessário quando todo o tráfego de endereços nos grupos de lista de permitidos deve ignorar a verificação de inundações do UDP.

Tanto as listas de permitidores IPv4 quanto IPv6 são suportadas. Os endereços em uma lista de permitidos devem ser todos IPv4 ou todos IPv6. Em cada lista de permite, pode haver até 32 prefixos de endereço IP. Você pode especificar vários endereços ou prefixos de endereço como uma sequência de endereços separados por espaços e fechados em parênteses quadrados. Você pode configurar endereço único ou endereço de sub-rede.

A lista de permitidores de tela de inundação do UDP não é suportada em dispositivos de SRX5400, SRX5600 e SRX5800.

Exemplo: configuração da lista de permitidores para telas de inundação UDP

Este exemplo mostra como configurar listas de endereços IP a serem isentas da detecção de inundações UDP que ocorrem durante o processo de proteção contra tela de inundação UDP.

Requisitos

Antes de começar, configure uma tela de segurança e habilite a tela na zona de segurança.

Visão geral

Neste exemplo, você configura listas de permitidores nomeadas wlipv4 e wlipv6. Todos os endereços são IPv4 para wlipv4, e todos os endereços são IPv6 para wlipv6. Ambas as listas de permitem incluir endereços IP de destino e origem.

Vários endereços ou prefixos de endereço podem ser configurados como uma sequência de endereços separados por espaços e fechados em parênteses quadrados, conforme mostrado na configuração dos endereços de destino e wlipv4 wlipv6.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security screen white-list wlipv4 address 198.51.100.10/24 set security screen white-list wlipv4 address 198.51.100.11/24 set security screen white-list wlipv4 address 198.51.100.12/24 set security screen white-list wlipv4 address 198.51.100.13/24 set security screen white-list wlipv6 address 2001:db8::1/32 set security screen white-list wlipv6 address 2001:db8::2/32 set security screen white-list wlipv6 address [2001:db8::3/32] set security screen white-list wlipv6 address [2001:db8::4/32] set security screen ids-options jscreen udp flood white-list wlipv4 set security screen ids-options jscreen udp flood white-list wlipv6

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar as listas de habilitação:

Especifique o nome da lista de permitidos e dos endereços IPv4 para ignorar a detecção de inundações de UDP.

[edit security screen] user@host# set white-list wlipv4 address 198.51.100.10/32 user@host# set white-list wlipv4 address 198.51.100.11/32 user@host# set white-list wlipv4 address 198.51.100.12/32 user@host# set white-list wlipv4 address 198.51.100.13/32

Especifique o nome da lista de permitidos e dos endereços IPv6 para ignorar a detecção de inundações de UDP.

[edit security screen] user@host# set white-list wlipv6 address 2001:db8::1/32 user@host# set white-list wlipv6 address 2001:db8::2/32 user@host# set white-list wlipv6 address 2001:db8::3/32 user@host# set white-list wlipv6 address 2001:db8::4/32

Defina a opção de lista de permite a inundação do UDP.

[edit security screen] user@host# set ids-option jscreen udp flood white-list wlipv4 user@host# set ids-option jscreen udp flood white-list wlipv6

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security screen comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security screen

ids-option jscreen {

udp {

flood {

white-list [ wlipv4 wlipv6 ];

}

}

}

white-list wlipv4 {

address [ 198.51.100.11/32 198.51.100.12/32 198.51.100.13/32 198.51.100.14/32 ];

}

white-list wlipv6 {

address [ 2001:db8::1/32 2001:db8::2/32 2001:db8::3/32 2001:db8::4/32 ];

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando a configuração da whitelist

Propósito

Verifique se a lista de permiteção está configurada corretamente.

Ação

A partir do modo operacional, entre no show security screen white-list wlipv4 comando e show security screen ids-option jscreen entre.

user@host> show security screen white-list wlipv4 Screen white list: 198.51.100.10/32 198.51.100.11/32 198.51.100.12/32 198.51.100.13/32 user@host> show security screen ids-option jscreen Name Value …… UDP flood threshold ## UDP flood white-list wlipv4 UDP flood white-list wlipv6

Entender a lista de permitidores para todas as opções de tela

O Junos OS oferece a opção administrativa de configurar a lista de habilitação para todas as opções de tela IP em uma zona de segurança. Quando a tela é habilitada em uma zona de segurança, todos os pacotes IP que excedem o valor limite são descartados. Alguns desses pacotes são válidos de fontes específicas e não devem ser retirados do tráfego. Quando você configura a lista de permissão em um nível de zona, todos os endereços IP das fontes específicas podem ignorar a verificação de detecção de ataques.

Esse recurso é necessário quando todos os endereços IP de uma fonte específica devem ignorar a verificação de detecção de ataques.

Tanto as listas de permitidores IPv4 quanto IPv6 são suportadas. Os endereços em uma lista de permitidos devem ser todos IPv4 ou todos IPv6. Em cada lista de permite, pode haver até 32 prefixos de endereço IP. Você pode especificar vários endereços ou prefixos de endereço como uma sequência de endereços separados por espaços e fechados em parênteses quadrados. Você pode configurar um único endereço ou um endereço de sub-rede.

Benefícios

-

A lista de permite ip global ignora a verificação de triagem de pacotes IP para permitir que todos os pacotes de IP de fontes específicas.

Entendendo a proteção de cookies SYN

O cookie SYN é um mecanismo de proxy SYN sem estado que você pode usar em conjunto com outras defesas contra um ataque de inundação SYN.

Como acontece com o proxy SYN tradicional, o cookie SYN é ativado quando o limite de ataque de inundação SYN é excedido. No entanto, como o cookie SYN é stateless, ele não configura uma sessão ou política e roteia buscas após o recebimento de um segmento SYN, e não mantém filas de solicitação de conexão. Isso reduz drasticamente o uso de CPU e memória e é a principal vantagem de usar cookies SYN em relação ao mecanismo de proxy SYN tradicional.

Quando o cookie SYN é habilitado no Junos OS e se torna o proxy de negociação de TCP para o servidor de destino, ele responde a cada segmento SYN de entrada com um SYN/ACK contendo um cookie criptografado como seu número de sequência inicial (ISN). O cookie é um hash MD5 do endereço de origem original e número de porta, endereço de destino e número de porta, e ISN do pacote SYN original. Após o envio do cookie, o Junos OS derruba o pacote SYN original e apaga o cookie calculado da memória. Se não houver resposta ao pacote que contém o cookie, o ataque é notado como um ataque SYN ativo e é efetivamente impedido.

Se o host de iniciação responder com um pacote TCP contendo o cookie +1 no campo TCP ACK, o Junos OS extrai o cookie, subtrai 1 do valor e recomputa o cookie para validar que ele é um ACK legítimo. Se for legítimo, o Junos OS inicia o processo de proxy do TCP configurando uma sessão e enviando um SYN para o servidor contendo as informações de origem do SYN original. Quando o Junos OS recebe um SYN/ACK do servidor, ele envia ACKs para o servidor e para o host de iniciação. Neste ponto, a conexão está estabelecida e o host e o servidor podem se comunicar diretamente.

O uso de cookies SYN ou proxy SYN permite que o firewall da Série SRX proteja os servidores TCP por trás dele contra ataques de inundação SYN em fluxos IPv6.

A Figura 4 mostra como uma conexão é estabelecida entre um host iniciador e um servidor quando o cookie SYN está ativo no Junos OS.

Opções de cookies SYN

Você pode definir os seguintes parâmetros para solicitações incompletas de conexão de proxy TCP:

Limite de ataque — essa opção permite definir o número de segmentos SYN (ou seja, segmentos de TCP com o conjunto de bandeira SYN) para o mesmo endereço de destino e número de porta por segundo necessário para ativar o mecanismo de proxy SYN. Embora você possa definir o limite para qualquer número, você precisa saber os padrões de tráfego normais em seu site para definir um limite apropriado para ele. Por exemplo, para um site de negócios eletrônicos que normalmente recebe 2000 segmentos SYN por segundo, você pode querer definir o limite para 30.000 segmentos SYN por segundo. A faixa limite válida é de 1 a 1.000.000. Para um site menor que normalmente recebe 20 segmentos SYN por segundo, você pode considerar definir o limite para 40 segmentos SYN por segundo.

Limiar de alarme — essa opção permite definir o número de solicitações de conexão TCP semi-completas por segundo após as quais o Junos OS insira um alarme no log de eventos. O valor do limiar de alarme que você define dispara um alarme quando o número de solicitações de conexão semi-concluídas e sem conclusão para o mesmo endereço de destino e número de porta por segundo excede esse valor. Por exemplo, se você definir o limite de ataque SYN em 2000 segmentos SYN por segundo e o alarme em 1000, então um total de 3001 segmentos SYN para o mesmo endereço de destino e número de porta por segundo é necessário para acionar uma entrada de alarme no log. A faixa limite válida é de 1 a 1.000.000 e o valor limite de alarme padrão é de 512.

Limite de origem — essa opção permite especificar o número de segmentos SYN recebidos por segundo de um único endereço IP de origem — independentemente do endereço IP de destino e número da porta — antes que o Junos OS comece a retirar as solicitações de conexão dessa fonte.

Quando você define um limiar de ataque SYN e um limiar de fonte, você coloca em vigor o mecanismo básico de proteção contra enchentes SYN e o mecanismo de rastreamento de inundações SYN baseado na fonte. A faixa de limite válida é de 4 a 1.000.000 e o valor limite de alarme padrão é de 4000.

Limite de destino — essa opção permite especificar o número de segmentos SYN recebidos por segundo para um único endereço IP de destino antes que o Junos OS comece a lançar solicitações de conexão para esse destino. Se um host protegido executa vários serviços, você pode querer definir um limite com base apenas no endereço IP de destino — independentemente do número da porta de destino. A faixa de limite válida é de 4 a 1.000.000 e o valor limite de alarme padrão é de 4000.

Quando você define um limiar de ataque SYN e um limiar de destino, você coloca em vigor o mecanismo básico de proteção contra enchentes SYN e o mecanismo de rastreamento de inundações SYN baseado no destino.

Tempo limite — essa opção permite definir o tempo máximo antes que uma conexão semi-concluída seja retirada da fila. O padrão é de 20 segundos, e você pode definir o tempo limite de 0 a 50 segundos. Você pode tentar diminuir o valor de tempo limite para um comprimento mais curto até começar a ver conexões perdidas durante as condições normais de tráfego.

Quando um limite de origem ou destino não estiver configurado, o sistema usará o valor limite padrão. O valor limite de origem e destino padrão é de 4000 pps.

Detectando e protegendo sua rede contra ataques de inundação SYN, permitindo a proteção de cookies SYN

Este exemplo mostra como detectar e proteger sua rede contra ataques de inundação SYN, permitindo a proteção de cookies SYN.

Requisitos

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de configurar esse recurso.

Visão geral

Neste exemplo, você define o valor de tempo limite externo de syn-flood para 20 e define a zona de segurança para tela externa para inundação externa. Além disso, você define o modo de proteção para syn-cookie.

O recurso de cookies SYN pode detectar e proteger apenas contra ataques de inundação SYN falsificados, minimizando o impacto negativo nos hosts que são protegidos pelo Junos OS. Se um invasor usa um endereço de origem IP legítimo, em vez de uma fonte de IP falsificada, então o mecanismo de cookies SYN não impede o ataque.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security screen ids-option external-syn-flood tcp syn-flood timeout 20 set security zones security-zone external screen external-syn-flood set security flow syn-flood-protection-mode syn-cookie

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI. Para habilitar a proteção de cookies SYN:

Especifique o valor de tempo limite externo de syn-flood.

[edit] user@host# set security screen ids-option external-syn-flood tcp syn-flood timeout 20

Defina a zona de segurança para a tela externa.

[edit] user@host# set security zones security-zone external screen external-syn-flood

Defina o modo de proteção.

[edit] user@host# set security flow syn-flood-protection-mode syn-cookie

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security screen, show security zonese show security flow comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security screen

ids-option external-syn-flood {

tcp {

syn-flood {

timeout 20;

}

}

}

[edit]

user@host# show security zones

security-zone zone {

screen external-syn-flood;

}

[edit]

user@host# show security flow

syn-flood-protection-mode syn-cookie;

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificação da proteção de cookies SYN

Propósito

Verificando a proteção de cookies SYN.

Ação

Insira os comandos e show security zones entre no show security screen ids-option external-syn-flood modo operacional.

user@host> show security screen ids-option external-syn-flood node0: -------------------------------------------------------------------------- Screen object status: Name Value TCP SYN flood attack threshold 200 TCP SYN flood alarm threshold 512 TCP SYN flood source threshold 4000 TCP SYN flood destination threshold 4000 TCP SYN flood timeout 20 user@host> show security zones Security zone: external Send reset for non-SYN session TCP packets: Off Policy configurable: Yes Screen: external-syn-flood Interfaces bound: 0 Interfaces:

Significado

A saída de amostra mostra que a proteção de cookies SYN está habilitada com um limite de origem e destino.

Entendendo os ataques de inundação do ICMP

Uma inundação de ICMP normalmente ocorre quando as solicitações de eco do ICMP sobrecarregam o alvo do ataque com tantas solicitações que o alvo gasta todos os seus recursos respondendo até que não possa mais processar o tráfego de rede válido.

As mensagens de ICMP geradas no modo de fluxo são limitadas a 12 mensagens a cada 10 segundos. Esse limite de taxa é calculado por CPU. Assim que o limite for atingido, nenhuma mensagem de reconhecimento adicional é enviada ao dispositivo.

Ao habilitar o recurso de proteção contra enchentes do ICMP, você pode definir um limite que, uma vez excedido, invoca o recurso de proteção contra ataques contra enchentes do ICMP. (O valor limite padrão é de 1000 pacotes por segundo.) Se o limite for excedido, o Junos OS ignora outras solicitações de eco do ICMP para o restante desse segundo mais o próximo segundo também. Veja a Figura 5.

Uma inundação de ICMP pode consistir em qualquer tipo de mensagem de ICMP. Portanto, o Junos OS monitora todos os tipos de mensagens do ICMP, não apenas solicitações de eco.

de ICMP

de ICMP

O Junos OS oferece suporte à proteção contra enchentes do ICMP para tráfego IPv4 e IPv6.

Protegendo sua rede contra ataques de inundação do ICMP, permitindo a proteção contra enchentes do ICMP

Este exemplo mostra como proteger sua rede contra ataques de inundação do ICMP, permitindo a proteção contra enchentes do ICMP.

Requisitos

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de permitir a proteção contra enchentes do ICMP.

Visão geral

Neste exemplo, você permite a proteção contra enchentes do ICMP. A unidade de valor são pacotes ICMP por segundo, ou pps. O valor padrão é de 1000 pps. Você especifica a zona onde uma inundação pode se originar.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security screen ids-option 1000-icmp-flood icmp flood threshold 1000 set security zones security-zone zone screen 1000-icmp-flood

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI. Para habilitar a proteção contra enchentes do ICMP:

Especifique o valor do limite de inundação do ICMP.

[edit] user@host# set security screen ids-option 1000-icmp-flood icmp flood threshold 1000

Defina a zona de segurança para a tela da zona.

[edit] user@host# set security zones security-zone zone screen 1000-icmp-flood

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show security screen comandos e show security zones os comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security screen

ids-option 1000-icmp-flood {

icmp {

flood threshold 1000;

}

}

[edit]

user@host# show security zones

security-zone zone {

screen 1000-icmp-flood;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificação da proteção contra enchentes do ICMP

Propósito

Verifique a proteção contra enchentes do ICMP

Ação

Insira os comandos e show security zones entre no show security screen ids-option 1000-icmp-flood modo operacional.

user@host> show security screen ids-option 1000-icmp-flood node0: -------------------------------------------------------------------------- Screen object status: Name Value ICMP flood threshold 1000 user@host> show security zones Security zone: zone Send reset for non-SYN session TCP packets: Off Policy configurable: Yes Screen: 1000-icmp-flood Interfaces bound: 0 Interfaces:

Significado

A saída de amostra mostra que a proteção contra enchentes do ICMP está habilitada e o limiar é definido.

Entendendo os ataques de inundação do UDP

Semelhante a uma inundação de ICMP, uma inundação de UDP ocorre quando um invasor envia pacotes IP contendo datagramas UDP com o objetivo de retardar a vítima a ponto de que a vítima não pode mais lidar com conexões válidas.

Depois de habilitar o recurso de proteção contra enchentes UDP, você pode definir um limite que, uma vez excedido, invoca o recurso de proteção contra ataques contra enchentes UDP. (O valor limite padrão é de 1000 pacotes por segundo, ou pps.) Se o número de datagramas de UDP de uma ou mais fontes para um único destino exceder esse limite, o Junos OS ignora mais datagramas UDP para esse destino pelo restante desse segundo mais o próximo segundo também. Veja a Figura 6.

Os dispositivos de SRX5400, SRX5600 e SRX5800 não derrubam o pacote no próximo segundo.

de UDP

de UDP

O Junos OS oferece suporte à proteção contra enchentes UDP para pacotes IPV4 e IPv6.

Protegendo sua rede contra ataques de inundação do UDP, permitindo a proteção contra enchentes UDP

Este exemplo mostra como proteger sua rede contra ataques de inundação de UDP, permitindo a proteção contra enchentes UDP.

Requisitos

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de habilitar a proteção contra inundações de UDP.

Visão geral

Neste exemplo, você permite a proteção contra enchentes UDP. A unidade de valor são pacotes UDP por segundo, ou pps. O valor padrão é de 1000 pps. Você especifica a zona onde uma inundação pode se originar.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security screen ids-option 1000-udp-flood udp flood threshold 1000 set security zones security-zone external screen 1000-udp-flood

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração nos perfis de queda. Para habilitar a proteção contra enchentes UDP:

Especifique o valor limite de inundação do UDP.

[edit] user@host# set security screen ids-option 1000-udp-flood udp flood threshold 1000

Defina a zona de segurança para a tela externa.

[edit] user@host# set security zones security-zone external screen 1000-udp-flood

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show security screen comandos e show security zones os comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security screen

ids-option 1000-udp-flood {

udp {

flood threshold 1000;

}

}

[edit]

user@host# show security zones

security-zone external {

screen 1000-udp-flood;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificação da proteção contra enchentes UDP

Propósito

Verifique a proteção contra enchentes UDP.

Ação

Insira os comandos e show security zones entre no show security screen ids-option 1000-udp-flood modo operacional.

user@host> show security screen ids-option 1000-udp-flood node0: -------------------------------------------------------------------------- Screen object status: Name Value UDP flood threshold 1000 user@host> show security zones Security zone: external Send reset for non-SYN session TCP packets: Off Policy configurable: Yes Screen: 1000-udp-flood Interfaces bound: 0 Interfaces:

Significado

A saída de amostra mostra que a proteção contra inundações UDP está habilitada e o limiar é definido.

Entendendo ataques de terra

Combinando um ataque SYN com spoofing de IP, um ataque de terra ocorre quando um invasor envia pacotes SYN falsificados contendo o endereço IP da vítima como o destino e o endereço IP de origem.

O sistema de recebimento responde enviando o pacote SYN-ACK para si mesmo, criando uma conexão vazia que dura até que o valor de tempo limite ocioso seja alcançado. Inundar um sistema com essas conexões vazias pode sobrecarregar o sistema, causando uma negação de serviço (DoS). Veja a Figura 7.

terrestre

terrestre

Quando você habilita a opção de tela para bloquear ataques de terra, o Junos OS combina elementos da defesa contra inundações SYN e proteção contra spoofing IP para detectar e bloquear qualquer tentativa dessa natureza.

O Junos OS oferece suporte à proteção contra ataques terrestres para pacotes IPv4 e IPv6.

Protegendo sua rede contra ataques terrestres, permitindo a proteção contra ataques terrestres

Este exemplo mostra como proteger sua rede contra ataques, permitindo a proteção contra ataques terrestres.

Requisitos

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de permitir a proteção contra ataques de terra.

Visão geral

Este exemplo mostra como permitir a proteção contra um ataque terrestre. Neste exemplo, você define o nome do objeto da tela de segurança como terra e define a zona de segurança como zona.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security screen ids-option land tcp land set security zones security-zone zone screen land

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI. Para permitir a proteção contra um ataque de terra:

Especifique o nome do objeto da tela.

[edit] user@host# set security screen ids-option land tcp land

Defina a zona de segurança.

[edit] user@host# set security zones security-zone zone screen land

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show security screen comandos e show security zones os comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security screen

ids-option land {

tcp {

land;

}

}

[edit]

user@host# show security zones

security-zone zone {

screen land;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando a proteção contra um ataque de terra

Propósito

Verifique a proteção contra um ataque terrestre.

Ação

Insira os comandos e show security zones entre no show security screen ids-option land modo operacional.

user@host> show security screen ids-option land node0: -------------------------------------------------------------------------- Screen object status: Name Value TCP land attack enabled user@host> show security zones Security zone: zone Send reset for non-SYN session TCP packets: Off Policy configurable: Yes Screen: land Interfaces bound: 0 Interfaces:

Significado

A saída de amostra mostra que a proteção contra um ataque de terra está habilitada.