Proteção de pacotes IP

Alguns invasores podem abusar dos campos de opção de IP, da qual a intenção original era (e ainda é) fornecer controles especiais de roteamento, ferramentas de diagnóstico e segurança. Ao entender mal essas opções, os invasores produzem campos incompletos ou malformados dentro de um pacote. Os invasores podem usar esses pacotes malformados para comprometer hosts na rede, Para obter mais informações, veja os seguintes tópicos:

Entendendo a proteção de fragmentos de pacote IP

À medida que os pacotes atravessam diferentes redes, às vezes é necessário quebrar um pacote em pedaços menores (fragmentos) com base na unidade de transmissão máxima (MTU) de cada rede. Fragmentos de IP podem conter a tentativa de um invasor de explorar as vulnerabilidades no código de remontagem de pacotes de implementações específicas de pilhas IP. Quando a vítima recebe esses pacotes, os resultados podem variar desde o processamento incorreto dos pacotes até a quebra de todo o sistema. Veja a Figura 1.

IP

IP

Quando você permite que o Junos OS negue fragmentos de IP em uma zona de segurança, ele bloqueia todos os fragmentos de pacotes IP que ele recebe em interfaces vinculadas a essa zona.

O Junos OS oferece suporte à proteção de fragmentos de IP para pacotes IPv4 e IPv6.

Em pacotes IPv6, as informações de fragmento não estão presentes no cabeçalho IPv6. As informações do fragmento estão presentes no cabeçalho de extensão do fragmento, responsável pela fragmentação e remontagem do IPv6. O nó de origem insere o cabeçalho de extensão de fragmento entre o cabeçalho IPv6 e o cabeçalho de carga se for necessário fragmentação. Veja a Figura 2.

IPv6

IPv6

O formato geral do cabeçalho de extensão de fragmento é mostrado na Figura 3.

fragmento

fragmento

Exemplo: queda de pacotes IP fragmentados

Este exemplo mostra como soltar pacotes IP fragmentados.

Requisitos

Antes de começar, compreenda a proteção de fragmentos de pacote IP. Veja a visão geral dos atributos suspeitos de pacotes.

Visão geral

Quando esse recurso é habilitado, o Junos OS nega fragmentos de IP em uma zona de segurança e bloqueia todos os fragmentos de pacotes IP que são recebidos em interfaces vinculadas a essa zona.

Neste exemplo, você configura a tela de fragmento de bloco para soltar pacotes IP fragmentados originários da zona de segurança da zona1.

Topologia

Configuração

Procedimento

Procedimento passo a passo

Para soltar pacotes IP fragmentados:

Configure a tela.

[edit] user@host# set security screen ids-option block-frag ip block-frag

Configure a zona de segurança.

[edit] user@host# set security zones security-zone zone1 screen block-frag

Se você terminar de configurar o dispositivo, confirme a configuração.

[edit] user@host# commit

Verificação

Para verificar se a configuração está funcionando corretamente, insira o show security screen statistics zone zone-name comando.

Entendendo a má proteção de opção de IP

O padrão IP RFC 791, Protocolo de Internet, especifica um conjunto de oito opções que fornecem controles especiais de roteamento, ferramentas de diagnóstico e segurança. Embora os usos originais e pretendidos para essas opções tenham servido fins dignos, as pessoas descobriram maneiras de distorcer essas opções para alcançar objetivos menos louváveis.

Intencionalmente ou acidentalmente, os invasores às vezes configuram opções de IP incorretamente, produzindo campos incompletos ou malformados. Independentemente das intenções da pessoa que criou o pacote, a formatação incorreta é anômala e potencialmente nociva ao destinatário pretendido. Veja a Figura 4.

de IP com formato incorreto

de IP com formato incorreto

Ao habilitar a opção de tela de proteção contra opção de IP incorreta, o Junos OS bloqueia pacotes quando qualquer opção de IP no cabeçalho de pacote IP é formatada incorretamente. Além disso, o Junos OS registra o evento no log de eventos.

O Junos OS oferece suporte a uma proteção de opção IP ruim para pacotes IPv4 e IPv6.

Exemplo: bloqueio de pacotes IP com opções formatadas incorretamente

Este exemplo mostra como bloquear grandes pacotes de ICMP com opções formatadas incorretamente.

Requisitos

Antes de começar, compreenda uma proteção de opção IP ruim. Veja a visão geral dos atributos suspeitos de pacotes.

Visão geral

Ao habilitar a opção de tela de proteção contra opção de IP incorreta, o Junos OS bloqueia pacotes quando qualquer opção de IP no cabeçalho de pacote IP é formatada incorretamente. Além disso, o Junos OS registra o evento no log de eventos.

Neste exemplo, você configura a tela de opção ruim de IP para bloquear grandes pacotes de ICMP originários da zona de segurança da zona1.

Topologia

Configuração

Procedimento

Procedimento passo a passo

Para detectar e bloquear pacotes IP com opções de IP formatadas incorretamente:

Configure a tela.

[edit] user@host# set security screen ids-option ip-bad-option ip bad-option

Nota:Atualmente, essa opção de tela é aplicável apenas ao IPv4.

Configure uma zona de segurança.

[edit] user@host# set security zones security-zone zone1 screen ip-bad-option

Se você terminar de configurar o dispositivo, confirme a configuração.

[edit] user@host# commit

Verificação

Para verificar se a configuração está funcionando corretamente, insira o show security screen statistics zone zone-name comando.

Entendendo a proteção de protocolo desconhecida

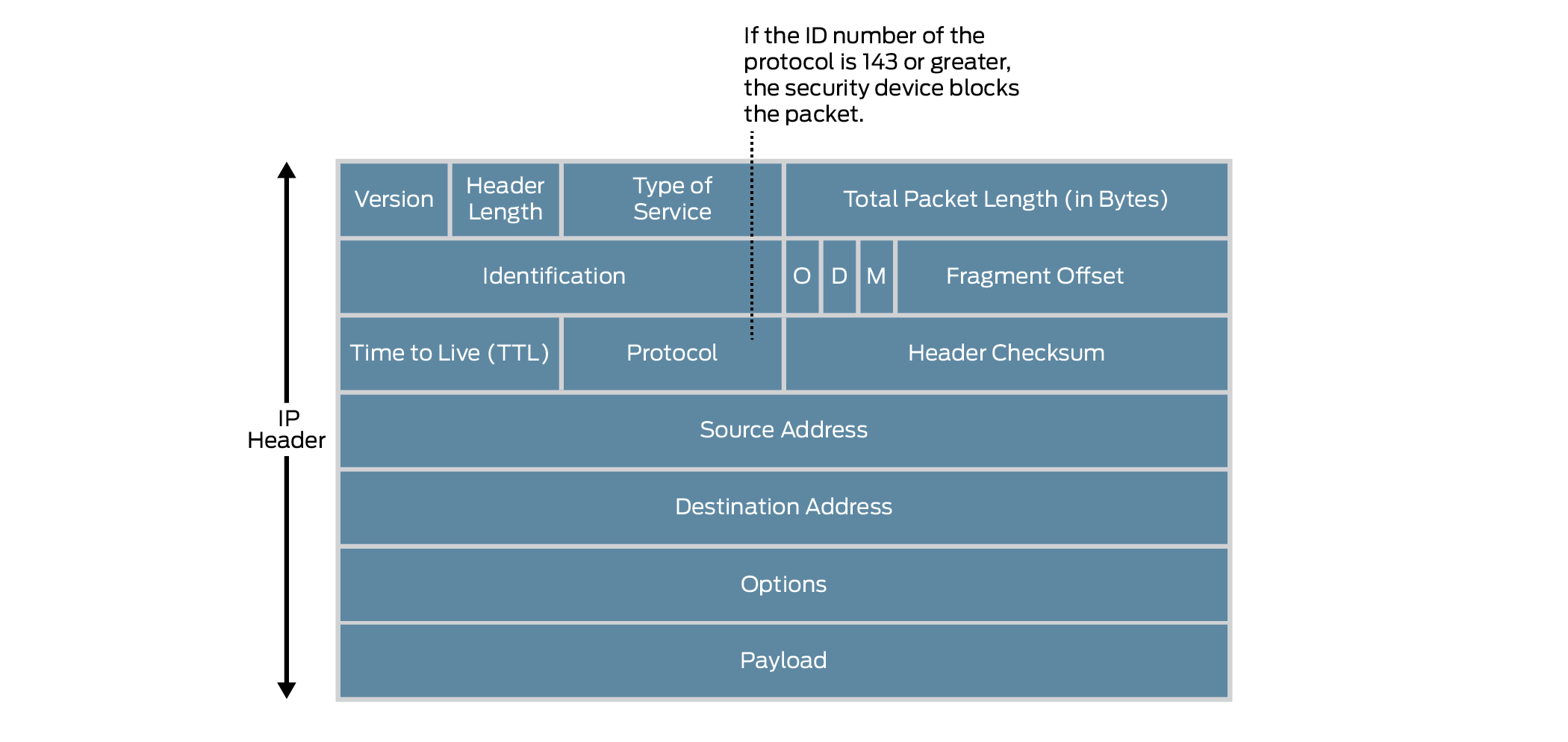

Com base no documento de números de protocolo IANA mais recentes, os tipos de protocolo com números de ID de 143 ou mais estão reservados e indefinidos neste momento. Precisamente porque esses protocolos não são definidos, não há como saber com antecedência se um protocolo desconhecido em particular é benigno ou malicioso.

A menos que sua rede faça uso de um protocolo fora do padrão com um número de ID de 143 ou mais, uma postura cautelosa é impedir que tais elementos desconhecidos entrem em sua rede protegida. Veja a Figura 5.

Quando você habilita a opção de tela de proteção de protocolo desconhecida, o Junos OS derruba pacotes quando o campo de protocolo contém um número de ID de protocolo de 143 ou maior por padrão.

Quando você habilita a opção de tela de proteção de protocolo desconhecida para o protocolo IPv6, o Junos OS derruba pacotes quando o campo de protocolo contém um número de ID de protocolo de 143 ou maior por padrão.

Exemplo: soltar pacotes usando um protocolo desconhecido

Este exemplo mostra como soltar pacotes usando um protocolo desconhecido.

Requisitos

Antes de começar, compreenda a proteção de protocolo desconhecida. Veja a visão geral dos atributos suspeitos de pacotes.

Visão geral

Quando você habilita a opção de tela de proteção de protocolo desconhecida, o Junos OS derruba pacotes quando o campo de protocolo contém um número de ID de protocolo de 137 ou maior por padrão.

Neste exemplo, você configura a tela de protocolo desconhecida para bloquear pacotes com um protocolo desconhecido originário da zona de segurança da zona1.

Topologia

Configuração

Procedimento

Procedimento passo a passo

Para soltar pacotes que usam um protocolo desconhecido:

Configure a tela de protocolo desconhecida.

[edit] user@host# set security screen ids-option unknown-protocol ip unknown-protocol

Configure uma zona de segurança.

[edit] user@host# set security zones security-zone zone1 screen unknown-protocol

Se você terminar de configurar o dispositivo, confirme a configuração.

[edit] user@host# commit

Verificação

Para verificar se a configuração está funcionando corretamente, insira o show security screen statistics zone zone-name comando.

Entendendo as listas de permitidores para a tela de fragmentos de blocos IP

O Junos OS oferece a opção administrativa de configurar uma lista de endereços IP confiáveis na tela de fragmento de bloco IP. Quando você permite a fragmentação de blocos IP em uma zona, o Junos OS nega fragmentos de IP e bloqueia todos os fragmentos de pacotes IP. Todos os pacotes IP fragmentados serão descartados. Para evitar que esses pacotes caiam e, em vez disso, permitir que esses pacotes contornem a verificação de fragmentação de blocos IP, você deve configurar a lista de permitidores de fragmentos de IP.

Quando você configura a lista de permitidores na tela de fragmento de bloco IP, o tráfego de endereços de origem nos grupos de permitlist ignora a verificação de fragmentação de blocos IP. O fragmento de bloco IP permite que a lista ofereça suporte a endereços IPv4 e IPv6 e, em cada lista de permitidos, pode haver até 32 prefixos de endereço IP. Você pode configurar endereço único ou endereço de sub-rede.

Benefícios da lista de permitidores de fragmentos de IP

- O fragmento de bloco IP permite que a lista contorne a verificação de fragmentação de blocos IP para permitir pacotes IP fragmentados de fontes específicas.