Espelhamento de descriptografia SSL

O recurso de espelhamento de descriptografia SSL permite monitorar o tráfego de aplicativos descriptografado de SSL entrando e saindo do dispositivo da Série SRX. Para obter mais informações sobre espelhamento de descriptografia SSL, leia este tópico.

Entender a funcionalidade de espelhamento de descriptografia SSL

Começando no Junos OS Release 18.4R1, a funcionalidade de espelhamento de descriptografia SSL para proxy de encaminhamento SSL e para proxy reverso SSL é introduzida.

O recurso de espelhamento de descriptografia SSL permite monitorar o tráfego de aplicativos descriptografado de SSL entrando e saindo do dispositivo da Série SRX. Quando você habilita esse recurso, o dispositivo da Série SRX usa uma interface Ethernet — a interface de espelhamento de descriptografia SSL configurada — para encaminhar uma cópia do tráfego SSL descriptografado para uma ferramenta de coleta de tráfego confiável ou um analisador de rede para inspeção e análise. Normalmente, você conecta este dispositivo de monitoramento externo à interface de espelhamento de descriptografia SSL por meio de um dispositivo de comutação. A porta de coletor de tráfego espelho externo é a porta (ou interface) que recebe a cópia do tráfego descriptografado da interface de espelhamento de descriptografia SSL no dispositivo da Série SRX.

Para usar o recurso de espelhamento de descriptografia SSL, você define um perfil de proxy SSL e o aplica à política de segurança. A regra da política de segurança permite definir o tráfego que deseja que o dispositivo descriptografe. Quando você anexa o perfil de proxy SSL à regra da política de segurança, o tráfego que corresponde à regra da política de segurança é descriptografado. A interface de espelhamento de descriptografia SSL oferece uma cópia do tráfego de HTTPS e STARTTLS (POP3S/SMTPS/IMAPS) descriptografado para um dispositivo externo confiável ou ferramenta de coleta de tráfego para inspeção e análise.

Os dados integrados de 5 tuple do pacote IP descriptografado incluem os mesmos valores a seguir dos pacotes de IP criptografados:

Endereço IP de origem

Endereço IP de destino

Número da porta de origem

Número da porta de destino

Número do protocolo

Reter os mesmos dados de 5 tuple sem reconfiguração garante que o tráfego descriptografado seja salvo no formato de captura de pacotes (Wireshark) e você pode repetir os dados mais tarde.

Apenas números de sequência de TCP e números ACK são construídos com base na carga descriptografada real encaminhada na porta de espelhamento de descriptografia SSL. Se o tamanho do pacote descriptografado exceder o tamanho máximo da unidade de transmissão (MTU) da porta de espelhamento de descriptografia SSL, a carga descriptografada será dividida em vários segmentos de TCP com base nos requisitos de tamanho do MTU.

- Espelhamento de descriptografia SSL antes ou depois da aplicação da política

- Suporte para espelhamento de descriptografia SSL

- Benefícios do espelhamento de descriptografia SSL

- Limitações

- Suporte para espelhamento de descriptografia SSL em cluster de chassi

Espelhamento de descriptografia SSL antes ou depois da aplicação da política

Por padrão, o dispositivo da Série SRX encaminha a carga descriptografada de SSL para a porta espelho antes que o Junos OS aplique serviços de segurança de Camada 7, incluindo IDP, Juniper SKY ATP e UTM. Essa opção permite que você reproduza eventos e analise o tráfego que gera uma ameaça ou desencadeia uma ação de queda.

Você também pode configurar o espelhamento do tráfego descriptografado após a aplicação da política de segurança. Com essa opção, somente o tráfego encaminhado por meio da política de segurança é espelhado. No entanto, se a carga descriptografada for modificada enquanto aplica a política de segurança, a carga descriptografada modificada é encaminhada na porta espelho. Da mesma forma, se o tráfego descriptografado for descartado por causa da aplicação de políticas (por exemplo, quando uma ameaça é detectada no tráfego descriptografado), esse tráfego descriptografado em particular não é encaminhado na porta espelho.

Suporte para espelhamento de descriptografia SSL

Suporte para proxy de encaminhamento SSL e proxy reverso SSL.

Suporte para tráfego IPv4 e IPv6.

O tráfego descriptografado SSL disponível na porta espelho está em formato cleartext. Todos os pacotes cifrados que são suportados pela funcionalidade de espelhamento de descriptografia SSL de suporte a proxy SSL. Para a lista de suítes cifradas suportadas, consulte a visão geral do proxy SSL.

Benefícios do espelhamento de descriptografia SSL

Permite a captura abrangente de dados para auditoria, investigações forenses e finalidades históricas.

Fornece prevenção contra vazamentos de dados.

Permite processamento adicional de segurança feito por dispositivos de terceiros para IDP, UTM e assim por diante.

Fornece insights sobre as ameaças envolvidas.

Limitações

O espelhamento de descriptografia SSL não pode ser configurado na interface do túnel ST0.

Suporte para espelhamento de descriptografia SSL em cluster de chassi

Começando no Junos OS Release 18.4R1-S2 e Junos OS Release 19.2R1, o recurso de espelhamento de descriptografia SSL é suportado em interface Ethernet (reth) redundante em dispositivos da Série SRX que operam em um cluster de chassi.

set interfaces reth20 redundant-ether-options redundancy-group 1 set interfaces reth20 unit 0 family inet

Configuração do espelhamento de descriptografia SSL

Este exemplo mostra como habilitar o espelhamento do tráfego descriptografado de SSL em um dispositivo da Série SRX.

Configuração

Procedimento passo a passo

Use as etapas a seguir para configurar o espelhamento de descriptografia SSL.

Defina a interface de espelhamento de descriptografia SSL com a unidade lógica número 0.

user@host#set interfaces ge-0/0/2 unit 0Especifique a interface de espelhamento de descriptografia SSL no perfil de proxy SSL.

user@host#set services ssl proxy profile profile-1 mirror-decrypt-traffic interface ge-0/0/2.0O Ge-0/0/2.0 está configurado como uma interface de espelhamento de descriptografia SSL designada.

Especifique o endereço MAC da porta de coletor de tráfego de espelho externo.

user@host#set services ssl proxy profile profile-1 mirror-decrypt-traffic destination-mac-address 00:50:56:a6:5f:1fCrie uma política de segurança especificando os critérios de correspondência para o tráfego.

user@host#set security policies from-zone trust to-zone untrust policy policy-1 match source-address anyuser@host#set security policies from-zone trust to-zone untrust policy policy-1 match destination-address anyuser@host#set security policies from-zone trust to-zone untrust policy policy-1 match application anyAnexe o perfil de proxy SSL à regra da política de segurança.

user@host#set security policies from-zone trust to-zone untrust policy policy-1 then permit application-services ssl-proxy profile-name profile-1Essa configuração permite que a porta de coletor de tráfego de espelho externo (ou interface) receba a cópia do tráfego descriptografado da interface de espelhamento de descriptografia SSL no dispositivo da Série SRX.

Resultados

A partir do modo de configuração, confirme sua configuração entrando no e show security policies from-zone trust to-zone untrust policy comandosshow services ssl proxy profile. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show services ssl proxy profile profile-1

server-certificate Email_server_cert;

mirror-decrypt-traffic {

interface ge-0/0/2.0;

destination-mac-address 00:50:56:a6:5f:1f;

}

[edit]

user@host# show security policies from-zone trust to-zone untrust policy policy-1

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

application-services {

ssl-proxy {

profile-name profile-1;

}

}

}

}

Se terminar de configurar o dispositivo, entre no commit modo de configuração.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

Qualquer dispositivo da Série SRX com Junos OS Versão 18.4R1 ou posterior. Este exemplo de configuração é testado para o Junos OS Release 18.4R1.

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de configurar esse recurso.

Antes de começar:

Configure o proxy SSL. Veja a visão geral do proxy SSL.

A interface de espelhamento de descriptografia SSL que você configura não precisa fazer parte de nenhuma zona de segurança.

Garanta que a interface de espelhamento de descriptografia SSL e as interfaces reais de processamento de tráfego SSL do servidor cliente fazem parte da mesma instância de roteamento.

Garanta que a interface de espelhamento de descriptografia SSL no dispositivo da Série SRX e na porta de coletor de tráfego de espelho externo deve fazer parte do mesmo domínio de broadcast.

Você não precisa configurar uma política de segurança separada para permitir o tráfego do dispositivo da Série SRX até a interface de espelhamento de descriptografia SSL..

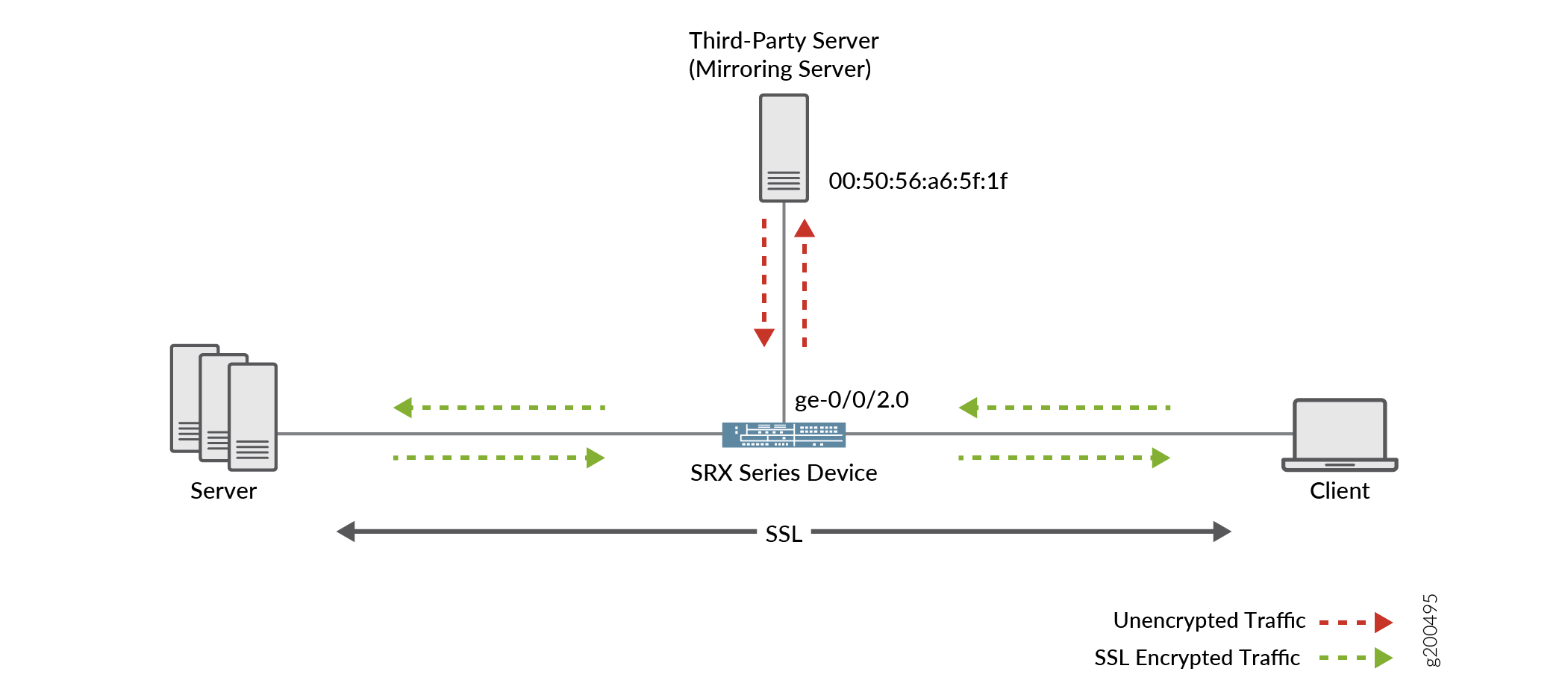

Visão geral

Neste exemplo, configure um perfil de proxy de encaminhamento SSL especificando o nome da interface de espelhamento de descriptografia SSL e o endereço MAC da porta de coletor de tráfego de espelho externo. Em seguida, crie uma política de segurança e invoque o proxy SSL como serviço de aplicativo no tráfego permitido. O tráfego que corresponde à regra da política de segurança é descriptografado. Uma cópia da carga SSL descriptografada é então encapsulada em um pacote IP e encaminhada para a porta de coletor de tráfego de espelho externo através da interface de espelhamento de descriptografia SSL.

A Figura 1 ilustra a topologia usada neste exemplo.

de descriptografia SSL

de descriptografia SSL

A Tabela 1 fornece os detalhes dos parâmetros usados neste exemplo.

Parâmetro |

Nome |

|---|---|

Interface de espelhamento de descriptografia SSL em dispositivo da Série SRX |

ge-0/0/2,0 |

Endereço MAC da porta de coletor de tráfego de espelho externo |

00:50:56:a6:5f:1f |

Perfil de proxy SSL |

perfil 1 |

Política de segurança |

política 1 |

Verificação

Verificar a configuração do proxy SSL

Propósito

Confirme que a configuração está funcionando corretamente exibindo as estatísticas de proxy SSL.

Ação

A partir do modo operacional, entre no show services ssl proxy statistics comando.

user@host> show services ssl proxy statistics

PIC:fwdd0 fpc[0] pic[0]

sessions matched 30647

sessions bypassed:non-ssl 0

sessions bypassed:mem overflow 0

sessions bypassed:low memory 0

sessions created 25665

sessions ignored 0

sessions active 0

sessions dropped 0

sessions whitelisted 0

whitelisted url category match 0

default profile hit 0

session dropped no default profile 0

policy hit no profile configured 0