NESTA PÁGINA

Exemplo: passando o tráfego H.323 ALG para um porteiro na zona privada

Exemplo: passando o tráfego H.323 ALG para um porteiro na Zona Externa

Exemplo: usar o NAT com o H.323 ALG para habilitar chamadas recebidas

Exemplo: usar o NAT com o H.323 ALG para habilitar chamadas de saída

Exemplo: definir os intervalos de registro do endpoint H.323 ALG

Exemplo: definir faixas de porta de origem de mídia H.323 ALG

Exemplo: permitir tipos desconhecidos de mensagens H.323 ALG

H.323 ALG

O gateway de camada de aplicativos H.323 (ALG) consiste em um pacote de protocolos H.225.0 e H.245 para fornecer sessão de comunicação audiovisual em qualquer rede. O H.323 ALG oferece uma comunicação segura entre hosts de terminal, como telefones IP e dispositivos multimídia.

Entendendo o H.323 ALG

O padrão H.323 é um protocolo VoIP (Voice Over-IP) legado definido pela União Internacional de Telecomunicações (ITU-T). O H.323 consiste em um conjunto de protocolos (como H.225.0 e H.245) que são usados para sinalização de chamadas e controle de chamadas para VoIP.

O H.323 usa o formato de codificação ASN.1. Ele configura os links dinâmicos para fluxos de dados, vídeo e áudio, seguindo os protocolos Q.931 (com porta número 1720) e H.245. Existem três processos importantes em H.323:

Gatekeeper Discovery — Um endpoint encontra seu porteiro através do processo de descoberta do gatekeeper, por meio de broadcast ou unicast para um IP conhecido e a conhecida porta UDP 1719. Observe que o Junos OS só oferece suporte à descoberta unicast.

Registro, admissão e status de endpoint — um endpoint se registra em um porteiro e pede sua gestão. Antes de fazer uma ligação, um endpoint pede ao porteiro permissão para fazer a ligação. Nas fases de inscrição e admissão, o canal de Registro, Admissão e Status (RAS) é usado. O ponto de acesso do serviço de transporte (TSAP) pode utilizar a conhecida porta UDP (1719) ou uma porta atribuída dinamicamente da fase de descoberta ou registro e um endereço IP.

Controle de chamadas e configuração de chamadas — as chamadas podem ser estabelecidas dentro de uma zona ou em duas zonas, ou mesmo em várias zonas (conferência multiponto). A configuração e a derrubada de chamadas são realizadas através do canal de sinalização de chamadas cujo TSAP é a conhecida porta TCP (1720). O controle de chamadas, incluindo canais de mídia de abertura/fechamento entre dois endpoints, é realizado através do canal de controle de chamadas cujo TSAP é atribuído dinamicamente do processo de sinalização de chamada anterior. As mensagens H.245 são usadas no canal de controle de chamadas e codificadas usando ASN.1.

Nota:Informações detalhadas sobre o H.323 podem ser encontradas na RECOMENDAÇÃO ITU-T H.323.

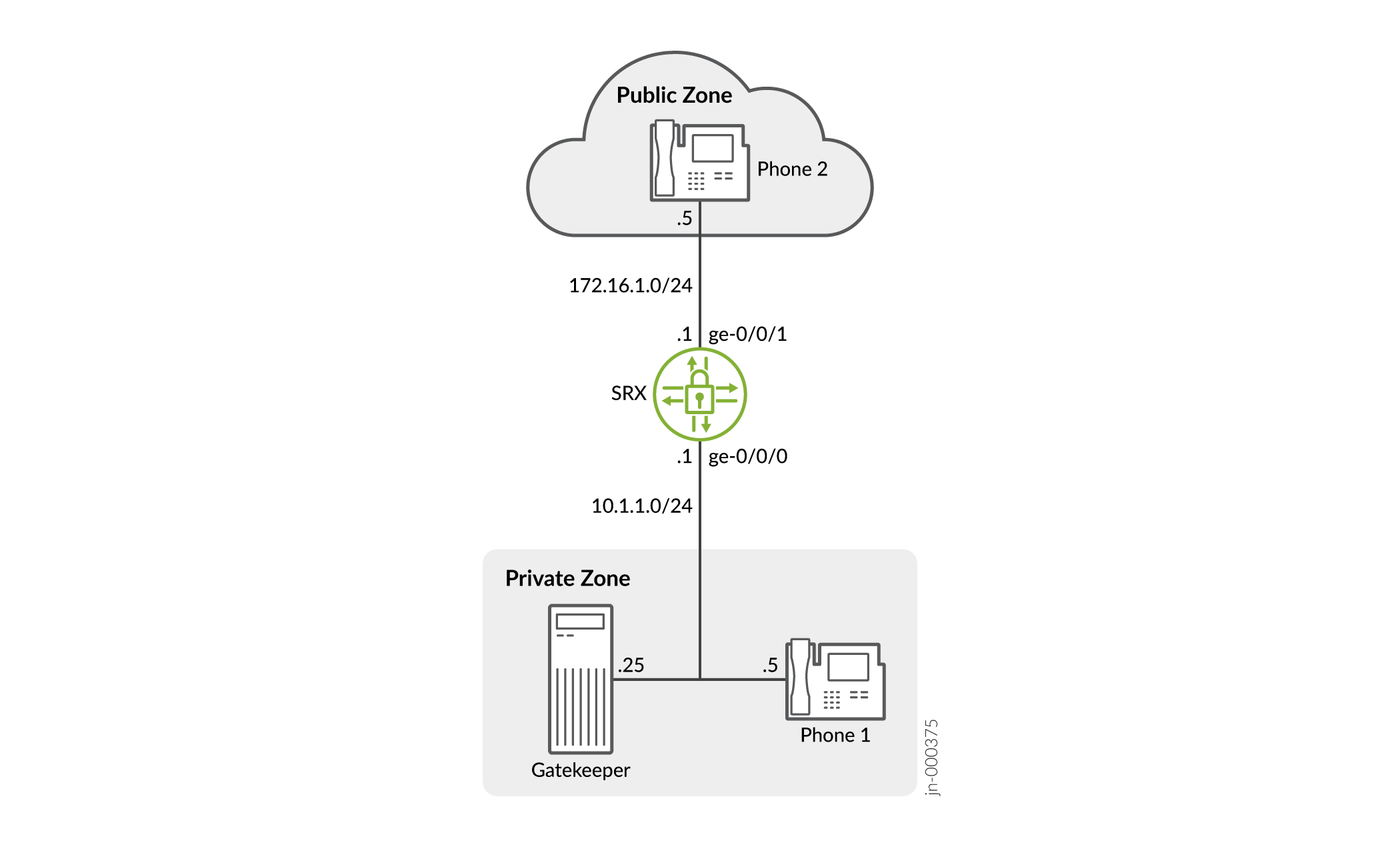

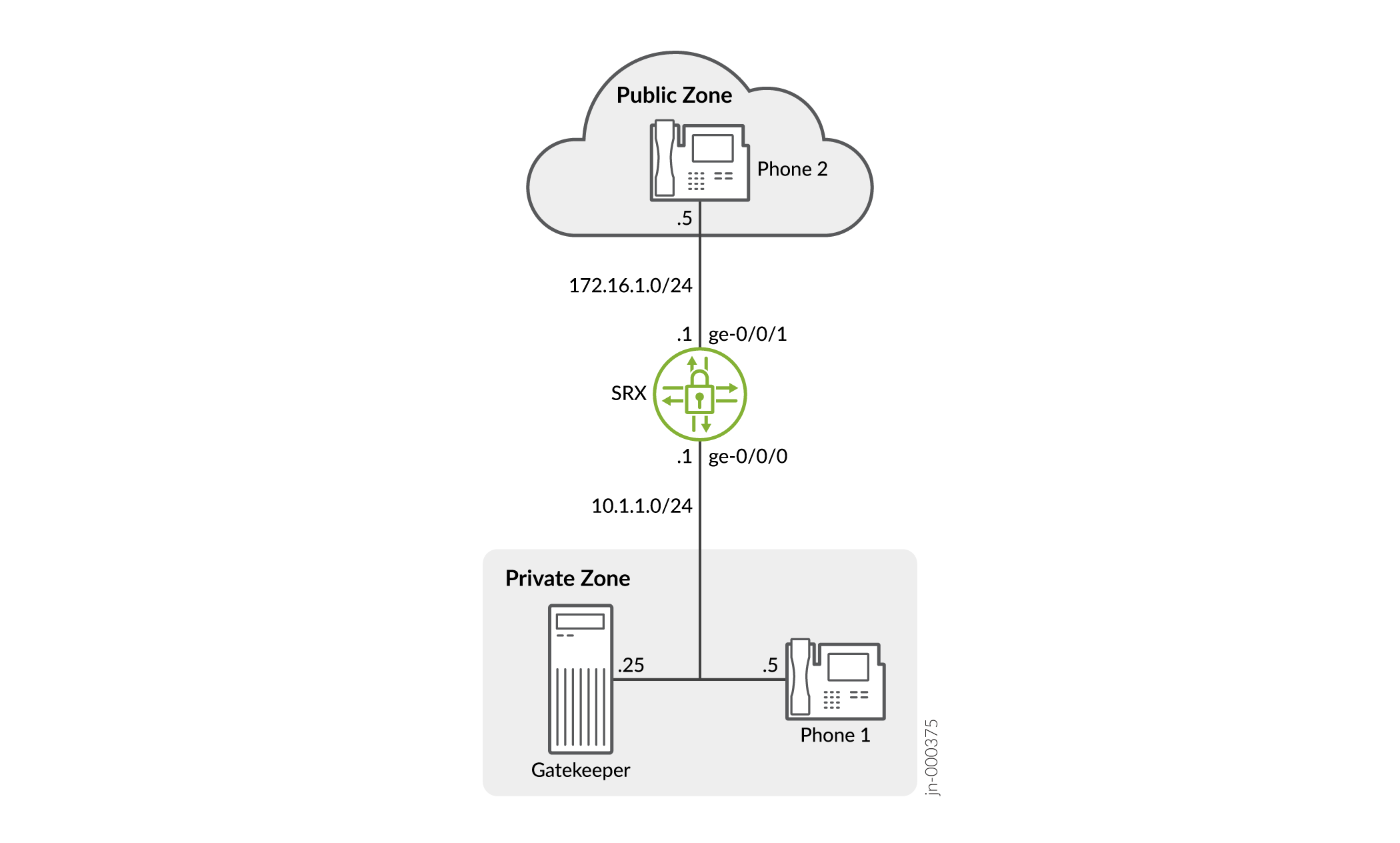

O gateway de camada de aplicativos H.323 (ALG) do dispositivo permite proteger a comunicação VoIP entre hosts de terminal, como telefones IP e dispositivos multimídia. Nesse sistema de telefonia, o dispositivo gatekeeper gerencia o registro de chamadas, admissão e status de chamada para chamadas VoIP. Os porteiros podem residir nas duas zonas diferentes ou na mesma zona. (Veja a Figura 1.)

voIP

voIP

A ilustração usa telefones IP para fins ilustrativos, embora seja possível fazer configurações para outros hosts que usam VoIP, como dispositivos multimídia Microsoft NetMeeting.

Começando com o Junos OS Release 17.4R1, o recurso de chamada de gateway para gateway é suportado no gateway de camada de aplicativos H.323 (ALG). Esse recurso introduz um para muitos mapeamento entre uma sessão de controle H.225 e chamadas H.323, à medida que várias chamadas de H.323 passam por uma única sessão de controle.

Começando com o Junos OS Release 17.4R1, o gateway de camada de aplicativos H.323 (ALG) oferece suporte às regras do NAT64 em uma rede IPv6.

Visão geral da configuração do H.323 ALG

O gateway de camada de aplicativos H.323 (ALG) está habilitado por padrão no dispositivo — nenhuma ação é necessária para habilitá-lo. No entanto, você pode optar por ajustar as operações de H.323 ALG usando as seguintes instruções:

Especifique quanto tempo permanece uma entrada de registro de endpoint na tabela de tradução de endereços de rede (NAT). Para obter instruções, consulte Exemplo: Configuração dos intervalos de registro do endpoint H.323 ALG .

Habilite o tráfego de mídia em uma variedade estreita ou ampla de portas. Para obter instruções, veja Exemplo: Configuração das faixas de porta de origem de mídia H.323 ALG.

Proteja o gatekeeper H.323 contra ataques de inundação de negação de serviço (DoS). Para obter instruções, veja exemplo: configurar a proteção contra ataques H.323 ALG DoS.

Habilite mensagens desconhecidas para passar quando a sessão estiver no modo NAT e no modo de rota. Para obter instruções, veja exemplo: permitir tipos desconhecidos de mensagens H.323 ALG.

Entendendo o Avaya H.323 ALG

O padrão H.323 é um protocolo VoIP (Voice Over-IP) legado definido pela União Internacional de Telecomunicações (ITU-T). O H.323 consiste em um conjunto de protocolos (como H.225.0 e H.245) que são usados para sinalização de chamadas e controle de chamadas para VoIP. Os processos para configurar o gateway de camada de aplicativos padrão H.323 (ALG) e o Avaya H.323 ALG proprietários são os mesmos.

No entanto, a Avaya H.323 ALG tem alguns recursos especiais. Para entender e configurar os recursos específicos do Avaya H.323 listados aqui, consulte o Guia de administrador para gerente de comunicação da Avaya, o Guia de implementação de telefonia IP da Avaya e o Guia de implantação de telefonia IP da Avaya Application Solutions em http://support.avaya.com.

Este tópico contém as seguintes seções:

Recursos específicos do Avaya H.323 ALG

Os recursos específicos do Avaya H.323 são os seguintes:

Conexão rápida H.323

Mídia assimétrica H.323

Chamada esperando

Encaminhamento de chamadas

Correio de voz

Identificação de chamadas

Chamada de conferência

Detalhes do fluxo de chamadas no Avaya H.323 ALG

Conectando o telefone à rede — a Avaya realiza a negociação de Configuração/Conexão do Q.931 quando o telefone é conectado à rede em vez de quando uma chamada está sendo iniciada.

Fazer uma ligação — quando uma ligação é feita, porque o PBX já guardou os recursos para cada telefone quando o telefone está conectado à rede, não são necessárias mais negociações de Q.931 e PBX para configurar a chamada. Ele não troca mais mensagens Q.931 Setup e Connect com o PBX. O telefone e o PBX trocam mensagens do H.323 Facility para configurar a ligação.

Registro em um CM — Quando uma ligação é feita, a Avaya H.323 se registra no Gerente de Comunicação (CM) da Avaya. O processo de registro é semelhante a um processo de registro padrão H.323 genérico.

Nota:O modo direto e o modo de túnel não são definidos pelo Avaya H.323 ALG.

Para que uma chamada funcione, o CM deve ser implantado com a Avaya Endpoints. Durante a chamada, as mensagens RAS e Q.931 são trocadas entre o CM e os Endpoints Avaya.

Nota:Para a Avaya H.323 com um pool de tradução de endereço de rede (NAT) de origem, o processo de registro permite apenas um endereço IP no pool.

Configuração de portas de protocolo de transporte em tempo real (RTP)/protocolo de controle em tempo real (RTCP) — as mensagens de configuração, instalação e informação do Q.931 são usadas para configurar portas RTP/RTCP. A hierarquia para uma sessão de Avaya H.323 é q.931, RTP/RTCP, Parent, e depois Child.

Nota:As portas H.245 não são usadas em um processo de fluxo de chamada de Avaya.

Usando contadores Avaya H.323 — os contadores de chamadas e chamadas ativas não são aplicáveis ao Avaya H.323 ALG. A criação e derrubada de chamadas é feita por mensagens do Facility depois. Quando os recursos são alocados para uma chamada, todos os contadores para chamadas e incremento de chamadas ativas. Se os recursos forem alocados para uma chamada várias vezes, as mensagens pertencentes à mesma chamada que passam pelo firewall várias vezes desencadearão vários incrementos dos contadores. Em outras palavras, mensagens que pertencem à mesma chamada e passam pelo firewall várias vezes podem desencadear vários incrementos dos contadores se o recurso para uma chamada precisar ser alocado várias vezes.

Por exemplo, no caso de duas zonas, o par de configuração e conexão de mensagens aloca um recurso de chamada. O contador de chamadas ativas é aumentado uma vez. Cada vez que o par de configuração e conexão de mensagens passa pelo firewall, um recurso de chamada diferente com interfaces exclusivas e NAT é alocado. Portanto, o contador incrementa duas vezes em um cenário de três zonas.

Exemplo: passando o tráfego H.323 ALG para um porteiro na zona privada

Este exemplo mostra como configurar duas políticas que permitem que o tráfego H.323 passe entre hosts de telefone IP e um porteiro na zona privada, e um host de telefone IP (2,2,2,5/32) na zona pública.

Requisitos

Antes de começar:

Entenda e configure quaisquer recursos específicos do Avaya H.323. Consulte o guia de administrador para o gerente de comunicação da Avaya, o Guia de implementação de telefonia IP da Avaya e o Guia de implantação de telefonia DE APLICATIVOS Avaya em http://support.avaya.com.

Configure zonas de segurança. Veja a compreensão das zonas de segurança.

Visão geral

Este exemplo mostra como configurar duas políticas que permitem que o tráfego H.323 passe entre hosts de telefone IP e um porteiro na zona privada, e um host de telefone IP (2,2,2,5/32) na zona pública. A conexão com o dispositivo pode ser com ou sem NAT. Veja a Figura 2.

privada

privada

Configuração

Procedimento

Configuração rápida de CLI

Para configurar rapidamente esta seção do exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com sua configuração de rede, copiar e colar os comandos no CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security zones security-zone public address-book address ip_phone 2.2.2.5/32 set security zones security-zone private address-book address gateway 2.2.2.5/32 set security policies from-zone private to-zone public policy P1 match source-address any set security policies from-zone private to-zone public policy P1 match destination-address IP_Phone set security policies from-zone private to-zone public policy P1 match application junos-h323 set security policies from-zone private to-zone public policy P1 then permit set security policies from-zone public to-zone private policy P2 match source-address any set security policies from-zone public to-zone private policy P2 match destination-address gateway set security policies from-zone public to-zone private policy P2 match application junos-h323 set security policies from-zone public to-zone private policy P2 then permit

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte o uso do Editor de CLI no modo de configuração no Guia de Usuário da CLI.

Para configurar o dispositivo para passar o tráfego H.323 ALG para um porteiro na zona privada:

Configure dois livros de endereços.

[edit] user@host# set security zones security-zone public address-book address ip_phone 2.2.2.5/32 set security zones security-zone private address-book address gateway 2.2.2.5/32

Configure a política P1 da zona privada para a zona pública.

[edit] user@host# set security policies from-zone private to-zone public policy P1 match source-address any user@host# set security policies from-zone private to-zone public policy P1 match destination-address IP_Phone user@host# set security policies from-zone private to-zone public policy P1 match application junos-h323 user@host# set security policies from-zone private to-zone public policy P1 then permit

Configure a política P2 da zona pública para a zona privada.

[edit] user@host# set security policies from-zone public to-zone private policy P2 match source-address any user@host# set security policies from-zone public to-zone private policy P2 match destination-address gateway user@host# set security policies from-zone public to-zone private policy P2 match application junos-h323 user@host# set security policies from-zone public to-zone private policy P2 then permit

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security policies comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

Para a brevidade, esta saída show inclui apenas a configuração que é relevante para este exemplo. Qualquer outra configuração no sistema foi substituída por elipses (...).

[edit]

user@host# show security policies

...

from-zone trust to-zone trust {

policy default-permit {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone trust to-zone untrust {

policy default-permit {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy default-deny {

match {

source-address any;

destination-address any;

application any;

}

then {

deny;

}

}

}

from-zone private to-zone public {

policy P1 {

match {

source-address any;

destination-address IP_Phone;

application junos-h323;

}

then {

permit;

}

}

}

from-zone public to-zone private {

policy P2 {

match {

source-address any;

destination-address gateway;

application junos-h323;

}

then {

permit;

}

}

}

...

Se terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Para confirmar que a configuração está funcionando corretamente, execute esta tarefa:

Verificando as configurações do H.323 ALG

Propósito

Exibir informações sobre chamadas ativas.

Os contadores H.323 para chamadas e chamadas ativas na saída para este show security comando não se aplicam à implementação Avaya proprietária do H.323. Isso porque as mensagens de configuração e conexão do Q.931 são trocadas logo após o telefone ser alimentado e a criação de chamadas e a derrubada é feita por mensagens do Facility.

Os contadores de chamadas e chamadas ativas são aumentados quando os recursos destinados a chamadas são aumentados — ou seja, mensagens pertencentes à mesma chamada e que passam pelo firewall várias vezes incrementam os contadores. Isso se aplica quando os recursos para uma chamada precisam ser alocados várias vezes. Por exemplo, em um cenário de duas zonas, a configuração e o par de mensagens conectam aloca um recurso de chamada, e o contador de chamadas ativas é aumentado em um. Mas, em um cenário de três zonas, o par de configuração e conexão de mensagens passa o firewall duas vezes, cada vez alocando diferentes recursos de chamadas. Nesse caso, o contador é incrementado.

Ação

Na interface J-Web, selecione Monitor>ALGs>H323. Como alternativa, a partir da CLI, entre no show security alg h323 counters comando.

Os contadores de mensagens H.245 recebidas também não serão precisos no caso do tunelamento H.245. Como as mensagens H.245 estão encapsuladas em pacotes Q.931, o contador de mensagens H.245 recebidas permanecerá zero mesmo quando houver mensagens H.245. No Other H245 entanto, o contador refletirá essas transmissões de pacotes.

[edit] user@host> show security alg h323 counters H.323 counters summary: Packets received : 0 Packets dropped : 0 RAS message received : 0 Q.931 message received : 0 H.245 message received : 0 Number of calls : 0 Number of active calls : 0 H.323 error counters: Decoding errors : 0 Message flood dropped : 0 NAT errors : 0 Resource manager errors : 0 H.323 message counters: RRQ : 0 RCF : 0 ARQ : 0 ACF : 0 URQ : 0 UCF : 0 DRQ : 0 DCF : 0 Oth RAS : 0 Setup : 0 Alert : 0 Connect : 0 CallProd : 0 Info : 0 RelCmpl : 0 Facility : 0 Empty : 0 OLC : 0 OLC-ACK : 0 Oth H245 : 0

Exemplo: passando o tráfego H.323 ALG para um porteiro na Zona Externa

Este exemplo mostra como configurar duas políticas para permitir que o tráfego de H.323 passe entre hosts de telefone IP na zona interna, e o telefone IP em endereço IP 2,2,2,5/32 (e o gatekeeper) na zona externa.

Requisitos

Antes de começar:

Entenda e configure quaisquer recursos específicos do Avaya H.323. Consulte o guia de administrador para o gerente de comunicação da Avaya, o Guia de implementação de telefonia IP da Avaya e o Guia de implantação de telefonia DE APLICATIVOS Avaya em http://support.avaya.com.

Configure zonas de segurança. Veja a compreensão das zonas de segurança.

Visão geral

Como o modo de rota não requer mapeamento de endereços de nenhum tipo, uma configuração de dispositivo para um gatekeeper na zona externa ou pública, geralmente é idêntica à configuração de um porteiro em uma zona interna ou privada. Este exemplo mostra como configurar duas políticas para permitir que o tráfego de H.323 passe entre hosts de telefone IP na zona interna, e o telefone IP em endereço IP 2,2,2,5/32 (e o gatekeeper) na zona externa. O dispositivo pode estar em modo transparente ou de roteamento. Veja a Figura 3.

Externa

Externa

Configuração

Procedimento

Configuração rápida de CLI

Para configurar rapidamente esta seção do exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com sua configuração de rede, copiar e colar os comandos no CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security zones security-zone external address-book address IP_Phone 2.2.2.5/32 set security zones security-zone internal address-book address gatekeeper 2.2.2.10/32 set security policies from-zone internal to-zone external policy P1 match source-address any set security policies from-zone internal to-zone external policy P1 match destination-address IP_Phone set security policies from-zone internal to-zone external policy P1 match application junos-h323 set security policies from-zone internal to-zone external policy P1 then permit set security policies from-zone internal to-zone external policy P2 match source-address any set security policies from-zone internal to-zone external policy P2 match destination-address gatekeeper set security policies from-zone internal to-zone external policy P2 match application junos-h323 set security policies from-zone internal to-zone external policy P2 then permit set security policies from-zone external to-zone internal policy P3 match source-address IP_Phone set security policies from-zone external to-zone internal policy P3 match destination-address any set security policies from-zone external to-zone internal policy P3 match application junos-h323 set security policies from-zone external to-zone internal policy P3 then permit set security policies from-zone external to-zone internal policy P4 match source-address gatekeeper set security policies from-zone external to-zone internal policy P4 match destination-address any set security policies from-zone external to-zone internal policy P4 match application junos-h323 set security policies from-zone external to-zone internal policy P4 then permit

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte o uso do Editor de CLI no modo de configuração no Guia de Usuário da CLI.

Para configurar o dispositivo para passar o tráfego H.323 ALG para um porteiro na zona externa:

Configure dois livros de endereços.

[edit] user@host# set security zones security-zone external address-book address IP_Phone 2.2.2.5/32 user@host# set security zones security-zone internal address-book address gatekeeper 2.2.2.10/32

Configure a política P1 da zona interna até a zona externa.

[edit] user@host# set security policies from-zone internal to-zone external policy P1 match source-address any user@host# set security policies from-zone internal to-zone external policy P1 match destination-address IP_Phone user@host# set security policies from-zone internal to-zone external policy P1 match application junos-h323 user@host# set security policies from-zone internal to-zone external policy P1 then permit

Configure a política P2 para permitir o tráfego entre a zona interna e o gatekeeper na zona externa.

[edit] user@host# set security policies from-zone internal to-zone external policy P2 match source-address any user@host# set security policies from-zone internal to-zone external policy P2 match destination-address gatekeeper user@host# set security policies from-zone internal to-zone external policy P2 match application junos-h323 user@host# set security policies from-zone internal to-zone external policy P2 then permit

Configure a política P3 para permitir o tráfego entre telefones na zona interna e na zona externa.

[edit] user@host# set security policies from-zone external to-zone internal policy P3 match source-address IP_Phone user@host# set security policies from-zone external to-zone internal policy P3 match destination-address any user@host# set security policies from-zone external to-zone internal policy P3 match application junos-h323 user@host# set security policies from-zone external to-zone internal policy P3 then permit

Configure a política P4 para permitir o tráfego entre telefones na zona interna e o porteiro na zona externa.

[edit] user@host# set security policies from-zone external to-zone internal policy P4 match source-address gatekeeper user@host# set security policies from-zone external to-zone internal policy P4 match destination-address any user@host# set security policies from-zone external to-zone internal policy P4 match application junos-h323 user@host# set security policies from-zone external to-zone internal policy P4 then permit

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security policies comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

Para a brevidade, esta saída show inclui apenas a configuração que é relevante para este exemplo. Qualquer outra configuração no sistema foi substituída por elipses (...).

[edit]

user@host# show security policies

...

from-zone internal to-zone external {

policy P1 {

match {

source-address any;

destination-address IP_Phone;

application junos-h323;

}

then {

permit;

}

}

policy P2 {

match {

source-address any;

destination-address gatekeeper;

application junos-h323;

}

then {

permit;

}

}

}

from-zone external to-zone internal {

policy P3 {

match {

source-address IP_Phone;

destination-address any;

application junos-h323;

}

then {

permit;

}

}

policy P4 {

match {

source-address gatekeeper;

destination-address any;

application junos-h323;

}

then {

permit;

}

}

}

...

Se terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Para confirmar que a configuração está funcionando corretamente, execute esta tarefa:

Verificando as configurações do H.323 ALG

Propósito

Exibir informações sobre chamadas ativas.

Os contadores H.323 para chamadas e chamadas ativas na saída para este show security comando não se aplicam à implementação Avaya proprietária do H.323. Isso porque as mensagens de configuração e conexão do Q.931 são trocadas logo após o telefone ser alimentado e a criação de chamadas e a derrubada é feita por mensagens do Facility.

Os contadores de chamadas e chamadas ativas são aumentados quando os recursos destinados a chamadas são aumentados — ou seja, mensagens pertencentes à mesma chamada e que passam pelo firewall várias vezes incrementam os contadores. Isso se aplica quando os recursos para uma chamada precisam ser alocados várias vezes. Por exemplo, em um cenário de duas zonas, a configuração e o par de mensagens conectam aloca um recurso de chamada, e o contador de chamadas ativas é aumentado em um. Mas, em um cenário de três zonas, o par de configuração e conexão de mensagens passa o firewall duas vezes, cada vez alocando diferentes recursos de chamadas. Nesse caso, o contador é incrementado.

Ação

Na interface J-Web, selecione Monitor>ALGs>H323. Como alternativa, a partir da CLI, entre no show security alg h323 counters comando.

Os contadores de mensagens H.245 recebidas também não serão precisos no caso do tunelamento H.245. Como as mensagens H.245 estão encapsuladas em pacotes Q.931, o contador de mensagens H.245 recebidas permanecerá zero mesmo quando houver mensagens H.245. No Other H245 entanto, o contador refletirá essas transmissões de pacotes.

[edit] user@host> show security alg h323 counters H.323 counters summary: Packets received : 0 Packets dropped : 0 RAS message received : 0 Q.931 message received : 0 H.245 message received : 0 Number of calls : 0 Number of active calls : 0 H.323 error counters: Decoding errors : 0 Message flood dropped : 0 NAT errors : 0 Resource manager errors : 0 H.323 message counters: RRQ : 0 RCF : 0 ARQ : 0 ACF : 0 URQ : 0 UCF : 0 DRQ : 0 DCF : 0 Oth RAS : 0 Setup : 0 Alert : 0 Connect : 0 CallProd : 0 Info : 0 RelCmpl : 0 Facility : 0 Empty : 0 OLC : 0 OLC-ACK : 0 Oth H245 : 0

Exemplo: usar o NAT com o H.323 ALG para habilitar chamadas recebidas

Este exemplo mostra como configurar o NAT com o H.323 ALG para habilitar chamadas de uma rede pública para privada.

Requisitos

Antes de começar, entenda as ALGs H.323. Veja a compreensão do H.323 ALG.

Visão geral

Em um cenário de duas zonas com um servidor na zona privada, você pode usar o NAT para chamadas recebidas configurando um pool NAT na interface para a zona pública.

Neste exemplo (veja a Figura 4), o IP-Phone1 e um servidor chamado gatekeeper estão na zona privada, e o IP-Phone2 está na zona pública. Você configura um conjunto de regras nat estático e um pool NAT de origem para fazer NAT. Você também cria duas políticas, privadas para públicas e públicas para privadas, para permitir o tráfego ALG H.323 de e para zonas privadas e públicas.

Topologia

A Figura 4 mostra NAT com o H.323 ALG chegando às chamadas.

Neste exemplo, você configura o NAT de origem da seguinte forma:

-

Crie um conjunto de regras de NAT estático chamado gatekeeper com uma regra chamada gatekeeper para combinar pacotes da zona pública com o endereço de destino 172.16.1.25/32. Para pacotes correspondentes, o endereço IP de destino é traduzido para o endereço privado 10.1.1.25/32.

-

Defina um grupo de NAT de origem chamado h323-nat-pool para conter a faixa de endereço IP de 172,16,1,30/32 a 172,16,1.150/32.

-

Crie um conjunto de regras de NAT de origem chamado h323-nat com a regra h323-r1 para combinar pacotes da zona privada à zona pública com o endereço IP de origem 10.1.1.0/24. Para pacotes correspondentes, o endereço de origem é traduzido para o endereço IP em h323-nat-pool.

-

Configure o ARP proxy para os endereços 172.16.1.30/32 a 172.16.1.150/32 na interface ge-0/0/1.0. Isso permite que o sistema responda às solicitações de ARP recebidas na interface desses endereços.

Configuração

Procedimento

Configuração rápida de CLI

Para configurar rapidamente esta seção do exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com sua configuração de rede, copiar e colar os comandos no CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24 set security zones security-zone private address-book address IP-Phone1 10.1.1.5/32 set security zones security-zone private address-book address gatekeeper 10.1.1.25/32 set security zones security-zone private interfaces ge-0/0/0.0 set security zones security-zone public address-book address IP-Phone2 172.16.1.5/32 set security zones security-zone public interfaces ge-0/0/1.0 set security nat source pool h323-nat-pool address 172.16.1.30/32 to 172.16.1.150/32 set security nat source address-persistent set security nat source rule-set h323-nat from zone private set security nat source rule-set h323-nat to zone public set security nat source rule-set h323-nat rule h323-r1 match source-address 10.1.1.0/24 set security nat source rule-set h323-nat rule h323-r1 then source-nat pool h323-nat-pool set security nat proxy-arp interface ge-0/0/1.0 address 172.16.1.30/32 to 172.16.1.150/32 set security policies from-zone private to-zone public policy private-to-public match source-address IP-Phone1 set security policies from-zone private to-zone public policy private-to-public match source-address gatekeeper set security policies from-zone private to-zone public policy private-to-public match destination-address IP-Phone2 set security policies from-zone private to-zone public policy private-to-public match application junos-h323 set security policies from-zone private to-zone public policy private-to-public then permit set security policies from-zone public to-zone private policy public-to-private match source-address IP-Phone2 set security policies from-zone public to-zone private policy public-to-private match destination-address IP-Phone1 set security policies from-zone public to-zone private policy public-to-private match destination-address gatekeeper set security policies from-zone public to-zone private policy public-to-private match application junos-h323 set security policies from-zone public to-zone private policy public-to-private then permit

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte o uso do Editor de CLI no modo de configuração no Guia de Usuário da CLI.

Configurar o NAT com H.323 ALG para habilitar chamadas de uma rede pública para privada:

-

Configure interfaces.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 user@host# set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24

-

Configure zonas e atribua endereços a elas.

[edit security zones] user@host# set security-zone private interfaces ge-0/0/0.0 user@host# set security-zone private address-book address IP-Phone1 10.1.1.5/32 user@host# set security-zone private address-book address gatekeeper 10.1.1.25/32 user@host# set security-zone public interfaces ge-0/0/1.0 user@host# set security-zone public address-book address IP-Phone2 172.16.1.5/32

-

Crie um conjunto de regras de NAT estático.

[edit security nat static rule-set ip-phones] user@host# set from zone public user@host# set match destination-address 172.16.1.25/32 user@host# set then static-nat prefix 10.1.1.25/32

-

Configure o ARP proxy.

[edit security nat] user@host# set proxy-arp interface ge-0/0/1.0 address 172.16.1.25/32

-

Configure um conjunto de regras de NAT de origem.

[edit security nat] set source pool h323-nat-pool address 172.16.1.30/32 to 172.16.1.150/32 set source address-persistent set source rule-set h323-nat from zone private set source rule-set h323-nat to zone public set source rule-set h323-nat rule h323-r1 match source-address 10.1.1.0/24 set source rule-set h323-nat rule h323-r1 then source-nat pool h323-nat-pool set proxy-arp interface ge-0/0/1.0 address 171.16.1.30/32 to 172.16.1.150/32

-

Configure políticas para tráfego de saída.

[edit security policies from-zone private to-zone public policy private-to-public] user@host# set match source-address IP-Phone1 user@host# set match source-address gatekeeper user@host# set match destination-address IP-Phone2 user@host# set match application junos-h323 user@host# set then permit

-

Configure políticas para tráfego recebido.

[edit security policies from-zone public to-zone private policy public-to-private] user@host# set match source-address IP-Phone2 user@host# set match destination-address IP-Phone1 user@host# set match destination-address gatekeeper user@host# set match application junos-h323 user@host# set then permit

Resultados

A partir do modo de configuração, confirme sua configuração entrando noshow interfaces, show security zonesshow security nate show security policies comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.1.1/24;

}

}

}

[edit]

user@host# show security zones

security-zone private {

address-book {

address IP-Phone1 10.1.1.5/32;

address gatekeeper 10.1.1.25/32;

}

interfaces {

ge-0/0/0.0;

}

}

security-zone public {

address-book {

address IP-Phone2 172.16.1.5/32;

}

interfaces {

ge-0/0/1.0;

}

}

[edit]

user@host# show security nat

source {

pool h323-nat-pool {

address {

172.16.1.30/32 to 172.16.1.150/32;

}

}

address-persistent;

rule-set h323-nat {

from zone private;

to zone public;

rule h323-r1 {

match {

source-address 10.1.1.0/24;

}

then {

source-nat {

pool {

h323-nat-pool;

}

}

}

}

}

}

proxy-arp {

interface ge-0/0/1.0 {

address {

172.16.1.30/32 to 172.16.1.150/32;

}

}

}

static {

rule-set ip-phones {

from zone public;

rule gatekeeper {

match {

destination-address 172.16.1.25/32;

}

then {

static-nat prefix 10.1.1.25/32;

}

}

}

}

proxy-arp {

interface ge-0/0/1.0 {

address {

172.16.1.25/32;

}

}

}

[edit]

user@host# show security policies

from-zone private to-zone public {

policy private-to-public {

match {

source-address [IP-Phone1 gatekeeper];

destination-address IP-Phone2;

application junos-h323;

}

then {

permit;

}

}

}

from-zone public to-zone private {

policy public-to-private {

match {

source-address IP-Phone2;

destination-address [IP-Phone1 gatekeeper];

application junos-h323;

}

then {

permit;

}

}

}

Se terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Para confirmar que a configuração está funcionando corretamente, execute essas tarefas:

- Verificando o status de H.323 ALG

- Verificação de contadores ALG H.323 de segurança

- Verificando o uso das regras do NAT de origem

Verificando o status de H.323 ALG

Propósito

Verifique se o H.323 ALG está habilitado em seu sistema.

Ação

A partir do modo operacional, entre no show security alg status comando.

user@host> show security alg status ALG Status : DNS : Enabled FTP : Enabled H323 : Enabled MGCP : Enabled MSRPC : Enabled PPTP : Enabled RSH : Disabled RTSP : Enabled SCCP : Enabled SIP : Enabled SQL : Enabled SUNRPC : Enabled TALK : Enabled TFTP : Enabled IKE-ESP : Disabled

Significado

A saída mostra o status H323 ALG da seguinte forma:

-

Habilitado — mostra que o H323 ALG está habilitado.

-

Desativado — mostra que o H323 ALG está desativado.

Verificação de contadores ALG H.323 de segurança

Propósito

Verifique se existe um contador de segurança para ALG H323.

Ação

A partir do modo operacional, entre no show security alg h323 counters comando.

user@host> show security alg h323 counters

H.323 counters summary: Packets received :4060 Packets dropped :24 RAS message received :3690 Q.931 message received :202 H.245 message received :145 Number of calls :25 Number of active calls :0 H.323 Error Counters: Decoding errors :24 Message flood dropped :0 NAT errors :0 Resource manager errors :0 H.323 Message Counters: RRQ : 431 RCF : 49 ARQ : 60 ACF : 33 URQ : 34 UCF : 25 DRQ : 55 DCF : 44 oth RAS : 2942 Setup : 28 Alert : 9 Connect : 25 CallPrcd : 18 Info : 0 RelCmpl : 39 Facility : 14 Progress : 0 Empty : 65 OLC : 20 OLC-ACK : 20

Significado

A saída amostral fornece o resumo dos contadores ALG H.323 de segurança expressando que existem contadores de segurança para ALG H323.

Verificando o uso das regras do NAT de origem

Propósito

Verifique se há tráfego que corresponde à regra NAT de origem.

Ação

A partir do modo operacional, entre no show security nat source rule all comando. Veja o campo de acesso da tradução para verificar se o tráfego corresponde à regra.

user@host> show security nat source rule all

source NAT rule: h323-r1 Rule-set: h323-nat

Rule-Id : 1

Rule position : 1

From zone : private

To zone : public

Match

Source addresses : 0.0.0.0 - 255.255.255.255

Destination port : 0 - 0

Action : interface

Persistent NAT type : N/A

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 0

Max session number : 0

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Significado

O Translation hits campo mostra que não há tráfego que corresponda à regra NAT de origem.

Exemplo: usar o NAT com o H.323 ALG para habilitar chamadas de saída

Este exemplo mostra como configurar NAT estático com H.323 ALG para habilitar chamadas de uma rede privada para pública.

Requisitos

Antes de começar, entenda o H.323 ALG e seus processos. Veja a compreensão do H.323 ALG.

Visão geral

Neste exemplo (veja a Figura 5), o IP-Phone 1 e um servidor chamado gatekeeper estão na zona privada e o IP-Phone2 está na zona pública. Você configura o NAT estático para habilitar o IP-Phone1 e o gatekeeper a ligar para o IP-Phone2 na zona pública. Em seguida, você cria uma política chamada público-para-privado para permitir o tráfego ALG H.323 da zona pública para a zona privada e uma política chamada privada para pública para permitir o tráfego ALG H.323 da zona privada para a zona pública.

Topologia

A Figura 5 mostra NAT com as chamadas de saída de H.323 ALG.

de saída

de saída

Neste exemplo, você configura o NAT estático da seguinte forma:

-

Crie um conjunto de regras de NAT estático chamados telefones ip com uma regra chamada phone1 para combinar pacotes da zona pública com o endereço de destino 172.16.1.5/32. Para pacotes correspondentes, o endereço IP de destino é traduzido para o endereço privado 10.1.1.5/32.

-

Defina uma segunda regra chamada gatekeeper para combinar pacotes da zona pública com o endereço de destino 172.16.1.25/32. Para pacotes correspondentes, o endereço IP de destino é traduzido para o endereço privado 10.1.1.25/32.

-

Crie um ARP proxy para os endereços 172.16.1.5/32 e 172.16.1.25/32 na interface ge-0/0/1. Isso permite que o sistema responda às solicitações de ARP recebidas na interface especificada para esses endereços.

Configuração

Procedimento

Configuração rápida de CLI

Para configurar rapidamente esta seção do exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com sua configuração de rede, copiar e colar os comandos no CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24 set security zones security-zone private address-book address IP-Phone1 10.1.1.5/32 set security zones security-zone private address-book address gatekeeper 10.1.1.25/32 set security zones security-zone private interfaces ge-0/0/0.0 set security zones security-zone public address-book address IP-Phone2 172.16.1.5/32 set security zones security-zone public interfaces ge-0/0/1.0 set security nat static rule-set ip-phones from zone public set security nat static rule-set ip-phones rule phone1 match destination-address 172.16.1.5/32 set security nat static rule-set ip-phones rule phone1 then static-nat prefix 10.1.1.5/32 set security nat static rule-set ip-phones rule gatekeeper match destination-address 172.16.1.25/32 set security nat static rule-set ip-phones rule gatekeeper then static-nat prefix 10.1.1.25/32 set security nat proxy-arp interface ge-0/0/1.0 address 172.16.1.5/32 set security nat proxy-arp interface ge-0/0/1.0 address 172.16.1.25/32 set security policies from-zone public to-zone private policy public-to-private match source-address IP-Phone2 set security policies from-zone public to-zone private policy public-to-private match destination-address gatekeeper set security policies from-zone public to-zone private policy public-to-private match application junos-h323 set security policies from-zone public to-zone private policy public-to-private then permit set security policies from-zone private to-zone public policy private-to-public match source-address IP-Phone1 set security policies from-zone private to-zone public policy private-to-public match source-address gatekeeper set security policies from-zone private to-zone public policy private-to-public match destination-address IP-Phone2 set security policies from-zone private to-zone public policy private-to-public match application junos-h323 set security policies from-zone private to-zone public policy private-to-public then permit

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte o uso do Editor de CLI no modo de configuração no Guia de Usuário da CLI.

Configurar NAT estático com o H.323 ALG para habilitar chamadas de uma rede privada para pública:

-

Configure interfaces.

user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 user@host# set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24

-

Crie zonas e atribua endereços a eles.

[edit security zones] user@host# set security-zone private interfaces ge-0/0/0.0 user@host# set security-zone public interfaces ge-0/0/1.0 user@host# set security-zone private interfaces ge-0/0/0.0 user@host# set security-zone private address-book address IP-Phone1 10.1.1.5/32 user@host# set security-zone private address-book address gatekeeper 10.1.1.25/32 user@host# set security-zone public interfaces ge-0/0/1.0 user@host# set security-zone public address-book address IP-Phone2 172.16.1.5/32

-

Configure regras de NAT estáticas definidas com regras.

[edit security nat static rule-set ip-phones] user@host# set from zone public user@host# set rule phone1 match destination-address 172.16.1.5/32 user@host# set rule phone1 then static-nat prefix 10.1.1.5/32 user@host# set rule gatekeeper match destination-address 172.16.1.25/32 user@host# set rule gatekeeper then static-nat prefix 10.1.1.25/32

-

Configure o ARP proxy.

[edit security nat] user@host# set proxy-arp interface ge-0/0/1 address 172.16.1.5/32 user@host# set proxy-arp interface ge-0/0/1 address 172.16.1.25/32

-

Configure uma política de segurança para o tráfego recebido.

[edit security policies from-zone public to-zone private policy public-to-private] user@host# set match source-address IP-Phone2 user@host# set match destination-address gatekeeper user@host# set match application junos-h323 user@host# set then permit

-

Configure uma política de segurança para tráfego de saída.

[edit security policies from-zone private to-zone public policy private-to-public] user@host# set match source-address IP-Phone1 user@host# set match source-address gatekeeper user@host# set match destination-address IP-Phone2 user@host# set match application junos-h323 user@host# set then permit

Resultados

A partir do modo de configuração, confirme sua configuração entrando noshow interfaces, show security zonesshow security nate show security policies comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.1.1/24;

}

}

}

[edit]

user@host# show security zones

security-zone private {

address-book {

address IP-Phone1 10.1.1.5/32;

address gatekeeper 10.1.1.25/32;

}

interfaces {

ge-0/0/0.0;

}

}

security-zone public {

address-book {

address IP-Phone2 172.16.1.5/32;

}

interfaces {

ge-0/0/1.0;

}

}

[edit]

user@host# show security nat

static {

rule-set ip-phones {

from zone public;

rule phone1 {

match {

destination-address 172.16.1.5/32;

}

then {

static-nat prefix 10.1.1.5/32;

}

}

rule gatekeeper {

match {

destination-address 172.16.1.25/32;

}

then {

static-nat prefix 10.1.1.25/32;

}

}

}

}

proxy-arp {

interface ge-0/0/1.0 {

address {

172.16.1.5/32;

172.16.1.25/32;

}

}

}

[edit]

user@host# show security policies

from-zone public to-zone private {

policy public-to-private {

match {

source-address IP-Phone2;

destination-address gatekeeper;

application junos-h323;

}

then {

permit;

}

}

}

from-zone private to-zone public {

policy private-to-public {

match {

source-address [ IP-Phone1 gatekeeper ];

destination-address IP-Phone2;

application junos-h323;

}

then {

permit;

}

}

}

Se terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Para confirmar que a configuração está funcionando corretamente, execute essas tarefas:

Verificando o status de H.323 ALG

Propósito

Verifique se o H.323 ALG está habilitado em seu sistema.

Ação

A partir do modo operacional, entre no show security alg status comando.

user@host> show security alg status ALG Status : DNS : Enabled FTP : Enabled H323 : Enabled MGCP : Enabled MSRPC : Enabled PPTP : Enabled RSH : Enabled RTSP : Enabled SCCP : Enabled SIP : Enabled SQL : Enabled SUNRPC : Enabled TALK : Enabled TFTP : Enabled IKE-ESP : Disabled

Significado

A saída mostra o status H323 ALG da seguinte forma:

-

Habilitado — mostra que o H323 ALG está habilitado.

-

Desativado — mostra que o H323 ALG está desativado.

Verificação de contadores ALG H.323 de segurança

Propósito

Verifique se existe um contador de segurança para ALG H323.

Ação

A partir do modo operacional, entre no show security alg h323 counters comando.

user@host> show security alg h323 counters

H.323 counters summary: Packets received :4060 Packets dropped :24 RAS message received :3690Q.931 message received :202 H.245 message received :145 Number of calls :25 Number of active calls :0 H.323 Error Counters: Decoding errors :24 Message flood dropped :0 NAT errors :0 Resource manager errors :0 H.323 Message Counters: RRQ : 431 RCF : 49 ARQ : 60 ACF : 33 URQ : 34 UCF : 25 DRQ : 55 DCF : 44 oth RAS : 2942 Setup : 28 Alert : 9 Connect : 25 CallPrcd : 18 Info : 0 RelCmpl : 39 Facility : 14 Progress : 0 Empty : 65 OLC : 20 OLC-ACK : 20

Significado

A saída amostral fornece a sinopse dos contadores ALG H.323 de segurança expressando que existem contadores de segurança para ALG H.323.

Exemplo: definir os intervalos de registro do endpoint H.323 ALG

Este exemplo mostra como especificar o tempo limite de registro do endpoint.

Requisitos

Antes de começar, entenda e configure quaisquer recursos específicos do Avaya H.323. Consulte o Guia de Administrador para o Gerente de Comunicação da Avaya, o Guia de Implementação de Telefonia IP da Avaya e o Guia de implantação de telefonia IP da Avaya Application Solutions em http://support.avaya.com.

Visão geral

No modo de tradução de endereços de rede (NAT), quando os endpoints na rede protegida por trás do dispositivo da Juniper Networks se registram com o gatekeeper H.323, o dispositivo adiciona uma entrada à tabela NAT contendo um mapeamento do endereço público para privado para cada endpoint. Essas entradas tornam possível que endpoints na rede protegida recebam chamadas recebidas.

Você define um tempo limite de registro de endpoint para especificar quanto tempo uma entrada de registro de endpoint permanece na tabela NAT. Para garantir um serviço de chamada ininterrupto, defina o tempo limite de registro do endpoint em um valor igual ou maior do que o valor keepalive que o administrador configura no gatekeeper. O intervalo é de 10 a 50.000 segundos, o valor padrão é de 3600 segundos.

Configuração

Procedimento

Configuração rápida de GUI

Procedimento passo a passo

Para especificar o tempo limite de registro do endpoint H.323 ALG:

Selecione

Configure>Security>ALG.Selecione a guia

H323.No timeout para a caixa de endpoints, tipo

5000.Clique

OKpara verificar sua configuração e guardá-la como uma configuração de candidato.Se terminar de configurar o dispositivo, clique

Commit Options>Commitem .

Procedimento passo a passo

Se terminar de configurar o dispositivo, comprometa a configuração.

[edit] user@host# commit

Verificação

Para verificar se a configuração está funcionando corretamente, entre no show security alg h323 counters comando.

Exemplo: definir faixas de porta de origem de mídia H.323 ALG

Este exemplo mostra como habilitar o recurso de porta de origem de mídia H.323 ALG.

Requisitos

Antes de começar, entenda e configure quaisquer recursos específicos do Avaya H.323. Consulte o Guia de Administrador para o Gerente de Comunicação da Avaya, o Guia de Implementação de Telefonia IP da Avaya e o Guia de implantação de telefonia IP da Avaya Application Solutions em http://support.avaya.com.

Visão geral

O recurso de porta de origem de mídia permite configurar o dispositivo para permitir o tráfego de mídia em uma estreita ou ampla gama de portas. Por padrão, o dispositivo escuta o tráfego H.323 em uma faixa estreita de portas. Se o seu equipamento de endpoint permitir que você especifique uma porta de envio e uma porta de escuta, você pode querer reduzir a faixa de portas em que o dispositivo permite o tráfego de mídia. Isso aumenta a segurança abrindo um buraco menor para o tráfego H.323. Este exemplo mostra como configurar o dispositivo para abrir um portão amplo para o tráfego de mídia, permitindo o recurso de porta de origem de mídia.

Configuração

Procedimento

Configuração rápida de GUI

Procedimento passo a passo

Para habilitar o recurso de porta de origem de mídia ALG H.323:

Selecione

Configure>Security>ALG.Selecione a guia

H323.Selecione a

Enable Permit media from any source portcaixa de seleção.Clique

OKpara verificar sua configuração e guardá-la como uma configuração de candidato.Se terminar de configurar o dispositivo, clique

Commit Options>Commitem .

Procedimento passo a passo

Para habilitar o recurso de porta de origem de mídia ALG H.323:

Estabeleça um portão estreito para o tráfego de mídia desativando a porta de origem da mídia para a ALG H.323.

[edit] user@host# delete security alg h323 media-source-port-any

Se terminar de configurar o dispositivo, comprometa a configuração.

[edit] user@host# commit

Verificação

Para verificar se a configuração está funcionando corretamente, entre no show security alg h323 counters comando.

Exemplo: configurar a proteção contra ataques H.323 ALG DoS

Este exemplo mostra como configurar o recurso de proteção contra ataques H.323 ALG DoS.

Requisitos

Antes de começar, entenda e configure quaisquer recursos específicos do Avaya H.323. Consulte o Guia de Administrador para o Gerente de Comunicação da Avaya, o Guia de Implementação de Telefonia IP da Avaya e o Guia de implantação de telefonia IP da Avaya Application Solutions em http://support.avaya.com.

Visão geral

Você pode proteger o porteiro H.323 contra ataques de inundação de negação de serviço (DoS), limitando o número de mensagens de Registro, Admissão e Status (RAS) por segundo que tentará processar. As mensagens de solicitação de RAS que excedem o limite que você especifica são retiradas pelo gateway de camada de aplicativos H.323 (ALG). A faixa é de 2 a 50.000 mensagens por segundo, o valor padrão é de 1000.

Configuração

Procedimento

Configuração rápida de GUI

Procedimento passo a passo

Para configurar o recurso de proteção contra ataques H.323 ALG DoS:

Selecione

Configure>Security>ALG.Selecione a guia

H323.Na caixa limiar do gatekeeper de inundação de mensagem, tipo

5000.Clique

OKpara verificar sua configuração e guardá-la como uma configuração de candidato.Se terminar de configurar o dispositivo, clique

Commit Options>Commitem .

Procedimento passo a passo

Para configurar o recurso de proteção contra ataques H.323 ALG DoS:

Configure o gatekeeper para o H.323 ALG e estabeleça o limite.

[edit] user@host# set security alg h323 application-screen message-flood gatekeeper threshold 5000

Se terminar de configurar o dispositivo, comprometa a configuração.

[edit] user@host# commit

Verificação

Para verificar se a configuração está funcionando corretamente, entre no show security alg h323 counters comando.

Entendendo os tipos de mensagem conhecidos do H.323 ALG

O padrão H.323 é um protocolo VoIP (Voice Over-IP) legado definido pela União Internacional de Telecomunicações (ITU-T). O H.323 consiste em um conjunto de protocolos (como H.225.0 e H.245) que são usados para sinalização de chamadas e controle de chamadas para VoIP. Existem três processos importantes em H.323:

Gatekeeper Discovery — Um endpoint encontra seu porteiro através do processo de descoberta do gatekeeper, por meio de broadcast ou unicast (para um IP conhecido e a conhecida porta UDP 1719).

Registro, admissão e status de endpoint — um endpoint se registra em um porteiro e pede sua gestão. Antes de fazer uma ligação, um endpoint pede ao porteiro permissão para fazer a ligação. Nas fases de inscrição e admissão, o canal de Registro, Admissão e Status (RAS) é usado.

Controle de chamadas e configuração de chamadas — as chamadas podem ser estabelecidas dentro de uma zona ou em duas zonas, ou mesmo em várias zonas (conferência multiponto). A configuração e a derrubada de chamadas são realizadas através do canal de sinalização de chamadas cujo TSAP é a conhecida porta TCP (1720). O controle de chamadas, incluindo canais de mídia de abertura/fechamento entre dois endpoints, é realizado através do canal de controle de chamadas cujo TSAP é atribuído dinamicamente do processo de sinalização de chamada anterior. As mensagens H.245 são usadas no canal de controle de chamadas e codificadas usando ASN.1.

- Sinalização RAS H.225: gatekeepers e gateways

- Sinalização de chamadas H.225 (Q.931)

- Sinalização de controle e transporte de mídia H.245

Sinalização RAS H.225: gatekeepers e gateways

Registro, Admissão e Status (RAS), conforme descrito no padrão H.323 (ITU-T), é o protocolo de sinalização usado entre gateways ou endpoints. Os porteiros fornecem serviços de resolução de endereços e controle de admissão.

RAS é o processo pelo qual os gateways H.323 descobrem seus guardiões de zona. A comunicação RAS é realizada por meio de um datagram UDP nas portas 1718 (multicast) e 1719 (unicast). Os endpoints usam o protocolo RAS para se comunicar com um gatekeeper. Se um endpoint H.323 não conhece seu porteiro, ele pode enviar uma mensagem de Solicitação de Gatekeeper (GRQ) para buscar a resposta do porteiro. Um ou mais porteiros podem responder à solicitação com uma mensagem de Confirmação de Gatekeeper (GCF) ou uma mensagem de Rejeição de Gatekeeper (GRJ). Uma mensagem de rejeição contém o motivo da rejeição.

A Tabela 1 lista as mensagens de gatekeeper RAS suportadas.

Mensagem |

Descrição |

|---|---|

GRQ (Gatekeeper_Request) |

Uma mensagem enviada de um endpoint a um porteiro para "descobrir" porteiros dispostos a fornecer serviço. |

GCF (Gatekeeper_Confirm) |

Uma resposta de um porteiro a um endpoint que indica a aceitação de se comunicar com o canal RAS do porteiro. |

GRJ (Gatekeeper_Reject) |

Uma resposta de um porteiro a um endpoint que rejeita a solicitação de endpoint. |

- Registro e não registro de RAS

- Admissões de RAS

- Localização do RAS

- Controle de largura de banda RAS

- Informações sobre o status do RAS

- Informações de desengajar RAS

Registro e não registro de RAS

O registro é o processo pelo qual os gateways, terminais e unidades de controle multiponto (MCUs) se juntam a uma zona e informam o porteiro de seus endereços IP e alias. Cada gateway pode registrar apenas um gatekeeper ativo.

O registro ocorre após o endpoint determinar e confirmar a comunicação do porteiro, enviando uma mensagem de Solicitação de Registro (RRQ). O porteiro então responde com uma mensagem de Confirmação de Registro (RCF), tornando assim o endpoint conhecido na rede.

A Tabela 2 lista as mensagens de registro e não registro de RAS suportadas.

Mensagem |

Descrição |

|---|---|

RRQ (Registration_Request) |

Uma mensagem enviada de um endpoint para um porteiro. As solicitações de registro são predefinidas na configuração administrativa do sistema. |

RCF (Registration_Confirm) |

Uma resposta de um porteiro que confirma o registro de um endpoint em resposta a uma mensagem de RRQ. |

RRJ (Registration_Reject) |

Uma resposta de um porteiro que rejeita o registro de um endpoint. |

URQ (Unregister_Request) |

Uma mensagem enviada de um endpoint ou de um porteiro solicitando o cancelamento de um registro. |

UCF (Unregister_Confirm) |

Uma resposta enviada de um endpoint ou de um porteiro para confirmar que o registro foi cancelado. |

URJ (Unregister_Reject) |

Uma mensagem que indica que o endpoint não está pré-registerado com o gatekeeper. |

Admissões de RAS

As mensagens de admissão entre endpoints e gatekeepers fornecem a base para admissões de chamadas e controle de largura de banda. O porteiro então resolve o endereço com confirmação ou rejeição de uma solicitação de admissão.

A Tabela 3 lista as mensagens de admissão de RAS suportadas.

Mensagem |

Descrição |

|---|---|

ARQ (Admission_Request) |

Uma tentativa por um endpoint de iniciar uma chamada. |

ACF (Admission_Confirm) |

Uma resposta positiva de um porteiro que autoriza um endpoint a participar de uma chamada. |

ARJ (Admission_Reject) |

Uma mensagem enviada por um porteiro rejeitando a mensagem ARQ que inicia uma ligação. |

Localização do RAS

As mensagens de solicitação de localização (LRQ) são enviadas por um endpoint ou por um gatekeeper para um gatekeeper interzone para obter os endereços IP de diferentes endpoints de zona.

A Tabela 4 lista as mensagens de solicitação de localização ras suportadas.

Mensagem |

Descrição |

|---|---|

LRQ (Location_Request) |

Uma mensagem enviada para solicitar a um porteiro informações de contato de um ou mais endereços. |

LCF (Location_Confirm) |

Uma resposta enviada por um gatekeeper que contém canais de sinalização de chamadas ou endereços de canal RAS. |

LRJ (Location_Reject) |

Uma resposta enviada pelos gatekeepers que receberam um LRQ para o qual o endpoint solicitado não está registrado. |

Controle de largura de banda RAS

O controle de largura de banda é invocado para configurar a chamada, e é inicialmente gerenciado através da sequência de mensagens de admissão (ARQ/ACF/ARJ).

A Tabela 5 lista as mensagens de controle de largura de banda RAS suportadas.

Mensagem |

Descrição |

|---|---|

BRQ (Bandwidth_Request) |

Uma solicitação enviada por um endpoint a um porteiro para aumentar ou diminuir a largura de banda de chamadas. |

BCF (Bandwidth_Confirm) |

Uma resposta enviada por um porteiro para confirmar a aceitação de uma solicitação de mudança de largura de banda. |

BRJ (Bandwidth_Reject) |

Uma resposta enviada por um gatekeeper para rejeitar uma solicitação de mudança de largura de banda. |

Informações sobre o status do RAS

Um porteiro usa uma mensagem de Solicitação de Informações (IRQ) para determinar o status de um endpoint. O protocolo RAS é usado para determinar se os endpoints estão on-line ou offline.

A Tabela 6 lista as mensagens de informação de status RAS suportadas.

Mensagem |

Descrição |

|---|---|

IRQ (Information_Request) |

Uma mensagem enviada por um porteiro para solicitar informações de status de seus endpoints destinatários. |

IRR (Information_Request_Response) |

Uma resposta enviada por endpoint a um gatekeeper em resposta a uma mensagem IRQ. Ele determina se os endpoints estão on-line ou offline. |

IACK (Info_Request_Acknowledge) |

Uma mensagem enviada por um porteiro para reconhecer o recebimento de uma mensagem IRR de um endpoint. |

INACK (Info_Request_Neg_Acknowledge) |

Uma mensagem enviada a um porteiro se uma mensagem de solicitação de informações não for compreendida. |

Informações de desengajar RAS

Um endpoint envia uma mensagem de Solicitação de Desengajamento (DRQ) a um gatekeeper no caso de uma queda de chamada.

A Tabela 7 lista as mensagens de desengajagem RAS suportadas.

Mensagem |

Descrição |

|---|---|

DRQ (Disengage_Request) |

Uma solicitação de status enviada de um endpoint a um porteiro quando uma chamada termina. |

DCF (Disengage_Confirm) |

Uma mensagem enviada por um porteiro para confirmar o recebimento da mensagem DRQ de um endpoint. |

DRJ (Disengage_Reject) |

Uma mensagem enviada por um porteiro que rejeita uma solicitação de confirmação de desengajagem de um endpoint. |

Sinalização de chamadas H.225 (Q.931)

O H.225 é usado para configurar conexões entre endpoints H.323. A recomendação (ITU-T) H.225 especifica o uso e o suporte de mensagens Q.931.

A sinalização de chamadas H.225 oferece suporte às seguintes mensagens:

Reconhecimento de configuração e configuração

Processo de chamada

Conectar

Alertando

Informações do usuário

Versão completa

Instalação

Progresso

Consulta de status e status

Notificar

Sinalização de controle e transporte de mídia H.245

O H.245 lida com mensagens de controle de ponta a ponta entre endpoints H.323. Este protocolo de canal de controle estabelece os canais lógicos para transmissão de informações de áudio, vídeo, dados e canal de controle.

H.245 dá suporte às seguintes mensagens:

Solicitação

Resposta

Comando

Indicação

Entendendo os tipos de mensagens desconhecidas H.323 ALG

O recurso do tipo de mensagem H.323 desconhecido permite especificar como as mensagens H.323 não identificadas são tratadas pelo dispositivo. O padrão é descartar mensagens desconhecidas (sem suporte).

Você pode proteger o porteiro H.323 contra ataques de inundação de negação de serviço (DoS), limitando o número de mensagens de Registro, Admissão e Status (RAS) por segundo que tentará processar. As mensagens de solicitação de RAS que excedem o limite especificado são retiradas pelo gateway de camada de aplicativos H.323 (ALG). A faixa é de 2 a 50.000 mensagens por segundo, o valor padrão é de 1000.

Não recomendamos permitir mensagens desconhecidas porque elas podem comprometer a segurança. No entanto, em um ambiente seguro de teste ou produção, o comando do tipo de mensagem H.323 desconhecido pode ser útil para resolver problemas de interoperabilidade com equipamentos de fornecedores diferentes. Permitir mensagens H.323 desconhecidas pode ajudá-lo a operacionalizar sua rede, para que você possa analisar seu tráfego voIP (voice-over-IP) para determinar por que algumas mensagens estavam sendo retiradas. O recurso do tipo de mensagem H.323 desconhecido permite configurar o dispositivo para aceitar o tráfego H.323 contendo tipos de mensagem desconhecidos no modo de tradução de endereços de rede (NAT) e no modo de rota.

A opção de tipo de mensagem H.323 desconhecida se aplica apenas a pacotes recebidos identificados como pacotes VoIP suportados. Se um pacote não puder ser identificado, ele sempre será descartado. Se um pacote for identificado como um protocolo suportado e você tiver configurado o dispositivo para permitir tipos de mensagem desconhecidos, a mensagem será encaminhada sem processamento.

Exemplo: permitir tipos desconhecidos de mensagens H.323 ALG

Este exemplo mostra como configurar o dispositivo para permitir tipos de mensagem H.323 desconhecidos nos modos de rota e NAT.

Requisitos

Antes de começar, entenda e configure quaisquer recursos específicos do Avaya H.323. Consulte o guia de administrador para o gerente de comunicação da Avaya, o guia de implementação de telefonia IP da Avaya e o Guia de implantação de telefonia IP da Avaya Application Solutions em http://support.avaya.com.

Visão geral

Esse recurso permite especificar como as mensagens H.323 não identificadas são tratadas pelo dispositivo. O padrão é descartar mensagens desconhecidas (sem suporte). A opção aplicada por ENABLE Permit NAT e a permit-nat-applied declaração de configuração especificam que mensagens desconhecidas podem ser aprovadas se a sessão estiver no modo NAT. A opção de permissão de habilitação e a permit-routed declaração de configuração especificam que mensagens desconhecidas podem ser aprovadas se a sessão estiver no modo de rota. (Sessões em modo transparente são tratadas como modo de rota.)

Configuração

Procedimento

Configuração rápida de GUI

Procedimento passo a passo

Configurar o dispositivo para permitir tipos de mensagem H.323 desconhecidos nos modos de rota e NAT:

Selecione

Configure>Security>ALG.Selecione a guia

H323.Selecione a

Enable Permit NAT appliedcaixa de seleção.Selecione a

Enable Permit routedcaixa de seleção.Clique

OKpara verificar sua configuração e guardá-la como uma configuração de candidato.Se terminar de configurar o dispositivo, clique

Commit Options>Commitem .

Procedimento passo a passo

Configurar o dispositivo para permitir tipos de mensagem H.323 desconhecidos nos modos de rota e NAT:

Especifique se mensagens desconhecidas podem ser aprovadas se a sessão estiver no modo NAT.

[edit] user@host# set security alg h323 application-screen unknown-message permit-nat-applied

Especifique se mensagens desconhecidas podem ser aprovadas se a sessão estiver no modo de rota.

[edit] user@host# set security alg h323 application-screen unknown-message permit-routed

Se terminar de configurar o dispositivo, comprometa a configuração.

[edit] user@host# commit

Verificação

Para verificar se a configuração está funcionando corretamente, entre no show security alg h323 comando e no show security alg h323 counters comando.