Verifique a conectividade padrão das filiais

Primeiro, vamos verificar a conectividade padrão de WAN e LAN no SRX.

Verifique a conectividade wan

Confirme o cliente DHCP na interface wan

Verifique se a interface WAN recebeu um endereço IP do serviço DHCP fornecido pelo ISP (ISP). Na configuração padrão, a interface ge-0/0/0 faz parte da untrust zona e é definida como um cliente DHCP.

root@branch_SRX> show dhcp client binding IP address Hardware address Expires State Interface 172.16.1.10 78:4f:9b:26:21:f5 77215 BOUND ge-0/0/0.0

Confirme a conectividade com a Internet

Confirme o acesso à Internet com um ping bem-sucedido para www.juniper.net.

root@branch_SRX> ping www.juniper.net inet count 2 PING e1824.dscb.akamaiedge.net (104.100.54.237): 56 data bytes 64 bytes from 104.100.54.237: icmp_seq=0 ttl=47 time=7.268 ms 64 bytes from 104.100.54.237: icmp_seq=1 ttl=47 time=9.803 ms --- e1824.dscb.akamaiedge.net ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 7.268/8.536/9.803/1.267 ms

Verifique a conectividade lan

- Confirmar servidor DHCP LAN

- VLANs de exibição

- Verificar o aprendizado de endereço MAC

- Confirme a conectividade lan na zona de confiança

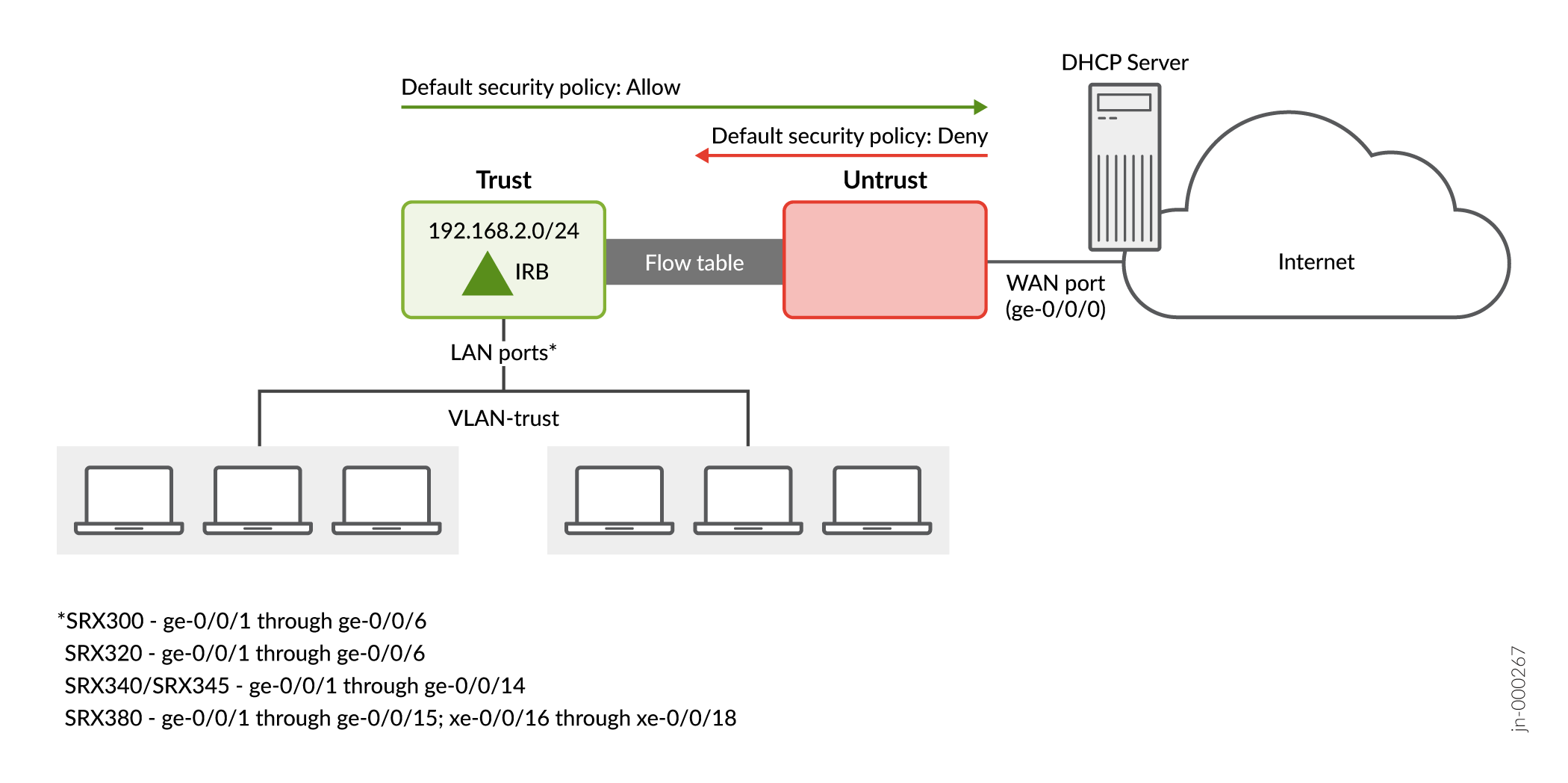

Verifique a conectividade lan. As políticas de segurança padrão da linha SRX300 resumem as zonas de segurança padrão de fábrica e seu comportamento. Consulte a conectividade padrão da linha SRX300 para obter detalhes sobre a conectividade física e os endereços MAC usados pelos vários dispositivos LAN.

Embora o tipo e a contagem de portas variem entre modelos SRX de filial (Série SRX 300), a configuração padrão da fábrica resulta no mesmo tipo de conectividade:

- Todas as portas LAN têm conectividade completa de Camada 2 dentro da trust zona

- O tráfego enviado de qualquer porta LAN é permitido na untrust zona

- O tráfego de retorno da untrust zona é permitido de volta à trust zona

- O tráfego que se origina na untrust zona é bloqueado da trust zona

Tenha esses padrões em mente enquanto você continua a verificar a conectividade padrão.

Confirmar servidor DHCP LAN

Verifique se o SRX atribui endereços IP aos clientes LAN. Lembre-se que, na configuração padrão de fábrica, uma interface de roteamento e ponte integrada (IRB) capaz de camada 3 funciona como um servidor DCHP para todas as portas LAN. Consulte a Figura 1 para mapear os endereços MAC mostrados na saída para os dispositivos e portas SRX usados em nossa filial.

root@branch_SRX> show dhcp server binding IP address Session Id Hardware address Expires State Interface 192.168.2.5 3530 08:81:f4:82:a4:5c 70025 BOUND irb.0 192.168.2.8 3529 08:81:f4:8a:eb:51 68662 BOUND irb.0 192.168.2.13 3534 20:4e:71:a6:a7:01 86366 BOUND irb.0 192.168.2.7 3535 d4:20:b0:00:c3:37 86126 BOUND irb.0

A saída confirma que o dispositivo SRX atribui corretamente endereços IP do pool de endereços padrão 192.168.2.0/24 aos clientes LAN.

VLANs de exibição

Na configuração padrão de fábrica, todas as portas LAN estão na mesma VLAN (vlan-trust) com conectividade de Camada 2 completa (não filtrada) para a sub-rede IP compartilhada de 192.168.2.0/24 IP. Use o show vlans comando para exibir todas as VLANs no dispositivo.

root@branch_SRX> show vlans

Routing instance VLAN name Tag Interfaces

default-switch default 1

default-switch vlan-trust 3

ge-0/0/1.0*

ge-0/0/10.0

ge-0/0/11.0

ge-0/0/12.0

ge-0/0/13.0

ge-0/0/14.0

ge-0/0/15.0

ge-0/0/2.0*

ge-0/0/3.0*

ge-0/0/4.0

ge-0/0/5.0

ge-0/0/6.0

ge-0/0/7.0

ge-0/0/8.0

ge-0/0/9.0

xe-0/0/16.0

xe-0/0/17.0

xe-0/0/18.0

A saída mostra que existem duas VLANs: a default VLAN, o VLAN ID 1 atribuído e o vlan-trust VLAN, atribuído VLAN ID 3. Na configuração padrão de fábrica, nenhuma interface está associada ao VLAN padrão. Todas as portas LAN estão associadas à vlan-trust VLAN. Mais uma vez, todas as interfaces atribuídas ao mesmo VLAN têm conectividade completa na Camada 2.

Verificar o aprendizado de endereço MAC

Emite o show ethernet-switching table comando para verificar o aprendizado MAC na vlan-trust VLAN.

root@branch_SRX> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 6 entries, 6 learned

Routing instance : default-switch

Vlan MAC MAC Age Logical NH RTR

name address flags interface Index ID

vlan-trust 08:81:f4:82:a4:5c D - ge-0/0/3.0 0 0

vlan-trust 08:81:f4:8a:eb:51 D - ge-0/0/2.0 0 0

vlan-trust 20:4e:71:a6:a7:01 D - ge-0/0/1.0 0 0

A saída confirma o aprendizado de endereço MAC esperado para nossos clientes LAN na vlan-trust VLAN.

Em um VLAN, o aprendizado de endereço MAC ocorre sempre que um dispositivo envia qualquer tipo de tráfego. O SRX aprende com base no endereço MAC de origem. Esse aprendizado cria a tabela de comutação Ethernet usada para encaminhar tráfego, com base no endereço MAC de destino. O tráfego de broadcast, unicast desconhecido e multicast (BUM) está alagado para todas as portas da VLAN. No nosso caso, o uso do DHCP para obter um endereço IP é suficiente para acionar o aprendizado de endereço MAC mostrado.

Confirme a conectividade lan na zona de confiança

Para confirmar a conectividade LAN na trust zona, basta enviar um ping entre clientes LAN. Como alternativa, você pode enviar pings do SRX para cada cliente LAN. Para verificação, faça login em um dispositivo de funcionário conectado à interface ge-0/0/2 do SRX e teste conectividade para a interface IRB no SRX e ao dispositivo LAN conectado à interface ge-0/0/1 do SRX. Use os endereços MAC e IP mostrados na saída de comando anterior.

Primeiro, confirme os parâmetros da interface do dispositivo do funcionário. Especificamente, os endereços MAC e IP:

root@employee> show interfaces ge-1/0/1

Physical interface: ge-1/0/1, Enabled, Physical link is Up

Interface index: 153, SNMP ifIndex: 522

Link-level type: Ethernet, MTU: 1514, MRU: 1522, LAN-PHY mode, Speed: 1000mbps, BPDU Error: None, Loop Detect PDU Error: None,

. . .

Current address: 08:81:f4:8a:eb:51, Hardware address: 08:81:f4:8a:eb:51

. . .

Logical interface ge-1/0/1.0 (Index 338) (SNMP ifIndex 598)

Flags: Up SNMP-Traps 0x0 Encapsulation: ENET2

Input packets : 1338313

Output packets: 40277

Protocol inet, MTU: 1500

Max nh cache: 75000, New hold nh limit: 75000, Curr nh cnt: 1, Curr new hold cnt: 0, NH drop cnt: 0

Flags: Sendbcast-pkt-to-re

Addresses, Flags: Is-Preferred Is-Primary

Destination: 192.168.2/24, Local: 192.168.2.8, Broadcast: 192.168.2.255

Protocol multiservice, MTU: Unlimited

Flags: Is-Primary

Em seguida, teste a conectividade LAN esperada com um ping na interface IRB do SRX e ao dispositivo LAN conectado à interface ge-0/0/1. Como mostrado acima, o dispositivo LAN no ge-0/0/1 é atribuído endereço IP 192.168.2.13:

root@employee> ping 192.168.2.1 count 2 PING 192.168.2.1 (192.168.2.1): 56 data bytes 64 bytes from 192.168.2.1: icmp_seq=0 ttl=64 time=0.938 ms 64 bytes from 192.168.2.1: icmp_seq=1 ttl=64 time=0.893 ms --- 192.168.2.1 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.893/0.915/0.938/0.023 ms root@employee> ping 192.168.2.13 count 2 PING 192.168.2.13 (192.168.2.13): 56 data bytes 64 bytes from 192.168.2.13: icmp_seq=0 ttl=64 time=2.798 ms 64 bytes from 192.168.2.13: icmp_seq=1 ttl=64 time=1.818 ms --- 192.168.2.13 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.818/2.308/2.798/0.490 ms root@employee> traceroute 192.168.2.13 traceroute to 192.168.2.13 (192.168.2.13), 30 hops max, 40 byte packets 1 192.168.2.13 (192.168.2.13) 1.759 ms 1.991 ms 1.786 ms

Os pings são bem-sucedidos, o que verifica a conectividade esperada para as portas VLAN de confiança. A saída de rastreamento adicional confirma a sub-rede IP compartilhada e a conectividade direta resultante para as estações lan. Essa conectividade mudará quando você implantar várias VLANs e sub-redes IP para proteger a conectividade de filial local.

Verifique a conectividade lan-wan com NAT de origem

Envie um ping para um destino de Internet de um cliente LAN. Se desejado, você pode obter um ping da interface IRB do SRX para exercer o mesmo fluxo de pacotes. O objetivo é verificar se o trust tráfego originado na zona flui para a zona com NAT de origem untrust . Isso fornece conectividade à Internet à estação LAN.

Vamos testar a conectividade da Internet do cliente LAN conectado à interface ge-0/0/2 do SRX enviando um ping para o juniper.net site.

root@employee> ping www.juniper.net count 2 inet

PING e1824.dscb.akamaiedge.net (104.100.54.237): 56 data bytes

64 bytes from 104.100.54.237: icmp_seq=0 ttl=44 time=4.264 ms

64 bytes from 104.100.54.237: icmp_seq=1 ttl=44 time=4.693 ms

--- e1824.dscb.akamaiedge.net ping statistics ---

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max/stddev = 4.264/4.479/4.693/0.214 ms

root@employee> show route 104.100.54.237

inet.0: 23 destinations, 23 routes (22 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[Access-internal/12] 3w6d 01:45:40, metric 0

> to 192.168.2.1 via ge-1/0/1.0

O ping é bem-sucedido, o que confirma a conectividade LAN para WAN. A saída do show route comando confirma que a estação lan envia o tráfego de teste para o SRX como seu gateway padrão.

É importante observar que o envio de um ping de uma estação lan para um destino de Internet envolve o fluxo de pacotes da zona para a trust untrust zona. O SRX é um dispositivo baseado em fluxo. Uma política de segurança é necessária para permitir fluxos entre zonas. Como observamos na Figura 1, as políticas padrão de fábrica permitem trust untrust fluxos de pacotes.

Veja a tabela de sessão de fluxo para confirmar que existem sessões ativas entre os clientes de LAN e a WAN.

root@branch_SRX> show security flow session Session ID: 8590056439, Policy name: trust-to-untrust/5, State: Stand-alone, Timeout: 2, Valid In: 192.168.2.8/28282 --> 104.100.54.237/56711;icmp, Conn Tag: 0x0, If: irb.0, Pkts: 1, Bytes: 84, Out: 104.100.54.237/56711 --> 172.16.1.10/7273;icmp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 1, Bytes: 84, . . .

A saída mostra que seu tráfego de teste criou com sucesso uma entrada na tabela de fluxo. Uma segunda entrada para o mesmo fluxo confirma que o SRX realizou NAT de origem no tráfego (usando 172.16.1.10 de sua interface WAN), antes de enviar o ping para o destino em 104.100.54.237 (www.juniper.net). Isso confirma que o tráfego pode fluir da trust zona para a zona com NAT de origem untrust . Seu ping bem-sucedido de uma estação lan para www.juniper.net confirmar a conectividade LAN-WAN padrão de fábrica esperada.

Em seguida, mostraremos como alterar a conectividade LAN padrão para proteger a filial local de acordo com seus requisitos.