Criar listas de permissões e listas de bloqueio

Acesse essas páginas em ou .

Use essas páginas para configurar listas personalizadas confiáveis e não confiáveis. Você também pode fazer upload de arquivos hash.

O conteúdo baixado de locais na lista de permissões é confiável e não precisa ser inspecionado quanto a malware. Os hosts não podem baixar conteúdo de locais na lista de bloqueio, porque esses locais não são confiáveis.

Antes de começar

-

Leia o tópico Visão geral da lista de permissões e da lista de bloqueios .

-

Decida o tipo de item que você pretende definir:

-

URL

-

IP

-

Hash de arquivo

-

Remetente de e-mail

-

IA-PTP

-

C&C

-

ETI

-

DNS

-

-

Revise as entradas da lista atual para garantir que o item que você está adicionando não exista.

-

Se você estiver carregando arquivos de hash, os arquivos deverão estar em um arquivo de texto (TXT) com cada hash em sua própria linha única.

Criar listas de permissões

Selecione .

Selecione um dos tipos mencionados em Tipos com suporte de listas de permissões.

Tabela 1: Tipos com suporte de listas de permissões Digite

Informações

Anti-malware

Endereço IP, URL, hash de arquivo, remetente de e-mail e IA-PTP

SecIntel

Endereço IP e domínio C&C

ETI

Endereço IP e nome de host

DNS

Domínios

Casca reversa

Endereços IP e domínios de destino

Observação:Domínio refere-se a um nome de domínio totalmente qualificado (FQDN).

Insira as informações necessárias.

Clique em OK.

Criar listas de bloqueio

Selecione

Selecione um dos tipos mencionados em Listas de bloqueio: Tipos suportados.

Tabela 2: Tipos de Bloqueio Suportados Digite

Informações

Anti-malware

Endereço IP, URL, hash de arquivo e remetente de e-mail

SecIntel

Endereço IP e domínio C&C

Insira as informações necessárias.

Clique em OK.

Consulte as tabelas a seguir para obter os dados exigidos por cada tipo.

- IP

- URL

- Hash de arquivo

- Remetente de e-mail

- IA-PTP

- Servidor C&C

- Insights de tráfego criptografados (ETI)

- Sistema de Nomes de Domínio (DNS)

- Casca reversa

IP

Ao criar um item de lista de IP, você deve selecionar o Tipo de lista como IP. Você deve inserir as informações necessárias. Consulte a tabela a seguir.

| Configuração |

Diretriz |

|---|---|

| IP |

Insira o endereço IP IPv4 ou IPv6. Por exemplo: 1.2.3.4 ou 0:0:0:0:0:ffff:0102:0304. A notação CIDR e os intervalos de endereços IP também são aceitos. Qualquer um dos seguintes formatos IPv4 é válido: 1.2.3.4, 1.2.3.4/30 ou 1.2.3.4-1.2.3.6. Qualquer um dos seguintes formatos IPv6 é válido: 1111::1, 1111::1-1111::9 ou 1111:1::0/64.

Observação:

Intervalos de endereços: Não é aceito mais do que um bloco de endereços IPv4 /16 e endereços IPv6 /48. Por exemplo, 10.0.0.0-10.0.255.255 é válido, mas 10.0.0.0-10.1.0.0 não é. Bitmasks: a quantidade máxima de endereços IP cobertos por bitmask em um registro de sub-rede para IPv4 é 16 e para IPv6 é 48. Por exemplo, 10.0.0.0/15 e 1234::/47 não são válidos. |

|

Observação:

Para editar uma entrada de IP na lista de permissões ou na lista de bloqueios, marque a caixa de seleção ao lado da entrada que deseja editar, clique no ícone de lápis e clique em OK. |

|

URL

Ao criar um item de lista de URL, você deve escolher o Tipo de lista: URL. Insira as informações necessárias. Consulte a tabela a seguir.

| Configuração |

Diretriz |

|---|---|

| URL |

Insira a URL usando o seguinte formato: juniper.net. Curingas e protocolos não são entradas válidas. O sistema adiciona automaticamente um curinga ao início e ao fim dos URLs. Portanto, juniper.net também corresponde a a.juniper.net, a.b.juniper.net e a.juniper.net/abc. Se você inserir explicitamente a.juniper.net, ele corresponderá a b.a.juniper.net, mas não c.juniper.net. É possível entrar um caminho específico. Se você inserir juniper.net/abc, ele corresponderá a x.juniper.net/abc, mas não x.juniper.net/123. Para editar uma entrada de URL da lista de permissões ou da lista de bloqueios, marque a caixa de seleção ao lado da entrada que deseja editar, clique no ícone de lápis e clique em OK. |

Hash de arquivo

Quando você carrega um arquivo de hash, ele deve estar em um TXT com cada hash em sua própria linha única. Você só pode ter um arquivo hash em execução. Para adicioná-lo ou editá-lo, consulte as instruções na tabela a seguir.

| Âmbito de aplicação |

Diretriz |

|---|---|

| Você pode adicionar hashes personalizados de lista de permissões e lista de bloqueios para filtragem, mas esses hashes devem ser listados em um TXT com cada entrada em uma única linha. Você só pode ter um arquivo hash em execução contendo até 15.000 hashes de arquivo. Este arquivo contém a lista "atual", mas você pode adicioná-la, editá-la e excluí-la a qualquer momento. |

|

| SHA-256 Hash Item |

Para adicionar entradas de hash, você pode fazer upload de vários arquivos TXT e esses arquivos serão combinados automaticamente em um arquivo. Veja todas as opções de mesclagem, exclusão e substituição abaixo. Download—Clique neste botão para baixar o TXT se quiser visualizá-lo ou editá-lo. Você pode selecionar qualquer uma das seguintes opções na lista suspensa Selecionar opção de upload de itens de arquivo de hash :

Excluir tudo ou Excluir selecionados — Às vezes, é mais eficiente excluir a lista atual em vez de baixá-la e editá-la. Clique neste botão para excluir a lista selecionada atual ou todas as listas que foram adicionadas e acumuladas aqui. |

| fonte |

Esse campo indica Lista de permissões ou Lista de bloqueios. |

| Data adicionada |

O mês, a data, o ano e a hora em que o arquivo de hash foi carregado ou editado pela última vez. |

Remetente de e-mail

Adicione endereços de e-mail à lista de permissões ou à lista de bloqueios, se encontrados no remetente ou no destinatário de uma comunicação por e-mail. Adicione endereços um de cada vez usando o ícone + .

| Âmbito de aplicação |

Diretriz |

|---|---|

| Endereço de e-mail |

Insira um endereço de e-mail no formato name@domain.com. Não há suporte para curingas e correspondências parciais, mas se você quiser incluir um domínio inteiro, poderá inserir apenas o domínio da seguinte maneira: domain.com |

| Se um e-mail corresponder à lista de bloqueio, ele será considerado malicioso e será tratado da mesma forma que um e-mail com um anexo malicioso. O e-mail é bloqueado e um e-mail substituto é enviado. Se um e-mail corresponder à lista de permissões, esse e-mail será permitido sem qualquer verificação. Consulte Visão geral de e-mails em quarentena. Vale a pena notar que os invasores podem facilmente falsificar o endereço de e-mail "De" de um e-mail, tornando as listas de bloqueio uma maneira menos eficaz de impedir e-mails maliciosos. |

|

IA-PTP

A Prevenção de ameaças preditiva com a IA da Juniper Networks é uma solução avançada de detecção e prevenção de malware projetada para proteger sua rede contra ameaças decorrentes de usuários que acessam recursos corporativos de vários locais e navegam na Internet para muitos destinos. Alimentada por IA e ML, essa solução de segurança inteligente aumenta a capacidade de prever e identificar ameaças genuínas com mais rapidez, permitindo que especialistas humanos se concentrem em iniciativas estratégicas de segurança.

Para obter mais informações sobre a Prevenção de ameaças preditiva com a IA (IA-PTP), consulte Visão geral da Prevenção de ameaças preditiva com a IA.

Você pode usar a guia IA-PTP para adicionar, substituir, mesclar ou excluir assinaturas IA-PTP nas listas de permissões. Você pode adicionar as assinaturas de arquivo identificadas como falsos positivos às listas de permissões. Esse processo exclui as assinaturas especificadas da inspeção de malware realizada pelos firewalls da Série SRX.

Para adicionar ou editar uma lista de assinaturas:

Selecione .

A página Assinatura do IA-PTP é exibida.

Selecione qualquer uma das seguintes opções na lista suspensa Opção de upload de arquivo de assinatura :

Substituir lista atual — Carregue um arquivo de texto (TXT) contendo uma lista de assinaturas de arquivo ou modifique a lista existente sem excluí-la. Baixe, edite e recarregue o arquivo. Você pode fazer upload de vários arquivos TXT que serão combinados automaticamente em um arquivo.

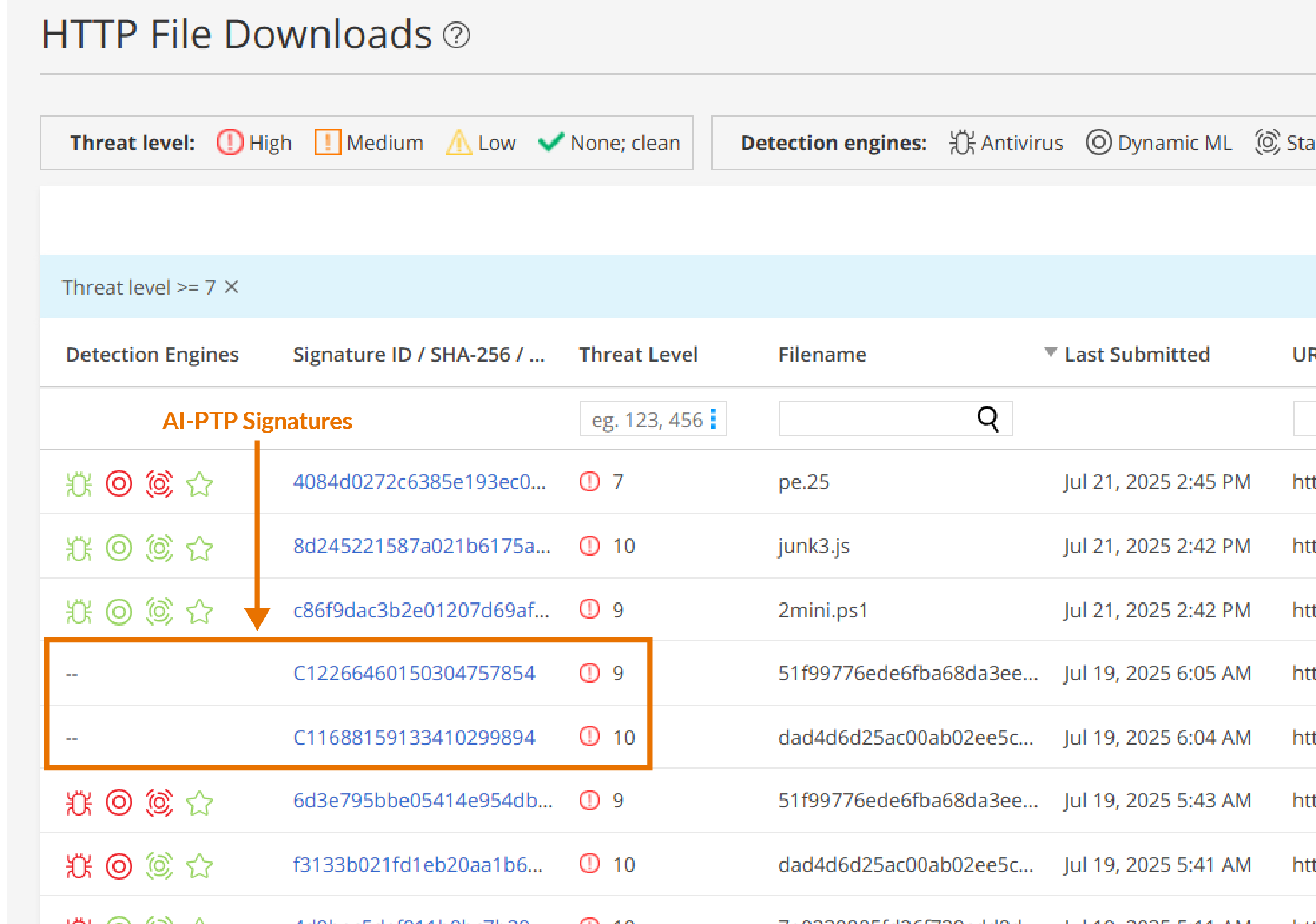

Você pode obter assinaturas IA-PTP das seguintes fontes:

Downloads de arquivos HTTP — Navegue para

Figura 1: Assinaturas de IA-PTP

de IA-PTP

Anexos de e-mail — Navegue até

Downloads de arquivos SMB — Navegue até

Syslogs em firewalls da Série SRX

Mesclar com a lista atual — Combine um novo TXT com o arquivo existente, criando um único arquivo com todas as assinaturas.

Excluir da lista atual — Remova assinaturas específicas. Crie um TXT com as assinaturas a serem removidas, carregue-o e somente essas assinaturas serão excluídas.

A janela Carregar lista de hash é exibida.

Navegue pelo seu computador e selecione o arquivo TXT.

Clique em OK.

As assinaturas IA-PTP são adicionadas às listas de permissões.

A Tabela 7 descreve os campos de assinatura IA-PTP.

Tabela 7: Campos de assinatura de IA-PTP Âmbito de aplicação

Descrição

Assinatura

Número de assinaturas de arquivo adicionadas às listas de permissões

Data adicionada

Data e hora em que a lista de assinaturas de arquivo foi carregada ou editada pela última vez.

Clique em Download para baixar o TXT se quiser visualizá-lo ou editá-lo.

Clique em Excluir tudo para excluir todas as listas que foram adicionadas às listas de permissões.

Para visualizar a lista de assinaturas antimalware avançadas (AAMW) adicionadas às listas de permissões nos firewalls da Série SRX, use o comando show services advanced-anti-malware signature-exempt-listCLI .

show services advance-anti-malware signature-exempt-list Advanced-anti-malware Signature Exempt List: J1994069136041805794 C5381964424818232941 J12111449344962437113 C4660909146742838820 Total exempt signatures: 4

Para visualizar a lista de assinaturas de antivírus adicionadas às listas de permissões nos firewalls da Série SRX, use o comando show services anti-virus signature-exempt-listCLI .

Anti-virus Signature Exempt List: C1994069136041805794 J5381964424818232941 J12111449344962437113 J4660909146742838820 Total exempt signatures: 4

Para limpar as listas de permissões de assinatura de arquivo nos firewalls da Série SRX, use o comando clear services anti-virus signature-exempt-listCLI .

Você também pode executar os seguintes comandos CLI em seus firewalls da Série SRX para adicionar, excluir, exportar e importar assinaturas de arquivos:

-

request services anti-virus signature-exempt-list add <signature-id>— adicione IDs de assinatura de arquivo ao seu firewall da Série SRX. Por exemplo,request services anti-virus signature-exempt-list add J4660909146742838820. -

request services anti-virus signature-exempt-list delete <signature-id>— exclua os IDs de assinatura de arquivo em seu firewall da Série SRX. Por exemplo,request services anti-virus signature-exempt-list delete J4660909146742838820. -

request services anti-virus signature-exempt-list import <txt-file-with-signature-ids>— importe o arquivo TXT que contém IDs de assinatura em seu firewall da Série SRX. Por exemplo,request services anti-virus signature-exempt-list import /var/tmp/av-exempt-list.txt. -

request services anti-virus signature-exempt-list export <txt-file-with-signature-ids>— exporte o arquivo TXT que contém IDs de assinatura do seu firewall da Série SRX. Por exemplo,request services anti-virus signature-exempt-list export /var/tmp/av-exempt-list.txt.

Servidor C&C

Quando você permite um servidor C&C na lista de permissões, os firewalls da Série SRX recebem o IP ou o nome do host. Os firewalls então o excluem de qualquer lista de bloqueio da SecIntel ou feeds C&C, incluindo o feed de ameaças globais da Juniper e feeds de terceiros. O servidor também será listado na página de gerenciamento da lista de permissões do C&C.

Você pode inserir os dados do servidor C&C manualmente ou fazer upload de uma lista de servidores. Essa lista deve ser um TXT com cada IP ou domínio em sua própria linha única. O TXT deve incluir todos os IPs ou todos os Domínios, cada um em seu próprio arquivo. Você pode fazer upload de vários arquivos, um de cada vez.

Você também pode gerenciar entradas de lista de permissões e de bloqueio usando a API de inteligência contra ameaças. Ao adicionar entradas aos dados da lista de permissões/lista de bloqueios, essas entradas estarão disponíveis na API de inteligência contra ameaças com os seguintes nomes de feed: "whitelist_domain" ou "whitelist_ip" e "blacklist_domain" ou "blacklist_ip". Consulte o Guia de configuração da API aberta de inteligência contra ameaças da Juniper ATP Cloud para obter detalhes sobre como usar a API para gerenciar feeds personalizados.

| Âmbito de aplicação |

Diretriz |

|---|---|

| Digite |

Selecione IP para inserir o endereço IP de um servidor C&C que você deseja adicionar à lista de permissões. Selecione Domínio para permitir um domínio inteiro na lista de servidores C&C. |

| IP ou domínio |

Em IP, insira um endereço IPv4 ou IPv6. Um IP pode ser endereço IP, intervalo de IP ou sub-rede IP. Para domínio, use a seguinte sintaxe: juniper.net. Não há suporte para curingas. |

| Descrição |

Insira uma descrição que indique por que um item foi adicionado à lista. |

| Você também pode colocar servidores C&C na lista de permissões diretamente da visualização de detalhes da página C&C Monitoring. Consulte Servidores de comando e controle: mais informações.

Atenção:

Adicionar um servidor C&C à lista de permissões aciona automaticamente um processo de correção para atualizar todos os hosts afetados (nessa organização) que entraram em contato com esse servidor C&C. Todos os eventos C&C relacionados a este servidor na lista de permissões serão removidos dos eventos dos hosts afetados e ocorrerá um recálculo do nível de ameaça do host. Se a pontuação do host for alterada durante esse recálculo, um novo evento do host será exibido descrevendo por que ele foi reavaliado. Por exemplo, "Nível de ameaça do host atualizado após o servidor C&C 1.2.3.4 ter sido limpo". Além disso, o servidor não aparecerá mais na lista de servidores C&C porque foi limpo. |

|

Insights de tráfego criptografados (ETI)

Você pode especificar o endereço IP ou os nomes de domínio que deseja colocar na lista de permissões da análise de tráfego criptografado. Use essa guia para adicionar, modificar ou excluir as listas de permissões para análise de tráfego criptografado.

| Âmbito de aplicação |

Diretriz |

|---|---|

| Digite |

Selecione se deseja especificar o endereço IP ou o nome de domínio para a lista de permissões. |

| IP ou domínio |

Insira o endereço IP ou o nome de domínio da lista de permissões. |

Sistema de Nomes de Domínio (DNS)

Você pode especificar os domínios que deseja colocar na lista de permissões da filtragem de DNS. Use essa guia para adicionar, modificar ou excluir as listas de permissões para filtragem de DNS.

| Âmbito de aplicação |

Diretriz |

|---|---|

| URL |

Insira o URL do domínio que você deseja colocar na lista de permissões. |

| Comentários |

Insira uma descrição que indique por que o domínio foi adicionado à lista. |

Casca reversa

Você pode especificar os endereços IP ou domínios que deseja colocar na lista de permissões da detecção reversa de shell. Use esta guia para adicionar, modificar ou excluir as listas de permissões para detecção reversa de shell.

| Âmbito de aplicação |

Diretriz |

|---|---|

| IP |

Insira o endereço IP da lista de permissões. |

| URL |

Insira o URL do domínio que você deseja colocar na lista de permissões. |

O Juniper ATP Cloud pesquisa periodicamente conteúdo novo e atualizado e o baixa automaticamente para o firewall da Série SRX. Você não precisa enviar manualmente seus arquivos de lista de permissões ou lista de bloqueios.