Qu'est-ce que le contrôle d'accès réseau (NAC) 802.1X ?

Qu'est-ce que le contrôle d'accès réseau (NAC) 802.1X ?

Le contrôle d'accès réseau (NAC) 802.1X permet aux administrateurs de mettre en œuvre un contrôle d'accès uniforme sur les réseaux filaires et sans fil. Largement déployé sur les réseaux des campus et filiales d'entreprise, il se compose de deux éléments importants :

- Le protocole 802.1X : une norme IEEE relative au contrôle d'accès réseau basé sur les ports (PNAC) au niveau des points d'accès filaires et sans fil. 802.1X définit les contrôles d'authentification pour chaque utilisateur ou équipement qui tente d'accéder à un LAN ou un WLAN.

- Le NAC : un concept de mise en réseau éprouvé qui identifie les utilisateurs et les équipements en contrôlant les accès au réseau. Le NAC contrôle l'accès aux ressources de l'entreprise via la mise en place d'autorisations et l'application de stratégies.

Problèmes résolus par le contrôle d'accès réseau 802.1X

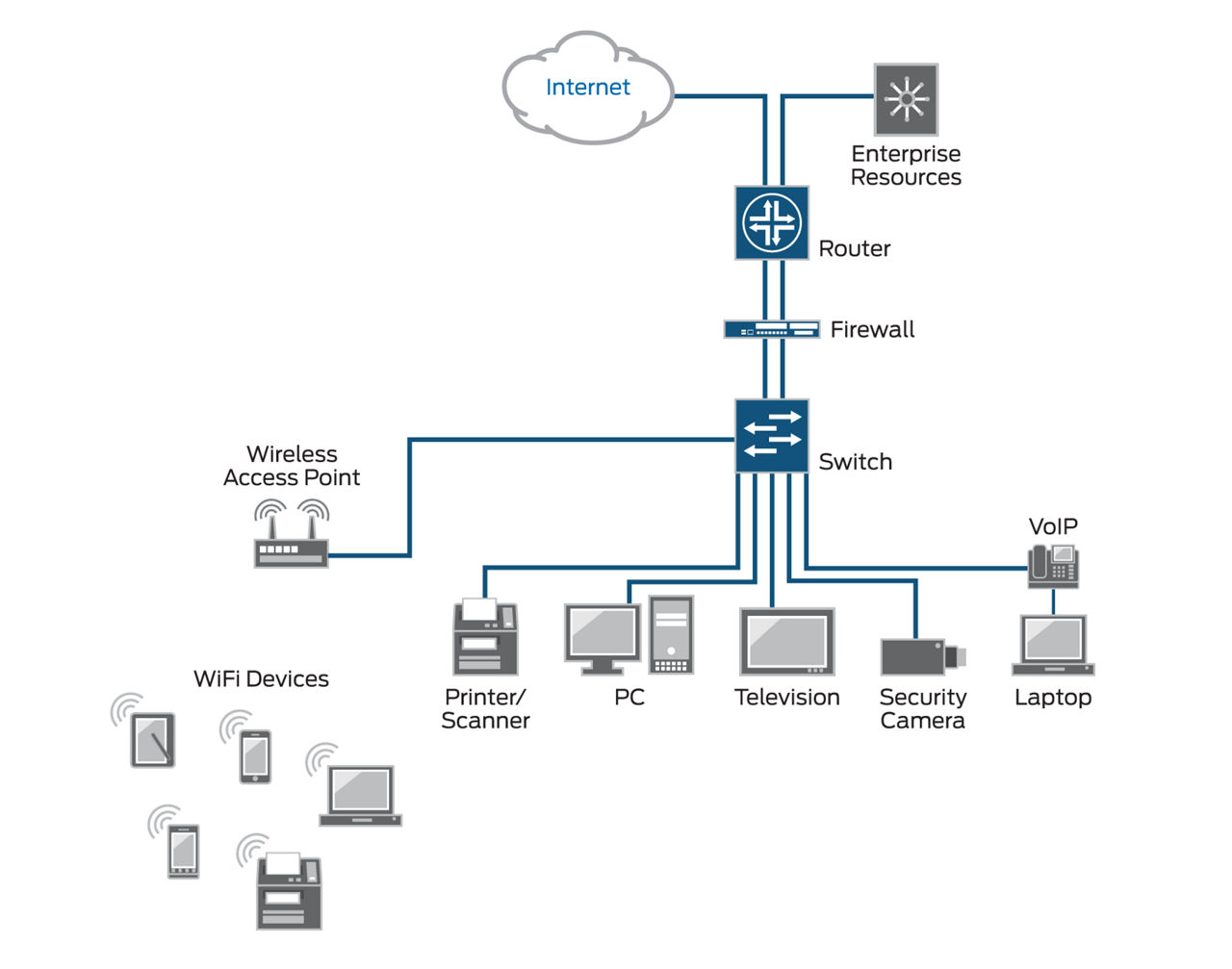

L'accès au réseau sans fil, la mobilité, le BYOD, les médias sociaux et le cloud computing ont un impact majeur sur les ressources réseau des entreprises. Comme le montre le schéma suivant, cette mobilité étendue augmente l'exposition aux menaces réseau et à l'exploitation numérique. Le protocole 802.1x contribue à renforcer la protection contre les intrusions dans ce type d'environnement, tout en réduisant le coût total de possession.

Quel est l'intérêt du contrôle d'accès réseau (NAC) 802.1X ?

Il est possible de déployer un NAC de nombreuses manières, notamment via :

- Le contrôle de pré-admission : bloque les messages non authentifiés.

- La détection des équipements et des utilisateurs : identifie les utilisateurs et les équipements à l'aide de données d'identification ou d'ID machine prédéfinies.

- L'authentification et l'autorisation : vérifie et accorde les accès.

- L'intégration : déploie des logiciels de sécurité, de gestion ou de contrôle de l'hôte sur les équipements.

- Le profilage : analyse les points de terminaison.

- L'application des stratégies : accorde un accès basé sur les rôles et les autorisations.

- Le contrôle de post-admission : applique les processus d'interruption de session et de nettoyage.

Le standard 802.1X offre un contrôle d'accès de couche 2 en validant l'utilisateur ou l'équipement qui tente d'accéder à un port physique.

Comment fonctionne le contrôle d'accès réseau 802.1X ?

La séquence des opérations du NAC 802.1X est la suivante :

1. Lancement : l'authentificateur (généralement un commutateur) ou le demandeur (l'équipement client) envoie une requête de lancement de session. Un demandeur envoie un message de réponse EAP à l'authentificateur, qui encapsule le message et le transmet au serveur d'authentification.

2. Authentification : les messages transitent entre le serveur d'authentification et le demandeur via l'authentificateur pour valider plusieurs informations.

3. Autorisation : si les données d'identification sont valides, le serveur d'authentification informe l'authentificateur d'accorder l'accès au port au demandeur.

4. Comptabilité : le processus de comptabilité RADIUS enregistre les informations de session, notamment l'utilisateur, l'équipement, le type de session et le service.

5. Clôture : les sessions sont clôturées en déconnectant le point de terminaison ou en utilisant un logiciel de gestion.

Mise en œuvre de Juniper Networks

La famille de commutateurs Ethernet EX Series constitue la passerelle de Juniper sur les réseaux d'entreprise des campus et des filiales. La gamme EX Series offre une prise en charge 802.1X et RADIUS étendue, ainsi que plusieurs améliorations du protocole 802.1x. Elle propose plusieurs méthodes supplémentaires de gestion des requêtes d'accès entrantes tout en simplifiant le déploiement du contrôle d'accès réseau à grande échelle. En outre, les solutions proposées par les fournisseurs sélectionnés par Juniper (Aruba Networks ClearPass Policy Management Platform et Pulse Secure) offrent une gestion intégrale de votre contrôle d'accès réseau.