Implementar nodos de clúster de chasis de firewall virtual vSRX en diferentes hosts ESXi mediante dvSwitch

Antes de implementar los nodos de clúster de chasis de vSRX Virtual Firewall para hosts ESXi 6.0 (o superior) mediante el conmutador virtual distribuido (dvSwitch), asegúrese de realizar las siguientes opciones de configuración desde vSphere Web Client para asegurarse de que el vínculo de control de clúster de alta disponibilidad funcione correctamente entre los dos nodos:

En la configuración del conmutador dvSwitch de vSphere Web Client, deshabilite la supervisión IGMP para el modo de filtrado de multidifusión.

En la configuración del grupo de puertos dvSwitch de vSphere Web Client, habilite el modo promiscuo.

Para obtener más información, consulte la documentación de VMware vSphere.

Este método de clúster de chasis utiliza la función de LAN virtual privada (PVLAN) de dvSwitch para implementar los nodos de clúster de chasis de vSRX Virtual Firewall en diferentes hosts ESXi. No es necesario cambiar las configuraciones del conmutador externo.

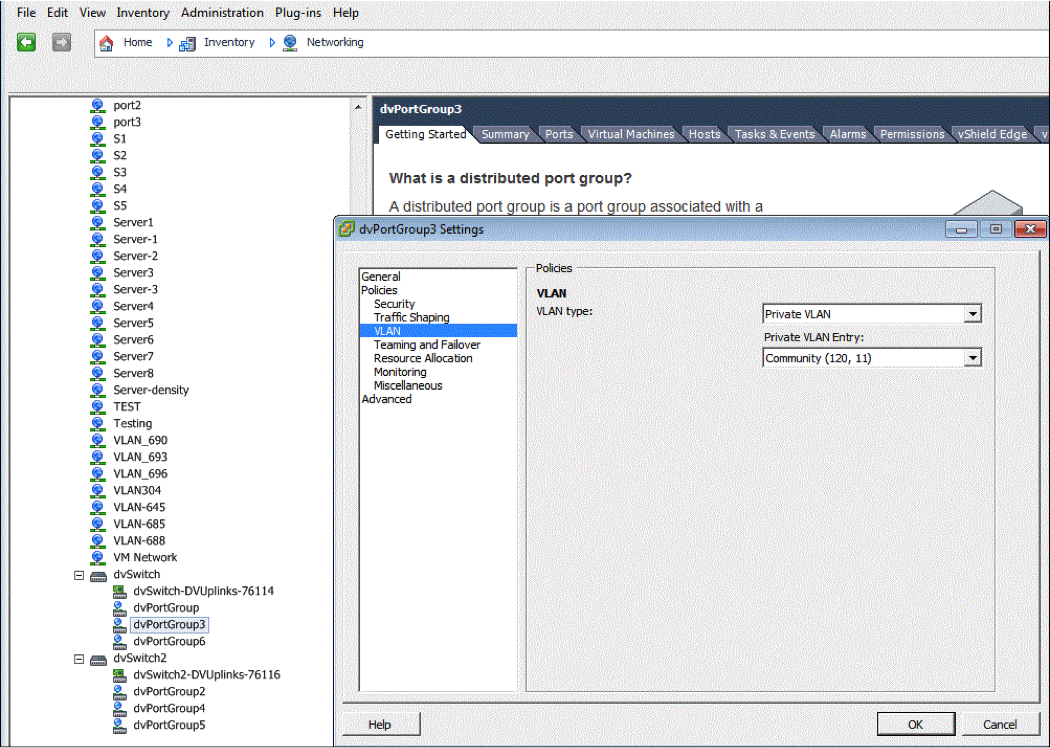

En VMware vSphere Web Client, para dvSwitch, hay dos ID de PVLAN para las VLAN principal y secundaria. Seleccione Comunidad en el menú para el tipo de ID de VLAN secundaria.

Utilice los dos ID de PVLAN secundarios para el control del firewall virtual vSRX y los vínculos de estructura. Ver Figura 1 y Figura 2.

dvPortGroup3

dvPortGroup3

dvPortGroup6

dvPortGroup6

Las configuraciones descritas anteriormente deben residir en un conmutador externo al que estén conectados los enlaces ascendentes de conmutación distribuidos. Si el vínculo en el conmutador externo admite VLAN nativa, entonces VLAN se puede establecer en ninguno en la configuración del grupo de puertos del conmutador distribuido. Si la VLAN nativa no es compatible con el vínculo, esta configuración debe tener VLAN habilitada.

También puede usar una VLAN normal en un conmutador distribuido para implementar nodos de clúster de chasis de vSRX Virtual Firewall en diferentes hosts ESXi mediante dvSwitch. La VLAN normal funciona de manera similar a un conmutador físico. Si desea utilizar una VLAN normal en lugar de PVLAN, desactive la supervisión IGMP para los vínculos del clúster del chasis.

Sin embargo, se recomienda el uso de PVLAN porque:

PVLAN no impone el espionaje IGMP.

PVLAN puede guardar ID de VLAN.

Cuando el clúster de firewall virtual vSRX en varios hosts ESXi se comunica a través de conmutadores físicos, debe considerar los demás parámetros de capa 2 en: Solución de problemas de un clúster de chasis SRX que está conectado a través de un conmutador de capa 2.