Configurar un clúster de chasis de firewall virtual vSRX en Junos OS

Descripción general del clúster de chasis

El clúster de chasis agrupa un par de instancias del mismo tipo de firewall virtual vSRX en un clúster para proporcionar redundancia de nodo de red. Los dispositivos deben ejecutar la misma versión de Junos OS. Las interfaces virtuales de control se conectan en los nodos respectivos para formar un plano de control que sincronice la configuración y el estado del kernel de Junos OS. El vínculo de control (una red virtual o vSwitch) facilita la redundancia de interfaces y servicios. Del mismo modo, se conecta el plano de datos en los nodos respectivos a través de las interfaces virtuales de estructura para formar un plano de datos unificado. El vínculo de estructura (una red virtual o vSwitch) permite la administración del procesamiento de flujo entre nodos y la administración de la redundancia de sesión.

El software del plano de control funciona en modo activo/pasivo. Cuando se configura como un clúster de chasis, un nodo actúa como dispositivo principal y el otro como dispositivo secundario para garantizar la conmutación por error con estado de los procesos y servicios en caso de que se produzca un error de sistema o hardware en el dispositivo principal. Si se produce un error en el dispositivo primario, el dispositivo secundario se encarga del procesamiento del tráfico del plano de control.

Si configura un clúster de chasis en nodos del Firewall virtual vSRX en dos hosts físicos, deshabilite la supervisión IGMP en el puente al que pertenece cada interfaz física de host y que utilizan las vNIC de control. Esto garantiza que ambos nodos del clúster de chasis reciban el latido del vínculo de control.

El plano de datos del clúster del chasis funciona en modo activo/activo. En un clúster de chasis, el plano de datos actualiza la información de sesión a medida que el tráfico atraviesa cualquiera de los dispositivos y transmite información entre los nodos a través del vínculo de estructura para garantizar que las sesiones establecidas no se interrumpan cuando se produce una conmutación por error. En el modo activo/activo, el tráfico puede entrar en el clúster en un nodo y salir del otro nodo.

La funcionalidad del clúster de chasis incluye:

-

Arquitectura de sistema resistente, con un único plano de control activo para todo el clúster y múltiples motores de reenvío de paquetes. Esta arquitectura presenta una vista de dispositivo único del clúster.

-

Sincronización de la configuración y estados de tiempo de ejecución dinámicos entre nodos dentro de un clúster.

-

Supervisión de interfaces físicas y conmutación por error si los parámetros de error cruzan un umbral configurado.

-

Soporte para túneles de encapsulación de enrutamiento genérico (GRE) e IP a través de IP (IP-IP) utilizados para enrutar el tráfico IPv4 o IPv6 encapsulado mediante dos interfaces internas, gr-0/0/0 e ip-0/0/0, respectivamente. Junos OS crea estas interfaces al iniciar el sistema y las utiliza únicamente para procesar túneles GRE e IP-IP.

En cualquier instante dado, un nodo de clúster puede estar en uno de los siguientes estados: retención, primario, retención secundario, secundario, no elegible o deshabilitado. Varios tipos de eventos, como la supervisión de interfaz, la supervisión de la unidad de procesamiento de servicios (SPU), los errores y las conmutaciones por error manuales, pueden desencadenar una transición de estado.

Habilitar la formación de clústeres de chasis

- Aprovisionamiento de clústeres de chasis en el firewall virtual vSRX

- Nomenclatura y asignación de interfaces

- Habilitación de la formación de clústeres de chasis

Aprovisionamiento de clústeres de chasis en el firewall virtual vSRX

La configuración de la conectividad para el clúster de chasis en instancias de firewall virtual vSRX es similar a la de los firewalls físicos de la serie SRX. La máquina virtual del firewall virtual vSRX utiliza una red virtual (o vswitch) para la NIC virtual (como VMXNET3 o virtio).

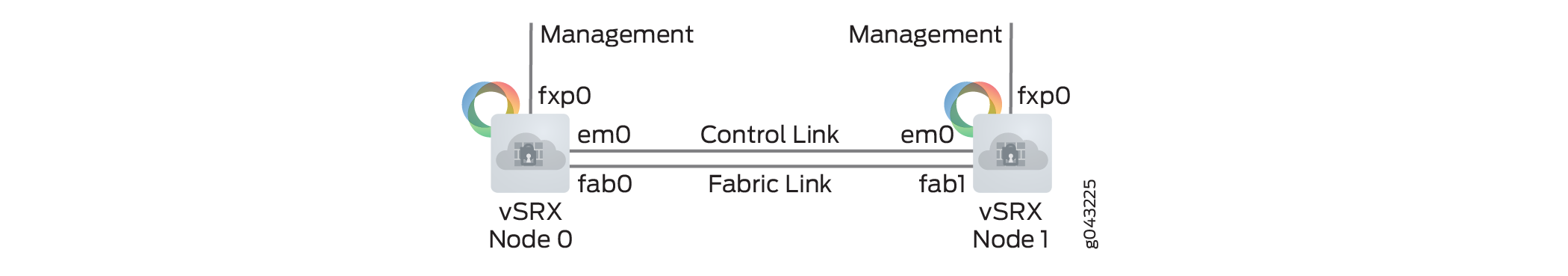

El clúster de chasis requiere las siguientes conexiones directas entre las dos instancias de vSRX Virtual Firewall:

-

Vínculo de control, o red virtual, que actúa en modo activo/pasivo para el tráfico del plano de control entre las dos instancias de Firewall virtual vSRX

-

Vínculo de estructura, o red virtual, que se utiliza para la sincronización de sesiones en tiempo real entre los nodos. En el modo activo/activo, este vínculo también se utiliza para transportar tráfico de datos entre las dos instancias del firewall virtual vSRX.

Nota: Opcionalmente, puede crear dos enlaces de estructura para obtener más redundancia.

El clúster de firewall virtual vSRX utiliza las siguientes interfaces:

-

Interfaz de administración fuera de banda (fxp0)

-

Interfaz de control de clúster (em0)

-

Interfaz de estructura de clúster (fab0 en el nodo 0, fab1 en el nodo 1)

La interfaz de control debe ser la segunda vNIC. Para el enlace de estructura puede utilizar cualquier puerto de ingresos (ge-ports). Opcionalmente, puede configurar un segundo vínculo de estructura para aumentar la redundancia.

La figura 1 muestra la formación de clústeres de chasis con instancias de firewall virtual vSRX.

-

Cuando habilite el clúster de chasis, también debe habilitar tramas jumbo (tamaño MTU = 9000) para admitir el vínculo de estructura en la interfaz de red virtio.

Si configura un clúster de chasis en dos hosts físicos, desactive la supervisión igmp en cada interfaz física de host que utilice el vínculo de control del firewall virtual vSRX para asegurarse de que ambos nodos del clúster de chasis reciban el latido del vínculo de control.

hostOS# echo 0 > /sys/devices/virtual/net/<bridge-name>/bridge/multicast_snooping-

Una vez habilitado el clúster de chasis, la instancia de Firewall virtual vSRX asigna automáticamente la segunda vNIC al vínculo de control y su nombre cambiará de ge-0/0/0 a em0.

-

Puede usar cualquier otra vNIC para los vínculos o vínculos de estructura. (Consulte Nomenclatura y asignación de interfaces)

Para las interfaces virtio, no se admite la actualización del estado del vínculo. El estado del vínculo de las interfaces virtio siempre se indica como Arriba. Por este motivo, una instancia de vSRX Virtual Firewall que utiliza virtio y clúster de chasis no puede recibir mensajes de vínculo hacia arriba y hacia abajo de las interfaces de virtio.

El tiempo de caducidad de MAC de la red virtual determina la cantidad de tiempo que una entrada permanece en la tabla MAC. Se recomienda reducir el tiempo de antigüedad de MAC en las redes virtuales para minimizar el tiempo de inactividad durante la conmutación por error.

Por ejemplo, puede usar el comando para establecer antigüedad brctl setageing bridge 1 en 1 segundo para el puente de Linux.

Configure las redes virtuales para los vínculos de control y estructura y, a continuación, cree y conecte la interfaz de control a la red virtual de control y la interfaz de estructura a la red virtual de estructura.

Nomenclatura y asignación de interfaces

Cada adaptador de red definido para un firewall virtual vSRX se asigna a una interfaz específica, dependiendo de si la instancia de firewall virtual vSRX es una máquina virtual independiente o una de un par de clústeres para alta disponibilidad. Los nombres de interfaz y las asignaciones en el firewall virtual vSRX se muestran en las tablas 1 y 2.

Tenga en cuenta lo siguiente:

- En modo independiente:

- FXP0 es la interfaz de administración fuera de banda.

- ge-0/0/0 es la primera interfaz de tráfico (ingresos).

- En modo clúster:

- FXP0 es la interfaz de administración fuera de banda.

- EM0 es el vínculo de control de clúster para ambos nodos.

- Cualquiera de las interfaces de tráfico se puede especificar como vínculos de estructura, como ge-0/0/0 para fab0 en el nodo 0 y ge-7/0/0 para fab1 en el nodo 1.

Los nombres y las asignaciones de interfaz para una máquina virtual de vSRX virtual independiente se pueden ver en la tabla 1 y para una máquina virtual de firewall virtual vSRX en modo de clúster, lo mismo se muestra en la tabla 2. Puede ver que en el modo de clúster, el puerto em0 se inserta entre las posiciones fxp0 y ge-0/0/0, lo que hace que los números de los puertos de ingresos suban una ubicación vNIC.

| Adaptador de red |

Nombres de interfaz |

|---|---|

| 1 | fxp0 |

| 2 | ge-0/0/0 |

| 3 | ge-0/0/1 |

| 4 | ge-0/0/2 |

| 5 | ge-0/0/3 |

| 6 | ge-0/0/4 |

| 7 | GE-0/0/5 |

| 8 | GE-0/0/6 |

| Nombres de interfaz | de adaptador de red |

|---|---|

| 1 | FXP0 (nodo 0 y 1) |

| 2 | EM0 (nodo 0 y 1) |

| 3 | ge-0/0/0 (nodo 0) GE-7/0/0 (Nodo 1) |

| 4 | ge-0/0/1 (nodo 0) GE-7/0/1 (Nodo 1) |

| 5 | ge-0/0/2 (nodo 0) GE-7/0/2 (Nodo 1) |

| 6 | ge-0/0/3 (nodo 0) GE-7/0/3 (Nodo 1) |

| 7 | ge-0/0/4 (nodo 0) GE-7/0/4 (Nodo 1) |

| 8 | ge-0/0/5 (nodo 0) GE-7/0/5 (nodo 1) |

Habilitación de la formación de clústeres de chasis

Cree dos instancias de vSRX Virtual Firewall para formar un clúster de chasis y, a continuación, establezca el ID de clúster y el ID de nodo en cada instancia para unirse al clúster. Cuando una máquina virtual vSRX Virtual Firewall se une a un clúster, se convierte en un nodo de ese clúster. Con la excepción de la configuración de nodo único y las direcciones IP de administración, los nodos de un clúster comparten la misma configuración.

Puede desplegar hasta 255 clústeres de chasis en un dominio de capa 2 . Los clústeres y nodos se identifican de las siguientes maneras:

-

El ID de clúster (un número del 1 al 255) identifica el clúster.

-

El ID de nodo (un número de 0 a 1) identifica el nodo del clúster.

En los firewalls de la serie SRX, el ID de clúster y el ID de nodo se escriben en EEPROM. En la máquina virtual del firewall virtual vSRX, el firewall virtual vSRX almacena y lee los ID de boot/loader.conf y utiliza los ID para inicializar el clúster de chasis durante el inicio.

Asegúrese de que las instancias de vSRX Virtual Firewall cumplan los siguientes requisitos previos antes de habilitar la agrupación en clústeres de chasis:

-

Ha confirmado una configuración básica para las dos instancias de vSRX Virtual Firewall que forman el clúster de chasis. Consulte Configuración de vSRX mediante la CLI.

- Utilícelo

show versionen Junos OS para asegurarse de que ambas instancias del firewall virtual de vSRX tengan la misma versión de software. - Utilícelo

show system licenseen Junos OS para asegurarse de que ambas instancias de firewall virtual vSRX tengan instaladas las mismas licencias. - Debe establecer el mismo ID de clúster de chasis en cada nodo de vSRX Virtual Firewall y reiniciar la máquina virtual de vSRX Virtual Firewall para habilitar la formación de clústeres de chasis.

Los comandos de formación de clústeres de chasis para el nodo 0 y el nodo 1 son los siguientes:

-

En el nodo 0 del firewall virtual vSRX:

user@vsrx0>set chassis cluster cluster-id number node 0 reboot

-

En el nodo 1 del firewall virtual vSRX:

user@vsrx1>set chassis cluster cluster-id number node 1 reboot

La nomenclatura y la asignación de la interfaz del firewall virtual vSRX a las vNIC cambian cuando se habilita la agrupación en clústeres del chasis. Utilice el mismo número de ID de clúster para cada nodo del clúster.

Cuando se utilizan varios clústeres conectados al mismo dominio L2, es necesario utilizar un identificador de clúster único para cada clúster. De lo contrario, puede obtener direcciones MAC duplicadas en la red, ya que el identificador de clúster se utiliza para formar las direcciones MAC de la interfaz virtual.

Después del reinicio, en el nodo 0, configure los puertos de estructura (datos) del clúster que se usan para pasar objetos en tiempo real (RTO):

-

user@vsrx0# set interfaces fab0 fabric-options member-interfaces ge-0/0/0 user@vsrx0# set interfaces fab1 fabric-options member-interfaces ge-7/0/0

Configuración rápida del clúster de chasis con J-Web

Para configurar el clúster de chasis desde J-Web:

Configurar manualmente un clúster de chasis con J-Web

Puede utilizar la interfaz J-Web para configurar la instancia de vSRX Virtual Firewall del nodo principal 0 en el clúster. Una vez que haya establecido los ID de clúster y nodo y reiniciado cada firewall virtual vSRX, la siguiente configuración se sincronizará automáticamente con la instancia de vSRX Virtual Firewall del nodo secundario 1.

Seleccione Configurar>Configuración del clúster de chasis>Configuración del clúster. Aparecerá la página de configuración del clúster de chasis.

En la tabla 3 se explica el contenido de la pestaña Configuración del clúster de alta disponibilidad.

En la tabla 4 se explica cómo editar la ficha Configuración del nodo.

En la tabla 5 se explica cómo agregar o editar la tabla Interfaces de clúster de alta disponibilidad.

En la tabla 6 se explica cómo agregar o editar la tabla Grupos de redundancia de clúster de alta disponibilidad.

Campo |

Función |

|---|---|

Configuración del nodo |

|

ID de nodo |

Muestra el identificador de nodo. |

ID del clúster |

Muestra el ID de clúster configurado para el nodo. |

Nombre de host |

Muestra el nombre del nodo. |

Enrutador de respaldo |

Muestra el enrutador utilizado como puerta de enlace mientras el motor de enrutamiento está en estado secundario para el grupo de redundancia 0 en un clúster de chasis. |

Interfaz de administración |

Muestra la interfaz de administración del nodo. |

Dirección IP |

Muestra la dirección IP de administración del nodo. |

Estado |

Muestra el estado del grupo de redundancia.

|

Configuración >interfaces del clúster de chasis> HA |

|

Nombre |

Muestra el nombre de la interfaz física. |

Interfaces de miembro/dirección IP |

Muestra el nombre de la interfaz miembro o la dirección IP configurada para una interfaz. |

Grupo de redundancia |

Muestra el grupo de redundancia. |

Configuración del clúster de chasis>grupo de alta disponibilidad (HA> grupo de redundancia |

|

Grupo |

Muestra el número de identificación del grupo de redundancia. |

Preferencia |

Muestra la opción de preferencia seleccionada.

|

Recuento gratuito de ARP |

Muestra el número de solicitudes gratuitas de Protocolo de resolución de direcciones (ARP) que envía un dispositivo principal recién elegido en un clúster de chasis para anunciar su presencia a los demás dispositivos de red. |

Prioridad de nodo |

Muestra la prioridad asignada para el grupo de redundancia en ese nodo. El nodo elegible con la prioridad más alta se elige como principal para el grupo redundante. |

Campo |

Función |

Acción |

|---|---|---|

Configuración del nodo |

||

Nombre de host |

Especifica el nombre del host. |

Introduzca el nombre del host. |

Enrutador de respaldo |

Muestra el dispositivo utilizado como puerta de enlace mientras el motor de enrutamiento está en estado secundario para el grupo de redundancia 0 en un clúster de chasis. |

Introduzca la dirección IP del enrutador de reserva. |

Destino |

||

IP |

Agrega la dirección de destino. |

Haga clic en Agregar. |

Eliminar |

Elimina la dirección de destino. |

Haga clic en Eliminar. |

Interfaz |

||

Interfaz |

Especifica las interfaces disponibles para el enrutador.

Nota:

Permite agregar y editar dos interfaces para cada vínculo de estructura. |

Seleccione una opción. |

IP |

Especifica la dirección IP de la interfaz. |

Introduzca la dirección IP de la interfaz. |

Añadir |

Agrega la interfaz. |

Haga clic en Agregar. |

Eliminar |

Elimina la interfaz. |

Haga clic en Eliminar. |

Campo |

Función |

Acción |

|---|---|---|

Vínculo de estructura > Vínculo de estructura 0 (fab0) |

||

Interfaz |

Especifica el vínculo de estructura 0. |

Introduzca el vínculo 0 de la estructura IP de la interfaz. |

Añadir |

Agrega una interfaz de estructura 0. |

Haga clic en Agregar. |

Eliminar |

Elimina la interfaz de estructura 0. |

Haga clic en Eliminar. |

Vínculo de estructura > Vínculo de estructura 1 (fab1) |

||

Interfaz |

Especifica el vínculo de estructura 1. |

Introduzca la IP de la interfaz para el vínculo de estructura 1. |

Añadir |

Agrega interfaz de estructura 1. |

Haga clic en Agregar. |

Eliminar |

Elimina la interfaz de estructura 1. |

Haga clic en Eliminar. |

Ethernet redundante |

||

Interfaz |

Especifica una interfaz lógica que consta de dos interfaces Ethernet físicas, una en cada chasis. |

Introduzca la interfaz lógica. |

IP |

Especifica una dirección IP Ethernet redundante. |

Introduzca una dirección IP Ethernet redundante. |

Grupo de redundancia |

Especifica el número de ID del grupo de redundancia en el clúster de chasis. |

Seleccione un grupo de redundancia de la lista. |

Añadir |

Agrega una dirección IP Ethernet redundante. |

Haga clic en Agregar. |

Eliminar |

Elimina una dirección IP Ethernet redundante. |

Haga clic en Eliminar. |

Campo |

Función |

Acción |

|---|---|---|

Grupo de redundancia |

Especifica el nombre del grupo de redundancia. |

Introduzca el nombre del grupo de redundancia. |

Permitir la preferencia de la función principal |

Permite que un nodo con una mejor prioridad inicie una conmutación por error para un grupo de redundancia.

Nota:

De forma predeterminada, esta función está deshabilitada. Cuando está deshabilitado, un nodo con una mejor prioridad no inicia una conmutación por error de grupo de redundancia (a menos que algún otro factor, como una conectividad de red defectuosa identificada para las interfaces monitoreadas, provoque una conmutación por error). |

– |

Recuento gratuito de ARP |

Especifica el número de solicitudes gratuitas de protocolo de resolución de direcciones que una persona primaria recién elegida envía a los vínculos secundarios de interfaz Ethernet redundantes activos para notificar a los dispositivos de red un cambio en la función principal en los vínculos de interfaz Ethernet redundantes. |

Introduzca un valor del 1 al 16. El valor predeterminado es 4. |

prioridad node0 |

Especifica el valor de prioridad del nodo 0 para un grupo de redundancia. |

Introduzca el número de prioridad del nodo como 0. |

prioridad del nodo 1 |

Especifica el valor de prioridad del nodo 1 para un grupo de redundancia. |

Seleccione el número de prioridad del nodo como 1. |

Monitor de interfaz |

||

Interfaz |

Especifica el número de interfaces Ethernet redundantes que se van a crear para el clúster. |

Seleccione una interfaz de la lista. |

Peso |

Especifica el peso de la interfaz que se va a supervisar. |

Introduzca un valor del 1 al 125. |

Añadir |

Agrega interfaces que el grupo de redundancia supervisará junto con sus respectivos pesos. |

Haga clic en Agregar. |

Eliminar |

Elimina las interfaces que va a supervisar el grupo de redundancia junto con sus respectivos pesos. |

Seleccione la interfaz en la lista configurada y haga clic en Eliminar. |

Monitoreo de IP |

||

Peso |

Especifica el peso global de la supervisión IP. |

Introduzca un valor de 0 a 255. |

Umbral |

Especifica el umbral global para la supervisión de IP. |

Introduzca un valor de 0 a 255. |

Recuento de reintentos |

Especifica el número de reintentos necesarios para declarar el error de accesibilidad. |

Introduzca un valor del 5 al 15. |

Intervalo de reintento |

Especifica el intervalo de tiempo en segundos entre reintentos. |

Introduzca un valor del 1 al 30. |

Direcciones IPV4 a monitorear |

||

IP |

Especifica las direcciones IPv4 que se van a supervisar para comprobar su accesibilidad. |

Introduzca las direcciones IPv4. |

Peso |

Especifica el peso de la interfaz de grupo de redundancia que se va a supervisar. |

Introduzca el peso. |

Interfaz |

Especifica la interfaz lógica a través de la cual se supervisará esta dirección IP. |

Introduzca la dirección de la interfaz lógica. |

Dirección IP secundaria |

Especifica la dirección de origen para supervisar paquetes en un vínculo secundario. |

Introduzca la dirección IP secundaria. |

Añadir |

Agrega la dirección IPv4 que se va a supervisar. |

Haga clic en Agregar. |

Eliminar |

Elimina la dirección IPv4 que se va a supervisar. |

Seleccione la dirección IPv4 de la lista y haga clic en Eliminar. |