Comprender la implementación del firewall virtual vSRX con Google Cloud

Comprender la implementación del firewall virtual vSRX con Google Cloud Platform

Google Cloud Platform (GCP) es un servicio de nube pública proporcionado por Google. Al igual que Amazon Web Service (AWS) y Microsoft Azure, GCP ofrece un conjunto de productos y servicios que le permiten crear y alojar aplicaciones y sitios web, almacenar datos y analizar datos en la infraestructura escalable de Google. Se entrega un modelo de pago por uso y le ahorra la creación de su propia nube privada mediante hardware dedicado.

La nube privada virtual (VPC) de Google le ofrece la flexibilidad para escalar y controlar cómo las cargas de trabajo se conectan regional y globalmente. Cuando conecte sus recursos locales o remotos a GCP, tendrá acceso global a sus VPN sin necesidad de replicar la conectividad o las políticas administrativas en cada región.

El firewall virtual vSRX en una nube pública se puede usar para proteger máquinas virtuales de servicio de Internet pública o proteger máquinas virtuales en diferentes subredes, o se puede usar como puertas de enlace VPN.

Al igual que AWS, GCP le permite crear sus propias VPC sobre la infraestructura pública de Google. A diferencia de AWS, GCP usa KVM en lugar de Xen modificado como hipervisor para la administración de VM.

En una nube de Google, las instancias del firewall virtual vSRX se ejecutan sobre las VPC de Google. Una VPC de Google tiene las siguientes propiedades:

Proporciona un espacio de comunicación privada global.

Admite la multitenencia en una organización.

Proporciona comunicación privada entre los recursos de Google Cloud Platform (GCP), como el motor de computación y el almacenamiento en la nube.

Proporciona seguridad para el acceso a la configuración mediante la administración de identificación y acceso (IAM).

Extensible en entornos híbridos.

Cuando se crea un recurso en GCP, se elige una red y subred. Para recursos que no sean plantillas de instancia, también seleccione una zona o una región. Al seleccionar una zona, se selecciona implícitamente su región principal. Dado que las subredes son objetos regionales, la región que seleccione para un recurso determina las subredes que puede usar.

El proceso de creación de una instancia implica seleccionar una zona, una red y una subred. Las subredes disponibles para la selección están restringidas a las de la región seleccionada. GCP asigna a la instancia una dirección IP del rango de direcciones disponibles en la subred.

El proceso de creación de un grupo de instancia administrada implica seleccionar una zona o región, según el tipo de grupo, y una plantilla de instancia. Las plantillas de instancia disponibles para la selección están restringidas a aquellas cuyas subredes definidas se encuentran en la misma región seleccionada para el grupo de instancias administradas. Las plantillas de instancia son recursos globales. El proceso de creación de una plantilla de instancia implica seleccionar una red y una subred. Si selecciona una red en modo automático, puede elegir "subred automática" para diferir la selección de subred a una que esté disponible en la región seleccionada de cualquier grupo de instancia administrada que use la plantilla, ya que las redes en modo automático tienen una subred en cada región, por definición.

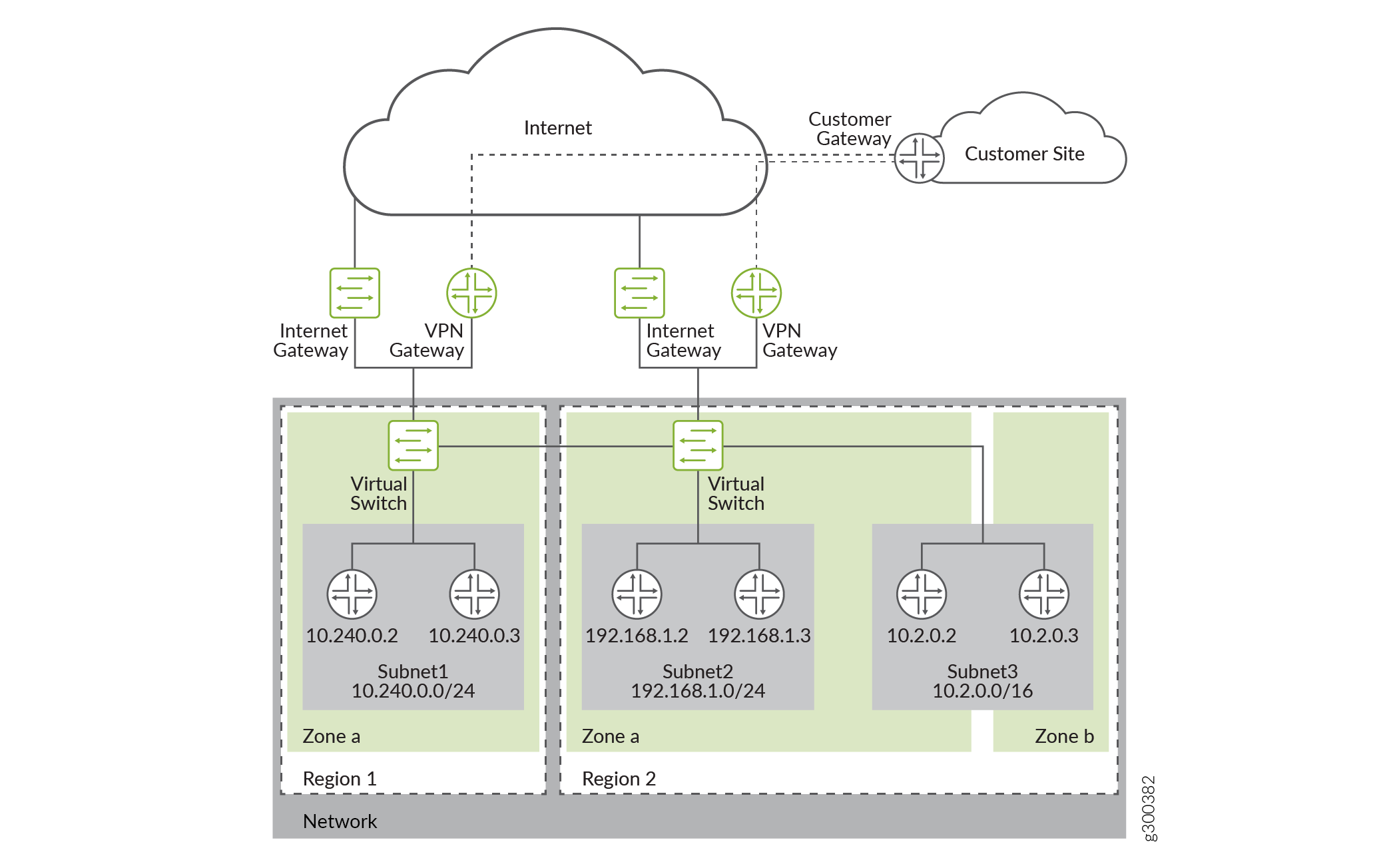

En la figura 1, se muestra un ejemplo de una VPC típica de Google.

de Google

de Google

La instancia del firewall virtual vSRX se inicia con varias interfaces virtuales en subredes de VPC. La primera interfaz (fxp0) será la interfaz de administración. Está conectado a la puerta de enlace de Internet para el acceso público. Puede usar SSH para acceder a la interfaz y administrar el dispositivo virtual con la CLI de Junos, tal como puede hacerlo con los firewalls de la serie SRX. Las interfaces posteriores son puertos de ingresos. Son administrados por el proceso de flujo que se ejecuta en Linux y manejan todo el tráfico. En GCP, se permiten un máximo de 8 interfaces de red por instancia de firewall virtual vSRX.

Algunos de los parámetros de aprovisionamiento inicial para el primer arranque son el nombre del host, la contraseña de raíz, la clave pública SSH, la dirección IP de la interfaz de administración (fxp0) y la dirección IP predeterminada de la puerta de enlace.

A partir de Junos OS versión 19.2R1, se admiten en GCP instancias de firewall virtual vSRX con 2 vCPU, memoria de 4 GB y 19 GB de espacio en disco.

Administrar el acceso a las instancias

Para crear y administrar instancias, puede utilizar una variedad de herramientas, incluyendo Google Cloud Platform Console, la herramienta de línea de comandos gcloud y la API de REST. Para configurar aplicaciones en sus instancias, conéctese a la instancia mediante SSH para instancias de Linux.

Puede administrar el acceso a las instancias mediante uno de los métodos siguientes:

Linux instance:

Administre el acceso a las instancias mediante el inicio de sesión del SO, lo que le permite asociar claves SSH con su cuenta de Google o G Suite y administrar el acceso de administrador o no administrador a las instancias mediante roles de administración de identidad y acceso (IAM). Si se conecta a sus instancias mediante la herramienta de línea de comandos gcloud o SSH desde la consola, Compute Engine puede generar automáticamente claves SSH por usted y aplicarlas a su cuenta de Google o G Suite.

Administre sus claves SSH en metadatos de proyecto o instancia, lo que otorga acceso de administrador a instancias con acceso de metadatos que no usan inicio de sesión del sistema operativo. Si se conecta a las instancias mediante la herramienta de línea de comandos gcloud o SSH desde la consola, Compute Engine puede generar automáticamente claves SSH por usted y aplicarlas a los metadatos del proyecto.

Windows Server instances: cree una contraseña para una instancia de Windows Server.

Instancias de acceso

Después de configurar el acceso a las instancias, puede conectarse a las instancias mediante una de varias opciones. Para obtener más información acerca de cómo conectar las instancias, consulte Conexión a instancias.