Descripción del firewall virtual vSRX con la nube de Microsoft Azure

En esta sección se presenta una descripción general del firewall virtual vSRX tal como se implementó en la nube de Microsoft Azure.

Firewall virtual vSRX con Microsoft Azure

A partir de Junos OS versión 15.1X49-D80 y Junos OS versión 17.3R1, puede implementar vSRX Virtual Firewall en la nube de Microsoft Azure. Microsoft Azure es la plataforma de aplicaciones de Microsoft para la nube pública. Es una plataforma de computación en la nube abierta, flexible y de nivel empresarial para crear, implementar y administrar aplicaciones y servicios a través de una red global de centros de datos administrados por Microsoft. Proporciona servicios de software como servicio (SaaS), plataforma como servicio (PaaS) e infraestructura como servicio (IaaS). Puede colocar las máquinas virtuales (VM) en redes virtuales de Azure, donde las redes distribuidas y virtuales de Azure ayudan a garantizar que el tráfico de red privada esté aislado lógicamente del tráfico de otras redes virtuales de Azure.

Azure WALinuxAgent realiza el trabajo de aprovisionamiento para las instancias de vSRX Virtual Firewall. Cuando se implementa una nueva instancia de vSRX Virtual Firewall, el aumento continuo del tamaño del archivo de registro waagent puede provocar que vSRX Virtual Firewall se detenga. Si el firewall virtual vSRX sigue funcionando, elimine / var/log/waagent.log directamente o ejecute el clear log waagent.log all comando para borrar el archivo de registro.

O puede ejecutar los set groups azure-provision system syslog file waagent.log archive size 1m comandos y set groups azure-provision system syslog file waagent.log archive files 10 para evitar que crezcan los registros de waagent. Estas configuraciones provocarán la rotación del registro de waagent con un tamaño superior a 1 MB y establecerán un máximo de 10 copias de seguridad.

Puede agregar un dispositivo de seguridad virtual vSRX Virtual Firewall para proporcionar características de seguridad de red como una instancia de aplicación dentro de una red virtual de Azure. El firewall virtual vSRX protege las cargas de trabajo que se ejecutan dentro de la red virtual en la nube de Microsoft Azure.

Puede implementar la máquina virtual vSRX Virtual Firewall en Azure mediante los siguientes métodos de implementación:

-

Azure Marketplace: implemente la máquina virtual vSRX Virtual Firewall desde Azure Marketplace. Azure Marketplace le proporciona diferentes métodos para implementar una máquina virtual de firewall virtual vSRX en la red virtual. Puede elegir una plantilla de solución personalizada ofrecida por Juniper Networks para automatizar la implementación de la máquina virtual del firewall virtual vSRX en función de casos de uso específicos (por ejemplo, una puerta de enlace de seguridad). Una plantilla de solución automatiza las dependencias asociadas con casos de uso de implementación específicos, como la configuración de máquina virtual, la configuración de red virtual (como varios subconjuntos para la interfaz de administración (fxp0) y dos interfaces de ingresos (datos)), etc. O bien, puede seleccionar la imagen de máquina virtual del firewall virtual vSRX y definir la configuración y las dependencias de implementación en función de sus requisitos de red específicos. A partir de Junos OS versión 15.1X49-D91 para vSRX Virtual Firewall, puede implementar vSRX Virtual Firewall en la nube de Microsoft Azure desde Azure Marketplace.

Azure Marketplace también le permite detectar y suscribirse a software que admite cargas de trabajo reguladas a través de Azure Marketplace para Azure Government Cloud (EE.UU.).

-

CLI de Azure: implemente la máquina virtual vSRX Virtual Firewall desde la CLI de Azure. Puede personalizar la configuración y las dependencias de implementación de VM de vSRX Virtual Firewall en función de sus requisitos de red en la nube de Microsoft Azure. Para ayudar a automatizar y simplificar la implementación de la máquina virtual del firewall virtual vSRX en la red virtual de Microsoft Azure, Juniper Networks proporciona una serie de scripts, plantillas y archivos de parámetros de Azure Resource Manager (ARM) y archivos de configuración en un repositorio de GitHub.

Nota:A partir de Junos OS versión 15.1X49-D80 y Junos OS versión 17.3R1, puede implementar vSRX Virtual Firewall en la nube de Microsoft Azure desde la CLI de Azure.

En Microsoft Azure, puede hospedar servidores y servicios en la nube como un servicio de pago por uso (PAYG) o de traiga su propia licencia (BYOL).

Las imágenes de PAYG del firewall virtual vSRX no requieren ninguna licencia de Juniper Networks.

A partir de Junos OS versión 15.1X49-D120, el Firewall virtual vSRX en la nube de Microsoft Azure admite el paquete de firewall virtual vSRX Premium de próxima generación con protección antivirus para PAYG, disponible como suscripciones de 1 hora o 1 año. Este paquete incluye:

-

Características estándar (STD) de seguridad central, incluido firewall central, VPN IPsec, NAT, CoS y servicios de enrutamiento.

-

Servicios de seguridad avanzados de capa 4 a 7, como las funciones de AppSecure de AppID, AppFW, AppQoS y AppTrack, IPS y capacidades de enrutamiento enriquecidas, incluida la función antivirus Seguridad de contenido.

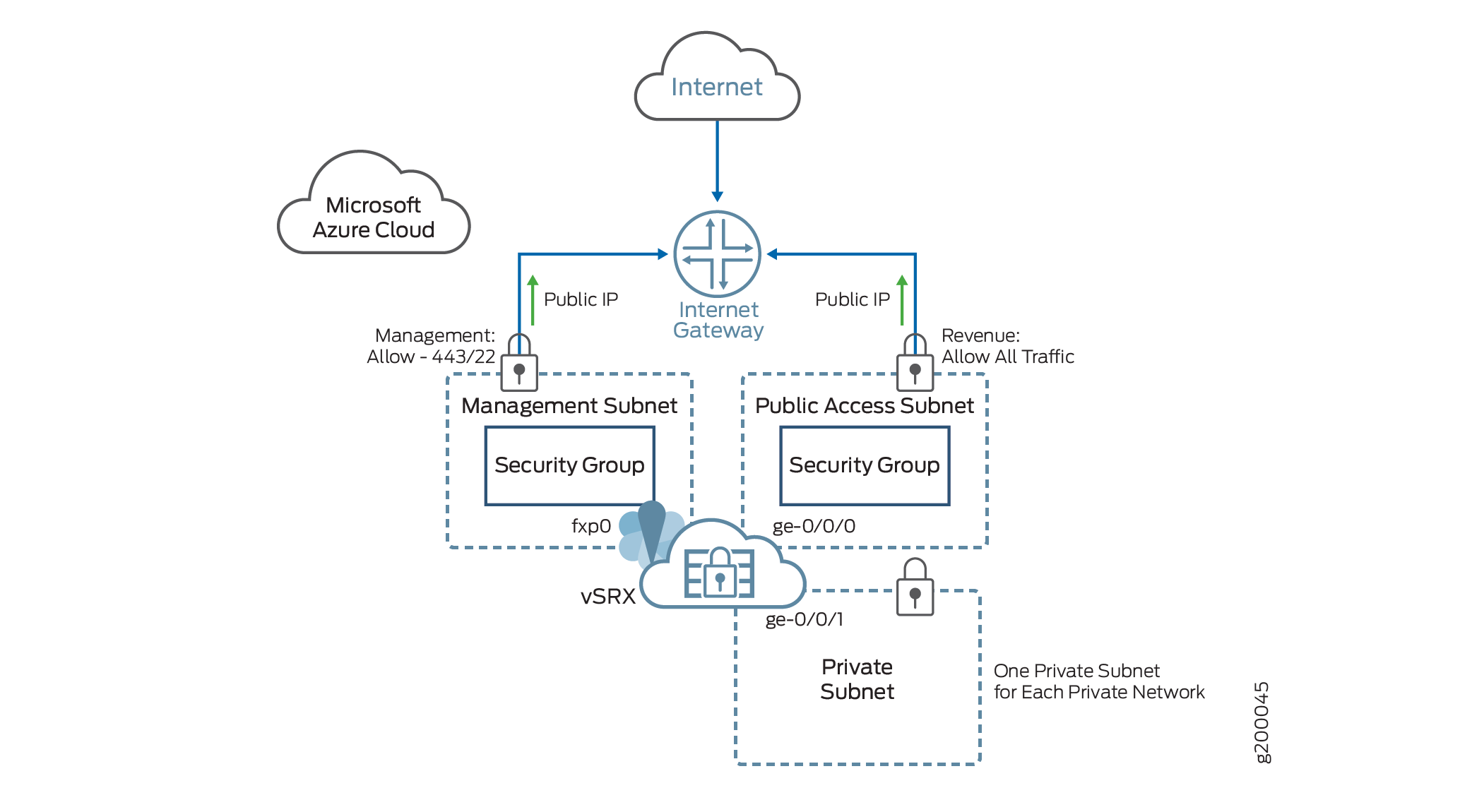

La figura 1 ilustra la implementación de un firewall virtual vSRX en Microsoft Azure.

En Microsoft Azure, las subredes públicas tienen acceso a la puerta de enlace de Internet, pero las subredes privadas no. Firewall virtual vSRX requiere dos subredes públicas y una o más subredes privadas para cada grupo de instancias individual. Las subredes públicas constan de una para la interfaz de administración (fxp0) y otra para una interfaz de ingresos (datos). Las subredes privadas, conectadas a las otras interfaces de vSRX Virtual Firewall, garantizan que todo el tráfico entre las aplicaciones en las subredes privadas e Internet debe pasar por la instancia de vSRX Virtual Firewall.

Para obtener un glosario de términos de Microsoft Azure, consulte Glosario de Microsoft Azure.

A partir de Junos OS versión 21.4R1, vSRX Virtual Firewall 3.0 admite la opción Azure Accelerated Networking (AAN) que usa la función virtual Mellanox SR-IOV para redes de alta velocidad.

Microsoft Azure tiene la opción de redes aceleradas de Azure (AAN) para cada interfaz de red conectada. La AAN utiliza la función virtual Mellanox SR-IOV para redes de alta velocidad. vSRX Virtual Firewall 3.0 ahora admite AAN. vSRX Virtual Firewall 3.0 con AAN proporciona un mejor rendimiento de red en la nube de Azure.

Actualmente, solo se admiten las instancias de vSRX Virtual Firewall 3.0 que se enumeran a continuación para Azure AAN.

| Tamaño | de la memoriade la vCPU | (GiB) | MÁX de las NIC |

|---|---|---|---|

| Standard_D8ds_v4 | 8 | 32 | 4 |

| Standard_D16ds_v4 | 16 | 64 | 8 |

| Standard_D32ds_v4 | 32 | 128 | 8 |

-

Use el comando para habilitar AAN

az network nic update --name <interface-name> --resource-group <resource-group> --accelerated-networking true. - Uso de la Web GUI: Después de iniciar sesión en el portal de Microsoft Azure:

-

Haga clic en Redes virtuales y seleccione la red virtual correcta. creación de redes"

Haga clic en Dispositivos conectados, seleccione la interfaz NIC necesaria y, a continuación, haga clic en Habilitar redes aceleradas.

-

Haga clic en Máquinas virtuales , seleccione la máquina virtual necesaria y, a continuación, haga clic en Redes. Por último, haga clic en el panel de la interfaz NIC correcta y haga clic en Habilitar redes aceleradas.

-

Para obtener más información, consulte Habilitación de redes aceleradas para máquinas virtuales replicadas.

Tabla de historial de cambios

La compatibilidad con las funciones viene determinada por la plataforma y la versión que esté utilizando. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.