Lanzamiento de una instancia de firewall virtual vSRX en una nube privada de Amazon Virtual

Los siguientes procedimientos describen cómo lanzar y configurar una instancia de vSRX Virtual Firewall en Amazon Virtual Private Cloud (Amazon VPC):

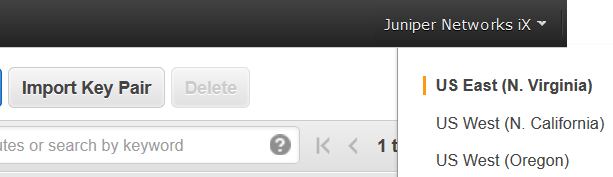

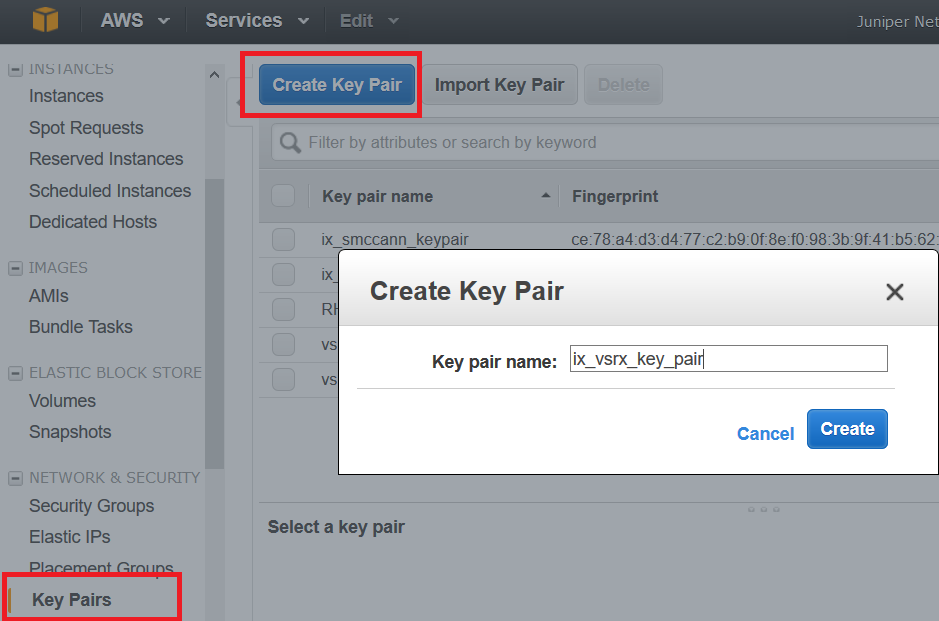

Paso 1: Crear un par de claves SSH

Se requiere un par de claves SSH para obtener acceso remoto a una instancia de vSRX Virtual Firewall en AWS. Puede crear un nuevo par de claves en el panel de Amazon EC2 o importar un par de claves creado por otra herramienta.

Para crear un par de claves SSH:

Como alternativa, utilice Importar par de claves para importar un par de claves diferente que haya generado con una herramienta de terceros.

Para obtener más información sobre la rotación de claves, consulte https://docs.aws.amazon.com/kms/latest/developerguide/rotate-keys.html.

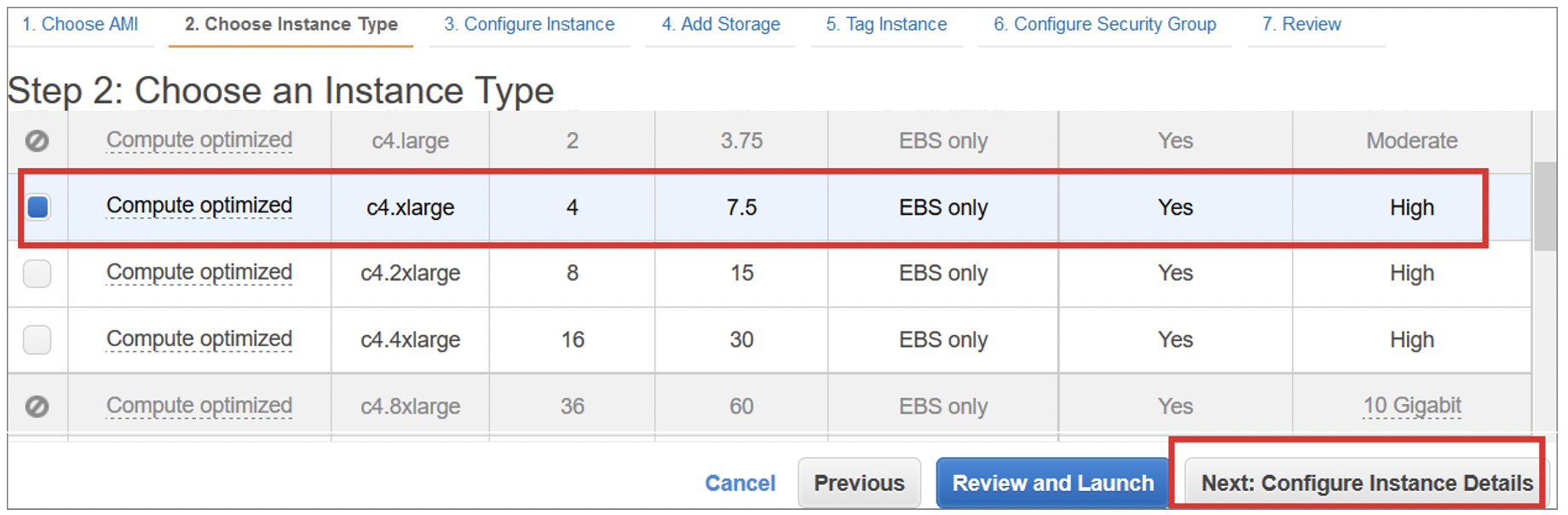

Paso 2: Lanzar una instancia de firewall virtual vSRX

Los tipos de instancias de AWS compatibles con vSRX Virtual Firewall se enumeran en la tabla 1.

El Firewall virtual vSRX no admite los tipos de instancias M y C3. Si ha girado el firewall virtual vSRX utilizando alguno de estos tipos de instancias, debe cambiar el tipo de instancia a tipo de instancias C4 o C5.

| Tipo de instancia |

Tipo de firewall virtual vSRX |

vCPU |

Memoria (GB) |

Tipo de RSS |

|---|---|---|---|---|

| c5.large |

Memoria vSRX Virtual Firewall-2CPU-3G |

2 |

4 |

HW RSS |

| c5.xlarge |

Memoria vSRX Virtual Firewall-4CPU-3G |

4 |

8 |

HW RSS |

| c5.2xlarge |

Memoria vSRX Virtual Firewall-8CPU-15G |

8 |

16 |

HW RSS |

| c5.4xlarge |

Memoria vSRX Virtual Firewall-16CPU-31G |

16 |

32 |

SW RSS |

| c5.9xlarge |

Memoria vSRX Virtual Firewall-36CPU-93G |

36 |

96 |

SW RSS |

| c5n.2xlarge |

Memoria vSRX Virtual Firewall-8CPU-20G |

8 |

21 |

HW RSS |

| c5n.4xlarge |

Memoria vSRX Virtual Firewall-16CPU-41G |

16 |

42 |

HW RSS |

| c5n.9xlarge |

Memoria vSRX Virtual Firewall-36CPU-93G |

36 |

96 |

HW RSS |

vSRX Virtual Firewall on AWS admite hasta un máximo de ocho interfaces de red, pero el número máximo real de interfaces que se pueden conectar a una instancia de vSRX Virtual Firewall viene determinado por el tipo de instancia de AWS en la que se lanza. Para las instancias de AWS que permiten más de ocho interfaces, vSRX Virtual Firewall solo admitirá hasta un máximo de ocho interfaces.

Los siguientes son los tipos de instancia C5 admitidos:

-

c5.large

-

c5.xlarge

-

c5.2xlarge

-

c5.4xlarge

-

c5.9xlarge

-

c5n.2xlarge

-

c5n.4xlarge

-

c5n.9xlarge

A continuación, se indican las instancias de AWS basadas en AMD compatibles:

-

C5a.16xlarge

-

C5a.8xlarge

-

C5a.4xlarge

-

C5a.2xlarge

-

C5a.xlarge

Para obtener más información sobre detalles de la instancia, como vCPU, memoria, etc., consulte Información de precios

Para obtener más información sobre el número máximo de interfaces de red por tipo de instancia, consulte https://docs.aws.amazon.com/AWSEC2/latest/UserGuide/using-eni.html .

Instance Type Selection: en función de los cambios que necesite para la red, es posible que la instancia esté sobreutilizada (por ejemplo, que el tipo de instancia es demasiado pequeña) o infrautilizada (por ejemplo, que el tipo de instancia es demasiado grande). Si este es el caso, puede cambiar el tamaño de la instancia. Por ejemplo, si la instancia es demasiado pequeña para su carga de trabajo, puede cambiarla a otro tipo de instancia que sea adecuado para la carga de trabajo. Es posible que también desee migrar de un tipo de instancia de generación anterior a un tipo de instancia de generación actual para aprovechar algunas características; por ejemplo, compatibilidad con IPv6. Considere el cambio de instancias para mejorar el rendimiento y el rendimiento.

A partir de Junos OS versión 18.4R1, se admiten instancias de firewall virtual c5.large vSRX. Estos son rentables y proporcionan un mejor rendimiento y rendimiento.

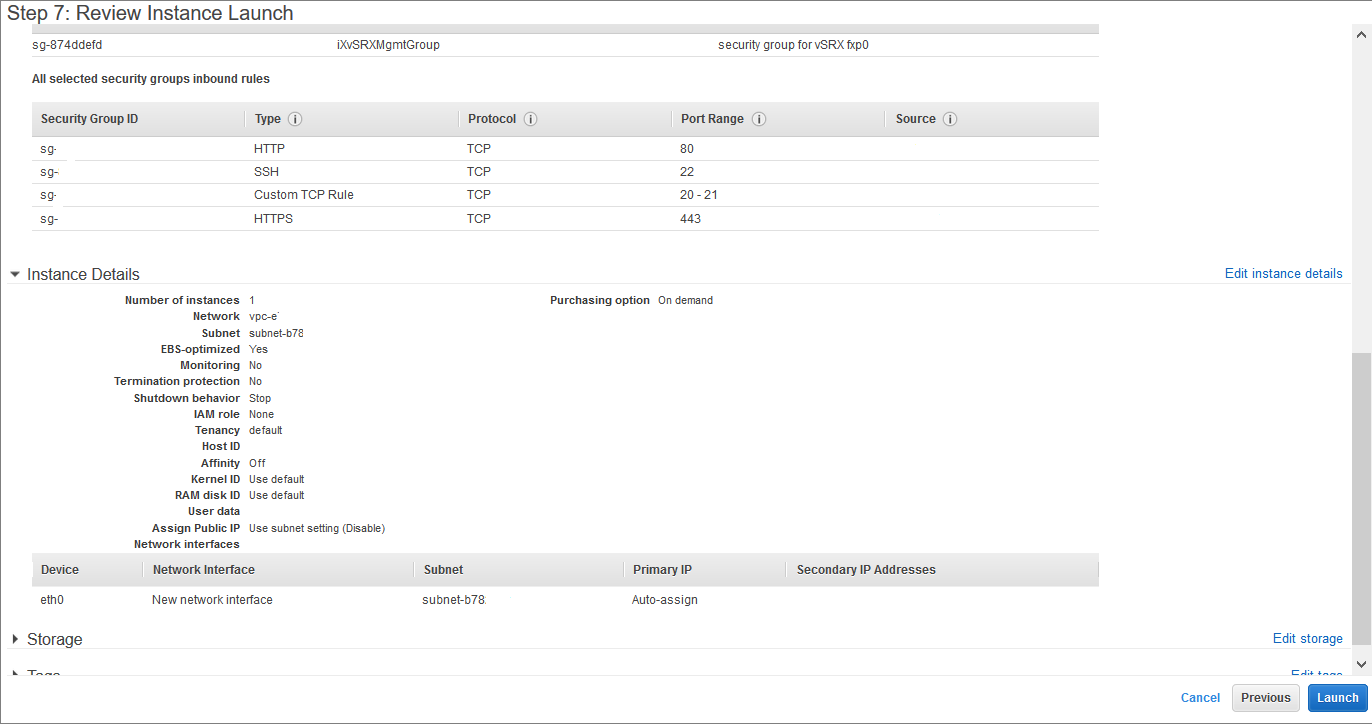

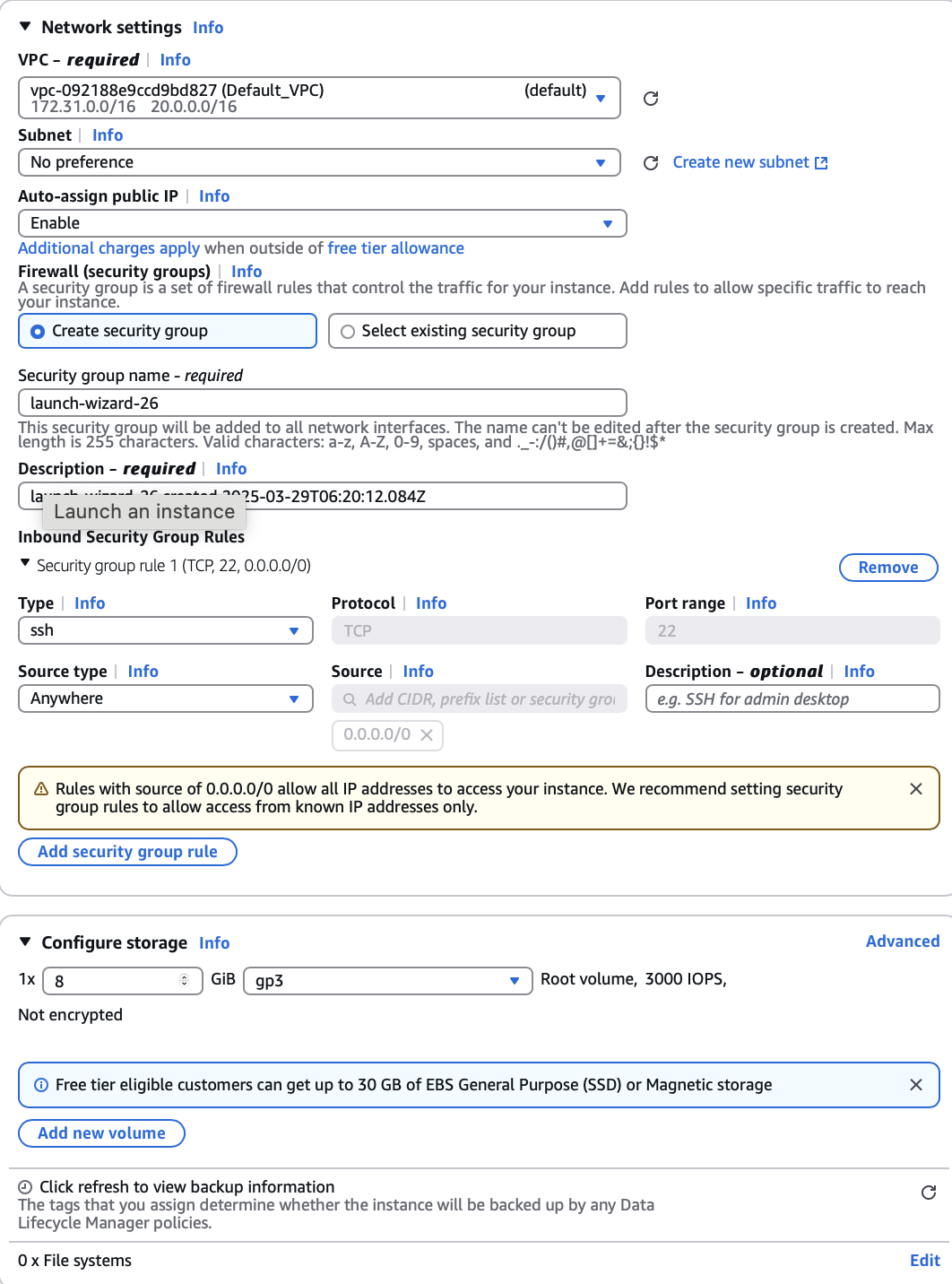

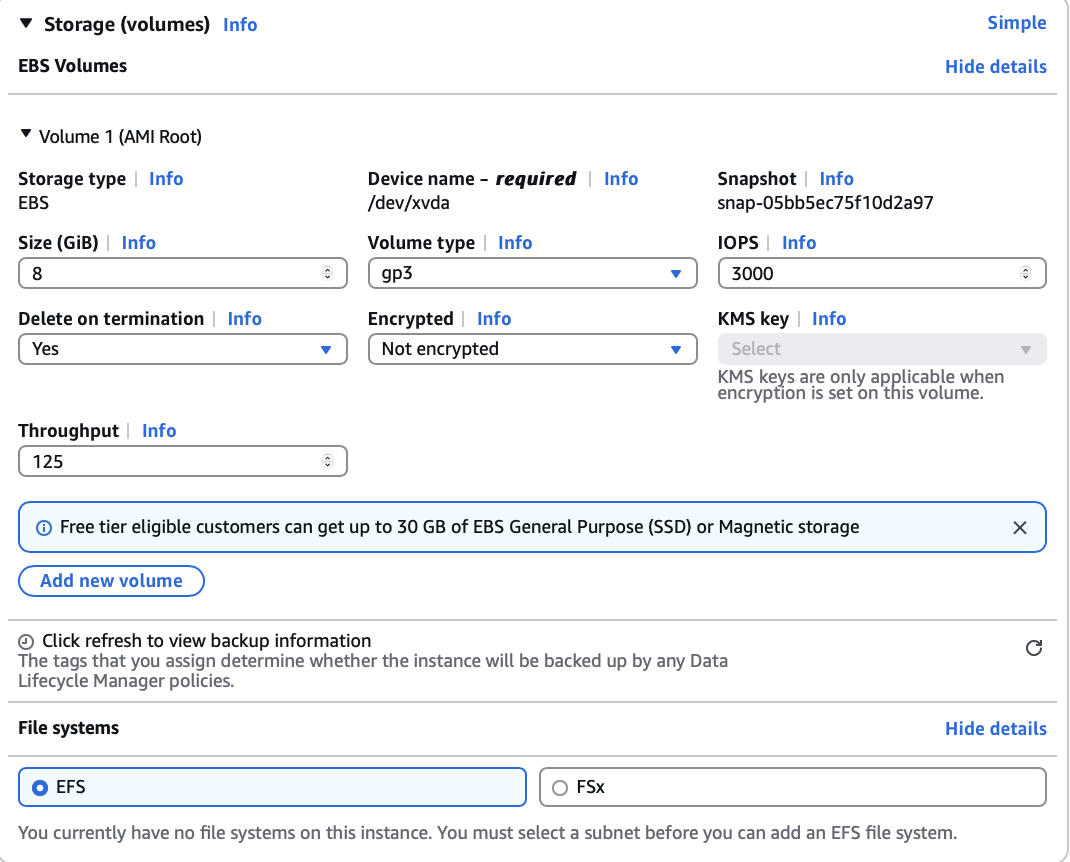

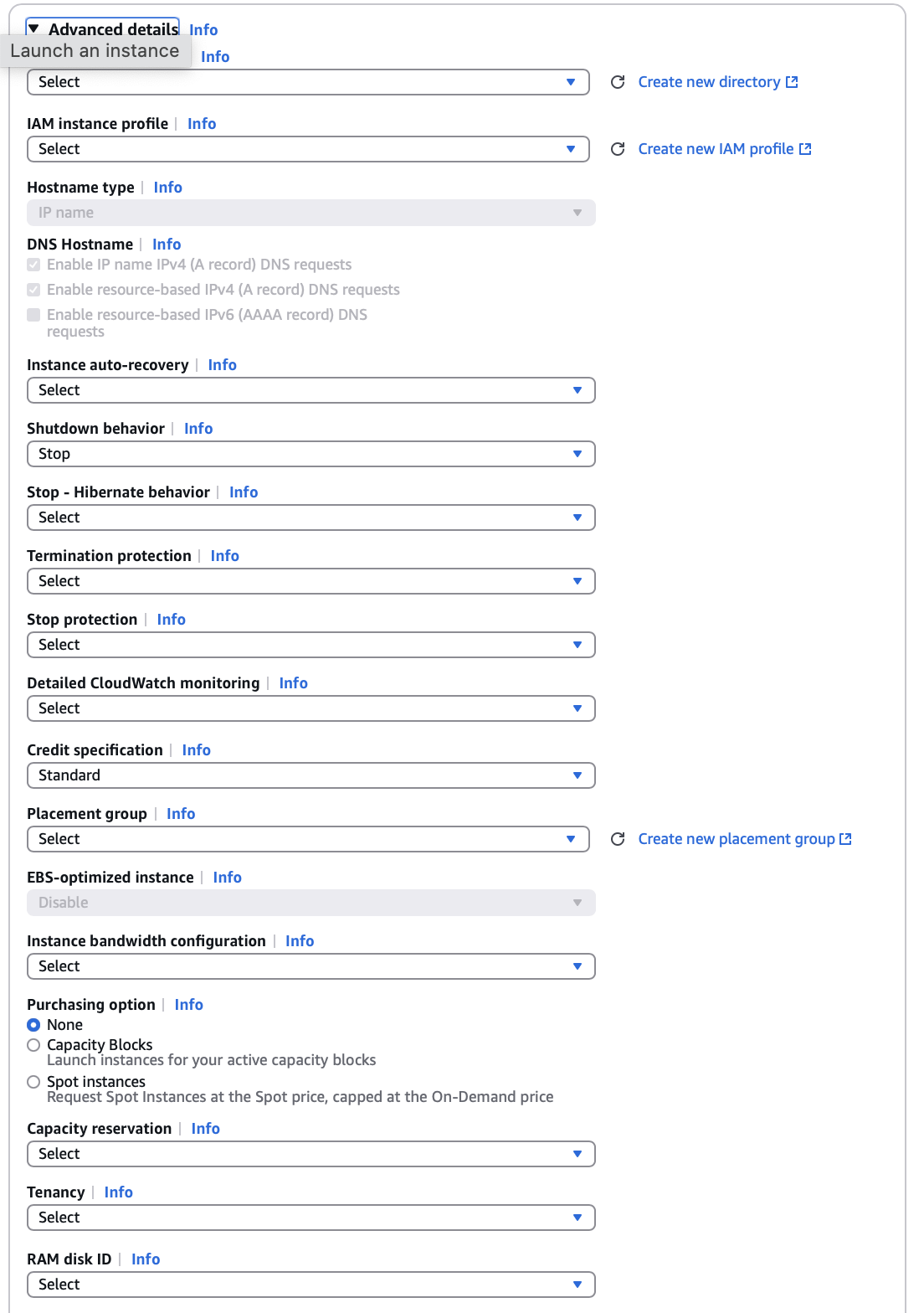

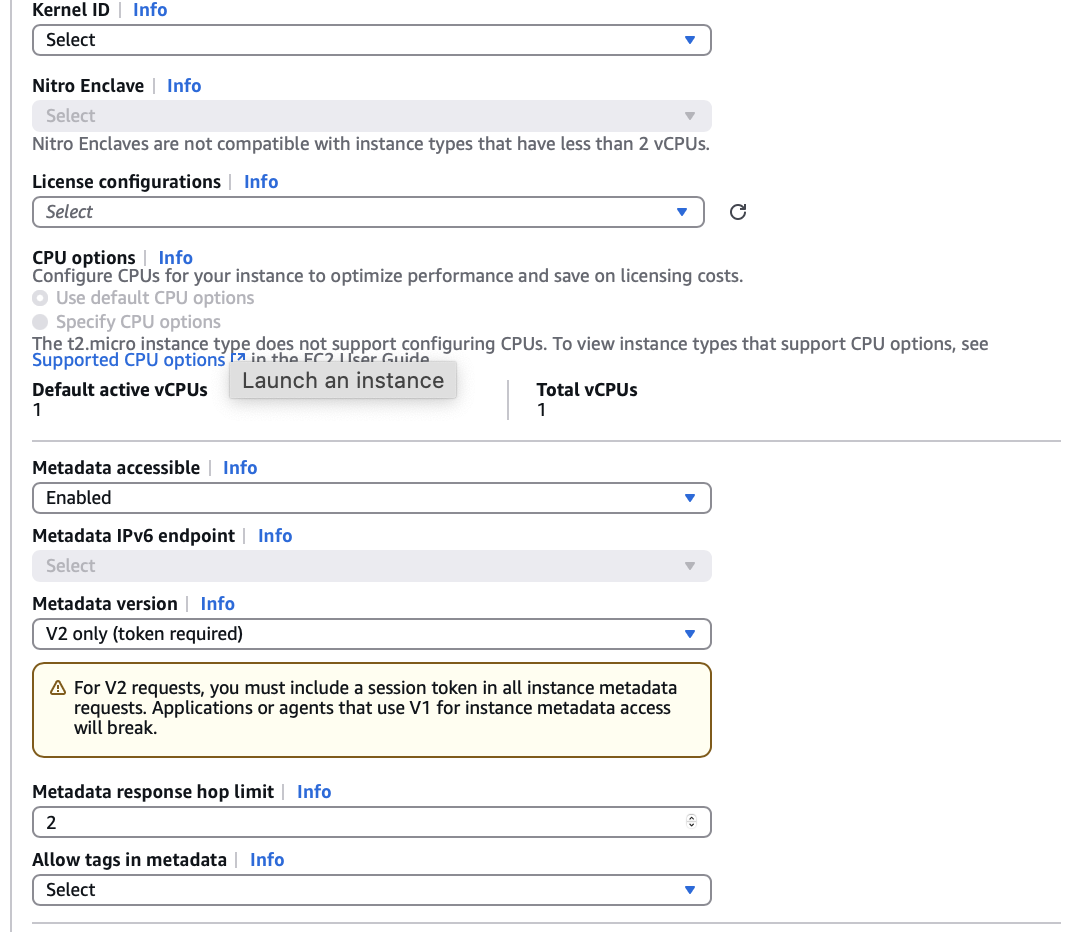

Para lanzar una instancia de firewall virtual vSRX en Amazon VPC:

Paso 3: Ver los registros del sistema de AWS

Para depurar errores en tiempo de lanzamiento, puede ver los registros del sistema de AWS de la siguiente manera:

- En el panel de Amazon EC2, seleccione Instances (Instancias).

- Seleccione la instancia de vSRX Virtual Firewall y seleccione Actions > Instance Settings > Obtener registros del sistema.

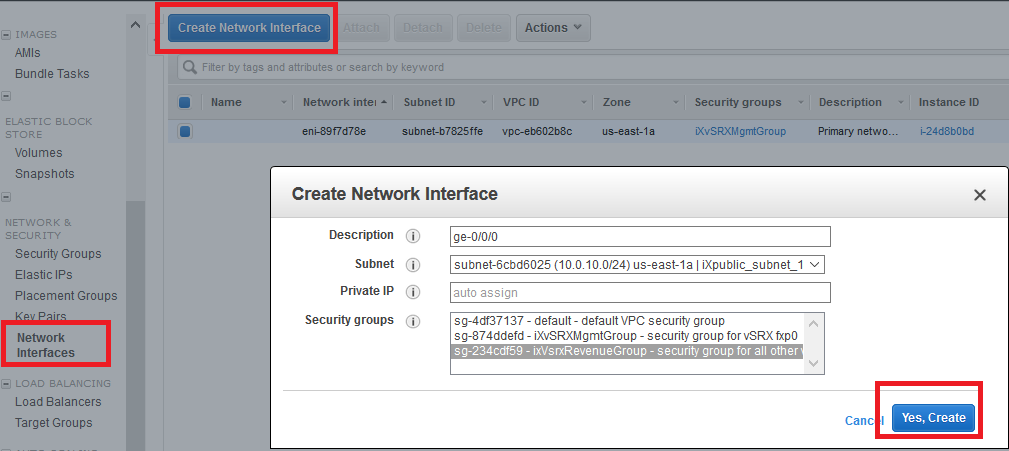

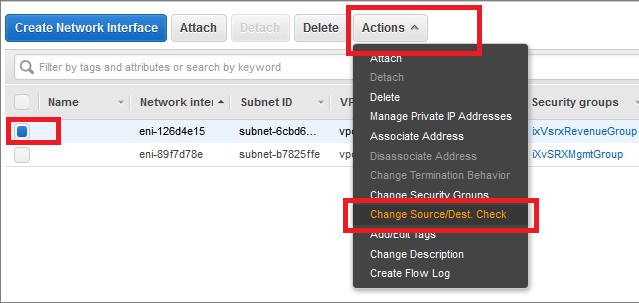

Paso 4: Agregar interfaces de red para el firewall virtual vSRX

AWS admite hasta ocho interfaces para una instancia, según el tipo de instancia de AWS seleccionado. Utilice el siguiente procedimiento para cada una de las interfaces de ingresos que desee agregar a vSRX Virtual Firewall (hasta siete). La primera interfaz de ingresos es ge-0/0/0, la segunda es ge-0/0/1, etc. (consulte Requisitos para vSRX en AWS).

Para agregar una interfaz de ingresos de vSRX Virtual Firewall:

Para una interfaz de ingresos privada (ge-0/0/1 a ge-0/0/7), anote el nombre de red que creó o el ID de interfaz de red. Agregará el nombre o el ID de interfaz más adelante a la tabla de rutas creada para la subred privada.

Paso 5: Asignar direcciones IP elásticas

Para las interfaces públicas, AWS realiza una traducción NAT de la dirección IP pública a una dirección IP privada. La dirección IP pública se denomina dirección IP elástica. Se recomienda asignar una dirección IP elástica a las interfaces públicas del firewall virtual vSRX (fxp0 y ge-0/0/0). Tenga en cuenta que cuando se reinicia una instancia de vSRX Virtual Firewall, se conservan las IP elásticas, pero se liberan las IP de subred públicas.

Para crear y asignar IP elásticas:

Paso 6: Agregar las interfaces privadas del firewall virtual vSRX a las tablas de rutas

Para cada interfaz de ingresos privada que haya creado para el firewall virtual vSRX, debe agregar el ID de interfaz a la tabla de rutas que creó para la subred privada asociada.

Para agregar un ID de interfaz privada a una tabla de rutas:

Repita este procedimiento para cada interfaz de red privada. Debe reiniciar la instancia de vSRX Virtual Firewall para completar esta configuración.

Paso 7: Reiniciar la instancia de firewall virtual vSRX

Para incorporar los cambios en la interfaz y completar la configuración de Amazon EC2, debe reiniciar la instancia de vSRX Virtual Firewall. Las interfaces conectadas mientras se ejecuta la instancia de vSRX Virtual Firewall no surten efecto hasta que se reinicia la instancia.

Utilice siempre AWS para reiniciar la instancia de vSRX Virtual Firewall. No utilice la CLI de vSRX Virtual Firewall para reiniciar.

Para reiniciar una instancia de vSRX Virtual Firewall:

- En el panel de Amazon EC2, seleccione Instances (Instancias ) en el panel izquierdo.

- Seleccione la instancia de vSRX Virtual Firewall y seleccione Acciones > estado de instancia > reiniciar.

El reinicio de una instancia de vSRX Virtual Firewall puede tardar varios minutos.

Paso 8: Iniciar sesión en una instancia de firewall virtual vSRX

En las implementaciones de AWS, las instancias de firewall virtual vSRX proporcionan las siguientes capacidades de forma predeterminada para mejorar la seguridad:

Le permite iniciar sesión solo a través de SSH.

cloud-init se utiliza para configurar el inicio de sesión con clave SSH.

El inicio de sesión con contraseña SSH está deshabilitado para la cuenta raíz.

Las instancias de firewall virtual vSRX lanzadas en la infraestructura de nube de AWS de Amazon utilizan los servicios de inicio de nube proporcionados por Amazon para copiar la clave pública SSH asociada con su cuenta que se utiliza para lanzar la instancia. A continuación, podrá iniciar sesión en la instancia utilizando la clave privada correspondiente.

El inicio de sesión raíz con contraseña SSH está deshabilitado de forma predeterminada.

Utilice un cliente SSH para iniciar sesión en una instancia de firewall virtual vSRX por primera vez. Para iniciar sesión, especifique la ubicación donde guardó el archivo .pem del par de claves SSH para la cuenta de usuario y la dirección IP elástica asignada a la interfaz de administración de vSRX Virtual Firewall (fxp0).

A partir de Junos OS versión 17.4R1, el nombre de usuario predeterminado cambió de root@ a ec2-user@.

ssh -i <path>/<ssh-key-pair-name>.pem ec2-user@<fxpo-elastic-IP-address>

El inicio de sesión raíz con una contraseña de Junos OS está deshabilitado de forma predeterminada. Puede configurar otros usuarios después de la fase inicial de instalación de Junos OS.

Si no tiene el nombre de archivo del par de claves y la dirección IP elástica, siga estos pasos para ver el nombre del par de claves y la IP elástica de una instancia de vSRX Virtual Firewall:

- En el panel de Amazon EC2, seleccione Instances (Instancias).

- Seleccione la instancia de vSRX Virtual Firewall y seleccione eth0 en la pestaña Descripción para ver la dirección IP elástica de la interfaz de administración fxp0.

- Haga clic en Conectar encima de la lista de instancias para ver el nombre de archivo del par de claves SSH.

Para configurar las opciones básicas de la instancia de firewall virtual de vSRX, consulte Configurar vSRX mediante la CLI.

Las imágenes de pago por uso del Firewall virtual vSRX no requieren ninguna licencia independiente.

Tabla de historial de cambios

La compatibilidad con las funciones viene determinada por la plataforma y la versión que esté utilizando. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.