EN ESTA PÁGINA

Descripción del firewall virtual vSRX con AWS

En esta sección se presenta una descripción general del firewall virtual vSRX en Amazon Web Services (AWS).

Firewall virtual vSRX con AWS

AWS proporciona servicios bajo demanda en la nube. Los servicios van desde la infraestructura como servicio (IaaS) y la plataforma como servicio (SaaS), hasta la aplicación y la base de datos como servicio. AWS es una plataforma en la nube altamente flexible, escalable y confiable. En AWS, puede alojar servidores y servicios en la nube como un servicio de pago por uso (PAYG) o de traiga su propia licencia (BYOL).

Las imágenes de PAYG del firewall virtual vSRX no requieren ninguna licencia de Juniper Networks.

Puede implementar vSRX Virtual Firewall en una nube privada virtual (VPC) en la nube de Amazon Web Services (AWS). Puede lanzar vSRX Virtual Firewall como una instancia de Amazon Elastic Compute Cloud (EC2) en una Amazon VPC dedicada a una cuenta de usuario específica. La imagen de máquina de Amazon (AMI) del firewall virtual vSRX utiliza virtualización de máquina virtual de hardware (HVM).

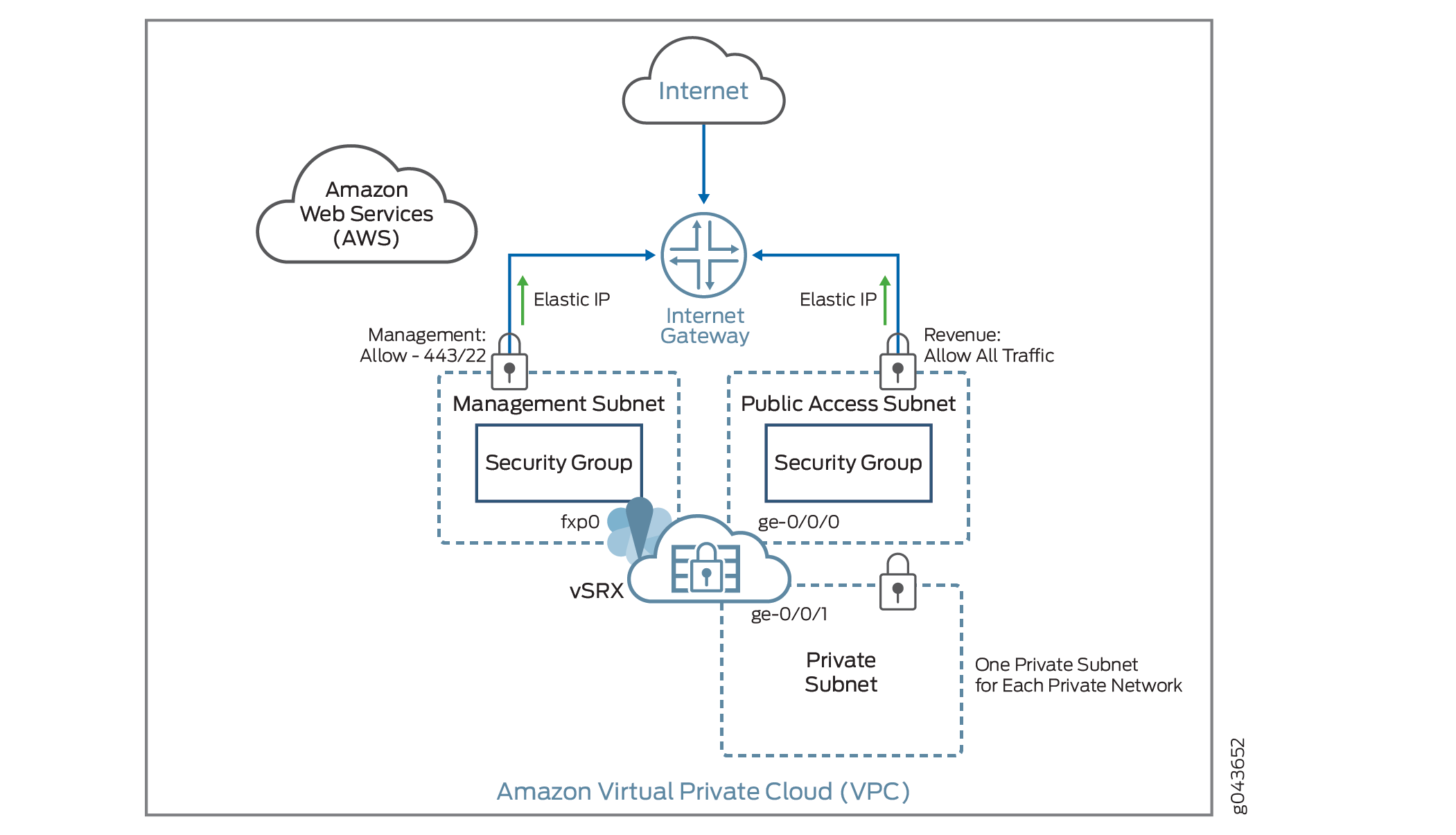

En la figura 1 se muestra un ejemplo de implementación de una instancia de firewall virtual vSRX para proporcionar seguridad a las aplicaciones que se ejecutan en una subred privada de una Amazon VPC.

En la Amazon VPC, las subredes públicas tienen acceso a la gateway de Internet, pero las subredes privadas no. El Firewall virtual de vSRX requiere dos subredes públicas y una o más subredes privadas para cada grupo de instancias individual. Las subredes públicas constan de una para la interfaz de administración (fxp0) y otra para una interfaz de ingresos (datos). Las subredes privadas, conectadas a las otras interfaces de vSRX Virtual Firewall, garantizan que todo el tráfico entre las aplicaciones en las subredes privadas e Internet debe pasar por la instancia de vSRX Virtual Firewall.

AWS Marketplace también le permite descubrir y suscribirse a software que admite cargas de trabajo reguladas a través de AWS Marketplace para AWS GovCloud (EE.UU.).

A partir de Junos OS versión 15.1X49-D70 y Junos OS versión 17.3R1, vSRX Virtual Firewall admite dos paquetes para PAYG que están disponibles como suscripciones de 1 hora o 1 año.

Firewall virtual vSRX Firewall de próxima generación: incluye características estándar (STD) de seguridad central, incluido el firewall central, VPN IPsec, NAT, CoS y servicios de enrutamiento, así como servicios de seguridad avanzados de capa 4 a 7, como funciones AppSecure de AppID, AppFW, AppQoS y AppTrack, IPS y capacidades de enrutamiento enriquecidas.

Firewall virtual vSRX Firewall premium de próxima generación con protección antivirus: incluye las funciones del paquete de firewall virtual vSRX Firewall de última generación, incluida la función antivirus Seguridad de contenido.

Puede implementar vSRX Virtual Firewall en una nube privada de Amazon Virtual (Amazon VPC) como una instancia de aplicación en Amazon Elastic Compute Cloud (Amazon EC2). Cada instancia Amazon EC2 se implementa, obtiene acceso a ella y se configura a través de Internet mediante la consola de administración de AWS, y el número de instancias se puede escalar hacia arriba o hacia abajo según sea necesario.

En la versión actual, cada instancia de vSRX Virtual Firewall utiliza dos vCPU y 4 GB de memoria, incluso si el tipo de instancia seleccionado en AWS proporciona más recursos.

El firewall virtual vSRX utiliza máquinas virtuales asistidas por hardware (HVM) para un alto rendimiento (redes mejoradas) y admite las siguientes implementaciones en entornos de nube de AWS:

Como firewall entre otras instancias Amazon EC2 en su Amazon VPC e Internet

Como punto de enlace de VPN entre su red corporativa y su Amazon VPC

Como firewall entre instancias Amazon EC2 en diferentes subredes

Existen límites predeterminados para los servicios de AWS para una cuenta de AWS. Para obtener más información acerca de los límites de servicio de AWS, consulte https://docs.aws.amazon.com/general/latest/gr/aws_service_limits.html y https://docs.aws.amazon.com/AWSEC2/latest/UserGuide/using-eni.html .

Glosario de AWS

En esta sección se definen algunos términos comunes que se utilizan en una configuración de AWS. En la tabla 1 se definen los términos comunes utilizados para Amazon Virtual Private Cloud (Amazon VPC) y en la tabla 2 se definen los términos comunes para los servicios de Amazon Elastic Compute Cloud (Amazon EC2).

Término |

Descripción |

|---|---|

Puertas de enlace de Internet |

Componentes de Amazon VPC que permiten la comunicación entre sus instancias en Amazon VPC e Internet. |

Direccionamiento IP |

AWS incluye tres tipos de direcciones IP:

Cada interfaz de red se puede asociar con varias direcciones IP privadas. Las subredes públicas pueden tener varias direcciones IP privadas, direcciones públicas y direcciones IP elásticas asociadas a la dirección IP privada de la interfaz de red. Las instancias de subredes privadas y públicas pueden tener varias direcciones IP privadas. Se puede asociar una dirección IP elástica a cada dirección IP privada para instancias en subredes públicas. Puede asignar direcciones IP privadas estáticas en la subred. Las primeras cinco direcciones IP y la última dirección IP de la subred están reservadas para el enrutamiento y las redes de Amazon VPC. La primera dirección IP es la puerta de enlace de la subred. |

ACL de red |

Firewall virtual sin estado de AWS que opera a nivel de subred. |

Tablas de rutas |

Conjunto de reglas de enrutamiento que se usan para determinar hacia dónde se dirige el tráfico de red. Cada subred debe estar asociada a una tabla de rutas. Las subredes no asociadas explícitamente a una tabla de ruteo se asocian a la tabla de ruteo principal. Se pueden crear tablas de ruteo personalizadas distintas de la tabla predeterminada. |

Subred |

Un espacio de direccionamiento virtual en el bloque CIDR de Amazon VPC. Las direcciones IP de las instancias Amazon EC2 se asignan desde el grupo de direcciones IP de subred. Puede crear dos tipos de subredes en la Amazon VPC:

Nota:

Con la traducción de direcciones de red (NAT) del firewall virtual vSRX, puede lanzar todas las instancias de cliente en subredes privadas y conectar interfaces de firewall virtual vSRX a Internet. Esto evita que las instancias de los clientes se expongan directamente al tráfico de Internet. |

VPC |

Nube privada virtual. |

Término |

Descripción |

|---|---|

Amazon Elastic Block Store (EBS) |

Almacenamiento en bloque persistente que se puede adjuntar a una instancia Amazon EC2. Los volúmenes de almacenamiento en bloque se pueden formatear y montar en una instancia. Las instancias optimizadas de Amazon EBS proporcionan un rendimiento dedicado entre Amazon EC2 y Amazon EBS. |

Amazon Elastic Compute Cloud (EC2) |

Servicio web de Amazon que permite el lanzamiento y la administración de servidores virtuales elásticos o computadoras que se ejecutan en la infraestructura de Amazon. |

Imagen de máquina de Amazon (AMI) |

Formato de imagen de Amazon que contiene la información, como la plantilla para el volumen raíz, los permisos de lanzamiento y la asignación de dispositivos de bloque, necesaria para lanzar una instancia Amazon EC2. |

IP elástica |

Una IP estática diseñada para la computación dinámica en la nube. La IP pública se asigna a la IP de subred privet mediante NAT. |

Redes mejoradas |

Proporciona un alto rendimiento de paquetes por segundo, baja latencia, mayor rendimiento de E/S y menor utilización de CPU en comparación con las implementaciones tradicionales. El firewall virtual vSRX aprovecha esta red con imágenes de máquina de Amazon (AMI) de máquina virtualizada de hardware (HVM). |

Instancia |

Una máquina virtual o un servidor en Amazon EC2 que utilice los tipos de hipervisor XEN o XEN-HVM. Amazon EC2 proporciona una selección de instancias optimizadas para diferentes casos de uso. |

Par de claves |

Criptografía de clave pública utilizada por AWS para cifrar y descifrar la información de inicio de sesión. Cree estos pares de claves con AWS-EC2 o importe su propio par de claves.

Nota:

AWS no acepta DSA. Limite los permisos de acceso de clave pública a 400. Para obtener más información acerca de la rotación de teclas, consulte https://docs.aws.amazon.com/kms/latest/developerguide/rotate-keys.html. |

Interfaces de red |

Interfaces de red virtuales que puede asociar a una instancia de Amazon VPC. Una interfaz de red elástica (ENI) puede tener una dirección IP privada principal, varias direcciones IP secundarias, una dirección IP elástica por dirección IP privada, una dirección IP pública, uno o más grupos de seguridad, una dirección MAC y una marca de verificación de origen/destino. Para las instancias de firewall virtual vSRX, deshabilite la comprobación de origen y destino para todas las interfaces.

Nota:

Los ENI utilizan las direcciones IP dentro del rango de subred. Por lo tanto, las direcciones IP de ENI no se agotan. |

MTU de red |

Todos los tipos de instancias de Amazon admiten una MTU de 1500. Algunos tipos de instancia admiten tramas jumbo (9001 MTU).

Nota:

Utilice los tipos de instancias de AWS C3, C4, C5, CC2, M3, M4 o T2 para instancias de firewall virtual vSRX con tramas jumbo. |

Grupos de colocación |

Instancias lanzadas en un grupo de ubicación de clúster común. Las instancias dentro del clúster tienen redes con alto ancho de banda y baja latencia. |

Grupos de seguridad |

Un firewall virtual proporcionado por AWS que controla el tráfico de una o más instancias. Los grupos de seguridad solo se pueden asociar a una instancia en el momento del lanzamiento.

Nota:

Dado que vSRX Virtual Firewall administra la configuración del firewall, le recomendamos que se asegure de que no haya contradicciones entre los conjuntos de reglas de los grupos de seguridad de AWS y los conjuntos de reglas de la configuración del firewall virtual de vSRX. |

Tabla de historial de cambios

La compatibilidad con las funciones viene determinada por la plataforma y la versión que esté utilizando. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.