EN ESTA PÁGINA

Ejemplo: configuración de la autenticación LDAP para Juniper Secure Connect (procedimiento de la CLI)

Visión general

LDAP ayuda en la autenticación de los usuarios. Puede definir uno o varios grupos LDAP y utilizar un grupo de direcciones IP local específico para la asignación de direcciones en función de la pertenencia a grupos cuando utilice LDAP como opción de autenticación. Si no especifica el grupo de direcciones IP locales por grupo, Junos OS asigna una dirección IP del grupo de direcciones IP local configurado en el perfil de acceso.

Para configurar grupos de usuarios, incluya la allowed-groups instrucción en el nivel de jerarquía [edit access ldap-options]. Estos nombres de grupo coinciden con los nombres del directorio LDAP.

Considere los siguientes grupos LDAP, como grupo1, grupo2 y grupo3. Puede asignar group1 al grupo de direcciones Juniper_Secure_Connect_Addr-Pool. Puede asignar group2 al grupo de direcciones GroupB. Puede asignar el grupo3 al grupo de direcciones del grupo C.

-

El usuario1 pertenece al grupo1. El grupo del Usuario1 coincide con uno de los grupos configurados, el Usuario1 se autentica. En función de la pertenencia a grupos, el sistema asigna dirección IP al Usuario1 desde el siguiente grupo de direcciones Juniper_Secure_Connect_Addr-Pool.

-

El usuario2 pertenece al grupo2. El grupo del Usuario2 coincide con uno de los grupos configurados, el Usuario2 se autentica. En función de la pertenencia a grupos, el sistema asigna dirección IP al Usuario2 del siguiente grupo de direcciones B.

-

El usuario3 pertenece al grupo3. El grupo del usuario3 coincide con uno de los grupos configurados, el usuario 3 se autentica. En función de la pertenencia a grupos, el sistema asigna direcciones IP al Usuario3 del siguiente grupo de direcciones C.

-

El grupo de User4 no coincide con ninguno de los grupos configurados.

En la Tabla 1 se describe la respuesta del servidor LDAP cuando se ldap-options configura en el nivel de acceso global y dentro del perfil de acceso. La prioridad de la configuración de perfiles es mayor que la configuración global.

| Nombre de usuario | configurado Grupo coincidente | El servidor LDAP devolvió grupos Acción | delgrupo de direcciones | |

|---|---|---|---|---|

| Usuario1 | grupo1 | grupo1, grupo2, grupo3 | Juniper_Secure_Connect_Addr-Piscina | Aceptar (coincidir con grupos configurados) |

| Usuario2 | grupo2 | grupo1, grupo2, grupo3 | PiscinaB | Aceptar (coincidir con grupos configurados) |

| Usuario3 | grupo3 | grupo1, grupo2, grupo3 | piscinaC | Aceptar (coincidir con grupos configurados) |

| Usuario4 | grupo4 | grupoX, grupoY, grupoZ | poolD | Rechazar (no coincide con los grupos coincidentes configurados) |

En este ejemplo se utiliza LDAP como opción de autenticación cuando el usuario pertenece a un único grupo.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

-

Cualquier firewall de la serie SRX

-

Junos OS versión 23.1R1

Antes de empezar:

-

Opciones LDAP, consulte Opciones LADP

-

Habilite la autenticación LDAP con TLS/SSL para conexiones seguras, consulte Habilitación de la autenticación LDAP con TLS/SSL para conexiones seguras.

Para obtener información acerca de los requisitos previos, consulte Requisitos del sistema para Juniper Secure Connect.

Debe asegurarse de que el firewall de la serie SRX utiliza un certificado firmado o un certificado autofirmado en lugar del certificado predeterminado generado por el sistema. Antes de empezar a configurar Juniper Secure Connect, debe enlazar el certificado al firewall de la serie SRX ejecutando el siguiente comando:

user@host# set system services web-management https pki-local-certificate <cert_name>

Por ejemplo:

user@host# set system services web-management https pki-local-certificate SRX_Certificate

Donde SRX_Certificate es el certificado obtenido de CA o certificado autofirmado.

Topología

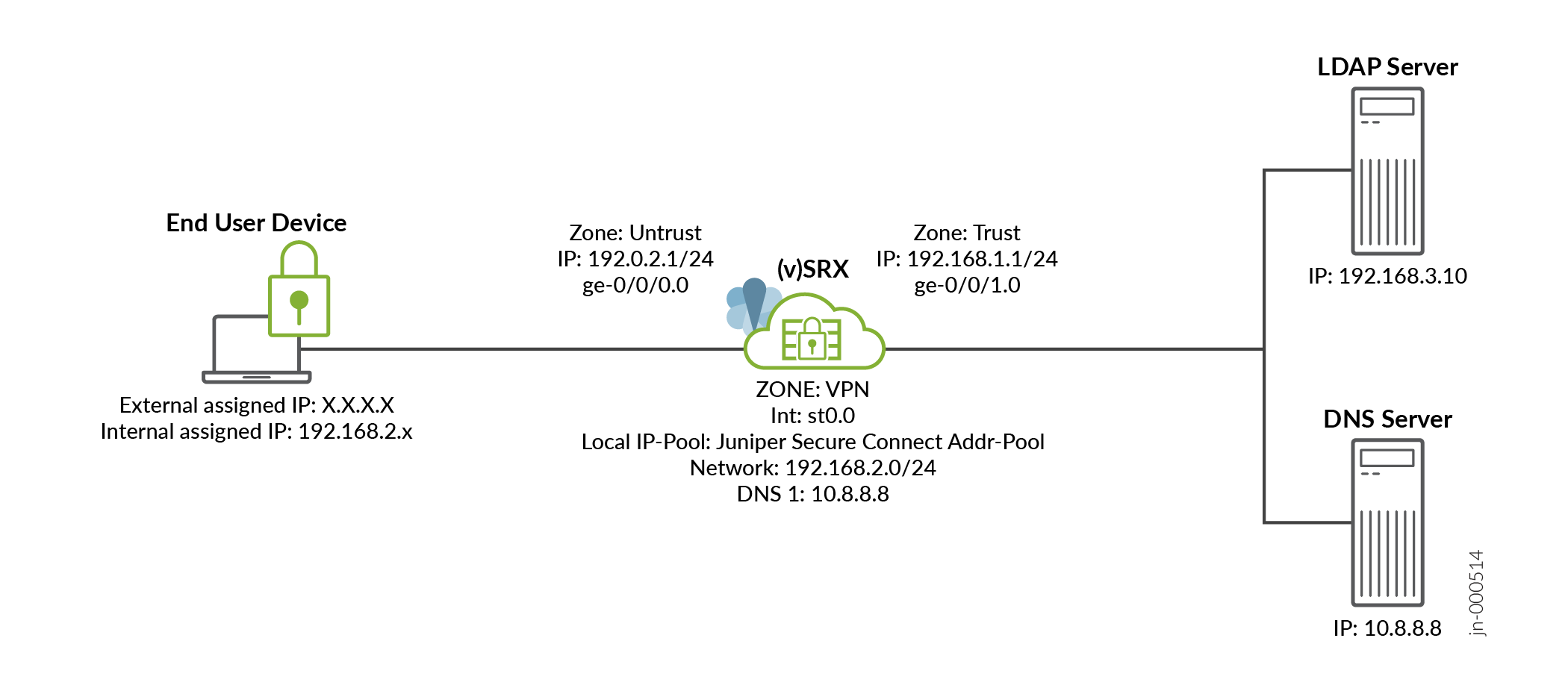

La siguiente figura muestra la topología de este ejemplo.

Figura 1: Configuración de la autenticación LDAP para Juniper Secure Connect

Configuración

En este ejemplo, usamos LDAP como la opción de autenticación donde el usuario pertenece a un solo grupo.

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit].

set security ike proposal JUNIPER_SECURE_CONNECT authentication-method pre-shared-keys set security ike proposal JUNIPER_SECURE_CONNECT dh-group group19 set security ike proposal JUNIPER_SECURE_CONNECT authentication-algorithm sha-384 set security ike proposal JUNIPER_SECURE_CONNECT encryption-algorithm aes-256-cbc set security ike proposal JUNIPER_SECURE_CONNECT lifetime-seconds 28800 set security ike policy JUNIPER_SECURE_CONNECT mode aggressive set security ike policy JUNIPER_SECURE_CONNECT proposals JUNIPER_SECURE_CONNECT set security ike policy JUNIPER_SECURE_CONNECT pre-shared-key ascii-text "$9$vWL8xd24Zk.5bs.5QFAtM8X7bsgoJDHq4o" set security ike gateway JUNIPER_SECURE_CONNECT dynamic hostname ra.example.com set security ike gateway JUNIPER_SECURE_CONNECT dynamic ike-user-type shared-ike-id set security ike gateway JUNIPER_SECURE_CONNECT ike-policy JUNIPER_SECURE_CONNECT set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection optimized set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection interval 10 set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection threshold 5 set security ike gateway JUNIPER_SECURE_CONNECT version v1-only set security ike gateway JUNIPER_SECURE_CONNECT aaa access-profile JUNIPER_SECURE_CONNECT set security ike gateway JUNIPER_SECURE_CONNECT tcp-encap-profile SSL-VPN set security ike gateway JUNIPER_SECURE_CONNECT external-interface ge-0/0/0 set security ipsec proposal JUNIPER_SECURE_CONNECT authentication-algorithm hmac-sha-256-128 set security ipsec proposal JUNIPER_SECURE_CONNECT encryption-algorithm aes-256-cbc set security ipsec proposal JUNIPER_SECURE_CONNECT lifetime-seconds 3600 set security ipsec policy JUNIPER_SECURE_CONNECT perfect-forward-secrecy keys group19 set security ipsec policy JUNIPER_SECURE_CONNECT proposals JUNIPER_SECURE_CONNECT set security ipsec vpn JUNIPER_SECURE_CONNECT bind-interface st0.0 set security ipsec vpn JUNIPER_SECURE_CONNECT ike gateway JUNIPER_SECURE_CONNECT set security ipsec vpn JUNIPER_SECURE_CONNECT ike ipsec-policy JUNIPER_SECURE_CONNECT set security ipsec vpn JUNIPER_SECURE_CONNECT traffic-selector ts1 local-ip 0.0.0.0/0 set security ipsec vpn JUNIPER_SECURE_CONNECT traffic-selector ts1 remote-ip 0.0.0.0/0 set security remote-access profile ra.example.com ipsec-vpn JUNIPER_SECURE_CONNECT set security remote-access profile ra.example.com access-profile JUNIPER_SECURE_CONNECT set security remote-access profile ra.example.com client-config JUNIPER_SECURE_CONNECT set security remote-access client-config JUNIPER_SECURE_CONNECT connection-mode manual set security remote-access client-config JUNIPER_SECURE_CONNECT dead-peer-detection interval 10 set security remote-access client-config JUNIPER_SECURE_CONNECT dead-peer-detection threshold 5 set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet network 192.168.2.0/24 set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet xauth-attributes primary-dns 10.8.8.8/32 set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet xauth-attributes primary-wins 192.168.3.10/32 set access profile JUNIPER_SECURE_CONNECT authentication-order ldap set access profile JUNIPER_SECURE_CONNECT ldap-options base-distinguished-name CN=Users,DC=juniper,DC=net set access profile JUNIPER_SECURE_CONNECT ldap-options search search-filter CN= set access profile JUNIPER_SECURE_CONNECT ldap-options search admin-search distinguished-name CN=Administrator,CN=Users,DC=juniper,DC=net set access profile JUNIPER_SECURE_CONNECT ldap-options search admin-search password "$9$Bmf1hreK8x7Vrl24ZGiHkqmPQ36/t0OR" set access profile JUNIPER_SECURE_CONNECT ldap-options allowed-groups group1 address-assignment pool Juniper_Secure_Connect_Addr-Pool set access profile JUNIPER_SECURE_CONNECT ldap-server 192.168.3.10 set access firewall-authentication web-authentication default-profile JUNIPER_SECURE_CONNECT set services ssl termination profile Juniper_SCC-SSL-Term-Profile server-certificate JUNIPER_SECURE_CONNECT(RSA) set security tcp-encap profile SSL-VPN ssl-profile Juniper_SCC-SSL-Term-Profile set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match source-address any set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match destination-address any set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match application any set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 then permit set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 then log session-close set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match source-address any set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match destination-address any set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match application any set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 then permit set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 then log session-close set interfaces ge-0/0/0 description untrust set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/1 description trust set interfaces ge-0/0/1 unit 0 family inet address 192.168.1.1/24 set interfaces st0 unit 0 family inet set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services https set security zones security-zone untrust host-inbound-traffic system-services tcp-encap set security zones security-zone untrust interfaces ge-0/0/0.0 set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone vpn interface st0.0

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración.

- Configurar una o más propuestas de Intercambio de claves por Internet (IKE); a continuación, asociar estas propuestas a una política de IKE. Configure las opciones de puerta de enlace de IKE.

user@host# set security ike proposal JUNIPER_SECURE_CONNECT authentication-method pre-shared-keys user@host# set security ike proposal JUNIPER_SECURE_CONNECT dh-group group19 user@host# set security ike proposal JUNIPER_SECURE_CONNECT authentication-algorithm sha-384 user@host# set security ike proposal JUNIPER_SECURE_CONNECT encryption-algorithm aes-256-cbc user@host# set security ike proposal JUNIPER_SECURE_CONNECT lifetime-seconds 28800 user@host# set security ike policy JUNIPER_SECURE_CONNECT mode aggressive user@host# set security ike policy JUNIPER_SECURE_CONNECT proposals JUNIPER_SECURE_CONNECT user@host# set security ike policy JUNIPER_SECURE_CONNECT pre-shared-key ascii-text "$9$vWL8xd24Zk.5bs.5QFAtM8X7bsgoJDHq4o" user@host# set security ike gateway JUNIPER_SECURE_CONNECT dynamic hostname ra.example.com user@host# set security ike gateway JUNIPER_SECURE_CONNECT dynamic ike-user-type shared-ike-id user@host# set security ike gateway JUNIPER_SECURE_CONNECT ike-policy JUNIPER_SECURE_CONNECT user@host# set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection optimized user@host# set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection interval 10 user@host# set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection threshold 5 user@host# set security ike gateway JUNIPER_SECURE_CONNECT version v1-only user@host# set security ike gateway JUNIPER_SECURE_CONNECT aaa access-profile JUNIPER_SECURE_CONNECT user@host# set security ike gateway JUNIPER_SECURE_CONNECT tcp-encap-profile SSL-VPN user@host# set security ike gateway JUNIPER_SECURE_CONNECT external-interface ge-0/0/0

- Configurar una o más propuestas IPsec; y, a continuación, asociar estas propuestas a una directiva IPsec. Configure los parámetros VPN IPsec y los selectores de tráfico.

user@host# set security ipsec proposal JUNIPER_SECURE_CONNECT authentication-algorithm hmac-sha-256-128 user@host# set security ipsec proposal JUNIPER_SECURE_CONNECT encryption-algorithm aes-256-cbc user@host# set security ipsec proposal JUNIPER_SECURE_CONNECT lifetime-seconds 3600 user@host# set security ipsec policy JUNIPER_SECURE_CONNECT perfect-forward-secrecy keys group19 user@host# set security ipsec policy JUNIPER_SECURE_CONNECT proposals JUNIPER_SECURE_CONNECT user@host# set security ipsec vpn JUNIPER_SECURE_CONNECT bind-interface st0.0 user@host# set security ipsec vpn JUNIPER_SECURE_CONNECT ike gateway JUNIPER_SECURE_CONNECT user@host# set security ipsec vpn JUNIPER_SECURE_CONNECT ike ipsec-policy JUNIPER_SECURE_CONNECT user@host# set security ipsec vpn JUNIPER_SECURE_CONNECT traffic-selector ts1 local-ip 0.0.0.0/0 user@host# set security ipsec vpn JUNIPER_SECURE_CONNECT traffic-selector ts1 remote-ip 0.0.0.0/0

- Configure un perfil de acceso remoto y una configuración de cliente.

user@host# set security remote-access profile ra.example.com ipsec-vpn JUNIPER_SECURE_CONNECT user@host# set security remote-access profile ra.example.com access-profile JUNIPER_SECURE_CONNECT user@host# set security remote-access profile ra.example.com client-config JUNIPER_SECURE_CONNECT user@host# set security remote-access client-config JUNIPER_SECURE_CONNECT connection-mode manual user@host# set security remote-access client-config JUNIPER_SECURE_CONNECT dead-peer-detection interval 10 user@host# set security remote-access client-config JUNIPER_SECURE_CONNECT dead-peer-detection threshold 5

- Especifique el servidor LDAP para el orden de autenticación externo.

user@host# set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet network 192.168.2.0/24 user@host# set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet xauth-attributes primary-dns 10.8.8.8/32 user@host# set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet xauth-attributes primary-wins 192.168.3.10/32 user@host# set access profile JUNIPER_SECURE_CONNECT authentication-order ldap user@host# set access profile JUNIPER_SECURE_CONNECT ldap-options base-distinguished-name CN=Users,DC=juniper,DC=net user@host# set access profile JUNIPER_SECURE_CONNECT ldap-options search search-filter CN= user@host# set access profile JUNIPER_SECURE_CONNECT ldap-options search admin-search distinguished-name CN=Administrator,CN=Users,DC=juniper,DC=net user@host# set access profile JUNIPER_SECURE_CONNECT ldap-options search admin-search password "$9$Bmf1hreK8x7Vrl24ZGiHkqmPQ36/t0OR" user@host# set access profile JUNIPER_SECURE_CONNECT ldap-options allowed-groups group1 address-assignment pool Juniper_Secure_Connect_Addr-Pool user@host# set access profile JUNIPER_SECURE_CONNECT ldap-server 192.168.3.10 user@host# set access firewall-authentication web-authentication default-profile JUNIPER_SECURE_CONNECT

-

Cree un perfil de terminación SSL. La terminación SSL es un proceso en el que los firewalls de la serie SRX actúan como un servidor proxy SSL y terminan la sesión SSL desde el cliente. Escriba el nombre del perfil de terminación SSL y seleccione el certificado de servidor que utiliza para la terminación SSL en los firewalls de la serie SRX. El certificado de servidor es un identificador de certificado local. Los certificados de servidor se utilizan para autenticar la identidad de un servidor.

user@host# set services ssl termination profile Juniper_SCC-SSL-Term-Profile server-certificate JUNIPER_SECURE_CONNECT(RSA)

Cree un perfil de VPN SSL. Consulte tcp-encap.

user@host# set security tcp-encap profile SSL-VPN ssl-profile Juniper_SCC-SSL-Term-Profile

-

Crear políticas de firewall.

Cree la política de seguridad para permitir el tráfico desde la zona de confianza a la zona VPN.

user@host# set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match source-address any user@host# set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match destination-address anyuser@host# set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match application any user@host# set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 then permit user@host# set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 then log session-close

Cree la política de seguridad para permitir el tráfico desde la zona VPN a la zona de confianza.

user@host# set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match source-address any user@host# set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match destination-address any user@host# set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match application any user@host# set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 then permit user@host# set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 then log session-close

-

Configure la información de la interfaz Ethernet.

user@host# set interfaces ge-0/0/0 description untrust user@host# set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 user@host# set interfaces ge-0/0/1 description trust user@host# set interfaces ge-0/0/1 unit 0 family inet address 192.168.1.1/24

Configure la interfaz st0 con la familia establecida como inet.

user@host# set interfaces st0 unit 0 family inet

-

Configure zonas de seguridad.

user@host# set security zones security-zone untrust host-inbound-traffic system-services ike user@host# set security zones security-zone untrust host-inbound-traffic system-services https user@host# set security zones security-zone untrust host-inbound-traffic system-services tcp-encap user@host# set security zones security-zone untrust interfaces ge-0/0/0.0 user@host# set security zones security-zone trust interfaces ge-0/0/1.0 user@host# set security zones security-zone vpn interface st0.0

Resultados

Compruebe los resultados de la configuración:

[edit security ike]

proposal JUNIPER_SECURE_CONNECT {

authentication-method pre-shared-keys;

dh-group group19;

authentication-algorithm sha-384;

encryption-algorithm aes-256-cbc;

lifetime-seconds 28800;

}

policy JUNIPER_SECURE_CONNECT {

mode aggressive;

proposals JUNIPER_SECURE_CONNECT;

pre-shared-key ascii-text “$9$vWL8xd24Zk.5bs.5QFAtM8X7bsgoJDHq4o"; ## SECRET-DATA

}

gateway JUNIPER_SECURE_CONNECT {

dynamic {

hostname ra.example.com;

ike-user-type shared-ike-id;

}

ike-policy JUNIPER_SECURE_CONNECT;

dead-peer-detection {

optimized;

interval 10;

threshold 5;

}

version v1-only;

aaa {

access-profile JUNIPER_SECURE_CONNECT;

}

tcp-encap-profile SSL-VPN;

external-interface ge-0/0/0;

}

[edit security ipsec]

proposal JUNIPER_SECURE_CONNECT {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

policy JUNIPER_SECURE_CONNECT {

perfect-forward-secrecy {

keys group19;

}

proposals JUNIPER_SECURE_CONNECT;

}

vpn JUNIPER_SECURE_CONNECT {

bind-interface st0.0;

ike {

gateway JUNIPER_SECURE_CONNECT;

ipsec-policy JUNIPER_SECURE_CONNECT;

}

traffic-selector ts1 {

local-ip 0.0.0.0/0;

remote-ip 0.0.0.0/0;

}

}

[edit security remote-access]

profile ra.example.com {

ipsec-vpn JUNIPER_SECURE_CONNECT;

access-profile JUNIPER_SECURE_CONNECT;

client-config JUNIPER_SECURE_CONNECT;

}

client-config JUNIPER_SECURE_CONNECT {

connection-mode manual;

dead-peer-detection {

interval 10;

threshold 5;

}

}

[edit access]

address-assignment {

pool Juniper_Secure_Connect_Addr-Pool {

family inet {

network 192.168.2.0/24;

xauth-attributes {

primary-dns 10.8.8.8/32;

primary-wins 192.168.3.10/32;

}

}

}

}

profile JUNIPER_SECURE_CONNECT {

authentication-order ldap;

ldap-options {

base-distinguished-name DC=juniper,DC=net;

search {

search-filter CN=

admin-search {

distinguished-name CN=Administrator,CN=Users,DC=juniper,DC=net;

password "$9$Bmf1hreK8x7Vrl24ZGiHkqmPQ36/t0OR"; ## SECRET-DATA

}

}

allowed-groups {

group1 {

address-assignment {

pool Juniper_Secure_Connect_Addr-Pool;

}

}

}

}

ldap-server 192.168.3.10;

}

firewall-authentication {

web-authentication {

default-profile JUNIPER_SECURE_CONNECT;

}

}

[edit services]

ssl {

termination {

profile Juniper_SCC-SSL-Term-Profile {

server-certificate JUNIPER_SECURE_CONNECT(RSA);

}

}

}

Asegúrese de que ya tiene un certificado de servidor para adjuntar con el perfil de terminación SSL.

[edit security]

tcp-encap {

profile SSL-VPN {

ssl-profile Juniper_SCC-SSL-Term-Profile;

}

}

policies {

from-zone trust to-zone VPN {

policy JUNIPER_SECURE_CONNECT-1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

log {

session-close;

}

}

}

}

from-zone VPN to-zone trust {

policy JUNIPER_SECURE_CONNECT-2 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

log {

session-close;

}

}

}

}

}

[edit interfaces]

ge-0/0/0 {

description untrust;

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

ge-0/0/1 {

description trust;

unit 0 {

family inet {

address 192.168.1.1/24;

}

}

}

st0 {

unit 0 {

family inet;

}

}

[edit security zones]

security-zone untrust {

host-inbound-traffic {

system-services (ike | https | tcp-encap);

}

interfaces {

ge-0/0/0.0;

}

}

security-zone trust {

interfaces {

ge-0/0/1.0;

}

}

security-zone vpn {

interfaces {

st0.0;

}

}

Verificación

Para confirmar que la configuración funciona correctamente, escriba los siguientes comandos show.

Comprobar IPsec, IKE e información de grupo

Propósito

Muestre la lista de posibles resultados basada en la respuesta del servidor LDAP cuando utilice JUNIPER_SECURE_CONNECT perfil de acceso y configure ldap-options dentro del perfil.

Acción

Desde el modo operativo, ingrese estos comandos:

user@host> show network-access address-assignment pool Juniper_Secure_Connect_Addr-Pool IP address/prefix Hardware address Host/User Type 192.168.2.3 FF:FF:C0:A8:02:03 user1 xauth

user@host> show security ike security-associations detail

IKE peer 192.0.2.100, Index 6771534, Gateway Name: JUNIPER_SECURE_CONNECT

Role: Responder, State: UP

Initiator cookie: f174398039244783, Responder cookie: ffb63035b9f3f098

Exchange type: Aggressive, Authentication method: Pre-shared-keys

Local: 192.0.2.1:500, Remote: 192.0.2.100:10952

Lifetime: Expires in 28746 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Juniper Secure Connect

Peer ike-id: ra.example.com

AAA assigned IP: 192.168.2.3

Algorithms:

Authentication : hmac-sha384-192

Encryption : aes256-cbc

Pseudo random function: hmac-sha384

Diffie-Hellman group : DH-group-19

Traffic statistics:

Input bytes : 2058

Output bytes : 1680

Input packets: 12

Output packets: 10

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 1 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 192.0.2.1:500, Remote: 192.0.2.100:10952

Local identity: 192.0.2.1

Remote identity: ra.example.com

Flags: IKE SA is created

user@host> show security ike active-peer detail Peer address: 192.0.2.100, Port: 10952, Peer IKE-ID : ra.example.com AAA username: user1 Assigned network attributes: IP Address : 192.168.2.3 , netmask : 255.255.255.0 DNS Address : 10.8.8.8 , DNS2 Address : 0.0.0.0 WINS Address : 192.168.3.10 , WINS2 Address : 0.0.0.0 Previous Peer address : 0.0.0.0, Port : 0 Active IKE SA indexes : 6771534 IKE SA negotiated : 1 IPSec tunnels active : 1, IPSec Tunnel IDs : 67108869 DPD Config Mode : optimized DPD Config Interval: 10 DPD Config Treshold: 5 DPD Config P1SA IDX: 6771534 DPD Flags : REMOTE_ACCESS DPD Stats Req sent: 0, DPD Stats Resp rcvd: 0 DPD Statistics : DPD TTL :5 DPD seq-no :515423892 DPD Statistics : DPD triggerd p1SA :0 DPD Reserved :0

user@host> show security ipsec security-associations detail

ID: 67108869 Virtual-system: root, VPN Name: JUNIPER_SECURE_CONNECT

Local Gateway: 192.0.2.1, Remote Gateway: 192.0.2.100

Traffic Selector Name: ts1

Local Identity: ipv4(0.0.0.0-255.255.255.255)

Remote Identity: ipv4(192.168.2.3)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 500, Nego#: 4, Fail#: 0, Def-Del#: 0 Flag: 0x24608f29

Multi-sa, Configured SAs# 1, Negotiated SAs#: 1

Tunnel events:

Tue Mar 28 2023 11:34:36: IPSec SA negotiation successfully completed (1 times)

Tue Mar 28 2023 11:34:36: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Mar 28 2023 11:34:35: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: f74fcaad, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3435 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2838 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 8605b13f, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3435 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2838 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Significado

La salida del comando proporciona detalles del grupo coincidente.