Autenticación SAML en Juniper Secure Connect

Lea este tema para obtener información sobre la autenticación de usuario basada en el lenguaje de marcado para aserciones de seguridad (SAML) en Juniper Secure Connect.

Descripción general de SAML

Security Assertion Markup Language (SAML) es un marco basado en XML para intercambiar datos de autenticación y autorización entre el proveedor de servicios (SP) y el proveedor de identidad (IdP). SAML habilita el inicio de sesión único (SSO), que permite a los usuarios iniciar sesión una vez y acceder sin problemas a varias aplicaciones sin tener que volver a ingresar sus credenciales cada vez.

Juniper Secure Connect admite la autenticación de usuarios remotos mediante SAML versión 2 (SAML 2.0). Cuando ejecuta un servicio VPN mediante el proceso iked, los firewalls de la serie SRX admiten esta característica.

Componentes SAML para Juniper Secure Connect

Los siguientes son los componentes clave de SAML para Juniper Secure Connect:

-

Principal (usuario): el usuario que solicita servicios como la conexión VPN de acceso remoto. Cualquier usuario remoto de Juniper Secure Connect es la entidad principal. El explorador disponible en el dispositivo del usuario (como un portátil con Windows) se utiliza como agente para SSO.

-

Proveedor de identidad (IdP): entidad que autentica a los usuarios y proporciona aserciones de identidad al proveedor de servicios. El IdP genera una aserción de autenticación para indicar que el usuario se ha autenticado. Okta y Microsoft Azure son ejemplos de IdP.

-

Proveedor de servicios (SP): entidad que proporciona el servicio al usuario. Se basa en las aserciones del IdP para conceder acceso al usuario. En Juniper Secure Connect, el firewall de la serie SRX funciona como el SP que ofrece el servicio VPN de acceso remoto.

-

Aserción SAML: mensaje basado en XML que contiene información de autenticación y autorización del usuario. Las aserciones se usan para transferir información de identidad del usuario del IdP al SP.

-

Enlace SAML: define cómo se transmiten los mensajes SAML entre el IdP y el SP. El firewall serie SRX admite el perfil SSO iniciado por SP a través de enlaces HTTP Redirect y HTTP POST.

-

Metadatos SAML: datos basados en XML que describen los atributos del IdP y del SP, como el ID de entidad, certificados, enlaces, URL, etc. Estas entidades interactúan entre sí. Los firewalls de la serie SRX le permiten importar los metadatos del IdP y exportar los metadatos del SP.

La Tabla 1 muestra la lista de compatibilidad con funciones SAML en el firewall de la serie SRX.

| Funciones de SAML |

Apoyo |

|---|---|

| Versión SAML |

No es compatible con SAMLv1. |

| Perfiles SAML |

|

| Enlaces SAML |

|

| Algoritmos hash de proveedores de servicios |

El valor predeterminado es SHA-256. |

| Assertion-cache |

|

| Soporte para alta disponibilidad |

No hay soporte de alta disponibilidad para las sesiones de autenticación que están en curso. |

Beneficios

-

Experiencia del usuario mejorada: SAML proporciona capacidades de SSO en escenarios de acceso a varias aplicaciones. Con un solo inicio de sesión, además de Juniper Secure Connect, puede conectarse a múltiples aplicaciones ofrecidas por diferentes proveedores de servicios. No es necesario introducir credenciales diferentes para diferentes aplicaciones.

-

Seguridad mejorada: SAML proporciona una seguridad mejorada para el usuario remoto de Juniper Secure Connect al proporcionar un único punto de autenticación mediante un IdP seguro. SAML no comparte las credenciales de usuario con el proveedor de servicios. SAML solo transfiere la información de identidad al proveedor de servicios, lo que garantiza que las credenciales se envíen solo al proveedor de servicios y no a todos y cada uno de los proveedores de servicios.

-

Integración sencilla: como estándar abierto, SAML facilita la integración sencilla con cualquier IdP para la autenticación de usuario remoto de Juniper Secure Connect.

-

Costo reducido: SAML permite al proveedor de servicios reducir el costo de mantener varios detalles de la cuenta de usuario.

Cómo funciona SAML en Juniper Secure Connect

Tenga en cuenta los siguientes puntos al configurar la autenticación de usuarios remotos mediante SAML para Juniper Secure Connect.

-

Cuando elija SAML para la autenticación de usuarios remotos en Juniper Secure Connect, asegúrese de tener un acuerdo con el IdP. Debe conocer las opciones de configuración relacionadas con el IdP que el proveedor de servicios debe conocer.

-

Establezca SAML como método de autenticación para el perfil de acceso. Consulte Orden de autenticación (perfil de acceso).

-

Configure los parámetros de acceso SAML, como la configuración del proveedor de identidad (IdP) y del proveedor de servicios (SP). Véase saml.

-

Especifica la configuración de SAML para el perfil de acceso. Consulte saml (Perfil de acceso).

-

Si prefieres no almacenar en caché las aserciones SAML del IdP, establece la preferencia en las opciones de SAML. Consulte saml-options.

-

Para autenticar al usuario remoto de Juniper Secure Connect con SAML, tanto el perfil de VPN de acceso remoto como los perfiles de acceso AAA de la puerta de enlace IKE deben estar basados en SAML.

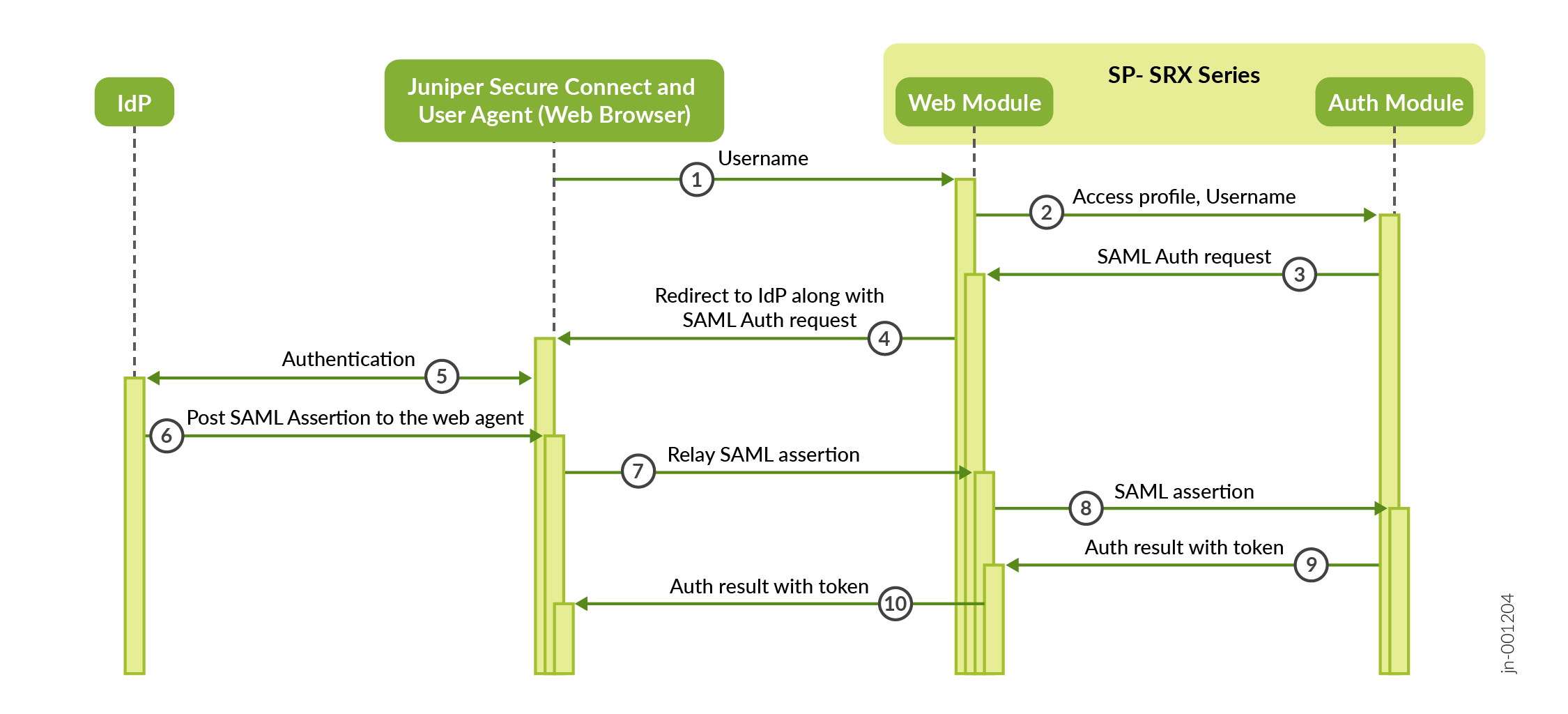

La figura 1 ilustra el flujo de trabajo de autenticación de usuario basado en SAML en Juniper Secure Connect.

El usuario remoto de Juniper Secure Connect envía una solicitud de conexión a los firewalls de la serie SRX especificando un nombre de usuario y un perfil de conexión determinados.

El firewall de la serie SRX comprueba el perfil de acceso para determinar si el perfil utiliza SAML como método de autenticación. Un perfil de acceso puede contener varios IdP para diferentes dominios. El dominio del usuario determina la selección del IdP. Por ejemplo, si el nombre de usuario es user1@domain1 y el dominio1 está configurado dentro del perfil de acceso, el firewall selecciona el IdP correspondiente para el dominio1. Si el dominio1 no está configurado, el firewall utiliza el IdP configurado en el

anydominio. Del mismo modo, si el nombre de usuario no contiene un formato de correo electrónico, como usuario1, el firewall selecciona el IdP configurado en elanydominio de forma predeterminada.El firewall envía la solicitud de autenticación SAML a Juniper Secure Connect.

Juniper Secure Connect inicia un navegador web (agente de usuario) y redirige la solicitud de autenticación SAML al IdP.

El IdP autentica al usuario.

Si la autenticación se realiza correctamente, el IdP envía la aserción SAML mediante una solicitud HTTP POST.

El navegador web transmite la aserción SAML al firewall de la serie SRX.

El firewall de la serie SRX recibe la aserción SAML y la valida.

Cuando la aserción SAML es válida, el firewall envía el resultado de la autenticación junto con un token de aserción SAML válido a Juniper Secure Connect.

Juniper Secure Connect establece un túnel VPN de acceso remoto con el firewall de la serie SRX después de la autenticación SAML.

Tabla de historial de cambios

La compatibilidad con las funciones viene determinada por la plataforma y la versión que esté utilizando. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.