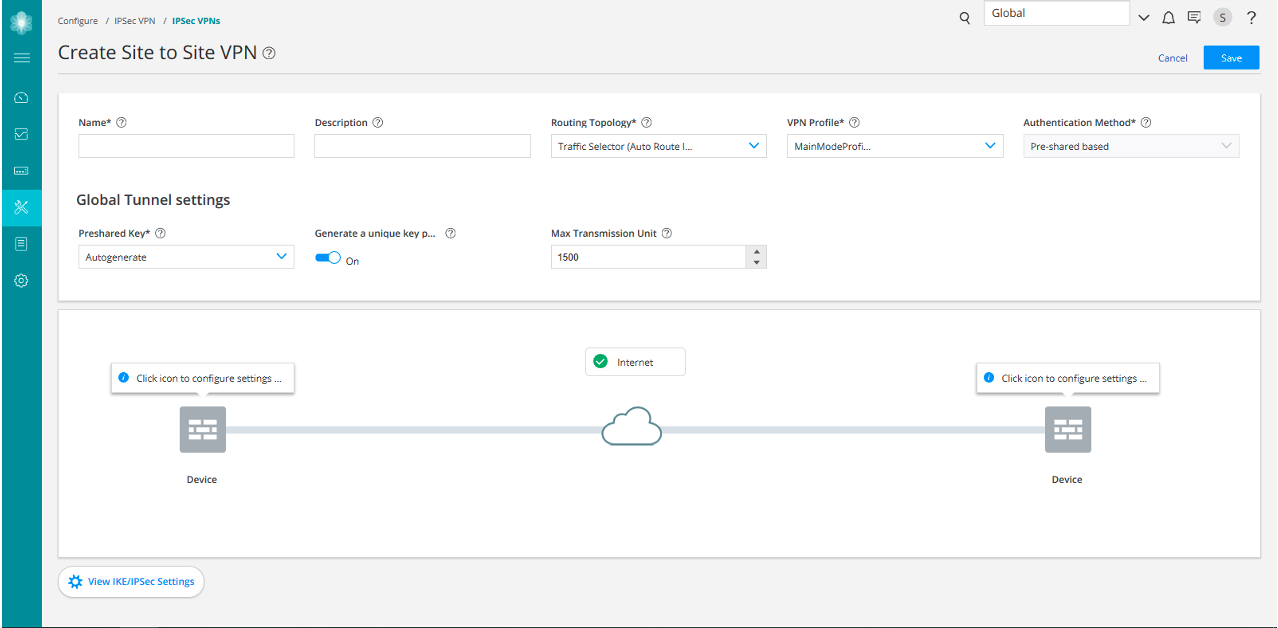

Crear una VPN de sitio a sitio

Antes de empezar

-

Lea el tema Descripción general de VPN IPsec .

-

Revise la página principal de VPN IPsec para comprender el conjunto de datos actual. Consulte Campos de la página principal de VPN IPsec para obtener descripciones de los campos.

-

Crear direcciones y conjuntos de direcciones. Consulte Creación de direcciones y grupos de direcciones.

-

Crear perfiles VPN. Consulte Creación de perfiles VPN.

-

Definir dispositivos de extranet. Consulte Creación de dispositivos de extranet.

Una VPN de sitio a sitio conecta dos sitios en una organización y permite comunicaciones seguras entre los sitios.

Para configurar una VPN de sitio a sitio:

de sitio a sitio

de sitio a sitio

| Configuración |

Directrices |

|---|---|

| Nombre |

Introduzca una cadena única de caracteres alfanuméricos, dos puntos, puntos, guiones y guiones bajos; no se permiten espacios; La longitud máxima es de 62 caracteres. |

| Descripción |

Ingrese una descripción para la VPN; La longitud máxima es de 255 caracteres. |

| Topología de enrutamiento |

Seleccione una de las siguientes opciones:

Nota:

La topología de enrutamiento solo se aplica a VPN basadas en rutas. |

| Perfil de VPN |

Seleccione un perfil de VPN de la lista desplegable según el escenario de implementación. El perfil predeterminado solo se aplica a una VPN IPsec determinada. Puede ver y editar los detalles haciendo clic en Ver configuración de IKE/IPsec en la página Crear VPN. El perfil compartido puede ser utilizado por una o más VPN IPsec. Solo puede ver los detalles de los perfiles compartidos haciendo clic en Ver configuración de IKE/IPsec. Si selecciona el valor de Perfil de VPN como predeterminado, mientras guarda la VPN IPsec, puede elegir guardar el nuevo perfil como específico de VPN o compartido. Si lo está guardando como compartido, el perfil aparecerá en la página Perfiles de VPN. |

| Método de autenticación |

Seleccione un método de autenticación de la lista que el dispositivo utiliza para autenticar el origen de los mensajes de Intercambio de claves por Internet (IKE).

|

| Configuración global del túnel | |

| Clave precompartida |

Establezca una conexión VPN utilizando claves previamente compartidas, que es esencialmente una contraseña que es igual para ambas partes. Las claves precompartidas suelen implementarse para VPN IPsec de sitio a sitio, ya sea dentro de una sola organización o entre diferentes organizaciones. Seleccione el tipo de clave previamente compartida que desea utilizar:

Nota:

Esto solo es aplicable si el método de autenticación se basa en el uso compartido previamente. |

| IP de red |

Introduzca la dirección IP de la interfaz de túnel numerado. Esta es la dirección de subred desde donde se asigna automáticamente la dirección IP para las interfaces de túnel. |

| Unidad de transmisión máxima |

Seleccione la unidad máxima de transmisión (MTU) en bytes. Esto define el tamaño máximo de un paquete IP, incluida la sobrecarga de IPsec. Puede especificar el valor MTU para el extremo del túnel. El intervalo válido es de 68 a 9192 bytes. El valor predeterminado es 1500 bytes. |

| Configuración |

Directrices |

|---|---|

| Extremo |

Seleccione Dispositivos o Dispositivos de extranet como puntos de conexión.

Nota:

Para agregar dispositivos de extranet en línea, haga clic en Agregar dispositivos de extranet. |

| Disponible |

Ver todos los dispositivos de los dominios actual y secundario, con la vista principal habilitada. No se muestran los dispositivos del dominio secundario con la vista principal deshabilitada. Puede seleccionar un dispositivo y agregarlo como punto de conexión. Se aplican los siguientes criterios de filtro para la selección del dispositivo:

|

| Configuración |

Directrices |

|---|---|

| Interfaz externa |

Seleccione la interfaz de salida para las asociaciones de seguridad (SA) de IKE. |

| Zona de túnel |

Seleccione la zona de túnel. Son áreas lógicas del espacio de direcciones que pueden admitir grupos de direcciones IP dinámicas (DIP) para aplicaciones NAT para tráfico IPsec pre y postencapsulado. Las zonas de túnel también proporcionan una gran flexibilidad para combinar interfaces de túnel con túneles VPN.

Nota:

Esto solo se aplica a VPN de sitio a sitio basada en rutas. |

| Instancia de enrutamiento |

Seleccione la instancia de enrutamiento necesaria.

Nota:

Esto solo se aplica a VPN de sitio a sitio basada en rutas. |

| Iniciador/destinatario |

Seleccione una opción:

Nota:

Esto es aplicable cuando el perfil de VPN es el perfil de modo agresivo. |

| Certificado |

Seleccione un certificado para autenticar el iniciador y el destinatario de la red privada virtual (VPN). Esto es aplicable en uno de los siguientes escenarios:

|

| CA/grupo de confianza |

Seleccione el perfil de entidad de certificación (CA) de la lista para asociarlo con el certificado local. Esto es aplicable en uno de los siguientes escenarios:

|

| Exportar |

|

| Área OSPF |

Seleccione un ID de área OSPF dentro del intervalo de 0 a 4.294.967.295, donde es necesario configurar las interfaces de túnel de esta VPN.

Nota:

Esto es aplicable cuando la topología de enrutamiento es OSPF-Dynamic Routing en VPN de sitio a sitio basada en ruta. |

| Tiempo máximo de retransmisión |

Seleccione el temporizador de retransmisión para limitar el número de veces que el circuito de demanda RIP vuelve a enviar mensajes de actualización a un par que no responde. Si se alcanza el umbral de retransmisión configurado, las rutas del enrutador del salto siguiente se marcan como inalcanzables y se inicia el temporizador de retención. Debe configurar un par de circuitos de demanda RIP para que este temporizador surta efecto. El intervalo de retransmisión es de 5 a 180 segundos y el valor predeterminado es de 50 segundos.

Nota:

Esto solo se aplica cuando la topología de enrutamiento es enrutamiento dinámico RIP en VPN de sitio a sitio basada en rutas. |

| Número de AS |

Seleccione un número único para asignarlo al sistema autónomo (AS). El número AS identifica un sistema autónomo y permite que el sistema intercambie información de enrutamiento exterior con otros sistemas autónomos vecinos. El intervalo válido es de 0 a 4294967294.

Nota:

Esto solo es aplicable cuando la topología de enrutamiento es enrutamiento dinámico e-BGP en VPN de sitio a sitio basada en rutas. |

| Redes protegidas |

Configure las direcciones o el tipo de interfaz del dispositivo seleccionado para proteger un área de la red de la otra. Cuando se selecciona un protocolo de enrutamiento dinámico, se muestra la opción de interfaz. También puede crear direcciones haciendo clic en Agregar nueva dirección.

Nota:

Esto solo se aplica a VPN de sitio a sitio basada en rutas. |

| Configuración |

Directrices |

|---|---|

| Configuración de IKE | |

| Versión de IKE |

Seleccione la versión de IKE necesaria, ya sea V1 o V2, que se utiliza para negociar asociaciones de seguridad dinámica (SA) para IPsec. De forma predeterminada, se utiliza IKE V2. |

| Modo |

Seleccione un modo de política de IKE.

Nota:

El modo es aplicable cuando la versión de IKE es V1. |

| Detección de pares muertos |

Habilite esta opción para permitir que las dos puertas de enlace determinen si la puerta de enlace del mismo nivel está activa y responde a los mensajes de detección de pares inactivos (DPD) que se negocian durante el establecimiento de IPsec. |

| Modo DPD |

Seleccione un modo DPD.

|

| Intervalo DPD |

Seleccione un intervalo en segundos para enviar mensajes de detección de pares muertos. El intervalo predeterminado es de 10 segundos, con un rango permitido de 2 a 60 segundos. |

| Umbral DPD |

Seleccione el valor del umbral DPD de error. Esto especifica el número máximo de veces que se deben enviar los mensajes DPD cuando no hay respuesta del par. El número predeterminado de transmisiones es 5 veces, con un rango permitido de 1 a 5. |

| Propuesta personalizada | |

| Nombre |

Escriba un nombre para la VPN. |

| Grupo Deffie Hellman |

Seleccione un grupo. Los grupos Diffie-Hellman (DH) determinan la intensidad de la clave utilizada en el proceso de intercambio de claves. |

| Algoritmo de autenticación |

Seleccione un algoritmo. El dispositivo utiliza este algoritmo para comprobar la autenticidad e integridad de un paquete. |

| Algoritmo de cifrado |

Seleccione el mecanismo de cifrado adecuado. |

| Segundos de por vida |

Seleccione una duración de una asociación de seguridad (SA) IKE. El rango válido es de 180 a 86.400 segundos. |

| Configuración avanzada | |

| General IKE ID |

Active esta opción para aceptar el ID de IKE par. Esta opción está desactivada de forma predeterminada. Si el ID de IKE general está habilitado, la opción ID de IKE se desactiva automáticamente. |

| Autenticación IKEv2 Re |

Seleccione una frecuencia de reautenticación. La reautenticación se puede deshabilitar estableciendo la frecuencia de reautenticación en 0. El rango es de 0 a 100. |

| Soporte de fragmentación IKEv2 Re |

La fragmentación de IKEv2 divide un mensaje IKEv2 grande en un conjunto de mensajes más pequeños para que no haya fragmentación en el nivel de IP. |

| IKE ID |

Seleccione una opción:

El ID de IKE solo es aplicable cuando el ID de IKE general está deshabilitado. |

| NAT-T |

Habilite la traslación de direcciones de red (NAT-T) si el extremo dinámico está detrás de un dispositivo NAT. |

| Manténgase vivo |

Seleccione un valor. Se requiere NAT Keepalives para mantener la traducción NAT durante la conexión entre los pares VPN. El rango es de 1 a 300 segundos. |

| Configuración de IPSec | |

| Confidencialidad directa perfecta |

Seleccione Perfect Forward Secrecy (PFS) como el método que utiliza el dispositivo para generar la clave de cifrado. El PFS genera cada nueva clave de cifrado independientemente de la clave anterior. Los grupos numerados más altos proporcionan más seguridad, pero requieren más tiempo de procesamiento. |

| Establecer túnel |

Seleccione una opción para especificar cuándo se activa IKE.

|

| Propuesta personalizada | |

| Nombre |

Escriba un nombre para la VPN. |

| Algoritmo de autenticación |

Seleccione un algoritmo. El dispositivo utiliza estos algoritmos para verificar la autenticidad e integridad de un paquete. |

| Protocolo |

Seleccione el protocolo necesario para establecer la VPN.

|

| Algoritmo de cifrado |

Seleccione el método de cifrado necesario. Esto es aplicable si el Protocolo es ESP. |

| Segundos de por vida |

Seleccione una duración de una asociación de seguridad (SA) IKE. El rango válido es de 180 a 86.400 segundos. |

| Kilobytes de por vida |

Seleccione la duración (en kilobytes) de una asociación de seguridad (SA) IPsec. El rango es de 64 a 4294967294 kilobytes. |

| Configuración avanzada | |

| VPN Monitor |

Active esta opción para enviar el Protocolo de mensajes de control de Internet (ICMP) para determinar si la VPN está activa. |

| Anti Repetición |

De forma predeterminada, la detección Anti-Replay está habilitada. IPsec protege contra un ataque VPN mediante una secuencia de números integrada en el paquete IPsec: el sistema no acepta un paquete para el que ya haya visto el mismo número de secuencia. Comprueba los números de secuencia y aplica la comprobación, en lugar de simplemente ignorar los números de secuencia. Deshabilítelo si hay un error con el mecanismo IPsec que da como resultado paquetes fuera de servicio, lo que impide su correcto funcionamiento. |

| Intervalo de instalación |

Seleccione el número máximo de segundos que desea permitir la instalación de una asociación de seguridad saliente (SA) con nueva clave en el dispositivo. |

| Tiempo de inactividad |

Seleccione el intervalo de tiempo de inactividad adecuado. Las sesiones y sus traducciones correspondientes suelen agotar el tiempo de espera después de un cierto período si no se recibe tráfico. |

| DF Bit |

Seleccione una opción para procesar el bit No fragmentar (DF) en los mensajes IP.

|

| Copiar DSCP externo |

Habilite la copia del campo Punto de código de servicios diferenciados (DSCP) del paquete cifrado con encabezado IP exterior al mensaje de texto sin formato del encabezado IP interno en la ruta de descifrado. La ventaja de habilitar esta característica es que, después del descifrado IPsec, los paquetes de texto sin cifrar pueden seguir las reglas internas de clase de servicio (CoS). |