Descripción general de VPN IPsec

La VPN IPsec proporciona un medio para comunicarse de forma segura con equipos remotos a través de una WAN pública, como Internet. Una conexión VPN puede enlazar dos LAN (VPN de sitio a sitio) o un usuario de acceso telefónico remoto y una LAN. El tráfico que fluye entre estos dos puntos pasa a través de recursos compartidos como enrutadores, conmutadores y otros equipos de red que forman la WAN pública. Para proteger la comunicación VPN que pasa a través de la WAN, deberá crear un túnel IPsec.

Security Director simplifica la administración y el despliegue de VPN IPsec. En general, las configuraciones de VPN son tediosas y repetitivas cuando se despliegan en una gran cantidad de dispositivos de la serie SRX y para implementaciones VPN de malla completa. Con Security Director, puede usar perfiles de VPN para agrupar configuraciones comunes y aplicarlas a varias configuraciones de túnel VPN en varios dispositivos de la serie SRX. Puede implementar en masa VPN de sitio a sitio, hub-and-spoke y completamente mallas. Security Director determina los escenarios de despliegue necesarios y publica la configuración necesaria para todos los dispositivos de la serie SRX.

Security Director admite VPN IPsec basadas en políticas y en rutas en dispositivos de la serie SRX. Las VPN basadas en políticas solo se admiten en las implementaciones de sitio a sitio, donde se configuran dos puntos de conexión. Si tiene dos o más dispositivos serie SRX, las VPN basadas en rutas ofrecen más flexibilidad y escalabilidad. Para permitir que los datos se transfieran de forma segura entre una sucursal y la oficina corporativa, configure una VPN IPsec basada en políticas o en rutas. Para una implementación de clase empresarial, configure una VPN IPsec radial.

Utilice el modo de túnel basado en rutas si:

-

Las puertas de enlace participantes son productos de Juniper Networks.

-

La NAT de origen o de destino debe producirse cuando el tráfico atraviesa la VPN.

-

Se deben usar protocolos de enrutamiento dinámico para el enrutamiento VPN.

-

Se requieren VPN principales y de respaldo en la configuración.

Utilice el modo de túnel basado en políticas si:

-

La puerta de enlace VPN remota es un dispositivo que no es de Juniper Networks.

-

El acceso a la VPN debe estar restringido para el tráfico de aplicaciones específicas.

Cuando se crea una VPN IPsec basada en políticas o en rutas, se muestra una topología para su representación. Deberá hacer clic en los iconos para configurar la puerta de enlace remota.

-

Security Director considera cada sistema lógico como cualquier otro dispositivo de seguridad y se hace cargo de la configuración de seguridad del sistema lógico. En Security Director, cada sistema lógico se administra como un dispositivo de seguridad único.

-

Security Director garantiza que las interfaces de túnel se asignen exclusivamente a los sistemas lógicos individuales de un dispositivo. No se asigna ninguna interfaz de túnel a más de un sistema lógico del mismo dispositivo.

-

Security Director no admite VPN sobre protocolo punto a punto a través de Ethernet (PPPoE).

Topologías VPN IPsec

Se admiten las siguientes VPN IPsec:

-

VPN de sitio a sitio: conecta dos sitios de una organización y permite comunicaciones seguras entre los sitios.

-

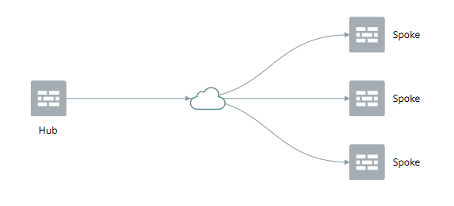

Hub-and-Spoke (establecimiento de todos los pares): conecta las sucursales a la oficina corporativa en una red empresarial. También puede utilizar esta topología para conectar radios entre sí mediante el envío de tráfico a través del concentrador.

-

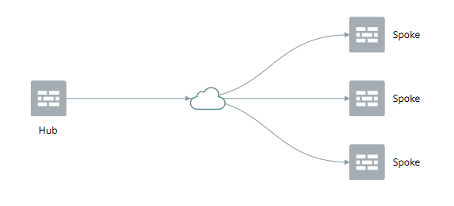

Hub-and-Spoke (establecimiento por radios): Auto-VPN admite un agregador VPN IPsec (hub) que sirve como punto de terminación único para múltiples túneles a sitios remotos (radios). Auto-VPN permite a los administradores de red configurar un concentrador para radios actuales y futuros. No es necesario realizar cambios de configuración en el concentrador cuando se agregan o eliminan dispositivos radiales, lo que permite a los administradores flexibilidad para administrar despliegues de red a gran escala.

-

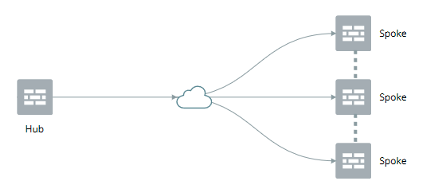

Hub-and-Spoke (VPN de detección automática): Auto Discovery VPN (ADVPN) es una tecnología que permite que el concentrador central informe dinámicamente a los radios sobre una mejor ruta para el tráfico entre dos radios. Cuando ambos radios reconocen la información del concentrador, establecen un túnel de acceso directo y cambian la topología de enrutamiento para que el host llegue al otro lado sin enviar tráfico a través del concentrador.

-

Malla completa: conecta dos o más puertas de enlace participantes y configura un túnel independiente con todos los demás dispositivos del grupo.

-

VPN de acceso remoto (Juniper Secure Connect): Juniper Secure Connect proporciona acceso remoto seguro para que los usuarios se conecten a las redes y recursos corporativos de forma remota a través de Internet. Juniper Secure Connect descarga la configuración de los dispositivos de servicios SRX y elige los protocolos de transporte más eficaces durante el establecimiento de la conexión.

-

VPN de acceso remoto (cliente exclusivo de NCP): VPN de acceso remoto permite a los usuarios que trabajan en casa o de viaje conectarse a la oficina corporativa y a sus recursos. El cliente de acceso remoto exclusivo del protocolo de control de red (NCP) forma parte de la solución de acceso remoto exclusivo de NCP para puertas de enlace de la serie SRX de Juniper. El cliente VPN solo está disponible con la administración de acceso remoto exclusiva de NCP. Utilice NCP Exclusive Client para establecer vínculos de datos seguros y basados en IPsec desde cualquier ubicación cuando esté conectado con puertas de enlace de la serie SRX.