Integración de ForeScout CounterACT con Juniper Networks Connected Security

En este tema se proporcionan instrucciones sobre cómo integrar el dispositivo de terceros ForeScout CounterACT con la solución Juniper Networks Connected Security para remediar las amenazas de hosts infectados para empresas. ForeScout CounterACT es un dispositivo de seguridad sin agentes que identifica y evalúa dinámicamente los puntos finales y las aplicaciones de la red en el instante en que se conectan a su red. CounterACT aplica un enfoque sin agentes y se integra con Juniper Connected Security para bloquear o poner en cuarentena hosts infectados en dispositivos de Juniper Networks, conmutadores de terceros y controladores de acceso inalámbrico con o sin integración de protocolo 802.1x.

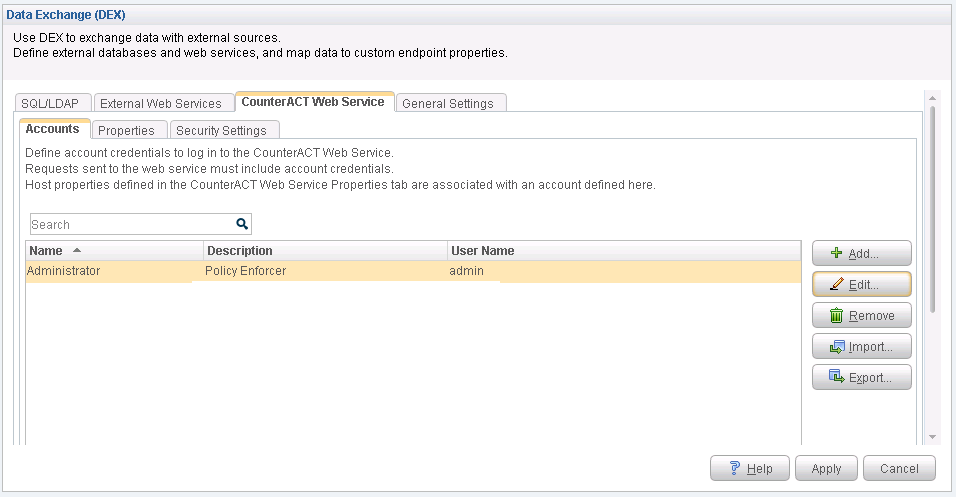

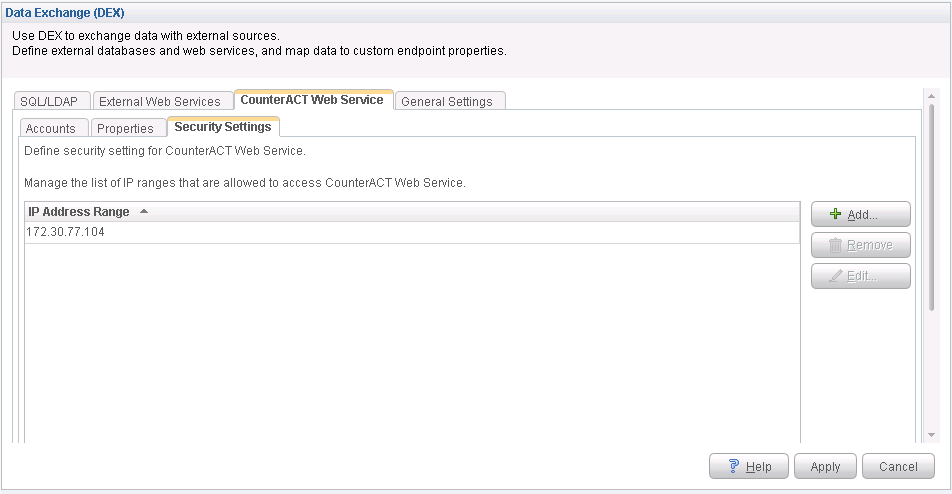

Para integrar ForeScout CounterACT con Juniper Connected Security, debe crear un conector en Policy Enforcer que permita a CounterACT conectarse a su estructura segura y crear políticas para CounterACT. Antes de configurar el conector ForeScout CounterACT, debe asegurarse de que ForeScout CounterACT esté instalado y ejecutándose con el módulo de integración abierta (OIM). El OIM de ForeScout consta de dos complementos: intercambio de datos (DEX) y API web. Instale ambos complementos y asegúrese de que se estén ejecutando. Debe configurar estos complementos antes de crear un conector en el Agente de cumplimiento de directivas.

Si no tiene ForeScout CounterACT instalado en su red, obtenga una copia de evaluación desde aquí.

En este tema se incluyen las siguientes secciones:

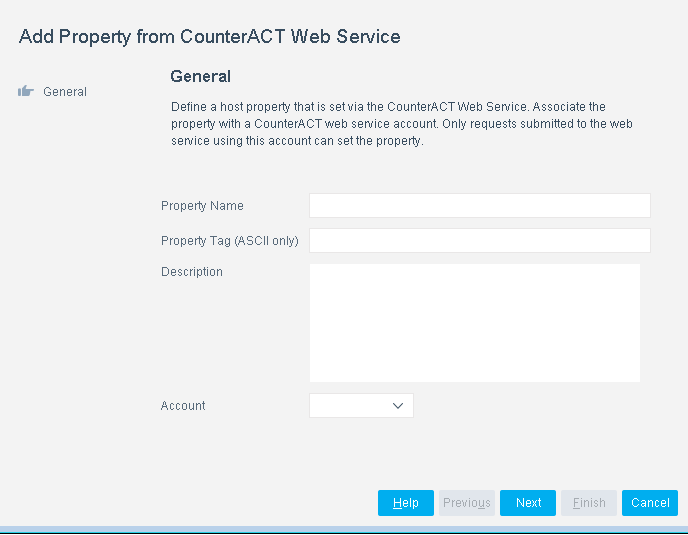

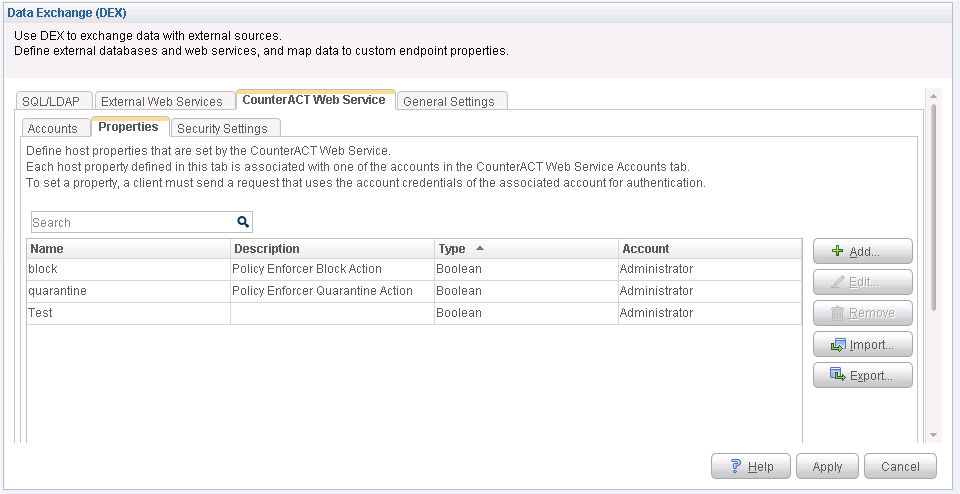

Configuración del complemento DEX

El complemento DEX recibe información de la API sobre los hosts infectados del conector ForeScout CounterACT. Los mensajes de hosts infectados se bloquean o se ponen en cuarentena.

Al configurar el complemento DEX, también se configura una nueva propiedad, Test, para DEX. Cuando se configura, esta propiedad garantiza que los servicios web estén disponibles para el Agente de cumplimiento de directivas, supervisa el estado de la red y valida los nombres de usuario y las contraseñas.

Para configurar el complemento DEX:

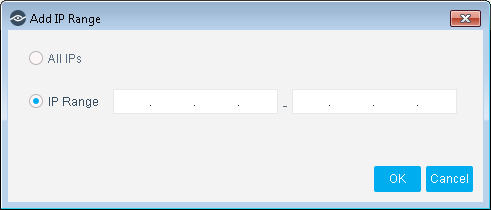

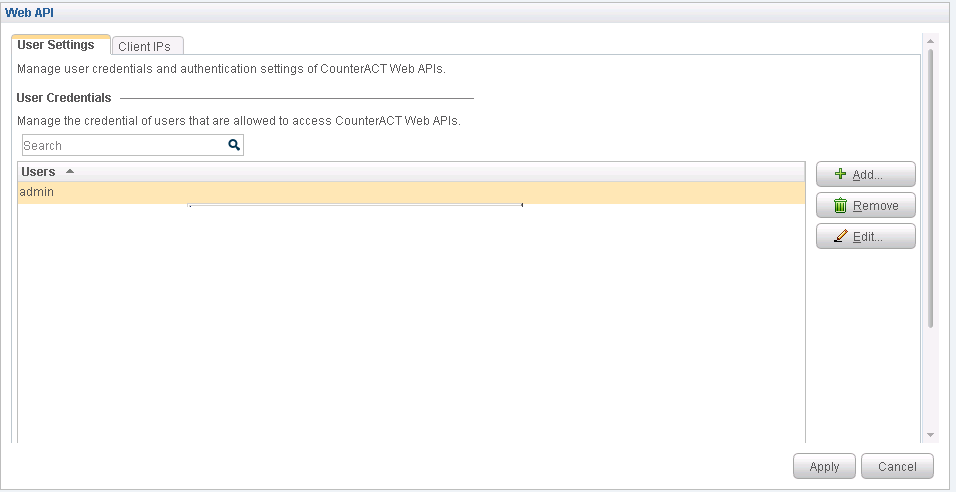

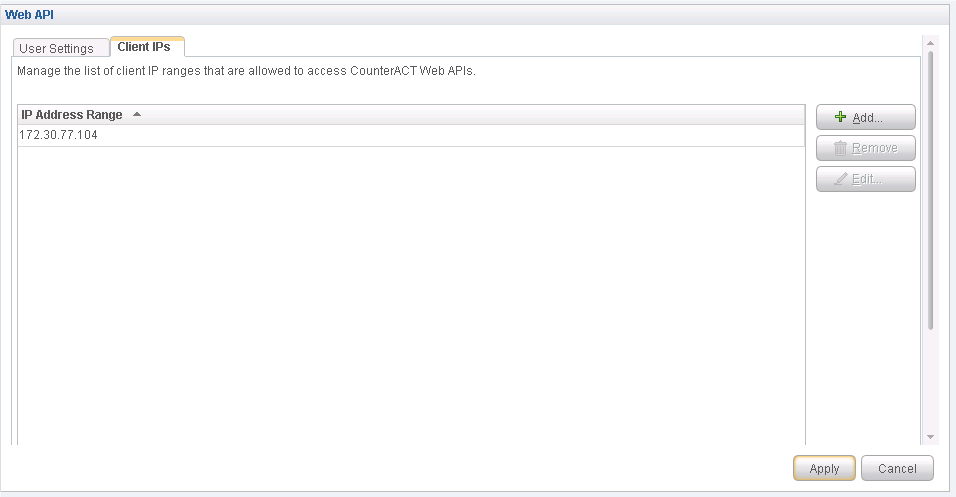

Configuración del complemento de API web

El complemento de API web permite que entidades externas se comuniquen con CounterACT mediante solicitudes de servicio web simples pero eficaces basadas en la interacción HTTP. Configure el complemento de API web para crear una cuenta para la integración de Policy Enforcer.

Para configurar el complemento de API web:

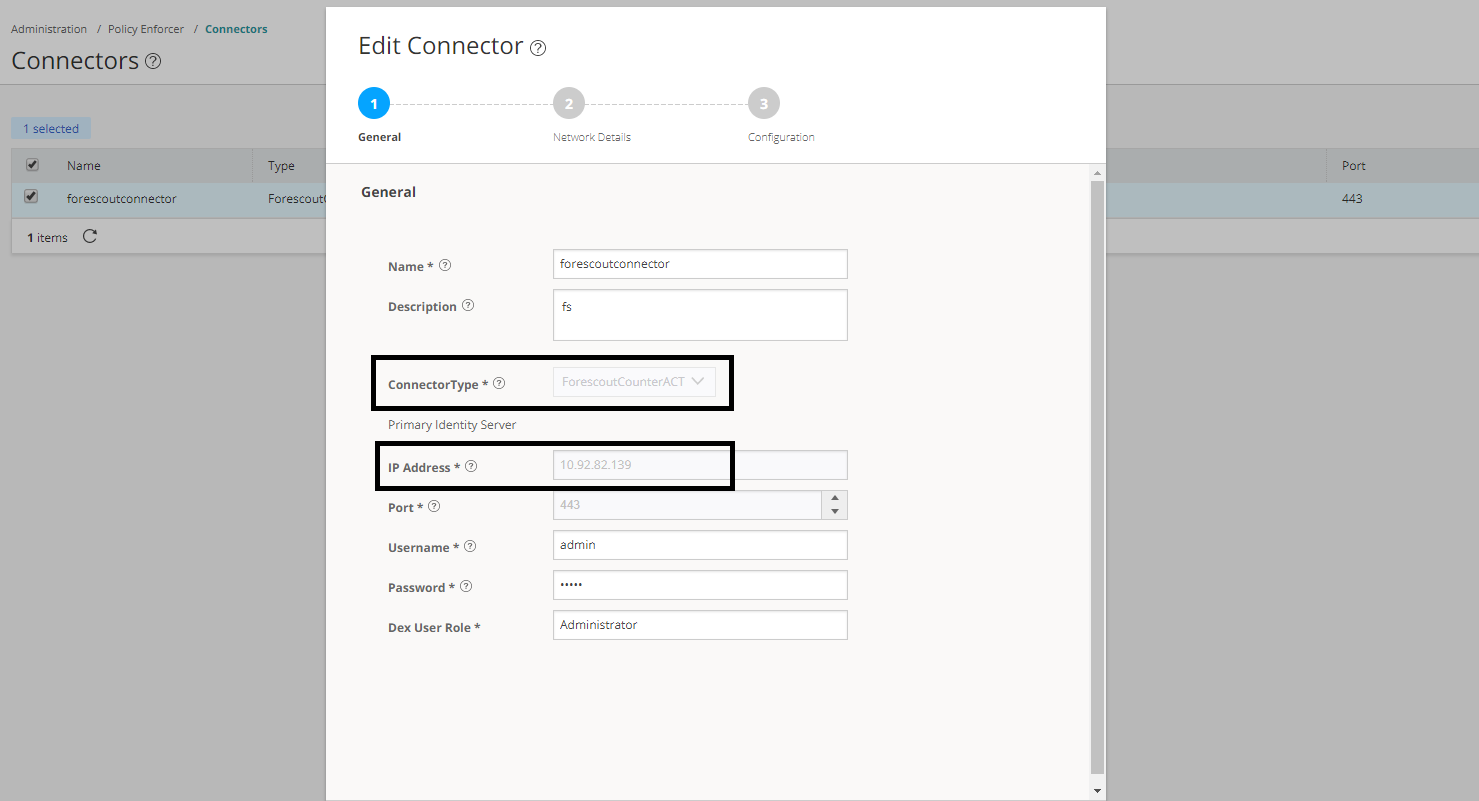

Creación del conector ForeScout CounterACT en Security Director

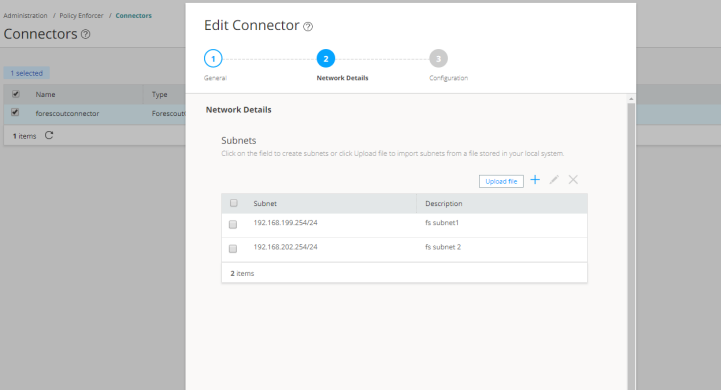

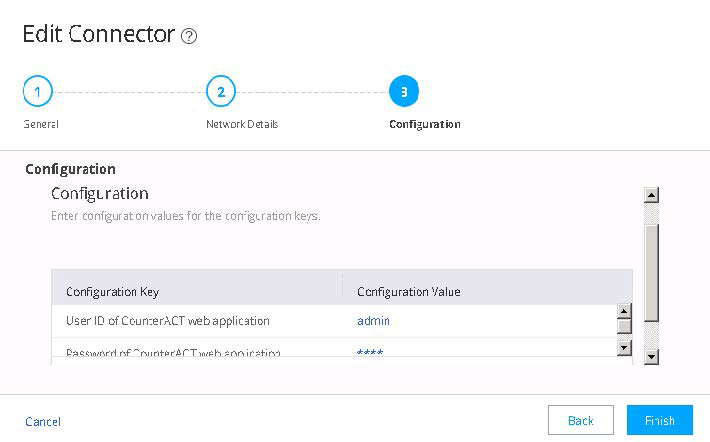

Después de configurar los complementos de DEX y API web, debe crear un conector para ForeScout CounterACT en Policy Enforcer.

Para crear un conector ForeScout CounterACT en Junos Space Security Director:

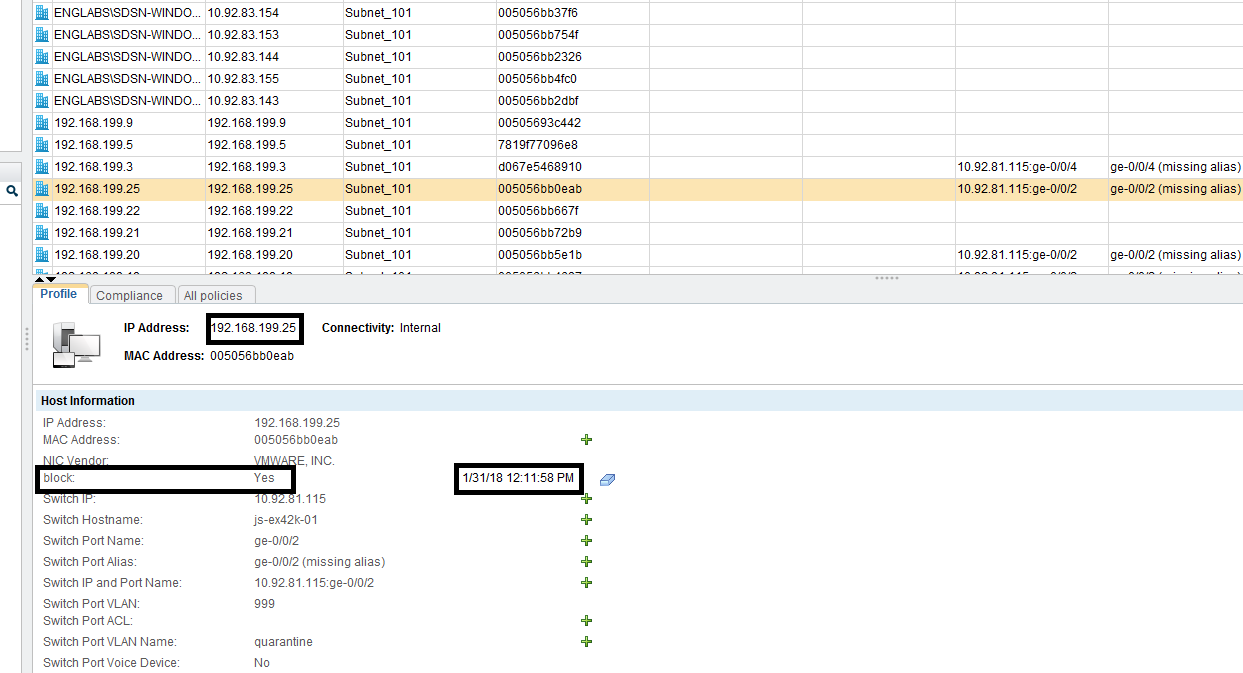

Después de instalar ForeScout CounterACT y configurar un conector, en la interfaz de usuario de CounterACT, cree políticas para que CounterACT tome las medidas necesarias en los hosts infectados. La página Hosts enumera los hosts comprometidos y sus niveles de amenaza asociados, como se muestra en la figura 11.

host

host

La Tabla 1 muestra las acciones recomendadas realizadas por CounterACT en los hosts infectados que están bloqueados o en cuarentena.

| Acción del agente de cumplimiento de políticas de host infectado |

Estado de conexión |

Acción realizada por CounterACT |

|---|---|---|

| Bloqueado |

Cableado |

Aplique una lista de control de acceso (ACL) para bloquear el tráfico entrante y saliente de una dirección MAC específica. |

| Inalámbrico |

Aplique el bloqueo WLAN en el punto final, lo que bloqueará el tráfico según la dirección MAC inalámbrica. |

|

| Dot1x |

Aplicar CoA. |

|

| Cuarentena |

Cableado |

Aplique VLAN. El Agente de cumplimiento de directivas especifica esta acción. |

| Inalámbrico |

Aplique VLAN. El Agente de cumplimiento de directivas especifica esta acción. |