EN ESTA PÁGINA

Configurar SD-WAN con conexión activa/en espera a Internet en una puerta de enlace de servicios SRX300

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software.

Un dispositivo de la serie SRX300 (320, 340, 345, 380)

Un MPIM Wi-Fi para la serie SRX300

Un MPIM LTE para la serie SRX300

Una tarjeta SIM con suscripción para servicios de datos

Junos OS 19.4R1

Visión general

En este ejemplo, estamos configurando un dispositivo de la serie SRX320 de sucursal para proporcionar acceso a Internet e Intranet por cable e inalámbrico a los empleados en el sitio, así como acceso inalámbrico a Internet a los dispositivos invitados. El enlace principal a Internet es a través de Ethernet, mientras que la conectividad de respaldo es a través de la red LTE. Los dos vínculos están configurados en modo activo/en espera, por lo que no se enruta ningún tráfico a través del módem LTE, a menos que el vínculo principal esté inactivo.

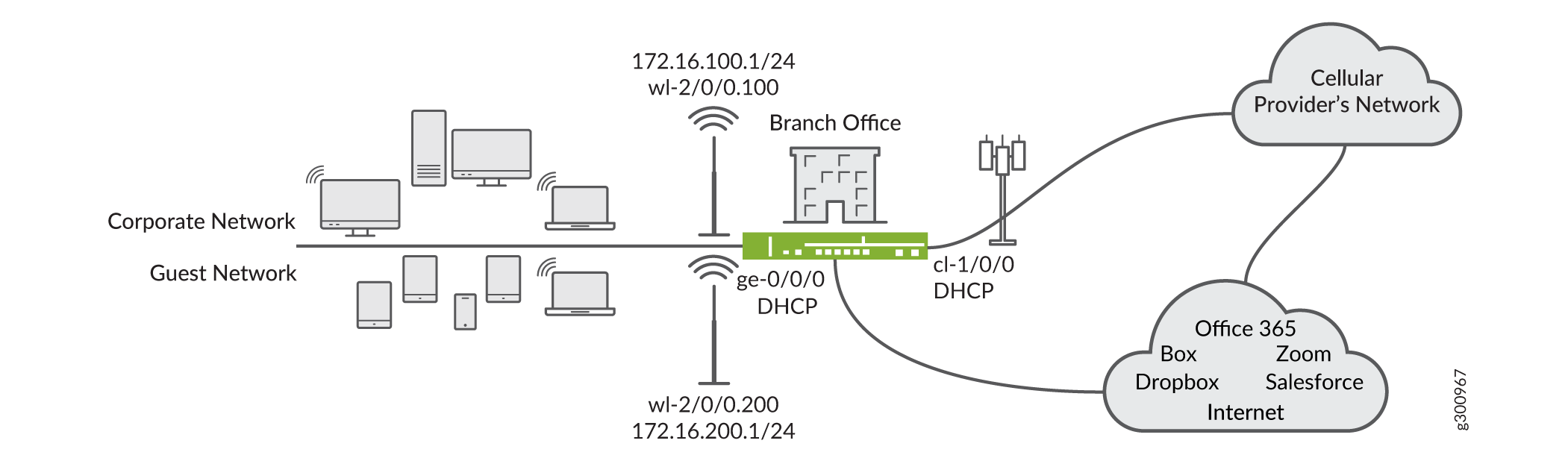

Topología

La topología del ejemplo se muestra en la figura 1. El Mini-PIM LTE está instalado en la ranura 1. El Mini-PIM de WI-FI está instalado en la ranura 2. La tarjeta SIM está instalada en la ranura 1 del módulo LTE. El vínculo principal está conectado a la interfaz ge-0/0/0 y recibe su dirección IP, máscara de red, puerta de enlace predeterminada y servidores DNS del dispositivo al que está conectado. El módem tiene interfaz cl-1/0/0.

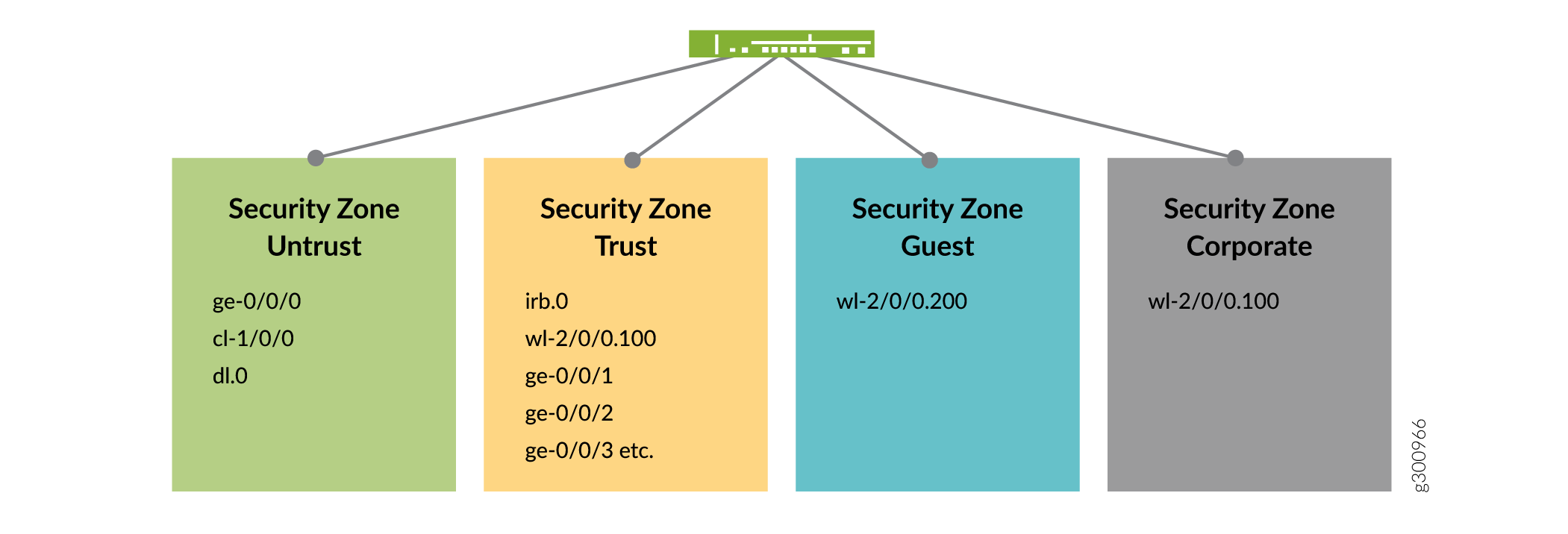

El contexto PDP termina en la interfaz dl.0 y, de manera similar a ge-0/0/0, la dirección IP, la máscara de red y la puerta de enlace predeterminada son asignadas por GGSN/PGW. La interfaz Wi-Fi es wl-2/0/0.200 sirve a la red de invitados, mientras que la interfaz wl-2/0/0.100 sirve a la red corporativa. Las zonas de seguridad y las listas de interfaces para cada zona se muestran en la figura 2.

de seguridad

de seguridad

Hay cuatro zonas de seguridad configuradas en el dispositivo de la serie SRX300, específicamente No confianza, Confianza, Corporativo e Invitado. La separación de las interfaces en zonas de seguridad permite la separación del tráfico y mitiga los riesgos a los que está expuesta la intranet corporativa y sirve como vehículo para lograr una implementación clara y simplificada de las políticas de seguridad. Zona no confiable aloja las interfaces que tienen acceso a Internet.

Las interfaces internas de la intranet corporativa se encuentran en la zona Confianza. Los dispositivos inalámbricos de la organización se desplazan en la zona corporativa. Los dispositivos móviles personales, a los que solo se les concede acceso a Internet, se encuentran en la zona Huésped.

La Tabla 1 muestra el comportamiento deseado de las políticas de seguridad para el tráfico entre zonas.

From-To |

Untrust |

Trust |

Corporate |

Guest |

|---|---|---|---|---|

Untrust |

No |

Solo iniciada por confianza |

Solo iniciada por la empresa |

Solo iniciada por el invitado |

Trust |

Sí |

Sí |

Solo iniciada por la empresa |

No |

Corporate |

Sí |

Sí |

Sí |

No |

Guest |

Sí |

No |

No |

No |

La información de VLAN y la información de dirección IP para las interfaces se resume en la Tabla 2.

Interface |

VLAN |

IP Adress |

Netmask |

|---|---|---|---|

WL-2/0/0.100 |

100 |

172.16.100.1 |

255.255.255.0 |

WL-2/0/0.200 |

200 |

192.16.200.1 |

255.255.255.0 |

dl.0 |

3 |

DHCP |

- |

ge-0/0/0 |

3 |

DHCP |

- |

Irb.0 |

3 |

192.168.1.1 |

255.255.255.0 |

Configuración y validación

Configuración

Procedimiento paso a paso

Los pasos de esta configuración se construyen lógicamente desde las capas inferiores hasta las superiores.

Cree una VLAN para los dispositivos invitados.

set vlans guest-ap vlan-id 200 set vlans guest-ap description "VLAN that hosts the guest devices in the Guest security zone"

Cree una VLAN para los dispositivos corporativos.

set vlans corporate vlan-id 100 set vlans corporate description "VLAN that hosts the corporate devices in the Trust security zone"

Cree un punto de acceso.

set wlan access-point branch-ap interface wl-2/0/0 set wlan access-point branch-ap location "TME Lab, Sunnyvale, CA"

Establezca el país donde está instalado el dispositivo. Diferentes países tienen diferente espectro 802.11 disponible para uso general.

set wlan access-point branch-ap access-point-options country US

Configure la interfaz de radio de 5 GHz del punto de acceso. Establezca su modo, el número de canal en el que operará y el ancho de banda que utilizará. Además, establezca la potencia de transmisión para la interfaz de radio de 5 GHz (en %).

set wlan access-point branch-ap radio 1 radio-options mode acn set wlan access-point branch-ap radio 1 radio-options channel number 100 set wlan access-point branch-ap radio 1 radio-options channel bandwidth 40 set wlan access-point branch-ap radio 1 radio-options transmit-power 100

Cree un punto de acceso virtual (VAP) para la red de invitados de 5 GHz. El Mini-PIM admite hasta ocho puntos de acceso virtuales por interfaz de radio.

set wlan access-point branch-ap radio 1 virtual-access-point 0 description Guest set wlan access-point branch-ap radio 1 virtual-access-point 0 ssid Guest set wlan access-point branch-ap radio 1 virtual-access-point 0 vlan 200

Configure la seguridad para el VAP como

wpa-personal. Establezca el conjunto de cifrado, el tipo de clave y la clave previamente compartida.set wlan access-point branch-ap radio 1 virtual-access-point 0 security wpa-personal wpa-version v2 set wlan access-point branch-ap radio 1 virtual-access-point 0 security wpa-personal cipher-suites ccmp set wlan access-point branch-ap radio 1 virtual-access-point 0 security wpa-personal key-type ascii set wlan access-point branch-ap radio 1 virtual-access-point 0 security wpa-personal key Juniper123

Configure la interfaz de radio de 2,4 GHz del punto de acceso. Establezca su modo, el número de canal en el que operará y el ancho de banda que utilizará. Además, configure la potencia de transmisión para la interfaz de radio (en %).

set wlan access-point branch-ap radio 2 radio-options mode gn set wlan access-point branch-ap radio 2 radio-options channel number 6 set wlan access-point branch-ap radio 2 radio-options channel bandwidth 20 set wlan access-point branch-ap radio 2 radio-options transmit-power 100

Configure el VAP en la red de invitados de 2,4 GHz.

set wlan access-point branch-ap radio 2 virtual-access-point 0 description Guest set wlan access-point branch-ap radio 2 virtual-access-point 0 ssid Guest set wlan access-point branch-ap radio 2 virtual-access-point 0 vlan 200

Configure la seguridad para el VAP como

wpa-personal. Establezca el conjunto de cifrado, el tipo de clave y la clave previamente compartida.set wlan access-point branch-ap radio 2 virtual-access-point 0 security wpa-personal wpa-version v2 set wlan access-point branch-ap radio 2 virtual-access-point 0 security wpa-personal cipher-suites ccmp set wlan access-point branch-ap radio 2 virtual-access-point 0 security wpa-personal key-type ascii set wlan access-point branch-ap radio 2 virtual-access-point 0 security wpa-personal key Juniper123

Configure el VAP en la red corporativa de 5 GHz.

set wlan access-point branch-ap radio 1 virtual-access-point 1 description Corporate set wlan access-point branch-ap radio 1 virtual-access-point 1 ssid Corporate set wlan access-point branch-ap radio 1 virtual-access-point 1 vlan 100

Configure la seguridad para el VAP como

wpa-personal. Establezca el conjunto de cifrado, el tipo de clave y la clave previamente compartida.set wlan access-point branch-ap radio 1 virtual-access-point 1 security wpa-personal wpa-version v2 set wlan access-point branch-ap radio 1 virtual-access-point 1 security wpa-personal cipher-suites ccmp set wlan access-point branch-ap radio 1 virtual-access-point 1 security wpa-personal key-type ascii set wlan access-point branch-ap radio 1 virtual-access-point 1 security wpa-personal key corpKey123

Configure el VAP en la red corporativa de 2,4 GHz.

set wlan access-point branch-ap radio 2 virtual-access-point 1 description Corporate set wlan access-point branch-ap radio 2 virtual-access-point 1 ssid Corporate set wlan access-point branch-ap radio 2 virtual-access-point 1 vlan 100

Configure la seguridad para el VAP como

wpa-personal. Establezca el conjunto de cifrado, el tipo de clave y la clave previamente compartida.set wlan access-point branch-ap radio 2 virtual-access-point 1 security wpa-personal wpa-version v2 set wlan access-point branch-ap radio 2 virtual-access-point 1 security wpa-personal cipher-suites ccmp set wlan access-point branch-ap radio 2 virtual-access-point 1 security wpa-personal key-type ascii set wlan access-point branch-ap radio 2 virtual-access-point 1 security wpa-personal key corpKey123

Cree la interfaz IP que actuará como puerta de enlace predeterminada para los dispositivos en los VAP invitados (un VAP funciona en 5 GHz y el otro en 2,4 GHz).

set interfaces wl-2/0/0 unit 200 vlan-id 200 set interfaces wl-2/0/0 unit 200 family inet address 172.16.200.1/24

Cree la interfaz IP que actuará como puerta de enlace predeterminada para los dispositivos en los VAP corporativos (un VAP funciona en 5GHz y el otro en 2.4GHz).

set interfaces wl-2/0/0 unit 200 vlan-id 100 set interfaces wl-2/0/0 unit 200 family inet address 172.16.100.1/24

Cree una zona de seguridad para los dispositivos invitados y permita DHCP y todos los demás protocolos necesarios en ella. Asegúrese de que también se agrega la interfaz wl adecuada a la zona.

set security zones security-zone guest host-inbound-traffic system-services dhcp set security zones security-zone guest host-inbound-traffic system-services all set security zones security-zone guest host-inbound-traffic protocols all set security zones security-zone guest interfaces wl-2/0/0.200

Cree una zona de seguridad para los dispositivos corporativos y permita DHCP y todos los demás protocolos necesarios en ella. Asegúrese de que también se agrega la interfaz wl adecuada a la zona.

set security zones security-zone corporate host-inbound-traffic system-services dhcp set security zones security-zone corporate host-inbound-traffic system-services all set security zones security-zone corporate host-inbound-traffic protocols all set security zones security-zone corporate interfaces wl-2/0/0.100

Cree un grupo de servidores DHCP único para los VAP invitados (solo se necesita un grupo de servidores para ambos VAP invitados).

set system services dhcp-local-server group jdhcp-guest-group interface wl-2/0/0.200

Cree un grupo de servidores DHCP único para los VAP corporativos.

set system services dhcp-local-server group jdhcp-corporate-group interface wl-2/0/0.100

Cree un grupo de direcciones IP para asignarlas a los dispositivos, móviles en los VAP de invitados. Establezca las direcciones IP más bajas y más altas que se asignarán a los dispositivos de este grupo, los servidores DNS y la dirección IP de la puerta de enlace predeterminada del grupo.

set access address-assignment pool junosDHCPPoolGuest family inet network 172.16.200.0/24 set access address-assignment pool junosDHCPPoolGuest family inet range junosRangeGuest low 172.16.200.10 set access address-assignment pool junosDHCPPoolGuest family inet range junosRangeGuest high 172.16.200.200 set access address-assignment pool junosDHCPPoolGuest family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool junosDHCPPoolGuest family inet dhcp-attributes router 172.16.200.1

Cree un grupo de direcciones IP para asignarlas a los dispositivos, en roaming en los VAP corporativos. Establezca las direcciones IP más bajas y más altas que se asignarán a los dispositivos de este grupo, los servidores DNS y la dirección IP de la puerta de enlace predeterminada del grupo.

set access address-assignment pool junosDHCPPoolCorporate family inet network 172.16.100.0/24 set access address-assignment pool junosDHCPPoolCorporate family inet range junosRangeCorporate low 172.16.100.10 set access address-assignment pool junosDHCPPoolCorporate family inet range junosRangeCorporate high 172.16.100.200 set access address-assignment pool junosDHCPPoolCorporate family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool junosDHCPPoolCorporate family inet dhcp-attributes name-server 1.1.1.1 set access address-assignment pool junosDHCPPoolGuest family inet dhcp-attributes router 172.16.100.1

Cree NAT de origen para aplicar NAT a los dispositivos de la zona de invitados a la interfaz externa.

set security nat source rule-set guest-to-untrust from zone guest set security nat source rule-set guest-to-untrust to zone untrust set security nat source rule-set guest-to-untrust rule r1 match source-address 0.0.0.0/0 set security nat source rule-set guest-to-untrust rule r1 then source-nat interface

Cree NAT de origen para aplicar NAT a dispositivos de la zona corporativa a la interfaz externa.

set security nat source rule-set corporate-to-untrust from zone corporate set security nat source rule-set corporate-to-untrust to zone untrust set security nat source rule-set corporate-to-untrust rule r-c2u-1 match source-address 0.0.0.0/0 set security nat source rule-set corporate-to-untrust rule r-c2u-1 then source-nat interface

Cree una política de seguridad que permita el tráfico entre las zonas Invitado y No confianza. Asegúrese de que los segmentos de red y/o aplicaciones deseados estén incluidos en la política.

set security policies from-zone guest to-zone untrust policy allow-in-zone match source-address any set security policies from-zone guest to-zone untrust policy allow-in-zone match destination-address any set security policies from-zone guest to-zone untrust policy allow-in-zone match application any set security policies from-zone guest to-zone guest policy allow-in-zone then permit

Cree una política de seguridad que permita el tráfico entre las zonas corporativa y de no confianza. Este paso permite que el tráfico que tiene NAT aplicada fluya entre las zonas.

set security policies from-zone corporate to-zone untrust policy internet-acces match source-address any set security policies from-zone corporate to-zone untrust policy internet-acces match destination-address any set security policies from-zone corporate to-zone untrust policy internet-acces match application any set security policies from-zone corporate to-zone untrust policy internet-acces then permit

Cree una política de seguridad que permita el tráfico entre las zonas Corporativa y de Confianza, y que permita que el tráfico que tiene NAT aplicada fluya entre las zonas.

set security policies from-zone corporate to-zone trust policy internet-acces match source-address any set security policies from-zone corporate to-zone trust policy internet-acces match destination-address any set security policies from-zone corporate to-zone trust policy internet-acces match application any set security policies from-zone corporate to-zone trust policy internet-acces then permit

Establezca la descripción de la interfaz para el vínculo principal de Internet. Establezca la interfaz para obtener la configuración a través del protocolo DHCP. Asegúrese de que la interfaz LTE esté configurada como copia de seguridad para el vínculo de Internet.

set interfaces ge-0/0/0 unit 0 description "WAN Interface 1 - Primary" set interfaces ge-0/0/0 unit 0 family inet dhcp vendor-id Juniper-srx320 set interfaces ge-0/0/0 unit 0 backup-options interface dl0.0

Configure la interfaz del módem. Asegúrese de que la ranura SIM, que contiene la tarjeta SIM, esté configurada como activa.

set interfaces cl-1/0/0 dialer-options pool 1 priority 100 set interfaces cl-1/0/0 act-sim 1 set interfaces cl-1/0/0 cellular-options sim 1 radio-access automatic

Configure la interfaz del marcador.

set interfaces dl0 unit 0 family inet negotiate-address set interfaces dl0 unit 0 family inet6 negotiate-address set interfaces dl0 unit 0 dialer-options pool 1 set interfaces dl0 unit 0 dialer-options dial-string "*99#"

Configure la interfaz inalámbrica para aceptar paquetes VLAN sin etiquetar.

set interfaces wl-2/0/0 flexible-vlan-tagging

Establezca el nombre del punto de acceso para la tarjeta SIM en el módem.

request modem wireless create-profile profile-id 10 access-point-name broadband cl-1/0/0 slot 1

Confirmar la configuración

Validación

Procedimiento paso a paso

Asegúrese de que las interfaces estén en funcionamiento.

> show interfaces terse wl-2/0/0 up up wl-2/0/0.100 up up inet 172.16.100.1/24 wl-2/0/0.200 up up inet 172.16.200.1/24 wl-2/0/0.32767 up up

Compruebe el estado del punto de acceso y asegúrese de que el estado de las interfaces de radio esté activado, que los canales y los anchos de banda en los que operan estén configurados.

> show wlan access-points branch-ap detail Active access point detail information Access Point : branch-ap Type : Internal Location : TME Lab, Sunnyvale, CA Serial Number : EV2619AF0051 Firmware Version : v1.2.8 Alternate Version : v1.1.0 Country : US Access Interface : wl-2/0/0 System Time : Mon Mar 23 22:36:43 UTC 2020 Packet Capture : Off Ethernet Port: MAC Address : 0c:81:26:58:04:26 Radio1: Status : On MAC Address : 0c:81:26:58:04:28 Temperature : 50 Mode : IEEE 802.11a/n/ac Channel : 108 Bandwidth : 40 Transmit Power : 100 Radio2: Status : On MAC Address : 0c:81:26:58:04:27 Temperature : 52 Mode : IEEE 802.11g/n Channel : 6 Bandwidth : 20 Transmit Power : 100Verifique el estado de todos los VAP. Asegúrese de que los SSID y la configuración de seguridad estén configurados.

> show wlan access-points branch-ap virtual-access-points all detail Virtual access points information Access point name: branch-ap Radio1: VAP0: SSID : Guest Description : Guest MAC Address : 0c:81:26:58:04:28 Maximum Station : 127 Broadcast SSID : Enable Station Isolation : Disable Upload Limit : Disable Download Limit : Disable VLAN ID : 200 Station MAC Filter : Disable VAP Security : wpa-personal WPA Version: WPA2 : Enable WPA : Disable Ciper-Suites: CCMP : Enable TKIP : Disable Traffic Statistics: Input Bytes : 79470 Output Bytes : 99937 Input Packets : 479 Output Packets : 498 VAP1: SSID : Corporate Description : Corporate MAC Address : 16:81:26:58:04:28 Maximum Station : 127 Broadcast SSID : Enable Station Isolation : Disable Upload Limit : Disable Download Limit : Disable VLAN ID : 100 Station MAC Filter : Disable VAP Security : wpa-personal WPA Version: WPA2 : Enable WPA : Disable Ciper-Suites: CCMP : Enable TKIP : Disable Traffic Statistics: Input Bytes : 2495033 Output Bytes : 3480274 Input Packets : 30241 Output Packets : 29412 Radio2: VAP0: SSID : Guest Description : Guest MAC Address : 0c:81:26:58:04:27 Maximum Station : 127 Broadcast SSID : Enable Station Isolation : Disable Upload Limit : Disable Download Limit : Disable VLAN ID : 200 Station MAC Filter : Disable VAP Security : wpa-personal WPA Version: WPA2 : Enable WPA : Disable Ciper-Suites: CCMP : Enable TKIP : Disable Traffic Statistics: Input Bytes : 2025 Output Bytes : 2603 Input Packets : 15 Output Packets : 19 VAP1: SSID : Corporate Description : Corporate MAC Address : 16:81:26:58:04:27 Maximum Station : 127 Broadcast SSID : Enable Station Isolation : Disable Upload Limit : Disable Download Limit : Disable VLAN ID : 100 Station MAC Filter : Disable VAP Security : wpa-personal WPA Version: WPA2 : Enable WPA : Disable Ciper-Suites: CCMP : Enable TKIP : Disable Traffic Statistics: Input Bytes : 75308 Output Bytes : 70057 Input Packets : 498 Output Packets : 389Consulte el resumen sobre las asociaciones de clientes en cada radio del punto de acceso. Este comando muestra el número de usuarios asociados en cada interfaz de radio.

> show wlan access-points branch-ap radio 1 client-associations Access point client associations summary Access point: branch-ap Client number on radio 1 (5.0 GHz) : 1

Compruebe los detalles sobre las asociaciones de clientes en cada radio del punto de acceso. La dirección MAC de los usuarios se muestra en la salida, así como en las estadísticas de tráfico.

> show wlan access-points branch-ap radio 1 client-associations detail Access point client associations information Access point: branch-ap VAP Client MAC Address Auth Packets Rx/Tx Bytes Rx/Tx Radio1:Corporate 24:77:03:80:52:68 OK 42501/25026 2579601/2742637

Compruebe si Junos detecta los módulos Mini-PIM.

> show chassis hardware Hardware inventory: Item Version Part number Serial number Description Chassis CX0916AF0004 SRX320-POE Routing Engine REV 0x05 650-065041 CX0916AF0004 RE-SRX320-POE FPC 0 FPC PIC 0 6xGE,2xGE SFP Base PIC FPC 1 REV 02 650-073958 AH06074206 FPC PIC 0 LTE for AE FPC 2 REV 03 650-096889 EV2619AF0051 FPC PIC 0 WAP for WW mPIM Power Supply 0

Compruebe la versión de firmware de los Mini-PIM y actualícela si es necesario.

> show system firmware Part Type Tag Current Available Status version version FPC 1 PIC 0 MLTE_FW 1 17.1.80 0 OK FPC 2 PIC 0 MWAP_FW 1 1.2.8 0 OK Routing Engine 0 RE BIOS 0 3.0 3.6 OK Routing Engine 0 RE BIOS Backup 1 3.0 3.6 OKObtenga una captura de paquetes en un VAP para solucionar problemas.

> request wlan access-point packet-capture start branch-ap promiscuous size 4096 duration 120 filename wlan-cap.pcap interface Radio1VAP0 Starting packet capture Capture interface: Radio1VAP0 File : wlan-cap.pcap Duration : 120 seconds File size max : 4096 kilobytes

El archivo se guarda en /var/tmp. Puede descargar el archivo y abrirlo con una aplicación de rastreo de paquetes, como WIreshark.