Configuraciones manuales de conmutadores serie EX

Requisitos

Todas las funciones que necesita para configurar la interoperabilidad entre los puntos de acceso de Juniper con conmutadores serie EX están disponibles en la versión 18.4R2.7 y posteriores de Junos OS. Los procedimientos son los mismos para cualquier conmutador Ethernet EX2300, EX3400 o EX4300 de Juniper, y para cualquier punto de acceso de Juniper (AP43, AP41, AP 21 y AP61).

Visión general

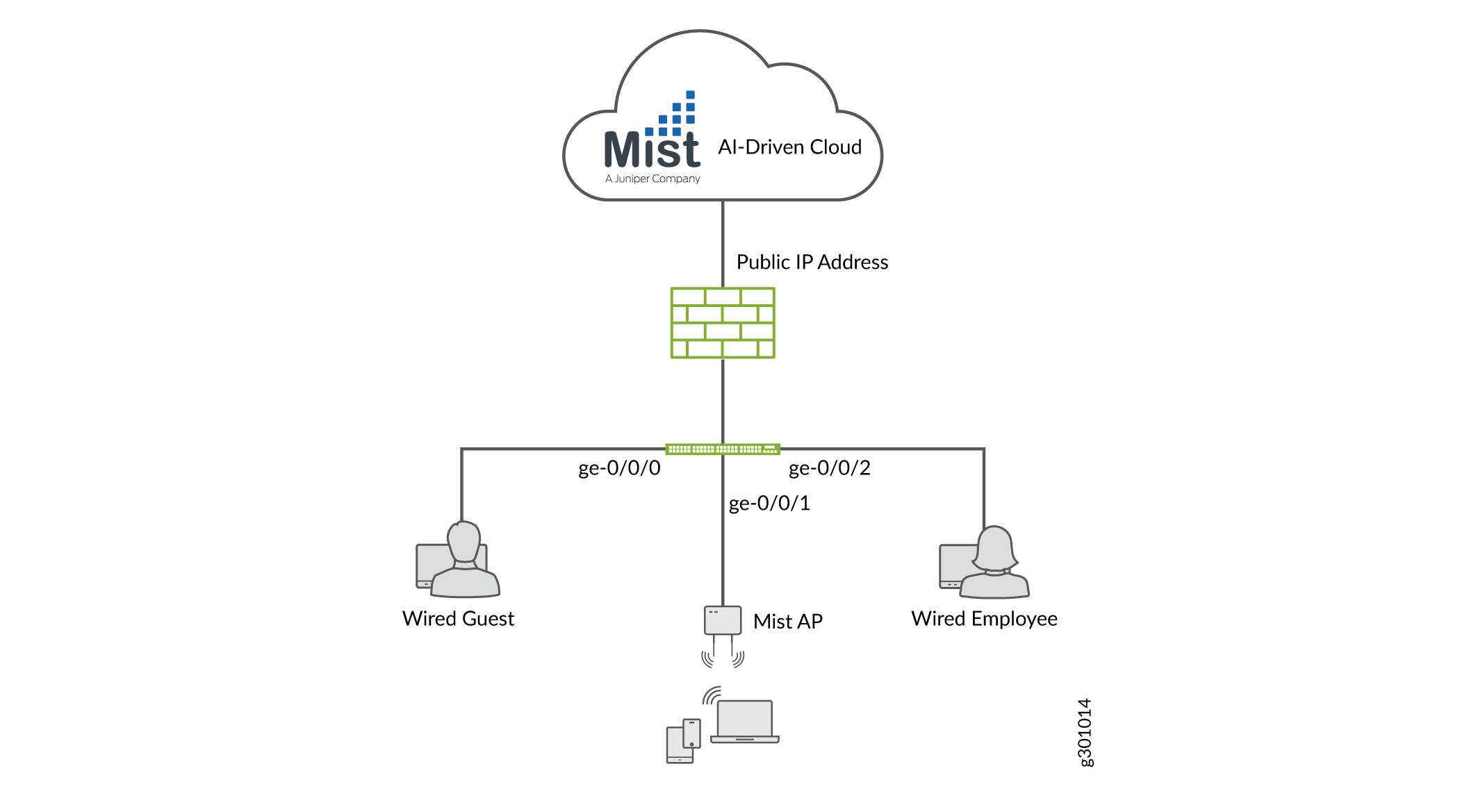

Para conectar manualmente los puntos de acceso de Juniper a un conmutador de la serie EX, comience por configurar el conmutador y, luego, pase al portal de Juniper Mist en la nube para terminar los detalles de la conexión. Una vez conectado, también puede SSH volver al conmutador desde el portal de Juniper Mist para realizar cualquier configuración adicional que pueda tener.

de conmutación

de conmutación

Configurar el conmutador de la serie EX

Antes de empezar

Configure un nombre de host y una contraseña en el conmutador de la serie EX

Procedimiento paso a paso

La primera tarea es configurar algunas opciones de sistema en el conmutador de la serie EX, incluyendo un nombre de host y una contraseña.

Inicie sesión en la CLI del dispositivo y escriba

configurepara iniciar el modo de configuración, lo que le permite editar la configuración.En la CLI, escriba los siguientes comandos (tenga en cuenta que se le pedirá que cree una contraseña como parte del segundo comando).

set system host-name Switch-1 set system root-authentication plain-text-password

A continuación, agregue un servidor DNS para que el conmutador pueda resolver las direcciones IP obtenidas del portal de Juniper Mist.

set system name-server ip-address

Configure su zona horaria y agregue un servidor NTP al conmutador.

set system time-zone UTC set system ntp server ip-address

Para cualquier conmutador de la serie EX que actúe como cliente DHCP, no permitir las descargas automáticas de software.

delete chassis auto-image-upgrade

Para permitir la administración remota del conmutador EX desde el portal de Juniper Mist, debe habilitar el inicio de sesión de raíz mediante SSH.

set system services ssh root-login allow

Configurar las redes de invitados y empleados

En los conmutadores de la serie EX, puede configurar una interfaz de puerto como un puerto de acceso de capa 2, un puerto de troncalización de capa 2 o un puerto de interfaz de capa 3. Normalmente, se utiliza un puerto de troncalización de capa 2 cuando hay tráfico de varias VLAN que se conectan a él. Para diferenciar los flujos VLAN independientes, los paquetes que ingresan al puerto se etiquetan con un identificador VLAN (como se define en IEEE 802.1Q) de su elección.

Puede conectar los puntos de acceso de Juniper a un puerto etiquetado o sin etiqueta configurado para VLAN nativa. Este NCE usa sin etiquetar (también conocido como nativo), porque los puntos de acceso de Juniper se inician en VLAN sin etiquetar de forma predeterminada.

Para proteger la LAN contra tormentas de difusión, también habilitaremos el control de tormentas en las interfaces (brevemente, el control de tormentas es una función que evita las tormentas de difusión mediante la caída automática de paquetes cuando los niveles de tráfico superan un límite establecido).

Procedimiento

Procedimiento paso a paso

Configure los ID de VLAN para las redes de administración, invitados y empleados mediante los siguientes IDENTIFICADORes de VLAN: VLAN 180, VLAN 188 y VLAN 189, respectivamente.

set vlans management vlan-id 180 set vlans guest vlan-id 188 set vlans employee vlan-id 189

Para enrutar localmente entre redes VLAN o subredes en el conmutador local, necesita interfaces de enrutamiento y puente integrados (IRB). Los creamos aquí y también asignamos a cada IRB una dirección IP para conectarse al portal de Juniper Mist.

set interfaces irb unit 180 family inet address 192.168.180.1/24 set interfaces irb unit 188 family inet address 192.168.188.1/24 set interfaces irb unit 189 family inet address 192.168.189.1/24

A continuación, debe adjuntar cada una de las IRB que acaba de crear a su VLAN respectiva.

set vlans management l3-interface irb.180 set vlans guest l3-interface irb.188 set vlans employee l3-interface irb.189

Asocie las interfaces físicas con sus respectivas VLAN y aplique control de tormentas. Para la red de invitados, este ejemplo usa

ge-0/0/0la configuración como interfaz de acceso . La red de empleados utilizage-0/0/2, también como una interfaz de acceso .La interfaz a la que se conectarán los puntos de acceso de Juniper es

ge-0/0/1, que está configurada como una interfaz troncal . Establezca la VLAN de administración como una interfaz nativa (sin etiquetar) porque un punto de acceso se inicia en una VLAN sin etiquetar de forma predeterminada.set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members guest set interfaces ge-0/0/0 unit 0 family ethernet-switching storm-control default set interfaces ge-0/0/1 native-vlan-id 180 set interfaces ge-0/0/1 unit 0 family ethernet-switching interface-mode trunk set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members employee set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members guest set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members management set interfaces ge-0/0/1 unit 0 family ethernet-switching storm-control default set interfaces ge-0/0/2 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/2 unit 0 family ethernet-switching vlan members employee set interfaces ge-0/0/2 unit 0 family ethernet-switching storm-control default

Cree un perfil de control de tormentas predeterminado para admitir la configuración de control de tormentas en el paso anterior.

set forwarding-options storm-control-profiles default all set forwarding-options storm-control-profiles default action-shutdown

Agregue una puerta de enlace predeterminada al conmutador. Utilice la dirección IP de su enrutador de próximo salto.

set routing-options static route 0.0.0.0/0 next-hop gateway-ip

Para mostrar a sus clientes alámbricos en el portal de Juniper Mist, debe habilitar

dhcp-securitylas interfaces IRB.set vlans employee forwarding-options dhcp-security group trusted-group overrides trusted set vlans employee forwarding-options dhcp-security group untrusted-group overrides untrusted set vlans guest forwarding-options dhcp-security group trusted-group overrides trusted set vlans guest forwarding-options dhcp-security group untrusted-group overrides untrusted set vlans management forwarding-options dhcp-security group trusted-group overrides trusted set vlans management forwarding-options dhcp-security group untrusted-group overrides untrusted

Para comprobar la validez de la configuración, ejecute el comando Junos OS

commit checko ejecute los siguientesshowcomandos para mostrar la configuración como se introdujo (la información de vlan que se incluye a continuación solo aparece después de que se haya realizado la configuración).show interfaces ge-0/0/1

user@Switch-1# show interfaces ge-0/0/1 native-vlan-id 180; unit 0 { family ethernet-switching { interface-mode trunk; vlan { members [ employee guest management ]; } storm-control default;run show vlans

user@Switch-1# run show vlans Routing instance VLAN name Tag Interfaces default-switch employee 189 ge-0/0/1.0 ge-0/0/2.0 default-switch guest 188 ge-0/0/0.0 ge-0/0/1.0 default-switch management 180 ge-0/0/1.0 default-switch management NA

Habilitar PoE+ en las interfaces

Procedimiento

Procedimiento paso a paso

La siguiente tarea es habilitar PoE+ en las interfaces. Comience por comprobar qué versión del software del controlador está ejecutando el conmutador. (Una versión más reciente podría estar en el dispositivo como parte de una actualización de Junos OS, y si es así, debería actualizar el software del controlador).) Puede encontrar instrucciones para realizar la actualización en este documento: Actualizar el software del controlador PoE.

Encuentre qué versión del software de controlador está ejecutando el conmutador.

run show poe controller

user@Switch-1#run show poe controller Controller Maximum Power Guard Management Status Lldp index power consumption band Priority 0** 146W 0.00W 0W Class AT_MODE Disabled **New PoE software upgrade available. Use 'request system firmware upgrade poe fpc-slot <slot> This procedure will take around 10 minutes (recommended to be performed during maintenance)

Para mantenerse dentro de la capacidad de la fuente de alimentación (única o dual) aprovisionada en la mayoría de los conmutadores de la serie EX, recomendamos que presupuestara el 75 % o menos de los puertos de conmutación para conectar (físicamente) puntos de acceso de Juniper con capacidad de PoE 802.11.

Habilite PoE+ en las interfaces de conmutador diseñadas para conexiones de puntos de acceso de Juniper.

set poe interface all set poe interface ge-0/0/1 priority high set poe interface all telemetries

Compruebe sus ajustes de configuración (los detalles a continuación aparecen solo después de confirmar la configuración).

run show poe interface ge-0/0/1

user@Switch-1#run show poe interface ge-0/0/1 PoE interface status: PoE interface : ge-0/0/1 Administrative status : Enabled Operational status : ON Operational status detail : IEEE PD Detected FourPair status : Disabled Power limit on the interface : 19.5W (L) Priority : Low Power consumed : 7.8W Class of power device : 4 PoE Mode : 802.3at (L) LLDP-negotiated value on the port.

Habilite la supervisión de energía PoE en el conmutador para ver estadísticas en tiempo real, incluido el consumo de energía, y para admitir la telemetría a nivel de puerto. Haga esto para todos los puertos de conmutación o, al menos, para aquellos que se conectan a un punto de acceso de Juniper.

set poe interface all telemetries interval 10

Ejecute los siguientes comandos para ver estadísticas PoE (los detalles que se muestran a continuación solo aparecen después de que se haya realizado la configuración).

run show poe interface

user@Switch-1#run show poe interface Interface Admin Oper Pair/Mode Max Priority Power Class status status status power consumption ge-0/0/0 Enabled OFF 2P/AT 15.4W Low 0.0W not-applicable ge-0/0/1 Enabled OFF 2P/AT 15.4W Low 0.0W not-applicable ge-0/0/2 Enabled ON 2P/AT 19.5W(L) High 11.2W 4 ge-0/0/3 Enabled ON 2P/AT 25.5W(L) High 11.0W 4 ge-0/0/4 Enabled OFF 2P/AT 15.4W Low 0.0W not-applicable ge-0/0/5 Enabled OFF 2P/AT 15.4W High 0.0W not-applicable ge-0/0/6 Enabled OFF 2P/AT 15.4W Low 0.0W not-applicable ge-0/0/7 Enabled OFF 2P/AT 15.4W Low 0.0W not-applicable ge-0/0/8 Enabled OFF 2P/AT 15.4W Low 0.0W not-applicable ge-0/0/9 Enabled OFF 2P/AT 15.4W Low 0.0W not-applicable ge-0/0/10 Enabled OFF 2P/AT 15.4W Low 0.0W not-applicable ge-0/0/11 Enabled OFF 2P/AT 15.4W Low 0.0W not-applicable (L) LLDP-negotiated value on the port.

Habilite el protocolo de descubrimiento de capa de vínculo de Junos OS

Procedimiento

Procedimiento paso a paso

Haga que el conmutador envíe la información del protocolo de descubrimiento de capa de vínculo (LLDP) de Junos OS a la nube de Juniper Mist. Aunque LLDP está habilitado de forma predeterminada en todas las interfaces del conmutador, debe configurarlo como se muestra aquí para que funcione con el portal de Juniper Mist. (LLDP, como se describe en la especificación IEEE 802.1AB, es un método basado en estándares para intercambiar capacidades de dispositivo).)

Escriba los siguientes comandos para configurar LLDP (mediante una dirección IP adecuada para su red).

set protocols lldp interface all set protocols lldp-med interface all set protocols lldp port-id-subtype interface-name set protocols lldp management-address 192.168.180.1

Vea las estadísticas de LLDP (los detalles que se muestran a continuación solo aparecen después de que se haya realizado la configuración).

run show lldp neighbors

user@Switch-1# run show lldp neighbors Local Interface Parent Interface Chassis Id Port info System Name ge-0/0/2 - 00:00:5E:00:53:00 ETH0

Consulte la tabla de conmutación de Junos OS para ver si los puntos de acceso de Juniper se muestran en la tabla MAC. En el resultado de ejemplo, aparece la VLAN de administración, lo que confirma que lo hacen.

run show ethernet-switching table

user@Switch-1# run show ethernet-switching table MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC) Ethernet switching table : 1 entries, 1 learned Routing instance : default-switch Vlan MAC MAC Age Logical NH RTR name address flags interface Index I management 00:00:5E:00:53:00 D - ge-0/0/1.0 0 0

Habilitar el conmutador para recibir solicitudes DHCP o BOOTP

Procedimiento

Procedimiento paso a paso

Habilite el conmutador para recibir solicitudes DHCP o BOOTP para que pueda recibir mensajes de difusión, enviados desde clientes y asociados a los puntos de acceso de Juniper, y, luego, retransmitir estas solicitudes a un servidor DHCP o BOOTP. Esto es especialmente importante para los clientes inalámbricos, de modo que puedan comunicarse con un servidor DHCP o BOOTP remoto determinado, aunque ni el punto de acceso ni los clientes tengan adyacencia de capa 2 con el servidor DHCP.

Active las solicitudes BOOTP en el conmutador, ingresando el siguiente comando.

set forwarding-options helpers bootp server IP-address

(Debe escribir explícitamente "bootp" para que aparezca el comando, es decir, no puede usar solo la pestaña o la clave de espacio.)

También puede configurar el conmutador para que actúe como un servidor DHCP. Hacerlo es útil para implementaciones de sandbox, pero en un entorno de producción, se recomienda usar un servidor DHCP externo (es decir, no DHCP en el conmutador). Los siguientes comandos crean grupos DHCP para las VLAN de invitados, empleados y administración, y también para cualquier punto de acceso de Juniper y clientes asociados.

set access address-assignment pool employee family inet network 192.168.188.0/24 set access address-assignment pool employee family inet range range1 low 192.168.188.10 set access address-assignment pool employee family inet range range1 high 192.168.188.50 set access address-assignment pool employee family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool employee family inet dhcp-attributes router 192.168.188.1 set access address-assignment pool guest family inet network 192.168.189.0/24 set access address-assignment pool guest family inet range range1 low 192.168.189.10 set access address-assignment pool guest family inet range range1 high 192.168.189.50 set access address-assignment pool guest family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool guest family inet dhcp-attributes router 192.168.189.1 set access address-assignment pool management family inet network 192.168.180.0/24 set access address-assignment pool management family inet range range1 low 192.168.180.10 set access address-assignment pool management family inet range range1 high 192.168.180.50 set access address-assignment pool management family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool management family inet dhcp-attributes router 192.168.180.1 set system services dhcp-local-server group guest interface irb.188 set system services dhcp-local-server group employee interface irb.189 set system services dhcp-local-server group management interface irb.180

(Opcional) Configure una DIRECCIÓN URL de proxy mediante la opción 43 de DHCP. Este paso se proporciona para admitir el caso de que tenga puntos de acceso de Juniper que deben conectarse al conmutador de la serie EX mediante un servidor proxy. El primer conjunto de comandos muestra cómo agregar la dirección IP del proxy en texto sin formato para las VLAN de invitado, empleados y administración. El segundo hace lo mismo para las direcciones hex (solo tiene que ejecutar una). Consulte Configuración de URL de proxy mediante la opción 43 de DHCP con Microsoft Windows Server para obtener más información.

edit access address-assignment pool employee set family inet network 192.168.188.0/24 dhcp-attributes option 43 string ip:20.0.0.10,20.0.0.11 edit access address-assignment pool guest set family inet network 192.168.189.0/24 dhcp-attributes option 43 string ip:20.0.0.10,20.0.0.11 edit access address-assignment pool management set family inet network 192.168.180.0/24 dhcp-attributes option 43 string ip:20.0.0.10,20.0.0.11

O

edit access address-assignment pool employee set family inet network 192.168.188.0/24 dhcp-attributes option 43 hex-string 69703A32302E302E302E31302C32302E302E302E3131 edit access address-assignment pool guest set family inet network 192.168.189.0/24 dhcp-attributes option 43 hex-string 69703A32302E302E302E31302C32302E302E302E3131 edit access address-assignment pool management set family inet network 192.168.180.0/24 dhcp-attributes option 43 hex-string 69703A32302E302E302E31302C32302E302E302E3131

Verificar

Procedimiento paso a paso

Confirme su configuración ejecutando show comandos en los diferentes niveles de la jerarquía para mostrar la configuración como se ingresó. Confirme la validez ejecutando el comando Junos OS commit check (debe confirmar realmente la configuración para ver el enlace real del servidor DHCP).

Vea las configuraciones que introdujo.

show access address-assignment

user@Switch-1# show access address-assignment pool employee { family inet { network 192.168.188.0/24; range range1 { low 192.168.188.10; high 192.168.188.50; } dhcp-attributes { name-server { 8.8.8.8; } router { 192.168.188.1; } } } } pool guest { family inet { network 192.168.189.0/24; range range1 { low 192.168.189.10; high 192.168.189.50; } dhcp-attributes { name-server { 8.8.8.8; } router { 192.168.189.1; } } } } pool management { family inet { network 192.168.180.0/24; range range1 { low 192.168.180.10; high 192.168.180.50; } dhcp-attributes { name-server { 8.8.8.8; } router { 192.168.180.1; } } } }show system services dhcp-local-server

user@Switch-1#show system services dhcp-local-server group guest { interface irb.188; } group employee { interface irb.189; } group management { interface irb.180; }Ejecute los

show dhcp server bindingcomandos yshow dhcp server statisticspara comprobar las estadísticas de mensajes DHCP entre el servidor y los clientes. El resultado de ejemplo que se muestra aquí muestra que los grupos DHCP para VLAN de invitados, empleados y administración están enlazados, y que el cliente está recibiendo mensajes DHCP.run show dhcp server binding

user@Switch-1# run show dhcp server binding IP address Session Id Hardware address Expires State Interface 192.168.189.11 5 00:00:5E:00:53:00 80430 BOUND irb.189 192.168.180.11 6 00:00:5E:00:53:00 80633 BOUND irb.180 192.168.180.12 7 00:00:5E:00:53:20 83378 BOUND irb.180

run show dhcp server statistics

user@Switch-1# run show dhcp server statistics Packets dropped: Total 0 Offer Delay: DELAYED 0 INPROGRESS 0 TOTAL 0 Messages received: BOOTREQUEST 257 DHCPDECLINE 0 DHCPDISCOVER 40 DHCPINFORM 198 DHCPRELEASE 0 DHCPREQUEST 19 DHCPLEASEQUERY 0 DHCPBULKLEASEQUERY 0 Messages sent: BOOTREPLY 58 DHCPOFFER 39 DHCPACK 16 DHCPNAK 3 DHCPFORCERENEW 0 DHCPLEASEUNASSIGNED 0 DHCPLEASEUNKNOWN 0 DHCPLEASEACTIVE 0 DHCPLEASEQUERYDONE 0

Habilite la autenticación 802.1x en los puertos del conmutador

Recomendamos que habilite la autenticación de control de acceso de red (PNAC) basada en puertos 802.1x en los conmutadores para autenticar los puntos de acceso de Juniper. Hay tres maneras de hacerlo:

Autentifique el dispositivo de primer extremo (suplicante) en un puerto de autenticación, y permita que todos los demás dispositivos finales conectados también tengan acceso a la LAN

Autenticar un dispositivo de un solo extremo en un puerto de autenticación a la vez

Autenticar varios dispositivos finales en un puerto de autenticación (esto se usa normalmente en configuraciones de VoIP)

Procedimiento

Procedimiento paso a paso

Configure la interfaz de administración para autenticar varios dispositivos finales. Para la autenticación 802.1x, este ejemplo usa

protocol dot1x, que se admite en interfaces que son miembros de redes VLAN privadas. Reemplace ge-0/0/0.0 con la interfaz correcta para su conmutador.set protocols dot1x authenticator interface ge-0/0/0.0 set protocols dot1x authenticator interface ge-0/0/0.0 supplicant multiple set protocols dot1x authenticator interface ge-0/0/0.0 reauthentication 120 set protocols dot1x authenticator interface ge-0/0/0.0 server-timeout 5 set protocols dot1x authenticator interface ge-0/0/0.0 transmit-period 60 set protocols dot1x authenticator interface ge-0/0/0.0 maximum-requests 5

Confirme su configuración ejecutando

show protocols dot1xcomandos para mostrar la configuración tal como se ingresó. Ejecutecommit checkpara confirmar la validez de la configuración ocommit, si ha terminado.show protocols dot1x

user@Switch-1# show protocols dot1x authenticator { interface { ge-0/0/0.0 { supplicant multiple; transmit-period 60; reauthentication 120; server-timeout 5; maximum-requests 5; } } }

Administrar registros en conmutadores de la serie EX

Junos OS escribe mensajes de registro en un archivo que, cuando alcanza un tamaño especificado, se comprime y archiva y se inicia un nuevo archivo de registro. Recomendamos que habilite esta función. El acceso de vista a estos archivos de registro está restringido al usuario raíz y a los usuarios que tengan permiso de mantenimiento de Junos OS.

Procedimiento

Procedimiento paso a paso

Establezca el tamaño del archivo syslog en 1 MB, después de lo cual se archiva el registro y se inicia uno nuevo. Después de archivar 10 archivos de registro, el más antiguo se sustituye por el más reciente.

set system syslog file messages archive size 1m set system syslog file messages archive files 10 set system syslog file interactive-commands archive size 1m set system syslog file interactive-commands archive files 10

Puede confirmar la configuración ejecutando el

show system syslogcomando para mostrar la configuración tal como se ingresó. Ejecute elcommitcomando para guardar la configuración. Los registros del sistema se escriben en el directorio /var/log .user@device# show system syslog file abc { any any; } file messages { archive size 1m files 10; } file interactive-commands { archive size 1m files 10; }

(Opcional) Automatizar el aprovisionamiento de puertos de conmutación

Junos OS puede ejecutar scripts basados en eventos del sistema. Puede usar scripts de eventos para aprovisionar automáticamente puertos de conmutador para los puntos de acceso de Juniper, y puede hacer que monitoree los eventos de LLDP para identificar cuando un punto de acceso de Juniper se ha conectado a un puerto de conmutador, o para activar una acción en respuesta a eventos de vínculo hacia arriba y hacia abajo. Puede obtener el script de ejemplo que se utiliza aquí poniéndose en contacto con su representante técnico de Juniper.

Una vez que se ha identificado un punto de acceso de Juniper, la secuencia de comandos busca en la configuración de Junos OS una VLAN que coincida y, cuando se encuentra, actualiza la configuración de Junos OS para convertir esa VLAN en la VLAN nativa para los puertos conectados a los puntos de acceso de Juniper.

Utilice la cuenta de Juniper Mist que acaba de crear para copiar la secuencia de comandos de Python en el conmutador, de modo que cuando se ejecute la secuencia de comandos, se ejecute utilizando esos privilegios de acceso.

Procedimiento

Procedimiento paso a paso

Cree un usuario de juniper-mist para que los scripts de eventos se ejecuten en.

set system login user juniper-mist full-name juniper-mist set system login user juniper-mist uid 2003 set system login user juniper-mist class super-user set system login user juniper-mist authentication encrypted-password password

Configure el conmutador para que ejecute scripts de Python sin firmar.

set system scripts language python

Confirme la configuración ejecutando el

commitcomando.Cambie a la cuenta de juniper-mist escribiendo

exiten la ventana de comandos de cli para finalizar esa sesión y, luego, vuelva a iniciar sesión con la cuenta de juniper-mist .[edit] user@switch-1# exit Exiting configuration mode user@switch-1> exit % exit juniper-mist@switch-1>

Copie el

wlan-config-interface.pyscript que recibió de su representante técnico de Juniper desde su ubicación a la ubicación del archivo de secuencia de comandos de evento junos en el conmutador (userun file copysi está en el modo de configuración).file copy file-location /var/db/scripts/event

Confirme su configuración ejecutando

showcomandos en elsystem login user juniper-mistnivel de la jerarquía para mostrar la configuración tal como se ingresó. Puede confirmar la validez ejecutando el comando Junos OScommit check.run show system login user juniper-mist

[edit system login user juniper-mist] user@Switch-1# show full-name juniper-mist; uid 2003; class super-user; authentication { encrypted-password <password>; ## SECRET-DATA }Escriba

configurepara volver al modo de configuración y, luego, ingrese los siguientes comandos para crear políticas de eventos en el conmutador para ejecutar la secuencia de comandos cuando los vínculos supervisados bajan o suban.set event-options policy SNMP_LINK_DOWN then event-script wlan_config_interface.py arguments interface {$$.interface-name} set event-options policy SNMP_LINK_DOWN then event-script wlan_config_interface.py arguments interface {$$.interface-name} set event-options policy SNMP_LINK_DOWN then event-script wlan_config_interface.py arguments state down set event-options policy SNMP_LINK_DOWN events SNMP_TRAP_DOWN set event-options policy SNMP_LINK_UP then event-script wlan_config_interface.py arguments interface {$$.interface-name} set event-options policy SNMP_LINK_UP then event-script wlan_config_interface.py arguments state up set event-options policy SNMP_LINK_UP events SNMP_LINK_UP set event-options event-script file wlan_config_interface.py python-script-user juniper-mistEjecute los siguientes

showcomandos en elevent-optionsnivel de la jerarquía para ver los comandos introducidos. Ejecutecommitpara guardar la configuración.run show event-options

[edit event-options] user@Switch-1# show policy SNMP_LINK_DOWN { events SNMP_TRAP_DOWN; then { event-script wlan_config_interface.py { arguments { interface "{$$.interface-name}"; state down; } } } } policy SNMP_LINK_UP { events SNMP_LINK_UP; then { event-script wlan_config_interface.py { arguments { interface "{$$.interface-name}"; state up; } } } } event-script { file wlan_config_interface.py { python-script-user mist; } }Deje la conexión de CLI abierta cuando haya terminado. Después de iniciar sesión en el portal de Juniper Mist, debe obtener una configuración adicional en el portal de Juniper Mist para obtener actualizaciones adicionales que aún debe realizar en el conmutador.