EN ESTA PÁGINA

Ejemplo: configuración de la autenticación 802.1X-PEAP y MAC RADIUS con conmutadores de la serie EX y Aruba ClearPass Policy Manager

En este ejemplo de configuración se muestra cómo:

Configurar un conmutador de la serie EX, Aruba ClearPass Policy Manager y un portátil con Windows 7 para la autenticación PEAP 802.1X

Configurar un conmutador de la serie EX y la autenticación RADIUS de Aruba ClearPass para MAC

Configurar un conmutador de la serie EX y Aruba ClearPass para implementar VLAN dinámicas y filtros de firewall

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software para la infraestructura de directivas:

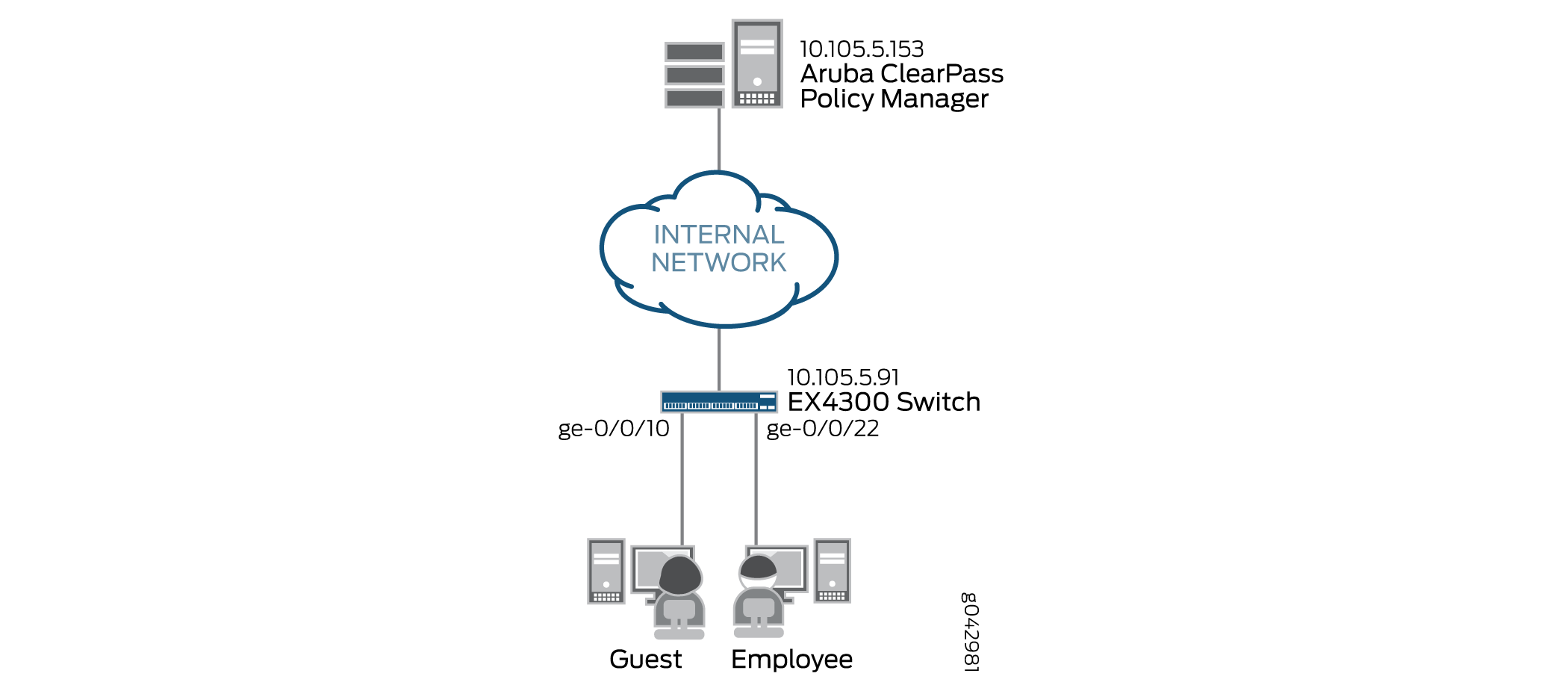

Un conmutador EX4300 que ejecute Junos OS versión 14.1X53-D30 o posterior

Una plataforma Aruba ClearPass Policy Manager que ejecute 6.3.3.63748 o posterior

Portátiles con Microsoft Windows 7 Enterprise

Descripción general y topología

En este ejemplo, los componentes de infraestructura de políticas se configuran para autenticar los siguientes extremos:

Una computadora portátil para empleados configurada para la autenticación PEAP 802.1X.

En la configuración de ejemplo, Aruba ClearPass Policy Manager está configurado para autenticar usuarios 802.1X mediante su base de datos de usuarios local. Si el empleado autenticado aparece en la base de datos como perteneciente al departamento financiero, Aruba ClearPass devuelve el ID de VLAN 201 al conmutador en un atributo RADIUS. Luego, el conmutador configura dinámicamente el puerto de acceso del portátil para que esté en la VLAN 201.

Un portátil invitado que no está configurado para la autenticación 802.1X.

En este caso, el conmutador detecta que el extremo no tiene un suplicante 802.1X. Dado que la autenticación MAC RADIUS también está habilitada en la interfaz, el conmutador intenta la autenticación MAC RADIUS. Si la dirección MAC del portátil no está en la base de datos de direcciones MAC de Aruba ClearPass, como sería el caso de un portátil invitado, Aruba ClearPass está configurado para devolver el nombre del filtro de firewall que el conmutador debe aplicar en el puerto de acceso. Este filtro de firewall, que se configura en el conmutador, permite al invitado acceder a toda la red excepto a la subred 192.168.0.0/16.

La figura 1 muestra la topología utilizada en este ejemplo.

Configuración

En esta sección se proporcionan instrucciones paso a paso para:

- Configuración del conmutador EX4300

- Configuración del Administrador de políticas de Aruba ClearPass

- Configuración del suplicante de Windows 7 en la computadora portátil

Configuración del conmutador EX4300

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, a continuación, escriba commit desde el modo de configuración.

[edit] set access radius-server 10.105.5.153 dynamic-request-port 3799 set access radius-server 10.105.5.153 secret password set access radius-server 10.105.5.153 source-address 10.105.5.91 set access profile Aruba-Test-Profile accounting-order radius set access profile Aruba-Test-Profile authentication-order radius set access profile Aruba-Test-Profile radius authentication-server 10.105.5.153 set access profile Aruba-Test-Profile radius accounting-server 10.105.5.153 set access profile Aruba-Test-Profile radius options nas-identifier 10.105.5.153 set protocols dot1x authenticator authentication-profile-name Aruba-Test-Profile set protocols dot1x authenticator interface ge-0/0/10 mac-radius set protocols dot1x authenticator interface ge-0/0/22 mac-radius set protocols dot1x authenticator interface ge-0/0/10 supplicant multiple set protocols dot1x authenticator interface ge-0/0/22 supplicant multiple set interfaces ge-0/0/10 unit 0 family ethernet-switching vlan members v201 set interfaces ge-0/0/22 unit 0 family ethernet-switching vlan members v201 set vlans v201 vlan-id 201 set firewall family ethernet-switching filter mac_auth_policy_1 term Block_Internal from ip-destination-address 192.168.0.0/16 set firewall family ethernet-switching filter mac_auth_policy_1 term Block_Internal then discard set firewall family ethernet-switching filter mac_auth_policy_1 term Allow_All then accept

Procedimiento paso a paso

Los pasos generales para configurar un conmutador EX4300 son:

Configure la conexión con Aruba ClearPass Policy Manager.

Cree el perfil de acceso utilizado por el protocolo 802.1X. El perfil de acceso indica al protocolo 802.1X qué servidor de autenticación utilizar, así como los métodos y el orden de autenticación.

Configure el protocolo 802.1X.

Configure la conmutación Ethernet en los puertos de acceso ge-0/0/10 y ge-0/0/22.

Cree la política de firewall que se utilizará cuando un equipo portátil invitado se conecte a un puerto.

Para configurar el conmutador EX4300:

Proporcione la información de conexión del servidor RADIUS.

[edit access] user@Policy-EX4300-01# set radius-server 10.105.5.153 dynamic-request-port 3799 user@Policy-EX4300-01# set radius-server 10.105.5.153 secret password user@Policy-EX4300-01# set radius-server 10.105.5.153 source-address 10.105.5.91

Configure el perfil de acceso.

[edit access] user@Policy-EX4300-01# set profile Aruba-Test-Profile accounting-order radius user@Policy-EX4300-01# set profile Aruba-Test-Profile authentication-order radius user@Policy-EX4300-01# set profile Aruba-Test-Profile radius authentication-server 10.105.5.153 user@Policy-EX4300-01# set profile Aruba-Test-Profile radius accounting-server 10.105.5.153 user@Policy-EX4300-01# set profile Aruba-Test-Profile radius options nas-identifier 10.105.5.153

Configure el protocolo 802.1X para que utilice Aruba-Test-Profile y se ejecute en cada interfaz de acceso. Además, configure las interfaces para utilizar la autenticación MAC RADIUS y permitir más de un suplicante, cada uno de los cuales debe autenticarse individualmente.

[edit protocols] user@Policy-EX4300-01# set dot1x authenticator authentication-profile-name Aruba-Test-Profile user@Policy-EX4300-01# set dot1x authenticator interface ge-0/0/10 mac-radius user@Policy-EX4300-01# set dot1x authenticator interface ge-0/0/22 mac-radius user@Policy-EX4300-01# set dot1x authenticator interface ge-0/0/10 supplicant multiple user@Policy-EX4300-01# set dot1x authenticator interface ge-0/0/22 supplicant multiple

Configure los puertos de acceso.

[edit interfaces] user@Policy-EX4300-01# set ge-0/0/10 unit 0 family ethernet-switching vlan members v201 user@Policy-EX4300-01# set ge-0/0/22 unit 0 family ethernet-switching vlan members v201

Configure la VLAN 201, que se utiliza para los empleados que son miembros del departamento de finanzas.

[edit] user@Policy-EX4300-01# set vlans v201 vlan-id 201

Tenga en cuenta que para que la asignación de VLAN dinámica funcione, la VLAN debe existir en el conmutador antes de intentar la autenticación. Si la VLAN no existe, se produce un error en la autenticación.

Configure el filtro de firewall que se utilizará cuando un equipo portátil invitado se conecte a un puerto.

[edit firewall] user@Policy-EX4300-01# set family ethernet-switching filter mac_auth_policy_1 term Block_Internal from ip-destination-address 192.168.0.0/16 user@Policy-EX4300-01# set family ethernet-switching filter mac_auth_policy_1 term Block_Internal then discard user@Policy-EX4300-01# set family ethernet-switching filter mac_auth_policy_1 term Allow_All then accept

Resultados

Desde el modo de configuración, confirme su configuración introduciendo los siguientes show comandos.

user@Policy-EX4300-01# show access

radius-server {

10.105.5.153 {

dynamic-request-port 3799;

secret "$9$FYxf3A0Ehrv87yl7Vs4DjfTz3Ct0BIcre"; ## SECRET-DATA

source-address 10.105.5.91;

}

}

profile Aruba-Test-Profile {

accounting-order radius;

authentication-order radius;

radius {

authentication-server 10.105.5.153;

accounting-server 10.105.5.153;

options {

nas-identifier 10.105.5.153;

}

}

}

user@Policy-EX4300-01# show protocols

dot1x {

authenticator {

authentication-profile-name Aruba-Test-Profile;

interface {

ge-0/0/10.0 {

supplicant multiple;

mac-radius;

}

ge-0/0/22.0 {

supplicant multiple;

mac-radius;

}

}

}

}

user@Policy-EX4300-01# show interfaces

ge-0/0/10 {

unit 0 {

family ethernet-switching {

vlan {

members v201;

}

}

}

}

ge-0/0/22 {

unit 0 {

family ethernet-switching;

vlan {

members v201;

}

}

}

}

user@Policy-EX4300-01# show vlans

v201 {

vlan-id 201;

}

user@Policy-EX4300-01# show firewall

family ethernet-switching {

filter mac_auth_policy_1 {

term Block_Internal {

from {

ip-destination-address {

192.168.0.0/16;

}

}

then discard;

}

term Allow_All {

then accept;

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Configuración del Administrador de políticas de Aruba ClearPass

Procedimiento paso a paso

Los pasos generales para configurar Aruba ClearPass son:

Agregue el archivo de diccionario RADIUS de Juniper Networks.

Agregue el EX4300 como dispositivo de red.

Asegúrese de que se ha instalado el certificado de servidor utilizado para la autenticación PEAP 802.1X.

Agregue el usuario local usado en este ejemplo y asígnelo al grupo Finanzas.

Cree dos perfiles de cumplimiento:

Un perfil que define los atributos RADIUS para el filtro de firewall dinámico.

Un perfil que define los atributos RADIUS para la VLAN dinámica.

Cree dos políticas de cumplimiento:

Una política que se invoca cuando se utiliza la autenticación MAC RADIUS.

Una directiva que se invoca cuando se usa la autenticación 802.1X.

Defina el servicio de autenticación MAC RADIUS y el servicio de autenticación 802.1X.

Asegúrese de que el servicio de autenticación MAC RADIUS se evalúa antes que el servicio de autenticación 802.1X.

Para configurar Aruba ClearPass:

Agregue el archivo de diccionario RADIUS de Juniper Networks.

Procedimiento paso a paso

Copie el contenido siguiente en un archivo denominado Juniper.dct en el escritorio.

################################################################################ # Juniper.dct - Radius dictionary for JUNOS devices # (See README.DCT for more details on the format of this file) ################################################################################ # Use the Radius specification attributes # @radius.dct # # Juniper specific parameters # MACRO Juniper-VSA(t,s) 26 [vid=2636 type1=%t% len1=+2 data=%s%] ATTRIBUTE Juniper-Local-User-Name Juniper-VSA(1, string) r ATTRIBUTE Juniper-Allow-Commands Juniper-VSA(2, string) r ATTRIBUTE Juniper-Deny-Commands Juniper-VSA(3, string) r ATTRIBUTE Juniper-Allow-Configuration Juniper-VSA(4, string) r ATTRIBUTE Juniper-Deny-Configuration Juniper-VSA(5, string) r ATTRIBUTE Juniper-Interactive-Command Juniper-VSA(8, string) r ATTRIBUTE Juniper-Configuration-Change Juniper-VSA(9, string) r ATTRIBUTE Juniper-User-Permissions Juniper-VSA(10, string) r ATTRIBUTE Juniper-CTP-Group Juniper-VSA(21, integer) r VALUE Juniper-CTP-Group Read_Only 1 VALUE Juniper-CTP-Group Admin 2 VALUE Juniper-CTP-Group Privileged_Admin 3 VALUE Juniper-CTP-Group Auditor 4 ATTRIBUTE Juniper-CTPView-APP-Group Juniper-VSA(22,integer) r VALUE Juniper-CTPView-APP-Group Net_View 1 VALUE Juniper-CTPView-APP-Group Net_Admin 2 VALUE Juniper-CTPView-APP-Group Global_Admin 3 ATTRIBUTE Juniper-CTPView-OS-Group Juniper-VSA(23, integer) r VALUE Juniper-CTPView-OS-Group Web_Manager 1 VALUE Juniper-CTPView-OS-Group System_Admin 2 VALUE Juniper-CTPView-OS-Group Auditor 3 ATTRIBUTE Juniper-Primary-Dns Juniper-VSA(31, ipaddr) r ATTRIBUTE Juniper-Primary-Wins Juniper-VSA(32, ipaddr) r ATTRIBUTE Juniper-Secondary-Dns Juniper-VSA(33, ipaddr) r ATTRIBUTE Juniper-Secondary-Wins Juniper-VSA(34, ipaddr) r ATTRIBUTE Juniper-Interface-id Juniper-VSA(35, string) r ATTRIBUTE Juniper-Ip-Pool-Name Juniper-VSA(36, string) r ATTRIBUTE Juniper-Keep-Alive Juniper-VSA(37, integer) r ATTRIBUTE Juniper-CoS-Traffic-Control-Profile Juniper-VSA(38, string) r ATTRIBUTE Juniper-CoS-Parameter Juniper-VSA(39, string) r ATTRIBUTE Juniper-encapsulation-overhead Juniper-VSA(40, integer) r ATTRIBUTE Juniper-cell-overhead Juniper-VSA(41, integer) r ATTRIBUTE Juniper-tx-connect-speed Juniper-VSA(42, integer) r ATTRIBUTE Juniper-rx-connect-speed Juniper-VSA(43, integer) r ATTRIBUTE Juniper-Firewall-filter-name Juniper-VSA(44, string) r ATTRIBUTE Juniper-Policer-Parameter Juniper-VSA(45, string) r ATTRIBUTE Juniper-Local-Group-Name Juniper-VSA(46, string) r ATTRIBUTE Juniper-Local-Interface Juniper-VSA(47, string) r ATTRIBUTE Juniper-Switching-Filter Juniper-VSA(48, string) r ATTRIBUTE Juniper-VoIP-Vlan Juniper-VSA(49, string) r ################################################################################ # Juniper.dct - Juniper Networks dictionary ################################################################################

En Aruba ClearPass, vaya a Administration > Dictionaries > RADIUS y haga clic en Import (Importar) para importar el archivo Juniper.dct.

Agregue el conmutador EX4300 como dispositivo de red.

Procedimiento paso a paso

En Configuración > dispositivos > red, haga clic en Agregar.

En la ficha Dispositivo, escriba el nombre de host y la dirección IP del conmutador y el secreto compartido RADIUS que configuró en el conmutador. Establezca el campo Nombre del proveedor en Juniper.

Asegúrese de que existe un certificado de servidor para la autenticación PEAP 802.1X.

En Administración > certificados > certificado de servidor, compruebe que Aruba ClearPass tiene instalado un certificado de servidor válido. Si no es así, agregue un certificado de servidor válido. La documentación de Aruba ClearPass y su autoridad de certificación pueden proporcionar más detalles sobre cómo obtener certificados e importarlos a ClearPass.

Agregue un usuario de prueba al repositorio de usuarios local.

Este usuario se utilizará para verificar la autenticación 802.1X.

Procedimiento paso a paso

En Configuración -> Identidad -> usuarios locales, haga clic en Agregar.

En la ventana Agregar usuario local, escriba el ID de usuario (usertest1), el nombre de usuario (Test User), la contraseña y seleccione Empleado como rol de usuario. En Atributos, seleccione el atributo Departamento y escriba Finanzas en Valor.

Configure un perfil de aplicación de filtro dinámico.

Este perfil define el atributo ID de filtro RADIUS y le asigna el nombre del filtro de firewall que configuró en el conmutador. El atributo se envía al conmutador cuando la dirección MAC del extremo no está en la base de datos MAC, lo que permite que el conmutador asigne dinámicamente el filtro de firewall al puerto de acceso.

Procedimiento paso a paso

En Configuración > cumplimiento > perfiles, haga clic en Agregar.

En la pestaña Perfil, establezca Plantilla en Cumplimiento basado en RADIUS y escriba el nombre del perfil, Juniper_DACL_1, en el campo Nombre.

En la ficha Atributos, establezca Type to Radius:IETF, Name to Filter-Id (11) y escriba el nombre del filtro de firewall, mac_auth_policy_1, en el campo Valor.

Configure un perfil de cumplimiento de VLAN dinámico.

Este perfil define los atributos RADIUS para especificar VLAN 201. Estos atributos RADIUS se envían al conmutador cuando un usuario que pertenece al departamento de finanzas se autentica mediante 802.1X, lo que permite que el conmutador asigne dinámicamente la VLAN 201 al puerto de acceso.

Procedimiento paso a paso

En Configuración > cumplimiento > perfiles, haga clic en Agregar.

En la pestaña Perfil, establezca Plantilla en Cumplimiento basado en RADIUS y escriba el nombre del perfil, Juniper_Vlan_201, en el campo Nombre.

En la ficha Atributos, defina los atributos RADIUS como se muestran.

Configure la política de cumplimiento de autenticación MAC RADIUS.

Esta política indica a Aruba ClearPass que realice una de las siguientes acciones, dependiendo de si la dirección MAC del punto de conexión está en la base de datos RADIUS:

Si la dirección está en la base de datos RADIUS, envíe un mensaje de aceptación de acceso al conmutador.

Si la dirección no está en la base de datos RADIUS, envíe un mensaje Acess Accept al conmutador junto con el nombre del filtro de firewall definido en el perfil de autenticación MAC RADIUS.

Procedimiento paso a paso

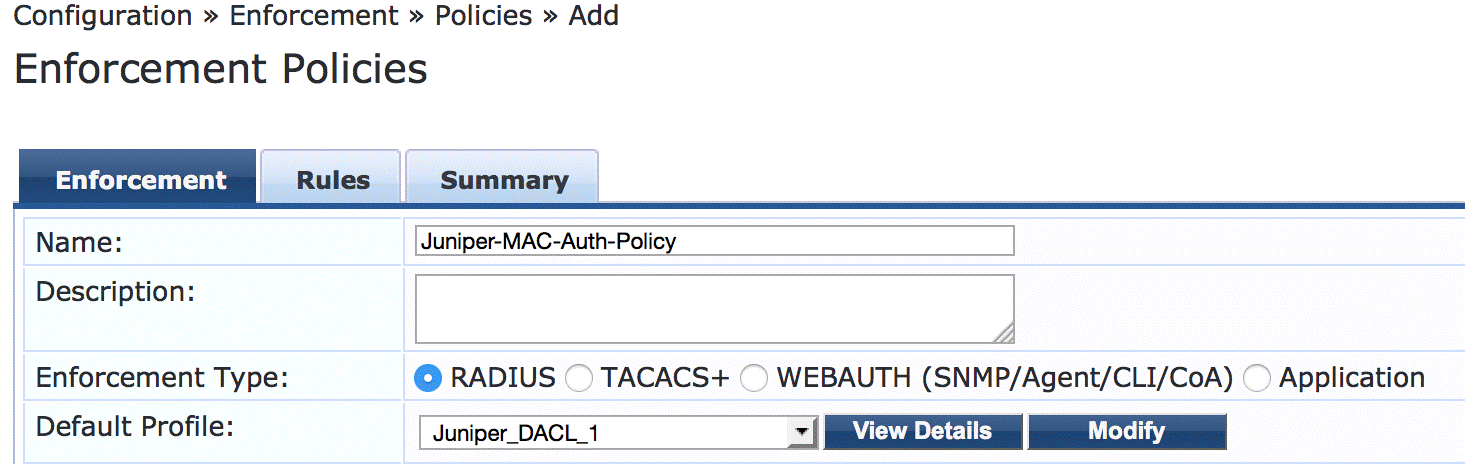

En Configuración > cumplimiento > directivas, haga clic en Agregar.

En la ficha Cumplimiento, escriba el nombre de la directiva (Juniper-MAC-Auth-Policy) y establezca Perfil predeterminado en Juniper_DACL_1 (el perfil que definió en el paso 5).

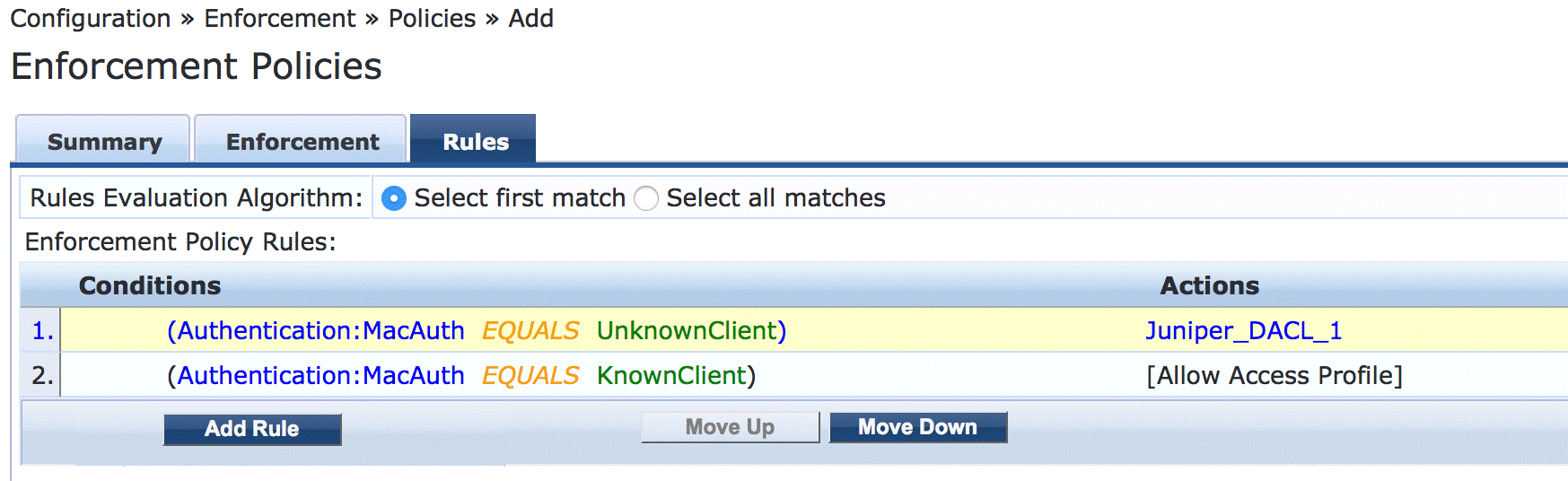

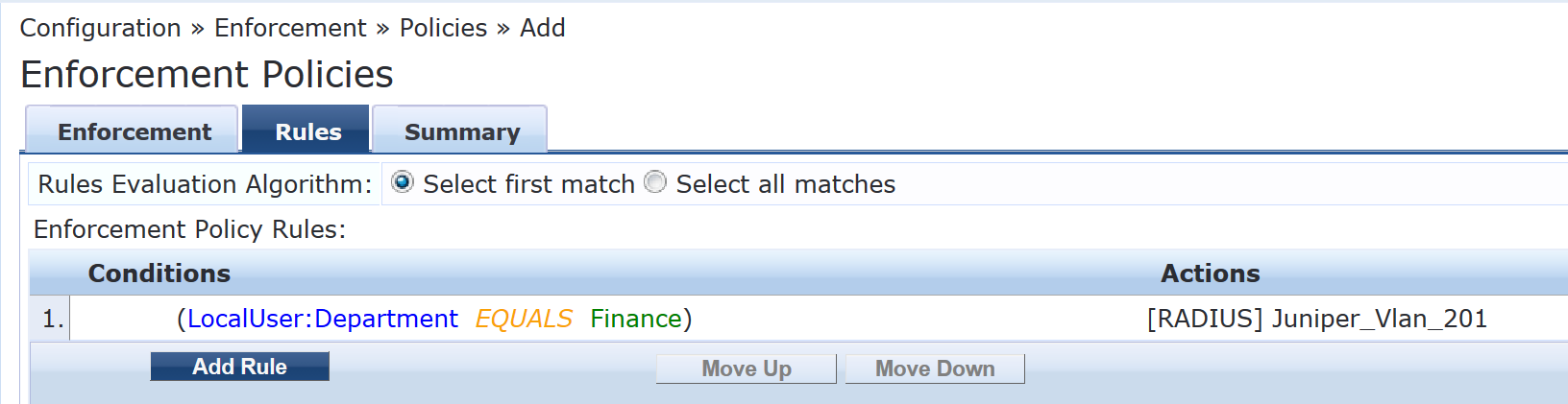

En la pestaña Reglas, haga clic en Agregar regla y agregue las dos reglas que se muestran.

Debe agregar las reglas secuencialmente creando la primera regla en el Editor de reglas y haciendo clic en Guardar antes de crear la segunda regla.

Configure la directiva de cumplimiento de 802.1X.

Esta política indica a Aruba ClearPass que realice una de las siguientes acciones, dependiendo de si el usuario pertenece o no al departamento de finanzas:

Si el usuario pertenece al departamento de finanzas, envíe un mensaje de aceptación de acceso al conmutador y la información de VLAN 201 definida en el perfil de cumplimiento 802.1X.

Si el usuario no pertenece al departamento de finanzas, envíe un mensaje de aceptación de acceso al conmutador.

Procedimiento paso a paso

En Configuración > cumplimiento > directivas, haga clic en Agregar.

En la ficha Cumplimiento, escriba el nombre de la directiva (Juniper_Dot1X_Policy) y establezca Perfil predeterminado en [Permitir perfil de acceso]. (Este es un perfil preempaquetado que viene con Aruba ClearPass).

En la pestaña Reglas, haga clic en Agregar regla y agregue la regla mostrada.

Configure el servicio de autenticación MAC RADIUS.

La configuración de este servicio da como resultado que se realice la autenticación MAC RADIUS cuando los atributos RADIUS User-Name y Client-MAC-Address recibidos tienen el mismo valor.

Procedimiento paso a paso

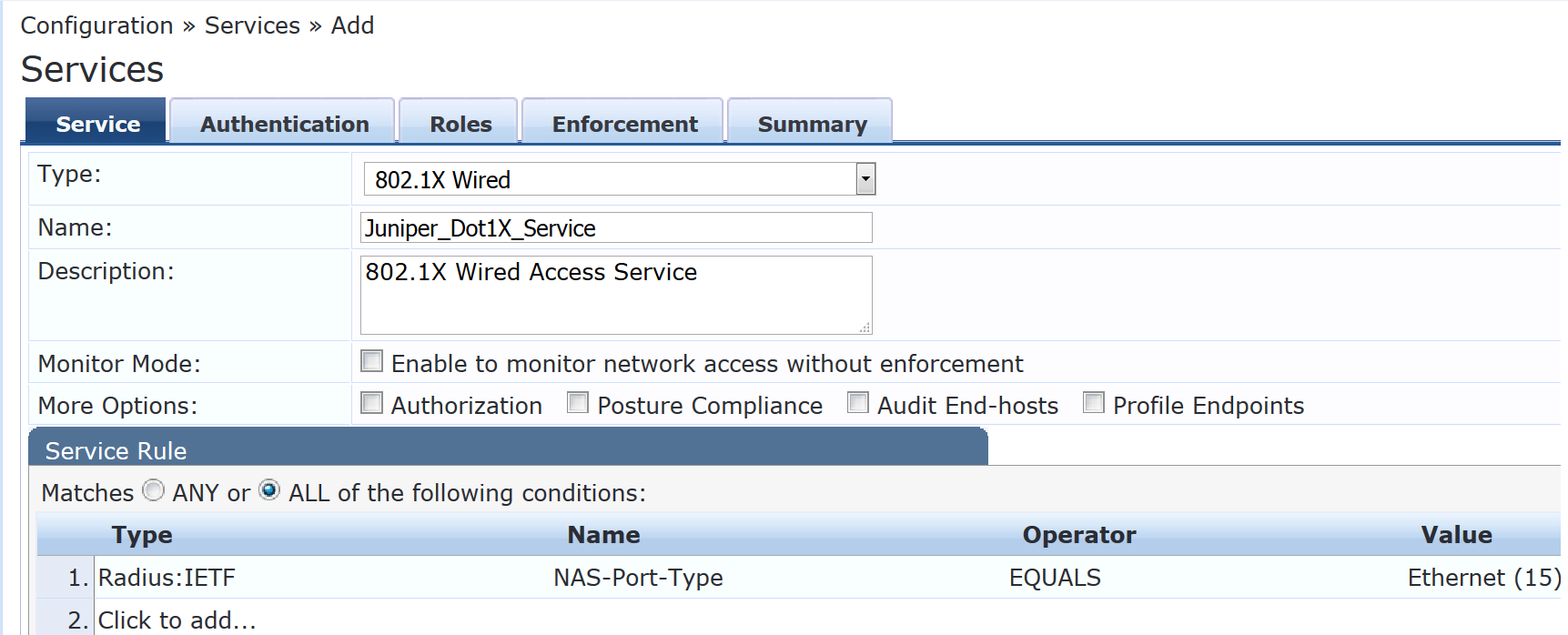

En Configuración > servicios, haga clic en Agregar.

En la pestaña Servicios, rellene los campos como se muestran.

En la ficha Autenticación, elimine [ MAC AUTH ] de la lista Métodos de autenticación y añada [EAP MD5] a la lista.

En la pestaña Cumplimiento, seleccione Juniper-MAC-Auth-Policy.

Configure el servicio de autenticación 802.1X.

Procedimiento paso a paso

En Configuración > servicios, haga clic en Agregar.

En la pestaña Servicio, rellene los campos como se muestran.

En la ficha Autenticación, establezca Orígenes de autenticación en [ Repositorio de usuarios locales][Base de datos SQL local].

En la pestaña Cumplimiento, establezca Directiva de cumplimiento en Juniper_Dot1X_Policy.

Compruebe que la directiva del servicio de autenticación MAC RADIUS se evalúa antes que la directiva del servicio de autenticación 802.1X.

Dado que Aruba ClearPass está configurado para reconocer las solicitudes de autenticación MAC RADIUS mediante el atributo RADIUS User-Name y el atributo Client-MAC-Address que tienen el mismo valor, es más eficaz evaluar primero la directiva de servicio MAC RADIUS.

En la ventana principal Servicios, verifique que Juniper-MAC-Auth-Policy aparezca antes que Juniper-MAC_Dot1X_Policy en la lista de servicios, tal como se muestra. Si no es así, haga clic en Reordenar y mueva Juniper-MAC-Auth-Policy por encima de Juniper-MAC_Dot1X_Policy.

Configuración del suplicante de Windows 7 en la computadora portátil

Procedimiento paso a paso

Este ejemplo de configuración de red utiliza el suplicante nativo 802.1X en el portátil con Windows 7. Este suplicante debe estar configurado para la autenticación PEAP 802.1X.

Los pasos generales para configurar el suplicante de Windows 7 son:

Asegúrese de que se haya iniciado el servicio de configuración automática por cable.

Habilite la autenticación PEAP 802.1X para la conexión de área local.

Configure las opciones para la validación de certificados de servidor.

Configure las opciones de credenciales de usuario.

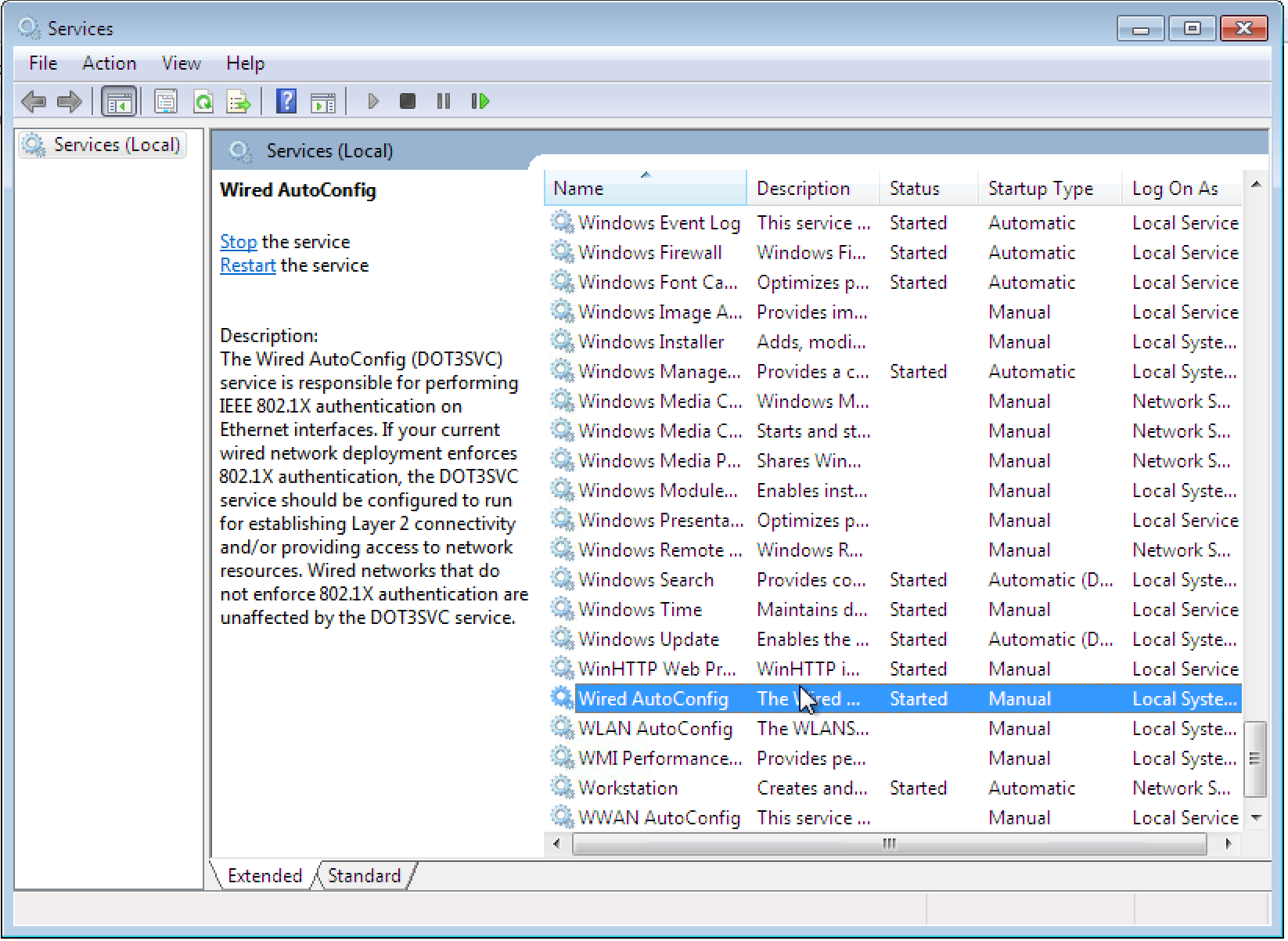

Asegúrese de que el servicio de configuración automática por cable se haya iniciado en el equipo portátil.

Seleccione Panel de control > Herramientas > servicios administrativos. Iniciado debería aparecer en el campo Estado de configuración automática por cable.

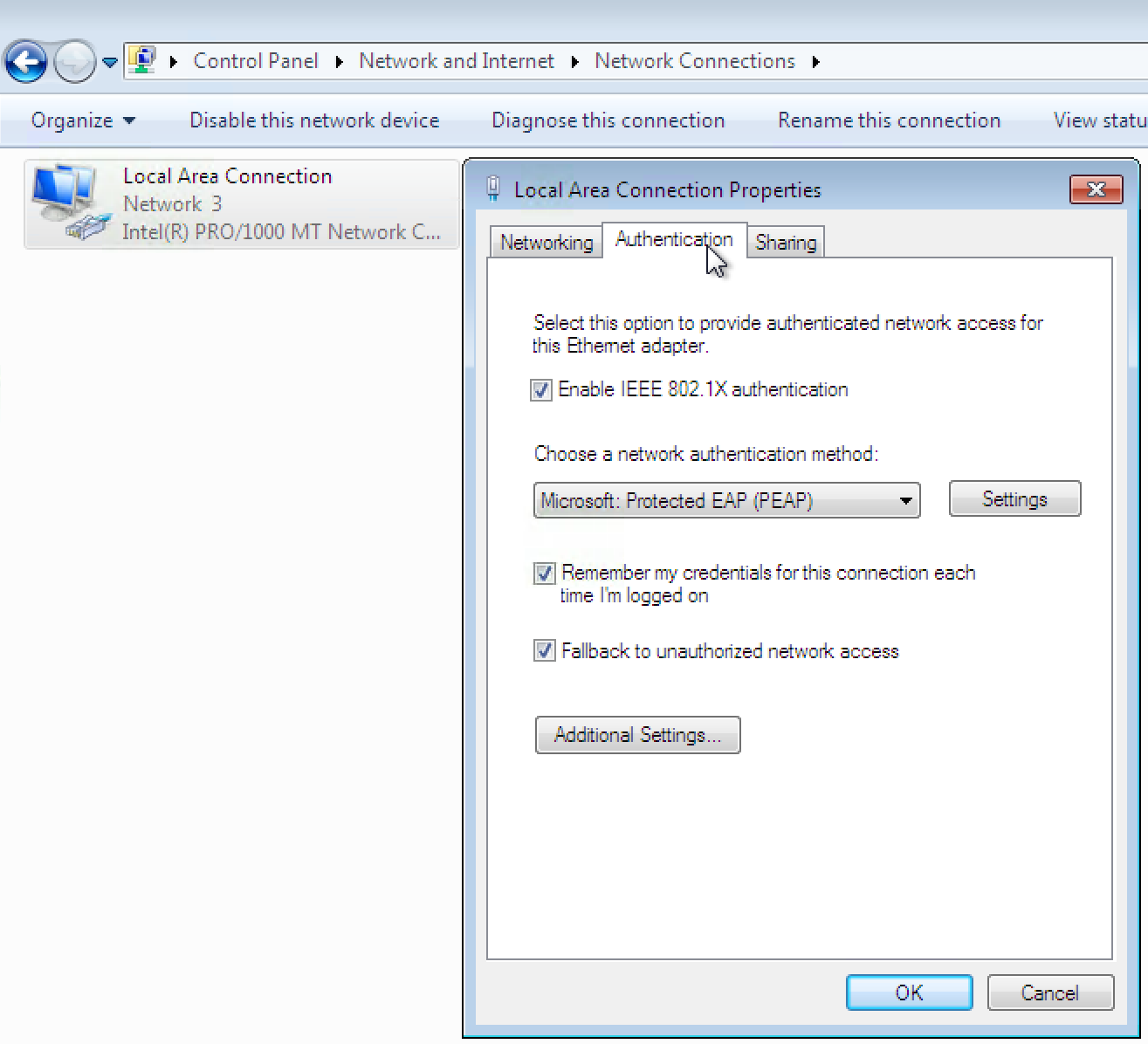

Habilite la autenticación PEAP 802.1X para la conexión de área local.

Procedimiento paso a paso

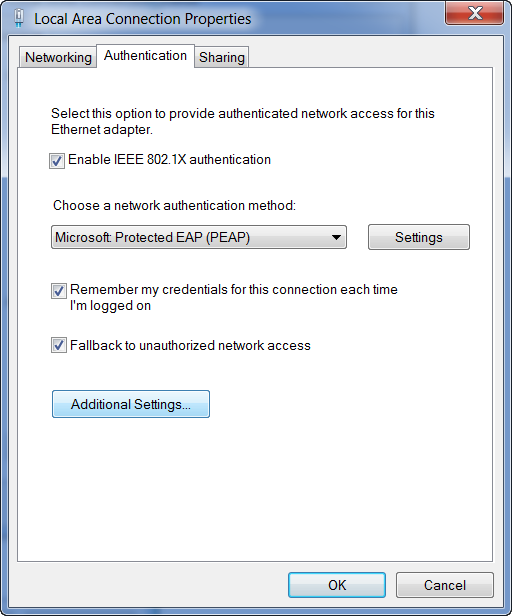

En Panel de control > Centro de redes y recursos compartidos > Cambiar configuración del adaptador, haga clic con el botón secundario en Conexión de área local y, a continuación, haga clic en Propiedades.

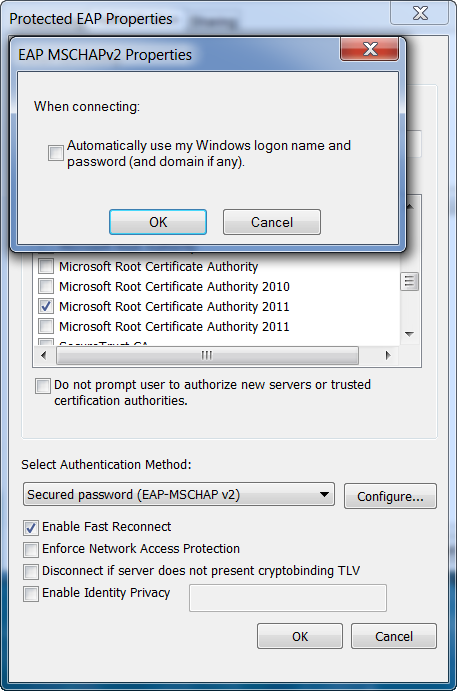

En la ficha Autenticación de la ventana Propiedades de conexión de área local, configure las propiedades como se muestra.

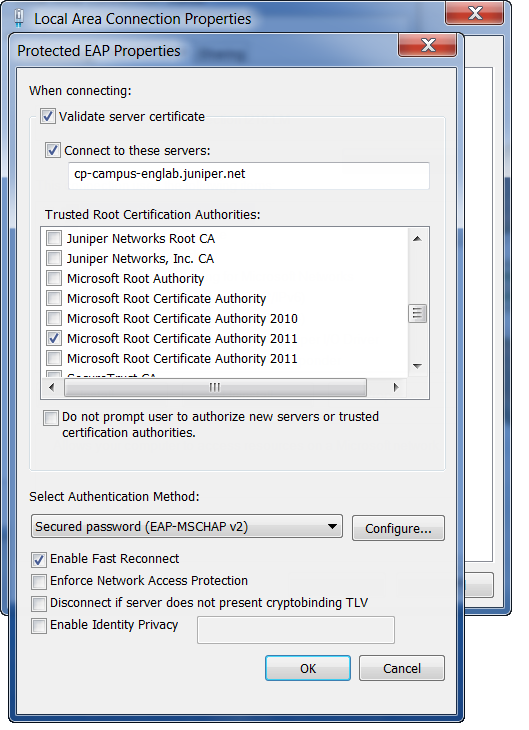

Configure si el portátil valida o no el certificado de servidor de Aruba ClearPass.

Haga clic en Configuración para mostrar la ventana Propiedades del EAP protegido.

Si no desea que el equipo portátil valide el certificado de servidor de ClearPass, desmarque Validar certificado de servidor.

Si desea que el equipo portátil valide el certificado de servidor de ClearPass, marque Validar certificado de servidor, escriba el nombre del servidor de ClearPass y seleccione la entidad emisora de certificados raíz de confianza para el certificado de servidor de ClearPass. El nombre del servidor debe coincidir con el CN en el certificado del servidor.

Configure las opciones de credenciales de usuario.

Este ejemplo de configuración no usa las credenciales de Windows Active Directory para la autenticación de usuarios. En su lugar, utiliza las credenciales del usuario local definido en el servidor Aruba ClearPass.

Procedimiento paso a paso

En la ventana Propiedades del EAP protegido, haga clic en Configurar para configurar la contraseña segura (EAP-MSCHAP v2). Desactive la casilla Usar automáticamente mi nombre de inicio de sesión y contraseña de Windows .

Si su servidor Aurba ClearPass estuviera configurado para usar Windows Active Directory para autenticar usuarios, dejaría esta opción seleccionada.

Termine de configurar las propiedades de PEAP protegidas haciendo clic en Aceptar.

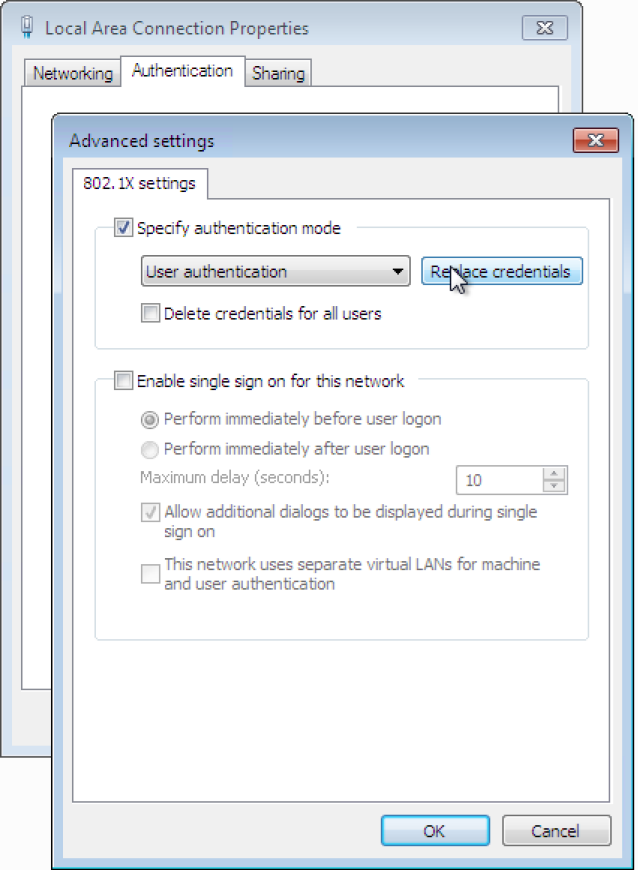

En la ficha Autenticación de las Propiedades de conexión de área local, haga clic en Configuración adicional.

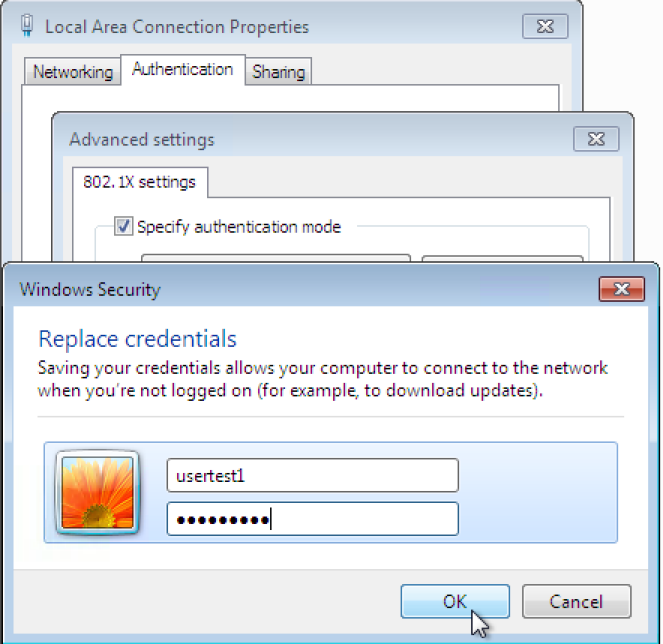

En Configuración avanzada, seleccione Autenticación de usuario para el modo de autenticación y haga clic en Reemplazar credenciales.

Introduzca el ID de usuario (usertest1) y la contraseña del usuario local que agregó a la base de datos de usuarios local en el servidor de Aruba ClearPass.

Verificación

Confirme que la configuración funciona correctamente.

- Verificación de la autenticación en el conmutador EX4300

- Verificación del estado de las solicitudes de autenticación en Aruba ClearPass Policy Manager

Verificación de la autenticación en el conmutador EX4300

Propósito

Compruebe que el usuario de prueba, usertest1, se está autenticando y colocando en la VLAN correcta.

Acción

Conecte la computadora portátil con Windows 7 configurada como se describe en Configuración del suplicante de Windows 7 en la computadora portátil a ge-0/0/22 en el conmutador EX4300.

En el conmutador, escriba el comando siguiente:

user@Policy-EX4300-01> show dot1x interface ge-0/0/22.0 802.1X Information: Interface Role State MAC address User ge-0/0/22.0 Authenticator Authenticated 00:50:56:9B:03:7F usertest1Para obtener más detalles, incluida la asignación de VLAN dinámica, escriba:

user@Policy-EX4300-01> show dot1x interface ge-0/0/22.0 detail ge-0/0/22.0 Role: Authenticator Administrative state: Auto Supplicant mode: Single Number of retries: 3 Quiet period: 60 seconds Transmit period: 30 seconds Mac Radius: Enabled Mac Radius Restrict: Disabled Reauthentication: Enabled Configured Reauthentication interval: 3600 seconds Supplicant timeout: 30 seconds Server timeout: 30 seconds Maximum EAPOL requests: 2 Guest VLAN member: not configured Number of connected supplicants: 1 Supplicant: usertest1, 00:50:56:9B:03:7F Operational state: Authenticated Backend Authentication state: Idle Authentication method: Radius Authenticated VLAN: V201 Session Reauth interval: 3600 seconds Reauthentication due in 3397 seconds

Significado

La autenticación 802.1X funciona según lo configurado: usertest1 se autenticó correctamente y se colocó en la VLAN 201.

Puede utilizar el comando show dot1x para comprobar también que el portátil invitado se está autenticando correctamente mediante la autenticación MAC RADIUS.

Verificación del estado de las solicitudes de autenticación en Aruba ClearPass Policy Manager

Propósito

Compruebe que los puntos de conexión se autentican correctamente y que se intercambian los atributos RADIUS correctos entre el conmutador y Aruba ClearPass.

Acción

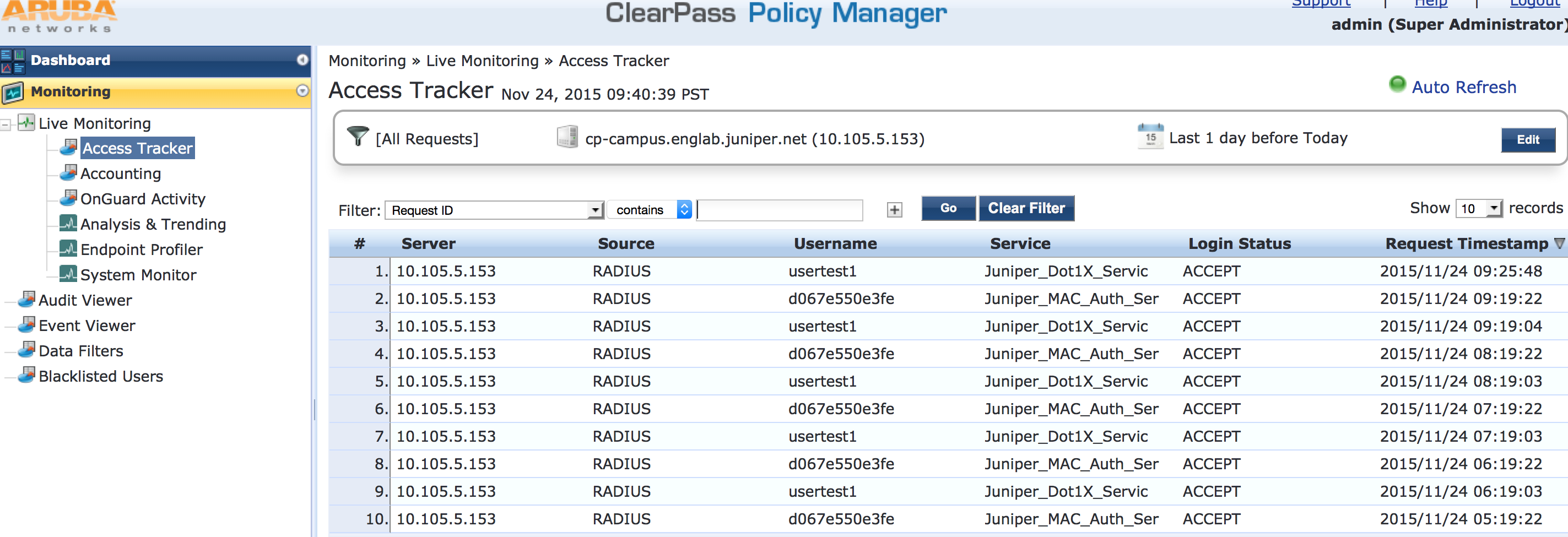

Vaya a Monitoreo > monitoreo en vivo > Rastreador de acceso para mostrar el estado de las solicitudes de autenticación.

Access Tracker supervisa las solicitudes de autenticación a medida que se producen e informa sobre su estado.

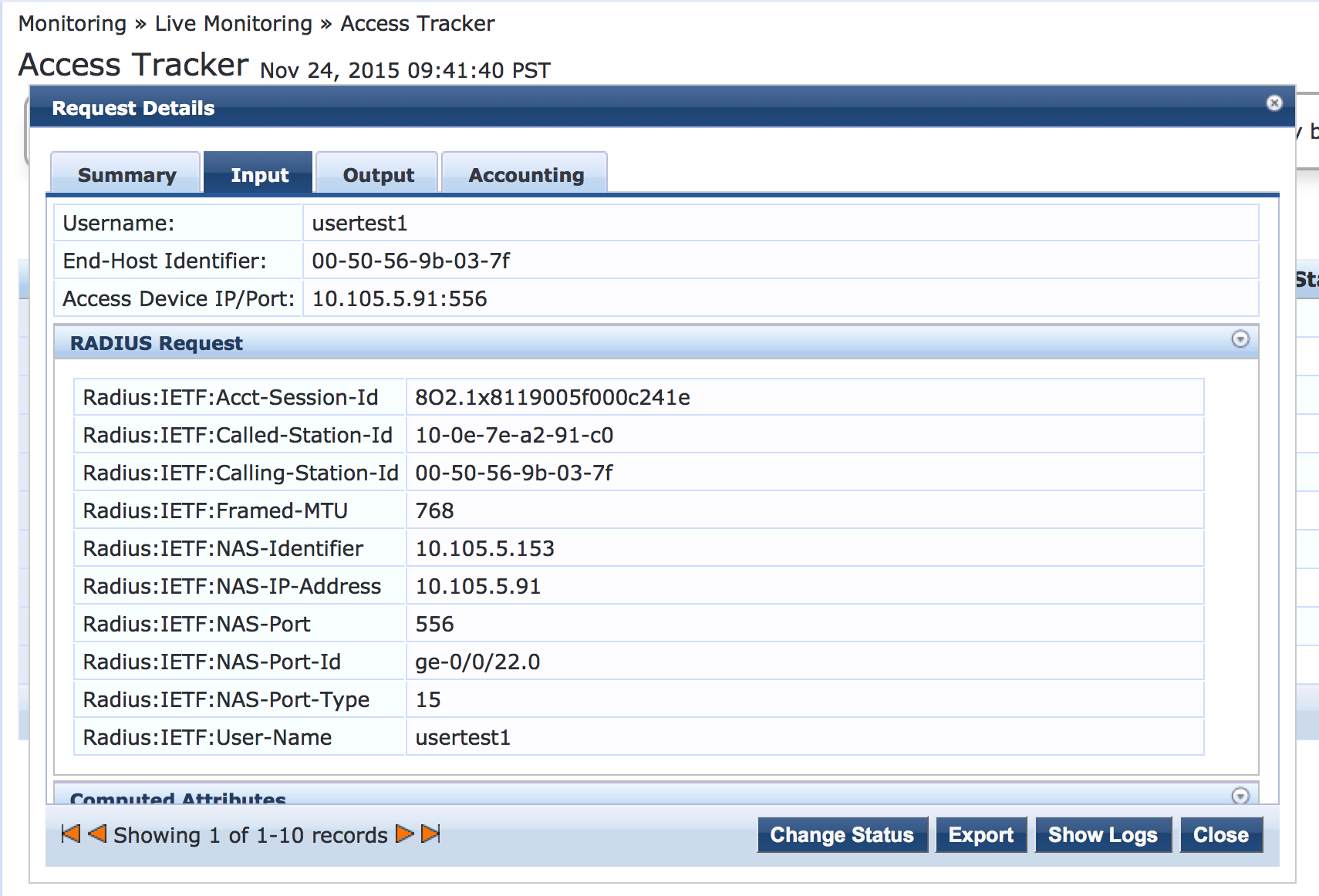

Para comprobar los atributos RADIUS enviados por el conmutador a Aruba ClearPass para una solicitud determinada, haga clic en la solicitud y, a continuación, haga clic en la ficha Entrada en la ventana Detalles de la solicitud.

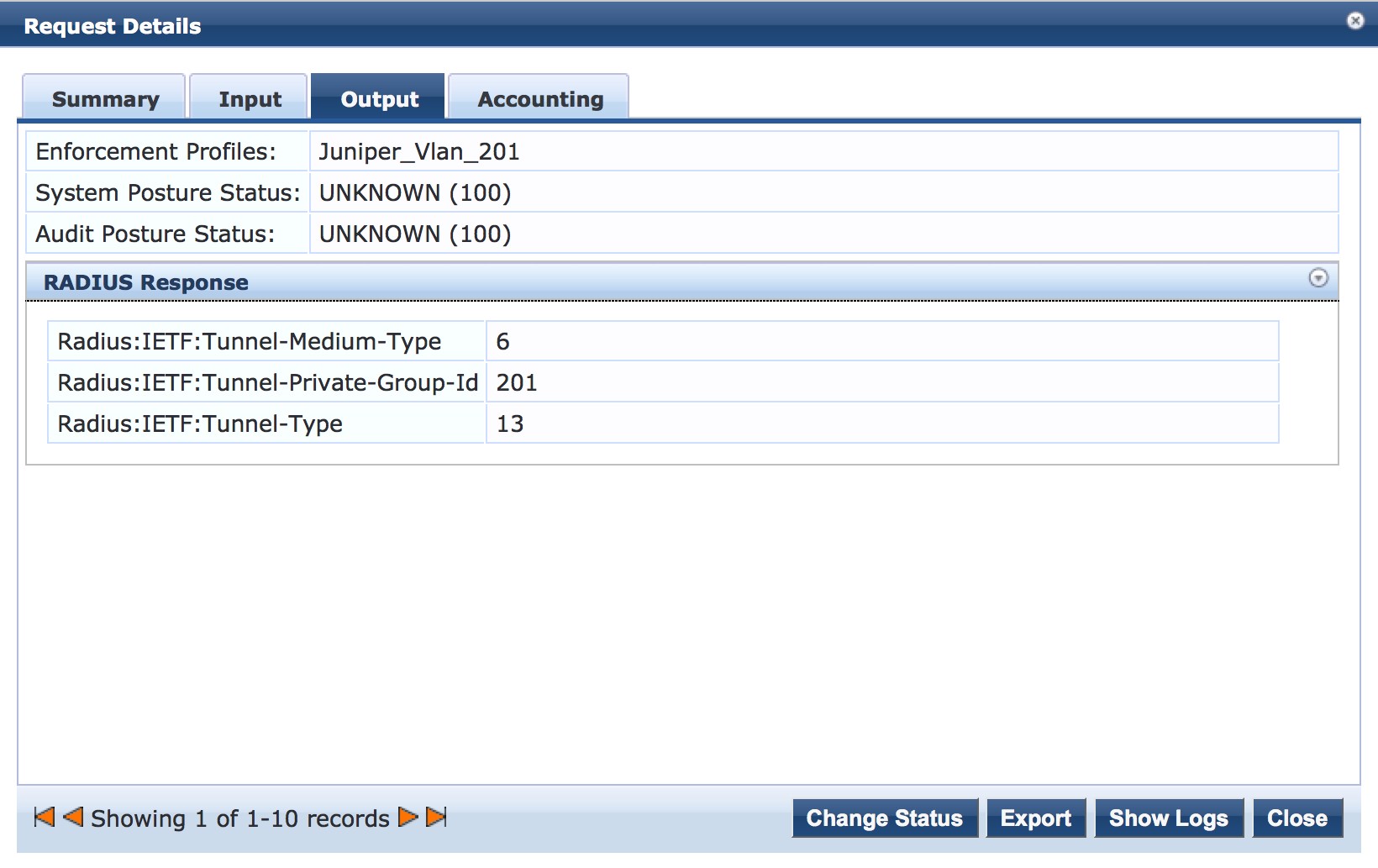

Para comprobar los atributos RADIUS que Aruba ClearPass envió de vuelta al conmutador para esta solicitud, haga clic en la ficha Salida.

Significado

El campo Estado de inicio de sesión del rastreador de acceso muestra que la computadora portátil del empleado y la computadora portátil de invitados se están autenticando correctamente. Los detalles de la solicitud de autenticación de usertest1 muestran que el conmutador envía los atributos RADIUS correctos a Aruba ClearPass y que ClearPass devuelve al conmutador los atributos RADIUS correctos especificando VLAN 201.