Descripción técnica

Los conmutadores de la serie EX admiten el control de acceso a puntos finales mediante el estándar de control de acceso a la red basado en puertos 802.1X. Cuando la autenticación 802.1X está habilitada en un puerto, el conmutador (conocido como autenticador) bloquea todo el tráfico hacia y desde el dispositivo final (conocido como suplicante) hasta que las credenciales del solicitante se presentan y coinciden en un servidor de autenticación. El servidor de autenticación suele ser un servidor RADIUS o un administrador de políticas, como Aruba ClearPass Policy Manager, que actúa como servidor RADIUS. Después de autenticar al suplicante, el conmutador abre el puerto al suplicante.

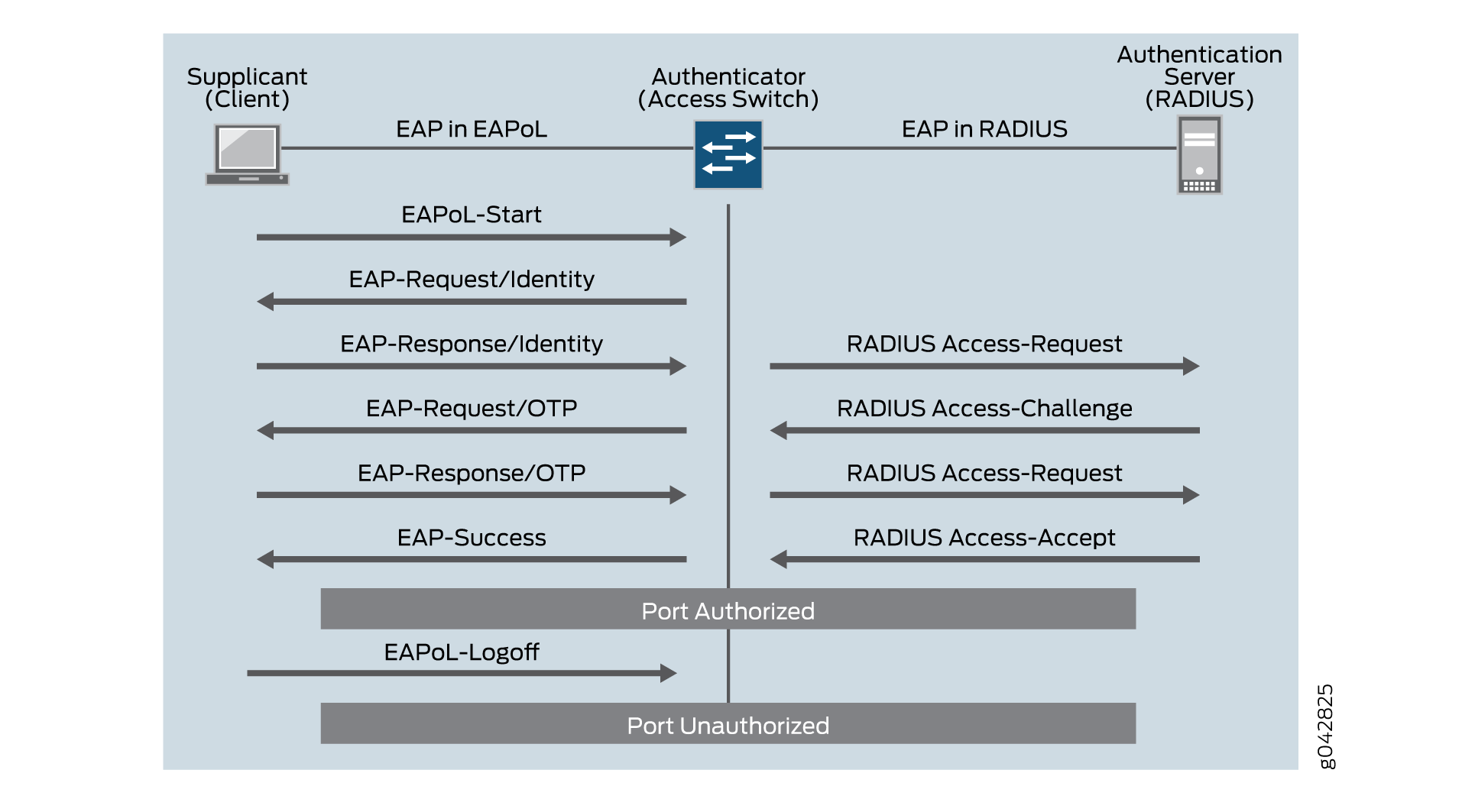

La figura 1 ilustra el proceso de autenticación. El suplicante y el autenticador se comunican entre sí mediante el intercambio de paquetes del Protocolo de autenticación extensible a través de LAN (EAPoL) transportados por el protocolo 802.1X. El autenticador y el servidor RADIUS se comunican mediante el intercambio de paquetes EAP transportados por el protocolo RADIUS.

de autenticación 802.1X

de autenticación 802.1X

El protocolo 802.1X admite varias versiones diferentes del protocolo EAP. En este ejemplo de configuración se utiliza PEAP. PEAP encapsula los paquetes EAP dentro de un túnel cifrado y autenticado de Seguridad de la capa de transporte (TLS). Debido a que configura el túnel y no está directamente involucrado con la autenticación de los puntos de conexión, se lo denomina protocolo de autenticación externo. PEAP generalmente se combina con un protocolo de autenticación interno que autentica los puntos finales. El protocolo de autenticación interna más utilizado es Microsoft Challenge Handshake Authentication Protocol versión 2 (MS-CHAPv2). MS-CHAPv2 permite la autenticación en bases de datos compatibles con el formato MS-CHAPv2, como Microsoft Active Directory.

No todos los puntos de conexión usan o admiten un suplicante 802.1X. Los puntos de conexión que no usan 802.1X se pueden autenticar mediante la autenticación MAC RADIUS. Con la autenticación MAC RADIUS, el conmutador pasa la dirección MAC del punto de conexión al servidor RADIUS, que intenta hacer coincidir la dirección MAC con una lista de direcciones MAC en su base de datos. Si la dirección MAC del punto de conexión coincide con una dirección de la lista, el punto de conexión se autentica.

Puede configurar los métodos de autenticación 802.1X y MAC RADIUS en la interfaz. En este caso, el conmutador primero intenta autenticarse con 802.1X y, si se produce un error en ese método, intenta autenticar el dispositivo final mediante la autenticación MAC RADIUS. Si sabe que solo los extremos que no están habilitados para 802.1X se conectan en la interfaz, puede eliminar el retraso que se produce mientras el conmutador determina que el dispositivo final no está habilitado para 802.1X configurando la mac-radius restrict opción. Cuando se configura esta opción, el conmutador no intenta autenticar el punto de conexión mediante la autenticación 802.1X y, en su lugar, envía inmediatamente una solicitud al servidor RADIUS para la autenticación de la dirección MAC del punto de conexión.

Los conmutadores de la serie EX también admiten VLAN dinámicas y filtros de firewall. Como parte del proceso de autenticación, un servidor RADIUS puede devolver atributos definidos por IETF al conmutador que proporcionan información de filtro de VLAN y firewall. Por ejemplo, puede configurar un administrador de políticas como Aruba ClearPass para que devuelva diferentes atributos RADIUS al conmutador en función de las directivas que haya definido para distintos usuarios, tipos de extremos, métodos de autenticación, etc. El conmutador cambia dinámicamente el filtro de VLAN o firewall asignado al puerto según los atributos RADIUS que recibe.