EN ESTA PÁGINA

Ejemplo: configuración de una implementación de EVPN-VXLAN mediante la dirección de puerta de enlace virtual

En este ejemplo se muestra cómo configurar una implementación de LAN extensible virtual (VXLAN) de VPN Ethernet (EVPN) mediante la dirección de puerta de enlace virtual.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

Dos puertas de enlace del enrutador de borde universal 3D MX960

Dos conmutadores QFX5100 en la parte superior del rack (ToR)

Tres dispositivos host finales

Junos OS versión 14.2 R6 o posterior (para enrutadores MX960)Junos OS versión 14.1X53-D30 o posterior (para conmutadores QFX5100)

Descripción general y topología

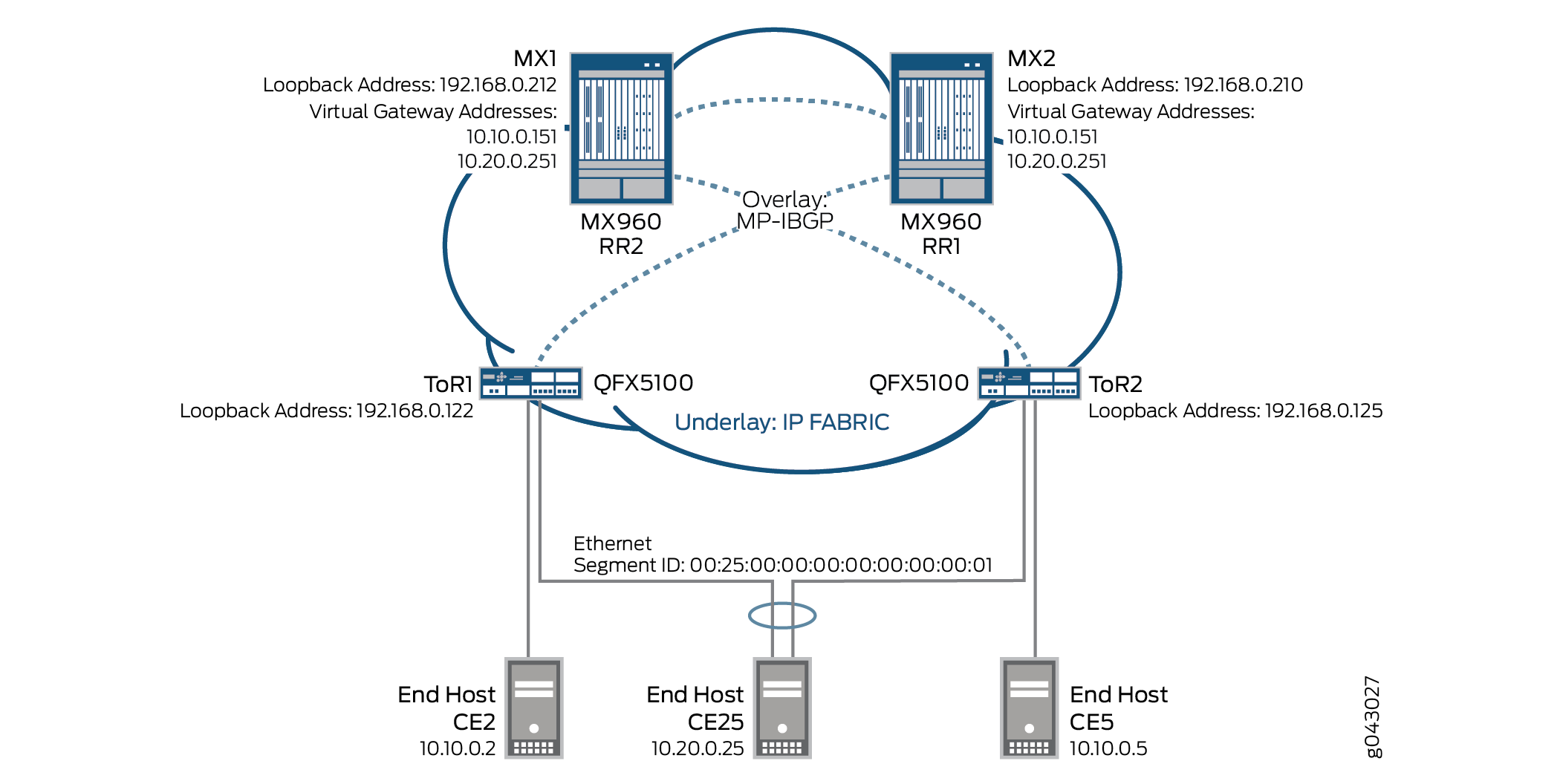

La figura 1 muestra un ejemplo de topología para configurar la dirección de puerta de enlace virtual en una implementación de EVPN-VXLAN. Muestra dos conmutadores de la serie QFX (192.168.0.122 y 192.168.0.125) (que actúan como ToR o dispositivos leaf) que proporcionan la funcionalidad de puerta de enlace de capa 2, y dos enrutadores de la serie MX (192.168.0.212 y 192.168.0.210) que funcionan como dispositivos spine y proporcionan la funcionalidad de puerta de enlace predeterminada de capa 3.

En este ejemplo de topología se supone que la capa subyacente ya se ha configurado y no se muestra en el diagrama.

Actualmente no se admite el envío de pings a la dirección IP de la puerta de enlace virtual.

Para los dos enrutadores de la serie MX, configure la siguiente información:

Interfaces IRB, direcciones de puerta de enlace virtual e interfaces lógicas de circuito cerrado.

Superposiciones de BGP interno multiprotocolo (MP-IBGP) entre los dispositivos spine y leaf, utilizando la reflexión de ruta BGP y EVPN como protocolo de señalización.

Políticas de enrutamiento para permitir rutas específicas en las tablas de conmutadores virtuales.

Instancias de enrutamiento (VRF de capa 3) para cada red virtual, incluido un distinguidor de ruta único y un valor vrf-target.

Instancias de conmutador virtual (MAC-VRF de capa 2) para cada red virtual, la interfaz de origen del VTEP (siempre lo0.0), el diferenciador de ruta y la política de importación de vrf.

Protocolo EVPN, método de encapsulación, lista de VNI y método de reenvío de tráfico BUM para cada conmutador virtual.

Dominio de puente dentro de cada conmutador virtual que asigna VNID a ID de VLAN, una interfaz IRB (capa 3) y el método de reenvío de BUM.

Para los dos conmutadores de la serie QFX (ToR), configure la siguiente información:

Interfaces orientadas al host con VLAN, ID de VLAN e interfaces lógicas de circuito cerrado.

Grupo de agregación de vínculos (LAG) habilitado para el Protocolo de control de agregación de vínculos (LACP), ID de segmento Ethernet (ESI) y modo totalmente activo.

Superposiciones de BGP interno multiprotocolo (MP-IBGP) entre los dispositivos leaf y spine, y EVPN como protocolo de señalización.

EVPN con VXLAN como método de encapsulación, lista de VNI extendida, modo de multidifusión y destinos de ruta para cada VNI.

Política Vrf-imp, interfaz de origen vtep, distinguidor de rutas e información de destino e importación de vrf.

VLAN, con ID de VLAN asignados a VNI de importancia global, y replicación de nodos de entrada de VXLAN.

Puede establecer la dirección de puerta de enlace virtual como la dirección de puerta de enlace IPv4 o IPv6 predeterminada para los hosts finales (máquinas virtuales o servidores).

Configuración

En esta sección se proporcionan instrucciones paso a paso para una configuración completa de una implementación de EVPN-VXLAN con una dirección de puerta de enlace virtual:

- Configuración de instancias de enrutamiento y dominios de puente para MX1

- Configuración de instancias de enrutamiento y dominios de puente para MX2

- Configuración de interfaces y VLAN para ToR1

- Configuración de interfaces y VLAN para ToR2

Configuración de instancias de enrutamiento y dominios de puente para MX1

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set interfaces irb unit 50 family inet address 10.10.0.101/24 virtual-gateway-address 10.10.0.151 set interfaces irb unit 51 family inet address 10.20.0.101/24 virtual-gateway-address 10.20.0.251 set interfaces lo0 unit 0 family inet address 192.168.0.212/32 set interfaces lo0.50 family inet address 192.168.50.213/32 set interfaces lo0.51 family inet address 192.198.51.214/32 set protocols bgp group overlay-evpn-rr description "Leaf/ToR1 and Leaf/ToR2" set protocols bgp group overlay-evpn-rr type internal set protocols bgp group overlay-evpn-rr local-address 192.168.0.212 set protocols bgp group overlay-evpn-rr family evpn signaling set protocols bgp group overlay-evpn-rr cluster 10.10.10.10 set protocols bgp group overlay-evpn-rr local-as 65200 set protocols bgp group overlay-evpn-rr multipath set protocols bgp group overlay-evpn-rr neighbor 192.168.0.122 set protocols bgp group overlay-evpn-rr neighbor 192.168.0.125 set protocols bgp group overlay-evpn description "to MX2/Spine2" set protocols bgp group overlay-evpn type internal set protocols bgp group overlay-evpn local-address 192.168.0.212 set protocols bgp group overlay-evpn family evpn signaling set protocols bgp group overlay-evpn local-as 65200 set protocols bgp group overlay-evpn multipath set protocols bgp group overlay-evpn neighbor 192.168.0.210 set policy-options policy-statement VS_VLAN50_IMP term ESI from community comm-leaf_esi set policy-options policy-statement VS_VLAN50_IMP term ESI then accept set policy-options policy-statement VS_VLAN50_IMP term VS_VLAN50 from community comm-VS_VLAN50 set policy-options policy-statement VS_VLAN50_IMP term VS_VLAN50 then accept set policy-options policy-statement VS_VLAN51_IMP term ESI from community comm-leaf_esi set policy-options policy-statement VS_VLAN51_IMP term ESI then accept set policy-options policy-statement VS_VLAN51_IMP term VS_VLAN51 from community comm-VS_VLAN51 set policy-options policy-statement VS_VLAN51_IMP term VS_VLAN51 then accept set policy-options community comm-VS_VLAN50 members target:1:50 set policy-options community comm-VS_VLAN51 members target:1:51 set policy-options community comm-leaf_esi members target:9999:9999 set routing-instances VRF_50 instance-type vrf set routing-instances VRF_50 interface lo0.50 set routing-instances VRF_50 interface irb.50 set routing-instances VRF_50 route-distinguisher 192.168.0.212:500 set routing-instances VRF_50 vrf-target target:10:500 set routing-instances VRF_51 instance-type vrf set routing-instances VRF_51 interface lo0.51 set routing-instances VRF_51 interface irb.51 set routing-instances VRF_51 route-distinguisher 192.168.0.212:510 set routing-instances VRF_51 vrf-target target:10:510 set routing-instances VS_VLAN50 instance-type virtual-switch set routing-instances VS_VLAN50 vtep-source-interface lo0.0 set routing-instances VS_VLAN50 route-distinguisher 192.168.0.212:50 set routing-instances VS_VLAN50 vrf-import VS_VLAN50_IMP set routing-instances VS_VLAN50 vrf-target target:1:50 set routing-instances VS_VLAN50 protocols evpn encapsulation vxlan set routing-instances VS_VLAN50 protocols evpn extended-vni-list 50 set routing-instances VS_VLAN50 protocols evpn multicast-mode ingress-replication set routing-instances VS_VLAN50 protocols evpn default-gateway no-gateway-community set routing-instances VS_VLAN50 bridge-domains bd50 vlan-id 50 set routing-instances VS_VLAN50 bridge-domains bd50 routing-interface irb.50 set routing-instances VS_VLAN50 bridge-domains bd50 vxlan vni 50 set routing-instances VS_VLAN50 bridge-domains bd50 vxlan ingress-node-replication set routing-instances VS_VLAN51 instance-type virtual-switch set routing-instances VS_VLAN51 vtep-source-interface lo0.0 set routing-instances VS_VLAN51 route-distinguisher 192.168.0.212:51 set routing-instances VS_VLAN51 vrf-import VS_VLAN51_IMP set routing-instances VS_VLAN51 vrf-target target:1:51 set routing-instances VS_VLAN51 protocols evpn encapsulation vxlan set routing-instances VS_VLAN51 protocols evpn extended-vni-list 51 set routing-instances VS_VLAN51 protocols evpn multicast-mode ingress-replication set routing-instances VS_VLAN51 protocols evpn default-gateway no-gateway-community set routing-instances VS_VLAN51 bridge-domains bd51 vlan-id 51 set routing-instances VS_VLAN51 bridge-domains bd51 routing-interface irb.51 set routing-instances VS_VLAN51 bridge-domains bd51 vxlan vni 51 set routing-instances VS_VLAN51 bridge-domains bd51 vxlan ingress-node-replication

Procedimiento paso a paso

El ejemplo siguiente requiere que navegue por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI.

Configure una interfaz de enrutamiento y puente integrados (IRB) para cada una de las dos redes virtuales (VN), incluida una dirección de puerta de enlace virtual que actúe como dirección MAC y dirección IP comunes en ambos dispositivos de la serie MX (spine).

[edit interfaces] user@MX1# set irb unit 50 family inet address 10.10.0.101/24 virtual-gateway-address 10.10.0.151 user@MX1# set irb unit 51 family inet address 10.20.0.101/24 virtual-gateway-address 10.20.0.251

Configure la interfaz de circuito cerrado.

[edit interfaces] user@MX1# set lo0 unit 0 family inet address 192.168.0.212/32 user@MX1# set lo0.50 family inet address 192.168.50.213/32 user@MX1# set lo0.51 family inet address 192.198.51.214/32

Configure una superposición de BGP interna (MP-IBGP) multiprotocolo entre los dispositivos spine y leaf, utilizando la reflexión de ruta BGP, y establezca EVPN como protocolo de señalización.

[edit protocols] user@MX1# set bgp group overlay-evpn-rr description "to Leaf/ToR1 and Leaf/ToR2" user@MX1# set bgp group overlay-evpn-rr type internal user@MX1# set bgp group overlay-evpn-rr local-address 192.168.0.212 user@MX1# set bgp group overlay-evpn-rr family evpn signaling user@MX1# set bgp group overlay-evpn-rr cluster 10.10.10.10 user@MX1# set bgp group overlay-evpn-rr local-as 65200 user@MX1# set bgp group overlay-evpn-rr multipath user@MX1# set bgp group overlay-evpn-rr neighbor 192.168.0.122 user@MX1# set bgp group overlay-evpn-rr neighbor 192.168.0.125

Configure una segunda superposición MP-IBGP para conectar los dispositivos spine entre sí mediante la señalización EVPN.

[edit protocols] user@MX1# set bgp group overlay-evpn description "to MX2/Spine2" user@MX1# set bgp group overlay-evpn type internal user@MX1# set bgp group overlay-evpn local-address 192.168.0.212 user@MX1# set bgp group overlay-evpn family evpn signaling user@MX1# set bgp group overlay-evpn local-as 65200 user@MX1# set bgp group overlay-evpn multipath user@MX1# set bgp group overlay-evpn neighbor 192.168.0.210

Configure políticas de enrutamiento para permitir rutas específicas en las tablas de conmutadores virtuales. Asegúrese de que la política incluya el destino 9999:9999 para que los conmutadores virtuales importen las rutas de ID de segmento Ethernet (ESI) tipo 1 desde los dispositivos ToR/Leaf.

[edit policy-options] user@MX1# set policy-statement VS_VLAN50_IMP term ESI from community comm-leaf_esi user@MX1# set policy-statement VS_VLAN50_IMP term ESI then accept user@MX1# set policy-statement VS_VLAN50_IMP term VS_VLAN50 from community comm-VS_VLAN50 user@MX1# set policy-statement VS_VLAN50_IMP term VS_VLAN50 then accept user@MX1# set policy-statement VS_VLAN51_IMP term ESI from community comm-leaf_esi user@MX1# set policy-statement VS_VLAN51_IMP term ESI then accept user@MX1# set policy-statement VS_VLAN51_IMP term VS_VLAN51 from community comm-VS_VLAN51 user@MX1# set policy-statement VS_VLAN51_IMP term VS_VLAN51 then accept user@MX1# set community comm-VS_VLAN50 members target:1:50 user@MX1# set community comm-VS_VLAN51 members target:1:51 user@MX1# set community comm-leaf_esi members target:9999:9999

Configure instancias de enrutamiento (VRF de capa 3) para cada red virtual. Asigne a cada instancia de enrutamiento un distinguidor de ruta único, asocie la interfaz IRB adecuada y asigne un valor vrf-target.

[edit routing-instances] user@MX1# set VRF_50 instance-type vrf user@MX1# set VRF_50 interface lo0.50 user@MX1# set VRF_50 interface irb.50 user@MX1# set VRF_50 route-distinguisher 192.168.0.212:500 user@MX1# set VRF_50 vrf-target target:10:500 user@MX1# set VRF_51 instance-type vrf user@MX1# set VRF_51 interface lo0.51 user@MX1# set VRF_51 interface irb.51 user@MX1# set VRF_51 route-distinguisher 192.168.0.212:510 user@MX1# set VRF_51 vrf-target target:10:510

Configure instancias de conmutador virtual (MAC-VRF de capa 2) para cada red virtual. Defina la interfaz de origen de VTEP (siempre lo0.0), el distinguidor de ruta (utilizado para identificar y anunciar rutas EVPN), la política vrf-import (define qué destinos de ruta importar en las tablas EVPN de los conmutadores virtuales) y vrf-target (exporta y etiqueta todas las rutas para ese VRF local utilizando el destino de ruta definido). Luego, para cada conmutador virtual, configure el protocolo EVPN, el método de encapsulación, la lista de VNI y el método de reenvío de tráfico BUM. Por último, configure un dominio de puente para cada conmutador virtual que asigne VNID a ID de VLAN, asocie una interfaz IRB (capa 3) e identifique el método de reenvío de BUM.

[edit routing-instances] user@MX1# set VS_VLAN50 instance-type virtual-switch user@MX1# set VS_VLAN50 vtep-source-interface lo0.0 user@MX1# set VS_VLAN50 route-distinguisher 192.168.0.212:50 user@MX1# set VS_VLAN50 vrf-import VS_VLAN50_IMP user@MX1# set VS_VLAN50 vrf-target target:1:50 user@MX1# set VS_VLAN50 protocols evpn encapsulation vxlan user@MX1# set VS_VLAN50 protocols evpn extended-vni-list 50 user@MX1# set VS_VLAN50 protocols evpn multicast-mode ingress-replication user@MX1# set VS_VLAN50 protocols evpn default-gateway no-gateway-community user@MX1# set VS_VLAN50 bridge-domains bd50 vlan-id 50 user@MX1# set VS_VLAN50 bridge-domains bd50 routing-interface irb.50 user@MX1# set VS_VLAN50 bridge-domains bd50 vxlan vni 50 user@MX1# set VS_VLAN50 bridge-domains bd50 vxlan ingress-node-replication user@MX1# set VS_VLAN51 instance-type virtual-switch user@MX1# set VS_VLAN51 vtep-source-interface lo0.0 user@MX1# set VS_VLAN51 route-distinguisher 192.168.0.212:51 user@MX1# set VS_VLAN51 vrf-import VS_VLAN51_IMP user@MX1# set VS_VLAN51 vrf-target target:1:51 user@MX1# set VS_VLAN51 protocols evpn encapsulation vxlan user@MX1# set VS_VLAN51 protocols evpn extended-vni-list 51 user@MX1# set VS_VLAN51 protocols evpn multicast-mode ingress-replication user@MX1# set VS_VLAN51 protocols evpn default-gateway no-gateway-community user@MX1# set VS_VLAN51 bridge-domains bd51 vlan-id 51 user@MX1# set VS_VLAN51 bridge-domains bd51 routing-interface irb.51 user@MX1# set VS_VLAN51 bridge-domains bd51 vxlan vni 51 user@MX1# set VS_VLAN51 bridge-domains bd51 vxlan ingress-node-replication

Configuración de instancias de enrutamiento y dominios de puente para MX2

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set interfaces irb unit 50 family inet address 10.10.0.104/24 virtual-gateway-address 10.10.0.151 set interfaces irb unit 51 family inet address 10.20.0.104/24 virtual-gateway-address 10.20.0.251 set interfaces lo0 unit 0 family inet address 192.168.0.210/32 set interfaces lo0.50 family inet address 192.168.50.208/32 set interfaces lo0.51 family inet address 192.168.51.209/32 set protocols bgp group overlay-evpn-rr description "to Leaf/ToR1 and Leaf/ToR2" set protocols bgp group overlay-evpn-rr type internal set protocols bgp group overlay-evpn-rr local-address 192.168.0.210 set protocols bgp group overlay-evpn-rr family evpn signaling set protocols bgp group overlay-evpn-rr cluster 10.10.10.10 set protocols bgp group overlay-evpn-rr local-as 65200 set protocols bgp group overlay-evpn-rr multipath set protocols bgp group overlay-evpn-rr neighbor 192.168.0.122 set protocols bgp group overlay-evpn-rr neighbor 192.168.0.125 set protocols bgp group overlay-evpn description "to MX1/Spine1" set protocols bgp group overlay-evpn type internal set protocols bgp group overlay-evpn local-address 192.168.0.210 set protocols bgp group overlay-evpn family evpn signaling set protocols bgp group overlay-evpn local-as 65200 set protocols bgp group overlay-evpn multipath set protocols bgp group overlay-evpn neighbor 192.168.0.212 set policy-options policy-statement VS_VLAN50_IMP term ESI from community comm-leaf_esi set policy-options policy-statement VS_VLAN50_IMP term ESI then accept set policy-options policy-statement VS_VLAN50_IMP term VS_VLAN50 from community comm-VS_VLAN50 set policy-options policy-statement VS_VLAN50_IMP term VS_VLAN50 then accept set policy-options policy-statement VS_VLAN51_IMP term ESI from community comm-leaf_esi set policy-options policy-statement VS_VLAN51_IMP term ESI then accept set policy-options policy-statement VS_VLAN51_IMP term VS_VLAN51 from community comm-VS_VLAN51 set policy-options policy-statement VS_VLAN51_IMP term VS_VLAN51 then accept set policy-options community comm-VS_VLAN50 members target:1:50 set policy-options community comm-VS_VLAN51 members target:1:51 set policy-options community comm-leaf_esi members target:9999:9999 set routing-instances VRF_50 instance-type vrf set routing-instances VRF_50 interface lo0.50 set routing-instances VRF_50 interface irb.50 set routing-instances VRF_50 route-distinguisher 192.168.0.210:500 set routing-instances VRF_50 vrf-target target:10:500 set routing-instances VRF_51 instance-type vrf set routing-instances VRF_51 interface lo0.51 set routing-instances VRF_51 interface irb.51 set routing-instances VRF_51 route-distinguisher 192.168.0.210:510 set routing-instances VRF_51 vrf-target target:10:510 set routing-instances VS_VLAN50 instance-type virtual-switch set routing-instances VS_VLAN50 vtep-source-interface lo0.0 set routing-instances VS_VLAN50 route-distinguisher 192.168.0.210:50 set routing-instances VS_VLAN50 vrf-import VS_VLAN50_IMP set routing-instances VS_VLAN50 vrf-target target:1:50 set routing-instances VS_VLAN50 protocols evpn encapsulation vxlan set routing-instances VS_VLAN50 protocols evpn extended-vni-list 50 set routing-instances VS_VLAN50 protocols evpn multicast-mode ingress-replication set routing-instances VS_VLAN50 protocols evpn default-gateway no-gateway-community set routing-instances VS_VLAN50 bridge-domains bd50 vlan-id 50 set routing-instances VS_VLAN50 bridge-domains bd50 routing-interface irb.50 set routing-instances VS_VLAN50 bridge-domains bd50 vxlan vni 50 set routing-instances VS_VLAN50 bridge-domains bd50 vxlan ingress-node-replication set routing-instances VS_VLAN51 instance-type virtual-switch set routing-instances VS_VLAN51 vtep-source-interface lo0.0 set routing-instances VS_VLAN51 route-distinguisher 192.168.0.210:51 set routing-instances VS_VLAN51 vrf-import VS_VLAN51_IMP set routing-instances VS_VLAN51 vrf-target target:1:51 set routing-instances VS_VLAN51 protocols evpn encapsulation vxlan set routing-instances VS_VLAN51 protocols evpn extended-vni-list 51 set routing-instances VS_VLAN51 protocols evpn multicast-mode ingress-replication set routing-instances VS_VLAN51 protocols evpn default-gateway no-gateway-community set routing-instances VS_VLAN51 bridge-domains bd51 vlan-id 51 set routing-instances VS_VLAN51 bridge-domains bd51 routing-interface irb.51 set routing-instances VS_VLAN51 bridge-domains bd51 vxlan vni 51 set routing-instances VS_VLAN51 bridge-domains bd51 vxlan ingress-node-replication

Procedimiento paso a paso

El ejemplo siguiente requiere que navegue por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI.

Configure una interfaz de enrutamiento y puente integrados (IRB) para cada una de las dos redes virtuales (VN), incluida una dirección de puerta de enlace virtual que actúe como dirección MAC y dirección IP comunes en ambos dispositivos de la serie MX (spine).

[edit interfaces] user@MX2# set irb unit 50 family inet address 10.10.0.104/24 virtual-gateway-address 10.10.0.151 user@MX2# set irb unit 51 family inet address 10.20.0.104/24 virtual-gateway-address 10.20.0.251

Configure la interfaz de circuito cerrado.

[edit interfaces] user@MX2# set lo0 unit 0 family inet address 192.168.0.210/32 user@MX2# set lo0.50 family inet address 192.168.50.208/32 user@MX2# set lo0.51 family inet address 192.168.51.209/32

Configure una superposición de BGP interna (MP-IBGP) multiprotocolo entre los dispositivos spine y leaf, utilizando la reflexión de ruta BGP, y establezca EVPN como protocolo de señalización.

[edit protocols] user@MX2# set bgp group overlay-evpn-rr description "to Leaf/ToR1 and Leaf/ToR2" user@MX2# set bgp group overlay-evpn-rr type internal user@MX2# set bgp group overlay-evpn-rr local-address 192.168.0.210 user@MX2# set bgp group overlay-evpn-rr family evpn signaling user@MX2# set bgp group overlay-evpn-rr cluster 10.10.10.10 user@MX2# set bgp group overlay-evpn-rr local-as 65200 user@MX2# set bgp group overlay-evpn-rr multipath user@MX2# set bgp group overlay-evpn-rr neighbor 192.168.0.122 user@MX2# set bgp group overlay-evpn-rr neighbor 192.168.0.125

Configure una segunda superposición MP-IBGP para conectar los dispositivos spine entre sí mediante la señalización EVPN.

[edit protocols] user@MX2# set bgp group overlay-evpn description "to MX1/Spine1" user@MX2# set bgp group overlay-evpn type internal user@MX2# set bgp group overlay-evpn local-address 192.168.0.210 user@MX2# set bgp group overlay-evpn family evpn signaling user@MX2# set bgp group overlay-evpn local-as 65200 user@MX2# set bgp group overlay-evpn multipath user@MX2# set bgp group overlay-evpn neighbor 192.168.0.212

Configure políticas de enrutamiento para permitir rutas específicas en las tablas de conmutadores virtuales. Asegúrese de que la política incluya el destino 9999:9999 para que los conmutadores virtuales importen las rutas de ID de segmento Ethernet (ESI) tipo 1 desde los dispositivos ToR/Leaf.

[edit policy-options] user@MX2# set policy-statement VS_VLAN50_IMP term ESI from community comm-leaf_esi user@MX2# set policy-statement VS_VLAN50_IMP term ESI then accept user@MX2# set policy-statement VS_VLAN50_IMP term VS_VLAN50 from community comm-VS_VLAN50 user@MX2# set policy-statement VS_VLAN50_IMP term VS_VLAN50 then accept user@MX2# set policy-statement VS_VLAN51_IMP term ESI from community comm-leaf_esi user@MX2# set policy-statement VS_VLAN51_IMP term ESI then accept user@MX2# set policy-statement VS_VLAN51_IMP term VS_VLAN51 from community comm-VS_VLAN51 user@MX2# set policy-statement VS_VLAN51_IMP term VS_VLAN51 then accept user@MX2# set community comm-VS_VLAN50 members target:1:50 user@MX2# set community comm-VS_VLAN51 members target:1:51 user@MX2# set community comm-leaf_esi members target:9999:9999

Configure instancias de enrutamiento (VRF de capa 3) para cada red virtual. Asigne a cada instancia de enrutamiento un distinguidor de ruta único, asocie la interfaz IRB adecuada y asigne un valor vrf-target.

[edit routing-instances] user@MX2# set VRF_50 instance-type vrf user@MX2# set VRF_50 interface lo0.50 user@MX2# set VRF_50 interface irb.50 user@MX2# set VRF_50 route-distinguisher 192.168.0.210:500 user@MX2# set VRF_50 vrf-target target:10:500 user@MX2# set VRF_51 instance-type vrf user@MX2# set VRF_51 interface lo0.51 user@MX2# set VRF_51 interface irb.51 user@MX2# set VRF_51 route-distinguisher 192.168.0.210:510 user@MX2# set VRF_51 vrf-target target:10:510

Configure instancias de conmutador virtual (MAC-VRF de capa 2) para cada red virtual. Defina la interfaz de origen de VTEP (siempre lo0.0), el distinguidor de ruta (utilizado para identificar y anunciar rutas EVPN), la política vrf-import (define qué destinos de ruta importar en las tablas EVPN de los conmutadores virtuales) y vrf-target (exporta y etiqueta todas las rutas para ese VRF local utilizando el destino de ruta definido). Luego, para cada conmutador virtual, configure el protocolo EVPN, el método de encapsulación, la lista de VNI y el método de reenvío de tráfico BUM. Por último, configure un dominio de puente para cada conmutador virtual que asigne VNID a ID de VLAN, asocie una interfaz IRB (capa 3) e identifique el método de reenvío de BUM.

[edit routing-instances] user@MX2# set VS_VLAN50 instance-type virtual-switch user@MX2# set VS_VLAN50 vtep-source-interface lo0.0 user@MX2# set VS_VLAN50 route-distinguisher 192.168.0.210:50 user@MX2# set VS_VLAN50 vrf-import VS_VLAN50_IMP user@MX2# set VS_VLAN50 vrf-target target:1:50 user@MX2# set VS_VLAN50 protocols evpn encapsulation vxlan user@MX2# set VS_VLAN50 protocols evpn extended-vni-list 50 user@MX2# set VS_VLAN50 protocols evpn multicast-mode ingress-replication user@MX2# set VS_VLAN50 protocols evpn default-gateway no-gateway-community user@MX2# set VS_VLAN50 bridge-domains bd50 vlan-id 50 user@MX2# set VS_VLAN50 bridge-domains bd50 routing-interface irb.50 user@MX2# set VS_VLAN50 bridge-domains bd50 vxlan vni 50 user@MX2# set VS_VLAN50 bridge-domains bd50 vxlan ingress-node-replication user@MX2# set VS_VLAN51 instance-type virtual-switch user@MX2# set VS_VLAN51 vtep-source-interface lo0.0 user@MX2# set VS_VLAN51 route-distinguisher 192.168.0.210:51 user@MX2# set VS_VLAN51 vrf-import VS_VLAN51_IMP user@MX2# set VS_VLAN51 vrf-target target:1:51 user@MX2# set VS_VLAN51 protocols evpn encapsulation vxlan user@MX2# set VS_VLAN51 protocols evpn extended-vni-list 51 user@MX2# set VS_VLAN51 protocols evpn multicast-mode ingress-replication user@MX2# set VS_VLAN51 protocols evpn default-gateway no-gateway-community user@MX2# set VS_VLAN51 bridge-domains bd51 vlan-id 51 user@MX2# set VS_VLAN51 bridge-domains bd51 routing-interface irb.51 user@MX2# set VS_VLAN51 bridge-domains bd51 vxlan vni 51 user@MX2# set VS_VLAN51 bridge-domains bd51 vxlan ingress-node-replication

Configuración de interfaces y VLAN para ToR1

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set interfaces ge-1/1/0 description "to CE2" set interfaces ge-1/1/0 unit 0 family ethernet-switching vlan members v50 set interfaces ge-1/1/2 description "to CE25" set interfaces ge-1/1/2 ether-options 802.3ad ae0 set interfaces ae0 esi 00:25:00:00:00:00:00:00:00:01 set interfaces ae0 esi all-active set interfaces ae0 aggregated-ether-options lacp active set interfaces ae0 aggregated-ether-options lacp system-id 00:00:00:01:01:01 set interfaces ae0 unit 0 family ethernet-switching vlan members v51 set interfaces lo0 unit 0 family inet address 192.168.0.122/32 set protocols bgp group overlay-evpn description "to MX1/Spine1 and MX2/Spine2" set protocols bgp group overlay-evpn type internal set protocols bgp group overlay-evpn local-address 192.168.0.122 set protocols bgp group overlay-evpn family evpn signaling set protocols bgp group overlay-evpn local-as 65200 set protocols bgp group overlay-evpn multipath set protocols bgp group overlay-evpn neighbor 192.168.0.212 set protocols bgp group overlay-evpn neighbor 192.168.0.210 set protocols evpn encapsulation vxlan set protocols evpn extended-vni-list 50 set protocols evpn extended-vni-list 51 set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 50 vrf-target export target:1:50 set protocols evpn vni-options vni 51 vrf-target export target:1:51 set policy-options policy-statement vrf-imp term t1 from community comm-leaf_esi set policy-options policy-statement vrf-imp term t1 then accept set policy-options policy-statement vrf-imp term t2 from community com50 set policy-options policy-statement vrf-imp term t2 then accept set policy-options policy-statement vrf-imp term t3 from community com51 set policy-options policy-statement vrf-imp term t3 then accept set policy-options policy-statement vrf-imp term t4 then reject set policy-options community comm-leaf_esi members target:9999:9999 set policy-options community com50 members target:1:50 set policy-options community com51 members target:1:51 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 192.168.0.122:1 set switch-options vrf-import vrf-imp set switch-options vrf-target target:9999:9999 set vlans v50 vlan-id 50 set vlans v50 vxlan vni 50 set vlans v50 vxlan ingress-node-replication set vlans v51 vlan-id 51 set vlans v51 vxlan vni 51 set vlans v51 vxlan ingress-node-replication

Procedimiento paso a paso

El ejemplo siguiente requiere que navegue por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI.

Cree y configure la interfaz orientada al host hacia el dispositivo host final CE2 y configure su información de VLAN.

[edit interfaces] user@ToR1# set ge-1/1/0 description "to CE2" user@ToR1# set ge-1/1/0 unit 0 family ethernet-switching vlan members v50

Cree y configure la interfaz orientada al host hacia el dispositivo host final CE25 y configúrela como miembro del paquete de Ethernet agregado ae0.

[edit interfaces] user@ToR1# set ge-1/1/2 description "to CE25" user@ToR1# set ge-1/1/2 ether-options 802.3ad ae0

Configure una interfaz de grupo de agregación de vínculos (LAG) habilitada para el Protocolo de control de agregación de vínculos (LACP) hacia el dispositivo host final CE25. El ID de segmento Ethernet (ESI) es único globalmente en todo el dominio EVPN. La configuración completamente activa permite que tanto ToR1 como ToR2 reenvíen tráfico hacia y desde el dispositivo host final CE25.

[edit interfaces] user@ToR1# set ae0 esi 00:25:00:00:00:00:00:00:00:01 user@ToR1# set ae0 esi all-active user@ToR1# set ae0 aggregated-ether-options lacp active user@ToR1# set ae0 aggregated-ether-options lacp system-id 00:00:00:01:01:01 user@ToR1# set ae0 unit 0 family ethernet-switching vlan members v51

Configure la interfaz de circuito cerrado.

[edit interfaces] user@ToR1# set lo0 unit 0 family inet address 192.168.0.122/32

Configure una superposición de BGP interno multiprotocolo (MP-IBGP) entre los dispositivos leaf y spine y configure EVPN como protocolo de señalización.

[edit protocols] user@ToR1# set bgp group overlay-evpn description "to MX1/Spine1 and MX2/Spine2" user@ToR1# set bgp group overlay-evpn type internal user@ToR1# set bgp group overlay-evpn local-address 192.168.0.122 user@ToR1# set bgp group overlay-evpn family evpn signaling user@ToR1# set bgp group overlay-evpn local-as 65200 user@ToR1# set bgp group overlay-evpn multipath user@ToR1# set bgp group overlay-evpn neighbor 192.168.0.212 user@ToR1# set bgp group overlay-evpn neighbor 192.168.0.210

Configure EVPN con VXLAN como método de encapsulación, configure la lista de VNI extendida para establecer qué VNI forman parte del dominio MP-BGP EVPN-VXLAN, establezca el modo de multidifusión para usar la replicación de entrada (en lugar de usar una base de multidifusión) y, a continuación, configure los destinos de ruta para cada VNI en VNI-options.

[edit protocols] user@ToR1# set evpn encapsulation vxlan user@ToR1# set evpn extended-vni-list 50 user@ToR1# set evpn extended-vni-list 51 user@ToR1# set evpn multicast-mode ingress-replication user@ToR1# set evpn vni-options vni 50 vrf-target export target:1:50 user@ToR1# set evpn vni-options vni 51 vrf-target export target:1:51

Configure la directiva vrf-imp para identificar y permitir que las comunidades de destino se importen a la instancia default-switch.evpn.0 desde bgp.evpn.0.

[edit policy-options] user@ToR1# set policy-statement vrf-imp term t1 from community comm-leaf_esi user@ToR1# set policy-statement vrf-imp term t1 then accept user@ToR1# set policy-statement vrf-imp term t2 from community com50 user@ToR1# set policy-statement vrf-imp term t2 then accept user@ToR1# set policy-statement vrf-imp term t3 from community com51 user@ToR1# set policy-statement vrf-imp term t3 then accept user@ToR1# set policy-statement vrf-imp term t4 then reject user@ToR1# set community comm-leaf_esi members target:9999:9999 user@ToR1# set community com50 members target:1:50 user@ToR1# set community com51 members target:1:51

Configure la interfaz de origen de vtep (que siempre se establece en lo0.0), el diferenciador de ruta y la información de destino e importación de vrf.

Nota:El diferenciador de ruta debe ser único, en toda la red, en todos los conmutadores para garantizar que todos los anuncios de ruta dentro de MP-BGP sean únicos a nivel mundial. El vrf-target etiqueta la información de enrutamiento saliente del conmutador, incluyendo (como mínimo) todas las rutas ESI (tipo 1). La

vrf-importinstrucción hace referencia a la directiva vrf-imp para permitir información de enrutamiento entrante desde dispositivos remotos.[edit switch-options] user@ToR1# set vtep-source-interface lo0.0 user@ToR1# set route-distinguisher 192.168.0.122:1 user@ToR1# set vrf-import vrf-imp user@ToR1# set vrf-target target:9999:9999

Defina las VLAN, asigne ID de VLAN de importancia local a VNI de importancia global y establezca la replicación de nodos de entrada de VXLAN.

[edit vlans] user@ToR1# set v50 vlan-id 50 user@ToR1# set v50 vxlan vni 50 user@ToR1# set v50 vxlan ingress-node-replication user@ToR1# set v51 vlan-id 51 user@ToR1# set v51 vxlan vni 51 user@ToR1# set v51 vxlan ingress-node-replication

Configuración de interfaces y VLAN para ToR2

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set interfaces ge-1/1/0 description "to CE5" set interfaces ge-1/1/0 unit 0 family ethernet-switching vlan members v50 set interfaces ge-1/1/2 description "to CE25" set interfaces ge-1/1/2 ether-options 802.3ad ae0 set interfaces ae0 esi 00:25:00:00:00:00:00:00:00:01 set interfaces ae0 esi all-active set interfaces ae0 aggregated-ether-options lacp active set interfaces ae0 aggregated-ether-options lacp system-id 00:00:00:01:01:01 set interfaces ae0 unit 0 family ethernet-switching vlan members v51 set interfaces lo0 unit 0 family inet address 192.168.0.125/32 set protocols bgp group overlay-evpn description "to MX1/Spine1 and MX2/Spine2" set protocols bgp group overlay-evpn type internal set protocols bgp group overlay-evpn local-address 192.168.0.125 set protocols bgp group overlay-evpn family evpn signaling set protocols bgp group overlay-evpn local-as 65200 set protocols bgp group overlay-evpn multipath set protocols bgp group overlay-evpn neighbor 192.168.0.212 set protocols bgp group overlay-evpn neighbor 192.168.0.210 set protocols evpn encapsulation vxlan set protocols evpn extended-vni-list 50 set protocols evpn extended-vni-list 51 set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 50 vrf-target export target:1:50 set protocols evpn vni-options vni 51 vrf-target export target:1:51 set policy-options policy-statement vrf-imp term t1 from community comm-leaf_esi set policy-options policy-statement vrf-imp term t1 then accept set policy-options policy-statement vrf-imp term t2 from community com50 set policy-options policy-statement vrf-imp term t2 then accept set policy-options policy-statement vrf-imp term t3 from community com51 set policy-options policy-statement vrf-imp term t3 then accept set policy-options policy-statement vrf-imp term t4 then reject set policy-options community comm-leaf_esi members target:9999:9999 set policy-options community com50 members target:1:50 set policy-options community com50 members target:1:50 set policy-options community com51 members target:1:51 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 192.168.0.125:1 set switch-options vrf-import vrf-imp set switch-options vrf-target target:9999:9999 set vlans v50 vlan-id 50 set vlans v50 vxlan vni 50 set vlans v50 vxlan ingress-node-replication set vlans v51 vlan-id 51 set vlans v51 vxlan vni 51 set vlans v51 vxlan ingress-node-replication

Procedimiento paso a paso

El ejemplo siguiente requiere que navegue por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI.

Cree y configure la interfaz orientada al host hacia el dispositivo host final CE5 y configure su información de VLAN.

[edit interfaces] user@ToR2# set ge-1/1/0 description "to CE5" user@ToR2# set ge-1/1/0 unit 0 family ethernet-switching vlan members v50

Cree y configure la interfaz orientada al host hacia el dispositivo host final CE25 y configúrela como miembro del paquete de Ethernet agregado ae0.

[edit interfaces] user@ToR2# set ge-1/1/2 description "to CE25" user@ToR2# set ge-1/1/2 ether-options 802.3ad ae0

Configure una interfaz de grupo de agregación de vínculos (LAG) habilitada para el Protocolo de control de agregación de vínculos (LACP) hacia el dispositivo host final CE25. El ID de segmento Ethernet (ESI) es único globalmente en todo el dominio EVPN. La configuración completamente activa permite que tanto ToR1 como ToR2 reenvíen tráfico hacia y desde el dispositivo host final CE25.

[edit interfaces] user@ToR2# set ae0 esi 00:25:00:00:00:00:00:00:00:01 user@ToR2# set ae0 esi all-active user@ToR2# set ae0 aggregated-ether-options lacp active user@ToR2# set ae0 aggregated-ether-options lacp system-id 00:00:00:01:01:01 user@ToR2# set ae0 unit 0 family ethernet-switching vlan members v51

Configure la interfaz de circuito cerrado.

[edit interfaces] user@ToR2# set lo0 unit 0 family inet address 192.168.0.125/32

Configure una superposición de BGP interno multiprotocolo (MP-IBGP) entre los dispositivos leaf y spine y configure EVPN como protocolo de señalización.

[edit protocols] user@ToR2# set bgp group overlay-evpn description "to MX1/Spine1 and MX2/Spine2" user@ToR2# set bgp group overlay-evpn type internal user@ToR2# set bgp group overlay-evpn local-address 192.168.0.125 user@ToR2# set bgp group overlay-evpn family evpn signaling user@ToR2# set bgp group overlay-evpn local-as 65200 user@ToR2# set bgp group overlay-evpn multipath user@ToR2# set bgp group overlay-evpn neighbor 192.168.0.212 user@ToR2# set bgp group overlay-evpn neighbor 192.168.0.210

Configure EVPN con VXLAN como método de encapsulación, configure la lista de VNI extendida para establecer qué VNI forman parte del dominio MP-BGP EVPN-VXLAN, establezca el modo de multidifusión para usar la replicación de entrada (en lugar de usar una base de multidifusión) y, a continuación, configure los destinos de ruta para cada VNI en VNI-options.

[edit protocols] user@ToR2# set evpn encapsulation vxlan user@ToR2# set evpn extended-vni-list 50 user@ToR2# set evpn extended-vni-list 51 user@ToR2# set evpn multicast-mode ingress-replication user@ToR2# set evpn vni-options vni 50 vrf-target export target:1:50 user@ToR2# set evpn vni-options vni 51 vrf-target export target:1:51

Configure la directiva vrf-imp para identificar y permitir que las comunidades de destino se importen a la instancia default-switch.evpn.0 desde bgp.evpn.0.

[edit policy-options] user@ToR2# set policy-statement vrf-imp term t1 from community comm-leaf_esi user@ToR2# set policy-statement vrf-imp term t1 then accept user@ToR2# set policy-statement vrf-imp term t2 from community com50 user@ToR2# set policy-statement vrf-imp term t2 then accept user@ToR2# set policy-statement vrf-imp term t3 from community com51 user@ToR2# set policy-statement vrf-imp term t3 then accept user@ToR2# set policy-statement vrf-imp term t4 then reject user@ToR2# set community comm-leaf_esi members target:9999:9999 user@ToR2# set community com50 members target:1:50 user@ToR2# set community com51 members target:1:51

Configure la interfaz de origen de vtep (que siempre se establece en lo0.0), el diferenciador de ruta y la información de destino e importación de vrf.

Nota:El diferenciador de ruta debe ser único, en toda la red, en todos los conmutadores para garantizar que todos los anuncios de ruta dentro de MP-BGP sean únicos a nivel mundial. El vrf-target etiqueta la información de enrutamiento saliente del conmutador, incluyendo (como mínimo) todas las rutas ESI (tipo 1). La

vrf-importinstrucción hace referencia a la directiva vrf-imp para permitir información de enrutamiento entrante desde dispositivos remotos.[edit switch-options] user@ToR2# set vtep-source-interface lo0.0 user@ToR2# set route-distinguisher 192.168.0.125:1 user@ToR2# set vrf-import vrf-imp user@ToR2# set vrf-target target:9999:9999

Defina las VLAN, asigne ID de VLAN de importancia local a VNI de importancia global y establezca la replicación de nodos de entrada de VXLAN.

[edit vlans] user@ToR2# set v50 vlan-id 50 user@ToR2# set v50 vxlan vni 50 user@ToR2# set v50 vxlan ingress-node-replication user@ToR2# set v51 vlan-id 51 user@ToR2# set v51 vxlan vni 51 user@ToR2# set v51 vxlan ingress-node-replication

Verificación

Confirme que la configuración funciona correctamente.

- Verificación de la conectividad desde MX1 a los dispositivos host finales

- Verificación de la conectividad desde MX2 hasta los dispositivos host finales

- Verificación de la accesibilidad de la puerta de enlace virtual (Anycast) IRB en ToR1

- Comprobación de asignaciones de VLAN de direcciones de puerta de enlace virtual en ToR1

- Verificación de la conectividad del tráfico de intrasubred e intersubred entre dispositivos de host final

Verificación de la conectividad desde MX1 a los dispositivos host finales

Propósito

Compruebe que la puerta de enlace del enrutador MX1 pueda hacer ping a los dispositivos host finales CE2, CE5 y CE25.

Acción

Introduzca el run ping 10.10.0.2 routing-instance VS_VLAN50 comando para hacer ping al dispositivo host final CE2.

user@MX1# run ping 10.10.0.2 routing-instance VS_VLAN50 PING 10.10.0.2 (10.10.0.2): 56 data bytes 64 bytes from 10.10.0.2: icmp_seq=0 ttl=64 time=1.699 ms 64 bytes from 10.10.0.2: icmp_seq=1 ttl=64 time=0.842 ms 64 bytes from 10.10.0.2: icmp_seq=2 ttl=64 time=0.802 ms ^C --- 10.10.0.2 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.802/1.114/1.699/0.414 ms

Introduzca el run ping 10.10.0.5 routing-instance VS_VLAN50 comando para hacer ping al dispositivo host final CE5.

user@MX1# run ping 10.10.0.5 routing-instance VS_VLAN50 PING 10.10.0.5 (10.10.0.5): 56 data bytes 64 bytes from 10.10.0.5: icmp_seq=0 ttl=64 time=1.674 ms 64 bytes from 10.10.0.5: icmp_seq=1 ttl=64 time=0.797 ms 64 bytes from 10.10.0.5: icmp_seq=2 ttl=64 time=0.778 ms ^C --- 10.10.0.5 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.778/1.083/1.674/0.418 ms

Introduzca el run ping 10.20.0.25 routing-instance VS_VLAN51 comando para hacer ping al dispositivo host final CE25.

user@MX1# run ping 10.20.0.25 routing-instance VS_VLAN51 PING 10.20.0.25 (10.20.0.25): 56 data bytes 64 bytes from 10.20.0.25: icmp_seq=0 ttl=64 time=1.754 ms 64 bytes from 10.20.0.25: icmp_seq=1 ttl=64 time=0.742 ms ^C --- 10.20.0.25 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.742/1.248/1.754/0.506 ms

Significado

El ping desde la puerta de enlace del enrutador MX1 a los dispositivos host finales CE2, CE5 y CE25 se realiza correctamente.

Al enviar un ping desde la puerta de enlace del enrutador de la serie MX, la puerta de enlace utiliza la parte única de la dirección IP del IRB como origen, lo que permite recibir la respuesta ICMP en esa dirección, lo que da como resultado un ping exitoso. La parte anycast de la dirección IP IRB se utiliza para la redundancia de puerta de enlace.

Verificación de la conectividad desde MX2 hasta los dispositivos host finales

Propósito

Compruebe que la puerta de enlace del enrutador MX2 pueda hacer ping a los dispositivos host finales CE2, CE5 y CE25.

Acción

Introduzca el run ping 10.10.0.2 routing-instance VS_VLAN50 comando para hacer ping al dispositivo host final CE2.

user@MX2# run ping 10.10.0.2 routing-instance VS_VLAN50 PING 10.10.0.2 (10.10.0.2): 56 data bytes 64 bytes from 10.10.0.2: icmp_seq=0 ttl=64 time=2.063 ms 64 bytes from 10.10.0.2: icmp_seq=1 ttl=64 time=0.790 ms 64 bytes from 10.10.0.2: icmp_seq=2 ttl=64 time=0.888 ms ^C --- 10.10.0.2 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.790/1.247/2.063/0.578 ms

Introduzca el run ping 10.10.0.5 routing-instance VS_VLAN50 comando para hacer ping al dispositivo host final CE5.

user@MX2# run ping 10.10.0.5 routing-instance VS_VLAN50 PING 10.10.0.5 (10.10.0.5): 56 data bytes 64 bytes from 10.10.0.5: icmp_seq=0 ttl=64 time=0.780 ms 64 bytes from 10.10.0.5: icmp_seq=1 ttl=64 time=0.803 ms 64 bytes from 10.10.0.5: icmp_seq=2 ttl=64 time=0.758 ms ^C --- 10.10.0.5 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.758/0.780/0.803/0.018 ms

Introduzca el run ping 10.20.0.25 routing-instance VS_VLAN51 comando para hacer ping al dispositivo host final CE25.

user@MX2# run ping 10.20.0.25 routing-instance VS_VLAN51 PING 10.20.0.25 (10.20.0.25): 56 data bytes 64 bytes from 10.20.0.25: icmp_seq=0 ttl=64 time=0.889 ms 64 bytes from 10.20.0.25: icmp_seq=1 ttl=64 time=0.859 ms 64 bytes from 10.20.0.25: icmp_seq=2 ttl=64 time=0.824 ms ^C --- 10.20.0.25 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.824/0.857/0.889/0.027 ms

Significado

El ping desde la puerta de enlace del enrutador MX2 a los dispositivos host finales CE2, CE5 y CE25 se realiza correctamente.

Al enviar un ping desde la puerta de enlace del enrutador de la serie MX, la puerta de enlace utiliza la parte única de la dirección IP del IRB como origen, lo que permite recibir la respuesta ICMP en esa dirección, lo que da como resultado un ping exitoso. La parte anycast de la dirección IP IRB se utiliza para la redundancia de puerta de enlace.

Verificación de la accesibilidad de la puerta de enlace virtual (Anycast) IRB en ToR1

Propósito

Verifique que los dispositivos leaf (dispositivos ToR) tengan accesibilidad a las puertas de enlace virtuales IRB para VNI 50 y VNI 51, y que la información de ESI se esté recibiendo de dispositivos MX1 y MX2.

Acción

Ingrese el

show route receive-protocol bgp 192.168.0.212comando para mostrar las rutas EVPN recibidas de MX1.user@ToR1> show route receive-protocol bgp 192.168.0.212 inet.0: 13 destinations, 18 routes (13 active, 0 holddown, 0 hidden) :vxlan.inet.0: 10 destinations, 10 routes (10 active, 0 holddown, 0 hidden) bgp.evpn.0: 75 destinations, 123 routes (75 active, 0 holddown, 0 hidden) Prefix Nexthop MED Lclpref AS path 1:192.168.0.212:0::050000ff780000067d00::FFFF:FFFF/304 * 192.168.0.212 I 1:192.168.0.212:0::050000ff78000001c400::FFFF:FFFF/304 * 192.168.0.212 I 2:192.168.0.212:50::50::00:00:5e:00:53:01/304 * 192.168.0.212 I 2:192.168.0.212:50::50::00:00:5e:00:53:f0/304 * 192.168.0.212 I 2:192.168.0.212:51::51::00:00:5e:00:53:01/304 * 192.168.0.212 I 2:192.168.0.212:51::51::00:00:5e:00:53:f0/304 * 192.168.0.212 I 2:192.168.0.212:50::50::00:00:5e:00:53:01::10.10.0.151/304 * 192.168.0.212 I 2:192.168.0.212:50::50::00:00:5e:00:53:f0::10.10.0.101/304 * 192.168.0.212 I 2:192.168.0.212:51::51::00:00:5e:00:53:01::10.20.0.251/304 * 192.168.0.212 I 2:192.168.0.212:51::51::00:00:5e:00:53:f0::10.20.0.101/304 * 192.168.0.212 I <output omitted>

Ingrese el

show route table default-switch.evpn.0 evpn-esi-value 05:00:00:ff:78:00:00:06:7d:00comando para mostrar las rutas ESI de tipo 1 para VNI 50 en la tabla default-switch.evpn.0.user@ToR1> show route table default-switch.evpn.0 evpn-esi-value 05:00:00:ff:78:00:00:06:7d:00 default-switch.evpn.0: 66 destinations, 114 routes (66 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 1:192.168.0.212:0::050000ff780000067d00::FFFF:FFFF/304 *[BGP/170] 00:10:15, localpref 100, from 192.168.0.212 AS path: I, validation-state: unverified > to 192.0.2.8 via ge-0/0/2.0 ## Underlay addressing to 192.0.2.12 via ge-0/0/4.0 ## Underlay addressing 1:192.168.0.210:0::050000ff780000067d00::FFFF:FFFF/304 *[BGP/170] 00:12:07, localpref 100, from 192.168.0.210 AS path: I, validation-state: unverified to 192.0.2.8 via ge-0/0/2.0 ## Underlay addressing > to 192.0.2.12 via ge-0/0/4.0 ## Underlay addressing

Significado

A partir de la salida de ejemplo para el show route receive-protocol bgp 192.168.0.212 comando, ToR1 recibe anuncios de tipo 1 para los ESI generados automáticamente para las puertas de enlace de anycast IRB en MX1. También muestra los anuncios de tipo 2 para las direcciones MAC e IP anycast del IRB (00:00:5e:00:53:01/10.10.0.151 y 00:00:5e:00:53:01/10.20.0.251), y las direcciones MAC e IP físicas del IRB (00:00:5e:00:53:f0/10.10.0.101 y 00:00:5e:00:53:f0/10.20.0.201).

ToR1 recibe anuncios de rutas similares de MX2.

A partir de la salida de ejemplo para el show route table default-switch.evpn.0 evpn-esi-value 05:00:00:ff:78:00:00:06:7d:00 comando, ToR1 instala los anuncios ESI recibidos de MX1 (192.168.0.212) y MX2 (192.168.0.210) en la tabla de modificadores predeterminados.

Comprobación de asignaciones de VLAN de direcciones de puerta de enlace virtual en ToR1

Propósito

Verifique que las puertas de enlace virtuales IRB para VNI 50 y VNI 51 se asignen correctamente a sus VLAN relacionadas en los dispositivos leaf (ToR), de modo que los hosts finales alcancen su puerta de enlace predeterminada designada.

Acción

Ingrese el show ethernet-switching table vlan-id 50 comando para mostrar los miembros de VLAN 50.

user@ToR1> show ethernet-switching table vlan-id 50

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 3 entries, 3 learned

Routing instance : default-switch

Vlan MAC MAC Logical Active

name address flags interface source

v50 00:00:5e:00:53:01 DR,SD esi.1724 05:00:00:ff:78:00:00:06:7d:00

v50 00:00:5e:00:53:62 DL ge-1/1/0.0

v50 00:00:5e:00:53:f0 D vtep.32769 192.168.0.212

v50 00:00:5e:00:53:e0 D vtep.32770 192.168.0.210

Ingrese el show ethernet-switching table vlan-id 51 comando para mostrar los miembros de VLAN 51.

user@@ToR1> show ethernet-switching table vlan-id 51

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 3 entries, 3 learned

Routing instance : default-switch

Vlan MAC MAC Logical Active

name address flags interface source

v51 00:00:5e:00:53:01 DR,SD esi.1725 05:00:00:ff:78:00:00:01:c4:00

v51 00:00:5e:00:53:63 DL ae0.0

v51 00:00:5e:00:53:f0 D vtep.32769 192.168.0.212

v51 00:00:5e:00:53:e0 D vtep.32770 192.168.0.210

Significado

El resultado muestra las direcciones MAC y las ESI generadas automáticamente para las puertas de enlace de anycast IRB. Esto significa que las puertas de enlace se están asignando correctamente a sus respectivas VLAN.

La versión de Junos OS utilizada en los dispositivos ToR (QFX5100) en este ejemplo de configuración equilibra la carga de las puertas de enlace de anycast por VNI. Para un VNI determinado, el conmutador reenvía el tráfico a un único VTEP.

Verificación de la conectividad del tráfico de intrasubred e intersubred entre dispositivos de host final

Propósito

Compruebe que haya conectividad de tráfico intrasubred e intersubred entre los dispositivos host finales: CE2, CE5 y CE25.

Acción

Escriba el run ping 10.10.0.2 comando para hacer ping desde el dispositivo host final CE5 al dispositivo host final CE2 para verificar el tráfico de la intrasubred.

user@CE5# run ping 10.10.0.2 PING 10.10.0.2 (10.10.0.2): 56 data bytes 64 bytes from 10.10.0.2: icmp_seq=0 ttl=64 time=2.063 ms 64 bytes from 10.10.0.2: icmp_seq=1 ttl=64 time=0.790 ms 64 bytes from 10.10.0.2: icmp_seq=2 ttl=64 time=0.888 ms ^C --- 10.10.0.2 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.790/1.247/2.063/0.578 ms

Escriba el run ping 10.20.0.25 comando para hacer ping desde el dispositivo host final CE5 al dispositivo host final CE25 para verificar el tráfico de intersubred.

user@CE5# run ping 10.20.0.25 PING 10.20.0.25 (10.20.0.25): 56 data bytes 64 bytes from 10.20.0.25: icmp_seq=0 ttl=63 time=1.029 ms 64 bytes from 10.20.0.25: icmp_seq=1 ttl=63 time=0.928 ms 64 bytes from 10.20.0.25: icmp_seq=2 ttl=63 time=0.946 ms 64 bytes from 10.20.0.25: icmp_seq=3 ttl=63 time=2.750 ms ^C --- 10.20.0.25 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.928/1.413/2.750/0.773 ms

Significado

La conectividad de tráfico de la intrasubred (del dispositivo host final CE5 al dispositivo host final CE2) y de la intersubred (del dispositivo host final CE5 al dispositivo host final CE25) está operativa.