Usar Microsoft® Azure para el inicio de sesión único en el portal de invitados

Use esta información si desea integrarse con Microsoft® Azure para autenticar a los usuarios invitados.

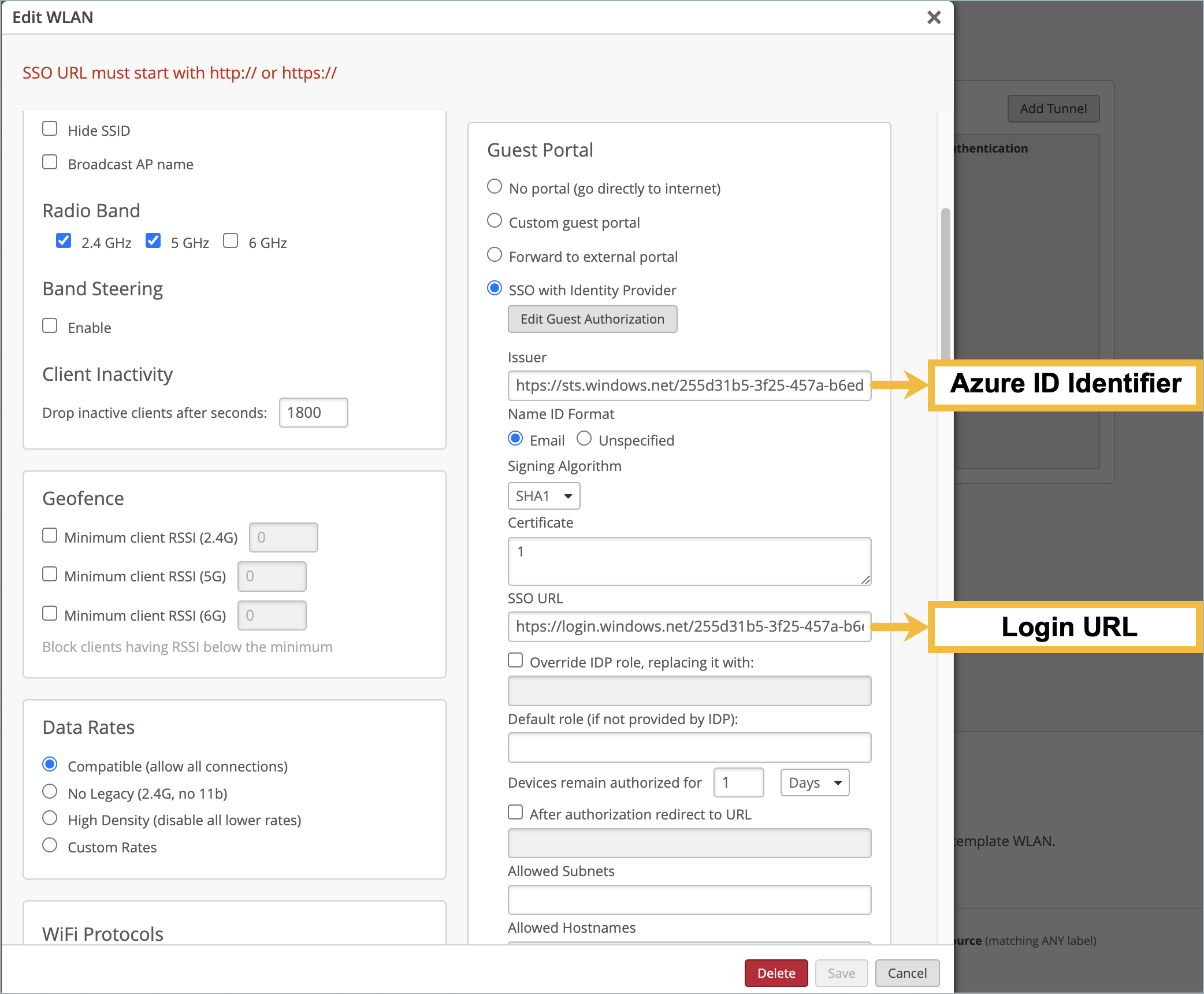

Cuando configure una WLAN en el portal de Juniper Mist™, puede configurar un portal para invitados que permita a los usuarios iniciar sesión mediante un proveedor de identidad (DPI). En este tema se proporcionan sugerencias para usar Microsoft® Azure. Seguiría pasos similares para otros IdP.

Configuración de la aplicación en el identificador de Microsoft Entra (anteriormente Azure Active Directory):

-

Configure una aplicación en Microsoft Entra ID (Azure AD) con el inicio de sesión único habilitado.

-

Elija SAML (lenguaje de marcado para confirmaciones de seguridad) como método de inicio de sesión único.

-

Copie y guarde el identificador de Microsoft Entra (identificador de Azure ID) y la dirección URL de inicio de sesión.

-

Agregue usuarios o grupos y asígnelos a la aplicación para que puedan autenticarse a través de la aplicación ISU.

Si necesita ayuda para agregar una aplicación SAML en Entra, consulte su información de soporte de Microsoft. Por ejemplo, considere este tema en el sitio de Microsoft: Cómo habilitar el inicio de sesión único para una aplicación empresarial.

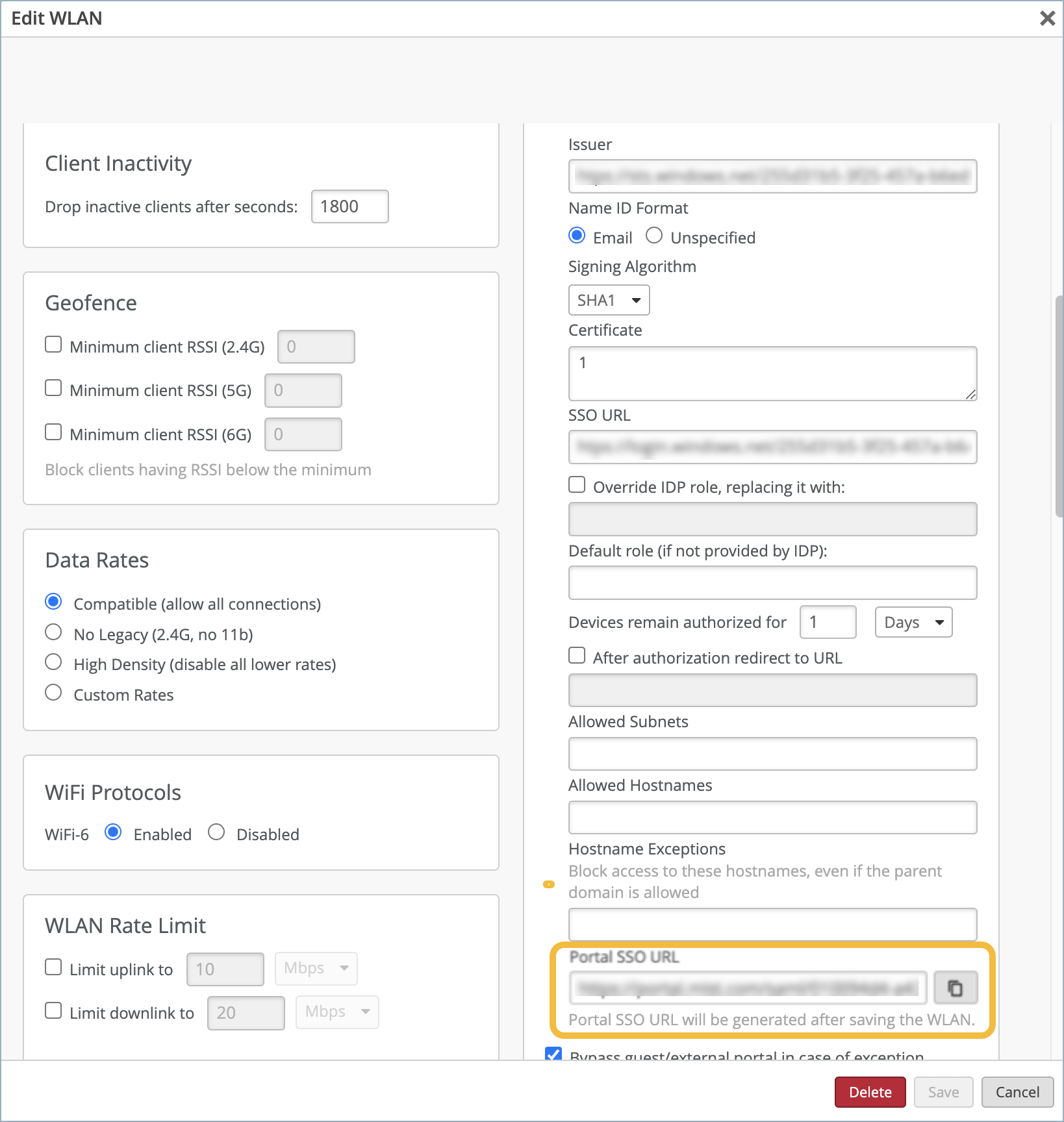

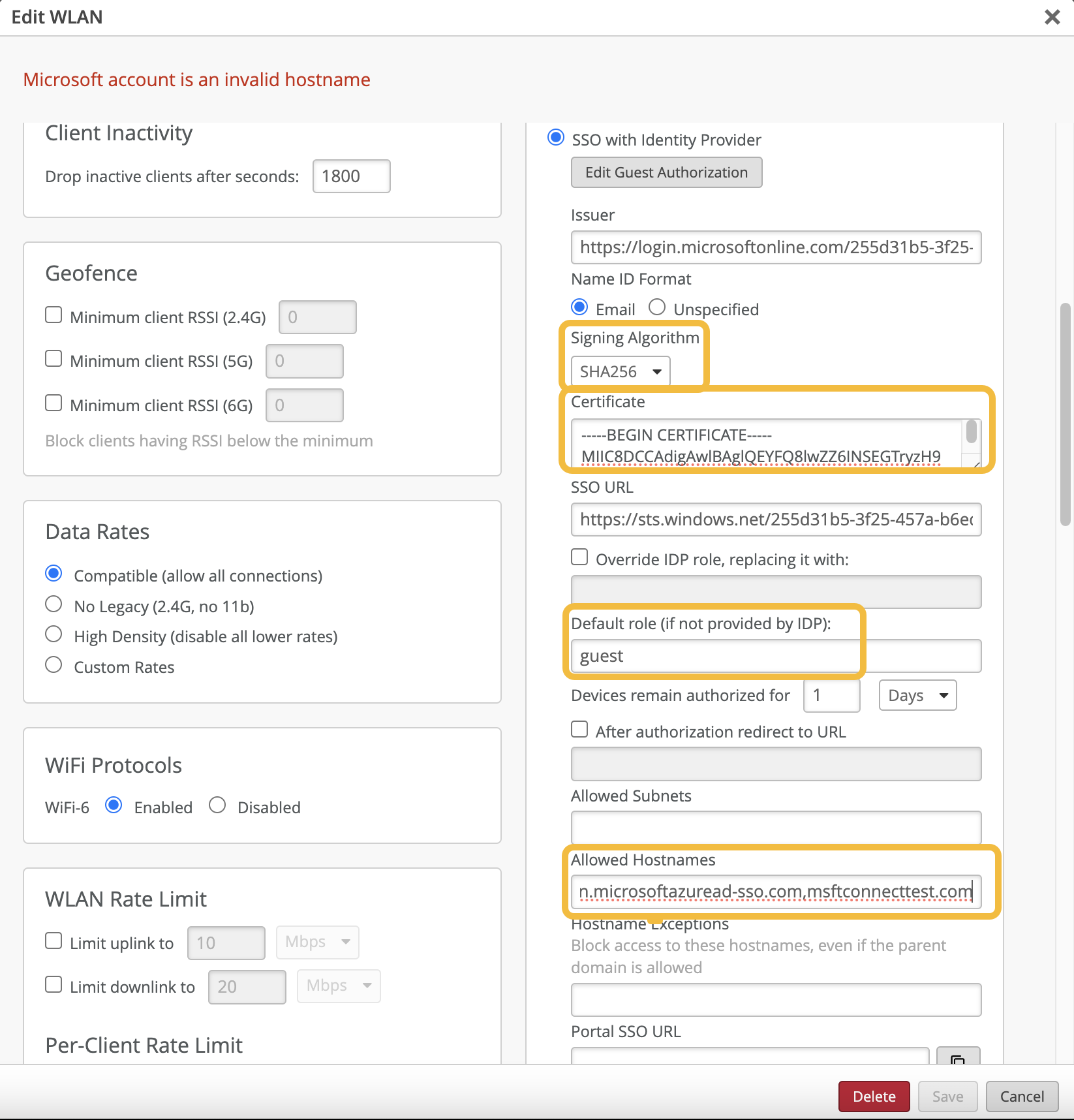

Para configurar el ISU del portal de invitados con Azure: