Integración de SCIM con Microsoft Entra ID y Okta

La nube de Mist Access Assurance usa OAuth 2.0 para integrarse con Microsoft Entra ID (Azure AD) y Okta para la autenticación y autorización seguras del usuario. La integración del sistema para la administración de identidades entre dominios (SCIM) mejora el rendimiento de la autorización al permitir que la nube de Access Assurance mantenga un repositorio sincronizado localmente de usuarios y grupos, lo que reduce la latencia y la dependencia de IdP externos. Sigue estos pasos para integrar SCIM con Entra ID u Okta.

La nube de Mist Access Assurance se integra con proveedores de identidad externos (IdP), como Microsoft Entra, ID (Azure AD) y Okta, mediante el uso de OAuth 2.0. Con esta integración, Mist Access Assurance gestiona:

-

Autenticación para EAP-TTLS y admin-auth

-

Autorización (recuperación de información de grupos de usuarios) para conexiones EAP-TLS, EAP-TTLS y Admin-Auth a través de OAuth 2.0 a los IdP

Como las operaciones de autenticación y autorización implican comunicación en tiempo real con IdP externos, cada llamada a la ruta de control puede introducir latencia adicional, lo que afecta el tiempo de respuesta general para la autenticación y la evaluación de políticas. También agrega un posible cuello de botella y dominio de error en los casos en que se degrada el servicio de IdP.

Para optimizar el proceso de autorización, Juniper Mist Access Assurance admite la integración basada en el Sistema para la administración de identidades entre dominios (SCIM) con IdP. Un beneficio clave de la integración basada en SCIM es la latencia reducida durante el proceso de autorización.

La nube de Mist Access Assurance utiliza SCIM para mantener un repositorio sincronizado localmente de información de usuarios y grupos para cada organización del cliente. Este repositorio permite al servicio de políticas evaluar la pertenencia a grupos de usuarios y aplicar reglas de autorización sin necesidad de búsquedas en tiempo real al IdP externo.

Si la nube de Mist Access Assurance encuentra algún error al recuperar la asignación de grupos de los datos de SCIM, automáticamente vuelve a la autorización existente basada en OAuth mediante la conexión al IdP externo.

Deshabilitar SCIM eliminará todos los datos de usuario y grupo sincronizados e impedirá cualquier otra sincronización del IdP.

Requisitos previos

Antes de integrar SCIM, asegúrese de completar las siguientes tareas:

Integre Mist Access Assurance con el ID de Microsoft Entra o el IDP de Okta. Consulte Integración de ID de Microsoft Entra e Integración de Okta para obtener instrucciones detalladas.

Asegúrese de que al menos un cliente esté incorporado con Mist Access Assurance antes de continuar con la configuración de SCIM.

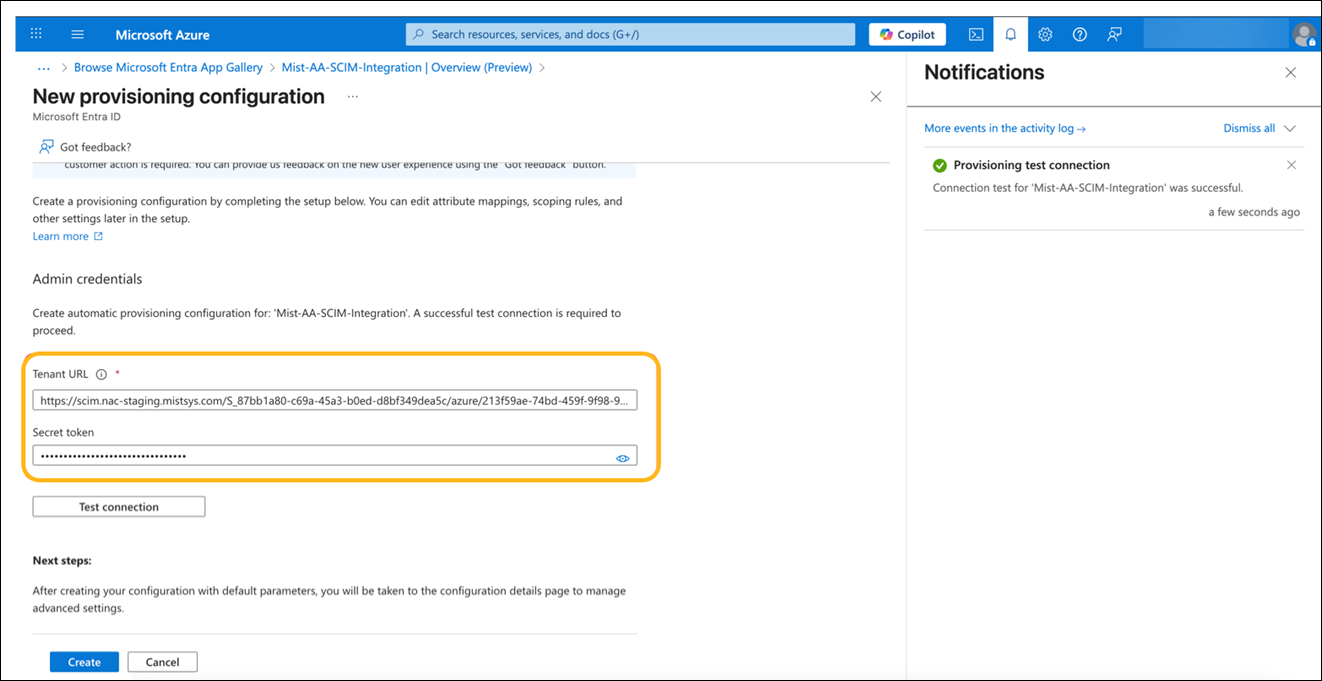

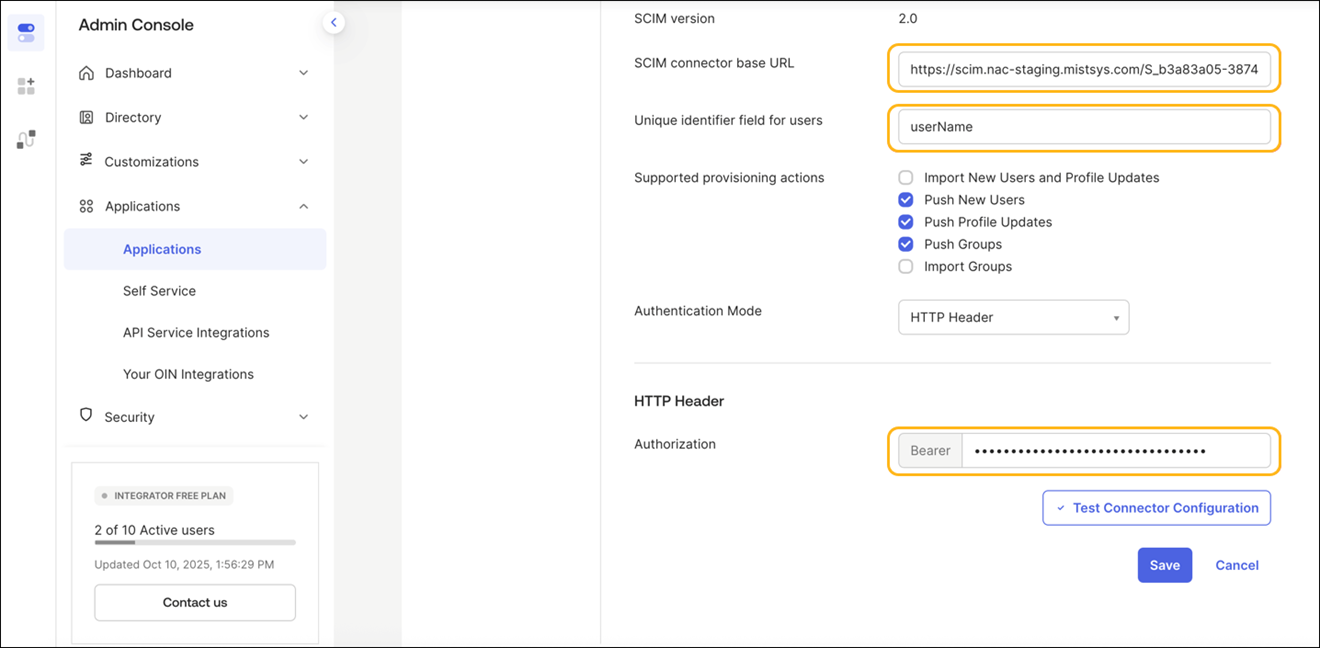

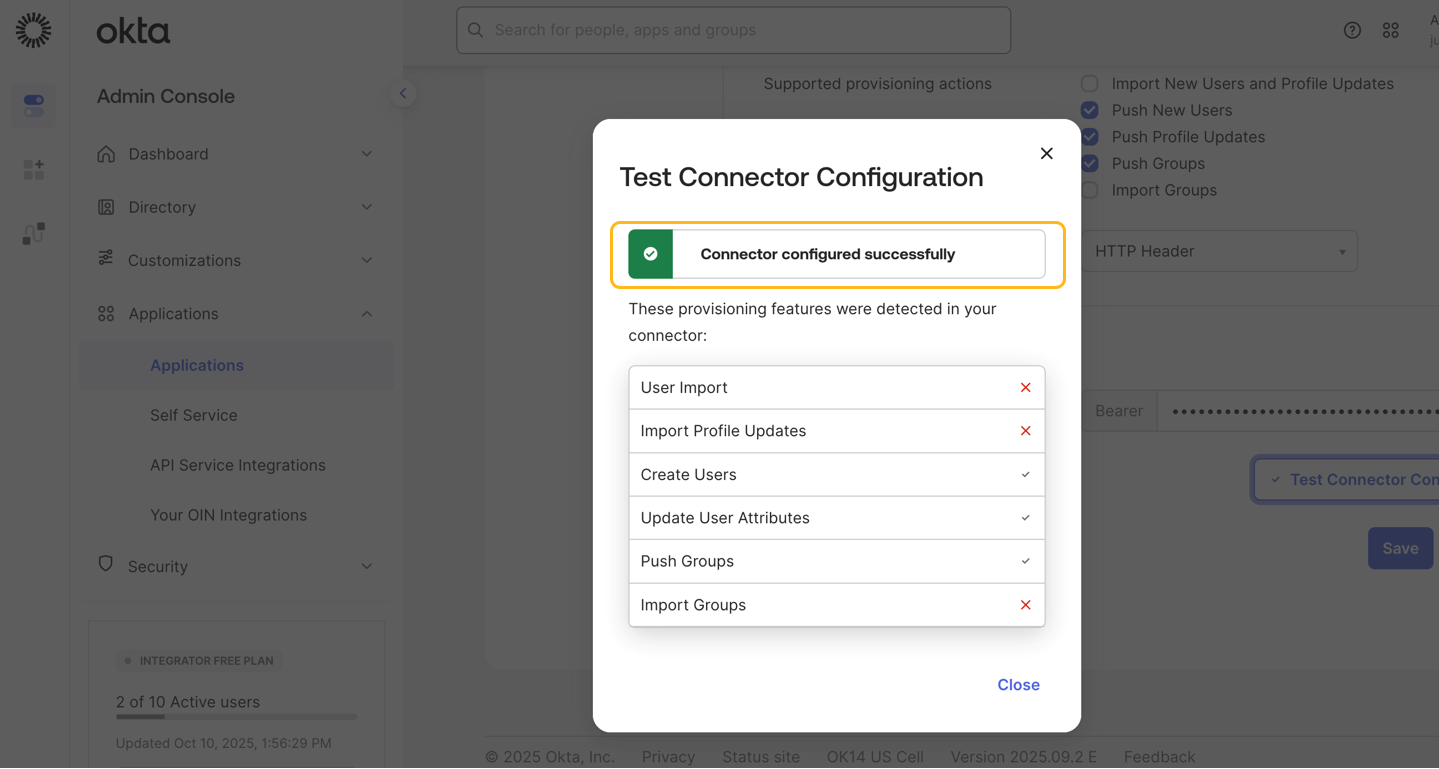

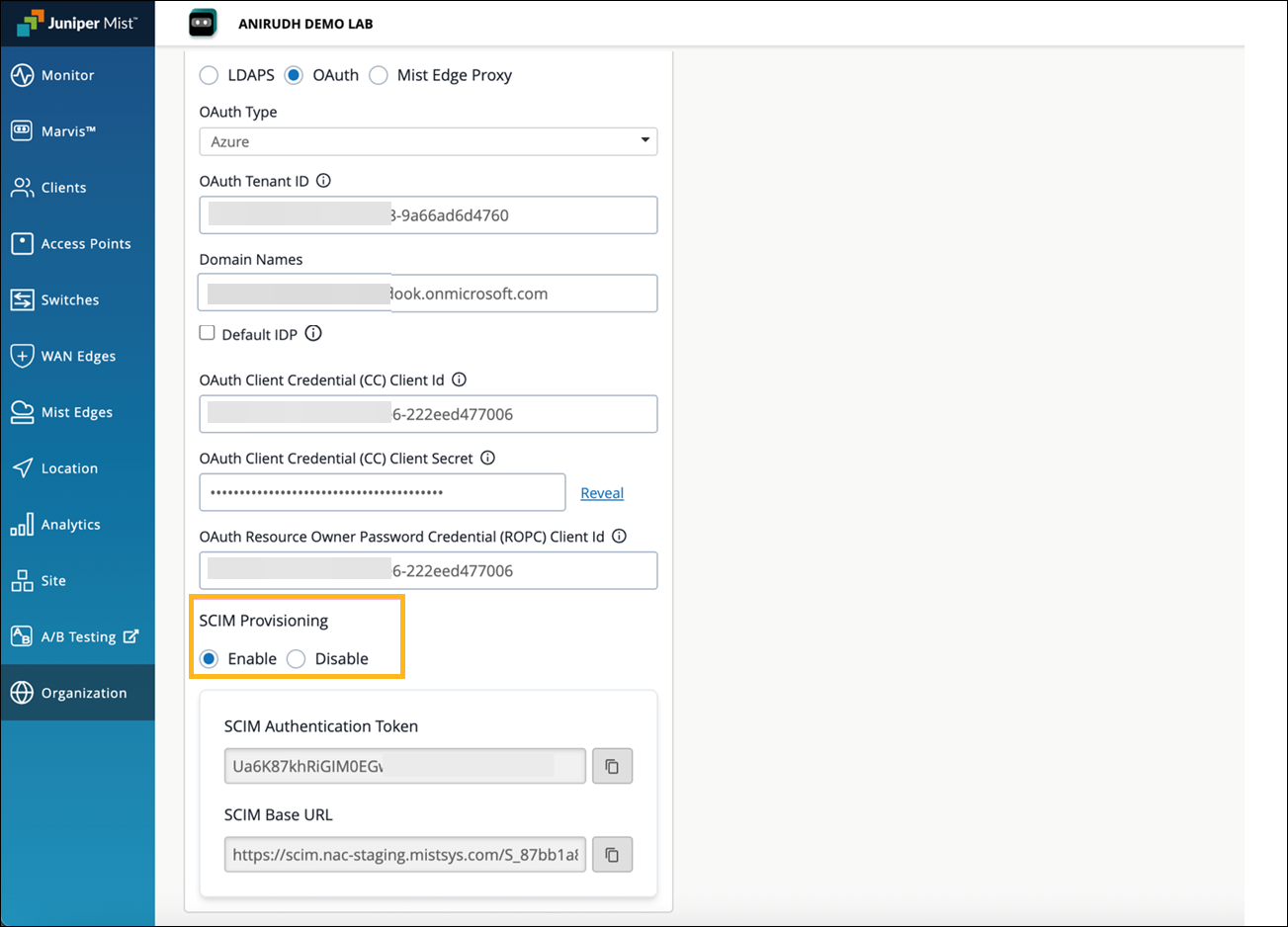

Habilite el aprovisionamiento de SCIM en la configuración de IdP. El token de autenticación SCIM y la URL base de SCIM se generan automáticamente cuando se habilita el aprovisionamiento de SCIM. Estos parámetros son necesarios para sincronizar la información del usuario y del grupo del IdP con Mist Access Assurance.

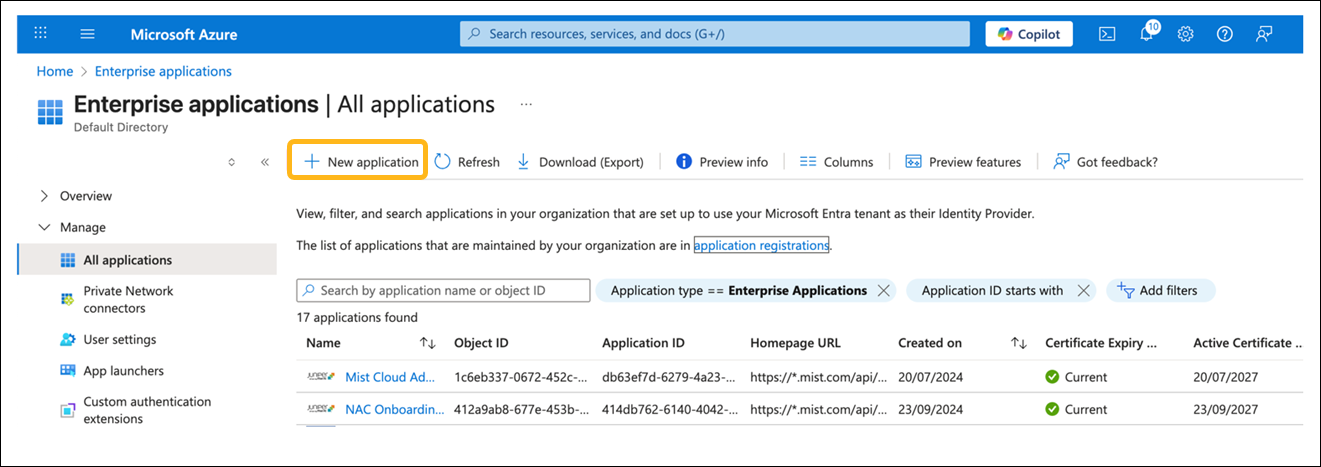

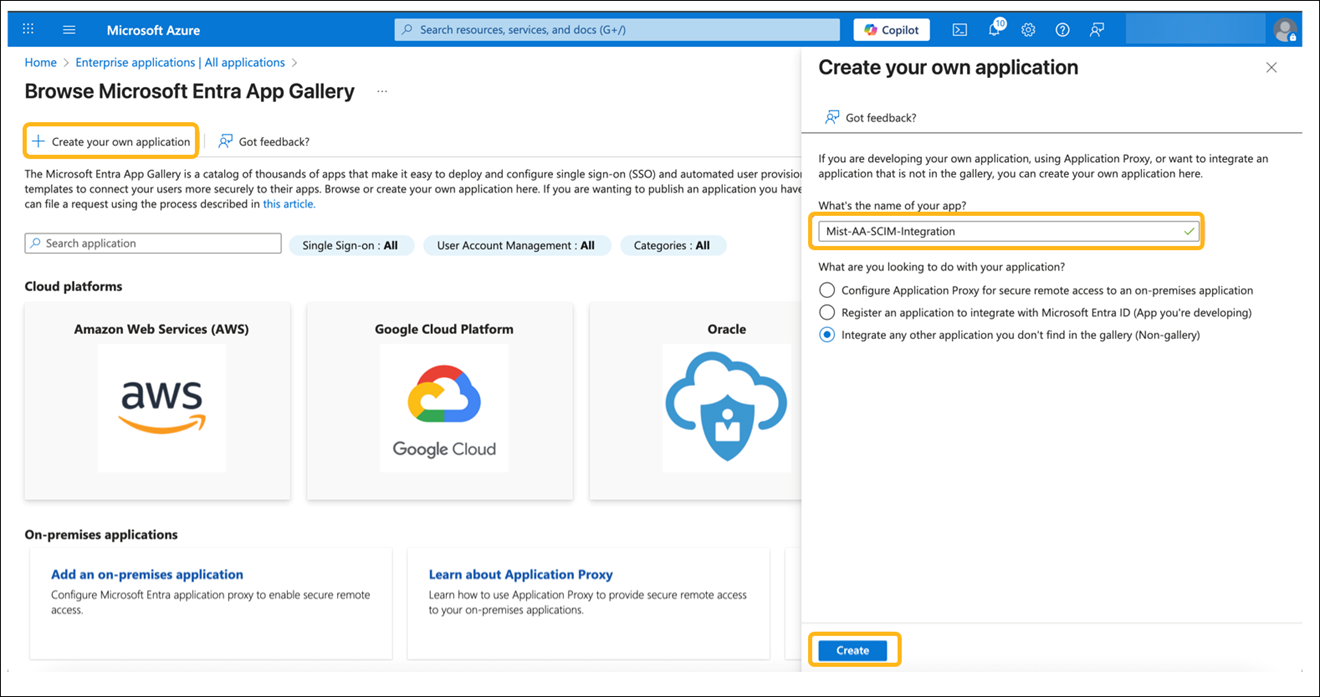

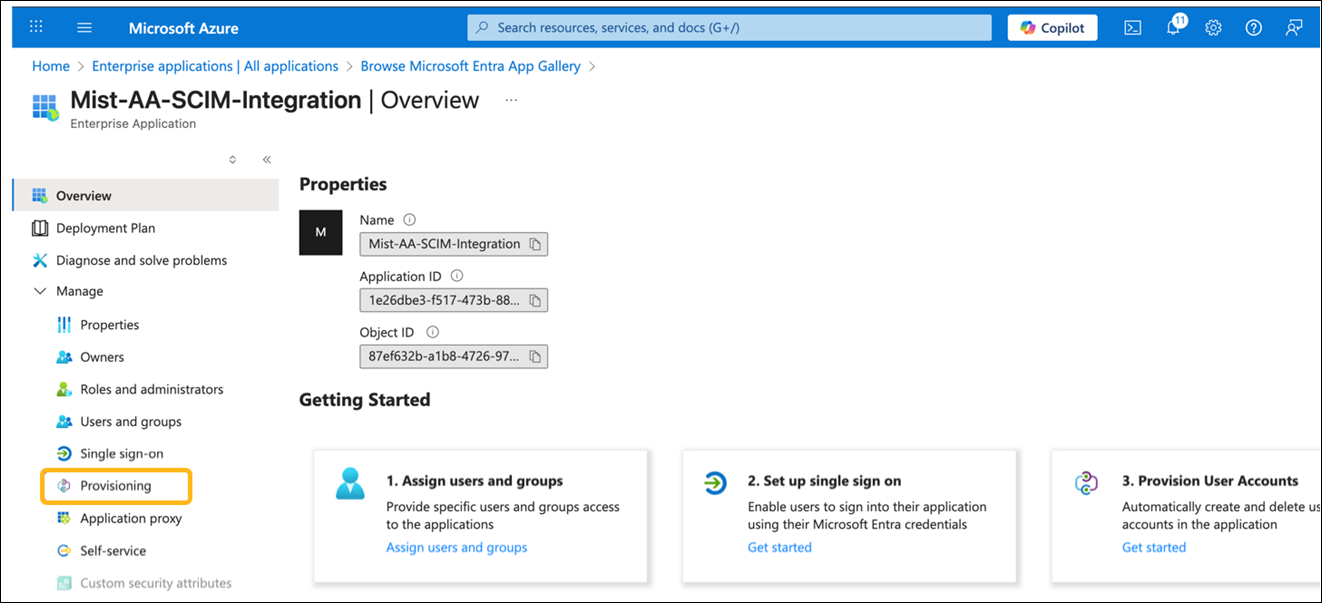

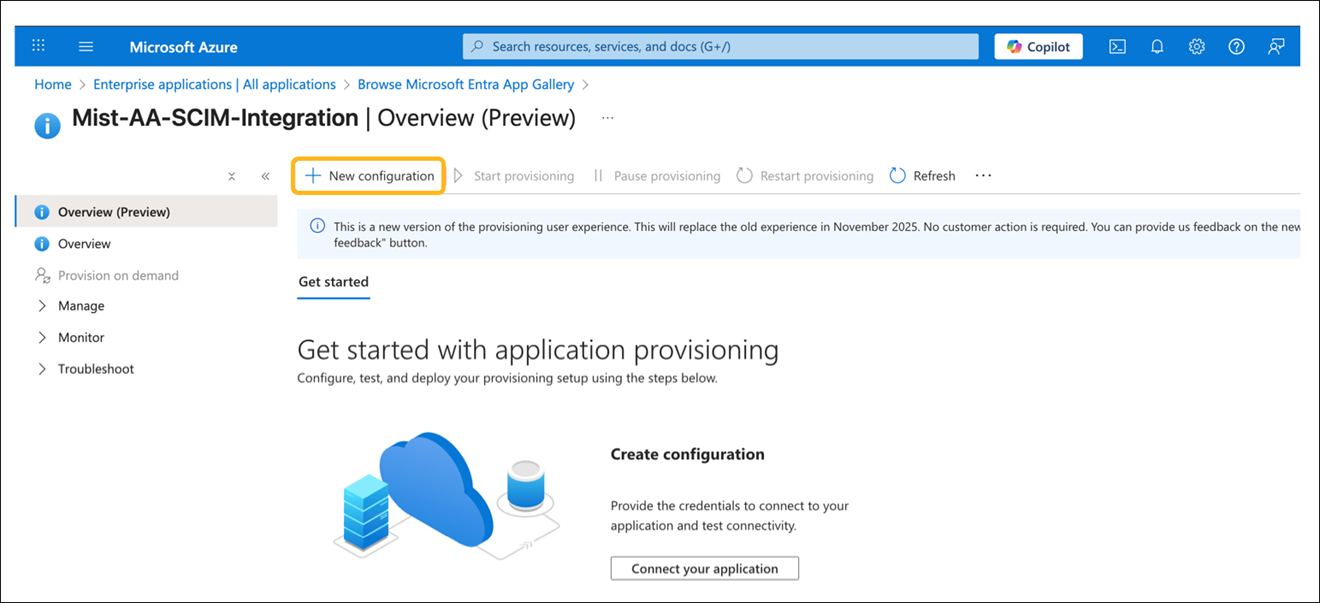

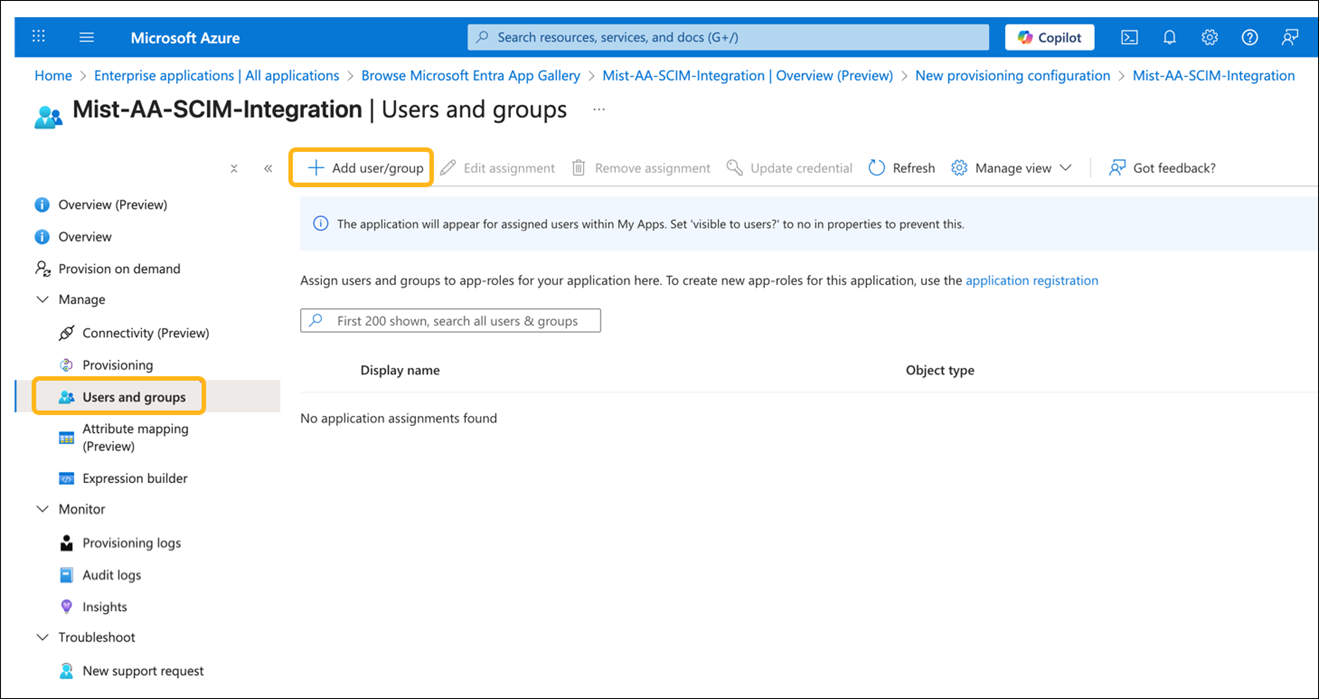

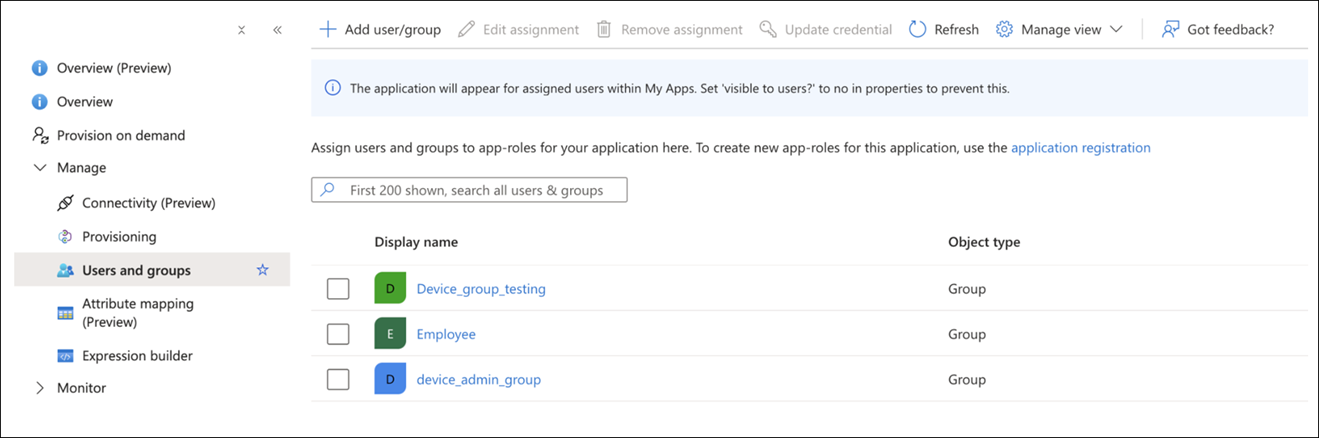

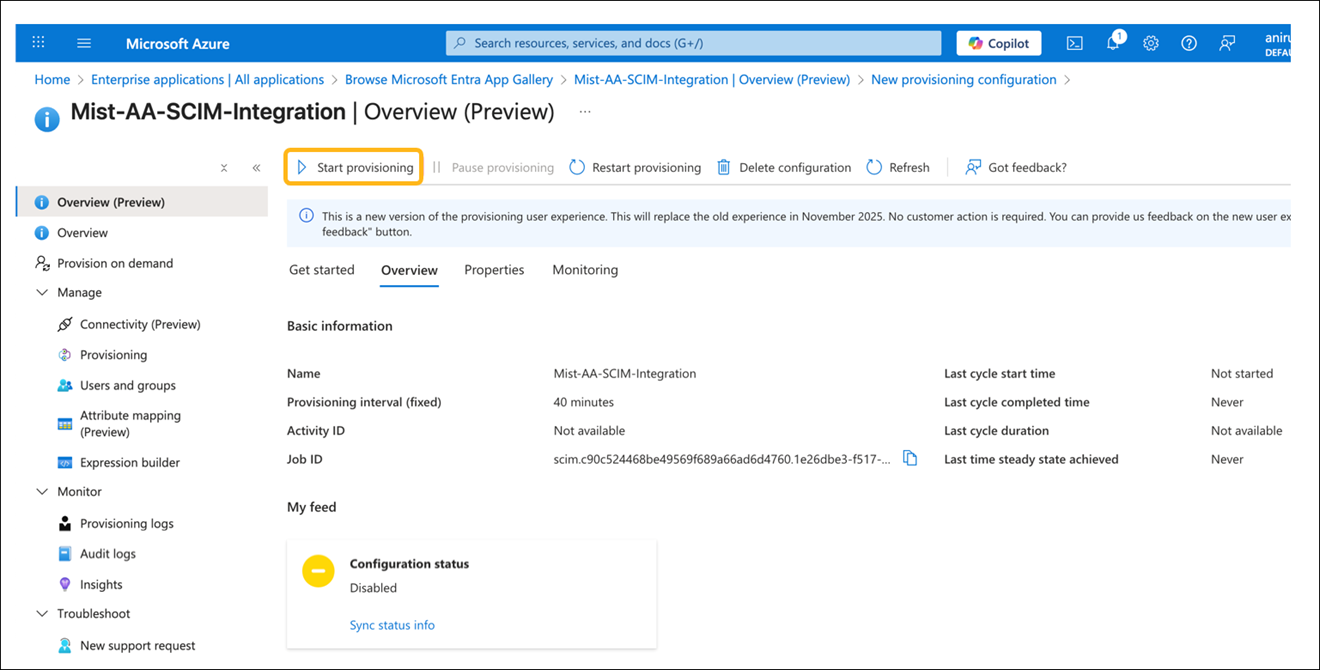

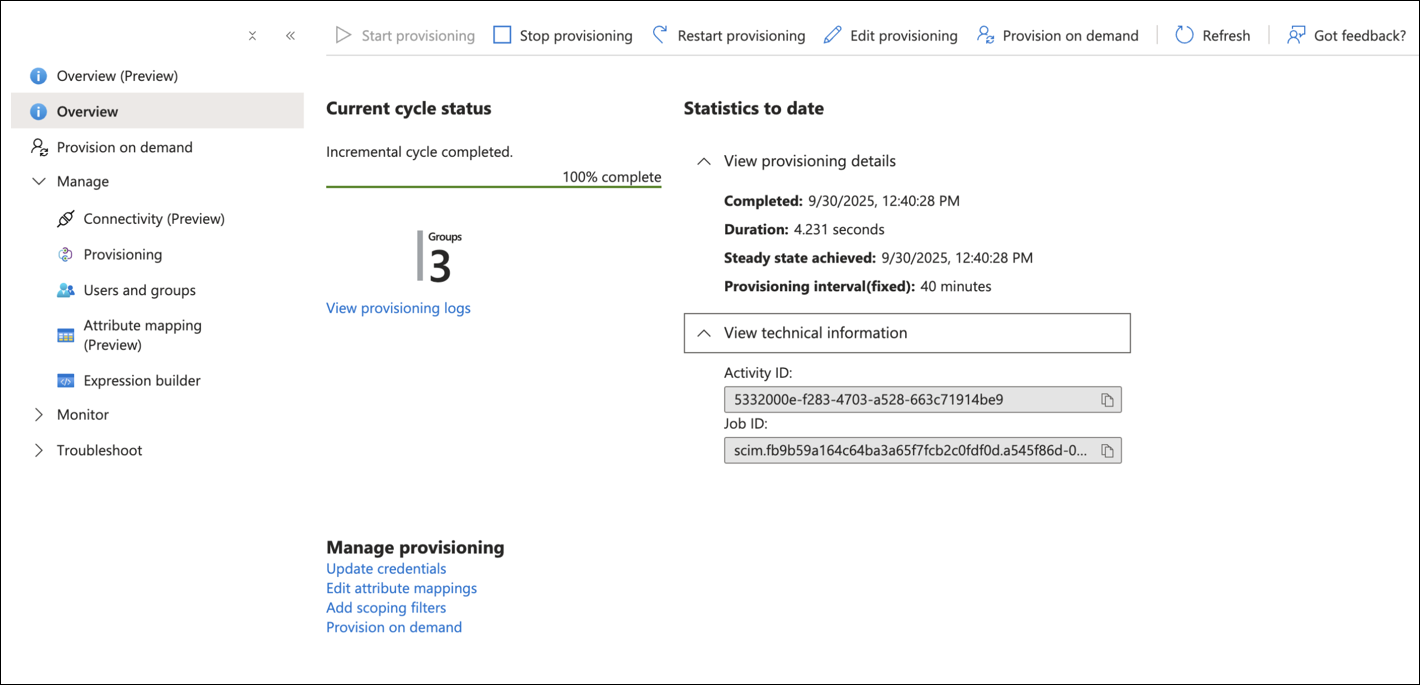

Cómo integrar SCIM con Microsoft Entra ID

Las capturas de pantalla de las aplicaciones de terceros son correctas en el momento de la publicación. No tenemos forma de saber cuándo o si las capturas de pantalla serán precisas en el futuro. Consulte el sitio web de terceros para obtener orientación sobre los cambios en estas pantallas o los flujos de trabajo involucrados.

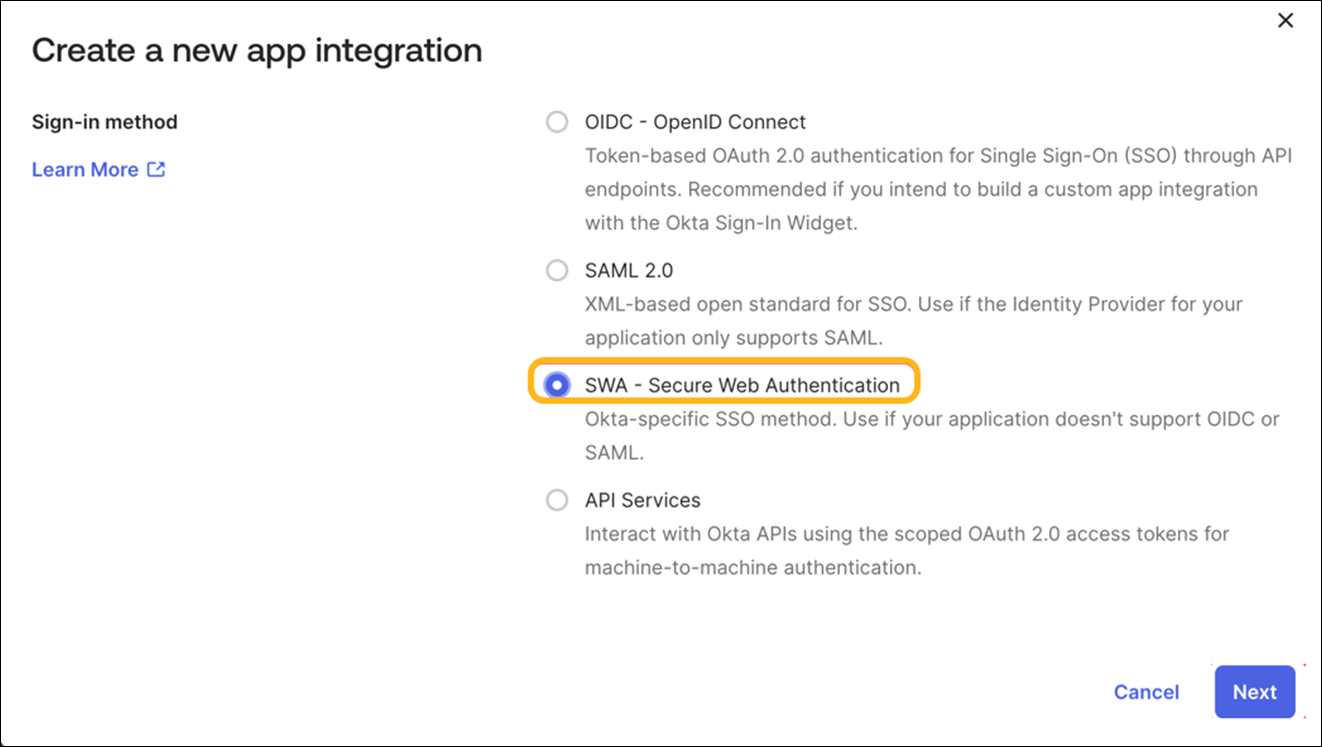

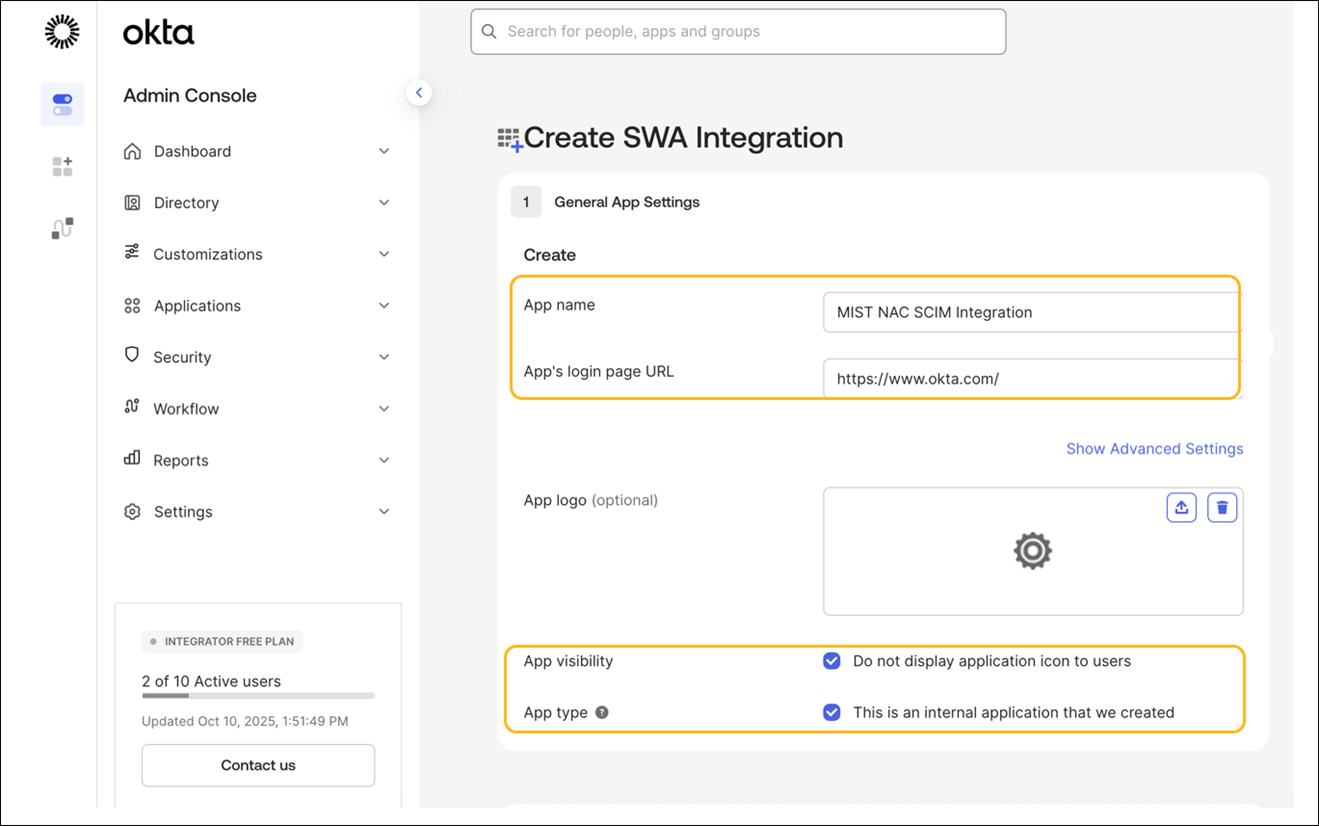

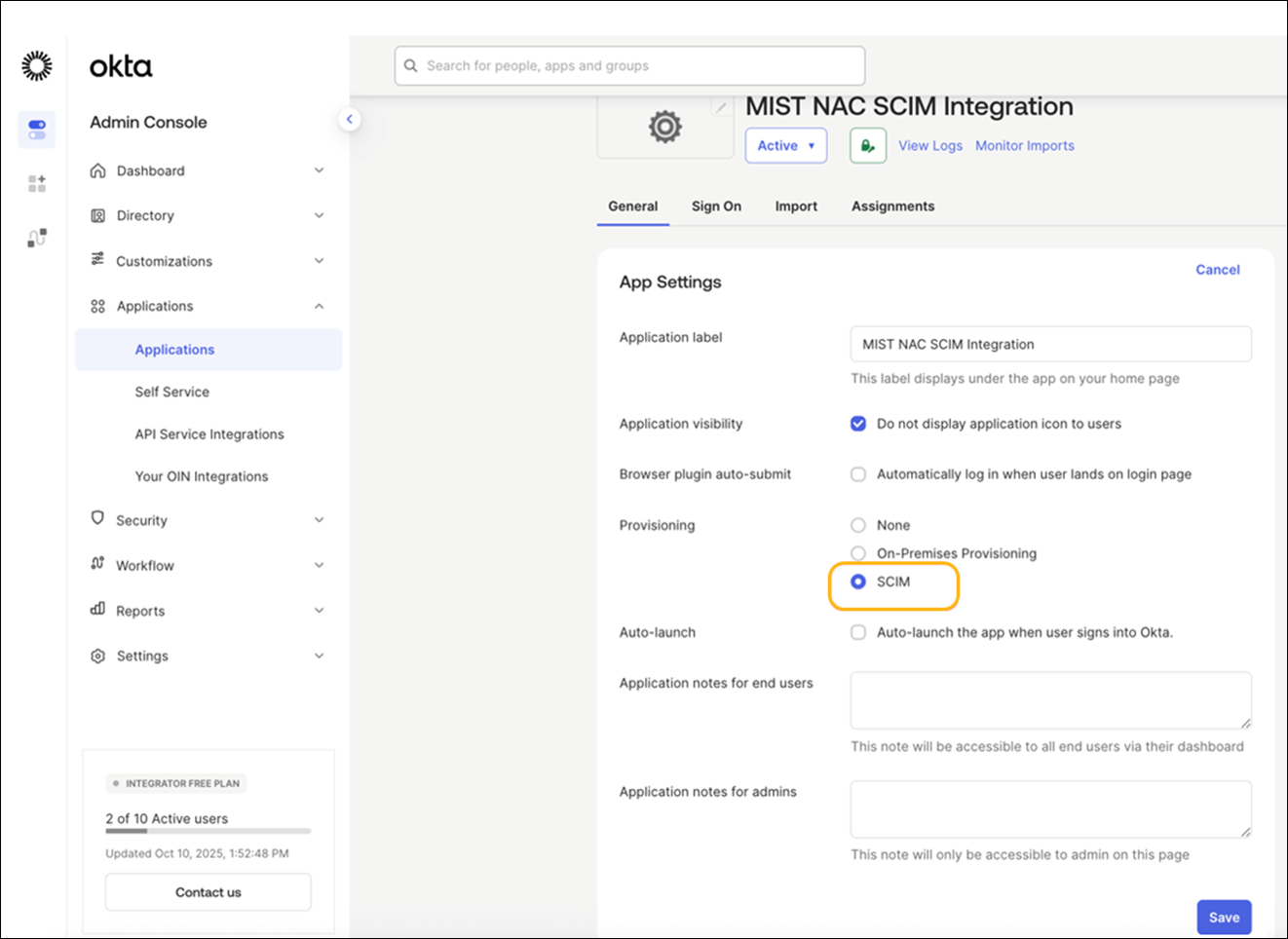

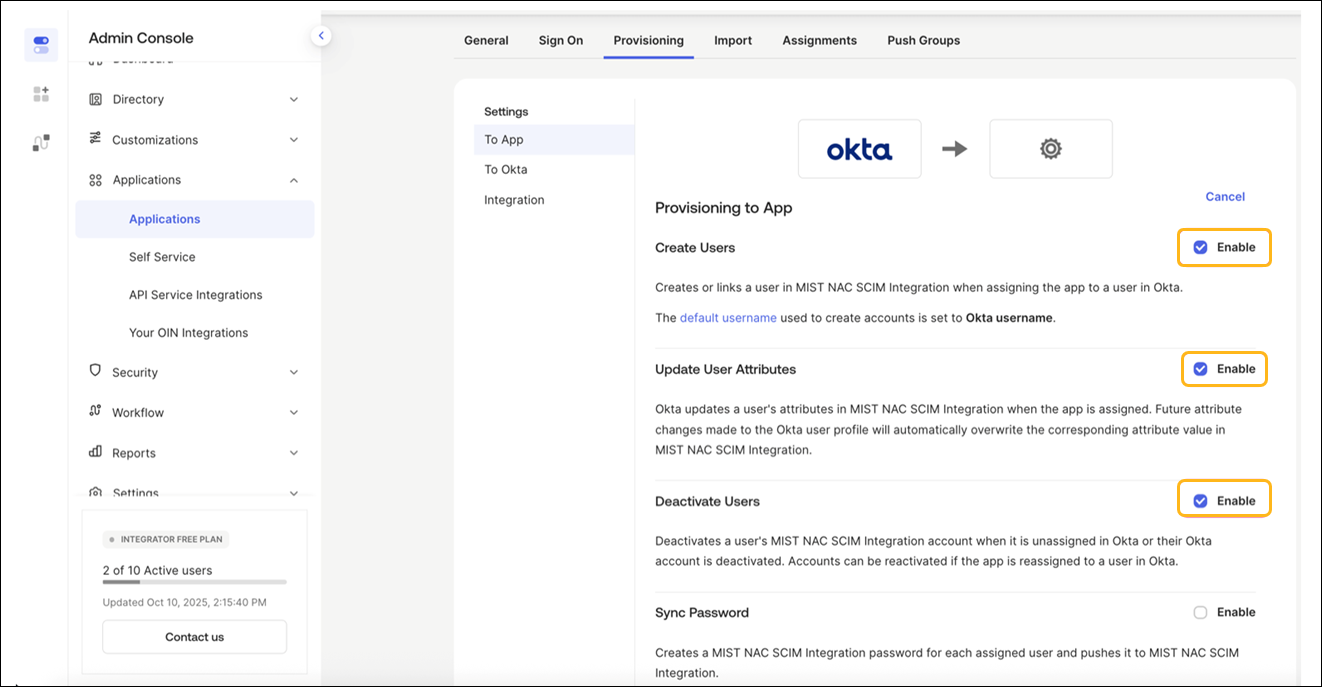

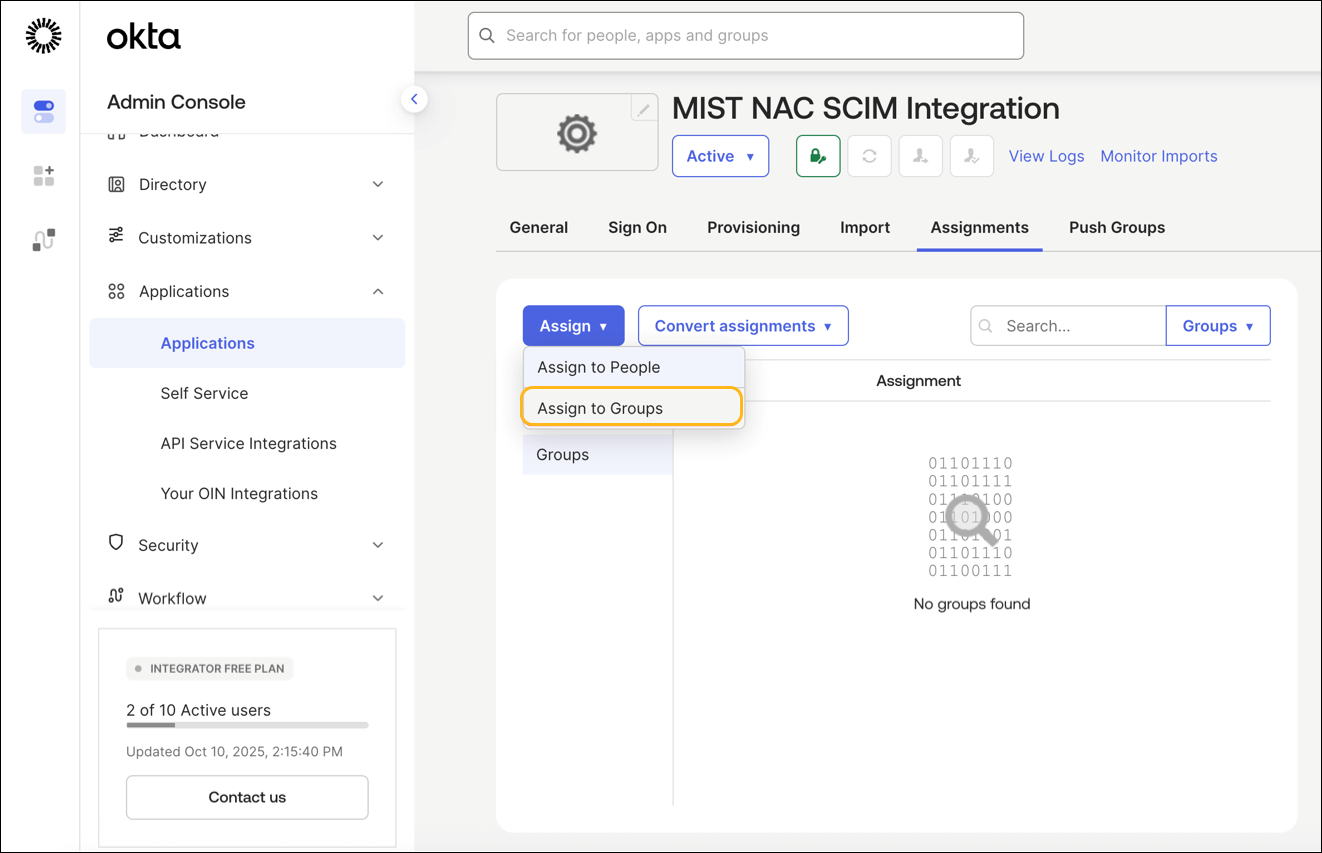

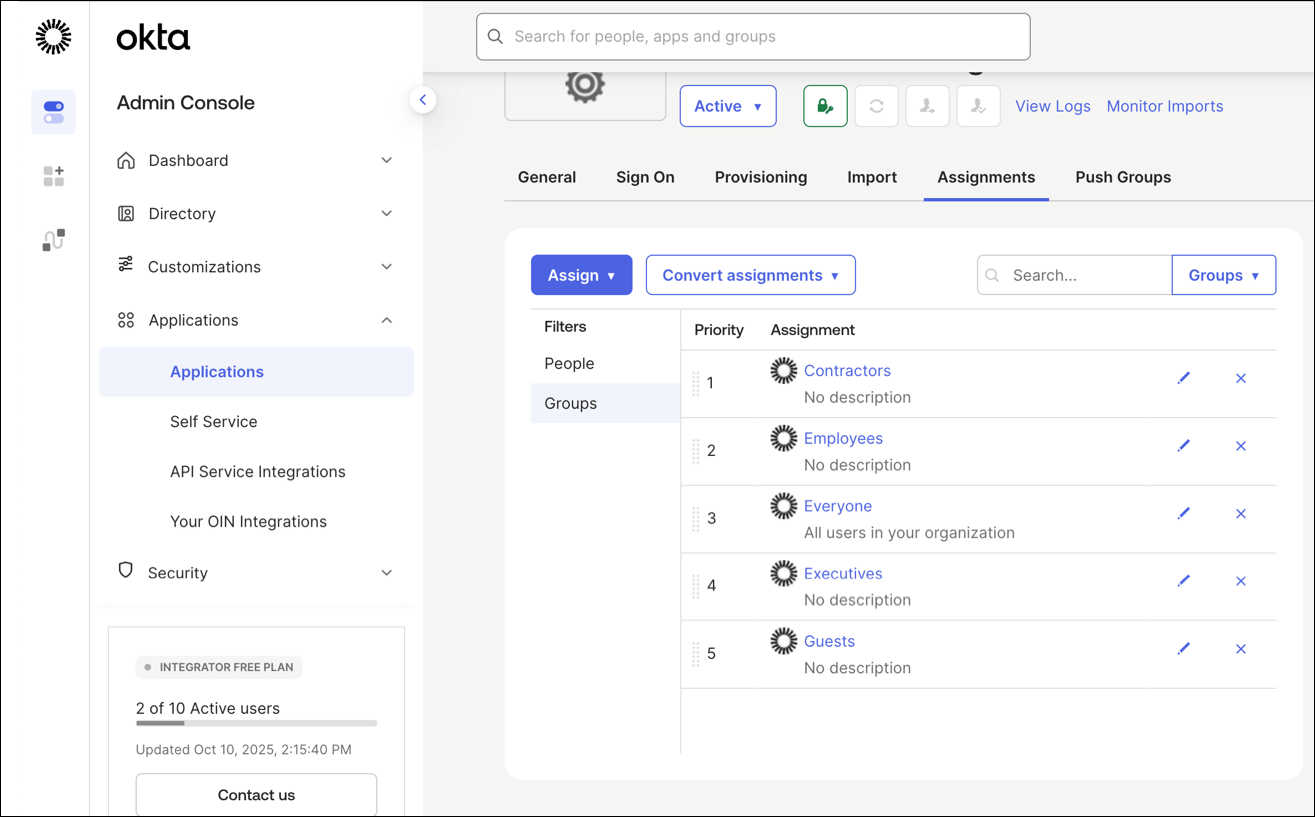

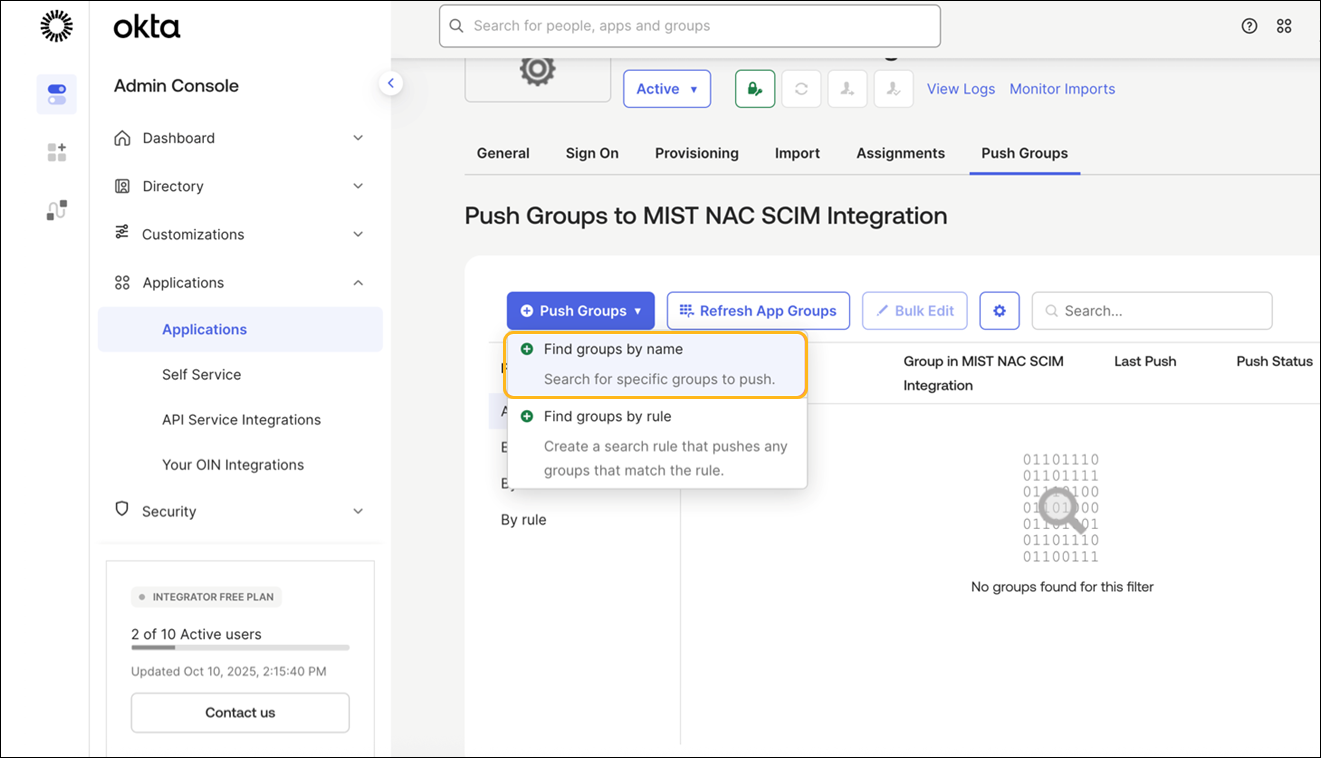

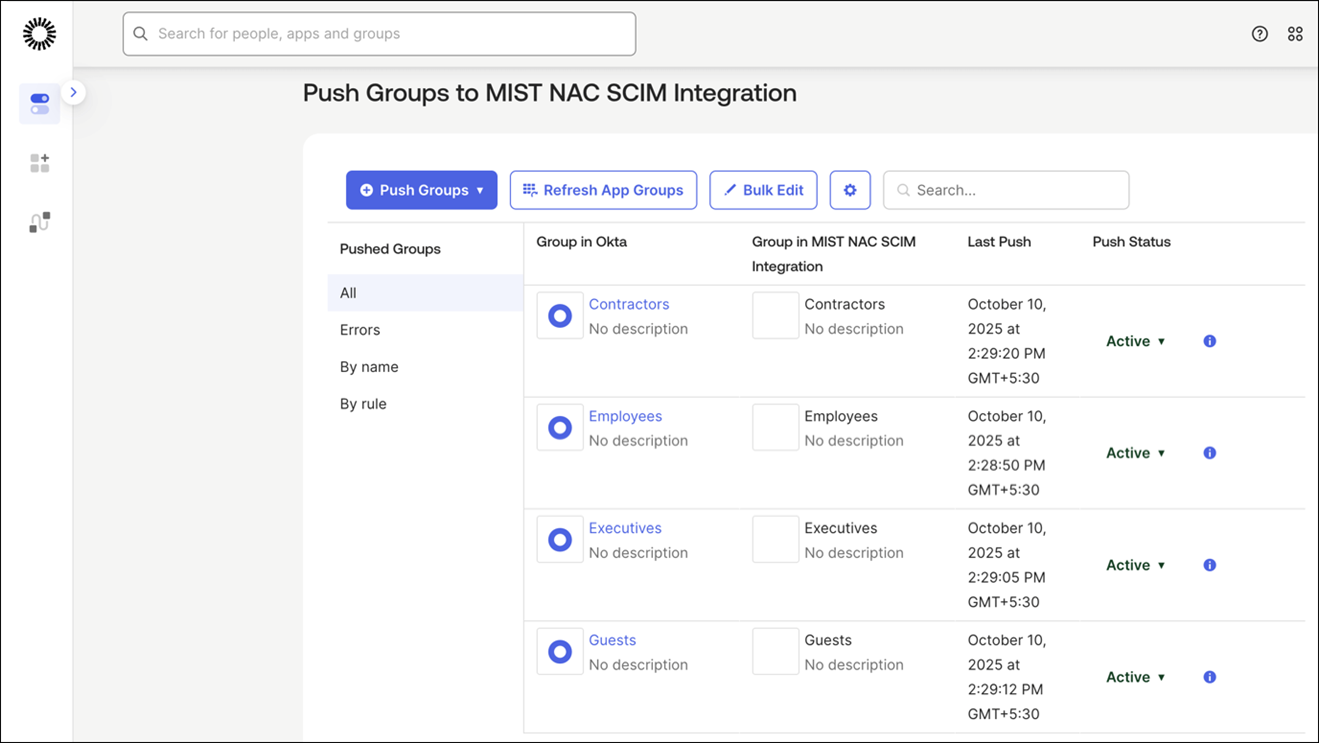

Cómo integrar SCIM con Okta

Algunas de las capturas de pantalla incluidas en este tema provienen de aplicaciones de terceros. Tenga en cuenta que estas capturas de pantalla pueden cambiar con el tiempo y es posible que no siempre coincidan con la versión actual de las aplicaciones.

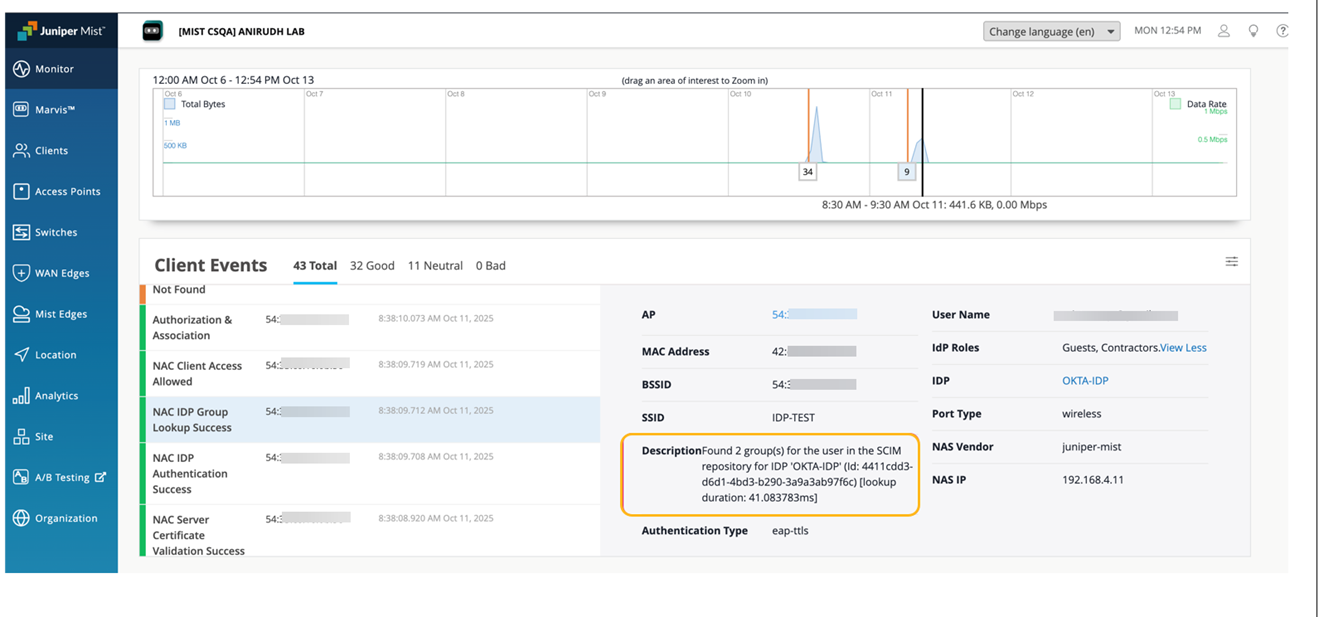

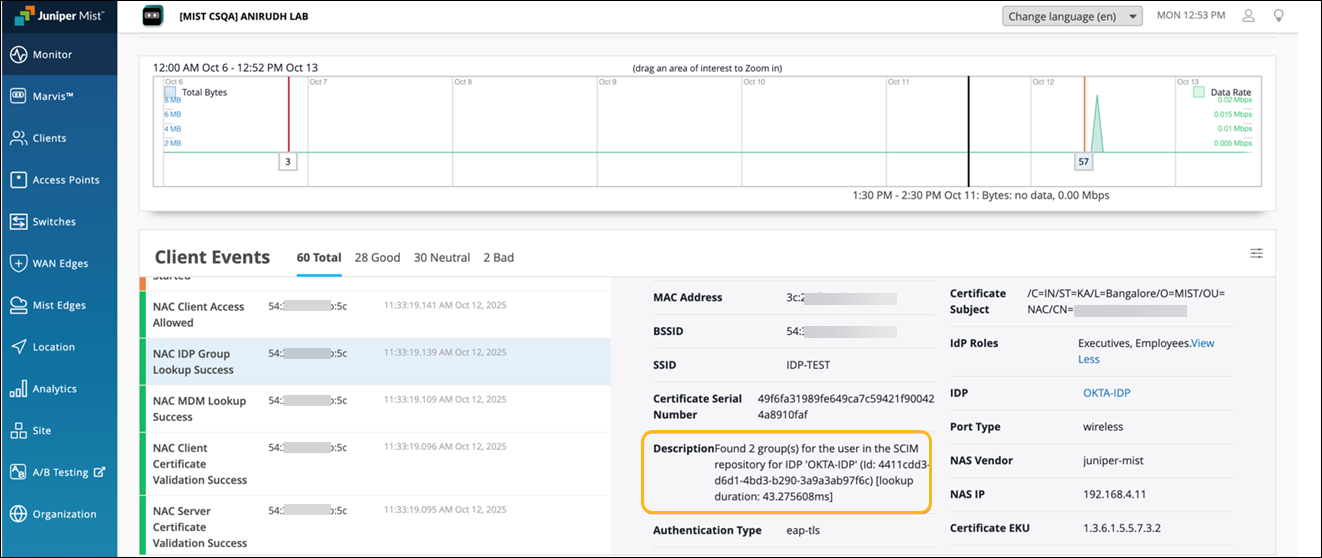

Conexión y verificación del cliente

Cuando un cliente esté conectado, verá los eventos del cliente en la página Información del portal de Mist. En los ejemplos siguientes, los clientes se conectaron mediante los métodos de autenticación EAP-TLS y EAP-TTLS. En ambos casos, la autorización (es decir, la recuperación y asignación del grupo de usuarios) se realizó a través de la base de datos SCIM de Mist Access Assurance. Este comportamiento se puede comprobar en la descripción del evento, donde el origen de la información del grupo se muestra como el repositorio SCIM.

Ejemplo 1: Cliente conectado mediante la autenticación EAP-TLS

Ejemplo 2: Cliente conectado mediante la autenticación EAP-TTLS