Incorporación de clientes a través de un portal de NAC mediante la aplicación de Marvis Client

Incorpore su dispositivo a la red de Juniper Mist Access Assurance de forma segura mediante el uso de certificados de cliente Wi-Fi suministrados por el portal de incorporación de NAC a través de la aplicación Marvis Client.

La incorporación de un dispositivo a través de un portal de control de acceso a red (NAC) permite el aprovisionamiento de certificados de cliente de Wi-Fi a través de la aplicación de cliente de Marvis. El proceso de incorporación utiliza la autoridad de certificación de Mist incorporada, que permite emitir certificados de cliente EAP-TLS a dispositivos. Los clientes usan estos certificados para autenticarse en la red de Mist Access Assurance Juniper mediante EAP-TLS (Protocolo de autenticación extensible - capa de transporte Seguridad).

La aplicación cliente de Marvis se puede preinstalar en dispositivos o descargar directamente desde el portal de incorporación de NAC. El usuario final debe autenticarse en el portal de incorporación de NAC con sus credenciales de ISU (Azure AD, Okta).

Tras una autenticación exitosa, el portal de NAC (integrado con el IdP empresarial) proporciona un certificado de cliente X.509 vinculado al dispositivo y entrega un perfil de red Wi-Fi preconfigurado, que debe instalarse en la aplicación de Marvis Client. Una vez instalado el perfil, la aplicación permite que el dispositivo se conecte sin problemas al SSID seguro designado mediante EAP-TLS.

Este proceso de incorporación elimina la distribución manual de PKI y la configuración de SSID, a la vez que aplica políticas de acceso a la red empresarial para dispositivos no administrados en un entorno de BYOD.

Beneficios de la incorporación de clientes a través de un portal NAC

Incorporar a un cliente a través de un portal de NAC con la aplicación de cliente de Marvis garantiza un acceso seguro, sin problemas y sin contraseña a la red Wi-Fi de su organización. Las conexiones Wi-Fi tradicionales que utilizan nombres de usuario y contraseñas son vulnerables al uso indebido, las fugas y los errores manuales. El portal de incorporación de NAC elimina estos riesgos mediante el uso de autenticación basada en certificados emitida solo después de validar su identidad a través del sistema de inicio de sesión único (ISU) de su organización.

Además de la facilidad de uso, la incorporación proporciona seguridad de nivel empresarial para BYOD (Traiga su propio dispositivo), invitados y contratistas, lo que elimina la necesidad de la intervención de TI para cada conexión.

La incorporación de un dispositivo a un portal de NAC mediante la aplicación cliente de Marvis ofrece los siguientes beneficios:

-

Un certificado digital único vinculado a su identidad y dispositivo.

-

Instalación automática de un perfil Wi-Fi seguro que no requiere configuración manual.

-

Acceso regido por políticas de red de confianza cero definidas en la nube de Juniper Mist.

Puede incorporar dispositivos Android, Windows, macOS e iOS. La incorporación se admite en dispositivos que ejecutan:

-

Windows: versión 10 u 11

-

macOS: Sonoma (versión 14) y versiones posteriores

-

Android—Android 12+

-

iOS: versión 16 y posteriores

Antes de empezar

Antes de proceder a incorporar un dispositivo, asegúrese de

-

Obtenga y active una suscripción a Juniper Mist™ Access Assurance. Para obtener más información acerca de la administración de suscripciones, consulte la Guía de administración de Juniper Mist.

-

Habilite la incorporación:

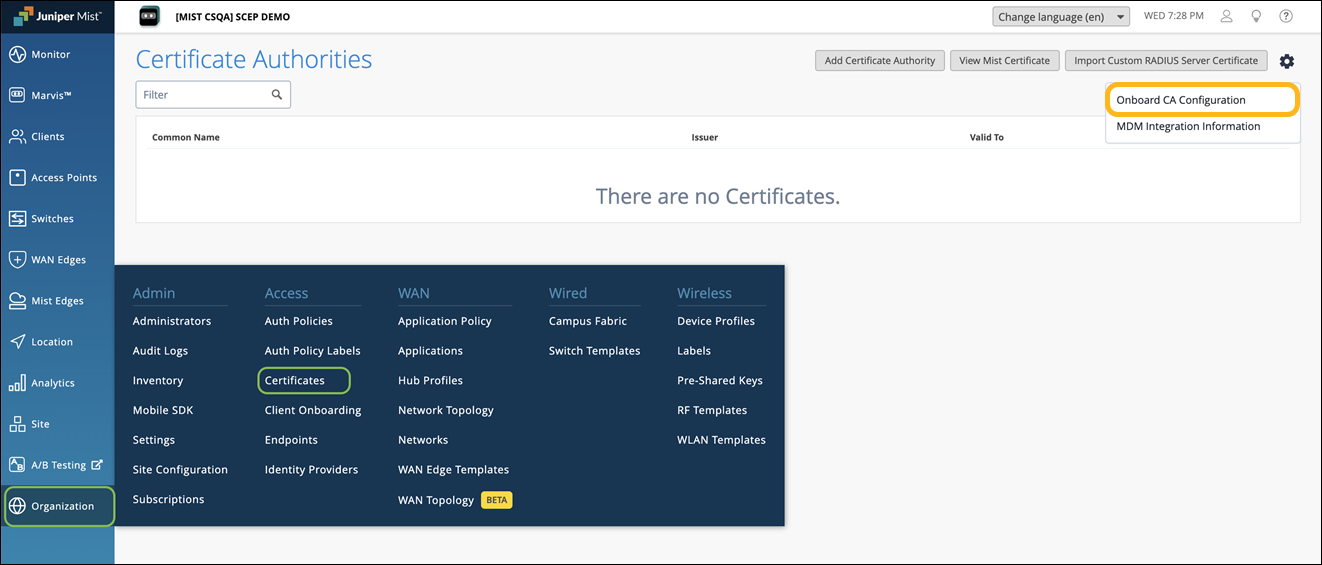

En el menú izquierdo del portal de Mist de Juniper, seleccione Certificados >>acceso de la organización.

Aparecerá la página Autoridades de certificado.

Haga clic en el icono de configuración en la esquina superior derecha de la página y seleccione Configuración de AC incorporada.

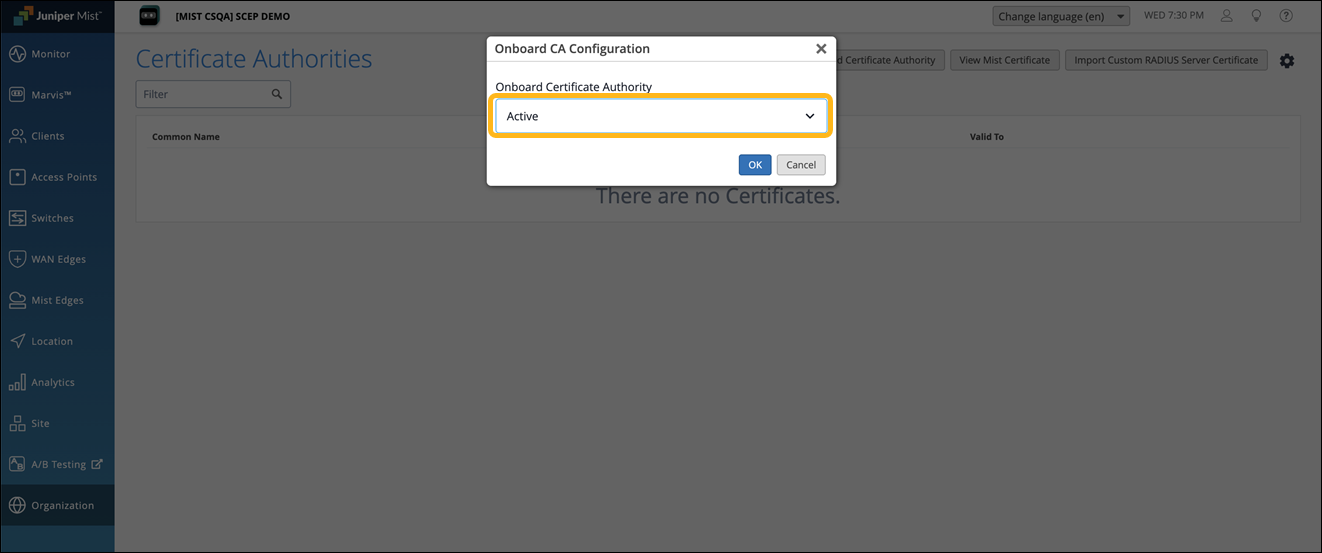

En el cuadro de diálogo Configuración de AC incorporado, seleccione Activo y haga clic en Aceptar para habilitar el AC integrado para emitir los certificados de cliente.

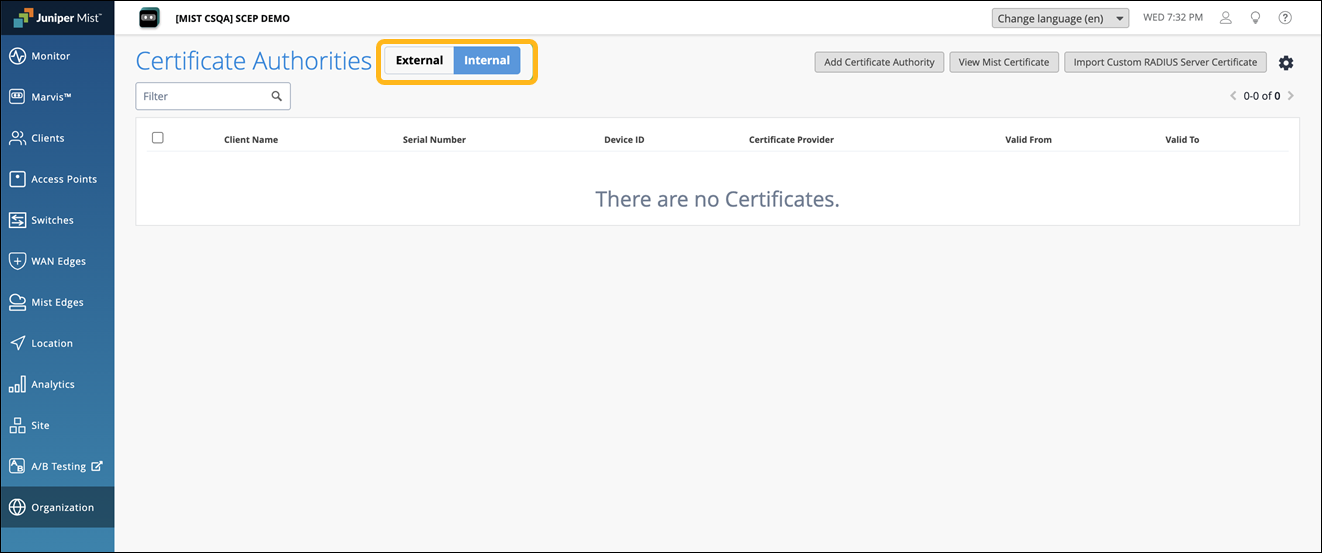

Cuando se active la configuración de AC integrada, verá las siguientes pestañas:

Externa: muestra los detalles de las entidades de certificación externas.

Interna: muestra los detalles de los certificados de cliente emitidos por la AC integrada a través del portal de NAC o MDM.

-

Asegúrese de tener una cuenta de IdP con capacidad de integración de aplicaciones. Su IDP puede ser cualquier proveedor que admita integraciones de SAML 2.0. Algunos ejemplos son Azure, Google y Okta.

En este tema, le mostramos cómo crear un portal de NAC e integrarlo con Microsoft Azure y Okta.

Cómo configurar un portal NAC e integrarlo con Microsoft Azure

La configuración de un portal de incorporación de NAC y su integración con Azure implica los pasos siguientes:

- Cree un portal de NAC e intégrelo con Azure

- Descargue la aplicación Marvis Client y el perfil de Wi-Fi

- Verificar la conectividad del cliente a la red

Cree un portal de NAC e intégrelo con Azure

Asegúrese de que la configuración de la AC incorporada esté habilitada en la página Certificados. Consulte Antes de empezar.

Cree un portal NAC. Cuando cree el portal, se generará una URL del portal de NAC para que los usuarios puedan acceder a ella mediante ISU.

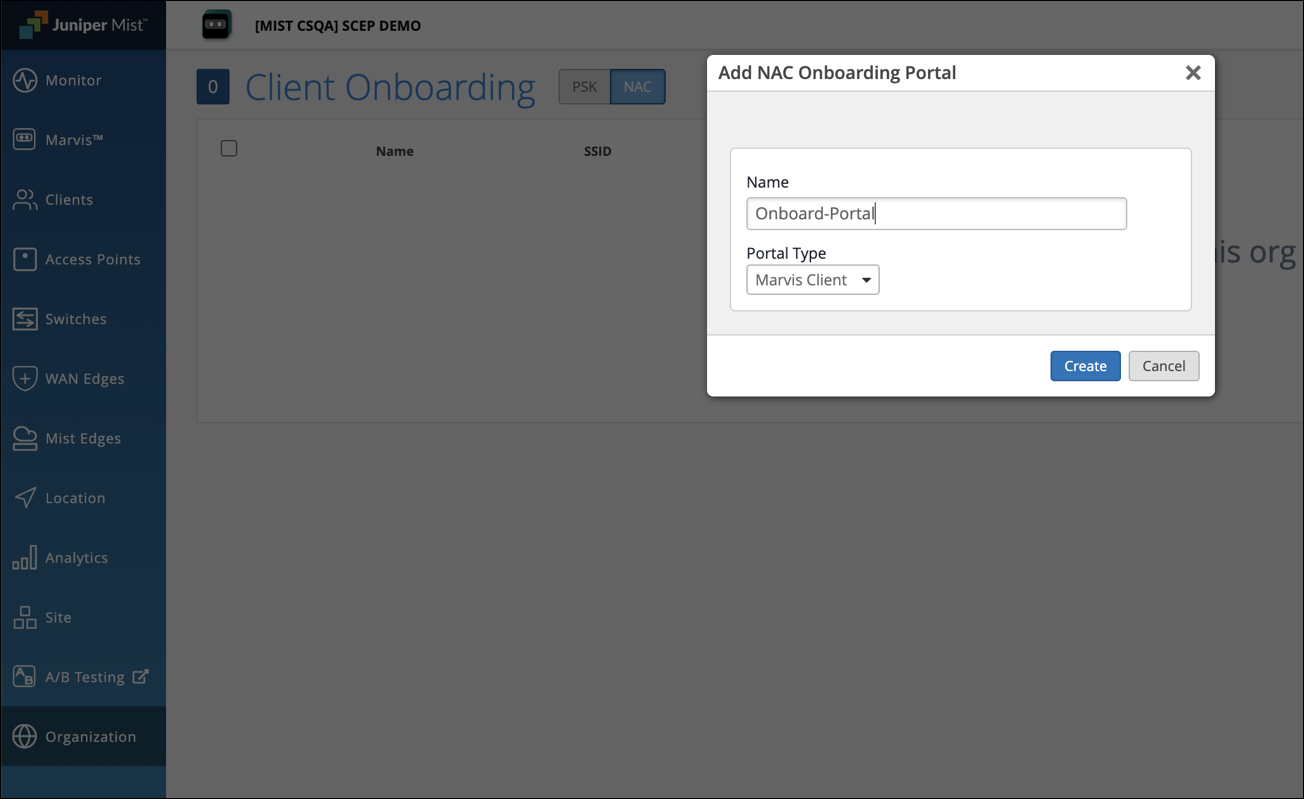

En el menú izquierdo del portal de Mist Juniper, seleccione Incorporación de la organización>cliente y seleccione la pestaña NAC .

Haga clic en Agregar portal de incorporación de NAC en la esquina superior derecha de la página Incorporación de clientes.

En la página Agregar portal de incorporación de NAC, escriba un nombre y haga clic en Crear.

Aparece la página Editar portal de incorporación de NAC.

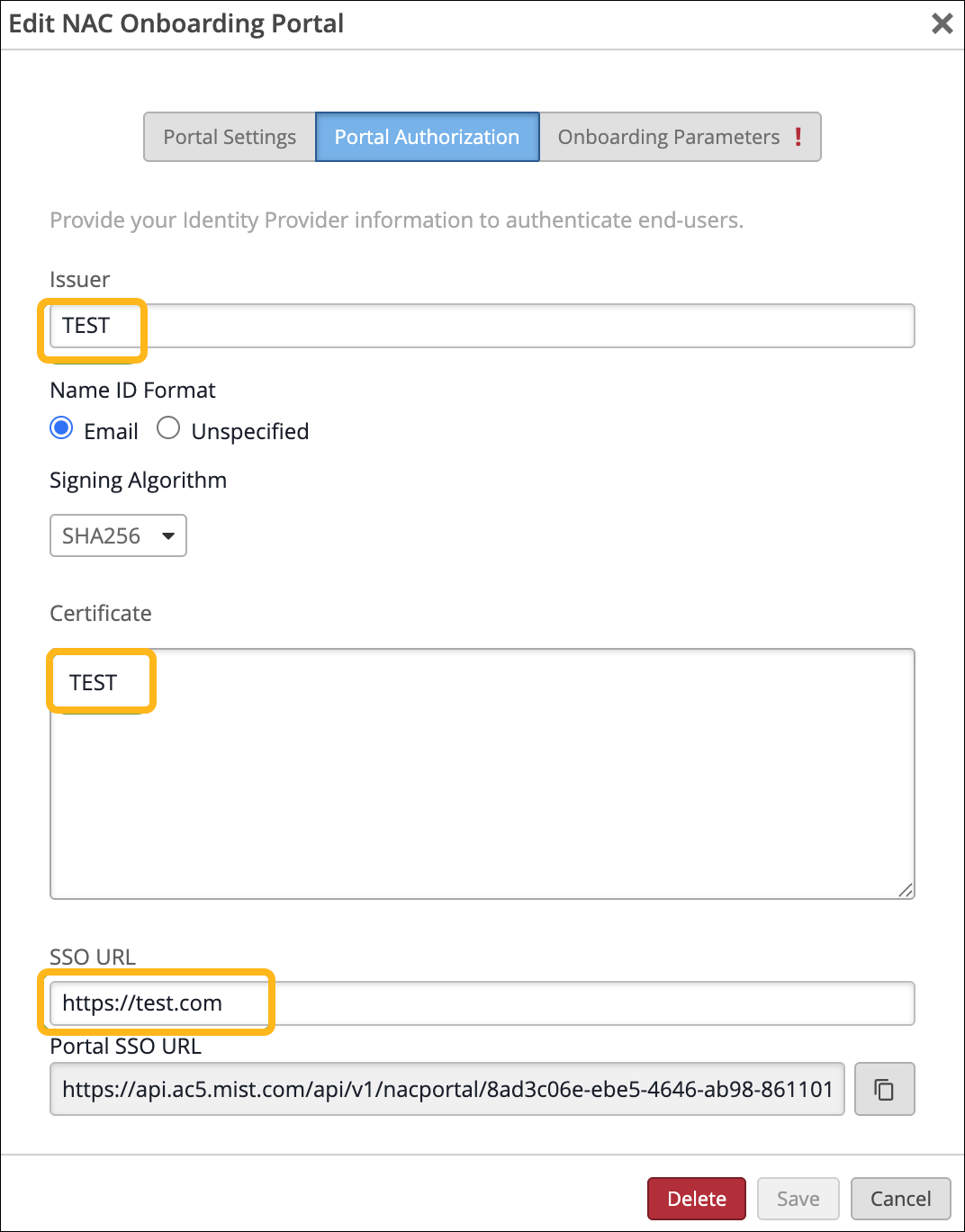

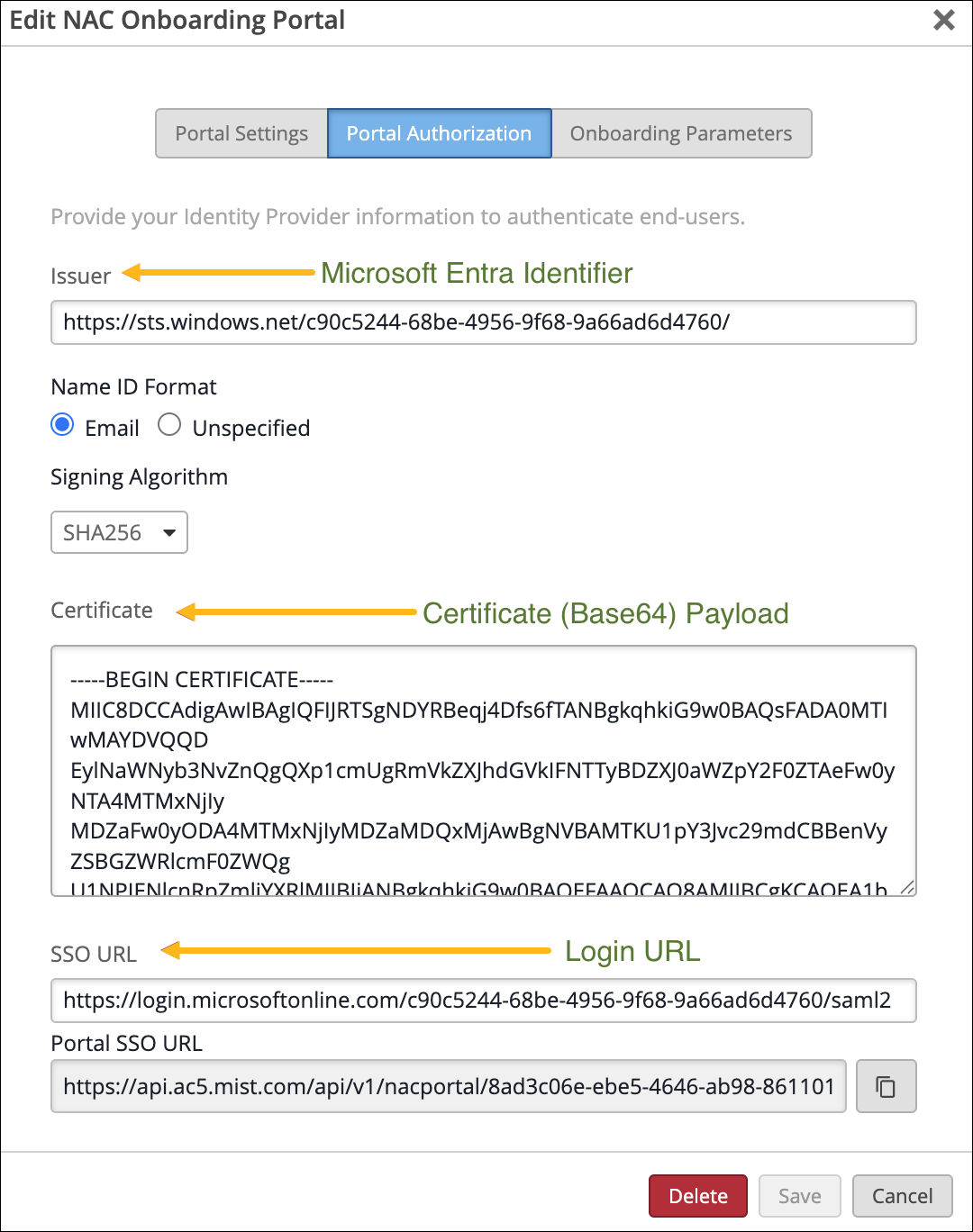

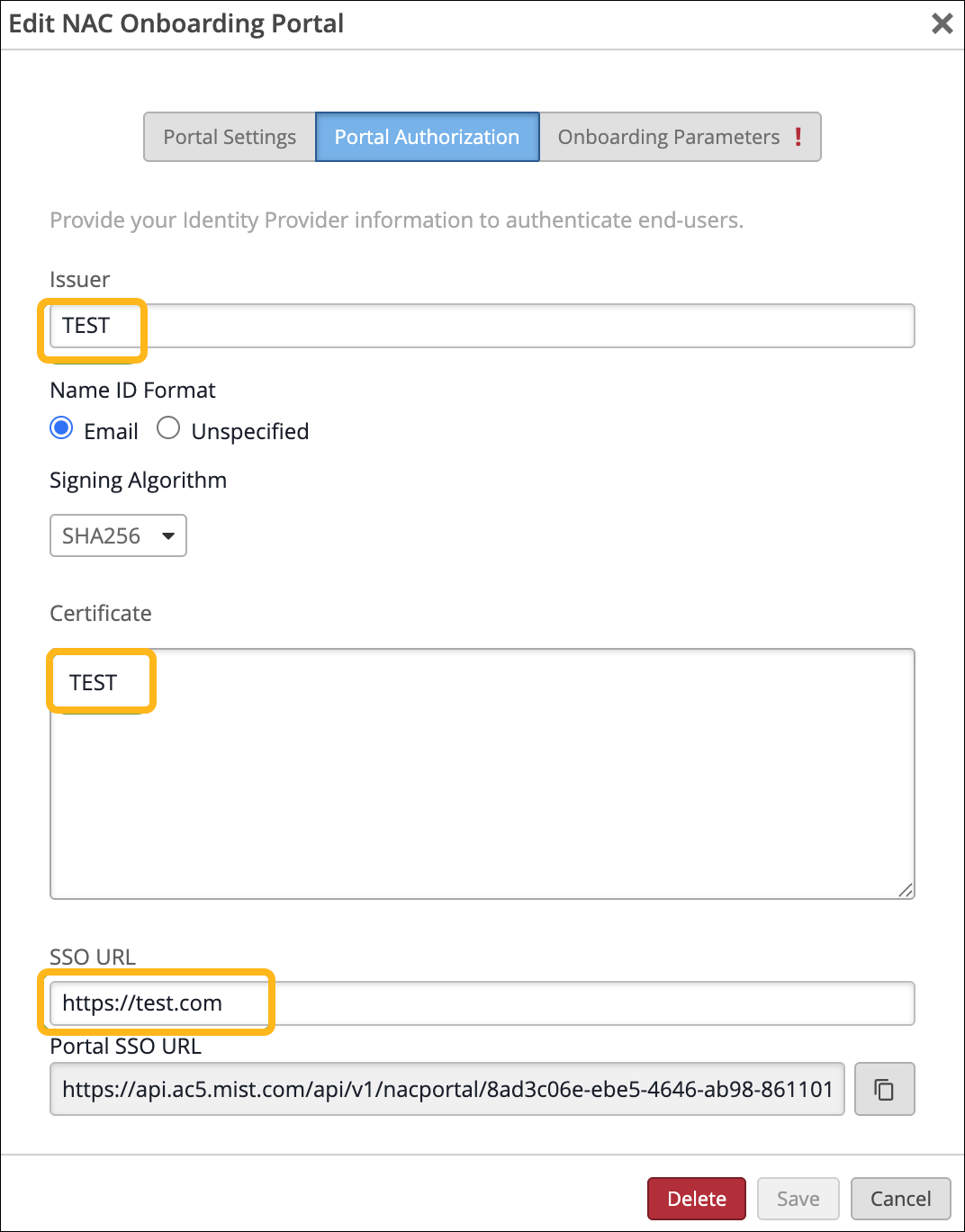

Seleccione la pestaña Autorización del portal :

Introduzca valores de marcador de posición para el emisor, el certificado y la URL de ISU. Estos valores se reemplazarán posteriormente por valores reales del IdP.

Copie la URL del portal de ISU para usarla más tarde.

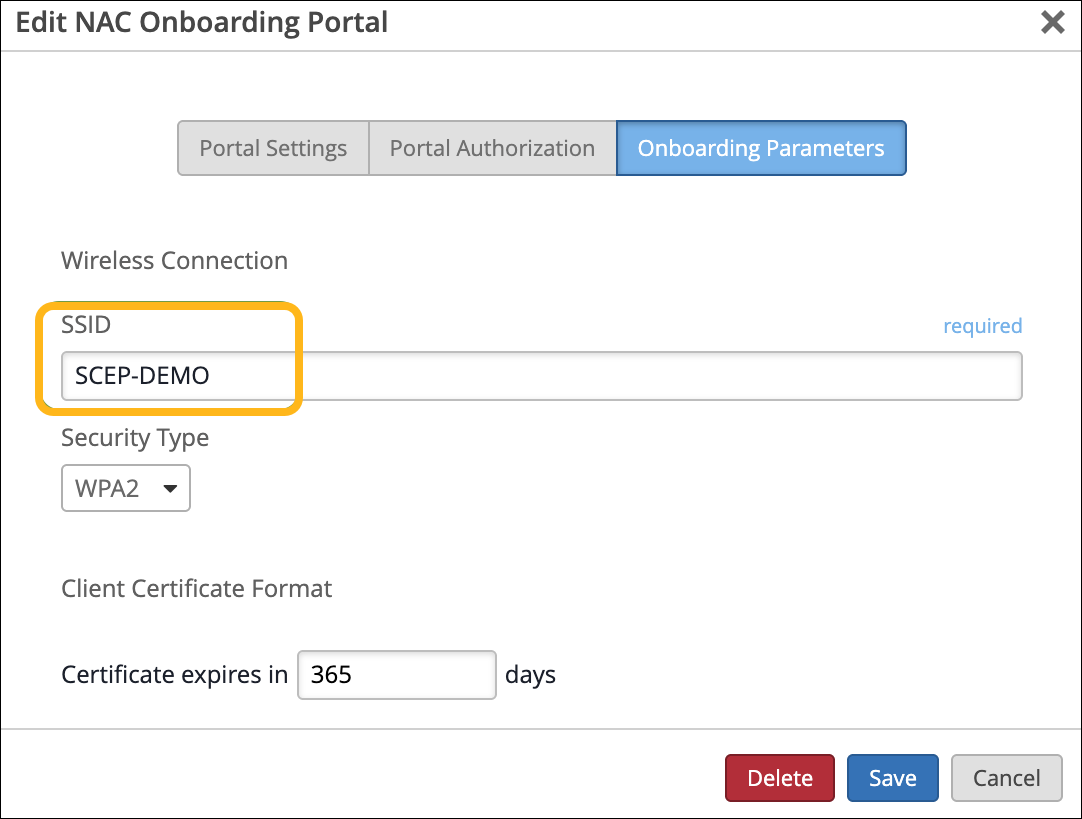

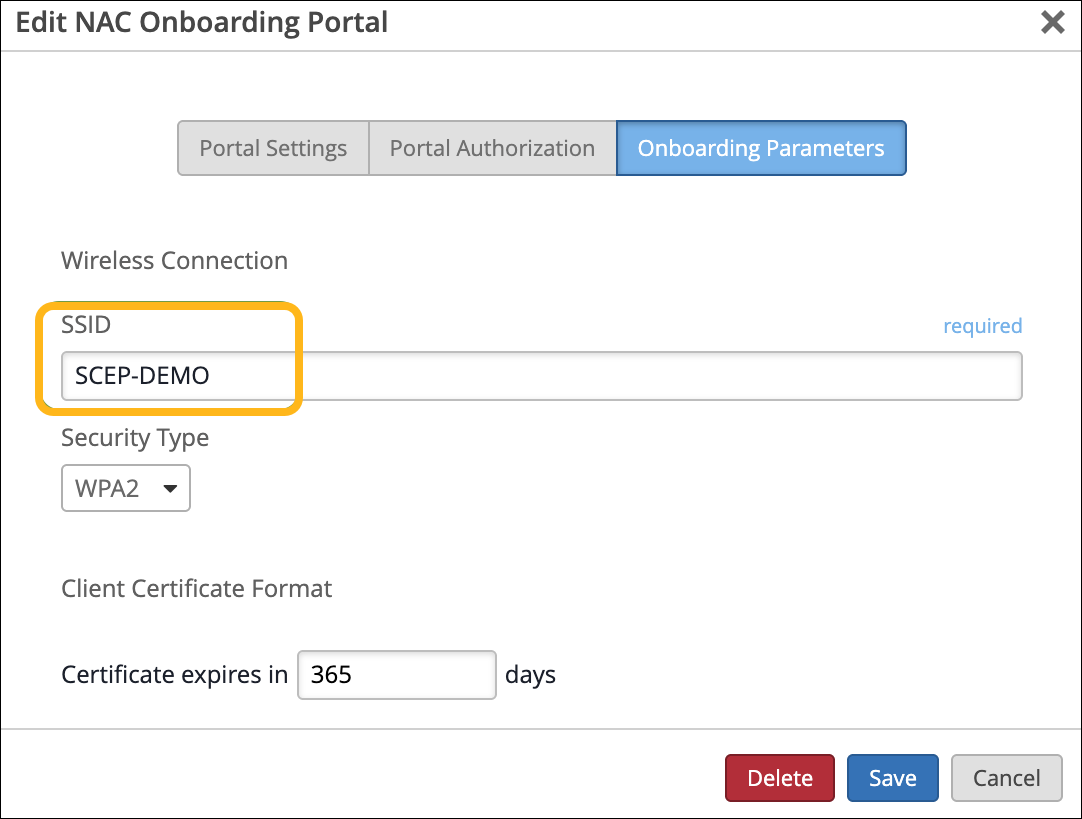

Seleccione la pestaña Parámetros de incorporación y configure lo siguiente:

Escriba el nombre del SSID que se va a aprovisionar.

Seleccione el tipo de seguridad como WPA2 o WPA3 Enterprise.

Establezca el número de días después de los cuales caducará el certificado de cliente. El valor puede oscilar entre 1 y 1825 días (hasta 5 años).

Configure ISU e integre el portal de NAC con Microsoft Azure:

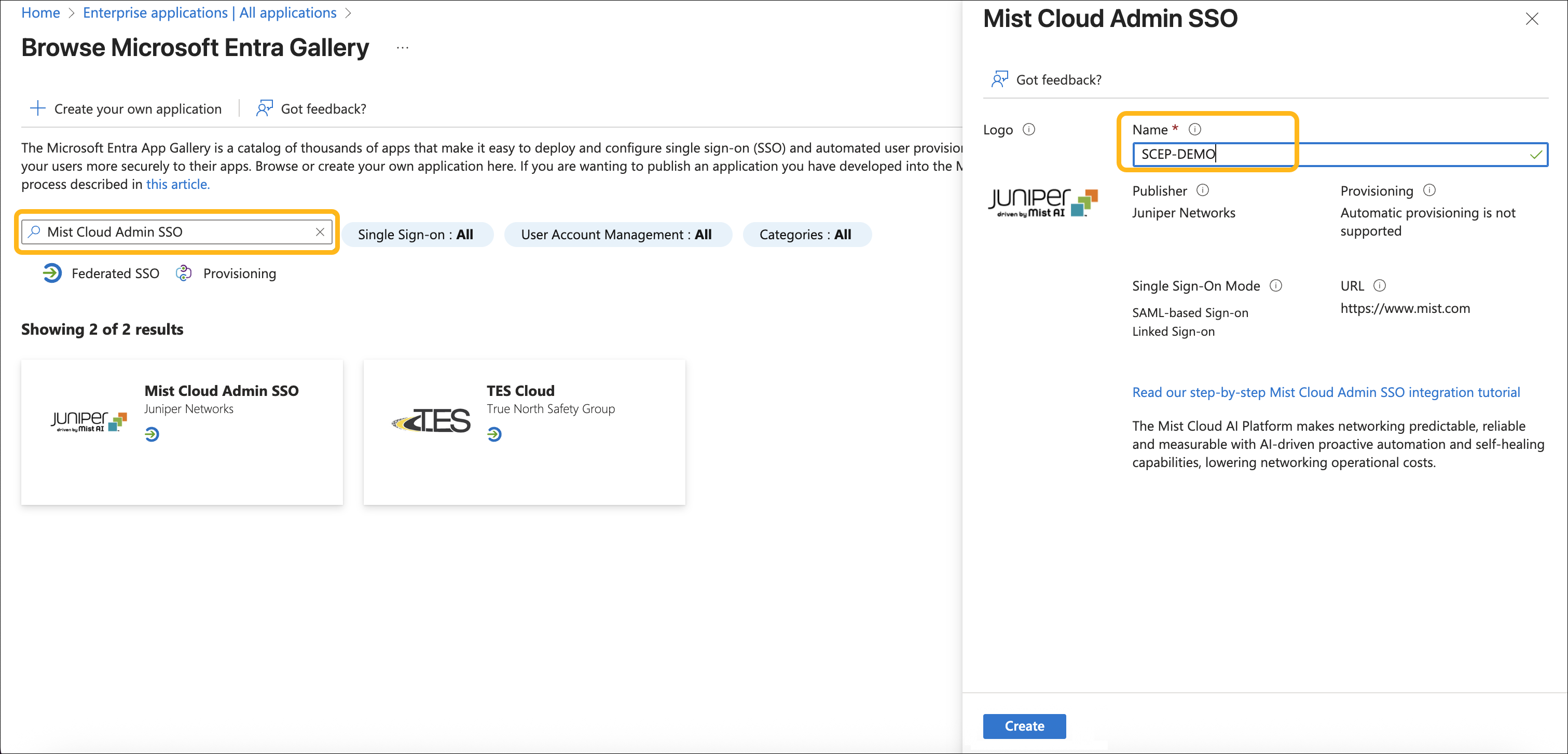

Inicie sesión en Azure Portal. Vaya a Aplicaciones empresariales y haga clic en Nueva aplicación.

En la sección Examinar la galería de Microsoft Entra, escriba ISU de administración de la nube de Mist en el cuadro de búsqueda.

Seleccione ISU de administrador de la nube de Mist en el panel de resultados. Proporcione un nombre para la aplicación y haga clic en Crear.

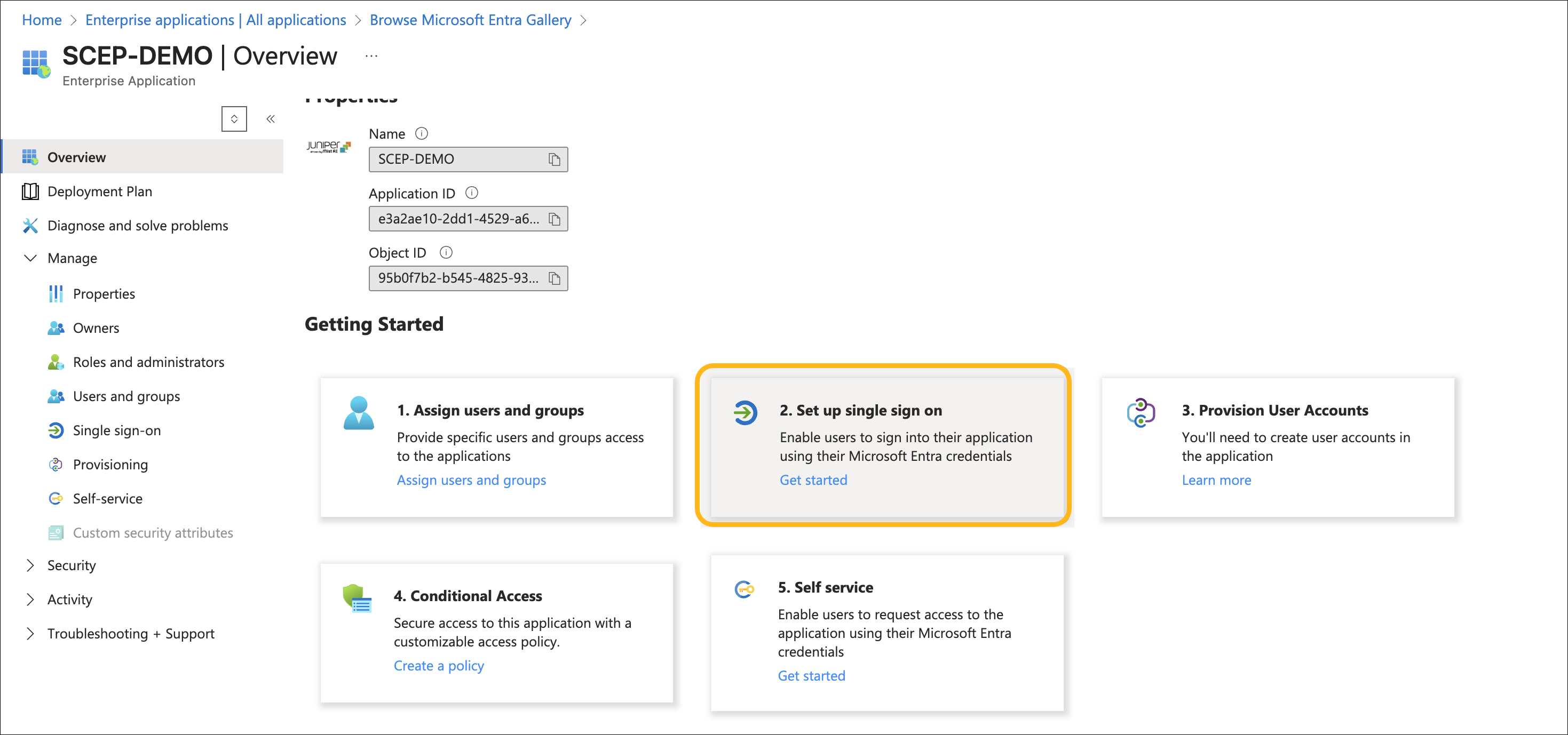

Abra la aplicación y haga clic en Configurar inicio de sesión único.

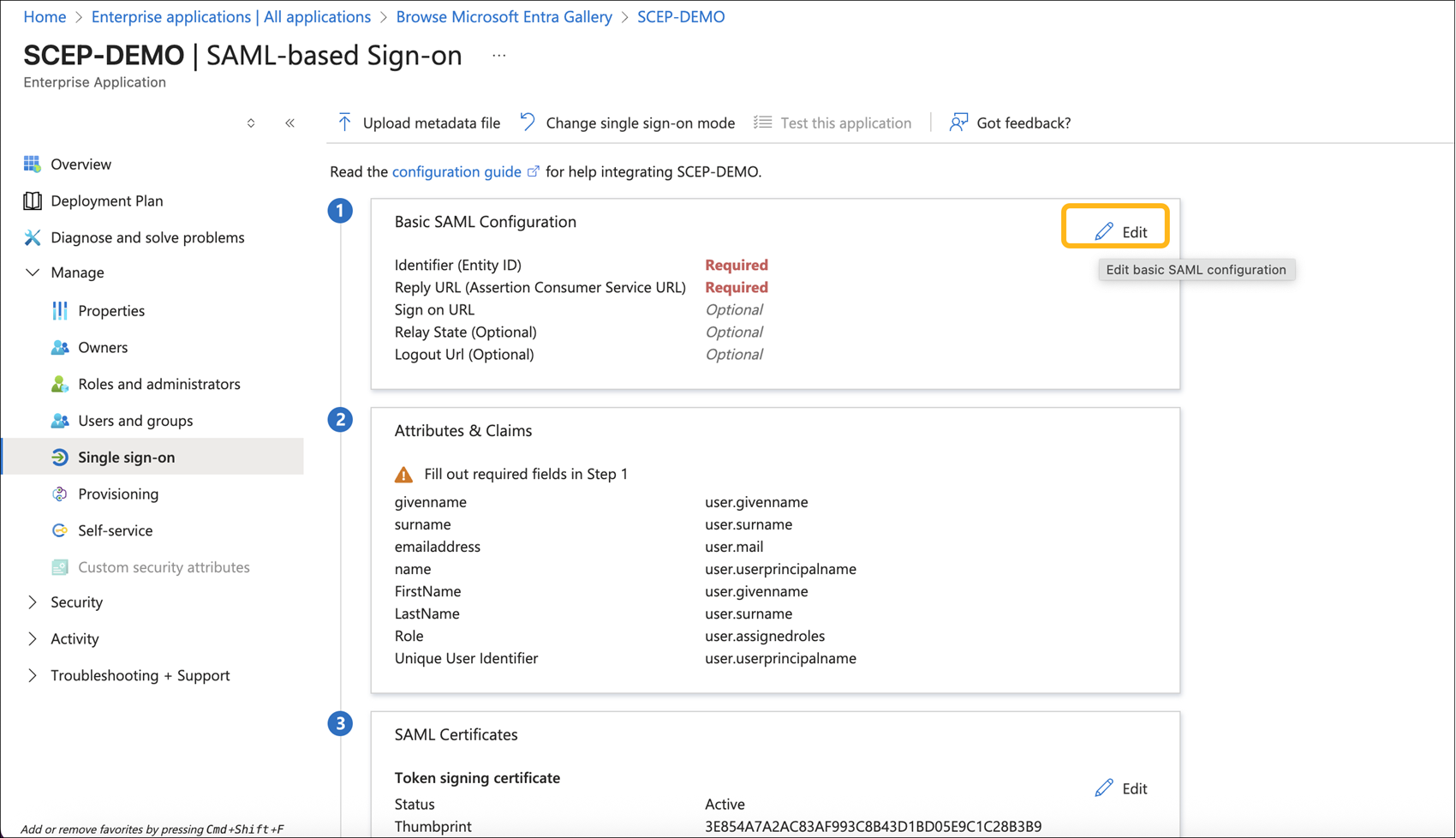

Seleccione SAML como método de inicio de sesión ISU.

Haga clic en Editar configuración básica de SAML.

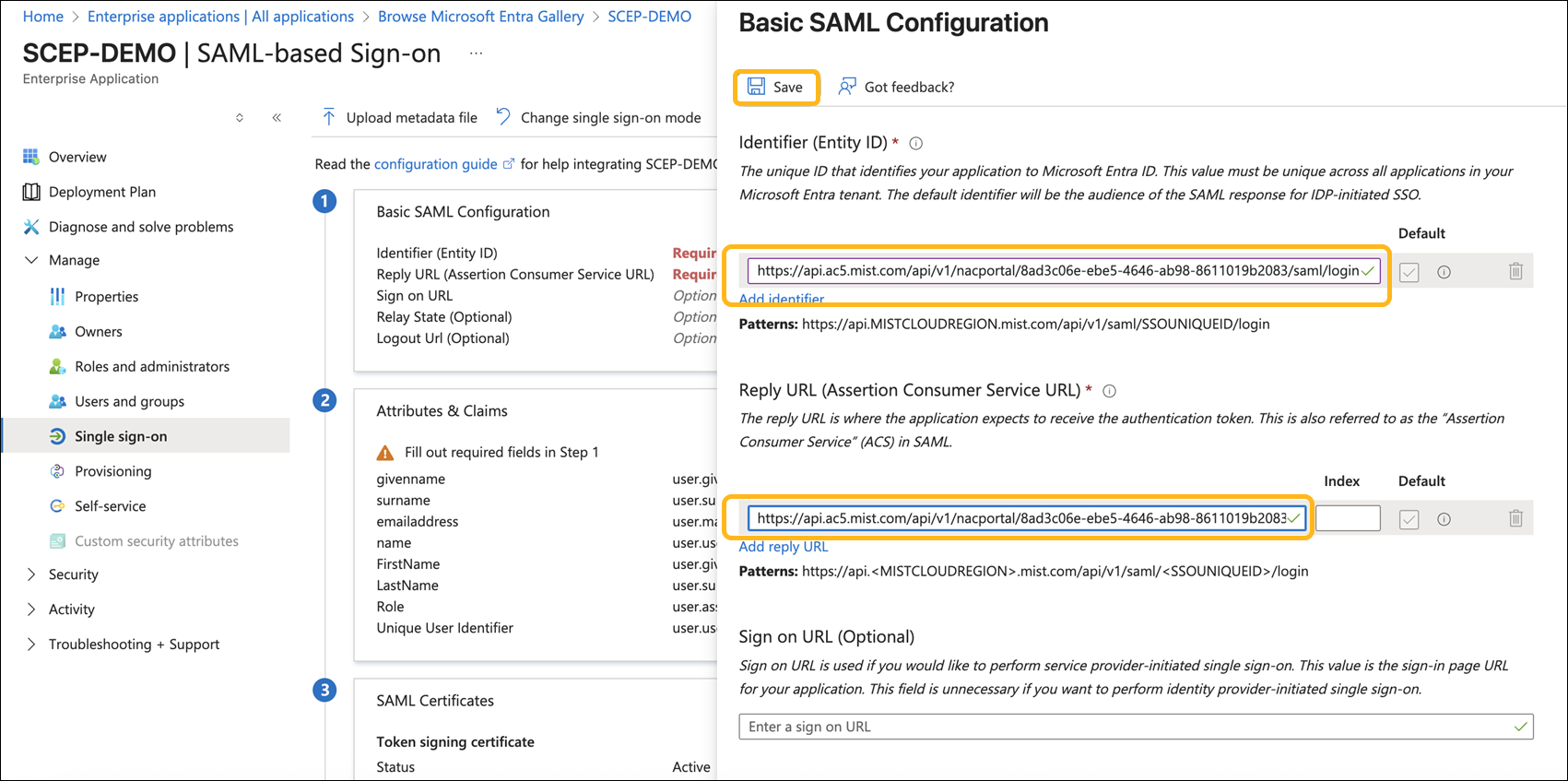

En la página de configuración de SAML, establezca el identificador y la URL de respuesta en la URL de ISU del portal copiada anteriormente del portal de incorporación de NAC. Haga clic en Guardar.

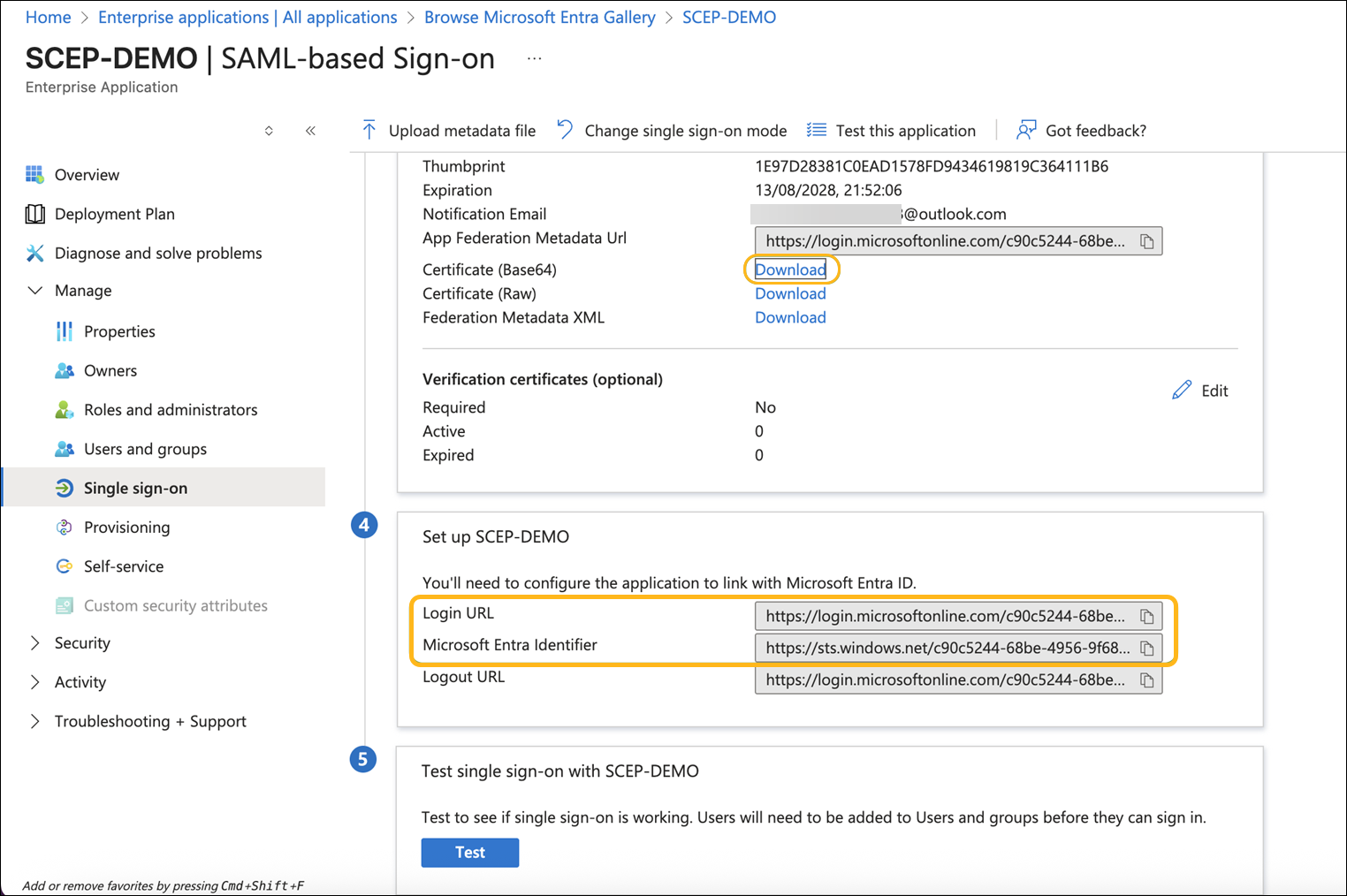

Descargue el certificado (Base64) y copie la URL de inicio de sesión y el identificador de Microsoft Entra.

En el portal de Juniper Mist, vaya a la pestaña Autorización del portal para su portal de incorporación de NAC:

Reemplace Emisor por el identificador de Microsoft Entra.

Reemplace Certificado por la carga útil del certificado Base64 descargado.

Reemplace la URL de ISU por la URL de inicio de sesión.

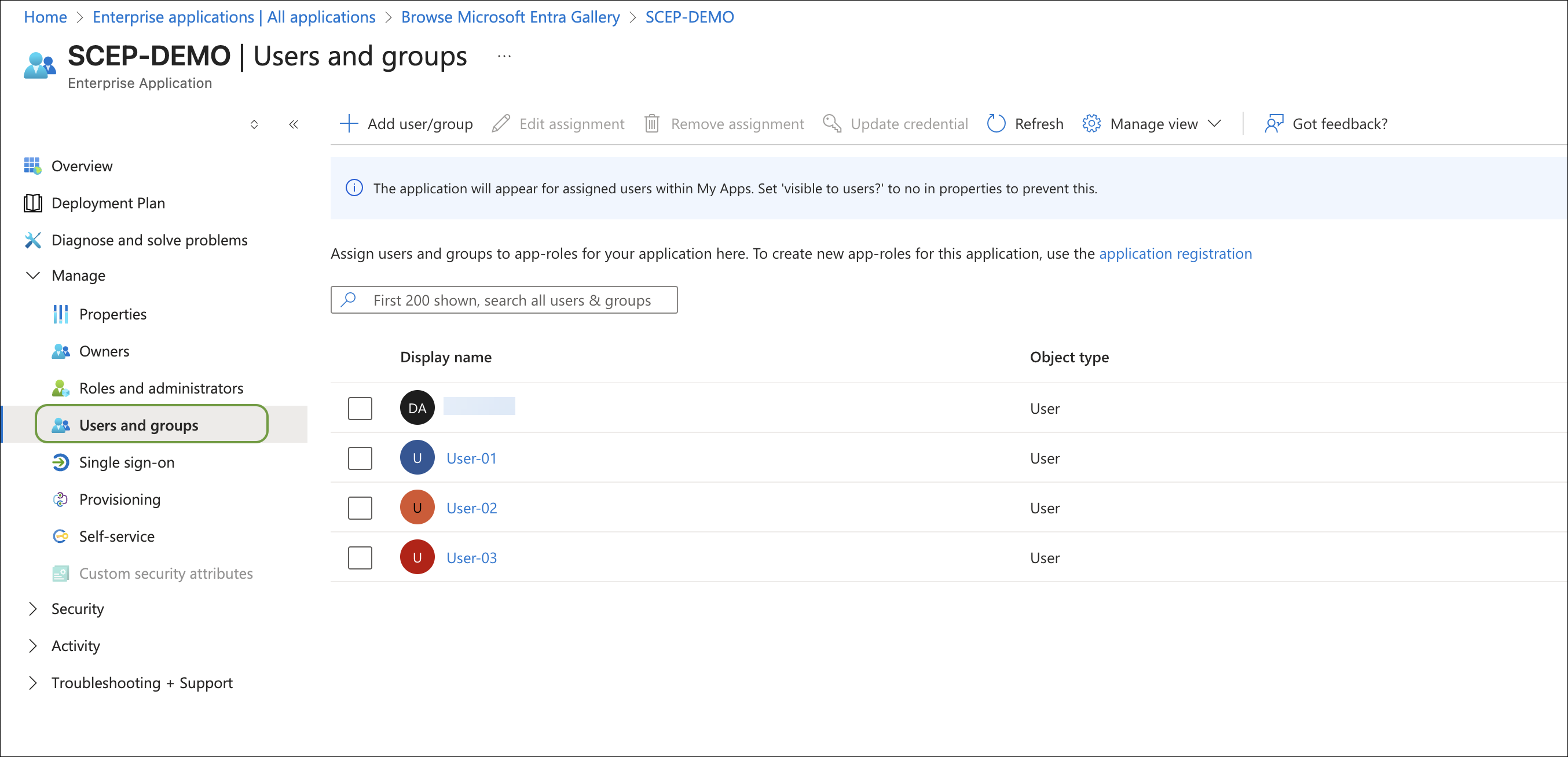

Asigne usuarios y grupos a la aplicación de Azure para que puedan acceder al portal.

Descargue la aplicación Marvis Client y el perfil de Wi-Fi

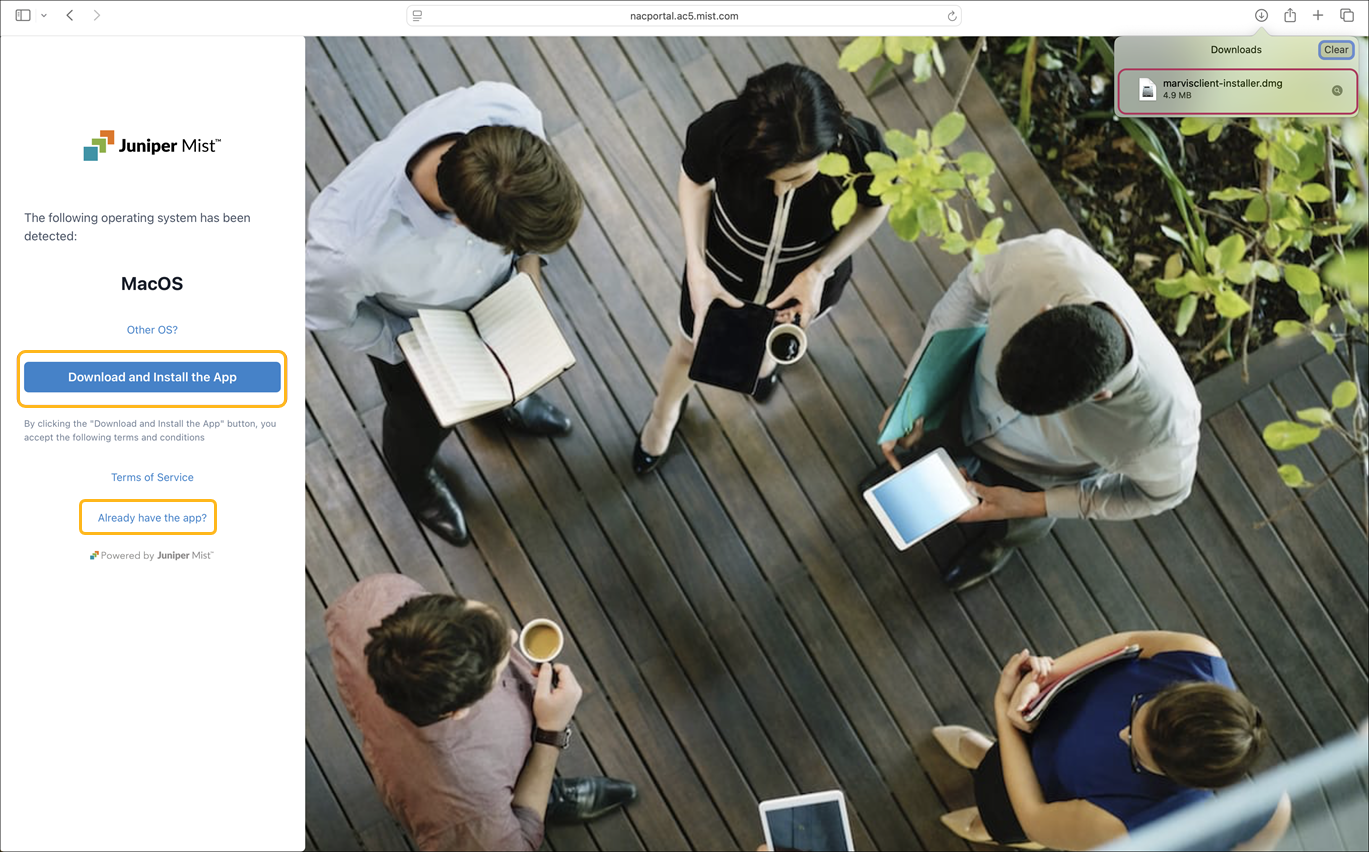

Después de configurar el portal de NAC e integrarlo con Azure, los usuarios pueden iniciar sesión en el portal de NAC con Azure ISU e instalar el perfil de Wi-Fi a través de la aplicación cliente de Marvis. Hemos usado un dispositivo macOS como ejemplo aquí.

En un dispositivo macOS, acceda al portal de NAC mediante la dirección URL que aparece en la pestaña Configuración del portal del portal de incorporación de NAC e inicie sesión con sus credenciales de Azure ISU.

Después de una autenticación exitosa, se muestra la siguiente página.

Haga clic en Descargar e instalar aplicación para instalar la aplicación cliente de Marvis.

Si su dispositivo ejecuta Windows o macOS, la aplicación se descarga automáticamente y puede instalarla una vez que se complete el proceso de descarga.

Para Android e iOS, será redirigido a Google o Apple Play Store para descargar la aplicación.

Después de instalar la aplicación cliente de Marvis (o si ya la ha instalado), vaya a la página del portal del NAC y haga clic en ¿Ya tiene la aplicación? para instalar el perfil.

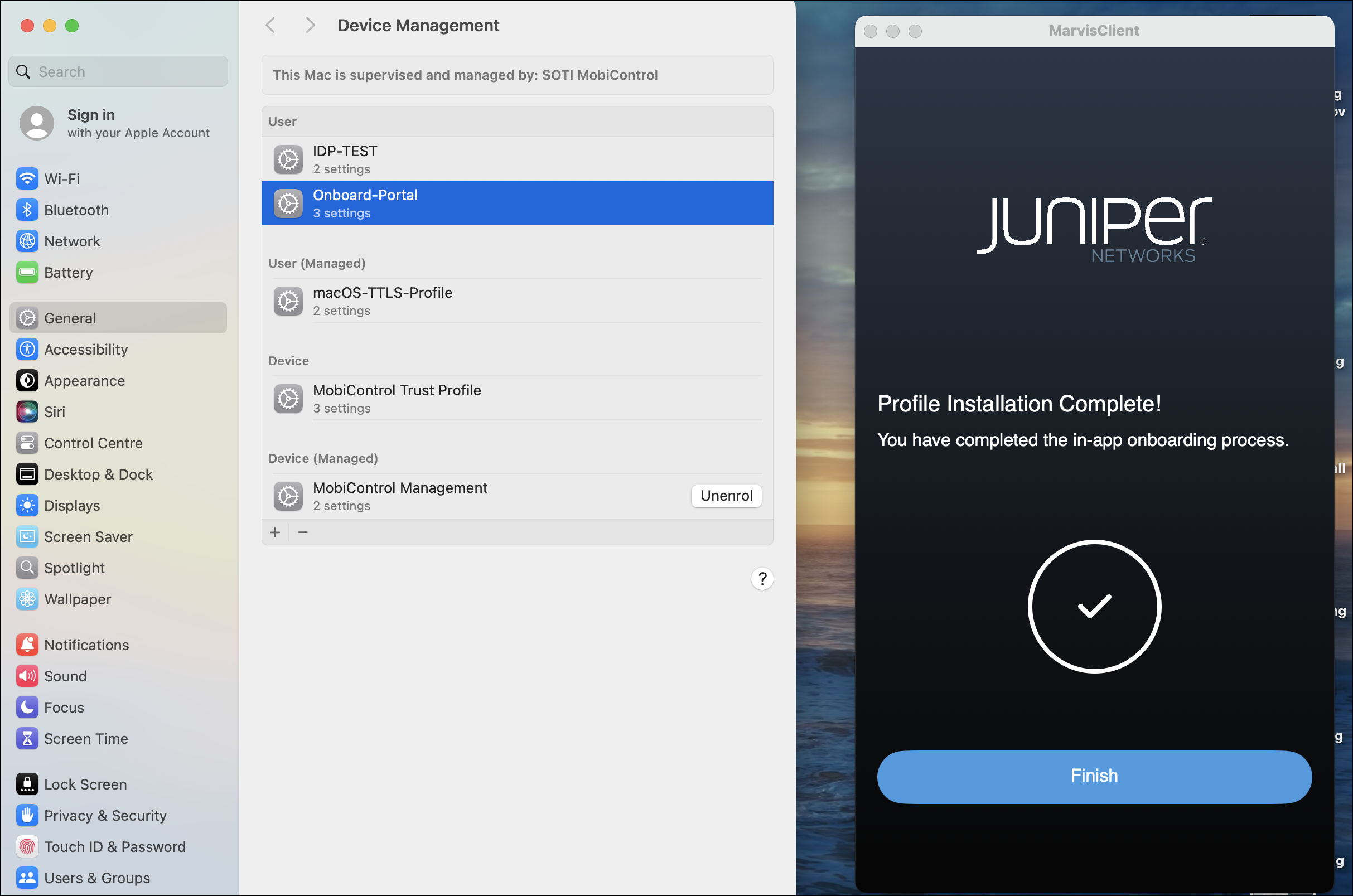

Será redirigido a la aplicación cliente de Marvis para instalar el perfil de Wi-Fi.

Haga clic en Instalar y, a continuación, vaya a Configuración>General > Administración de dispositivos en el dispositivo y complete la instalación del perfil.

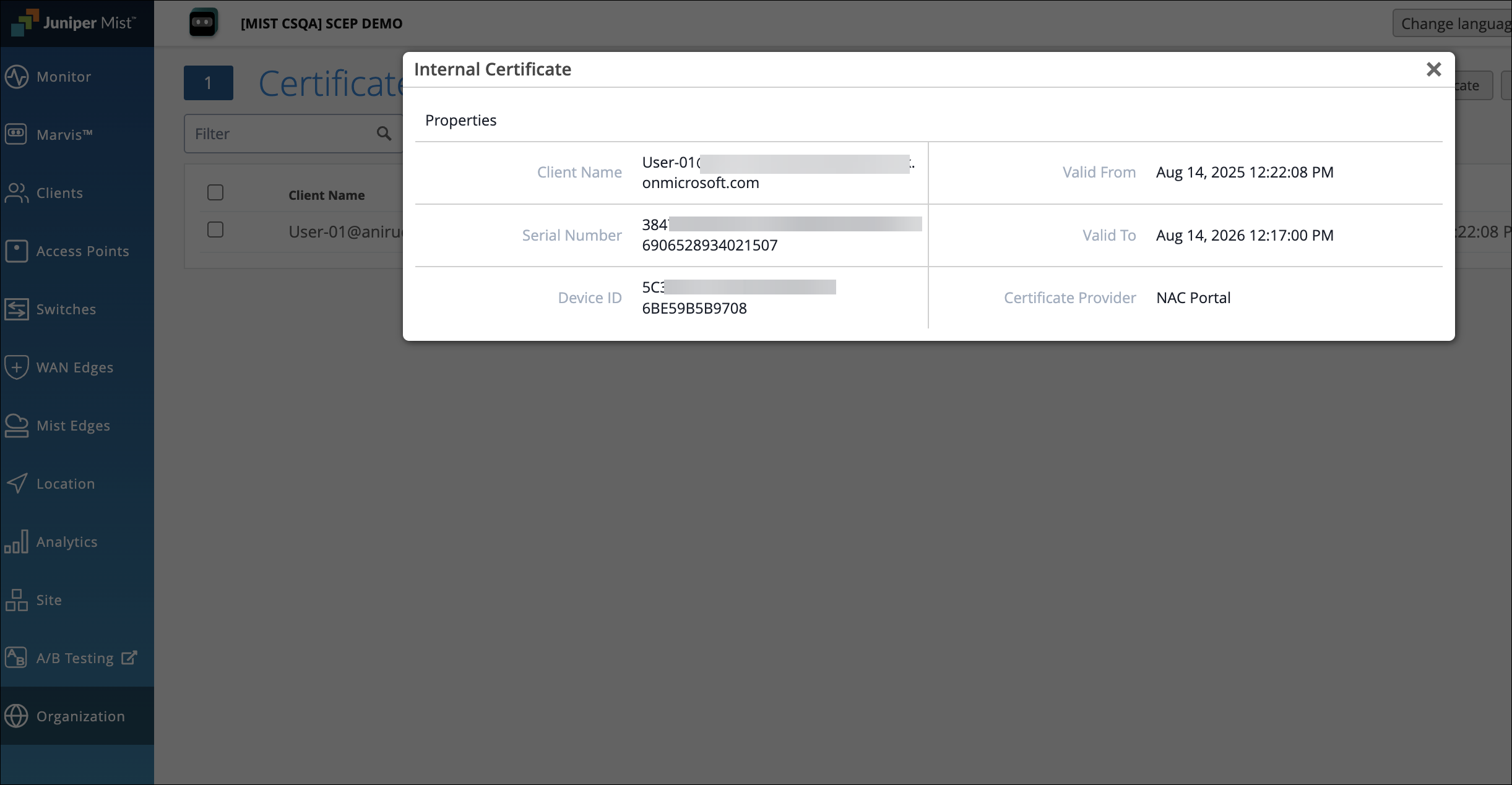

En el portal de Juniper Mist, abra la página Certificados y verifique los detalles del certificado emitido por el cliente en la sección Interno.

Verificar la conectividad del cliente a la red

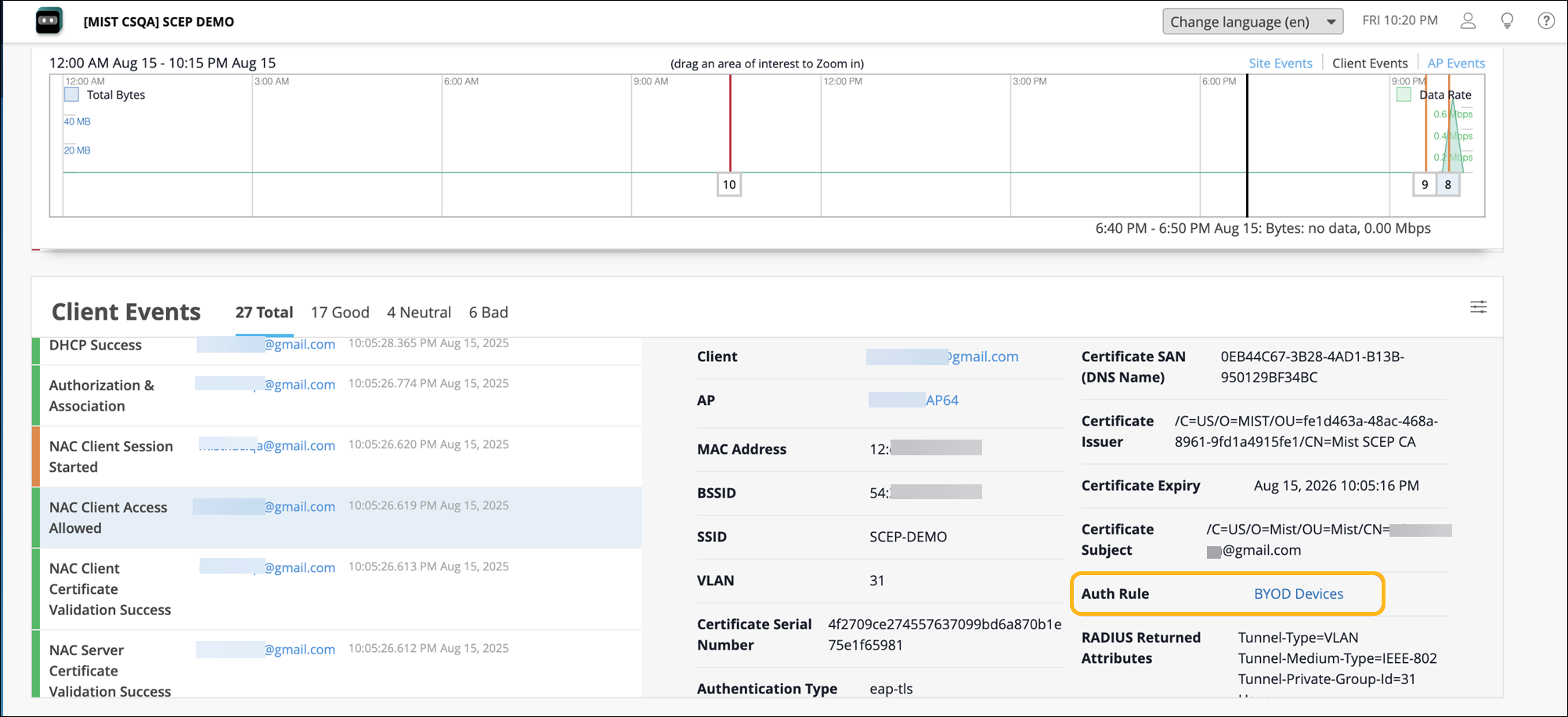

Verifique que el dispositivo esté conectado a la red de Access Assurance mediante el certificado de cliente suministrado a través de la aplicación cliente de Marvis.

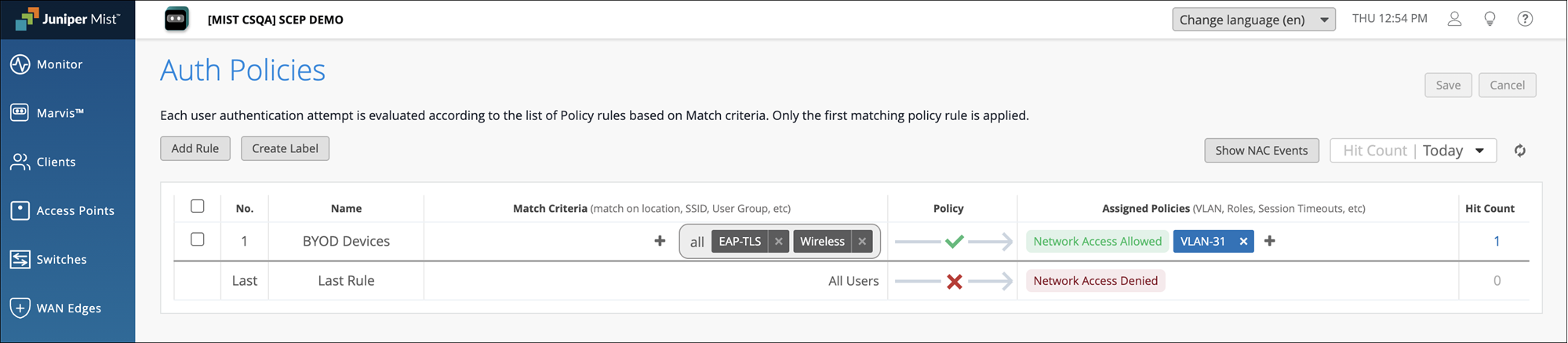

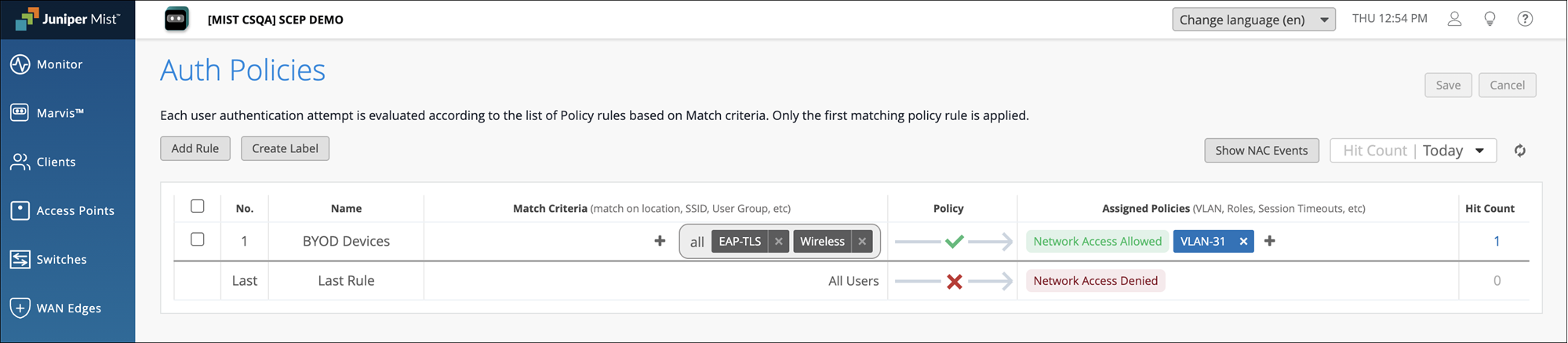

En el menú izquierdo del portal de Juniper Mist, seleccione Políticas de >autenticación de acceso de la organización> y configure las reglas de políticas de autenticación necesarias para el dispositivo.

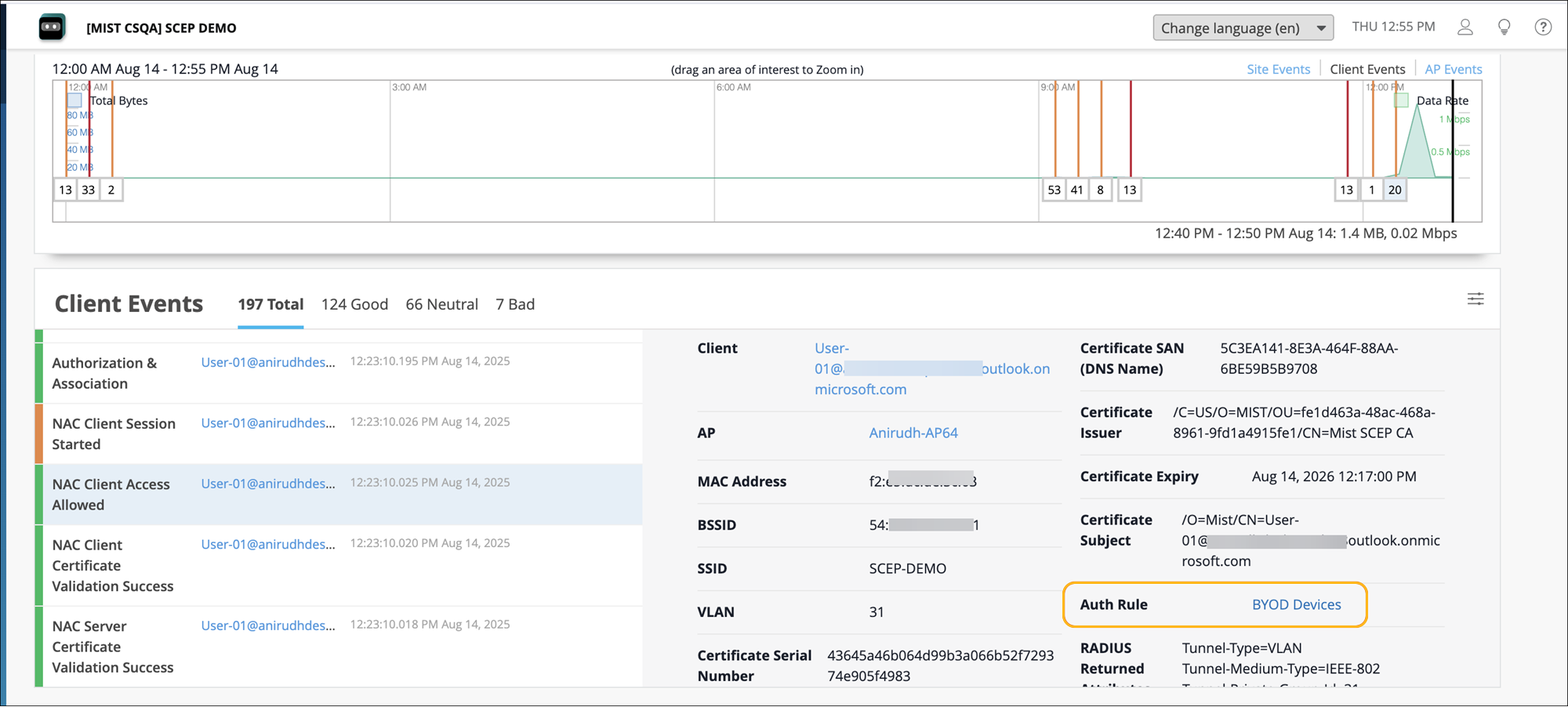

Conecte el dispositivo a la red y confirme que la autenticación se ha realizado correctamente.

Vaya a la página Monitorear>Niveles de servicio>Información y vaya a la sección Eventos del cliente. Compruebe los eventos de autenticación del cliente NAC.

Cómo configurar un portal NAC e integrarlo con Okta

Configurar un portal de incorporación de NAC e integrarlo con Okta implica los siguientes pasos:

- Cree un portal NAC e intégrelo con Okta

- Descargue la aplicación Marvis Client y el perfil de Wi-Fi

- Verificar la conectividad del cliente a la red

Cree un portal NAC e intégrelo con Okta

Asegúrese de que la configuración de la AC incorporada esté habilitada en la página Certificados. Consulte Antes de empezar.

Cree un portal NAC. Cuando cree el portal, se generará una URL del portal de NAC para que los usuarios puedan acceder a ella mediante ISU.

En el menú izquierdo del portal de Mist Juniper, seleccione Incorporación de la organización>cliente y seleccione la pestaña NAC .

Haga clic en Agregar portal de incorporación de NAC en la esquina superior derecha de la página Incorporación de clientes.

En la página Agregar portal de incorporación de NAC, escriba un nombre y haga clic en Crear.

Seleccione la pestaña Autorización del portal :

Introduzca valores de marcador de posición para el emisor, el certificado y la URL de ISU. Estos valores se reemplazarán posteriormente por valores reales del IdP.

Copie la URL del portal de ISU para usarla más tarde.

Seleccione la pestaña Parámetros de incorporación y configure lo siguiente:

Escriba el nombre del SSID que se va a aprovisionar.

Seleccione el tipo de seguridad como WPA2 o WPA3 Enterprise.

Establezca el número de días después de los cuales caducará el certificado de cliente. El valor puede oscilar entre 1 y 1825 días (hasta 5 años).

Configure ISU e integre el portal de NAC con Okta:

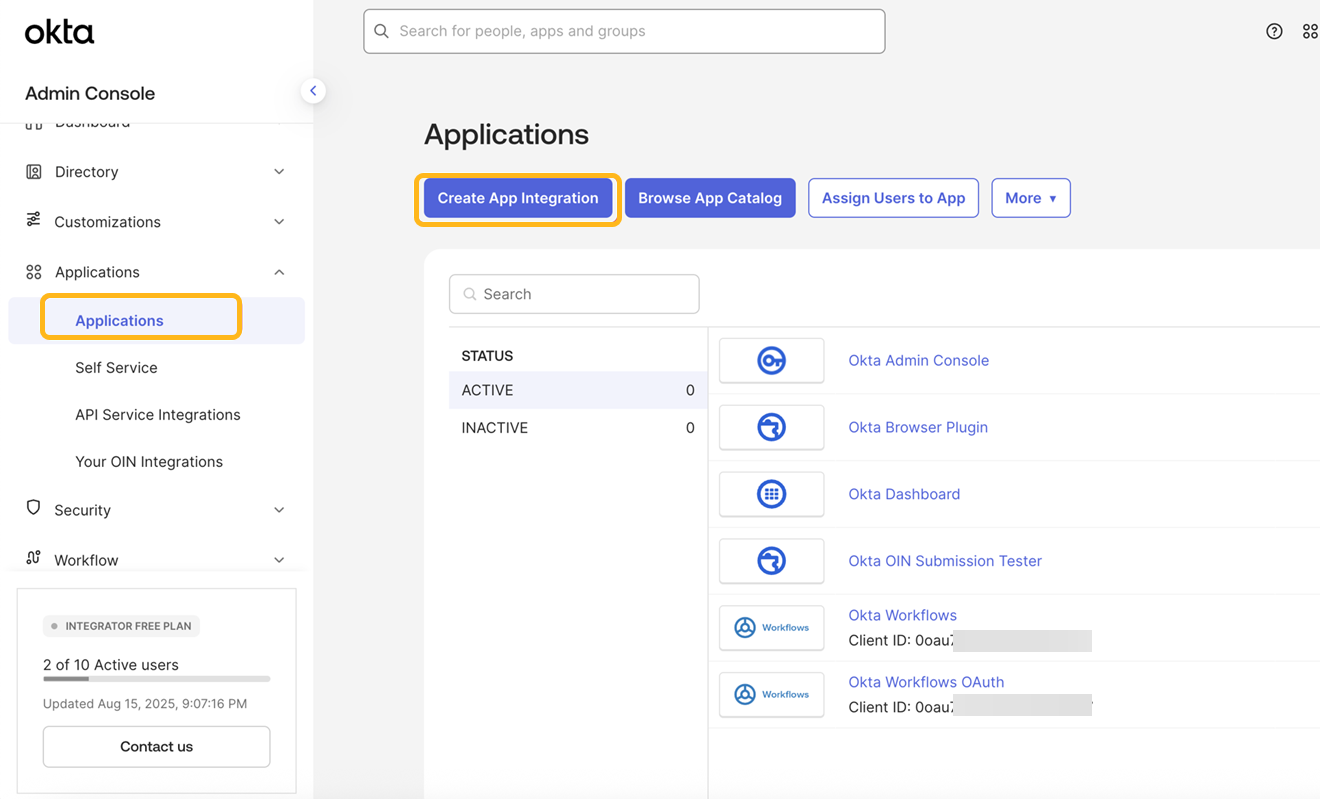

Inicie sesión en la consola de administración de Okta y navegue hasta la página Aplicaciones.

Haga clic en Crear integración de aplicaciones.

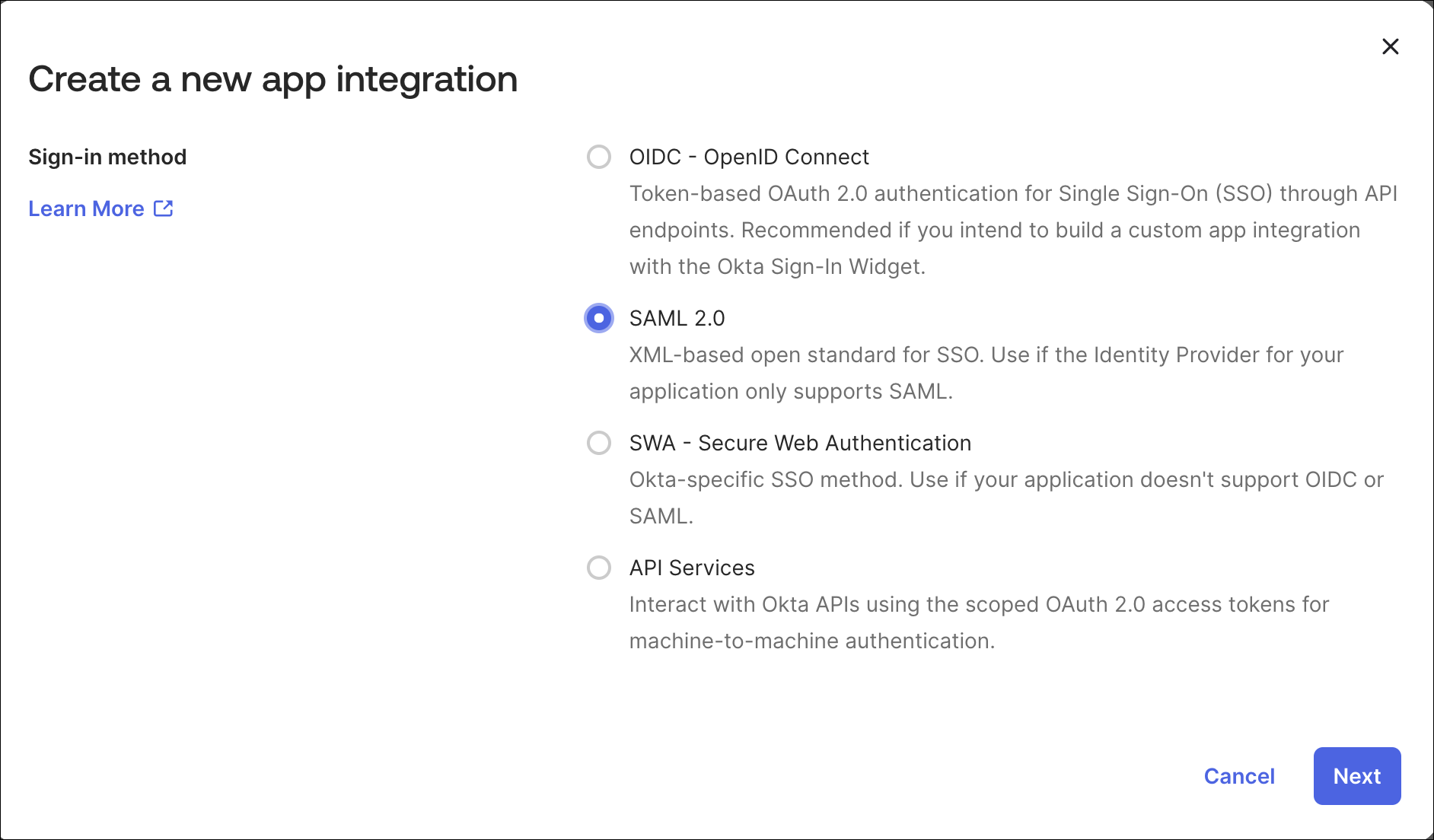

Seleccione SAML 2.0 como método de inicio de sesión y haga clic en Siguiente.

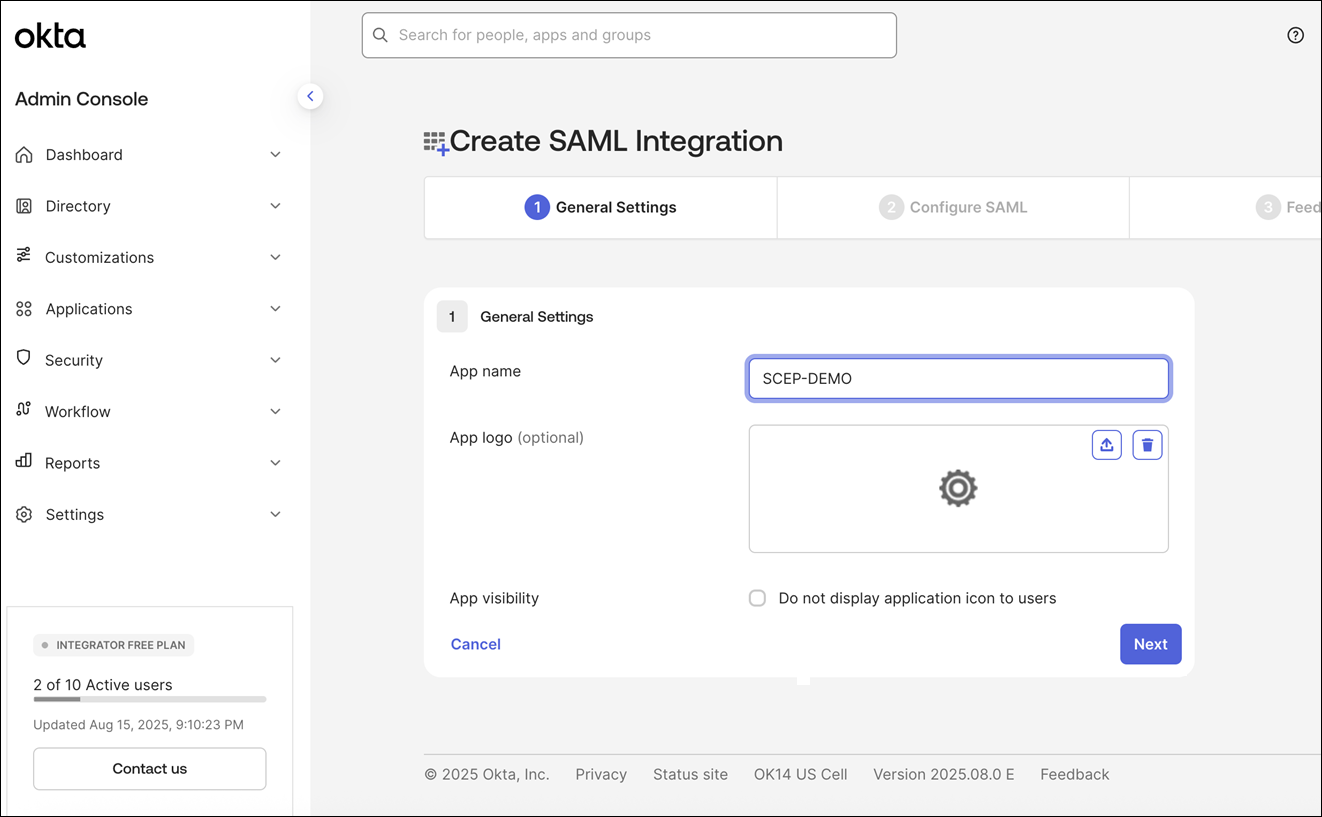

Ingrese un nombre de aplicación y haga clic en Siguiente.

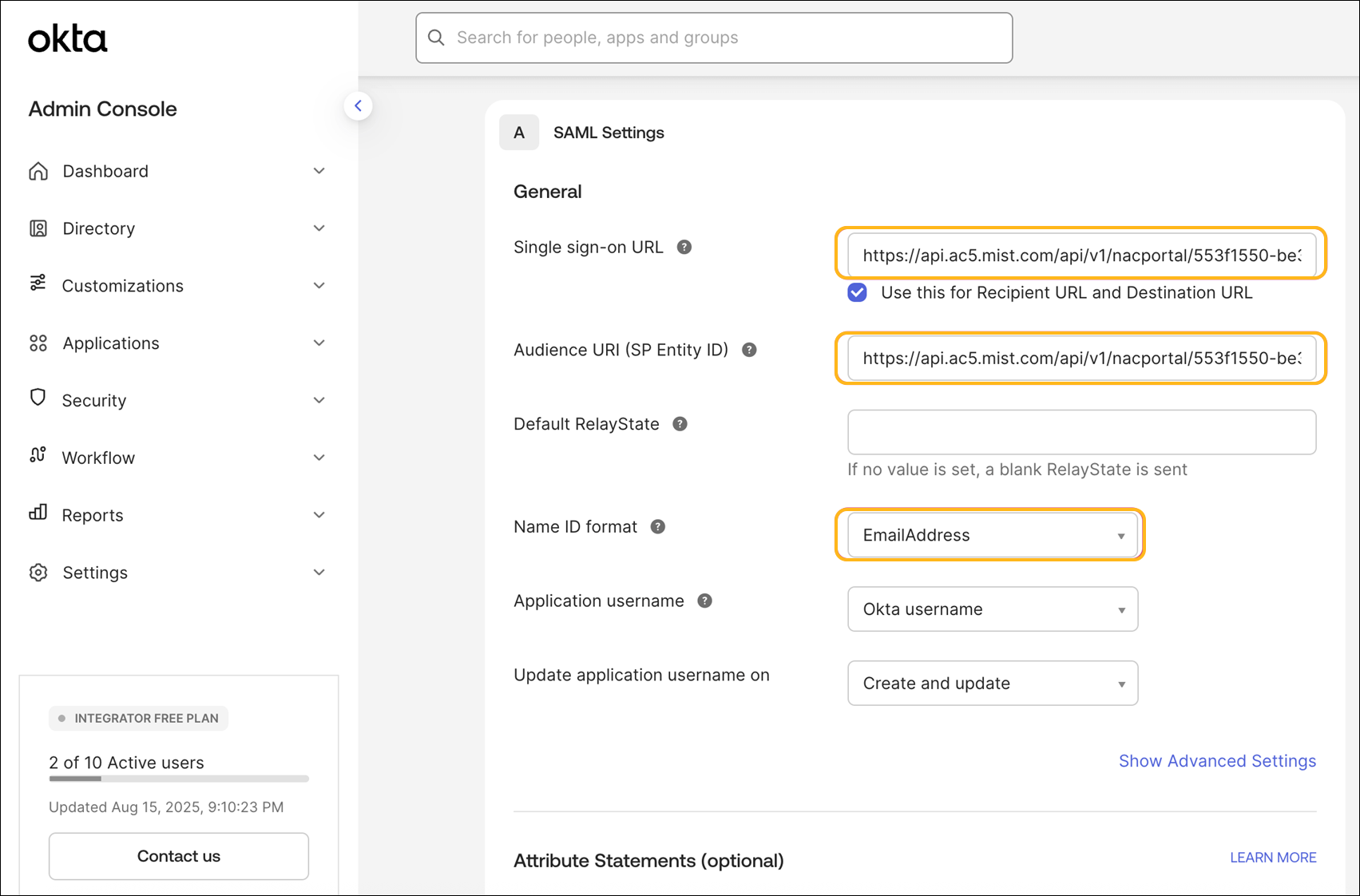

Pegue la URL de ISU del portal que copió anteriormente en los campos URL de inicio de sesión único y URL de audiencia en Configuración de SAML. Establezca el formato de identificador de nombre en EmailAddress, haga clic en Siguiente y, a continuación, haga clic en Finalizar.

Serás redirigido a la aplicación en modo de edición.

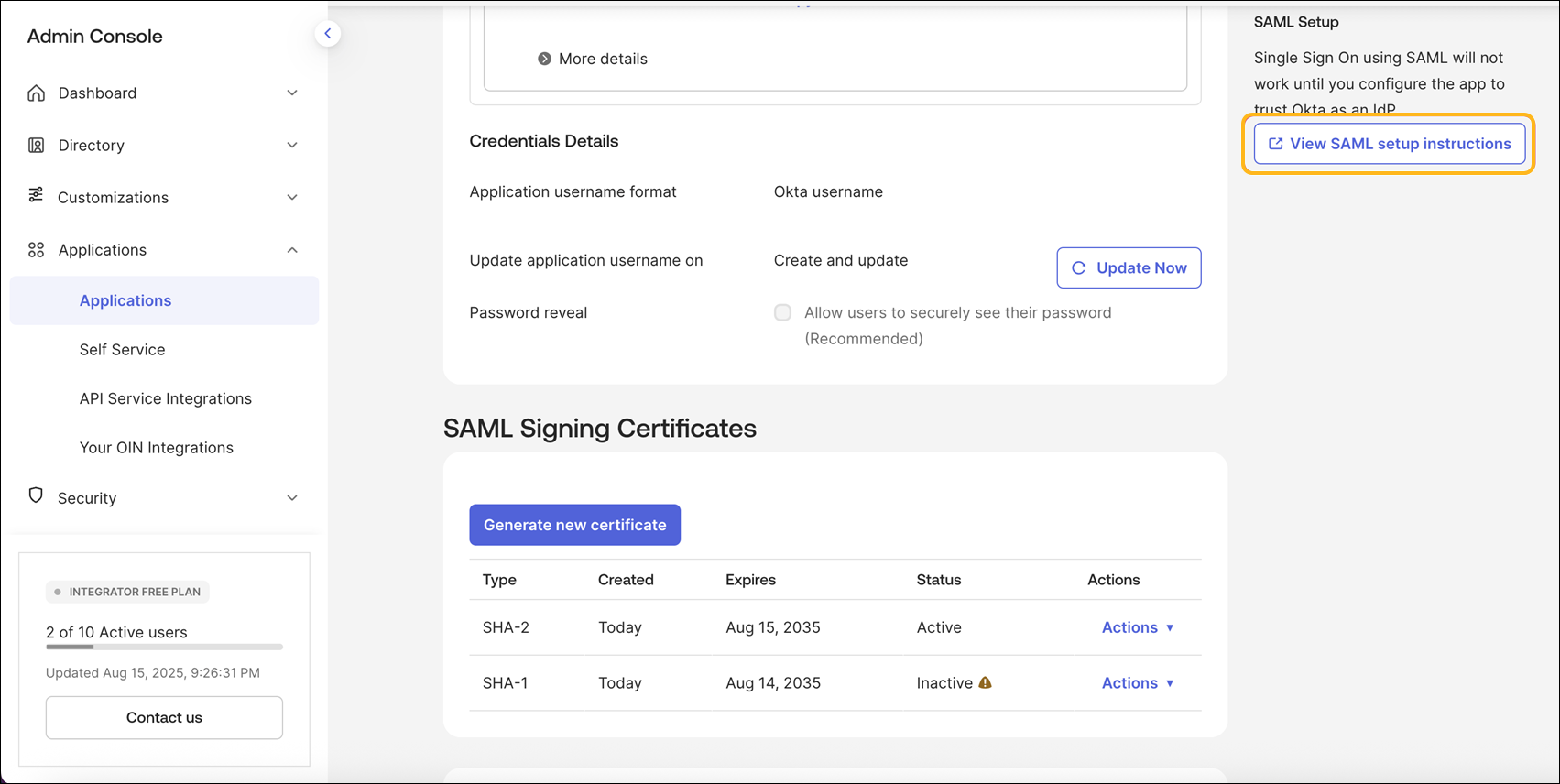

Desplácese hacia abajo y haga clic en Ver instrucciones de configuración de SAML.

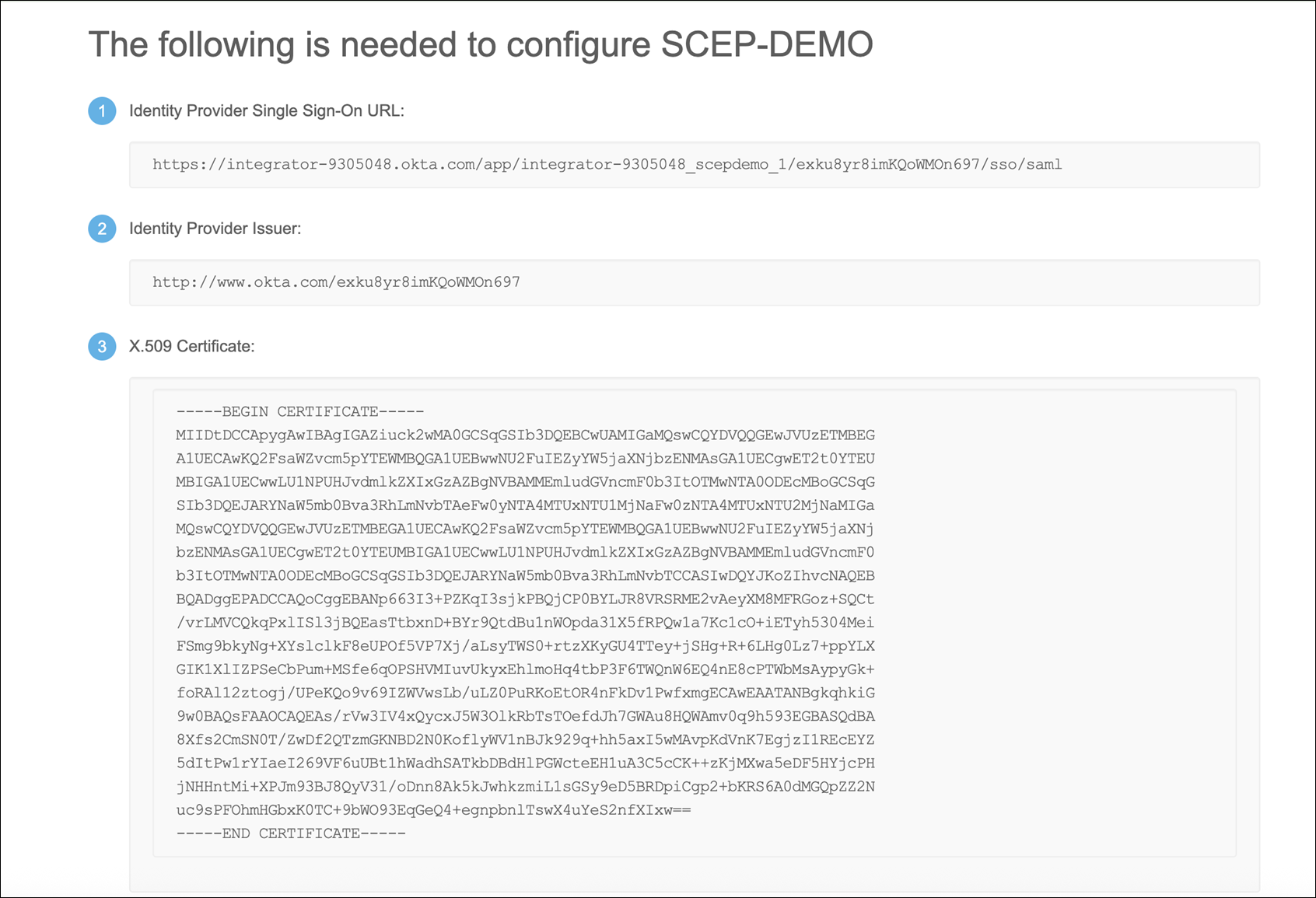

Copie la URL de inicio de sesión único del proveedor de identidades, el emisor del proveedor de identidades y el certificado X.509.

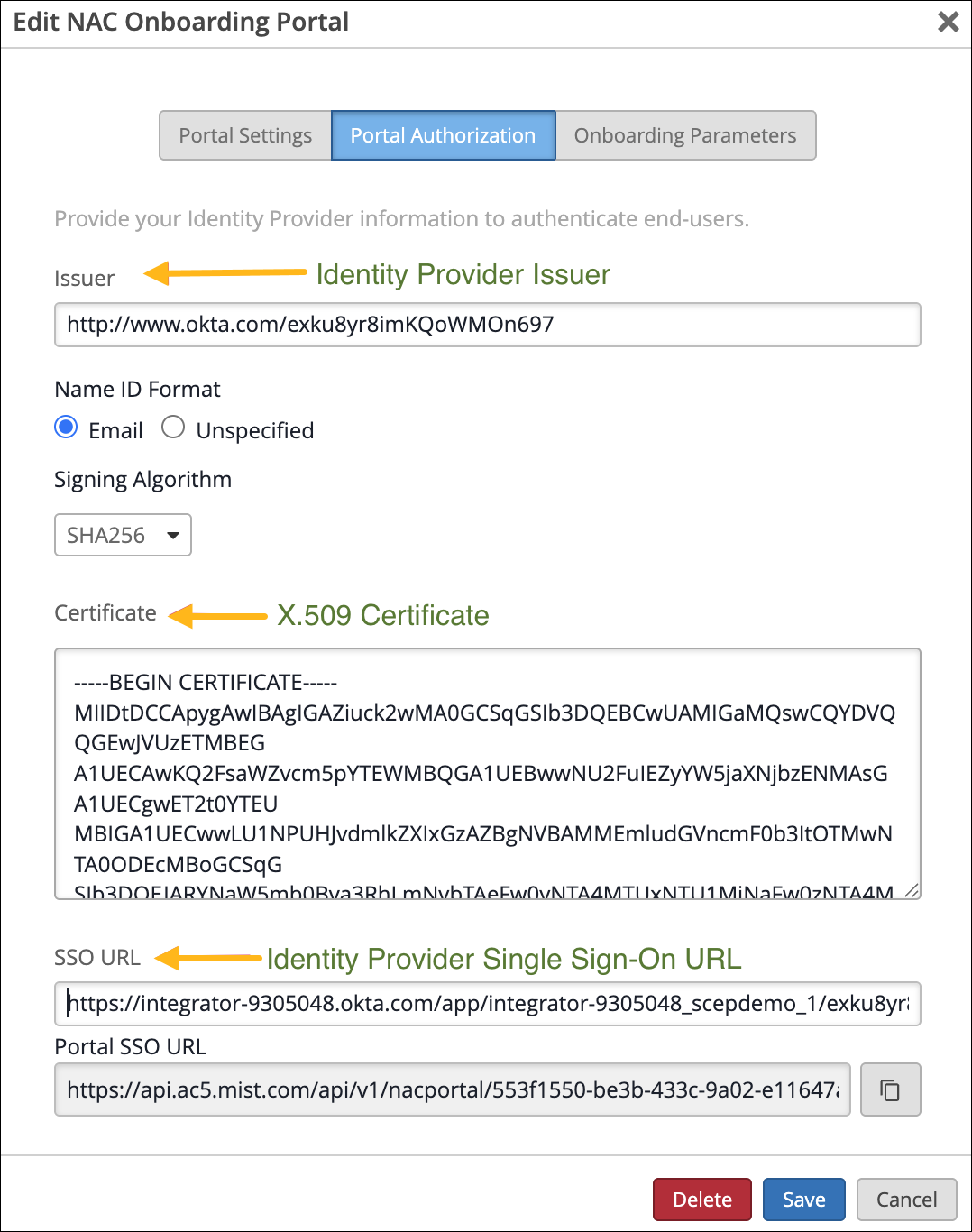

Cambie al portal de Juniper Mist y vaya a la pestaña Configuración de autorización del portal de la página Editar portal de incorporación de NAC. Pegue la información que copió en el paso anterior en los siguientes campos:

Emisor: emisor del proveedor de identidad

URL de inicio de sesión único de ISU: URL de inicio de sesión único del proveedor de identidades

Certificado: certificado X.509

Haga clic en Guardar.

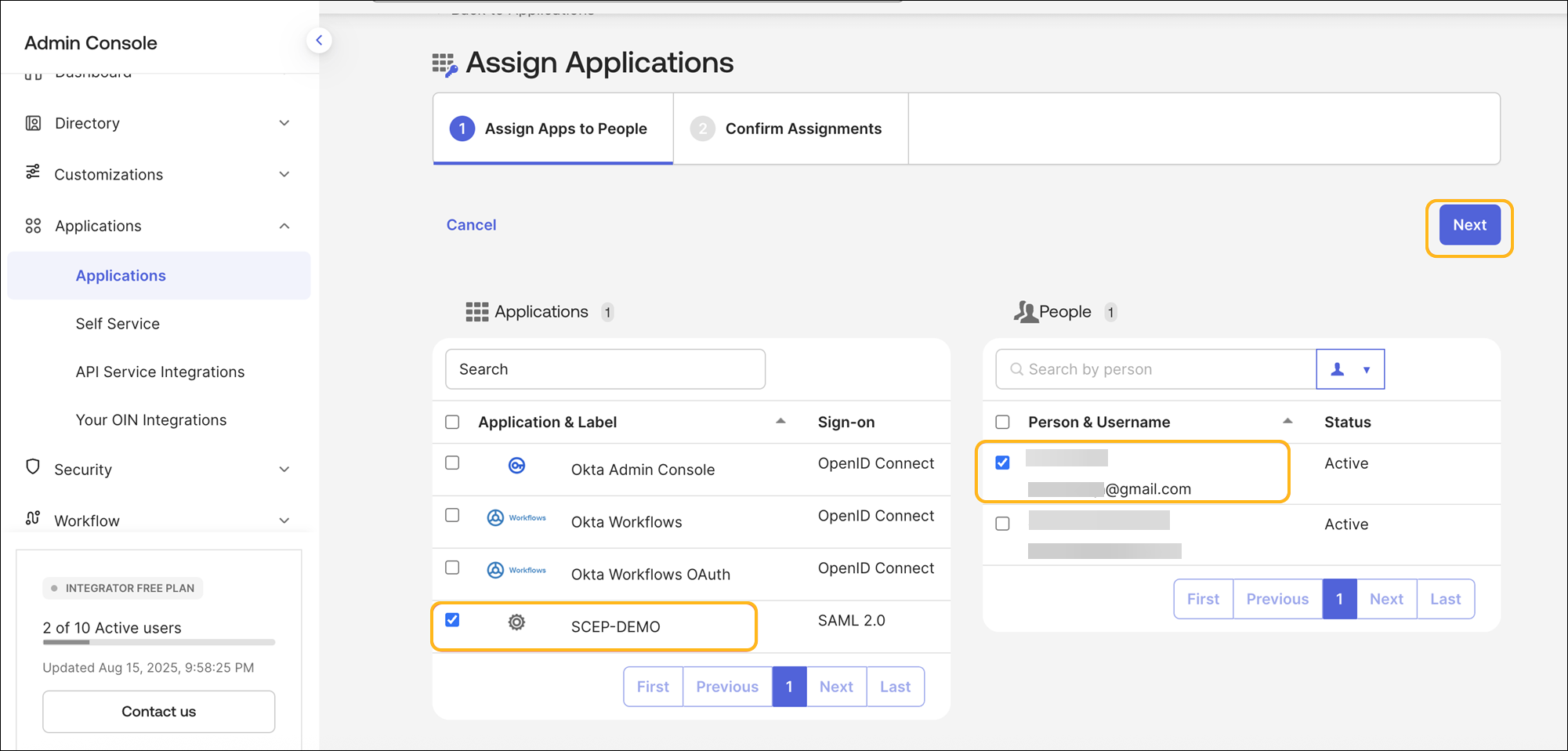

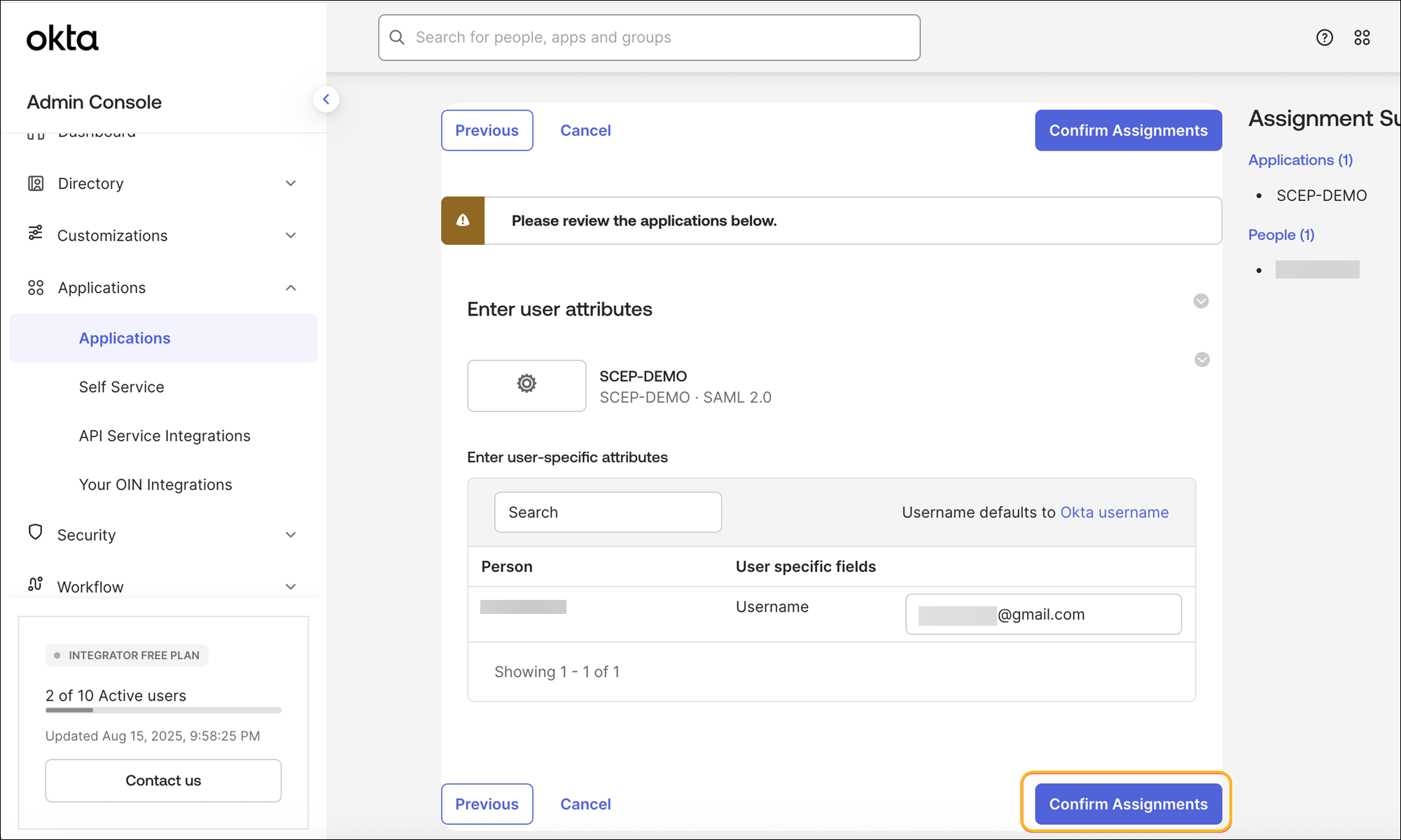

Vaya a Aplicaciones>Asignar usuarios a la aplicación y asigne usuarios.

Seleccione el usuario y la aplicación y, a continuación, haga clic en Siguiente.

Haga clic en Confirmar asignaciones.

Descargue la aplicación Marvis Client y el perfil de Wi-Fi

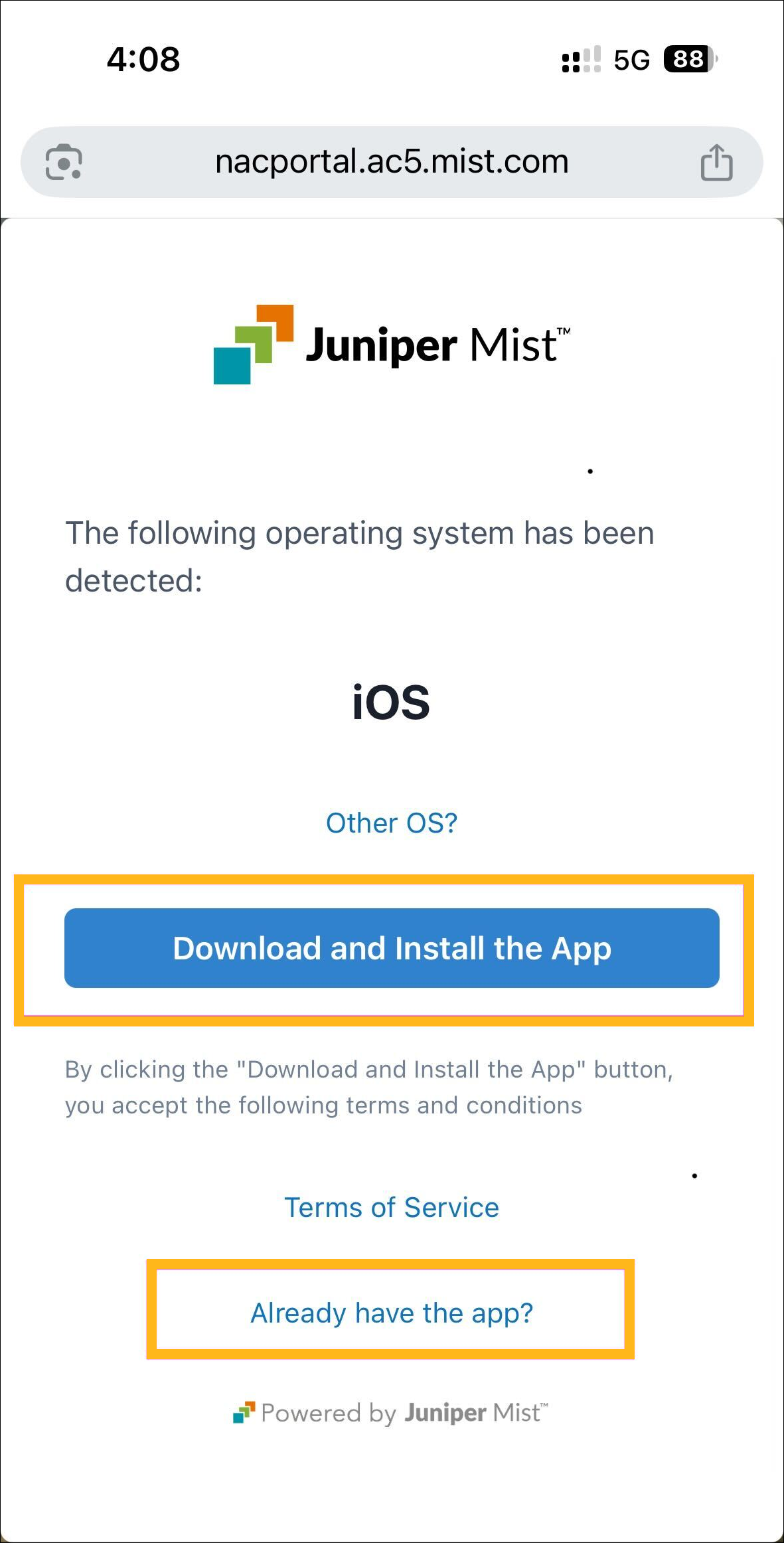

Después de configurar el portal del NAC e integrarlo con Okta, los usuarios pueden iniciar sesión en el portal del NAC con Okta ISU e instalar el perfil de Wi-Fi a través de la aplicación cliente de Marvis. Hemos usado un dispositivo iOS como ejemplo aquí.

En su dispositivo iOS, acceda a la URL del portal de NAC que aparece en la pestaña Configuración del portal de la página Editar portal de incorporación de NAC e inicie sesión con sus credenciales de Okta ISU.

Haga clic en Descargar e instalar aplicación para instalar la aplicación cliente de Marvis.

Si su dispositivo ejecuta Windows o macOS, la aplicación se descarga automáticamente y puede instalarla una vez que se complete el proceso de descarga.

Para Android e iOS, será redirigido a Google o Apple Play Store para descargar la aplicación.

Después de instalar la aplicación cliente de Marvis (o si ya la ha instalado), vaya a la página del portal del NAC y haga clic en ¿Ya tiene la aplicación? para instalar el perfil.

Será redirigido a la aplicación cliente de Marvis para instalar el perfil de Wi-Fi.

Haga clic en Instalar.

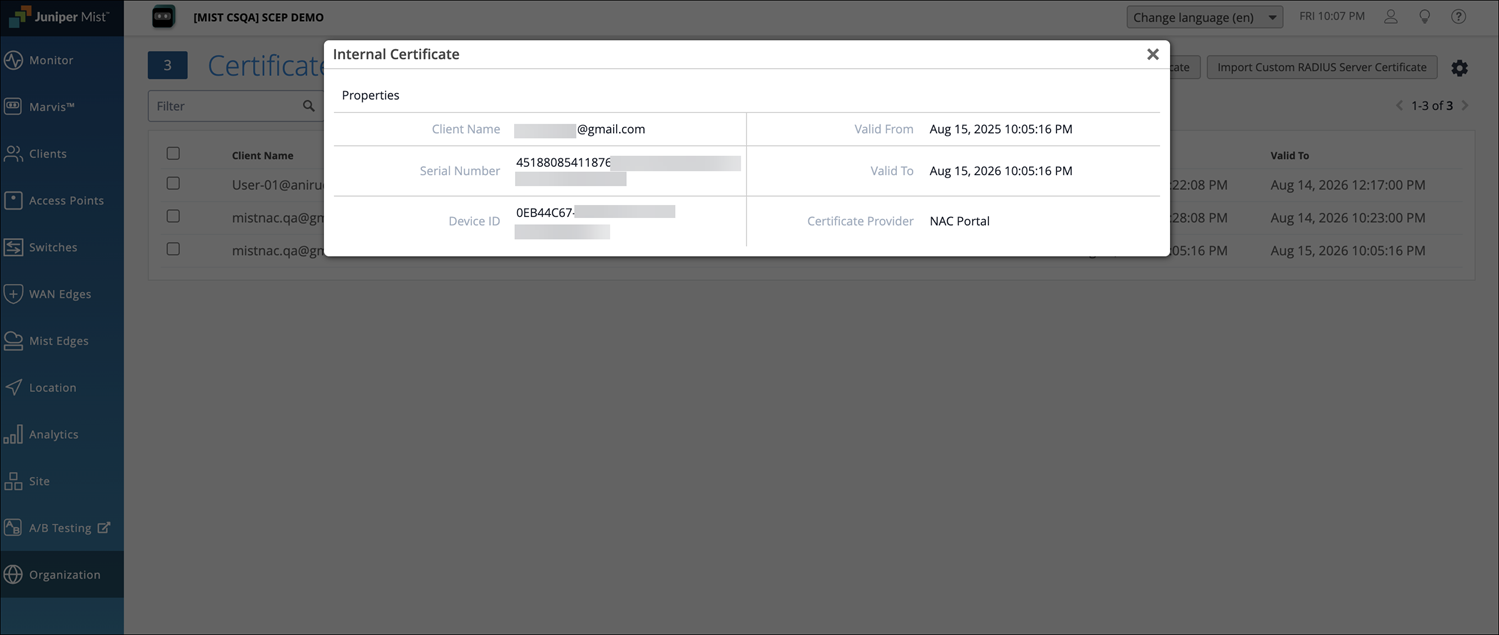

En el portal de Juniper Mist, abra la página Certificados y verifique los detalles del certificado emitido por el cliente en la sección Interno.

Verificar la conectividad del cliente a la red

Verifique que el dispositivo esté conectado a la red de Access Assurance mediante el certificado de cliente suministrado a través de la aplicación cliente de Marvis.

En el menú izquierdo del portal de Juniper Mist, seleccione Políticas de >autenticación de acceso de la organización> y configure las reglas de políticas de autenticación necesarias para el dispositivo.

Conecte el dispositivo a la red y confirme que la autenticación se ha realizado correctamente.

Vaya a la página Monitorear>Niveles de servicio>Información y vaya a la sección Eventos del cliente. Compruebe los eventos de autenticación del cliente NAC.