Integración con Microsoft Intune

Siga estos pasos para comprender las integraciones de Intune, vincular su cuenta de Intune a su organización de Juniper Mist, crear reglas de directiva y ver eventos de cliente.

Descripción general

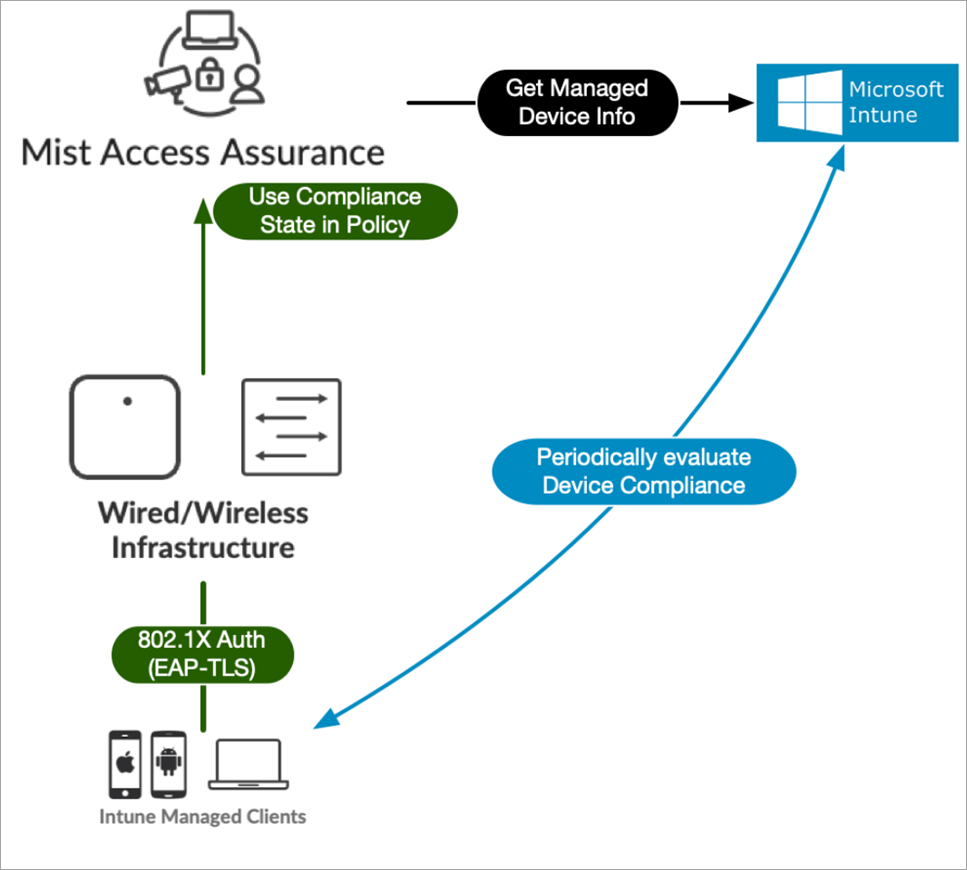

Microsoft Intune Endpoint Management usa directivas de cumplimiento de dispositivos para comprobar la presencia de un software antivirus, tener en cuenta las reglas de firewall, comprobar si los clientes tienen las revisiones de seguridad más recientes, etc. Garantía de Acceso de Juniper Mist™ puede aprovechar el estado de cumplimiento del dispositivo administrado por Intune para una evaluación de postura adicional de acuerdo con las políticas de autenticación que cree.

Puede integrar Access Assurance con Intune para usarlo en el portal de Mist. Por ejemplo, puede usar la integración para crear una política de autorización de cliente en Mist que separe a los clientes que no cumplen con los requisitos en una VLAN de cuarentena mientras permite que los que cumplen accedan a la red corporativa. Para hacerlo, debe ejecutar la versión de firmware 0.14 o posterior en los AP de Juniper Mist y tener una cuenta de administrador en Microsoft Entra ID (esto es para otorgar privilegios de lectura a Mist Access Assurance para obtener los datos del dispositivo de Intune).

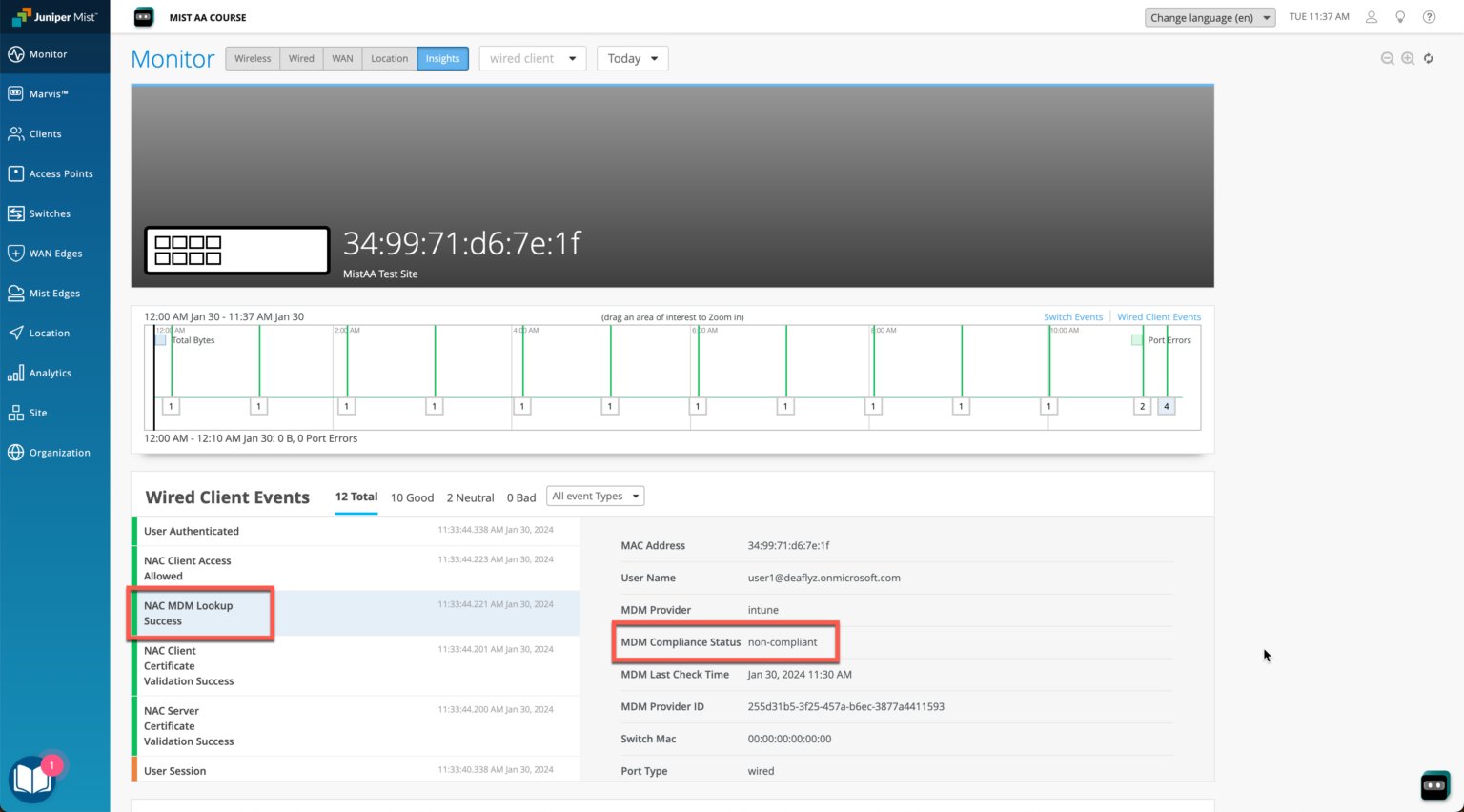

A medida que los clientes inalámbricos inician sesión y se autorizan en un AP de Juniper Mist, el servicio Mist Access Assurance basado en la nube aprende el estado de cumplimiento de seguridad del cliente de Intune. A continuación, utiliza esa información en una política de autenticación para conectar el cliente a una VLAN seleccionada en función de los resultados. En la figura anterior, que muestra la pestaña Información en la página del portal de supervisión, Intune ha clasificado uno de los clientes como no compatible.

Algunas de las capturas de pantalla incluidas en este documento provienen de aplicaciones de terceros. Tenga en cuenta que estas capturas de pantalla pueden cambiar con el tiempo y es posible que no siempre coincidan con la versión actual de las aplicaciones.

Cómo funciona

La API de Access Assurance sondea Microsoft Intune cada dos horas para obtener una lista de clientes autenticados administrados por Intune y realiza las actualizaciones necesarias. El intervalo de sondeo predeterminado para Microsoft Intune en sus dispositivos administrados es cada ocho horas. Mist Access Assurance almacena en caché los datos de estado de cumplimiento recuperados para optimizar los tiempos de recuperación.

Cada vez que se descubre que un dispositivo no cumple con los requisitos, Mist Access Assurance emite un comando de cambio de autorización y vuelve a ejecutar la política. Luego, la política activa las acciones correctivas necesarias, según sea necesario, para que el dispositivo vuelva a cumplir con las normas.

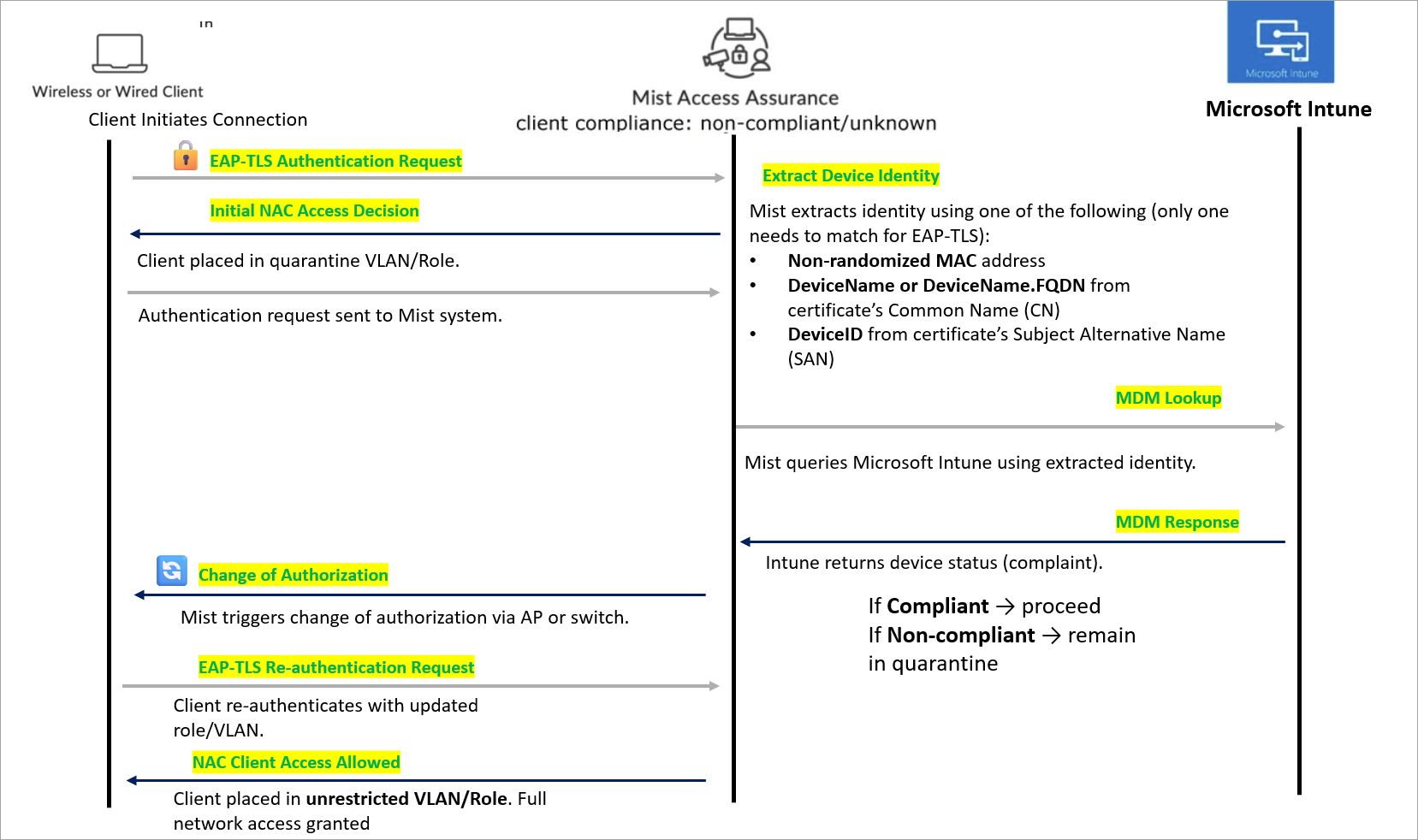

El flujo de comunicación entre los dos servicios se muestra en la Figura 2.

La secuencia de incorporación de clientes incluye:

- Autenticación EAP-TLS: el cliente inicia una conexión (por cable o inalámbrica) y la solicitud de autenticación se envía al sistema de Mist.

- Decisión inicial de acceso al NAC: el cliente se coloca en una VLAN/rol en cuarentena. El acceso restringido se proporciona hasta que se verifique el cumplimiento del dispositivo.

- Extracción de identidad de dispositivo: Mist usa la siguiente información durante la autenticación del cliente para hacer coincidir un cliente con un registro de dispositivo en Microsoft Intune (en orden de búsqueda):

- dirección MAC no aleatorizada

- DeviceName o DeviceName.FQDN desde el campo Nombre común (CN) del certificado

- DeviceID del nombre alternativo del firmante (SAN) del certificado como entrada DNS

Para la autenticación EAP-TLS, una coincidencia es correcta si se encuentra alguno de estos identificadores.

Para la autenticación EAP-TTLS, Mist Access Assurance usa solo la dirección MAC no aleatoria para que coincida con los registros de dispositivo de Intune.

- Búsqueda MDM: Mist consulta Microsoft Intune mediante la identidad extraída. Recupere el estado de cumplimiento del dispositivo.

- Respuesta MDM: Intune devuelve el estado del dispositivo.

Si se determina que el dispositivo cliente cumple con los requisitos, se proporcionará acceso.

Si el dispositivo cliente no cumple con los requisitos, permanece en cuarentena.

- Cambio de autorización (CoA): Mist activa la CoA a través del AP o el conmutador. La sesión del cliente se actualiza con los derechos de acceso actualizados.

- Reautenticación EAP-TLS: el cliente se vuelve a autenticar con la VLAN/rol actualizado.

- Decisión final de acceso al NAC: el cliente se coloca en una VLAN/rol sin restricciones. Se otorga acceso completo a la red.

El proceso de búsqueda de dispositivos a través de Microsoft Intune puede cronometrarse en función de la carga del sistema y los intervalos de respuesta. Para garantizar una experiencia de incorporación sin problemas, recomendamos configurar una política de autenticación que permita el acceso inicial al dispositivo cliente.

Configure la política de acuerdo con los estándares de seguridad y las políticas de control de acceso de su organización para establecer las medidas de seguridad adecuadas durante la conexión inicial.

Una vez que la búsqueda de MDM se realiza correctamente y el registro del dispositivo se agrega a la base de datos dinámica de dispositivos (DDB), el servicio MDM de Mist envía automáticamente un mensaje de cambio de autorización (CoA) al AP o conmutador asociado. Esto solicita al cliente que se vuelva a conectar.

Al volver a conectarse, el cliente se evalúa según la política de autenticación MDM, que determina el acceso en función del estado de cumplimiento del dispositivo, ya sea compatible o no conforme.

En las secciones siguientes se proporcionan más detalles sobre los identificadores.

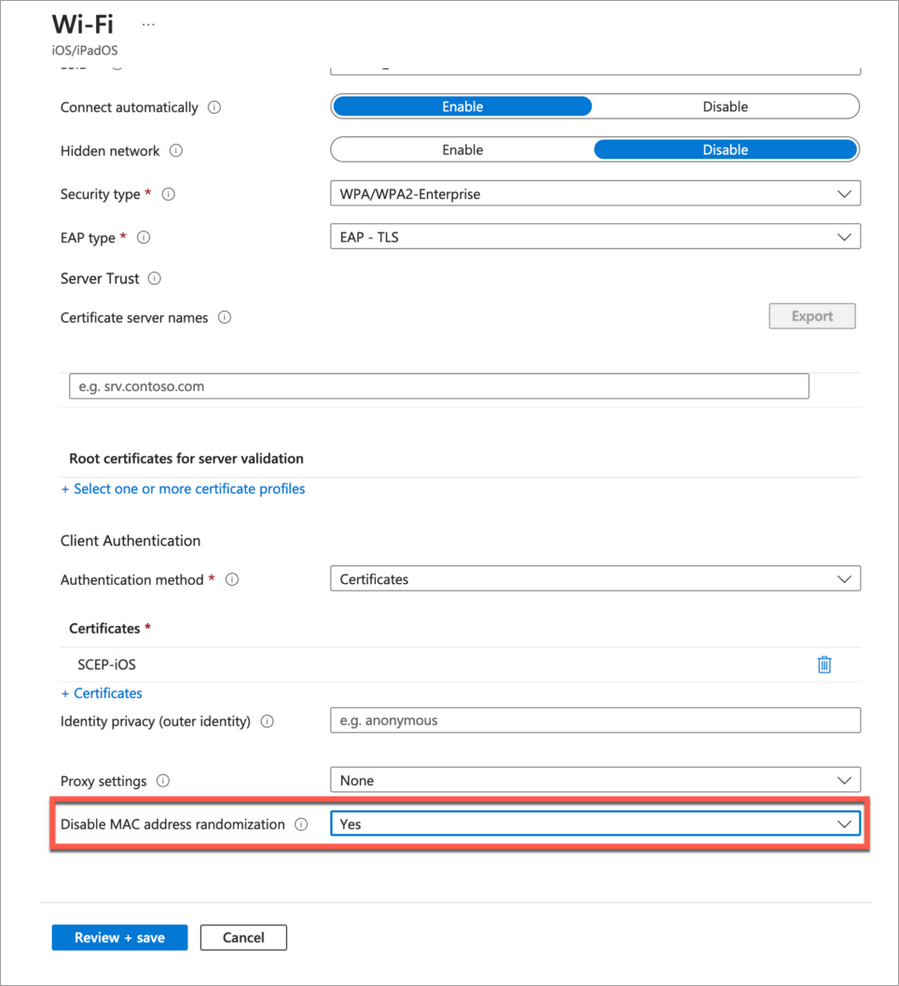

Dirección MAC no aleatorizada

Si desea mostrar direcciones MAC no aleatorias en Eventos de cliente, debe deshabilitar la aleatorización de MAC en la configuración de Wi-Fi de Intune. Esta pantalla admite la autenticación EAP-TTLS y EAP-TLS, y usa la dirección MAC del cliente de Intune.

Las capturas de pantalla de las aplicaciones de terceros son correctas en el momento de la publicación. No tenemos forma de saber cuándo o si las capturas de pantalla serán precisas en el futuro. Consulte el sitio web de terceros para obtener orientación sobre los cambios en estas pantallas o los flujos de trabajo involucrados.

direcciones MAC

direcciones MAC

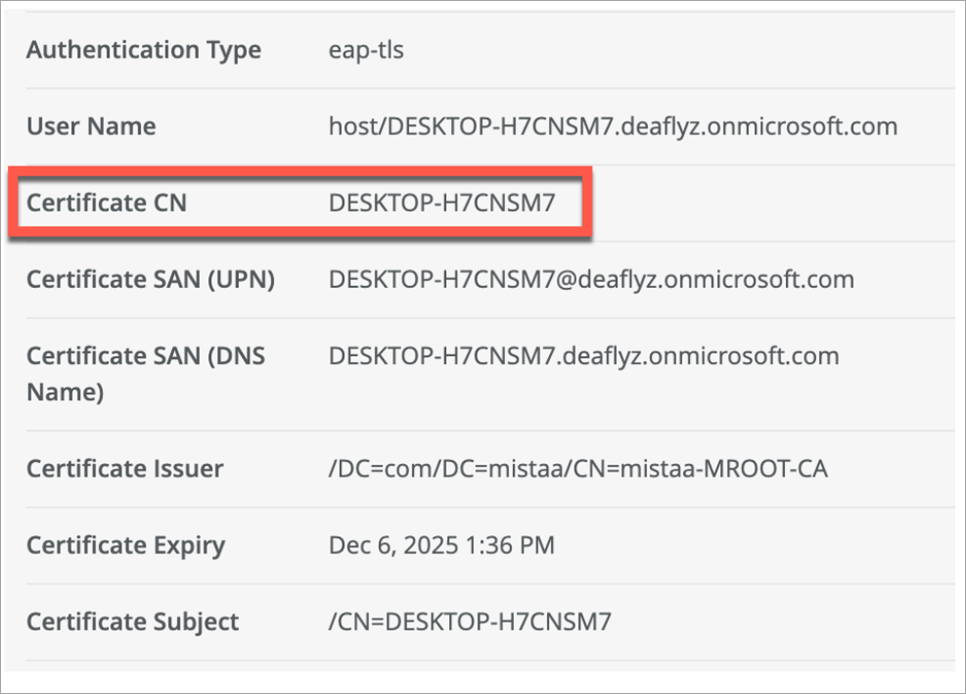

DeviceName o DeviceName.FQDN

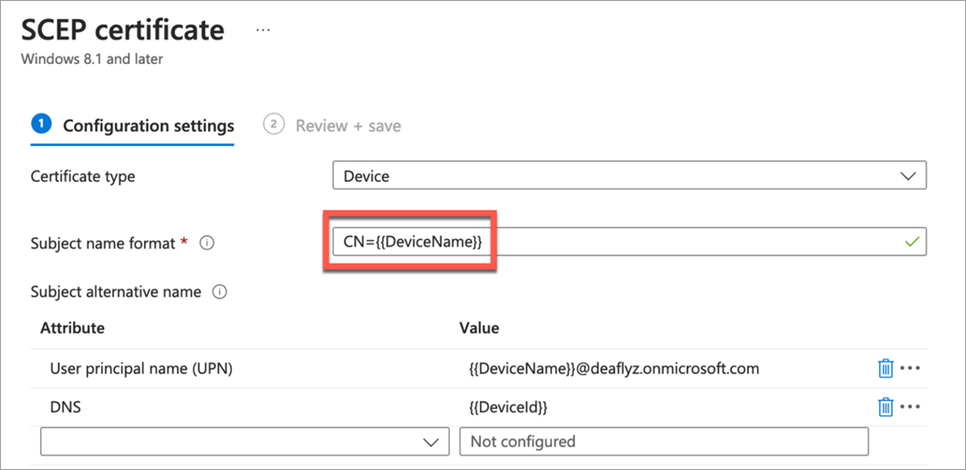

En Eventos de cliente, el nombre que se muestra para CN de certificado proviene de la configuración de certificado SCEP de Intune (es el campo Formato de nombre de firmante). El nombre de eventos de cliente que se muestra para el certificado SAN (nombre DNS) procede de la variable de perfil SCEP de Intune que se usa para codificar el identificador de dispositivo de Intune en el campo de certificado SAN:DNS

certificado

certificado

En el perfil SCEP de Intune, use las variables para crear este certificado.

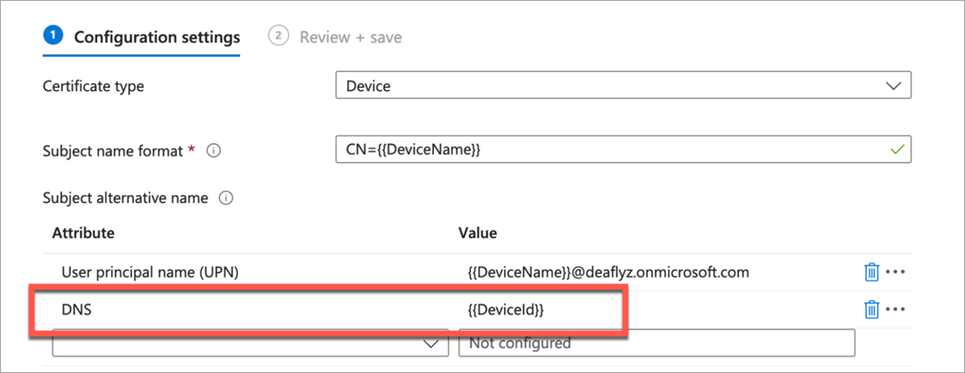

DeviceID en la SAN:DNS del certificado

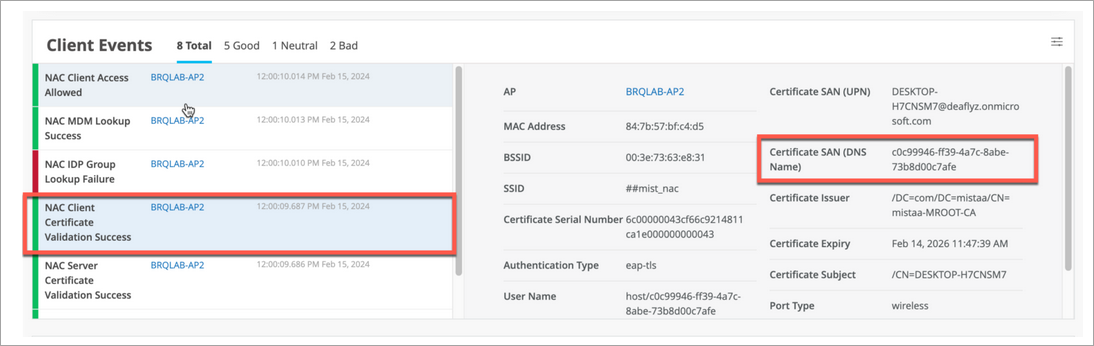

El identificador de dispositivo de Intune codificado en el atributo de certificado SAN:DNS en los eventos de cliente del portal de Juniper Mist, como se muestra en la siguiente ilustración.

En el perfil SCEP de Intune, use la variable para codificar el identificador de dispositivo de Intune en el campo de certificado SAN:DNS.

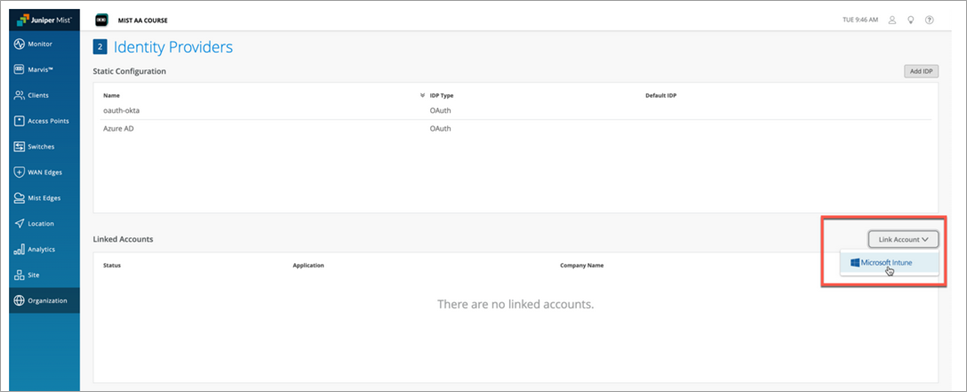

Agregar Intune al portal de Mist

Para agregar Microsoft Intune al portal de Mist Access Assurance:

- En el menú de la izquierda del portal de Juniper Mist, seleccione Organización | Proveedores de acceso > identidad

- En la sección Cuentas vinculadas, haga clic en Vincular cuenta .

- Seleccione Microsoft Intune.

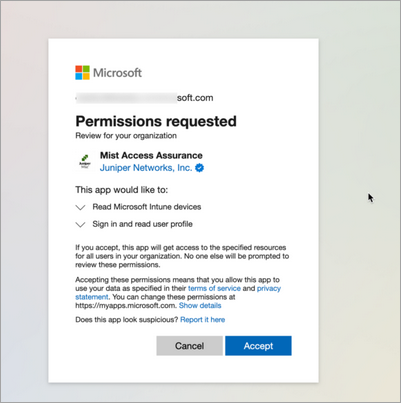

Se le redirigirá a Microsoft Entra ID / Intune para el inicio de sesión único (ISU) y, a continuación, se le pedirá que otorgue permiso para que el portal de Mist Access Assurance lea los datos del dispositivo de Microsoft Intune.

Figura 5: Permisos para la integración de Intune

Intune

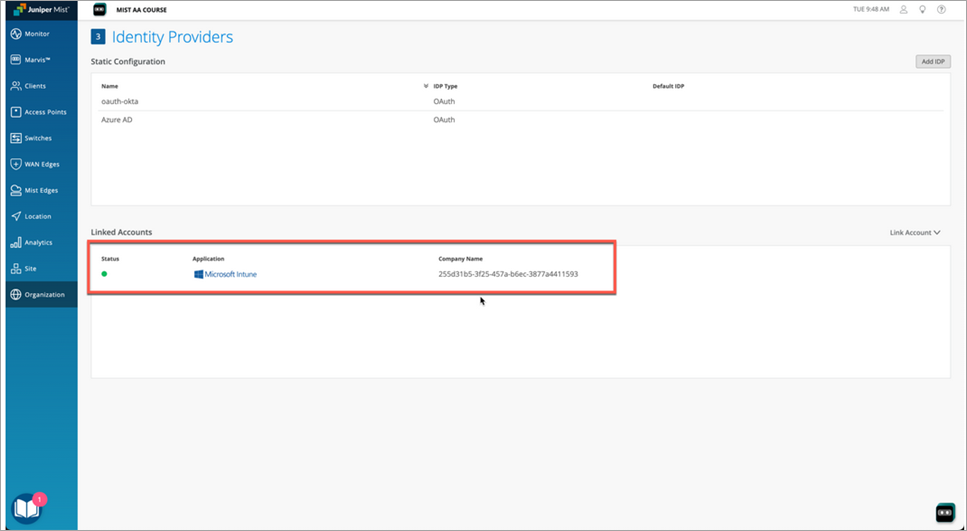

Después de vincular la cuenta de Intune, el estado de la cuenta de Intune conectada se muestra en la página Proveedores de identidad.

Figura 6: Estado de la cuenta de Intune vinculada

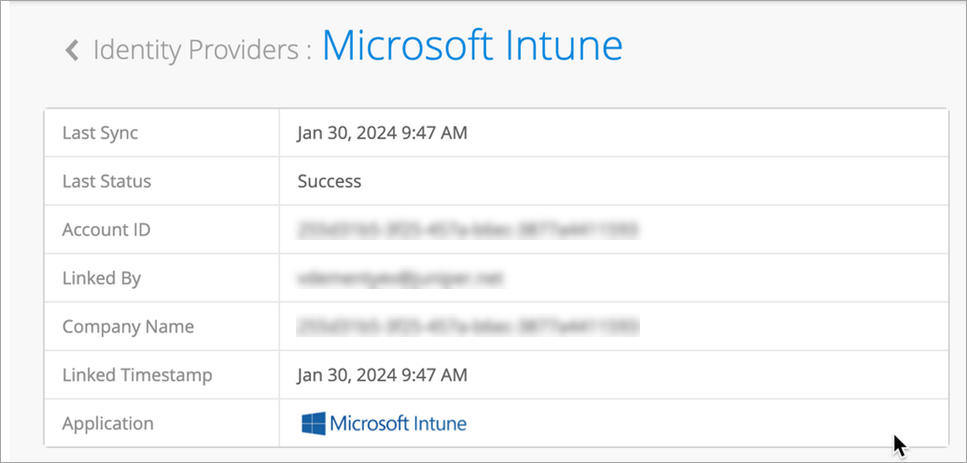

Figura 7: Detalles

cuenta de Intune vinculada

Figura 7: Detalles de la cuenta de Intune vinculada

de la cuenta de Intune vinculada

- (Opcional) Después de vincular la cuenta de Intune, puede ver el estado de la cuenta de Intune en la página Proveedores de identidad: Organización | Acceso > proveedores de identidad.

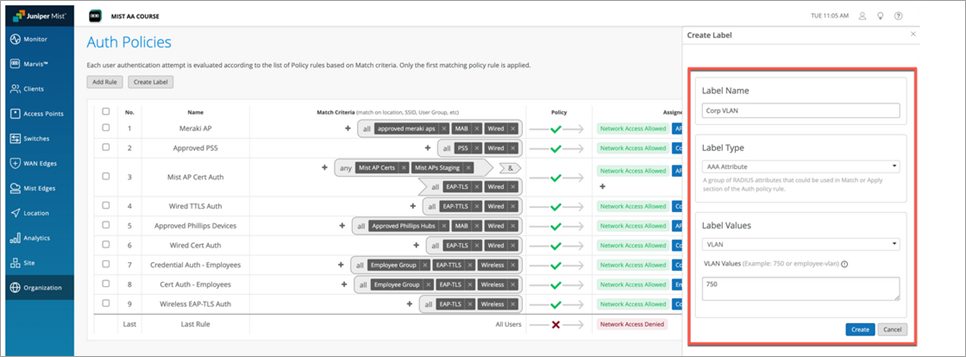

Creación de reglas de política

Con la cuenta de Intune vinculada a Mist, puede aprovechar el estado de cumplimiento administrado del dispositivo en sus políticas de autenticación de Mist. Por ejemplo, puede colocar a los clientes que no cumplan las normas en una VLAN de cuarentena y, al mismo tiempo, permitir que los dispositivos que cumplan las normas se conecten a la VLAN corporativa. Esto se hace creando un par de etiquetas para el cumplimiento y el incumplimiento, y otro par para las VLAN corp y de cuarentena. Luego, use estas etiquetas en un par de reglas de políticas de autenticación para gobernar automáticamente el acceso a la red.

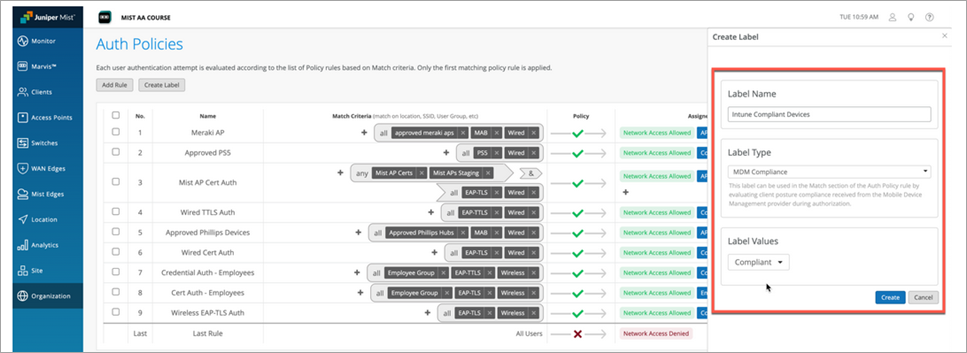

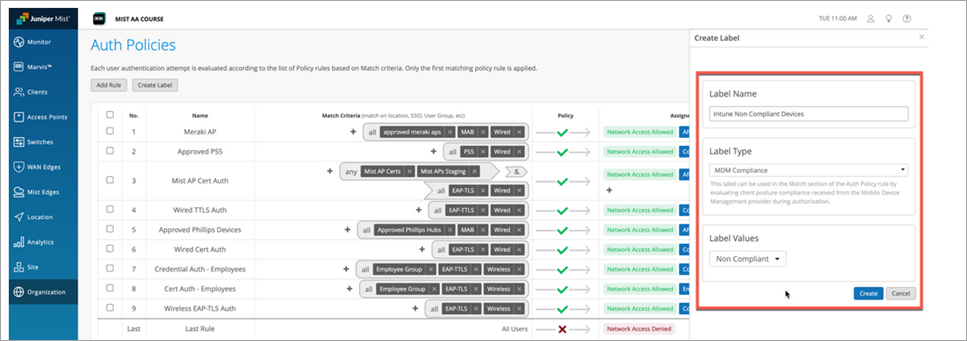

Cree etiquetas de cumplimiento y cuarentena:

- En el menú de la izquierda del portal de Mist de Juniper, seleccione Políticas de acceso > autenticación de la > de la organización.

- Haga clic en el botón Crear etiqueta y asigne un nombre a la etiqueta, por ejemplo, Intune-Compliant.

- En Tipo de etiqueta, elija Cumplimiento de MDM.

- En Valores de etiqueta, seleccione Compatible.

Haga clic en el botón Crear .

Repita estos pasos para crear las etiquetas restantes, como se muestra a continuación:

Nombre de la etiqueta: Intune-Non-Compliant, Tipo de etiqueta: MDM Compliance, Valor de la etiqueta: No compatible

- Nombre de la etiqueta: cuarentena, tipo de etiqueta: AAA, valor de etiqueta: VLAN, 1

Nombre de la etiqueta: Corp VLAN, Tipo de etiqueta: AAA, Valor de la etiqueta: VLAN, 750

Cree reglas de política de autenticación:

- Haga clic en el botón Agregar regla y asigne un nombre a la regla, por ejemplo, Corp Compliant.

- En la columna Criterios de coincidencia , haga clic en el icono + y, a continuación, seleccione Intune-Compliant en la lista que aparece.

- En la columna Directiva , seleccione Permitir.

- En la columna Políticas asignadas, haga clic en el icono + y, a continuación, seleccione VLAN corporativa.

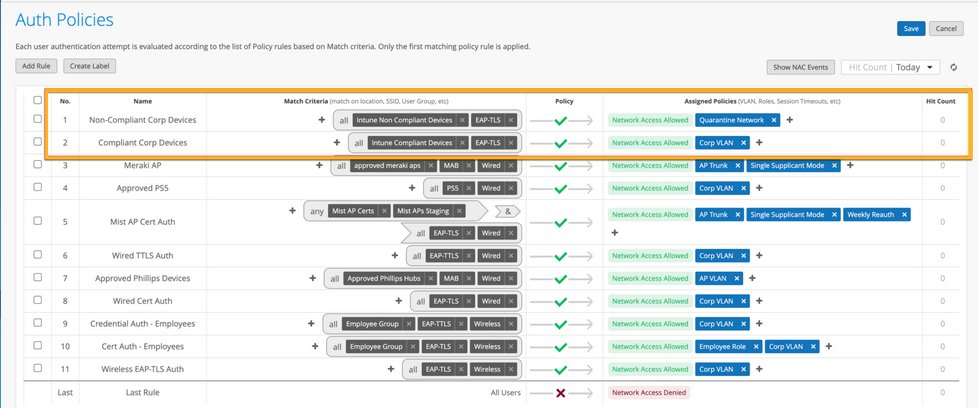

Figura 8: Reglas de cumplimiento basadas en Intune

Repita estos pasos para crear la regla de cuarentena.

Cuando haya terminado, haga clic en Guardar.

Visualización de eventos de cliente

Como se muestra en la ilustración siguiente, en la sección Eventos de cliente de la pestaña Información de la página del portal de supervisión, los valores que se muestran para algunos parámetros dependen de cómo haya configurado Microsoft.

de Mist

de Mist