Autoaprovisionamiento para IoT y dispositivos personales

Automatice la incorporación de clientes a escala, para dispositivos personales e IoT, con un autoaprovisionamiento seguro.

Los usuarios inalámbricos en entornos como dormitorios pueden auto aprovisionar de forma segura sus dispositivos personales, como Xbox, Apple TV y Roku. Del mismo modo, los dispositivos de IoT desatendidos pueden unirse de forma segura y automática a una VLAN o segmento de red especificados. A esto lo llamamos la experiencia de red personal. Además, debido a que elimina la necesidad de registrar la dirección MAC del cliente y la intervención de TI, es una solución ideal para proporcionar acceso Wi-Fi a escala.

El autoaprovisionamiento con la experiencia de red personal funciona mediante la conexión de un proveedor de identidad compatible con SAML (DPI), por ejemplo, Microsoft Entra ID, al portal de Mist Active Assurance. Los usuarios inician sesión en la WLAN, donde se les redirige al servicio de inicio de sesión único para su autenticación y autorización. Mist asigna a los usuarios autenticados una clave personal precompartida (PSK) que es específica tanto para el usuario individual como para el SSID. El uso de PSK personales también habilita la microsegmentación, lo que significa que puede hacer que los usuarios se conecten a una VLAN específica según su función o perfil. Lo mismo ocurre con los dispositivos de IoT; se pueden conectar automáticamente a una VLAN específica, una práctica recomendada para protegerse contra ataques de adquisición de IoT.

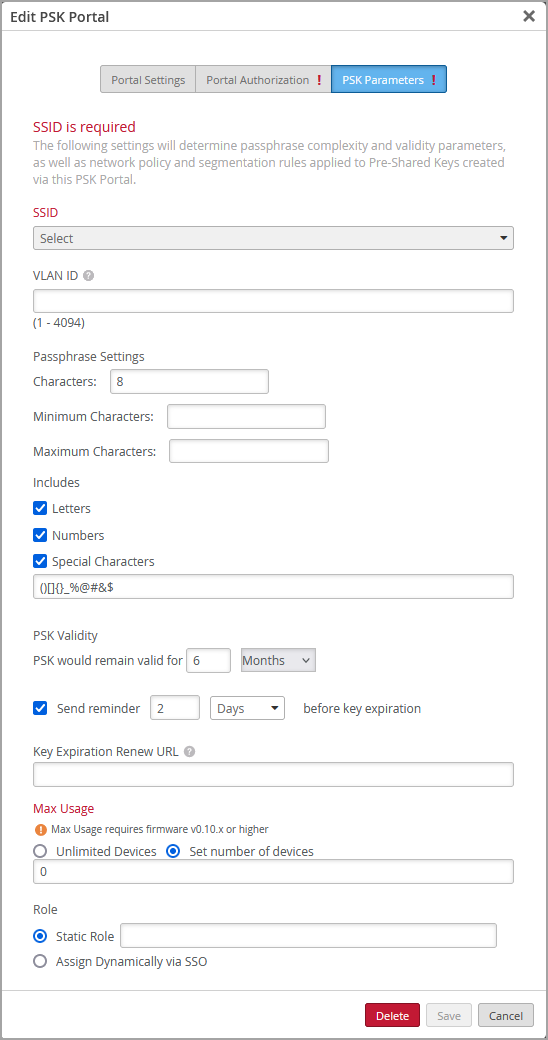

En la consola de Mist, puede configurar tanto la complejidad de la frase de contraseña requerida como la frecuencia de rotación de la tecla.

Durante el autoaprovisionamiento, los usuarios de computadoras portátiles pueden generar una frase de contraseña única y, a continuación, copiarla y pegarla en el portal cuando se les solicite. O, si trabajan desde un dispositivo móvil, pueden recibir la frase de contraseña por correo electrónico. Las frases de contraseña generadas caducan después de 24 horas.

Antes de empezar

- Obtenga y active una suscripción a Juniper Mist™ Access Assurance. Para obtener más información acerca de la administración de suscripciones, consulte la Guía de administración de Juniper Mist.

- En su organización de Juniper Mist, configure al menos una WLAN a nivel de organización con Multi-PSK habilitado (las opciones de PSK local o en la nube están bien). Para obtener ayuda con la configuración de WLAN, consulte la Guía de configuración de Juniper Mist Wireless Assurance.

-

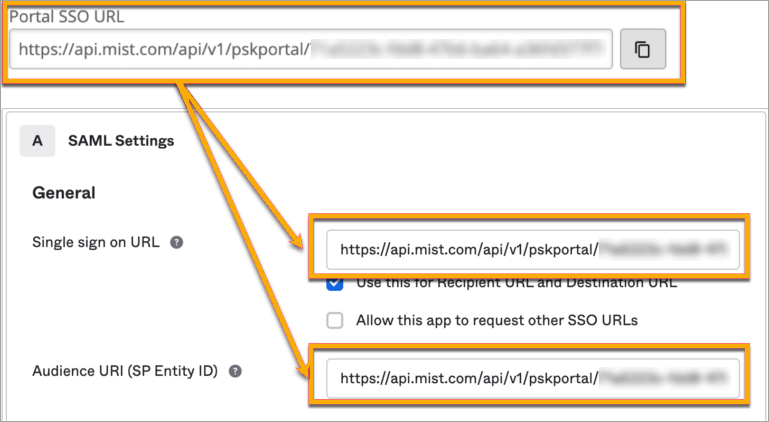

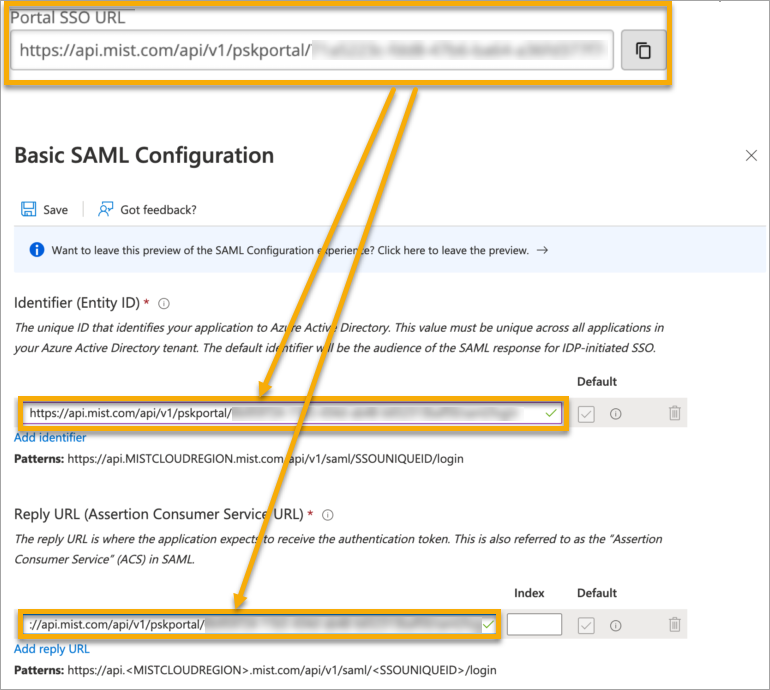

En la consola de administración de IdP, configure una integración de aplicaciones SAML 2.0. Su portal PSK se integrará con esta aplicación para habilitar el acceso de inicio de sesión único (ISU) a los usuarios de su portal. Puede usar una amplia variedad de IdP (como Okta y Microsoft Azure), siempre que sean compatibles con SAML 2.0. Para obtener ayuda para configurar una integración de aplicaciones SAML 2.0, consulte la documentación de su IdP.

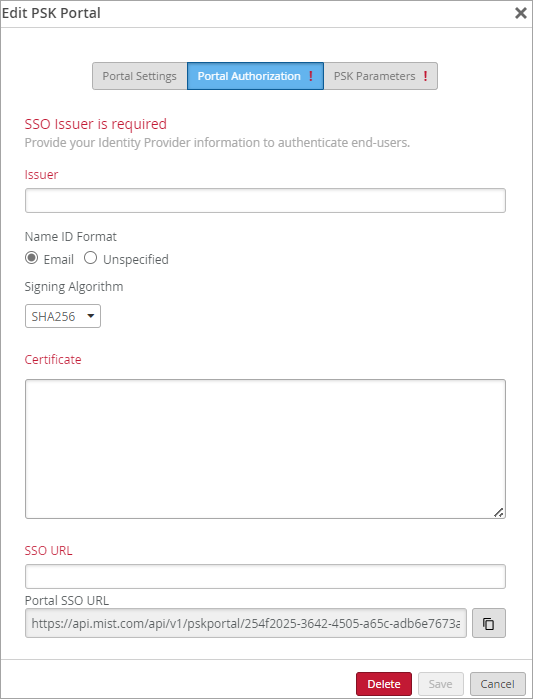

Copie la siguiente información de su integración de la aplicación SAML 2.0 y guárdela para poder usarla para configurar su portal de PSK en Juniper Mist.

-

Algoritmo de firma

-

Identificador de emisor (esta clave puede variar, por ejemplo, en Okta, este valor se denomina emisor del proveedor de identidades y en Azure, se denomina identificador de Azure AD.

-

Dirección URL de ISU (esta clave puede variar, por ejemplo, en Okta, este valor se denomina Dirección URL de inicio de sesión único del proveedor de identidades y, en Azure, se denomina Dirección URL de inicio de sesión.

-

Certificado: copie el texto completo del certificado, desde la línea BEGIN CERTIFICATE hasta la línea END CERTIFICATE .

-

Configurar el autoaprovisionamiento

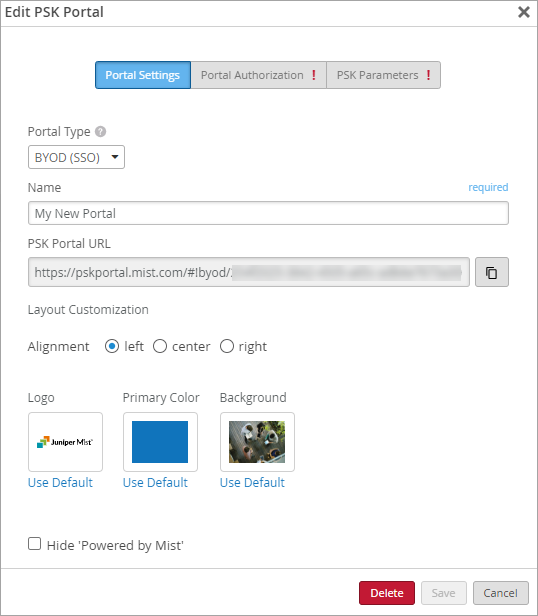

Para configurar la incorporación de clientes con un portal PSK de BYOD: