Webhooks y alertas

Obtenga información sobre las diversas alertas y alarmas que puede activar en Juniper Mist™.

Configuración de alertas

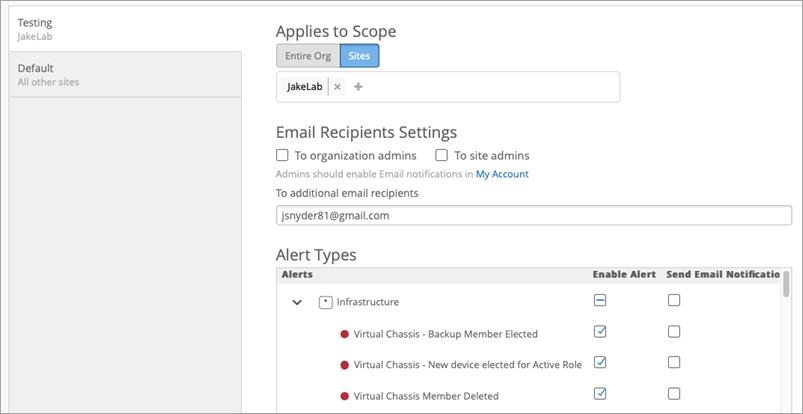

Puede configurar alertas para toda una organización, un solo sitio o varios sitios desde la página Configuración de alertas del portal.

Para encontrar esta página, seleccione Monitorear > configuración de alertas > alertas en el menú izquierdo del portal de Juniper Mist.

Todas las alertas visibles aquí están disponibles para enviar un webhook de alerta simplemente habilitando la alerta.

Las alertas se desglosan por color según la gravedad, de la siguiente manera:

-

Rojo—Crítico

-

Naranja: advertencia

-

Azul: informativo

Las alarmas también se clasifican en estos grupos:

-

Infraestructura: las alarmas de infraestructura no mantienen el estado. Se basan directamente en eventos del dispositivo. Cuando supervisa dispositivos desde alarmas de infraestructura, normalmente trata cada evento como un evento independiente o coincide con los cambios de estado del dispositivo.

-

Marvis: los eventos de Marvis son eventos identificados en las acciones de Marvis. Estos eventos son generalmente de estado. Dentro de su carga útil hay una clave llamada

details. Debajodetailsse puede verstatey los valores:openovalidated.-

opensignifica que este problema está ocurriendo actualmente. -

validatedsignifica que Marvis ha validado que el problema se haya resuelto. Una vez que el problema se considere validado, se establecerá el mismo tipo de webhook con el estado actualizado.Debido a la naturaleza de IA de las acciones de Marvis, Marvis requiere datos suficientes para garantizar que estas alarmas sean precisas y procesables. Marvis necesita acumular suficientes datos para eliminar los falsos positivos. Este requisito resulta en un número variable de veces para que lleguen los eventos.

-

-

Seguridad: la mayoría de los eventos en seguridad son eventos únicos. Estas alertas detectarán solo ataques específicos y no determinarán si el ataque está activo. Los puntos de acceso no autorizados están limitados a informar una vez cada 10 horas. Los clientes no autorizados y los eventos de Honeypot AP se envían una vez cada 10 minutos.

Las siguientes alertas también tienen umbrales de error configurables:

-

Error de ARP

-

Error de DHCP

-

Error de DNS

-

Dispositivo sin conexión

Para obtener información sobre cómo configurar alertas, consulte la información de configuración de alertas en la Guía de monitoreo de red de Juniper Mist.

Tipos de alertas de webhook

| Nombre de alerta/webhook | Descripción delgrupo | Categoría | Mecanismos | de activación Comentarios | |

|---|---|---|---|---|---|

| adhoc_network | Seguridad | AP | Red ad hoc detectada | Uno o más puntos de acceso detectaron una red ad hoc no autorizada. | |

| air_magnet_scan | Seguridad | AP | Análisis de imán de aire detectado | Alguien está ejecutando el escaneo de imán de aire para el análisis de RF. | |

| ap_bad_cable | Marvis | AP | Cable Ethernet defectuoso conectado a un AP de Juniper | Desconexión frecuente de ethernet, reinicio, aumento de errores de ethernet, conexión a 100Mbps | Req SUB-VNA |

| ap_offline | Marvis | AP | Sin conexión (Marvis) |

|

Req SUB-VNA |

| arp_failure | Marvis | Conectividad | Fallas de conexión inalámbrica en todo el sitio | Aumento repentino de fallas en todo el sitio O 100% de fallas en un servidor/WLAN/AP | Req SUB-VNA |

| authentication_failure | Marvis | Conectividad | Fallas de conexión inalámbrica y por cable en todo el sitio | Aumento repentino de fallas en todo el sitio O 100% de fallas en un servidor/conmutador/WLAN/VLAN/AP | Req SUB-VNAOR SUB-SVNA |

| bad_cable | Marvis | Interruptor | Cable defectuoso conectado a un puerto de conmutación Juniper | Errores de puerto, consumo de energía sin vínculo Ethernet, aumento de bytes salientes y 0 de entrada (y viceversa) | Req SUB-VNA |

| bad_wan_uplink | Marvis | Enrutador | Interfaz problemática o de bajo rendimiento (SRX, SSR) | Latencia, fluctuación, pérdida de paquetes, caídas de salida y caída en paquetes de transmisión | Req SUB-WNA |

| beacon_flood | Seguridad | Inundación de AP falsa detectada: una avalancha de nuevos BSSID | El número de nuevos SSID analizados por un AP supera el umbral definido durante un período de tiempo definido. | ||

| bssid_spoofing | Seguridad | AP | Suplantación de BSSID detectada | Un dispositivo con una intensidad de señal de -30dBm o peor está transmitiendo el mismo BSSID que un AP con una buena intensidad de señal. | |

| device_down | Infraestructura | AP | Dispositivo sin conexión | Un AP se desconecta de la nube durante más tiempo que el umbral configurado. | |

| device_restarted | Infraestructura | AP | Dispositivo reiniciado | Se reinicia un AP. | |

| dhcp_failure | Marvis | Conectividad | Fallas de conexión inalámbrica y por cable en todo el sitio | Aumento repentino de fallas en todo el sitio O 100% de fallas en un servidor/WLAN/VLAN/AP. | Req SUB-VNAOR SUB-SVNA |

| disassociation_flood | Seguridad | AP | Ataque de disociación detectado | Juniper Mist detecta un ataque DoS en el que el atacante desvincula un dispositivo víctima de un AP mediante un marco de disociación específico, tal como se especifica en IEEE 802.11. | |

| dns_failure | Marvis | Conectividad | Fallas de conexión inalámbrica en todo el sitio | Aumento repentino de fallas en todo el sitio O 100% de fallas en un servidor/WLAN/AP. | Req SUB-VNA |

| eap_dictionary_attack | Seguridad | AP | Ataque al diccionario EAP detectado | Errores de contraseña múltiple en los que alguien intenta adivinar una contraseña probando diferentes palabras del diccionario. | |

| eap_failure_injection | Seguridad | AP | Inyección de falla EAP detectada | Alguien envía errores de EAP falsos. | |

| eap_handshake_flood | Seguridad | AP | Inundación de protocolo de enlace EAP detectada | Algún cliente o simulador genera una avalancha de mensajes EAPOL solicitando autenticación 802.1x. | |

| eap_spoofed_success | Seguridad | AP | Se detectó un éxito de suplantación de EAP | Alguien olfatea paquetes EAP e intenta enviar un éxito de EAP falso. | |

| eapol_logoff_attack | Seguridad | AP | EAPOL-Logoff Ataque detectado | Algún cliente o simulador está enviando demasiados mensajes de cierre de sesión EAP. | |

| essid_jack | Seguridad | AP | Se detectó un conector ESSID | Algún cliente o simulador intenta enviar una solicitud de sonda de difusión. | |

| excessive_client | Seguridad | AP | Exceso de clientes detectados | El número de clientes asociados a un AP supera el umbral configurado. | |

| excessive_eapol_start | Seguridad | AP | EAPOL-Start excesivo detectado | Algún cliente o simulador está enviando demasiados mensajes EAP START. | |

| gateway_down | Infraestructura | SRX | Borde de WAN sin conexión | Un SRX está fuera de línea. | |

| gw_bad_cable | Marvis | Enrutador | Cable defectuoso conectado a un puerto de puerta de enlace de Juniper (solo SRX) | Errores de estadísticas de interfaz, bytes de entrada/salida 0 | Req SUB-WNA |

| gw_dhcp_pool_exhausted | Infraestructura | SRX | El grupo DHCP del borde WAN está agotado | El grupo DHCP de borde WAN se ha agotado, | |

| gw_negotiation_mismatch | Marvis | Enrutador | Diferencia en el tamaño del paquete MTU visto en la red (solo SRX) | Paquetes fragmentados, errores de MTU. | Req SUB-WNA |

| health_check_failed | Marvis | AP | Puntos de acceso en mal estado que se van a reemplazar | Falla de auto-remediación/auto-curación en un AP. | Req SUB-VNA |

| honeypot_ssid | Seguridad | AP | Honeypot SSID | AP no autorizados que anuncien su SSID. | |

| idp_attack_detected | Seguridad | SRX/SSR | Ataque de IDP detectado | SRX o enrutador SMart de sesión informa IDP_ATTACK_LOG_EVENT eventos de tipo. | |

| infra_arp_failure | Infraestructura | AP | Error de Arp de puerta de enlace | La solicitud ARP para la puerta de enlace predeterminada no recibe ninguna respuesta. | |

| infra_dhcp_failure | Infraestructura | AP | Error de DHCP | Más de 10 clientes se ven afectados por un servidor DHCP que falla o no responde en un lapso de 10 minutos. | |

| infra_dns_failure | Infraestructura | AP | Error de DNS | Más de 10 clientes se ven afectados por un servidor DNS que falla / no responde dentro de una ventana de 10 minutos, se activará un correo electrónico para este evento. | |

| insufficient_capacity | Marvis | AP | AP con baja capacidad de Wi-Fi | Después de los cambios de RRM, uno o más clientes tienen un consumo intensivo que resulta en una alta utilización del canal AP. | Req SUB-VNA |

| insufficient_coverage | Marvis | AP | Áreas alrededor de AP con una cobertura Wi-Fi deficiente constante | Después de los cambios de RRM, los clientes todavía tienen un RSSI consistentemente bajo. | Req SUB-VNA |

| krack_attack | Seguridad | AP | Inyección de repetición detectada - Ataque KRACK | Uno o más puntos de acceso detectan intentos de ataque KRACK. | |

| loop_detected_by_ap | Infraestructura | Inalámbrico | AP ha detectado bucle a través de la reflexión | Un AP recibe una trama que envió. | |

| missing_vlan | Marvis | Interruptor | VLAN configurada en AP que falta en el puerto del conmutador o ascendente | Un AP observa el tráfico en cada VLAN y compara entre los AP del mismo conmutador y otros AP del sitio. | Req SUB-VNAOR SUB-SVNA |

| monkey_jack | Seguridad | AP | Monkey Jack detectado | Un AP detecta un intento de ataque Man In the Middle. | |

| negotiation_mismatch | Marvis | Interruptor | Diferencia en la configuración entre un cliente cableado y un puerto conectado | Desajuste de dúplex y/o error de negociación automática | Req SUB-VNA |

| non_compliant | Marvis | AP | AP con firmware no coincidente | Los puntos de acceso tienen una versión de firmware diferente a la mayoría de los otros puntos de acceso de ese modelo de modelo en ese sitio. | Req SUB-VNA |

| out_of_sequence | Seguridad | AP | Fuera de secuencia detectado | Exceso de paquetes fuera de secuencia. | |

| port_flap | Marvis | Interruptor | Puerto que sube y baja constantemente | Aleteo de puertos con alta frecuencia y de forma continua. | Req SUB-VNA |

| repeated_auth_failures | Seguridad | AP | Clientes con errores repetidos de autenticación de cliente | Un cliente se enfrenta a continuos fallos de autenticación del cliente debido a un servidor RADIUS inalcanzable, un secreto compartido incorrecto, etc. | |

| rogue_ap | Seguridad | AP | Se detectó un punto de acceso no autorizado | Juniper Mist detecta un AP que no ingresa a su organización, pero que está conectado a la misma red cableada. | |

| rogue_client | Seguridad | AP | Conexión del cliente a AP no autorizado detectado | Un cliente se asocia a un punto de acceso no autorizado (un punto de acceso no reclamado en su organización, pero conectado a la misma red cableada). | |

| ssid_injection | Seguridad | AP | Inyección de SSID detectada: detecta nombres SSID de aspecto malicioso con posible inyección de código en el nombre | Juniper Mist detecta un posible lenguaje de inyección de código en un nombre SSID. | |

| sw_alarm_chassis_partition | Infraestructura | Interruptor | Alarma de partición de almacenamiento del conmutador | El uso de particiones es alto. | |

| sw_alarm_chassis_pem | Infraestructura | Interruptor | Interruptor de alarma PEM | Problemas de PEM, ranura de falla, CPU alta, problemas con CB, etc. | |

| sw_alarm_chassis_poe | Infraestructura | Interruptor | Alarma del controlador POE de Junos | Problemas de hardware. | |

| sw_alarm_chassis_psu | Infraestructura | Interruptor | Alarma de fuente de alimentación Junos | Falta fuente de alimentación. | |

| sw_bad_optics | Infraestructura | Interruptor | Cambiar mala óptica | Mal transceptor. | |

| sw_bgp_neighbor_state_changed | Infraestructura | Interruptor | El estado vecino de BGP cambió | El emparejamiento BGP sube o baja. | |

| sw_bpdu_error | Infraestructura | Interruptor | Error de BPDU del conmutador | Posible bucle de puente. | |

| sw_dhcp_pool_exhausted | Infraestructura | Interruptor | El grupo DHCP del conmutador se ha agotado, | El grupo DHCP del conmutador se ha agotado. | |

| switch_down | Infraestructura | Interruptor | Desconectar | Un conmutador está desconectado. | |

| switch_restarted | Infraestructura | Interruptor | Conmutador reiniciado | Se ha reiniciado un conmutador. | |

| switch_stp_loop | Marvis | Interruptor | Un conmutador ve el mismo fotograma varias veces | Cambios frecuentes de topología STP junto con un aumento repentino de TX/RX. | Req SUB-VNA |

| tkip_icv_attack | Seguridad | AP | Ataque TKIP ICV | Un AP detecta fallas en el MIC TKIP que superan el umbral configurado. | |

| url_blocked | Seguridad | SRX/SSR | URL bloqueada | SRX o SSR informa WEBFILTER_URL_BLOCKED eventos de tipo. | |

| vc_backup_failed | Infraestructura | Interruptor | Virtual Chassis: miembro de copia de seguridad elegido | ||

| vc_master_changed | Infraestructura | Interruptor | Virtual Chassis: nuevo dispositivo elegido para el rol activo | ||

| vc_member_added" | Infraestructura | Interruptor | Agregar un nuevo miembro de VC | Se agregó un nuevo miembro de VC. | |

| vc_member_deleted | Infraestructura | Interruptor | Miembro de Virtual Chassis eliminado | Se eliminó un miembro de VC. | |

| vendor_ie_missing | Seguridad | AP | Falta IE de proveedor de Mist en la respuesta de baliza o sonda | Suplantación de AP de Mist autorizados. | |

| vpn_path_down | Marvis | Enrutador | Ruta del par de VPN hacia abajo (solo SSR) | 100% de fracaso de una ruta de pares. | Req SUB-WNA |

| vpn_peer_down | Infraestructura | SRX | Emparejamiento de VPN hacia abajo | Se cae un túnel IPSec para las interfaces WAN entre el concentrador y el radio. | |

| Borde de WAN sin conexión | Infraestructura | SSR | Borde de WAN sin conexión | Un dispositivo de borde WAN está sin conexión. | |

| watched_station | Seguridad | AP | Estación vigilada activa detectada | Juniper Mist detecta un cliente o una estación que aparece en la lista Estación vigilada. | |

| zero_ssid_association | Seguridad | AP | No se detectó ninguna solicitud de asociación de SSID | Un AP escanea una baliza que contiene un SSID de longitud cero. |

Visualización de los detalles de la alerta

Para ver la lista completa de tipos de alarma y sus definiciones, puede emitir la siguiente solicitud:

GET /api/v1/const/alarm_defs

En la siguiente animación se muestra cómo emitir una llamada GET desde la referencia de la API de Mist para obtener una lista de las definiciones de todos los tipos de alarma admitidos. La respuesta muestra información útil, como la clave, el grupo, la gravedad y el ejemplo, que muestra ejemplos de los mensajes que recibe de ese webhook en particular.

Para probar esto, consulte Lista de definiciones de alarma.

La tabla presenta información detallada para algunas de las alertas.

En la siguiente tabla, puede ver los requisitos de suscripción para el webhook dado. Las alertas comunes de webhooks relacionadas con registros de auditoría, alarmas o eventos de dispositivos, por ejemplo, requerirán que tenga una suscripción a uno de los siguientes: Garantía inalámbrica, por cable o WAN.

Dentro de cada alarma hay datos contextuales que puede extrapolar para la correlación de eventos que comparan múltiples dispositivos. Puede encontrar ejemplos de todas las definiciones de alerta (alarma) existentes con la función /api/v1/const/alarm_defs (el vínculo requiere que haya iniciado sesión en Juniper Mist).

Agregación de eventos

Juniper Mist agrega eventos según los temas que haya configurado. Sin embargo, no todos los eventos se agregan. Los eventos se agregan para cualquier tema relacionado con los servicios de ubicación, por ejemplo, los temas location, asset-raw-rssi, sdkclient-scan-data y rssi-zone.

Si se producen varios eventos para el mismo tema durante la ventana de agregación especificada, Juniper Mist los agrupa en un solo mensaje. Debido a la agregación de mensajes, deberá analizar los eventos de cada mensaje cuando se reciban.