Configurar el portal cautivo para la autenticación web y la autenticación de usuario de firewall

RESUMEN Aprenda a configurar el portal cautivo para la autenticación web y la autenticación de usuario con firewall mediante J-Web.

Visión general

What Is Captive Portal?

El portal cautivo es un método para autenticar dispositivos que necesitan conectarse a una red. En un firewall de la serie SRX, puede habilitar el portal cautivo para redirigir las solicitudes del explorador web a una página de inicio de sesión en la que se le solicite que escriba su nombre de usuario y contraseña. Después de una autenticación exitosa, puede continuar con la solicitud de página original y el acceso posterior a la red.

What Is Web Authentication?

Con un método de autenticación Web, apuntar un explorador a una dirección IP en un dispositivo que está habilitado para la autenticación Web. Esta acción inicia una sesión HTTPS en la dirección IP que aloja la función de autenticación web en el dispositivo. Luego, el dispositivo le pedirá que ingrese su nombre de usuario y contraseña, y el resultado se almacena en caché en el dispositivo. Posteriormente, cuando el tráfico encuentra una directiva de autenticación Web, se permite o deniega el acceso en función de los resultados anteriores de la autenticación Web.

También puede usar otros métodos de autenticación, pero no cubriremos esos métodos en este documento. Sin embargo, describimos cada uno de esos métodos brevemente:

Autenticación PassThrough —PassThrough user authentication es una forma de autenticación activa. En este método, el dispositivo le pedirá que ingrese un nombre de usuario y una contraseña. Si la autenticación valida su identidad, se le permite pasar a través del firewall y acceder a los recursos solicitados.

Paso a través con redireccionamiento web: al utilizar este método de autenticación para solicitudes de cliente HTTPS, puede utilizar la función de redireccionamiento web para dirigir sus solicitudes al servidor web interno del dispositivo. El servidor web envía una respuesta HTTPS de redirección al sistema cliente, dirigiéndole a volver a conectarse al servidor web para la autenticación del usuario. La interfaz a la que llega la solicitud del cliente es la interfaz en la que se envía la respuesta de redirección.

What Is Firewall User Authentication?

Un usuario de firewall es un usuario de red que debe proporcionar un nombre de usuario y una contraseña para la autenticación al iniciar una conexión a través del firewall. Junos OS permite a los administradores restringir o permitir el acceso de los usuarios del firewall a recursos protegidos (en diferentes zonas) detrás de un firewall en función de su dirección IP de origen y otras credenciales. Después de definir los usuarios del firewall, puede crear una directiva que requiera que los usuarios se autentiquen mediante uno de los tres métodos de autenticación (Web, pass-through o pass-through con redirección web).

Flujo

Alcance

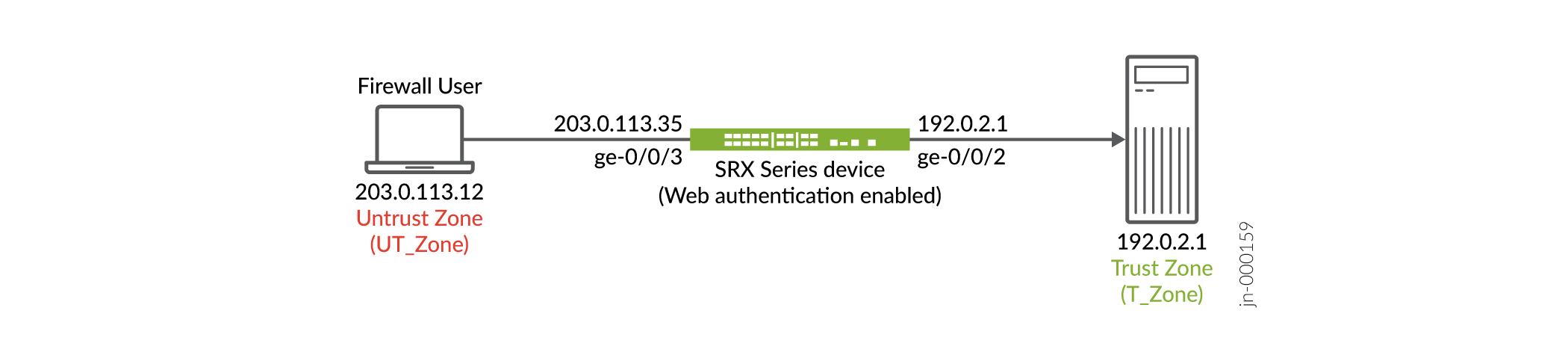

Esta es una topología de ejemplo (consulte la figura 1), que comprende:

Dispositivo de usuario de firewall que actúa como cliente.

Un firewall de la serie SRX que tiene acceso a Internet.

Un dispositivo de red que actúa como un servidor HTTPS.

de ejemplo

de ejemplo

En esta topología de ejemplo, usará J-Web en el firewall de la serie SRX para realizar las siguientes tareas:

Los valores usados para configurar la topología de ejemplo son solo ejemplos.

Paso |

Acción |

|---|---|

1 |

Cree una interfaz lógica en ge-0/0/3, asígnele la dirección IP 203.0.113.35 y habilite la autenticación Web.

Nota:

En este ejemplo, la dirección IP del sistema del usuario del firewall es 203.0.113.12, que se encuentra en la misma subred que 203.0.113.0/24. Cree una interfaz lógica en ge-0/0/2 y asígnele la dirección IP 192.0.2.1.

Nota:

En este ejemplo, la dirección IP del servidor HTTPS es 192.0.2.1. |

2 |

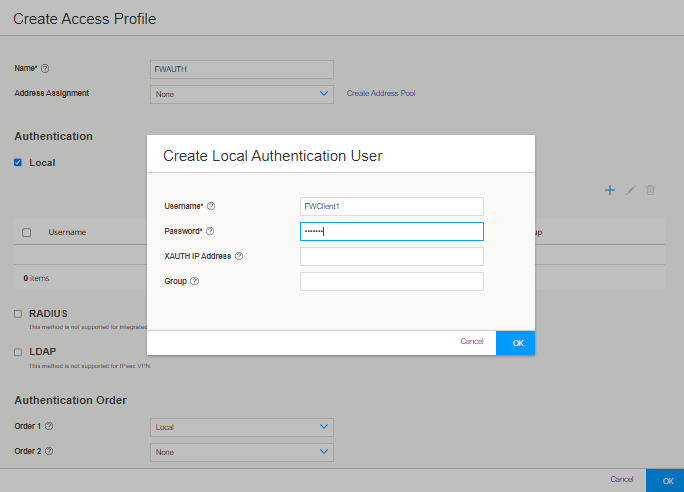

Cree un perfil de acceso (FWAUTH) y defina los servicios de autenticación locales. |

3 |

Configure las opciones de autenticación web para mostrar el mensaje de inicio de sesión correcto. |

4 |

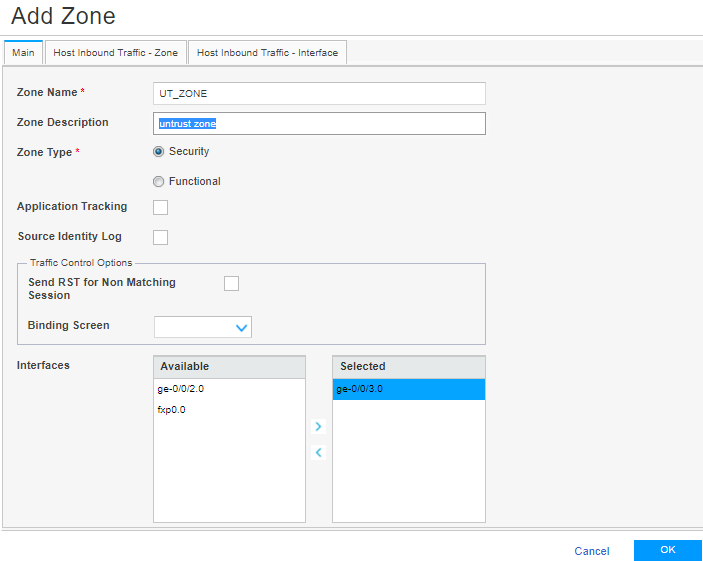

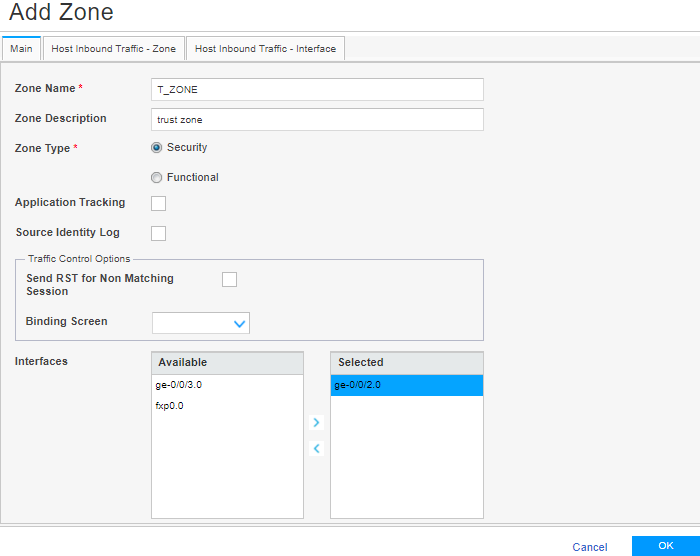

Cree una zona de no confianza (UT_ZONE) y una de confianza (T_ZONE) y asigne las interfaces ge-0/0/3 y ge-0/0/2, respectivamente. |

5 |

Configure el portal cautivo para la autenticación web y la autenticación de usuario del firewall en las reglas de directiva de seguridad (FWAUTH-RULE). |

6 |

Compruebe que los valores configurados funcionan para un usuario de firewall:

|

Antes de empezar

Los valores usados para configurar la topología de ejemplo son solo ejemplos. Puede cambiar cualquier detalle necesario para que coincida con su configuración de red.

Asegúrese de que el firewall de la serie SRX que utiliza en este ejemplo ejecuta Junos OS versión 21.4R1 o posterior.

Asegúrese de que su dispositivo tenga instalados los certificados necesarios para permitir la autenticación. En este ejemplo, usaremos cert1, un certificado autofirmado.

Paso 1: Crear una interfaz lógica y habilitar la autenticación web

En este paso, realizará las siguientes tareas:

Para la interfaz ge-0/0/3 en el firewall de la serie SRX:

Cree una interfaz lógica para una zona que no es de confianza.

Asigne la dirección IPv4 203.0.113.35 a la interfaz.

Nota:Utilizará la misma dirección IP para habilitar el portal cautivo.

Habilite HTTPS en la interfaz para la autenticación web.

Para la interfaz ge-0/0/2 en el firewall de la serie SRX:

Cree una interfaz lógica para una zona de confianza.

Asigne la dirección IPv4 192.0.2.1 a la interfaz.

Usted está aquí (en la interfaz de usuario de J-Web): Interfaces de conectividad > conectividad de red >

Para crear una interfaz lógica para una zona que no es de confianza y habilitar la autenticación web:

Para crear una interfaz lógica para una zona de confianza:

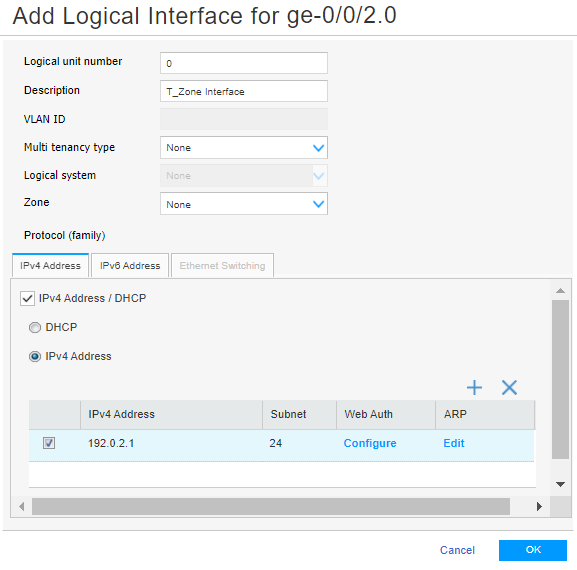

Seleccione ge-0/0/2 y, a continuación, seleccione Crear > interfaz lógica en la esquina superior derecha de la página Interfaces.

Aparecerá la página Agregar interfaz lógica para ge-0/0/2.0.

Especifique los siguientes detalles:

Campo

Acción

Número de unidad lógica

Escriba 0.

Descripción

Escriba T_Zone Interface.

VLAN ID

Este campo no es editable.

Tipo de tenencia múltiple

Seleccione Ninguno en la lista.

Sistema lógico

Este campo no es editable.

Zona

Seleccione Ninguno en la lista.

En un paso posterior, crearemos una zona de confianza (T_ZONE) y le asignaremos la interfaz ge-0/0/2. Consulte Paso 4: Crear zonas de seguridad y asignar interfaces a las zonas.

VLAN ID

Este campo no es editable.

Protocolo (familia) - Dirección IPv4

Dirección IPv4 / DHCP

Seleccione la casilla de verificación para habilitar la configuración Dirección IPv4/DHCP.

Dirección IPv4

Seleccione Dirección IPv4.

Haga clic en +.

Dirección IPv4: tipo 192.0.2.1 (servidor HTTPS).

Subred: seleccione 24 con la flecha hacia arriba o hacia abajo.

Autenticación web: déjelo como está.

ARP: déjelo como está.

Haga clic en Aceptar para guardar los cambios.

¡Buen trabajo! Ha creado una interfaz lógica en ge-0/0/2 con la dirección IP 192.0.2.1 para el servidor HTTPS.

Haga clic en Confirmar (en el lado derecho del banner superior) y seleccione Confirmar configuración para confirmar los cambios ahora.

Aparecerá el mensaje de confirmación correcta.

También puede optar por confirmar todos los cambios de configuración a la vez, al final de Paso 5: Habilitar la autenticación de usuario web o firewall para el portal cautivo en la política de seguridad.

Paso 2: Crear un perfil de acceso

Vamos a crear un perfil de acceso para definir los servicios de autenticación locales. Utilizará este perfil de acceso en la configuración de autenticación web y en las directivas de seguridad.

Usted está aquí (en la interfaz de usuario de J-Web): Servicios de seguridad > Autenticación de firewall > perfil de acceso

Para crear un perfil de acceso:

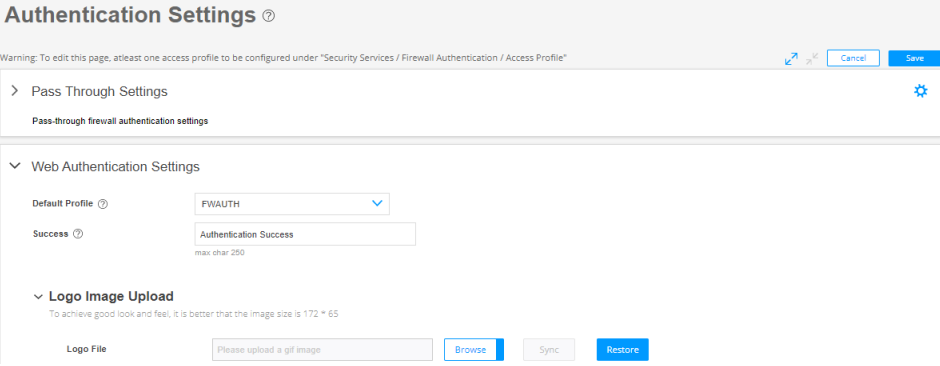

Paso 3: Configurar las opciones de autenticación web

Ahora asignaremos el perfil de acceso creado, definiremos un mensaje de inicio de sesión exitoso y cargaremos la imagen del logotipo. Esta imagen se utiliza tanto para la autenticación web como para el portal cautivo.

Usted está aquí (en la interfaz de usuario de J-Web): Servicios de seguridad > Configuración de autenticación > autenticación de firewall

Para configurar las opciones de autenticación web:

Paso 4: Crear zonas de seguridad y asignar interfaces a las zonas

Puede crear una zona de seguridad para definir uno o varios segmentos de red que regulen el tráfico entrante y saliente mediante directivas.

Ahora crearemos por separado:

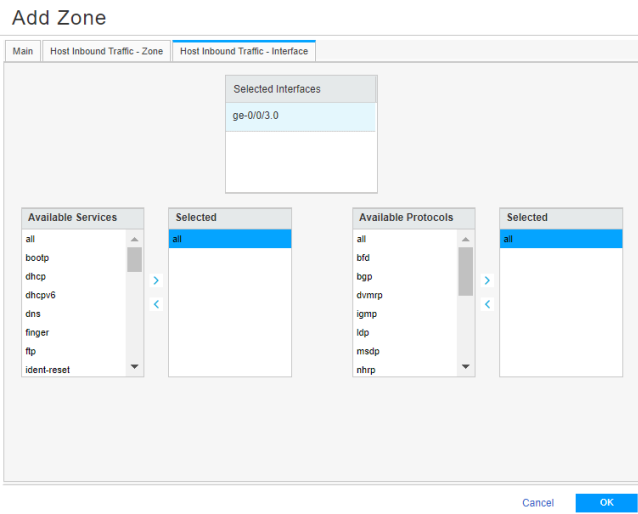

Una zona de no confianza (UT_ZONE) y asignarle la interfaz ge-0/0/3.

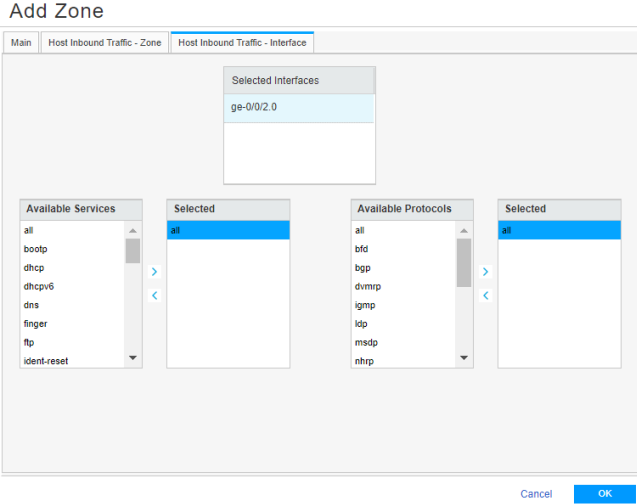

Una zona de confianza (T_ZONE) y asignarle la interfaz ge-0/0/2.

Usted está aquí (en la interfaz de usuario de J-Web): Políticas de seguridad y objetos > zonas/pantallas

Para crear UT_ZONE (zona de no confianza) y T_ZONE (zona de confianza) y asignar las interfaces definidas a las zonas:

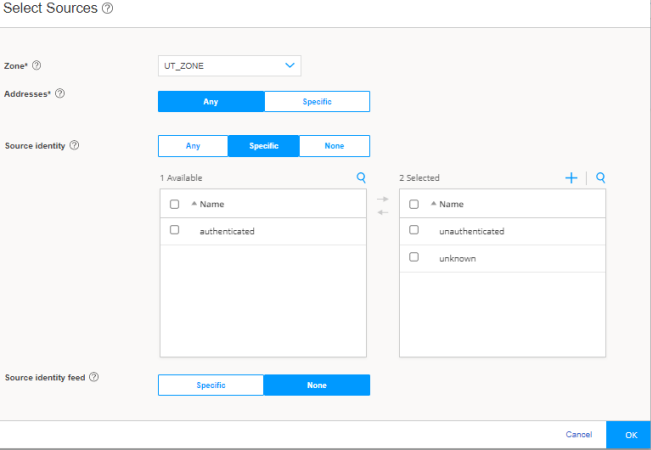

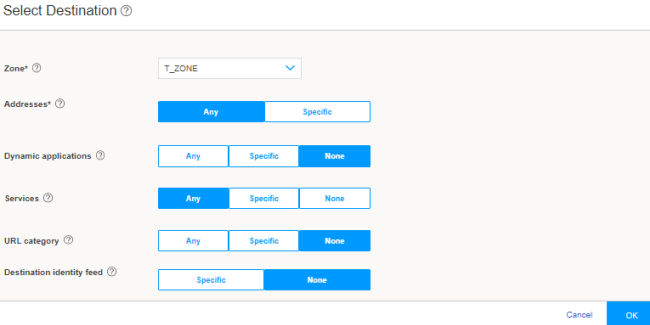

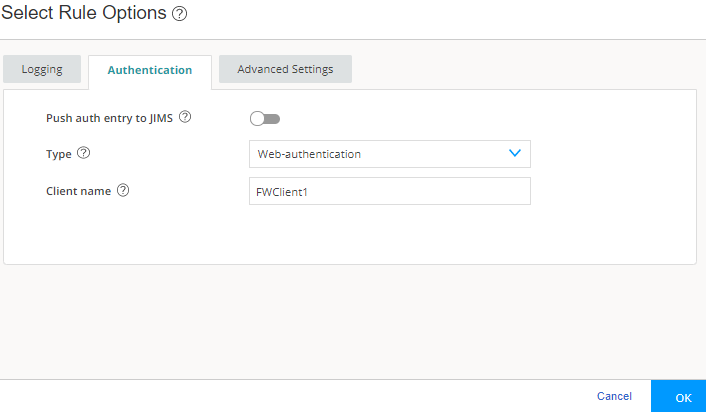

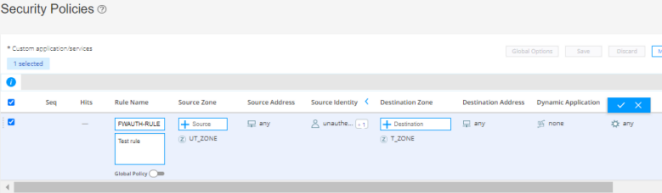

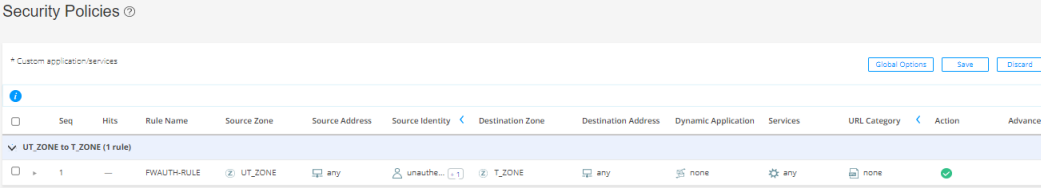

Paso 5: Habilitar la autenticación de usuario web o firewall para el portal cautivo en la directiva de seguridad

Ahora habilitaremos el portal cautivo en las reglas de política de seguridad para redirigir una solicitud HTTPS de cliente al servidor HTTPS interno del dispositivo.

Usted está aquí (en la interfaz de usuario de J-Web): Políticas y objetos de seguridad > Políticas de seguridad

Para configurar la regla de política de seguridad para el portal cautivo:

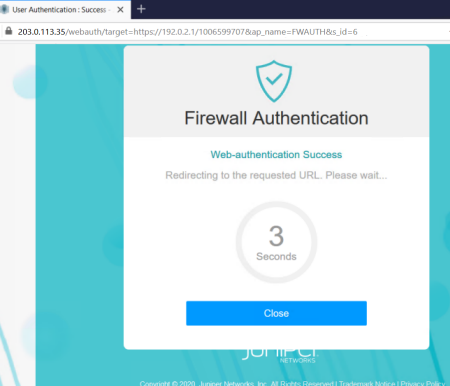

Paso 6: Comprobar la autenticación web y la configuración de autenticación de usuario

Propósito

¡El paso final! Veamos si su configuración funciona para un usuario de firewall:

Para la autenticación web, se autenticará correctamente mediante https://203.0.113.35. Esta es la misma dirección IPv4 que configuró en Paso 1: Crear una interfaz lógica y habilitar la autenticación web.

Para la autenticación de usuario de firewall, se autenticará correctamente mediante https://203.0.113.35 y luego se le redirigirá a https://192.0.2.1 para acceder al servidor HTTPS. Estas son las mismas direcciones IPv4 que configuró en Paso 1: Crear una interfaz lógica y habilitar la autenticación web.

Acción

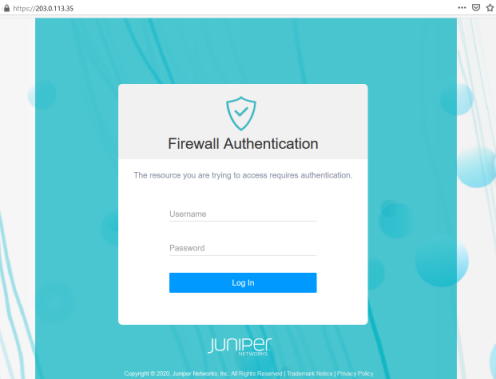

Para comprobar la configuración de la autenticación web:

Escriba https://203.0.113.35 en su navegador web.

Aparecerá la página de inicio de sesión de Autenticación de firewall.

Escriba las credenciales siguientes y, a continuación, haga clic en Iniciar sesión.

Nombre de usuario—FWClient1

Contraseña:$ABC123

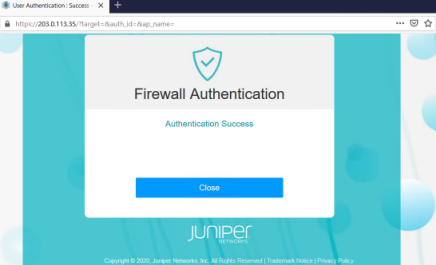

¡Felicitaciones! Se ha autenticado correctamente. También puede ver el mensaje de éxito Authentication Success que configuró.

Haga clic en Cerrar.

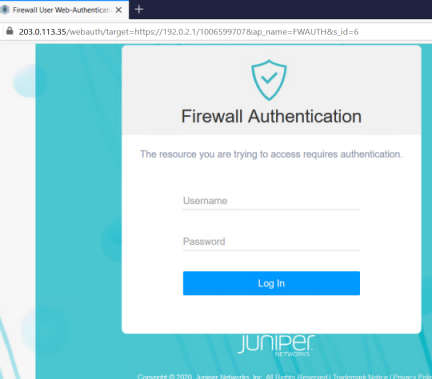

Para verificar la autenticación de usuario del firewall:

Escriba https://192.0.2.1 en su navegador web.

Se le redirigirá a https://203.0.113.35 para la autenticación Web.

Escriba las credenciales siguientes y, a continuación, haga clic en Iniciar sesión.

Nombre de usuario—FWClient1

Contraseña:$ABC123

¡Felicitaciones! Se ha autenticado correctamente. Pronto, será redirigido a https://192.0.2.1 y podrá acceder al servidor HTTPS.

¿Qué sigue?

Para seguir adelante, visite la página J-Web for SRX Series Documentation (J-Web para la documentación de la serie SRX ) en la biblioteca técnica de Juniper.