Apéndice: Configuración de JVD de firewall de próxima generación

Flujos de trabajo y operaciones genéricos para crear la topología de firewall de próxima generación del centro de datos

Esta descripción general ilustra cómo usar la CLI del firewall de la serie SRX de Juniper y la consola de Juniper Security Director Cloud (la GUI) para aprovisionar la arquitectura de firewall de próxima generación del centro de datos. Conceptualmente, el firewall de la serie SRX de Juniper está configurado en el borde del centro de datos para proporcionar visibilidad y control del tráfico que se origina en lo siguiente:

- Tráfico que se origina en clientes de confianza salientes a Internet. (Tráfico Sur-Norte)

- Tráfico que se origina en un entorno que no es de confianza llega a los servicios configurados en el centro de datos. (Tráfico Norte-Sur)

- Tráfico que se origina en los clientes de confianza que utilizan servicios alojados en el centro de datos. (Tráfico Este-Oeste)

La figura 1 ilustra el flujo de trabajo para configurar el firewall de la serie SRX de Juniper mediante la CLI de Junos OS y la consola de Juniper Security Director Cloud.

La secuencia de tareas de configuración en este ejemplo es la siguiente:

- Configurar clúster de chasis a través de CLI: la agrupación en clústeres permite una alta disponibilidad.

- Cargar configuración de línea base con interfaz, zonas, direcciones, servicios, políticas de firewall, NAT y enrutamiento predeterminado: base de la configuración para que el dispositivo transporte tráfico y pueda comunicarse con Internet.

- Configuración del registro en un SIEM externo: puede tener varias secuencias de registros configuradas en el firewall de la serie SRX y apuntar los mecanismos de registro de SRX a varios SIEM.

- Habilitar administración web: habilite la administración web para que pueda acceder al firewall de la serie SRX mediante la solución de administración en caja a través de J-Web.

- Descubra el dispositivo e importe la configuración de línea base a Juniper Security Director Cloud: descubra el dispositivo e importe la configuración de línea base a Juniper Security Director Cloud.

- Habilitar el registro para Juniper Security Director Cloud: habilite el registro para que el tráfico se registre en Juniper Security Director Cloud desde el firewall de la serie SRX.

- Inscribir el dispositivo en Juniper ATP Cloud: Juniper ATP Cloud es el componente de inteligencia de amenazas de esta solución y la fuente de fuentes de amenazas de SecIntel. También puede proporcionar detección avanzada de malware.

- Cree políticas de seguridad con el entorno específico de la aplicación.

- Cree perfiles de IDP que cubran el panorama de seguridad del entorno del centro de datos.

- Asigne el perfil de IDP creado en una política de seguridad.

- Crear perfil de SecIntel: El perfil de SecIntel contiene opciones para DNS, comando y control (C&C) y hosts infectados.

- Asignar el perfil de SecIntel a la regla: La asignación del perfil de SecIntel a la regla garantiza que todo el tráfico que utiliza la regla se verifique con las fuentes de SecIntel.

- Crear perfil AAMW: El perfil AAMW le permite seleccionar el tipo de tráfico que se inspeccionará en busca de malware. El tráfico incluye HTTP, IMAP, SNB y SMTP.

- Asignar perfil AAMW a regla: asigne el perfil a la regla para que todo el tráfico que utilice la regla se inspeccione en busca de malware en función del perfil.

- Crear perfil de metadatos de seguridad DNS: la seguridad DNS le permite identificar amenazas relacionadas con DNS, como DGA y túneles DNS.

- Asignar los metadatos DNS al contexto de la zona: todo el tráfico entre el conjunto de zonas se inspecciona para determinar la seguridad de DNS.

- Configure las opciones de pantalla para proteger la zona de no confianza contra ataques DDoS.

- Configure el proxy SSL inverso para analizar y proteger el tráfico del servidor web. El tráfico está sometido a servicios de seguridad avanzados.

La configuración de cada característica de JVD probada es la siguiente:

Configuración del chasis (CLI)

# Step 1: cli # Configure chassis cluster configuration and Reboot set chassis cluster cluster-id 1 node 0 reboot set chassis cluster cluster-id 1 node 1 reboot # NOTE: Device would reboot and each device would assume a role either as primary or secondary. # Step 2: set interfaces fab0 fabric-options member-interfaces ge-0/0/3 set interfaces fab1 fabric-options member-interfaces ge-5/0/3 # Step 3: Set the interface count to configure redundant interfaces and create the redundant interfaces. cli configure set chassis cluster reth-count 5 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth2 redundant-ether-options redundancy-group 1 set interfaces reth3 redundant-ether-options redundancy-group 1 set interfaces reth4 redundant-ether-options redundancy-group 1 # Node 0 configuration set interfaces ge-0/0/0 gigether-options redundant-parent reth0 set interfaces ge-0/0/1 gigether-options redundant-parent reth1 set interfaces ge-0/0/2 gigether-options redundant-parent reth2 set interfaces ge-0/0/3 gigether-options redundant-parent reth3 set interfaces ge-0/0/4 gigether-options redundant-parent reth4 # Node 1 configuration set interfaces ge-5/0/0 gigether-options redundant-parent reth0 set interfaces ge-5/0/1 gigether-options redundant-parent reth1 set interfaces ge-5/0/2 gigether-options redundant-parent reth2 set interfaces ge-5/0/3 gigether-options redundant-parent reth3 set interfaces ge-5/0/4 gigether-options redundant-parent reth4 # Step 4 - Set Hostname and Management IP: set groups node0 system host-name SRX-NODE0 set groups node0 interfaces fxp0 unit 0 family inet address 192.16.35.10/24 set groups node1 system host-name SRX-NODE1 set groups node1 interfaces fxp0 unit 0 family inet address 192.16.35.11/24 # Step 5: Enable interface monitoring. set chassis cluster redundancy-group 1 interface-monitor ge-0/0/0 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-0/0/1 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-0/0/2 weight 255 # Step 6: Set chassis options. set chassis cluster redundancy-group 1 node 0 priority 150 set chassis cluster redundancy-group 1 node 1 priority 100 set chassis cluster redundancy-group 1 preempt

Configuración de línea base (CLI)

UNTRUST: set security zones security-zone untrust screen root-screen set security zones security-zone untrust interfaces reth0.0 host-inbound-traffic system-services ssh set security zones security-zone untrust interfaces reth0.0 host-inbound-traffic system-services ping set security zones security-zone untrust interfaces reth0.0 host-inbound-traffic system-services all set security zones security-zone untrust interfaces reth5.2000 host-inbound-traffic system-services ssh set security zones security-zone untrust interfaces reth2.0 host-inbound-traffic system-services ping TRUST: set security zones security-zone trust interfaces reth1.0 host-inbound-traffic system-services all set security zones security-zone trust interfaces reth3.0 host-inbound-traffic system-services all set security zones security-zone trust interfaces reth4.1200 host-inbound-traffic system-services all SERVICES: set security zones security-zone services screen root-screen set security zones security-zone services interfaces xe-1/1/2.0 host-inbound-traffic system-services ping DEFAULT ROUTE: set routing-options static route 0.0.0.0/0 next-hop 80.80.80.1 set routing-options static route 90.0.0.0/16 next-hop 21.0.0.2 set routing-options static route 190.0.0.0/16 next-hop 30.30.30.2 NAT: Outgoing Internet Traffic set security nat source pool abc address 50.0.0.0/24 set security nat source rule-set nat_to_internet from zone services set security nat source rule-set nat_to_internet from zone trust set security nat source rule-set nat_to_internet to zone untrust set security nat source rule-set nat_to_internet rule 1 match source-address 0.0.0.0/0 set security nat source rule-set nat_to_internet rule 1 match destination-address 0.0.0.0/0 set security nat source rule-set nat_to_internet rule 1 match application any set security nat source rule-set nat_to_internet rule 1 then source-nat pool abc NAT: Incoming destination traffic for web server: set security nat destination pool web-svr-pool address 172.16.0.11/32 set security nat destination pool web-svr-pool address port 443 set security nat destination rule-set WS-NAT rule 1 match destination-address 10.0.0.100/32 set security nat destination rule-set WS-NAT rule 1 match destination-port 443 set security nat destination rule-set WS-NAT rule 1 then destination-nat pool web-svr-pool Global Addresses: set security address-book global address WebSvr-Local 7.7.7.2/32 set security address-book global address win-server 172.16.0.10/32 set security address-book global address web-server 172.16.0.11/32 set security address-book global address client1 192.168.10.10/32 Set security address-book global address web-server-ext 10.0.0.100/32 Services: set applications application-set Internet-services application junos-http set applications application-set Internet-services application junos-https set applications application-set Internet-services application junos-smtp set applications application-set Internet-services application junos-smtps set applications application-set Internet-services application junos-imap set applications application-set Internet-services application junos-imaps set applications application-set Internet-services application junos-dns-udp set applications application-set Internet-services application junos-dns-tcp set applications application-set Internet-services application junos-icmp-all Security Policies: Security Policies between trust to untrust: set security policies from-zone trust to-zone untrust policy t2u-allow_internet_rule match source-address any set security policies from-zone trust to-zone untrust policy t2u-allow_internet_rule match destination-address any set security policies from-zone trust to-zone untrust policy t2u-allow_internet_rule match application any set security policies from-zone trust to-zone untrust policy t2u-allow_internet_rule match source-identity "domain08.net\ks_windows1_user_1" set security policies from-zone trust to-zone untrust policy t2u-allow_internet_rule match source-identity "domain08.net\ks_user1_user_1" set security policies from-zone trust to-zone untrust policy t2u-allow_internet_rule match source-identity unknown-user set security policies from-zone trust to-zone untrust policy t2u-allow_internet_rule match source-identity unauthenticated-user deactivate security policies from-zone trust to-zone untrust policy t2u-allow_internet_rule match source-identity set security policies from-zone trust to-zone untrust policy t2u-allow_internet_rule match dynamic-application any set security policies from-zone trust to-zone untrust policy t2u-allow_internet_rule then permit application-services idp-policy Recommended_WithAudit set security policies from-zone trust to-zone untrust policy t2u-allow_internet_rule then permit application-services utm-policy junos-default-utm-policy set security policies from-zone trust to-zone untrust policy t2u-allow_internet_rule then permit application-services security-intelligence-policy default-secintel set security policies from-zone trust to-zone untrust policy t2u-allow_internet_rule then permit application-services advanced-anti-malware-policy default-antimalware set security policies from-zone trust to-zone untrust policy t2u-allow_internet_rule then log session-close set security policies from-zone trust to-zone untrust policy Block_Offending_Apps match source-address any set security policies from-zone trust to-zone untrust policy Block_Offending_Apps match destination-address any set security policies from-zone trust to-zone untrust policy Block_Offending_Apps match application junos-defaults set security policies from-zone trust to-zone untrust policy Block_Offending_Apps match dynamic-application Block_HighBW_Apps set security policies from-zone trust to-zone untrust policy Block_Offending_Apps then deny set security policies from-zone trust to-zone untrust policy Block_Offending_Apps then log session-close set security policies from-zone trust to-zone untrust application-services security-metadata-streaming-policy apt_services Security Policies between services to untrust: set security policies from-zone services to-zone untrust policy s2u-allow_internet_rule match source-address any set security policies from-zone services to-zone untrust policy s2u-allow_internet_rule match destination-address any set security policies from-zone services to-zone untrust policy s2u-allow_internet_rule match application any set security policies from-zone services to-zone untrust policy s2u-allow_internet_rule match dynamic-application any set security policies from-zone services to-zone untrust policy s2u-allow_internet_rule then permit application-services security-intelligence-policy default-secintel set security policies from-zone services to-zone untrust policy s2u-allow_internet_rule then permit application-services advanced-anti-malware-policy default-antimalware set security policies from-zone services to-zone untrust policy s2u-allow_internet_rule then log session-close Security Policies between trust and services: set security policies from-zone trust to-zone services policy t2s-allow_web_svcs_rule match source-address any set security policies from-zone trust to-zone services policy t2s-allow_web_svcs_rule match destination-address any set security policies from-zone trust to-zone services policy t2s-allow_web_svcs_rule match application junos-http set security policies from-zone trust to-zone services policy t2s-allow_web_svcs_rule match application junos-https set security policies from-zone trust to-zone services policy t2s-allow_web_svcs_rule match dynamic-application junos:HTTP set security policies from-zone trust to-zone services policy t2s-allow_web_svcs_rule match dynamic-application junos:SSL set security policies from-zone trust to-zone services policy t2s-allow_web_svcs_rule then permit application-services idp-policy CS-To-Web-Protection-Rules set security policies from-zone trust to-zone services policy t2s-allow_web_svcs_rule then log session-close Security Policies between untrust to services: set security policies from-zone untrust to-zone services policy u2s-protect_web_svcs match source-address any set security policies from-zone untrust to-zone services policy u2s-protect_web_svcs match destination-address WebSvr-Local set security policies from-zone untrust to-zone services policy u2s-protect_web_svcs match application junos-defaults set security policies from-zone untrust to-zone services policy u2s-protect_web_svcs match dynamic-application junos:HTTP set security policies from-zone untrust to-zone services policy u2s-protect_web_svcs match dynamic-application junos:SSL set security policies from-zone untrust to-zone services policy u2s-protect_web_svcs then permit application-services idp-policy CS-To-Web-Protection-Rules set security policies from-zone untrust to-zone services policy u2s-protect_web_svcs then log session-init set security policies from-zone untrust to-zone services policy u2s-protect_web_svcs then log session-close NETCONF SERVICE: set system services ssh sftp-server set system services rlogin set system services netconf ssh set system services netconf rfc-compliant set system services web-management https system-generated-certificate set system services web-management limits debug-level 9 set system services web-management session idle-timeout 1440 DNS SERVER: set system name-server 8.8.8.8

Configuración del registro del sistema y de seguridad (CLI)

set security log utc-timestamp set security log mode stream set security log format sd-syslog set security log report set security log source-interface reth0.0 set security log transport set security log stream sd-cloud-logs category all set security log stream sd-cloud-logs host srx.sdcloud.juniperclouds.net set security log stream sd-cloud-logs host port 6514 set security log stream sd-cloud-logs transport division line-based set security log stream sd-cloud-logs transport protocol tls set security log stream sd-cloud-logs transport tls-profile syslog-profile

Configuración de administración (CLI)

HTTP: set system services web-management http interface reth1.0 HTTPS: set system services web-management https system-generated-certificate set system services web-management https interface reth1.0 set system services web-management https interface fxp0.0 HTTP: set system services rest http HTTPS: set system services rest https server-certificate system-generated-certificate set system services rest enable-explorer

Configuración de funciones impulsadas por GUI a través de Juniper Security Director Cloud:

- Descubra el dispositivo en Juniper Security Director Cloud e importe la configuración de línea base.

- Incorpore el dispositivo en Juniper Security Director Cloud.

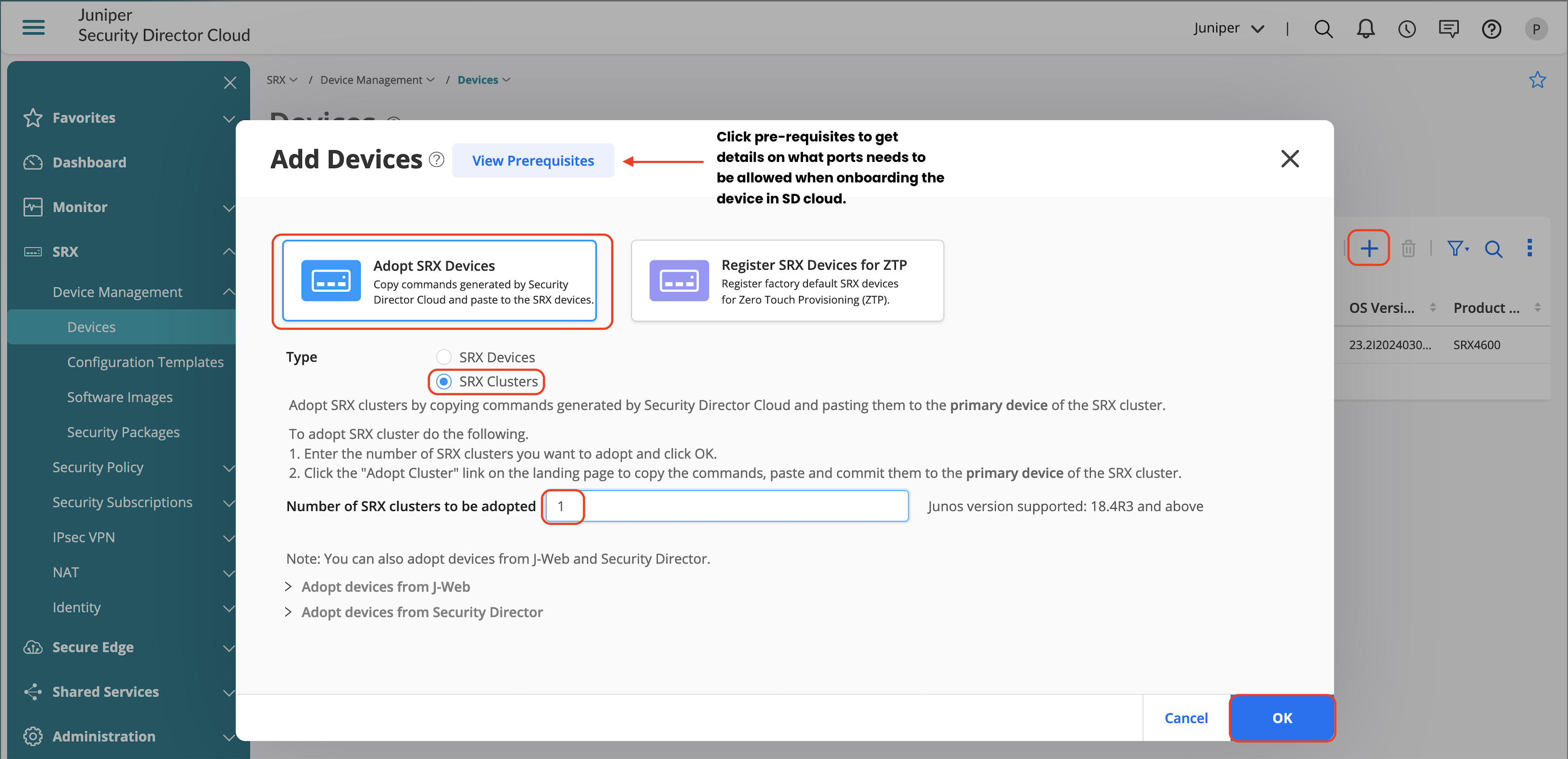

Para incorporar el firewall de la serie SRX, siga el procedimiento que se indica a continuación:

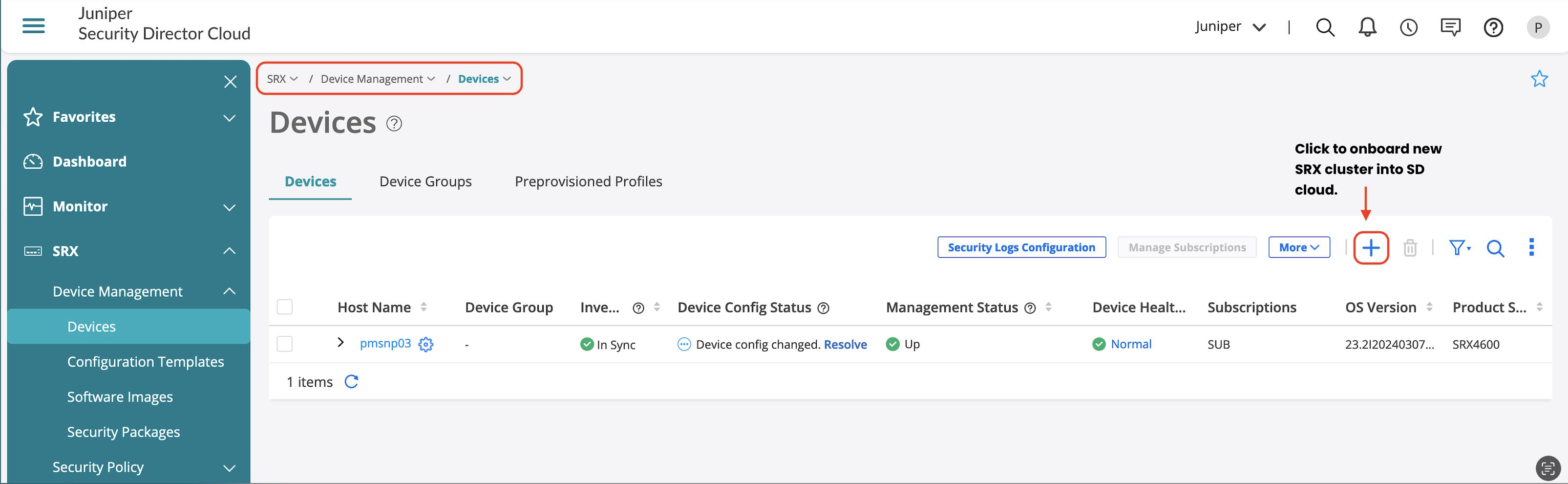

- Vaya a SRX > Administración de dispositivos > dispositivo y, a continuación, haga clic en +.

- Seleccione Adoptar dispositivos SRX.

- Seleccione Clústeres SRX.

- Introduzca 1 en el campo Número de clústeres SRX que se van a adoptar.

- Haga clic en Aceptar y, a continuación, haga clic en Cerrar.

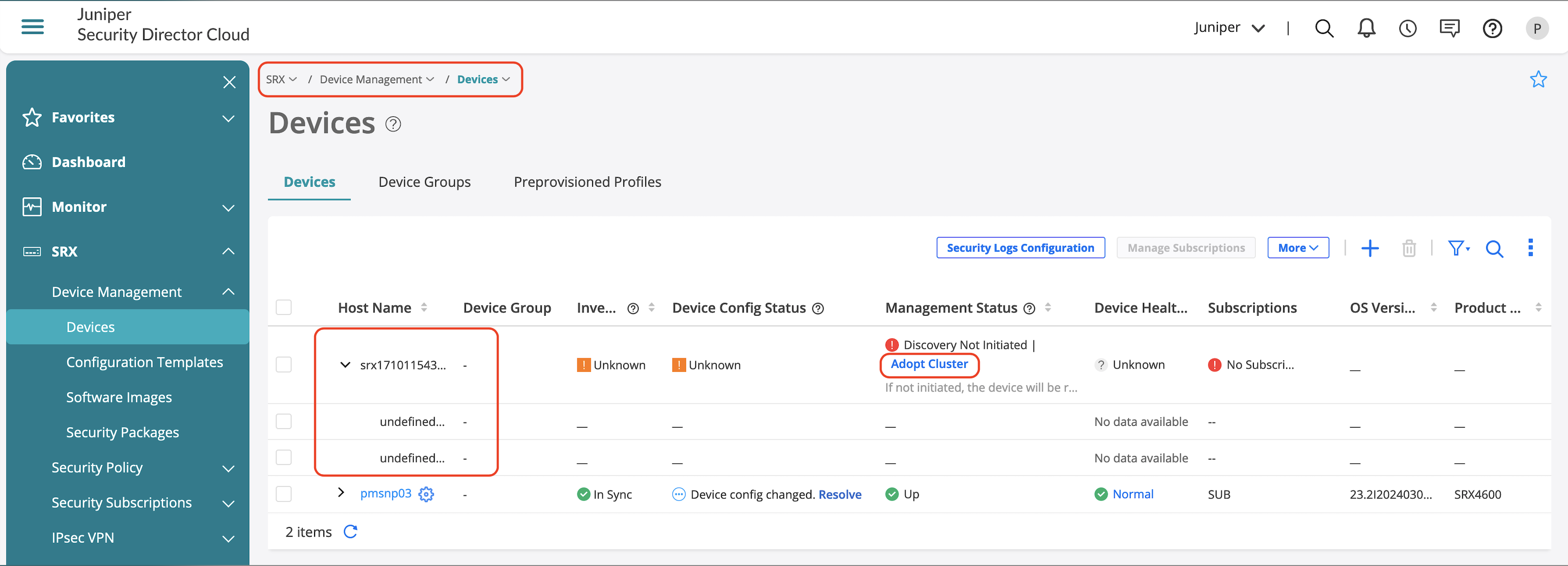

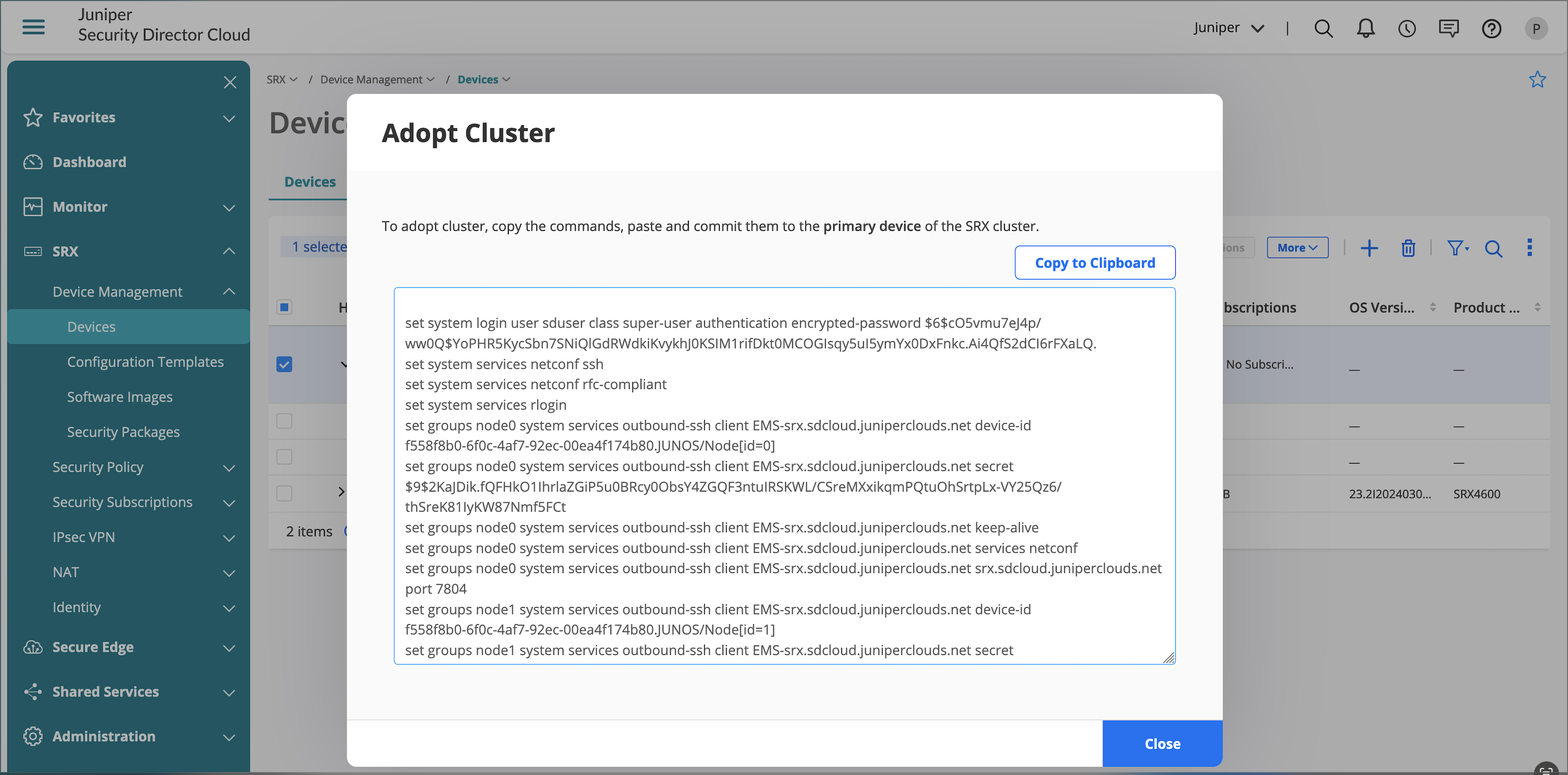

La acción anterior crea un dispositivo temporal y, para completar el proceso de incorporación, haga clic en Adoptar clúster como se ve en la figura 4. Copie y pegue los comandos de CLI en el node0 del clúster SRX.

incorporado

incorporado

SRX

SRX

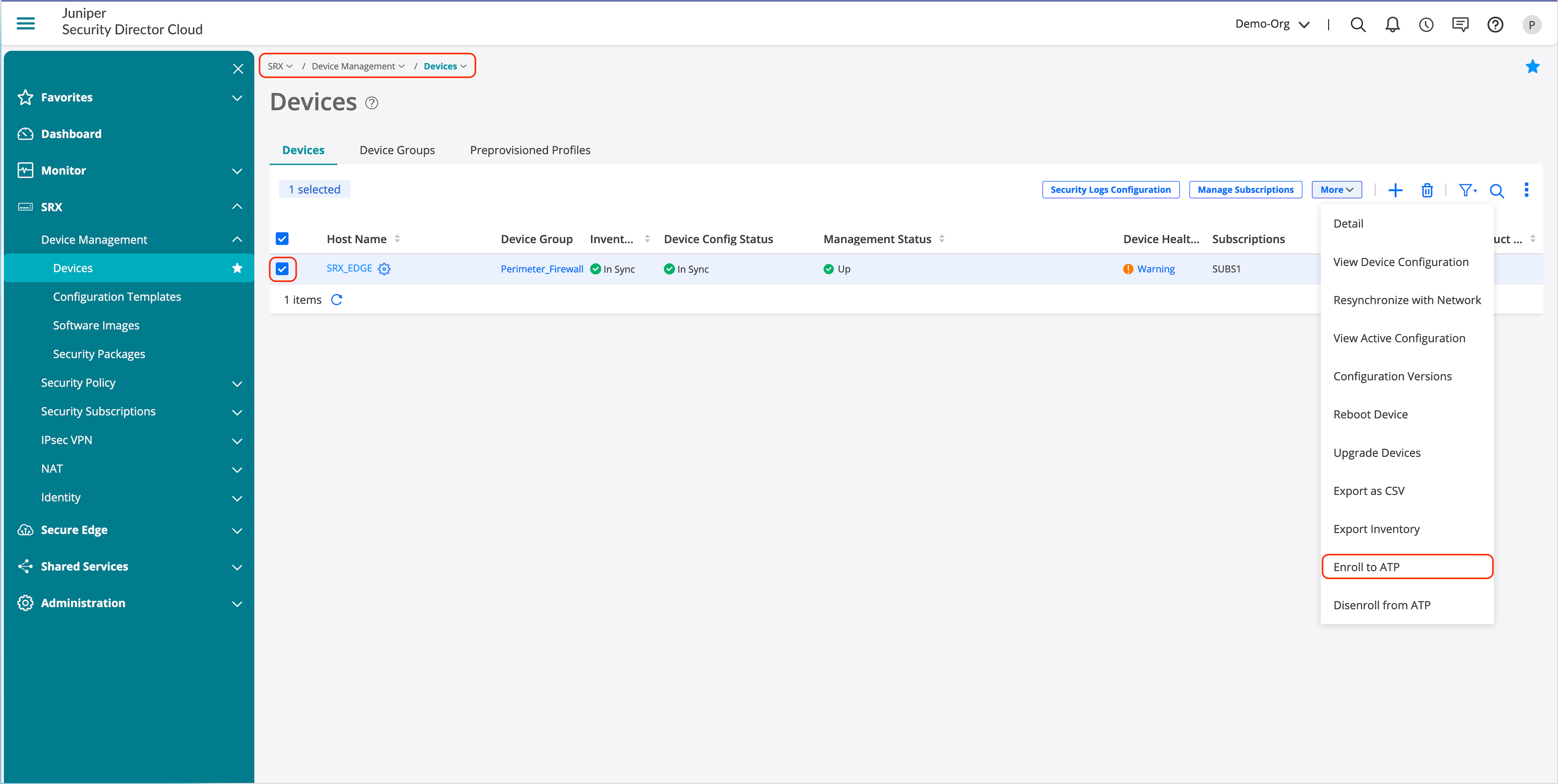

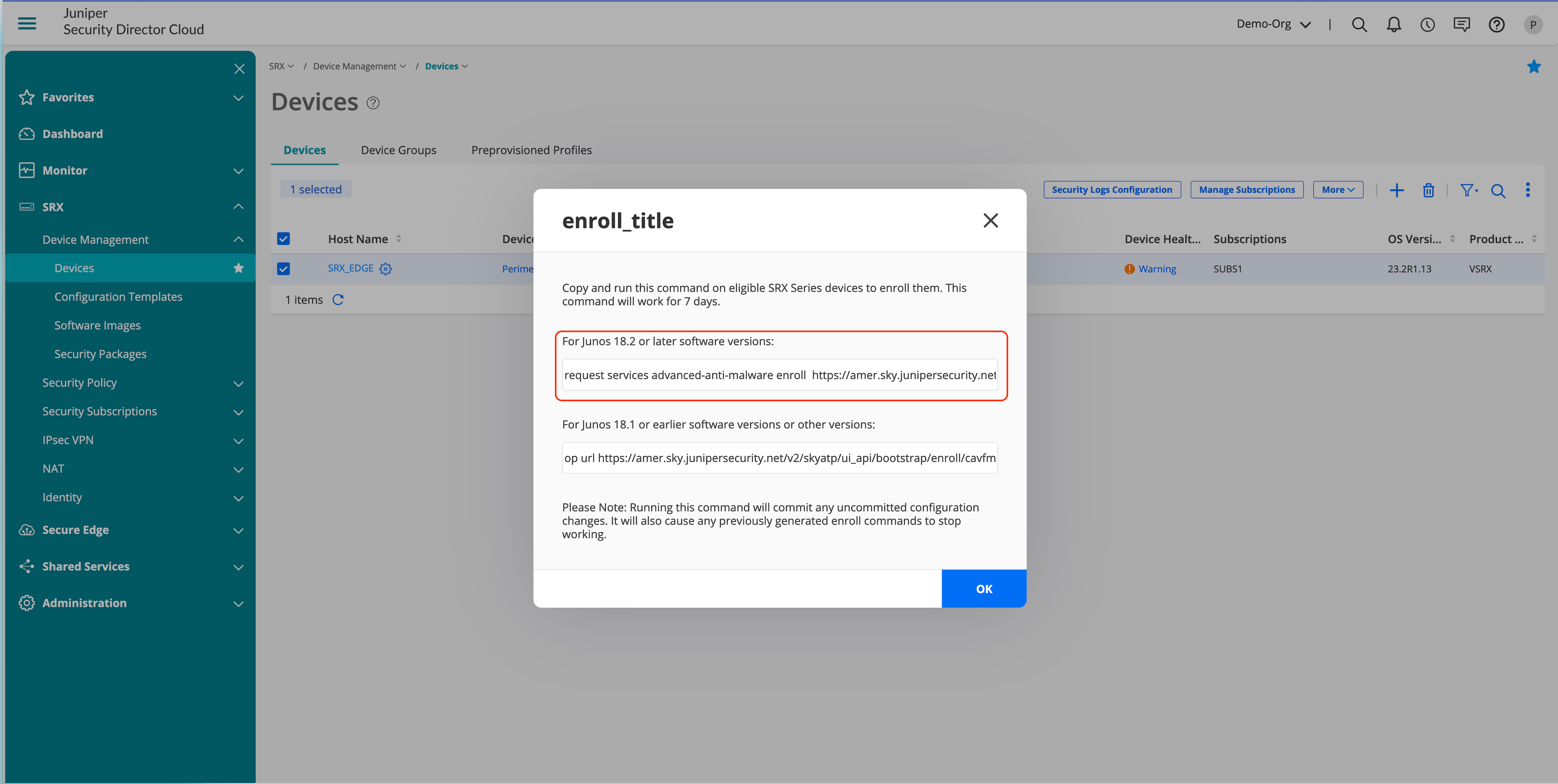

Inscribir el dispositivo en Juniper ATP Cloud después de la detección del dispositivo

- Vaya a SRX > Administración de dispositivos > dispositivo.

- Seleccione Dispositivos.

- Haga clic en Más y, a continuación, seleccione Inscribirse en ATP.

- Inicie sesión en el firewall de la serie SRX y pegue el comando en la CLI de Junos OS.

ATP

ATP

ATP

ATP

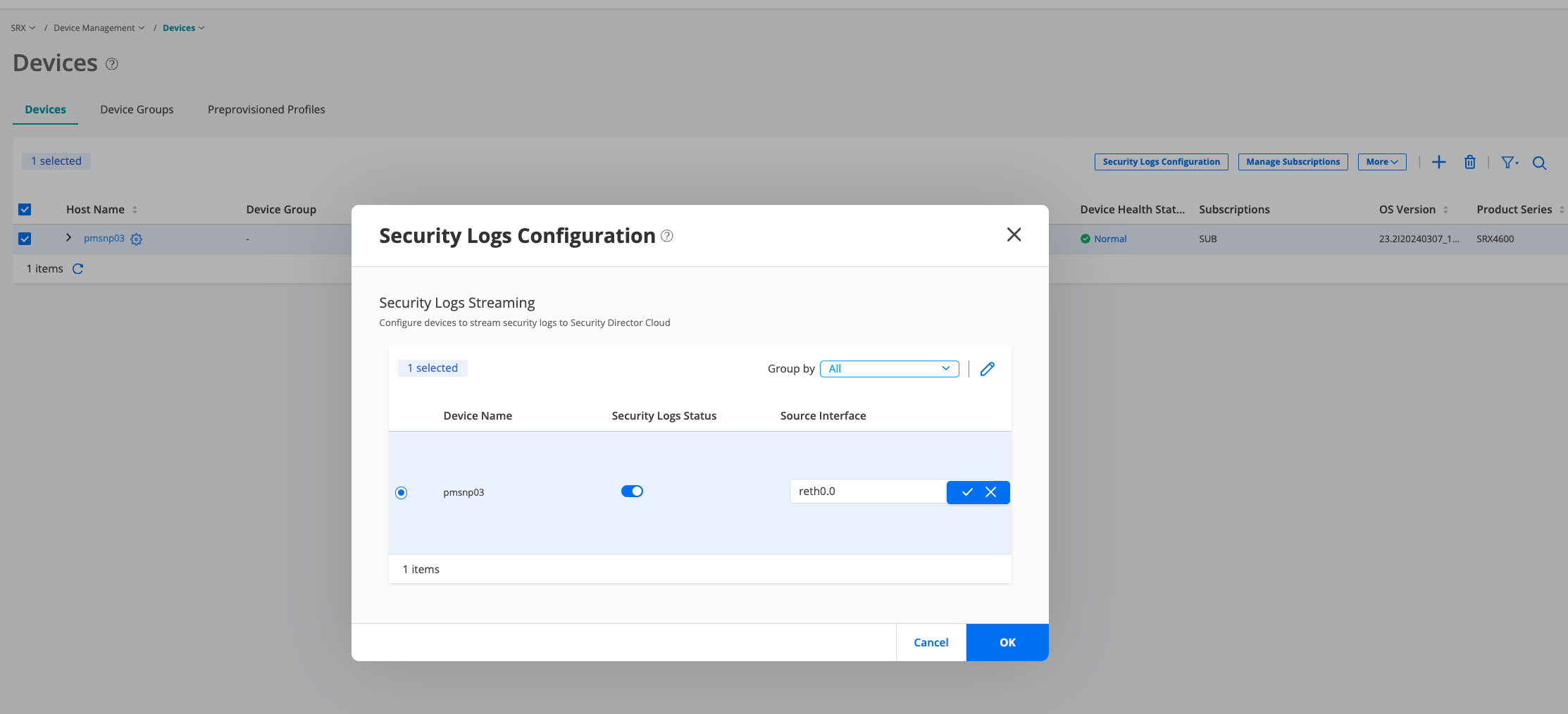

Habilitar el inicio de sesión en el firewall de la serie SRX para registrar el tráfico en Juniper Security Director Cloud

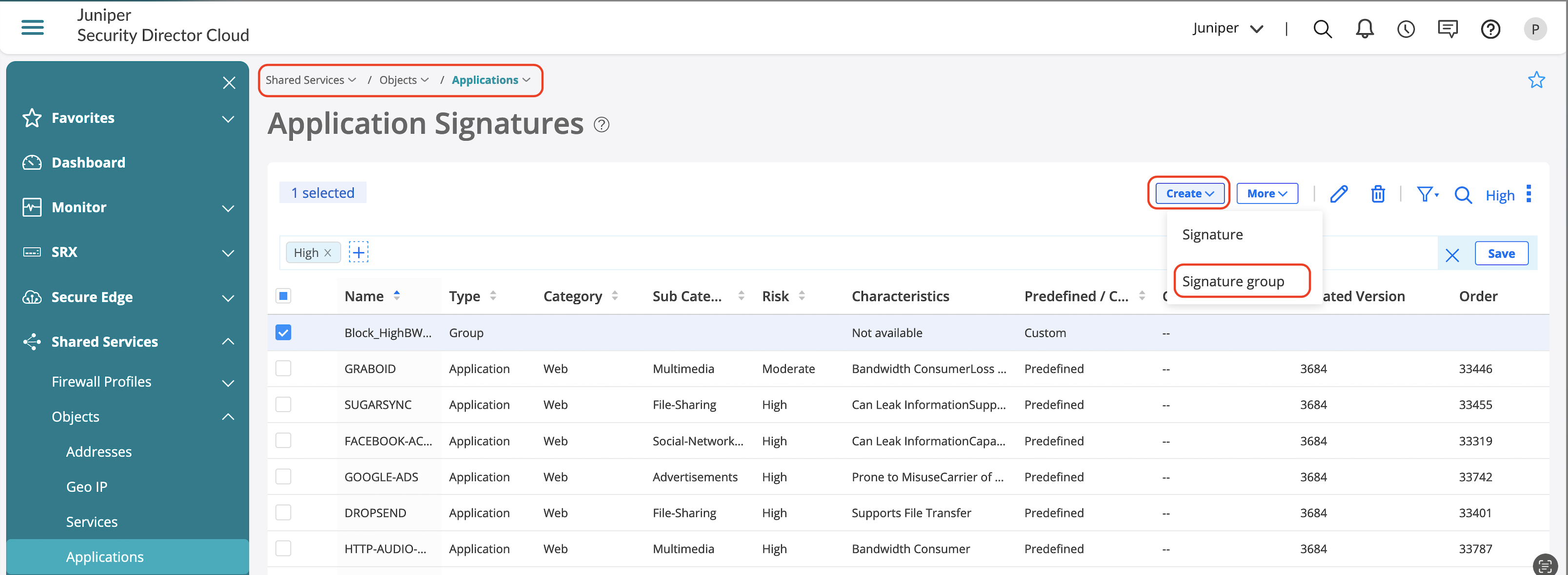

Seguridad de aplicaciones

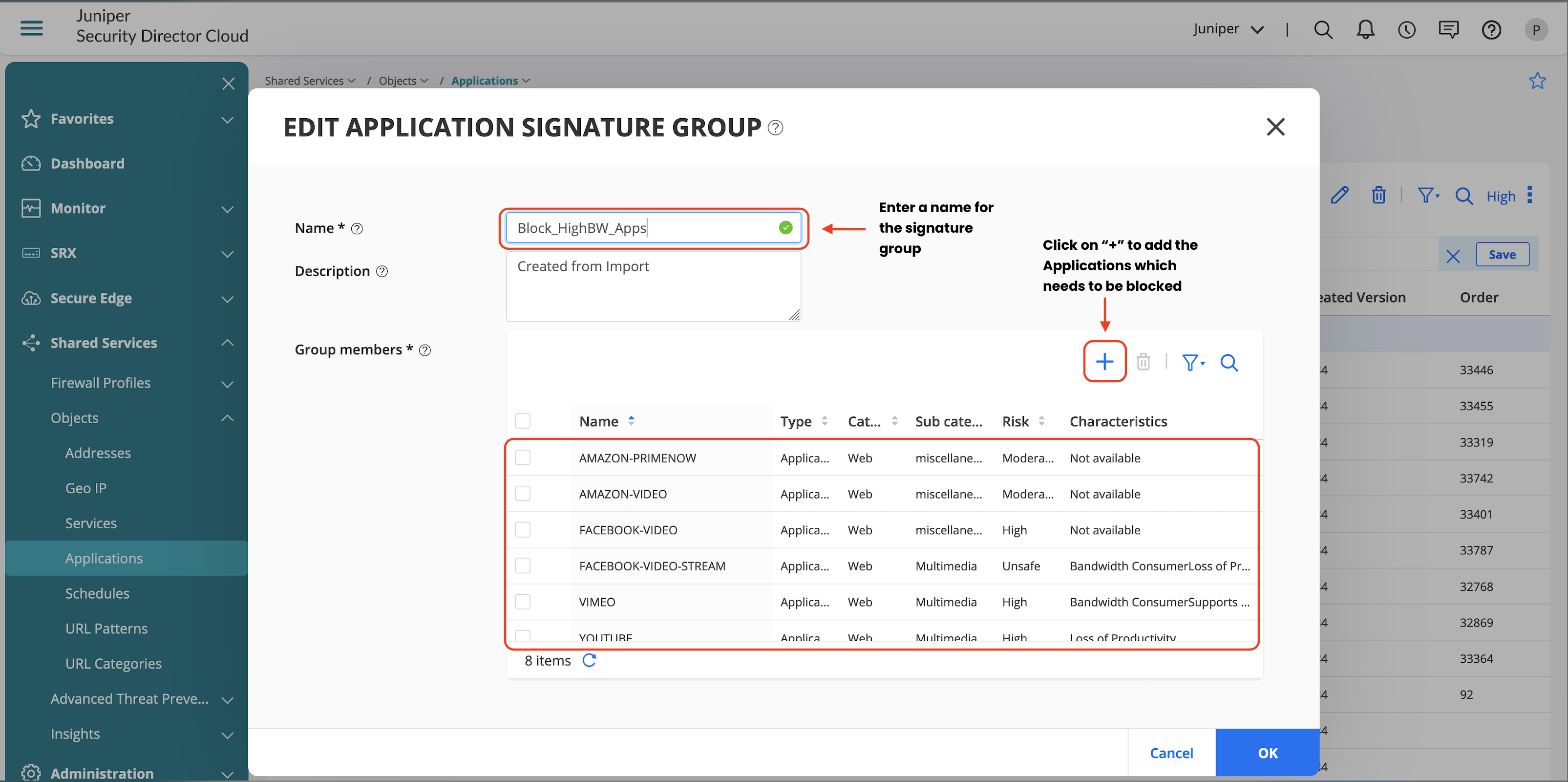

Configure la política de firewall para implementar la seguridad de las aplicaciones en un entorno de centro de datos. Crearemos una política de firewall para bloquear cualquier sitio web y aplicaciones de redes sociales / compras de gran ancho de banda (Facebook, Amazon) y sitios web para compartir videos como YouTube, Vimeo, etc.

Cree un grupo de aplicaciones que usará en la directiva de firewall:

- Vaya a Servicios > aplicaciones compartidos.

- Haga clic en la lista desplegable Crear y, a continuación, seleccione Grupo de firmas.

- Escriba un nombre para el grupo de aplicaciones.

- Haga clic en + para agregar todas las aplicaciones que deben bloquearse.

- Haga clic en Aceptar para guardar el grupo de aplicaciones.

de firmas de aplicaciones

de firmas de aplicaciones

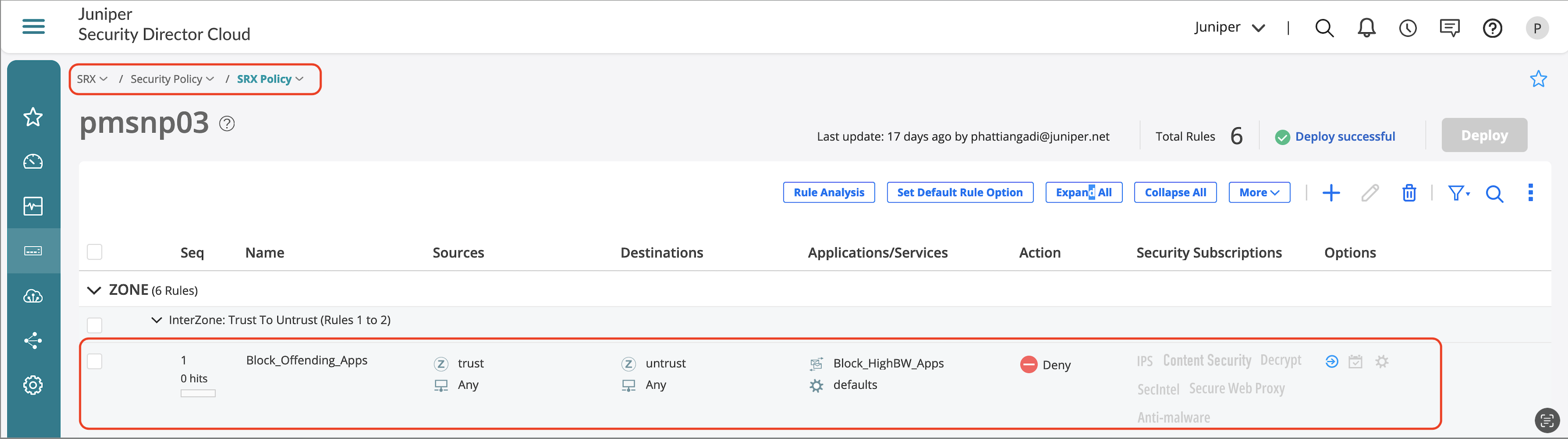

Incluya el grupo de aplicaciones en una directiva de seguridad para la ejecución:

- Vaya a Política de seguridad de > SRX > Directiva de SRX.

- Haga clic en + para agregar una nueva regla de firewall.

- Introduzca la zona de origen y la dirección de origen.

- Introduzca la zona de destino y la dirección de destino.

- Seleccione Servicios y grupo de aplicaciones que hemos creado con aplicaciones que deben bloquearse.

- Seleccione Acción.

- Habilite el registro si es necesario desde Opciones.

SRX

SRX

Detección y prevención de intrusiones (IDP)

Al implementar IDP, puede tener en cuenta la siguiente configuración al diseñar la política de IDP:

- Entorno (servicios que se ejecutan dentro del centro de datos)

- Aplicaciones (aplicaciones que actualmente se sirven a través del firewall)

- Eximir cualquier servicio o protocolo que no se analice (por ejemplo, SSH)

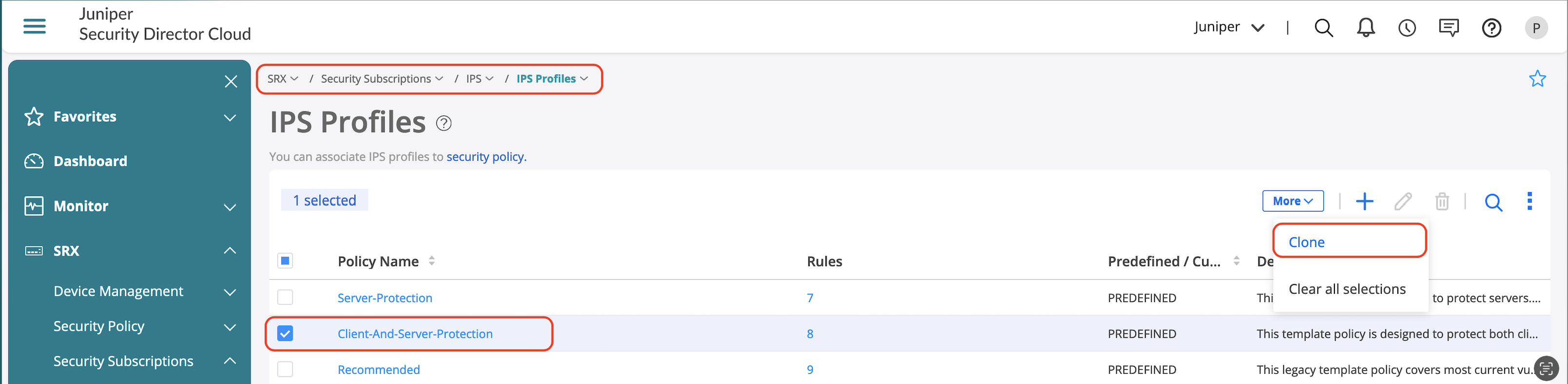

Basándonos en los servicios implementados para este JVD, elegimos clonar la protección basada en cliente a servidor y agregar algunas reglas que se adapten al tráfico basado en servidor a cliente.

La directiva creada tiene en cuenta la siguiente configuración:

- Servicios que se ejecutan en el centro de datos (HTTP, HTTPS, MAIL, ICMP, DB, DNS, etc.)

- Firmas para detectar actividad maliciosa

- Firmas para detectar escaneo de red / servicios

- Firmas para detectar cualquier ataque basado en DOS y DDoS

Flujo de trabajo para crear políticas de desplazados internos y aplicarlas.

Para clonar una política predefinida:

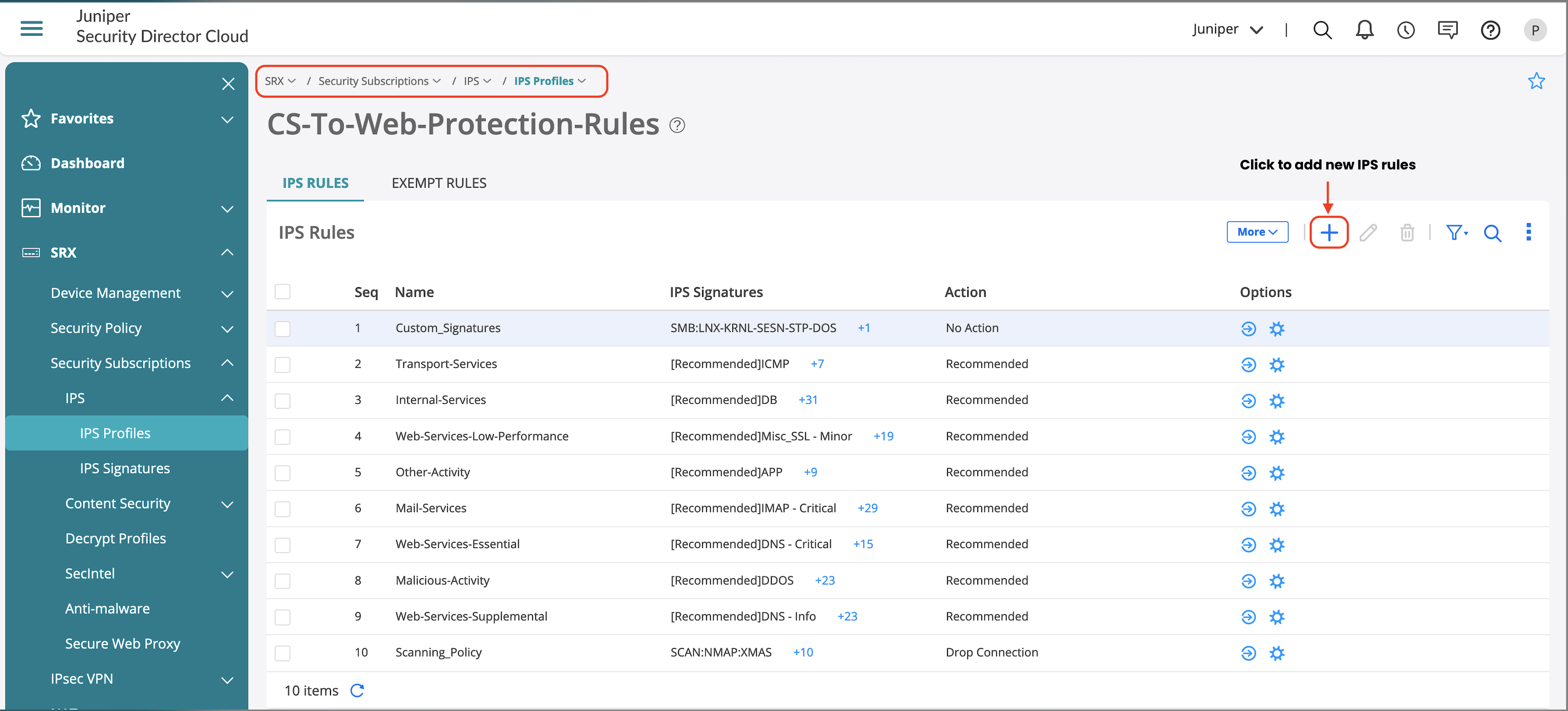

- Vaya a Suscripción de seguridad de SRX > > perfiles IPS > IPS.

- Seleccione la política predefinida que desea clonar.

- Haga clic en Más y, a continuación, seleccione Clonar.

- Escriba un nuevo nombre de directiva.

IPS

IPS

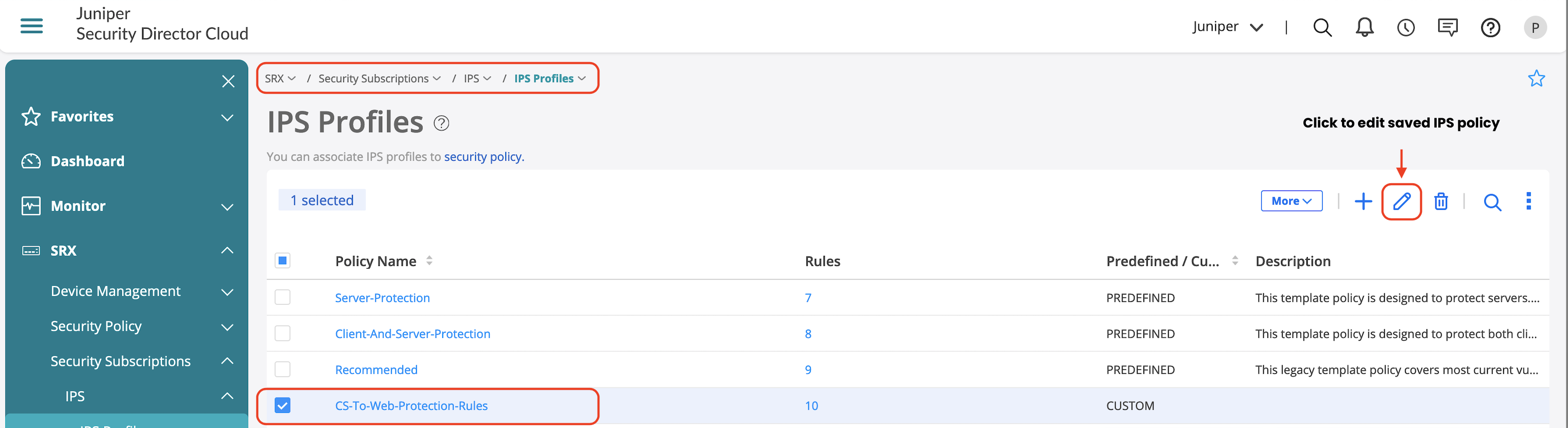

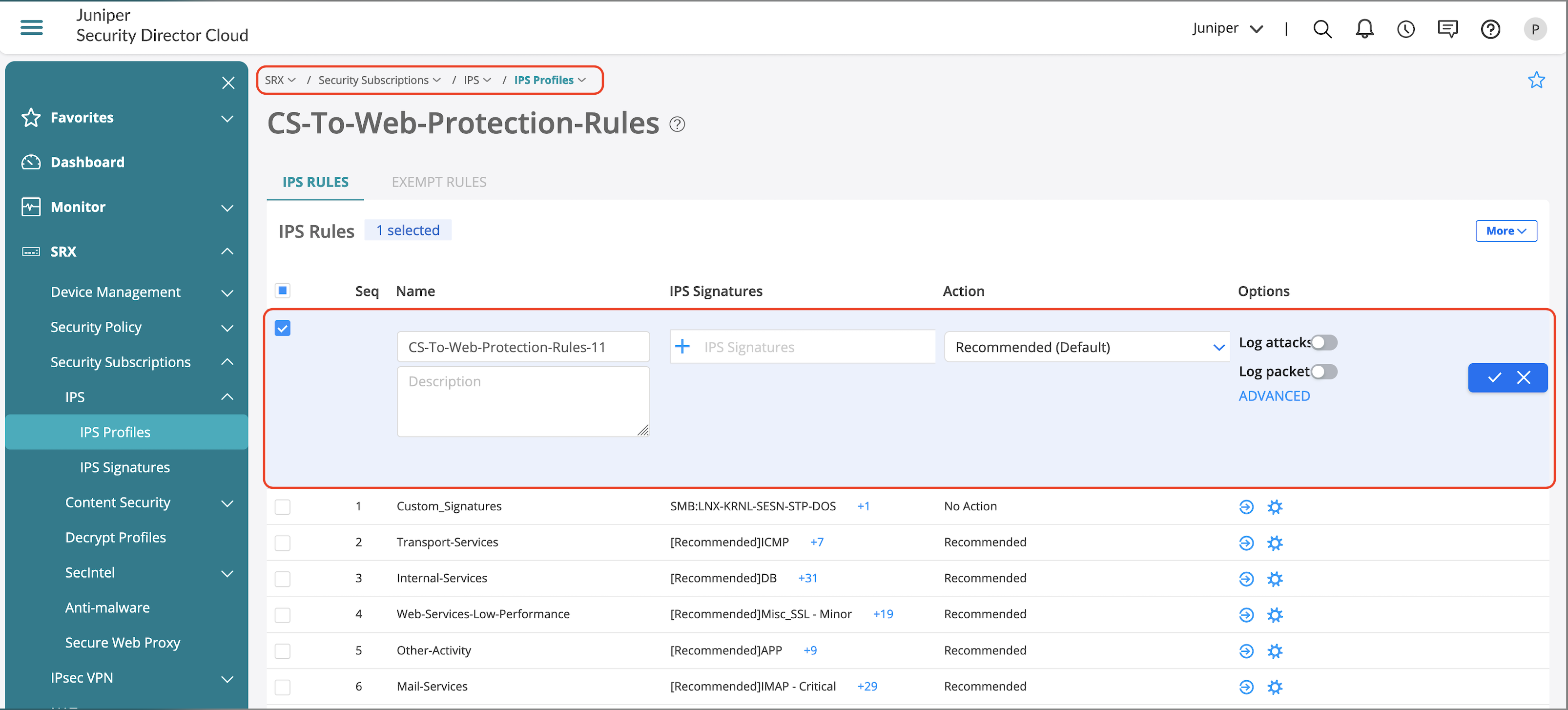

En este JVD, hemos llamado a la política CS-To-Web-Protection-Rules y hemos agregado algunas reglas que atienden a la protección de servidor a cliente.

IPS

IPS

de IPS

de IPS

Una vez que se agregue una nueva regla IPS, actualice lo siguiente:

- Nombre de la regla IPS.

- Agregue nuevas firmas de desplazados internos.

- Seleccione una acción si se detecta una amenaza.

- Opcional. Registre los ataques detectados.

- Las reglas IPS también tienen opciones avanzadas para habilitar acciones de IP en ataques detectados.

Cada firma que se agrega viene con una acción recomendada que se debe tomar si se detecta. Puede establecer la acción como Recomendada. Para obtener más información sobre las firmas y la acción recomendada, consulte: https://threatlabs.juniper.net/home/search/#/list/ips?page_number=1&page_size=20

de IPS

de IPS

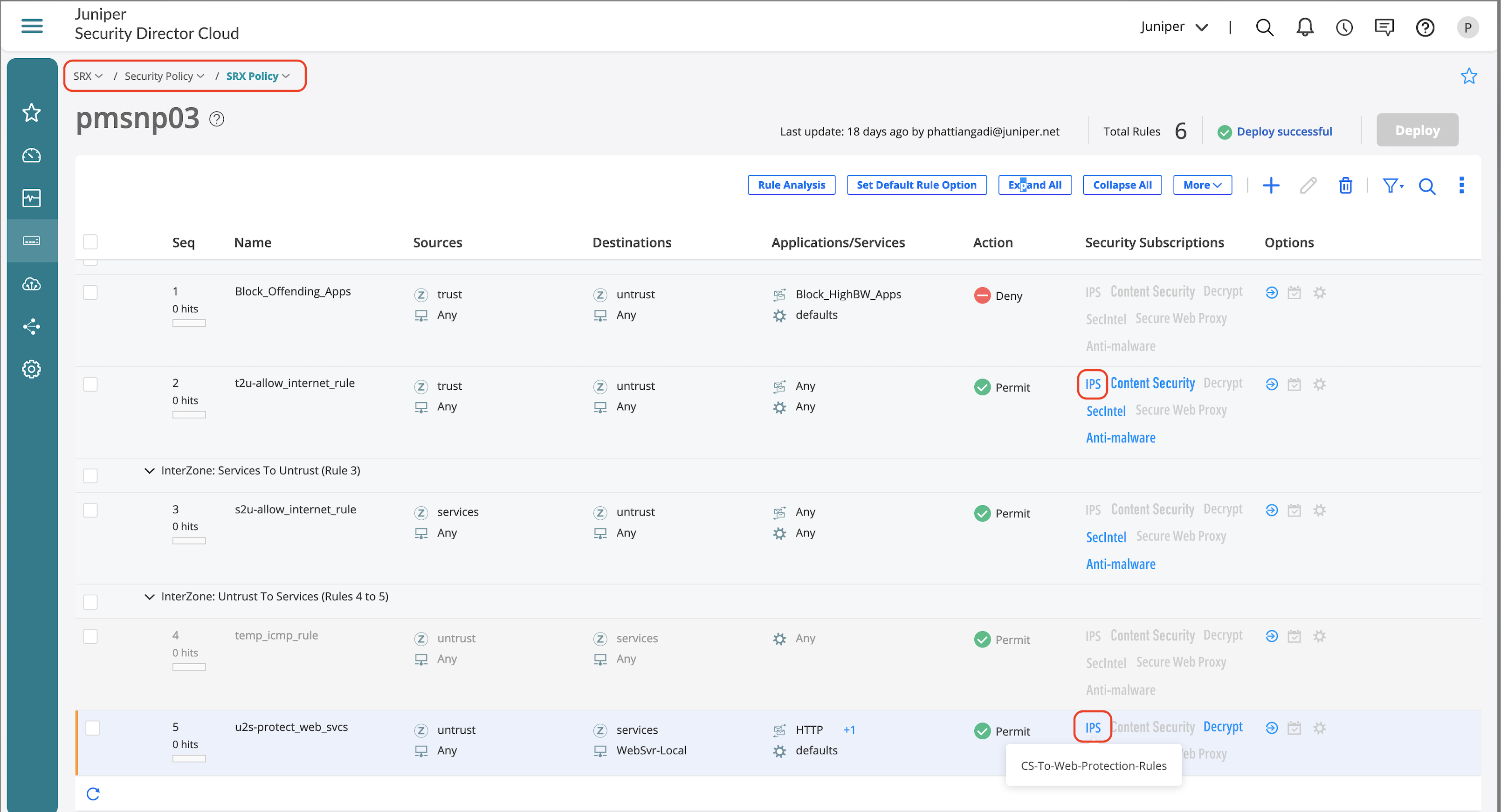

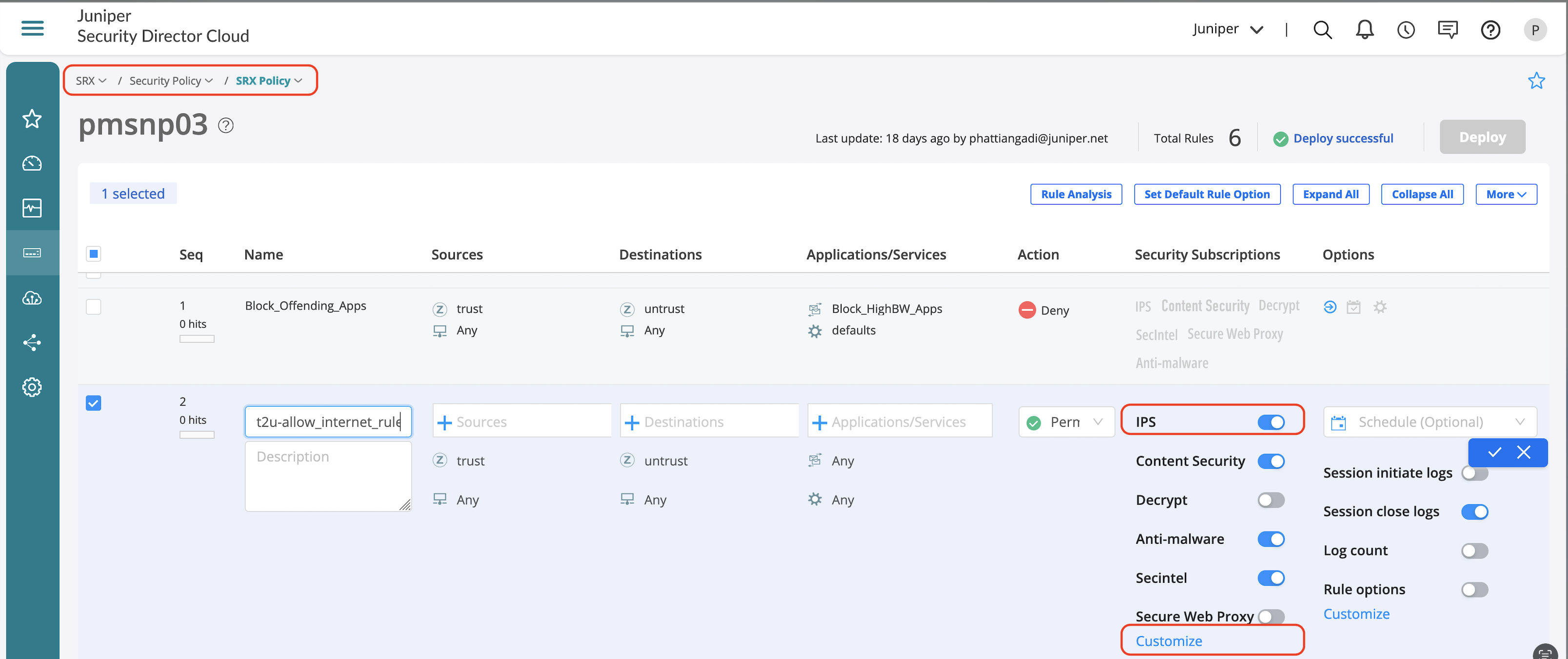

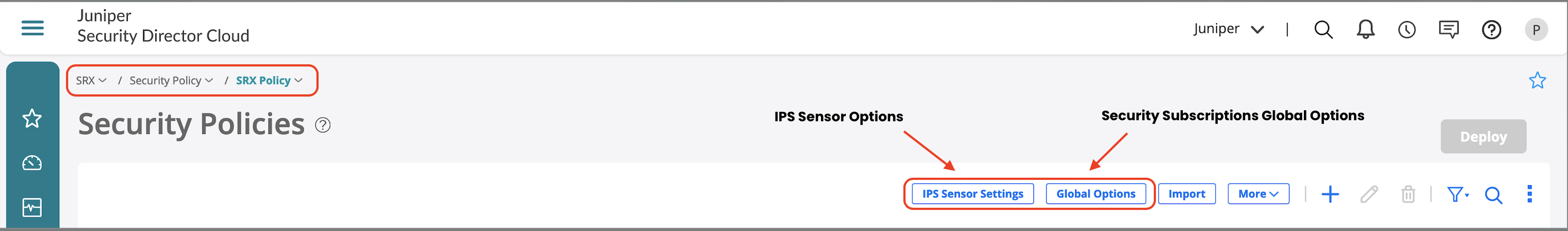

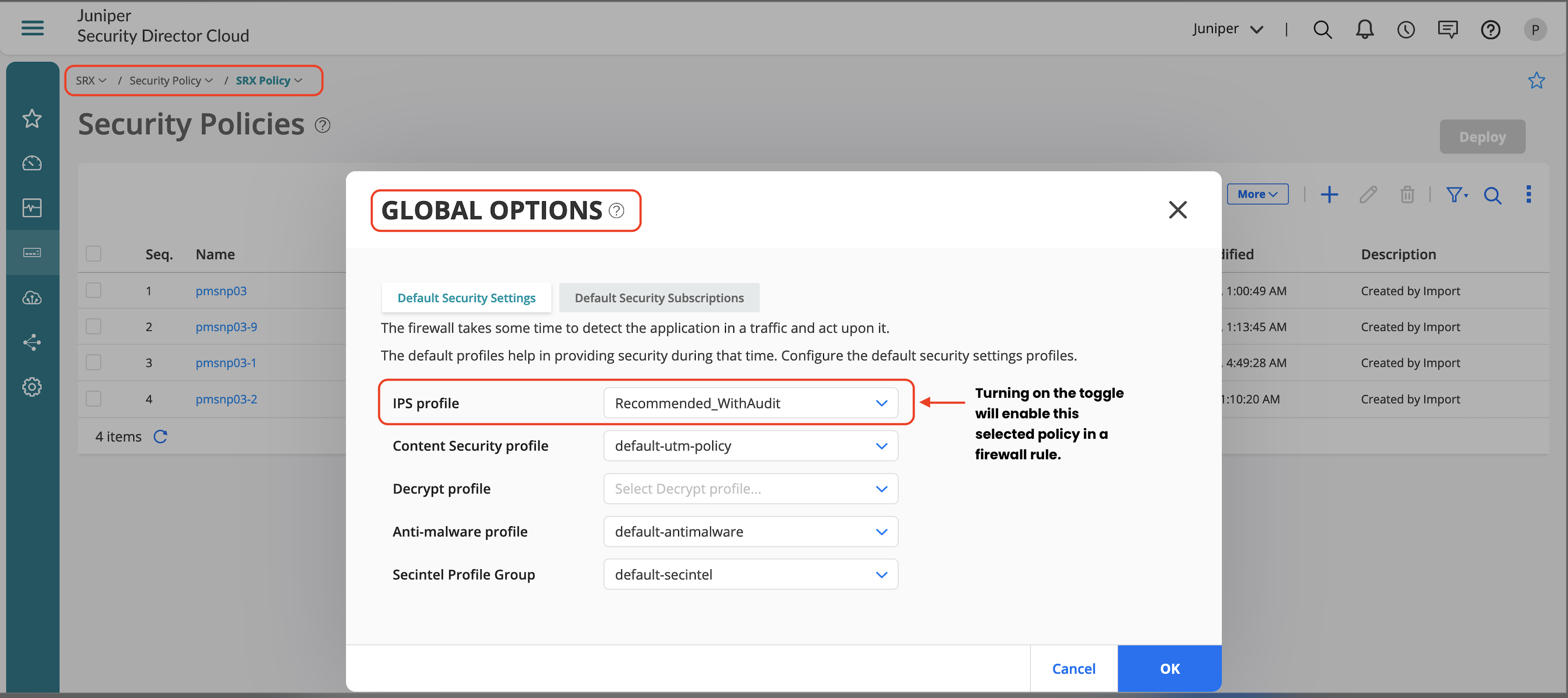

Una vez creados el perfil IPS y las reglas, aplique el perfil IPS en una política de seguridad:

- Haga clic en la regla de firewall donde IPS necesita estar habilitado.

- Haga clic en Suscripciones de seguridad.

- Use las opciones globales y active solo el interruptor IPS o haga clic en Personalizar para seleccionar una nueva directiva.

Puede establecer las Opciones globales en la página principal de políticas de SRX.

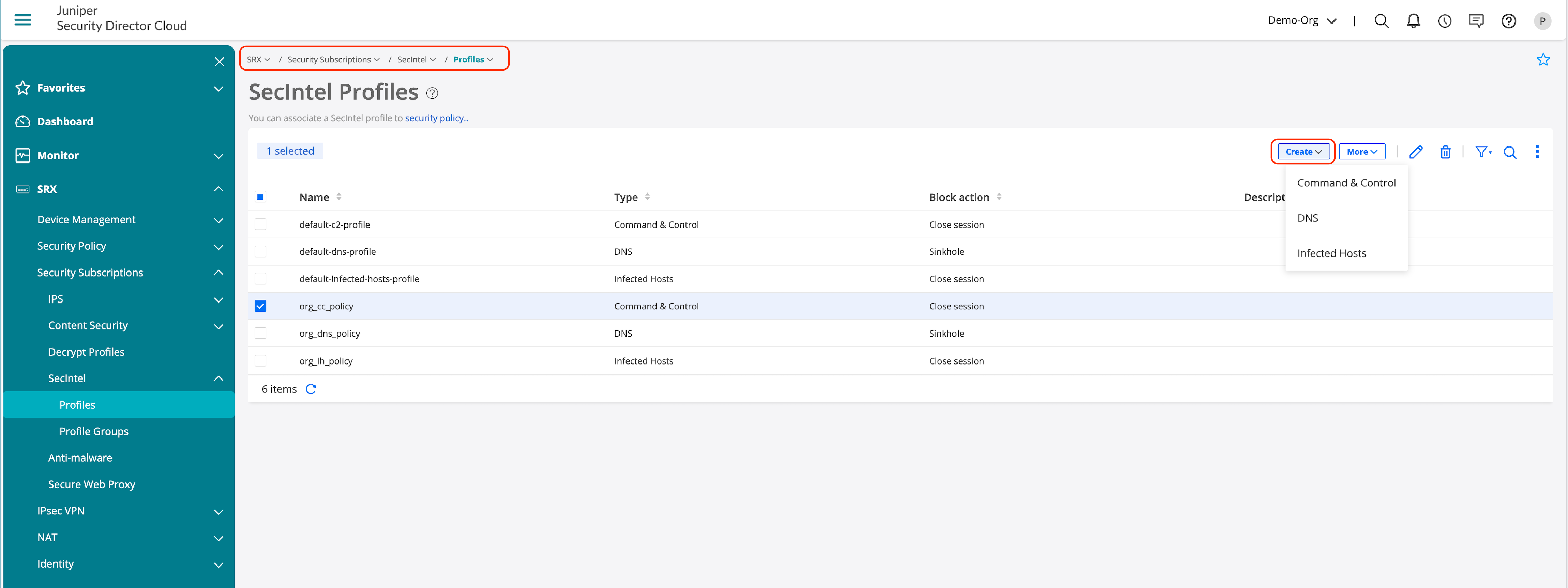

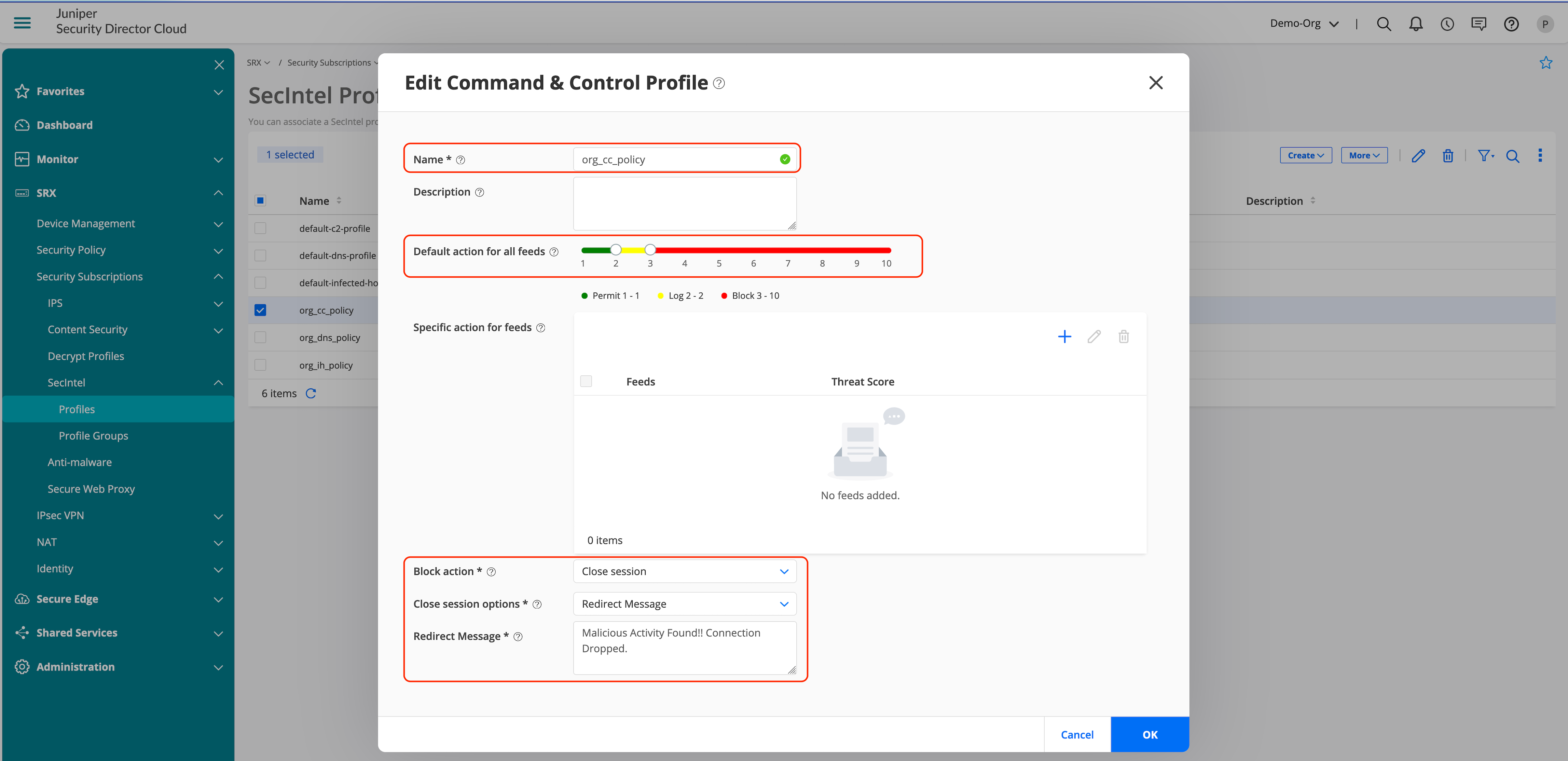

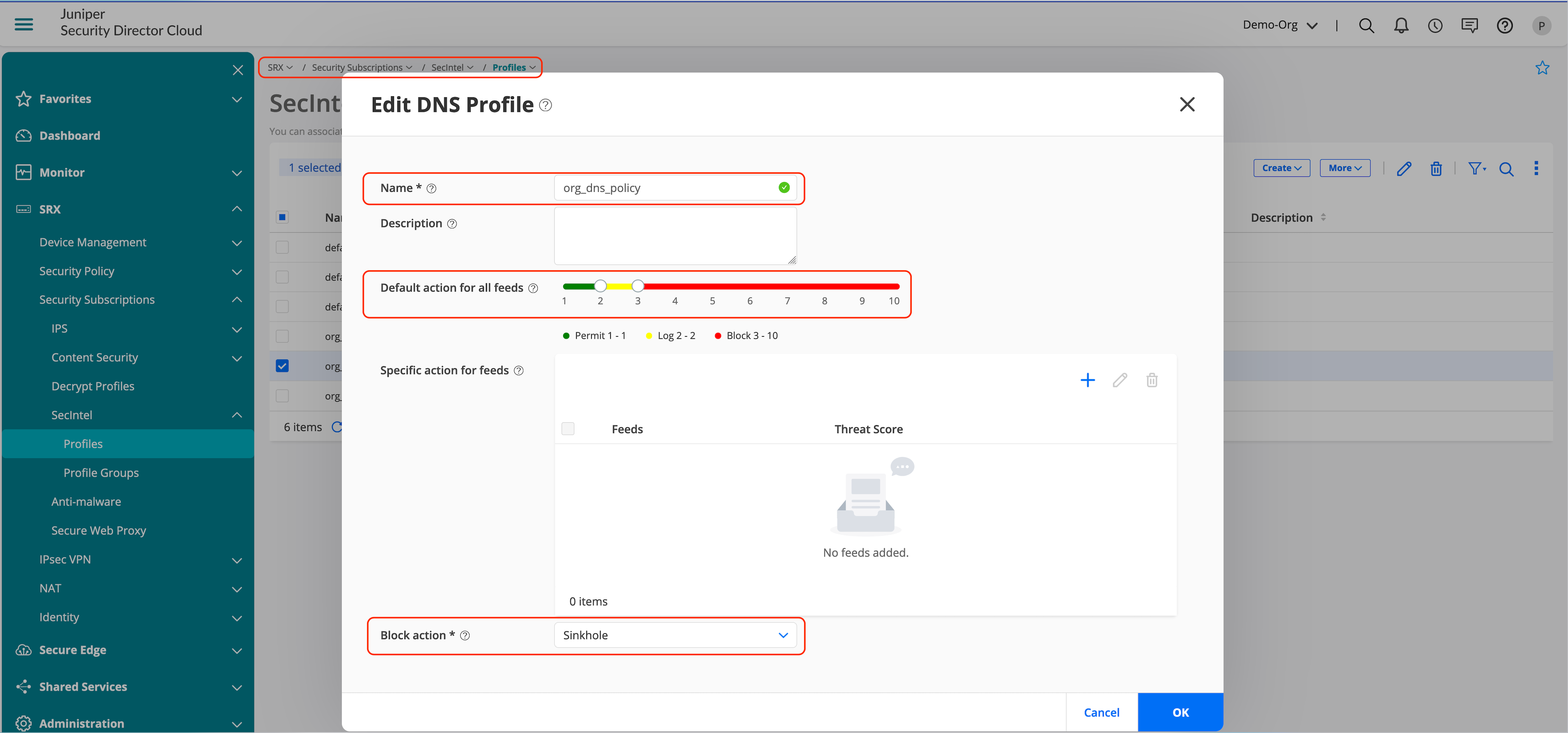

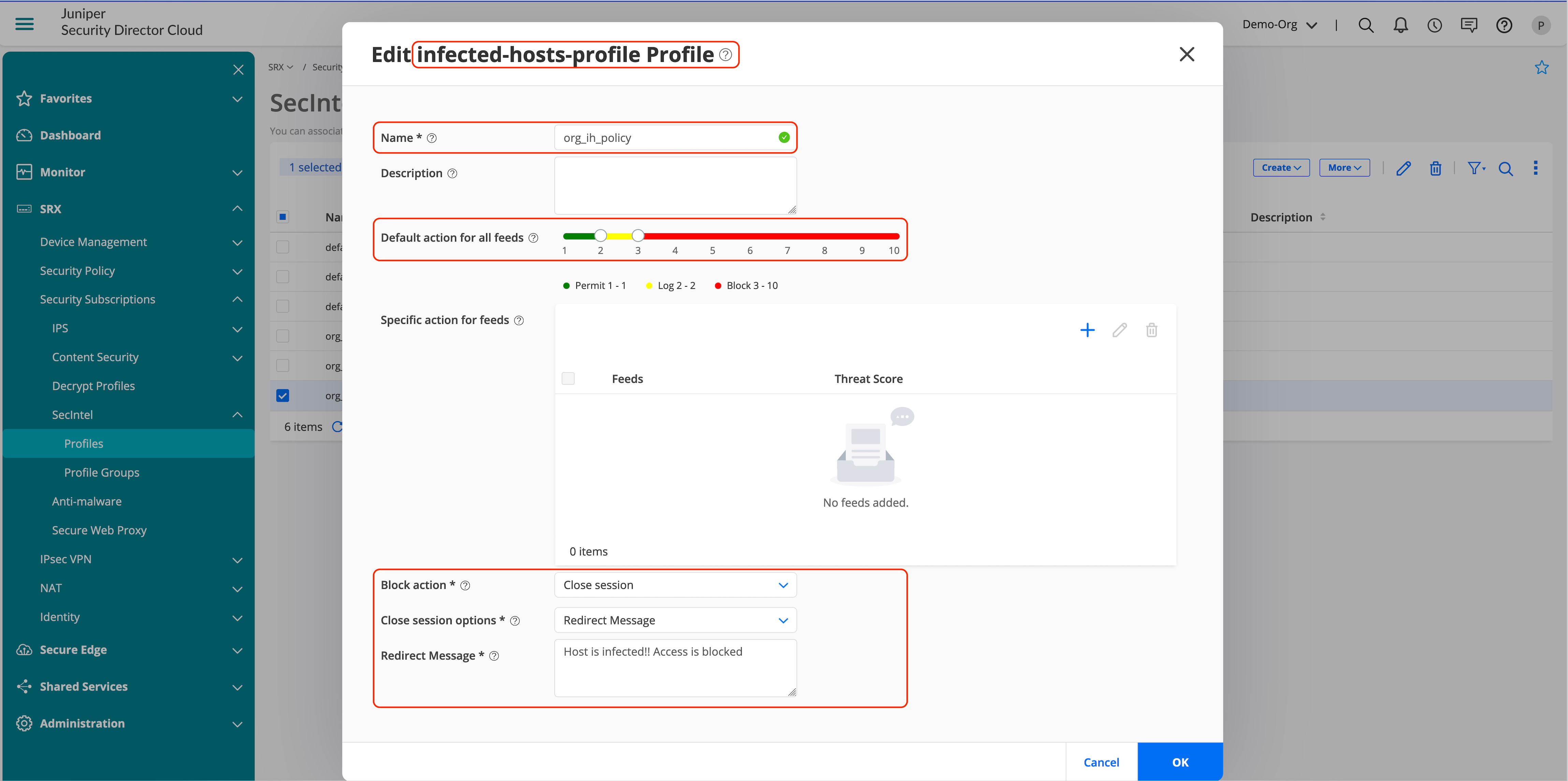

Configuración de SecIntel

- Vaya a Suscripciones de seguridad > SRX > Perfiles de > SecIntel.

- Haga clic en Crear.

- Configure los perfiles para los servicios necesarios.

perfil de SecIntel

perfil de SecIntel

SecIntel

SecIntel

perfil DNS de SecIntel

perfil DNS de SecIntel

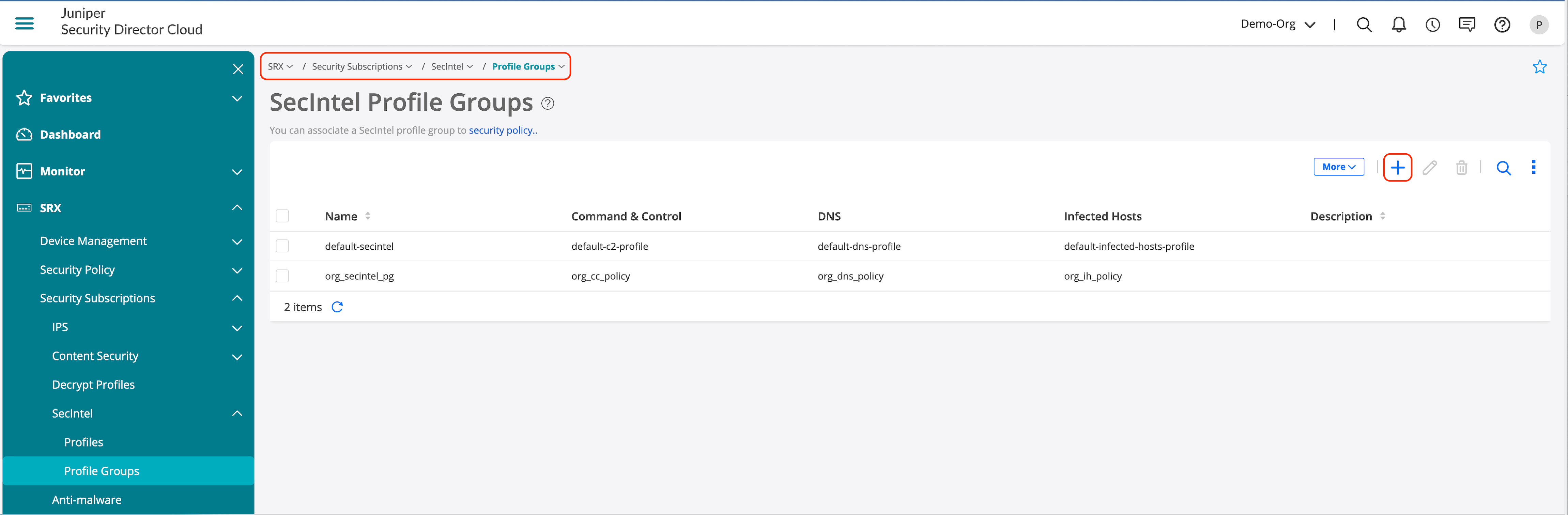

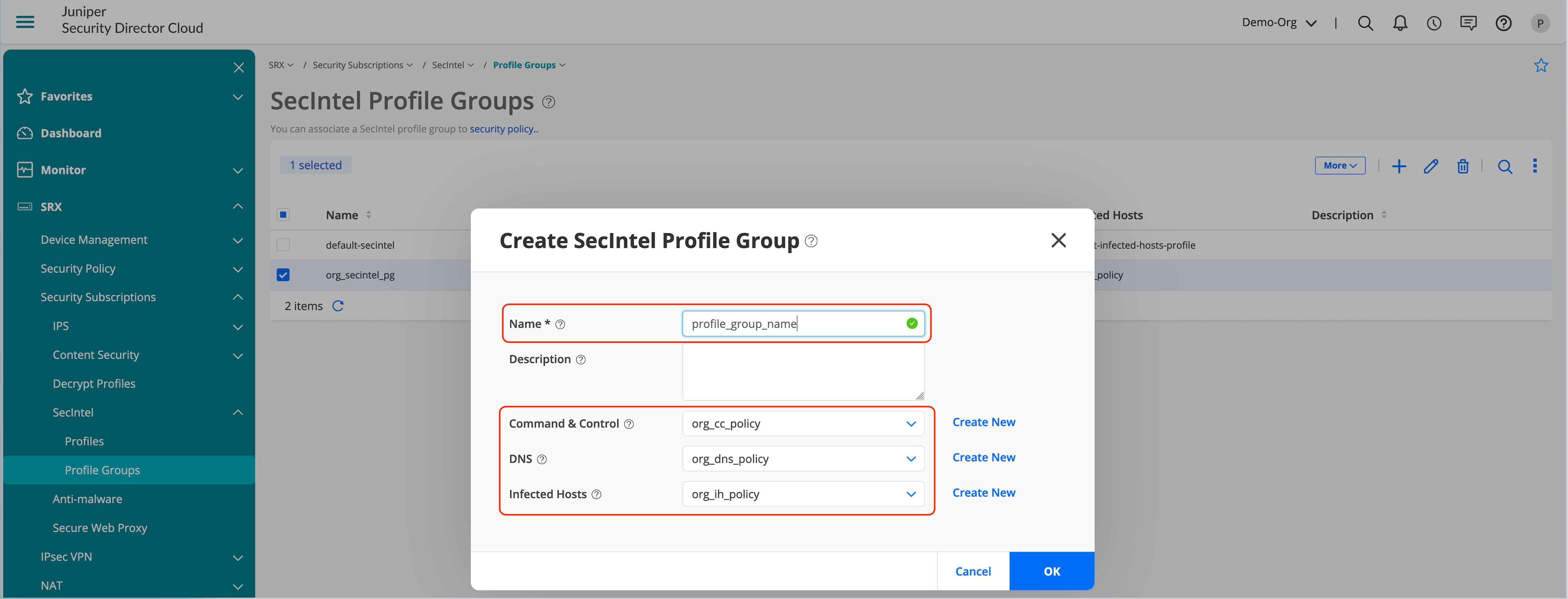

Para crear grupos de perfiles:

- Vaya a Suscripciones de seguridad > SRX > Grupos de perfiles > de SecIntel.

- Haga clic en + para crear un nuevo grupo de perfiles.

de perfiles de SecIntel

de perfiles de SecIntel

grupo de perfiles de SecIntel

grupo de perfiles de SecIntel

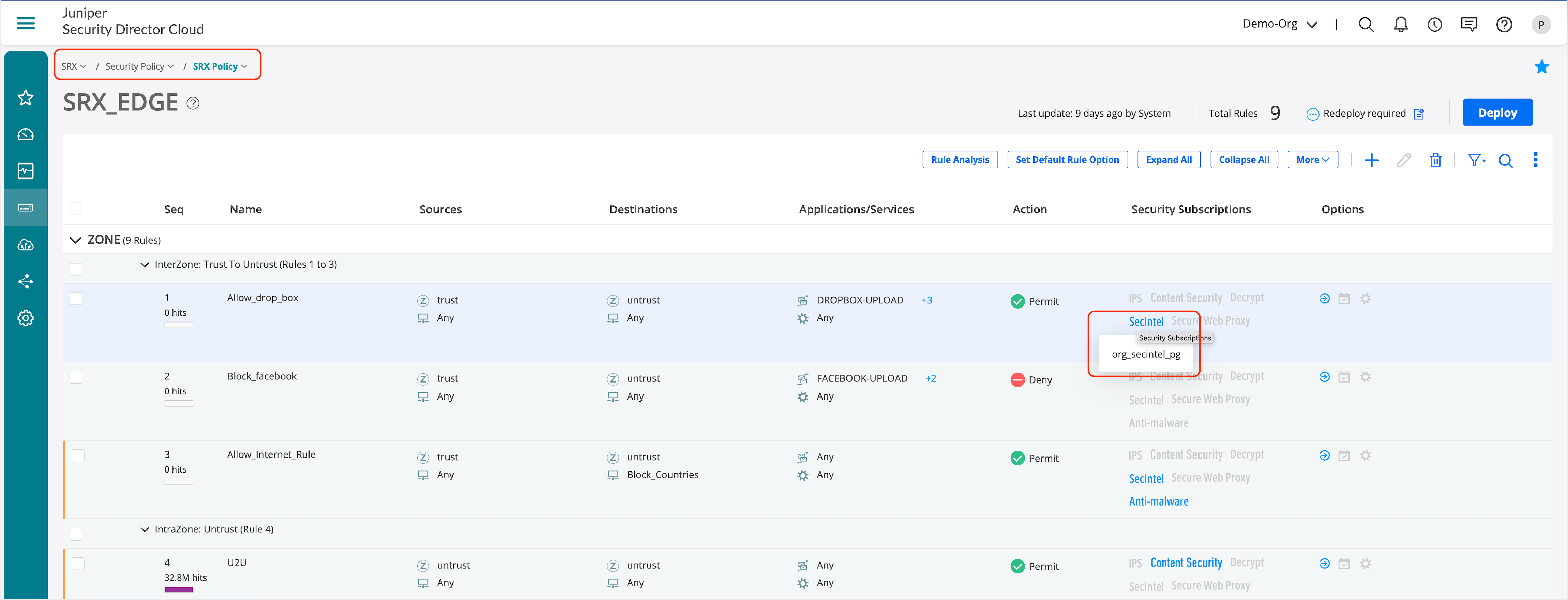

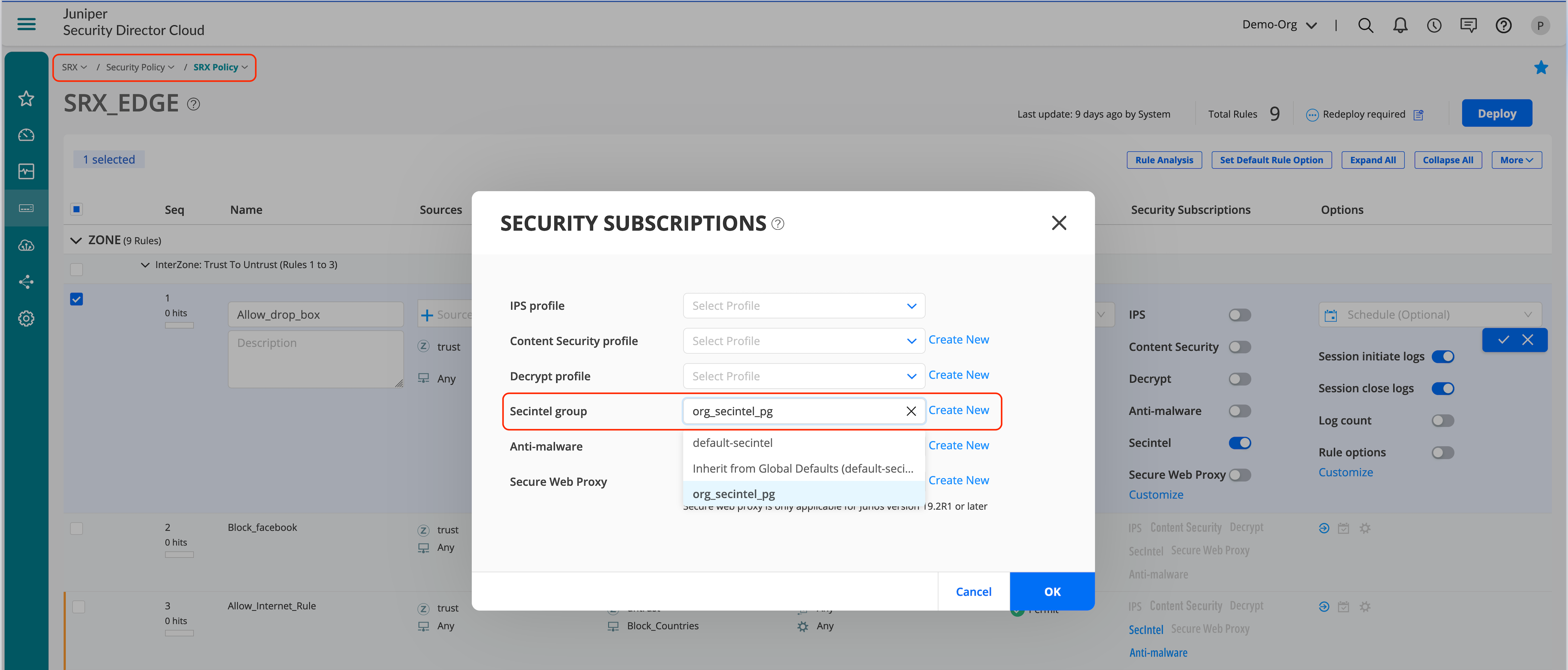

Como paso final, vamos a habilitar el grupo de perfiles de SecIntel en una política de seguridad que aplica la detección y corrección de perfiles de SecIntel en función de la reputación.

Para activar el grupo de perfiles de SecIntel en una política de seguridad:

- Vaya a Política de seguridad de > SRX > Directiva de SRX.

- Seleccione la política que desea modificar y haga clic en el icono del lápiz.

- Edite la política para activar el grupo de perfiles de SecIntel o haga clic en Crear nuevo para seleccionar un perfil diferente.

de perfiles de SecIntel

de perfiles de SecIntel

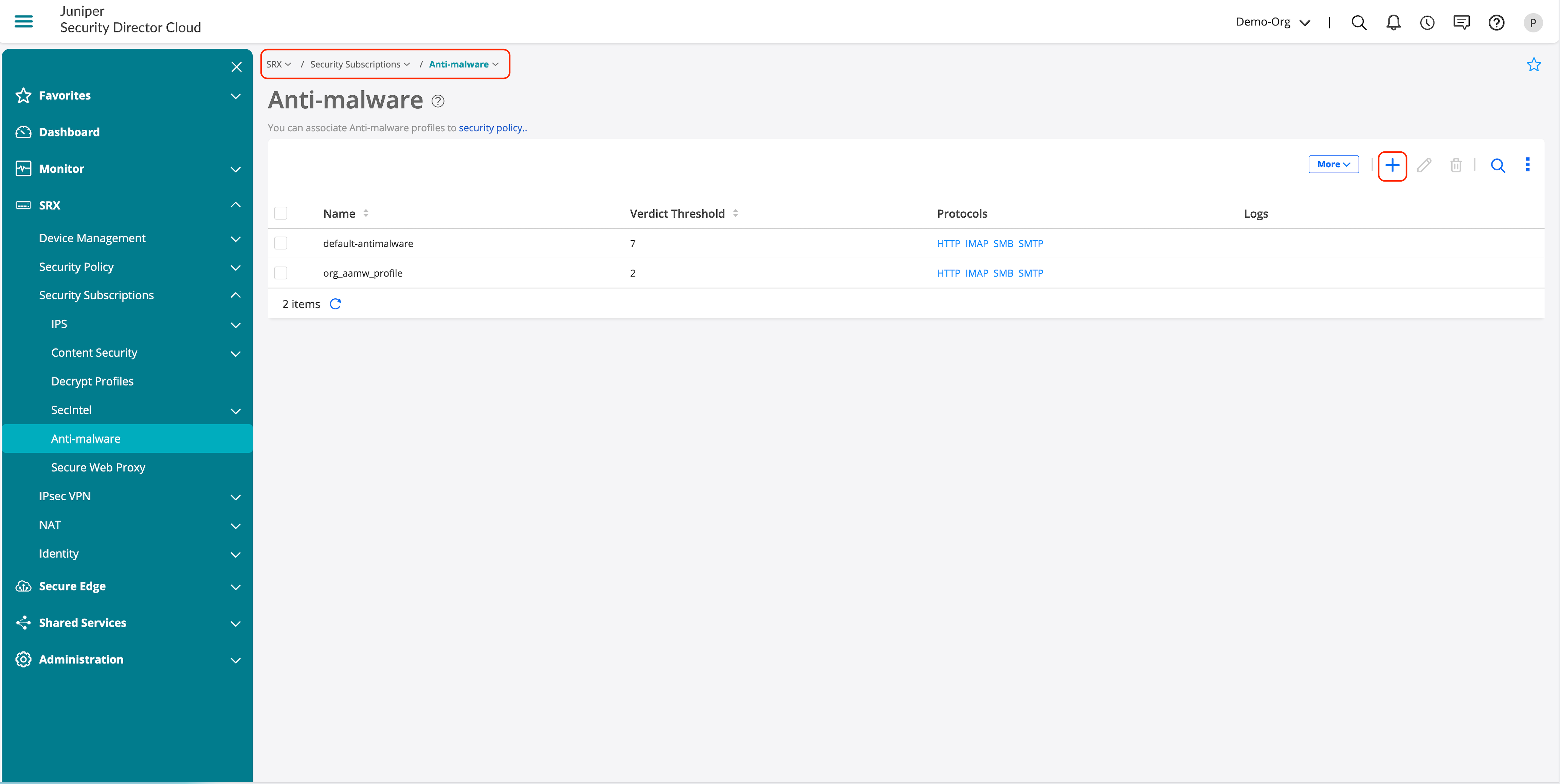

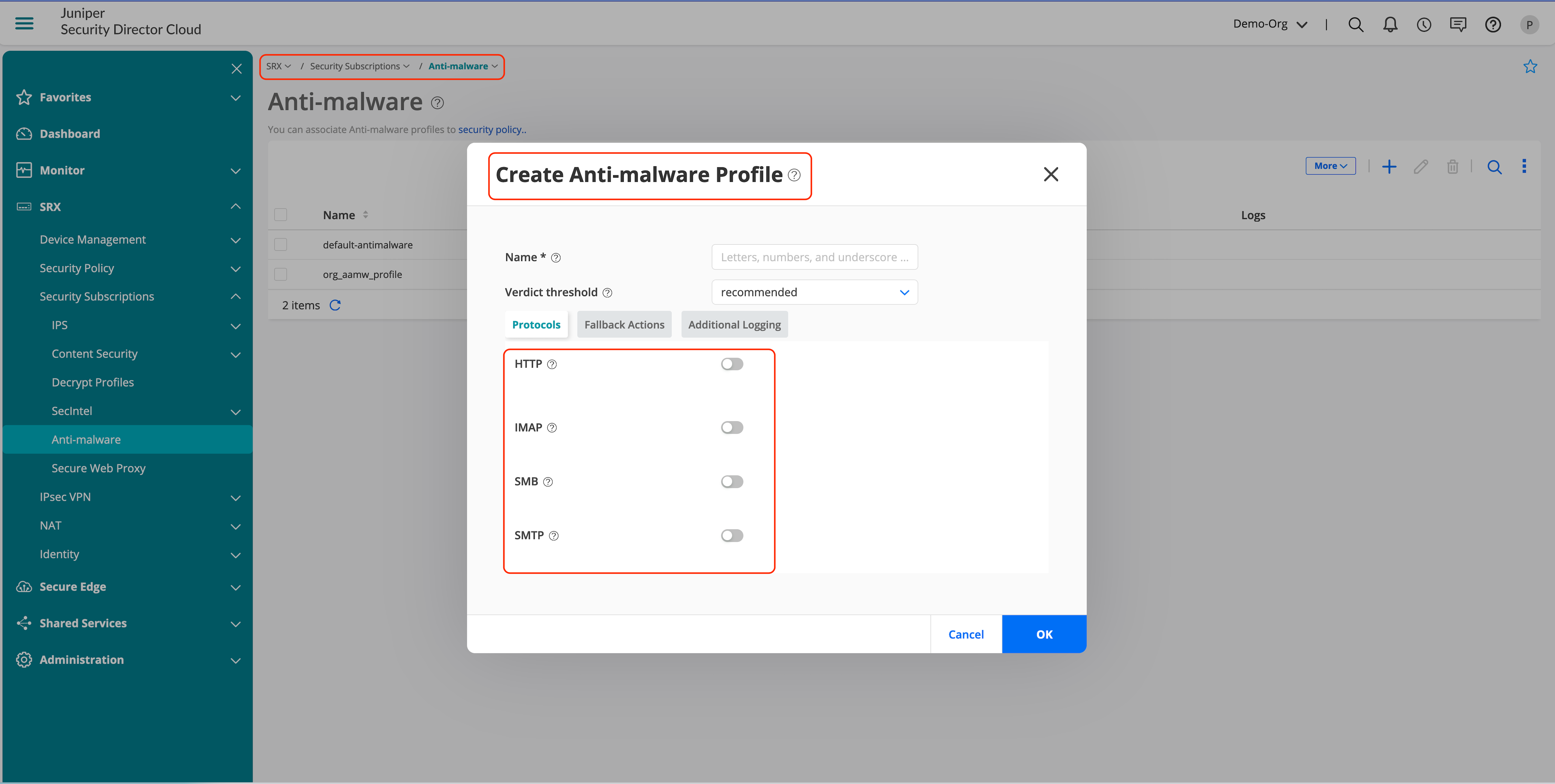

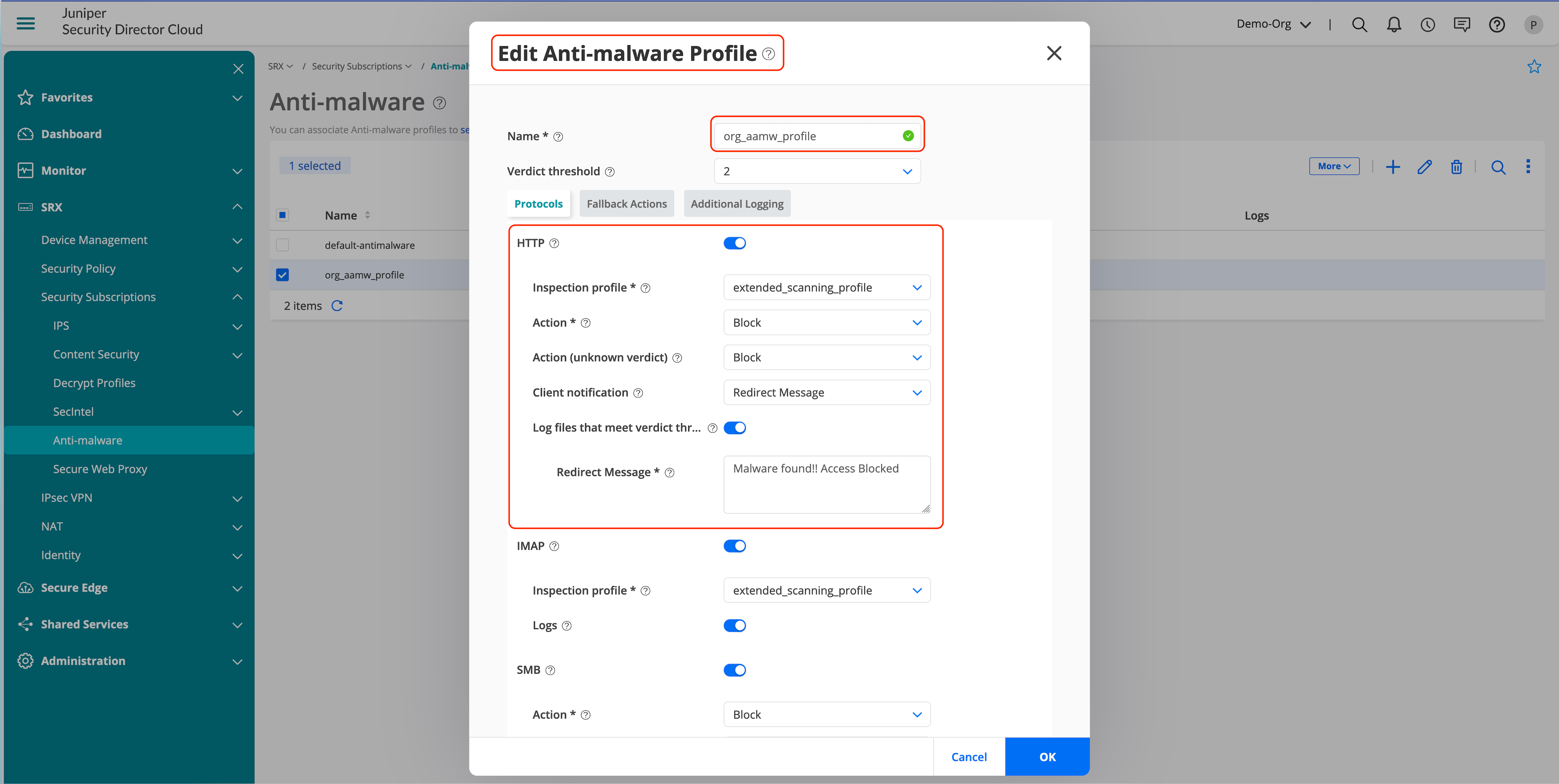

Anti-Malware avanzado

- Vaya a Suscripciones de seguridad SRX > > Antimalware.

- Haga clic en +.

- Configure los protocolos que necesita habilitar y haga clic en Aceptar para guardar el perfil AAMW.

antimalware avanzados

antimalware avanzados

avanzada de perfiles antimalware

avanzada de perfiles antimalware

avanzada de perfiles antimalware

avanzada de perfiles antimalware

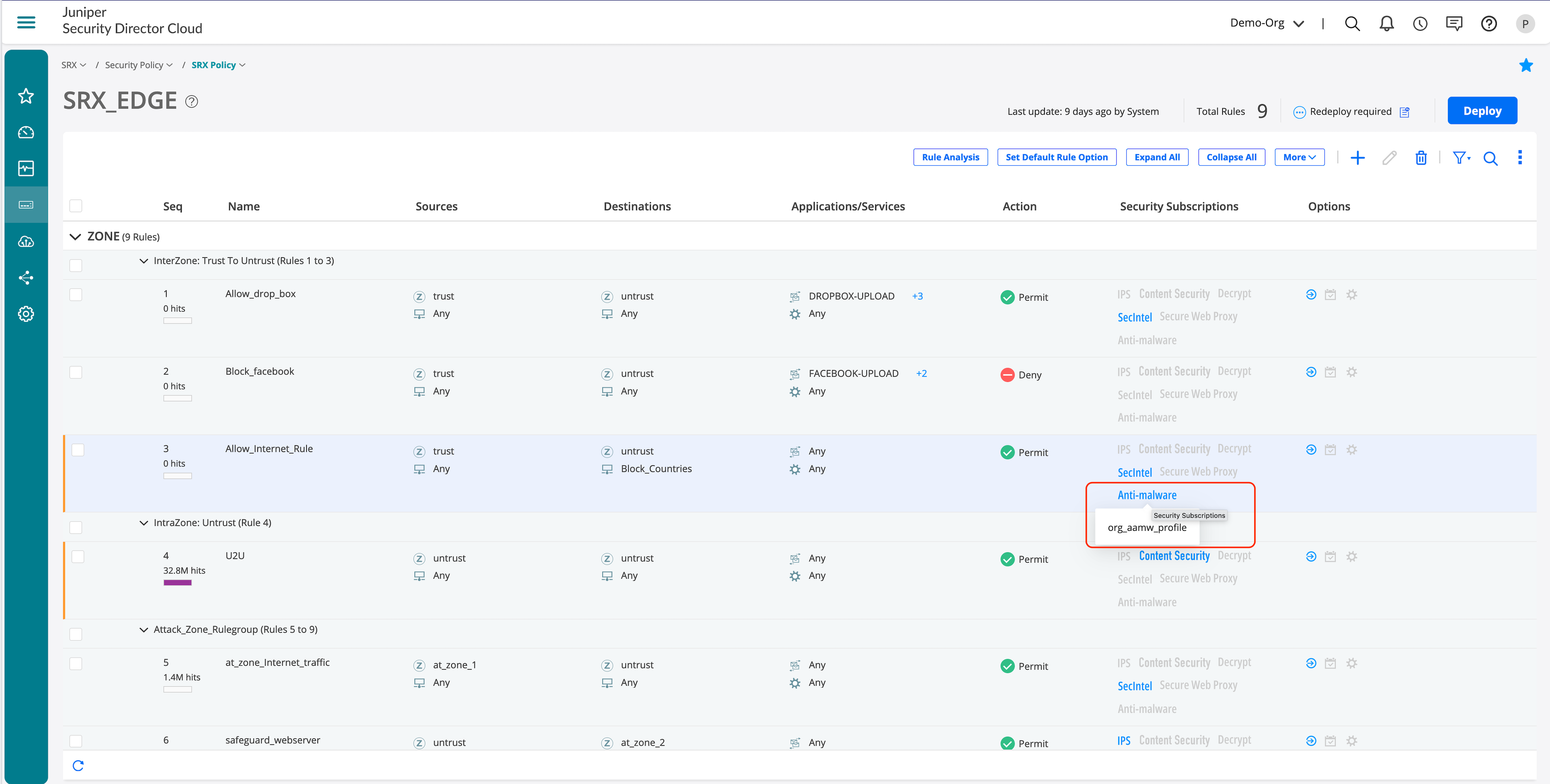

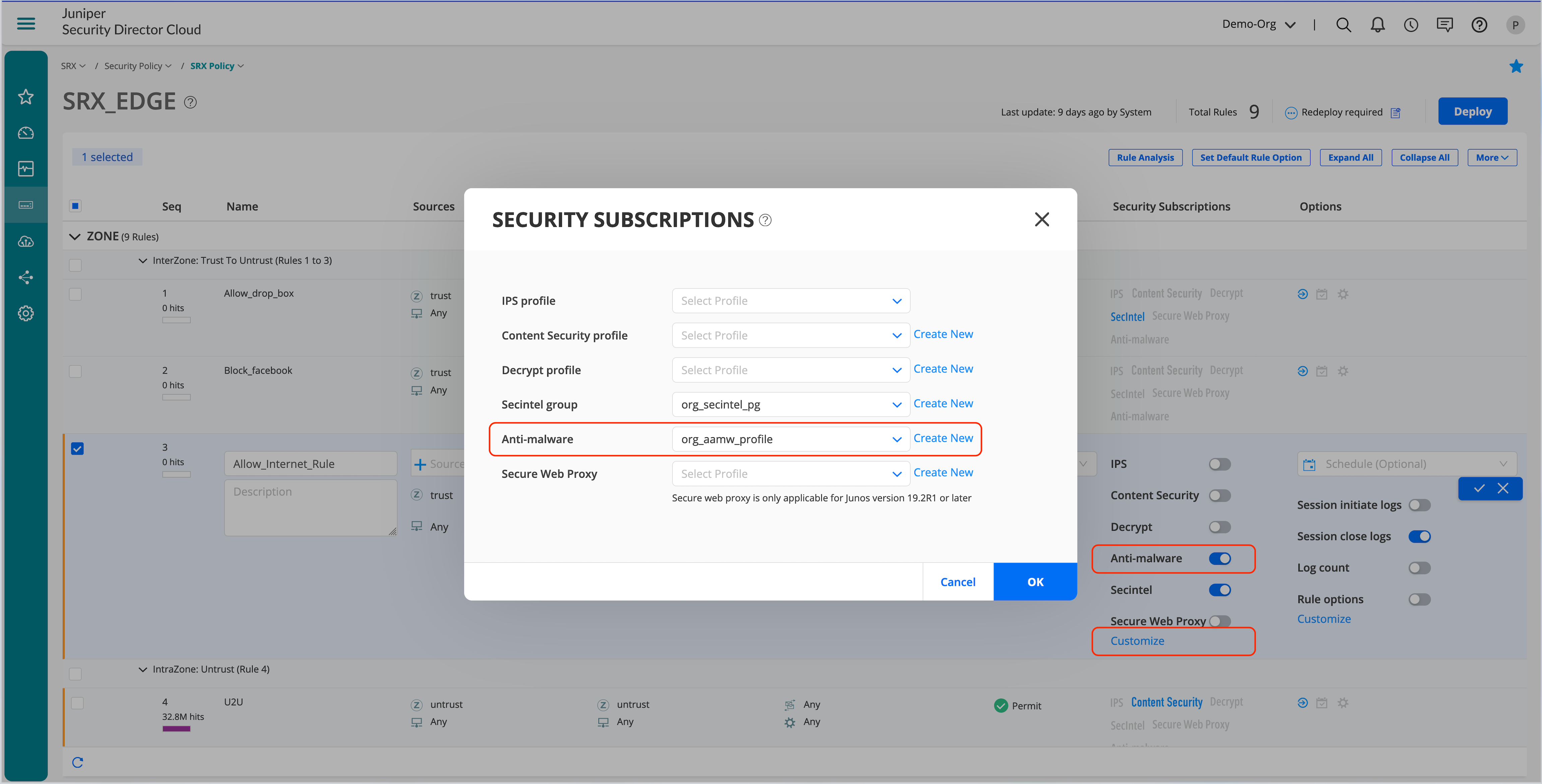

El perfil AAMW creado se configura en una política de seguridad.

de seguridad

de seguridad

de seguridad

de seguridad

Seguridad DNS

La seguridad DNS se configura en dos fases:

- Habilitación de la fase SecIntel, que se trata en la sección SecIntel.

- Habilitar las características básicas de seguridad DNS, como DNS DGA y Tunelización DNS, que se tratan en esta sección.

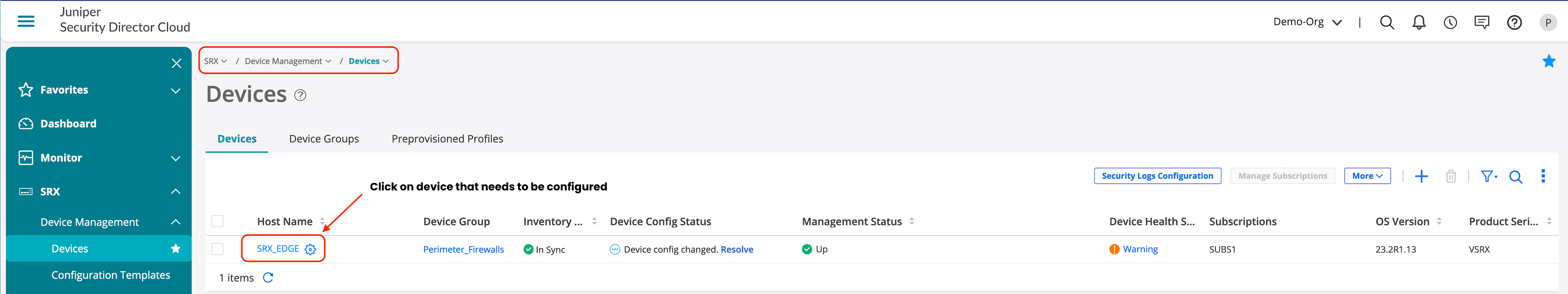

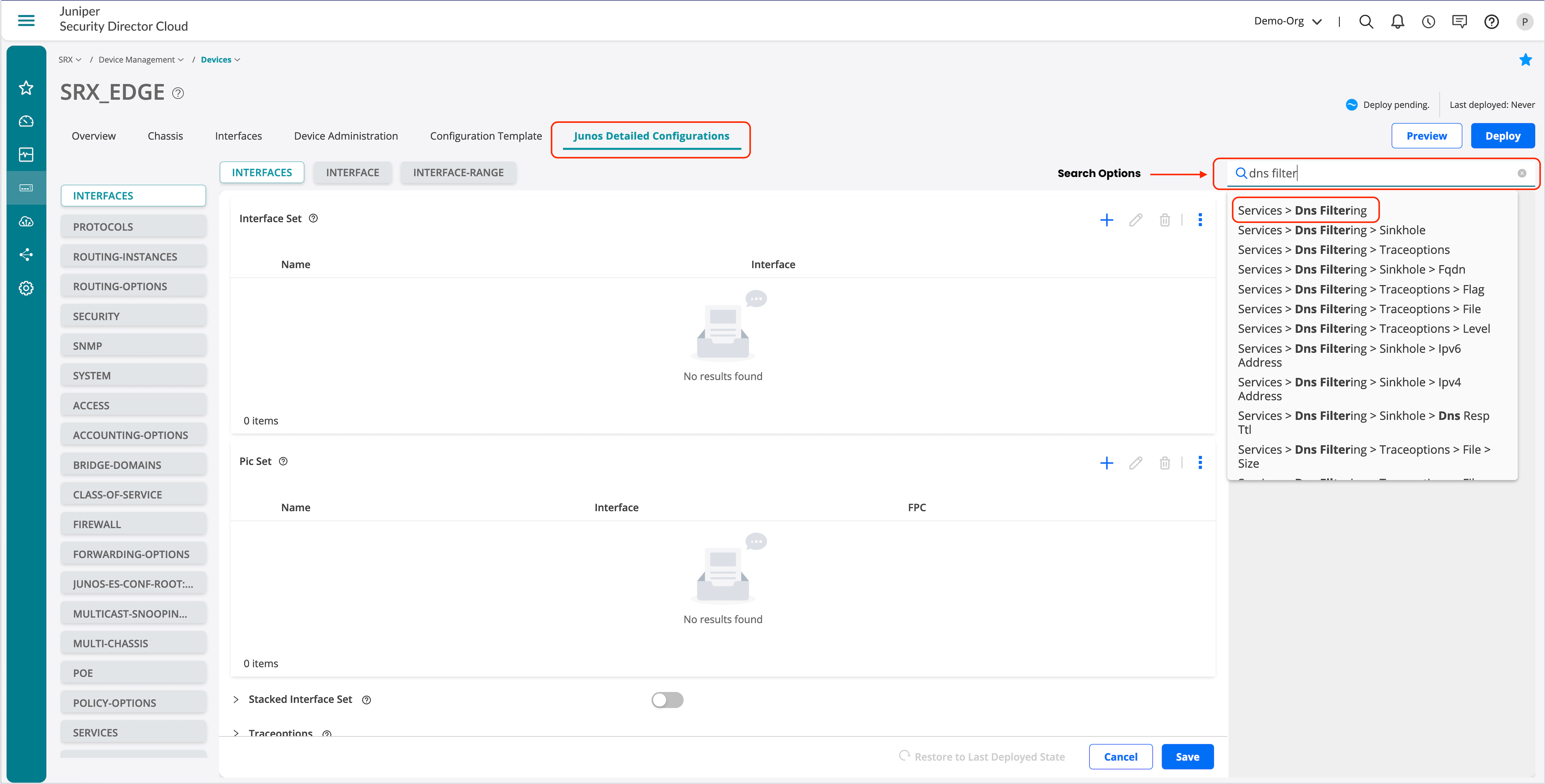

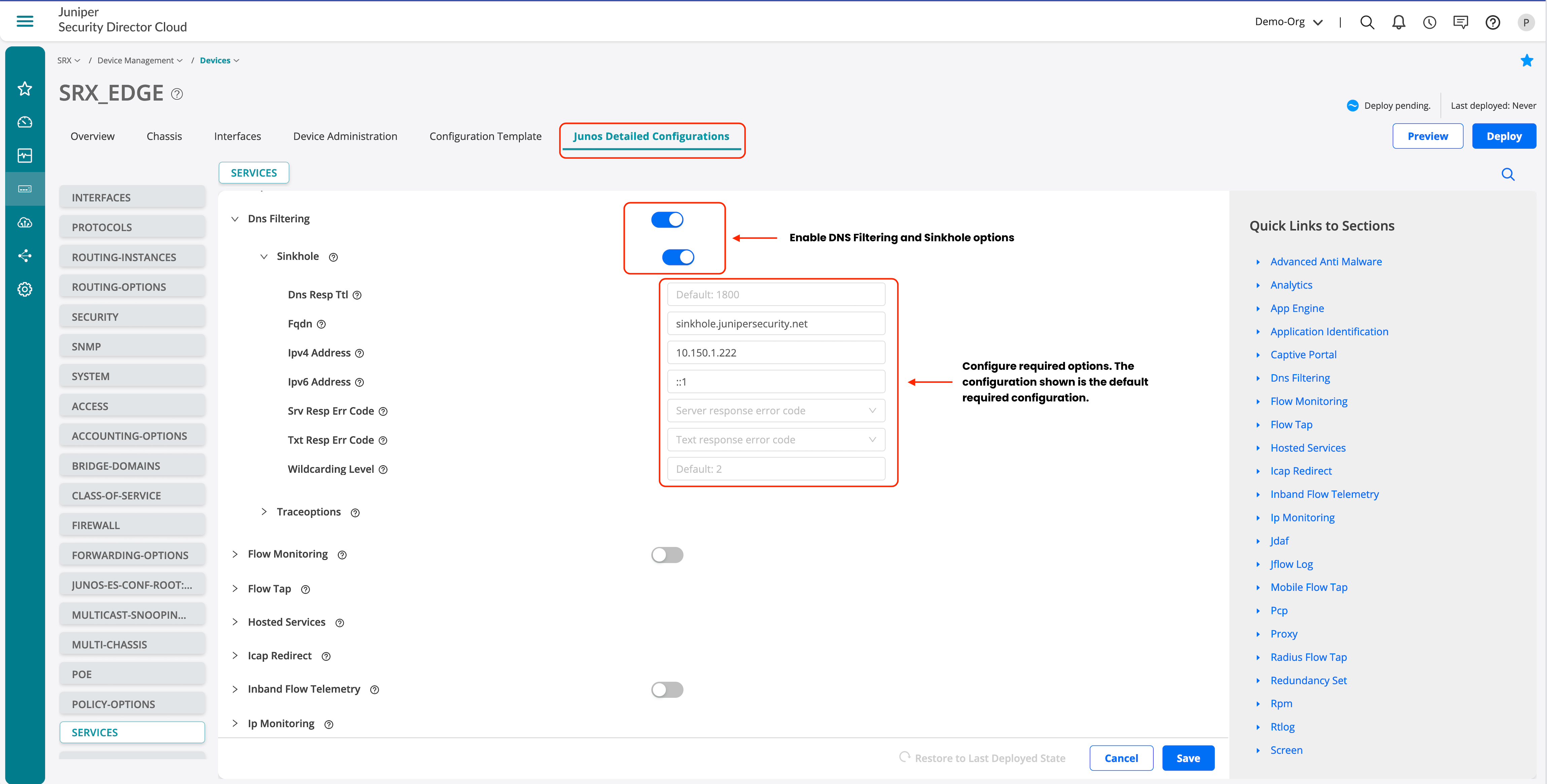

Para habilitar la seguridad DNS, siga la ruta para configurar los ajustes en Juniper Security Director Cloud:

- Vaya a SRX > Administración de dispositivos > dispositivos.

- Haga clic en el dispositivo en el que queremos configurar la seguridad DNS.

- Haga clic en Configuraciones detalladas de Junos.

- Introduzca el filtrado DNS en la sección de búsqueda.

- Seleccione Servicios > Filtrado DNS.

- Introduzca los detalles.

- Haga clic en Guardar una vez hecho esto.

- Opcional. Haga clic en Vista previa si desea ver la configuración guardada.

- Haga clic en Implementar para implementar la configuración en el dispositivo.

Siempre puede completar todas las secciones de configuración y guardar antes de implementar la configuración final.

Además, esta configuración también es la misma para implementar IoT Security.

de seguridad DNS

de seguridad DNS

detallada de Junos

detallada de Junos

DNS

DNS

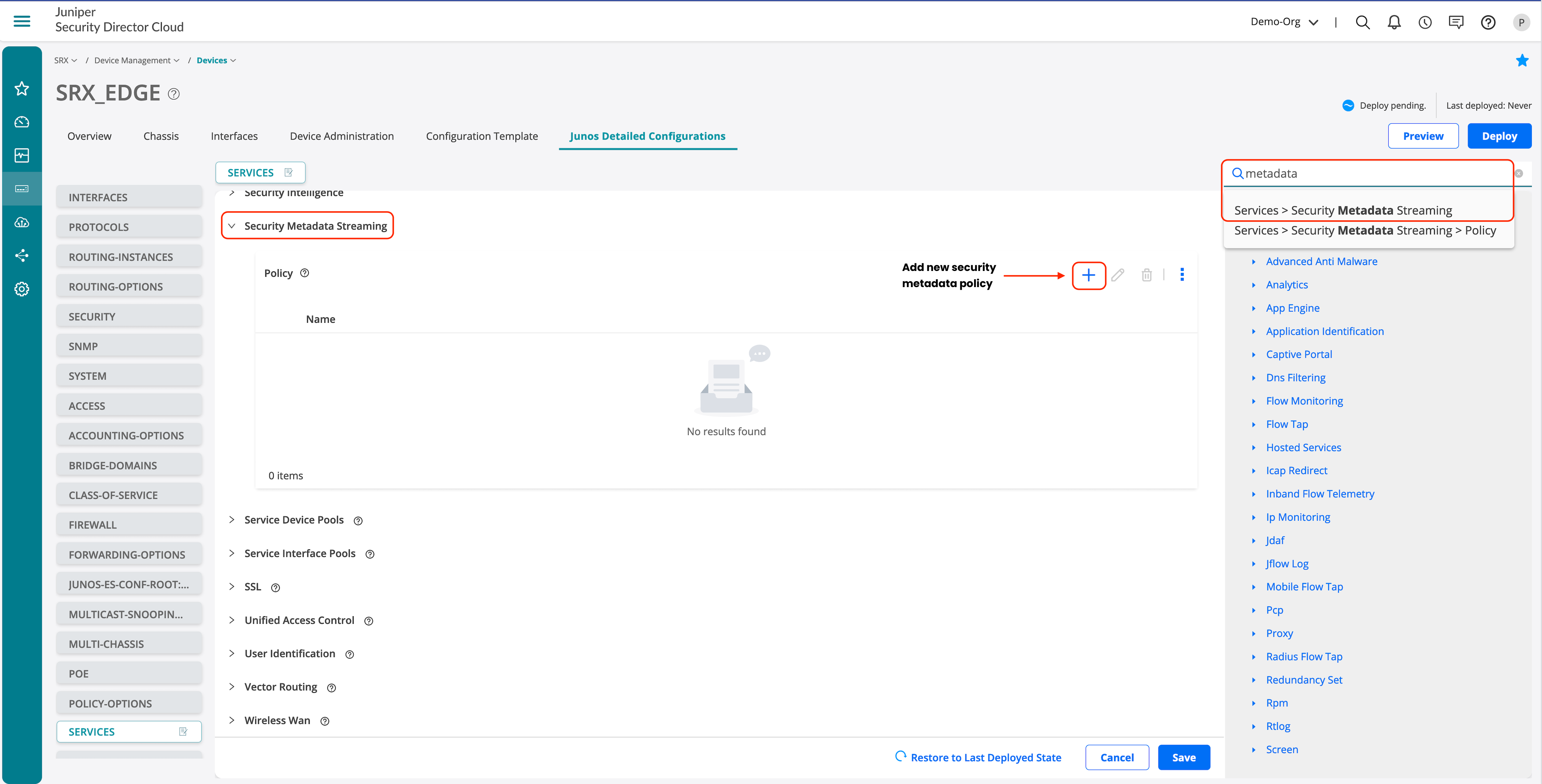

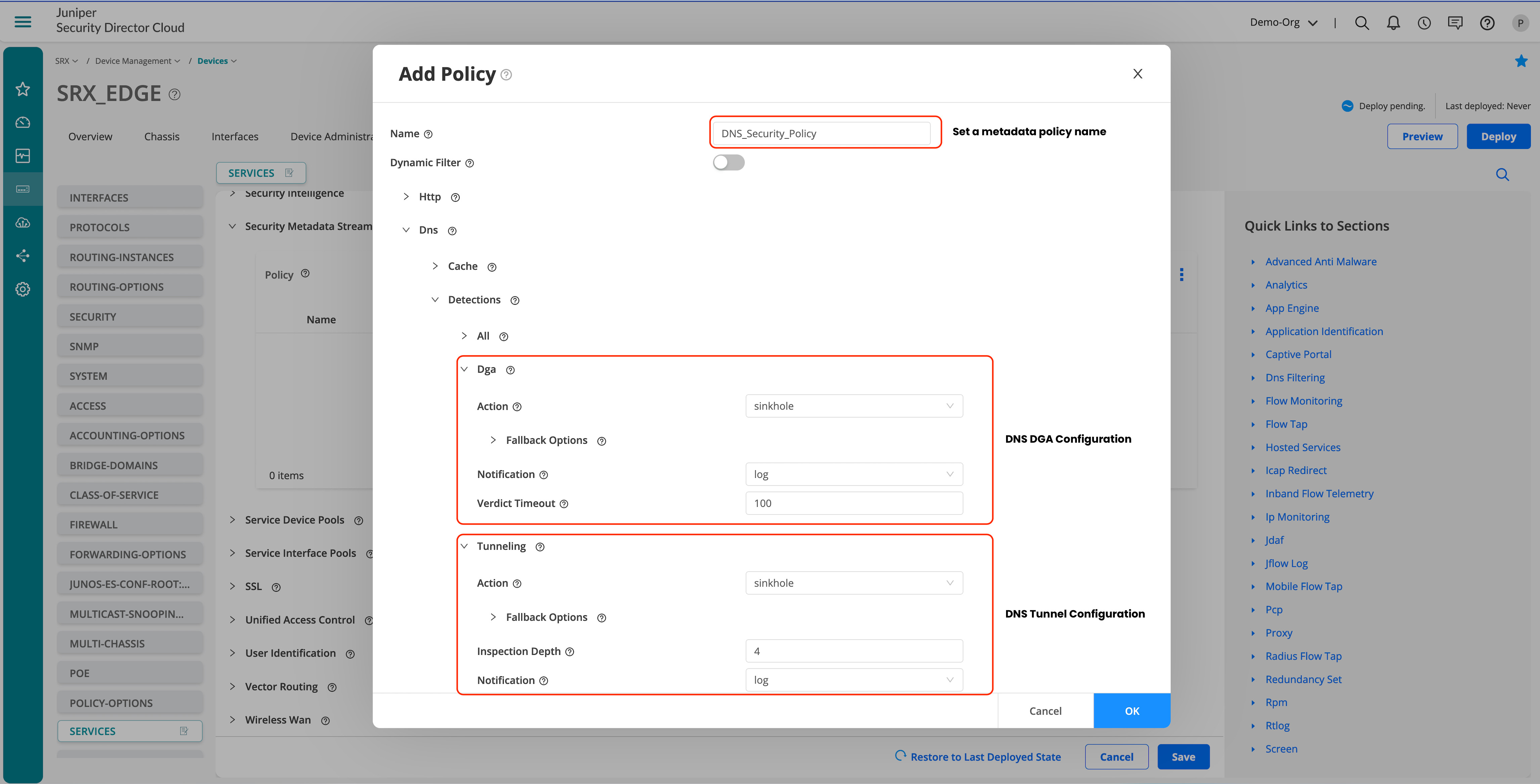

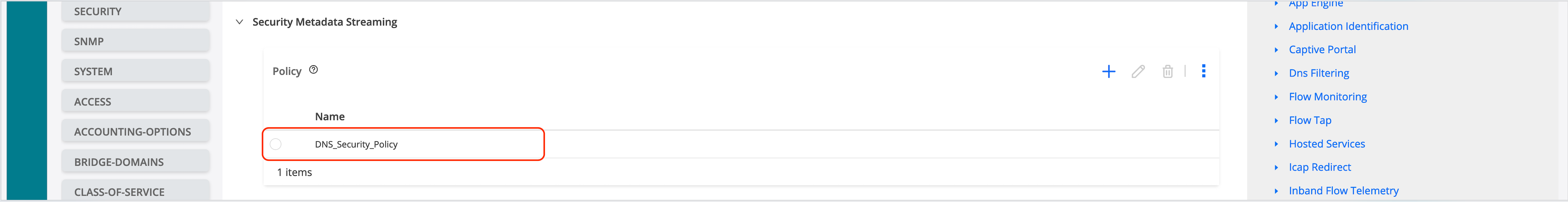

Configuremos las características principales de seguridad de DNS:

- Introduzca metadatos en la sección de búsqueda.

- Seleccione Servicios > Transmisión por secuencias de metadatos de seguridad.

- Haga clic para ir a la sección de configuración.

- Haga clic en + para habilitar la configuración de metadatos DNS.

- Haga clic en Guardar una vez hecho esto.

- Opcional. Haga clic en Vista previa si desea ver la configuración guardada.

- Haga clic en Implementar para implementar la configuración en el dispositivo.

de seguridad

de seguridad

de seguridad

de seguridad

de metadatos de seguridad

de metadatos de seguridad

Asegúrese de guardar e implementar la configuración una vez completada.

Usemos la CLI para configurar la directiva de transmisión de metadatos en un par de zonas para aplicar la configuración de seguridad de DNS.

Asegúrese de que la configuración esté implementada antes de configurar los pasos siguientes mediante la CLI.

# Add the security metadata streaming policy: set security policies from-zone trust to-zone untrust application-services security-metadata-streaming-policy DNS_Security_Policy

Pantallas de seguridad

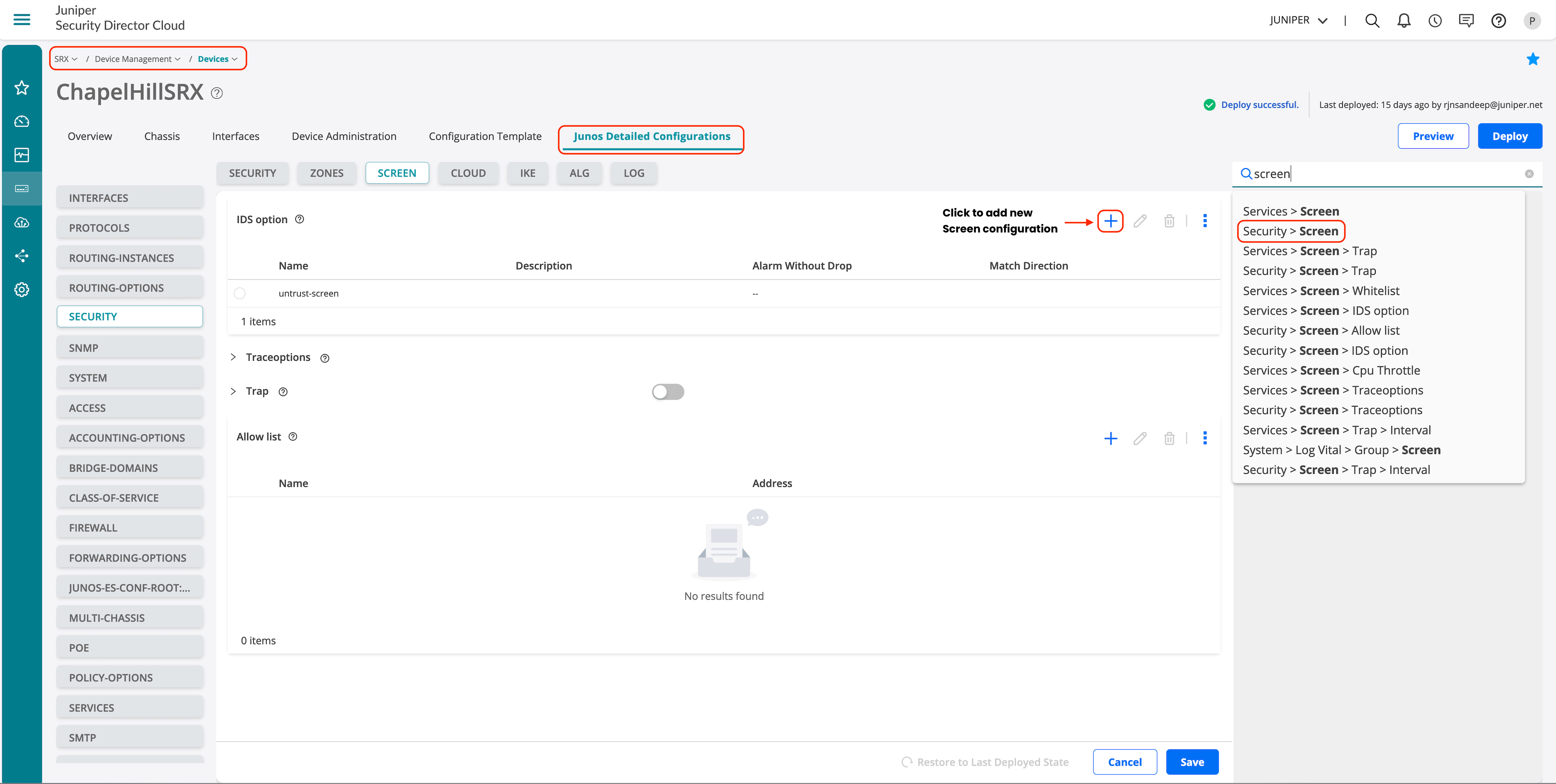

Para configurar la opción Pantalla de ID de seguridad en la nube de Juniper Security Director:

- Vaya a SRX > Administración de dispositivos > dispositivos.

- Haga clic en el dispositivo.

- Haga clic en Configuraciones detalladas de Junos.

- Búsqueda de pantallas.

- Seleccione Seguridad > pantalla.

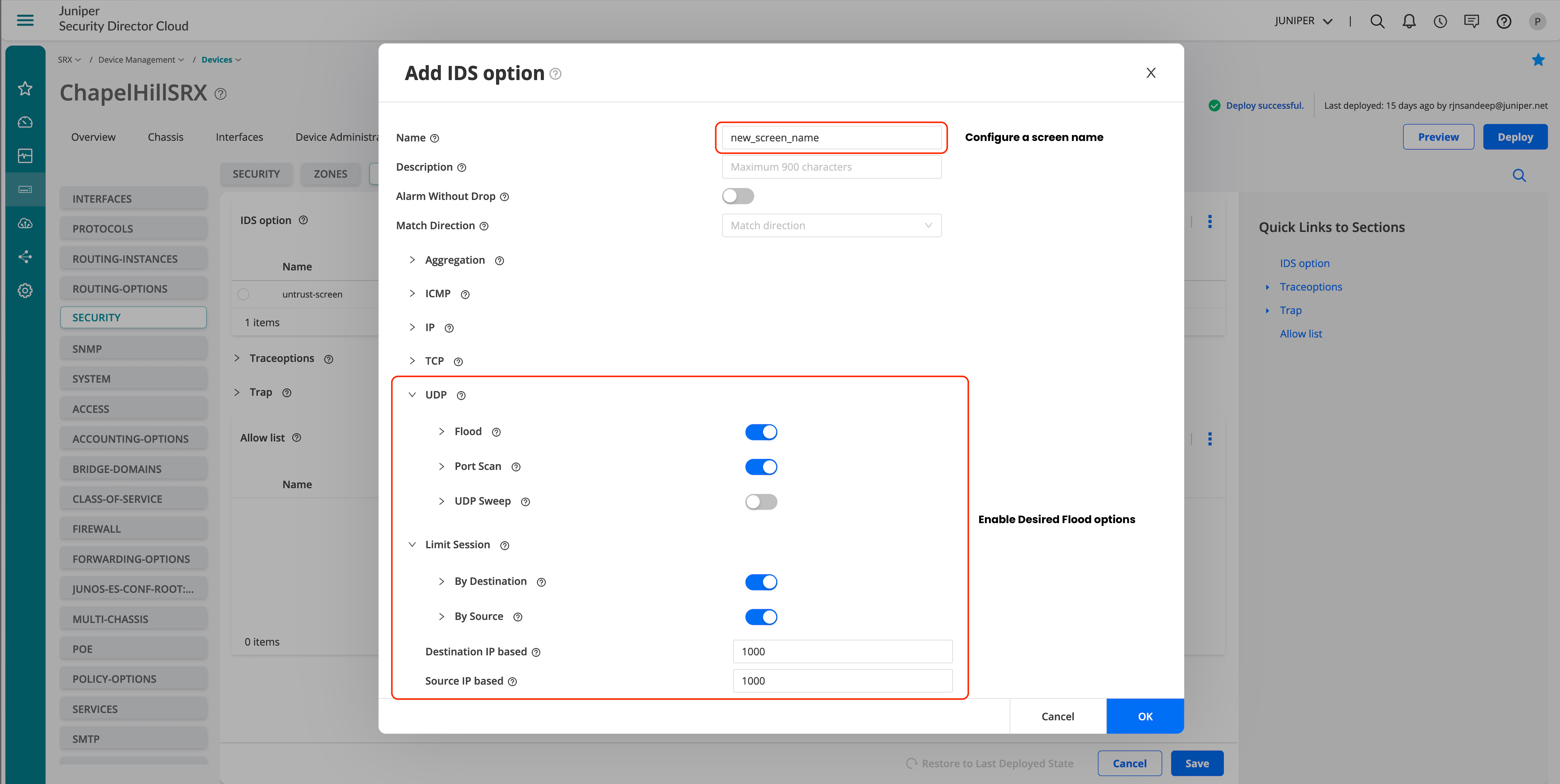

- Haga clic en + para agregar un nuevo perfil.

Figura 39: Juniper Security Director Cloud: configuración

de pantallas

Figura 40: Juniper Security Director Cloud: analiza las opciones

de pantallas

Figura 40: Juniper Security Director Cloud: analiza las opciones de ataque de inundación

de ataque de inundación

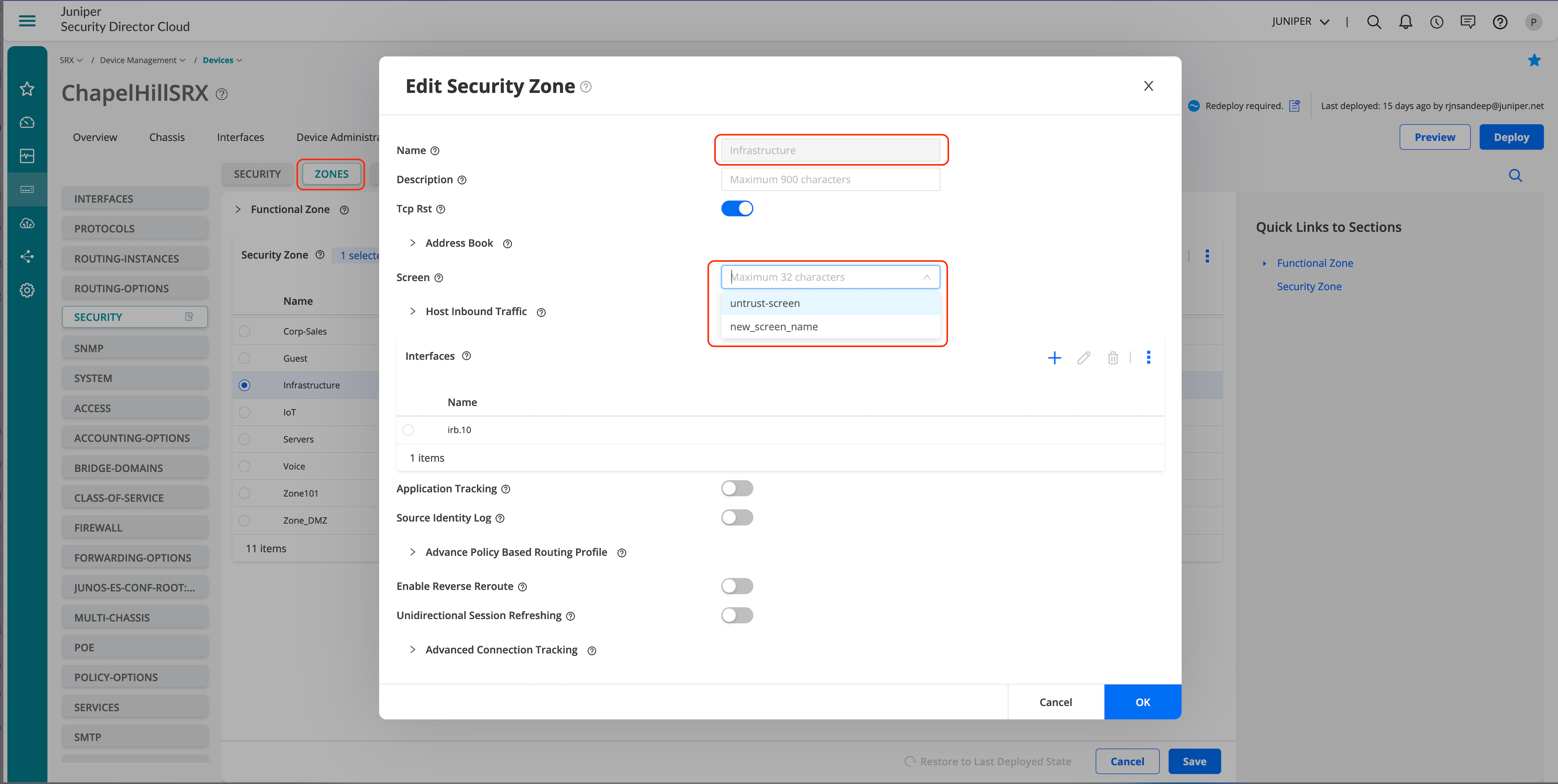

- Haga clic en Aceptar para guardar la configuración de la pantalla una vez completada la configuración deseada.

- Haga clic en Zonas para aplicar la pantalla en una zona específica.

Figura 41: Juniper Security Director Cloud: asignación de opciones de pantallas a la zona

- Haga clic en Aceptar para guardar la configuración una vez aplicada la nueva configuración de pantalla a la zona.

- Haga clic en Implementar para implementar la configuración en el dispositivo.

Proxy SSL inverso

Como el caso de uso del firewall de próxima generación del centro de datos se centra en proteger recursos internos como servidores web, opcionalmente podemos implementar proxy inverso SSL. El proxy inverso SSL garantiza que los servicios avanzados se apliquen al tráfico descifrado del servidor web y se inspeccionen antes de salir del firewall para obtener los recursos del servidor web.

La creación de los certificados de servidor web no se trata en esta sección. Debe importar este certificado a Juniper Security Director Cloud. Este certificado se utiliza al crear el perfil de proxy SSL.

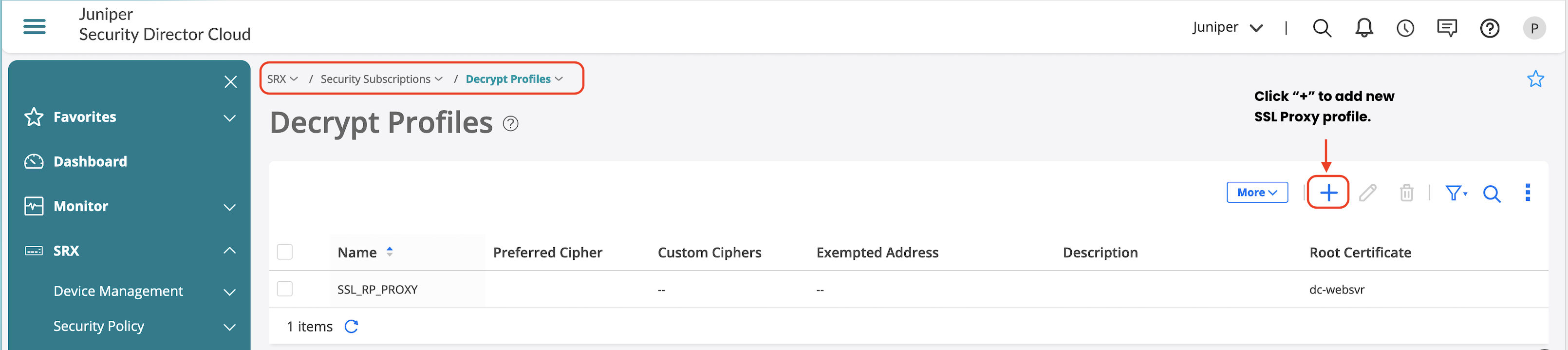

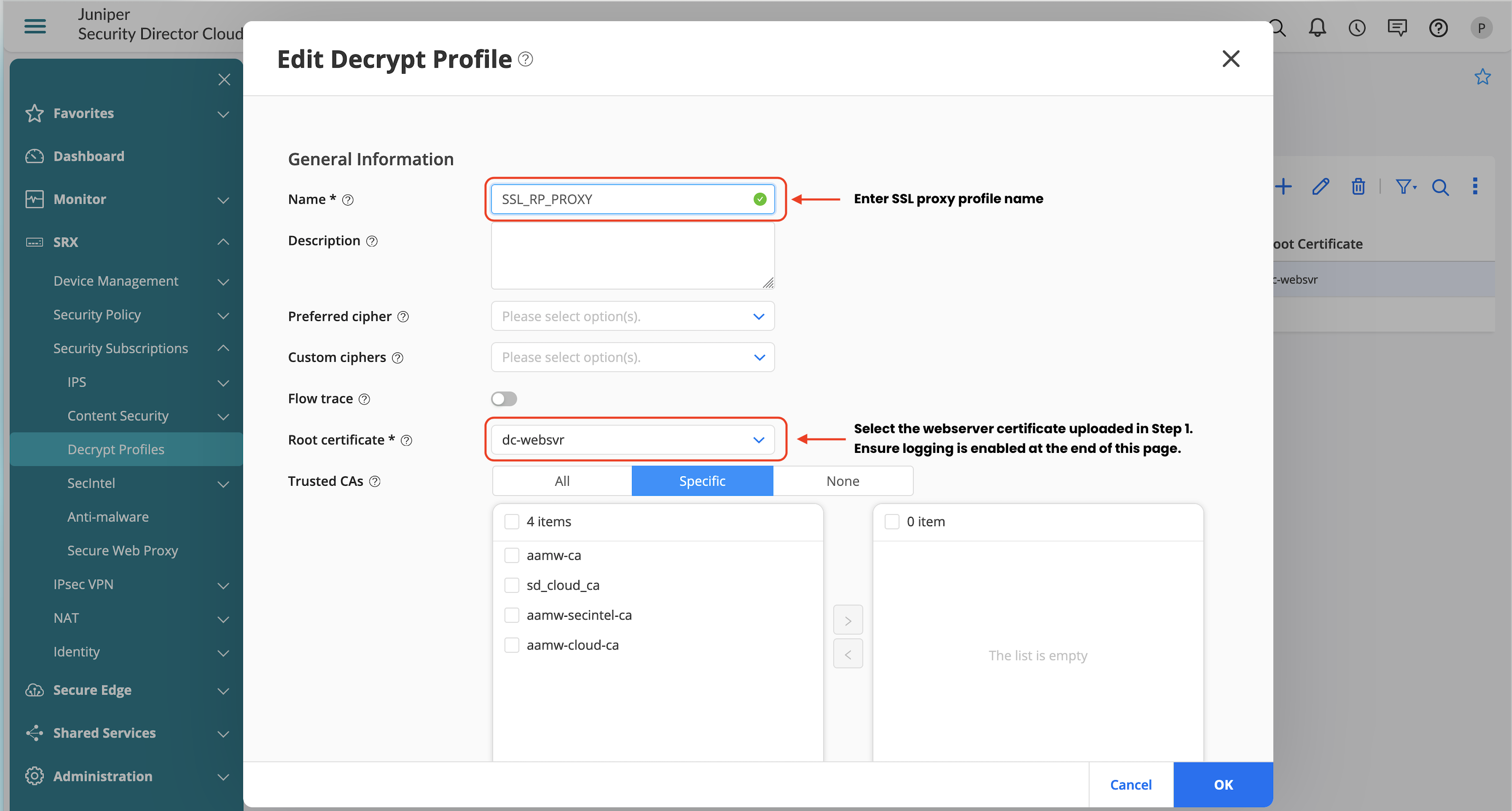

Para crear el perfil de proxy inverso SSL:

- Importar certificados de servidor web.

- Cree el perfil de proxy inverso SSL.

- Vaya a Suscripciones de seguridad > SRX > descifrar perfiles.

- Haga clic en + para agregar un nuevo perfil.

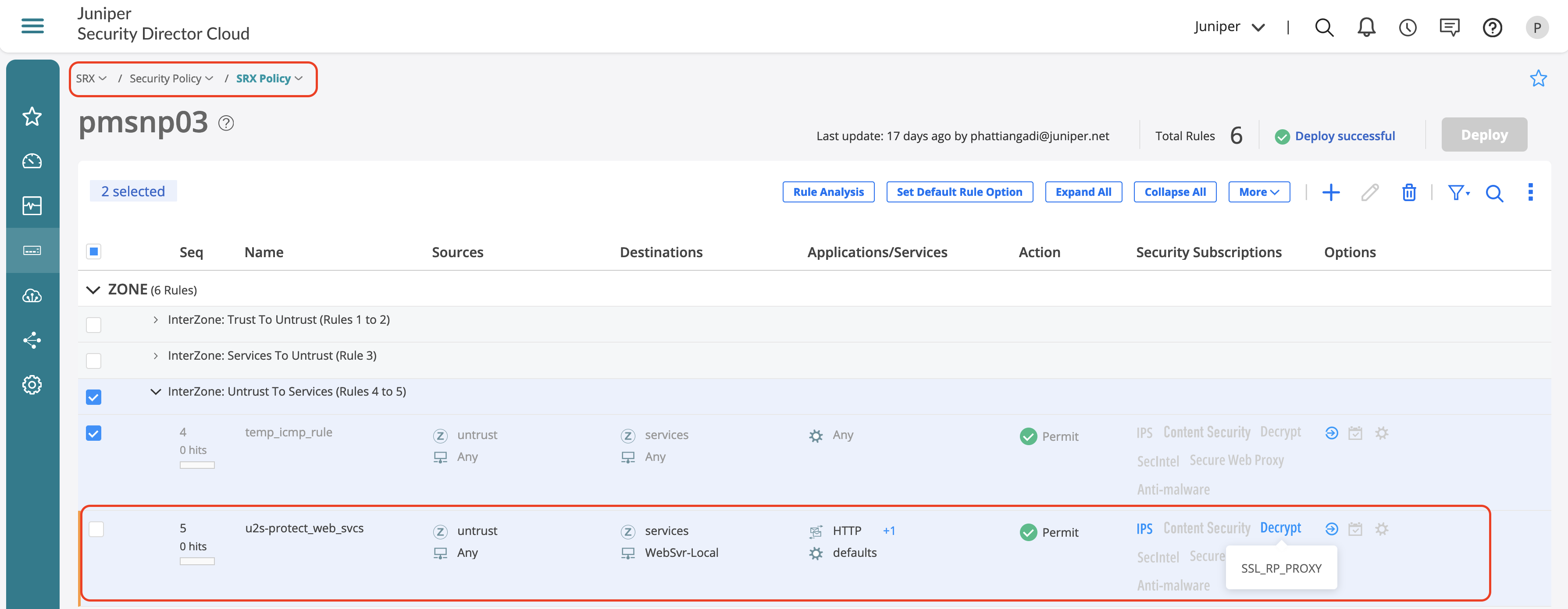

Incluya el perfil en una regla de firewall para la aplicación:

- Vaya a Política de seguridad de > SRX > Directiva de SRX.

- Haga clic en + para agregar una nueva regla de firewall.

- Introduzca la zona de origen y la dirección de origen.

- Introduzca la zona de destino y la dirección de destino.

- SeleccioneS ervices y aplicaciones.

- Seleccione Servicios avanzados en Suscripciones de seguridad que deben estar habilitadas. En este ejemplo, se selecciona IPS.

- Seleccione el perfil de proxy inverso SSL creado en el paso anterior.

Validación de la solución de firewall de última generación para centros de datos

La configuración proporciona servicios de seguridad avanzados en el entorno del centro de datos mediante firewalls de última generación. En esta sección, nos centraremos en validar la solución que se implementa con este JVD.

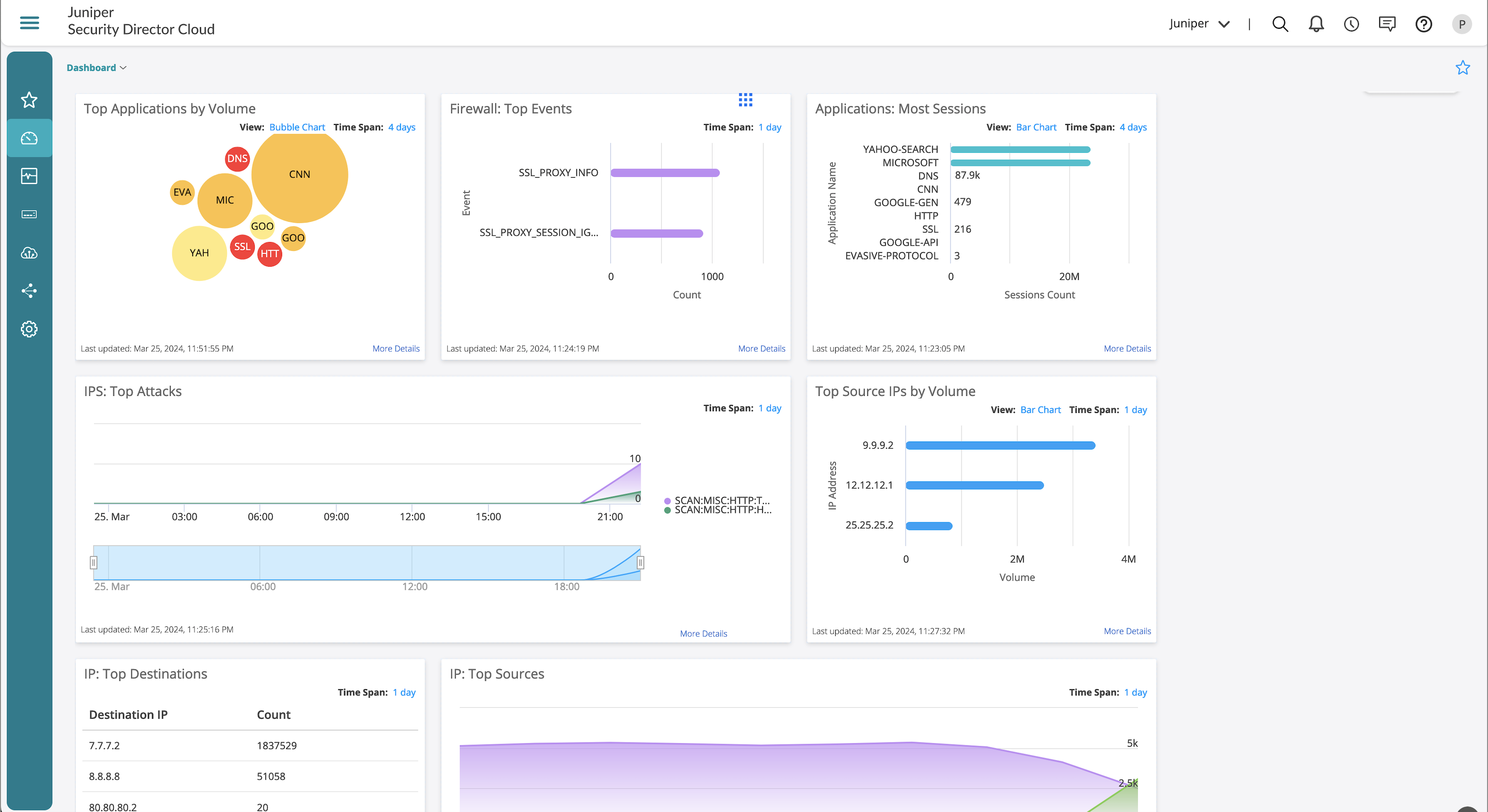

Comencemos con el panel de control en la nube de Juniper Security Director, que es la página de destino cuando se inicia sesión. La página Panel de control proporciona un panorama de lo que está sucediendo en el entorno a través de varios widgets fácilmente disponibles.

del panel de control

del panel de control

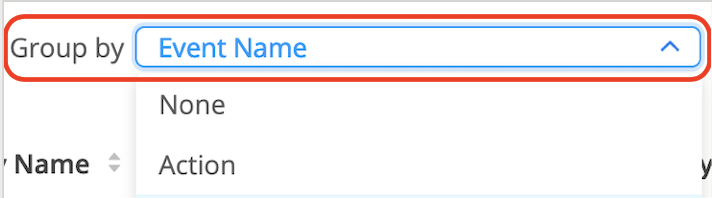

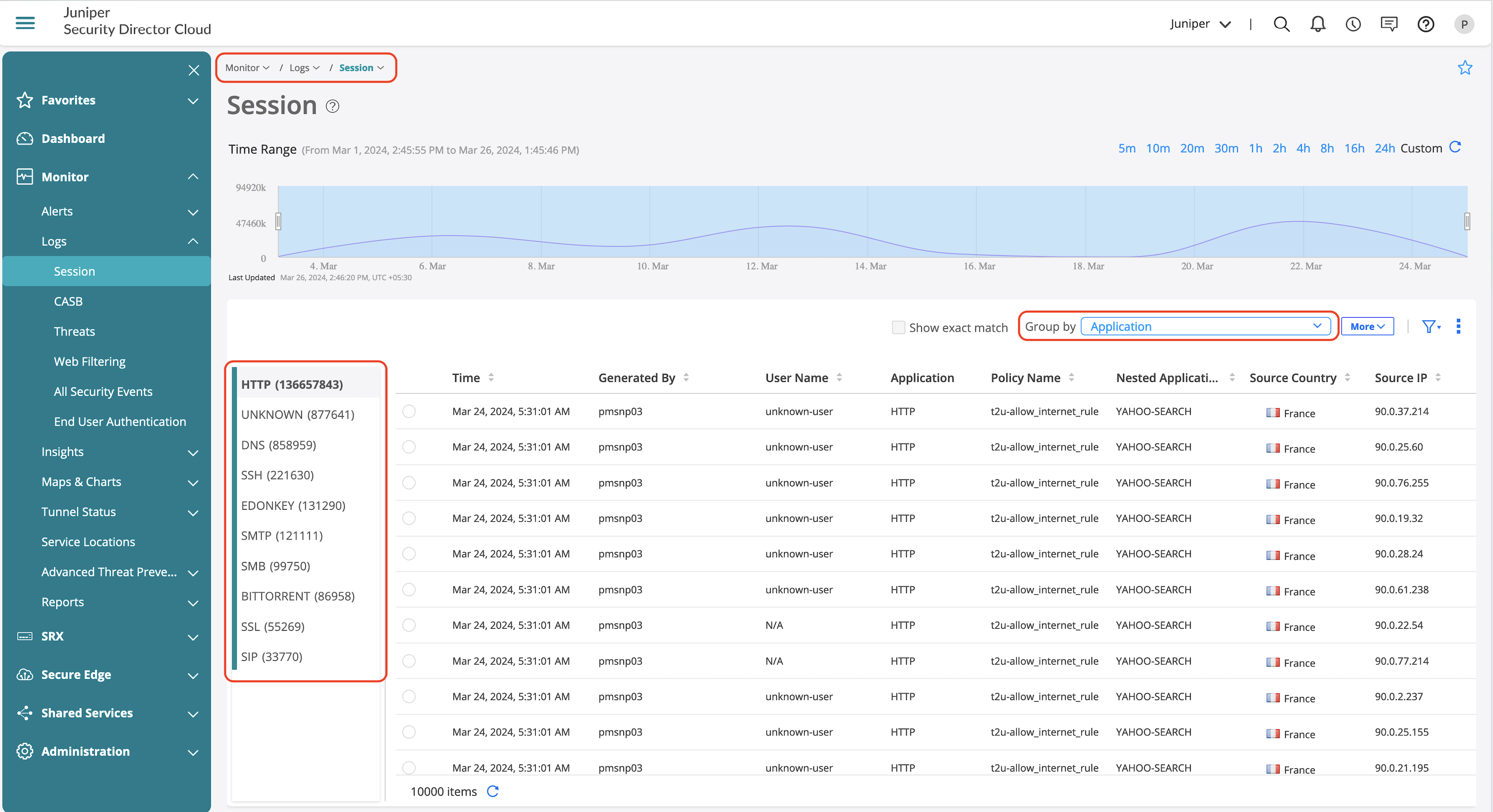

La página Supervisar registros > sesión de > proporciona una instantánea del flujo de tráfico a través del entorno. Con la página Sesión, puede filtrar información según las distintas opciones que se proporcionan en la página.

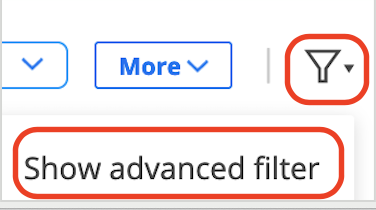

| Descripción de las opciones de filtro | |

|---|---|

|

Utilice Mostrar filtro avanzado para buscar en los registros. Todos los campos de eventos se utilizan para ejecutar la búsqueda. |

|

Utilice Agrupar por para ordenar los registros según el campo predefinido. Que se muestra en las siguientes capturas de pantalla. |

sesión

sesión

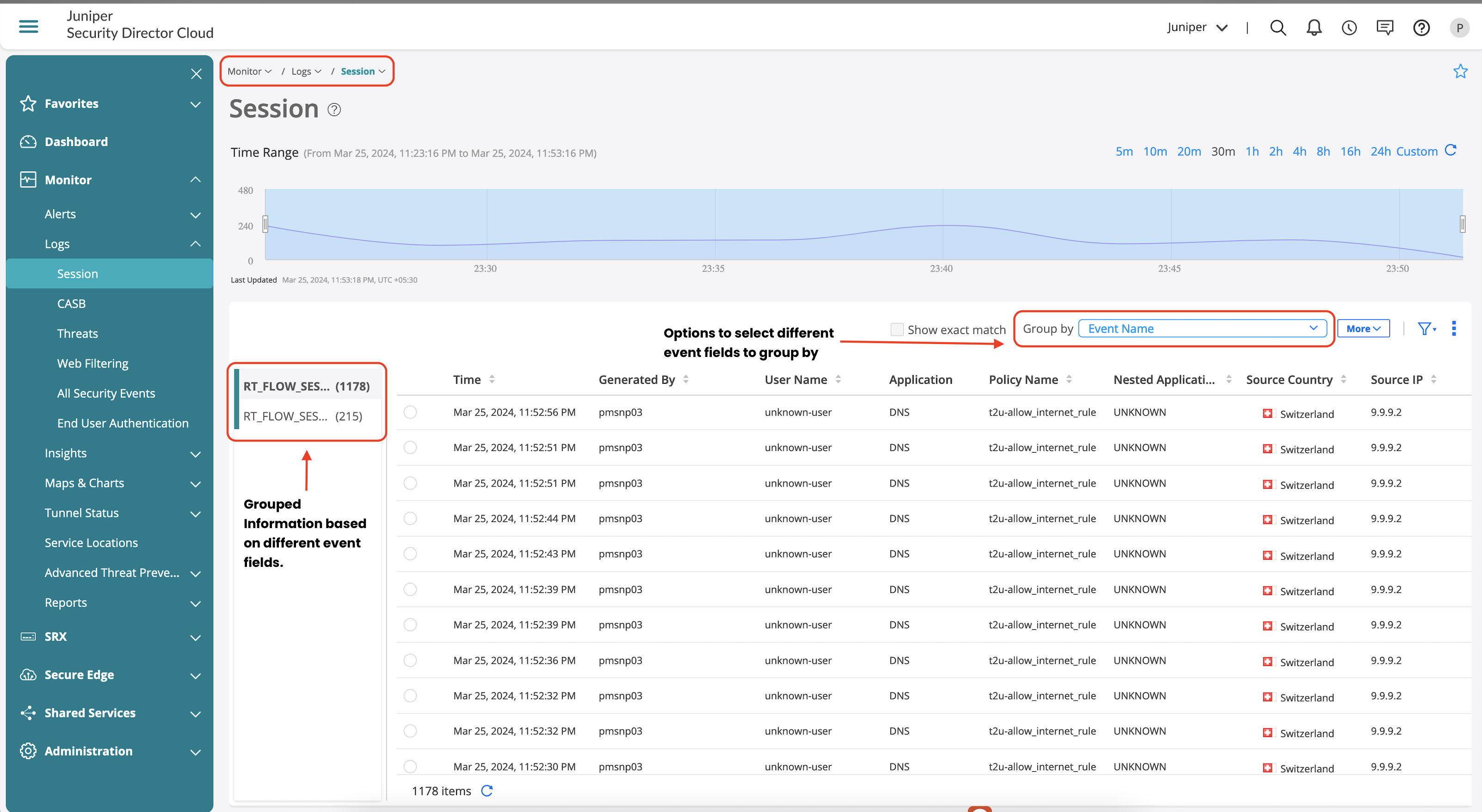

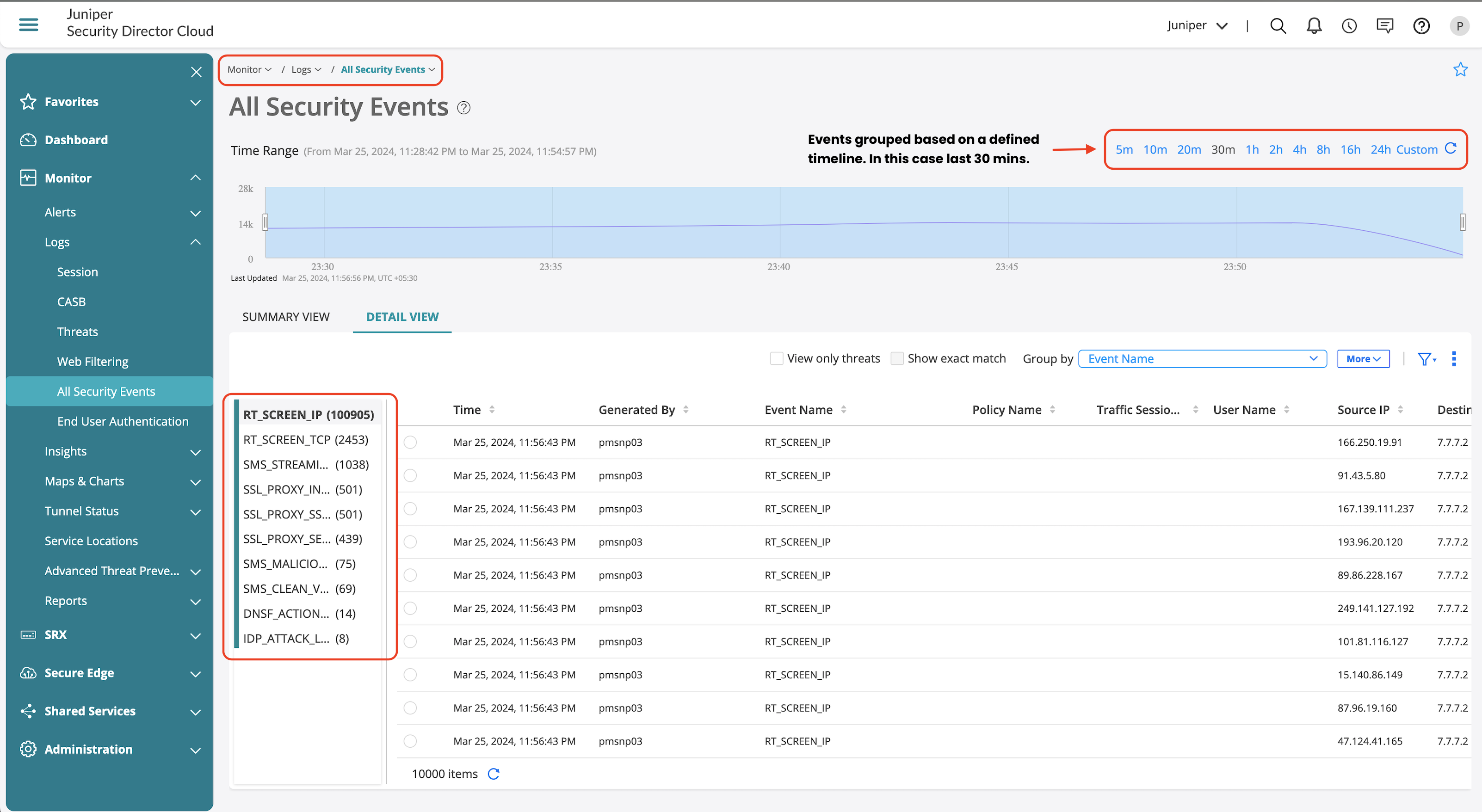

La página Todos los eventos de seguridad proporciona detalles sobre todos los eventos de seguridad recibidos del dispositivo.

agrupados

agrupados

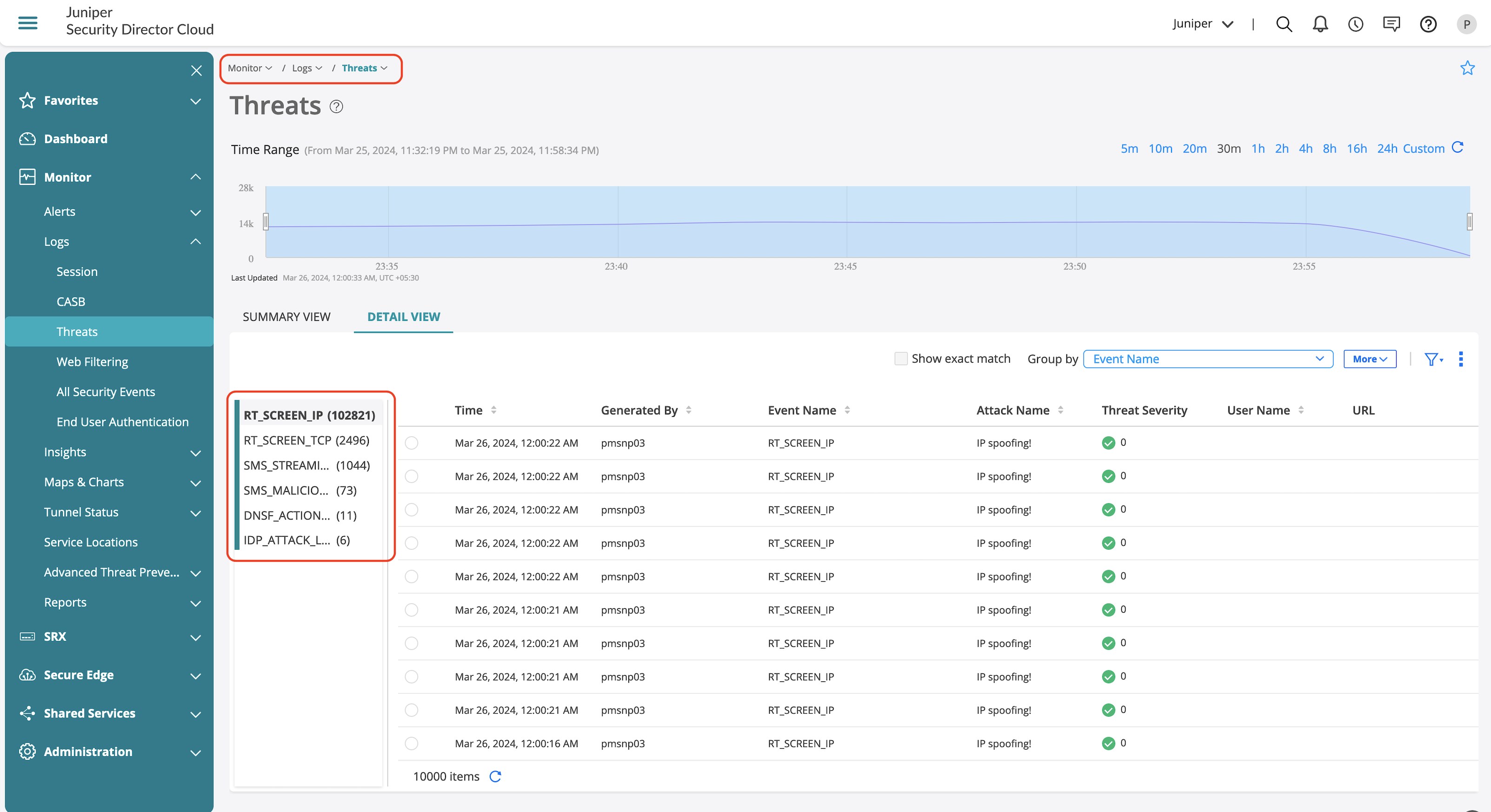

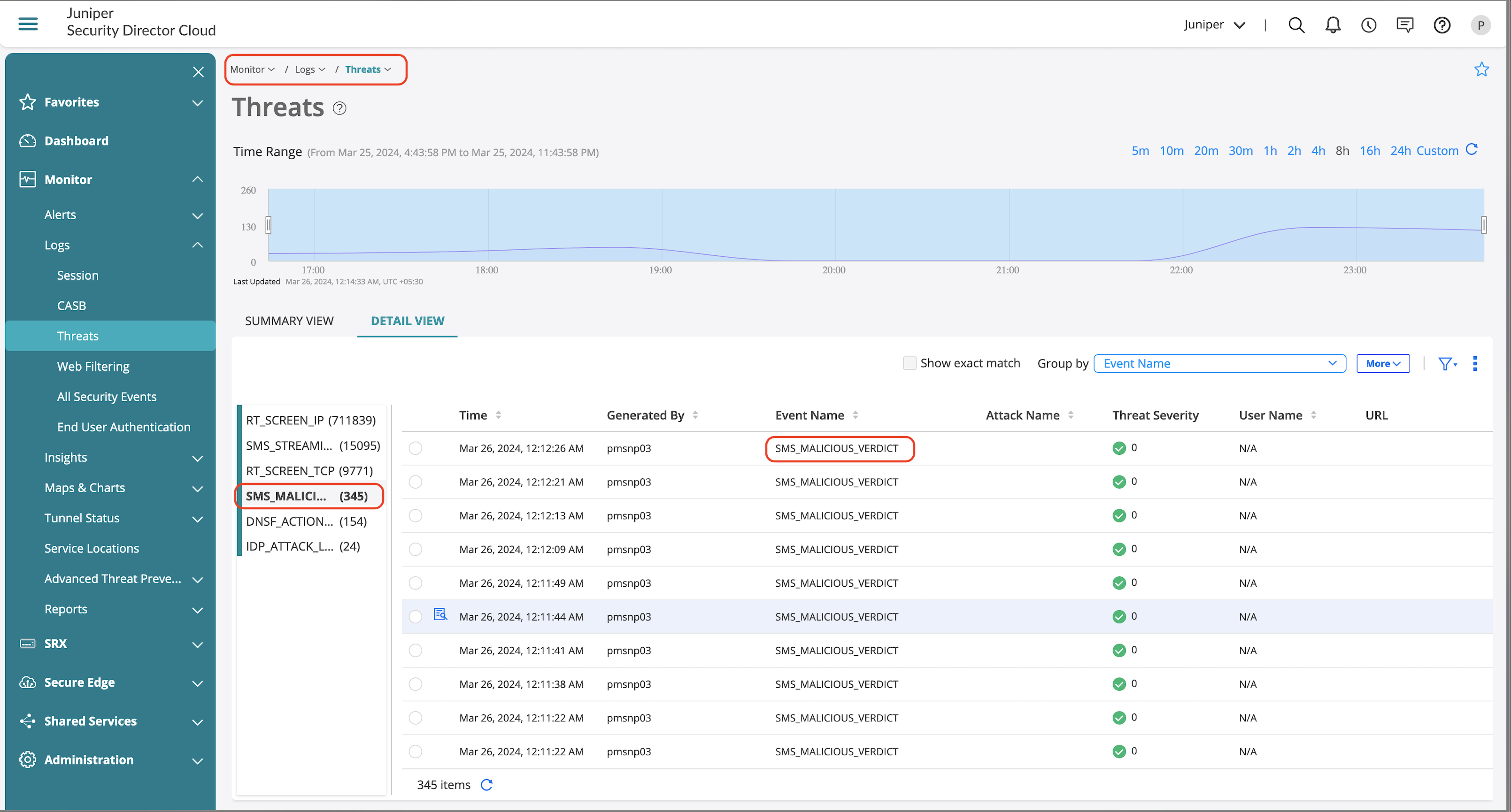

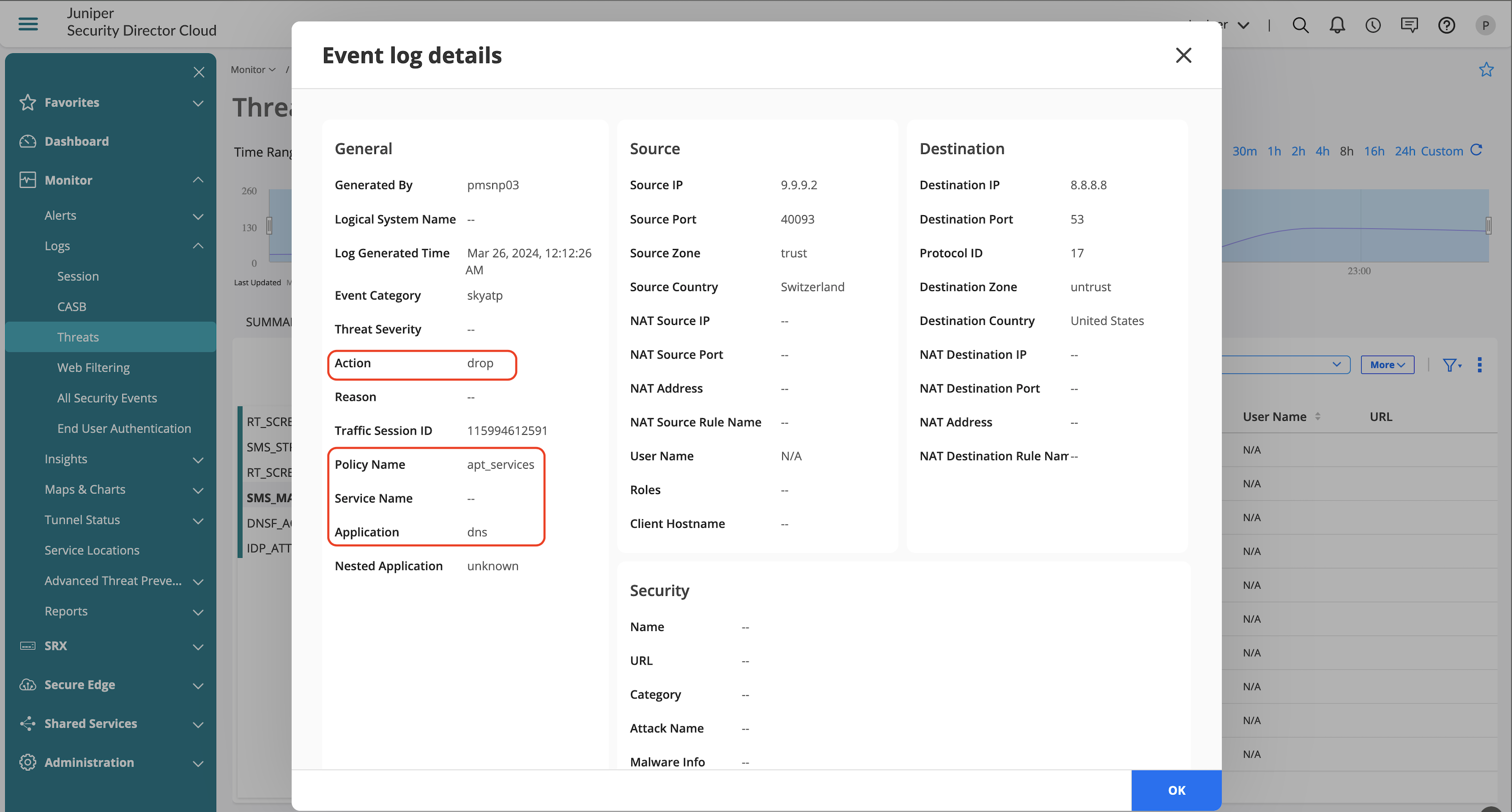

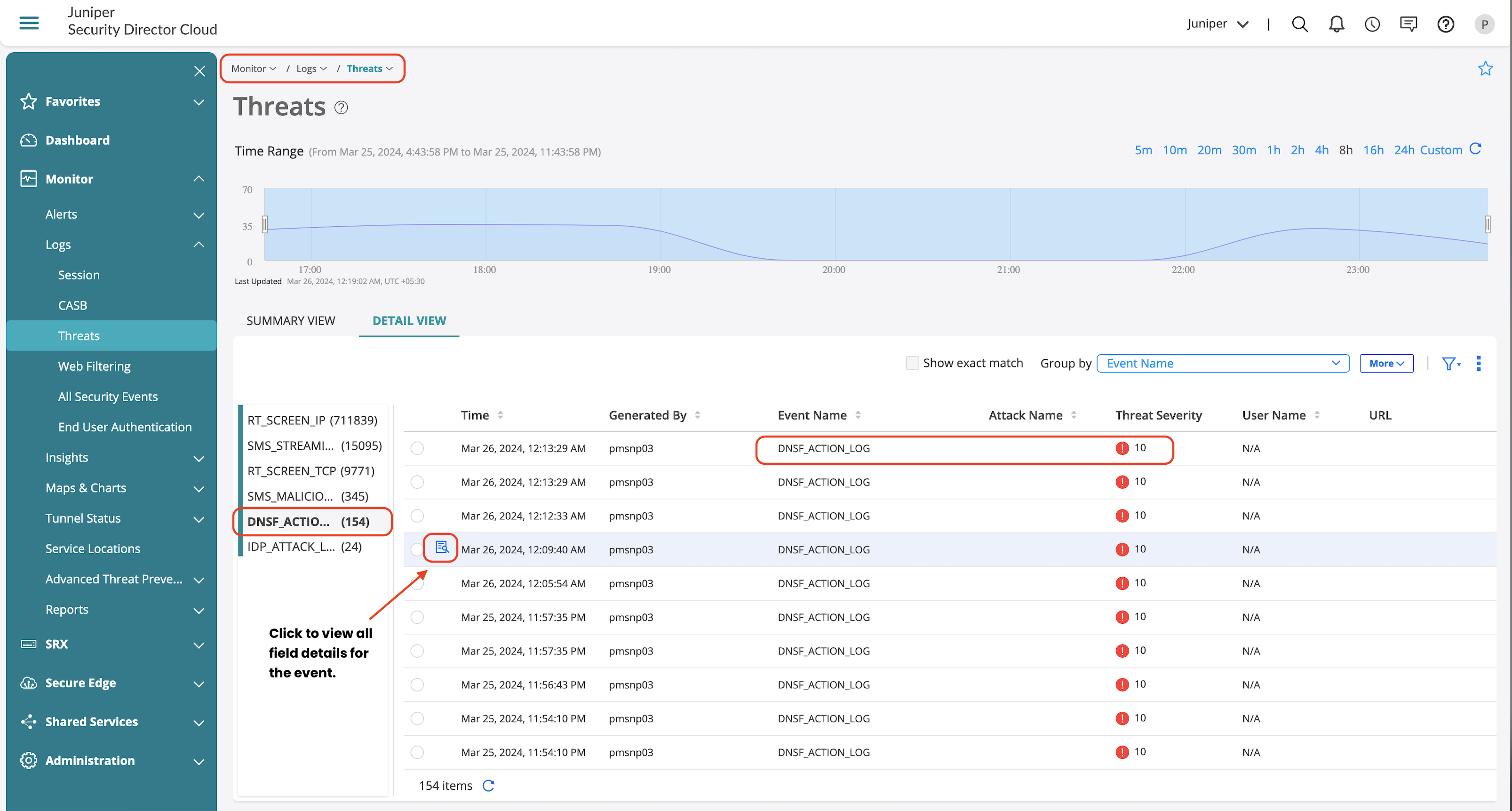

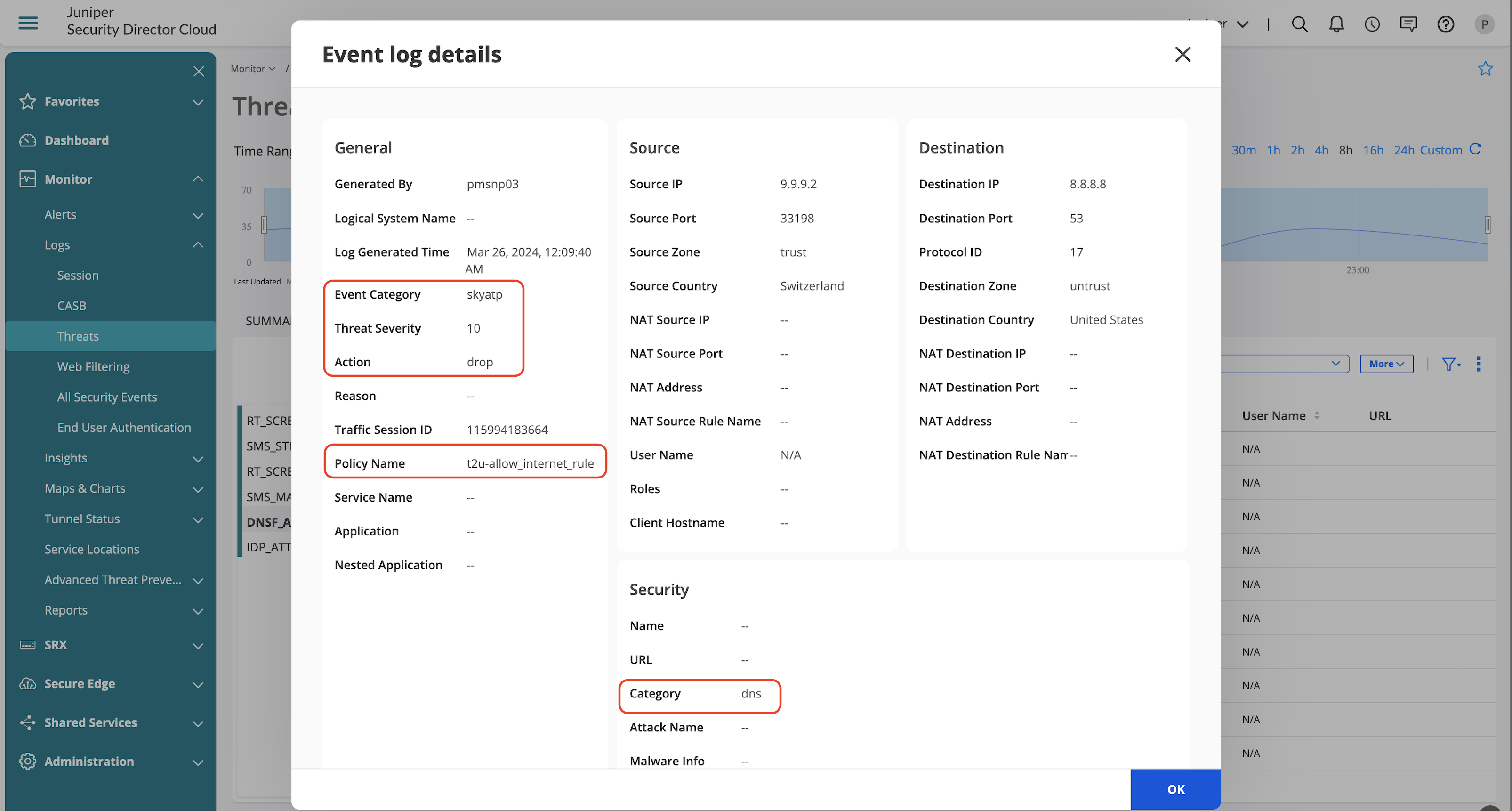

La página Amenazas se centra únicamente en las amenazas identificadas en el entorno.

agrupados

agrupados

Validación de seguridad de aplicaciones

Las aplicaciones agrupadas proporcionan una vista de las aplicaciones identificadas a partir del tráfico donde se ha procesado el firewall.

agrupada de aplicaciones

agrupada de aplicaciones

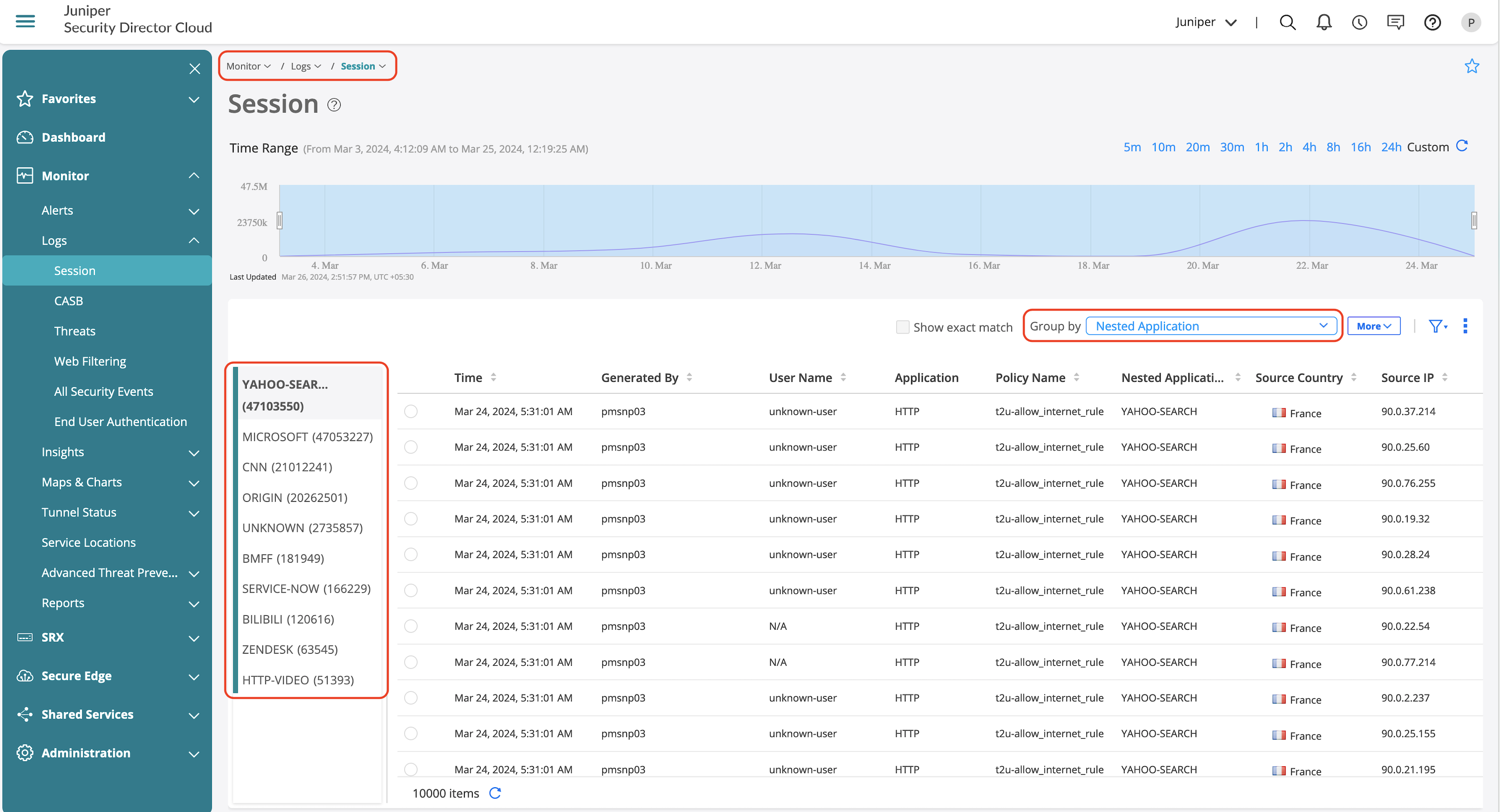

Agrupación mediante aplicaciones anidadas proporciona información sobre las aplicaciones reales que usan las aplicaciones que se muestra en la figura 49.

de aplicaciones anidadas agrupadas

de aplicaciones anidadas agrupadas

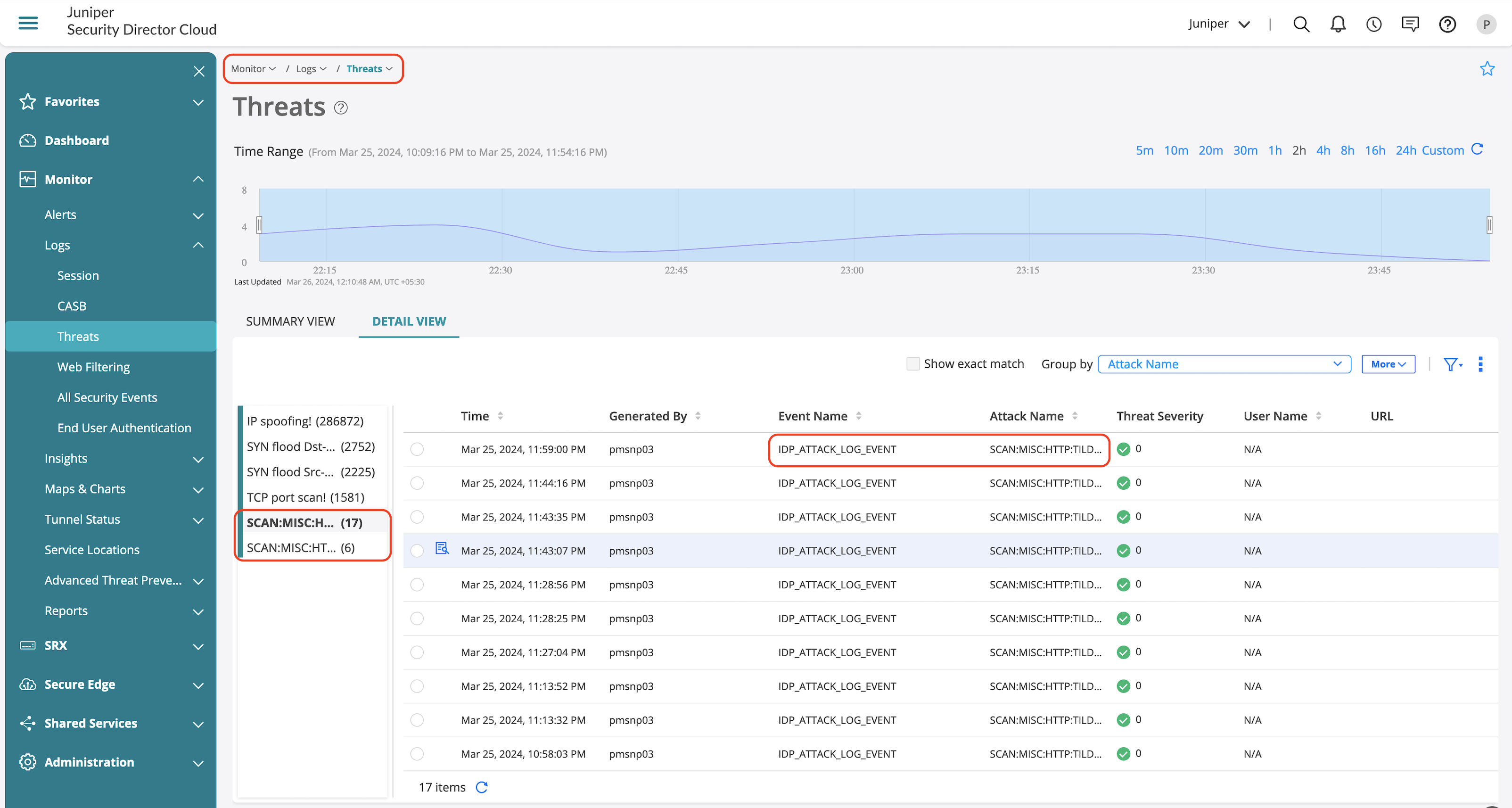

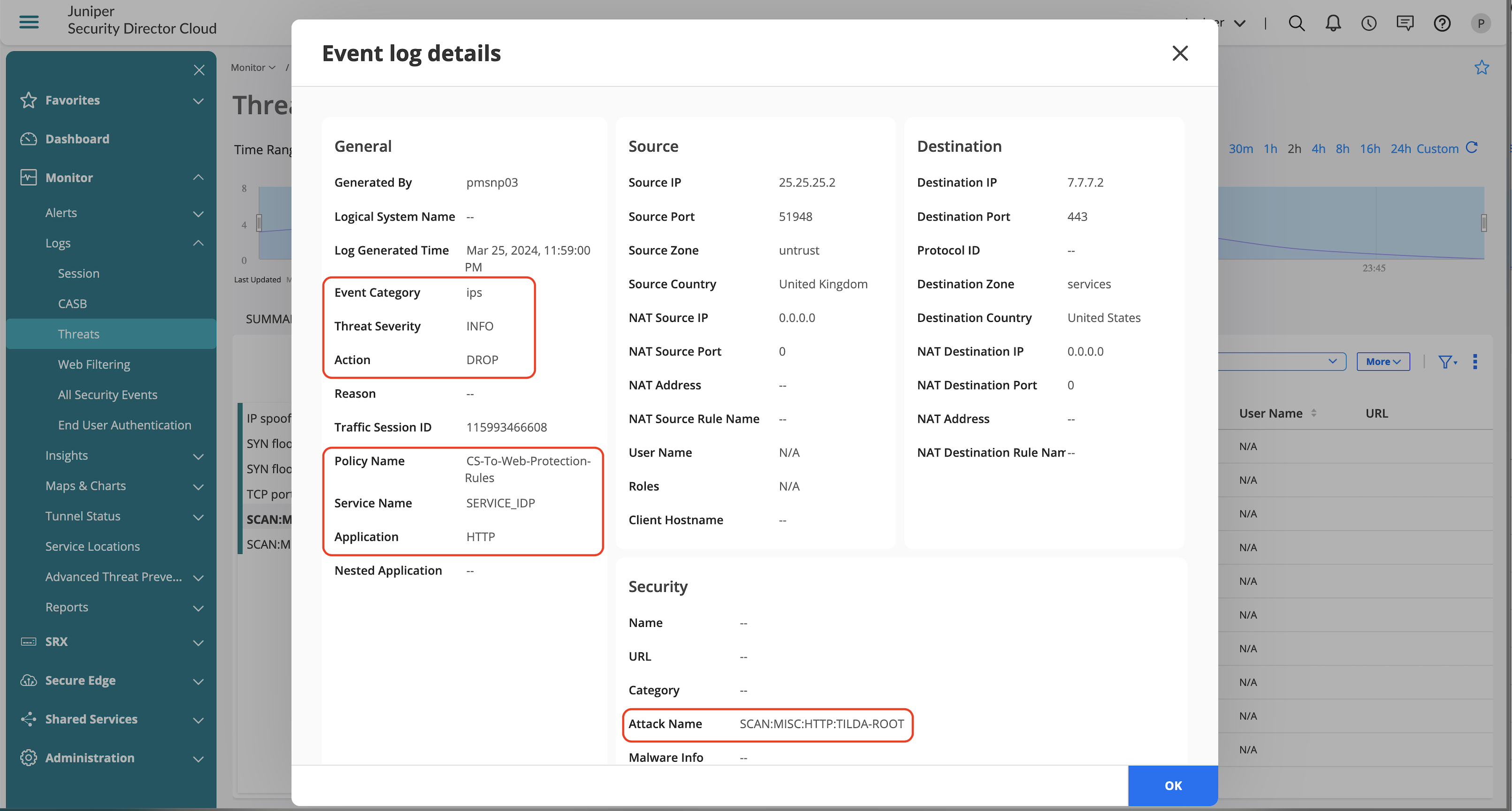

Validación de características de IDP

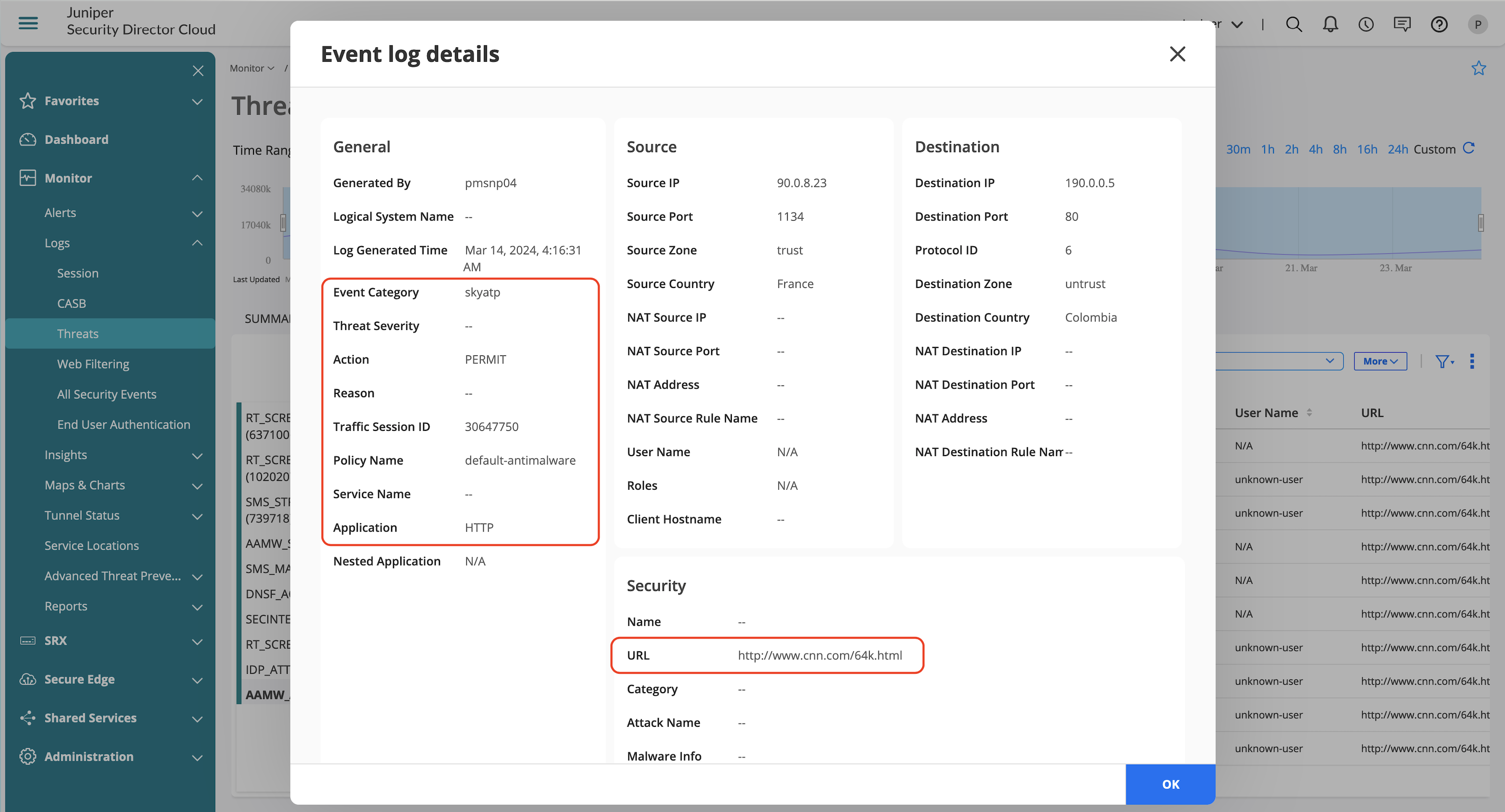

La página Amenazas proporciona información sobre los ataques de desplazados internos detectados en el entorno. También puede ver la información detallada de lo siguiente:

- Zona de origen y destino

- Direcciones IP de origen y destino

- Política y regla de IDP que desencadenó la detección

- Ataque detectado y su gravedad

- Medidas adoptadas en relación con el ataque detectado

de desplazados internos

de desplazados internos

Información detallada de IDP

detallada del ataque de desplazados internos

detallada del ataque de desplazados internos

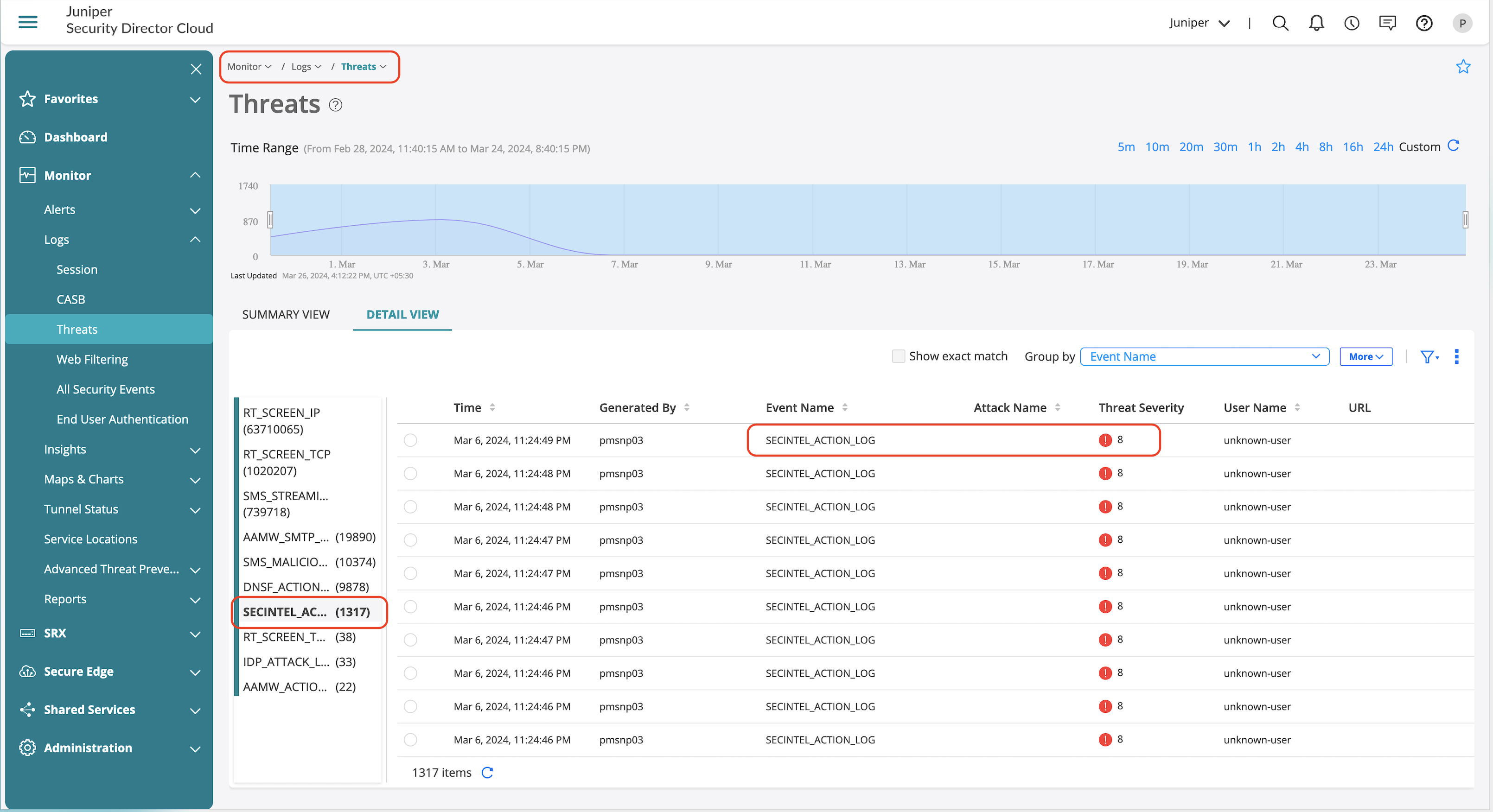

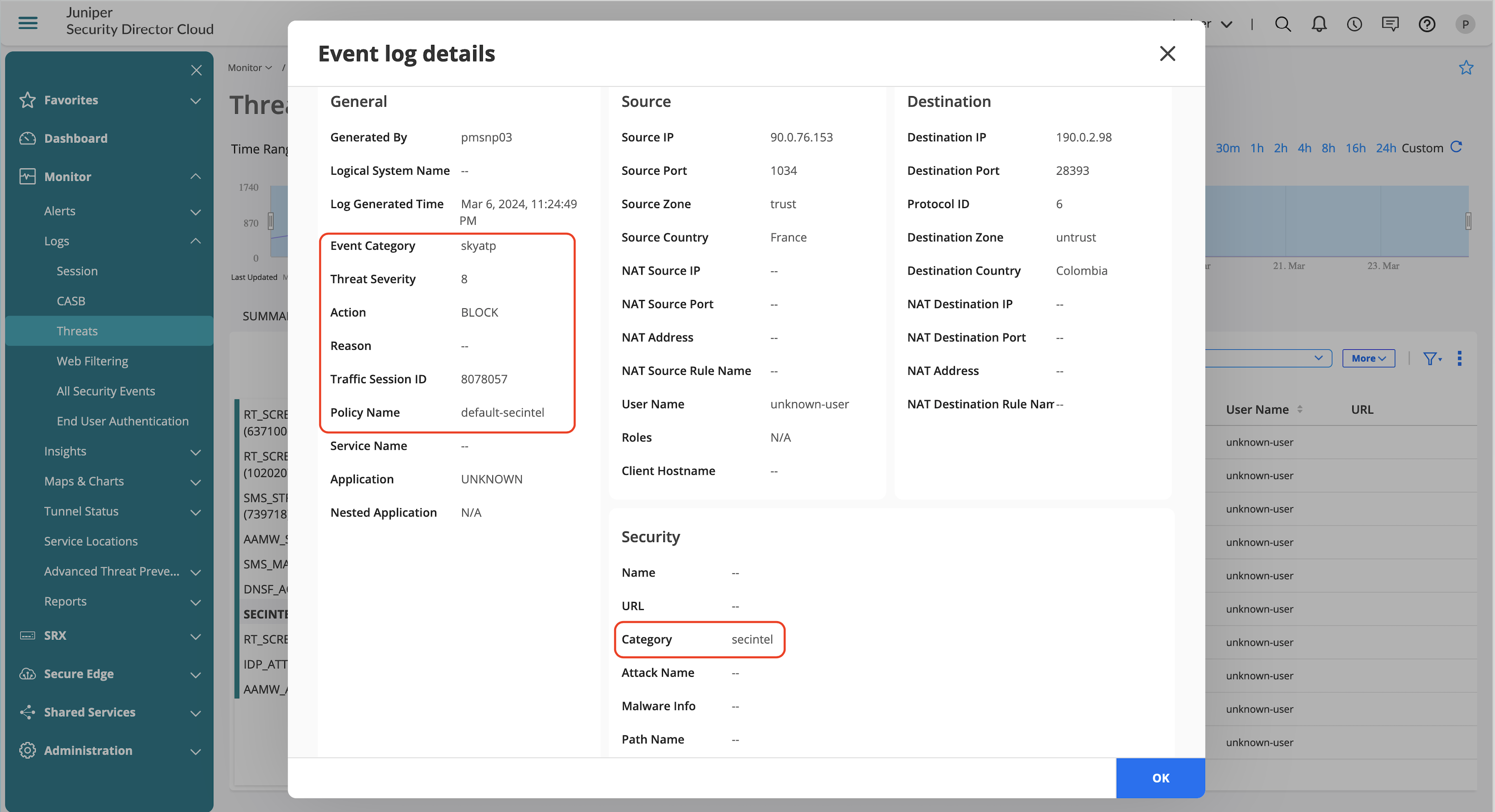

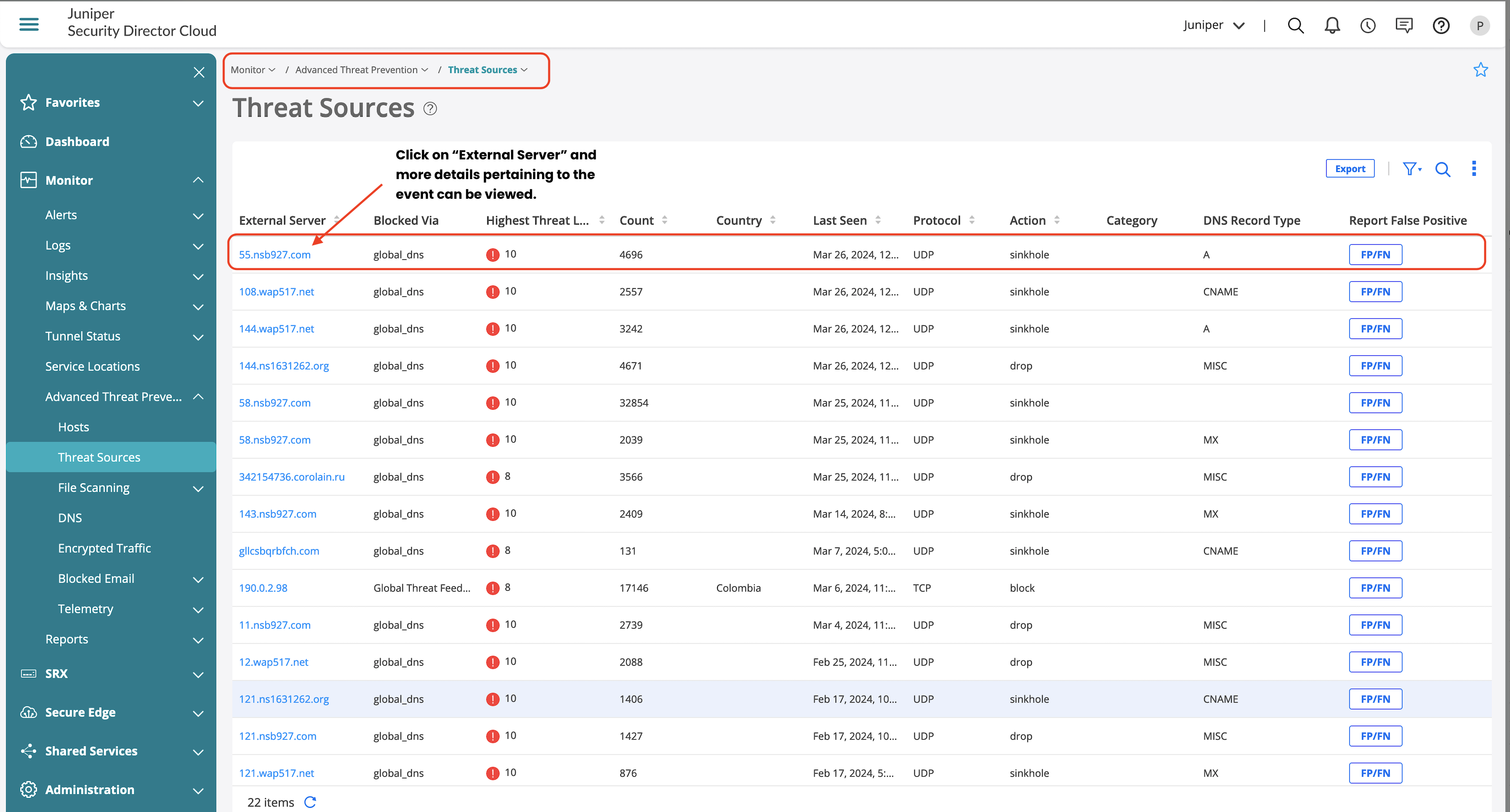

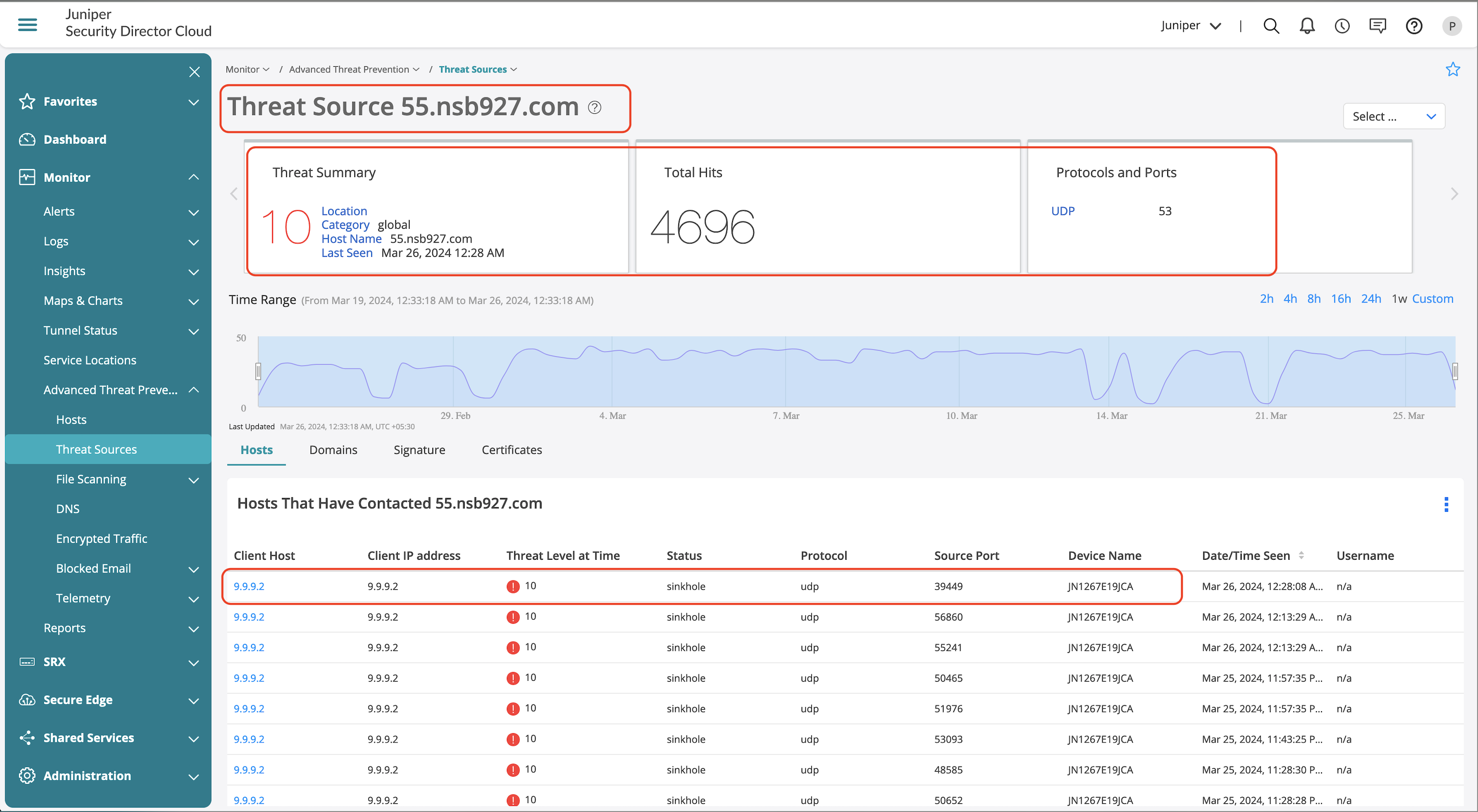

Validación de funciones de SecIntel

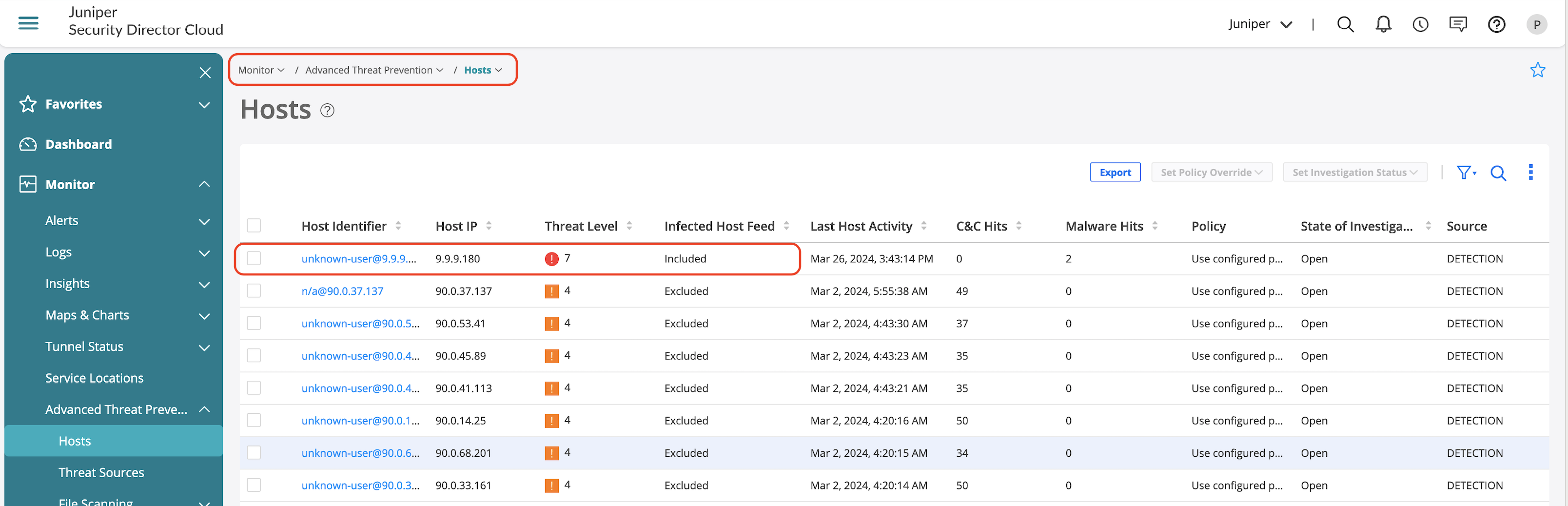

Las fuentes de SecIntel aplicadas en la política de firewall generan registros cuando el tráfico coincide con el nivel de riesgo configurado.

SecIntel

SecIntel

La vista detallada muestra información sobre la categoría y la política de SecIntel que aplicó la acción, incluidos el origen, el destino y las zonas correspondientes.

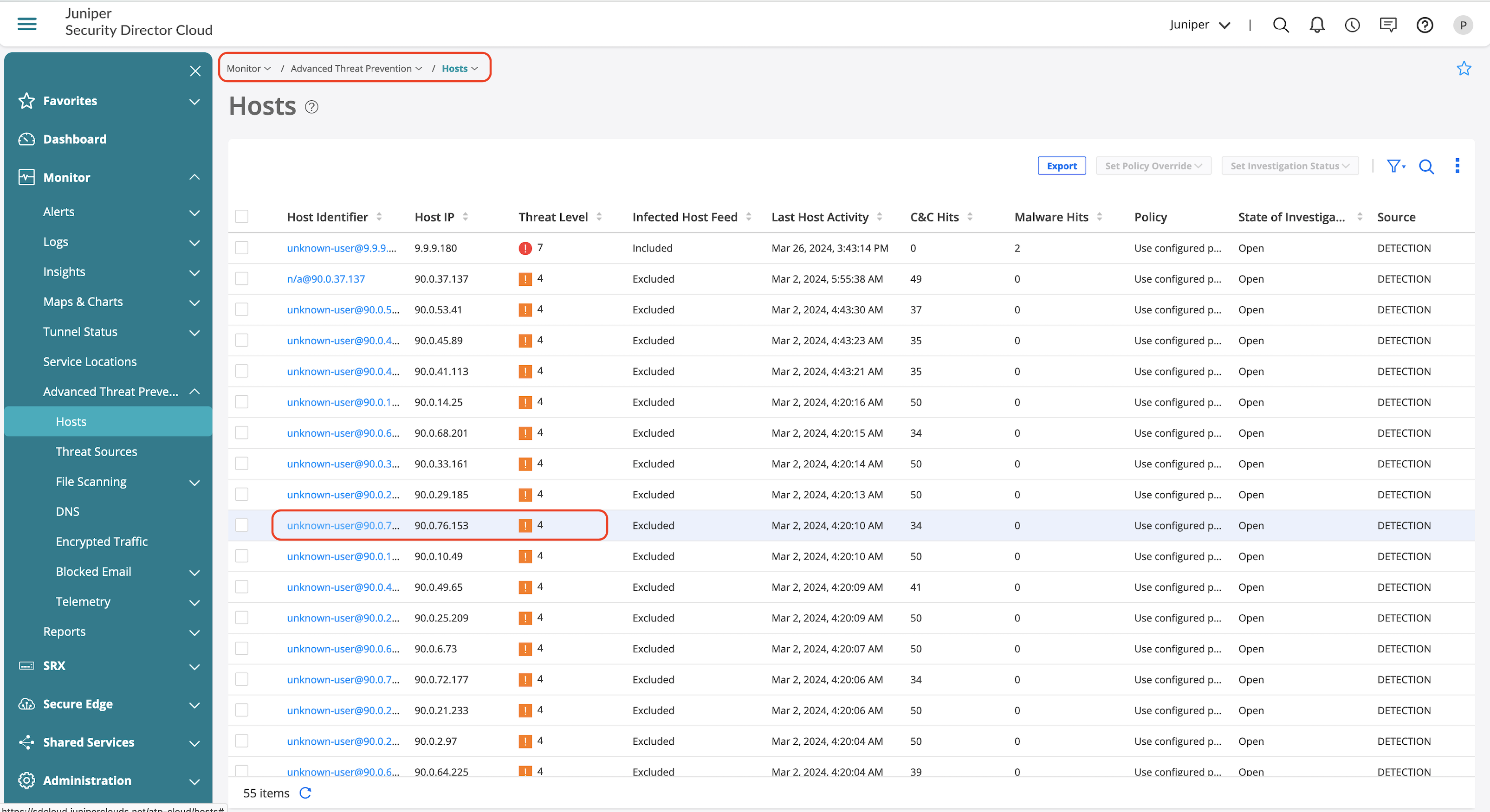

El panel Prevención avanzada de amenazas también proporciona detalles sobre el cliente que inició el tráfico y el historial de cuándo ocurrió el evento.

identificados por SecIntel

identificados por SecIntel

cliente de SecIntel

cliente de SecIntel

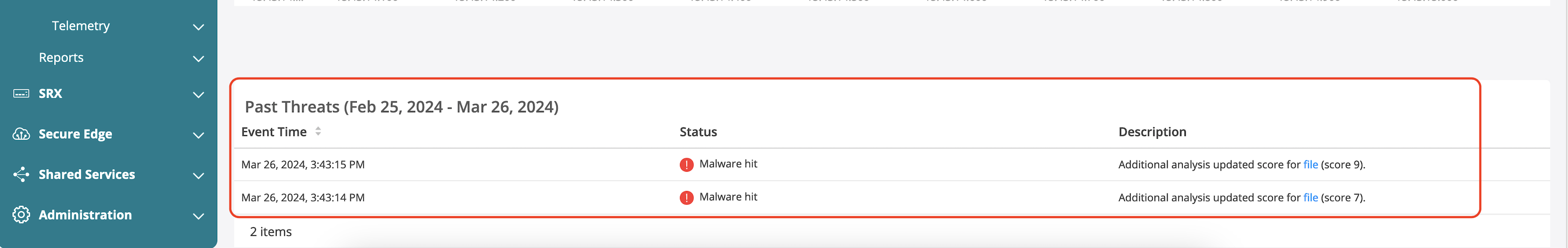

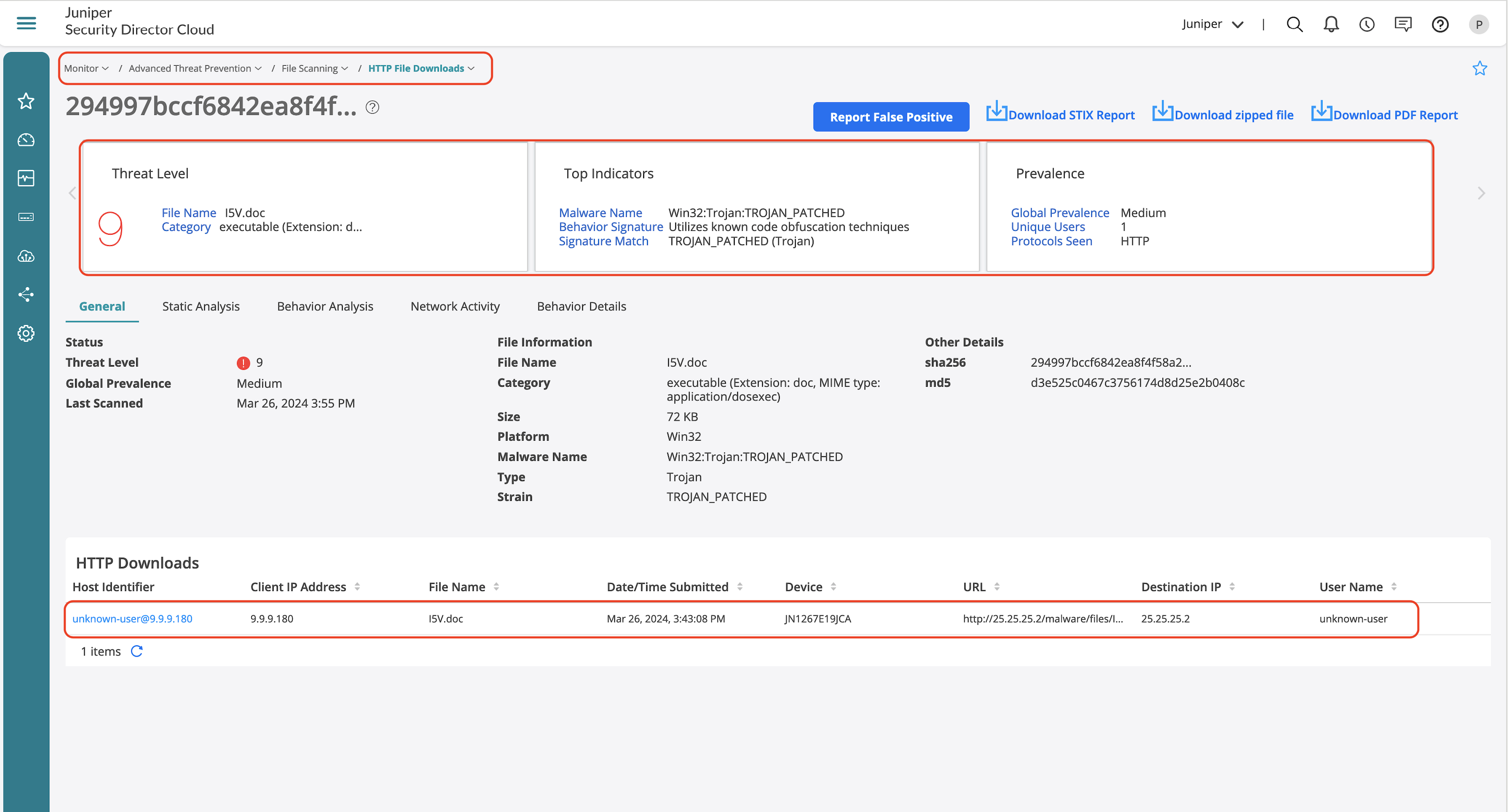

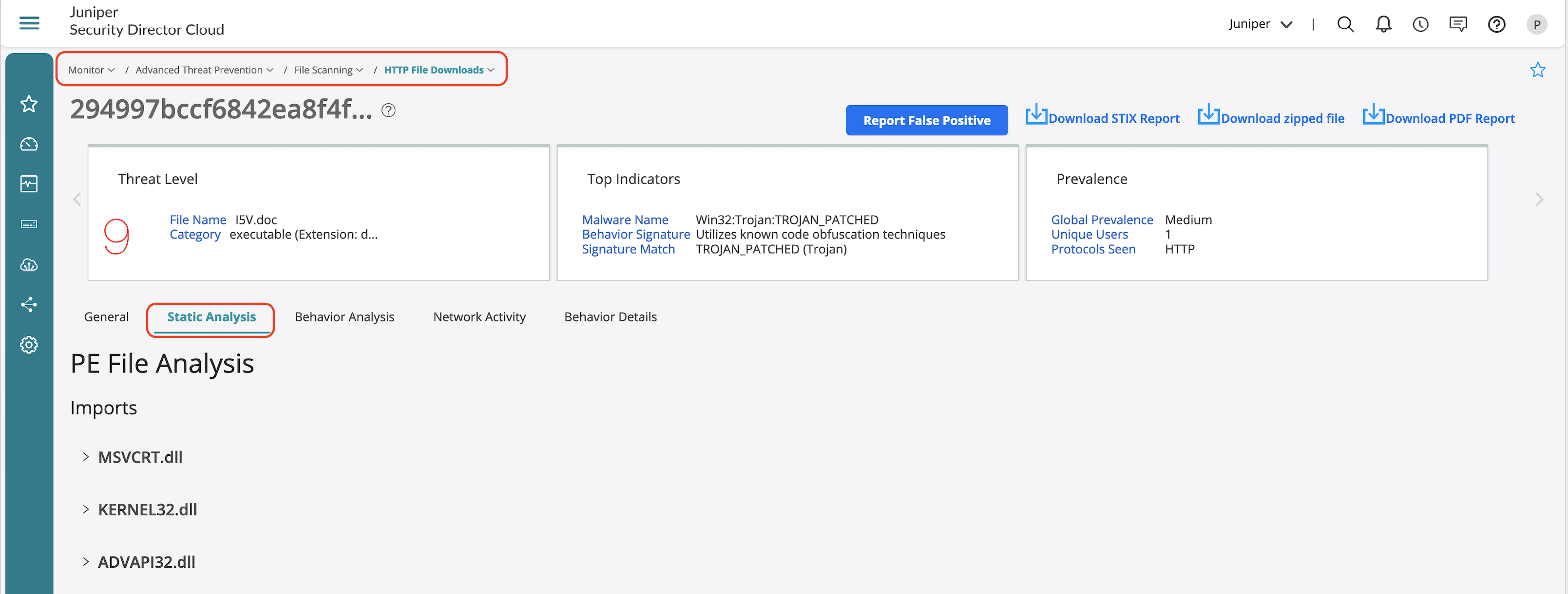

Validación avanzada de funciones antimalware

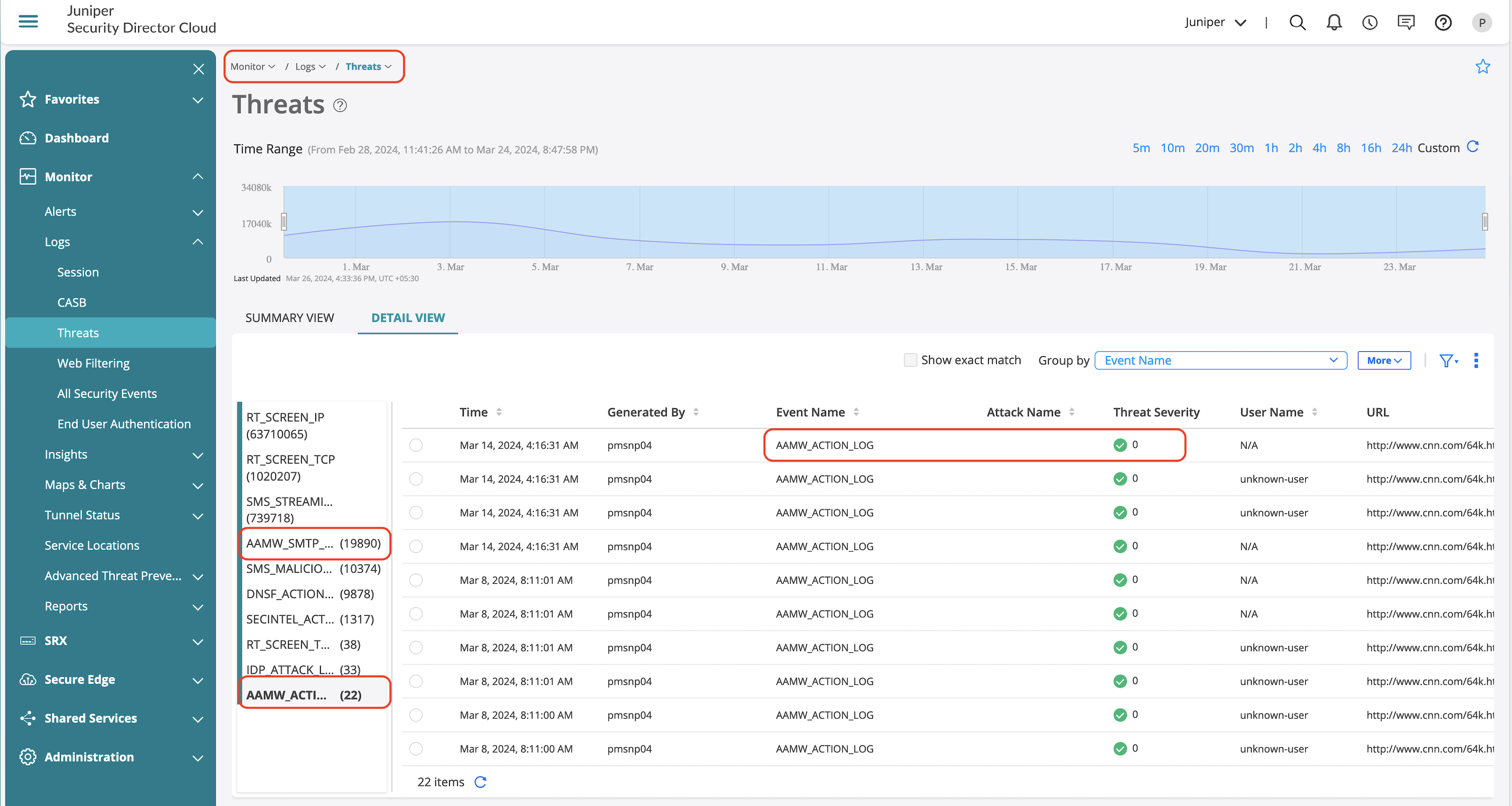

La directiva AAMW configurada puede dar lugar a varios registros dependiendo del protocolo identificado. Pocos registros clave proporcionan información sobre la acción aplicada por AAMW.

| Descripción de la información de registro | |

|---|---|

| AAMW_ACTION_LOG | Acción tomada en base al veredicto emitido basado en el resultado del sandboxing por Juniper ATP Cloud y el perfil de riesgo definido en el firewall de la serie SRX. |

| AAMW_HOST_INFECTED_EVENT_LOG | Si el veredicto encontrado es malicioso, se genera el registro de eventos infectados por el host. |

| AAMW_MALWARE_EVENT_LOG | Si el veredicto como resultado del sandboxing es malicioso, se genera el registro de eventos de malware. |

AAMW

AAMW

registro de AAMW

registro de AAMW

infectado por ATP

infectado por ATP

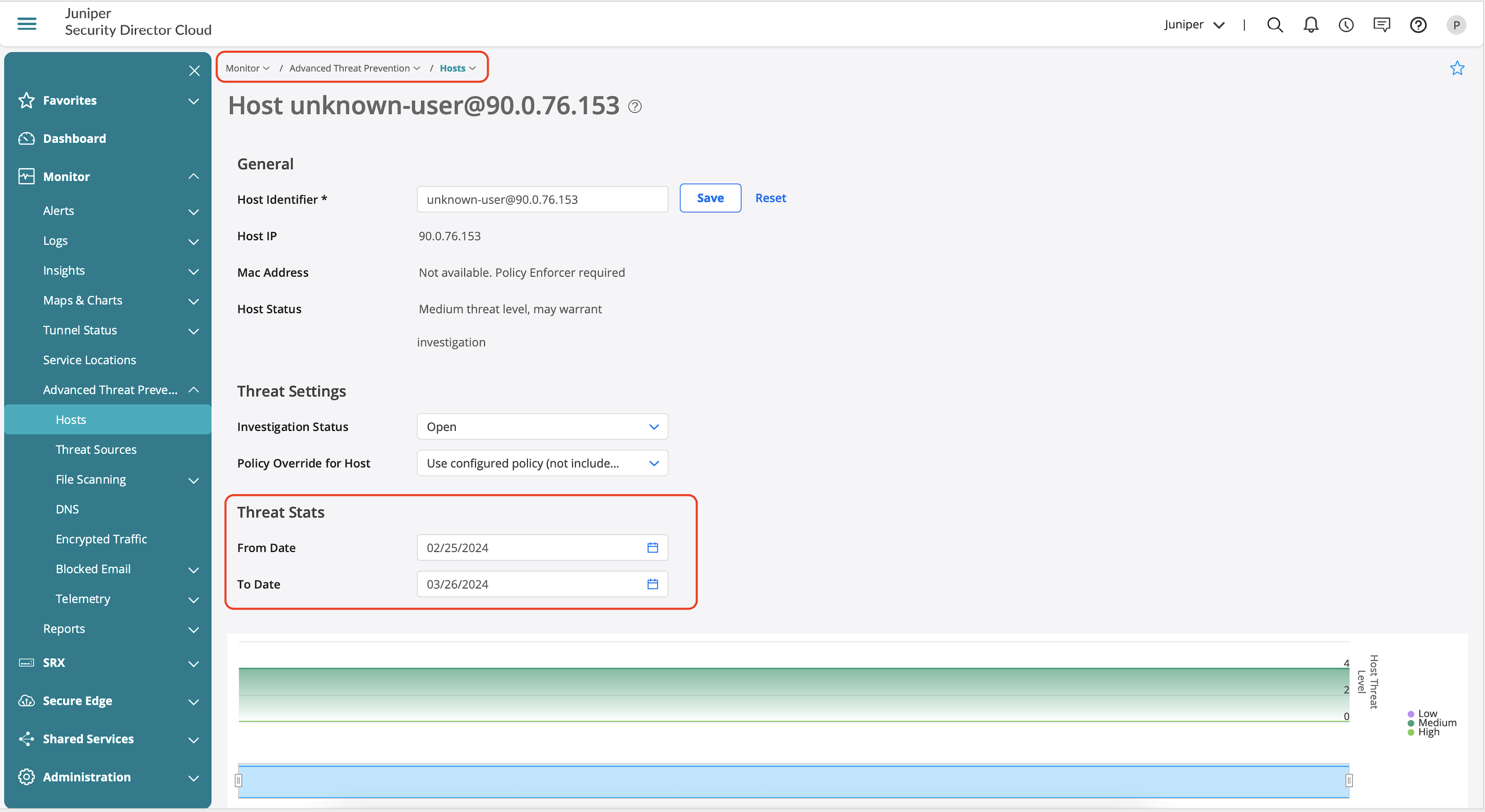

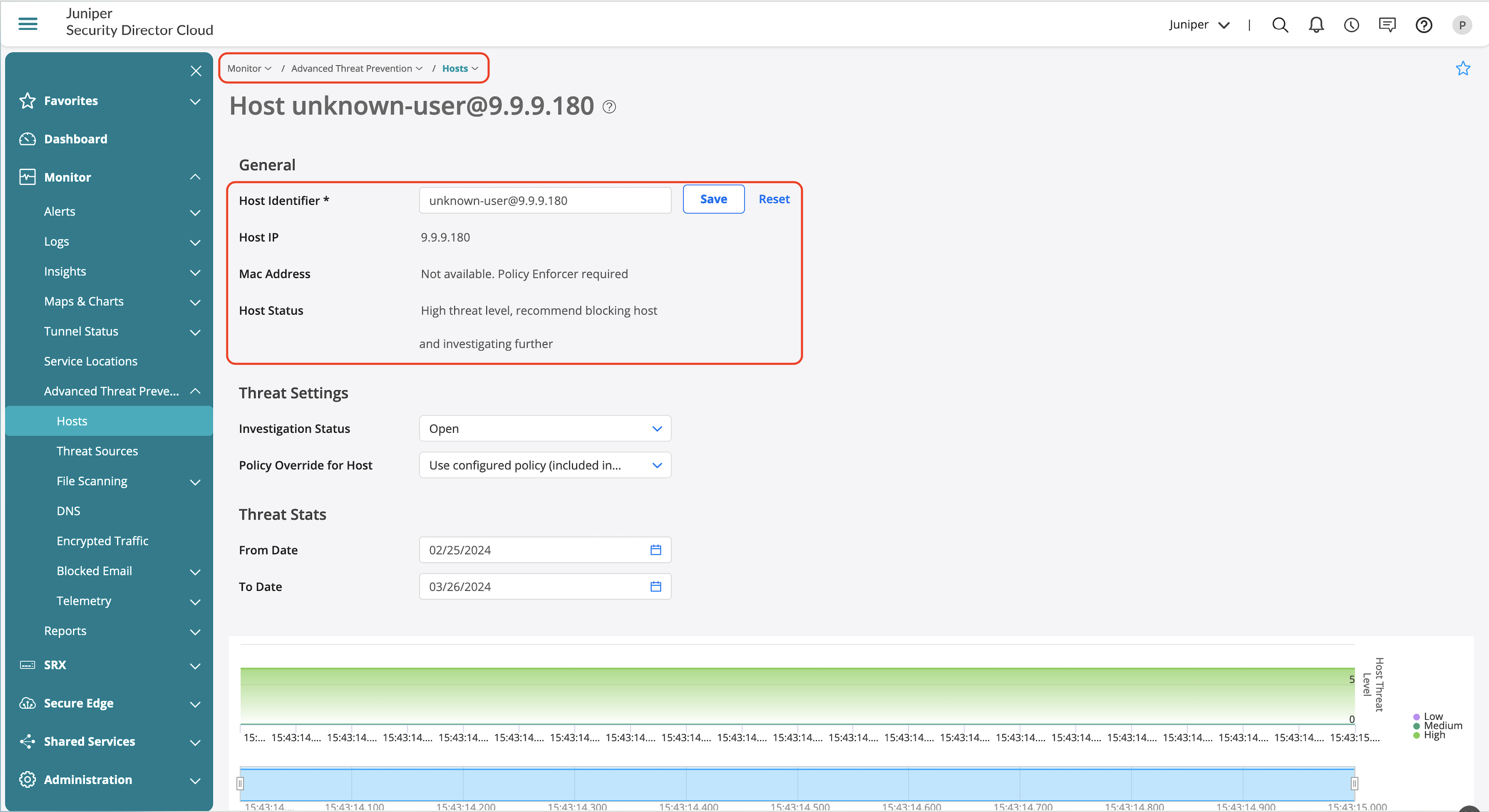

La vista de host infectado por ATP proporciona los siguientes detalles:

- Indicadores de compromiso (COI).

- Análisis estático del archivo malicioso identificado.

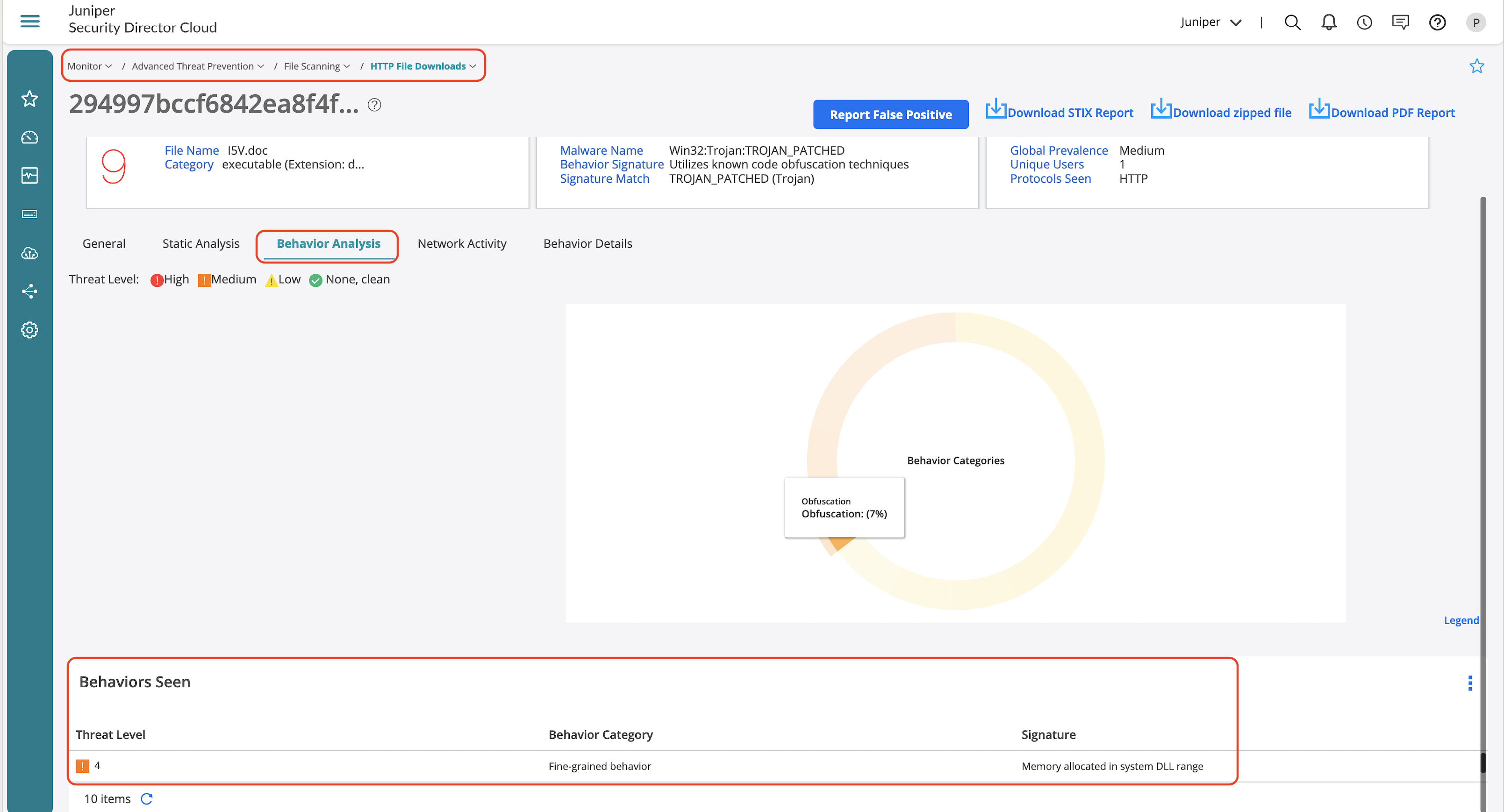

- Análisis de comportamiento para identificar comportamientos clave en función del nivel de amenaza asignado para derivar qué tan malicioso es el archivo identificado.

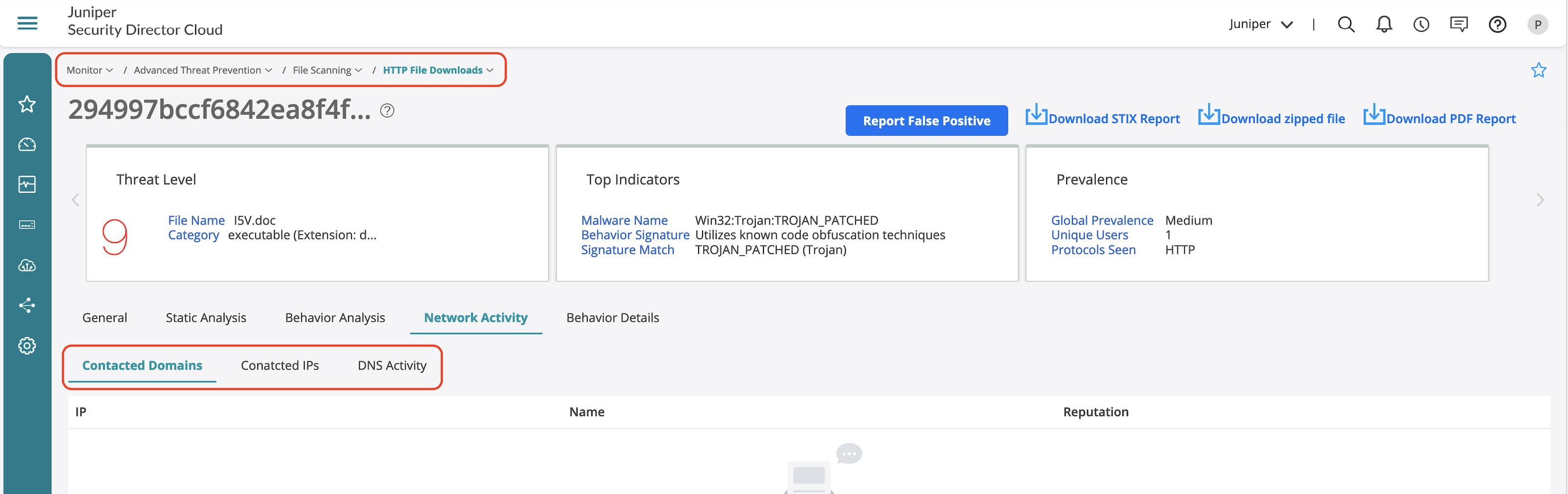

- La actividad de red proporciona detalles sobre la actividad de malware identificada durante el sandboxing.

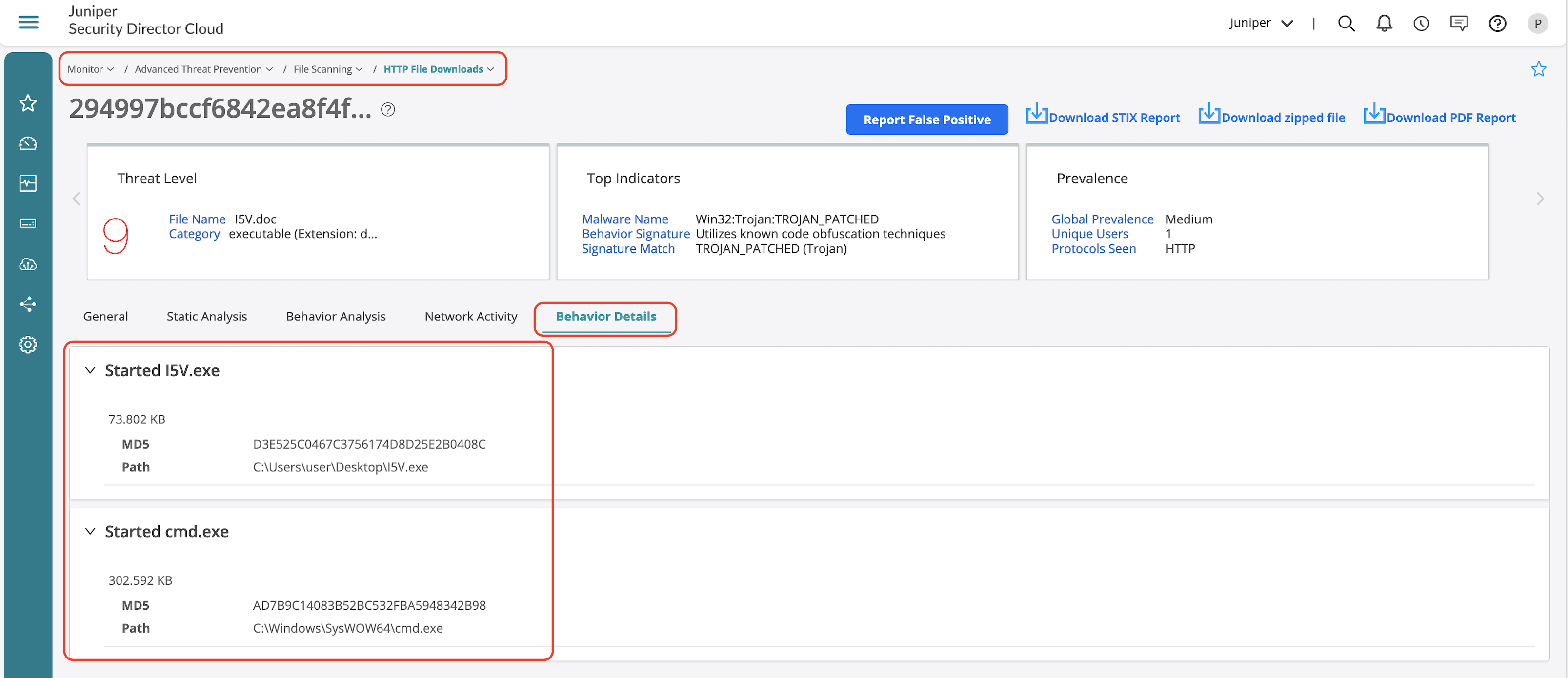

- Los detalles de comportamiento describen los pasos de comportamiento identificados durante el sandboxing.

de malware de ATP

de malware de ATP

estático de malware de ATP

estático de malware de ATP

comportamiento de malware de ATP

comportamiento de malware de ATP

comportamiento del malware de ATP

comportamiento del malware de ATP

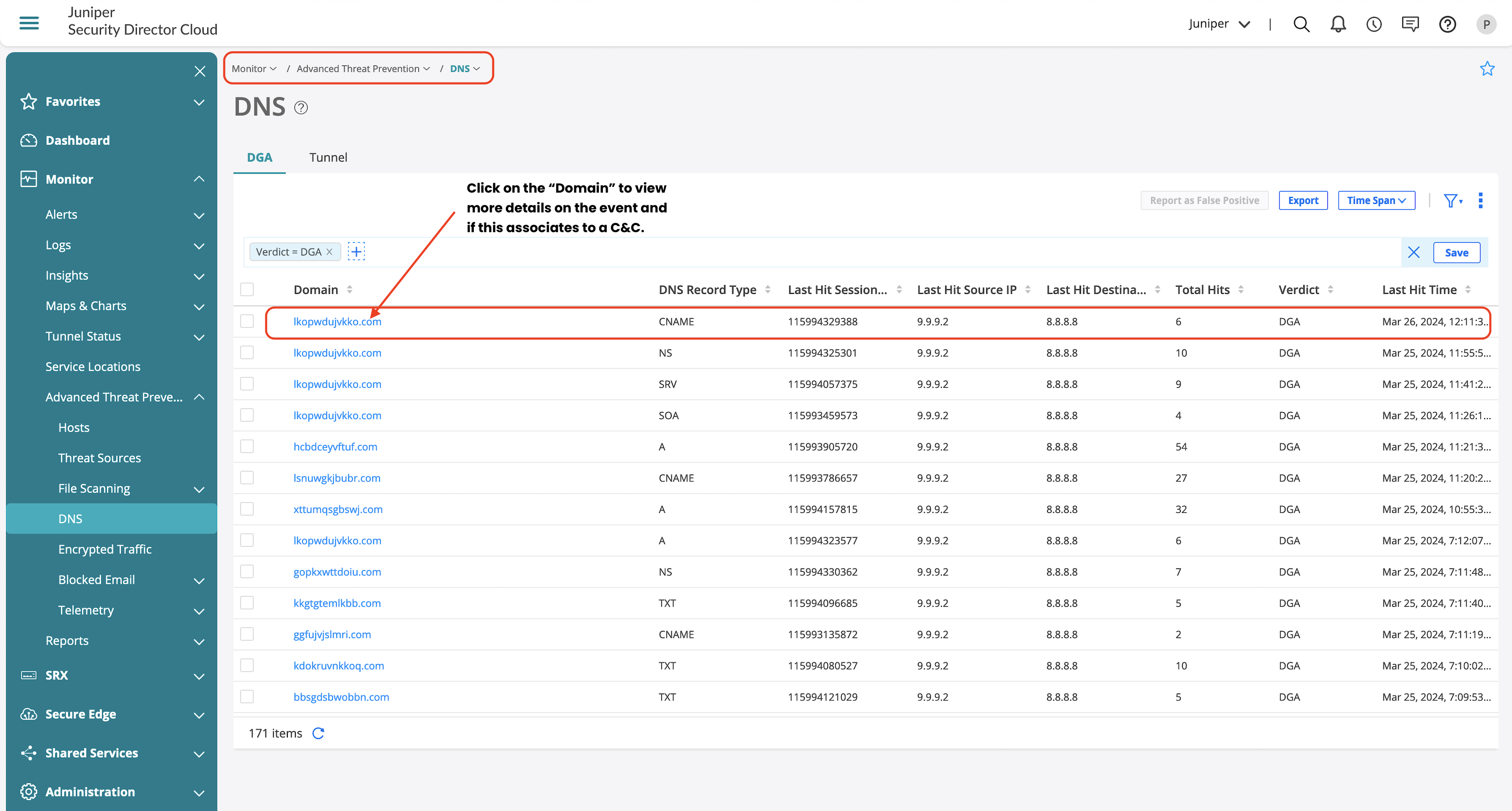

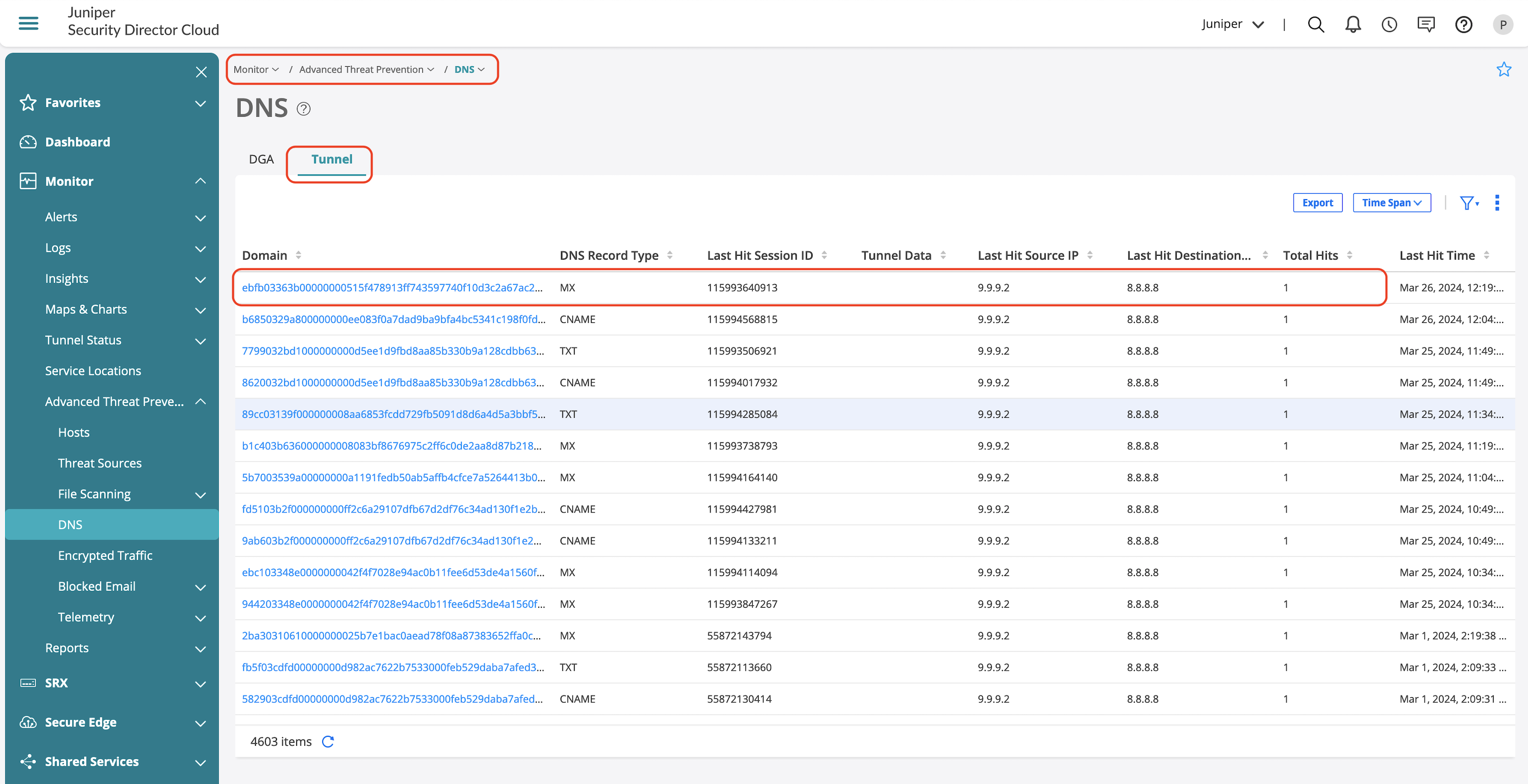

Validación de la característica de seguridad DNS

Los registros de seguridad DNS se generan en función de cada característica de seguridad DNS, como DGA y túnel DNS, si se descubre que algún tráfico DNS identificado es malicioso, se generan los registros adecuados.

| Descripción de la información de registro | |

|---|---|

| SMS_STREAMING | El registro se genera para DNS REQ cuando se configura el "registro de notificaciones" en cualquier detección (dga, túnel y todo). |

| SMS_CLEAN_VERDICT | El registro se genera cuando el veredicto de la nube es "limpio" y la "detección del registro de notificación" está configurada en cualquier detección (dga y todas). |

| SMS_MALICIOUS_VERDICT | El registro se genera cuando el veredicto de la nube es malicioso o se detecta tunelización y la "detección del registro de notificaciones" se configura en cualquier detección (dga, tunelización y todo). |

| SMS_FALLBACK_EVENT | El registro se genera cuando el veredicto de la nube no se recibe en el intervalo de tiempo de espera del veredicto. El registro solo se genera cuando el "registro de notificación de opciones de reserva" está configurado bajo cualquier detección (dga, tunelización y todo). |

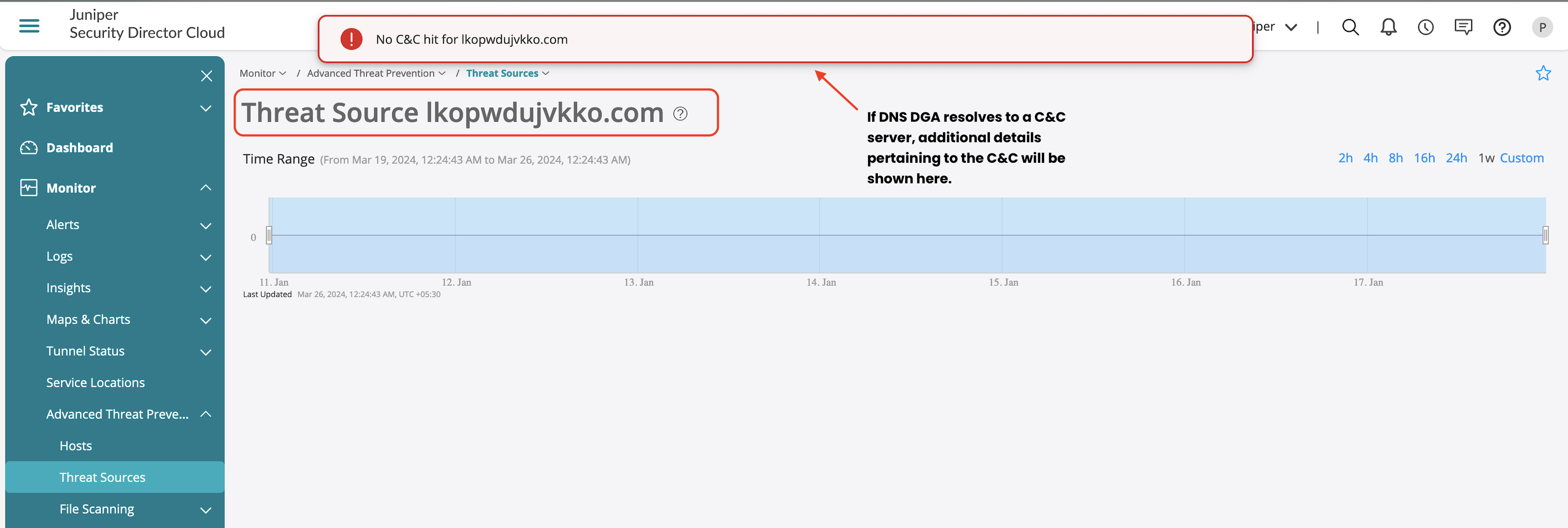

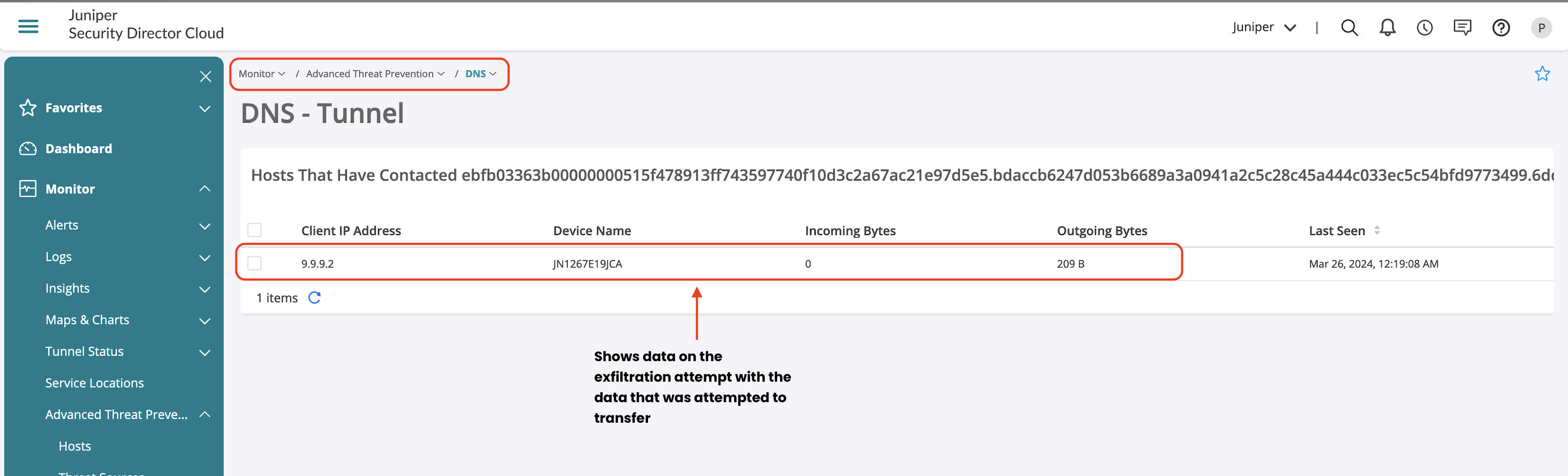

Además de los registros generados, también puede ver los detalles de la infracción en la sección Prevención avanzada de amenazas, que proporciona información sobre lo siguiente:

- Cliente que generó la ofensa.

- Detalles de la ofensa si es DGA o tunelización DNS.

- Información sobre el COI e intentos de exfiltración.

registro de DNS

registro de DNS

de DNS basado en SecIntel

de DNS basado en SecIntel

ATP

ATP

.

la ofensiva de DGA de DNS de ATP

la ofensiva de DGA de DNS de ATP

de túnel DNS de ATP

de túnel DNS de ATP

la infracción de túnel DNS de ATP

la infracción de túnel DNS de ATP

de DNS

de DNS

la infracción de DNS identificada por SecIntel

la infracción de DNS identificada por SecIntel

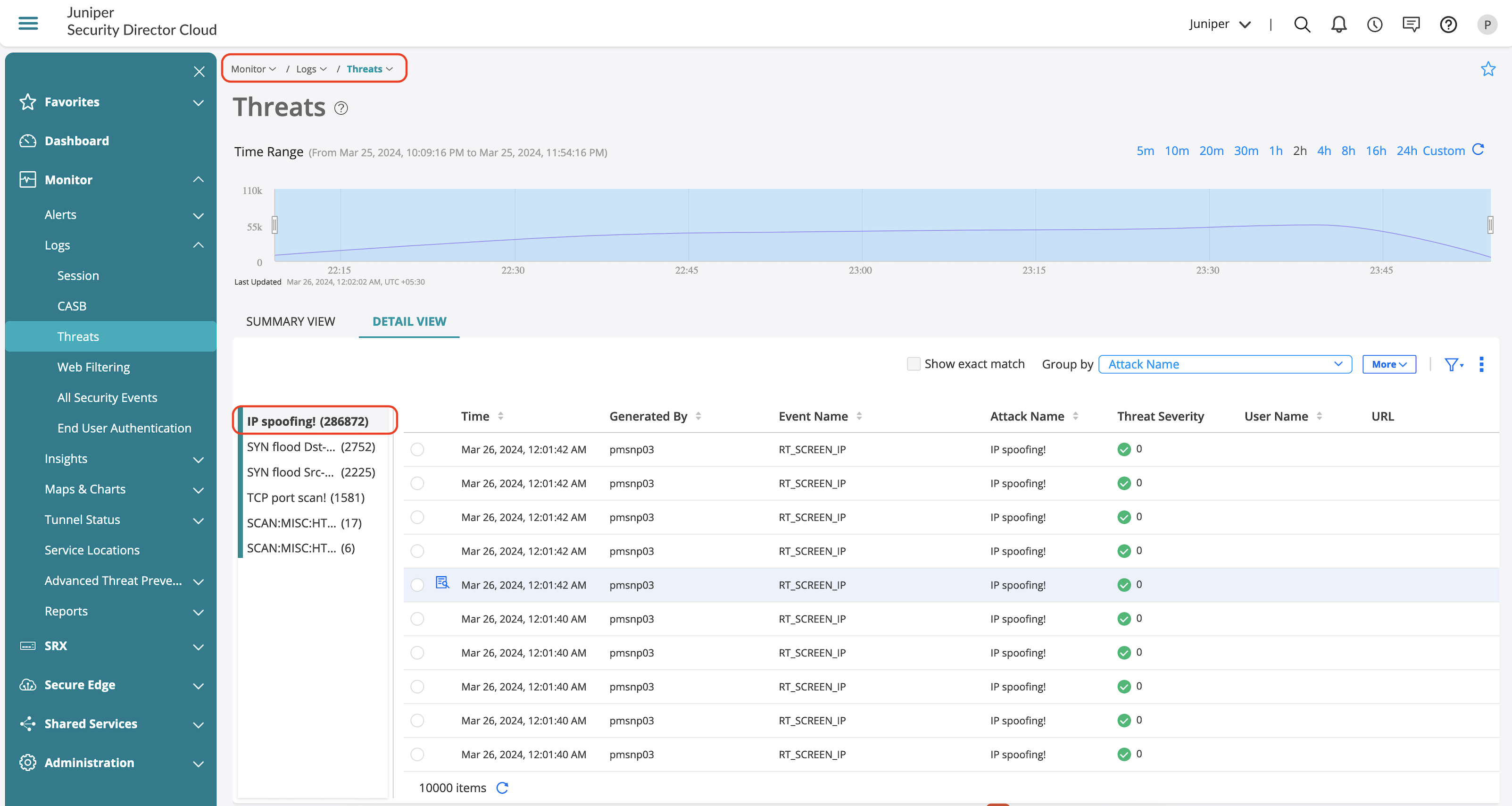

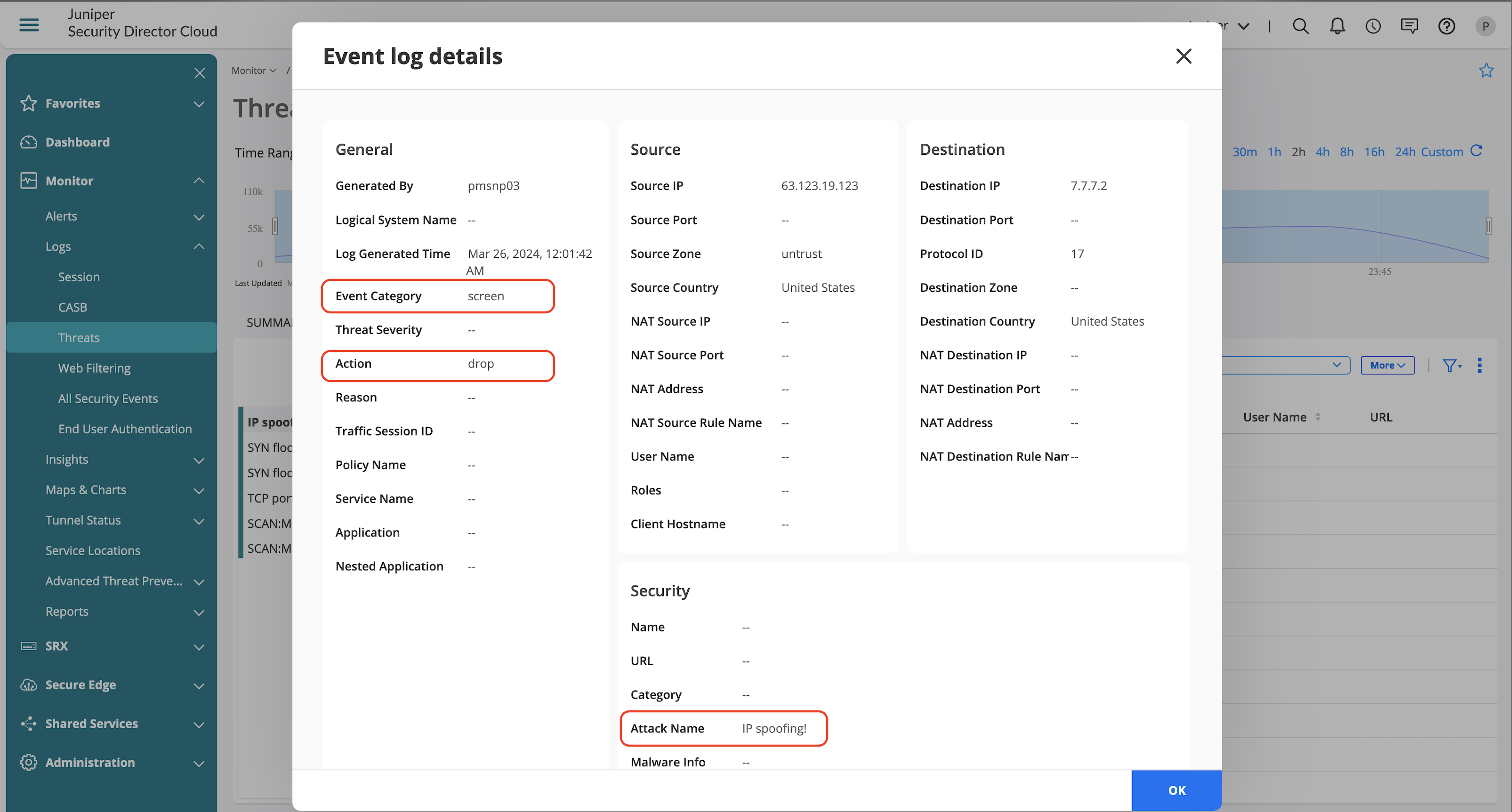

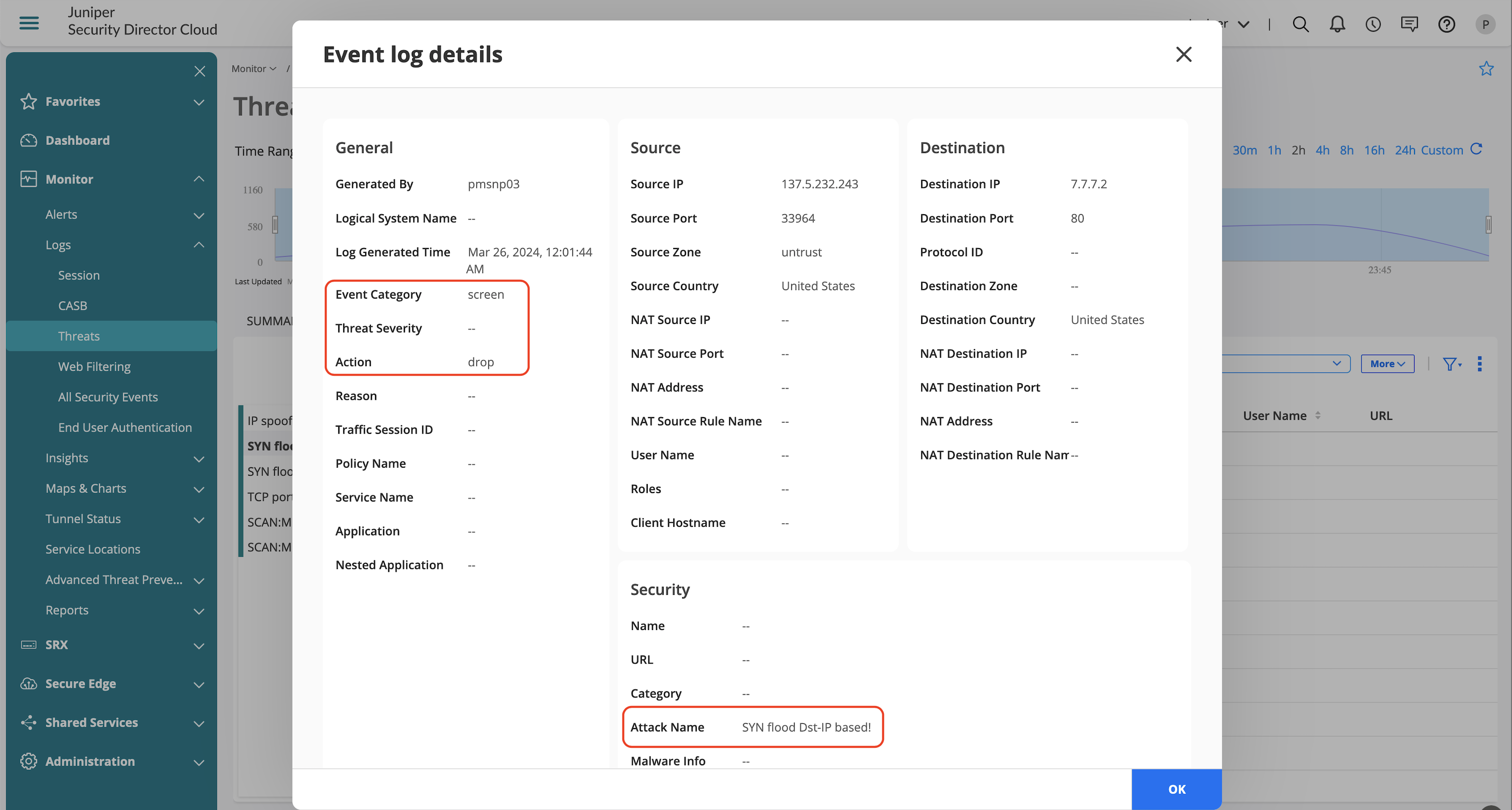

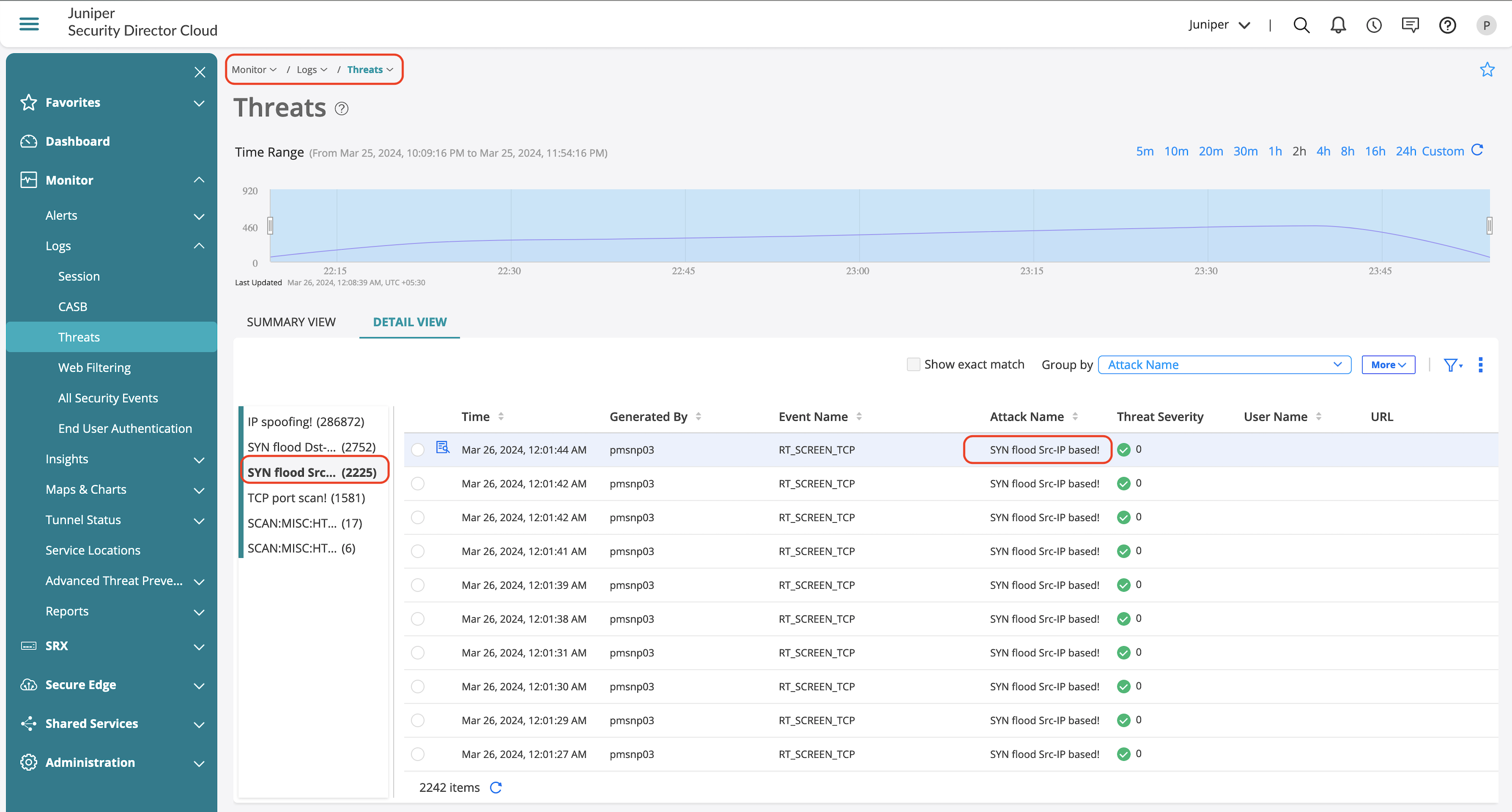

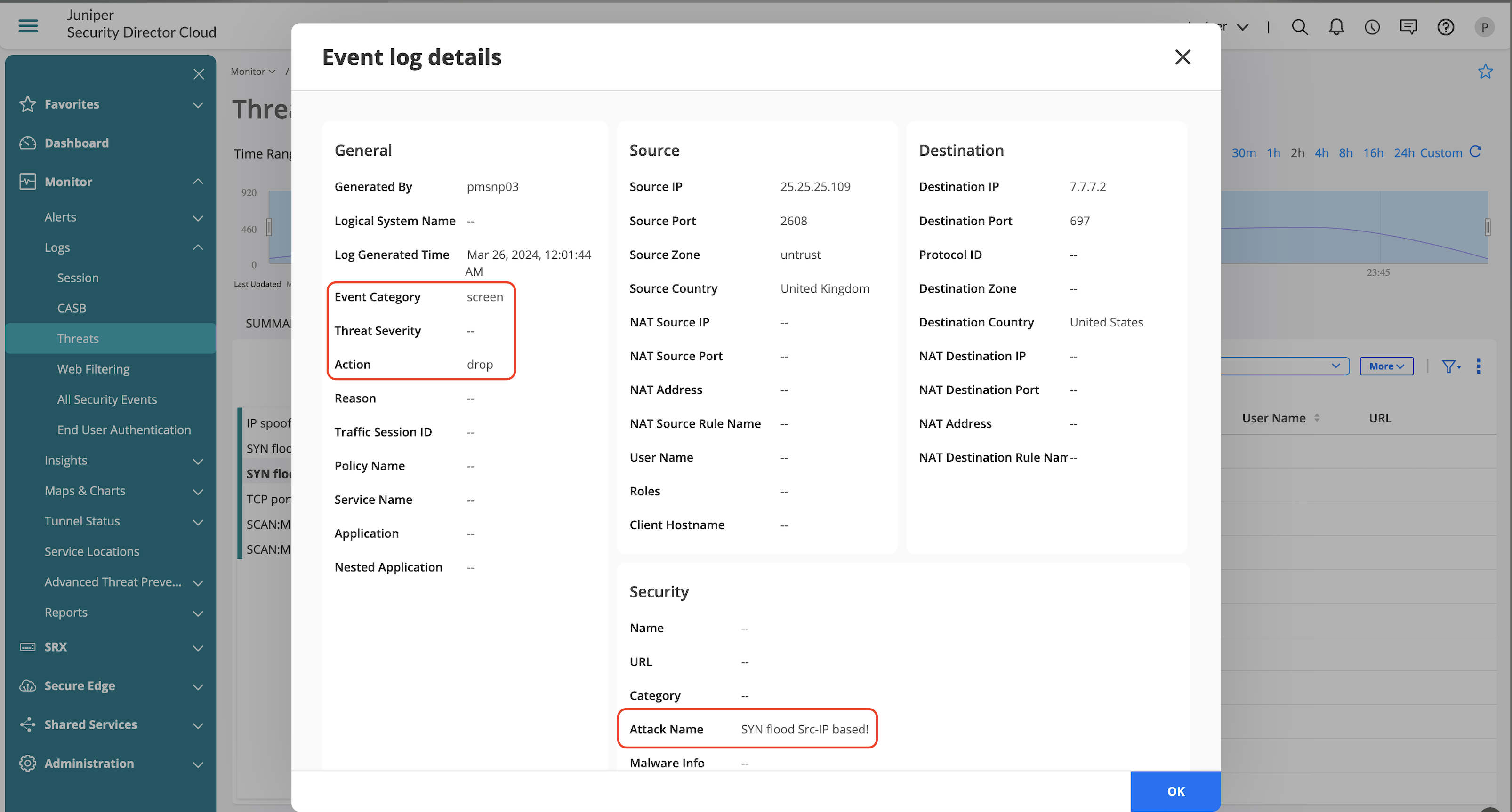

Validación de características de pantallas

Suplantación de IP

de suplantación de IP

de suplantación de IP

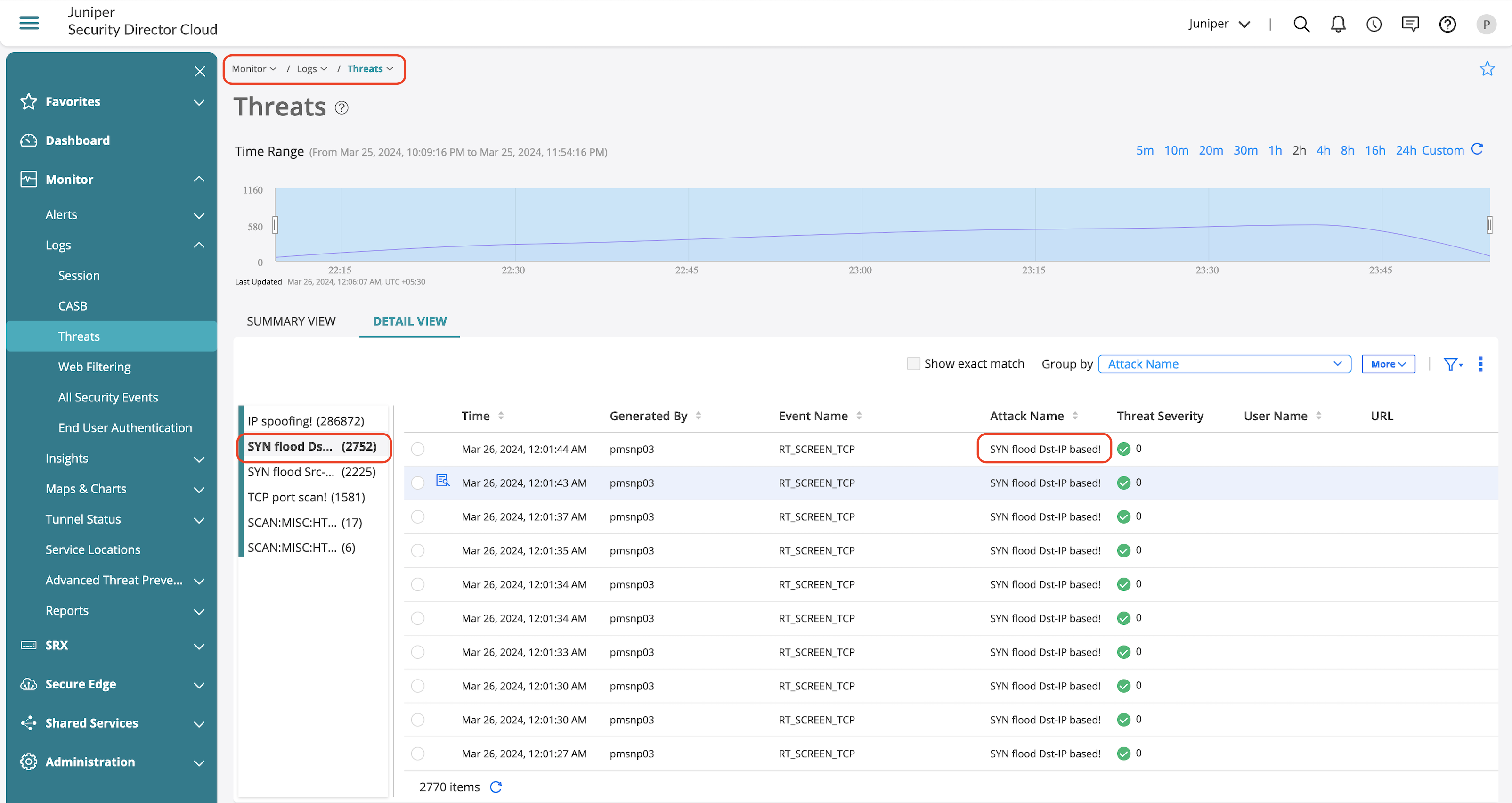

Inundación SYN: (aplicar límites de origen y destino)

.

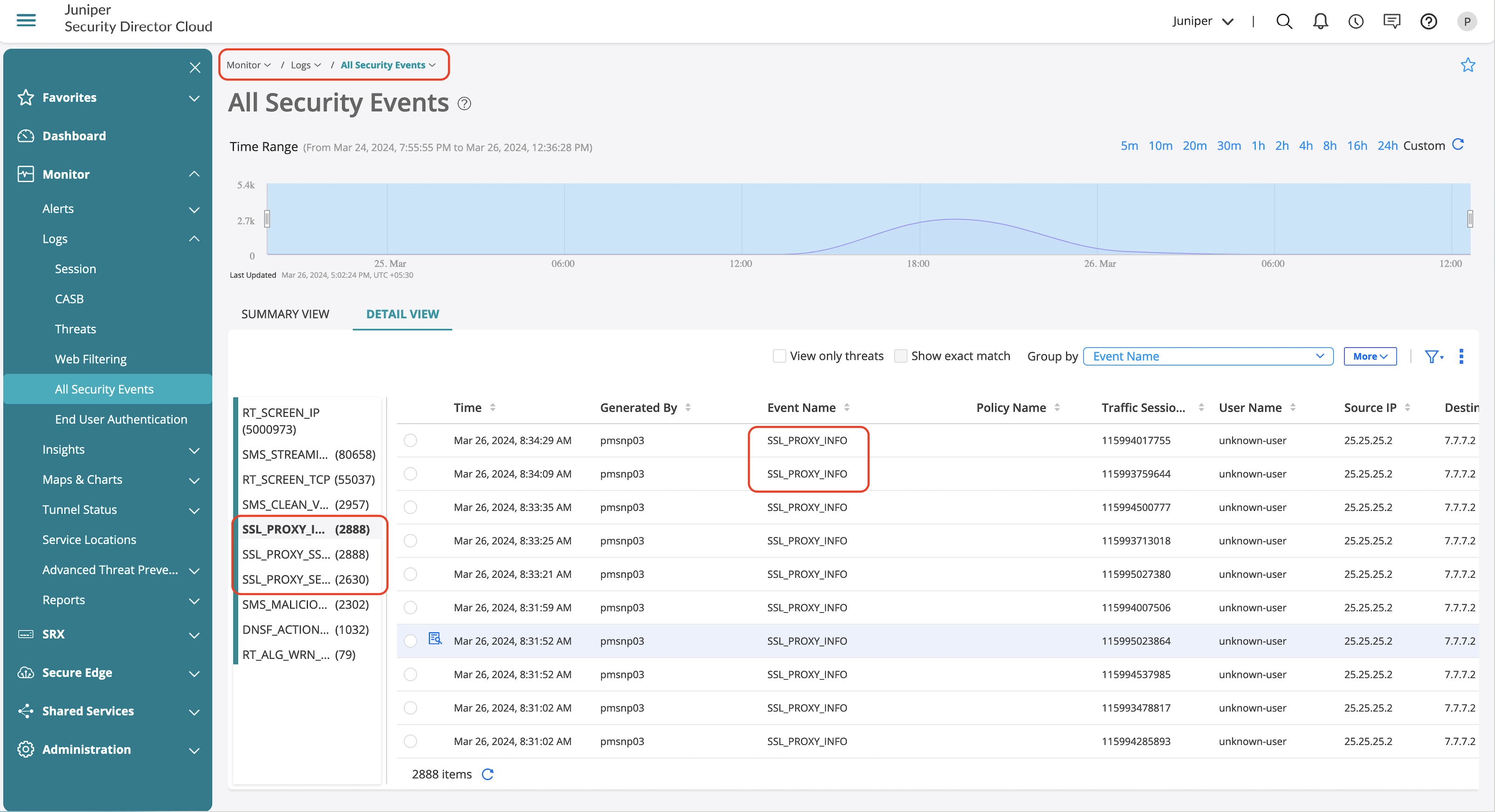

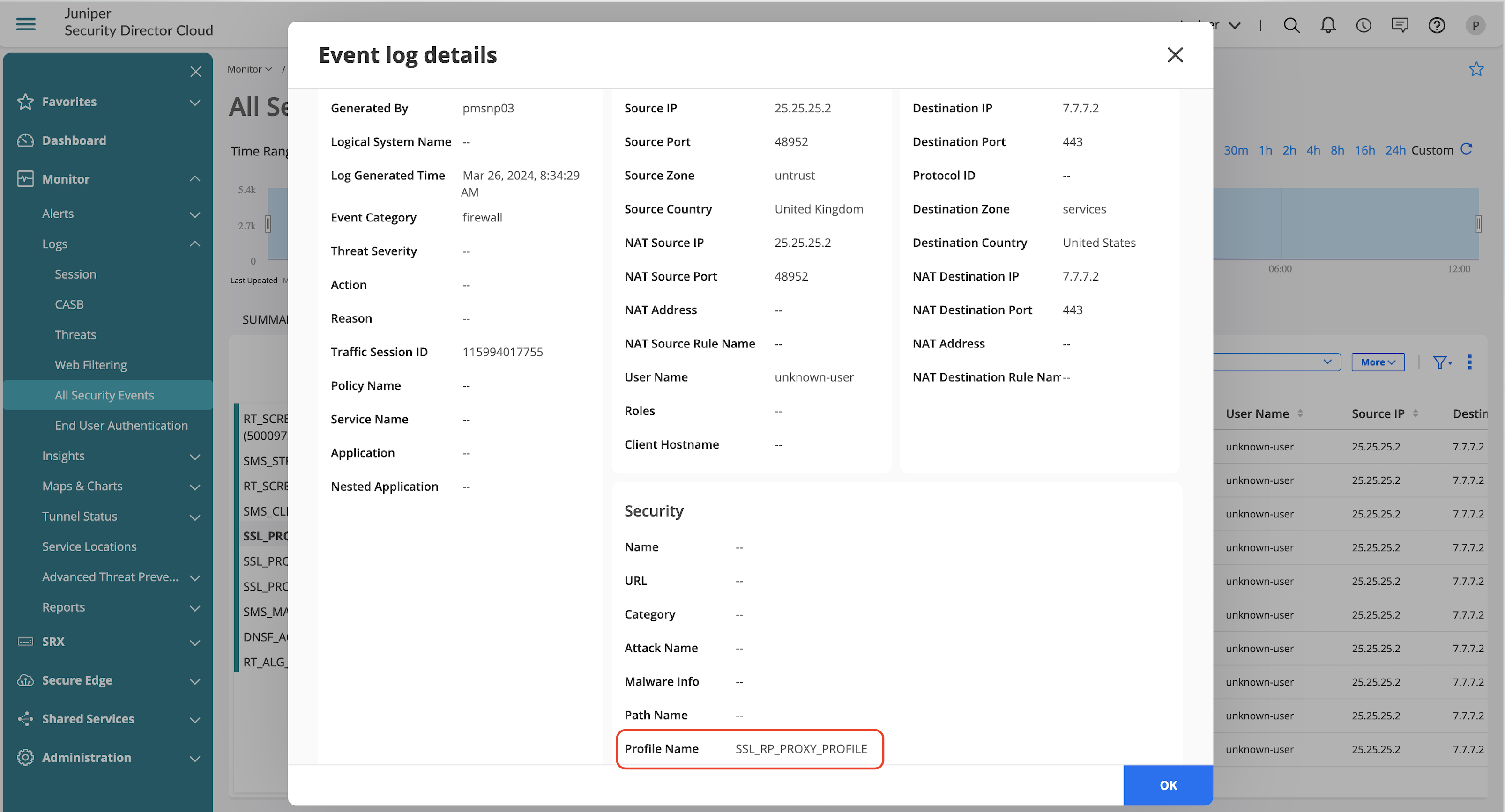

Validación inversa del proxy SSL

El proxy SSL inverso permite descifrar tráfico específico destinado a un servidor web para someter el tráfico a través de servicios de seguridad avanzados.

Una vez aplicada en una política de seguridad, verá varios registros que pueden definir la acción que realiza el proxy SSL.

| Descripción de la información de registro | |

|---|---|

| SSL_PROXY_SSL_SESSION_DROP | El registro se genera cuando el proxy SSL interrumpe una sesión. |

| SSL_PROXY_SSL_SESSION_ALLOW | El registro se genera cuando el proxy SSL procesa la sesión SSL, incluso después de encontrar errores menores. |

| SSL_PROXY_SESSION_IGNORE | El registro se genera después de la detección de sesiones que no son SSL que inicialmente se confunden con sesiones SSL. |

| SSL_PROXY_SESSION_WHITELIST | El registro se genera cuando una sesión de proxy SSL está en la lista blanca. |

| SSL_PROXY_ERROR | El registro se genera para informar errores durante el proxy SSL. |

| SSL_PROXY_WARNING | Se genera un registro para informar de advertencias durante el proxy SSL. |

| SSL_PROXY_INFO | El registro se genera para proporcionar información general durante el proxy SSL. |

proxy SSL

proxy SSL

registro del proxy SSL

registro del proxy SSL